Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo offre un'introduzione ai servizi di sicurezza in Azure che consentono di proteggere dati, risorse e applicazioni nel cloud, e soddisfare le esigenze di sicurezza dell'azienda.

Piattaforma Azure

Microsoft Azure è una piattaforma cloud costituita da servizi di infrastruttura e applicazioni, con servizi dati integrati, analisi avanzata e strumenti e servizi per sviluppatori, ospitata nei data center del cloud pubblico Microsoft. I clienti usano Azure per molti diversi scenari e capacità, da ambienti di calcolo, rete e archiviazione di base a servizi app Web e mobili, a scenari cloud completi come IoT, e possono essere usati con tecnologie open source e distribuiti come cloud ibrido oppure ospitati all'interno di un data center del cliente. Azure offre tecnologia cloud in blocchi predefiniti per consentire alle aziende di ridurre i costi, velocizzare l'innovazione e gestire i sistemi in modo proattivo. Quando si creano asset IT o se ne esegue la migrazione in un provider di servizi cloud, si dipende dalla capacità di tale organizzazione di proteggere le applicazioni e i dati con i servizi e i controlli offerti per gestire la sicurezza degli asset basati sul cloud.

Microsoft Azure è l'unico provider di servizi di cloud computing che offre una piattaforma applicativa e un'infrastruttura distribuite come servizio coerenti e sicure affinché i team possano operare con diverse competenze di cloud e diversi livelli di complessità dei progetti, con servizi dati integrati e funzionalità di analisi che consentono di ottenere informazioni dai dati ovunque si trovino, in piattaforme sia Microsoft che non Microsoft e in strumenti e framework aperti, e la possibilità di integrare cloud e locale nonché distribuire i servizi cloud di Azure in data center locali. Nell'ambito di Microsoft Trusted Cloud, i clienti fanno affidamento su Azure per usufruire di livelli di sicurezza, affidabilità, conformità e riservatezza leader del settore, nonché di una vasta rete di persone, partner e processi per il supporto delle organizzazioni nel cloud.

Microsoft Azure consente di:

Accelerare l'innovazione con il cloud

Basare app e decisioni aziendali su informazioni dettagliate

Creare liberamente e distribuire ovunque

Proteggere l'azienda

Gestire e controllare l'identità e l'accesso degli utenti

Azure consente di proteggere le informazioni aziendali e personali gestendo le identità e le credenziali degli utenti e controllando l'accesso.

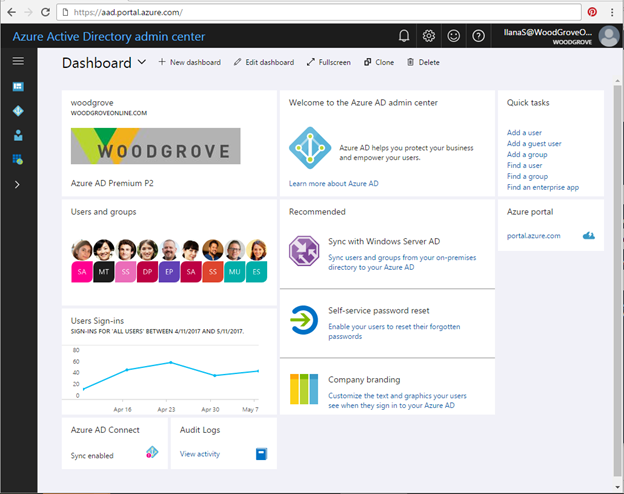

Microsoft Entra ID

Le soluzioni di gestione degli accessi e delle identità di Microsoft consentono all'IT di proteggere l'accesso ad applicazioni e risorse nel data center aziendale e nel cloud, abilitando livelli di convalida aggiuntivi, ad esempio criteri di accesso condizionale e autenticazione a più fattori. Il monitoraggio delle attività sospette tramite funzioni avanzate di report di sicurezza, controllo e avvisi consente di attenuare i potenziali problemi di sicurezza. Microsoft Entra ID P1 o P2 offre l'accesso Single Sign-On a migliaia di app cloud (SaaS) e l'accesso ad app Web eseguite in locale.

I vantaggi di sicurezza di Microsoft Entra ID includono la possibilità di:

Creare e gestire una singola identità per ogni utente in un'azienda ibrida, mantenendo sincronizzati utenti, gruppi e dispositivi.

Offrire l'accesso Single Sign-On alle applicazioni, incluse migliaia di app SaaS preintegrate.

Abilitare la sicurezza dell'accesso alle applicazioni grazie all'autenticazione a più fattori basata su regole per applicazioni locali e cloud.

Fornire l'accesso remoto sicuro ad applicazioni Web locali con il proxy applicazione di Microsoft Entra.

Di seguito sono elencate le principali funzionalità per la gestione delle identità di Azure:

Single sign-on

Autenticazione a più fattori

Monitoraggio della sicurezza, avvisi e report basati su Machine Learning

Gestione delle identità e dell'accesso degli utenti

Registrazione del dispositivo

Privileged Identity Management

Identity Protection

Single sign-on

L'accesso Single Sign-On (SSO) consente di accedere a tutte le applicazioni e le risorse necessarie per le attività aziendali effettuando l'accesso una sola volta con un singolo account utente. Dopo aver effettuato l'accesso, è possibile accedere a tutte le applicazioni necessarie senza dover ripetere una seconda volta l'autenticazione (ad esempio, digitando una password).

Molte organizzazioni si basano su applicazioni SaaS (Software-as-a-Service), ad esempio Microsoft 365, Box e Salesforce, per la produttività dell'utente finale. In passato, il personale IT doveva creare e aggiornare singoli account utente in ogni applicazione SaaS e gli utenti dovevano ricordare una password per ogni applicazione SaaS.

Microsoft Entra ID estende l'istanza locale di Active Directory nel cloud, consentendo agli utenti di usare l'account aziendale primario non solo per accedere ai dispositivi aggiunti a un dominio e alle risorse aziendali, ma anche a tutte le applicazioni Web e SaaS necessarie per il proprio lavoro.

Non solo gli utenti non devono più gestire diversi set di nomi utente e password, ma è anche possibile eseguire il provisioning o deprovisioning automatico dell'accesso alle applicazioni in base ai gruppi aziendali e al relativo stato di dipendente. Microsoft Entra ID introduce controlli di governance per la sicurezza e l'accesso che consentono di gestire in modo centralizzato l'accesso degli utenti nelle applicazioni SaaS.

Autenticazione a più fattori

L'autenticazione a più fattori (MFA) di Microsoft Entra è un metodo di autenticazione che richiede l'uso di più metodi di verifica e aggiunge un secondo livello di sicurezza critico agli accessi e alle transazioni degli utenti. MFA consente di proteggere l'accesso ai dati e alle applicazioni dell'utente, garantendo al tempo stesso agli utenti una procedura di accesso semplice. Offre autenticazione avanzata tramite diverse opzioni di verifica, ad esempio una telefonata, un SMS, una notifica o un codice di verifica dell'app per dispositivi mobili e token OAuth di terze parti.

Monitoraggio della sicurezza, avvisi e report basati su Machine Learning

Monitoraggio della sicurezza, avvisi e report basati su Machine Learning che identificano i modelli di accesso non coerenti per contribuire alla protezione dell'azienda. È possibile usare i report sull'accesso e sull'utilizzo di Microsoft Entra ID per ottenere visibilità sull'integrità e sulla sicurezza della directory dell'organizzazione. Con queste informazioni un amministratore di directory può stabilire meglio dove potrebbero esserci possibili rischi per la sicurezza in modo da poterne pianificare adeguatamente la riduzione.

Nel portale di Azure, i report sono classificati nei modi seguenti:

Report anomalie: contengono eventi di accesso considerati anomali. L'obiettivo è rendere gli utenti consapevoli di tali attività e consentire loro di stabilire se un evento è sospetto.

Report di applicazioni integrate: offrono informazioni dettagliate su come sono usate le applicazioni cloud nell'organizzazione. Microsoft Entra ID offre l'integrazione con migliaia di applicazioni cloud.

Report di errori: segnalano gli errori che possono verificarsi durante il provisioning di account in applicazioni esterne.

Report specifici dell'utente: visualizzano i dati dell'attività di accesso e del display per un utente specifico.

Log attività: contengono un record di tutti gli eventi controllati nelle ultime 24 ore, negli ultimi 7 giorni o negli ultimi 30 giorni, nonché le modifiche alle attività del gruppo e le attività di registrazione e di reimpostazione password.

Gestione delle identità e dell'accesso degli utenti

Microsoft Entra External ID è un servizio di gestione delle identità globale e a disponibilità elevata per le applicazioni rivolte agli utenti che si adattano a centinaia di milioni di identità. Il servizio può essere integrato tra piattaforme mobili e Web. Gli utenti possono accedere a tutte le applicazioni attraverso esperienze personalizzabili usando gli account dei propri social network esistenti o creando nuove credenziali.

In passato, gli sviluppatori di applicazioni che desideravano iscriversi e accedere ai consumer nelle proprie applicazioni dovevano scrivere il proprio codice. E dovevano utilizzare database locali o sistemi per archiviare nomi utente e password. Microsoft Entra External ID offre all'organizzazione un modo migliore per integrare la gestione delle identità dei consumer nelle applicazioni con l'aiuto di una piattaforma sicura basata su standard e un ampio set di criteri estendibili.

Quando si usa l'ID esterno Microsoft Entra, i consumer possono iscriversi alle applicazioni usando i propri account di social networking esistenti (Facebook, Google, Amazon, LinkedIn) o creando nuove credenziali (indirizzo di posta elettronica e password o nome utente e password).

Registrazione del dispositivo

Registrazione del dispositivo di Microsoft Entra è fondamentale per scenari di accesso condizionale basato su dispositivo. Quando un dispositivo viene registrato, la registrazione del dispositivo di Microsoft Entra fornisce al dispositivo un'identità che viene usata per autenticare il dispositivo quando un utente esegue l'accesso. Il dispositivo autenticato e gli attributi del dispositivo possono quindi essere usati per applicare criteri di accesso condizionale per applicazioni ospitate nel cloud e in locale.

Assieme a una soluzione di gestione di dispositivi mobili (MDM), ad esempio Intune, gli attributi del dispositivo in Microsoft Entra ID vengono aggiornati con informazioni aggiuntive sul dispositivo. Ciò consente di creare regole di accesso condizionale che si applicano all'accesso dai dispositivi per rispettare i propri standard di sicurezza e conformità.

Privileged Identity Management

Microsoft Entra Privileged Identity Management consente di gestire, controllare e monitorare le identità con privilegi e l'accesso alle risorse in Microsoft Entra ID e in altri servizi online di Microsoft come Microsoft 365 o Microsoft Intune.

In alcuni casi gli utenti devono eseguire operazioni con privilegi in risorse di Azure o Microsoft 365, o altre app SaaS. Per questa ragione, spesso le organizzazioni devono concedere a tali utenti l'accesso con privilegi permanente in Microsoft Entra ID. Questo rappresenta un rischio di sicurezza crescente per le risorse ospitate nel cloud poiché le organizzazioni non sono in grado di monitorare completamente le operazioni eseguite dagli utenti con i privilegi amministrativi. Inoltre, se un account utente con accesso privilegiato è compromesso, tale singola violazione può compromettere la sicurezza dell'intero cloud. Microsoft Entra Privileged Identity Management consente di gestire questo rischio.

Microsoft Entra Privileged Identity Management consente di:

Vedere quali utenti sono amministratori di Microsoft Entra

Abilitare l'accesso come amministratore Just-In-Time su richiesta ai servizi online di Microsoft come Microsoft 365 e Intune

Ottenere report sulla cronologia degli accessi degli amministratori e sulle modifiche alle assegnazioni degli amministratori

Ricevere avvisi relativi all'accesso a un ruolo con privilegi

Identity Protection

Microsoft Entra ID Protection è un servizio di sicurezza che offre una visualizzazione consolidata degli eventi di rischio e delle potenziali vulnerabilità che interessano le identità dell'organizzazione. Identity Protection usa le funzionalità esistenti di rilevamento anomalie di Microsoft Entra ID, disponibili tramite i report di attività anomale di Microsoft Entra ID, e introduce nuovi tipi di rilevamento dei rischi che rilevano le anomalie in tempo reale.

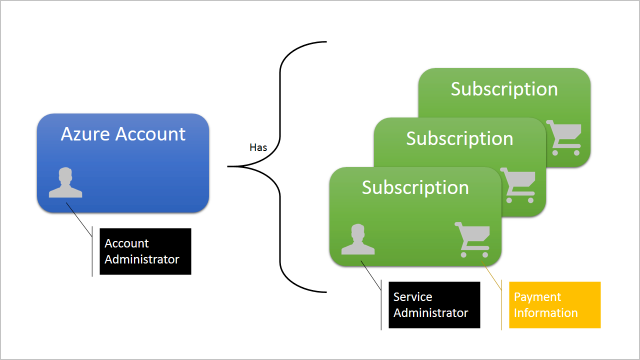

Proteggere l'accesso alle risorse

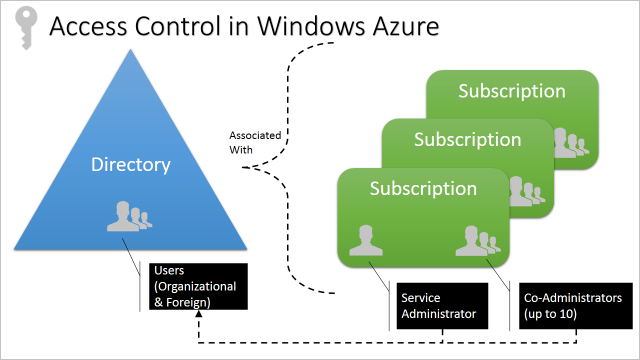

La fatturazione costituisce il punto di partenza per il controllo di accesso in Azure. Il proprietario di un account Azure, a cui si accede visitando il portale di Azure, è l'amministratore dell'account (AA). Le sottoscrizioni sono contenitori per la fatturazione, ma vengono usate anche come limiti per la sicurezza: ogni sottoscrizione ha un Amministratore del servizio (SA) che può aggiungere, rimuovere e modificare le risorse di Azure nella sottoscrizione tramite il portale di Azure. Il SA predefinito di una nuova sottoscrizione è l'AA, ma quest'ultimo può modificare il SA nel portale di Azure.

Le sottoscrizioni dispongono anche di un'associazione a una directory. Una directory definisce un set di utenti. Possono essere utenti dell'azienda o dell'istituto di istruzione che ha creato la directory oppure utenti esterni, ossia utenti con account Microsoft. Le sottoscrizioni sono accessibili da un sottogruppo di questi utenti della directory che sono stati nominati Amministratori del servizio (SA) o Co-amministratori (CA); l'unica eccezione è che, per motivi di compatibilità, gli account Microsoft (precedentemente Windows Live ID) possono essere nominati SA o CA senza essere presenti nella directory.

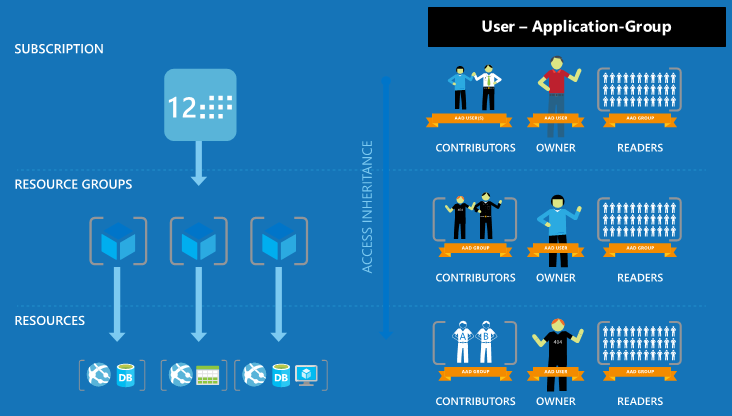

Le aziende orientate sulla sicurezza devono concedere ai propri dipendenti la quantità esatta di autorizzazioni di cui necessitano. un numero eccessivo di autorizzazioni può esporre un account agli attacchi. Un numero di autorizzazioni insufficiente impedisce ai dipendenti di svolgere il proprio lavoro in modo efficiente. Il controllo degli accessi in base al ruolo di Azure (Azure RBAC) consente di risolvere questo problema offrendo una gestione dell'accesso con granularità fine per Azure.

Usando il controllo degli accessi in base al ruolo di Azure, è possibile separare le mansioni all'interno del team e concedere agli utenti solo la quantità di accesso di cui hanno bisogno per svolgere il loro lavoro. Invece di concedere a tutti autorizzazioni senza restrizioni per la sottoscrizione o le risorse di Azure, è possibile consentire solo determinate azioni. Ad esempio, usare Azure RBAC per consentire a un dipendente di gestire macchine virtuali in una sottoscrizione, mentre un altro utente può gestire database SQL all'interno della stessa sottoscrizione.

Sicurezza e crittografia dei dati

Uno degli aspetti fondamentali della protezione dei dati nel cloud consiste nel tenere conto dei possibili stati in cui possono trovarsi i dati e dei controlli disponibili per tale stato. In relazione alle procedure consigliate per la sicurezza e la crittografia dei dati in Azure, le raccomandazioni riguardano gli stati dei dati seguenti.

- Inattivi: sono inclusi tutti gli oggetti, i contenitori e i tipi di archiviazione di informazioni esistenti in forma statica nei supporti fisici, siano essi dischi magnetici o dischi ottici.

- In transito: quando i dati vengono trasferiti dati tra componenti, posizioni o programmi, ad esempio in rete, attraverso un bus di servizio (da locale a cloud e viceversa, incluse le connessioni ibride come ExpressRoute) oppure durante un processo di input/output, sono considerati in movimento.

Crittografia di dati inattivi

La crittografia dei dati inattivi è illustrata in dettaglio in Crittografia dei dati inattivi di Azure.

Crittografia dei dati in transito

La protezione dei dati in transito deve essere una parte essenziale della strategia di protezione dati. Poiché i dati transitano in modo bidirezionale tra molte posizioni, in generale è consigliabile usare sempre i protocolli SSL/TLS per lo scambio di dati tra posizioni diverse. In alcuni casi è consigliabile isolare l'intero canale di comunicazione tra l'infrastruttura locale e cloud con una rete privata virtuale (VPN).

Per lo spostamento dei dati tra l'infrastruttura locale e Azure, è opportuno considerare le misure di protezione appropriate, ad esempio HTTPS o VPN.

Per le organizzazioni che devono proteggere l'accesso ad Azure da più workstation locali, usare una VPN da sito a sito di Azure.

Per le organizzazioni che hanno bisogno di proteggere l'accesso ad Azure da una workstation locale, usare una VPN da punto a sito.

Set di dati più grandi possono essere spostati su un collegamento WAN ad alta velocità dedicato, ad esempio ExpressRoute. Se si sceglie di usare ExpressRoute, è anche possibile crittografare i dati a livello di applicazione usando SSL/TLS o altri protocolli per una protezione aggiuntiva.

Se si interagisce con Archiviazione di Azure tramite il portale di Azure, tutte le transazioni avvengono tramite HTTPS. È possibile usare anche l'API REST di archiviazione su HTTPS per interagire con Archiviazione di Azure e il database SQL di Azure.

Per altre informazioni sull'opzione VPN di Azure, vedere l'articolo Pianificazione e progettazione per il gateway VPN.

Applicare la crittografia dei dati a livello di file

Azure Rights Management (Azure RMS) usa criteri di crittografia, identità e autorizzazione per proteggere file ed e-mail. Azure RMS opera su più dispositivi, tra cui telefoni, tablet e PC, proteggendoli all'interno e all'esterno dell'organizzazione. Questa funzionalità è resa possibile dal fatto che Azure RMS aggiunge un livello di protezione che rimane insieme ai dati, anche quando fuoriescono dai confini dell'organizzazione.

Proteggere l'applicazione

Mentre Azure è responsabile della sicurezza dell'infrastruttura e della piattaforma su cui l'applicazione viene eseguita, è responsabilità dell'utente proteggere l'applicazione stessa. In altre parole, è necessario sviluppare, distribuire e gestire il codice e i contenuti dell'applicazione in modo sicuro. In caso contrario, il codice o il contenuto dell'applicazione può essere vulnerabile alle minacce.

Firewall per applicazioni Web

Web application firewall (WAF) è una funzionalità del gateway applicazione e di Frontdoor di Azure che fornisce una protezione centralizzata delle applicazioni Web da exploit e vulnerabilità comuni.

Web application firewall si basa su regole dei set di regole principali OWASP 3.0 o 2.2.9. Le applicazioni Web sono sempre più vittime di attacchi che sfruttano le più comuni vulnerabilità note. Per citarne alcuni, tra i più comuni troviamo gli attacchi SQL injection e gli attacchi di scripting intersito. Impedire questo tipo di attacchi nel codice dell'applicazione può risultare un'operazione complessa e potrebbe richiedere una manutenzione rigorosa, l'applicazione di patch e il monitoraggio a più livelli della topologia dell'applicazione. Un Web application firewall centralizzato semplifica notevolmente la gestione della sicurezza e offre agli amministratori delle applicazioni migliori garanzie contro le minacce o le intrusioni. Una soluzione WAF è anche in grado di reagire più velocemente a una minaccia alla sicurezza tramite l'applicazione di patch su una vulnerabilità nota in una posizione centrale, anziché proteggere ogni singola applicazione Web. È possibile convertire facilmente i gateway applicazione esistenti in un gateway applicazione con Web application firewall.

Le vulnerabilità Web per le quali Web application firewall offre protezione includono:

Protezione dagli attacchi SQL injection

Protezione dagli attacchi di scripting intersito

Protezione dai comuni attacchi Web, ad esempio attacchi di iniezione di comandi, richieste HTTP non valide, attacchi HTTP Response Splitting e Remote File Inclusion

Protezione dalle violazioni del protocollo HTTP

Protezione contro eventuali anomalie del protocollo HTTP, ad esempio user agent host mancante e accept header

Prevenzione contro robot, crawler e scanner

Rilevamento di errori di configurazione dell'applicazione comuni (ad esempio, Apache, IIS e così via)

Note

Per un elenco più dettagliato delle regole e delle relative protezioni, vedere i set di regole di base seguenti per il gateway applicazione di Azure e Frontdoor di Azure.

Azure offre anche diverse funzionalità facili da usare che consentono di proteggere il traffico in ingresso e in uscita per un'app. Azure consente ai clienti di proteggere il codice dell'applicazione fornendo funzionalità esterne per eseguire l'analisi dell'applicazione Web e individuare eventuali vulnerabilità. Per altre informazioni, vedere Servizi app di Azure.

Il servizio app di Azure offre la stessa soluzione Antimalware usata da Servizi cloud e Macchine virtuali di Azure. Per altre informazioni, vedere la documentazione di Antimalware.

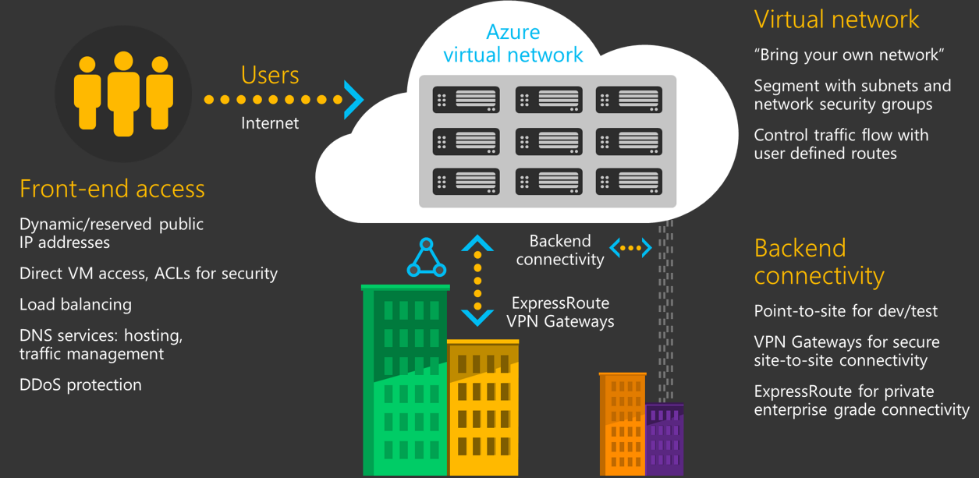

Proteggere la rete

Microsoft Azure include una solida infrastruttura di rete per supportare i requisiti di connettività di applicazioni e servizi. La connettività di rete è possibile tra le risorse disponibili in Azure, le risorse locali e quelle ospitate in Azure, nonché da e verso Internet e Azure.

L'infrastruttura di rete di Azure consente di connettere in modo sicuro le risorse di Azure tra loro con reti virtuali. Una rete virtuale è una rappresentazione della propria rete nel cloud. È un isolamento logico della rete nel cloud di Azure dedicato alla sottoscrizione. È possibile connettere le reti virtuali alle reti locali.

Se è necessario un controllo di accesso di base a livello di rete, basato sull'indirizzo IP e sul protocollo TCP o UDP, è possibile usare gruppi di sicurezza di rete. Un gruppo di sicurezza di rete (NSG) è un firewall di filtro dei pacchetti di base con stato che consente di controllare l'accesso.

Firewall di Azure è un servizio di sicurezza del firewall di rete intelligente e nativo del cloud che fornisce protezione dalle minacce per i carichi di lavoro del cloud in esecuzione in Azure. È un firewall con stato completo distribuito come servizio con disponibilità elevata e scalabilità cloud senza limiti. Fornisce l'ispezione del traffico sia est-ovest che nord-sud.

Firewall di Azure è disponibile in tre SKU: Basic, Standard e Premium. Firewall di Azure Basic offre una sicurezza semplificata simile allo SKU Standard, ma senza funzionalità avanzate. Firewall di Azure Standard fornisce feed di intelligence sulle minacce e filtro L3-L7 direttamente da Microsoft Cyber Security. Firewall di Azure Premium offre funzionalità avanzate, tra cui IDPS basato sulla firma, per consentire il rilevamento rapido degli attacchi cercando modelli specifici.

La rete di Azure supporta la personalizzazione del comportamento di routing per il traffico di rete nelle reti virtuali di Azure. A tale scopo è possibile configurare route definite dall'utente in Azure.

tunneling forzato è un meccanismo che può essere usato per assicurarsi che ai servizi sia impedito di stabilire una connessione a dispositivi in Internet.

Azure supporta la connettività con collegamento WAN dedicato alla rete locale e una rete virtuale di Azure con ExpressRoute. Il collegamento tra Azure e il sito dell'utente si avvale di una connessione dedicata che non usa la rete Internet pubblica. Se l'applicazione Azure è in esecuzione in più data center, è possibile usare Gestione traffico di Azure per indirizzare le richieste degli utenti in modo intelligente tra le istanze dell'applicazione. È anche possibile instradare il traffico ai servizi non in esecuzione in Azure, se sono accessibili da Internet.

Azure supporta anche la connettività privata e sicura alle risorse PaaS, ad esempio Archiviazione di Azure e database SQL, dalla rete virtuale di Azure con Collegamento privato di Azure. La risorsa PaaS viene mappata a un endpoint privato nella rete virtuale. Il collegamento tra l'endpoint privato nella rete virtuale e la risorsa PaaS usa la rete backbone di Microsoft e non attraversa la rete Internet pubblica. L'esposizione del servizio sulla rete Internet pubblica non è più necessaria. Collegamento privato di Azure può essere usato anche per accedere a servizi di proprietà del cliente e di partner ospitati in Azure nella rete virtuale. Inoltre, Collegamento privato di Azure consente di creare un servizio di collegamento privato nella rete virtuale e fornirlo ai clienti privatamente nelle loro reti virtuali. Collegamento privato di Azure offre un'esperienza coerente di configurazione e utilizzo per i servizi PaaS di Azure, i servizi di proprietà dei clienti e quelli condivisi dei partner.

Sicurezza delle macchine virtuali

Macchine virtuali di Azure consente di distribuire in modo flessibile un'ampia gamma di soluzioni di calcolo. Grazie al supporto per Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP e Servizi BizTalk di Azure, è possibile distribuire qualsiasi carico di lavoro, in qualunque linguaggio, praticamente su tutti i sistemi operativi.

Con Azure è possibile usare software antimalware di fornitori di soluzioni di sicurezza come Microsoft, Symantec, Trend Micro e Kaspersky per proteggere le macchine virtuali da file dannosi, adware e altre minacce.

Microsoft Antimalware per Servizi cloud e Macchine virtuali di Azure è una funzionalità di protezione in tempo reale che aiuta a identificare e rimuovere virus, spyware e altro software dannoso. Microsoft Antimalware offre avvisi configurabili quando software dannoso o indesiderato tenta l'installazione o l'esecuzione nei sistemi di Azure.

Backup di Azure è una soluzione scalabile che protegge i dati delle applicazioni senza investimenti di capitale e con costi operativi minimi. Gli errori delle applicazioni possono danneggiare i dati e gli errori umani possono comportare l'introduzione di bug nelle applicazioni. Con Backup di Azure, le macchine virtuali che eseguono Windows e Linux sono protette.

Azure Site Recovery consente di orchestrare la replica, il failover e il ripristino di carichi di lavoro e app in modo che siano disponibili da una località secondaria in caso di inattività di quella primaria.

Garantire la conformità: elenco di controllo per due diligence dei servizi cloud

Microsoft ha sviluppato l'elenco di controllo della due diligence per i servizi cloud per consentire alle organizzazioni di applicare la due diligence nel valutare la possibilità di passare al cloud. L'elenco di controllo offre alle organizzazioni di qualsiasi tipo e dimensione (sia aziende private che organizzazioni del settore pubblico, inclusi enti pubblici di tutti i livelli e organizzazioni no profit) una struttura per identificare i propri obiettivi e requisiti di prestazioni, servizio, gestione dati e governance. Ciò consente di confrontare le offerte di diversi provider di servizi cloud, ottenendo così una base per un contratto per servizi cloud.

L'elenco di controllo offre una struttura allineata, clausola per clausola, al nuovo standard internazionale per i contratti per servizi cloud, ISO/IEC 19086. Questo standard offre alle organizzazioni un set unificato di considerazioni per facilitare le decisioni in merito all'adozione del cloud e creare un terreno comune per confrontare le offerte di servizi cloud.

L'elenco di controllo promuove un passaggio al cloud accuratamente ponderato, offrendo indicazioni strutturate e un approccio ripetibile e coerente per la scelta di un provider di servizi cloud.

L'adozione del cloud non è più semplicemente una decisione relativa alla tecnologia. Riguardando ogni aspetto di un'organizzazione, i requisiti dell'elenco di controllo coinvolgono tutti i principali decision maker interni: CIO, CISO e i professionisti responsabili degli affari legali, della gestione dei rischi, dell'approvvigionamento e della conformità. In questo modo, aumenta l'efficienza del processo decisionale e le decisioni risultano fondate su valide argomentazioni, con conseguente riduzione delle probabilità di ostacoli imprevisti all'adozione.

Inoltre, l'elenco di controllo:

Espone i principali argomenti di discussione per i decision maker all'inizio del processo di adozione del cloud.

Supporta discussioni aziendali esaustive sulle normative e sugli obiettivi specifici dell'organizzazione in materia di riservatezza, informazioni personali e sicurezza dei dati.

Consente di identificare i potenziali problemi che potrebbero influire su un progetto cloud.

Offre un set coerente di domande, con termini, definizioni, metriche e risultati finali identici per ogni provider, per semplificare il processo di confronto delle offerte di diversi provider di servizi cloud.

Convalida della sicurezza delle applicazioni e dell'infrastruttura di Azure

La sicurezza operativa di Azure include i servizi, i controlli e le funzionalità offerti agli utenti per proteggere i dati, le applicazioni e gli altri asset di Microsoft Azure.

La sicurezza operativa di Azure si basa su un framework che incorpora le conoscenze acquisite tramite varie funzionalità univoche di Microsoft, tra cui Microsoft Security Development Lifecycle (SDL), il programma Microsoft Security Response Center e una profonda consapevolezza del panorama delle minacce per la sicurezza informatica.

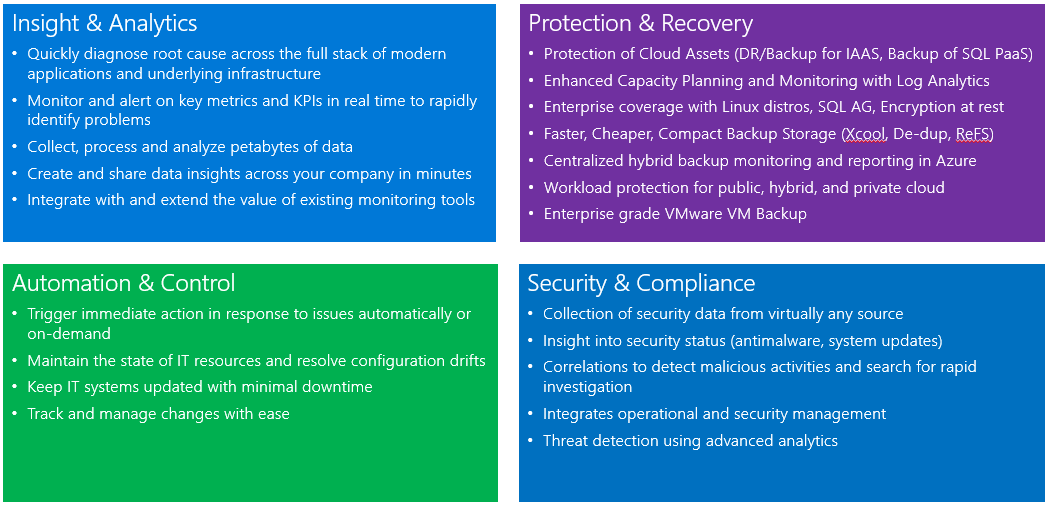

Monitoraggio di Microsoft Azure

Monitoraggio di Azure è la soluzione di gestione IT per il cloud ibrido. Azure Monitor Logs, usato autonomamente o come estensione per una distribuzione di System Center esistente, offre la massima flessibilità e il massimo controllo per la gestione basata su cloud dell'infrastruttura.

Con Azure Monitor è possibile gestire qualsiasi istanza di qualsiasi cloud, inclusi cloud locali, Azure, AWS, Windows Server, Linux, VMware e OpenStack, a un costo inferiore rispetto alle soluzioni della concorrenza. Creato per le realtà orientate principalmente al cloud, Monitoraggio di Azure offre un nuovo approccio alla gestione dell'azienda, più veloce e più economico, per gestire nuove problematiche aziendali e adattarsi a nuovi carichi di lavoro, applicazioni e ambienti cloud.

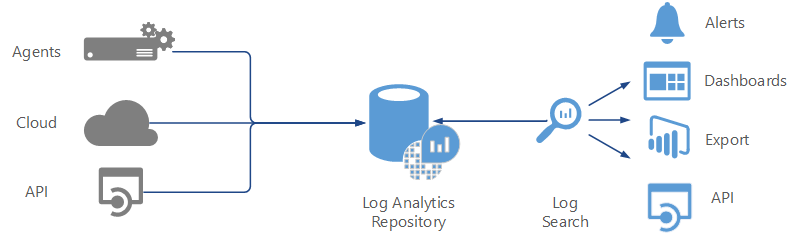

Log di Monitoraggio di Azure

Azure Monitor Logs offre servizi di monitoraggio tramite la raccolta di dati delle risorse gestite in un repository centrale. Questi dati possono includere eventi, dati sulle prestazioni o dati personalizzati forniti tramite l'API. Dopo essere stati raccolti, i dati sono disponibili per generare avvisi, per l'analisi e per l'esportazione.

Questo metodo consente di consolidare i dati di diverse origini per poter combinare i dati dei servizi di Azure con l'ambiente locale esistente. Separa anche nettamente la raccolta dei dati dall'azione eseguita su tali dati in modo che tutte le azioni siano disponibili per tutti i tipi di dati.

Microsoft Sentinel

Microsoft Sentinel è una soluzione scalabile, nativa del cloud, di informazioni di sicurezza e gestione degli eventi (SIEM) e di orchestrazione, automazione e risposta alla sicurezza (SOAR). Microsoft Sentinel offre funzionalità intelligenti di analisi della sicurezza e intelligence sulle minacce in tutta l'azienda, offrendo un'unica soluzione per il rilevamento degli attacchi, la visibilità delle minacce, la ricerca proattiva e la risposta alle minacce.

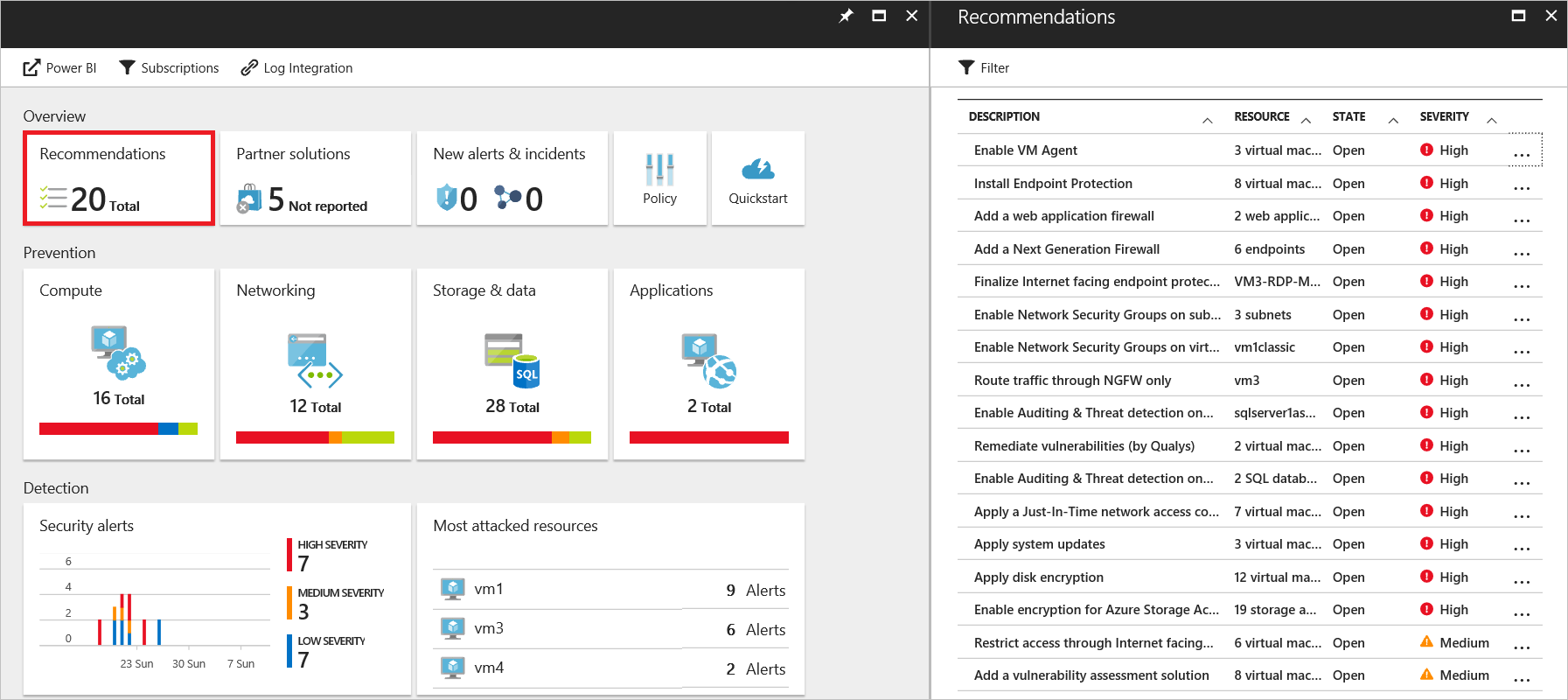

Microsoft Defender for Cloud

Microsoft Defender per il cloud consente di impedire, rilevare e rispondere alle minacce con maggiore visibilità e controllo della sicurezza delle risorse di Azure. Offre funzionalità integrate di monitoraggio della sicurezza e gestione dei criteri tra le sottoscrizioni di Azure, facilita il rilevamento delle minacce che altrimenti passerebbero inosservate e funziona con un ampio ecosistema di soluzioni di sicurezza.

Defender per il cloud analizza lo stato di sicurezza delle risorse di Azure per identificare potenziali vulnerabilità di sicurezza. Un elenco di suggerimenti illustra in dettaglio il processo di configurazione dei controlli necessari.

Tra gli esempi sono inclusi:

Provisioning di antimalware per identificare e rimuovere il software dannoso

Configurazione dei gruppi di sicurezza di rete e delle regole per controllare il traffico verso le VM

Provisioning di un Web application firewall per la difesa da attacchi diretti alle applicazioni Web

Distribuzione degli aggiornamenti di sistema mancanti

Risoluzione delle configurazioni del sistema operativo che non corrispondono alle baseline consigliate

Defender per il cloud raccoglie, analizza e integra automaticamente i dati dei log dalle risorse di Azure, dalla rete e da soluzioni di partner, ad esempio programmi antimalware e firewall. Quando vengono rilevate minacce, viene creato un avviso di sicurezza. Ad esempio, è compreso il rilevamento di:

VM compromesse in comunicazione con indirizzi IP dannosi noti

Malware avanzato rilevato tramite Segnalazione errori Windows

Attacchi di forza bruta alle VM

Avvisi di sicurezza da programmi antimalware e firewall integrati

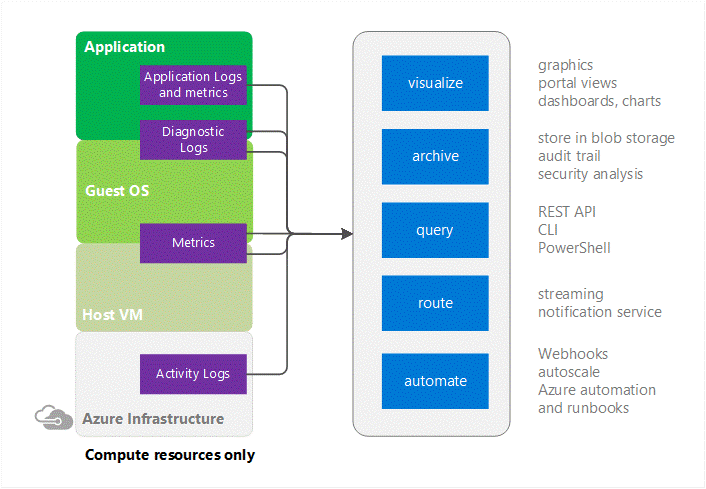

Monitoraggio di Azure

Monitoraggio di Azure offre collegamenti a informazioni su tipi di risorse specifici. Offre anche funzionalità di visualizzazione, query, routing, avviso, ridimensionamento automatico e automazione dei dati sia dall'infrastruttura di Azure (log attività) che da ogni singola risorsa di Azure (log di diagnostica).

Le applicazioni cloud sono complesse e hanno molte parti mobili. Il monitoraggio offre la possibilità di garantire il funzionamento e l'integrità dell'applicazione. Consente anche di prevenire i problemi potenziali o di risolvere quelli precedenti.

È anche possibile usare i dati di monitoraggio per ottenere informazioni dettagliate sull'applicazione. utili per migliorarne le prestazioni o la manutenibilità oppure per automatizzare azioni che altrimenti richiederebbero un intervento manuale.

È anche possibile usare i dati di monitoraggio per ottenere informazioni dettagliate sull'applicazione. utili per migliorarne le prestazioni o la manutenibilità oppure per automatizzare azioni che altrimenti richiederebbero un intervento manuale.

Il controllo della sicurezza della rete è fondamentale per rilevare le vulnerabilità e garantire la conformità con il modello di governance normativo e della sicurezza IT. Con la visualizzazione Gruppo di sicurezza, è possibile recuperare il gruppo di sicurezza di rete e le regole di sicurezza configurati, nonché le regole di sicurezza effettive. Con l'elenco delle regole applicate, è possibile determinare le porte aperte e valutare la vulnerabilità della rete.

Network Watcher

Network Watcher è un servizio a livello di area che permette di monitorare e diagnosticare le condizioni al livello di rete da, verso e in Azure. Gli strumenti di visualizzazione e diagnostica di rete disponibili in Network Watcher permettono di comprendere, diagnosticare e ottenere informazioni dettagliate sulla rete in Azure. Il servizio include l'acquisizione pacchetti, l'hop successivo, la verifica del flusso IP, la visualizzazione dei gruppi di sicurezza e i log dei flussi dei gruppi di sicurezza di rete. A differenza del monitoraggio a livello di singole risorse di rete, il monitoraggio a livello di scenario consente una visualizzazione completa delle risorse di rete.

Analisi archiviazione

Analisi archiviazione può archiviare metriche che includono statistiche delle transazioni aggregate e dati di capacità relativi alle richieste in un servizio di archiviazione. Le transazioni vengono segnalate sia a livello di operazione API, sia a livello di servizio di archiviazione, mentre la capacità viene segnalata a livello di servizio di archiviazione. I dati delle metriche possono essere utilizzati per analizzare l'uso del servizio di archiviazione, diagnosticare i problemi relativi alle richieste effettuate al servizio di archiviazione e per migliorare le prestazioni delle applicazioni che usano un servizio.

Approfondimenti sulle Applicazioni

Application Insights è un servizio estendibile di gestione delle prestazioni delle applicazioni per sviluppatori Web su più piattaforme, che consente di monitorare un'applicazione Web live. Il servizio rileva automaticamente le anomalie nelle prestazioni e include avanzati strumenti di analisi che consentono di diagnosticare i problemi e conoscere come viene usata l'app dagli utenti. Il servizio è progettato per supportare il miglioramento continuo delle prestazioni e dell'usabilità. Funziona per le app su un'ampia gamma di piattaforme, tra cui .NET, Node.js e Java EE, ospitate in locale o nel cloud. Si integra con il processo DevOps e include punti di connessione per vari strumenti di sviluppo.

Esegue il monitoraggio di:

Frequenza delle richieste, tempi di risposta e percentuali di errore: trovare le pagine più visitate, gli orari di visita e la posizione degli utenti. Vedere quali pagine abbiano prestazioni migliori. Se i tempi di risposta e le percentuali di errore aumentano di pari passo con le richieste, è probabile che ci sia un problema di assegnazione delle risorse.

Tassi di dipendenza, tempi di risposta e percentuali di errore: trovare quali servizi esterni causino un rallentamento.

Eccezioni: analizzare le statistiche aggregate o selezionare istanze specifiche e approfondire l'analisi dello stack e le richieste correlate. Vengono segnalate eccezioni di server e browser.

Visualizzazioni pagina e prestazioni di carico, segnalate dai browser degli utenti.

Chiamate AJAX da pagine Web: frequenza, tempi di risposta e percentuali di errore.

Conteggi degli utenti e delle sessioni.

Contatori delle prestazioni dai computer server Windows o Linux, ad esempio l'uso di CPU, memoria e rete.

Diagnostica dell'host da Docker o Azure.

Log di traccia di diagnostica dall'app, in modo da poter correlare gli eventi di traccia con le richieste.

Eventi e metriche personalizzati scritti dall'utente stesso nel codice del client o del server per tenere traccia di eventi aziendali come gli articoli venduti o delle partite vinte.

L'infrastruttura per l'applicazione è in genere costituita da vari componenti, ad esempio una macchina virtuale, un account di archiviazione e una rete virtuale oppure un'app Web, un database, un server di database e servizi di terze parti. Questi componenti non appaiono come entità separate, ma come parti correlate e interdipendenti di una singola entità e devono essere distribuite, gestite e monitorate come gruppo. Azure Resource Manager consente di usare le risorse incluse nella soluzione come un gruppo.

È possibile distribuire, aggiornare o eliminare tutte le risorse della soluzione con un'unica operazione coordinata. Per la distribuzione viene usato un modello; questo modello può essere usato per diversi ambienti, ad esempio di testing, staging e produzione. Gestione risorse offre funzionalità di sicurezza, controllo e categorizzazione che semplificano la gestione delle risorse dopo la distribuzione.

Vantaggi offerti dall'uso di Resource Manager

Gestione risorse offre numerosi vantaggi:

È possibile distribuire, gestire e monitorare tutte le risorse per la soluzione come un gruppo, anziché gestire singolarmente tali risorse.

È possibile distribuire ripetutamente la soluzione nel corso del ciclo di vita dello sviluppo garantendo al contempo che le risorse vengano distribuite in uno stato coerente.

È possibile gestire l'infrastruttura con modelli dichiarativi, piuttosto che con script.

È possibile definire le dipendenze tra le risorse in modo che vengano distribuite nell'ordine corretto.

È possibile applicare il controllo di accesso a tutti i servizi nel gruppo di risorse, perché il controllo degli accessi in base al ruolo di Azure (Azure RBAC) è integrato in modo nativo nella piattaforma di gestione.

È possibile applicare tag alle risorse per organizzare in modo logico tutte le risorse nella sottoscrizione.

È possibile ottenere informazioni dettagliate sulla fatturazione per l'organizzazione visualizzando i costi di un gruppo di risorse che condividono lo stesso tag.

Note

Gestione risorse offre un nuovo modo per distribuire e gestire le soluzioni. Per informazioni sulle modifiche introdotte rispetto al modello di distribuzione precedente, vedere l'articolo contenente le informazioni su distribuzione classica e Resource Manager.

Passaggio successivo

Il benchmark della sicurezza del cloud Microsoft include una raccolta di consigli sulla sicurezza che è possibile usare per proteggere i servizi usati in Azure.