Virtual WAN で Palo Alto Networks Cloud NGFW を構成する

Palo Alto Networks Cloud Next Generation Firewall (NGFW) は、ネットワーク トラフィックを検査するための Bump-in-the-wire ソリューションとして Virtual WAN ハブにデプロイできる、クラウドネイティブのサービスとしてのソフトウェア (SaaS) のセキュリティ オファリングです。 次のドキュメントでは、Virtual WAN での Palo Alto Networks Cloud NGFW の使用に関連する主要な機能、重要なユース ケース、および方法について説明します。

Palo Alto Networks Cloud NGFW と Virtual WAN を統合すると、お客様には次の利点があります。

- Virtual WAN の Bump-in-the-wire ソリューションとして挿入できる、高度にスケーラブルな SaaS セキュリティ オファリングを使用して重要なワークロードを保護します。

- サービスとしてのソフトウェア モデルでのフル マネージドのインフラストラクチャとソフトウェア ライフサイクル。

- 使用量ベースの従量課金制による課金。 Palo Alto Networks Cloud NGFW を使用する場合、Virtual WAN NVA インフラストラクチャ ユニットに対する課金は行われないことに注意してください。 代わりに、「Palo Alto Networks Cloud NGFW の価格」に記載されているように、Azure Marketplace を通じた従量課金制 SaaS 使用量に対して課金が行われます。

- Azure portal または Azure API を使用してエンドツーエンドのファイアウォール管理を提供するために、Azure と緊密に統合されたクラウドネイティブ エクスペリエンス。 ルールとポリシーの管理は、必要に応じて Palo Alto Network 管理ソリューション Panorama を使用して構成することもできます。

- 問題のトラブルシューティングを行うための、Azure と Palo Alto Networks の間の専用の合理化されたサポート チャネル。

- Palo Alto Networks Cloud NGFW を使用して、オンプレミス、Virtual Network、インターネット送信のトラフィックを検査するように Virtual WAN を構成するワンクリック ルーティング。

次のセクションでは、Virtual WAN での Palo Alto Networks Cloud NGFW の一般的なセキュリティ ユース ケースについて説明します。

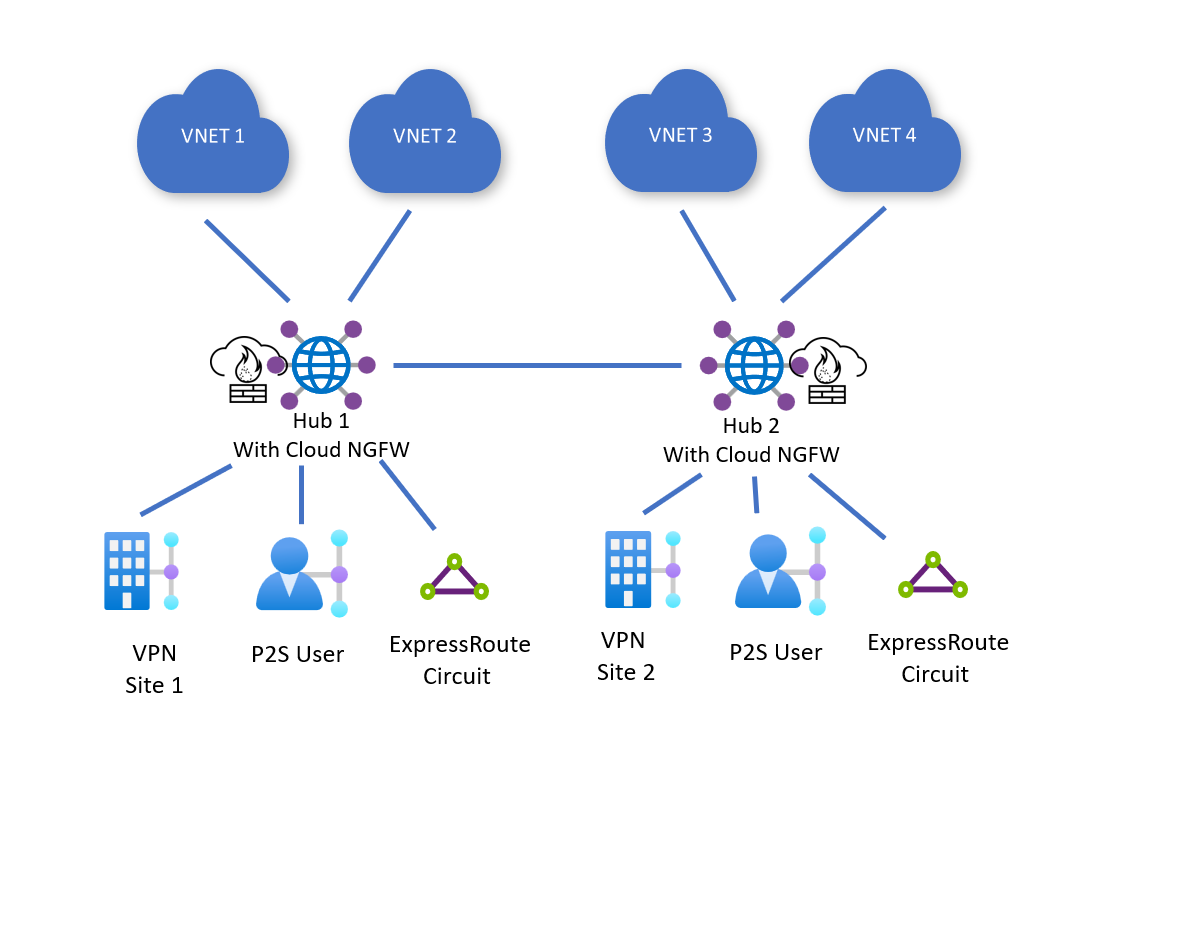

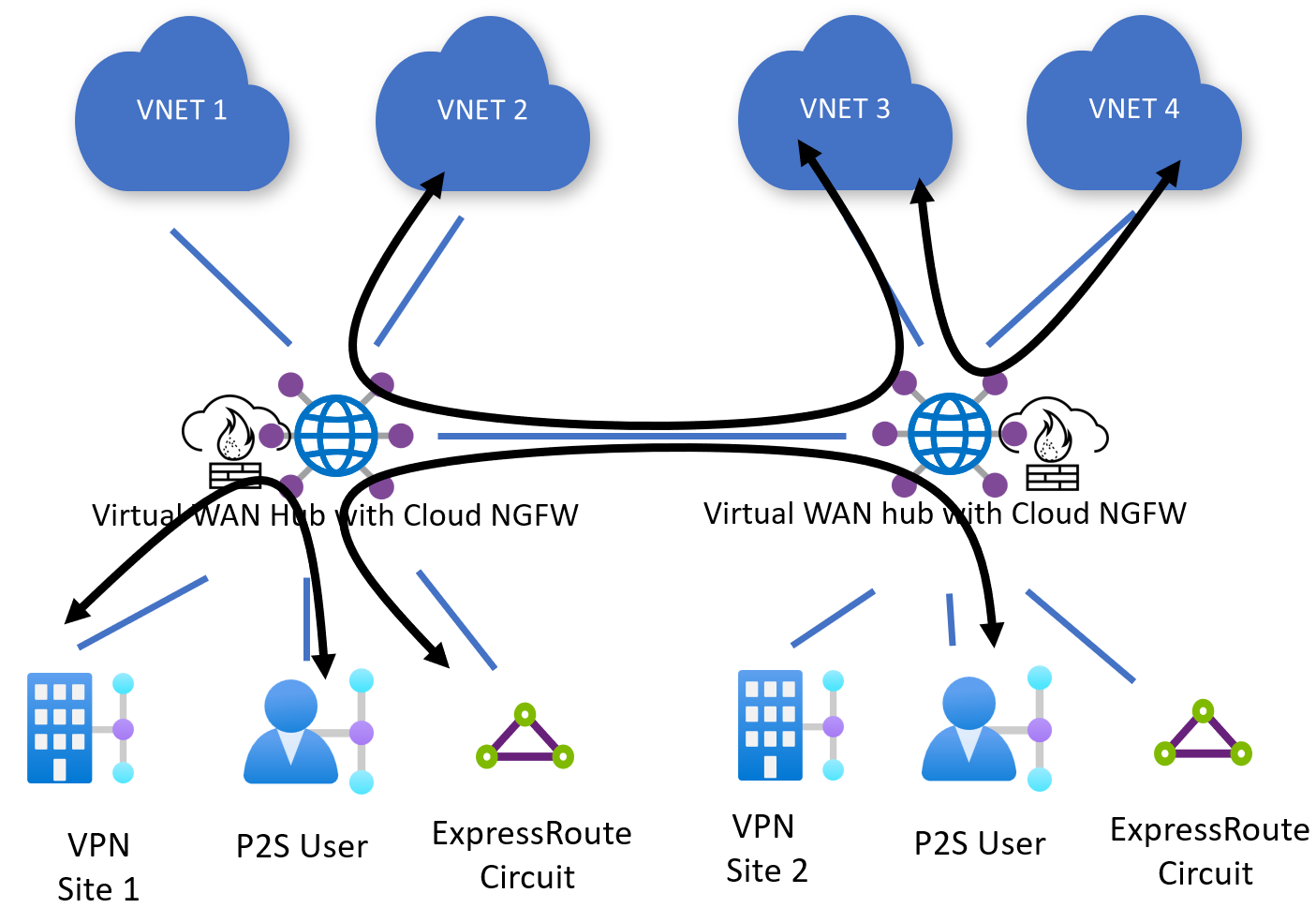

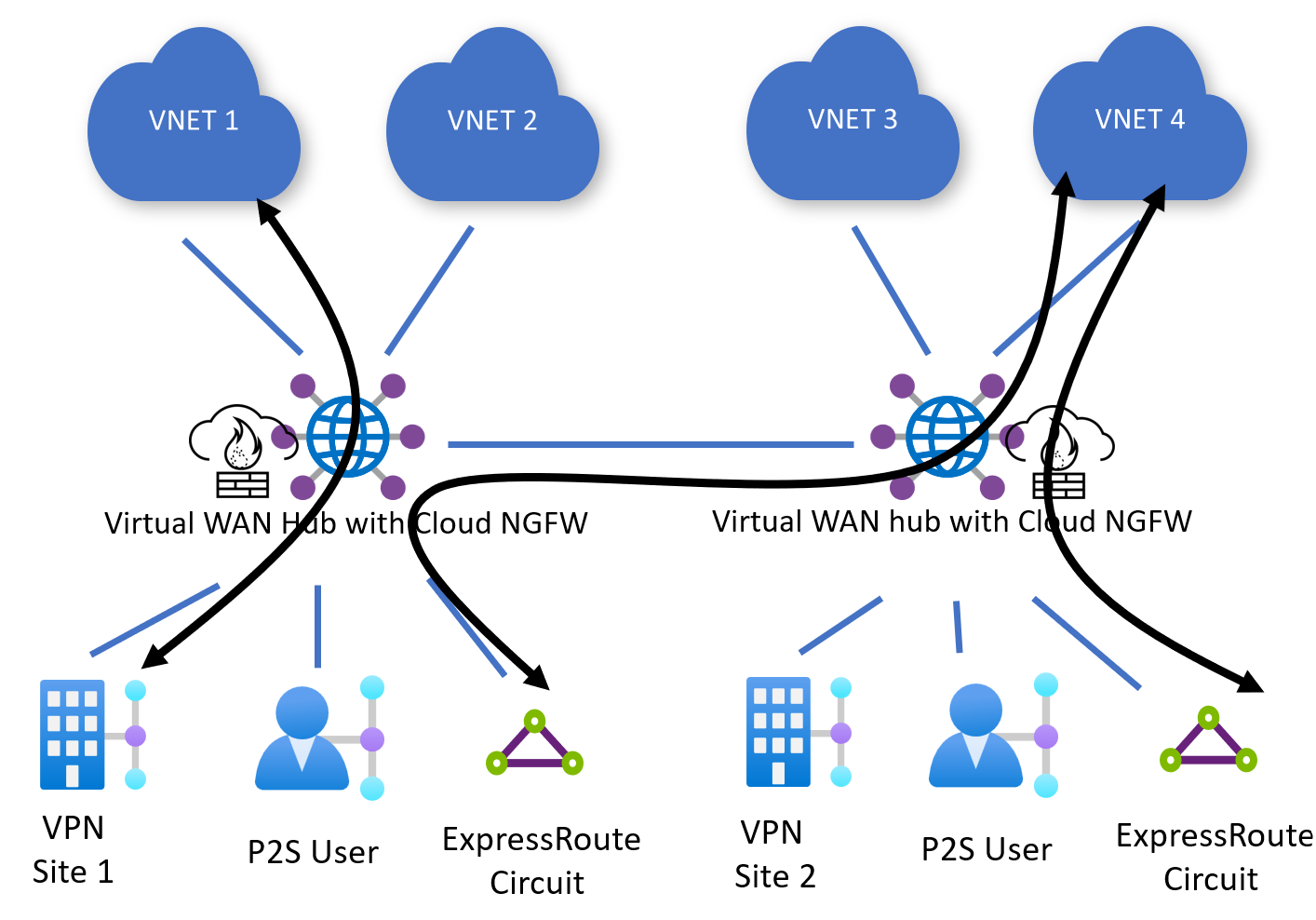

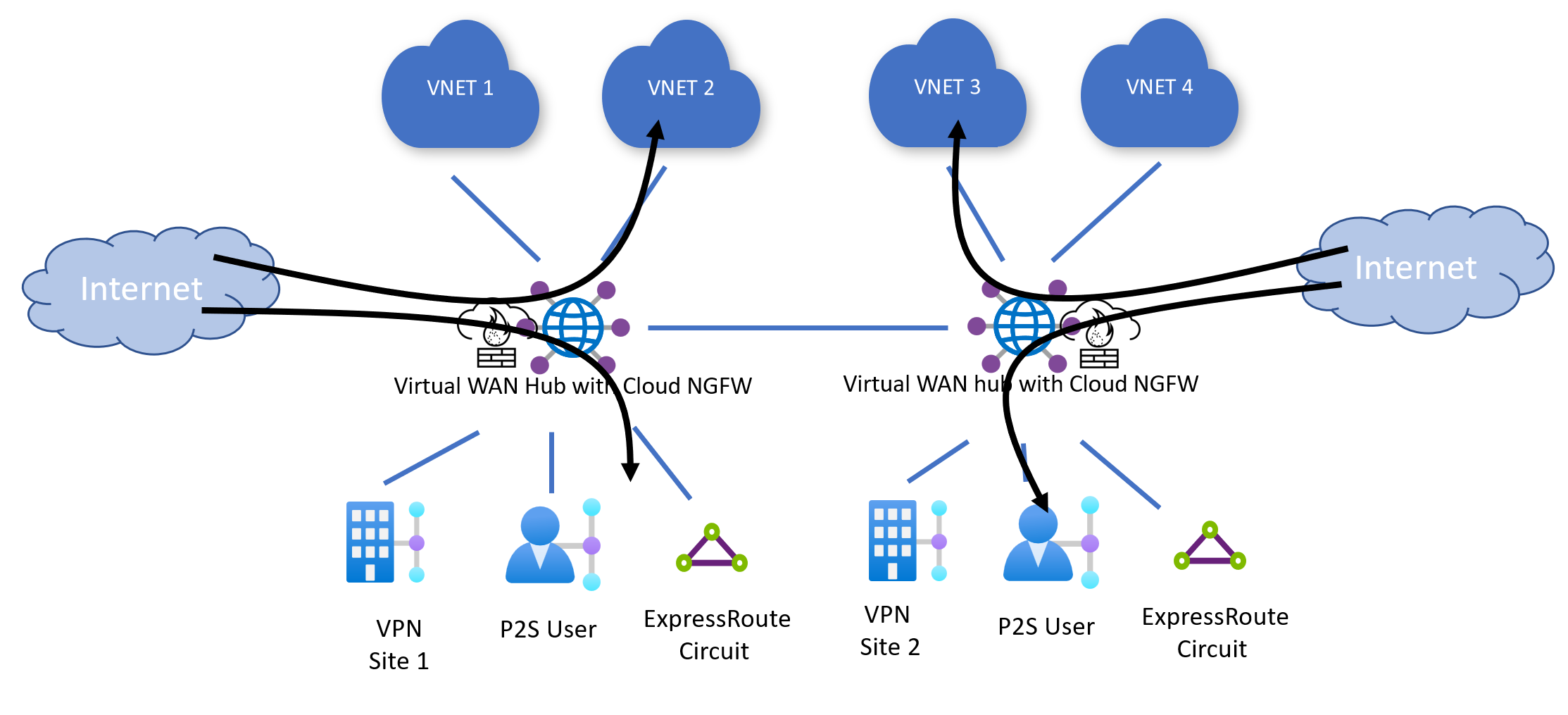

Virtual WAN では、Virtual Network から Virtual Network、またはオンプレミス (サイト間 VPN、ExpressRoute、ポイント対サイト VPN) からオンプレミスへのトラフィックを、検査のためにハブにデプロイされた Cloud NGFW にルーティングします。

さらに Virtual WAN では、Virtual Network とオンプレミス (サイト間 VPN、ExpressRoute、ポイント対サイト VPN) の間のトラフィックを、検査のためにハブにデプロイされた Cloud NGFW にルーティングします。

注意

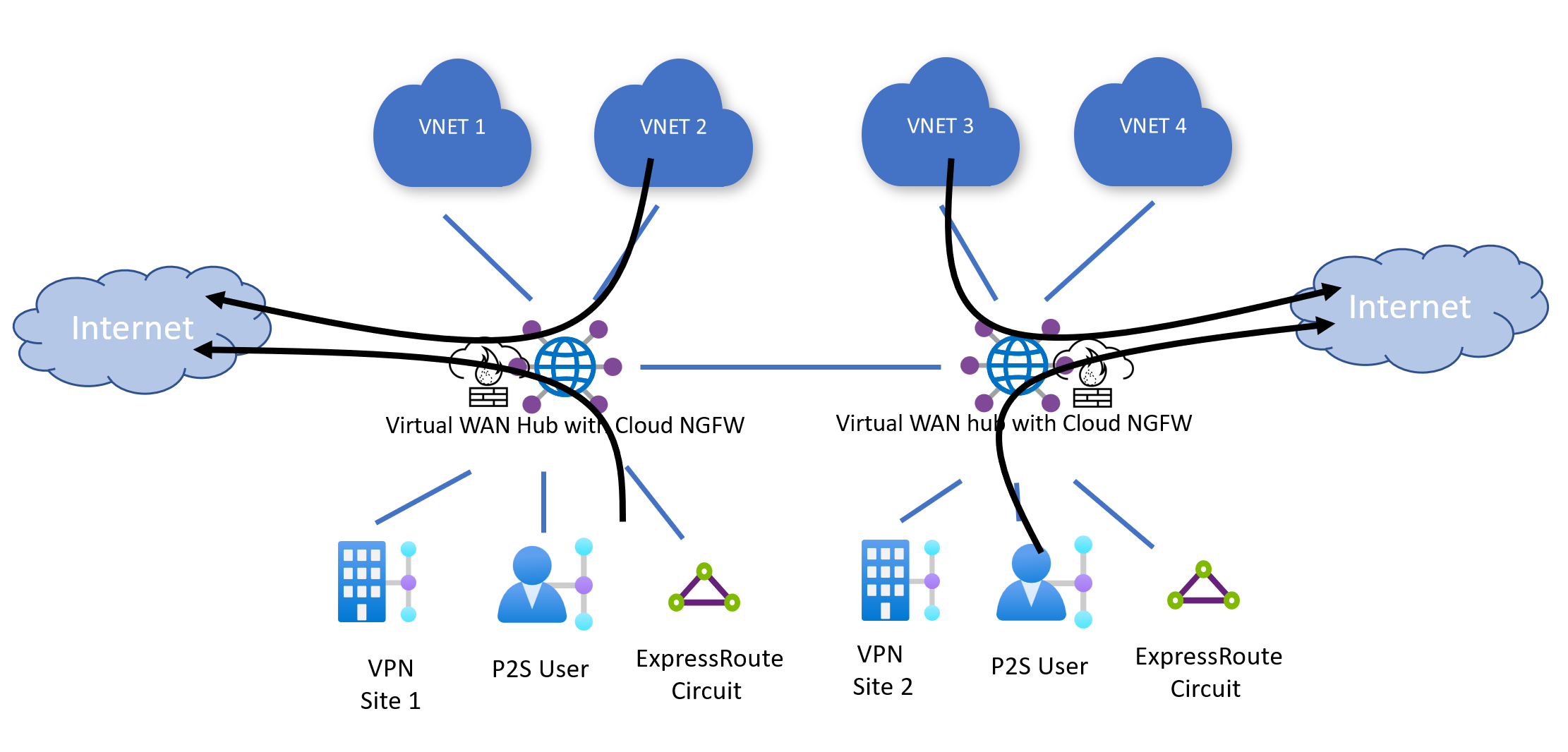

0.0.0.0/0 の既定のルートはハブ間で伝達されません。 オンプレミスと Virtual Network では、ローカルの Cloud NGFW リソースのみを使用してインターネットにアクセスできます。 さらに、宛先 NAT のユース ケースでは、Cloud NGFW は受信トラフィックをローカルの Virtual Network とオンプレミスにのみ転送できます。

Virtual WAN は、検査およびインターネット ブレークアウトを行うために、インターネットへのトラフィックを Virtual Network またはオンプレミスから Cloud NGFW にルーティングするよう構成できます。 既定のルート (0.0.0.0/0) を学習し、インターネット エグレスのために Palo Alto Cloud NGFW を使用する Virtual Network またはオンプレミスを選択できます。 このユース ケースで、Azure はインターネット送信パケットのソース IP を、Cloud NGFW に関連付けられているパブリック IP に自動的に NAT 処理します。

インターネット送信機能と使用可能な設定の詳細については、Palo Alto Networks のドキュメントを参照してください。

Palo Alto Networks を 宛先 NAT (DNAT) 用に構成することもできます。 宛先 NAT を使用すると、ユーザーは、Cloud NGFW に関連付けられているパブリック IP を使用して、オンプレミスまたは Azure Virtual Networkでホストされているアプリケーションにアクセスして通信できます。

インターネット受信 (DNAT) 機能と使用可能な設定の詳細については、Palo Alto Networks のドキュメントを参照してください。

この記事の手順では、Virtual WAN が既に作成されていることが前提となります。

新しい仮想 WAN を作成するには、次の記事の手順に従います。

- Palo Alto Networks Cloud NGFW を使用できるリージョンの一覧については、「Palo Alto Networks のドキュメント」を確認してください。

- Palo Alto Networks Cloud NGFW は、Virtual WAN ハブのネットワーク仮想アプライアンスと一緒にデプロイすることはできません。

- ルーティング インテントとルーティング ポリシーのドキュメントの制限事項に関するセクションにある他のすべての制限が、Virtual WAN の Palo Alto Networks Cloud NGFW のデプロイに適用されます。

Palo Alto Networks Cloud NGFW を使うには、2022-08-29-preview 以降の API バージョンを使って、PaloAltoNetworks.Cloudngfw リソース プロバイダーをサブスクリプションに登録する必要があります。

リソース プロバイダーを Azure サブスクリプションに登録する方法の詳細については、 Azure リソース プロバイダーと種類に関するドキュメントを参照してください。

次の手順では、Palo Alto Networks Cloud NGFW で使用できる仮想ハブをデプロイする方法について説明します。

- お使いの Virtual WAN リソースに移動します。

- 左側のメニューで、[接続] の下にある [ハブ] を選択します。

- [新しいハブ] をクリックします。

- [Basic] で、仮想ハブのリージョンを指定します。 リージョンが「Palo Alto Cloud NGFW が使用可能なリージョン」に記載されていることを確認してください。 さらに、ハブの名前、アドレス空間、仮想ハブの容量、ハブのルーティング設定を指定します。

![ハブの作成ページを示すスクリーンショット。[リージョン] セレクター ボックスが強調表示されています。](media/how-to-palo-alto-cloudngfw/create-hub.png)

- 仮想ハブに展開するゲートウェイ (サイト間 VPN、ポイント対サイト VPN、ExpressRoute) を選択して構成します。 必要に応じて、後でゲートウェイをデプロイできます。

- [Review + create](レビュー + 作成) をクリックします。

- [作成] をクリックします。

- 新しく作成したハブに移動し、[ルーティング状態] が [プロビジョニング済み] になるまで待ちます。 この手順には最大 30 分かかることがあります。

注意

Cloud NGFW をデプロイする前に、ハブのルーティング状態が "プロビジョニング済み" になるまで待つ必要があります。

- 仮想ハブに移動し、[Third-party providers] (サード パーティ プロバイダー) の下にある [SaaS ソリューション] をクリックします。

- [SaaS の作成] をクリックし、[Palo Alto Networks Cloud NGFW] を選択します。

- Create をクリックしてください。

- ファイアウォールの名前を指定します。 ファイアウォールのリージョンが仮想ハブのリージョンと同じであることを確認します。 Palo Alto Networks Cloud NGFW で使用できる構成オプションの詳細については、Palo Alto Networks の Cloud NGFW の ドキュメントを参照してください。

注意

Cloud NGFW が正常にプロビジョニングされるまで、ルーティング インテントを構成することはできません。

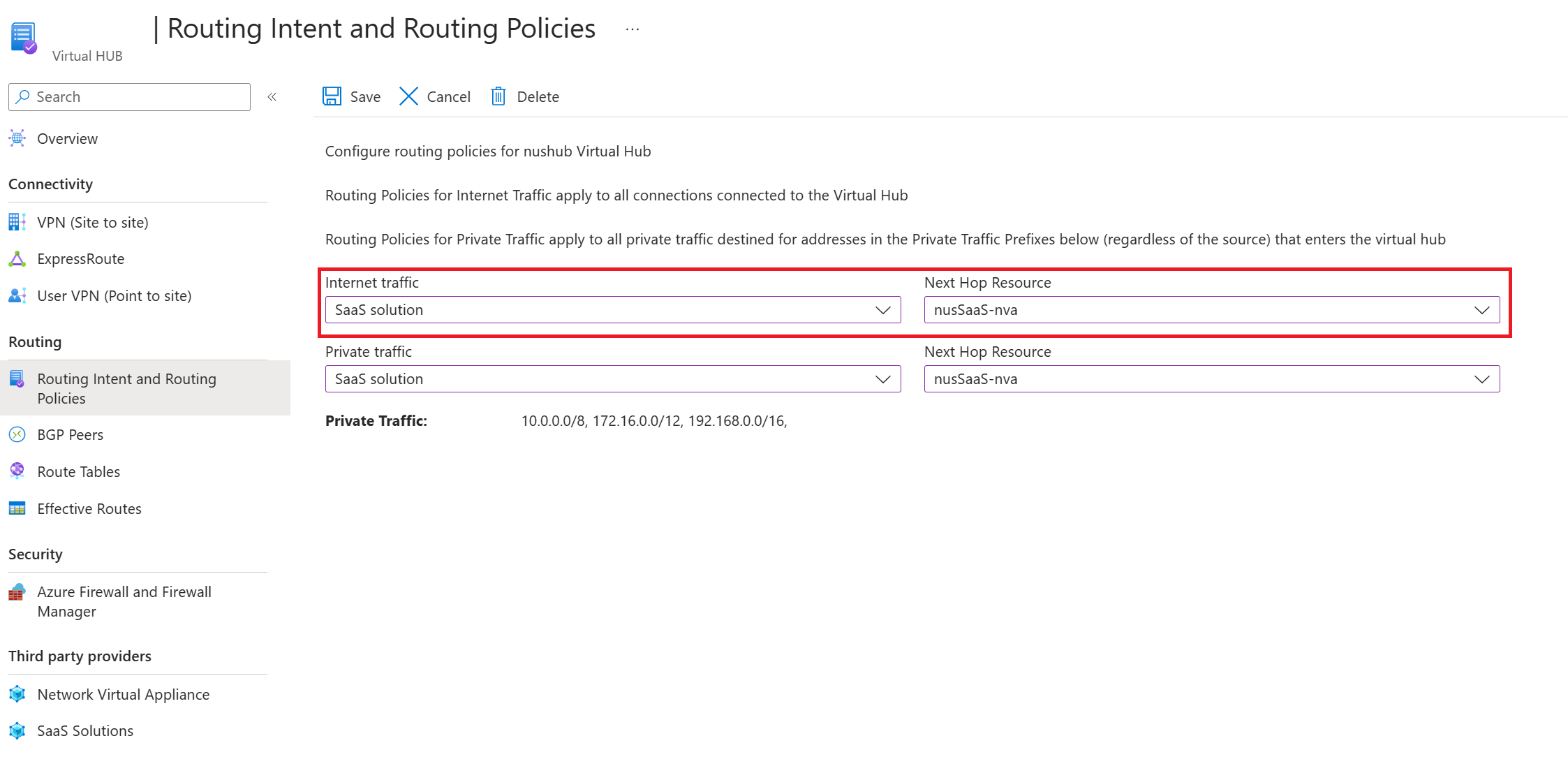

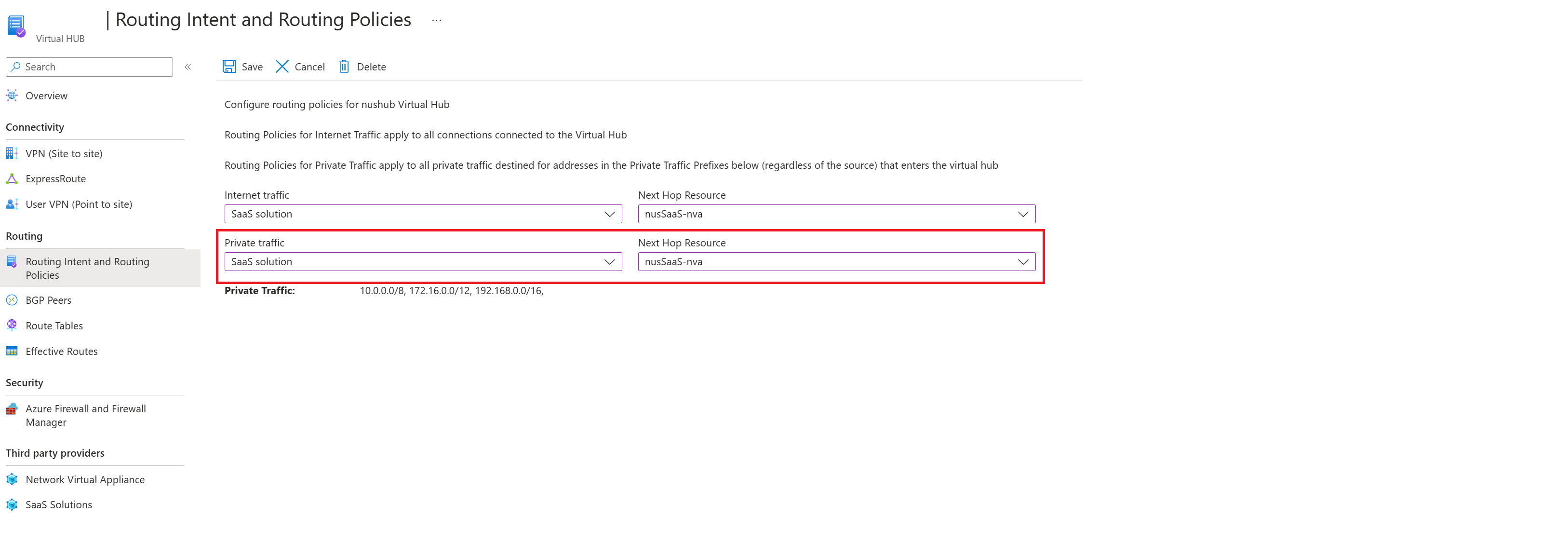

- 仮想ハブに移動し、[ルーティング] の下にある [Routing intent and policies] (ルーティング インテントとポリシー) をクリックします

- Palo Alto Networks Cloud NGFW を使用して、送信インターネット トラフィック (Virtual Network またはオンプレミスとインターネットとの間のトラフィック) を検査する場合は、[インターネット トラフィック] で [SaaS ソリューション] を選択します。 [ネクスト ホップ リソース] で、Cloud NGFW リソースを選択します。

- Palo Alto Networks Cloud NGFW を使用して、プライベート トラフィック (Virtual WAN 内のすべての Virtual Network およびオンプレミスの間のトラフィック) を検査する場合は、[プライベート トラフィック] で [SaaS ソリューション] を選択します。 [ネクスト ホップ リソース] で、Cloud NGFW リソースを選択します。

次のセクションでは、Palo Alto Networks Cloud NGFW (ルール、IP アドレス、セキュリティ構成など) を管理する方法について説明します。

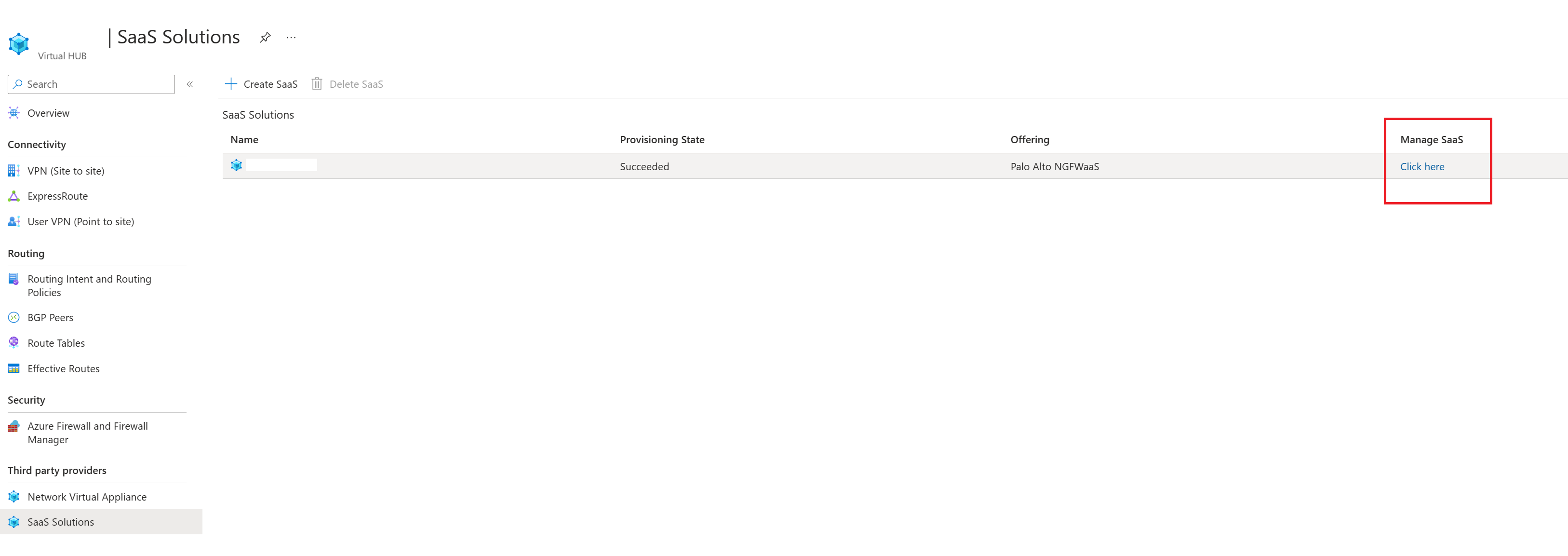

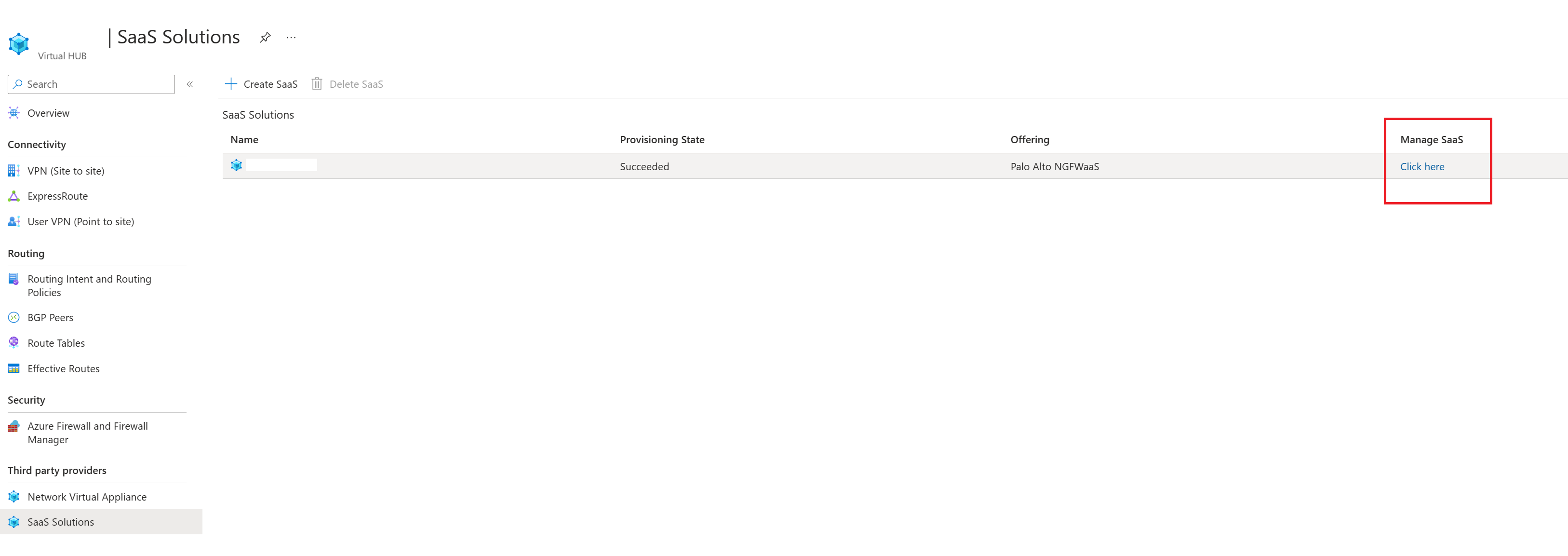

- 仮想ハブに移動し、[SaaS ソリューション] をクリックします。

- [SaaS の管理] の下の [こちらをクリック] をクリックします。

- Palo Alto Networks Cloud NGFW で使用できる構成オプションの詳細については、Palo Alto Networks の Cloud NGFW の ドキュメントを参照してください。

注意

Cloud NGFW と Virtual WAN SaaS ソリューションの両方が削除されるまで、仮想ハブを削除することはできません。

次に Cloud NGFW オファリングを削除する手順について説明します。

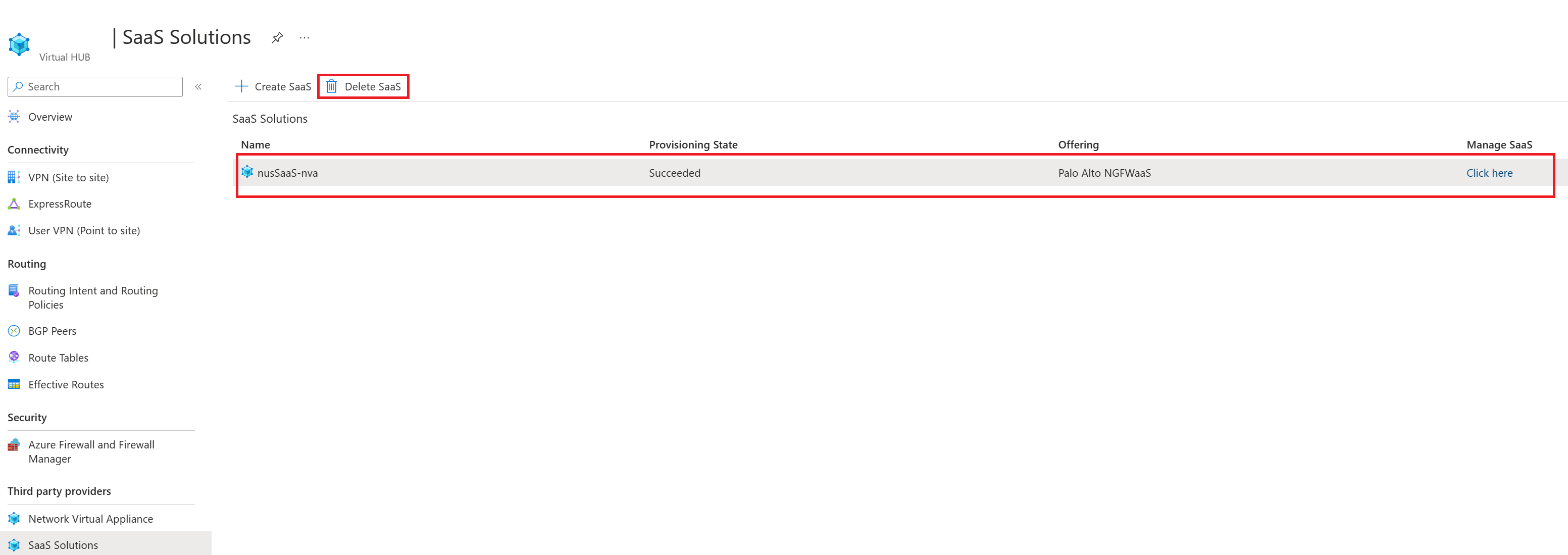

- 仮想ハブに移動し、[SaaS ソリューション] をクリックします。

- [SaaS の管理] の下の [こちらをクリック] をクリックします。

- ページの左上隅にある [削除] をクリックします。

- 削除操作が成功したら、仮想ハブの [SaaS ソリューション] ページに戻ります。

- Cloud NGFW に対応する行をクリックし、ページの左上隅にある [SaaS の削除] をクリックします。 このオプションは、手順 3 の実行が完了するまで使用できません。

次のセクションでは、Virtual WAN で Palo Alto Networks Cloud NGFW を使用する場合に発生する一般的な問題について説明します。

- Virtual Hub が「Palo Alto Networks のドキュメント」に記載されている次のいずれかのリージョンにデプロイされていることを確認します。

- 仮想ハブのルーティング状態が "プロビジョニング済み" であることを確認します。ルーティングをプロビジョニングする前に Cloud NGFW を作成しようとすると失敗します。

- PaloAltoNetworks.Cloudngfw リソース プロバイダーへの登録が成功していることを確認します。

- SaaS ソリューションは、リンクされた Cloud NGFW リソースが削除されるまで削除できません。 そのため、SaaS ソリューション リソースを削除する前に、Cloud NGFW リソースを削除します。

- 現時点でルーティング インテントのネクスト ホップ リソースである SaaS ソリューション リソースは、削除できません。 ルーティング インテントは、SaaS ソリューション リソースを削除する前に削除する必要があります。

- 同様に、SaaS ソリューションを持つ仮想ハブ リソースを削除することはできません。 仮想ハブを削除する前に、SaaS ソリューションを削除する必要があります。

- ルーティング インテントの構成を試行する前に、Cloud NGFW のデプロイが正常に完了していることを確認します。

- すべてのオンプレミスと Azure 仮想ネットワークが RFC1918 (10.0.0.0/8、192.168.0.0/16、172.16.0.0/12 内のサブネット) にあることを確認します。 RFC1918 に含まれていないネットワークがある場合は、それらのプレフィックスが [プライベート トラフィック プレフィックス] テキスト ボックスに表示されていることを確認します。

- ルーティング インテントのトラブルシューティングの詳細については、ルーティング インテントに関するドキュメントを参照してください。 このドキュメントでは、ルーティング インテントの構成に関連する前提条件と一般的なエラー、およびトラブルシューティングのヒントについて説明します。

- Palo Alto Networks のドキュメントを参照してください。

- Virtual WAN の詳細については、FAQ を参照してください。

- ルーティング インテントの詳細については、ルーティング インテントに関するドキュメントを参照してください。

- Palo Alto Networks Cloud NGFW の詳細については、Palo Alto Networks Cloud NGFW のドキュメントを参照してください。