이 문서는 Defender for Cloud Apps 이전 릴리스에서 수행된 업데이트를 설명하는 아카이브입니다. 최신 새 목록을 보려면 Defender for Cloud Apps 새로운 기능 을 참조하세요.

2025년 7월

8개의 새 지역에서 사용할 수 있는 앱 거버넌스

앱 거버넌스는 이제 브라질, 스웨덴, 노르웨이, 스위스, 남아프리카 공화국, 한국, 아랍에미리트 및 아시아 태평양에서도 사용할 수 있습니다. 자세한 내용은 Microsoft Defender for Cloud Apps 대한 앱 거버넌스 켜기를 참조하세요.

GCC 및 Gov 고객을 위한 업데이트된 네트워크 요구 사항

지속적인 보안 향상을 지원하고 서비스 가용성을 유지하려면 이제 Microsoft Defender for Cloud Apps GCC 및 Gov 환경의 고객을 위해 업데이트된 방화벽 구성이 필요합니다.

서비스 중단을 방지하려면 2025년 8월 25일까지 조치를 취하고 다음과 같이 방화벽 구성을 업데이트합니다.

포트 443에서 다음 IP 범위로 아웃바운드 트래픽을 허용합니다.

51.54.53.136/2951.54.114.160/2962.11.173.176/29

Azure 서비스 태그를 사용하는 경우 방화벽 허용 목록에 를 추가 AzureFrontDoor.MicrosoftSecurity 합니다.

포트 443의 방화벽 허용 목록에 다음 엔드포인트를 추가합니다.

discoveryresources-cdn-prod.cloudappsecurity.com

필요한 IP 주소 및 엔드포인트의 전체 목록은 네트워크 요구 사항을 참조하세요.

2025년 6월

Microsoft Defender for Cloud Apps "동작" 데이터 형식 - 일반 공급

동작 데이터 형식은 일반적인 변칙에 대한 경고를 줄이고 관찰된 패턴이 실제 보안 시나리오와 일치하는 경우에만 경고를 표시하여 전반적인 위협 탐지 정확도를 향상시킵니다. 이제 동작을 사용하여 고급 헌팅에서 조사를 수행하고, 동작 신호를 기반으로 더 나은 사용자 지정 검색을 빌드하고, 컨텍스트 관련 동작을 인시던트에 자동으로 포함할 수 있습니다. 이를 통해 보다 명확한 컨텍스트를 제공하고 보안 운영 팀이 경고 피로를 줄이고 우선 순위를 지정하며 보다 효율적으로 대응할 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

새 동적 위협 감지 모델

Microsoft Defender for Cloud Apps 새로운 동적 위협 탐지 모델은 끊임없이 변화하는 SaaS 앱 위협 환경에 지속적으로 적응합니다. 이 방법을 사용하면 수동 정책 업데이트 또는 재구성 없이도 organization 최신 검색 논리로 보호됩니다. 여러 레거시 변칙 검색 정책이 이미 이 적응형 모델로 원활하게 전환되어 더 스마트하고 응답성이 뛰어난 보안 범위를 제공합니다.

자세한 내용은 Defender for Cloud Apps 변칙 검색 정책 만들기를 참조하세요.

2025년 5월

개선된 Cloud Discovery 요약 보고서

Cloud Discovery 요약 보고서는 현대화된 디자인과 간소화된 형식으로 업데이트되었습니다. 새 버전은 보고서를 26페이지에서 6페이지로 줄여 가독성과 유용성을 향상시키면서 가장 관련성이 높고 실행 가능한 인사이트를 집중합니다. 자세한 내용은 Cloud Discovery 임원 보고서를 생성하는 방법을 참조하세요.

이제 새 애플리케이션 인벤토리 페이지를 Defender XDR

Microsoft Defender XDR 새 애플리케이션 페이지는 모든 SaaS 및 연결된 OAuth 애플리케이션의 통합 인벤토리를 환경 전체에 제공합니다. 이 보기는 애플리케이션 검색, 모니터링 및 위험 평가를 간소화하는 데 도움이 됩니다.

자세한 내용은 애플리케이션 인벤토리 개요를 참조하세요.

Microsoft Defender for Cloud Apps SIEM 에이전트 가용성에 대한 변경 내용

Microsoft Defender 워크로드에서 진행 중인 수렴 프로세스의 일환으로 Microsoft Defender for Cloud Apps SIEM 에이전트는 2025년 11월부터 더 이상 사용되지 않습니다.

Microsoft Defender for Cloud Apps SIEM 에이전트를 통해 현재 사용할 수 있는 데이터에 대한 연속성과 액세스를 보장하려면 지원되는 다음 API로 전환하는 것이 좋습니다.

- 경고 및 활동은 Microsoft Defender XDR 스트리밍 API를 참조하세요.

- Microsoft Entra ID Protection 로그온 이벤트는 고급 헌팅 스키마의 IdentityLogonEvents 테이블을 참조하세요.

- Microsoft Graph 보안 경고 API는 다음을 참조하세요. alerts_v2

- Microsoft Defender XDR 인시던트 API에서 Microsoft Defender for Cloud Apps 경고 데이터를 보려면 Microsoft Defender XDR 인시던트 API 및 인시던트 리소스 유형을 참조하세요.

자세한 지침은 Defender for Cloud Apps SIEM 에이전트에서 지원되는 API로 마이그레이션을 참조하세요.

새롭고 향상된 클라우드 앱 카탈로그 페이지

클라우드 앱 카탈로그 페이지는 보안 표준을 충족하도록 개선되었습니다. 새로운 디자인에는 향상된 탐색 기능이 포함되어 있어 클라우드 애플리케이션을 더 쉽게 검색하고 관리할 수 있습니다.

자세한 내용은 클라우드 앱 찾기 및 위험 점수 계산을 참조하세요.

2025년 4월

2025년 4월 29일까지 필요한 방화벽 구성 업데이트

최적의 서비스 품질을 보장하고 일부 서비스의 중단을 방지하기 위해 2025년 4월 29일까지 즉각적인 조치를 취합니다. 이 변경 내용은 IP 주소 또는 Azure 서비스 태그에 따라 아웃바운드 트래픽을 제한하는 방화벽 허용 목록을 사용하는 경우에만 organization 영향을 줍니다. 13.107.228.0/24 IP 주소에 대해 포트 443에서 아웃바운드 트래픽을 허용하도록 방화벽 규칙을 업데이트합니다. 13.107.229.0/24, 13.107.219.0/24, 13.107.227.0/24, 150.171.97.0/24. 또는 2025년 4월 28일까지 위의 범위를 반영하도록 조정될 추가 Azure 서비스 태그인 'AzureFrontDoor.MicrosoftSecurity'로 사용합니다.\

- 이 업데이트를 완료해야 하며 2025년 4월 29일까지 방화벽의 허용 목록에 IP 주소 또는 새 Azure 서비스 태그가 추가됩니다.

- 이 변경은 Microsoft Defender for Cloud Apps 상용 고객에게만 영향을 줍니다. Gov US1 또는 GCC 데이터 센터에 연결된 고객은 영향을 받지 않습니다.\

- 자세한 정보: 네트워크 요구 사항.

이제 공격 경로에서 OAuth 앱 정보를 사용할 수 있습니다(미리 보기)

이제 보안 노출 관리 플랫폼에는 공격 경로 및 공격 표면 맵 환경의 일부로 OAuth 애플리케이션이 포함됩니다. 이러한 향상된 기능을 통해 공격자가 OAuth 앱을 악용하여 환경 내에서 횡적으로 이동하고 중요한 자산에 액세스하는 방법을 시각화할 수 있습니다. 이러한 공격 경로를 식별하고 관련 권한을 조사하면 노출을 줄이고 Microsoft 365 서비스의 보안 태세를 개선할 수 있습니다.

자세한 내용은 Defender for Cloud Apps OAuth 애플리케이션 공격 경로 조사(미리 보기)를 참조하세요.

Defender XDR 고급 헌팅에 추가된 OAuthAppInfo 테이블(미리 보기)

이제 Defender XDR 고급 헌팅에서 OAuthAppInfo 테이블을 사용할 수 있으므로 보안 팀이 향상된 가시성으로 OAuth 앱 관련 메타데이터를 탐색하고 분석할 수 있습니다.

이 표에서는 Microsoft Entra ID 등록되고 Defender for Cloud Apps 앱 거버넌스 기능을 통해 액세스할 수 있는 Microsoft 365 연결 OAuth 애플리케이션에 대한 세부 정보를 제공합니다.

Defender XDR 새 애플리케이션 페이지(미리 보기)

새 애플리케이션 페이지는 모든 SaaS 및 연결된 OAuth 애플리케이션을 단일 통합 인벤토리로 통합합니다. 이 중앙 집중식 보기는 애플리케이션 검색, 모니터링 및 관리를 간소화하여 환경 전반에 걸쳐 더 큰 가시성과 제어를 제공합니다.

페이지에는 위험 점수, 사용 패턴, 게시자 확인 상태 및 권한 수준과 같은 주요 인사이트가 표시됩니다. 이러한 인사이트는 위험 수준이 높거나 태그가 지정되지 않은 애플리케이션을 신속하게 식별하고 해결하는 데 도움이 됩니다.

자세한 내용은 애플리케이션 인벤토리 개요를 참조하세요.

2025년 3월

향상된 ID 인벤토리(미리 보기)

자산 아래의 ID 페이지가 업데이트되어 환경 전체에서 ID를 더 잘 표시하고 관리할 수 있습니다. 이제 업데이트된 ID 인벤토리 페이지에 다음 탭이 포함됩니다.

ID: Active Directory, Entra ID에서 ID의 통합 보기입니다. 이 ID 탭은 ID 유형 및 사용자 정보를 포함한 주요 세부 정보를 강조 표시합니다.

클라우드 애플리케이션 계정: Defender for Cloud Apps 통해 연결된 애플리케이션의 계정에 대한 인사이트를 제공하여 계정 권한, 그룹 멤버 자격, 별칭 및 사용 중인 애플리케이션에 대한 조사를 허용합니다.

자세한 내용은 ID 인벤토리 세부 정보, 클라우드 애플리케이션 계정을 참조하세요.

"동작"에 대한 범위 지정 Role-Based Access Control(미리 보기)

Defender for Cloud Apps 고객은 이제 '동작'에 대한 RBAC(Role-Based Access Control) 범위를 구성할 수 있습니다. 이 새로운 기능을 사용하면 관리자가 액세스 권한을 보다 정확하게 정의하고 관리할 수 있습니다. 관리자는 사용자가 자신의 역할 및 책임에 따라 특정 애플리케이션 데이터에 대한 적절한 수준의 액세스 권한을 갖도록 할 수 있습니다. 조직은 RBAC 범위 지정을 사용하여 보안 태세를 강화하고 작업을 간소화하며 무단 액세스 위험을 줄일 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

2025년 2월

Microsoft 365에 연결된 OAuth 앱에 대한 향상된 가시성 - 일반 공급

앱 거버넌스를 사용하는 Defender for Cloud Apps 사용자는 Microsoft 365에 연결된 OAuth 앱의 출처를 파악할 수 있습니다. 외부 원본이 있는 앱을 필터링 및 모니터링하여 이러한 앱을 사전에 검토하고 organization 보안 태세를 개선할 수 있습니다.

새로운 *권한 필터 및 내보내기 기능을 사용하면 Microsoft 365에 액세스할 수 있는 특정 권한이 있는 앱을 빠르게 식별할 수 있습니다.

이제 Microsoft Graph와 함께 레거시 EWS API를 사용하여 앱에서 액세스하는 데이터에 대한 세분화된 인사이트를 얻을 수 있습니다. 데이터 사용 인사이트의 향상된 범위를 통해 레거시 EWS API를 사용하여 전자 메일에 액세스하는 앱에 대한 심층적인 가시성을 얻을 수 있습니다.

또한 인기 있는 모든 Microsoft 자사 API 권한에 대한 권한 수준 기능의 적용 범위를 확장하고 있습니다. 권한 수준 분류의 향상된 적용 범위를 통해 Microsoft 365에 액세스할 수 있는 레거시 및 기타 비 그래프 API에 대한 강력한 권한이 있는 앱을 보고 모니터링할 수 있습니다.

자세한 내용은 OAuth 앱에 대한 자세한 정보를 참조하세요.

향상된 경고 원본 정확도

Microsoft Defender for Cloud Apps 보다 정확한 정보를 제공하기 위해 경고 원본을 향상하고 있습니다. 새 경고에만 적용되는 이 업데이트는 Microsoft Defender 포털, 고급 헌팅 및 Graph API 비롯한 다양한 환경 및 API에 반영됩니다. Microsoft Defender for Cloud Apps 보다 정확한 정보를 제공하기 위해 경고 원본을 향상하고 있습니다. 새 경고에만 적용되는 이 업데이트는 Microsoft Defender 포털, 고급 헌팅 및 Graph API 비롯한 다양한 환경 및 API에 반영됩니다. 목표는 경고 원본의 정확도를 향상시켜 경고에 대한 더 나은 식별, 관리 및 응답을 용이하게 하는 것입니다.

Defender XDR 다양한 경고 원본에 대한 자세한 내용은 Microsoft Defender XDR 경고조사 - Microsoft Defender XDR | 경고 원본 섹션을 참조하세요. Microsoft Learn

네트워크 요구 사항 업데이트

Microsoft Defender for Cloud Apps 보안 및 성능을 향상시켰습니다. 새 표준을 준수하려면 방화벽 및 추가 타사 서비스의 네트워크 정보를 업데이트해야 합니다. 서비스에 대한 중단 없는 액세스를 보장하려면 2025년 3월 16일까지 이러한 변경 내용을 적용해야 합니다. Microsoft Defender for Cloud Apps 보안 및 성능을 향상시켰습니다. 새 표준을 준수하려면 방화벽 및 추가 타사 서비스의 네트워크 정보를 업데이트해야 합니다. 서비스에 대한 중단 없는 액세스를 보장하려면 2025년 3월 27일까지 이러한 변경 내용을 적용해야 합니다.

타사 앱에 연결하고 Defender for Cloud Apps 사용하도록 설정하려면 다음 IP 주소를 사용합니다.

| 데이터 센터 | IP 주소 | DNS 이름 |

|---|---|---|

| US1 | 13.64.26.88, 13.64.29.32, 13.80.125.22, 13.91.91.243, 40.74.1.235, 40.74.6.204, 51.143.58.207, 52.137.89.147, 52.183.75.62, 23.101.201.123, 20.228.186.154 | *.us.portal.cloudappsecurity.com |

| US2 | 13.80.125.22, 20.36.222.59, 20.36.222.60, 40.74.1.235, 40.74.6.204, 51.143.58.207, 52.137.89.147, 52.183.75.62, 52.184.165.82, 20.15.114.156, 172.202.90.196 | *.us2.portal.cloudappsecurity.com |

| US3 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.90.218.196, 40.90.218.198, 51.143.58.207, 52.137.89.147, 52.183.75.62, 20.3.226.231, 4.255.218.227 | *.us3.portal.cloudappsecurity.com |

| EU1 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.119.154.72, 51.143.58.207, 52.137.89.147, 52.157.238.58, 52.174.56.180, 52.183.75.62, 20.71.203.39, 137.116.224.49 | *.eu.portal.cloudappsecurity.com |

| EU2 | 13.80.125.22, 40.74.1.235, 40.74.6.204, 40.81.156.154, 40.81.156.156, 51.143.58.207, 52.137.89.147, 52.183.75.62, 20.0.210.84, 20.90.9.64 | *.eu2.portal.cloudappsecurity.com |

| Gov US1 | 13.72.19.4, 52.227.143.223 | *.us1.portal.cloudappsecurity.us |

| GCC | 52.227.23.181, 52.227.180.126 | *.us1.portal.cloudappsecuritygov.com |

미국 정부 GCC High 고객의 경우:

| IP 주소 | DNS 이름 | |

|---|---|---|

| 세션 컨트롤 | US Gov 애리조나: 52.244.144.65, 52.244.43.90, 52.244.43.225, 52.244.215.117, 52.235.134.195, 52.126.54.167, 52.126.55.65 US Gov 버지니아: 13.72.27.223, 13.72.27.219, 13.72.27.220, 13.72.27.222, 20.141.230.137, 52.235.179.167, 52.235.184.112 |

*.mcas-gov.us *.admin-mcas-gov.us |

| 액세스 제어 | US Gov 애리조나: 52.244.215.83, 52.244.212.197, 52.127.2.97, 52.126.54.254, 52.126.55.65 US Gov 버지니아: 13.72.27.216, 13.72.27.215, 52.127.50.130, 52.235.179.123, 52.245.252.18, 52.245.252.131, 52.245.252.191, 52.245.253.12, 52.245.253.58, 52.245.253.229, 52.245.254.39, 52.245.254.51, 5 2.245.254.212, 52.245.254.245, 52.235.184.112, 52.235.184.112 |

*.access.mcas-gov.us *.access.cloudappsecurity.us |

| SAML 프록시 | US Gov 애리조나: 20.140.49.129, 52.126.55.65 US Gov 버지니아: 52.227.216.80, 52.235.184.112 |

*.saml.cloudappsecurity.us |

미국 정부 GCC 고객의 경우:

| IP 주소 | DNS 이름 | |

|---|---|---|

| 세션 컨트롤 | US Gov 애리조나: 52.235.147.86, 52.126.49.55, 52.126.48.233 US Gov 버지니아: 52.245.225.0, 52.245.224.229, 52.245.224.234, 52.245.224.228, 20.141.230.215, 52.227.10.254, 52.126.48.233, 52.227.3.207 |

*.mcas-gov.ms *.admin-mcas-gov.ms |

| 액세스 제어 | US Gov 애리조나: 52.127.2.97, 52.235.143.220, 52.126.48.233 US Gov 버지니아: 52.245.224.235, 52.245.224.227, 52.127.50.130, 52.245.222.168, 52.245.222.172, 52.245.222.180, 52.245.222.209, 52.245.223.38, 52.245.223.72, 52.245.223.177, 52.245.223.181, 52.245.223.182, 52.245.223.190, 23.97.12.140, 52.227.3.207 |

*.access.mcas-gov.ms |

| SAML 프록시 | US Gov 애리조나: 52.126.48.233 US Gov 버지니아: 52.227.216.80, 52.126.48.233, 52.227.3.207 |

*.saml.cloudappsecuritygov.com |

IP 범위를 최신 상태로 유지하려면 Microsoft Defender for Cloud Apps 서비스에 대해 다음 Azure 서비스 태그를 참조하는 것이 좋습니다. 최신 IP 범위는 서비스 태그에 있습니다. 자세한 내용은 Azure IP 범위를 참조하세요.

2024년 11월

내부 세션 컨트롤 애플리케이션 알림

엔터프라이즈 애플리케이션 'Microsoft Defender for Cloud Apps – 세션 컨트롤'은 조건부 액세스 앱 제어 서비스에서 내부적으로 사용됩니다.

이 애플리케이션에 대한 액세스를 제한하는 CA 정책이 없는지 확인합니다.

모든 또는 특정 애플리케이션을 제한하는 정책의 경우 이 애플리케이션이 예외로 나열되었는지 확인하거나 차단 정책이 의도적인지 확인합니다.

자세한 내용은 샘플: Defender for Cloud Apps 사용할 Microsoft Entra ID 조건부 액세스 정책 만들기를 참조하세요.

Graph API Defender for Cloud Apps 지원(미리 보기)

Defender for Cloud Apps 고객은 이제 Graph API 통해 검색된 앱에 대한 데이터를 쿼리할 수 있습니다. Graph API 사용하여 특정 데이터를 보기 위해 필터를 적용하는 등 검색된 앱 페이지에서 보기를 사용자 지정하고 흐름을 자동화합니다. API는 GET 기능만 지원합니다.

자세한 내용은 다음 항목을 참조하세요.

노출 관리의 SaaS 보안 이니셔티브

Microsoft 보안 노출 관리 보안 이니셔티브를 사용하여 특정 보안 영역에서 노출을 추적하는 집중적인 메트릭 기반 방법을 제공합니다. "SaaS 보안 이니셔티브"는 12개의 측정 가능한 메트릭으로 분류된 SaaS 보안과 관련된 모든 모범 사례에 대한 중앙 집중식 위치를 제공합니다. 이러한 메트릭은 많은 수의 보안 권장 사항을 효과적으로 관리하고 우선 순위를 지정하는 데 도움이 되도록 설계되었습니다. 이 기능은 일반 공급(전 세계) - GCC, GCC High 및 DoD - 현재 미국 정부 클라우드에서 데이터 및 기능을 사용할 수 없는 Microsoft 보안 노출 관리.

자세한 내용은 SaaS 보안 이니셔티브를 참조하세요.

앱 원본에 대한 표시 유형(미리 보기)

앱 거버넌스를 사용하는 Defender for Cloud Apps 사용자는 Microsoft 365에 연결된 OAuth 앱의 출처를 파악할 수 있습니다. 외부 원본이 있는 앱을 필터링 및 모니터링하여 이러한 앱을 사전에 검토하고 organization 보안 태세를 개선할 수 있습니다.

자세한 내용은 OAuth 앱에 대한 자세한 정보를 참조하세요.

권한 필터 및 내보내기 기능(미리 보기)

앱 거버넌스를 사용하는 Defender for Cloud Apps 사용자는 새 권한 필터 및 내보내기 기능을 활용하여 Microsoft 365에 액세스할 수 있는 특정 권한이 있는 앱을 신속하게 식별할 수 있습니다.

자세한 내용은 앱 거버넌스에 대한 필터를 참조하세요.

인기 있는 Microsoft 자사 API에 대한 권한 수준에 대한 가시성(미리 보기)

앱 거버넌스를 사용하는 Defender for Cloud Apps 사용자는 이제 인기 있는 모든 Microsoft 자사 API 권한에 대한 권한 수준에 대한 가시성을 얻을 수 있습니다. 권한 수준 분류의 향상된 적용 범위를 통해 Microsoft 365에 액세스할 수 있는 레거시 및 기타 비 그래프 API에 대한 강력한 권한이 있는 앱을 보고 모니터링할 수 있습니다.

자세한 내용은 앱 거버넌스에 대한 OAuth 앱 권한 관련 세부 정보를 참조하세요.

EWS API 액세스에 대한 세분화된 데이터 사용 인사이트(미리 보기)

앱 거버넌스를 사용하는 Defender for Cloud Apps 사용자는 이제 Microsoft Graph와 함께 레거시 EWS API를 사용하여 앱에서 액세스하는 데이터에 대한 세분화된 인사이트를 얻을 수 있습니다. 데이터 사용 인사이트의 향상된 범위를 통해 레거시 EWS API를 사용하여 전자 메일에 액세스하는 앱에 대한 심층적인 가시성을 얻을 수 있습니다.

자세한 내용은 앱 거버넌스에 대한 OAuth 앱 데이터 사용 인사이트를 참조하세요.

2024년 10월

고급 헌팅 CloudAppEvents 테이블의 새로운 변칙 데이터

Microsoft Defender 포털에서 고급 헌팅을 사용하는 Defender for Cloud Apps 이제 쿼리 및 검색 규칙에 대해 새 LastSeenForUser 및 UncommonForUser 열을 활용할 수 있습니다.

새 열은 의심스러워 보일 수 있는 일반적이지 않은 활동을 더 잘 식별하고 보다 정확한 사용자 지정 검색을 만들고 발생하는 의심스러운 활동을 조사할 수 있도록 설계되었습니다.

자세한 내용은 고급 헌팅 "CloudAppEvents" 데이터 스키마를 참조하세요.

고급 헌팅 CloudAppEvents 테이블의 새 조건부 액세스 앱 제어/인라인 데이터

Microsoft Defender 포털에서 고급 헌팅을 사용하는 Defender for Cloud Apps 사용자는 이제 쿼리 및 검색 규칙에 새 AuditSource 및 SessionData 열을 사용할 수 있습니다. 이 데이터를 사용하면 액세스 및 세션 제어를 포함하여 특정 감사 원본을 고려하는 쿼리와 특정 인라인 세션별 쿼리를 사용할 수 있습니다.

자세한 내용은 고급 헌팅 "CloudAppEvents" 데이터 스키마를 참조하세요.

고급 헌팅 CloudAppEvents 테이블의 새 데이터 - OAuthAppId

Microsoft Defender 포털에서 고급 헌팅을 사용하는 Defender for Cloud Apps 사용자는 이제 쿼리 및 검색 규칙에 새 OAuthAppId 열을 사용할 수 있습니다.

OAuthAppId를 사용하면 특정 OAuth 애플리케이션을 고려하는 쿼리를 허용하여 쿼리 및 검색 규칙을 보다 정확하게 만들 수 있습니다.

자세한 내용은 고급 헌팅 "CloudAppEvents" 데이터 스키마를 참조하세요.

2024년 9월

비즈니스 앱에 액세스할 때 브라우저에서 Microsoft Edge 적용

Microsoft Edge 브라우저 내 보호 기능을 이해하는 관리자는 이제 회사 리소스에 액세스할 때 사용자에게 Microsoft Edge를 사용하도록 요구할 수 있습니다.

Microsoft Edge를 사용하는 세션 제어를 우회하는 장벽이 역방향 프록시 기술보다 높기 때문에 보안이 주된 이유입니다.

자세한 내용은 비즈니스 앱에 액세스할 때 Microsoft Edge 브라우저 내 보호 적용을 참조하세요.

Defender for Cloud Apps Mural 연결(미리 보기)

이제 Defender for Cloud Apps 앱 커넥터 API를 사용하여 Mural 계정에 대한 연결을 지원하여 organization Mural 사용에 대한 가시성과 제어를 제공합니다.

자세한 내용은 다음 항목을 참조하세요.

- Defender for Cloud Apps 벽화 환경을 보호하는 방법

- Microsoft Defender for Cloud Apps 사용하여 표시 유형 및 제어를 얻기 위해 앱 연결

- Mural Help Center

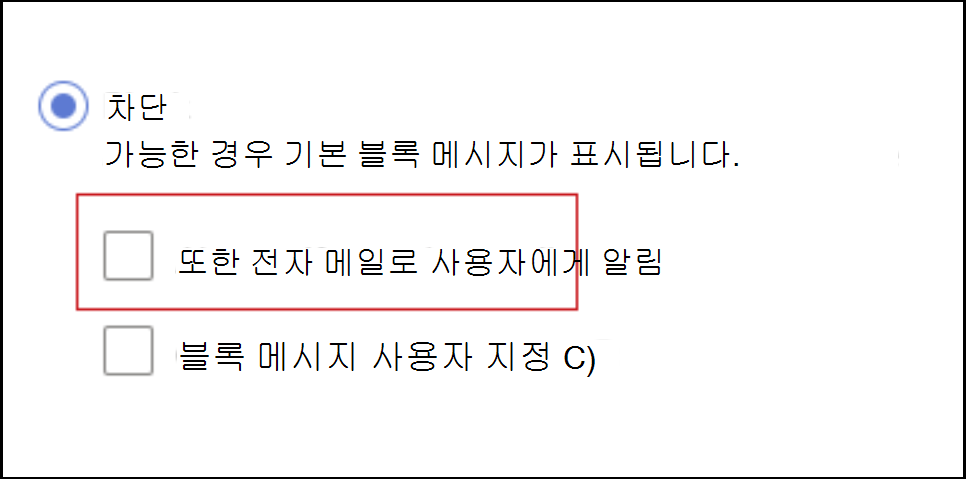

차단된 작업에 대해 최종 사용자에게 메일을 보낼 수 있는 기능 제거

2024년 10월 1일부터 세션 정책에 의해 작업이 차단될 때 전자 메일을 통해 최종 사용자에게 알리는 기능을 중단합니다.

이 옵션을 사용하면 사용자의 작업이 차단된 경우 브라우저 메시지와 전자 메일 알림을 모두 받을 수 있습니다.

관리자는 새 세션 정책을 만들 때 이 설정을 더 이상 구성할 수 없습니다.

이 설정을 사용하는 기존 세션 정책은 차단 작업이 발생할 때 최종 사용자에게 메일 알림 트리거하지 않습니다.

최종 사용자는 브라우저를 통해 직접 차단 메시지를 계속 수신하고 이메일을 통해 차단 알림 수신을 중지합니다.

전자 메일로 최종 사용자에게 알림 옵션의 스크린샷:

2024년 8월

재구성된 Defender for Cloud Apps 설명서

Microsoft Defender for Cloud Apps 설명서를 재구성하여 주요 제품 핵심 요소 및 사용 사례를 강조하고 전체 Microsoft Defender 설명서에 맞게 조정했습니다.

각 설명서 페이지의 위쪽과 아래쪽에 있는 피드백 메커니즘을 사용하여 Defender for Cloud Apps 설명서에 대한 의견을 보내주세요.

활동 로그의 대규모 내보내기(미리 보기)

사용자에게 '활동 로그' 페이지에서 최대 6개월 또는 최대 100K 이벤트까지 내보낼 수 있는 옵션을 제공하는 데 전념하는 새로운 사용자 환경입니다.

시간 범위 및 기타 다양한 필터를 사용하여 결과를 필터링하고 프라이빗 활동을 숨길 수도 있습니다.

자세한 내용은 6개월 후 활동 내보내기 를 참조하세요.

2024년 7월

블록 페이지에 사용자 지정 지원 URL 구성 및 포함(미리 보기)

Cloud Discovery를 사용하여 차단된 앱에 대한 MDA(Microsoft Defender for Cloud Apps) 블록 환경을 사용자 지정합니다.

블록 페이지에서 사용자 지정 리디렉션 URL을 설정할 수 있습니다.

- 최종 사용자를 교육하고 organization 허용 가능한 사용 정책으로 리디렉션하려면

- 최종 사용자에게 블록에 대한 예외를 보호하기 위해 수행할 단계를 안내하려면

자세한 내용은 MDA 블록 페이지에 대한 사용자 지정 URL 구성을 참조하세요.

macOS 사용자 및 새로 지원되는 정책에 대한 브라우저 내 보호(미리 보기)

세션 정책으로 범위가 지정된 macOS의 Microsoft Edge 브라우저 사용자는 이제 브라우저 내 보호로 보호됩니다.

이제 다음 세션 정책이 지원됩니다.

- 중요한 파일의 업로드 차단 및 모니터링

- 붙여넣기 차단 및 모니터링

- 맬웨어 업로드 차단 및 모니터링

- 맬웨어 다운로드 차단 및 모니터링

브라우저 내 보호를 참조하세요.

브라우저 내 보호는 안정적인 마지막 두 버전의 Microsoft Edge에서 지원됩니다(예: 최신 Microsoft Edge가 126인 경우 브라우저 내 보호는 v126 및 v125에서 작동).

2024년 6월

클래식 Defender for Cloud Apps 포털에 대한 자동 리디렉션 - 일반 공급

클래식 Microsoft Defender for Cloud Apps 포털 환경 및 기능이 Microsoft Defender 포털에 수렴되었습니다. 2024년 6월부터 클래식 Defender for Cloud Apps 포털을 사용하는 모든 고객은 클래식 포털로 다시 되돌리기 옵션 없이 Microsoft Defender XDR 자동으로 리디렉션됩니다.

자세한 내용은 Microsoft Defender XDR Microsoft Defender for Cloud Apps 참조하세요.

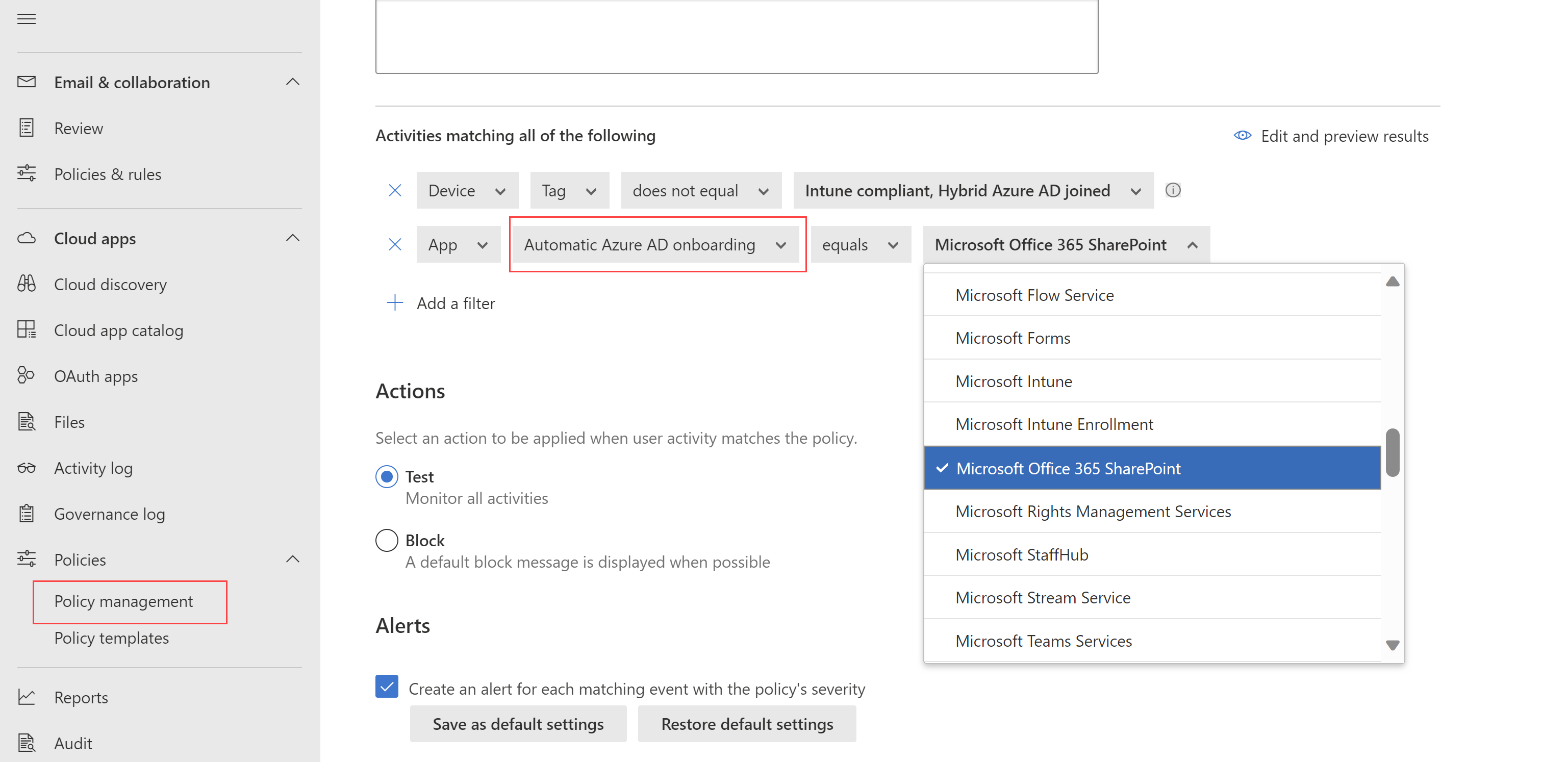

Microsoft Entra ID 앱은 조건부 액세스 앱 제어를 위해 자동으로 온보딩됩니다(미리 보기).

이제 조건부 액세스 앱 제어를 사용하여 액세스 또는 세션 정책을 만들 때 Microsoft Entra ID 앱이 자동으로 온보딩되고 정책에서 사용할 수 있습니다.

액세스 및 세션 정책을 만들 때 Microsoft IdP가 아닌 앱의 경우 자동화된 Azure AD 온보딩, Microsoft Entra ID 앱 또는 수동 온보딩을 필터링하여 앱을 선택합니다.

예시:

조건부 액세스 앱 제어를 사용하기 위한 추가 단계는 다음과 같습니다.

- Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 제어하려는 앱에 대한 Microsoft Entra ID 조건부 액세스 정책을 만듭니다.

- Defender for Cloud Apps 작동하도록 IdP 구성을 포함하여 비 Microsoft IdP 앱을 온보딩하는 수동 단계입니다.

자세한 내용은 다음 항목을 참조하세요.

macOS에서 Defender for Cloud Apps 검색(미리 보기)

Defender for Cloud Apps 이제 엔드포인트용 Microsoft Defender 통합과 함께 macOS 디바이스에서 클라우드 앱 검색을 지원합니다. Defender for Cloud Apps 엔드포인트용 Defender는 원활한 섀도 IT 가시성 및 제어 솔루션을 제공합니다.

이러한 향상된 기능과 함께 Cloud Discovery 페이지의 Win10 엔드포인트 사용자 옵션이 Defender 관리형 엔드포인트로 이름이 바뀌었습니다.

자세한 내용은 다음 항목을 참조하세요.

자동 로그 수집에 지원되는 AKS(미리 보기)

Microsoft Defender for Cloud Apps 로그 수집기는 수신자 유형이 Syslog-tls일 때 AKS(Azure Kubernetes Service)를 지원하며, Defender for Cloud Apps 지속적인 보고를 위해 AKS에서 자동 로그 수집을 구성할 수 있습니다.

자세한 내용은 AKS(Azure Kubernetes Service Docker를 사용하여 자동 로그 업로드 구성)을 참조하세요.

고급 헌팅 CloudAppEvents 테이블에 대한 새로운 조건부 액세스 앱 제어/인라인 데이터(미리 보기)

Microsoft Defender 포털에서 고급 헌팅을 사용하는 Defender for Cloud Apps 사용자는 이제 쿼리 및 검색 규칙에 새 AuditSource 및 SessionData 열을 사용할 수 있습니다. 이 데이터를 사용하면 액세스 및 세션 제어를 포함하여 특정 감사 원본을 고려하는 쿼리와 특정 인라인 세션별 쿼리를 사용할 수 있습니다.

자세한 내용은 고급 헌팅 "CloudAppEvents" 데이터 스키마를 참조하세요.

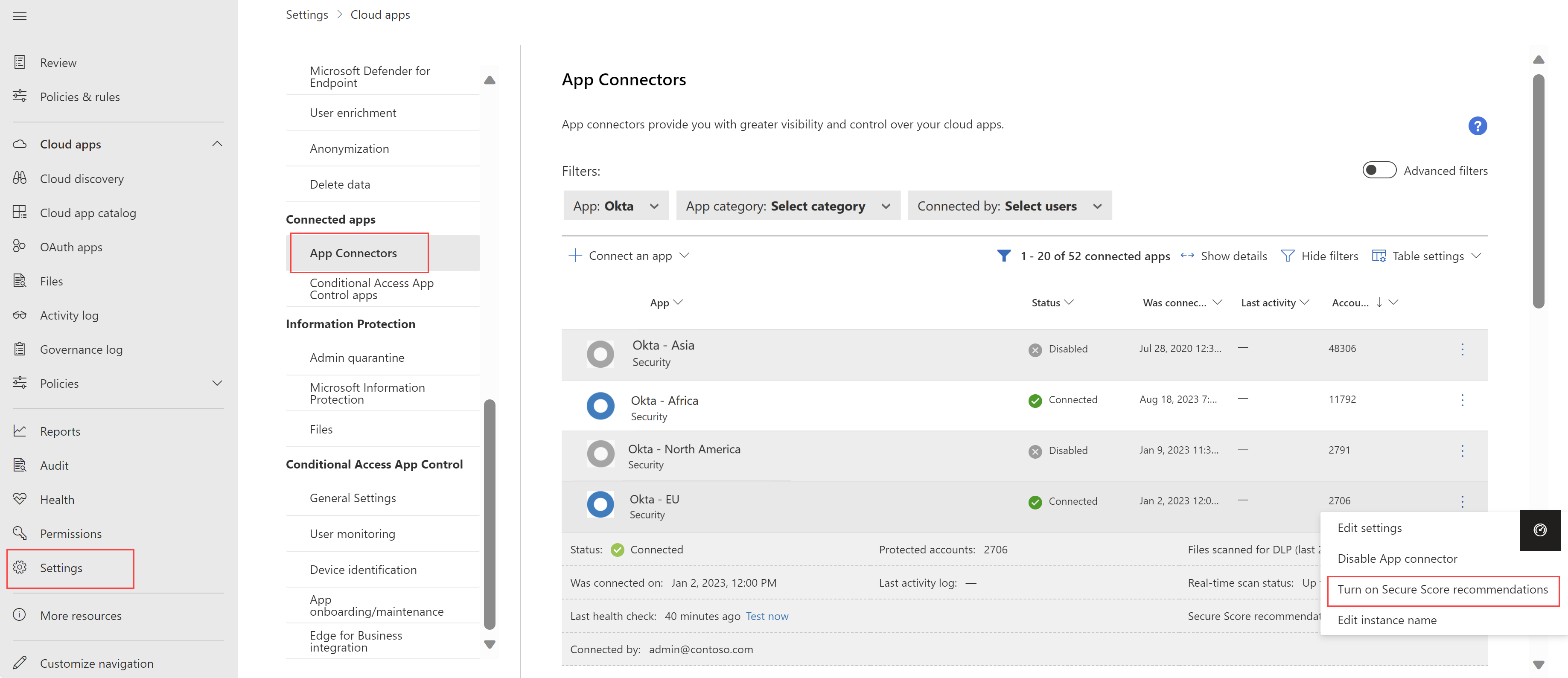

동일한 앱의 여러 인스턴스에 대한 SSPM 지원은 일반 공급됨

Defender for Cloud Apps 이제 동일한 앱의 여러 인스턴스에서 SaaS SSPM(보안 태세 관리)을 지원합니다. 예를 들어 Okta 인스턴스가 여러 개 있는 경우 각 instance 대해 보안 점수 권장 사항을 개별적으로 구성할 수 있습니다. 각 instance 앱 커넥터 페이지에 별도의 항목으로 표시됩니다. 예시:

자세한 내용은 SaaS SSPM(보안 태세 관리)을 참조하세요.

2024년 5월

Microsoft Defender 포털의 Defender for Cloud Apps - 일반 공급 및 리디렉션에 대한 사전 알림

Microsoft Defender 포털의 Defender for Cloud Apps 환경은 일반적으로 사용할 수 있으며 클래식 포털의 자동 리디렉션은 기본적으로 모든 고객에 대해 설정됩니다.

2024년 6월 16일부터 리디렉션 토글을 더 이상 사용할 수 없습니다. 그 때부터 클래식 Microsoft Defender for Cloud Apps 포털에 액세스하는 모든 사용자는 옵트아웃 옵션 없이 Microsoft Defender 포털로 자동으로 다시 라우팅됩니다.

이 변경에 대비하려면 클래식 포털을 사용하는 모든 고객이 작업을 Microsoft Defender 포털로 이동하는 것이 좋습니다. 자세한 내용은 Microsoft Defender XDR Microsoft Defender for Cloud Apps 참조하세요.

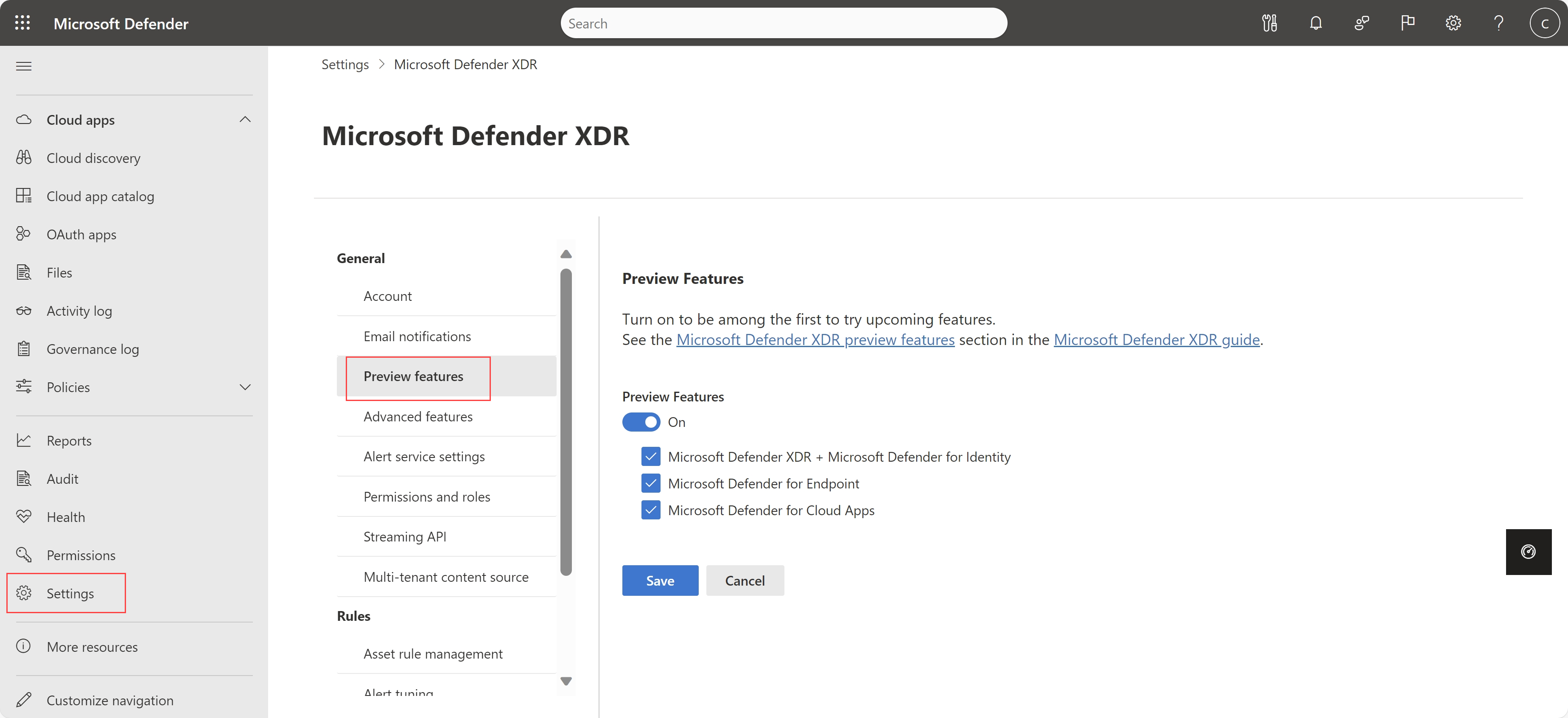

기본 Microsoft Defender XDR 설정에서 미리 보기 옵션 켜기(미리 보기)

이제 미리 보기 고객은 다른 Microsoft Defender XDR 미리 보기 기능과 함께 미리 보기 기능에 대한 설정을 관리할 수 있습니다.

설정 > Microsoft Defender XDR > 일반 > 미리 보기를 선택하여 필요에 따라 미리 보기 기능을 켜거나 끕니다. 예시:

아직 미리 보기 기능을 사용하지 않는 고객은 설정 > 클라우드 앱 > 시스템 > 미리 보기 기능에서 레거시 설정을 계속 확인합니다.

자세한 내용은 미리 보기 기능 Microsoft Defender XDR 참조하세요.

정부 클라우드에 사용할 수 있는 앱 거버넌스

Defender for Cloud Apps 앱 거버넌스 기능은 이제 정부 클라우드에서 사용할 수 있습니다. 자세한 내용은 다음 항목을 참조하세요.

2024년 4월

Microsoft Defender 포털에서 데이터 암호화 사용

이제 Microsoft Defender 포털의 설정 영역에서 데이터 암호화를 사용하도록 설정하여 사용자 고유의 키로 미사용 Defender for Cloud Apps 데이터를 암호화하는 프로세스를 완료할 수 있습니다.

이 기능은 이제 클래식 Microsoft Defender for Cloud Apps 포털에서 제한되며 Microsoft Defender 포털에서만 사용할 수 있습니다.

자세한 내용은 BYOK(사용자 고유의 키)를 사용하여 미사용 데이터 Defender for Cloud Apps 암호화를 참조하세요.

2024년 3월

릴리스된 새 로그 수집기 버전

최신 취약성 수정이 포함된 새 버전의 로그 수집기를 릴리스했습니다. 새 버전은 columbus-0.272.0-signed.jar이고 이미지 이름은 태그latest/0.272.0가 인 입니다mcaspublic.azurecr.io/public/mcas/logcollector.

변경 내용에는 다음과 같은 종속성 업그레이드가 포함되었습니다.

- amazon-corretto

- 우분투

- libssl

- oauthlib

- logback

- setuptools

자세한 내용은 고급 로그 수집기 관리를 참조하세요.

자동 로그 수집에 지원되는 Podman(미리 보기)

Microsoft Defender for Cloud Apps 로그 수집기는 이제 Podman을 지원하며, Defender for Cloud Apps 사용하여 연속 보고를 위해 Podman에서 자동 로그 수집을 구성할 수 있습니다.

자동 로그 수집은 여러 운영 체제에서 Docker 컨테이너를 사용하여 지원됩니다. RHEL 버전 7.1 이상을 사용하는 Linux 배포판의 경우 Podman을 컨테이너의 런타임 시스템으로 사용해야 합니다.

자세한 내용은 Podman을 사용하여 자동 로그 업로드 구성을 참조하세요.

고급 헌팅 CloudAppEvents 테이블에 대한 새로운 변칙 데이터(미리 보기)

Microsoft Defender 포털에서 고급 헌팅을 사용하는 Defender for Cloud Apps 사용자는 이제 쿼리 및 검색 규칙에 새 LastSeenForUser 및 UncommonForUser 열을 사용할 수 있습니다. 이 데이터를 사용하면 가양성을 배제하고 변칙을 찾는 데 도움이 됩니다.

자세한 내용은 고급 헌팅 "CloudAppEvents" 데이터 스키마를 참조하세요.

Microsoft 365용 Microsoft Copilot 대한 새로운 위협 탐지

이제 Defender for Cloud Apps Microsoft 365 커넥터를 사용하여 Microsoft 365용 Microsoft Copilot 위험한 사용자 활동에 대한 새로운 검색을 제공합니다.

- 관련 경고는 Microsoft Defender 포털에서 다른 Microsoft Defender XDR 경고와 함께 표시됩니다.

- Microsoft 365 활동용 Copilot는 Defender for Cloud Apps 활동 로그에서 사용할 수 있습니다.

- Microsoft Defender 포털의 고급 헌팅 페이지에서 Microsoft 365용 Copilot 작업은 Microsoft 365 애플리케이션용 Microsoft Copilot CloudAppEvents 테이블에서 사용할 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

- Microsoft 365용 Microsoft Copilot 시작

- Defender for Cloud Apps Microsoft 365 환경을 보호하는 방법

- Microsoft Defender XDR 경고 조사

- Defender for Cloud Apps 활동 로그

- 고급 헌팅을 사용하여 위협을 사전에 헌팅

- 고급 헌팅 스키마의 CloudAppEvents 테이블

비즈니스용 Microsoft Edge 사용자를 위한 동작 중인 데이터 보호(미리 보기)

비즈니스용 Microsoft Edge 사용하고 세션 정책의 적용을 받는 Defender for Cloud Apps 사용자는 이제 브라우저 내에서 직접 보호됩니다. 브라우저 내 보호는 프록시의 필요성을 줄여 보안과 생산성을 모두 향상시킵니다.

보호된 사용자는 대기 시간 또는 앱 호환성 문제 없이 더 높은 수준의 보안 보호를 통해 클라우드 앱에서 원활한 환경을 경험할 수 있습니다.

브라우저 내 보호는 기본적으로 켜져 있으며 2024년 3월 초부터 테넌트 간에 점진적으로 배포되고 있습니다.

자세한 내용은 비즈니스용 Microsoft Edge(미리 보기)를 사용하여 브라우저 내 보호, Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호 및 세션 정책을 참조하세요.

이제 Microsoft Defender 포털의 Defender for Cloud Apps 모든 Defender for Cloud Apps 역할에서 사용할 수 있습니다.

Microsoft Defender 포털의 Defender for Cloud Apps 환경은 이제 이전에 제한되었던 다음 역할을 포함하여 모든 Defender for Cloud Apps 역할에 사용할 수 있습니다.

- 앱/인스턴스 관리자

- 사용자 그룹 관리자

- Cloud Discovery 전역 관리자

- Cloud Discovery 보고서 관리자

자세한 내용은 Defender for Cloud Apps 기본 제공 관리자 역할을 참조하세요.

중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한 있는 역할입니다.

2024년 2월

일반 공급에서 더 많은 연결된 앱에 대한 SSPM 지원

Defender for Cloud Apps 가능한 위험을 방지하는 데 도움이 되도록 SaaS 애플리케이션에 대한 보안 권장 사항을 제공합니다. 이러한 권장 사항은 애플리케이션에 대한 커넥터가 있으면 Microsoft 보안 점수를 통해 표시됩니다.

Defender for Cloud Apps 이제 다음 앱을 포함하여 일반 공급에서 SSPM 지원을 향상시켰습니다.

SSPM은 이제 일반 공급의 Google 작업 영역에 대해서도 지원됩니다.

참고

이러한 앱 중 하나에 대한 커넥터가 이미 있는 경우 보안 점수의 점수가 그에 따라 자동으로 업데이트될 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

자격 증명 액세스 및 횡적 이동에 대한 새로운 앱 거버넌스 경고

앱 거버넌스 고객을 위한 다음과 같은 새로운 경고를 추가했습니다.

- 실패한 여러 KeyVault 읽기 작업을 시작하는 애플리케이션이 성공하지 못했습니다.

- MS Graph 또는 Exchange Web Services를 주로 사용하는 휴면 OAuth 앱은 최근 Azure Resource Manager 워크로드에 액세스하는 것으로 보입니다.

자세한 내용은 Microsoft Defender for Cloud Apps 앱 거버넌스를 참조하세요.

2024년 1월

동일한 앱의 여러 인스턴스에 대한 SSPM 지원(미리 보기)

Defender for Cloud Apps 이제 동일한 앱의 여러 인스턴스에서 SaaS SSPM(보안 태세 관리)을 지원합니다. 예를 들어 AWS 인스턴스가 여러 개 있는 경우 각 instance 대해 보안 점수 권장 사항을 개별적으로 구성할 수 있습니다. 각 instance 앱 커넥터 페이지에 별도의 항목으로 표시됩니다. 예시:

자세한 내용은 SaaS SSPM(보안 태세 관리)을 참조하세요.

세션 정책에서 업로드를 제어할 수 있는 파일 수에 대한 제한 사항 제거(미리 보기)

세션 정책은 이제 업로드에 포함될 수 있는 파일 수에 제한 없이 100개 이상의 파일이 있는 폴더 업로드에 대한 제어를 지원합니다.

자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.

클래식 Defender for Cloud Apps 포털에 대한 자동 리디렉션(미리 보기)

클래식 Microsoft Defender for Cloud Apps 포털 환경 및 기능이 Microsoft Defender 포털에 수렴되었습니다. 2024년 1월 9일부터 미리 보기 기능이 있는 클래식 Defender for Cloud Apps 포털을 사용하는 고객은 클래식 포털로 다시 되돌리기 옵션 없이 Microsoft Defender XDR 자동으로 리디렉션됩니다.

자세한 내용은 다음 항목을 참조하세요.

2023년 12월

포털 액세스 및 SIEM 에이전트 연결에 대한 새 IP 주소

포털 액세스 및 SIEM 에이전트 연결에 사용되는 IP 주소가 업데이트되었습니다. 서비스가 완벽하게 작동하도록 방화벽의 허용 목록에 새 IP를 추가해야 합니다. 자세한 내용은 다음 항목을 참조하세요.

초기 검사에 대한 백로그 기간 맞춤

새 앱을 Defender for Cloud Apps 연결한 후 초기 검사에 대한 백로그 기간을 조정했습니다. 다음 앱 커넥터에는 모두 7일의 초기 검사 백로그 기간이 있습니다.

자세한 내용은 앱 연결을 참조하여 Microsoft Defender for Cloud Apps 사용하여 표시 유형 및 제어를 가져옵니다.

더 많은 연결된 앱에 대한 SSPM 지원

Defender for Cloud Apps 가능한 위험을 방지하는 데 도움이 되도록 SaaS 애플리케이션에 대한 보안 권장 사항을 제공합니다. 이러한 권장 사항은 애플리케이션에 대한 커넥터가 있으면 Microsoft 보안 점수를 통해 표시됩니다.

Defender for Cloud Apps 이제 다음 앱을 포함하여 SSPM 지원을 향상시켰습니다. (미리 보기)

SSPM은 이제 일반 공급의 Google 작업 영역에 대해서도 지원됩니다.

참고

이러한 앱 중 하나에 대한 커넥터가 이미 있는 경우 보안 점수의 점수가 그에 따라 자동으로 업데이트될 수 있습니다.

자세한 내용은 다음 항목을 참조하세요.

2023년 11월

애플리케이션 인증서 회전 Defender for Cloud Apps

Defender for Cloud Apps 애플리케이션 인증서를 회전할 계획입니다. 이전에 레거시 인증서를 명시적으로 신뢰했으며 현재 최신 버전의 JDK(Java Development Kit)에서 실행되는 SIEM 에이전트가 있는 경우 새 인증서를 신뢰하여 지속적인 SIEM 에이전트 서비스를 보장해야 합니다. 작업이 필요하지 않을 수 있지만 유효성을 검사하려면 다음 명령을 실행하는 것이 좋습니다.

명령줄 창에서 Java 설치의 bin 폴더로 전환합니다. 예를 들면 다음과 같습니다.

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"다음 명령을 실행합니다.

keytool -list -keystore ..\lib\security\cacerts다음 네 개의 별칭이 표시되는 경우 이는 이전에 인증서를 명시적으로 신뢰했으며 조치를 취해야 했음을 의미합니다. 이러한 별칭이 없으면 아무 작업도 필요하지 않습니다.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

조치가 필요한 경우 인증서가 완전히 회전되면 문제를 방지하기 위해 새 인증서를 이미 신뢰하는 것이 좋습니다.

자세한 내용은 새 버전의 Java 문제 해결 가이드를 참조하세요.

클라우드용 Microsoft Defender CSPM 지원

Microsoft Defender XDR 대한 지속적인 Microsoft Defender for Cloud Apps 융합을 통해 CSPM(클라우드 보안 태세 관리) 연결은 클라우드용 Microsoft Defender 통해 완전히 지원됩니다.

최신 CSPM 기능을 얻으려면 Azure, AWS 및 GCP(Google Cloud Platform) 환경을 클라우드용 Microsoft Defender 연결하는 것이 좋습니다.

자세한 내용은 다음 항목을 참조하세요.

- Microsoft Defender for Cloud란?

- 클라우드용 Defender의 CSPM(클라우드 보안 태세 관리)

- Azure 구독을 클라우드용 Microsoft Defender 연결

- AWS 계정을 클라우드용 Microsoft Defender 연결

- GCP 프로젝트를 클라우드용 Microsoft Defender 연결

참고

클래식 Defender for Cloud Apps 포털을 사용하는 고객은 더 이상 Azure, AWS 및 GCP 환경에 대한 보안 구성 평가를 볼 수 없습니다.

관리 사용자에 대한 테스트 모드(미리 보기)

관리자 사용자는 최신 Defender for Cloud Apps 릴리스가 모든 테넌트로 완전히 롤아웃되기 전에 예정된 프록시 버그 수정을 테스트할 수 있습니다. 이를 돕기 위해 Defender for Cloud Apps 이제 관리 보기 도구 모음에서 사용할 수 있는 테스트 모드를 제공합니다.

테스트 모드에서는 관리자 사용자만 버그 수정에 제공된 변경 내용에 노출됩니다. 다른 사용자에게는 영향을 주지 않습니다. 릴리스 주기 속도를 높이기 위해 Microsoft 지원 팀에 새로운 수정 사항에 대한 피드백을 보내는 것이 좋습니다.

새 수정 사항 테스트를 마쳤으면 테스트 모드를 해제하여 일반 기능으로 돌아갑니다.

예를 들어 다음 이미지는 브라우저에서 사용 중인 OneNote 위에 배치된 관리 보기 도구 모음의 새 테스트 모드 단추를 보여줍니다.

자세한 내용은 관리 보기 도구 모음 및 테스트 모드로 진단 및 문제 해결을 참조하세요.

생성 AI에 대한 새로운 클라우드 앱 카탈로그 범주

이제 Defender for Cloud Apps 앱 카탈로그는 Microsoft Bing Chat, Google Bard, ChatGPT 등과 같은 LLM(대규모 언어 모델) 앱에 대한 새로운 생성 AI 범주를 지원합니다. 이 새로운 범주와 함께 Defender for Cloud Apps 카탈로그에 수백 개의 생성 AI 관련 앱을 추가하여 생성 AI 앱이 organization 사용되는 방식을 파악하고 안전하게 관리하는 데 도움을 줍니다.

예를 들어 엔드포인트용 Defender와 Defender for Cloud Apps 통합을 사용하여 정책에 따라 특정 LLM 앱의 사용을 승인하거나 차단할 수 있습니다.

자세한 내용은 클라우드 앱 찾기 및 위험 점수 계산을 참조하세요.

엔드포인트용 Defender를 사용하여 더 많은 검색 섀도 IT 이벤트에 대한 일반 공급

이제 Defender for Cloud Apps 네트워크 프록시와 동일한 환경에서 일반 공급되는 엔드포인트용 Defender 디바이스에서 검색된 섀도 IT 네트워크 이벤트를 검색할 수 있습니다.

자세한 내용은 엔드포인트가 네트워크 프록시 뒤에 있을 때 엔드포인트용 Defender를 통해 앱 검색 및 엔드포인트용 Microsoft Defender 통합을 참조하세요.

2023년 10월

Microsoft Defender XDR 일반 공급으로 자동 리디렉션

이제 리디렉션이 일반 공급되므로 모든 고객은 클래식 Microsoft Defender for Cloud Apps 포털에서 Microsoft Defender XDR 자동으로 리디렉션됩니다. 관리자는 클래식 Defender for Cloud Apps 포털을 계속 사용하기 위해 필요에 따라 리디렉션 설정을 업데이트할 수 있습니다.

Microsoft Defender XDR 내부에 Defender for Cloud Apps 통합하면 사용자, 앱 및 데이터에 대한 위협을 감지, 조사 및 완화하는 프로세스를 간소화하여 하나의 XDR 시스템에서 단일 창에서 많은 경고 및 인시던트들을 검토할 수 있습니다.

자세한 내용은 Microsoft Defender XDR Microsoft Defender for Cloud Apps 참조하세요.

2023년 9월

섀도 IT 이벤트에 대한 추가 검색(미리 보기)

이제 Defender for Cloud Apps 네트워크 프록시와 동일한 환경에서 작동하는 엔드포인트용 Defender 디바이스에서 검색된 섀도 IT 네트워크 이벤트를 검색할 수 있습니다.

자세한 내용은 엔드포인트가 네트워크 프록시 뒤에 있을 때 엔드포인트용 Defender를 통해 앱 검색(미리 보기) 및 엔드포인트용 Microsoft Defender 통합을 참조하세요.

CloudAPPEvents 테이블에 지원되는 연속 NRT 빈도(미리 보기)

이제 Defender for Cloud Apps CloudAppEvents 테이블을 사용하여 검색 규칙에 대한 NRT(연속) 빈도를 지원합니다.

NRT(연속) 빈도로 실행되도록 사용자 지정 검색을 설정하면 organization 위협을 더 빠르게 식별하는 기능을 높일 수 있습니다. 자세한 내용은 사용자 지정 검색 규칙 만들기 및 관리를 참조하세요.

2023년 8월

보안 점수의 새로운 보안 권장 사항(미리 보기)

새로운 Microsoft Defender for Cloud Apps 권장 사항이 Microsoft 보안 점수 개선 작업으로 추가되었습니다. 자세한 내용은 Microsoft 보안 점수 및 Microsoft 보안 점수의 새로운 기능 을 참조 하세요.

Microsoft 365 커넥터 업데이트

Defender for Cloud Apps Microsoft 365 커넥터를 다음과 같이 업데이트했습니다.

- (미리 보기) 새로운 CIS 벤치마크 보안 권장 사항으로 SSPM 지원이 업데이트되었습니다.

- CIS 벤치마크와 일치하도록 기존 권장 사항의 이름을 정렬했습니다.

관련 데이터를 보려면 Microsoft 365 커넥터를 구성했는지 확인합니다. 자세한 내용은 Microsoft 365를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

2023년 7월

로그 수집기 버전 0.255.0

Defender for Cloud Apps amazon-corretto 및 openssl 종속성에 대한 업데이트를 포함하여 Defender for Cloud Apps 로그 수집기 버전 0.255.0을 릴리스했습니다.

새 버전 파일 이름은 columbus-0.255.0-signed.jar이고 이미지 이름은 태그가 있는 latest/0.255.0 입니다mcaspublic.azurecr.io/public/mcas/logcollector.

로그 수집기를 업데이트하려면 사용자 환경에서 로그 수집기를 중지하고, 현재 이미지를 제거하고, 새 이미지를 설치하고, 인증서를 업데이트해야 합니다.

자세한 내용은 고급 로그 수집기 관리를 참조하세요.

ServiceNow 커넥터는 이제 유타 버전을 지원합니다.

Defender for Cloud Apps ServiceNow 커넥터는 이제 ServiceNow 유타 버전을 지원합니다. 자세한 내용은 ServiceNow를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

Google Workspace 커넥터 업데이트

이제 Google Workspace 커넥터에서 다음을 지원합니다.

- (미리 보기) SaaS 앱 구성과 비교할 때 SaaS 앱의 자세 잘못된 구성에 대한 가시성을 높이기 위한 SSPM(SaaS 보안 태세 관리) 도구입니다. SSPM 기능을 사용하면 각 플랫폼에 대한 보안 전문가가 될 필요 없이 위반 및 공격의 위험을 사전에 줄일 수 있습니다.

- 다단계 인증 사용 컨트롤입니다. 관련 데이터를 보려면 Google Workspace 커넥터를 구성했는지 확인합니다.

자세한 내용은 Google Workspace를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

열려 있는 앱 커넥터 플랫폼을 사용하는 사용자 지정 커넥터(미리 보기)

Defender for Cloud Apps 새로운 코드리스 개방형 앱 커넥터 플랫폼은 SaaS 공급업체가 SaaS 앱용 앱 커넥터를 만드는 데 도움이 됩니다.

Defender for Cloud Apps 커넥터를 만들어 고객 SaaS 에코시스템 전반에서 앱 보안 기능을 확장하고, 데이터를 보호하고, 위험을 완화하고, 전반적인 SaaS 보안 태세를 강화합니다.

자세한 내용은 앱 커넥터 플랫폼 열기 Microsoft Defender for Cloud Apps 참조하세요.

Asana 및 Miro용 새 앱 커넥터(미리 보기)

Defender for Cloud Apps 이제 Asana 및 Miro에 대한 기본 제공 앱 커넥터를 지원합니다. 이 커넥터는 모두 organization 중요한 데이터를 보유할 수 있으므로 악의적인 행위자의 대상입니다. 이러한 앱을 Defender for Cloud Apps 연결하여 기계 학습 기반 변칙 검색을 통해 사용자의 활동 및 위협 검색에 대한 인사이트를 개선합니다.

자세한 내용은 다음 항목을 참조하세요.

세션 및 액세스 정책 통합

이제 Defender for Cloud Apps 세션 및 액세스 정책 작업을 간소화합니다. 이전에는 Exchange, Teams 또는 Gmail과 같은 호스트 앱에 대한 세션 또는 액세스 정책을 만들려면 고객은 SharePoint, OneDrive 또는 Google Drive와 같은 관련 리소스 앱에 대해 별도의 정책을 만들어야 했습니다. 2023년 7월 11일부터 호스트된 앱에서 단일 정책만 만들어야 합니다.

자세한 내용은 다음 항목을 참조하세요.

Microsoft Defender XDR 자동 리디렉션(미리 보기)

미리 보기 기능을 사용하는 고객은 이제 클래식 Microsoft Defender for Cloud Apps 포털에서 Microsoft Defender XDR 자동으로 리디렉션됩니다. 관리자는 클래식 Defender for Cloud Apps 포털을 계속 사용하기 위해 필요에 따라 리디렉션 설정을 업데이트할 수 있습니다.

자세한 내용은 계정을 Microsoft Defender for Cloud Apps Microsoft Defender XDR 리디렉션을 참조하세요.

2023년 6월

참고

2023년 6월부터 앱 거버넌스에 대한 업데이트가 클라우드 기능에 대한 다른 Microsoft Defender 함께 나열됩니다. 이전 릴리스에 대한 자세한 내용은 Defender for Cloud Apps 대한 앱 거버넌스 추가 기능의 새로운 기능을 참조하세요.

액세스 및 세션 제어를 위한 새 IP 주소

액세스 및 세션 제어 서비스에 사용되는 IP 주소가 업데이트되었습니다. 서비스가 완벽하게 작동하도록 방화벽의 허용 목록을 적절하게 업데이트해야 합니다. 새로 추가된 주소는 다음과 같습니다.

| 데이터 센터 | 공용 IP |

|---|---|

| 브라질 남부 | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| 미국 서부 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| 북유럽 | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| 캐나다 중부 | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| 동아시아 | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| 오스트레일리아 남서부 | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| 인도 중부 | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| 동남아시아 | 20.24.14.233 |

| 프랑스 중부 | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| 서유럽 | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| 영국 서부 | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| 미국 동부 | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

자세한 내용은 네트워크 요구 사항을 참조하세요.

이제 앱 거버넌스를 Defender for Cloud Apps 라이선스의 일부로 사용할 수 있습니다.

앱 거버넌스는 이제 Microsoft Defender for Cloud Apps 라이선스의 일부로 포함되며 더 이상 추가 기능 라이선스가 필요하지 않습니다.

Microsoft Defender 포털에서 설정 > 클라우드 앱 앱 > 거버넌스 > 서비스 상태 이동하여 사용 가능한 경우 앱 거버넌스를 사용하도록 설정하거나 대기 목록에 등록합니다.

앱 거버넌스 추가 기능에 대한 평가판 라이선스의 기존 보유자는 2023년 7월 31 일까지 토글을 사용하도록 설정하고 앱 거버넌스 액세스를 유지해야 합니다.

자세한 내용은 다음 항목을 참조하세요.

- Microsoft Defender XDR 앱 거버넌스 Defender for Cloud Apps

- Microsoft Defender for Cloud Apps 대한 앱 거버넌스를 켭니다.

앱 거버넌스 OAuth 수렴

앱 거버넌스를 사용하도록 설정한 고객의 경우 앱 거버넌스의 모든 OAuth 앱에 대한 모니터링 및 정책 적용 기능을 통합했습니다.

Microsoft Defender 포털에서는 앱 거버넌스 아래의 클라우드 앱 OAuth 앱 > 에 있는 모든 기능을 병합했습니다. 여기서 단일 창에서 모든 OAuth 앱을 관리할 수 있습니다.

자세한 내용은 앱 보기를 참조하세요.

OAuth 앱 활동에 대한 향상된 헌팅 환경

이제 앱 거버넌스를 통해 더 심층적인 OAuth 앱 인사이트를 제공하고 SOC가 앱의 활동 및 액세스한 리소스를 식별할 수 있도록 하여 앱 데이터로 헌팅을 한 단계 더 쉽게 수행할 수 있습니다.

OAuth 앱 인사이트는 다음과 같습니다.

- 조사를 간소화하는 데 도움이 되는 기본 제공 쿼리

- 결과 보기를 사용하여 데이터에 대한 표시 여부

- 사용자 지정 검색에 리소스, 앱, 사용자 및 앱 활동 세부 정보와 같은 OAuth 앱 데이터를 포함하는 기능입니다.

자세한 내용은 앱 활동에서 위협 찾기를 참조하세요.

Microsoft Entra 앱 위생 업데이트

2023년 6월 1일부터 사용하지 않는 앱, 사용되지 않는 자격 증명 및 만료 자격 증명의 관리는 Microsoft Entra 워크로드 ID 프리미엄을 사용하는 앱 거버넌스 고객에게만 제공됩니다.

자세한 내용은 앱 위생 기능을 사용하여 앱 보안 및 워크로드 ID란?을 참조하세요.

2023년 5월

동작 생성 정책은 더 이상 경고를 생성하지 않습니다 (미리 보기). 2023년 5월 28일부터 Microsoft Defender XDR 고급 헌팅에서 동작을 생성하는 정책은 경고를 생성하지 않습니다. 정책은 테넌트의 구성에서 사용하거나 사용하지 않도록 설정되든 관계없이 동작 을 계속 생성합니다.

자세한 내용은 고급 헌팅을 사용하여 동작 조사(미리 보기)를 참조하세요.

차단할 수 없는 애플리케이션(미리 보기): 사용자가 실수로 가동 중지 시간을 발생시키는 것을 방지하기 위해 이제 Defender for Cloud Apps 중요 비즈니스용 Microsoft 서비스를 차단할 수 없습니다. 자세한 내용은 검색된 앱 관리를 참조하세요.

2023년 4월

Defender for Cloud Apps 릴리스 251-252

2023년 4월 30일 일요일

Microsoft Defender XDR Microsoft Defender for Cloud Apps 통합은 GA(일반 공급)입니다. 자세한 내용은 Microsoft Defender XDR Microsoft Defender for Cloud Apps 참조하세요.

자동 리디렉션 옵션은 GA(일반 공급)입니다. 관리자는 이 옵션을 사용하여 사용자를 독립 실행형 Defender for Cloud Apps 포털에서 Microsoft Defender XDR 리디렉션할 수 있습니다.

기본적으로 이 옵션은 끄기로 설정 됩니다. 관리자는 Microsoft Defender XDR 환경을 독점적으로 사용하려면 토글을 켜기로 전환하여 명시적으로 옵트인해야 합니다.

자세한 내용은 계정을 Microsoft Defender for Cloud Apps Microsoft Defender XDR 리디렉션을 참조하세요.

설정 페이지 업데이트:

다음 페이지의 기능은 Microsoft Defender XDR 완전히 통합되므로 Microsoft Defender XDR 고유한 독립 실행형 환경이 없습니다.

다음 페이지는 Microsoft Defender for Cloud Apps 포털과 함께 사용 중단될 예정입니다.

- 설정 > 내보내기 설정

- 활동 로그 > 웹 트래픽 로그

Defender for Cloud Apps 릴리스 250

2023년 4월 24일

SSPM용 Zoom 앱 커넥터(공개 미리 보기)

이제 클라우드용 Defender 앱은 SSPM용 새 Zoom 앱 커넥터를 지원합니다. 자세한 내용은 Microsoft Defender for Cloud Apps 확대/축소 연결을 참조하세요.

2023년 4월 2일

- Microsoft Defender XDR 고급 헌팅의 새로운 "동작" 데이터 형식(미리 보기)

위협 방지를 강화하고 경고 피로를 줄이기 위해 Microsoft Defender XDR 고급 헌팅의 Microsoft Defender for Cloud Apps 환경에 "동작"이라는 새로운 데이터 계층을 추가했습니다. 이 기능은 보안 시나리오와 관련이 있을 수 있지만 악의적인 활동 또는 보안 인시던트가 반드시 표시되지는 않는 변칙 또는 기타 활동을 식별하여 조사를 위한 관련 정보를 제공하기 위한 것입니다. 이 첫 번째 단계에서는 Cloud App 변칙 검색에 대한 일부 Microsoft Defender 동작으로도 표시됩니다. 이후 단계에서 이러한 검색은 경고가 아닌 동작만 생성합니다. 자세한 내용은 고급 헌팅을 사용하여 동작 조사(미리 보기)를 참조하세요.

2023년 3월

Defender for Cloud Apps 릴리스 249

2023년 3월 19일

-

Microsoft Defender for Cloud Apps Microsoft Defender 포털로 자동 리디렉션(미리 보기)

새 자동 리디렉션 토글을 사용하면 자동 리디렉션을 Microsoft Defender for Cloud Apps Microsoft Defender XDR 트리거할 수 있습니다. 리디렉션 설정을 사용하도록 설정하면 Microsoft Defender for Cloud Apps 포털에 액세스하는 사용자가 자동으로 Microsoft Defender 포털로 라우팅됩니다. 토글 기본값은 끄기로 설정되며 관리자는 자동 리디렉션을 명시적으로 옵트인하고 Microsoft Defender XDR 단독으로 사용해야 합니다. Microsoft Defender XDR 환경에서 옵트아웃하고 Microsoft Defender for Cloud Apps 독립 실행형 포털을 사용할 수 있는 옵션이 여전히 있습니다. 이 작업은 토글을 해제하여 수행할 수 있습니다. 자세한 내용은 계정을 Microsoft Defender for Cloud Apps Microsoft Defender XDR 리디렉션을 참조하세요.

앱 거버넌스 2023년 3월 릴리스

- 앱 위생 공개 미리 보기: 이제 앱 거버넌스는 사용되지 않는 앱, 사용되지 않는 자격 증명이 있는 앱 및 만료되는 자격 증명이 있는 앱에 대한 인사이트 및 정책 기능을 제공합니다. 이러한 각 기능에는 미리 정의된 정책이 있으며 사용자 고유의 사용자 지정 정책도 정의할 수 있습니다. 앱 목록에서 이러한 인사이트를 내보내서 organization 쉽게 보고하고 심사할 수 있습니다.

Defender for Cloud Apps 릴리스 248

2023년 3월 5일

보호된 세션에 대한 더 빠른 로드 시간

세션 정책으로 보호되는 웹 페이지의 로드 시간을 크게 개선했습니다. 데스크톱 또는 모바일 디바이스에서 세션 정책으로 범위가 지정된 최종 사용자는 이제 더 빠르고 원활한 검색 환경을 즐길 수 있습니다. 애플리케이션, 네트워크 및 웹 페이지의 복잡성에 따라 10%에서 40% 사이의 개선이 있었습니다.Tokyo ServiceNow 버전 지원

ServiceNow용 Defender for Cloud Apps 커넥터는 이제 ServiceNow Tokyo 버전을 지원합니다. 이 업데이트를 사용하면 Defender for Cloud Apps 사용하여 최신 버전의 ServiceNow를 보호할 수 있습니다. 자세한 내용은 ServiceNow를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

2023년 2월

앱 거버넌스 2023년 2월 릴리스

- 향상된 경고 조사 환경: 이제 앱 거버넌스는 관리자가 인시던트 및 경고를 조사하고 수정하는 데 필요한 추가 정보를 제공합니다. 이 개선 사항에는 Microsoft Defender XDR 경고 페이지의 경고 스토리에서 발생한 작업 및 권장 작업에 대한 자세한 내용이 포함되어 있습니다. 이 정보는 위협 탐지 규칙, 미리 정의된 정책 및 사용자 정의 정책에 의해 트리거되는 경고를 포함하여 모든 앱 거버넌스 경고에 사용할 수 있습니다. 향상된 경고 환경에 대해 자세히 알아보세요.

- 앱 거버넌스 앱 위생 기능 공개 미리 보기: 2023년 2월 15일에 공개 미리 보기로 시작된 만료된 자격 증명이 있는 앱, 사용되지 않는 앱, 사용되지 않는 자격 증명이 있는 앱에 대한 앱 거버넌스 인사이트 및 컨트롤. 관리자는 앱에서 마지막으로 사용한 날짜, 이후 사용되지 않은 자격 증명 및 자격 증명 만료 날짜에서 정렬, 필터링 및 내보낼 수 있습니다. 사용하지 않는 앱, 사용되지 않는 자격 증명이 있는 앱 및 만료된 자격 증명이 있는 앱에 대한 미리 정의된 정책이 기본적으로 제공됩니다.

Defender for Cloud Apps 릴리스 246 및 247

2023년 2월 19일

SaaS SSPM(보안 태세 관리) 기능 업데이트 알림(GA 및 공개 미리 보기)

타사 SaaS(Software-as-a-Service) 애플리케이션의 거버넌스 및 보호를 중요하게 개선했습니다. 이러한 개선 사항에는 Microsoft Defender for Cloud Apps 사용하여 위험한 보안 구성을 식별하는 평가와 Microsoft 보안 점수 환경에 보다 원활한 통합이 포함됩니다. 이제 Salesforce 및 ServiceNow를 일반 공급으로 릴리스했으며 Okta, GitHub, Citrix ShareFile 및 DocuSign은 현재 공개 미리 보기로 제공됩니다. 자세한 내용은 앱 연결을 참조하여 Microsoft Defender for Cloud Apps 사용하여 표시 유형 및 제어를 가져옵니다.이제 맬웨어 검색 정책 거버넌스 작업을 사용할 수 있음(미리 보기)

이제 맬웨어 검색 정책에서 검색된 파일에 대한 자동 작업을 정책 구성의 일부로 사용할 수 있습니다. 작업은 앱마다 다릅니다. 자세한 내용은 맬웨어 거버넌스 작업(미리 보기)을 참조하세요.로그 수집기 버전 업데이트

최신 취약성 수정이 포함된 새 로그 수집기 버전을 릴리스했습니다.

새 버전: columbus-0.246.0-signed.jar

이미지 이름: mcaspublic.azurecr.io/public/mcas/logcollector 태그: latest/0.246.0 image id: eeb3c4f1a64cDocker 이미지는 다음 업데이트로 다시 빌드되었습니다.

종속성 이름 버전에서 버전을 지정하려면 설명 amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s 1.1.1 시리즈는 사용할 수 있으며 2023년 9월 11일까지 지원됩니다. 순수 ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14는 2022년 11월에 릴리스되었습니다. org.jacoco 0.7.9 0.8.8 2022년 4월 5일 버전 0.8.8 새 버전 사용을 시작하려면 로그 수집기를 중지하고, 현재 이미지를 제거하고, 새 이미지를 설치해야 합니다.

새 버전이 실행 중인지 확인하려면 Docker 컨테이너 내에서 다음 명령을 실행합니다.

cat /var/adallom/versions | grep columbus-

2023년 1월

Defender for Cloud Apps 릴리스 244 및 245

2023년 1월 22일

-

파일 정책 – 여러 SID 탐색

Defender for Cloud Apps 이미 중요한 정보 유형(SIT)이 포함된 정책 파일 일치를 탐색하는 기능이 포함되어 있습니다. 이제 Defender for Cloud Apps 동일한 파일 일치에서 여러 SID를 구분할 수도 있습니다. 짧은 증거라고 하는 이 기능을 사용하면 Defender for Cloud Apps organization 중요한 데이터를 더 잘 관리하고 보호할 수 있습니다. 자세한 내용은 증명 정보 검사(미리 보기)를 참조하세요.

업데이트 2022년에 제작

참고

2022년 8월 28일부터 Azure AD 보안 읽기 권한자 역할이 할당된 사용자는 Microsoft Defender for Cloud Apps 경고를 관리할 수 없습니다. 경고를 계속 관리하려면 사용자의 역할을 Azure AD 보안 운영자로 업데이트해야 합니다.

Defender for Cloud Apps 릴리스 240, 241, 242 및 243

2022년 12월 25일

-

ID 보호 Azure AD

Azure AD ID 보호 경고는 Microsoft Defender XDR 직접 도착합니다. Microsoft Defender for Cloud Apps 정책은 Microsoft Defender Portal의 경고에 영향을 주지 않습니다. Azure AD ID 보호 정책은 Microsoft Defender Portal의 클라우드 앱 정책 목록에서 점진적으로 제거됩니다. 이러한 정책에서 경고를 구성하려면 Azure AD IP 경고 서비스 구성을 참조하세요.

Defender for Cloud Apps 릴리스 237, 238 및 239

2022년 10월 30일

Microsoft Defender XDR Microsoft Defender for Cloud Apps 네이티브 통합이 공개 미리 보기로 제공됩니다.

이제 Microsoft Defender XDR 전체 Defender for Cloud Apps 환경을 공개 미리 보기로 사용할 수 있습니다.SecOps 및 보안 관리자는 다음과 같은 주요 이점을 경험합니다.

- 절약된 시간 및 비용

- 전체적인 조사 환경

- 고급 헌팅의 추가 데이터 및 신호

- 모든 보안 워크로드에 대한 통합 보호

자세한 내용은 Microsoft Defender XDR Microsoft Defender for Cloud Apps 참조하세요.

앱 거버넌스 2022년 10월 릴리스

- 중요한 콘텐츠에 대한 인사이트 및 수정 추가: 앱 거버넌스는 Microsoft Purview Information Protection 레이블을 사용하여 콘텐츠에 액세스하는 앱에 대해 미리 정의된 사용자 지정 정책을 통해 인사이트 및 자동화된 수정 기능을 제공합니다. 이제 엔터프라이즈 관리자는 이러한 앱이 액세스하는 워크로드와 이러한 워크로드의 중요한 데이터에 액세스하는지 여부를 파악할 수 있습니다. 미리 정의된 사용자 지정 정책을 사용하면 관리자에게 중요한 데이터에 액세스하려고 시도한 앱에 대한 경고가 표시됩니다. 또한 앱 거버넌스는 비규격 앱을 자동으로 비활성화할 수 있습니다.

- 모든 비 Graph API 앱을 포함하도록 적용 범위 확장 - 앱 거버넌스는 테넌트에서 더 많은 앱을 보호하기 위해 적용 범위를 확장했습니다. Microsoft Graph API 사용하는 OAuth 앱 외에도 앱 거버넌스는 이제 Microsoft Entra ID 등록된 모든 OAuth 앱에 대한 가시성 및 보호를 제공합니다. 앱 거버넌스 적용 범위에 대해 자세히 알아봅니다.

Defender for Cloud Apps 릴리스 236

2022년 9월 18일

-

Egnyte API 커넥터는 일반적으로 사용할 수 있습니다.

Egnyte API 커넥터는 일반적으로 사용할 수 있으므로 Egnyte 앱의 organization 사용에 대한 보다 심층적인 가시성과 제어를 제공합니다. 자세한 내용은 Defender for Cloud Apps Egnyte 환경을 보호하는 방법을 참조하세요.

Defender for Cloud Apps 릴리스 235

2022년 9월 4일

로그 수집기 버전 업데이트

최신 취약성 수정이 포함된 새 로그 수집기 버전을 릴리스했습니다.새 버전: columbus-0.235.0-signed.jar

주요 변경 내용:

- Docker 이미지가 최신 업데이트로 다시 빌드되었습니다.

- Openssl 라이브러리가 1.1.1l에서 1.1.1q로 업데이트되었습니다.

- fasterxml.jackson.core.version이 2.13.1에서 2.13.3으로 업데이트되었습니다.

버전을 업데이트하려면 로그 수집기를 중지하고 현재 이미지를 제거하고 새 이미지를 설치합니다.

버전을 확인하려면 Docker 컨테이너 내에서 다음 명령을 실행합니다.cat var/adallom/versions | grep columbus-

자세한 내용은 연속 보고서에 대한 자동 로그 업로드 구성을 참조하세요.세션 컨트롤에 애플리케이션 온보딩(미리 보기)

세션 컨트롤에 사용할 애플리케이션을 온보딩하는 프로세스가 개선되었으며 온보딩 프로세스의 성공률을 높여야 합니다. 애플리케이션을 온보딩하려면 다음을 수행합니다.- 설정 ->조건부 액세스 앱 제어의 조건부 액세스 앱 제어 목록으로 이동합니다.

- 세션 컨트롤을 사용하여 온보딩을 선택하면 이 앱 편집 양식이 표시됩니다.

- 애플리케이션을 세션 컨트롤에 온보딩하려면 세션 컨트롤 과 함께 앱 사용 옵션을 선택해야 합니다.

자세한 내용은 Azure AD 사용하여 카탈로그 앱에 대한 조건부 액세스 앱 제어 배포를 참조하세요.

Defender for Cloud Apps 릴리스 234

2022년 8월 21일

상업용 제품과 정부 제품 간의 기능 패리티

Microsoft Defender XDR 통해 Microsoft Defender for Cloud Apps 데이터를 사용할 수 있는 흐름을 통합했습니다. 클라우드용 Microsoft Defender 이 데이터를 사용하려면 Microsoft Defender XDR 사용해야 합니다. 자세한 내용은 GCC, GCC High 및 DoD 고객에게 통합 XDR 환경을 제공하는 Microsoft Defender XDR Microsoft Defender XDR 데이터를 Microsoft Sentinel 연결을 참조하세요.세션 컨트롤을 사용하여 비표준 포트를 사용하는 앱 보호

이 기능을 사용하면 Microsoft Defender for Cloud Apps 443 이외의 포트 번호를 사용하는 애플리케이션에 세션 정책을 적용할 수 있습니다. 이제 Splunk 및 443 이외의 포트를 사용하는 다른 애플리케이션이 세션 제어에 적합합니다.

이 기능에 대한 구성 요구 사항은 없습니다. 이 기능은 현재 미리 보기 모드입니다. 자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.

Defender for Cloud Apps 릴리스 232 및 233

2022년 8월 7일

-

MITRE 기술

Defender for Cloud Apps 위협 방지 변칙 검색에는 이미 존재하는 MITRE 전술 외에도 관련 MITRE 기술 및 하위 기술이 포함됩니다. 이 데이터는 Microsoft Defender XDR 경고의 측면 창에서도 사용할 수 있습니다. 자세한 내용은 변칙 검색 경고를 조사하는 방법을 참조하세요.

중요

세션 컨트롤에 대한 이전 프록시 접미사 도메인 사용 중단(점진적 롤아웃)

2022년 9월 15일부터 Defender for Cloud Apps 양식의 접미사 도메인을 더 이상 지원하지 않습니다.<appName>.<region>.cas.ms.

2020년 11월에는 의 형식 <appName>.mcas.ms으로 접미사 도메인으로 이동했지만 여전히 이전 접미사에서 전환할 수 있는 유예 시간을 제공했습니다.

최종 사용자는 이러한 도메인에서 탐색 문제가 발생할 가능성이 거의 없습니다. 그러나 책갈피가 이전 도메인 양식에 저장되거나 이전 링크가 어딘가에 저장되는 경우와 같이 문제가 있을 수 있습니다.

사용자에게 다음 메시지가 표시되는 경우:

이 사이트에 대한 연결은 안전하지 않습니다.

missing.cert.microsoft.sharepoint.com.us.cas.ms 잘못된 응답을 보냈습니다.

URL 섹션 .<region>.cas.ms 을 수동으로 로 .mcas.us바꿔야 합니다.

앱 거버넌스 2022년 7월 릴리스

- 미리 정의된 정책 추가: 앱 거버넌스는 비정상적인 앱 동작을 검색하기 위해 기본 정책 중 5개를 더 릴리스했습니다. 이러한 정책은 기본적으로 활성화되지만 선택한 경우 비활성화할 수 있습니다. 자세한 내용은 여기를 참조하세요.

- 새 비디오 라이브러리: 앱 거버넌스는 앱 거버넌스의 기능, 사용 방법, 자세한 정보 등에 대한 간단한 비디오 라이브러리를 새로 만들었습니다. 여기에서 확인하세요.

- 보안 점수 통합 GA: 앱 거버넌스(AppG) 추가 기능과 MDA(Microsoft Defender for Cloud Apps)의 Microsoft 보안 점수 통합이 일반 공급에 도달했습니다. 이제 AppG 고객은 보안 점수로 권장 사항을 받아 Microsoft 365 OAuth 앱을 보호할 수 있습니다. 이 통합이 중요한 이유는 무엇인가요? 보안 점수는 organization 보안 태세를 표현하고 이러한 상태를 개선할 수 있는 다양한 기회의 진입점입니다. 고객은 보안 점수 권장 사항에 따라 알려진 위협과 새로운 위협에 대한 복원력을 향상시킵니다. AppG는 Microsoft 365 데이터에 액세스하는 OAuth 지원 앱을 위해 설계된 보안 및 정책 관리 기능입니다. 워크로드 및 위협 탐지 기능에 대한 심층 통합을 통해 AppG는 엔터프라이즈 앱 에코시스템에서 대규모 공격 노출 영역을 크게 줄이는 데 적합합니다. AppG 관련 권장 사항을 따르고 제안된 정책 설정을 사용하도록 설정하면 기업은 앱과 데이터를 오용 및 실제 잘못된 행위자 활동으로부터 보호할 수 있습니다.

Defender for Cloud Apps 릴리스 231

2022년 7월 10일

-

SharePoint 및 OneDrive에 사용할 수 있는 맬웨어 해시(미리 보기)

Microsoft 이외의 스토리지 앱에서 검색된 맬웨어에 사용할 수 있는 파일 해시 외에도 이제 새로운 맬웨어 검색 경고는 SharePoint 및 OneDrive에서 검색된 맬웨어에 대한 해시를 제공합니다. 자세한 내용은 맬웨어 검색을 참조하세요.

Defender for Cloud Apps 릴리스 230

2022년 6월 26일

-

Salesforce 및 ServiceNow용 SaaS 보안 태세 관리 기능

보안 태세 평가는 Salesforce 및 ServiceNow에 사용할 수 있습니다. 자세한 내용은 SaaS 앱에 대한 보안 태세 관리를 참조하세요.

Defender for Cloud Apps 릴리스 227, 228 및 229

2022년 6월 14일 화요일

관리 감사 향상

추가 Defender for Cloud Apps 관리자 활동이 추가되었습니다.- 파일 모니터링 상태 - 켜기/끄기

- 정책 만들기 및 삭제

- 정책 편집이 더 많은 데이터로 보강되었습니다.

- 관리 관리: 관리자 추가 및 삭제

위에 나열된 각 활동에 대해 활동 로그에서 세부 정보를 찾을 수 있습니다. 자세한 내용은 관리 활동 감사를 참조하세요.

DocuSign API 커넥터는 일반적으로 사용할 수 있습니다.

DocuSign API 커넥터는 일반적으로 사용할 수 있으므로 organization DocuSign 앱 사용에 대한 심층적인 가시성과 제어를 제공합니다. 자세한 내용은 Defender for Cloud Apps DocuSign 환경을 보호하는 방법을 참조하세요.

앱 거버넌스 2022년 5월 릴리스

- 미리 정의된 정책 GA: 앱 거버넌스는 비정상적인 앱 동작을 검색하기 위해 기본 정책 집합을 릴리스했습니다. 이러한 정책은 기본적으로 활성화되지만 선택한 경우 비활성화할 수 있습니다. 자세한 내용은 여기를 참조하세요.

- Teams 워크로드 GA: 앱 거버넌스가 Teams 워크로드에 대한 인사이트, 정책 기능 및 거버넌스를 추가했습니다. 데이터 사용량, 사용 권한 사용량을 확인하고 Teams 권한 및 사용량에 대한 정책을 만들 수 있습니다.

- M365D 경고 및 인시던트 큐에서 통합된 앱 거버넌스 경고: 앱 거버넌스 경고 큐는 Microsoft Defender XDR 경고 환경과 통합되었으며 인시던트로 집계됩니다.

Defender for Cloud Apps 릴리스 226

2022년 5월 1일

-

비 Microsoft 스토리지 앱에 대한 맬웨어 검색의 개선 사항

Defender for Cloud Apps 비 Microsoft 스토리지 앱 검색 메커니즘의 주요 개선 사항을 도입했습니다. 이렇게 하면 가양성 경고의 수가 줄어듭니다.

Defender for Cloud Apps 릴리스 225

2022년 4월 24일

-

로마 및 샌디에이고 ServiceNow 버전 지원

ServiceNow용 Defender for Cloud Apps 커넥터는 이제 로마 및 샌디에이고 버전의 ServiceNow를 지원합니다. 이 업데이트를 사용하면 Defender for Cloud Apps 사용하여 최신 버전의 ServiceNow를 보호할 수 있습니다. 자세한 내용은 ServiceNow를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

Defender for Cloud Apps 릴리스 222, 223 및 224

2022년 4월 3일

-

Defender for Cloud Apps 변칙 검색에 대한 심각도 수준이 업데이트됨

Defender for Cloud Apps 기본 제공 변칙 검색 경고의 심각도 수준이 실제 긍정 경고의 경우 위험 수준을 더 잘 반영하도록 변경되고 있습니다. 새 심각도 수준은 정책 페이지에서 볼 수 있습니다. https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps 릴리스 221

2022년 2월 20일

-

공개 미리 보기에서 사용할 수 있는 Egnyte 앱 커넥터

Egnyte용 새 앱 커넥터는 공개 미리 보기에서 사용할 수 있습니다. 이제 Microsoft Defender for Cloud Apps Atlassian에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 Egnyte를 Microsoft Defender for Cloud Apps 연결(미리 보기)을 참조하세요.

Defender for Cloud Apps 릴리스 220

2022년 2월 6일

-

새 클라우드 검색 로그 수집기

Cloud Discovery 로그 수집기가 Ubuntu 20.04로 업데이트되었습니다. 설치하려면 연속 보고서에 대한 자동 로그 업로드 구성을 참조하세요.

Defender for Cloud Apps 릴리스 218 및 219

2022년 1월 23일

-

공개 미리 보기에서 사용할 수 있는 Atlassian 앱 커넥터

Atlassian용 새 앱 커넥터는 공개 미리 보기에서 사용할 수 있습니다. 이제 Microsoft Defender for Cloud Apps Atlassian에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 atlassian을 Microsoft Defender for Cloud Apps 연결(미리 보기)을 참조하세요.

2021년에 제작된 업데이트

Defender for Cloud Apps 릴리스 216 및 217

2021년 12월 26일

고급 헌팅의 비 Microsoft 활동

이제 비 Microsoft 앱 활동이 Microsoft Defender XDR 고급 헌팅에 CloudAppEvent 테이블이 포함됩니다. 자세한 내용은 Microsoft Defender XDR Tech Community 블로그 게시물을 참조하세요.NetDocuments API 커넥터가 일반 공급되었습니다.

NetDocuments API 커넥터는 일반 공급되므로 NetDocument 앱이 organization 사용되는 방법을 더 자세히 파악하고 제어할 수 있습니다. 자세한 내용은 Cloud App Security가 NetDocuments를 보호하는 방법을 참조하세요.

Defender for Cloud Apps 릴리스 214 및 215

2021년 11월 28일

-

공개 미리 보기에서 사용할 수 있는 NetDocuments 앱 커넥터

NetDocuments용 새 앱 커넥터는 공개 미리 보기에서 사용할 수 있습니다. 이제 Microsoft Defender for Cloud Apps NetDocuments에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 NetDocuments를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

Cloud App Security 릴리스 212 및 213

2021년 10월 31일

불가능한 이동, 드문 국가/지역의 활동, 익명 IP 주소의 활동 및 의심스러운 IP 주소의 활동 경고는 실패한 로그인에 적용되지 않습니다.

철저한 보안 검토 후 위에서 언급한 경고와 실패한 로그인 처리를 분리하기로 결정했습니다. 이제부터 성공적인 로그인 사례에 의해서만 트리거되며 실패한 로그인 또는 공격 시도에 의해서만 트리거됩니다. 사용자에 대해 실패한 로그인 시도가 비정상적으로 많은 경우 대량 로그인 경고가 계속 적용됩니다. 자세한 내용은 동작 분석 및 변칙 검색을 참조하세요.새로운 변칙 검색: OAuth 앱에 대한 비정상적인 ISP

OAuth 앱에 권한 있는 자격 증명의 의심스러운 추가를 포함하도록 변칙 검색을 확장했습니다. 이제 새 검색을 기본으로 사용할 수 있으며 자동으로 사용하도록 설정됩니다. 검색은 공격자가 앱을 손상하고 악의적인 활동에 사용하고 있음을 나타낼 수 있습니다. 자세한 내용은 OAuth 앱에 대한 비정상적인 ISP를 참조하세요.새 검색: 암호 스프레이 관련 IP 주소의 활동

이 검색은 클라우드 애플리케이션에서 성공적인 활동을 수행하는 IP 주소와 Microsoft의 위협 인텔리전스 원본이 최근 암호 스프레이 공격을 수행한 것으로 확인된 IP 주소를 비교합니다. 암호 스프레이 캠페인의 희생자이며 악의적인 IP에서 클라우드 애플리케이션에 액세스할 수 있었던 사용자에 대해 경고합니다. 이 새 경고는 의심스러운 IP 주소 정책에서 기존 활동에 의해 생성됩니다. 자세한 내용은 의심스러운 IP 주소의 활동을 참조하세요.이제 Smartsheet 및 OneLogin API 커넥터가 일반 공급됩니다.

이제 Smartsheet 및 OneLogin API 커넥터가 일반 공급됩니다. 이제 Microsoft Cloud App Security를 Smartsheet 및 OneLogin에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 Smartsheet 연결 및 OneLogin 연결을 참조하세요.Open Systems와 새로운 섀도 IT 통합

앱 사용 및 앱 액세스 제어에 대한 섀도 IT 가시성을 제공하는 Open Systems와의 네이티브 통합을 추가했습니다. 자세한 내용은 Open Systems와 Cloud App Security 통합을 참조하세요.

Cloud App Security 릴리스 209, 210 및 211

2021년 10월 10일

Slack API 커넥터는 이제 일반 공급됩니다.

Slack API 커넥터는 일반 공급되므로 organization 앱이 사용되는 방법을 더 자세히 파악하고 제어할 수 있습니다. 자세한 내용은 Cloud App Security가 Slack Enterprise를 보호하는 방법을 참조하세요.엔드포인트용 Microsoft Defender 있는 모니터링된 앱에 대한 새로운 경고 환경이 일반 공급되었습니다.

Cloud App Security는 엔드포인트용 Microsoft Defender 네이티브 통합을 확장했습니다. 이제 엔드포인트용 Microsoft Defender 네트워크 보호 기능을 사용하여 모니터링으로 표시된 앱에 대한 액세스에 소프트 블록을 적용할 수 있습니다. 최종 사용자는 블록을 바이패스할 수 있습니다. 블록 바이패스 보고서는 Cloud App Security의 검색된 앱 환경에서 사용할 수 있습니다. 자세한 내용은 다음 항목을 참조하세요.일반 공급에서 새로 검색된 앱 환경

엔터티 환경의 지속적인 개선의 일환으로 검색된 웹앱 및 OAuth 앱을 다루고 애플리케이션 엔터티의 통합 보기를 제공하기 위해 현대화된 검색된 앱 환경을 도입하고 있습니다. 자세한 내용은 앱 페이지 작업을 참조하세요.

Cloud App Security 릴리스 208

2021년 8월 22일

공개 미리 보기에서 새로 검색된 앱 환경

엔터티 환경의 지속적인 개선의 일환으로 검색된 웹앱 및 OAuth 앱을 다루고 애플리케이션 엔터티의 통합 보기를 제공하기 위해 현대화된 검색된 앱 환경을 도입하고 있습니다. 자세한 내용은 앱 페이지 작업을 참조하세요.퍼블릭 미리 보기에서 사용할 수 있는 Cloud App Security에 대한 앱 거버넌스 추가 기능

Microsoft Cloud App Security에 대한 앱 거버넌스 추가 기능은 Microsoft Graph API를 통해 Microsoft 365 데이터에 액세스하는 OAuth 지원 앱용으로 설계된 보안 및 정책 관리 기능입니다. 앱 거버넌스는 실행 가능한 인사이트 및 자동화된 정책 경고 및 작업을 통해 이러한 앱이 Microsoft 365에 저장된 중요한 데이터에 액세스, 사용 및 공유하는 방법에 대한 완전한 가시성, 수정 및 거버넌스를 제공합니다. 자세한 내용은 다음을 참조하세요.공개 미리 보기에서 사용할 수 있는 스마트시트 앱 커넥터

Smartsheet용 새 앱 커넥터는 공개 미리 보기에서 사용할 수 있습니다. 이제 Microsoft Cloud App Security를 Smartsheet에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 Microsoft Cloud App Security에 스마트시트 연결을 참조하세요.

Cloud App Security 릴리스 207

2021년 8월 8일

-

엔드포인트용 Microsoft Defender 모니터링되는 앱에 대한 새로운 경고 환경(공개 미리 보기)

Cloud App Security는 엔드포인트용 Microsoft Defender(MDE)과의 네이티브 통합을 확장했습니다. 이제 엔드포인트용 Microsoft Defender 네트워크 보호 기능을 사용하여 모니터링으로 표시된 앱에 대한 액세스에 소프트 블록을 적용할 수 있습니다. 최종 사용자는 블록을 바이패스할 수 있습니다. 블록 바이패스 보고서는 Cloud App Security의 검색된 앱 환경에서 사용할 수 있습니다. 자세한 내용은 다음 항목을 참조하세요.

Cloud App Security 릴리스 206

2021년 7월 25일

-

새 Cloud Discovery Open Systems 로그 파서

Cloud App Security의 Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 Open Systems 형식을 지원하는 기본 제공 로그 파서가 포함되어 있습니다. 지원되는 로그 파서 목록은 지원되는 방화벽 및 프록시를 참조하세요.

Cloud App Security 릴리스 205

2021년 7월 11일

공개 미리 보기에서 사용할 수 있는 Zendesk 앱 커넥터

Zendesk용 새 앱 커넥터는 공개 미리 보기에서 사용할 수 있습니다. 이제 Microsoft Cloud App Security를 Zendesk에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 Zendesk 연결을 참조하세요.Wandera용 새 Cloud Discovery 파서

Cloud App Security의 Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 Wandera 형식을 지원하는 기본 제공 로그 파서가 포함되어 있습니다. 지원되는 로그 파서 목록은 지원되는 방화벽 및 프록시를 참조하세요.

Cloud App Security 릴리스 204

2021년 6월 27일

-

공개 미리 보기에서 사용할 수 있는 Slack 및 OneLogin 앱 커넥터

이제 새 앱 커넥터를 공개 미리 보기에서 Slack 및 OneLogin에 사용할 수 있습니다. 이제 Microsoft Cloud App Security를 Slack 및 OneLogin에 연결하여 사용자 및 활동을 모니터링하고 보호할 수 있습니다. 자세한 내용은 Slack 연결 및 OneLogin 연결을 참조하세요.

Cloud App Security 릴리스 203

2021년 6월 13일

O365 OAuth 앱에서 나타내는 확인된 게시자 노출

Cloud App Security는 이제 Microsoft 365 OAuth 앱의 게시자가 더 높은 앱 신뢰를 사용하도록 Microsoft에서 확인했는지 여부를 표시합니다. 이 기능은 점진적으로 출시됩니다. 자세한 내용은 OAuth 앱 작업 페이지를 참조하세요.Active Directory Cloud App Security 관리자 Azure

Azure Active Directory(Azure AD)에 Cloud App Security 관리자 역할이 추가되어 Azure AD 통해서만 Cloud App Security에 전역 관리자 기능을 할당할 수 있습니다. 자세한 내용은 Cloud App Security에 액세스할 수 있는 Microsoft 365 및 Azure AD 역할을 참조하세요.중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

검색된 앱당 사용자 지정 태그 및 앱 도메인 내보내기

검색된 앱 페이지에서 CSV로 내보내기 페이지에는 이제 애플리케이션의 사용자 지정 앱 태그 및 연결된 웹 도메인이 포함됩니다. 자세한 내용은 검색된 앱 작업을 참조하세요.중요

액세스 제어에 대한 향상된 프록시 URL(점진적 출시)

2021년 7월 초부터 액세스 엔드포인트를 에서<mcas-dc-id>.access-control.cas.ms로access.mcas.ms변경합니다. 액세스 문제가 발생할 수 있으므로 6월 말 이전에 네트워크 어플라이언스 규칙을 업데이트해야 합니다. 자세한 내용은 액세스 및 세션 제어를 참조하세요.

Cloud App Security 릴리스 200, 201 및 202

2021년 5월 30일

-

공개 미리 보기의 인증 컨텍스트(단계별 인증)

세션에서 Azure AD 조건부 액세스 정책을 재평가하도록 요구하여 독점 및 권한 있는 자산으로 작업하는 사용자를 보호하는 기능을 추가했습니다. 예를 들어 매우 중요한 세션의 직원이 사무실에서 아래층 커피숍으로 이동했기 때문에 IP 주소 변경이 감지되면 해당 사용자를 다시 인증하도록 스텝업을 구성할 수 있습니다. 자세한 내용은 위험한 작업 시 단계별 인증(인증 컨텍스트) 필요를 참조하세요.

Cloud App Security 릴리스 199

2021년 4월 18일

Service Health 대시보드 가용성

이제 서비스 상태 모니터링 권한이 있는 사용자를 위해 Microsoft 365 관리 포털 내에서 향상된 Cloud App Security Service Health 대시보드를 사용할 수 있습니다. Microsoft 365 관리 역할에 대해 자세히 알아보세요. dashboard 알림을 구성하여 관련 사용자가 현재 Cloud App Security 상태 업데이트된 상태를 유지할 수 있도록 할 수 있습니다. 메일 알림 구성하는 방법 및 dashboard 대한 추가 정보는 Microsoft 365 서비스 상태를 검사 방법을 참조하세요.AIP 지원 사용되지 않음

Azure Information Protection 포털(클래식)의 레이블 관리는 2021년 4월 1일부터 더 이상 사용되지 않습니다. AIP 추가 지원이 없는 고객은 Cloud App Security에서 민감도 레이블을 계속 사용하려면 레이블을 Microsoft Purview Information Protection 마이그레이션해야 합니다. Microsoft Purview Information Protection 또는 AIP 추가 지원으로 마이그레이션하지 않으면 민감도 레이블이 있는 파일 정책이 비활성화됩니다. 자세한 내용은 통합 레이블 지정 마이그레이션 이해를 참조하세요.Dropbox, ServiceNow, AWS 및 Salesforce에 대한 거의 실시간 출시가 완료된 DLP

Dropbox, ServiceNow 및 Salesforce에서 거의 실시간에 가까운 새로운 파일 검사를 사용할 수 있습니다. AWS에서 거의 실시간에 가까운 새로운 S3 버킷 검색을 사용할 수 있습니다. 자세한 내용은 앱 연결을 참조하세요.권한 민감도 레이블 재정의를 위한 공개 미리 보기

Cloud App Security는 Cloud App Security 외부에서 레이블이 지정된 파일에 대한 민감도 레이블 재정의를 지원합니다. 자세한 내용은 Microsoft Purview를 Defender for Cloud Apps 통합하는 방법을 참조하세요.확장 고급 헌팅 이벤트

Cloud App Security에서 사용 가능한 이벤트를 확장했습니다. Microsoft Defender XDR 고급 헌팅에는 지금까지 사용할 수 있었던 Exchange Online 및 Teams 외에도 Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, 비즈니스용 Skype 및 Power Automate의 원격 분석이 포함됩니다. 자세한 내용은 앱 및 서비스를 참조하세요.

Cloud App Security 릴리스 198

릴리스 날짜: 2021년 4월 4일

Azure Active Directory 그룹 엔터티를 검색에서 제외

가져온 Azure Active Directory 그룹을 기반으로 검색된 엔터티를 제외하는 기능이 추가되었습니다. Azure AD 그룹을 제외하면 이러한 그룹의 모든 사용자에 대한 검색 관련 데이터가 모두 숨겨지게 됩니다. 자세한 내용은 엔터티 제외를 참조하세요.ServiceNow 올랜도 및 파리 버전에 대한 API 커넥터 지원

올랜도 및 파리 버전에 ServiceNow API 커넥터에 대한 지원이 추가되었습니다. 자세한 내용은 Microsoft Cloud App Security에 ServiceNow 연결을 참조하세요.데이터를 검사할 수 없더라도 항상 선택한 작업을 적용합니다.

검사할 수 없는 데이터를 정책과 일치하는 것으로 처리하는 새 확인란을 세션 정책에 추가했습니다.참고

사용 중단 알림: 이 기능은 새 기능을 추가하는 것 외에도 암호화된 항목을 일치 항목으로 처리 및 일치 항목으로 검색할 수 없는 파일 처리를 모두 대체합니다. 새 정책에는 기본적으로 선택 취소된 새 확인란이 포함됩니다. 기존 정책은 5월 30일에 새 확인란으로 마이그레이션됩니다. 또는 둘 다 옵션이 선택된 정책에는 기본적으로 새 옵션이 선택됩니다. 다른 모든 정책의 선택을 취소합니다.

Cloud App Security 릴리스 197

릴리스 날짜: 2021년 3월 21일

상태 페이지 사용 중단 알림

4월 29일에 Cloud App Security는 서비스 상태 상태 페이지를 더 이상 사용하지 않으며 Microsoft 365 관리 포털 내에서 서비스 상태 대시보드로 바꿉니다. 변경 내용은 Cloud App Security를 다른 Microsoft 서비스와 일치시키고 향상된 서비스 개요를 제공합니다.참고

모니터 서비스 상태 권한이 있는 사용자만 dashboard 액세스할 수 있습니다. 자세한 내용은 관리자 역할 정보를 참조하세요.

dashboard 알림을 구성하여 관련 사용자가 현재 Cloud App Security 상태 업데이트된 상태를 유지할 수 있도록 할 수 있습니다. dashboard 대한 메일 알림 및 추가 정보를 구성하는 방법을 알아보려면 Microsoft 365 서비스 상태를 검사 방법을 참조하세요.

OAuth 앱 동의 링크

OAuth 앱 보기에서 직접 특정 OAuth 앱의 동의 활동에 활동 조사를 scope 기능을 추가했습니다. 자세한 내용은 의심스러운 OAuth 앱을 조사하는 방법을 참조하세요.

Cloud App Security 릴리스 195 및 196

릴리스 날짜: 2021년 3월 7일

엔드포인트용 Microsoft Defender 사용하여 향상된 섀도 IT 검색

Defender 에이전트에 대한 향상된 신호를 사용하여 엔드포인트용 Defender 통합을 더욱 개선하여 보다 정확한 앱 검색 및 조직 사용자 컨텍스트를 제공합니다.최신 향상된 기능을 활용하려면 조직 엔드포인트가 최신 Windows 10 업데이트로 업데이트되었는지 확인합니다.

구성 가능한 세션 수명

고객이 조건부 액세스 앱 제어에 대해 더 짧은 세션 수명을 구성할 수 있도록 합니다. 기본적으로 Cloud App Security에서 프록시하는 세션의 최대 수명은 14일입니다. 세션 수명 단축에 대한 자세한 내용은 에서 mcaspreview@microsoft.com문의하세요.

Cloud App Security 릴리스 192, 193 및 194

릴리스 날짜: 2021년 2월 7일

정책 페이지로 업데이트

정책 페이지를 업데이트 하여 모든 정책 범주에 대한 탭을 추가했습니다. 또한 모든 정책 의 전체 목록을 제공하기 위해 모든 정책 탭을 추가했습니다. 정책 분류에 대한 자세한 내용은 정책 유형을 참조하세요.향상된 Microsoft 365 OAuth 앱 내보내기

OAuth 앱의 리디렉션 URL 을 사용하여 CSV 파일로 내보내는 Microsoft 365 OAuth 앱 활동을 향상시켰습니다. OAuth 앱 활동을 내보내는 방법에 대한 자세한 내용은 OAuth 앱 감사를 참조하세요.포털 인터페이스에 업데이트

향후 몇 달 동안 Cloud App Security는 Microsoft 365 보안 포털에서 보다 일관된 환경을 제공하기 위해 사용자 인터페이스를 업데이트하고 있습니다. 자세한 정보

Cloud App Security 릴리스 189, 190 및 191

릴리스 날짜: 2021년 1월 10일

새 로그 수집기 버전

이제 섀도 IT 검색을 위해 업그레이드된 로그 수집기를 사용할 수 있습니다. 여기에는 다음 업데이트가 포함됩니다.- Pure-FTPd 버전을 최신 버전인 1.0.49로 업그레이드했습니다. 이제 TLS < 1.2는 기본적으로 사용하지 않도록 설정됩니다.

- RSyslog에서 "옥텟 계산" 프레이밍 기능을 사용하지 않도록 설정하여 처리 실패를 방지했습니다.

자세한 내용은 연속 보고서에 대한 자동 로그 업로드 구성을 참조하세요.

새로운 변칙 검색: OAuth 앱에 의심스러운 자격 증명 추가

OAuth 앱에 권한 있는 자격 증명의 의심스러운 추가를 포함하도록 변칙 검색을 확장했습니다. 이제 새 검색을 기본으로 사용할 수 있으며 자동으로 사용하도록 설정됩니다. 검색은 공격자가 앱을 손상하고 악의적인 활동에 사용하고 있음을 나타낼 수 있습니다. 자세한 내용은 OAuth 앱에 비정상적인 자격 증명 추가를 참조하세요.섀도 IT 검색 활동에 대한 향상된 감사

관리자가 수행한 작업을 포함하도록 섀도 IT 활동에 대한 감사를 업데이트했습니다. 이제 활동 로그에서 다음 새 활동을 사용할 수 있으며 Cloud App Security 조사 환경의 일부로 사용할 수 있습니다.- 앱 태그 지정 또는 제거

- 로그 수집기 만들기, 업데이트 또는 삭제

- 데이터 원본 만들기, 업데이트 또는 삭제

새 데이터 보강 REST API 엔드포인트

API를 사용하여 IP 주소 범위를 완전히 관리할 수 있도록 다음 데이터 보강 API 엔드포인트 를 추가했습니다. 샘플 관리 스크립트를 사용하여 시작할 수 있습니다. 범위에 대한 자세한 내용은 IP 범위 및 태그 작업을 참조하세요.

2020년에 만들어진 업데이트

참고

Microsoft의 위협 방지 제품 이름이 변경되고 있습니다. 여기에서 이 업데이트와 및 기타 업데이트에 대해 자세히 알아보세요. 이후 릴리스에서는 새 이름을 사용할 예정입니다.

Cloud App Security 릴리스 187 및 188

릴리스 날짜: 2020년 11월 22일

Menlo Security와 새로운 섀도 IT 통합

앱 사용 및 앱 액세스 제어에 대한 섀도 IT 가시성을 제공하는 Menlo Security와의 네이티브 통합을 추가했습니다. 자세한 내용은 Menlo Security와 Cloud App Security 통합을 참조하세요.새 Cloud Discovery WatchGuard 로그 파서

Cloud App Security Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 WatchGuard 형식을 지원하는 기본 제공 로그 파서가 포함되어 있습니다. 지원되는 로그 파서 목록은 지원되는 방화벽 및 프록시를 참조하세요.Cloud Discovery 전역 관리자 역할에 대한 새 권한

이제 Cloud App Security를 사용하면 Cloud Discovery 전역 관리자 역할이 있는 사용자가 API 토큰을 만들고 모든 Cloud Discovery 관련 API를 사용할 수 있습니다. 역할에 대한 자세한 내용은 기본 제공 Cloud App Security 관리자 역할을 참조하세요.중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 조직의 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한이 높은 역할입니다.

향상된 민감도 슬라이더: 불가능한 이동

불가능한 이동을 위한 민감도 슬라이더를 업데이트하여 다양한 사용자 범위에 대해 다양한 민감도 수준을 구성하여 사용자 범위에 대한 경고의 충실도를 강화했습니다. 예를 들어 조직의 다른 사용자보다 관리자에 대해 더 높은 민감도 수준을 정의할 수 있습니다. 이 변칙 검색 정책에 대한 자세한 내용은 불가능한 이동을 참조하세요.세션 컨트롤에 대한 향상된 프록시 URL 접미사(점진적 롤아웃)

2020년 6월 7일에는 명명된 지역을 포함하지 않는 하나의 통합 접미사를 사용하도록 향상된 프록시 세션 컨트롤을 점진적으로 배포하기 시작했습니다. 예를 들어 사용자에게는 대신<AppName>.<Region>.cas.ms접미사가 표시됩니다<AppName>.mcas.ms. 네트워크 어플라이언스 또는 게이트웨이에서 도메인을 정기적으로 차단하는 경우 액세스 및 세션 제어 아래에 나열된 모든 도메인을 허용 목록에 추가해야 합니다.

Cloud App Security 릴리스 184, 185 및 186

릴리스 날짜: 2020년 10월 25일

새로운 향상된 경고 모니터링 및 관리 환경

경고 모니터링 및 관리에 대한 지속적인 개선의 일환으로 클라우드 앱 보안 경고 페이지는 사용자 의견에 따라 개선되었습니다. 향상된 환경에서 해결됨 및 해제됨 상태는 해결 유형으로 닫힌 상태 바뀝니다. 자세한 정보엔드포인트에 대한 Microsoft Defender 전송된 신호에 대한 새로운 전역 심각도 설정

엔드포인트용 Microsoft Defender 전송되는 신호에 대한 전역 심각도 설정을 설정하는 기능을 추가했습니다. 자세한 내용은 Cloud App Security와 엔드포인트용 Microsoft Defender 통합하는 방법을 참조하세요.새 보안 권장 사항 보고서

Cloud App Security는 Azure, AWS(Amazon Web Services) 및 GCP(Google Cloud Platform)에 대한 보안 구성 평가를 제공하여 다중 클라우드 환경의 보안 구성 격차에 대한 인사이트를 제공합니다. 이제 자세한 보안 권장 사항 보고서를 내보내 클라우드 환경을 모니터링, 이해 및 사용자 지정하여 organization 더 잘 보호할 수 있습니다. 보고서를 내보내는 방법에 대한 자세한 내용은 보안 권장 사항 보고서를 참조하세요.세션 컨트롤에 대한 향상된 프록시 URL 접미사(점진적 롤아웃)

2020년 6월 7일에는 명명된 지역을 포함하지 않는 하나의 통합 접미사를 사용하도록 향상된 프록시 세션 컨트롤을 점진적으로 배포하기 시작했습니다. 예를 들어 사용자에게는 대신<AppName>.<Region>.cas.ms접미사가 표시됩니다<AppName>.mcas.ms. 네트워크 어플라이언스 또는 게이트웨이에서 도메인을 정기적으로 차단하는 경우 액세스 및 세션 제어 아래에 나열된 모든 도메인을 허용 목록에 추가해야 합니다.클라우드 앱 카탈로그에 업데이트

클라우드 앱 카탈로그에 대해 다음과 같은 업데이트를 수행했습니다.- Teams 관리 Center가 독립 실행형 앱으로 업데이트되었습니다.

- Microsoft 365 관리 센터의 이름이 Office Portal로 변경되었습니다.

용어 업데이트

제품 간에 용어를 조정하기 위한 일반적인 Microsoft 노력의 일환으로 머신 이라는 용어를 디바이스 로 업데이트했습니다.

Cloud App Security 릴리스 182 및 183

릴리스 날짜: 2020년 9월 6일

-

Azure Portal GA에 대한 액세스 및 세션 제어

이제 Azure Portal 대한 조건부 액세스 앱 제어를 일반 공급합니다. 자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.

Cloud App Security 릴리스 181

릴리스 날짜: 2020년 8월 9일

새 Cloud Discovery Menlo Security 로그 파서

Cloud App Security Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 Menlo Security CEF 형식을 지원하는 기본 제공 로그 파서가 포함되어 있습니다. 지원되는 로그 파서 목록은 지원되는 방화벽 및 프록시를 참조하세요.Azure AD(Active Directory) 클라우드 앱 검색 이름이 포털에 표시됨

Azure AD P1 및 P2 라이선스의 경우 포털의 제품 이름을 Cloud App Discovery로 업데이트했습니다. Cloud App Discovery에 대해 자세히 알아보세요.

Cloud App Security 릴리스 179 및 180

릴리스 날짜: 2020년 7월 26일

새로운 변칙 검색: 의심스러운 OAuth 앱 파일 다운로드 활동

OAuth 앱에서 의심스러운 다운로드 활동을 포함하도록 변칙 검색을 확장했습니다. 이제 새로운 검색을 기본적으로 사용할 수 있으며 OAuth 앱이 Microsoft SharePoint 또는 Microsoft OneDrive에서 사용자에게 비정상적인 방식으로 여러 파일을 다운로드할 때 자동으로 경고할 수 있습니다.세션 컨트롤에 프록시 캐싱을 사용하는 성능 향상(점진적 출시)

콘텐츠 캐싱 메커니즘을 개선하여 세션 컨트롤의 성능을 추가로 개선했습니다. 향상된 서비스는 더욱 간소화되었으며 세션 컨트롤을 사용할 때 응답성이 향상됩니다. 세션 컨트롤은 프라이빗 콘텐츠를 캐시하지 않으며, 적절한 표준에 따라 공유(퍼블릭) 콘텐츠만 캐시합니다. 자세한 내용은 세션 제어 작동 방식을 참조하세요.새 기능: 보안 구성 쿼리 저장

Azure, AWS(Amazon Web Services) 및 GCP(Google Cloud Platform)에 대한 보안 구성 dashboard 필터에 대한 쿼리를 저장하는 기능을 추가했습니다. 이렇게 하면 일반적인 쿼리를 다시 사용하여 향후 조사를 더욱 간단하게 만들 수 있습니다. 보안 구성 권장 사항에 대해 자세히 알아보세요.향상된 변칙 검색 경고

해당 MITRE ATT&CK 전술에 대한 매핑을 포함하도록 변칙 검색 경고에 대해 제공하는 정보를 확장했습니다. 이 매핑은 공격의 단계와 영향을 이해하고 조사를 지원하는 데 도움이 됩니다. 변칙 검색 경고를 조사하는 방법에 대해 자세히 알아봅니다.향상된 검색 논리: 랜섬웨어 활동

랜섬웨어 활동에 대한 검색 논리를 업데이트하여 정확도를 높이고 경고 볼륨을 줄입니다. 이 변칙 검색 정책에 대한 자세한 내용은 랜섬웨어 활동을 참조하세요.ID 보안 태세 보고서: 태그 표시 여부

엔터티에 대한 추가 인사이트를 제공하는 ID 보안 태세 보고서에 엔터티 태그를 추가했습니다. 예를 들어 중요한 태그는 위험한 사용자를 식별하고 조사의 우선 순위를 지정하는 데 도움이 될 수 있습니다. 위험한 사용자 조사에 대해 자세히 알아보세요.

Cloud App Security 릴리스 178

릴리스 날짜: 2020년 6월 28일

Google Cloud Platform에 대한 새로운 보안 구성(점진적 출시)

GCP CIS 벤치마크를 기반으로 Google Cloud Platform에 대한 보안 권장 사항을 제공하도록 다중 클라우드 보안 구성을 확장했습니다. 이 새로운 기능을 통해 Cloud App Security는 조직에 Azure 구독, AWS 계정 및 현재 GCP 프로젝트를 포함한 모든 클라우드 플랫폼에서 규정 준수 상태 모니터링하기 위한 단일 보기를 제공합니다.새 앱 커넥터 GA

일반적으로 사용 가능한 API 커넥터 포트폴리오에 다음 앱 커넥터를 추가하여 organization 앱이 사용되는 방식을 더 자세히 파악하고 제어할 수 있도록 했습니다.새로운 실시간 맬웨어 검색 GA

파일 업로드 또는 다운로드 시 Microsoft Threat Intelligence를 사용하여 잠재적인 맬웨어를 검색하도록 세션 컨트롤을 확장했습니다. 이제 새 검색이 일반 공급되며 잠재적인 맬웨어로 식별된 파일을 자동으로 차단하도록 구성할 수 있습니다. 자세한 내용은 업로드 또는 다운로드 시 맬웨어 차단을 참조하세요.IdP GA를 사용하여 향상된 액세스 및 세션 제어

이제 ID 공급자로 구성된 SAML 앱에 대한 액세스 및 세션 제어 지원이 일반 공급됩니다. 자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.위험한 컴퓨터 조사 향상

Cloud App Security는 섀도 IT 검색 조사의 일환으로 위험한 컴퓨터를 식별하는 기능을 제공합니다. 이제 organization 컴퓨터를 조사할 때 분석가에게 더 많은 컨텍스트를 제공하는 Microsoft Defender Advanced Threat Protection Machine 위험 수준을머신 페이지에 추가했습니다. 자세한 내용은 Cloud App Security에서 디바이스 조사를 참조하세요.새 기능: 셀프 서비스 앱 커넥터 사용 안 함(점진적 출시)

Cloud App Security에서 앱 커넥터를 직접 사용하지 않도록 설정하는 기능이 추가되었습니다. 자세한 내용은 앱 커넥터 사용 안 함을 참조하세요.

Cloud App Security 릴리스 177

릴리스 날짜: 2020년 6월 14일

새로운 실시간 맬웨어 검색(미리 보기, 점진적 출시)

파일 업로드 또는 다운로드 시 Microsoft Threat Intelligence를 사용하여 잠재적인 맬웨어를 검색하도록 세션 컨트롤을 확장했습니다. 이제 새 검색을 기본으로 사용할 수 있으며 잠재적인 맬웨어로 식별된 파일을 자동으로 차단하도록 구성할 수 있습니다. 자세한 내용은 업로드 또는 다운로드 시 맬웨어 차단을 참조하세요.액세스 및 세션 제어에 대한 새로운 액세스 토큰 지원

액세스 및 세션 제어를 위해 앱을 온보딩할 때 액세스 토큰 및 코드 요청을 로그인으로 처리하는 기능을 추가했습니다. 토큰을 사용하려면 설정 톱니바퀴 아이콘을 선택하고 , 조건부 액세스 앱 제어를 선택하고, 관련 앱을 편집하고(3개의 점 메뉴 >앱 편집), 액세스 토큰 및 코드 요청을 앱 로그인으로 처리, 저장을 차례로 선택합니다. 자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.세션 컨트롤에 대한 향상된 프록시 URL 접미사(점진적 롤아웃)

2020년 6월 7일에는 명명된 지역을 포함하지 않는 하나의 통합 접미사를 사용하도록 향상된 프록시 세션 컨트롤을 점진적으로 배포하기 시작했습니다. 예를 들어 사용자에게는 대신<AppName>.<Region>.cas.ms접미사가 표시됩니다<AppName>.mcas.ms. 네트워크 어플라이언스 또는 게이트웨이에서 도메인을 정기적으로 차단하는 경우 액세스 및 세션 제어 아래에 나열된 모든 도메인을 허용 목록에 추가해야 합니다.새 설명서

Cloud App Security 설명서가 다음과 같은 새 콘텐츠를 포함하도록 확장되었습니다.- Cloud App Security REST API 사용: API 기능에 대해 알아보고 애플리케이션을 Cloud App Security와 통합하기 시작합니다.

- 변칙 검색 경고 조사: 사용 가능한 UEBA 경고, 해당 경고의 의미, 발생하는 위험 식별, 위반 scope 이해 및 상황을 수정할 수 있는 조치를 알아봅니다.

Cloud App Security 릴리스 176

릴리스 날짜: 2020년 5월 31일

새 활동 개인 정보 보호 기능

활동을 비공개로 만들 수 있는 기능을 사용하여 모니터링할 사용자를 세부적으로 결정하는 기능이 향상되었습니다. 이 새로운 기능을 사용하면 기본적으로 활동이 숨겨지는 그룹 멤버 자격에 따라 사용자를 지정할 수 있습니다. 권한 있는 관리자만 이러한 개인 활동을 볼 수 있는 옵션을 선택할 수 있으며, 각 instance 거버넌스 로그에서 감사됩니다. 자세한 내용은 활동 개인 정보를 참조하세요.Azure Active Directory(Azure AD) 갤러리와의 새로운 통합

Azure AD 네이티브 통합을 사용하여 Cloud App Catalog의 앱에서 해당 Azure AD 갤러리 앱으로 직접 탐색하고 갤러리에서 관리할 수 있는 기능을 제공했습니다. 자세한 내용은 Azure AD 갤러리를 사용하여 앱 관리를 참조하세요.선택한 정책에서 사용할 수 있는 새 피드백 옵션

여러분의 피드백을 받고 도움을 줄 수 있는 방법을 배우는 데 관심이 있습니다. 이제 새 피드백 대화 상자를 통해 파일, 변칙 검색 또는 세션 정책을 만들거나 수정하거나 삭제할 때 Cloud App Security를 개선할 수 있습니다.세션 컨트롤에 대한 향상된 프록시 URL 접미사(점진적 롤아웃)

2020년 6월 7일부터 명명된 지역을 포함하지 않는 하나의 통합 접미사를 사용하도록 향상된 프록시 세션 컨트롤을 점진적으로 배포합니다. 예를 들어 사용자에게는 대신<AppName>.<Region>.cas.ms접미사가 표시됩니다<AppName>.mcas.ms. 네트워크 어플라이언스 또는 게이트웨이에서 도메인을 정기적으로 차단하는 경우 액세스 및 세션 제어 아래에 나열된 모든 도메인을 허용 목록에 추가해야 합니다.세션 컨트롤의 성능 향상(점진적 출시)

프록시 서비스에 대한 네트워크 성능이 크게 향상되었습니다. 향상된 서비스는 더욱 간소화되었으며 세션 컨트롤을 사용할 때 응답성이 향상됩니다.새로운 위험한 활동 검색: 비정상적인 로그온 실패

위험한 동작을 감지하기 위해 현재 기능을 확장했습니다. 이제 새 검색을 기본 제공으로 사용할 수 있으며 비정상적인 로그인 시도가 식별되면 자동으로 경고할 수 있습니다. 비정상적인 실패한 로그인 시도는 잠재적인 암호 스프레이 무차별 암호 대입 공격( 낮음 및 느린 메서드라고도 함)의 표시일 수 있습니다. 이 검색은 사용자의 전체 조사 우선 순위 점수 에 영향을 줍니다.향상된 테이블 환경

테이블을 보는 방식을 사용자 지정하고 개선하기 위해 열을 넓히거나 좁힐 수 있도록 테이블 열 너비의 크기를 조정하는 기능이 추가되었습니다. 테이블 설정 메뉴를 선택하고 기본 너비를 선택하여 원래 레이아웃을 복원하는 옵션도 있습니다.

Cloud App Security 릴리스 175

릴리스 날짜: 2020년 5월 17일

Corrata와 새로운 섀도 IT 검색 통합(미리 보기)

앱 사용 및 앱 액세스 제어에 대한 섀도 IT 가시성을 제공하는 Corrata와의 네이티브 통합을 추가했습니다. 자세한 내용은 Corrata와 Cloud App Security 통합을 참조하세요.새 Cloud Discovery 로그 파서

Cloud App Security Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 FirePOWER 6.4 로그 형식의 Corrata 및 Cisco ASA를 지원하는 기본 제공 로그 파서가 포함되어 있습니다. 지원되는 로그 파서 목록은 지원되는 방화벽 및 프록시를 참조하세요.향상된 dashboard(점진적 출시) 포털 디자인에 대한 지속적인 개선의 일환으로 개선된 Cloud App Security dashboard 점진적으로 배포하고 있습니다. dashboard 피드백에 따라 현대화되었으며 업데이트된 콘텐츠 및 데이터를 사용하여 향상된 사용자 환경을 제공합니다. 자세한 내용은 향상된 dashboard 점진적 배포를 참조하세요.

향상된 거버넌스: 변칙 검색에 대한 사용자 손상 확인

의심스러운 사용자 활동으로부터 환경을 사전에 보호할 수 있도록 사용자 손상 확인을 포함하도록 변칙 정책에 대한 현재 거버넌스 작업을 확장했습니다. 자세한 내용은 활동 거버넌스 작업을 참조하세요.

Cloud App Security 릴리스 173 및 174

릴리스 날짜: 2020년 4월 26일

-

경고에 대한 새 SIEM 에이전트 CEF 형식

일반 SIEM 서버에서 사용하는 CEF 파일에 제공된 경고 정보를 보강하기 위한 노력의 일환으로 다음 클라이언트 필드를 포함하도록 형식을 확장했습니다.IPv4 주소

IPv6 주소

IP 주소 위치

자세한 내용은 CEF 파일 형식을 참조하세요.

-

향상된 검색 논리: 불가능한 이동

향상된 정확도와 감소된 경고 볼륨을 제공하기 위해 불가능한 이동에 대한 검색 논리를 업데이트했습니다. 이 변칙 검색 정책에 대한 자세한 내용은 불가능한 이동을 참조하세요.

Cloud App Security 릴리스 172

릴리스 날짜: 2020년 4월 5일

IdP를 사용하여 향상된 액세스 및 세션 컨트롤(미리 보기)

이제 액세스 및 세션 제어는 모든 ID 공급자로 구성된 SAML 앱을 지원합니다. 이 새로운 기능의 공개 미리 보기는 이제 점진적으로 출시되고 있습니다. 자세한 내용은 Microsoft Defender for Cloud Apps 조건부 액세스 앱 제어를 사용하여 앱 보호를 참조하세요.사용자 및 컴퓨터의 새로운 대량 deanonymization

조사 중인 하나 이상의 사용자와 컴퓨터를 학문화 프로세스를 확장하고 간소화했습니다. 대량 deanonymization에 대한 자세한 내용은 데이터 익명화 작동 방식을 참조하세요.

Cloud App Security 릴리스 170 및 171

릴리스 날짜: 2020년 3월 22일

새로운 변칙 검색: 클라우드 리소스에 대한 비정상적인 지역(미리 보기)

AWS에 대한 비정상적인 동작을 감지하기 위해 현재 기능을 확장했습니다. 이제 새 검색을 기본적으로 사용할 수 있으며 작업이 정상적으로 수행되지 않는 AWS 지역에서 리소스를 만들 때 자동으로 경고할 수 있습니다. 공격자는 종종 organization AWS 크레딧을 사용하여 암호화 마이닝과 같은 악의적인 활동을 수행합니다. 이러한 비정상적인 동작을 감지하면 공격을 완화하는 데 도움이 될 수 있습니다.Microsoft Teams용 새 활동 정책 템플릿

Cloud App Security는 이제 Microsoft Teams에서 잠재적으로 의심스러운 활동을 검색할 수 있는 다음과 같은 새로운 활동 정책 템플릿을 제공합니다.- 액세스 수준 변경(Teams): 팀의 액세스 수준이 프라이빗에서 퍼블릭으로 변경되면 경고합니다.

- 추가된 외부 사용자(Teams): 외부 사용자가 팀에 추가되면 경고합니다.

- 대량 삭제(Teams): 사용자가 많은 수의 팀을 삭제하면 경고합니다.

Azure Active Directory(Azure AD) ID 보호 통합

이제 Cloud App Security에 수집되는 Azure AD ID 보호 경고의 심각도를 제어할 수 있습니다. 또한 Azure AD 위험한 로그인 검색을 아직 사용하도록 설정하지 않은 경우 검색이 자동으로 활성화되어 높은 심각도 경고를 수집합니다. 자세한 내용은 Azure Active Directory ID 보호 통합을 참조하세요.

Cloud App Security 릴리스 169

릴리스 날짜: 2020년 3월 1일

Workday에 대한 새 검색

Workday에 대한 현재 비정상적인 동작 경고를 확장했습니다. 새 경고에는 다음과 같은 사용자 지리적 위치 검색이 포함됩니다.향상된 Salesforce 로그 수집

Cloud App Security는 이제 Salesforce의 시간별 이벤트 로그를 지원합니다. 시간별 이벤트 로그를 사용하면 사용자 활동을 거의 실시간으로 빠르게 모니터링할 수 있습니다. 자세한 내용은 Salesforce 연결을 참조하세요.master 계정을 사용한 AWS 보안 구성 지원

Cloud App Security는 이제 master 계정 사용을 지원합니다. master 계정을 연결하면 모든 지역의 모든 멤버 계정에 대한 보안 권장 사항을 받을 수 있습니다. master 계정으로 연결하는 방법에 대한 자세한 내용은 AWS 보안 구성을 Defender for Cloud Apps 연결하는 방법을 참조하세요.최신 브라우저에 대한 세션 제어 지원

Cloud App Security 세션 컨트롤에는 이제 Chromium 기반의 새 Microsoft Edge 브라우저에 대한 지원이 포함됩니다. 최신 버전의 인터넷 Explorer 및 레거시 버전의 Microsoft Edge를 계속 지원하지만 지원이 제한되며 새 Microsoft Edge 브라우저를 사용하는 것이 좋습니다.

Cloud App Security 릴리스 165, 166, 167 및 168

릴리스 날짜: 2020년 2월 16일

Microsoft Defender ATP를 사용하여 허가되지 않은 새 앱 차단

Cloud App Security는 Microsoft Defender ATP(Advanced Threat Protection)와의 네이티브 통합을 확장했습니다. 이제 MICROSOFT DEFENDER ATP의 네트워크 보호 기능을 사용하여 허가되지 않은 것으로 표시된 앱에 대한 액세스를 차단할 수 있습니다. 자세한 내용은 허가되지 않은 클라우드 앱에 대한 액세스 차단을 참조하세요.새 OAuth 앱 변칙 검색

악의적인 OAuth 앱 동의를 검색하기 위해 현재 기능을 확장했습니다. 이제 새 검색을 기본적으로 사용할 수 있으며 사용자 환경에서 잠재적으로 악의적인 OAuth 앱에 권한이 부여되면 자동으로 경고할 수 있습니다. 이 검색은 Microsoft 보안 연구 및 위협 인텔리전스 전문 지식을 사용하여 악성 앱을 식별합니다.로그 수집기 업데이트

Docker 기반 로그 수집기는 다음과 같은 중요한 업데이트로 향상되었습니다.컨테이너 OS 버전 업그레이드

Java 보안 취약성 패치

Syslog 서비스 업그레이드

안정성 및 성능 향상

환경을 이 새 버전으로 업그레이드하는 것이 좋습니다. 자세한 내용은 로그 수집기 배포 모드를 참조하세요.

ServiceNow 뉴욕 지원

Cloud App Security는 이제 ServiceNow의 최신 버전(뉴욕)을 지원합니다. ServiceNow 보안에 대한 자세한 내용은 Microsoft Cloud App Security에 ServiceNow 연결을 참조하세요.향상된 검색 논리: 불가능한 이동

향상된 검사와 더 나은 정확도를 제공하기 위해 불가능한 이동을 위한 검색 논리를 업데이트했습니다. 이 업데이트의 일부로 회사 네트워크에서 불가능한 이동을 위한 검색 논리도 업데이트되었습니다.활동 정책에 대한 새 임계값

경고 볼륨을 관리하는 데 도움이 되는 활동 정책에 대한 임계값을 추가했습니다. 며칠 동안 많은 양의 일치 항목을 트리거하는 정책은 자동으로 비활성화됩니다. 이에 대한 시스템 경고를 수신하는 경우 추가 필터를 추가하여 정책을 구체화하거나 보고 목적으로 정책을 사용하는 경우 대신 쿼리로 저장하는 것이 좋습니다.

2019년에 제작된 업데이트

Cloud App Security 릴리스 162, 163 및 164

릴리스 날짜: 2019년 12월 8일

-

CEF 형식의 SIEM 활동 및 경고로 변경

Cloud App Security에서 SIEM으로 보낸 활동 및 경고 정보에 대한 포털 URL 형식(CS1) 이 로 변경https://<tenant_name>.portal.cloudappsecurity.com되었으며 더 이상 데이터 센터 위치가 포함되지 않습니다. 포털 URL에 패턴 일치를 사용하는 고객은 이 변경 사항을 반영하도록 패턴을 업데이트해야 합니다.

Cloud App Security 릴리스 160 및 161

릴리스 날짜: 2019년 11월 3일

Azure Sentinel 데이터 검색(미리 보기)

Cloud App Security는 이제 Azure Sentinel 통합됩니다. 경고 및 검색 데이터를 Azure Sentinel 공유하면 다음과 같은 이점이 제공됩니다.심층 분석을 위해 검색 데이터의 상관 관계를 다른 데이터 원본과 사용하도록 설정합니다.

기본 제공 대시보드를 사용하여 Power BI에서 데이터를 보거나 고유한 시각화를 빌드합니다.

Log Analytics를 사용하여 더 긴 보존 기간을 즐기세요.

자세한 내용은 Azure Sentinel 통합을 참조하세요.

Google Cloud Platform 커넥터(미리 보기)

Cloud App Security는 Amazon Web Services 및 Azure 넘어 IaaS 모니터링 기능을 확장하고 있으며 현재 Google Cloud Platform을 지원합니다. 이를 통해 Cloud App Security를 사용하여 모든 GCP 워크로드를 원활하게 연결하고 모니터링할 수 있습니다. 연결은 다음을 포함하여 GCP 환경을 보호하는 강력한 도구 집합을 제공합니다.관리 콘솔 및 API 호출을 통해 수행되는 모든 활동에 대한 가시성.

사용자 지정 정책을 만들고 미리 정의된 템플릿을 사용하여 위험한 이벤트를 경고하는 기능.

모든 GCP 활동은 변칙 검색 엔진의 적용을 받으며 불가능한 이동, 의심스러운 대량 활동 및 새 국가/지역의 활동과 같은 의심스러운 동작에 대해 자동으로 경고합니다.

자세한 내용은 Google Workspace를 Microsoft Defender for Cloud Apps 연결을 참조하세요.

새 정책 템플릿

Cloud App Security에는 이제 Google Cloud Platform 보안 모범 사례에 대한 새로운 기본 제공 활동 정책 템플릿이 포함되어 있습니다.향상된 Cloud Discovery 로그 파서

Cloud App Security Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery의 기본 제공 로그 파서는 Ironport WSA 10.5.1 로그 형식을 지원합니다.세션 컨트롤에 대한 사용자 지정 가능한 사용자 방문 페이지

관리자가 세션 정책이 적용되는 앱으로 이동할 때 사용자에게 표시되는 방문 페이지를 개인 설정할 수 있는 기능을 시작했습니다. 이제 organization 로고를 표시하고 표시된 메시지를 사용자 지정할 수 있습니다. 사용자 지정을 시작하려면 설정 페이지로 이동하고 클라우드 액세스 앱 제어에서 사용자 모니터링을 선택합니다.새 검색

의심스러운 AWS 로깅 서비스 변경(미리 보기): 사용자가 CloudTrail 로깅 서비스를 변경할 때 경고합니다. 예를 들어 공격자는 종종 CloudTrail에서 감사를 해제하여 공격의 공간을 숨깁니다.

여러 VM 만들기 작업: 사용자가 학습된 기준에 비해 비정상적인 수의 VM 만들기 작업을 수행할 때 경고합니다. 이제 AWS에 적용됩니다.

Cloud App Security 릴리스 159

릴리스 날짜: 2019년 10월 6일

새 Cloud Discovery ContentKeeper 로그 파서

Cloud App Security Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 ContentKeeper 로그 형식을 지원하는 기본 제공 로그 파서가 포함되어 있습니다. 지원되는 로그 파서 목록은 지원되는 방화벽 및 프록시를 참조하세요.새 검색

다음과 같은 새로운 변칙 검색 정책을 기본적으로 사용할 수 있으며 자동으로 사용하도록 설정됩니다.의심스러운 이메일 삭제 작업(미리 보기)

사용자가 비정상적인 전자 메일 삭제 작업을 수행할 때 경고합니다. 이 정책은 전자 메일을 통한 명령 및 제어 통신(C&C/C2)과 같은 잠재적인 공격 벡터에 의해 손상될 수 있는 사용자 사서함을 검색하는 데 도움이 될 수 있습니다.여러 Power BI 보고서 공유(미리 보기)

사용자가 학습된 기준에 비해 비정상적인 수의 Power BI 보고서 공유 활동을 수행할 때 경고합니다.여러 VM 만들기 작업(미리 보기)

사용자가 학습된 기준에 비해 비정상적인 수의 VM 만들기 작업을 수행할 때 경고합니다. 현재 Azure 적용됩니다.여러 스토리지 삭제 작업(미리 보기)

사용자가 학습된 기준에 비해 비정상적인 수의 스토리지 삭제 작업을 수행할 때 경고합니다. 현재 Azure 적용됩니다.

Cloud App Security 릴리스 158

릴리스 날짜: 2019년 9월 15일

Cloud Discovery 임원 보고서 이름 사용자 지정

Cloud Discovery 임원 보고서는 organization 섀도 IT 사용에 대한 개요를 제공합니다. 이제 보고서 이름을 생성하기 전에 사용자 지정할 수 있습니다. 자세한 내용은 Cloud Discovery 임원 보고서 생성을 참조하세요.새 정책 개요 보고서

Cloud App Security는 정책 일치를 검색하고 정의된 경우 클라우드 환경을 보다 깊이 이해하는 데 사용할 수 있는 경고를 기록합니다. 이제 정책당 집계된 경고 메트릭을 보여 주는 정책 개요 보고서를 내보내서 정책을 모니터링, 이해 및 사용자 지정하여 organization 더 잘 보호할 수 있습니다. 보고서를 내보내는 방법에 대한 자세한 내용은 정책 개요 보고서를 참조하세요.

Cloud App Security 릴리스 157

릴리스 날짜: 2019년 9월 1일

미리 알림: 9월 8일 TLS 1.0 및 1.1 지원 종료

Microsoft는 동급 최고의 암호화를 제공하기 위해 모든 온라인 서비스 TLS(전송 계층 보안) 1.2+로 이동하고 있습니다. 따라서 2019년 9월 8일부터 Cloud App Security는 더 이상 TLS 1.0 및 1.1을 지원하지 않으며 이러한 프로토콜을 사용하는 연결은 지원되지 않습니다. 변경 내용이 사용자에게 미치는 영향에 대한 자세한 내용은 블로그 게시물을 참조하세요.새 검색 – 의심스러운 Microsoft Power BI 공유(미리 보기)

이제 새로운 의심스러운 Power BI 보고서 공유 정책을 기본적으로 사용할 수 있으며 잠재적으로 중요한 Power BI 보고서가 organization 외부에서 의심스러운 공유될 때 자동으로 경고할 수 있습니다.OAuth 앱 감사에 대한 새 내보내기 기능

Cloud App Security는 모든 OAuth 권한 부여 활동을 감사하여 수행된 활동에 대한 포괄적인 모니터링 및 조사를 제공합니다. 이제 특정 OAuth 앱에 권한을 부여한 사용자의 세부 정보를 내보내 사용자에 대한 추가 정보를 제공한 다음, 추가 분석에 사용할 수 있습니다.향상된 Okta 이벤트 감사

Cloud App Security는 이제 Okta에서 릴리스한 새 시스템 로그 API를 지원합니다. Okta 연결에 대한 자세한 내용은 Okta 연결을 참조하세요.Workday 커넥터(미리 보기)

이제 Workday에 새 앱 커넥터를 사용할 수 있습니다. 이제 Workday를 Cloud App Security에 연결하여 활동을 모니터링하고 사용자 및 활동을 보호할 수 있습니다. 자세한 내용은 Workday 연결을 참조하세요."암호 정책" 위험 요소에 대한 향상된 평가

이제 클라우드 앱 카탈로그는 암호 정책 위험 요소에 대한 세부적인 평가를 제공합니다. 해당 정보 아이콘을 마우스로 가리키면 앱에서 적용되는 특정 정책의 분석을 볼 수 있습니다.

Cloud App Security 릴리스 156

릴리스 날짜: 2019년 8월 18일

새 Cloud Discovery 로그 파서

Cloud App Security Cloud Discovery는 다양한 트래픽 로그를 분석하여 앱의 순위를 지정하고 점수를 매겼습니다. 이제 Cloud Discovery에는 Stormshield 및 Forcepoint LEEF 로그 형식을 지원하는 기본 제공 로그 파서가 포함되어 있습니다.활동 로그 향상

이제 Cloud App Security를 통해 사용자 환경의 앱에서 수행하는 분류되지 않은 활동에 대한 가시성을 강화할 수 있습니다. 이러한 활동은 활동 로그 및 활동 정책에서도 사용할 수 있습니다. 분류되지 않은 활동을 보려면 유형 필터에서 지정되지 않음을 선택합니다. 활동 필터에 대한 자세한 내용은 활동 필터 및 쿼리를 참조하세요.위험한 사용자 조사 향상

Cloud App Security는 특정 그룹, 앱 및 역할별로 사용자 및 계정 페이지에서 위험한 사용자를 식별하는 기능을 제공합니다. 이제 조사 우선 순위 점수로 organization 사용자를 조사할 수도 있습니다. 자세한 내용은 조사 우선 순위 점수 이해를 참조하세요.활동 정책 향상

이제 활동 개체를 기반으로 활동 정책 경고를 만들 수 있습니다. 예를 들어 이 기능을 사용하면 Azure Active Directory 관리 역할의 변경 내용에 대한 경고를 만들 수 있습니다. 활동 개체에 대한 자세한 내용은 활동 필터를 참조하세요.

Cloud App Security 릴리스 155

릴리스 날짜: 2019년 8월 4일

새 정책 템플릿

이제 Cloud App Security에는 AWS 보안 모범 사례를 위한 새로운 기본 제공 활동 정책 템플릿이 포함되어 있습니다.참고: 9월 8일 TLS 1.0 및 1.1에 대한 지원 종료

Microsoft는 동급 최고의 암호화를 제공하기 위해 모든 온라인 서비스 TLS(전송 계층 보안) 1.2+로 이동하고 있습니다. 따라서 2019년 9월 8일부터 Cloud App Security는 더 이상 TLS 1.0 및 1.1을 지원하지 않으며 이러한 프로토콜을 사용하는 연결은 지원되지 않습니다. 변경 내용이 사용자에게 미치는 영향에 대한 자세한 내용은 블로그 게시물을 참조하세요.대화형 로그인 활동에 대한 향상된 논리(점진적 출시)

Azure Active Directory 로그인 활동이 대화형인지 확인하기 위해 새로운 논리를 점진적으로 배포하고 있습니다. 새 논리는 사용자가 시작한 로그인 활동만 노출하는 Cloud App Security의 기능을 향상시킵니다.

Cloud App Security 릴리스 154

릴리스 날짜: 2019년 7월 21일

모든 앱에 대한 조건부 액세스 앱 제어 온보딩 및 배포는 이제 GA입니다.

지난 달 모든 앱에 대한 조건부 액세스 앱 제어를 미리 본 이후 엄청난 피드백을 받았으며 GA를 발표하게 되어 기쁩니다. 이 새로운 기능을 사용하면 세션 및 액세스 정책을 사용할 웹앱을 배포하여 강력한 실시간 모니터링 및 제어를 가능하게 할 수 있습니다.AWS에 대한 보안 구성 평가

Cloud App Security는 CIS 규정 준수를 위해 Amazon Web Services 환경의 보안 구성 평가를 가져오는 기능을 점진적으로 출시하고 있으며 누락된 구성 및 보안 제어에 대한 권장 사항을 제공합니다. 이 기능은 조직에 연결된 모든 AWS 계정에 대한 규정 준수 상태 모니터링하기 위한 단일 보기를 제공합니다.OAuth 앱 변칙 검색

현재 기능을 확장하여 의심스러운 OAuth 앱을 검색했습니다. 이제 organization 권한이 부여된 OAuth 앱의 메타데이터를 프로파일하여 잠재적으로 악의적인 항목을 식별하는 네 가지 새로운 검색을 기본 제공으로 사용할 수 있습니다.

Cloud App Security 릴리스 153

릴리스 날짜: 2019년 7월 7일

향상된 Dropbox 지원

Cloud App Security는 이제 Dropbox에 대한 휴지통 거버넌스 작업을 지원합니다. 이 거버넌스 작업은 파일 정책의 일부로 수동으로 또는 자동으로 사용할 수 있습니다.클라우드 액세스 앱 제어를 위한 새로운 추천 앱

이제 다음과 같은 주요 앱에 대한 조건부 액세스 앱 제어를 일반 공급합니다.- 비즈니스용 OneDrive

- SharePoint Online

- Azure DevOps

- Exchange Online

- Power BI

맬웨어로 식별된 파일 권한 부여

Cloud App Security는 연결된 앱의 파일에서 DLP 노출 및 맬웨어를 검사합니다. 이제 맬웨어로 식별되었지만 조사 후 안전한 것으로 확인된 파일에 권한을 부여할 수 있습니다. 파일에 권한을 부여하면 맬웨어 검색 보고서에서 파일이 제거되고 이 파일의 향후 일치 항목이 표시되지 않습니다. 맬웨어 검색에 대한 자세한 내용은 Cloud App Security 변칙 검색을 참조하세요.

Cloud App Security 릴리스 152

릴리스 날짜: 2019년 6월 23일

-

모든 앱에 대한 조건부 액세스 앱 제어 배포(미리 보기)

이미 주요 애플리케이션에 대해 제공하는 다양한 지원 외에도 조건부 액세스 앱 제어에 대한 지원을 모든 웹앱으로 확장 했음을 발표하게 되어 기쁩니다. 이 새로운 기능을 사용하면 세션 및 액세스 정책을 사용할 웹앱을 배포하여 강력한 실시간 모니터링 및 제어를 가능하게 할 수 있습니다. 예를 들어 Azure Information Protection 레이블을 사용하여 다운로드를 보호하고, 중요한 문서의 업로드를 차단하고, 감사를 제공할 수 있습니다. -

포털 활동 감사

Cloud App Security는 포털의 모든 관리자 활동을 감사하여 수행된 활동에 대한 포괄적인 모니터링 및 조사를 제공합니다. 이제 특정 사용자를 조사하거나 특정 경고를 보는 관리자의 감사와 같은 추가 조사 및 분석을 위해 최대 90일의 활동을 내보낼 수도 있습니다. 로그를 내보내려면 관리자 액세스 설정 관리 페이지로 이동합니다. -

Cloud App Security 포털에서 사용자 지정 세션 로그아웃

이제 지정된 기간보다 오랫동안 유휴 상태인 포털에 대한 관리 세션의 자동 로그아웃을 구성할 수 있습니다.

Cloud App Security 릴리스 151

릴리스 날짜: 2019년 6월 9일

-

하이브리드 UEBA - Azure ATP(미리 보기)와 네이티브 통합

이제 Cloud App Security는 기본적으로 Azure ATP와 통합되어 클라우드 앱과 온-프레미스 네트워크 모두에서 ID 활동의 단일 보기를 제공합니다. 자세한 내용은 Azure Advanced Threat Protection 통합을 참조하세요. -

UEBA 개선 사항

이제 Cloud App Security는 레이더 아래에 있는 위협을 식별하기 위해 고유한 프로파일링을 사용하여 개별 활동 및 경고에 대한 위험 점수를 제공합니다. 위험 점수를 사용하여 경고를 트리거할 만큼 충분히 의심스럽지 않은 활동을 식별할 수 있습니다. 그러나 위험 점수를 사용자의 조사 우선 순위 점수로 집계하면 Cloud App Security를 사용하면 위험한 동작을 식별하고 조사에 집중할 수 있습니다. 이러한 새로운 기능은 이제 새롭게 디자인된 사용자 페이지에서 사용할 수 있습니다. -

클라우드 앱 카탈로그에 추가된 새로운 위험 요소

이제 클라우드 앱 카탈로그에는 비즈니스 연속성 지원을 위해 클라우드 앱 카탈로그의 앱을 평가할 수 있는 재해 복구 계획 위험 요소가 포함되어 있습니다. -

Microsoft Flow 커넥터 GA

작년에 Microsoft Cloud App Security의 Microsoft Flow 커넥터 지원을 미리 보기한 이후 커넥터가 일반 공급됩니다. -