Zero Trust-principes toepassen op virtuele machines in Azure

Samenvatting: Als u Zero Trust-principes wilt toepassen op virtuele Azure-machines, moet u logische isolatie configureren met toegewezen resourcegroepen, gebruikmaken van op rollen gebaseerd toegangsbeheer (RBAC), opstartonderdelen van virtuele machines beveiligen, door de klant beheerde sleutels en dubbele versleuteling inschakelen, geïnstalleerde toepassingen beheren, beveiligde toegang en onderhoud van virtuele machines configureren en geavanceerde bedreigingsdetectie en -beveiliging inschakelen.

Dit artikel bevat stappen voor het toepassen van de principes van Zero Trust op virtuele machines in Azure:

| Zero Trust-principe | Definitie | Ontmoet door |

|---|---|---|

| Expliciet verifiëren | Altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten. | Veilige toegang gebruiken. |

| Toegang met minimale bevoegdheden gebruiken | Beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico gebaseerd adaptief beleid en gegevensbeveiliging. | Maak gebruik van op rollen gebaseerd toegangsbeheer (RBAC) en beheer de toepassingen die worden uitgevoerd op virtuele machines. |

| Stel dat er sprake is van een schending | Minimaliseer straal en segmenttoegang. Controleer end-to-end-versleuteling en gebruik analyse om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren. | Isoleer virtuele machines met resourcegroepen, beveilig hun onderdelen, gebruik dubbele versleuteling en schakel geavanceerde detectie en beveiliging van bedreigingen in. |

Dit artikel maakt deel uit van een reeks artikelen die laten zien hoe u de principes van Zero Trust kunt toepassen in een omgeving in Azure die een spoke virtual network (VNet) bevat dat als host fungeert voor een workload op basis van virtuele machines. Zie Zero Trust-principes toepassen op de Azure-infrastructuur voor een overzicht.

Logische architectuur voor virtuele machines

Zero Trust-principes voor virtuele machines worden toegepast in de logische architectuur, van het tenant- en mapniveau tot aan de gegevens- en toepassingslaag binnen elke virtuele machine.

In het volgende diagram ziet u de onderdelen van de logische architectuur.

In dit diagram:

- Een is een set virtuele machines die is geïsoleerd binnen een toegewezen resourcegroep die zich in een Azure-abonnement bevindt.

- B is de logische architectuur voor één virtuele machine met de volgende onderdelen die worden aangeroepen: toepassingen, besturingssysteem, schijven, opstartlaadders, besturingssysteemkernel, stuurprogramma's en het TPM-onderdeel (Trusted Platform Module).

In dit artikel worden de stappen beschreven voor het toepassen van de principes van Zero Trust in deze logische architectuur, met behulp van deze stappen.

| Stap | Taak | Zero Trust-principes toegepast |

|---|---|---|

| 1 | Logische isolatie configureren door virtuele machines te implementeren in een toegewezen resourcegroep. | Stel dat er sprake is van een schending |

| 2 | Op rollen gebaseerd toegangsbeheer (RBAC) gebruiken. | Expliciet verifiëren Toegang met minimale bevoegdheden gebruiken |

| 3 | Beveilig opstartonderdelen van virtuele machines, waaronder opstartladers, besturingssysteemkernels en stuurprogramma's. Beveilig sleutels, certificaten en geheimen veilig in de Trusted Platform Module (TPM). | Stel dat er sprake is van een schending |

| 4 | Schakel door de klant beheerde sleutels en dubbele versleuteling in. | Stel dat er sprake is van een schending |

| 5 | Beheer de toepassingen die zijn geïnstalleerd op virtuele machines. | Toegang met minimale bevoegdheden gebruiken |

| 6 | Beveiligde toegang configureren (niet weergegeven op de afbeelding van de logische architectuur). | Expliciet verifiëren Toegang met minimale bevoegdheden gebruiken Stel dat er sprake is van een schending |

| 7 | Veilig onderhoud van virtuele machines instellen (niet weergegeven op de afbeelding van de logische architectuur). | Stel dat er sprake is van een schending |

| 8 | Geavanceerde bedreigingsdetectie en -beveiliging inschakelen (niet weergegeven op de afbeelding van de logische architectuur). | Stel dat er sprake is van een schending |

Stap 1: Logische isolatie voor virtuele machines configureren

Begin met het isoleren van virtuele machines binnen een toegewezen resourcegroep. U kunt virtuele machines isoleren in verschillende resourcegroepen op basis van doel-, gegevensclassificatie- en governancevereisten, zoals de noodzaak om machtigingen en bewaking te beheren.

Met behulp van toegewezen resourcegroepen kunt u beleidsregels en machtigingen instellen die van toepassing zijn op alle virtuele machines in de resourcegroep. Vervolgens kunt u op rollen gebaseerd toegangsbeheer (RBAC) gebruiken om minimale bevoegde toegang te maken tot de Azure-resources in de resourcegroep.

Zie Azure-resourcegroepen beheren met behulp van Azure Portal voor meer informatie over het maken en beheren van resourcegroepen.

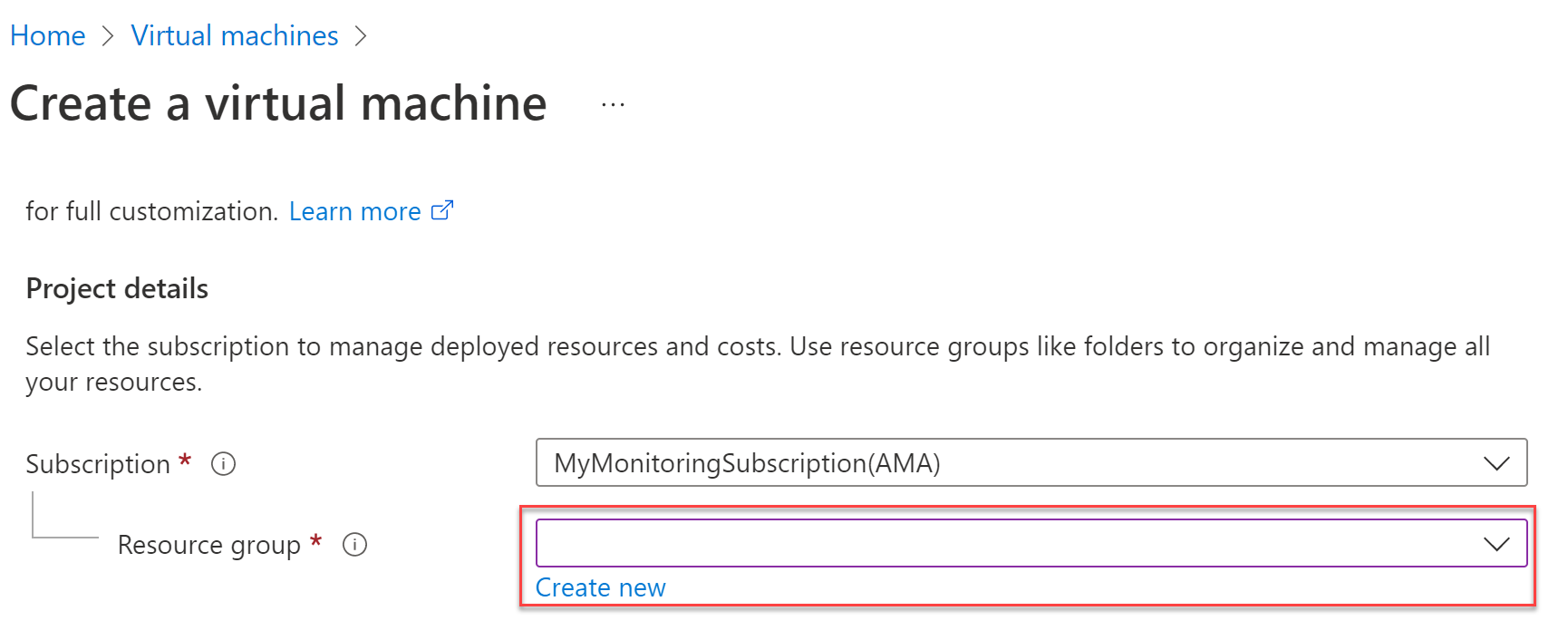

U wijst een virtuele machine toe aan een resourcegroep wanneer u de virtuele machine voor het eerst maakt, zoals hier wordt weergegeven.

Stap 2: op rollen gebaseerd toegangsbeheer (RBAC) gebruiken

Zero Trust vereist het configureren van toegang met minimale bevoegdheden. Hiervoor moet u gebruikerstoegang beperken met Just-In-Time en Just-Enough Access (JIT/JEA) op basis van hun rol, workload en gegevensclassificatie.

De volgende ingebouwde rollen worden vaak gebruikt voor toegang tot virtuele machines:

- Gebruikersaanmelding voor virtuele machine: virtuele machines weergeven in de portal en aanmelden als gewone gebruiker.

- Aanmelding voor beheer van virtuele machines: bekijk virtuele machines in de portal en meld u als beheerder aan bij virtuele machines.

- Inzender voor virtuele machines: virtuele machines maken en beheren, inclusief het wachtwoord van de hoofdgebruiker en beheerde schijven opnieuw instellen. Verleent geen toegang tot het virtuele beheernetwerk (VNet) of de mogelijkheid om machtigingen toe te wijzen aan de resources.

Als u een virtuele machine wilt koppelen aan een VNet, kunt u de aangepaste machtiging Microsoft.Network/virtualNetworks/subnetten/join/action gebruiken om een aangepaste rol te maken.

Wanneer deze aangepaste rol wordt gebruikt met het beleid voor beheerde identiteiten en voorwaardelijke toegang, kunt u de apparaatstatus, gegevensclassificatie, afwijkingen, locatie en identiteit gebruiken om meervoudige verificatie af te dwingen en toegang gedetailleerd toe te staan op basis van geverifieerde vertrouwensrelatie.

Als u uw controlerijk wilt uitbreiden buiten het systeem en uw Microsoft Entra ID-tenant wilt toestaan met Microsoft Intelligent Security Graph om beveiligde toegang te ondersteunen, gaat u naar de blade Beheer van de virtuele machine en schakelt u Door het systeem toegewezen beheerde identiteit in, zoals hier wordt weergegeven.

Notitie

Deze functie is alleen beschikbaar voor Azure Virtual Desktop, Windows Server 2019, Windows 10 en Linux-distributies met behulp van toegang op basis van certificaten.

Stap 3: Opstartonderdelen van virtuele machines beveiligen

Volg vervolgens deze stappen:

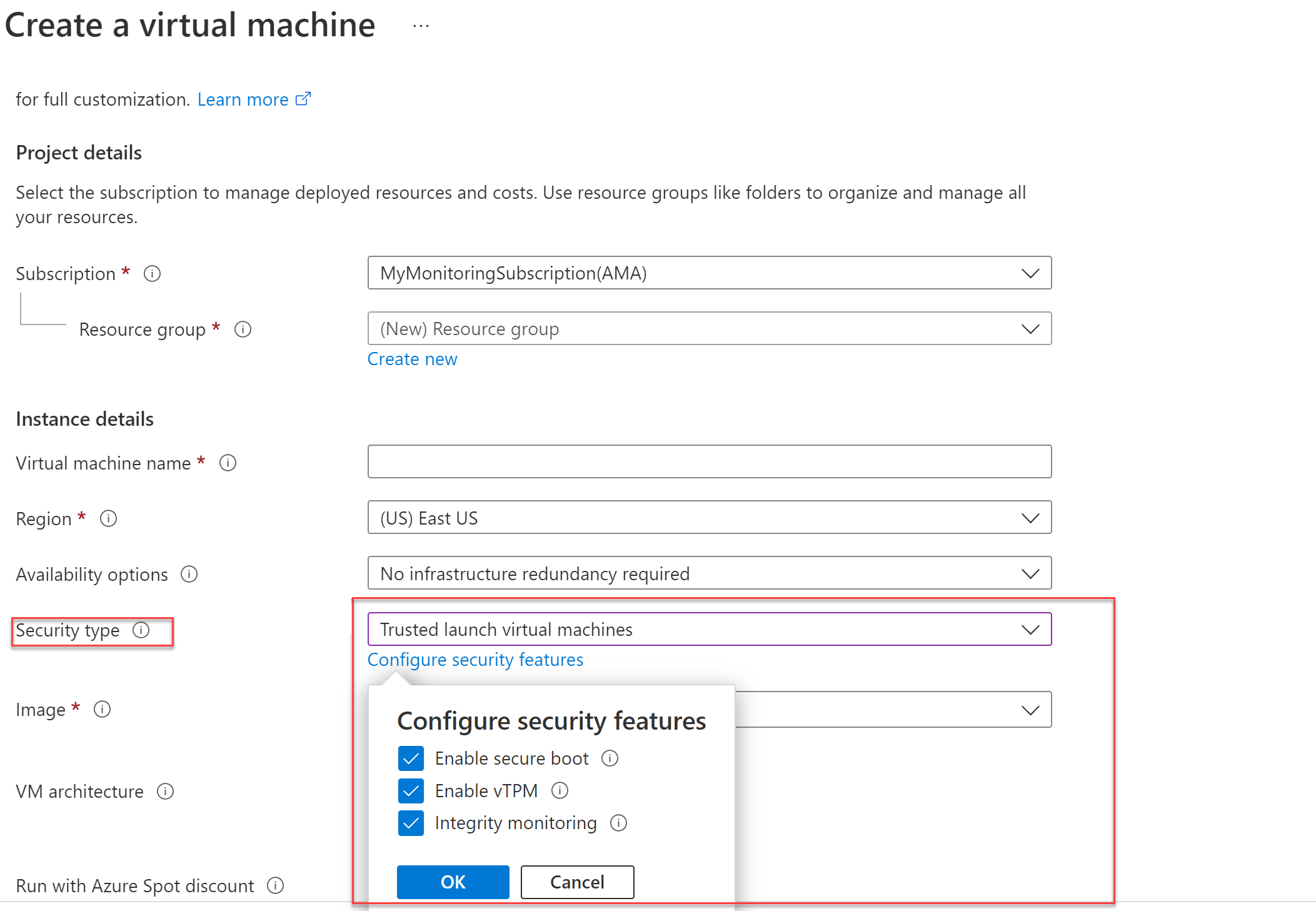

- Wanneer u de virtuele machine maakt, moet u de beveiliging voor de opstartonderdelen configureren. Met een verbeterde implementatie van virtuele machines kunt u het beveiligingstype selecteren en beveiligd opstarten en vTPM gebruiken.

- Implementeer virtuele machines met geverifieerde opstartladers, besturingssysteemkernels en stuurprogramma's die zijn ondertekend door vertrouwde uitgevers om een 'root' tot stand te brengen. Als de installatiekopie niet is ondertekend door een vertrouwde uitgever, wordt de virtuele machine niet opgestart.

- Beveilig sleutels, certificaten en geheimen veilig op de virtuele machines in een Trusted Platform Module.

- Krijg inzicht en vertrouwen in de integriteit van de gehele opstartketen.

- Zorg ervoor dat workloads worden vertrouwd en verifieerbaar. Met vTPM kunt u attestation inschakelen door de volledige opstartketen van uw virtuele machine (UEFI, besturingssysteem, systeem en stuurprogramma's) te meten.

Met een verbeterde implementatie van virtuele machines kunt u beveiligingstype selecteren en beveiligd opstarten en vTPM gebruiken wanneer u ze maakt, zoals hier wordt weergegeven.

Stap 4: Door de klant beheerde sleutels en dubbele versleuteling inschakelen

Door de klant beheerde sleutels en dubbele versleuteling zorgt ervoor dat als een schijf wordt geëxporteerd, deze niet leesbaar is of kan functioneren. Door ervoor te zorgen dat de sleutels privé worden bewaard en schijven dubbel versleuteld zijn, beschermt u tegen schendingen die schijfgegevens proberen te extraheren.

Zie De Azure-portal gebruiken om versleuteling aan de serverzijde in te schakelen met door de klant beheerde sleutels voor beheerde schijven voor beheerde schijven voor meer informatie over het configureren van een door de klant beheerde versleutelingssleutel met Azure Key Vault. Er zijn extra kosten verbonden aan het gebruik van Azure Key Vault.

Versleuteling aan de serverzijde van Azure Disk Storage inschakelen voor:

- FIPS 140-2 compatibele transparante versleuteling met AES 256-versleuteling.

- Meer flexibiliteit voor het beheren van besturingselementen.

- Hardware (HSM) of softwaregedefinieerde versleuteling.

Schakel versleuteling aan de serverzijde op de host in voor end-to-end-versleuteling van uw virtuele-machinegegevens.

Nadat u deze procedures hebt voltooid, gebruikt u uw door de klant beheerde versleutelingssleutel om de schijven binnen uw virtuele machine te versleutelen.

U selecteert het versleutelingstype op de blade Schijven voor de configuratie van de virtuele machine. Selecteer voor het versleutelingstype dubbele versleuteling met door het platform beheerde en door de klant beheerde sleutels, zoals hier wordt weergegeven.

Stap 5: De toepassingen beheren die zijn geïnstalleerd op virtuele machines

Het is belangrijk om de toepassingen te beheren die op uw virtuele machines zijn geïnstalleerd:

- Browserextensies (API's) zijn moeilijk te beveiligen, wat kan leiden tot schadelijke URL-levering.

- Niet-ingerichte apps kunnen niet worden gepatcht omdat ze schaduw-IT-objecten zijn (de IT-teams zijn niet voorbereid of geen kennis hebben dat deze zijn geïnstalleerd).

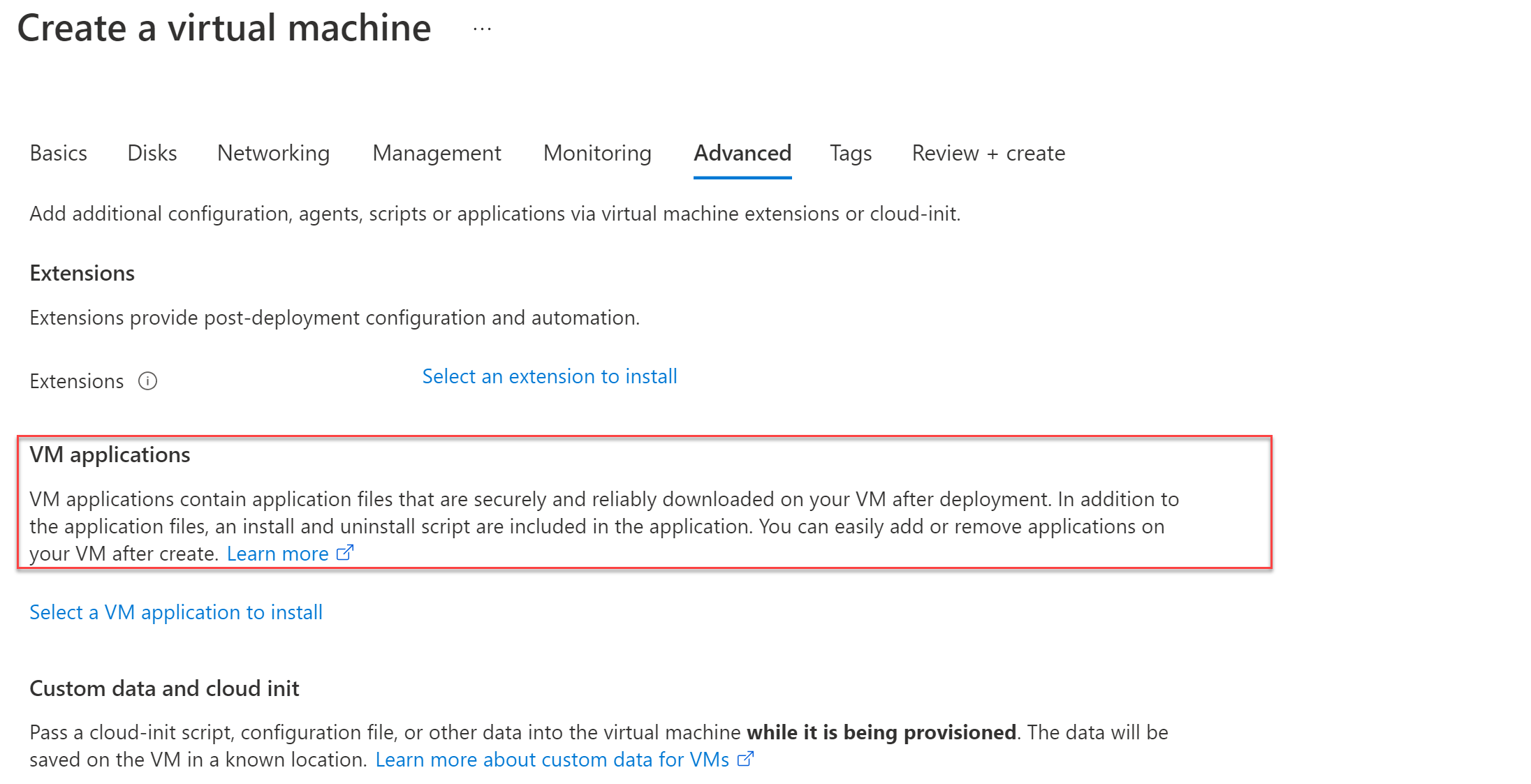

U kunt de functie Toepassingen voor virtuele machines gebruiken om de toepassingen te beheren die op virtuele machines zijn geïnstalleerd. Met deze functie selecteert u welke virtuele-machinetoepassingen u wilt installeren. Deze functie maakt gebruik van de Azure Compute Gallery om het beheer van toepassingen voor virtuele machines te vereenvoudigen. Wanneer u samen met RBAC wordt gebruikt, kunt u ervoor zorgen dat alleen vertrouwde toepassingen beschikbaar zijn voor gebruikers.

U selecteert de toepassingen van de virtuele machine op de blade Geavanceerd voor de configuratie van de virtuele machine, zoals hier wordt weergegeven.

Stap 6: Beveiligde toegang configureren

Beveiligde toegang configureren:

- Veilige communicatie in de Azure-omgeving configureren tussen onderdelen die rechtstreeks toegang hebben tot virtuele machines

- Meervoudige verificatie met voorwaardelijke toegang instellen

- Privileged Access Workstations (PAW's) gebruiken

In het diagram:

- meervoudige verificatie met voorwaardelijke toegang wordt ingesteld binnen Microsoft Entra ID en gerelateerde portals.

- Beheerders gebruiken bevoegde toegangswerkstations (PAW's) om rechtstreeks toegang te krijgen tot virtuele machines.

Beveiligde communicatie configureren in de Azure-omgeving voor virtuele machines

Zorg er eerst voor dat de communicatie tussen de onderdelen in de Azure-omgeving veilig is.

In de referentiearchitectuur biedt Azure Bastion beveiligde verbindingen met virtuele machines. Azure Bastion fungeert als een RDP-/SSH-broker en communiceert niet met het RDP-protocol van uw fysieke systeem. Hierdoor kunt u ook het aantal openbare IP-adressen verminderen.

In het volgende diagram ziet u de onderdelen van beveiligde communicatie voor virtuele machines.

Meervoudige verificatie met voorwaardelijke toegang instellen

In stap 2. Maak gebruik van op rollen gebaseerd toegangsbeheer, u hebt Microsoft Entra-integratie en beheerde identiteit geconfigureerd. Hiermee kunt u Meervoudige Verificatie van Azure instellen voor Azure Virtual Desktop of voor servers met Windows Server 2019 of hoger. U kunt zich ook aanmelden bij een Virtuele Linux-machine met Microsoft Entra-referenties. Het extra voordeel hiervan is de machine die verbinding maakt met de virtuele machine, moet ook worden geregistreerd bij uw Microsoft Entra ID-tenant om verbinding te kunnen maken.

Wanneer u meervoudige verificatie configureert met voorwaardelijke toegang en gerelateerd beleid, gebruikt u de aanbevolen beleidsset voor Zero Trust als richtlijn. Dit omvat beleidsregels voor uitgangspunten waarvoor het beheer van apparaten niet is vereist. In het ideale voorbeeld worden de apparaten die toegang hebben tot uw virtuele machines beheerd en kunt u het Enterprise-beleid implementeren. Dit wordt aanbevolen voor Zero Trust. Zie Common Zero Trust-identiteits- en apparaattoegangsbeleid voor meer informatie.

In het volgende diagram ziet u de aanbevolen beleidsregels voor Zero Trust.

Houd er rekening mee dat gebruikersnamen en wachtwoorden 100% kunnen worden aangetast. Met meervoudige verificatie vermindert u uw risico op inbreuk met 99,9%. Hiervoor zijn Microsoft Entra ID P1-licenties vereist.

Notitie

U kunt OOK VPN's gebruiken om verbinding te maken met virtuele machines in Azure. U moet echter wel methoden gebruiken om expliciet te verifiëren. Het maken van een tunnel die 'vertrouwd' is, ongeacht hoe ze worden gebruikt, kan riskanter zijn dan het hebben van specifieke verbindingen die sterk worden geverifieerd.

Er is geen mate van beveiliging op de lagen Netwerk, Transport of Toepassing van belang als u niet afkomstig bent van een vertrouwde, geverifieerde en beveiligde bron.

PAW's gebruiken

Gebruik Privileged Access Workstations (PAW's) om ervoor te zorgen dat apparaten die toegang hebben tot virtuele machines in orde zijn. PAW's worden specifiek geconfigureerd voor bevoegde toegang, zodat beheerders een apparaat met:

- Beveiligingsmaatregelen en beleidsregels waarmee lokale beheerderstoegang wordt beperkt.

- Hulpprogramma's voor productiviteit om het kwetsbaarheid voor aanvallen te minimaliseren tot alleen wat absoluut vereist is voor het uitvoeren van gevoelige beheertaken.

Zie Privileged Access Deployment voor meer informatie over implementatieopties.

Stap 7: Veilig onderhoud van virtuele machines instellen

Beveiligd onderhoud van virtuele machines omvat:

- Antimalware gebruiken

- Updates van virtuele machines automatiseren

Antimalware gebruiken op virtuele machines

Antimalware helpt uw virtuele machine te beschermen tegen bedreigingen zoals schadelijke bestanden en adware, enzovoort. U kunt antimalwaresoftware gebruiken vanuit een optie van leveranciers zoals Microsoft, Symantec, Trend Micro en Resource.

Microsoft Antimalware is een gratis resource die realtime bescherming biedt om te helpen bij detectie, quarantieren en wissen van schadelijke software, spyware en virussen:

- Wordt uitgevoerd op de achtergrond met de behoefte aan gebruikersinteractie

- Biedt waarschuwingen wanneer ongewenste of schadelijke software wordt gedownload, geïnstalleerd of uitgevoerd

- Biedt standaardconfiguratie en antimalwarebewaking

- Gepland scannen

- Handtekeningupdates

- Updates voor antimalware-engine en platform

- Actieve beveiliging

- Voorbeelden van rapportage

- Uitsluitingen

- Antimalwaregebeurtenisverzameling

Updates van virtuele machines automatiseren

Het automatiseren van updates voor systemen zorgt ervoor dat ze worden beschermd tegen de nieuwste malware en misbruik van onjuiste configuratie. Er wordt automatisch bijgewerkt met hulp in het verificatieproces van het vertrouwde platform.

Richt u op Onderhoud en updates van virtuele Azure-machines om ervoor te zorgen dat uw systemen worden beschermd tegen configuratieproblemen:

- Azure Automation Update Management kan u helpen bij het beheer van uw updateproces. Met dit hulpprogramma kunt u de updatestatus van uw systemen controleren, servers beheren, plannen en opnieuw opstarten.

- De Azure Virtual Machine Agent wordt gebruikt voor het beheren van uw virtuele machines en biedt u de mogelijkheid om extensies te gebruiken voor beheer.

Besturingssystemen die worden ondersteund door Updatebeheer zijn onder andere:

- Elke virtuele Windows-machine- Updatebeheer voert twee keer per dag een scan uit voor elke machine.

- Elke virtuele Linux-machine- Updatebeheer voert elk uur een scan uit.

Zie deze aanvullende richtlijnen:

- Implementatie plannen voor het bijwerken van Windows-VM's in Azure

- Gebruik Azure Private Link om netwerken veilig te verbinden met Azure Automation zorgt ervoor dat virtuele machines op een geïsoleerde manier verbinding maken en niet via internet voor updates.

Stap 8: Geavanceerde detectie en beveiliging van bedreigingen inschakelen

Bedreigingsbeveiliging voor Azure-infrastructuur wordt geleverd door Microsoft Defender voor Cloud. Deze beveiliging wordt uitgebreid naar virtuele machines wanneer u Microsoft Defender voor Servers inricht, zoals wordt weergegeven in het volgende diagram.

In het diagram:

- Zoals beschreven in het artikel Zero Trust toepassen op Azure IaaS-overzichtsartikel, wordt Defender voor Cloud ingeschakeld op het niveau van een Azure-abonnement of op het niveau van een Azure-beheergroep met meerdere Azure-abonnementen.

- Naast het inschakelen van Defender voor Cloud wordt Defender for Servers ingericht.

Advanced Threat Protection controleert de activiteiten die plaatsvinden op virtuele machines op basis van bedreigingsinformatie van Microsoft. Er wordt gezocht naar specifieke configuraties en activiteiten die suggereren dat er sprake is van een inbreuk. Hiermee wordt de verificatie expliciet ingeschakeld en wordt ervan uitgegaan dat zero trust-principes worden overschreden .

Microsoft Defender voor Servers bevat het volgende:

- Toegang tot de Microsoft Defender voor Eindpunt gegevens die betrekking hebben op beveiligingsproblemen, geïnstalleerde software en waarschuwingen voor uw eindpunten voor eindpuntdetectie en -respons (EDR).

- Defender voor Cloud geïntegreerde scanner voor evaluatie van beveiligingsproblemen voor servers.

- Detecteer beveiligingsproblemen en onjuiste configuraties in realtime met Microsoft Defender voor Eindpunt en zonder dat andere agents of periodieke scans nodig zijn.

- met de geïntegreerde Qualys-scanner van Defender voor Cloud voor Azure en hybride machines kunt u een toonaangevende tool in realtime identificeren van beveiligingsproblemen zonder dat u een Qualys-licentie nodig hebt.

- Just-In-Time-toegang tot virtuele machines implementeren in Defender voor Cloud. Hiermee maakt u een expliciete regel voor weigeren voor RDP/SSH en JIT-toegang op serverniveau wanneer u deze nodig hebt en kunt u de toegangsperiode beperken.

- Bewaking van bestandsintegriteit in Defender voor Cloud biedt u de mogelijkheid om de bewaking van bestanden en registers van het besturingssysteem, toepassingssoftware en andere wijzigingen te wijzigen waarmee u de integriteit van uw bestandssystemen kunt valideren.

- Adaptieve toepassingsbesturingselementen in Defender voor Cloud biedt een geautomatiseerde oplossing voor het maken en definiëren van een acceptatielijst voor bekende veilige toepassingen en genereert beveiligingswaarschuwingen als een andere toepassing wordt uitgevoerd dan de toepassingen die u definieert als veilig voor gebruik.

- Adaptieve netwerkbeveiliging in Defender voor Cloud maakt gebruik van machine learning-algoritmen waarmee uw huidige verkeer, bedreigingsinformatie, indicatoren van inbreuk en bekende vertrouwde configuraties worden berekend om aanbevelingen te doen voor het beveiligen van uw netwerkbeveiligingsgroepen.

Aanbevolen training

De schijven voor virtuele machines van Azure-beveiligen

| Training | Uw schijven van virtuele Azure-machines beveiligen |

|---|---|

| Meer informatie over het gebruik van Azure Disk Encryption (ADE) voor het versleutelen van besturingssysteem- en gegevensschijven op bestaande en nieuwe virtuele machines. In deze module leert u het volgende: |

Zie de volledige Microsoft-catalogus voor meer training over Azure:

Door alles bladeren - Training | Microsoft Learn

Beveiliging van de host van virtuele machines in Azure implementeren

| Training | Hostbeveiliging van virtuele machines implementeren in Azure |

|---|---|

| In dit leertraject leert u hoe u uw virtuele machines in Azure beveiligt en beveiligt. |

Zie deze resources in de Microsoft-catalogus voor meer training over virtuele machines in Azure:

Virtuele machines in Azure | Microsoft Learn

Volgende stappen

Zie deze aanvullende artikelen voor het toepassen van Zero Trust-principes op Azure:

- Overzicht van Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-toepassingen in Amazon Web Services

- Microsoft Sentinel en Microsoft Defender XDR

Technische illustraties

Deze poster biedt in één oogopslag een overzicht van de onderdelen van Azure IaaS als referentie- en logische architecturen, samen met de stappen om ervoor te zorgen dat voor deze onderdelen de principes 'nooit vertrouwen, altijd verifiëren' van het Zero Trust-model worden toegepast.

| Item | Beschrijving |

|---|---|

PDF | Visio Bijgewerkt in maart 2024 |

Gebruik deze afbeelding samen met dit artikel: Zero Trust-principes toepassen op azure IaaS-overzicht Verwante oplossingsgidsen |

Deze poster bevat de referentie- en logische architecturen en de gedetailleerde configuraties van de afzonderlijke onderdelen van Zero Trust voor Azure IaaS. Gebruik de pagina's van deze poster voor afzonderlijke IT-afdelingen of specialiteiten of pas met de Microsoft Visio-versie van het bestand de diagrammen voor uw infrastructuur aan.

| Item | Beschrijving |

|---|---|

PDF | Visio Bijgewerkt in maart 2024 |

Gebruik deze diagrammen samen met de artikelen die hier beginnen: Zero Trust-principes toepassen op azure IaaS-overzicht Verwante oplossingsgidsen |

Klik hier voor aanvullende technische illustraties.

Verwijzingen

- Azure-resourcegroepen beheren met Azure Portal

- Beveiligd opstarten

- Overzicht van vTPM

- Attest

- Versleuteling aan de serverzijde van Azure Disk Storage inschakelen

- AES 256-versleuteling

- Azure Bastion

- Meervoudige verificatie van Azure voor Azure Virtual Desktop

- Windows Servers 2019 of hoger

- Aanmelden bij een Virtuele Linux-machine met Microsoft Entra-referenties

- Common Zero Trust identity and device access policies

- Privileged Access Workstations (PAW)

- Geprivilegieerde toegangsimplementatie

- Microsoft Antimalware

- Agent voor virtuele machines

- Implementatie plannen voor het bijwerken van Windows-VM's in Azure - Azure-voorbeeldscenario's

- Azure Private Link gebruiken om netwerken veilig te verbinden met Azure Automation

- Microsoft Defender voor Servers

- Microsoft Defender voor Eindpunt

- geïntegreerde evaluatie van beveiligingsproblemen van Defender voor Cloud

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor