Basislijn voor governance, beveiliging en naleving voor servers met Azure Arc

In dit artikel worden de belangrijkste ontwerpoverwegingen en aanbevolen procedures besproken bij het implementeren van beveiliging, governance en naleving voor serversimplementaties met Azure Arc. Hoewel de documentatie voor landingszones op ondernemingsniveau betrekking heeft op governance en beveiliging als afzonderlijke onderwerpen, worden deze kritieke ontwerpgebieden geconsolideerd als één onderwerp voor servers met Azure Arc.

Het definiëren en toepassen van de juiste controlemechanismen is essentieel in elke cloud-implementatie, omdat het het fundamentele element is om beveiligd en compatibel te blijven. In een traditionele omgeving omvatten deze mechanismen meestal controleprocessen en handmatige besturingselementen. De cloud heeft echter een nieuwe benadering van IT-governance geïntroduceerd met geautomatiseerde kaders en controles. Azure Policy en Microsoft Defender voor Cloud zijn cloudeigen hulpprogramma's die de implementatie van deze besturingselementen, rapporten en hersteltaken op een geautomatiseerde manier mogelijk maken. Door deze te combineren met Azure Arc, kunt u uw governancebeleid en beveiliging uitbreiden naar elke resource in openbare of privéclouds.

Aan het einde van dit artikel begrijpt u de essentiële ontwerpgebieden voor beveiliging, governance en naleving van duidelijke Microsoft-richtlijnen.

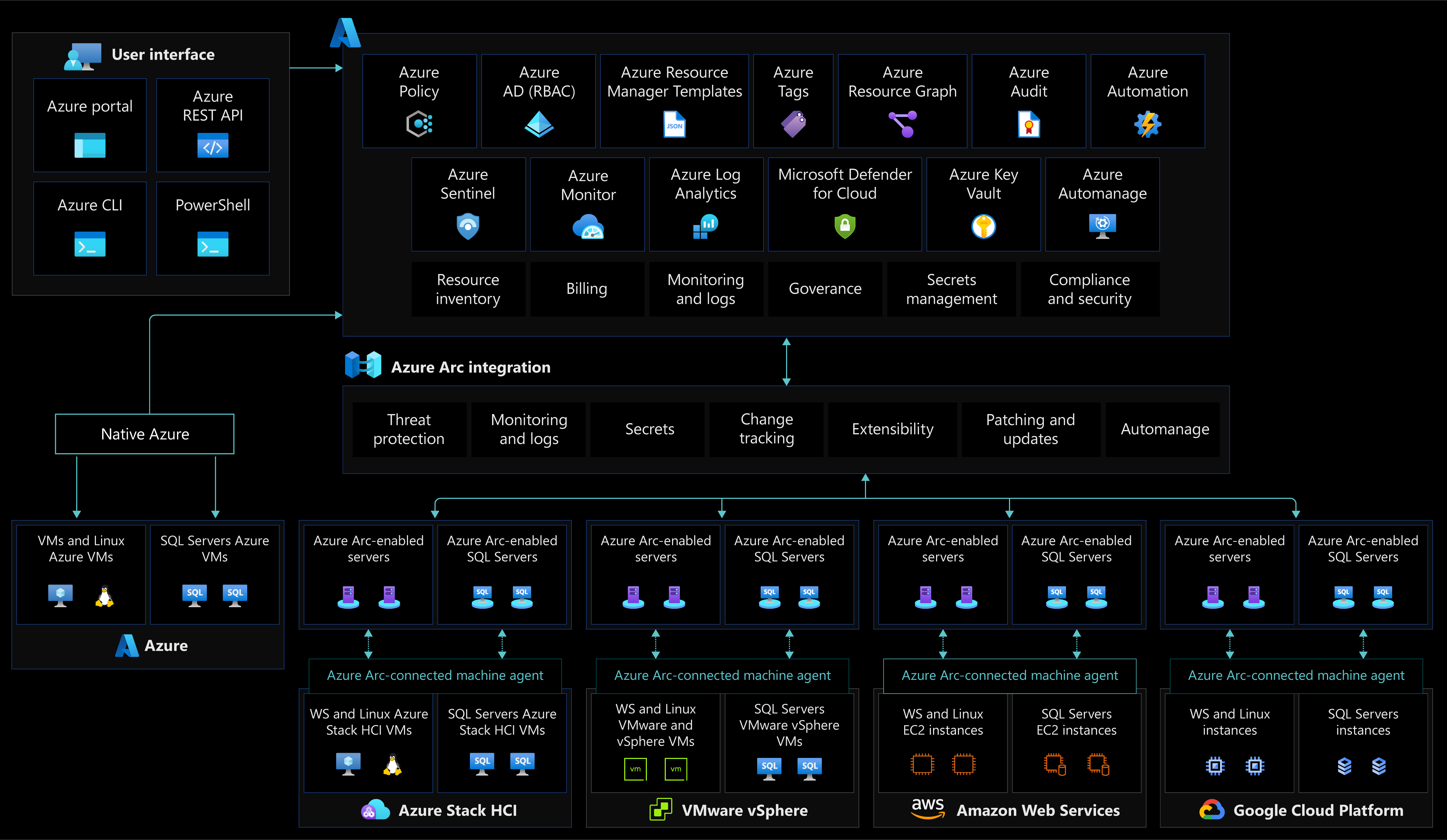

Architectuur

In de volgende afbeelding ziet u een conceptuele referentiearchitectuur die de ontwerpgebieden voor beveiliging, naleving en governance laat zien voor servers met Azure Arc:

Ontwerpoverwegingen

Naarmate uw hybride en multicloudresources deel uitmaken van Azure Resource Manager, kunnen ze worden beheerd en beheerd met Azure-hulpprogramma's, net zoals systeemeigen Azure-VM's.

Identiteits- en toegangsbeheer

- Beveiligingsmachtigingen voor agents: beveilig de toegang tot de met Azure verbonden machineagent door gebruikers met lokale beheerdersbevoegdheden op de server te controleren.

- Beheerde identiteit: beheerde identiteiten gebruiken met servers met Azure Arc. Definieer een strategie voor het identificeren van welke toepassingen die worden uitgevoerd op Servers met Azure Arc een Microsoft Entra-token kunnen gebruiken.

- Op rollen gebaseerd toegangsbeheer van Azure (RBAC): Definieer rollen voor beheer, bewerkingen en engineering binnen de organisatie. Dit helpt bij het toewijzen van dagelijkse bewerkingen in de hybride omgeving. Door elk team toe te wijzen aan acties en verantwoordelijkheden, worden Rollen en configuratie van Azure RBAC bepaald. Overweeg om een RACI-matrix te gebruiken om deze inspanning te ondersteunen en besturingselementen in te bouwen in de hiërarchie van het beheerbereik die u definieert, terwijl u de richtlijnen voor resourceconsistentie en voorraadbeheer volgt. Raadpleeg identiteits- en toegangsbeheer voor servers met Azure Arc voor meer informatie.

Organisatie van resources

- Wijzigingen bijhouden en inventaris: Wijzigingen in het besturingssysteem, toepassingsbestanden en register bijhouden om operationele en beveiligingsproblemen in uw on-premises en andere cloudomgevingen te identificeren.

Governance-disciplines

- Bedreigingsbeveiliging en cloudbeveiligingspostuurbeheer: introduceer besturingselementen voor het detecteren van onjuiste configuraties van beveiliging en het bijhouden van naleving. Gebruik ook de intelligentie van Azure om uw hybride workloads te beschermen tegen bedreigingen. Schakel Microsoft Defender voor servers in voor alle abonnementen met servers met Azure Arc voor bewaking van beveiligingsbasislijnen, beveiligingspostuurbeheer en beveiliging tegen bedreigingen.

- Geheim- en certificaatbeheer: Schakel Azure Key Vault in om referenties van de service-principal te beveiligen. Overweeg om Azure Key Vault te gebruiken voor certificaatbeheer op uw servers met Azure Arc.

- Beleidsbeheer en -rapportage: Definieer een governanceplan voor uw hybride servers en machines die worden omgezet in Azure-beleid en hersteltaken.

- Gegevenslocatie: Bedenk in welke Azure-regio u wilt dat uw servers met Azure Arc worden ingericht en begrijp de metagegevens die van deze computers worden verzameld .

- Openbare sleutel beveiligen: beveilig de verificatie van de openbare sleutel van de met Azure verbonden machineagent om te communiceren met de Azure-service.

- Bedrijfscontinuïteit en herstel na noodgevallen: bekijk de richtlijnen voor bedrijfscontinuïteit en herstel na noodgevallen voor landingszones op ondernemingsniveau om te bepalen of aan uw bedrijfsvereisten wordt voldaan.

- Bekijk het ontwerpgebied voor beveiliging, governance en naleving van azure landingszones op ondernemingsniveau om de impact van servers met Azure Arc op uw algehele beveiligings- en governancemodel te beoordelen.

Managementdisciplines

- Agentbeheer: De met Azure verbonden machineagent speelt een belangrijke rol in uw hybride bewerkingen. Hiermee kunt u uw Windows- en Linux-machines beheren, die buiten Azure worden gehost en governancebeleid afdwingen. Het is belangrijk om oplossingen te implementeren die niet-reagerende agents bijhouden.

- Strategie voor logboekbeheer: plan metrische gegevens en logboekverzameling van uw hybride resources in een Log Analytics-werkruimte voor verdere analyse en controle.

Platformautomatisering

- Agentinrichting: Definieer een strategie voor het inrichten van de servers met Azure Arc en het beveiligen van toegang tot de onboardingreferenties. Overweeg het niveau en de automatiseringsmethode voor bulkinschrijving. Overweeg hoe u test- en productie-implementaties structureert en een formeel plan tot stand brengt. Het bereik en plan voor een implementatie moeten rekening houden met doelstellingen, selectiecriteria, succescriteria, trainingsplannen, terugdraaien en risico's.

- Software-updates:

- Definieer een strategie om de status van beschikbare updates te beoordelen om de beveiligingsnaleving te handhaven, met kritieke en beveiligingsupdates van uw besturingssystemen.

- Definieer een strategie om de versies van het Windows-besturingssysteem te inventariseren en het einde van de ondersteuningsdeadlines te controleren. Voor servers die niet naar Azure kunnen worden gemigreerd of bijgewerkt, plant u uitgebreide beveiligingsupdates (EKU's) via Azure Arc.

Ontwerpaanaanvelingen

Agentinrichting

Als u een service-principal gebruikt om servers met Azure Arc in te richten, kunt u overwegen om het wachtwoord van de service-principal veilig op te slaan en te distribueren.

Agents beheren

De met Azure verbonden machineagent is het belangrijkste onderdeel voor servers met Azure Arc. Het bevat verschillende logische onderdelen die een rol spelen in beveiligings-, governance- en beheerbewerkingen. Als de met Azure verbonden machineagent geen heartbeats meer naar Azure verzendt of offline gaat, kunt u er geen operationele taken op uitvoeren. Daarom is het nodig om een plan voor meldingen en antwoorden te ontwikkelen.

Azure-activiteitenlogboek kan worden gebruikt voor het instellen van resourcestatusmeldingen. Blijf op de hoogte van de huidige en historische status van de met Azure verbonden machineagent door een query te implementeren.

Beveiligingsmachtigingen voor agents

Bepalen wie toegang heeft tot de met Azure verbonden machineagent op servers met Azure Arc. De services die deze agent vormen, beheren alle communicatie en interactie voor de servers met Azure Arc naar Azure. Leden van de lokale beheerdersgroep in Windows en gebruikers met hoofdbevoegdheden voor Linux hebben machtigingen om de agent te beheren.

Evalueer het beperken van de extensies en configuratiemogelijkheden van machines met lokale agentbeveiligingsmechanismen om alleen noodzakelijke beheeracties toe te laten, met name voor vergrendelde of gevoelige machines.

Beheerde identiteit

Bij het maken kan de door het Microsoft Entra-systeem toegewezen identiteit alleen worden gebruikt om de status van de servers met Azure Arc bij te werken (bijvoorbeeld de heartbeat 'laatst gezien'). Bij het verlenen van deze door het systeem toegewezen identiteit aanvullende toegang tot Azure-resources, kan een toepassing op uw server de door het systeem toegewezen identiteit gebruiken voor toegang tot Azure-resources (bijvoorbeeld om geheimen aan te vragen vanuit een Key Vault). U moet het volgende doen:

- Overweeg welke legitieme use-cases bestaan voor servertoepassingen om toegangstokens te verkrijgen en toegang te krijgen tot Azure-resources, terwijl u ook van plan bent om toegangsbeheer van deze resources te plannen.

- Beheer bevoorrechte gebruikersrollen op servers met Azure Arc (leden van de lokale beheerders of de groep Hybrid Agent Extensions Applications in Windows en leden van de himds-groep op Linux) om te voorkomen dat door het systeem beheerde identiteiten worden misbruikt om onbevoegde toegang te krijgen tot Azure-resources.

- Gebruik Azure RBAC om de machtiging voor door Azure Arc beheerde identiteiten te beheren en te beheren en periodieke toegangsbeoordelingen uit te voeren voor deze identiteiten.

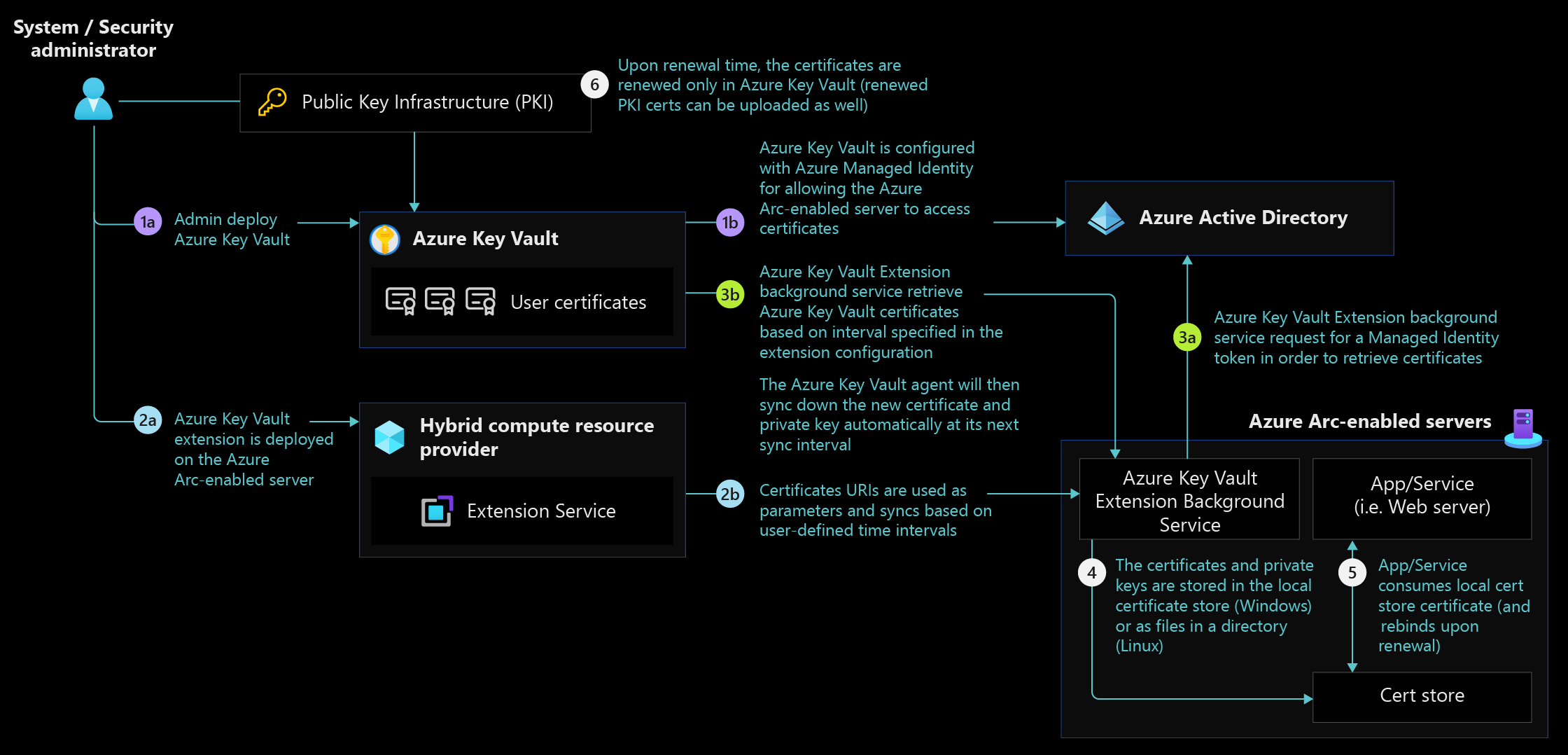

Geheim- en certificaatbeheer

Overweeg om Azure Key Vault te gebruiken voor het beheren van certificaten op uw Servers met Azure Arc. Servers met Azure Arc hebben een beheerde identiteit, die wordt gebruikt door de verbonden machine en andere Azure-agents om zich te verifiëren bij hun respectieve services. Met de VM-extensie van key vault kunt u de levenscyclus van het certificaat beheren op Windows- en Linux-machines.

In de volgende afbeelding ziet u een conceptuele referentiearchitectuur die de Integratie van Azure Key Vault voor servers met Azure Arc laat zien:

Tip

Meer informatie over het gebruik van door Key Vault beheerde certificaten met Linux-servers met Azure Arc in het Azure Arc Jumpstart-project .

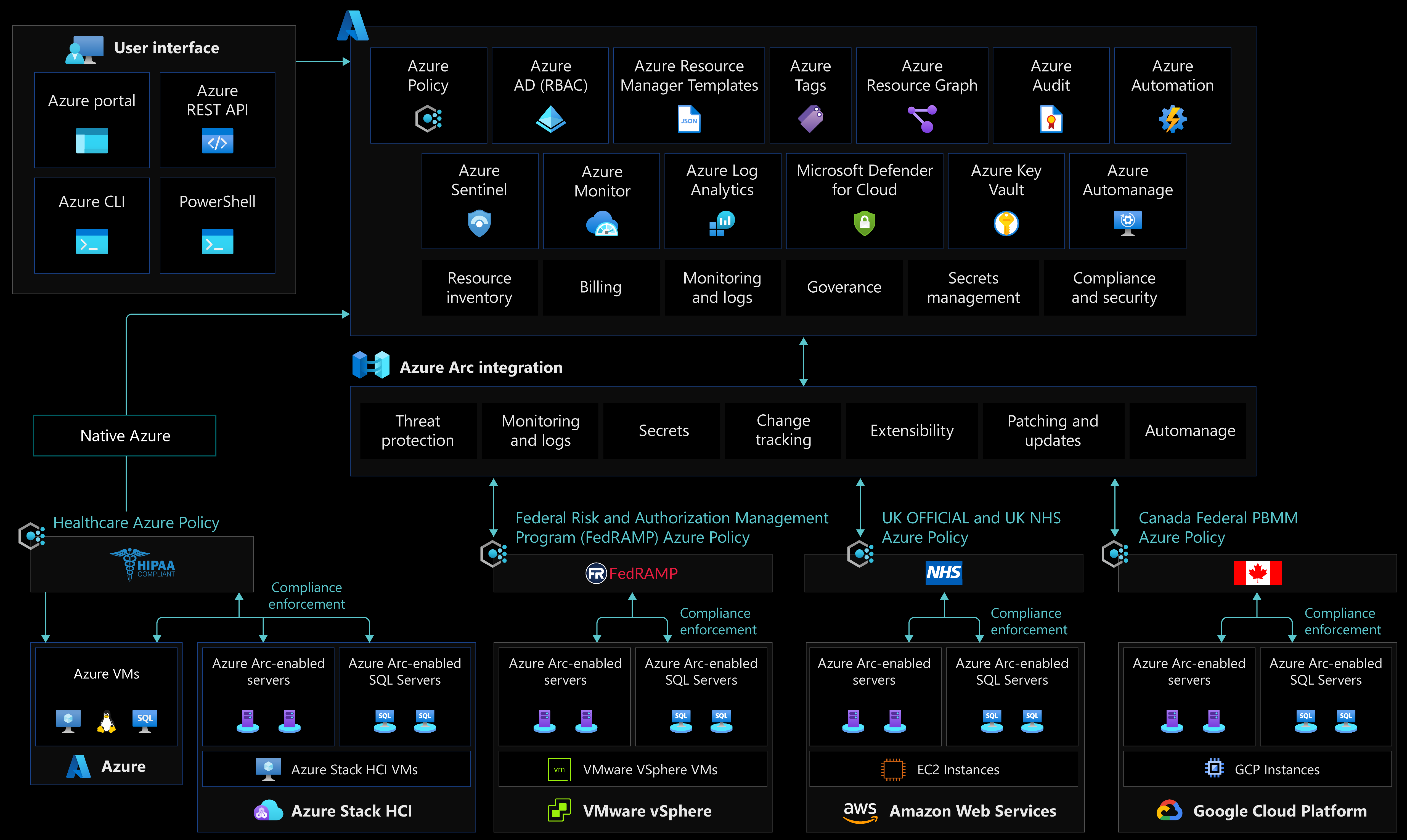

Beleidsbeheer en -rapportage

Beleidgestuurd beheer is een fundamenteel principe van cloudeigen bewerkingen en het Cloud Adoption Framework. Azure Policy biedt het mechanisme voor het afdwingen van bedrijfsstandaarden en het beoordelen van naleving op schaal. U kunt governance implementeren voor consistentie van implementaties, naleving, kosten controleren en uw beveiligingspostuur verbeteren. Met het nalevingsdashboard krijgt u een geaggregeerde weergave van de algehele status en herstelmogelijkheden.

Servers met Azure Arc ondersteunen Azure Policy op de Laag azure-resourcebeheer en ook binnen het computerbesturingssysteem met behulp van computerconfiguratiebeleid.

Inzicht in het bereik van Azure Policy en waar deze kan worden toegepast (beheergroep, abonnement, resourcegroep of afzonderlijk resourceniveau). Een ontwerp voor een beheergroep maken in overeenstemming met de aanbevolen procedures die worden beschreven in het Cloud Adoption Framework op ondernemingsniveau

- Bepaal welke Azure-beleidsregels vereist zijn door bedrijfs-, regelgevings- en beveiligingsvereisten te definiëren voor servers met Azure Arc.

- Taggen afdwingen en hersteltaken implementeren.

- De ingebouwde Azure Policy-definities voor servers met Azure Arc begrijpen en evalueren.

- De ingebouwde beleidsregels en initiatieven voor computerconfiguratie begrijpen en evalueren.

- Evalueer de noodzaak voor het maken van aangepaste configuratiebeleidsregels voor machines.

- Definieer een bewakings- en waarschuwingsbeleid dat beschadigde Servers met Azure Arc identificeert.

- Schakel Azure Advisor-waarschuwingen in om servers met Azure Arc te identificeren waarop verouderde agents zijn geïnstalleerd.

- Organisatiestandaarden afdwingen en naleving op schaal beoordelen.

- Gebruik Azure Policy en hersteltaken om beheerserviceagents te onboarden via de functie extensiebeheer.

- Schakel Azure Monitor in voor naleving en operationele bewaking van servers met Azure Arc.

In de volgende afbeelding ziet u een conceptuele referentiearchitectuur die de ontwerpgebieden voor beleids- en nalevingsrapportages voor servers met Azure Arc weergeeft:

Strategie voor logboekbeheer

Ontwerp en plan de implementatie van uw Log Analytics-werkruimte. Dit is de container waarin gegevens worden verzameld, geaggregeerd en later geanalyseerd. Een Log Analytics-werkruimte vertegenwoordigt een geografische locatie van uw gegevens, gegevensisolatie en bereik voor configuraties zoals gegevensretentie. U moet het aantal benodigde werkruimten identificeren en hoe deze worden toegewezen aan uw organisatiestructuur. Het is raadzaam om één Azure Monitor Log Analytics-werkruimte te gebruiken om RBAC centraal te beheren, voor zichtbaarheid en rapportage, zoals beschreven in de aanbevolen procedures voor beheer en bewaking van Cloud Adoption Framework.

Bekijk de aanbevolen procedures voor het ontwerpen van uw Implementatie van Azure Monitor-logboeken.

Bedreigingsbeveiliging en cloudbeveiligingspostuurbeheer

Microsoft Defender voor Cloud biedt een geïntegreerd platform voor beveiligingsbeheer dat is gesegmenteerd als cloudbeveiligingspostuurbeheer (CSPM) en cloudworkloadbeveiligingsplatform (CWPP). Als u de beveiliging van uw hybride landingszone wilt verbeteren, is het belangrijk dat u de gegevens en assets beveiligt die worden gehost in Azure en elders. Microsoft Defender voor servers breidt deze mogelijkheden uit naar servers met Azure Arc en Microsoft Defender voor Eindpunt biedt eindpuntdetectie en -respons (EDR). Als u de beveiliging van uw hybride landingszone wilt versterken, kunt u het volgende overwegen:

- Gebruik servers met Azure Arc om hybride resources in Microsoft Defender voor Cloud te onboarden.

- Implementeer een Azure Policy-machineconfiguratie om ervoor te zorgen dat alle resources compatibel zijn en de bijbehorende beveiligingsgegevens worden verzameld in de Log Analytics-werkruimten.

- Schakel Microsoft Defender in voor alle abonnementen en gebruik Azure Policy om naleving te garanderen.

- Gebruik integratie van beveiligingsinformatie en gebeurtenisbeheer met Microsoft Defender voor Cloud en Microsoft Sentinel.

- Beveilig uw eindpunten met Microsoft Defender voor Cloud integratie met Microsoft Defender voor Eindpunt.

- Raadpleeg de sectie Netwerkconnectiviteit voor servers met Azure Arc in deze handleiding voor het beveiligen van de connectiviteit tussen servers met Azure Arc en Azure.

Wijzigingen bijhouden en Inventaris

Logboeken centraliseren stationsrapporten die kunnen worden gebruikt als extra beveiligingslagen en vermindert de kans op hiaten in waarneembaarheid. Wijzigingen bijhouden en inventaris in Azure Automation doorsturen en verzamelt de gegevens in een Log Analytics-werkruimte. Wanneer u Microsoft Defender voor servers gebruikt, krijgt u FIM (File Integrity Monitoring) om softwarewijzigingen te onderzoeken en bij te houden, voor Windows-services en Linux-daemons op uw servers met Azure Arc.

Software-updates

Met servers met Azure Arc kunt u uw bedrijfsomgeving beheren met gecentraliseerd beheer en bewaking op schaal. Meer specifiek biedt het waarschuwingen en aanbevelingen aan IT-teams, met volledige operationele zichtbaarheid, waaronder het beheren van de updates van uw Windows- en Linux-VM's.

Het beoordelen en bijwerken van uw besturingssystemen moet deel uitmaken van uw algehele beheerstrategie om de beveiligingsnaleving met kritieke en beveiligingsupdates te behouden zodra ze worden uitgebracht. Gebruik Azure Update Manager als een mechanisme voor langetermijnpatching voor zowel Azure- als hybride resources. Gebruik Azure Policy om de onderhoudsconfiguraties van alle VM's te garanderen en af te dwingen, inclusief uw servers met Azure Arc en de implementatie van uitgebreide beveiligingsupdates (ESU's) op servers met Windows-versies die het einde van de ondersteuning hebben bereikt. Zie het overzicht van Azure Update Manager voor meer informatie.

Op rollen gebaseerd toegangsbeheer (RBAC)

Volgens het principe met minimale bevoegdheden kunnen gebruikers, groepen of toepassingen die zijn toegewezen met rollen zoals 'inzender' of 'eigenaar' of 'Azure Verbinding maken ed Machine Resource Beheer istrator' bewerkingen uitvoeren, zoals het implementeren van extensies, die eigenlijk hoofdtoegang hebben op servers met Azure Arc. Deze rollen moeten met voorzichtigheid worden gebruikt om de mogelijke straalstraal te beperken of uiteindelijk vervangen door aangepaste rollen.

Om de bevoegdheid van een gebruiker te beperken en alleen toe te staan om servers naar Azure te onboarden, is de azure Verbinding maken ed Machine Onboarding-rol geschikt. Deze rol kan alleen worden gebruikt voor het onboarden van servers en kan de serverresource niet opnieuw onboarden of verwijderen. Raadpleeg het beveiligingsoverzicht van servers met Azure Arc voor meer informatie over toegangsbeheer.

Raadpleeg de sectie Identiteits- en toegangsbeheer voor servers met Azure Arc in deze handleiding voor meer identiteits- en toegangsgerelateerde inhoud.

Houd ook rekening met de gevoelige gegevens die worden verzonden naar de Azure Monitor Log Analytics-werkruimte. Hetzelfde RBAC-principe moet worden toegepast op de gegevens zelf. Servers met Azure Arc bieden RBAC-toegang tot logboekgegevens die zijn verzameld door de Log Analytics-agent, die zijn opgeslagen in de Log Analytics-werkruimte waarop de machine is geregistreerd. Bekijk hoe u gedetailleerde toegang tot Log Analytics-werkruimten implementeert in het ontwerpen van de implementatiedocumentatie voor Azure Monitor-logboeken.

Openbare sleutel beveiligen

De met Azure verbonden machineagent maakt gebruik van verificatie van openbare sleutels om te communiceren met de Azure-service. Nadat u een server onboardt naar Azure Arc, wordt een persoonlijke sleutel opgeslagen op de schijf en gebruikt wanneer de agent communiceert met Azure.

Als deze wordt gestolen, kan de persoonlijke sleutel op een andere server worden gebruikt om met de service te communiceren en te fungeren alsof deze de oorspronkelijke server is. Dit omvat het verkrijgen van toegang tot de door het systeem toegewezen identiteit en alle resources waartoe de identiteit toegang heeft.

Het bestand met de persoonlijke sleutel is beveiligd om alleen toegang te verlenen tot het Hybrid Instance Metadata Service-account (himds). Om offlineaanvallen te voorkomen, raden we u ten zeerste aan om volledige schijfversleuteling te gebruiken (bijvoorbeeld BitLocker, dm-crypt, enzovoort). Op het besturingssysteemvolume van uw server. Het is raadzaam om de configuratie van Azure Policy-machines te gebruiken om Windows- of Linux-machines te controleren waarop de opgegeven toepassingen zijn geïnstalleerd, zoals de computers die worden vermeld.

Volgende stappen

Raadpleeg het volgende voor meer richtlijnen voor uw overstap naar hybride clouds:

- Azure Arc Jumpstart-scenario's bekijken

- Controleer de vereisten voor servers met Azure Arc

- Een implementatie op schaal plannen van servers met Azure Arc

- Meer informatie over het beheren van hybride en multicloudomgevingen

- Meer informatie over Azure Arc via het Azure Arc-leertraject.