Azure Threat Protection

Azure biedt ingebouwde functionaliteit voor bedreigingsbeveiliging via services zoals Microsoft Entra ID, Azure Monitor-logboeken en Microsoft Defender voor Cloud. Deze verzameling beveiligingsservices en -mogelijkheden biedt een eenvoudige en snelle manier om te begrijpen wat er gebeurt binnen uw Azure-implementaties.

Azure biedt een breed scala aan opties voor het configureren en aanpassen van beveiliging om te voldoen aan de vereisten van uw app-implementaties. In dit artikel wordt beschreven hoe u aan deze vereisten kunt voldoen.

Microsoft Entra ID-beveiliging

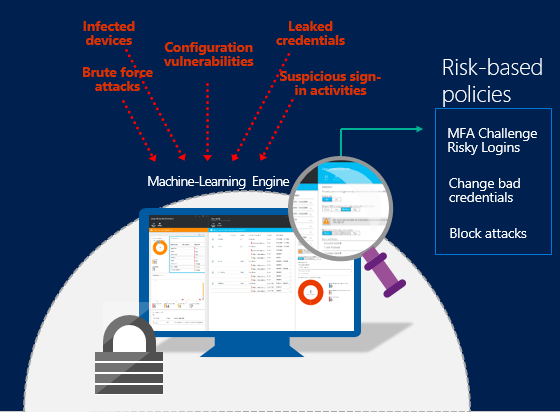

Microsoft Entra ID Protection is een Microsoft Entra ID P2-editiefunctie die een overzicht biedt van de risicodetecties en mogelijke beveiligingsproblemen die van invloed kunnen zijn op de identiteiten van uw organisatie. Identity Protection maakt gebruik van bestaande mogelijkheden voor anomaliedetectie van Microsoft Entra die beschikbaar zijn via Microsoft Entra Anomalous Activity Reports en introduceert nieuwe risicodetectietypen waarmee realtime afwijkingen kunnen worden gedetecteerd.

Identity Protection maakt gebruik van adaptieve machine learning-algoritmen en heuristiek om afwijkingen en risicodetecties te detecteren die erop kunnen wijzen dat een identiteit is aangetast. Met behulp van deze gegevens genereert Identity Protection rapporten en waarschuwingen, zodat u deze risicodetecties kunt onderzoeken en de juiste herstel- of risicobeperkingsactie kunt ondernemen.

Mogelijkheden voor identiteitsbeveiliging

Microsoft Entra ID Protection is meer dan een hulpprogramma voor bewaking en rapportage. Als u de identiteiten van uw organisatie wilt beveiligen, kunt u beleidsregels op basis van risico's configureren die automatisch reageren op gedetecteerde problemen wanneer een opgegeven risiconiveau is bereikt. Deze beleidsregels kunnen, naast andere besturingselementen voor voorwaardelijke toegang die worden geleverd door Microsoft Entra ID en EMS, automatisch blokkeren of initiëren van adaptieve herstelacties, waaronder het opnieuw instellen van wachtwoorden en het afdwingen van meervoudige verificatie.

Voorbeelden van enkele manieren waarop Azure Identity Protection uw accounts en identiteiten kan beveiligen, zijn:

Risicodetecties en riskante accounts detecteren

- Detecteer zes typen risicodetectie met behulp van machine learning en heuristische regels.

- Gebruikersrisiconiveaus berekenen.

- Geef aangepaste aanbevelingen om het algehele beveiligingspostuur te verbeteren door beveiligingsproblemen te markeren.

- Meldingen verzenden voor risicodetecties.

- Onderzoek risicodetecties met behulp van relevante en contextuele informatie.

- Eenvoudige werkstromen bieden voor het bijhouden van onderzoeken.

- Bieden eenvoudige toegang tot herstelacties, zoals het opnieuw instellen van wachtwoorden.

Beleid voor voorwaardelijke toegang op basis van risico's

- Beperk riskante aanmeldingen door aanmeldingen te blokkeren of problemen met meervoudige verificatie te vereisen.

- Riskante gebruikersaccounts blokkeren of beveiligen.

- Vereisen dat gebruikers zich registreren voor meervoudige verificatie.

Microsoft Entra Privileged Identity Management

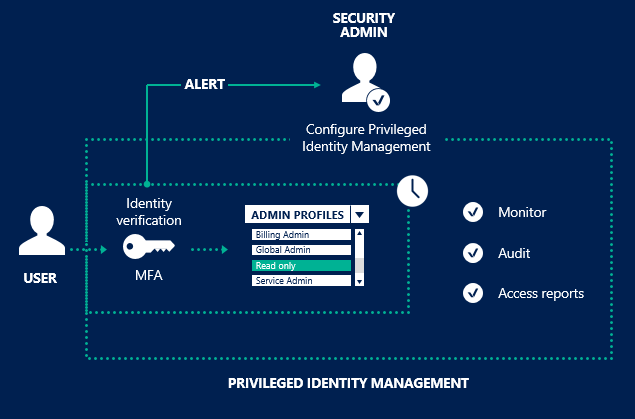

Met Microsoft Entra Privileged Identity Management (PIM) kunt u de toegang binnen uw organisatie beheren, beheren en bewaken. Deze functie omvat toegang tot resources in Microsoft Entra ID en andere Microsoft onlineservices, zoals Microsoft 365 of Microsoft Intune.

PIM helpt u bij het volgende:

Ontvang waarschuwingen en rapporten over Microsoft Entra-beheerders en Just-In-Time -beheerderstoegang (JIT) tot Microsoft onlineservices, zoals Microsoft 365 en Intune.

Rapporten ophalen over de beheerderstoegangsgeschiedenis en wijzigingen in beheerderstoewijzingen.

Ontvang waarschuwingen over toegang tot een bevoorrechte rol.

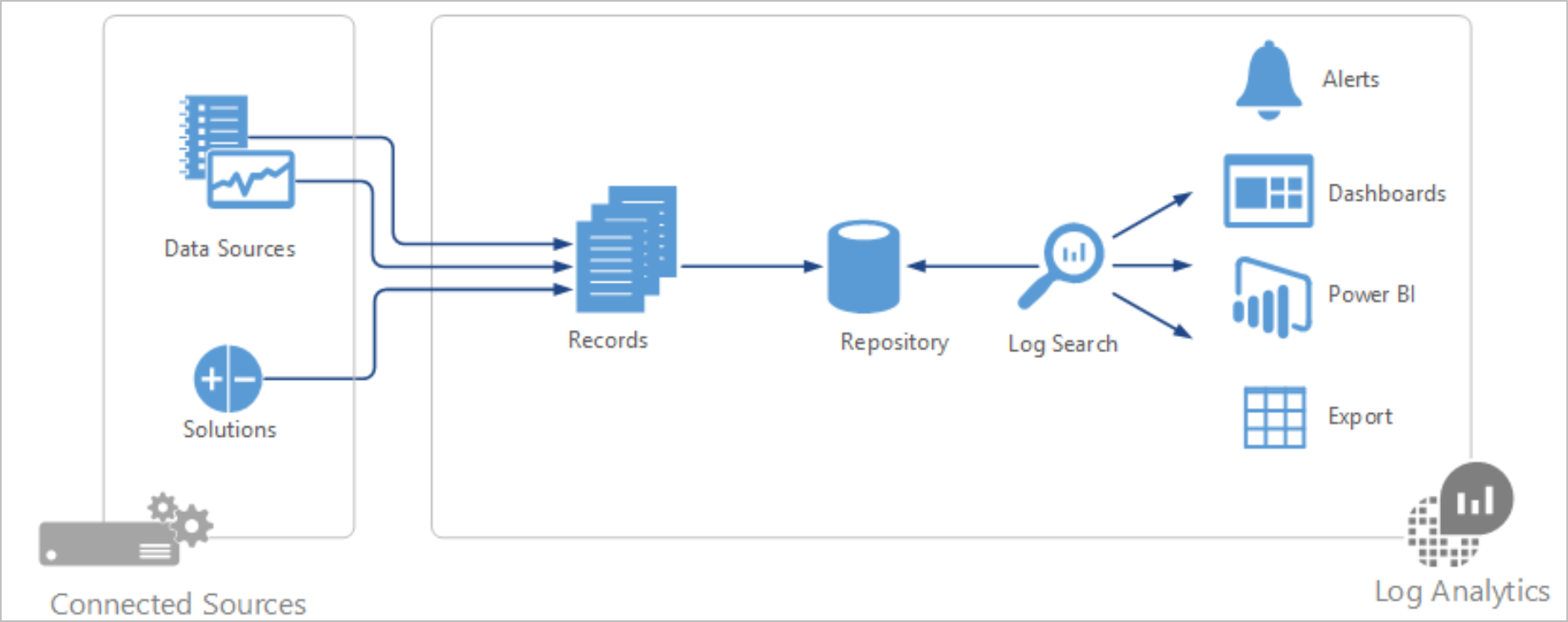

Azure Monitor-logboeken

Azure Monitor-logboeken is een cloudoplossing voor IT-beheer van Microsoft waarmee u uw on-premises en cloudinfrastructuur kunt beheren en beveiligen. Omdat Azure Monitor-logboeken worden geïmplementeerd als een cloudservice, kunt u deze snel laten werken met minimale investeringen in infrastructuurservices. Nieuwe beveiligingsfuncties worden automatisch geleverd, waardoor doorlopend onderhoud en upgradekosten worden bespaard.

Holistische beveiligings- en nalevingspostuur

Microsoft Defender voor Cloud biedt een uitgebreid overzicht van de IT-beveiligingspostuur van uw organisatie, met ingebouwde zoekquery's voor belangrijke problemen die uw aandacht vereisen. Het zorgt voor hoogwaardig inzicht in de beveiligingsstatus van uw computers. U kunt ook alle gebeurtenissen van de afgelopen 24 uur, 7 dagen of een ander aangepast tijdsbestek bekijken.

Azure Monitor-logboeken helpen u snel en eenvoudig inzicht te krijgen in de algehele beveiligingspostuur van elke omgeving, allemaal binnen de context van IT-bewerkingen, waaronder evaluatie van software-updates, evaluatie van antimalware en configuratiebasislijnen. Gegevens van beveiligingslogboeken zijn gemakkelijk toegankelijk om de beveiligings- en nalevingscontroleprocessen te stroomlijnen.

Inzicht en analyse

In het midden van Azure Monitor-logboeken bevindt zich de opslagplaats die wordt gehost door Azure.

U verzamelt gegevens in de opslagplaats van verbonden bronnen door gegevensbronnen te configureren en oplossingen toe te voegen aan uw abonnement.

Gegevensbronnen en oplossingen maken elk afzonderlijke recordtypen met hun eigen set eigenschappen, maar u kunt ze nog steeds samen analyseren in query's naar de opslagplaats. U kunt dezelfde hulpprogramma's en methoden gebruiken om te werken met verschillende gegevens die door verschillende bronnen worden verzameld.

De meeste interactie met Azure Monitor-logboeken vindt u via Azure Portal, dat in elke browser wordt uitgevoerd en u toegang biedt tot configuratie-instellingen en meerdere hulpprogramma's om verzamelde gegevens te analyseren en erop te reageren. Vanuit de portal kunt u het volgende gebruiken:

- Zoekopdrachten in logboeken waar u query's samenvoegt om verzamelde gegevens te analyseren.

- Dashboards, die u kunt aanpassen met grafische weergaven van uw meest waardevolle zoekopdrachten.

- Oplossingen, die aanvullende functionaliteit en analysehulpprogramma's bieden.

Oplossingen voegen functionaliteit toe aan Azure Monitor-logboeken. Ze worden voornamelijk uitgevoerd in de cloud en bieden analyse van gegevens die worden verzameld in de Log Analytics-opslagplaats. Oplossingen kunnen ook nieuwe recordtypen definiëren die moeten worden verzameld die kunnen worden geanalyseerd met zoekopdrachten in logboeken of met behulp van een extra gebruikersinterface die de oplossing biedt in het Log Analytics-dashboard.

Defender voor Cloud is een voorbeeld van dit soort oplossingen.

Automatisering en beheer: Waarschuwing over beveiligingsconfiguratiedrifts

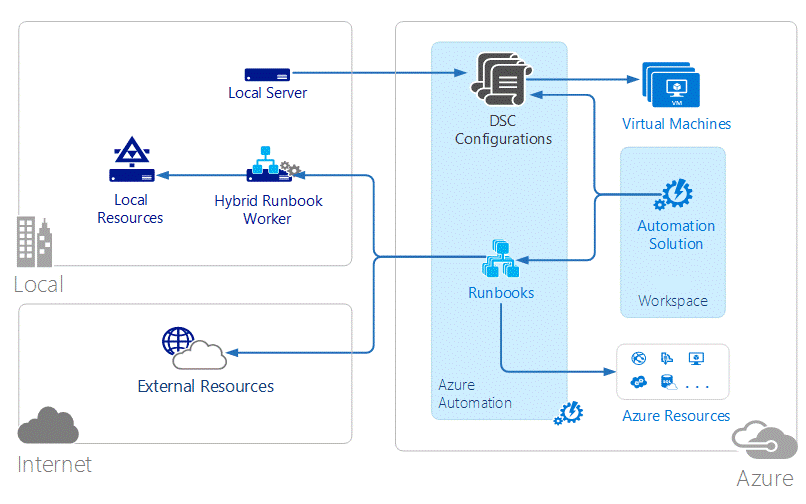

Azure Automation automatiseert beheerprocessen met runbooks die zijn gebaseerd op PowerShell en worden uitgevoerd in de cloud. Runbooks kunnen ook worden uitgevoerd op een server in uw lokale datacentrum om lokale resources te beheren. Azure Automation biedt configuratiebeheer met PowerShell Desired State Configuration (DSC).

U kunt DSC-resources maken en beheren die worden gehost in Azure en toepassen op cloud- en on-premises systemen. Hierdoor kunt u hun configuratie definiëren en automatisch afdwingen of rapporten over drift krijgen om ervoor te zorgen dat beveiligingsconfiguraties binnen het beleid blijven.

Microsoft Defender for Cloud

Microsoft Defender voor Cloud helpt uw hybride cloudomgeving te beveiligen. Door doorlopende beveiligingsevaluaties van uw verbonden resources uit te voeren, kan het gedetailleerde beveiligingsaanaanvelingen bieden voor de gedetecteerde beveiligingsproblemen.

de aanbevelingen van Defender voor Cloud zijn gebaseerd op de Microsoft Cloud Security Benchmark: de door Microsoft geschreven, azure-specifieke set richtlijnen voor best practices voor beveiliging en naleving op basis van algemene nalevingsframeworks. Deze algemeen gerespecteerde benchmark bouwt voort op de controles van het Center for Internet Security (CIS) en het National Institute of Standards and Technology (NIST) met een focus op cloudgerichte beveiliging.

Het inschakelen van de verbeterde beveiligingsfuncties van Defender voor Cloud biedt geavanceerde, intelligente beveiliging van uw Azure-, hybride en multicloudresources en workloads. Meer informatie over de verbeterde beveiligingsfuncties van Microsoft Defender voor Cloud.

Het dashboard voor workloadbeveiliging in Defender voor Cloud biedt zichtbaarheid en controle over de geïntegreerde cloudworkloadbeveiligingsfuncties die worden geboden door een reeks Microsoft Defender-abonnementen:

Tip

Meer informatie over de genummerde secties in het dashboard voor workloadbeveiliging.

Beveiligingsonderzoekers van Microsoft zijn voortdurend op zoek naar bedreigingen. Ze hebben toegang tot een uitgebreide set telemetrie, afkomstig van de wereldwijde aanwezigheid van Microsoft in de cloud en on-premises. Deze verrijkende en uitgebreide verzameling gegevenssets stelt Microsoft in staat om nieuwe aanvalspatronen en -trends te ontdekken in on-premises producten voor consumenten en ondernemingen, evenals in haar online services.

Daarom kan Defender voor Cloud de detectiealgoritmen snel bijwerken naarmate aanvallers nieuwe en steeds geavanceerdere aanvallen uitbrengen. Deze aanpak helpt u bij het tempo van een snel veranderende bedreigingsomgeving.

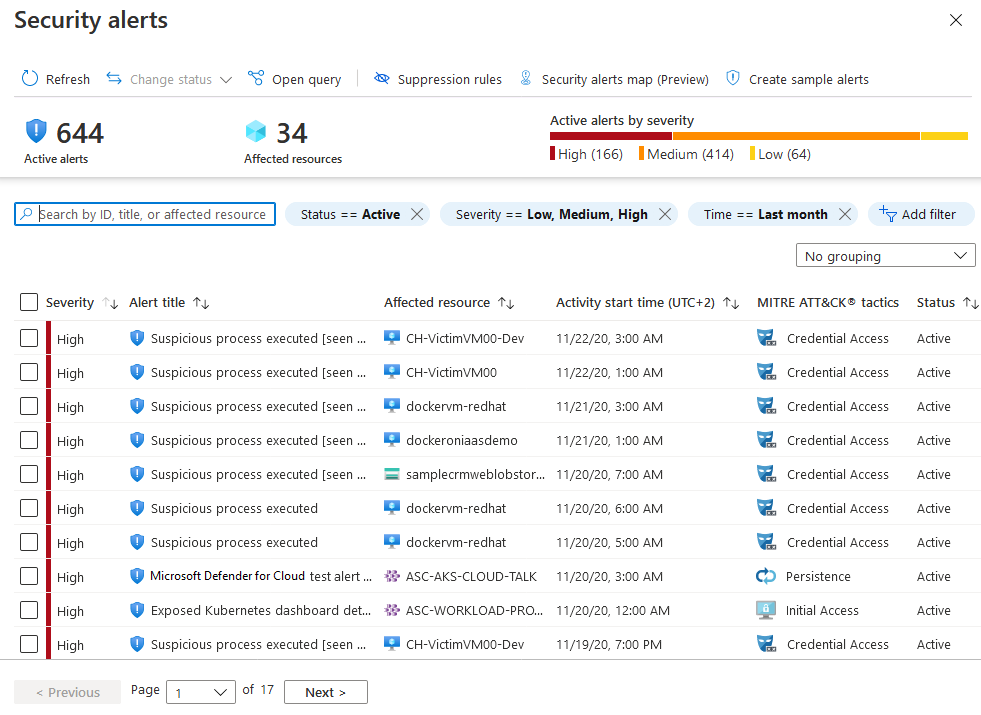

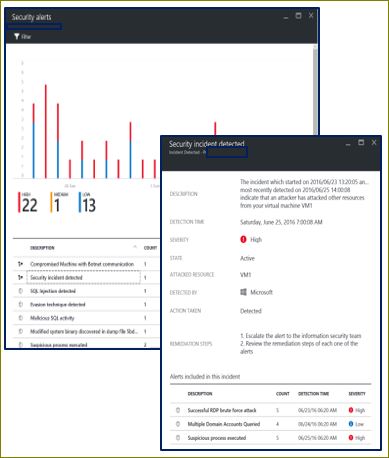

Microsoft Defender voor Cloud verzamelt automatisch beveiligingsgegevens van uw resources, het netwerk en verbonden partneroplossingen. Het analyseert deze informatie, die informatie uit meerdere bronnen correleert om bedreigingen te identificeren.

Beveiligingswaarschuwingen krijgen prioriteit in Defender voor Cloud, samen met aanbevelingen voor het oplossen van de bedreigingen.

Defender voor Cloud maakt gebruik van geavanceerde beveiligingsanalyses, die veel verder gaan dan op handtekeningen gebaseerde benaderingen. Doorbraaks in big data- en machine learning-technologieën worden gebruikt om gebeurtenissen in de hele cloud te evalueren. Geavanceerde analyses kunnen bedreigingen detecteren die onmogelijk kunnen worden geïdentificeerd via handmatige benaderingen en de evolutie van aanvallen voorspellen. Deze typen beveiligingsanalyses worden behandeld in de volgende secties.

Informatie over bedreigingen

Microsoft heeft toegang tot een enorme hoeveelheid wereldwijde bedreigingsinformatie.

Telemetrie stroomt vanuit meerdere bronnen, zoals Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, de Microsoft Digital Crimes Unit (DCU) en Microsoft Security Response Center (MSRC).

Onderzoekers ontvangen ook informatie over bedreigingsinformatie die wordt gedeeld door belangrijke cloudserviceproviders en ze abonneren zich op feeds voor bedreigingsinformatie van derden. Microsoft Defender voor Cloud kunt deze informatie gebruiken om u te waarschuwen voor bedreigingen van bekende slechte actoren. Enkele voorbeelden:

Het benutten van de kracht van machine learning: Microsoft Defender voor Cloud heeft toegang tot een grote hoeveelheid gegevens over cloudnetwerkactiviteit, die kan worden gebruikt om bedreigingen te detecteren die gericht zijn op uw Azure-implementaties.

Detectie van beveiligingsaanvallen: Machine learning wordt gebruikt om een historisch patroon van pogingen tot externe toegang te maken, waardoor beveiligingsaanvallen kunnen worden gedetecteerd tegen SSH (Secure Shell), Remote Desktop Protocol (RDP) en SQL-poorten.

Uitgaande DDoS- en botnetdetectie: Een veelvoorkomend doel van aanvallen die gericht zijn op cloudresources is het gebruik van de rekenkracht van deze resources om andere aanvallen uit te voeren.

Nieuwe gedragsanalyseservers en VM's: Nadat een server of virtuele machine is gecompromitteerd, gebruiken aanvallers een groot aantal technieken om schadelijke code op dat systeem uit te voeren terwijl detectie wordt vermeden, waardoor persistentie wordt gegarandeerd en beveiligingscontroles worden voorkomen.

Azure SQL Database Threat Detection: Detectie van bedreigingen voor Azure SQL Database, waarmee afwijkende databaseactiviteiten worden geïdentificeerd die duiden op ongebruikelijke en mogelijk schadelijke pogingen om toegang te krijgen tot of misbruik te maken van databases.

Gedragsanalyse

Gedragsanalyse is een techniek waarbij gegevens worden geanalyseerd en vergeleken met een verzameling bekende patronen. Deze patronen zijn echter geen eenvoudige handtekeningen. Ze worden bepaald door complexe machine learning-algoritmen die worden toegepast op enorme gegevenssets.

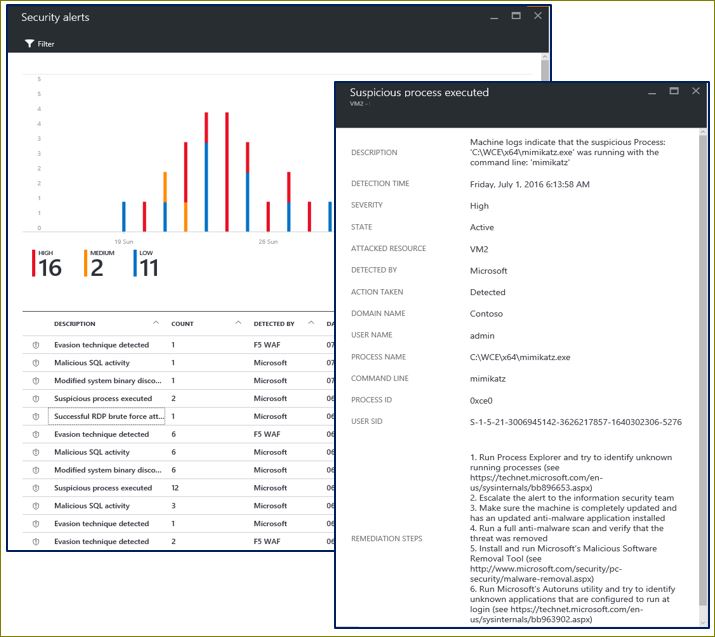

De patronen worden ook bepaald door zorgvuldige analyse van schadelijk gedrag door deskundige analisten. Microsoft Defender voor Cloud kunt gedragsanalyse gebruiken om gecompromitteerde resources te identificeren op basis van analyse van logboeken van virtuele machines, logboeken van virtuele netwerken, infrastructuurlogboeken, crashdumps en andere bronnen.

Daarnaast worden patronen gecorreleerd met andere signalen om te controleren op ondersteunend bewijs van een wijdverspreide campagne. Aan de hand van dit verband kan beter worden vastgesteld welke gebeurtenissen samenhangen met de opgestelde indicatoren van inbreuk.

Enkele voorbeelden:

Uitvoering van verdachte processen: de aanvallers maken gebruik van verschillende methoden om schadelijke software uit te voeren zonder te worden gedetecteerd. Een aanvaller kan bijvoorbeeld malware dezelfde namen geven als legitieme systeembestanden, maar deze bestanden op een alternatieve locatie plaatsen, een naam gebruiken die vergelijkbaar is met die van een goedaardig bestand of de werkelijke extensie van het bestand maskeren. Defender voor Cloud modellen procesgedrag en bewaking van procesuitvoeringen om uitbijters zoals deze te detecteren.

Verborgen malware en exploitatiepogingen: Geavanceerde malware kan traditionele antimalwareproducten omzeilen door nooit naar schijf te schrijven of softwareonderdelen te versleutelen die op schijf zijn opgeslagen. Dergelijke malware kan echter worden gedetecteerd met behulp van geheugenanalyse, omdat de malware traceringen in het geheugen moet laten functioneren. Wanneer software vastloopt, bevat een crashdump een gedeelte van het geheugen ten tijde van de crash. Door het geheugen in de crashdump te analyseren, kan Microsoft Defender voor Cloud technieken detecteren die worden gebruikt voor het misbruiken van beveiligingsproblemen in software, toegang krijgen tot vertrouwelijke gegevens en onopgeraakt blijven binnen een gecompromitteerde machine zonder dat dit van invloed is op de prestaties van uw computer.

Laterale verplaatsing en interne reconnaissance: als u zich in een gecompromitteerd netwerk wilt blijven bevinden en waardevolle gegevens wilt zoeken en verzamelen, proberen aanvallers vaak lateraal van de geïnfecteerde computer naar anderen binnen hetzelfde netwerk te verplaatsen. Defender voor Cloud bewaakt proces- en aanmeldingsactiviteiten om pogingen te detecteren om de voet van een aanvaller binnen het netwerk uit te breiden, zoals uitvoering van externe opdrachten, netwerkpromptatie en inventarisatie van accounts.

Schadelijke PowerShell-scripts: PowerShell kan worden gebruikt door aanvallers om schadelijke code uit te voeren op virtuele doelmachines voor verschillende doeleinden. Defender voor Cloud inspecteert PowerShell-activiteit op bewijs van verdachte activiteiten.

Uitgaande aanvallen: aanvallers richten zich vaak op cloudresources met het doel deze resources te gebruiken voor het uitvoeren van nieuwe aanvallen. Gecompromitteerde virtuele machines kunnen bijvoorbeeld worden gebruikt om beveiligingsaanvallen op andere virtuele machines te starten, spam te verzenden of open poorten en andere apparaten op internet te scannen. Door machine learning toe te passen op netwerkverkeer, kan Defender voor Cloud detecteren wanneer uitgaande netwerkcommunicatie de norm overschrijdt. Wanneer spam wordt gedetecteerd, correleert Defender voor Cloud ook ongebruikelijk e-mailverkeer met intelligentie van Microsoft 365 om te bepalen of de e-mail waarschijnlijk kwaadwillend is of het resultaat van een legitieme e-mailcampagne.

Anomaliedetectie

Microsoft Defender voor Cloud maakt ook gebruik van anomaliedetectie om bedreigingen te identificeren. In tegenstelling tot gedragsanalyses (die afhankelijk zijn van bekende patronen die zijn afgeleid van grote gegevenssets) is afwijkingsdetectie meer "gepersonaliseerd" en richt het zich op basislijnen die specifiek voor uw implementaties zijn. Machine learning wordt toegepast om de normale activiteit voor uw implementaties te bepalen en vervolgens worden regels gegenereerd om uitbijtervoorwaarden te definiëren die een beveiligingsevenement kunnen vertegenwoordigen. Hier volgt een voorbeeld:

- Aanvallen met binnenkomende RDP-/SSH-beveiligingsaanvallen: uw implementaties hebben mogelijk drukke virtuele machines met veel aanmeldingen elke dag en andere virtuele machines met weinig, indien aanwezig, aanmeldingen. Microsoft Defender voor Cloud kan de basislijnaanmeldingsactiviteit voor deze virtuele machines bepalen en machine learning gebruiken om de normale aanmeldingsactiviteiten te definiëren. Als er een discrepantie is met de basislijn die is gedefinieerd voor aanmeldingsgerelateerde kenmerken, kan er een waarschuwing worden gegenereerd. Ook hier weer wordt door machine learning bepaald wat een aanzienlijk verschil is.

Doorlopende controle van informatie over bedreigingen

Microsoft Defender voor Cloud werkt met beveiligingsonderzoek- en data science-teams over de hele wereld die continu controleren op veranderingen in het bedreigingslandschap. Dit omvat de volgende initiatieven:

Bewaking van bedreigingsinformatie: bedreigingsinformatie omvat mechanismen, indicatoren, implicaties en bruikbare adviezen over bestaande of opkomende bedreigingen. Deze informatie wordt gedeeld in de beveiligingscommunity en Microsoft bewaakt continu de feeds voor bedreigingsinformatie van interne en externe bronnen.

Signaal delen: inzichten van beveiligingsteams in de brede Microsoft-portfolio van cloud- en on-premises services, servers en clienteindpunten worden gedeeld en geanalyseerd.

Microsoft-beveiligingsspecialisten: doorlopende betrokkenheid bij teams in Microsoft die werken in gespecialiseerde beveiligingsvelden, zoals forensische en detectie van webaanvallen.

Detectieafstemming: Algoritmen worden uitgevoerd op echte gegevenssets van klanten en beveiligingsonderzoekers werken samen met klanten om de resultaten te valideren. Echte en fout-positieven worden gebruikt voor het verfijnen van machine learning-algoritmen.

Deze gecombineerde inspanningen resulteren in nieuwe en verbeterde detecties, waarvan u direct kunt profiteren. Er is geen actie die u moet ondernemen.

Microsoft Defender voor Storage

Microsoft Defender voor Storage is een systeemeigen Azure-laag beveiligingsinformatie waarmee ongebruikelijke en mogelijk schadelijke pogingen worden gedetecteerd om toegang te krijgen tot of misbruik te maken van uw opslagaccounts. Er worden geavanceerde mogelijkheden voor detectie van bedreigingen en Microsoft Threat Intelligence-gegevens gebruikt om contextuele beveiligingswaarschuwingen te bieden. Deze waarschuwingen bevatten ook stappen om de gedetecteerde bedreigingen te beperken en toekomstige aanvallen te voorkomen.

Functies voor bedreigingsbeveiliging: Andere Azure-services

Virtuele machines: Microsoft-antimalware

Microsoft-antimalware voor Azure is een oplossing met één agent voor toepassingen en tenantomgevingen die op de achtergrond kunnen worden uitgevoerd zonder menselijke tussenkomst. U kunt beveiliging implementeren op basis van de behoeften van uw toepassingsworkloads, met standaard beveiligde of geavanceerde aangepaste configuratie, waaronder bewaking van antimalware. Azure-antimalware is een beveiligingsoptie voor virtuele Azure-machines die automatisch worden geïnstalleerd op alle virtuele Azure PaaS-machines.

Kernfuncties van Microsoft antimalware

Dit zijn de functies van Azure die Microsoft-antimalware implementeren en inschakelen voor uw toepassingen:

Realtime-beveiliging: bewaakt activiteiten in cloudservices en op virtuele machines om de uitvoering van malware te detecteren en te blokkeren.

Gepland scannen: periodiek voert gerichte scans uit om malware te detecteren, waaronder actief uitgevoerde programma's.

Malwareherstel: er wordt automatisch op gedetecteerde malware uitgevoerd, zoals het verwijderen of in quarantaine plaatsen van schadelijke bestanden en het opschonen van schadelijke registervermeldingen.

Handtekeningupdates: installeert automatisch de nieuwste beveiligingshandtekeningen (virusdefinities) om ervoor te zorgen dat de beveiliging up-to-date is op basis van een vooraf bepaalde frequentie.

Updates voor antimalware-engine: de Microsoft Antimalware-engine wordt automatisch bijgewerkt.

Updates van antimalwareplatform: het Microsoft-antimalwareplatform wordt automatisch bijgewerkt.

Actieve beveiliging: rapporteert telemetriemetagegevens over gedetecteerde bedreigingen en verdachte resources aan Microsoft Azure om snelle reactie op het veranderende bedreigingslandschap te garanderen, waardoor realtime synchrone handtekeninglevering mogelijk is via het actieve Beveiligingssysteem van Microsoft.

Voorbeeldenrapportage: biedt voorbeelden en rapporten aan de Microsoft-antimalwareservice om de service te verfijnen en probleemoplossing in te schakelen.

Uitsluitingen: hiermee kunnen toepassings- en servicebeheerders bepaalde bestanden, processen en stations configureren voor uitsluiting tegen beveiliging en scannen op prestaties en andere redenen.

Antimalwaregebeurtenisverzameling: registreert de servicestatus van de antimalware, verdachte activiteiten en herstelacties die worden uitgevoerd in het gebeurtenislogboek van het besturingssysteem en verzamelt deze in het Azure-opslagaccount van de klant.

Bedreigingsdetectie van Azure SQL Database

Azure SQL Database Threat Detection is een nieuwe functie voor beveiligingsinformatie die is ingebouwd in de Azure SQL Database-service. Werkend rond de klok om afwijkende databaseactiviteiten te leren, te profilen en te detecteren, identificeert Azure SQL Database Threat Detection mogelijke bedreigingen voor de database.

Beveiligingsfunctionarissen of andere aangewezen beheerders kunnen onmiddellijk een melding ontvangen over verdachte databaseactiviteiten wanneer ze plaatsvinden. Elke melding bevat details van de verdachte activiteit en raadt aan hoe u de bedreiging verder kunt onderzoeken en beperken.

Op dit moment detecteert Azure SQL Database Threat Detection potentiële beveiligingsproblemen en SQL-injectieaanvallen en afwijkende databasetoegangspatronen.

Wanneer gebruikers een e-mailmelding over detectie van bedreigingen ontvangen, kunnen ze door de relevante controlerecords navigeren en bekijken via een dieptekoppeling in de e-mail. Met de koppeling opent u een auditviewer of een vooraf geconfigureerde Excel-sjabloon voor controle die de relevante controlerecords rond het tijdstip van de verdachte gebeurtenis weergeeft, volgens het volgende:

Controleer de opslag voor de database/server met afwijkende databaseactiviteiten.

Relevante auditopslagtabel die is gebruikt op het moment van de gebeurtenis om het auditlogboek te schrijven.

Controleer de records van het uur onmiddellijk na het optreden van de gebeurtenis.

Controleer records met een vergelijkbare gebeurtenis-id op het moment van de gebeurtenis (optioneel voor sommige detectoren).

SQL Database-bedreigingsdetectoren maken gebruik van een van de volgende detectiemethoden:

Deterministische detectie: detecteert verdachte patronen (op basis van regels) in de SQL-clientquery's die overeenkomen met bekende aanvallen. Deze methodologie heeft een hoge detectie en een laag fout-positief, maar beperkte dekking omdat deze valt binnen de categorie 'atomische detecties'.

Gedragsdetectie: detecteert afwijkende activiteit, wat abnormaal gedrag is in de database die de afgelopen 30 dagen niet is gezien. Voorbeelden van afwijkende SQL-clientactiviteit kunnen een piek zijn in mislukte aanmeldingen of query's, een groot aantal gegevens dat wordt geëxtraheerd, ongebruikelijke canonieke query's of onbekende IP-adressen die worden gebruikt voor toegang tot de database.

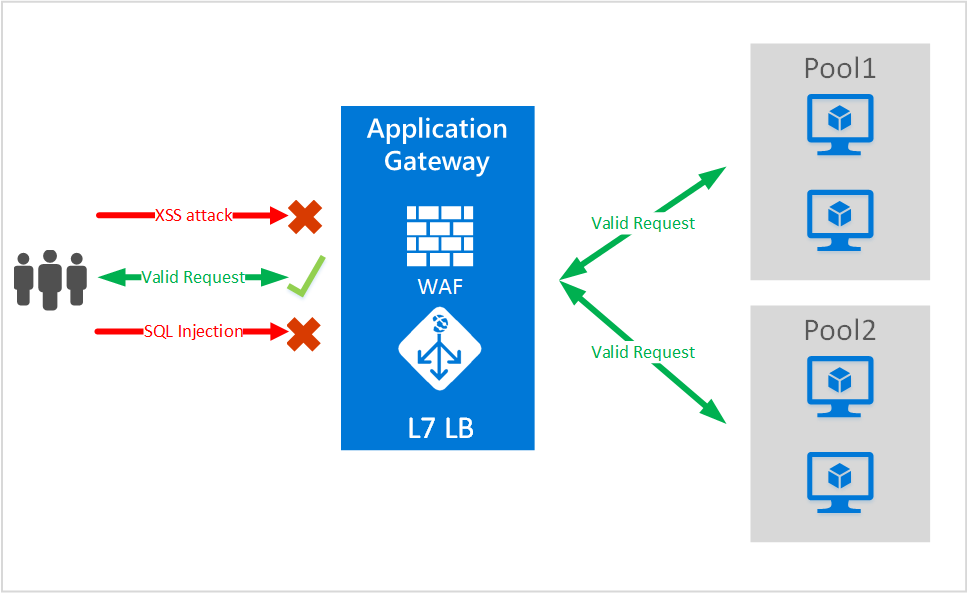

Application Gateway Web Application Firewall

Web Application Firewall (WAF) is een functie van Application Gateway die beveiliging biedt voor webtoepassingen die gebruikmaken van een toepassingsgateway voor standaardfuncties voor toepassingslevering. Web Application Firewall doet dit door ze te beschermen tegen de meeste van de top 10 veelvoorkomende webproblemen van het Open Web Application Security Project (OWASP).

Beveiligingen zijn onder andere:

SQL-injectiebeveiliging.

Beveiliging voor scripts op meerdere sites.

Common Web Attacks Protection, zoals opdrachtinjectie, HTTP-aanvraagsmokkel, HTTP-antwoord splitsen en aanvallen op externe bestandsopname.

Beveiliging tegen schendingen van het HTTP-protocol.

Beveiliging tegen afwijkingen in HET HTTP-protocol, zoals ontbrekende hostgebruikersagent en accepteren headers.

Preventie van bots, crawlers en scanners.

Detectie van veelvoorkomende onjuiste configuraties van toepassingen (bijvoorbeeld Apache, IIS, enzovoort).

Het configureren van WAF op uw toepassingsgateway biedt de volgende voordelen:

Beschermt uw webtoepassing tegen webproblemen en aanvallen zonder de back-endcode aan te passen.

Beveiligt meerdere webtoepassingen tegelijkertijd achter een toepassingsgateway. Een toepassingsgateway ondersteunt het hosten van maximaal 20 websites.

Bewaakt webtoepassingen tegen aanvallen met behulp van realtime rapporten die worden gegenereerd door WAF-logboeken van application gateway.

Helpt te voldoen aan nalevingsvereisten. Voor bepaalde nalevingscontroles moeten alle internetgerichte eindpunten worden beveiligd door een WAF-oplossing.

Defender voor cloud-apps

Defender voor Cloud Apps is een essentieel onderdeel van de Microsoft Cloud Security-stack. Het is een uitgebreide oplossing die uw organisatie kan helpen bij het overstappen om optimaal te profiteren van de belofte van cloudtoepassingen. Het houdt u in de controle, door verbeterde zichtbaarheid van activiteiten. Het verhoogt ook de beveiliging van essentiële gegevens in cloudtoepassingen.

Met hulpprogramma's om schaduw-IT te onthullen, risico's te beoordelen, beleid af te dwingen, activiteiten te onderzoeken en bedreigingen te stoppen, kan uw organisatie veiliger overstappen naar de cloud terwijl de controle over essentiële gegevens wordt behouden.

| Categorie | Beschrijving |

|---|---|

| Detecteren | Ontdek schaduw-IT met Defender voor Cloud Apps. Krijg meer inzicht door apps, activiteiten, gebruikers, gegevens en bestanden in uw cloudomgeving te detecteren. Detecteer apps van derden die zijn verbonden met uw cloud. |

| Onderzoeken | Onderzoek uw cloud-apps met forensische hulpprogramma's voor de cloud om riskante apps, specifieke gebruikers en bestanden in uw netwerk diepgaand te onderzoeken. Vind patronen in de gegevens die vanuit de cloud worden verzameld. U kunt rapporten genereren om uw cloud te bewaken. |

| Control | Beperk risico's door beleidsregels en waarschuwingen in te stellen om maximale controle over het netwerkverkeer in de cloud te behalen. Gebruik Defender voor Cloud Apps om uw gebruikers te migreren naar veilige, ingerichte alternatieven voor cloud-apps. |

| Beschermen | Gebruik Defender voor Cloud Apps om toepassingen te goedkeuren of te verbieden, preventie van gegevensverlies af te dwingen, machtigingen te beheren en delen, en aangepaste rapporten en waarschuwingen te genereren. |

| Control | Beperk risico's door beleidsregels en waarschuwingen in te stellen om maximale controle over het netwerkverkeer in de cloud te behalen. Gebruik Defender voor Cloud Apps om uw gebruikers te migreren naar veilige, ingerichte alternatieven voor cloud-apps. |

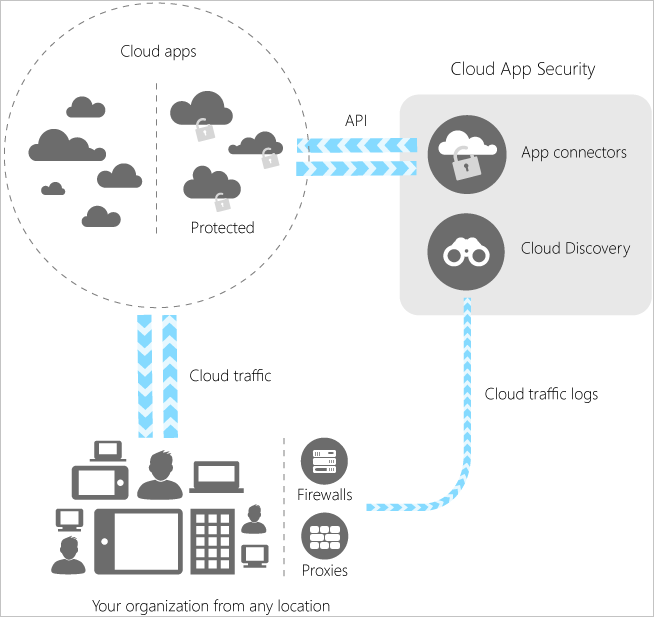

Defender voor Cloud Apps integreert zichtbaarheid met uw cloud door:

Cloud Discovery gebruiken om uw cloudomgeving en de cloud-apps die uw organisatie gebruikt, toe te wijzen en te identificeren.

Apps in uw cloud goedkeuren en verbieden.

Het gebruik van eenvoudig te implementeren app-connectors die gebruikmaken van provider-API's, voor zichtbaarheid en beheer van apps waarmee u verbinding maakt.

Helpt u continu controle te hebben door instellingen in te stellen en vervolgens voortdurend af te stemmen, beleidsregels.

Bij het verzamelen van gegevens uit deze bronnen voert Defender voor Cloud Apps geavanceerde analyses uit. U wordt direct op de hoogte gesteld van afwijkende activiteiten en u krijgt meer inzicht in uw cloudomgeving. U kunt een beleid configureren in Defender voor Cloud Apps en dit gebruiken om alles in uw cloudomgeving te beveiligen.

Mogelijkheden voor beveiliging tegen bedreigingen van derden via Azure Marketplace

Web Application Firewall

Web Application Firewall inspecteert binnenkomend webverkeer en blokkeert SQL-injecties, scripts op meerdere sites, malware-uploads, DDoS-aanvallen van toepassingen en andere aanvallen die zijn gericht op uw webtoepassingen. Ook worden de reacties van de back-endwebservers gecontroleerd op preventie van gegevensverlies (DLP). Met de geïntegreerde engine voor toegangsbeheer kunnen beheerders gedetailleerde beleidsregels voor toegangsbeheer maken voor verificatie, autorisatie en accounting (AAA), wat organisaties sterke verificatie en gebruikersbeheer biedt.

Web Application Firewall biedt de volgende voordelen:

Detecteert en blokkeert SQL-injecties, cross-sitescripting, malware-uploads, toepassings-DDoS of andere aanvallen op uw toepassing.

Verificatie en toegangsbeheer.

Scant uitgaand verkeer om gevoelige gegevens te detecteren en kan de informatie maskeren of blokkeren.

Versnelt de levering van webtoepassingsinhoud, met behulp van mogelijkheden zoals caching, compressie en andere verkeersoptimalisaties.

Zie Barracuda WAF, Brocade Virtual Web Application Firewall (vWAF), Imperva SecureSphere en de ThreatSTOP IP-firewall voor voorbeelden van webtoepassingsfirewalls die beschikbaar zijn in Azure Marketplace.

Volgende stap

- Reageren op bedreigingen van vandaag: helpt bij het identificeren van actieve bedreigingen die gericht zijn op uw Azure-resources en biedt de inzichten die u nodig hebt om snel te reageren.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor