Zero Trust beveiliging

Zero Trust is een nieuw beveiligingsmodel dat uitgaat van een schending en elke aanvraag verifieert alsof deze afkomstig is van een onbeheerd netwerk. In dit artikel krijgt u informatie over de leidende principes van Zero Trust en vindt u resources om u te helpen bij het implementeren van Zero Trust.

Leidende principes van Zero Trust

Tegenwoordig hebben organisaties een nieuw beveiligingsmodel nodig dat zich effectief aanpast aan de complexiteit van de moderne omgeving, het mobiele personeel omarmt en mensen, apparaten, toepassingen en gegevens beschermt, waar ze zich ook bevinden.

Om deze nieuwe wereld van computing aan te pakken, raadt Microsoft het Zero Trust-beveiligingsmodel ten zeerste aan, dat is gebaseerd op deze leidende principes:

- Expliciet verifiëren : verifieer en autoriseer altijd op basis van alle beschikbare gegevenspunten.

- Toegang met minimale bevoegdheden gebruiken : beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), adaptief beleid op basis van risico's en gegevensbeveiliging.

- Stel schending: minimaliseer de straal van de explosie en segmenttoegang. Controleer end-to-end-versleuteling en gebruik analyses om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en de verdediging te verbeteren.

Zie het Zero Trust Guidance Center van Microsoft voor meer informatie over Zero Trust.

Zero Trust architectuur

Een Zero Trust aanpak strekt zich uit over de hele digitale activa en fungeert als een geïntegreerde beveiligingsfilosofie en end-to-end-strategie.

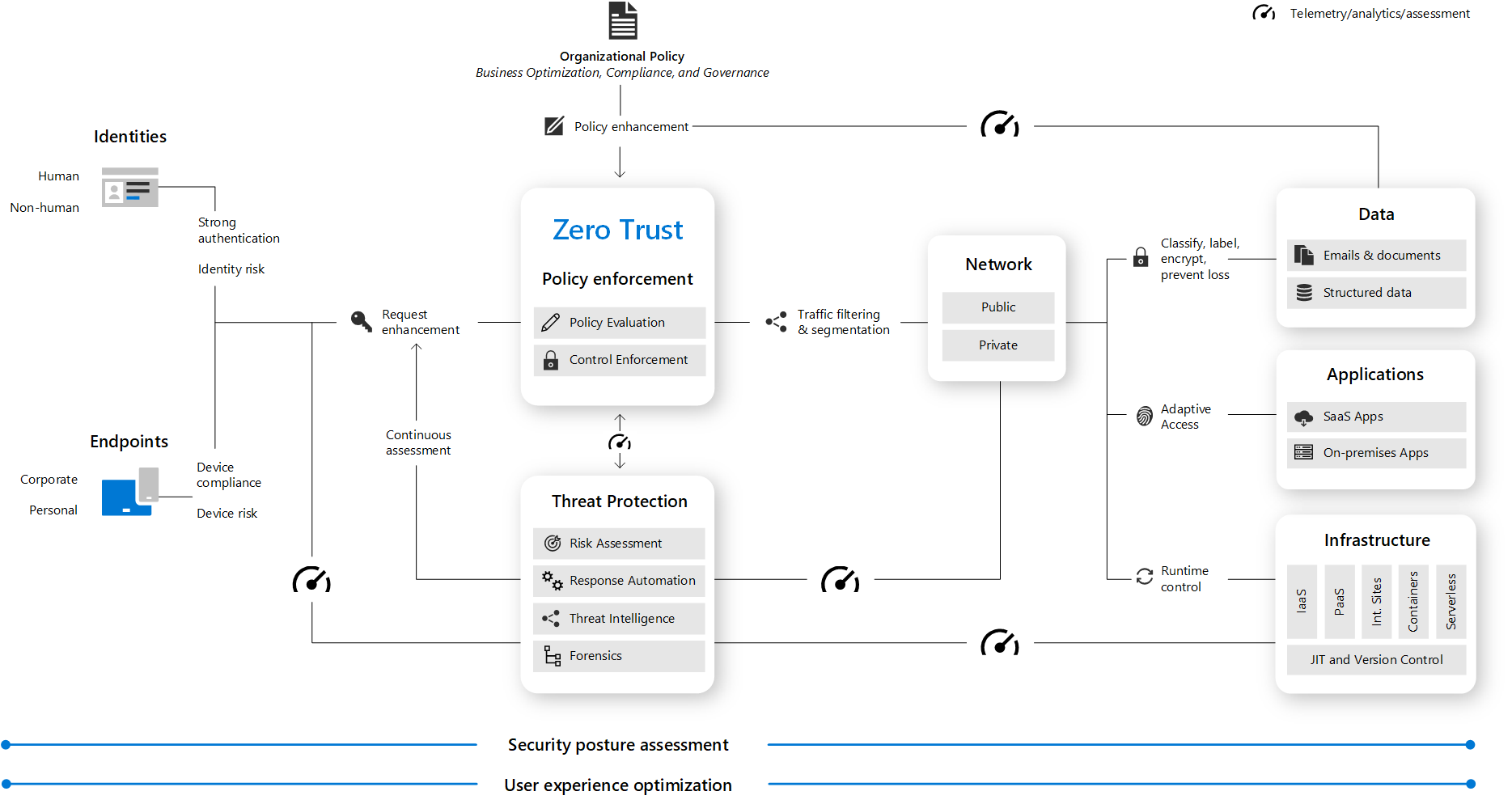

In deze afbeelding ziet u een weergave van de primaire elementen die bijdragen aan Zero Trust.

In de afbeelding:

- Afdwingen van beveiligingsbeleid staat centraal in een Zero Trust-architectuur. Dit omvat Meervoudige verificatie met voorwaardelijke toegang die rekening houdt met het risico van gebruikersaccounts, de apparaatstatus en andere criteria en beleidsregels die u instelt.

- Identiteiten, apparaten (ook wel eindpunten genoemd), gegevens, toepassingen, netwerk en andere infrastructuuronderdelen zijn allemaal geconfigureerd met de juiste beveiliging. Beleidsregels die voor elk van deze onderdelen zijn geconfigureerd, worden gecoördineerd met uw algemene Zero Trust strategie. Apparaatbeleid bepaalt bijvoorbeeld de criteria voor gezonde apparaten en het beleid voor voorwaardelijke toegang vereist dat apparaten in orde zijn voor toegang tot specifieke apps en gegevens.

- Bedreigingsbeveiliging en -intelligentie bewaakt de omgeving, brengt de huidige risico's aan het oppervlak en onderneemt geautomatiseerde actie om aanvallen te herstellen.

Zie Deploying Zero Trust solutions van Microsoft voor meer informatie over het implementeren van technologieonderdelen van de Zero Trust-architectuur.

Als alternatief voor implementatierichtlijnen die configuratiestappen bieden voor elk van de technologieonderdelen die worden beschermd door Zero Trust-principes, is raMP-richtlijnen (Rapid Modernization Plan) gebaseerd op initiatieven en biedt u een reeks implementatiepaden om belangrijke beveiligingslagen sneller te implementeren.

Van beveiligingsperimeter naar Zero Trust

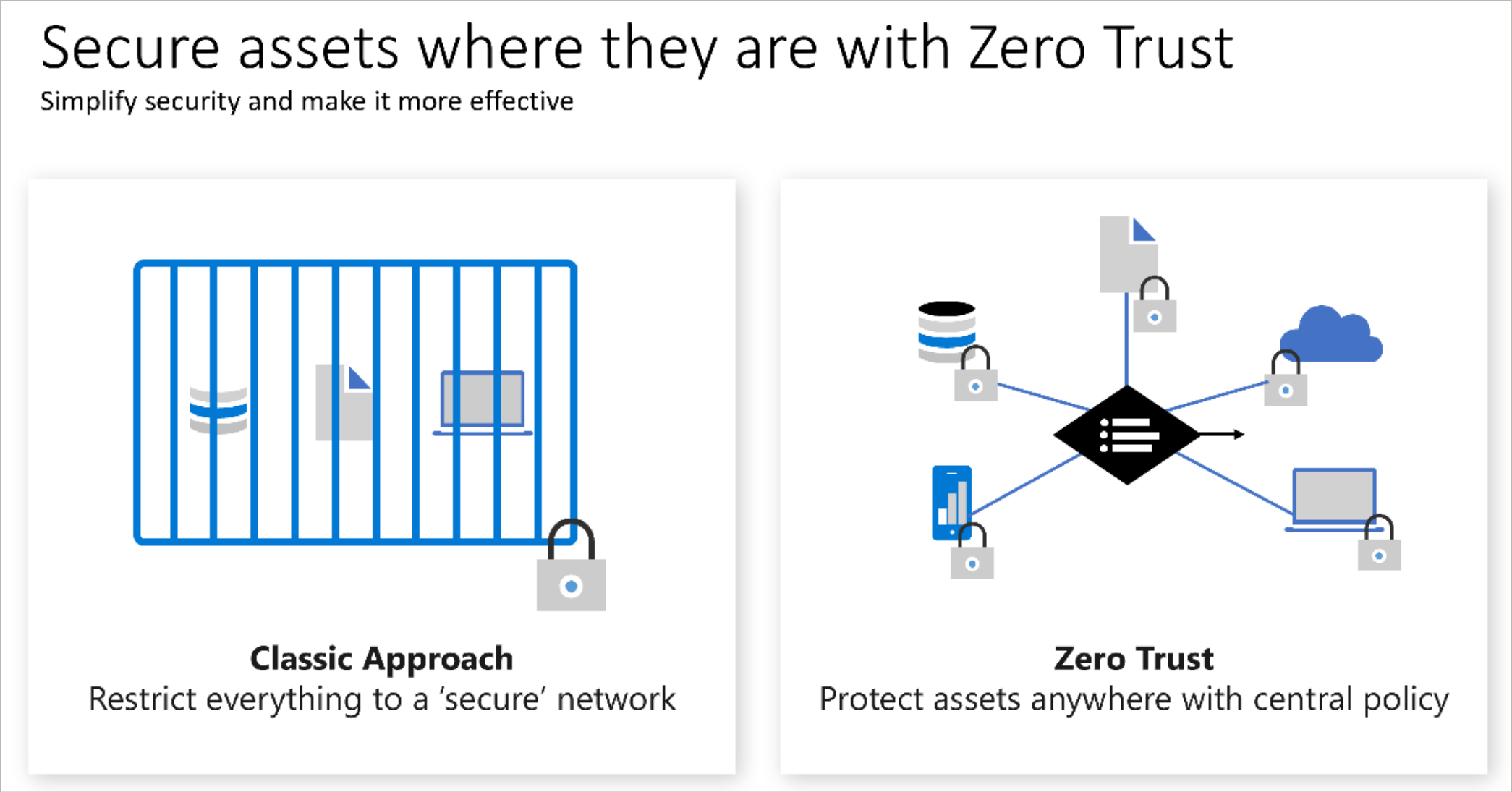

De traditionele benadering van toegangsbeheer voor IT is gebaseerd op het beperken van de toegang tot een bedrijfsnetwerk en het vervolgens aanvullen met meer besturingselementen, indien van toepassing. Dit model beperkt alle resources tot een netwerkverbinding in bedrijfseigendom en is te beperkend geworden om te voldoen aan de behoeften van een dynamische onderneming.

Organisaties moeten een Zero Trust benadering van toegangsbeheer gebruiken, omdat ze werken op afstand omarmen en cloudtechnologie gebruiken om hun bedrijfsmodel, klantbetrokkenheidsmodel, werknemersbetrokkenheid en empowermentmodel digitaal te transformeren.

Zero Trust-principes helpen bij het vaststellen en continu verbeteren van beveiligingsgaranties, terwijl de flexibiliteit behouden blijft om gelijke tred te houden met deze nieuwe wereld. De meeste vertrouwenstrajecten zonder vertrouwen beginnen met toegangsbeheer en richten zich op identiteit als voorkeurs- en primaire controle, terwijl ze netwerkbeveiligingstechnologie blijven gebruiken als een belangrijk element. Netwerktechnologie en de beveiligingsperimetertactiek zijn nog steeds aanwezig in een modern toegangscontrolemodel, maar ze zijn niet de dominante en voorkeursbenadering in een volledige strategie voor toegangsbeheer.

Zie het toegangsbeheer van de Cloud Adoption Framework voor meer informatie over de Zero Trust transformatie van toegangsbeheer.

Voorwaardelijke toegang met Zero Trust

De Microsoft-benadering van Zero Trust bevat voorwaardelijke toegang als de belangrijkste beleidsengine. Voorwaardelijke toegang wordt gebruikt als de beleidsengine voor een Zero Trust-architectuur die zowel beleidsdefinitie als beleidshandhaving omvat. Op basis van verschillende signalen of voorwaarden kan voorwaardelijke toegang beperkte toegang tot resources blokkeren of geven.

Zie Voorwaardelijke toegang voor Zero Trust voor meer informatie over het maken van een toegangsmodel op basis van voorwaardelijke toegang dat is afgestemd op de richtlijnen van Zero Trust.

Apps ontwikkelen met behulp van Zero Trust principes

Zero Trust is een beveiligingsframework dat niet afhankelijk is van de impliciete vertrouwensrelatie die wordt geboden aan interacties achter een beveiligde netwerkperimeter. In plaats daarvan worden de principes van expliciete verificatie, minimale toegangsrechten en ervan uitgegaan dat inbreuk wordt gebruikt om gebruikers en gegevens veilig te houden, terwijl algemene scenario's mogelijk zijn, zoals toegang tot toepassingen van buiten de netwerkperimeter.

Als ontwikkelaar is het essentieel dat u Zero Trust principes gebruikt om gebruikers en gegevens veilig te houden. App-ontwikkelaars kunnen de beveiliging van apps verbeteren, de impact van schendingen minimaliseren en ervoor zorgen dat hun toepassingen voldoen aan de beveiligingsvereisten van hun klanten door gebruik te maken van Zero Trust principes.

Zie voor meer informatie over best practices voor het beveiligen van uw apps:

- Microsoft's Building apps with a Zero Trust approach to identity (Apps bouwen met een Zero Trust benadering van identiteit)

- Apps bouwen die geschikt zijn voor Zero Trust met Microsoft identity platform functies en hulpprogramma's

Zero Trust en Microsoft 365

Microsoft 365 is gebouwd met veel beveiligings- en informatiebeveiligingsmogelijkheden om u te helpen Zero Trust in uw omgeving in te bouwen. Veel van de mogelijkheden kunnen worden uitgebreid om de toegang tot andere SaaS-apps die uw organisatie gebruikt en de gegevens in deze apps te beveiligen. Zie Deploying Zero Trust for Microsoft 365 (Zero Trust implementeren voor Microsoft 365) voor meer informatie.

Zie configuraties voor Zero Trust identiteit en apparaattoegang voor meer informatie over aanbevelingen en kernconcepten voor het implementeren van beleid en configuraties voor beveiligde e-mail, documenten en apps voor Zero Trust toegang tot Microsoft 365.

Volgende stappen

- Zie Integreren met de Zero Trust-oplossingen van Microsoft voor meer informatie over het verbeteren van uw beveiligingsoplossingen door te integreren met Microsoft-producten

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor