Azure Virtual WAN bewaken

In dit artikel wordt het volgende beschreven:

- De typen bewakingsgegevens die u voor deze service kunt verzamelen.

- Manieren om die gegevens te analyseren.

Notitie

Als u al bekend bent met deze service en/of Azure Monitor en alleen wilt weten hoe u bewakingsgegevens analyseert, raadpleegt u de sectie Analyseren aan het einde van dit artikel.

Wanneer u kritieke toepassingen en bedrijfsprocessen hebt die afhankelijk zijn van Azure-resources, moet u waarschuwingen voor uw systeem bewaken en ontvangen. De Azure Monitor-service verzamelt en aggregeert metrische gegevens en logboeken van elk onderdeel van uw systeem. Azure Monitor biedt een overzicht van beschikbaarheid, prestaties en tolerantie, en geeft u een overzicht van problemen. U kunt de Azure-portal, PowerShell, Azure CLI, REST API of clientbibliotheken gebruiken om bewakingsgegevens in te stellen en weer te geven.

- Zie het overzicht van Azure Monitor voor meer informatie over Azure Monitor.

- Zie Azure-resources bewaken met Azure Monitor voor meer informatie over het bewaken van Azure-resources in het algemeen.

Inzichten

Sommige services in Azure hebben een ingebouwd bewakingsdashboard in Azure Portal dat een beginpunt biedt voor het bewaken van uw service. Deze dashboards worden inzichten genoemd en u kunt ze vinden in de Insights Hub van Azure Monitor in Azure Portal.

Virtual WAN maakt gebruik van Network Insights om gebruikers en operators de mogelijkheid te bieden om de status en status van een Virtual WAN weer te geven, weergegeven via een automatisch gedetecteerde topologische kaart. Resourcestatus- en statusoverlays op de kaart geven u een momentopnameweergave van de algehele status van het Virtual WAN. U kunt door resources op de kaart navigeren met behulp van één klik toegang tot de resourceconfiguratiepagina's van de Virtual WAN-portal. Zie Azure Monitor Network Insights voor Virtual WAN voor meer informatie.

Resourcetypen

Azure maakt gebruik van het concept van resourcetypen en id's om alles in een abonnement te identificeren. Resourcetypen maken ook deel uit van de resource-id's voor elke resource die wordt uitgevoerd in Azure. Eén resourcetype voor een virtuele machine is Microsoft.Compute/virtualMachinesbijvoorbeeld . Zie Resourceproviders voor een lijst met services en de bijbehorende resourcetypen.

Azure Monitor organiseert op dezelfde manier kernbewakingsgegevens in metrische gegevens en logboeken op basis van resourcetypen, ook wel naamruimten genoemd. Er zijn verschillende metrische gegevens en logboeken beschikbaar voor verschillende resourcetypen. Uw service is mogelijk gekoppeld aan meer dan één resourcetype.

Zie de naslaginformatie over bewakingsgegevens van Azure Virtual WAN voor meer informatie over de resourcetypen voor Virtual WAN.

Gegevensopslag

Voor Azure Monitor:

- Metrische gegevens worden opgeslagen in de metrische gegevensdatabase van Azure Monitor.

- Logboekgegevens worden opgeslagen in het logboekarchief van Azure Monitor. Log Analytics is een hulpprogramma in Azure Portal waarmee een query kan worden uitgevoerd op dit archief.

- Het Azure-activiteitenlogboek is een afzonderlijk archief met een eigen interface in Azure Portal.

U kunt eventueel metrische gegevens en activiteitenlogboekgegevens routeren naar het logboekarchief van Azure Monitor. Vervolgens kunt u Log Analytics gebruiken om een query uit te voeren op de gegevens en deze te correleren met andere logboekgegevens.

Veel services kunnen diagnostische instellingen gebruiken om metrische gegevens en logboekgegevens te verzenden naar andere opslaglocaties buiten Azure Monitor. Voorbeelden hiervan zijn Azure Storage, gehoste partnersystemen en niet-Azure-partnersystemen, met behulp van Event Hubs.

Zie het Azure Monitor-gegevensplatform voor gedetailleerde informatie over hoe Azure Monitor gegevens opslaat.

Metrische gegevens van het Azure Monitor-platform

Azure Monitor biedt metrische platformgegevens voor de meeste services. Deze metrische gegevens zijn:

- Afzonderlijk gedefinieerd voor elke naamruimte.

- Opgeslagen in de metrische gegevensdatabase van Azure Monitor.

- Lichtgewicht en in staat om bijna realtime waarschuwingen te ondersteunen.

- Wordt gebruikt om de prestaties van een resource in de loop van de tijd bij te houden.

Verzameling: Azure Monitor verzamelt automatisch metrische platformgegevens. Er is geen configuratie vereist.

Routering: U kunt sommige metrische platformgegevens ook routeren naar Azure Monitor-logboeken/Log Analytics, zodat u er query's op kunt uitvoeren met andere logboekgegevens. Controleer de DS-exportinstelling voor elke metriek om te zien of u een diagnostische instelling kunt gebruiken om de metrische gegevens te routeren naar Azure Monitor-logboeken/Log Analytics.

- Zie de diagnostische instelling voor metrische gegevens voor meer informatie.

- Zie Diagnostische instellingen maken in Azure Monitor om diagnostische instellingen voor een service te configureren.

Zie Ondersteunde metrische gegevens in Azure Monitor voor een lijst met alle metrische gegevens die kunnen worden verzameld voor alle resources in Azure Monitor.

Zie de naslaginformatie over bewakingsgegevens van Azure Virtual WAN voor een lijst met beschikbare metrische gegevens voor Virtual WAN.

U kunt metrische gegevens voor Virtual WAN weergeven met behulp van Azure Portal. Met de volgende stappen kunt u metrische gegevens zoeken en weergeven:

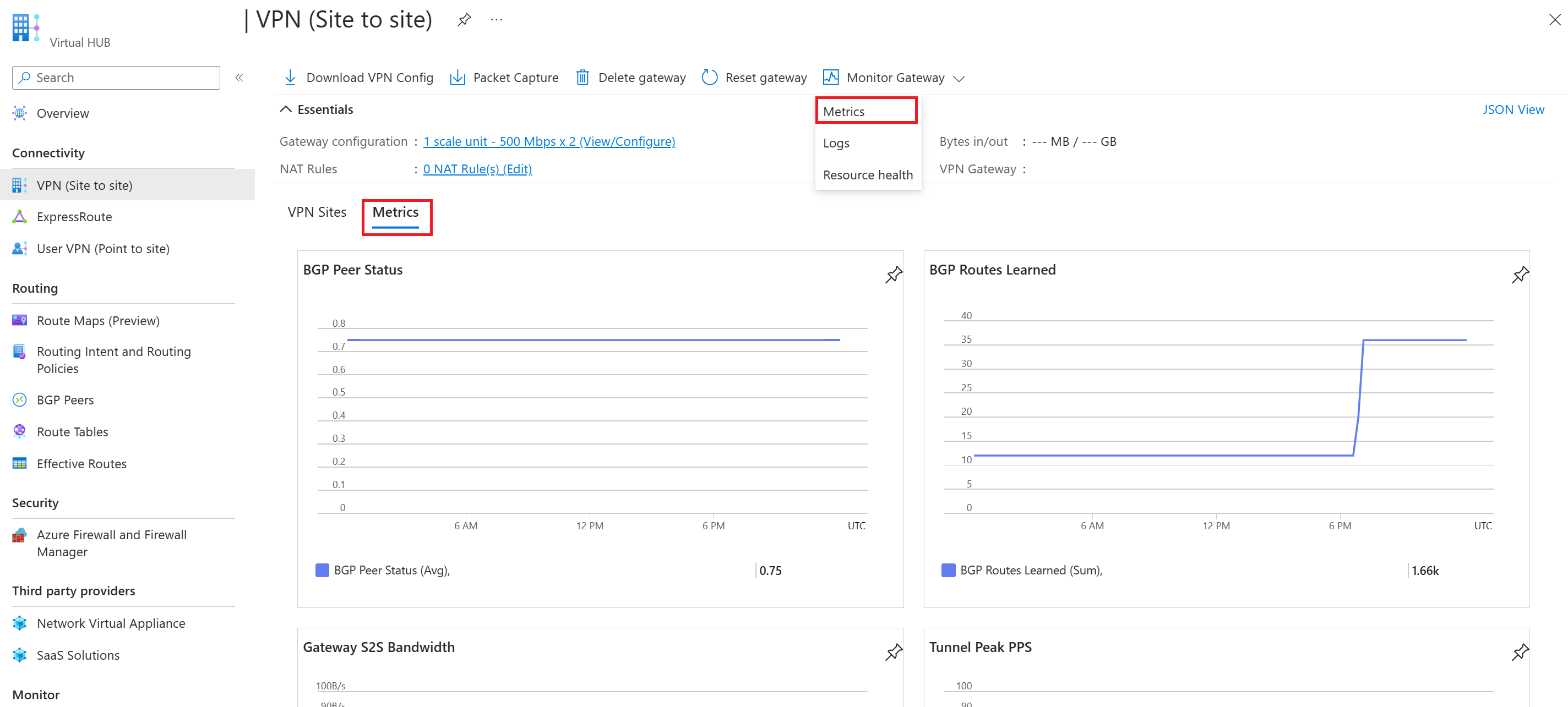

Selecteer Gateway bewaken en vervolgens Metrische gegevens. U kunt ook metrische gegevens onderaan selecteren om een dashboard weer te geven van de belangrijkste metrische gegevens voor site-naar-site en punt-naar-site-VPN.

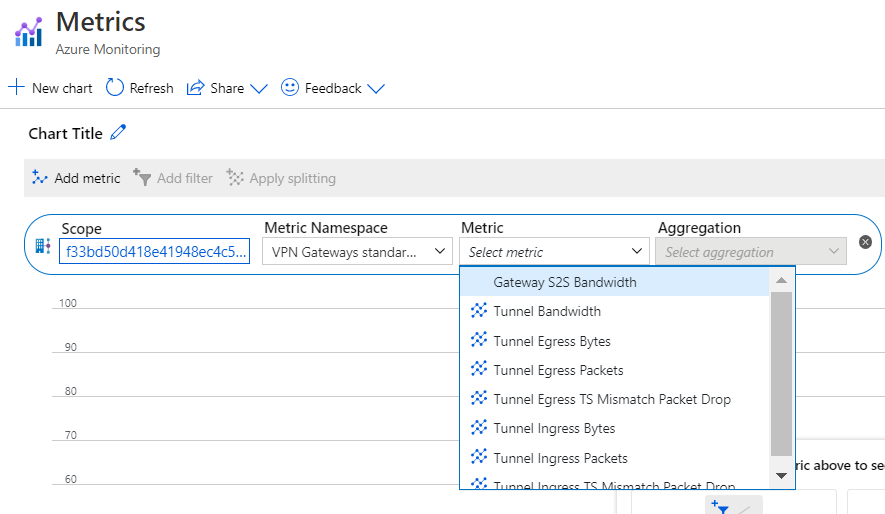

Op de pagina Metrische gegevens kunt u de metrische gegevens bekijken.

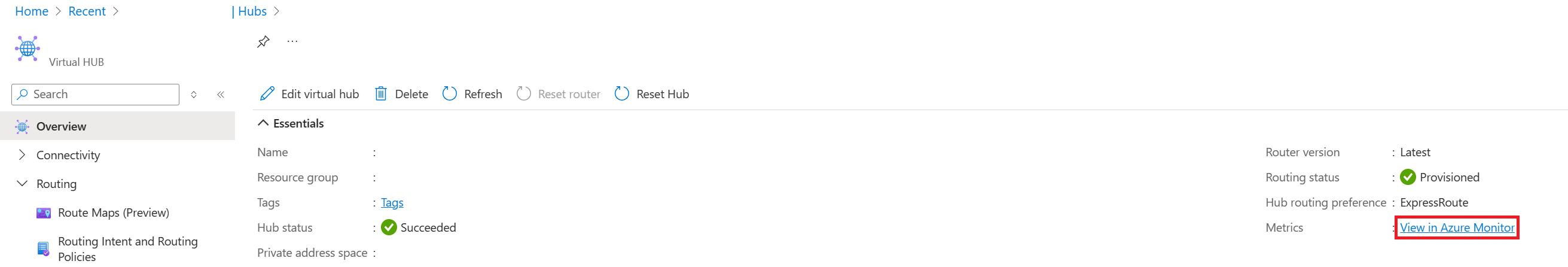

Als u metrische gegevens voor de virtuele hubrouter wilt zien, kunt u Metrische gegevens selecteren op de pagina Overzicht van de virtuele hub.

Zie Metrische gegevens analyseren voor een Azure-resource voor meer informatie.

PowerShell-stappen

U kunt metrische gegevens voor Virtual WAN weergeven met behulp van PowerShell. Gebruik de volgende PowerShell-opdrachten om een query uit te voeren.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- Resource-id. De resource-id van uw virtuele hub vindt u in Azure Portal. Navigeer naar de pagina van de virtuele hub in vWAN en selecteer JSON-weergave onder Essentials.

- Metrische naam. Verwijst naar de naam van de metrische gegevens die u wilt opvragen, die in dit geval wordt aangeroepen

VirtualHubDataProcessed. Deze metrische waarde toont alle gegevens die de virtuele hubrouter heeft verwerkt in de geselecteerde periode van de hub. - Tijdsinterval. Verwijst naar de frequentie waarmee u de aggregatie wilt zien. In de huidige opdracht ziet u een geselecteerde geaggregeerde eenheid per 5 minuten. U kunt – 5M/15M/30M/1H/6H/12H en 1D selecteren.

- Begin- en eindtijd. Deze tijd is gebaseerd op UTC. Zorg ervoor dat u UTC-waarden invoert bij het invoeren van deze parameters. Als deze parameters niet worden gebruikt, worden de gegevens van het afgelopen één uur standaard weergegeven.

- Aggregatietype som. Het aggregatietype som toont het totale aantal bytes dat de router van de virtuele hub heeft doorlopen tijdens een geselecteerde periode. Als u bijvoorbeeld de tijdgranulariteit instelt op 5 minuten, komt elk gegevenspunt overeen met het aantal bytes dat in dat interval van vijf minuten is verzonden. Als u deze waarde wilt converteren naar Gbps, kunt u dit getal delen door 3750000000000. Op basis van de capaciteit van de virtuele hub kan de hubrouter tussen 3 Gbps en 50 Gbps ondersteunen. De aggregatietypen Max en Min zijn op dit moment niet zinvol.

Azure Monitor-resourcelogboeken

Resourcelogboeken bieden inzicht in bewerkingen die zijn uitgevoerd door een Azure-resource. Logboeken worden automatisch gegenereerd, maar u moet ze routeren naar Azure Monitor-logboeken om ze op te slaan of er query's op uit te voeren. Logboeken zijn ingedeeld in categorieën. Een bepaalde naamruimte kan meerdere resourcelogboekcategorieën hebben.

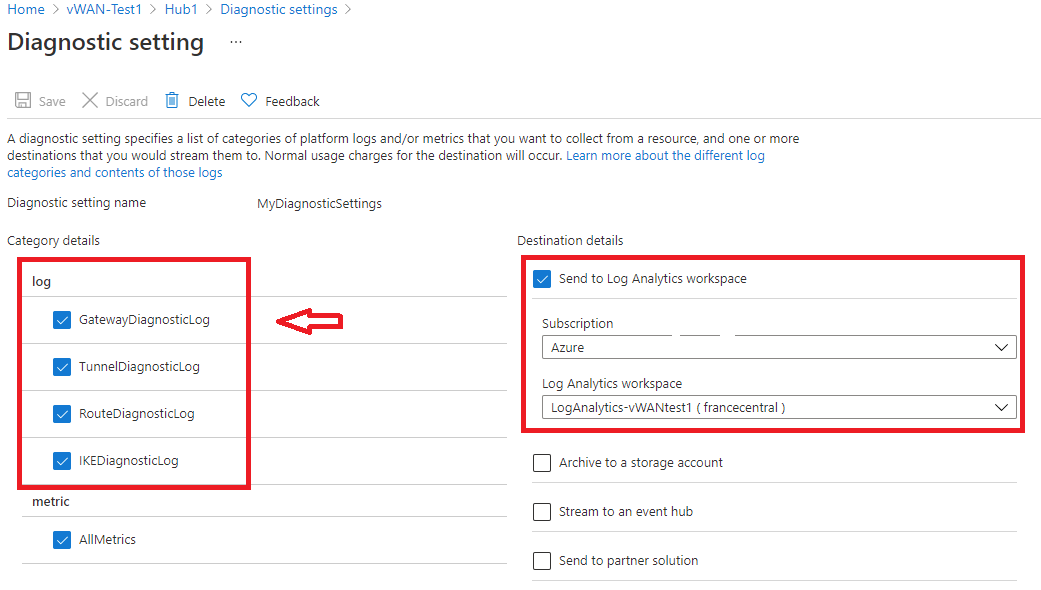

Verzameling: Resourcelogboeken worden pas verzameld en opgeslagen als u een diagnostische instelling maakt en de logboeken doorsturen naar een of meer locaties. Wanneer u een diagnostische instelling maakt, geeft u op welke categorieën logboeken moeten worden verzameld. Er zijn meerdere manieren om diagnostische instellingen te maken en te onderhouden, waaronder Azure Portal, programmatisch en hoewel Azure Policy.

Routering: de voorgestelde standaardinstelling is het routeren van resourcelogboeken naar Azure Monitor-logboeken, zodat u er query's op kunt uitvoeren met andere logboekgegevens. Andere locaties, zoals Azure Storage, Azure Event Hubs en bepaalde Microsoft-bewakingspartners, zijn ook beschikbaar. Zie Azure-resourcelogboeken en resourcelogboekbestemmingen voor meer informatie.

Zie Diagnostische instellingen in Azure Monitor voor gedetailleerde informatie over het verzamelen, opslaan en routeren van resourcelogboeken.

Zie Ondersteunde resourcelogboeken in Azure Monitor voor een lijst met alle beschikbare resourcelogboekcategorieën in Azure Monitor.

Alle resourcelogboeken in Azure Monitor hebben dezelfde koptekstvelden, gevolgd door servicespecifieke velden. Het algemene schema wordt beschreven in het schema voor resourcelogboeken van Azure Monitor.

Zie de referentie voor bewakingsgegevens van Azure Virtual WAN voor de beschikbare resourcelogboekcategorieën, de bijbehorende Log Analytics-tabellen en de logboekschema's voor Virtual WAN.

Schema's

Zie Ondersteunde services, schema's en categorieën voor diagnostische logboeken op het hoogste niveau voor gedetailleerde beschrijving van het schema voor diagnostische logboeken op het hoogste niveau.

Wanneer u metrische gegevens bekijkt via Log Analytics, bevat de uitvoer de volgende kolommen:

| Kolom | Type | Beschrijving |

|---|---|---|

| TimeGrain | tekenreeks | PT1M (metrische waarden worden elke minuut gepusht) |

| Tellen | werkelijk | Meestal gelijk aan 2 (elke MSEE pusht elke minuut één metrische waarde) |

| Minimum | werkelijk | Het minimum van de twee metrische waarden die worden gepusht door de twee MSA's |

| Maximum | werkelijk | Het maximum van de twee metrische waarden die worden gepusht door de twee MSA's |

| Gemiddeld | werkelijk | Gelijk aan (minimum + maximum)/2 |

| Totaal | werkelijk | Som van de twee metrische waarden van beide MSA's (de belangrijkste waarde waarop moet worden gericht voor de metrische query) |

Diagnostische instelling maken om logboeken weer te geven

Met de volgende stappen kunt u diagnostische instellingen maken, bewerken en weergeven:

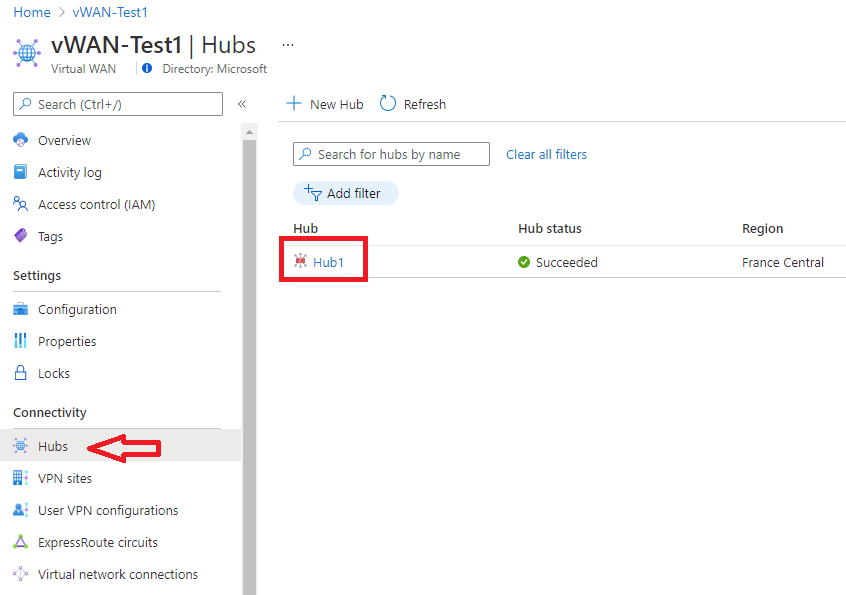

Navigeer in de portal naar uw Virtual WAN-resource en selecteer vervolgens Hubs in de verbindingsgroep .

Selecteer onder de groep Connectiviteit aan de linkerkant de gateway waarvoor u diagnostische gegevens wilt onderzoeken:

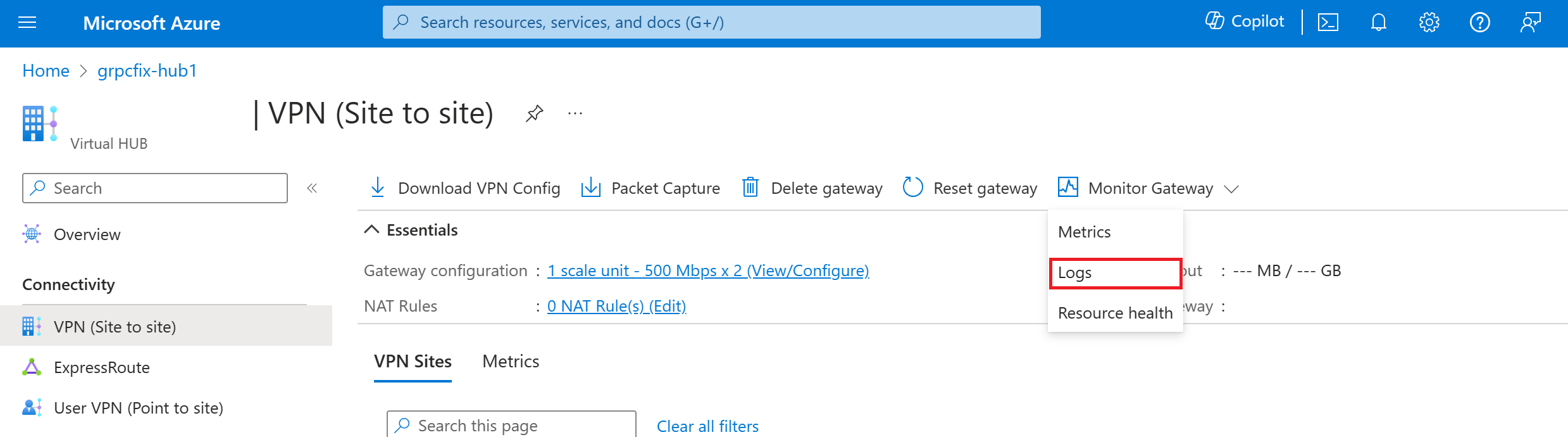

Selecteer Gateway bewaken en vervolgens Logboeken aan de rechterkant van de pagina.

Op deze pagina kunt u een nieuwe diagnostische instelling maken (+Diagnostische instelling toevoegen) of een bestaande instelling bewerken (instelling bewerken). U kunt ervoor kiezen om de diagnostische logboeken naar Log Analytics te verzenden (zoals in het volgende voorbeeld wordt weergegeven), naar een Event Hub te streamen, naar een oplossing van derden te verzenden of naar een opslagaccount te archiveren.

Nadat u op Opslaan hebt geklikt, ziet u binnen enkele uren logboeken in deze Log Analytics-werkruimte.

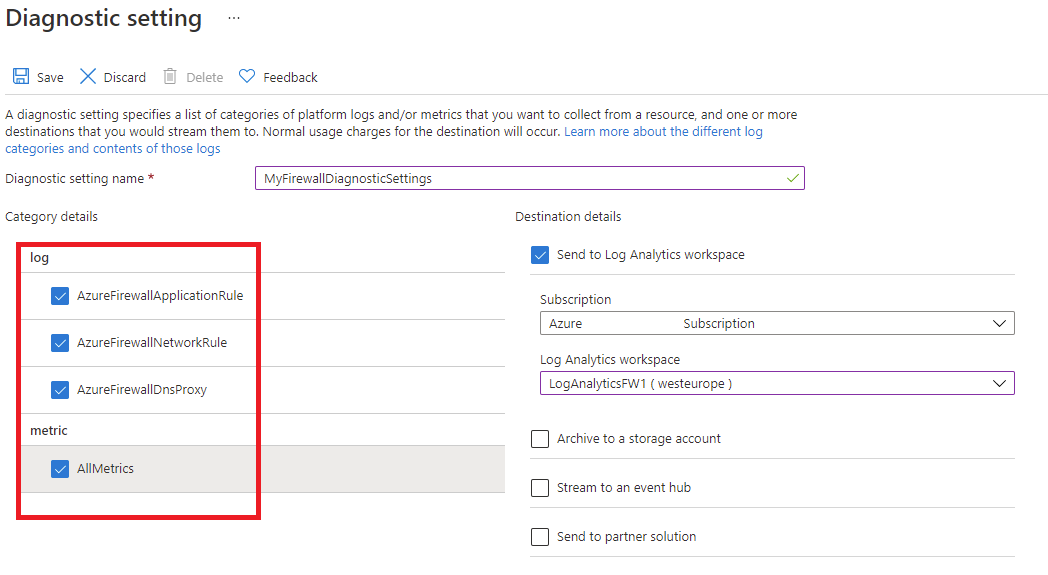

Als u een beveiligde hub (met Azure Firewall) wilt bewaken, moet u de configuratie van diagnostische gegevens en logboekregistratie uitvoeren vanaf het tabblad Diagnostische instelling :

Belangrijk

Voor het inschakelen van deze instellingen zijn extra Azure-services (opslagaccount, Event Hub of Log Analytics) vereist, waardoor uw kosten kunnen toenemen. Als u een geschatte kosten wilt berekenen, gaat u naar de Azure-prijscalculator.

Beveiligde hub bewaken (Azure Firewall)

Als u ervoor kiest om uw virtuele hub te beveiligen met behulp van Azure Firewall, zijn hier relevante logboeken en metrische gegevens beschikbaar: Azure Firewall-logboeken en metrische gegevens.

U kunt de beveiligde hub bewaken met behulp van Azure Firewall-logboeken en metrische gegevens. U kunt ook activiteitenlogboeken gebruiken om bewerkingen in Azure Firewall-resources te controleren. Voor elke Azure Virtual WAN die u beveiligt en converteert naar een beveiligde hub, maakt Azure Firewall een expliciet firewall-resourceobject. Het object bevindt zich in de resourcegroep waar de hub zich bevindt.

Azure-activiteitenlogboek

Het activiteitenlogboek bevat gebeurtenissen op abonnementsniveau waarmee bewerkingen voor elke Azure-resource worden bijgehouden, zoals van buiten die resource wordt gezien; Bijvoorbeeld het maken van een nieuwe resource of het starten van een virtuele machine.

Verzameling: gebeurtenissen in activiteitenlogboeken worden automatisch gegenereerd en verzameld in een afzonderlijk archief voor weergave in Azure Portal.

Routering: U kunt activiteitenlogboekgegevens verzenden naar Azure Monitor-logboeken, zodat u deze naast andere logboekgegevens kunt analyseren. Andere locaties, zoals Azure Storage, Azure Event Hubs en bepaalde Microsoft-bewakingspartners, zijn ook beschikbaar. Zie Overzicht van het Azure-activiteitenlogboek voor meer informatie over het routeren van het activiteitenlogboek.

Bewakingsgegevens analyseren

Er zijn veel hulpprogramma's voor het analyseren van bewakingsgegevens.

Azure Monitor-hulpprogramma's

Azure Monitor ondersteunt de volgende basishulpprogramma's:

Metrics Explorer, een hulpprogramma in Azure Portal waarmee u metrische gegevens voor Azure-resources kunt weergeven en analyseren. Zie Metrische gegevens analyseren met Azure Monitor Metrics Explorer voor meer informatie.

Log Analytics, een hulpprogramma in Azure Portal waarmee u logboekgegevens kunt opvragen en analyseren met behulp van de Kusto-querytaal (KQL). Zie Aan de slag met logboekquery's in Azure Monitor voor meer informatie.

Het activiteitenlogboek, dat een gebruikersinterface in Azure Portal heeft voor het weergeven en uitvoeren van basiszoekopdrachten. Als u uitgebreidere analyses wilt uitvoeren, moet u de gegevens routeren naar Azure Monitor-logboeken en complexere query's uitvoeren in Log Analytics.

Hulpprogramma's waarmee complexere visualisaties mogelijk zijn, zijn onder andere:

- Dashboards waarmee u verschillende soorten gegevens kunt combineren in één deelvenster in Azure Portal.

- Werkmappen, aanpasbare rapporten die u kunt maken in Azure Portal. Werkmappen kunnen tekst, metrische gegevens en logboekquery's bevatten.

- Grafana, een open platformhulpprogramma dat excelleert in operationele dashboards. U kunt Grafana gebruiken om dashboards te maken die gegevens uit meerdere andere bronnen dan Azure Monitor bevatten.

- Power BI, een business analytics-service die interactieve visualisaties biedt in verschillende gegevensbronnen. U kunt Power BI zo configureren dat logboekgegevens automatisch vanuit Azure Monitor worden geïmporteerd om te profiteren van deze visualisaties.

Azure Monitor-exporthulpprogramma's

U kunt gegevens uit Azure Monitor ophalen in andere hulpprogramma's met behulp van de volgende methoden:

Metrische gegevens: gebruik de REST API voor metrische gegevens om metrische gegevens te extraheren uit de metrische Azure Monitor-database. De API ondersteunt filterexpressies om de opgehaalde gegevens te verfijnen. Zie azure Monitor REST API-naslaginformatie voor meer informatie.

Logboeken: Gebruik de REST API of de bijbehorende clientbibliotheken.

Een andere optie is het exporteren van werkruimtegegevens.

Als u aan de slag wilt gaan met de REST API voor Azure Monitor, raadpleegt u de stapsgewijze instructies voor Azure Monitoring REST API.

Kusto-query's

U kunt bewakingsgegevens analyseren in de Azure Monitor-logboeken/Log Analytics-opslag met behulp van de Kusto-querytaal (KQL).

Belangrijk

Wanneer u Logboeken selecteert in het menu van de service in de portal, wordt Log Analytics geopend met het querybereik ingesteld op de huidige service. Dit bereik betekent dat logboekquery's alleen gegevens uit dat type resource bevatten. Als u een query wilt uitvoeren die gegevens uit andere Azure-services bevat, selecteert u Logboeken in het menu Azure Monitor . Zie Log-querybereik en tijdsbereik in Azure Monitor Log Analytics voor meer informatie.

Zie de interface voor Log Analytics-query's voor een lijst met algemene query's voor elke service.

Waarschuwingen

Azure Monitor-waarschuwingen melden u proactief wanneer er specifieke voorwaarden worden gevonden in uw bewakingsgegevens. Met waarschuwingen kunt u problemen in uw systeem identificeren en oplossen voordat uw klanten ze opmerken. Zie Azure Monitor-waarschuwingen voor meer informatie.

Er zijn veel bronnen van algemene waarschuwingen voor Azure-resources. Zie Voorbeeldquery's voor logboekwaarschuwingen voor voorbeelden van veelvoorkomende waarschuwingen voor Azure-resources. De site Azure Monitor Baseline Alerts (AMBA) biedt een semi-geautomatiseerde methode voor het implementeren van belangrijke metrische platformwaarschuwingen, dashboards en richtlijnen. De site is van toepassing op een voortdurend uitbreidende subset van Azure-services, inclusief alle services die deel uitmaken van de Azure Landing Zone (ALZ).

Het algemene waarschuwingsschema standaardiseert het verbruik van Azure Monitor-waarschuwingsmeldingen. Zie Algemeen waarschuwingsschema voor meer informatie.

Typen waarschuwingen

U kunt een waarschuwing ontvangen voor elke metrische gegevensbron of logboekgegevensbron in het Azure Monitor-gegevensplatform. Er zijn veel verschillende typen waarschuwingen, afhankelijk van de services die u bewaakt en de bewakingsgegevens die u verzamelt. Verschillende typen waarschuwingen hebben verschillende voordelen en nadelen. Zie Het juiste waarschuwingstype voor bewaking kiezen voor meer informatie.

In de volgende lijst worden de typen Azure Monitor-waarschuwingen beschreven die u kunt maken:

- Metrische waarschuwingen evalueren met regelmatige tussenpozen resourcegegevens. Metrische gegevens kunnen metrische platformgegevens, aangepaste metrische gegevens, logboeken van Azure Monitor zijn geconverteerd naar metrische gegevens of metrische Gegevens van Application Insights. Metrische waarschuwingen kunnen ook meerdere voorwaarden en dynamische drempelwaarden toepassen.

- Met logboekwaarschuwingen kunnen gebruikers een Log Analytics-query gebruiken om resourcelogboeken met een vooraf gedefinieerde frequentie te evalueren.

- Waarschuwingen voor activiteitenlogboeken worden geactiveerd wanneer een nieuwe gebeurtenis van het activiteitenlogboek plaatsvindt die overeenkomt met gedefinieerde voorwaarden. Resource Health-waarschuwingen en Service Health-waarschuwingen zijn waarschuwingen voor activiteitenlogboeken die rapporteren over uw service en resourcestatus.

Sommige Azure-services ondersteunen ook waarschuwingen voor slimme detectie, Prometheus-waarschuwingen of aanbevolen waarschuwingsregels.

Voor sommige services kunt u op schaal bewaken door dezelfde waarschuwingsregel voor metrische gegevens toe te passen op meerdere resources van hetzelfde type dat in dezelfde Azure-regio aanwezig is. Afzonderlijke meldingen worden verzonden voor elke bewaakte resource. Zie Meerdere resources bewaken met één waarschuwingsregel voor ondersteunde Azure-services en -clouds.

Notitie

Als u een toepassing maakt of uitvoert die op uw service wordt uitgevoerd, biedt Azure Monitor Application Insights mogelijk meer typen waarschuwingen.

Virtual WAN-waarschuwingsregels

U kunt waarschuwingen instellen voor elke vermelding van metrische gegevens, logboekvermeldingen of activiteitenlogboeken die worden vermeld in de naslaginformatie over bewakingsgegevens van Azure Virtual WAN.

Azure Virtual WAN bewaken - Aanbevolen procedures

Dit artikel bevat aanbevolen procedures voor configuratie voor het bewaken van Virtual WAN en de verschillende onderdelen die ermee kunnen worden geïmplementeerd. De aanbevelingen in dit artikel zijn voornamelijk gebaseerd op bestaande metrische gegevens en logboeken van Azure Monitor die zijn gegenereerd door Azure Virtual WAN. Zie de naslaginformatie over virtual WAN-gegevens bewaken voor een lijst met metrische gegevens en logboeken die zijn verzameld voor Virtual WAN.

De meeste aanbevelingen in dit artikel stellen het maken van Azure Monitor-waarschuwingen voor. Azure Monitor-waarschuwingen melden u proactief wanneer er een belangrijke gebeurtenis is in de bewakingsgegevens. Deze informatie helpt u de hoofdoorzaak sneller aan te pakken en uiteindelijk downtime te verminderen. Zie zelfstudie: Een metrische waarschuwing maken voor een Azure-resource voor meer informatie over het maken van een waarschuwing voor metrische gegevens. Zie Zelfstudie: Een logboekquerywaarschuwing maken voor een Azure-resource voor meer informatie over het maken van een waarschuwing voor logboekquery's.

Virtual WAN-gateways

In deze sectie worden de aanbevolen procedures voor Virtual WAN-gateways beschreven.

Site-naar-site-VPN-gateway

Controlelijst ontwerpen - metrische waarschuwingen

- Maak een waarschuwingsregel voor toename in het aantal uitgaande tunnels en/of inkomende pakketten.

- Maak een waarschuwingsregel om de BGP-peerstatus te bewaken.

- Maak een waarschuwingsregel om het aantal BGP-routes te bewaken dat is geadverteerd en geleerd.

- Waarschuwingsregel maken voor overugebruik van VPN-gateways.

- Waarschuwingsregel maken voor tunneloverschrijding.

| Aanbeveling | Beschrijving |

|---|---|

| Maak een waarschuwingsregel voor toename in het aantal uitgaande tunnels en/of inkomende pakketten. | Een toename van het aantal uitgaande en/of inkomende pakketten kan duiden op een probleem met de Azure VPN-gateway of met het externe VPN-apparaat. Selecteer bij het maken van waarschuwingsregels de metrische metrische gegevens voor het wegvallen van het aantal tunnelpakketten/inkomend pakket. Definieer een statische drempelwaarde die groter is dan 0 en het totale aggregatietype bij het configureren van de waarschuwingslogica. U kunt ervoor kiezen om de verbinding als geheel te bewaken of de waarschuwingsregel te splitsen op exemplaar en extern IP-adres om te worden gewaarschuwd voor problemen met afzonderlijke tunnels. Zie de veelgestelde vragen over Virtual WAN voor meer informatie over het concept van VPN-verbinding, -koppeling en -tunnel in Virtual WAN. |

| Maak een waarschuwingsregel om de BGP-peerstatus te bewaken. | Wanneer u BGP in uw site-naar-site-verbindingen gebruikt, is het belangrijk om de status van de BGP-peerings tussen de gateway-exemplaren en de externe apparaten te bewaken, omdat terugkerende fouten de connectiviteit kunnen verstoren. Selecteer de metrische BGP-peerstatus bij het maken van de waarschuwingsregel. Kies met behulp van een statische drempelwaarde het aggregatietype Gemiddelde en configureer de waarschuwing die moet worden geactiveerd wanneer de waarde kleiner is dan 1. U wordt aangeraden de waarschuwing te splitsen op exemplaar - en BGP-peeradres om problemen met afzonderlijke peerings te detecteren. Vermijd het selecteren van ip-adressen van het gatewayexemplaren als BGP-peeradres , omdat deze metrische gegevens de BGP-status voor elke mogelijke combinatie bewaken, inclusief met het exemplaar zelf (dat altijd 0 is). |

| Maak een waarschuwingsregel om het aantal BGP-routes te bewaken dat is geadverteerd en geleerd. | BGP-routes geadverteerd en BGP-routes Geleerd bewaken het aantal routes dat wordt aangekondigd aan en geleerd van peers door respectievelijk de VPN-gateway. Als deze metrische gegevens onverwacht naar nul dalen, kan het zijn dat er een probleem is met de gateway of on-premises. U wordt aangeraden een waarschuwing te configureren voor beide metrische gegevens die moeten worden geactiveerd wanneer de waarde nul is. Kies het totale aggregatietype. Split by Instance to monitor individual gateway instances. |

| Waarschuwingsregel maken voor overugebruik van VPN-gateways. | Het aantal schaaleenheden per exemplaar bepaalt de geaggregeerde doorvoer van een VPN-gateway. Alle tunnels die in hetzelfde gateway-exemplaar worden beëindigd, delen de geaggregeerde doorvoer. Het is waarschijnlijk dat de stabiliteit van de tunnel wordt beïnvloed als een exemplaar gedurende een lange periode in zijn capaciteit werkt. Selecteer Gateway S2S-bandbreedte bij het maken van de waarschuwingsregel. Configureer de waarschuwing die moet worden geactiveerd wanneer de gemiddelde doorvoer groter is dan een waarde die dicht bij de maximale geaggregeerde doorvoer van beide exemplaren ligt. U kunt de waarschuwing ook splitsen op exemplaar en de maximale doorvoer per exemplaar gebruiken als referentie. Het is raadzaam om vooraf de doorvoerbehoeften per tunnel te bepalen om het juiste aantal schaaleenheden te kiezen. Zie de veelgestelde vragen over Virtual WAN voor meer informatie over de ondersteunde schaaleenheidwaarden voor site-naar-site-VPN-gateways. |

| Waarschuwingsregel maken voor tunneloverschrijding. | De schaaleenheden van het gateway-exemplaar waar het wordt beëindigd, bepaalt de maximale doorvoer die per tunnel is toegestaan. Mogelijk wilt u een waarschuwing ontvangen als een tunnel risico loopt op bijna de maximale doorvoer, wat kan leiden tot prestatie- en connectiviteitsproblemen. Reageer proactief door de hoofdoorzaak van het toegenomen tunnelgebruik te onderzoeken of door de schaaleenheden van de gateway te verhogen. Selecteer Tunnelbandbreedte bij het maken van de waarschuwingsregel. Splits op exemplaar en extern IP-adres om alle afzonderlijke tunnels te bewaken of kies in plaats daarvan specifieke tunnels. Configureer de waarschuwing die moet worden geactiveerd wanneer de gemiddelde doorvoer groter is dan een waarde die zich dicht bij de maximale doorvoer bevindt die per tunnel is toegestaan. Zie de veelgestelde vragen over Virtual WAN voor meer informatie over hoe de schaaleenheden van de gateway van invloed zijn op de maximale doorvoer van een tunnel. |

Controlelijst ontwerpen - waarschuwingen voor logboekquery's

Als u waarschuwingen op basis van logboeken wilt configureren, moet u eerst een diagnostische instelling maken voor uw site-naar-site-/punt-naar-site-VPN-gateway. In een diagnostische instelling definieert u welke logboeken en/of metrische gegevens u wilt verzamelen en hoe u die gegevens later wilt opslaan. In tegenstelling tot metrische gatewaygegevens zijn gatewaylogboeken niet beschikbaar als er geen diagnostische instelling is geconfigureerd. Zie Diagnostische instelling maken om logboeken weer te geven voor meer informatie over het maken van een diagnostische instelling.

- Maak een waarschuwingsregel voor de verbroken tunnelverbinding.

- Maak een waarschuwingsregel voor de verbinding met BGP.

| Aanbeveling | Beschrijving |

|---|---|

| Maak een waarschuwingsregel voor de verbroken tunnelverbinding. | Gebruik diagnostische logboeken van Tunnel om de verbinding met uw site-naar-site-verbindingen bij te houden. Een gebeurtenis voor de verbinding verbreken kan worden veroorzaakt door een fout bij het onderhandelen over SA's, het niet reageren van het externe VPN-apparaat, onder andere oorzaken. Diagnostische logboeken van tunnel bieden ook de reden voor de verbroken verbinding. Zie de waarschuwingsregel voor het verbreken van de tunnel maken: logboekquery onder deze tabel om verbroken gebeurtenissen te selecteren bij het maken van de waarschuwingsregel. Configureer de waarschuwing die moet worden geactiveerd wanneer het aantal rijen dat het resultaat is van het uitvoeren van de query groter is dan 0. Selecteer Aggregatiegranulariteit tussen 1 en 5 minuten en de evaluatiefrequentie tussen 1 en 5 minuten om deze waarschuwing effectief te laten zijn. Op deze manier is het aantal rijen opnieuw 0 voor een nieuw interval nadat het interval voor aggregatiegranulatie is verstreken. Zie Problemen met de Azure VPN-gateway oplossen met behulp van diagnostische logboeken voor het oplossen van problemen bij het analyseren van diagnostische logboeken van Tunnel. Gebruik daarnaast diagnostische LOGBOEKen van IKE om uw probleemoplossing aan te vullen, omdat deze logboeken gedetailleerde IKE-specifieke diagnostische gegevens bevatten. |

| Maak een waarschuwingsregel voor de verbinding met BGP. | Gebruik diagnostische logboeken voor route om route-updates en problemen met BGP-sessies bij te houden. Herhaalde BGP-verbroken gebeurtenissen kunnen van invloed zijn op de connectiviteit en uitvaltijd veroorzaken. Zie de waarschuwing voor de verbinding met BGP-regel maken- logboekquery onder deze tabel om de gebeurtenissen voor de verbinding verbreken te selecteren bij het maken van de waarschuwingsregel. Configureer de waarschuwing die moet worden geactiveerd wanneer het aantal rijen dat het resultaat is van het uitvoeren van de query groter is dan 0. Selecteer Aggregatiegranulariteit tussen 1 en 5 minuten en de evaluatiefrequentie tussen 1 en 5 minuten om deze waarschuwing effectief te laten zijn. Op deze manier is het aantal rijen na het interval voor aggregatiegranulatie opnieuw 0 voor een nieuw interval als de BGP-sessies worden hersteld. Zie Problemen met Azure VPN Gateway oplossen met behulp van diagnostische logboeken voor meer informatie over de gegevens die worden verzameld door diagnostische logboeken. |

Logboekquery's

Waarschuwingsregel voor het verbreken van tunnelverbinding maken - logboekquery: de volgende logboekquery kan worden gebruikt voor het selecteren van tunnelverbindingsgebeurtenissen bij het maken van de waarschuwingsregel:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Maak een waarschuwingsquery voor de verbinding met BGP-regel: de volgende logboekquery kan worden gebruikt om BGP-verbindingsgebeurtenissen te selecteren bij het maken van de waarschuwingsregel:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Punt-naar-site-VPN-gateway

In de volgende sectie wordt alleen de configuratie van waarschuwingen op basis van metrische gegevens beschreven. Virtual WAN-punt-naar-site-gateways ondersteunen echter ook diagnostische logboeken. Zie de diagnostische gegevens van virtual WAN-punt-naar-site voor meer informatie over de beschikbare diagnostische logboeken voor punt-naar-site-gateways.

Controlelijst ontwerpen - metrische waarschuwingen

- Waarschuwingsregel maken voor overbezetting van gateways.

- Maak een waarschuwing voor het aantal P2S-verbindingen dat bijna is bereikt.

- Maak een waarschuwing voor het aantal vpn-routegebruikers dat de limiet nadert.

| Aanbeveling | Beschrijving |

|---|---|

| Waarschuwingsregel maken voor overbezetting van gateways. | Het aantal geconfigureerde schaaleenheden bepaalt de bandbreedte van een punt-naar-site-gateway. Zie Punt-naar-site (Gebruikers-VPN) voor meer informatie over punt-naar-site-gatewayschaaleenheden. Gebruik de metrische gegevens gateway P2S-bandbreedte om het gebruik van de gateway te bewaken en een waarschuwingsregel te configureren die wordt geactiveerd wanneer de bandbreedte van de gateway groter is dan een waarde in de buurt van de geaggregeerde doorvoer, bijvoorbeeld als de gateway is geconfigureerd met 2 schaaleenheden, heeft deze een geaggregeerde doorvoer van 1 Gbps. In dit geval kunt u een drempelwaarde van 950 Mbps definiëren. Gebruik deze waarschuwing om proactief de hoofdoorzaak van het toegenomen gebruik te onderzoeken en uiteindelijk het aantal schaaleenheden te verhogen, indien nodig. Selecteer het aggregatietype Gemiddelde bij het configureren van de waarschuwingsregel. |

| Waarschuwing maken voor het aantal P2S-verbindingen dat bijna is bereikt | Het maximum aantal punt-naar-site-verbindingen dat is toegestaan, wordt ook bepaald door het aantal schaaleenheden dat is geconfigureerd op de gateway. Zie de veelgestelde vragen over punt-naar-site-gatewayschaaleenheden voor punt-naar-site (Gebruikers-VPN) voor meer informatie over punt-naar-site-gatewayschaaleenheden. Gebruik de metrische waarde P2S Connection Count om het aantal verbindingen te bewaken. Selecteer deze metrische waarde om een waarschuwingsregel te configureren die wordt geactiveerd wanneer het aantal verbindingen het maximum nadert dat is toegestaan. Een gateway van één schaaleenheid ondersteunt bijvoorbeeld maximaal 500 gelijktijdige verbindingen. In dit geval kunt u de waarschuwing zo configureren dat deze wordt geactiveerd wanneer het aantal verbindingen groter is dan 450. Gebruik deze waarschuwing om te bepalen of een toename van het aantal schaaleenheden vereist is of niet. Kies het totaalaggregatietype bij het configureren van de waarschuwingsregel. |

| Waarschuwingsregel maken voor gebruikers-VPN-routes tellen bijna limiet. | Het gebruikte protocol bepaalt het maximum aantal gebruikers-VPN-routes. IKEv2 heeft een protocolniveaulimiet van 255 routes, terwijl OpenVPN een limiet van 1000 routes heeft. Zie configuratieconcepten voor VPN-servers voor meer informatie over dit feit. Mogelijk wilt u een waarschuwing ontvangen als u bijna het maximum aantal VPN-routes van gebruikers bereikt en proactief actie onderneem om downtime te voorkomen. Gebruik het aantal VPN-routegebruikers om deze situatie te bewaken en een waarschuwingsregel te configureren die wordt geactiveerd wanneer het aantal routes een waarde dicht bij de limiet overschrijdt. Als de limiet bijvoorbeeld 255 routes is, kan een geschikte drempelwaarde 230 zijn. Kies het totaalaggregatietype bij het configureren van de waarschuwingsregel. |

ExpressRoute-gateway

De volgende sectie is gericht op waarschuwingen op basis van metrische gegevens. Naast de waarschuwingen die hier worden beschreven, die zich richten op het gatewayonderdeel, raden we u aan de beschikbare metrische gegevens, logboeken en hulpprogramma's te gebruiken om het ExpressRoute-circuit te bewaken. Zie ExpressRoute-bewaking, metrische gegevens en waarschuwingen voor meer informatie over ExpressRoute-bewaking. Zie ExpressRoute Traffic Collector configureren voor ExpressRoute Direct voor meer informatie over hoe u het hulpprogramma ExpressRoute Traffic Collector kunt gebruiken.

Controlelijst ontwerpen - metrische waarschuwingen

- Waarschuwingsregel maken voor bits die per seconde zijn ontvangen.

- Waarschuwingsregel maken voor CPU-overugebruik.

- Maak een waarschuwingsregel voor pakketten per seconde.

- Maak een waarschuwingsregel voor het aantal routes dat wordt geadverteerd naar peer.

- Waarschuwingsregel tellen voor het aantal routes dat is geleerd van peer.

- Maak een waarschuwingsregel voor hoge frequentie in routewijzigingen.

| Aanbeveling | Beschrijving |

|---|---|

| Waarschuwingsregel maken voor bits ontvangen per seconde. | Bits ontvangen per seconde bewaakt de totale hoeveelheid verkeer dat door de gateway van de MSA's is ontvangen. Mogelijk wilt u een waarschuwing ontvangen als de hoeveelheid verkeer dat door de gateway wordt ontvangen, risico loopt om de maximale doorvoer te bereiken. Deze situatie kan leiden tot prestatie- en connectiviteitsproblemen. Met deze aanpak kunt u proactief handelen door de hoofdoorzaak van het toegenomen gatewaygebruik te onderzoeken of de maximale toegestane doorvoer van de gateway te verhogen. Kies het aggregatietype Gemiddelde en een drempelwaarde dicht bij de maximale doorvoer die voor de gateway is ingericht bij het configureren van de waarschuwingsregel. Daarnaast raden we u aan een waarschuwing in te stellen wanneer het aantal ontvangen bits per seconde bijna nul is, omdat dit kan duiden op een probleem met de gateway of de MSA's. Het aantal ingerichte schaaleenheden bepaalt de maximale doorvoer van een ExpressRoute-gateway. Zie Over ExpressRoute-verbindingen in Azure Virtual WAN voor meer informatie over de prestaties van ExpressRoute-gateways. |

| Waarschuwingsregel maken voor CPU-overugebruik. | Wanneer u ExpressRoute-gateways gebruikt, is het belangrijk om het CPU-gebruik te bewaken. Langdurig hoog gebruik kan van invloed zijn op de prestaties en connectiviteit. Gebruik de metrische gegevens over cpu-gebruik om het gebruik te bewaken en een waarschuwing te maken voor wanneer het CPU-gebruik groter is dan 80%, zodat u de hoofdoorzaak kunt onderzoeken en zo nodig het aantal schaaleenheden kunt verhogen. Kies het aggregatietype Gemiddelde bij het configureren van de waarschuwingsregel. Zie Over ExpressRoute-verbindingen in Azure Virtual WAN voor meer informatie over de prestaties van ExpressRoute-gateways. |

| Maak een waarschuwingsregel voor pakketten die per seconde zijn ontvangen. | Pakketten per seconde bewaakt het aantal binnenkomende pakketten dat de Virtual WAN ExpressRoute-gateway doorkruist. Mogelijk wilt u een waarschuwing ontvangen als het aantal pakketten per seconde de limiet nadert die is toegestaan voor het aantal schaaleenheden dat is geconfigureerd op de gateway. Kies het aggregatietype Gemiddelde bij het configureren van de waarschuwingsregel. Kies een drempelwaarde dicht bij het maximum aantal pakketten per seconde dat is toegestaan op basis van het aantal schaaleenheden van de gateway. Zie Over ExpressRoute-verbindingen in Azure Virtual WAN voor meer informatie over ExpressRoute-prestaties. Daarnaast raden we u aan een waarschuwing in te stellen wanneer het aantal pakketten per seconde bijna nul is, omdat dit kan duiden op een probleem met de gateway of MSEE's. |

| Maak een waarschuwingsregel voor het aantal routes dat wordt geadverteerd naar peer. | Het aantal routes dat wordt geadverteerd naar peers bewaakt het aantal routes dat wordt geadverteerd van de ExpressRoute-gateway naar de virtuele hubrouter en naar de Microsoft Enterprise Edge-apparaten. U wordt aangeraden een filter toe te voegen om alleen de twee BGP-peers te selecteren die als ExpressRoute-apparaat worden weergegeven en een waarschuwing te maken om te bepalen wanneer het aantal geadverteerde routes de gedocumenteerde limiet van 1000 nadert. Configureer bijvoorbeeld de waarschuwing die moet worden geactiveerd wanneer het aantal geadverteerde routes groter is dan 950. U wordt ook aangeraden een waarschuwing te configureren wanneer het aantal routes dat wordt aangekondigd op de Microsoft Edge-apparaten nul is om proactief verbindingsproblemen te detecteren. Als u deze waarschuwingen wilt toevoegen, selecteert u het aantal routes dat wordt geadverteerd naar peers metrische gegevens en selecteert u vervolgens de optie Filter toevoegen en de ExpressRoute-apparaten . |

| Maak een waarschuwingsregel voor het aantal routes dat is geleerd van peers. | Het aantal routes dat is geleerd van peers bewaakt het aantal routes dat de ExpressRoute-gateway leert van de virtuele hubrouter en van het Microsoft Enterprise Edge-apparaat. U wordt aangeraden een filter toe te voegen om alleen de twee BGP-peers te selecteren die worden weergegeven als ExpressRoute-apparaat en een waarschuwing te maken om te bepalen wanneer het aantal geleerde routes de gedocumenteerde limiet van 4000 voor Standard-SKU en 10.000 voor Premium SKU-circuits nadert. U wordt ook aangeraden een waarschuwing te configureren wanneer het aantal routes dat wordt aangekondigd op de Microsoft Edge-apparaten nul is. Deze aanpak kan helpen bij het detecteren wanneer uw on-premises reclameroutes stopt. |

| Maak een waarschuwingsregel voor hoge frequentie in routewijzigingen. | Frequentie van routeswijzigingen toont de wijzigingsfrequentie van routes die worden geleerd en geadverteerd van en naar peers, waaronder andere typen vertakkingen, zoals site-naar-site en punt-naar-site-VPN. Deze metrische waarde biedt zichtbaarheid wanneer een nieuwe vertakking of meer circuits worden verbonden/verbroken. Deze metrische waarde is een handig hulpmiddel bij het identificeren van problemen met BGP-advertenties, zoals flaplings. U wordt aangeraden een waarschuwing in te stellen als de omgeving statisch is en BGP-wijzigingen niet worden verwacht. Selecteer een drempelwaarde die groter is dan 1 en een aggregatiegranulariteit van 15 minuten om het BGP-gedrag consistent te bewaken. Als de omgeving dynamisch is en BGP-wijzigingen vaak worden verwacht, kunt u ervoor kiezen om geen waarschuwing in te stellen, anders om fout-positieven te voorkomen. U kunt deze metrische gegevens echter nog steeds overwegen voor waarneembaarheid van uw netwerk. |

Virtuele hub

De volgende sectie is gericht op waarschuwingen op basis van metrische gegevens voor virtuele hubs.

Controlelijst ontwerpen - metrische waarschuwingen

- Waarschuwingsregel maken voor BGP-peerstatus

| Aanbeveling | Beschrijving |

|---|---|

| Maak een waarschuwingsregel om de BGP-peerstatus te bewaken. | Selecteer de metrische BGP-peerstatus bij het maken van de waarschuwingsregel. Kies met behulp van een statische drempelwaarde het aggregatietype Gemiddelde en configureer de waarschuwing die moet worden geactiveerd wanneer de waarde kleiner is dan 1. Met deze aanpak kunt u vaststellen wanneer de virtuele hubrouter verbindingsproblemen ondervindt met ExpressRoute, Site-naar-Site-VPN en punt-naar-site-VPN-gateways die zijn geïmplementeerd in de hub. |

Azure Firewall

Deze sectie van het artikel is gericht op waarschuwingen op basis van metrische gegevens. Azure Firewall biedt een uitgebreide lijst met metrische gegevens en logboeken voor bewakingsdoeleinden. Naast het configureren van de waarschuwingen die in de volgende sectie worden beschreven, verkent u hoe Azure Firewall Workbook u kan helpen uw Azure Firewall te bewaken. Bekijk ook de voordelen van het verbinden van Azure Firewall-logboeken met Microsoft Sentinel met behulp van Azure Firewall-connector voor Microsoft Sentinel.

Controlelijst ontwerpen - metrische waarschuwingen

- Maak een waarschuwingsregel voor het risico op uitputting van SNAT-poorten.

- Waarschuwingsregel maken voor overbezetting van firewalls.

| Aanbeveling | Beschrijving |

|---|---|

| Maak een waarschuwingsregel voor het risico op uitputting van SNAT-poorten. | Azure Firewall biedt 2496 SNAT-poorten per openbaar IP-adres dat is geconfigureerd per exemplaar van virtuele-machineschaal van de back-end. Het is belangrijk om vooraf een schatting te maken van het aantal SNAT-poorten dat kan voldoen aan de vereisten van uw organisatie voor uitgaand verkeer naar internet. Als u dit niet doet, wordt het risico vergroot dat het aantal beschikbare SNAT-poorten op de Azure Firewall wordt uitgeput, waardoor er mogelijk uitgaande connectiviteitsfouten optreden. Gebruik de metrische gegevens over het SNAT-poortgebruik om het percentage uitgaande SNAT-poorten te controleren dat momenteel wordt gebruikt. Maak een waarschuwingsregel voor deze metrische waarde die moet worden geactiveerd wanneer dit percentage 95% overschrijdt (bijvoorbeeld door een onvoorziene toename van het verkeer), zodat u dienovereenkomstig kunt handelen door een ander openbaar IP-adres in de Azure Firewall te configureren of door in plaats daarvan een Azure NAT-gateway te gebruiken. Gebruik het aggregatietype Maximum bij het configureren van de waarschuwingsregel. Zie Overzicht van Azure Firewall-logboeken en metrische gegevens voor meer informatie over het interpreteren van de metrische gegevens over het gebruik van SNAT-poorten. Zie SNAT-poorten schalen met Azure NAT Gateway voor meer informatie over het schalen van SNAT-poorten in Azure Firewall. |

| Waarschuwingsregel maken voor overbezetting van firewalls. | De maximale doorvoer van Azure Firewall verschilt, afhankelijk van de SKU en functies die zijn ingeschakeld. Zie De prestaties van Azure Firewall voor meer informatie over prestaties van Azure Firewall. Mogelijk wilt u een waarschuwing ontvangen als uw firewall bijna de maximale doorvoer bereikt. U kunt de onderliggende oorzaak oplossen, omdat deze situatie van invloed kan zijn op de prestaties van de firewall. Maak een waarschuwingsregel die moet worden geactiveerd wanneer de metrische doorvoer een waarde overschrijdt die de maximale doorvoer van de firewall overschrijdt. Als de maximale doorvoer bijvoorbeeld 30 Gbps is, configureert u 25 Gbps als drempelwaarde. De metrische eenheid Doorvoer is bits per seconde. Kies het aggregatietype Gemiddelde bij het maken van de waarschuwingsregel. |

Resource Health-waarschuwingen

U kunt ook Resource Health-waarschuwingen configureren via Service Health voor de onderstaande resources. Deze aanpak zorgt ervoor dat u op de hoogte bent van de beschikbaarheid van uw Virtual WAN-omgeving. Met de waarschuwingen kunt u oplossen of netwerkproblemen worden veroorzaakt door uw Azure-resources die een slechte status invoeren, in tegenstelling tot problemen vanuit uw on-premises omgeving. U wordt aangeraden waarschuwingen te configureren wanneer de resourcestatus gedegradeerd of niet beschikbaar is. Als de resourcestatus verslechterd/niet beschikbaar is, kunt u analyseren of er recente pieken zijn in de hoeveelheid verkeer dat door deze resources wordt verwerkt, de routes die naar deze resources worden geadverteerd of het aantal vertakkings-/VNet-verbindingen dat is gemaakt. Zie Azure Virtual WAN-limieten voor meer informatie over de limieten die worden ondersteund in Virtual WAN.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Gerelateerde inhoud

- Zie azure Virtual WAN-bewakingsgegevens voor een verwijzing naar de metrische gegevens, logboeken en andere belangrijke waarden die zijn gemaakt voor Virtual WAN.

- Zie Azure-resources bewaken met Azure Monitor voor algemene informatie over het bewaken van Azure-resources.