Over Punt-naar-site VPN

Met een point-to-site-VPN-gatewayverbinding (P2S) kunt u vanaf een afzonderlijke clientcomputer een beveiligde verbinding maken met uw virtuele netwerk. Een P2S-verbinding wordt tot stand gebracht door deze te starten vanaf de clientcomputer. Deze oplossing is handig voor telewerkers die verbinding willen maken met virtuele Azure-netwerken vanaf een externe locatie, zoals thuis of op een conferentie. P2S VPN is ook een handige oplossing voor gebruik in plaats van site-naar-site-VPN (S2S) als u slechts een paar clients hebt die verbinding moeten maken met een virtueel netwerk. Punt-naar-site-configuraties vereisen een op route gebaseerd VPN-type.

Welk protocol gebruikt P2S?

Punt-naar-site-VPN kan een van de volgende protocollen gebruiken:

OpenVPN® Protocol, een OP SSL/TLS gebaseerd VPN-protocol. Een TLS VPN-oplossing kan firewalls binnendringen, omdat de meeste firewalls TCP-poort 443 uitgaand openen, die door TLS wordt gebruikt. OpenVPN kan worden gebruikt om verbinding te maken vanaf Android, iOS (versies 11.0 en hoger), Windows-, Linux- en Mac-apparaten (macOS-versies 10.13 en hoger).

Secure Socket Tunneling Protocol (SSTP), een eigen VPN-protocol op basis van TLS. Een TLS VPN-oplossing kan firewalls binnendringen, omdat de meeste firewalls TCP-poort 443 uitgaand openen, die door TLS wordt gebruikt. SSTP wordt alleen ondersteund op Windows-apparaten. ondersteuning voor Azure alle versies van Windows met SSTP en tls 1.2 (Windows 8.1 en hoger) ondersteunen.

IKEv2 VPN, een op standaarden gebaseerde IPsec VPN-oplossing. IKEv2 VPN kan worden gebruikt om verbinding te maken vanaf Mac-apparaten (macOS-versies 10.11 en hoger).

Hoe worden P2S VPN-clients geverifieerd?

Voordat Azure een P2S VPN-verbinding accepteert, moet de gebruiker eerst worden geverifieerd. Er zijn drie verificatietypen die u kunt selecteren wanneer u uw P2S-gateway configureert. De opties zijn:

U kunt meerdere verificatietypen selecteren voor de configuratie van uw P2S-gateway. Als u meerdere verificatietypen selecteert, moet de VPN-client die u gebruikt, worden ondersteund door ten minste één verificatietype en het bijbehorende tunneltype. Als u bijvoorbeeld 'IKEv2 en OpenVPN' selecteert voor tunneltypen, en 'Microsoft Entra ID en Radius' of 'Microsoft Entra ID en Azure Certificate' voor verificatietype, gebruikt Microsoft Entra-id alleen het Type OpenVPN-tunnel omdat dit niet wordt ondersteund door IKEv2.

In de volgende tabel ziet u verificatiemechanismen die compatibel zijn met geselecteerde tunneltypen. Voor elk mechanisme moet de bijbehorende VPN-clientsoftware op het verbindingsapparaat worden geconfigureerd met de juiste instellingen die beschikbaar zijn in de configuratiebestanden van het VPN-clientprofiel.

| Tunneltype | Verificatiemechanisme |

|---|---|

| OpenVPN | Elke subset van Microsoft Entra-id, Radius-verificatie en Azure-certificaat |

| SSTP | Radius-verificatie/Azure-certificaat |

| IKEv2 | Radius-verificatie/Azure-certificaat |

| IKEv2 en OpenVPN | Radius Auth/Azure Certificate/Microsoft Entra ID en Radius Auth/Microsoft Entra ID en Azure Certificate |

| IKEv2 en SSTP | Radius-verificatie/Azure-certificaat |

Verificatie via certificaat

Wanneer u uw P2S-gateway configureert voor certificaatverificatie, uploadt u de openbare sleutel van het vertrouwde basiscertificaat naar de Azure-gateway. U kunt een basiscertificaat gebruiken dat is gegenereerd met behulp van een enterprise-oplossing of u kunt een zelfondertekend certificaat genereren.

Voor verificatie moet elke client die verbinding maakt een geïnstalleerd clientcertificaat hebben dat wordt gegenereerd op basis van het vertrouwde basiscertificaat. Dit is naast VPN-clientsoftware. De validatie van het clientcertificaat wordt uitgevoerd door de VPN-gateway en vindt plaats tijdens het instellen van de P2S VPN-verbinding.

Werkstroom voor certificaatverificatie

Op hoog niveau moet u de volgende stappen uitvoeren om certificaatverificatie te configureren:

- Schakel certificaatverificatie in op de P2S-gateway, samen met de aanvullende vereiste instellingen (clientadresgroep, enzovoort) en upload de openbare sleutelgegevens van de basis-CA.

- Configuratiebestanden voor VPN-clientprofielen genereren en downloaden (profielconfiguratiepakket).

- Installeer het clientcertificaat op elke clientcomputer die verbinding maakt.

- Configureer de VPN-client op de clientcomputer met behulp van de instellingen in het configuratiepakket van het VPN-profiel.

- Verbinding maken.

Microsoft Entra ID-verificatie

U kunt uw P2S-gateway zo configureren dat VPN-gebruikers zich kunnen verifiëren met behulp van Microsoft Entra ID-referenties. Met Microsoft Entra ID-verificatie kunt u functies voor voorwaardelijke toegang en meervoudige verificatie (MFA) van Microsoft Entra gebruiken voor VPN. Microsoft Entra ID-verificatie wordt alleen ondersteund voor het OpenVPN-protocol. Clients moeten de Azure VPN-client gebruiken om te verifiëren en verbinding te maken.

VPN Gateway ondersteunt nu een nieuwe door Microsoft geregistreerde app-id en bijbehorende doelgroepwaarden voor de nieuwste versies van de Azure VPN-client. Wanneer u een P2S VPN-gateway configureert met behulp van de nieuwe doelgroepwaarden, slaat u het handmatige registratieproces van de Azure VPN-client-app voor uw Microsoft Entra-tenant over. De app-id is al gemaakt en uw tenant kan deze automatisch gebruiken zonder extra registratiestappen. Dit proces is veiliger dan het handmatig registreren van de Azure VPN-client, omdat u de app niet hoeft te autoriseren of machtigingen toewijst via de rol globale beheerder.

Voorheen moest u de Azure VPN Client-app handmatig registreren (integreren) met uw Microsoft Entra-tenant. Als u de client-app registreert, wordt een app-id gemaakt die de identiteit van de Azure VPN-clienttoepassing vertegenwoordigt. Hiervoor is autorisatie vereist met behulp van de rol Globale beheerder. Zie Hoe en waarom toepassingen worden toegevoegd aan Microsoft Entra ID voor meer inzicht in het verschil tussen de typen toepassingsobjecten.

Indien mogelijk raden we u aan nieuwe P2S-gateways te configureren met behulp van de door Microsoft geregistreerde Azure VPN-client-app-id en de bijbehorende doelgroepwaarden, in plaats van de Azure VPN-client-app handmatig te registreren bij uw tenant. Als u een eerder geconfigureerde Azure VPN-gateway hebt die gebruikmaakt van Microsoft Entra ID-verificatie, kunt u de gateway en clients bijwerken om te profiteren van de nieuwe door Microsoft geregistreerde app-id. Het bijwerken van de P2S-gateway met de nieuwe doelgroepwaarde is vereist als u wilt dat Linux-clients verbinding maken. De Azure VPN-client voor Linux is niet achterwaarts compatibel met de oudere doelgroepwaarden.

Als u een bestaande P2S-gateway hebt die u wilt bijwerken om een nieuwe doelgroepwaarde te gebruiken, raadpleegt u Doelgroep wijzigen voor een P2S VPN-gateway. Zie Een aangepaste doelgroep-app-id maken voor P2S VPN als u een aangepaste doelgroepwaarde wilt maken of wijzigen. Als u de toegang tot P2S wilt configureren of beperken op basis van gebruikers en groepen, raadpleegt u Scenario: P2S VPN-toegang configureren op basis van gebruikers en groepen.

Overwegingen en beperkingen

Een P2S VPN gateway kan slechts één doelgroepwaarde ondersteunen. Het biedt geen ondersteuning voor meerdere doelgroepwaarden tegelijk.

Op dit moment biedt de nieuwere door Microsoft geregistreerde app-id geen ondersteuning voor zoveel doelgroepwaarden als de oudere, handmatig geregistreerde app. Als u een doelgroepwaarde nodig hebt voor iets anders dan Openbaar of Aangepast van Azure, gebruikt u de oudere handmatig geregistreerde methode en waarden.

De Azure VPN Client voor Linux is niet compatibel met eerdere versies met P2S-gateways die zijn geconfigureerd voor het gebruik van de oudere doelgroepwaarden die overeenkomen met de handmatig geregistreerde app. De Azure VPN Client voor Linux biedt ondersteuning voor aangepaste doelgroepwaarden.

-

Hoewel het mogelijk is dat de Azure VPN-client voor Linux kan werken in andere Linux-distributies en -releases, wordt de Azure VPN-client voor Linux alleen ondersteund in de volgende releases:

- Ubuntu 20.04

- Ubuntu 22.04

De Azure VPN-client voor macOS en Windows is achterwaarts compatibel met P2S-gateways die zijn geconfigureerd voor het gebruik van de oudere doelgroepwaarden die overeenkomen met de handmatig geregistreerde app. U kunt ook aangepaste doelgroepwaarden voor deze clients gebruiken.

Waarden voor doelgroep van Azure VPN-client

In de volgende tabel ziet u de versies van de Azure VPN-client die worden ondersteund voor elke app-id en de bijbehorende beschikbare doelgroepwaarden.

| App-id | Ondersteunde doelgroepwaarden | Ondersteunde clients |

|---|---|---|

| Microsoft-geregistreerd | - Openbaar in Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

-Linux -Ramen - macOS |

| Handmatig geregistreerd | - Openbaar in Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Duitsland: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure beheerd door 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Ramen - macOS |

| Aanpassen | <custom-app-id> |

-Linux -Ramen - macOS |

Verificatiewerkstroom voor Microsoft Entra-id's

Op hoog niveau moet u de volgende stappen uitvoeren om Microsoft Entra ID-verificatie te configureren:

- Als u handmatige app-registratie gebruikt, moet u de benodigde stappen uitvoeren op de Microsoft Entra-tenant.

- Schakel Microsoft Entra ID-verificatie in op de P2S-gateway, samen met de aanvullende vereiste instellingen (clientadresgroep, enzovoort).

- Configuratiebestanden voor VPN-clientprofielen genereren en downloaden (profielconfiguratiepakket).

- Download, installeer en configureer de Azure VPN-client op de clientcomputer.

- Verbinding maken.

RADIUS - Ad-domeinserververificatie (Active Directory)

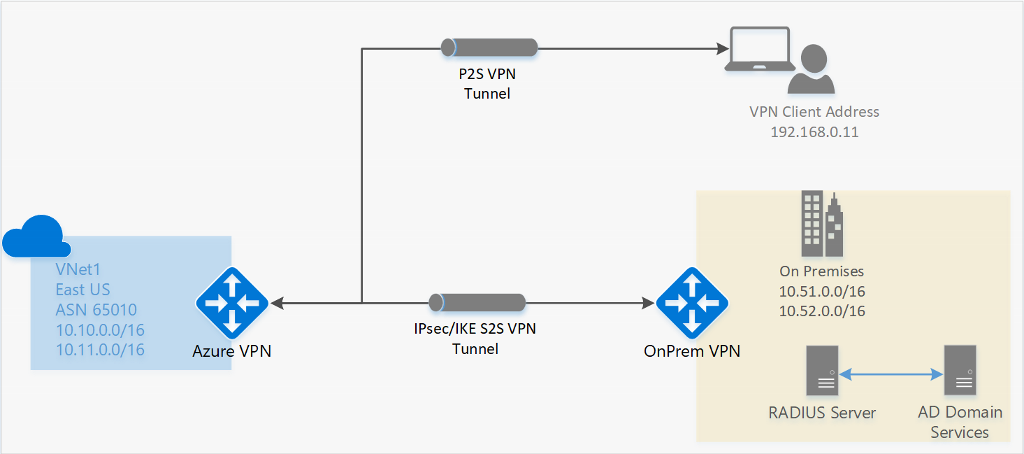

Met AD-domeinverificatie kunnen gebruikers verbinding maken met Azure met behulp van hun organisatiedomeinreferenties. Hiervoor is een RADIUS-server vereist die kan worden geïntegreerd met de AD-server. Organisaties kunnen ook hun bestaande RADIUS-implementatie gebruiken.

De RADIUS-server kan on-premises of in uw virtuele Azure-netwerk worden geïmplementeerd. Tijdens de verificatie fungeert de Azure VPN Gateway als passthrough en stuurt de verificatieberichten heen en weer tussen de RADIUS-server en het verbindende apparaat door. Gatewaybereikbaarheid voor de RADIUS-server is dus belangrijk. Als de RADIUS-server on-premises aanwezig is, is een VPN S2S-verbinding van Azure naar de on-premises site vereist voor bereikbaarheid.

De RADIUS-server kan ook worden geïntegreerd met AD-certificaatservices. Hiermee kunt u de RADIUS-server en de implementatie van uw bedrijfscertificaat voor P2S-certificaatverificatie gebruiken als alternatief voor de Verificatie van Azure-certificaten. Het voordeel is dat u geen basiscertificaten en ingetrokken certificaten hoeft te uploaden naar Azure.

Een RADIUS-server kan ook worden geïntegreerd met andere externe identiteitssystemen. Hiermee opent u tal van verificatieopties voor P2S VPN, waaronder opties voor meerdere factoren.

Zie P2S - RADIUS configureren voor stappen voor P2S-gatewayconfiguratie.

Wat zijn de configuratievereisten voor de client?

De clientconfiguratievereisten variëren, afhankelijk van de VPN-client die u gebruikt, het verificatietype en het protocol. In de volgende tabel ziet u de beschikbare clients en de bijbehorende artikelen voor elke configuratie.

| Verificatie | Tunneltype | Clientbesturingssysteem | VPN-client |

|---|---|---|---|

| Certificaat | |||

| IKEv2, SSTP | Windows | Systeemeigen VPN-client | |

| IKEv2 | macOS | Systeemeigen VPN-client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-client OpenVPN-client |

|

| OpenVPN | macOS | OpenVPN-client | |

| OpenVPN | iOS | OpenVPN-client | |

| OpenVPN | Linux | Azure VPN-client OpenVPN-client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-client | |

| OpenVPN | macOS | Azure VPN-client | |

| OpenVPN | Linux | Azure VPN-client |

Welke versies van de Azure VPN-client zijn beschikbaar?

Zie Azure VPN-clientversies voor informatie over de beschikbare versies, releasedatums en wat er nieuw is in elke release.

Welke gateway-SKU's ondersteunen P2S VPN?

In de volgende tabel ziet u gateway-SKU's per tunnel, verbinding en doorvoer. Zie Over gateway-SKU's voor meer informatie.

| VPN Gateway Generatie |

SKU | S2S/VNet-naar-VNet Tunnels |

P2S SSTP-verbindingen |

P2S IKEv2/OpenVPN-verbindingen |

Aggregaat Doorvoerbenchmark |

BGP | Zone-redundant | Ondersteund aantal vm's in het virtuele netwerk |

|---|---|---|---|---|---|---|---|---|

| Generatie1 | Basic | Max. 10 | Max. 128 | Niet ondersteund | 100 Mbps | Niet ondersteund | Nee | 200 |

| Generatie1 | VpnGw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Ondersteund | Nee | 450 |

| Generatie1 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Ondersteund | Nee | 1300 |

| Generatie1 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbps | Ondersteund | Nee | 4000 |

| Generatie1 | VpnGw1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mbps | Ondersteund | Ja | 1000 |

| Generatie1 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gbps | Ondersteund | Ja | 2000 |

| Generatie1 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gbps | Ondersteund | Ja | 5000 |

| Generatie2 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbps | Ondersteund | Nee | 685 |

| Generatie2 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbps | Ondersteund | Nee | 2240 |

| Generatie2 | VpnGw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Ondersteund | Nee | 5300 |

| Generatie2 | VpnGw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Ondersteund | Nee | 6700 |

| Generatie2 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1,25 Gbps | Ondersteund | Ja | 2000 |

| Generatie2 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gbps | Ondersteund | Ja | 3300 |

| Generatie2 | VpnGw4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gbps | Ondersteund | Ja | 4400 |

| Generatie2 | VpnGw5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gbps | Ondersteund | Ja | 9000 |

Notitie

De Basic-SKU heeft beperkingen en biedt geen ondersteuning voor IKEv2-, IPv6- of RADIUS-verificatie. Zie VPN Gateway-instellingen voor meer informatie.

Welke IKE-/IPsec-beleidsregels zijn geconfigureerd op VPN-gateways voor P2S?

In de tabellen in deze sectie worden de waarden voor het standaardbeleid weergegeven. Ze weerspiegelen echter niet de beschikbare ondersteunde waarden voor aangepast beleid. Zie de geaccepteerde waarden in de Cmdlet New-AzVpnClientIpsecParameter PowerShell voor aangepaste beleidsregels.

IKEv2

| Cijfer | Integriteit | PRF | DH-groep |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cijfer | Integriteit | PFS-groep |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Welke TLS-beleidsregels zijn geconfigureerd op VPN-gateways voor P2S?

TLS

| Beleidsregels |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Alleen ondersteund op TLS1.3 met OpenVPN

Hoe kan ik een P2S-verbinding configureren?

Voor een P2S-configuratie zijn nogal wat specifieke stappen vereist. De volgende artikelen bevatten de stappen voor het doorlopen van algemene P2S-configuratiestappen.

De configuratie van een P2S-verbinding verwijderen

U kunt de configuratie van een verbinding verwijderen met behulp van PowerShell of CLI. Zie de veelgestelde vragen voor voorbeelden.

Hoe werkt P2S-routering?

Zie de volgende artikelen:

Veelgestelde vragen

Er zijn meerdere veelgestelde vragen voor punt-naar-site- vermeldingen. Zie de veelgestelde vragen over VPN Gateway, met name aandacht voor de secties Certificaatverificatie en RADIUS , indien van toepassing.

Volgende stappen

- Een P2S-verbinding configureren - Azure-certificaatverificatie

- Een P2S-verbinding configureren - Microsoft Entra ID-verificatie

"OpenVPN" is een handelsmerk van OpenVPN Inc.