gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenDeze browser wordt niet meer ondersteund.

Upgrade naar Microsoft Edge om te profiteren van de nieuwste functies, beveiligingsupdates en technische ondersteuning.

In dit artikel leert u hoe u Riskware integreert met Microsoft Entra ID. Wanneer u Riskware integreert met Microsoft Entra ID, kunt u het volgende doen:

Voor het configureren van Microsoft Entra-integratie met Riskware hebt u het volgende nodig:

In dit artikel configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

Als u de integratie van Riskware in Microsoft Entra ID wilt configureren, moet u Riskware vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

U kunt ook de Enterprise App Configuration-wizard gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Configureer en test Microsoft Entra Single Sign-On met Riskware met een testgebruiker genaamd B.Simon. Om Single Sign-On te laten werken, moet u een koppelingsrelatie tot stand brengen tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Riskware.

Voer de volgende stappen uit om Microsoft Entra SSO met Riskware te configureren en te testen:

Volg deze stappen om SSO van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassingsbeheerder.

Blader naar Identity>Applications>Enterprise-toepassingen>Riskware>Single sign-on.

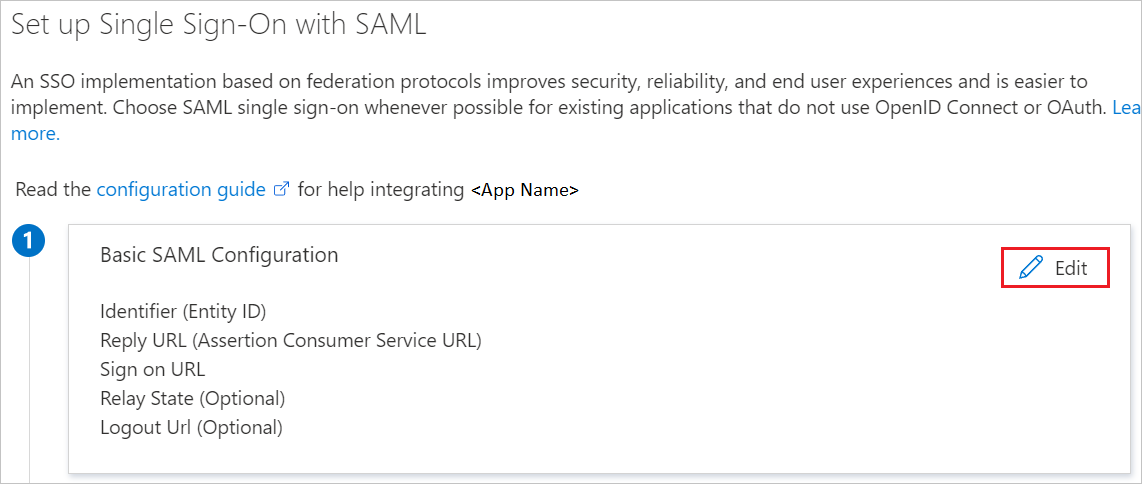

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard SAML-configuratie voert u de volgende stappen uit:

a. In het tekstvak Id (Entiteits-id) typt u een van de volgende URLs:

| Omgeving | URL |

|---|---|

| UAT | https://riskcloud.net/uat |

| PROD | https://riskcloud.net/prod |

| DEMO | https://riskcloud.net/demo |

b. In het tekstvak Aanmeldings-URL typt u een URL met een van de volgende patronen:

| Omgeving | URL-patroon |

|---|---|

| UAT | https://riskcloud.net/uat?ccode=<COMPANYCODE> |

| PROD | https://riskcloud.net/prod?ccode=<COMPANYCODE> |

| DEMO | https://riskcloud.net/demo?ccode=<COMPANYCODE> |

Notitie

De waarde van de inlog-URL is niet authentiek. Werk de waarde bij met de werkelijke aanmeldings-URL. Neem contact op met het ondersteuningsteam van Riskware om de waarden op te vragen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

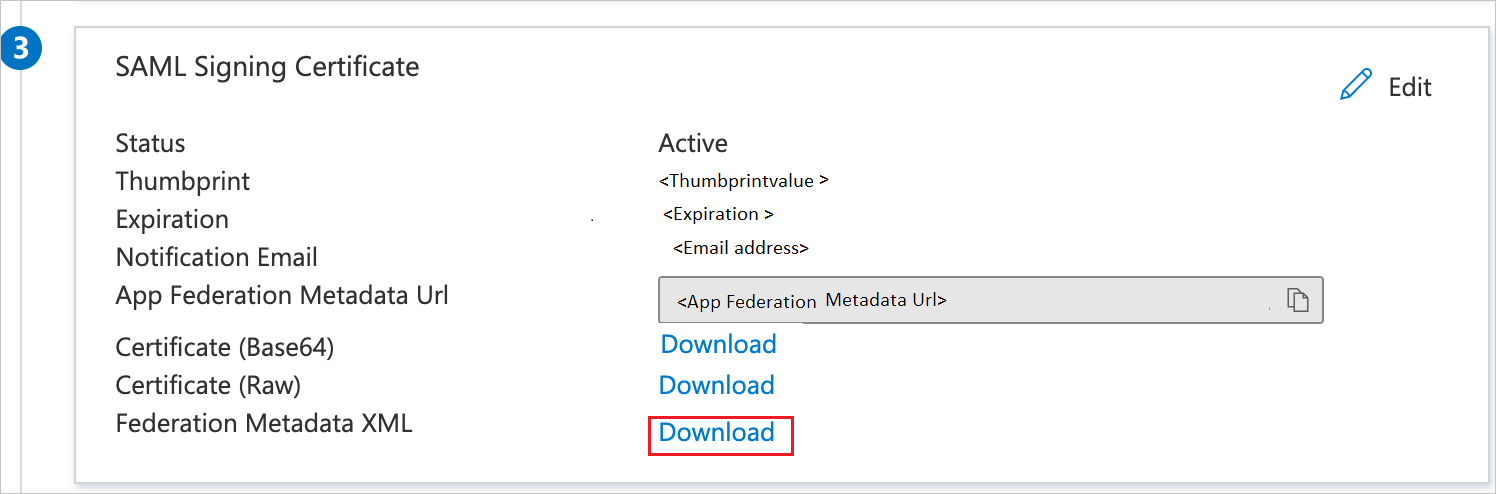

Ga op de pagina Eenmalige aanmelding met SAML instellen naar de sectie SAML-handtekeningcertificaat en klik op Downloaden om het XML-bestand met federatieve metagegevens te downloaden uit de gegeven opties overeenkomstig met wat u nodig hebt, en op te slaan op uw computer.

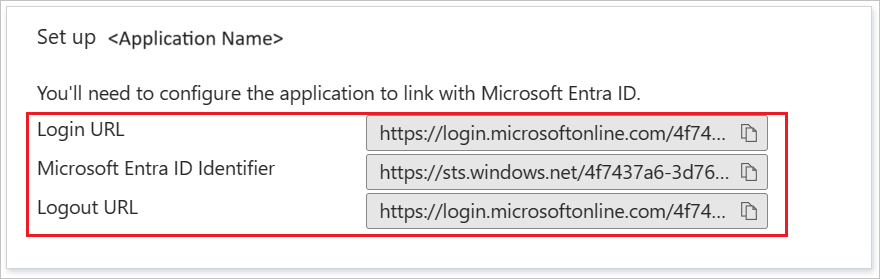

Kopieer in de sectie Riskware instellen de juiste URL('s) op basis van uw behoeften.

Volg de richtlijnen in de snelstartgids gebruikersaccount maken en toewijzen om een testgebruikersaccount met de naam B.Simon aan te maken.

Meld u in een ander browservenster als een beheerder aan bij de bedrijfssite van Riskware.

Klik op Onderhoud in de rechterbovenhoek om de onderhoudspagina te openen.

Klik op de pagina onderhoud op Verificatie.

Voer de volgende stappen uit op de pagina Verificatieconfiguratie:

a. Selecteer Type als SAML voor verificatie.

b. Typ uw code, zoals AZURE_UAT, in het tekstvak Code.

c. Typ in het tekstvak Beschrijving uw beschrijving zoals AZURE-configuratie voor SSO.

d. Plak in het tekstvak Single Sign-On Pagina de waarde van de aanmeldings-URL.

e. Plak in het tekstvak Afmeldingspagina de waarde van de afmeldings-URL.

f. Typ in het Post Formulier Veld tekstvak de veldnaam dat aanwezig is in Post Response en SAML zoals SAMLResponse bevat.

g. Typ het kenmerk in het tekstvak Naam XML-identiteitstag dat de unieke identificatie, zoals NaamID, in de SAML-reactie bevat.

h. Open het gedownloade XML-bestand met metagegevens uit de Azure-portal in Kladblok, kopieer het certificaat uit het metagegevensbestand en plak het in het tekstvak Certificaat .

i. Plak in het tekstvak Consument-URL de waarde van de Antwoord-URL die u krijgt van het ondersteuningsteam.

j. Plak in het tekstvak Verlener de waarde van de Id die u krijgt van het ondersteuningsteam.

Notitie

Neem contact op met het ondersteuningsteam van Riskware om de waarden op te vragen.

k. Selecteer het selectievakje BERICHT gebruiken.

l. Selecteer het selectievakje SAML-verzoek gebruiken.

m. Klik op Opslaan.

Als u wilt dat Microsoft Entra-gebruikers zich kunnen aanmelden bij Riskware, moeten ze worden geïntegreerd in Riskware. In het geval van Riskware is dat een handmatige taak.

Als u een gebruikersaccount wilt inrichten, voert u de volgende stappen uit:

Meld u bij Riskware aan als een beveiligingsbeheerder.

Klik op Onderhoud in de rechterbovenhoek om de onderhoudspagina te openen.

Klik op de pagina onderhoud op Personen.

Selecteer het tabblad Details en voer de volgende stappen uit:

a. Selecteer Persoonstype zoals Werknemer.

b. Voer in het tekstvak Voornaam de voornaam van de gebruiker in, zoals Britta.

c. Voer in het tekstvak Achternaam de achternaam van de gebruiker in, zoals Simon.

Voer de volgende stappen uit op het tabblad Security (Beveiliging):

a. Selecteer in de sectie Verificatie de modus voor Verificatie, zoals u hebt ingesteld, zoals "AZURE Configuration for SSO".

b. Voer in de sectie Aanmeldingsgegevens, in het tekstvak Gebruikers-id, het e-mailadres van een gebruiker in zoals brittasimon@contoso.com.

c. Typ in het tekstvak Wachtwoord het wachtwoord van de gebruiker.

Voer op het tabblad Organisatie de volgende stappen uit:

a. Selecteer de optie Niveau1-organisatie.

b. Typ uw locatie in het tekstvak Locatie in de sectie Voornaamste werkplek van de persoon.

c. Selecteer in de sectie Werknemer de Status van de werknemer zoals Informeel.

d. Klik op Opslaan.

In deze sectie test u de configuratie voor eenmalige aanmelding van Microsoft Entra met de volgende opties.

Klik op Deze toepassing testen. U wordt omgeleid naar de aanmeldings-URL van Riskware, waar u de aanmeldingsstroom kunt initiëren.

Ga rechtstreeks naar de aanmeldings-URL van Riskware en initieer daar de aanmeldingsstroom.

U kunt Microsoft Mijn apps gebruiken. Wanneer u in de Mijn apps op de tegel Riskware klikt, wordt u omgeleid naar de aanmeldings-URL van Riskware. Zie Microsoft Entra Mijn apps voor meer informatie.

Zodra u Riskware hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Cloud App Security.

gebeurtenis

9 apr, 15 - 10 apr, 12

Codeer de toekomst met AI en maak verbinding met Java-peers en experts op JDConf 2025.

Nu registrerenTraining

Module

De integratie van bedrijfs-apps voor eenmalige aanmelding implementeren en bewaken - Training

Het implementeren en bewaken van bedrijfstoepassingen in Azure-oplossingen kan zorgen voor beveiliging. Ontdek hoe u on-premises en cloud-apps implementeert voor gebruikers.

Certificering

Microsoft Gecertificeerd: Identiteits- en Toegangsbeheerbeheerder Associate - Certifications

Demonstreer de functies van Microsoft Entra ID om identiteitsoplossingen te moderniseren, hybride oplossingen te implementeren en identiteitsbeheer te implementeren.