Konfigurowanie ustawień serwera na potrzeby uwierzytelniania certyfikatu usługi VPN Gateway punkt-lokacja

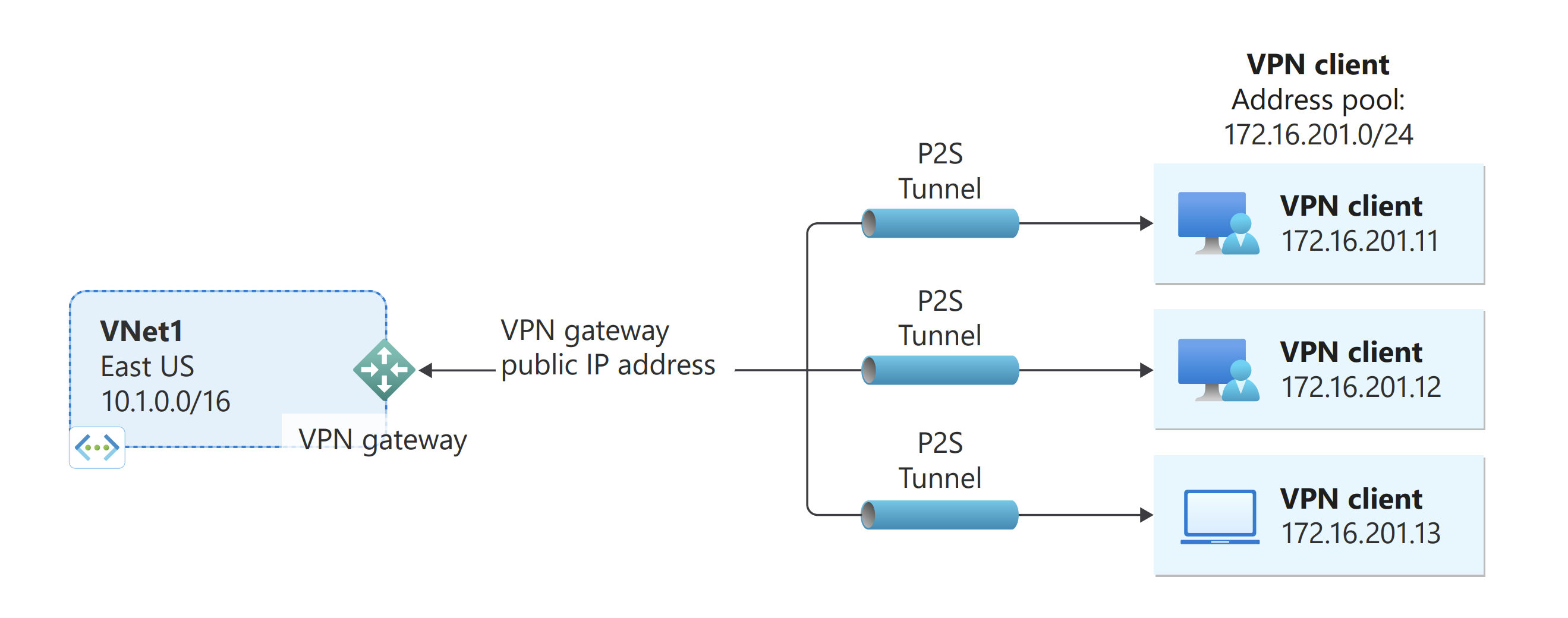

Ten artykuł ułatwia skonfigurowanie niezbędnych ustawień serwera punkt-lokacja (P2S) bramy sieci VPN w celu bezpiecznego łączenia poszczególnych klientów z systemem Windows, Linux lub macOS z siecią wirtualną platformy Azure. Połączenia sieci VPN typu punkt-lokacja są przydatne, gdy chcesz nawiązać połączenie z siecią wirtualną z lokalizacji zdalnej, na przykład podczas pracy zdalnej z domu lub konferencji. Możesz również użyć połączenia typu punkt-lokacja zamiast sieci VPN typu lokacja-lokacja (S2S), gdy masz tylko kilku klientów, którzy muszą nawiązać połączenie z siecią wirtualną. Połączenia typu punkt-lokacja nie wymagają urządzenia sieci VPN ani publicznego adresu IP.

Istnieją różne opcje konfiguracji dostępne dla połączenia punkt-lokacja. Aby uzyskać więcej informacji na temat sieci VPN typu punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja). Ten artykuł ułatwia utworzenie konfiguracji P2S korzystającej z uwierzytelniania certyfikatu i witryny Azure Portal. Aby utworzyć tę konfigurację przy użyciu programu Azure PowerShell, zobacz artykuł Konfigurowanie połączenia punkt-lokacja — certyfikat — program PowerShell . Aby zapoznać się z uwierzytelnianiem za pomocą usługi RADIUS, zobacz artykuł usługi RADIUS punkt-lokacja. Aby uzyskać informacje na temat uwierzytelniania entra firmy Microsoft, zobacz artykuł P2S Microsoft Entra ID .

Połączenia uwierzytelniania certyfikatów P2S platformy Azure używają następujących elementów, które skonfigurujesz w tym ćwiczeniu:

- Brama sieci VPN oparta na trasach (nie oparta na zasadach). Aby uzyskać więcej informacji na temat typu sieci VPN, zobacz Ustawienia usługi VPN Gateway.

- Klucz publiczny (plik cer) dla certyfikatu głównego, przekazany na platformę Azure. Po przekazaniu certyfikatu jest uważany za zaufany certyfikat i jest używany do uwierzytelniania.

- Certyfikat klienta generowany na podstawie certyfikatu głównego. Certyfikat klienta instalowany na każdym komputerze klienckim, który będzie łączyć się z siecią wirtualną. Ten certyfikat jest używany do uwierzytelniania klientów.

- Pliki konfiguracji klienta sieci VPN. Klient sieci VPN jest skonfigurowany przy użyciu plików konfiguracji klienta sieci VPN. Te pliki zawierają informacje niezbędne do nawiązania połączenia z siecią wirtualną przez klienta. Każdy klient, który nawiązuje połączenie, musi być skonfigurowany przy użyciu ustawień w tych plikach konfiguracji.

Wymagania wstępne

Sprawdź, czy masz subskrypcję platformy Azure. Jeśli nie masz jeszcze subskrypcji platformy Azure, możesz aktywować korzyści dla subskrybentów MSDN lub utworzyć bezpłatne konto.

Przykładowe wartości

Następujących wartości możesz użyć do tworzenia środowiska testowego lub odwoływać się do tych wartości, aby lepiej zrozumieć przykłady w niniejszym artykule:

Sieć wirtualna

- Nazwa sieci wirtualnej: VNet1

- Przestrzeń adresowa: 10.1.0.0/16

W tym przykładzie zostanie wykorzystana tylko jedna przestrzeń adresowa. Istnieje możliwość użycia więcej niż jednej przestrzeni adresowej dla sieci wirtualnej. - Nazwa podsieci: FrontEnd

- Zakres adresów podsieci: 10.1.0.0/24

- Subskrypcja: jeśli masz więcej niż jedną subskrypcję, sprawdź, czy używasz odpowiedniej subskrypcji.

- Grupa zasobów: TestRG1

- Lokalizacja: Wschodnie stany USA

Brama sieci wirtualnej

- Nazwa bramy sieci wirtualnej: VNet1GW

- Typ bramy: VPN

- Typ sieci VPN: oparty na trasach (wymagany dla połączenia punkt-lokacja)

- Jednostka SKU: VpnGw2

- Generacja: Generacja2

- Zakres adresów podsieci bramy: 10.1.255.0/27

- Publiczny adres IP: VNet1GWpip

Typ połączenia i pula adresów klienta

- Typ połączenia: Punkt-lokacja

- Pula adresów klienta: 172.16.201.0/24

Klienci sieci VPN łączący się z siecią wirtualną przy użyciu tego połączenia punkt-lokacja otrzymują adres IP z puli adresów klienta.

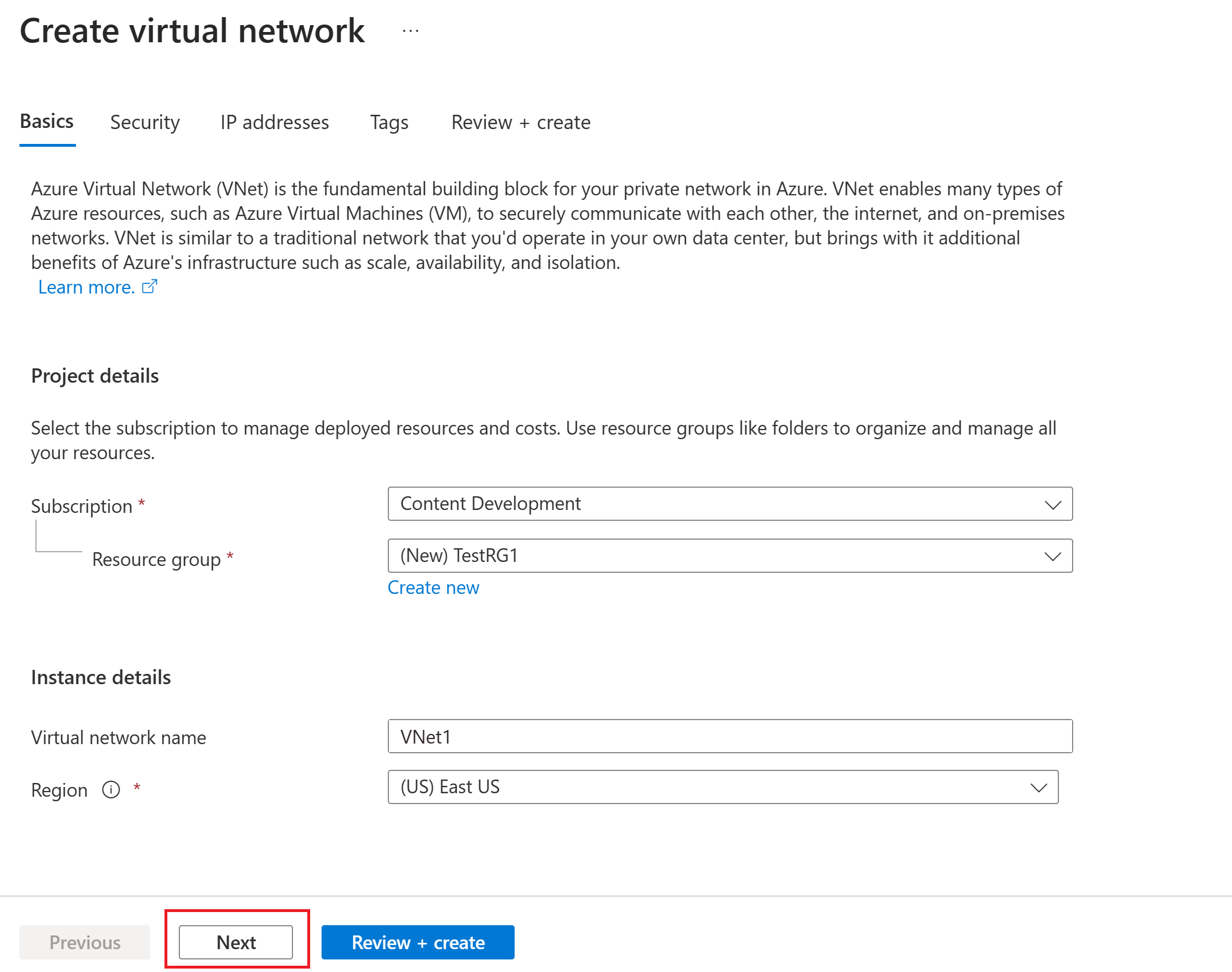

Tworzenie sieci wirtualnej

W tej sekcji utworzysz sieć wirtualną. Zapoznaj się z sekcją Przykładowe wartości sugerowanych wartości do użycia w tej konfiguracji.

Uwaga

Jeśli używasz sieci wirtualnej w ramach architektury obejmującej wiele lokalizacji, pamiętaj, aby koordynować pracę z administratorem sieci lokalnej, aby wyrzucić zakres adresów IP, którego można używać specjalnie dla tej sieci wirtualnej. Jeśli po obu stronach połączenia sieci VPN będzie istnieć powielony zakres adresów, ruch będzie przekierowywany w nieoczekiwany sposób. Ponadto, jeśli chcesz połączyć tę sieć wirtualną z inną siecią wirtualną, przestrzeń adresowa nie może nakładać się na inną sieć wirtualną. Dlatego należy odpowiednio zaplanować konfigurację sieci.

Zaloguj się w witrynie Azure Portal.

W obszarze Wyszukaj zasoby, usługę i dokumenty (G+/) w górnej części strony portalu wprowadź wartość sieć wirtualna. Wybierz pozycję Sieć wirtualna w wynikach wyszukiwania witryny Marketplace, aby otworzyć stronę Sieć wirtualna.

Na stronie Sieć wirtualna wybierz pozycję Utwórz, aby otworzyć stronę Tworzenie sieci wirtualnej.

Na karcie Podstawowe skonfiguruj ustawienia sieci wirtualnej dla szczegółów projektu i szczegółów wystąpienia. Po zweryfikowaniu wprowadzonych wartości zostanie wyświetlony zielony znacznik wyboru. Wartości wyświetlane w przykładzie można dostosować zgodnie z wymaganymi ustawieniami.

- Subskrypcja: Sprawdź, czy jest wyświetlana prawidłowa subskrypcja. Subskrypcje można zmienić przy użyciu pola listy rozwijanej.

- Grupa zasobów: wybierz istniejącą grupę zasobów lub wybierz pozycję Utwórz nową , aby utworzyć nową. Aby uzyskać więcej informacji na temat grup zasobów, zobacz Omówienie usługi Azure Resource Manager.

- Nazwa: Wprowadź nazwę sieci wirtualnej.

- Region: wybierz lokalizację sieci wirtualnej. Lokalizacja określa, gdzie będą znajdować się zasoby wdrażane w tej sieci wirtualnej.

Wybierz pozycję Dalej lub Zabezpieczenia, aby przejść do karty Zabezpieczenia. W tym ćwiczeniu pozostaw wartości domyślne dla wszystkich usług na tej stronie.

Wybierz pozycję Adresy IP, aby przejść do karty Adresy IP. Na karcie Adresy IP skonfiguruj ustawienia.

Przestrzeń adresowa IPv4: domyślnie tworzona jest automatycznie przestrzeń adresowa. Możesz wybrać przestrzeń adresową i dostosować ją tak, aby odzwierciedlała własne wartości. Możesz również dodać inną przestrzeń adresową i usunąć wartość domyślną, która została utworzona automatycznie. Można na przykład określić adres początkowy jako 10.1.0.0 i określić rozmiar przestrzeni adresowej jako /16. Następnie wybierz pozycję Dodaj , aby dodać tę przestrzeń adresową.

+ Dodaj podsieć: jeśli używasz domyślnej przestrzeni adresowej, domyślna podsieć zostanie utworzona automatycznie. Jeśli zmienisz przestrzeń adresową, dodaj nową podsieć w tej przestrzeni adresowej. Wybierz pozycję + Dodaj podsieć, aby otworzyć okno Dodawanie podsieci. Skonfiguruj następujące ustawienia, a następnie wybierz pozycję Dodaj w dolnej części strony, aby dodać wartości.

- Nazwa podsieci: przykładem jest FrontEnd.

- Zakres adresów podsieci: zakres adresów dla tej podsieci. Przykłady to 10.1.0.0 i /24.

Przejrzyj stronę Adresy IP i usuń wszystkie przestrzenie adresowe lub podsieci, których nie potrzebujesz.

Wybierz pozycję Przejrzyj i utwórz , aby zweryfikować ustawienia sieci wirtualnej.

Po zweryfikowaniu ustawień wybierz pozycję Utwórz , aby utworzyć sieć wirtualną.

Tworzenie podsieci bramy

Brama sieci wirtualnej wymaga określonej podsieci o nazwie GatewaySubnet. Podsieć bramy jest częścią zakresu adresów IP sieci wirtualnej i zawiera adresy IP używane przez zasoby i usługi bramy sieci wirtualnej. Określ podsieć bramy o rozmiarze /27 lub większym.

- Na stronie sieci wirtualnej w okienku po lewej stronie wybierz pozycję Podsieci, aby otworzyć stronę Podsieci.

- W górnej części strony wybierz pozycję + Podsieć bramy, aby otworzyć okienko Dodaj podsieć .

- Nazwa jest automatycznie wprowadzana jako GatewaySubnet. W razie potrzeby dostosuj wartość zakresu adresów IP. Przykładem jest 10.1.255.0/27.

- Nie dopasuj innych wartości na stronie. Wybierz pozycję Zapisz w dolnej części strony, aby zapisać podsieć.

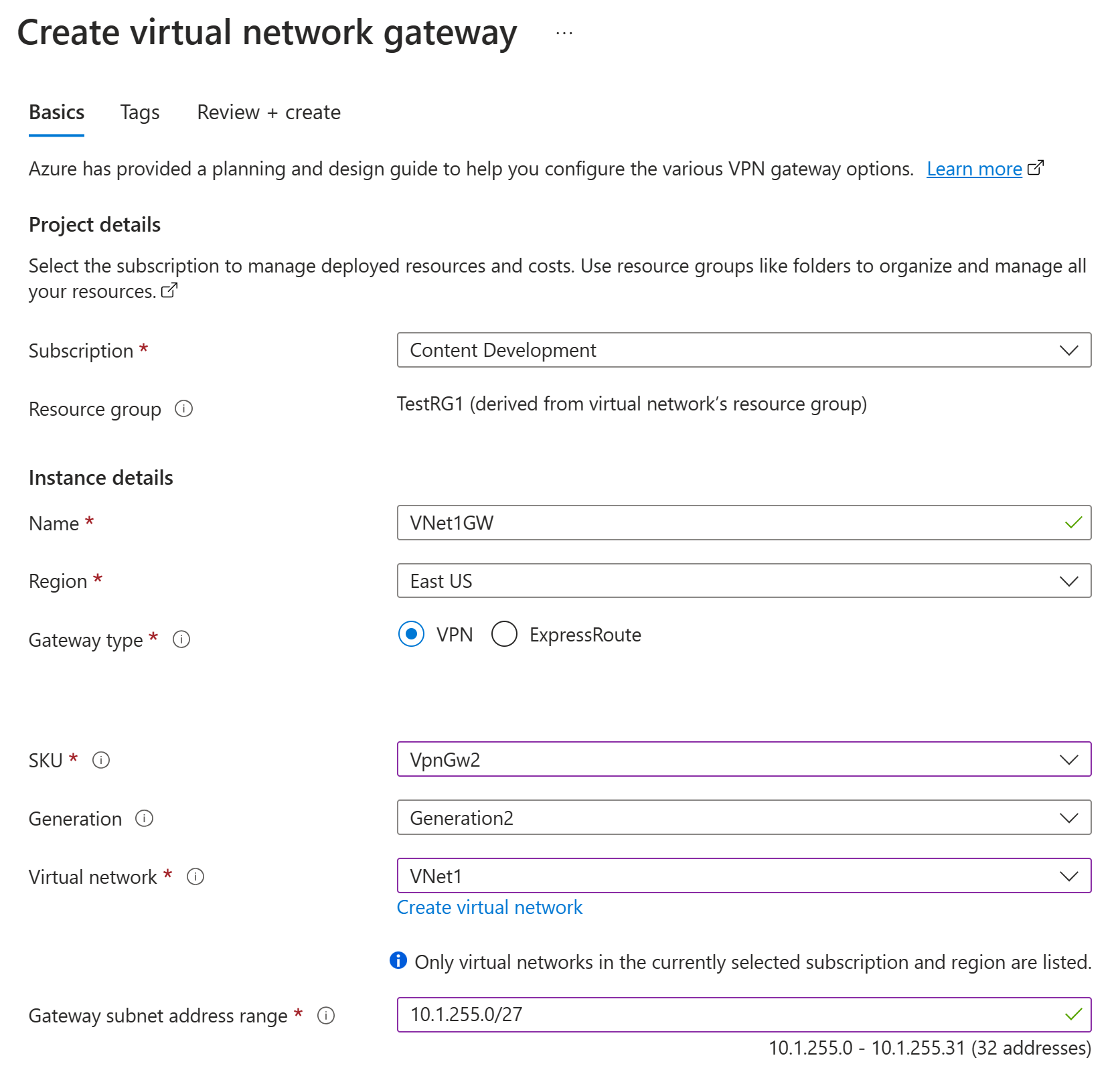

Tworzenie bramy sieci VPN

W tym kroku zostaje utworzona brama dla sieci wirtualnej użytkownika. Tworzenie bramy często może trwać 45 minut lub dłużej, w zależności od wybranej jednostki SKU bramy.

Uwaga

Jednostka SKU bramy podstawowa nie obsługuje uwierzytelniania IKEv2 ani RADIUS. Jeśli planujesz nawiązywanie połączeń z siecią wirtualną przez klientów Mac, nie używaj jednostki SKU w warstwie Podstawowa.

W obszarze Wyszukaj zasoby, usługi i dokumenty (G+/)wprowadź bramę sieci wirtualnej. Znajdź bramę sieci wirtualnej w wynikach wyszukiwania witryny Marketplace i wybierz ją, aby otworzyć stronę Tworzenie bramy sieci wirtualnej.

Na karcie Podstawy wypełnij wartości szczegółów projektu i szczegółów wystąpienia.

Subskrypcja: wybierz subskrypcję, której chcesz użyć z listy rozwijanej.

Grupa zasobów: to ustawienie jest wypełniane automatycznie po wybraniu sieci wirtualnej na tej stronie.

Nazwa: Nadaj nazwę bramie. Nazewnictwo bramy nie jest takie samo jak nazewnictwo podsieci bramy. Jest to nazwa tworzonego obiektu bramy.

Region: wybierz region, w którym chcesz utworzyć ten zasób. Region bramy musi być taki sam jak sieć wirtualna.

Typ bramy: Wybierz pozycję Sieć VPN. Bramy sieci VPN używają typu bramy sieci wirtualnej Sieć VPN.

Jednostka SKU: z listy rozwijanej wybierz jednostkę SKU bramy, która obsługuje funkcje, których chcesz użyć. Zobacz Jednostki SKU bramy. W portalu jednostki SKU dostępne na liście rozwijanej zależą od wybranego

VPN typeelementu. Podstawową jednostkę SKU można skonfigurować tylko przy użyciu interfejsu wiersza polecenia platformy Azure lub programu PowerShell.Generacja: wybierz generację, której chcesz użyć. Zalecamy używanie jednostki SKU generacji2. Aby uzyskać więcej informacji, zobacz Gateway SKUs (Jednostki SKU bramy).

Sieć wirtualna: z listy rozwijanej wybierz sieć wirtualną, do której chcesz dodać tę bramę. Jeśli nie widzisz sieci wirtualnej, dla której chcesz utworzyć bramę, upewnij się, że wybrano poprawną subskrypcję i region w poprzednich ustawieniach.

Zakres adresów podsieci bramy lub podsieć: podsieć bramy jest wymagana do utworzenia bramy sieci VPN.

W tej chwili to pole może wyświetlać różne opcje ustawień, w zależności od przestrzeni adresowej sieci wirtualnej i tego, czy utworzono już podsieć o nazwie GatewaySubnet dla sieci wirtualnej.

Jeśli nie masz podsieci bramy i nie widzisz opcji jej utworzenia na tej stronie, wróć do sieci wirtualnej i utwórz podsieć bramy. Następnie wróć do tej strony i skonfiguruj bramę sieci VPN.

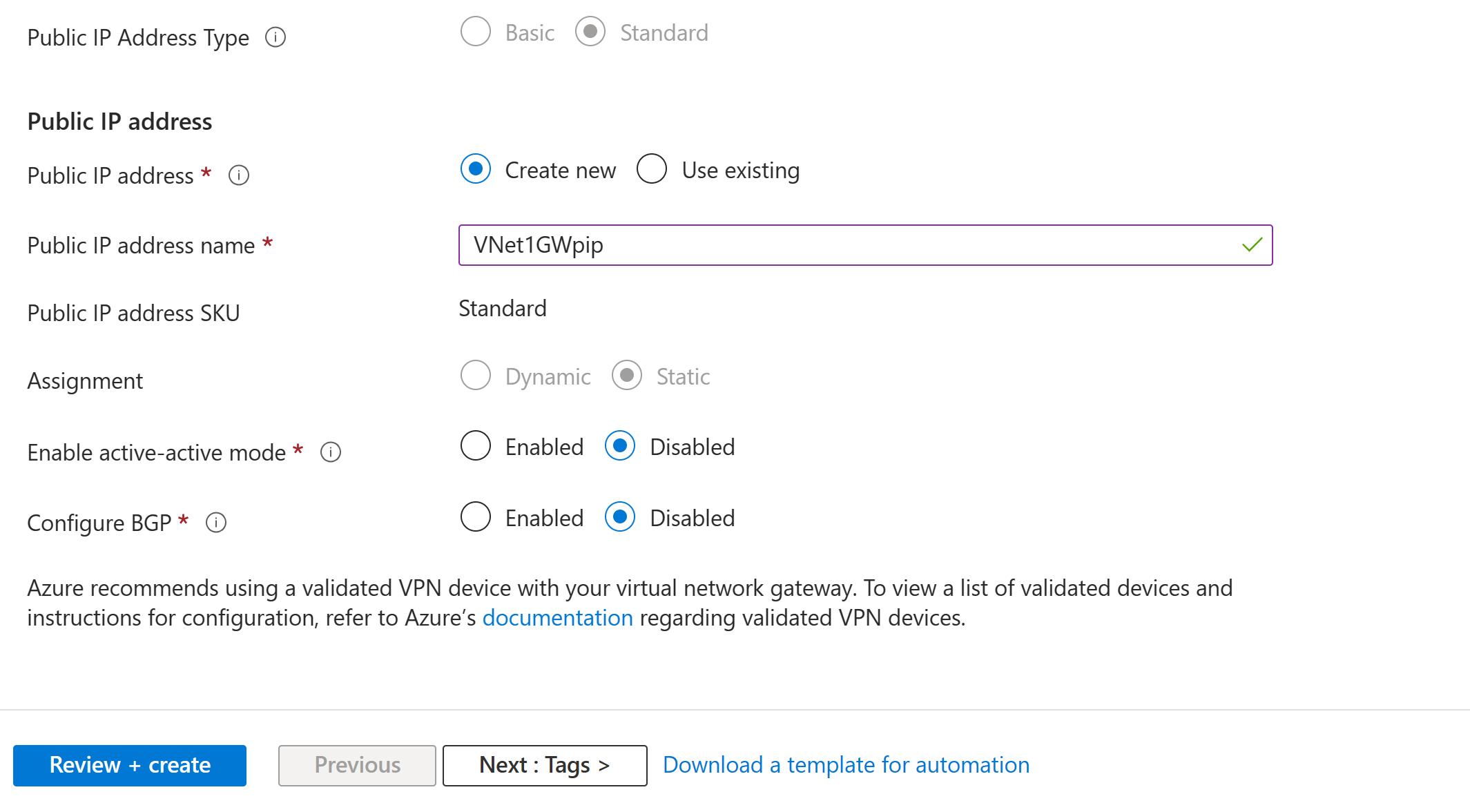

Określ wartości dla publicznego adresu IP. Te ustawienia określają obiekt publicznego adresu IP, który zostanie skojarzony z bramą sieci VPN. Publiczny adres IP jest przypisywany do tego obiektu podczas tworzenia bramy sieci VPN. Jedynym momentem zmiany podstawowego publicznego adresu IP jest usunięcie i ponowne utworzenie bramy. Nie zmienia się on w przypadku zmiany rozmiaru, zresetowania ani przeprowadzania innych wewnętrznych czynności konserwacyjnych bądź uaktualnień bramy sieci VPN.

- Typ publicznego adresu IP: jeśli zostanie wyświetlona ta opcja, wybierz pozycję Standardowa. Podstawowa jednostka SKU publicznego adresu IP jest obsługiwana tylko w przypadku bram sieci VPN jednostki SKU w warstwie Podstawowa.

- Publiczny adres IP: pozostaw zaznaczoną opcję Utwórz nową .

- Nazwa publicznego adresu IP: w polu tekstowym wprowadź nazwę wystąpienia publicznego adresu IP.

- Jednostka SKU publicznego adresu IP: ustawienie jest wybierane automatycznie.

- Przypisanie: przypisanie jest zwykle wybierane automatycznie. W przypadku jednostki SKU w warstwie Standardowa przypisanie jest zawsze statyczne.

- Włącz tryb aktywny-aktywny: wybierz pozycję Wyłączone. Włącz to ustawienie tylko wtedy, gdy tworzysz konfigurację bramy aktywne-aktywne.

- Skonfiguruj protokół BGP: wybierz pozycję Wyłączone, chyba że konfiguracja wymaga tego ustawienia. Jeśli to ustawienie jest wymagane, domyślna nazwa ASN to 65515, chociaż tę wartość można zmienić.

Wybierz pozycję Przejrzyj i utwórz , aby uruchomić walidację.

Po zakończeniu walidacji wybierz pozycję Utwórz , aby wdrożyć bramę sieci VPN.

Stan wdrożenia można zobaczyć na stronie Przegląd bramy. Po utworzeniu bramy można wyświetlić przypisany do niej adres IP, przeglądając sieć wirtualną w portalu. Brama jest widoczna jako urządzenie podłączone.

Ważne

Sieciowe grupy zabezpieczeń w podsieci bramy nie są obsługiwane. Skojarzenie sieciowej grupy zabezpieczeń z tą podsiecią może spowodować, że brama sieci wirtualnej (vpn i bramy usługi ExpressRoute) przestanie działać zgodnie z oczekiwaniami. Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, zobacz What is a Network Security Group? (Co to jest sieciowa grupa zabezpieczeń?)

Generowanie certyfikatów

Certyfikaty są używane przez platformę Azure do uwierzytelniania klientów łączących się z siecią wirtualną za pośrednictwem połączenia sieci VPN typu punkt-lokacja. Po uzyskaniu certyfikatu głównego należy przekazać informacje o kluczu publicznym do platformy Azure. Certyfikat główny jest następnie uznawany za "zaufany" przez platformę Azure na potrzeby połączenia za pośrednictwem połączenia punkt-lokacja z siecią wirtualną.

Ponadto certyfikaty klienta są generowane na podstawie zaufanego certyfikatu głównego, a następnie instalowane na każdym komputerze klienckim. Certyfikat klienta jest używany do uwierzytelniania klienta, gdy inicjuje on połączenie z siecią wirtualną.

Przed skonfigurowaniem ustawień bramy punkt-lokacja należy wygenerować i wyodrębnić certyfikat główny.

Generowanie certyfikatu głównego

Uzyskaj plik .cer dla certyfikatu głównego. Możesz użyć certyfikatu głównego wygenerowanego za pomocą rozwiązania przedsiębiorstwa (zalecane) lub wygenerować certyfikat z podpisem własnym. Po utworzeniu certyfikatu głównego wyeksportuj dane certyfikatu publicznego (nie klucz prywatny) jako plik cer X.509 z kodowaniem Base64. Ten plik zostanie przekazany później na platformę Azure.

Certyfikat przedsiębiorstwa: jeśli używasz rozwiązania dla przedsiębiorstw, możesz użyć istniejącego łańcucha certyfikatów. Uzyskaj plik cer dla certyfikatu głównego, którego chcesz użyć.

Certyfikat główny z podpisem własnym: jeśli nie używasz rozwiązania certyfikatu przedsiębiorstwa, utwórz certyfikat główny z podpisem własnym. W przeciwnym razie utworzone certyfikaty nie będą zgodne z połączeniami punkt-lokacja, a klienci otrzymają błąd połączenia podczas próby nawiązania połączenia. Możesz użyć programu Azure PowerShell, MakeCert lub protokołu OpenSSL. W poniższych artykułach opisano sposób generowania zgodnego certyfikatu głównego z podpisem własnym:

- Instrukcje programu PowerShell dla systemu Windows 10 lub nowszego: te instrukcje wymagają programu PowerShell na komputerze z systemem Windows 10 lub nowszym. Certyfikaty klienta generowane na podstawie certyfikatu głównego można instalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

- Instrukcje narzędzia MakeCert: Użyj narzędzia MakeCert, aby wygenerować certyfikaty, jeśli nie masz dostępu do komputera z systemem Windows 10 lub nowszym. Mimo iż narzędzie MakeCert jest przestarzałe, przy jego użyciu można nadal generować certyfikaty. Certyfikaty klienta generowane na podstawie certyfikatu głównego można instalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

- Linux — instrukcje dotyczące protokołu OpenSSL

- Linux — instrukcje strongSwan

Generowanie certyfikatów klienta

Każdy komputer kliencki połączony z siecią wirtualną z połączeniem punkt-lokacja musi mieć zainstalowany certyfikat klienta. Należy wygenerować go na podstawie certyfikatu głównego i zainstalować na każdym komputerze klienckim. Jeśli nie zainstalujesz prawidłowego certyfikatu klienta, uwierzytelnianie zakończy się niepowodzeniem, gdy klient spróbuje nawiązać połączenie z siecią wirtualną.

Można wygenerować unikatowy certyfikat dla każdego klienta lub można użyć tego samego certyfikatu dla wielu klientów. Zaletą generowania unikatowych certyfikatów klienta jest możliwość odwołania pojedynczego certyfikatu. W przeciwnym razie, jeśli wielu klientów korzysta z tego samego certyfikatu klienta do uwierzytelniania i odwołasz go, konieczne będzie wygenerowanie i zainstalowanie nowych certyfikatów dla każdego klienta korzystającego z tego certyfikatu.

Certyfikaty klienta można wygenerować, posługując się następującymi metodami:

Certyfikat przedsiębiorstwa:

Jeśli używasz rozwiązania z certyfikatem przedsiębiorstwa, wygeneruj certyfikat klienta przy użyciu formatu wartości nazwy pospolitej name@yourdomain.com. Użyj tego formatu zamiast formatu nazwa domeny\nazwa użytkownika.

Upewnij się, że certyfikat klienta jest oparty na szablonie certyfikatu użytkownika, którego pierwszym elementem na liście użytkownika jest Uwierzytelnienie klienta. Sprawdź certyfikat, dwukrotnie go klikając i wyświetlając obszar Ulepszone użycie klucza na karcie Szczegóły.

Certyfikat główny z podpisem własnym: wykonaj kroki opisane w jednym z następujących artykułów dotyczących certyfikatów P2S, aby utworzone certyfikaty klienta były zgodne z połączeniami punkt-lokacja.

Gdy certyfikat klienta jest generowany na podstawie certyfikatu głównego z podpisem własnym, jest on automatycznie instalowany na komputerze użytym do jego wygenerowania. Aby zainstalować certyfikat klienta na innym komputerze klienckim, wyeksportuj go jako plik pfx razem z całym łańcuchem certyfikatów. Spowoduje to utworzenie pliku pfx zawierającego informacje o certyfikacie głównym, który jest wymagany do uwierzytelnienia klienta.

Kroki opisane w tych artykułach generują zgodny certyfikat klienta, który można następnie wyeksportować i rozpowszechnić.

Instrukcje programu PowerShell dla systemu Windows 10 lub nowszego: te instrukcje wymagają systemu Windows 10 lub nowszego oraz programu PowerShell do generowania certyfikatów. Wygenerowane certyfikaty można zainstalować na dowolnym obsługiwanym kliencie typu punkt-lokacja.

Instrukcje narzędzia MakeCert: Użyj narzędzia MakeCert, jeśli nie masz dostępu do komputera z systemem Windows 10 lub nowszym do generowania certyfikatów. Mimo iż narzędzie MakeCert jest przestarzałe, przy jego użyciu można nadal generować certyfikaty. Możesz zainstalować wygenerowane certyfikaty na dowolnym obsługiwanym kliencie typu punkt-lokacja.

Linux: zobacz instrukcje strongSwan lub OpenSSL .

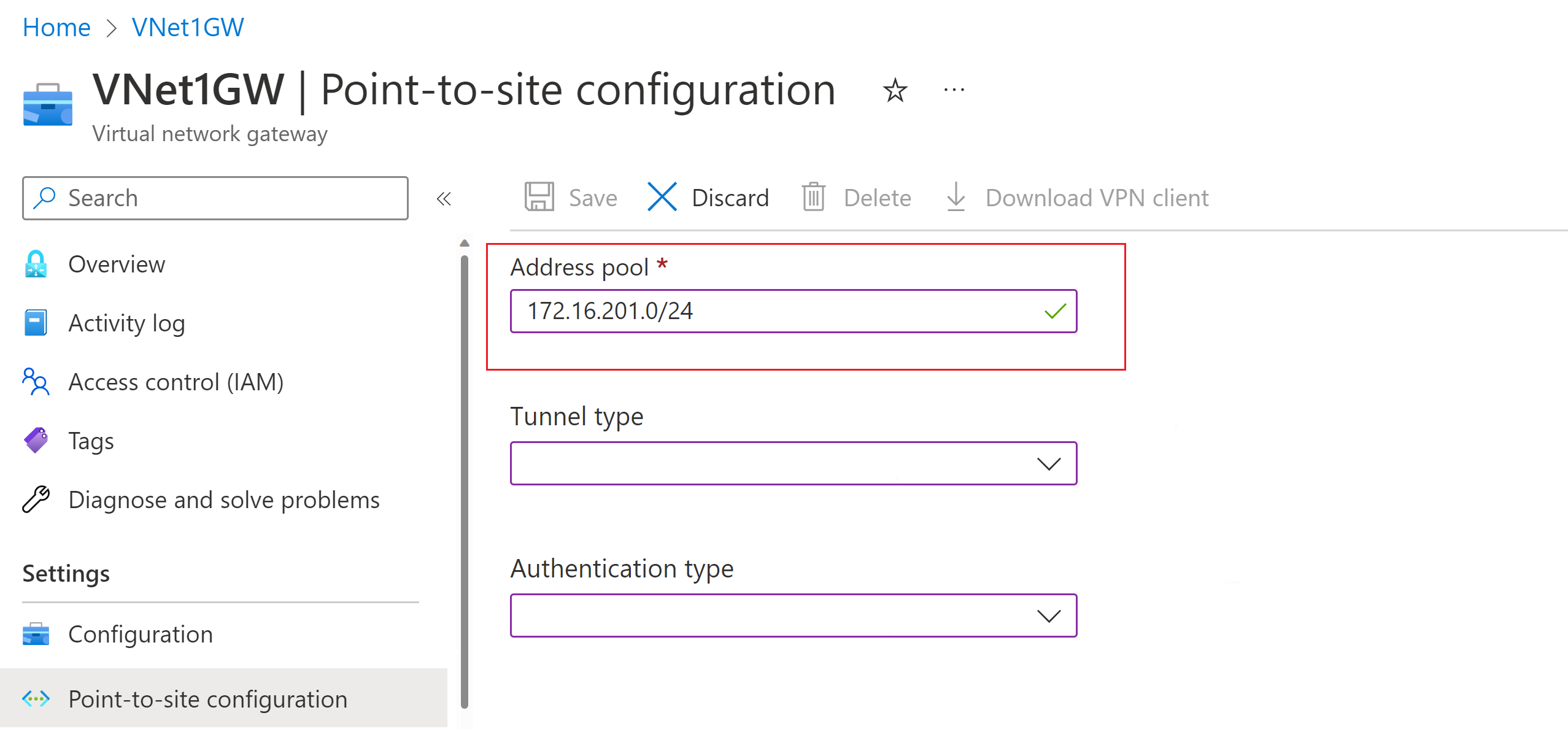

Dodawanie puli adresów

Strona Konfiguracja połączenia punkt-lokacja zawiera informacje o konfiguracji wymagane dla sieci VPN typu punkt-lokacja. Po skonfigurowaniu wszystkich ustawień połączenia punkt-lokacja i zaktualizowaniu bramy strona konfiguracji punkt-lokacja jest używana do wyświetlania lub zmieniania ustawień sieci VPN typu punkt-lokacja.

- Przejdź do bramy utworzonej w poprzedniej sekcji.

- W okienku po lewej stronie wybierz pozycję Konfiguracja połączenia punkt-lokacja.

- Kliknij pozycję Skonfiguruj teraz, aby otworzyć stronę konfiguracji.

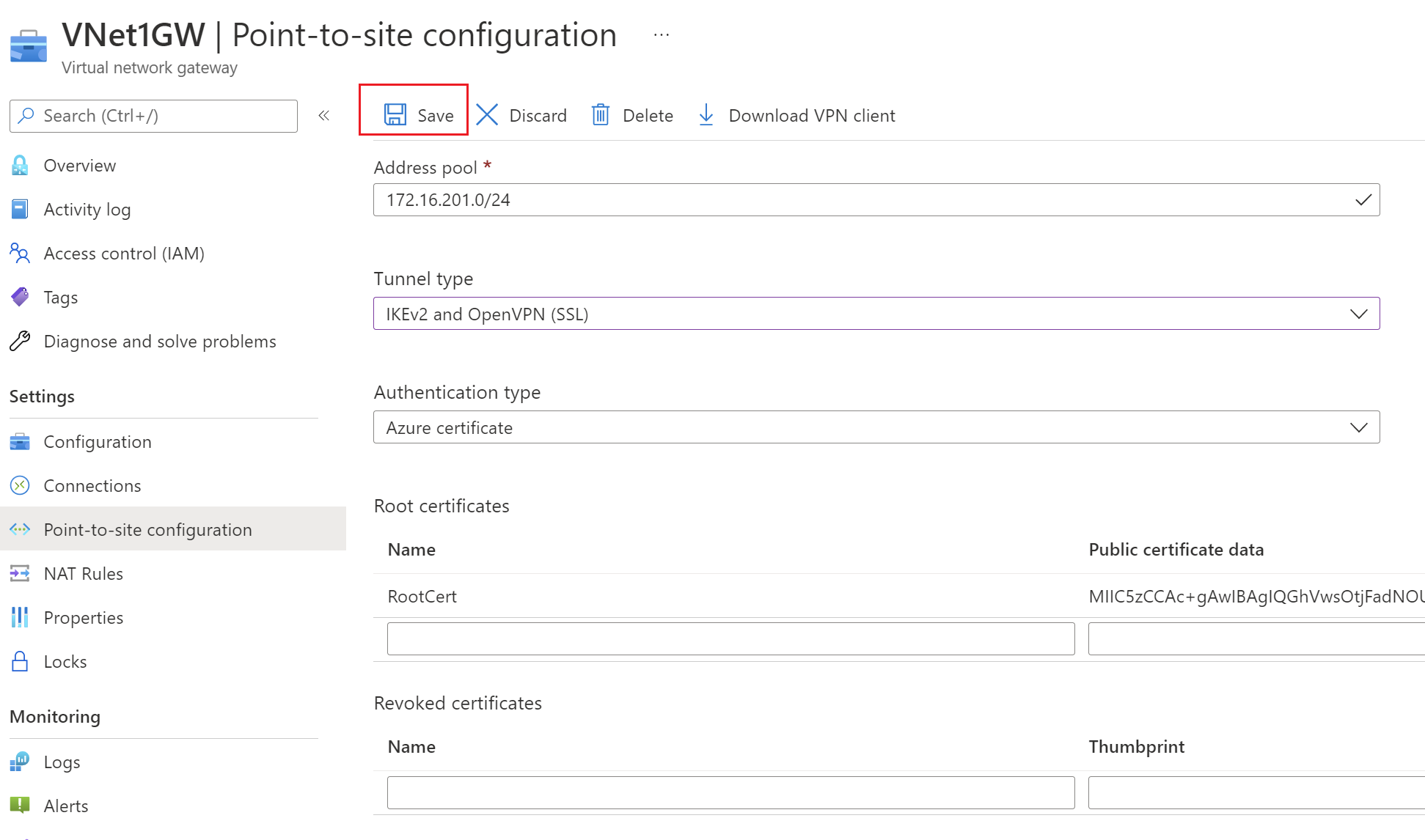

Pula adresów klienta to określony przez Ciebie zakres prywatnych adresów IP. Klienci łączący się za pośrednictwem sieci VPN typu punkt-lokacja dynamicznie otrzymują adres IP z tego zakresu. Użyj zakresu prywatnych adresów IP, który nie nakłada się na lokalizację lokalną, z której nawiązujesz połączenie, lub z siecią wirtualną, z którą chcesz nawiązać połączenie. Jeśli skonfigurujesz wiele protokołów, a protokół SSTP jest jednym z protokołów, skonfigurowana pula adresów zostanie równomiernie podzielona między skonfigurowane protokoły.

Na stronie konfiguracja połączenia Punkt-lokacja w polu Pula adresów dodaj zakres prywatnych adresów IP, z którego chcesz korzystać. Klienci sieci VPN dynamicznie otrzymują adres IP z określonego zakresu. Minimalna maska podsieci to 29 bitów dla konfiguracji aktywne/pasywnej i 28-bitowej dla konfiguracji aktywne/aktywne.

Następnie skonfiguruj tunel i typ uwierzytelniania.

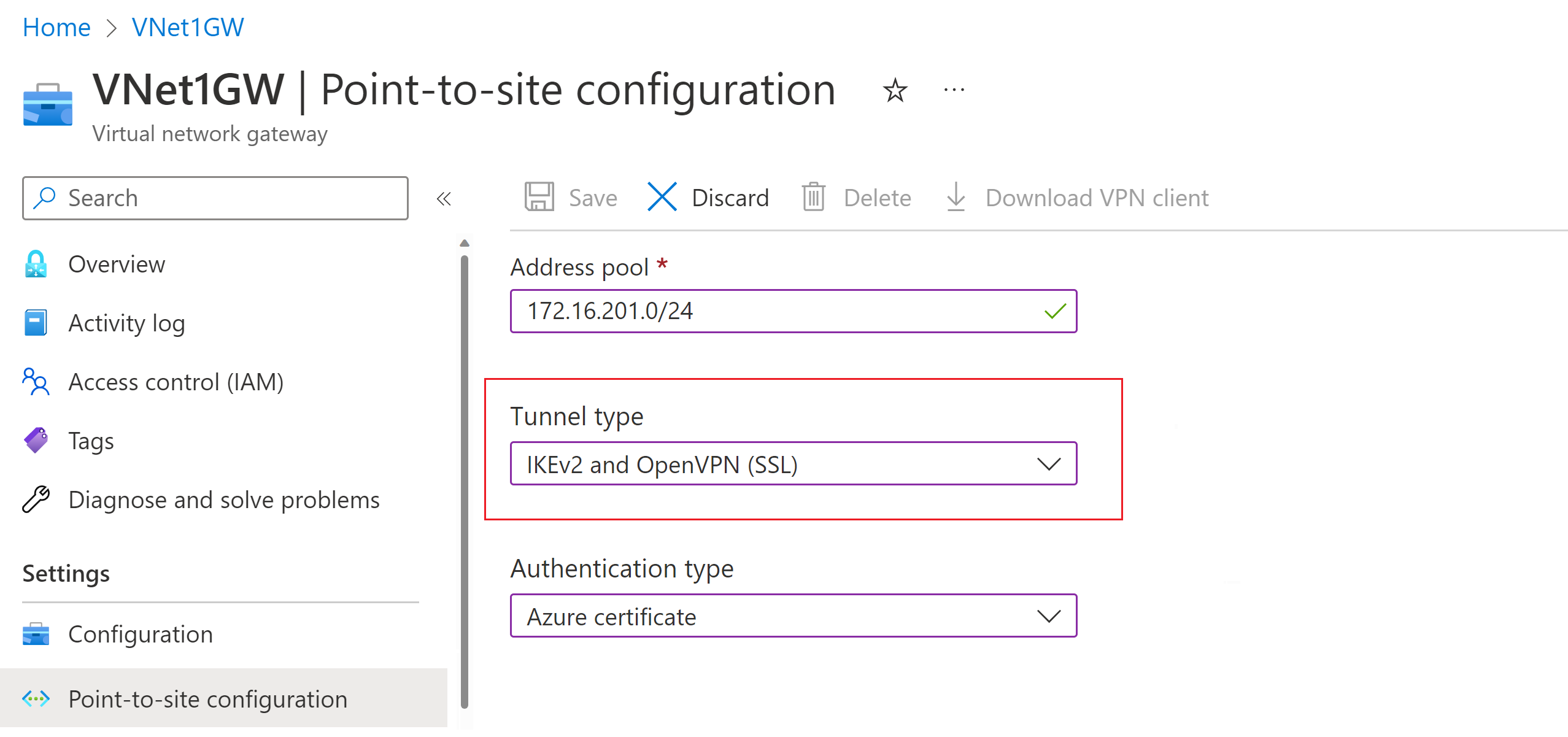

Określanie typu tunelu i uwierzytelniania

Uwaga

Jeśli na stronie konfiguracji punkt-lokacja nie widzisz typu tunelu ani typu uwierzytelniania, brama korzysta z jednostki SKU w warstwie Podstawowa. Podstawowa jednostka SKU nie obsługuje uwierzytelniania IKEv2 ani RADIUS. Jeśli chcesz użyć tych ustawień, musisz usunąć i ponownie utworzyć bramę przy użyciu innej jednostki SKU bramy.

W tej sekcji określisz typ tunelu i typ uwierzytelniania. Te ustawienia mogą stać się złożone, w zależności od wymaganego typu tunelu i oprogramowania klienckiego sieci VPN, które będzie używane do nawiązywania połączenia z systemu operacyjnego użytkownika. Kroki opisane w tym artykule przeprowadzą Cię przez podstawowe ustawienia konfiguracji i opcje.

Z listy rozwijanej można wybrać opcje zawierające wiele typów tuneli — takie jak IKEv2 i OpenVPN(SSL) lub IKEv2 i SSTP (SSL), jednak obsługiwane są tylko niektóre kombinacje typów tuneli i typów uwierzytelniania. Na przykład uwierzytelnianie Firmy Microsoft Entra może być używane tylko w przypadku wybrania protokołu OpenVPN (SSL) z listy rozwijanej typu tunelu, a nie protokołów IKEv2 i OpenVPN(SSL).

Ponadto typ tunelu i typ uwierzytelniania odpowiadają oprogramowaniu klienckim sieci VPN, którego można użyć do nawiązania połączenia z platformą Azure. Na przykład jedna aplikacja oprogramowania klienckiego sieci VPN może być w stanie nawiązać połączenie tylko za pośrednictwem protokołu IKEv2, podczas gdy inna może łączyć się tylko za pośrednictwem protokołu OpenVPN. Niektóre oprogramowanie klienckie, chociaż obsługuje określony typ tunelu, może nie obsługiwać wybranego typu uwierzytelniania.

Jak można powiedzieć, planowanie typu tunelu i typu uwierzytelniania jest ważne, gdy masz różnych klientów sieci VPN łączących się z różnych systemów operacyjnych. Podczas wybierania typu tunelu w połączeniu z uwierzytelnianiem certyfikatu platformy Azure należy wziąć pod uwagę następujące kryteria. Inne typy uwierzytelniania mają różne zagadnienia.

Windows:

- Komputery z systemem Windows łączące się za pośrednictwem natywnego klienta sieci VPN zainstalowanego już w systemie operacyjnym najpierw spróbuj użyć protokołu IKEv2, a jeśli nie zostanie nawiązane połączenie, powrócą do protokołu SSTP (jeśli wybrano zarówno protokół IKEv2, jak i protokół SSTP z listy rozwijanej typ tunelu).

- Jeśli wybierzesz typ tunelu OpenVPN, możesz nawiązać połączenie przy użyciu klienta OpenVPN lub klienta sieci VPN platformy Azure.

- Klient sieci VPN platformy Azure może obsługiwać opcjonalne ustawienia konfiguracji, takie jak trasy niestandardowe i wymuszone tunelowanie.

macOS i iOS:

- Natywny klient sieci VPN dla systemów iOS i macOS może używać tylko typu tunelu IKEv2 do nawiązywania połączenia z platformą Azure.

- Klient sieci VPN platformy Azure nie jest obecnie obsługiwany do uwierzytelniania certyfikatów, nawet jeśli wybierzesz typ tunelu OpenVPN.

- Jeśli chcesz użyć typu tunelu OpenVPN z uwierzytelnianiem certyfikatu, możesz użyć klienta OpenVPN.

- W przypadku systemu macOS można użyć klienta sieci VPN platformy Azure z typem tunelu OpenVPN i uwierzytelnianiem microsoft Entra ID (a nie uwierzytelnianiem certyfikatu).

Linux:

- Klient sieci VPN platformy Azure dla systemu Linux obsługuje typ tunelu OpenVPN.

- Klient strongSwan w systemach Android i Linux może używać tylko typu tunelu IKEv2 do nawiązania połączenia.

Typ tunelu

Na stronie Konfiguracja punkt-lokacja wybierz typ tunelu. Na potrzeby tego ćwiczenia z listy rozwijanej wybierz pozycję IKEv2 i OpenVPN(SSL).

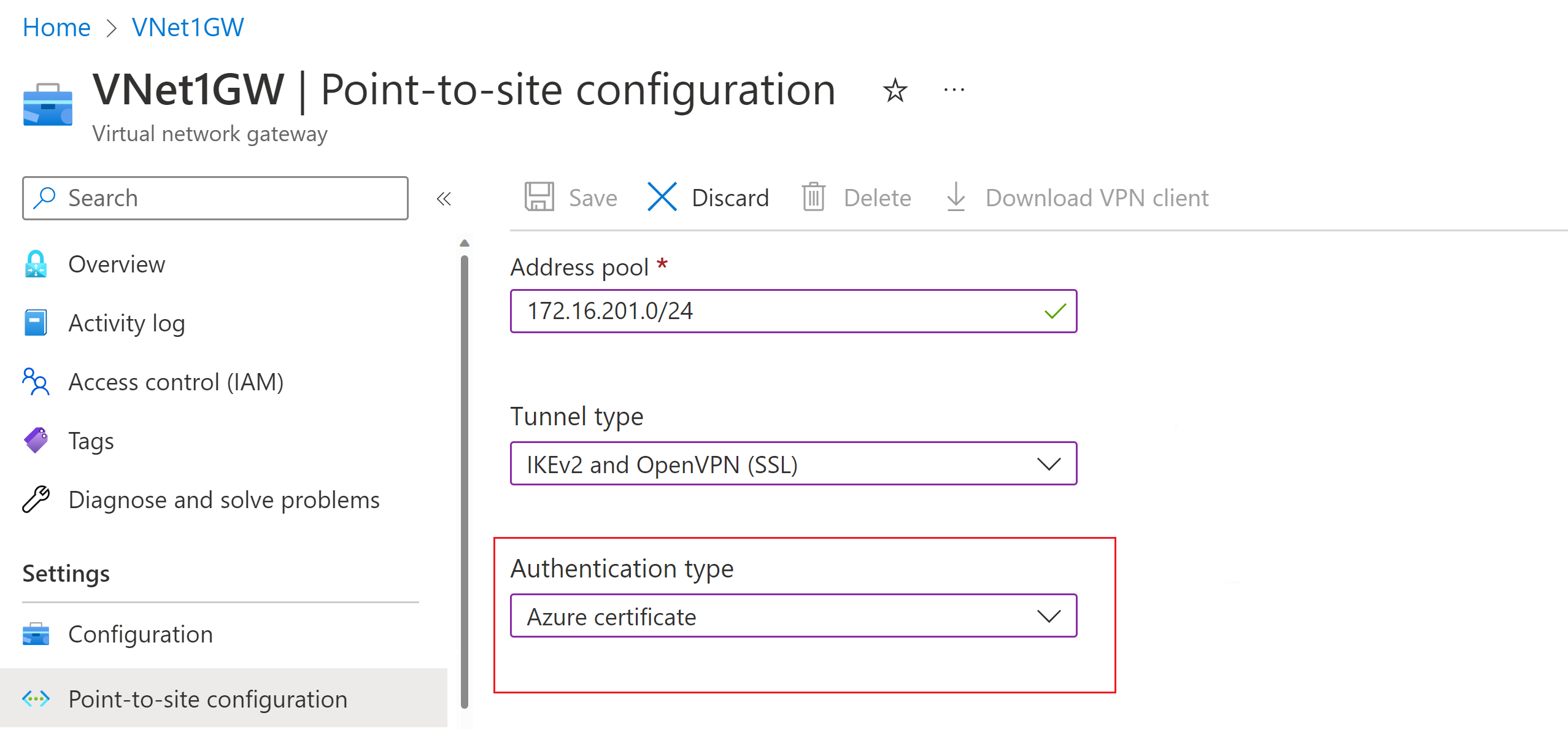

Typ uwierzytelniania

W tym ćwiczeniu wybierz pozycję Certyfikat platformy Azure dla typu uwierzytelniania. Jeśli interesuje Cię inne typy uwierzytelniania, zobacz artykuły dotyczące identyfikatora Entra firmy Microsoft i usługi RADIUS.

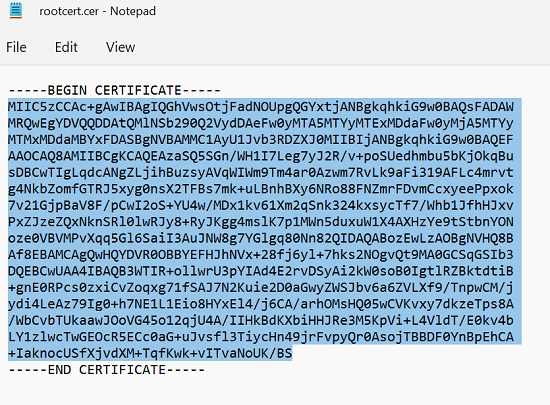

Przekazywanie informacji o kluczu publicznym certyfikatu głównego

W tej sekcji przekażesz dane publicznego certyfikatu głównego na platformę Azure. Po przekazaniu danych certyfikatu publicznego platforma Azure może używać go do uwierzytelniania klientów, którzy mają zainstalowany certyfikat klienta wygenerowany na podstawie zaufanego certyfikatu głównego.

Upewnij się, że certyfikat główny został wyeksportowany jako kodowany algorytmem Base-64 X.509 (. Plik CER) w poprzednich krokach. Certyfikat należy wyeksportować w takim formacie, aby możliwe było jego otwarcie za pomocą edytora tekstów. Nie musisz eksportować klucza prywatnego.

Otwórz certyfikat za pomocą edytora tekstów, takiego jak Notatnik. Podczas kopiowania danych dotyczących certyfikatu upewnij się, że kopiujesz tekst jako jeden ciągły wiersz bez znaków powrotu karetki i wysuwu wiersza. Może być konieczne zmodyfikowanie widoku w edytorze tekstów na "Pokaż symbol/Pokaż wszystkie znaki", aby wyświetlić zwroty karetki i kanały informacyjne wierszy. Skopiuj tylko następującą sekcję jako jeden ciągły wiersz:

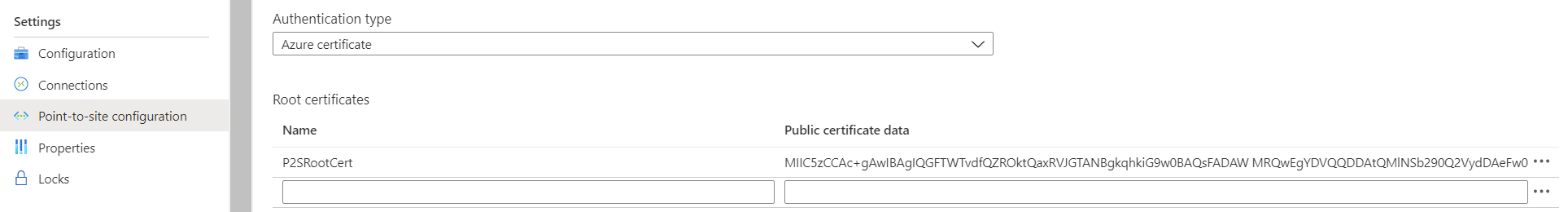

Przejdź do strony Konfiguracja sieci wirtualnej —> punkt-lokacja w sekcji Certyfikat główny. Ta sekcja jest widoczna tylko w przypadku wybrania certyfikatu platformy Azure dla typu uwierzytelniania.

W sekcji Certyfikat główny można dodać maksymalnie 20 zaufanych certyfikatów głównych.

- Wklej dane certyfikatu do pola Dane certyfikatu publicznego.

- Nadaj certyfikatowi nazwę .

Dodatkowe trasy nie są niezbędne w tym ćwiczeniu. Aby uzyskać więcej informacji na temat funkcji routingu niestandardowego, zobacz Anonsowanie tras niestandardowych.

Wybierz pozycję Zapisz w górnej części strony, aby zapisać wszystkie ustawienia konfiguracji.

Generowanie plików konfiguracji profilu klienta sieci VPN

Wszystkie niezbędne ustawienia konfiguracji dla klientów sieci VPN są zawarte w pliku zip konfiguracji profilu klienta sieci VPN. Pliki konfiguracji profilu klienta sieci VPN są specyficzne dla konfiguracji bramy sieci VPN punkt-lokacja dla sieci wirtualnej. Jeśli po wygenerowaniu plików zostaną wprowadzone jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja, takie jak zmiany typu protokołu sieci VPN lub typu uwierzytelniania, należy wygenerować nowe pliki konfiguracji profilu klienta sieci VPN i zastosować nową konfigurację do wszystkich klientów sieci VPN, z którymi chcesz nawiązać połączenie. Aby uzyskać więcej informacji na temat połączeń typu punkt-lokacja, zobacz About point-to-site VPN (Informacje o sieci VPN typu punkt-lokacja).

Pliki konfiguracji profilu klienta można wygenerować przy użyciu programu PowerShell lub witryny Azure Portal. W poniższych przykładach przedstawiono obie metody. Każda metoda zwraca ten sam plik zip.

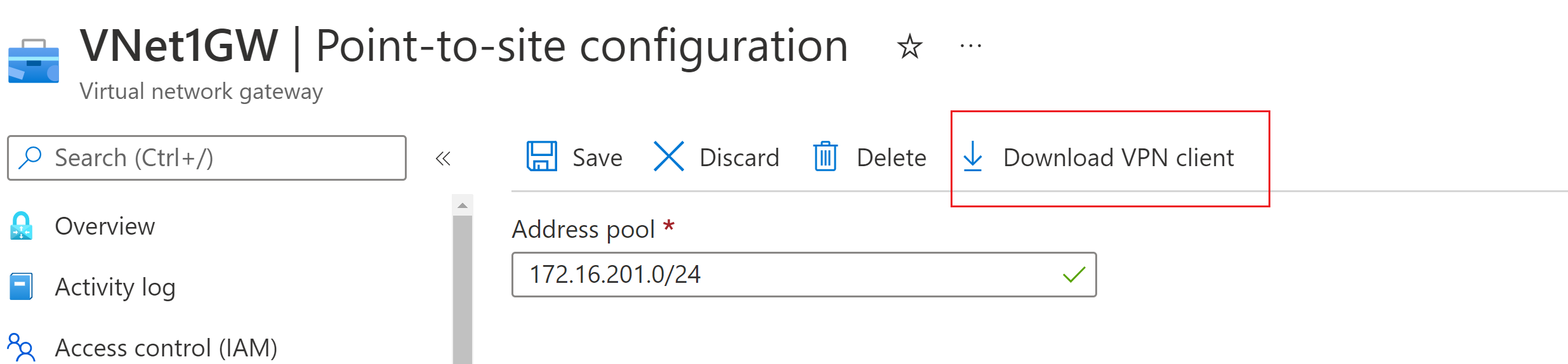

Azure Portal

W witrynie Azure Portal przejdź do bramy sieci wirtualnej dla sieci wirtualnej, z którą chcesz nawiązać połączenie.

Na stronie bramy sieci wirtualnej wybierz pozycję Konfiguracja połączenia punkt-lokacja, aby otworzyć stronę konfiguracji punkt-lokacja.

W górnej części strony konfiguracja punkt-lokacja wybierz pozycję Pobierz klienta sieci VPN. Nie pobiera to oprogramowania klienckiego sieci VPN, generuje pakiet konfiguracji używany do konfigurowania klientów sieci VPN. Wygenerowanie pakietu konfiguracji klienta trwa kilka minut. W tym czasie może nie być widocznych żadnych wskazówek, dopóki pakiet nie zostanie wygenerowany.

Po wygenerowaniu pakietu konfiguracji przeglądarka wskazuje, że plik zip konfiguracji klienta jest dostępny. Ma ona taką samą nazwę jak brama.

Rozpakuj plik, aby wyświetlić foldery. Użyjesz niektórych lub wszystkich tych plików do skonfigurowania klienta sieci VPN. Wygenerowane pliki odpowiadają ustawieniu uwierzytelniania i typu tunelu skonfigurowanym na serwerze punkt-lokacja.

PowerShell

Podczas generowania plików konfiguracji klienta sieci VPN wartość "-AuthenticationMethod" to "EapTls". Wygeneruj pliki konfiguracji klienta sieci VPN przy użyciu następującego polecenia:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Skopiuj adres URL do przeglądarki, aby pobrać plik zip.

Konfigurowanie klientów sieci VPN i nawiązywanie połączenia z platformą Azure

Aby uzyskać instrukcje dotyczące konfigurowania klientów sieci VPN i nawiązywania połączenia z platformą Azure, zobacz następujące artykuły:

| Uwierzytelnianie | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Klient sieci VPN platformy Azure Klient OpenVPN |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Weryfikowanie połączenia

Te instrukcje dotyczą klientów w systemie Windows.

Aby sprawdzić, czy połączenie sieci VPN jest aktywne, otwórz wiersz polecenia z podwyższonym poziomem uprawnień, a następnie uruchom polecenie ipconfig/all.

Przejrzyj wyniki. Zwróć uwagę, że otrzymany adres IP jest jednym z adresów w puli adresów klienta sieci VPN typu punkt-lokacja określona w konfiguracji. Wyniki są podobne, jak w następującym przykładzie:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Nawiązywanie połączenia z maszyną wirtualną

Te instrukcje dotyczą klientów w systemie Windows.

Możesz nawiązać połączenie z maszyną wirtualną wdrożona w sieci wirtualnej, tworząc połączenie pulpitu zdalnego z maszyną wirtualną. Najlepszym sposobem na zweryfikowanie, czy można połączyć się z maszyną wirtualną, jest połączenie się z nią za pomocą jej prywatnego adresu IP, a nie nazwy komputera. W ten sposób można przetestować możliwość połączenia się, a nie poprawność skonfigurowania rozpoznawania nazw.

Zlokalizuj prywatny adres IP. Prywatny adres IP maszyny wirtualnej można znaleźć, przeglądając właściwości maszyny wirtualnej w witrynie Azure Portal lub przy użyciu programu PowerShell.

Azure Portal: znajdź maszynę wirtualną w witrynie Azure Portal. Wyświetl właściwości maszyny wirtualnej. Zostanie wyświetlony prywatny adres IP.

PowerShell: użyj przykładu, aby wyświetlić listę maszyn wirtualnych i prywatnych adresów IP z grup zasobów. Przed użyciem tego przykładu nie trzeba go modyfikować.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Sprawdź, czy masz połączenie z siecią wirtualną.

Otwórz okno Podłączanie pulpitu zdalnego, wprowadzając protokół RDP lub Podłączanie pulpitu zdalnego w polu wyszukiwania na pasku zadań. Następnie wybierz pozycję Podłączanie pulpitu zdalnego. Możesz również otworzyć połączenie pulpitu

mstsczdalnego przy użyciu polecenia w programie PowerShell.W programie Podłączanie pulpitu zdalnego wprowadź prywatny adres IP maszyny wirtualnej. Możesz wybrać pozycję Pokaż opcje , aby dostosować inne ustawienia, a następnie nawiązać połączenie.

Jeśli masz problemy z nawiązywaniem połączenia z maszyną wirtualną za pośrednictwem połączenia sieci VPN, sprawdź następujące kwestie:

- Sprawdź, czy połączenie sieci VPN zostało pomyślnie nawiązane.

- Sprawdź, czy łączysz się z prywatnym adresem IP maszyny wirtualnej.

- Jeśli możesz nawiązać połączenie z maszyną wirtualną przy użyciu prywatnego adresu IP, ale nie nazwy komputera, sprawdź, czy system DNS został prawidłowo skonfigurowany. Aby uzyskać więcej informacji na temat działania rozpoznawania nazw dla maszyn wirtualnych, zobacz Rozpoznawanie nazw dla maszyn wirtualnych.

Aby uzyskać więcej informacji na temat połączeń pulpitu zdalnego, zobacz Rozwiązywanie problemów z połączeniami pulpitu zdalnego z maszyną wirtualną.

Sprawdź, czy pakiet konfiguracji klienta sieci VPN został wygenerowany po określeniu adresów IP serwera DNS dla sieci wirtualnej. Jeśli adresy IP serwera DNS zostały zaktualizowane, wygeneruj i zainstaluj nowy pakiet konfiguracji klienta sieci VPN.

Użyj polecenia "ipconfig", aby sprawdzić adres IPv4 przypisany do karty Ethernet na komputerze, z którego nawiązujesz połączenie. Jeśli adres IP znajduje się w zakresie adresów sieci wirtualnej, z którą nawiązujesz połączenie, lub w zakresie adresów puli VPNClientAddressPool, jest to nazywane nakładającą się przestrzenią adresową. Kiedy przestrzeń adresowa nakłada się w ten sposób, ruch sieciowy nie dociera do platformy Azure, tylko pozostaje w sieci lokalnej.

Dodawanie lub usuwanie zaufanych certyfikatów głównych

Zaufane certyfikaty główne można dodawać do platformy Azure lub z niej usuwać. Po usunięciu certyfikatu głównego klienci z certyfikatem wygenerowanym z tego katalogu głównego nie będą mogli się uwierzytelniać, a tym samym nie będą mogli nawiązać połączenia. Jeśli chcesz, aby klienci mogli uwierzytelniać się i nawiązywać połączenia, musisz zainstalować nowy certyfikat klienta wygenerowany na podstawie certyfikatu głównego, który jest traktowany jako zaufany przez platformę Azure (przekazany na tę platformę).

Na platformie Azure można dodać maksymalnie 20 plików cer zaufanego certyfikatu głównego. Aby uzyskać instrukcje, zobacz sekcję Przekazywanie zaufanego certyfikatu głównego.

Aby usunąć zaufany certyfikat główny:

- Przejdź do strony konfiguracja punkt-lokacja dla bramy sieci wirtualnej.

- W sekcji Certyfikat główny na stronie znajdź certyfikat, który chcesz usunąć.

- Wybierz wielokropek obok certyfikatu, a następnie wybierz pozycję Usuń.

Odwoływanie certyfikatu klienta

Certyfikaty klienta można odwołać. Lista odwołania certyfikatów umożliwia selektywne odrzucanie łączności punkt-lokacja na podstawie poszczególnych certyfikatów klienta. Różni się to od usuwania zaufanego certyfikatu głównego. Jeśli usuniesz plik cer zaufanego certyfikatu głównego z platformy Azure, spowoduje to odwołanie dostępu dla wszystkich certyfikatów klienta wygenerowanych lub podpisanych przez odwołany certyfikat główny. W przypadku odwoływanie certyfikatu klienta, a nie certyfikatu głównego, umożliwia innym certyfikatom wygenerowanym na podstawie certyfikatu głównego, które będą nadal używane do uwierzytelniania.

Częstą praktyką jest użycie certyfikatu głównego do zarządzania dostępem na poziomach zespołu lub organizacji przy jednoczesnym korzystaniu z odwołanych certyfikatów klienta dla bardziej precyzyjnej kontroli dostępu poszczególnych użytkowników.

Certyfikat klienta można odwołać przez dodanie odcisku palca do listy odwołania.

- Pobierz odcisk palca certyfikatu klienta. Aby uzyskać więcej informacji, zobacz Jak pobrać odcisk palca certyfikatu.

- Skopiuj informacje do edytora tekstów i usuń wszystkie spacje, aby był to ciąg ciągły.

- Przejdź do strony Konfiguracja punktu do lokacji bramy sieci wirtualnej. Korzystając z tej samej strony, przekazano zaufany certyfikat główny.

- W sekcji Odwołane certyfikaty wprowadź przyjazną nazwę certyfikatu (nie musi to być nazwa pospolita certyfikatu).

- Skopiuj i wklej ciąg odcisku palca do pola Odcisk palca.

- Odcisk palca zostanie zweryfikowany i automatycznie dodany do listy odwołania. Na ekranie zobaczysz komunikat informujący o aktualizowaniu listy.

- Po zakończeniu aktualizowania nie będzie można już używać certyfikatu do nawiązywania połączeń. Klienci, którzy spróbują połączyć się za pomocą tego certyfikatu, zobaczą komunikat informujący o tym, że certyfikat nie jest już ważny.

Często zadawane pytania dotyczące połączeń punkt-lokacja

Aby uzyskać często zadawane pytania, zobacz często zadawane pytania.

Następne kroki

Po zakończeniu połączenia możesz dodać maszyny wirtualne do sieci wirtualnych. Aby uzyskać więcej informacji, zobacz Virtual Machines (Maszyny wirtualne). Aby dowiedzieć się więcej o sieci i maszynach wirtualnych, zobacz Azure and Linux VM network overview (Omówienie sieci maszyny wirtualnej z systemem Linux i platformy Azure).

Aby uzyskać informacje dotyczące rozwiązywania problemów z połączeniem typu punkt-lokacja, zobacz Troubleshooting Azure point-to-site connections (Rozwiązywanie problemów z połączeniami typu punkt-lokacja na platformie Azure).