Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano sposób migrowania (ponownego dołączania) urządzeń, które zostały wcześniej dołączone do usługi Defender for Endpoint w celu użycia uproszczonej metody łączności urządzeń. Aby uzyskać więcej informacji na temat usprawnionej łączności, zobacz Dołączanie urządzeń przy użyciu usprawnionej łączności. Urządzenia muszą spełniać wymagania wstępne wymienione w temacie Usprawniona łączność.

W większości przypadków podczas ponownego dołączania nie jest wymagane pełne odłączanie urządzenia. Możesz uruchomić zaktualizowany pakiet dołączania i ponownie uruchomić urządzenie, aby przełączyć łączność. Aby uzyskać szczegółowe informacje na temat poszczególnych systemów operacyjnych, zobacz następujące informacje.

Ważna

Ograniczenia i znane problemy:- W przypadku migracji urządzeń (ponownego dołączania): odłączanie nie jest wymagane do przełączenia się na uproszczoną metodę łączności. Po uruchomieniu zaktualizowanego pakietu dołączania dla urządzeń z systemem Windows wymagany jest pełny ponowny rozruch urządzenia i ponowne uruchomienie usługi dla systemów macOS i Linux. Aby uzyskać więcej informacji, zobacz szczegóły zawarte w tym artykule.

- Windows 10 wersje 1607, 1703, 1709 i 1803 nie obsługują ponownego dołączania. Najpierw odłącz, a następnie dołącz przy użyciu zaktualizowanego pakietu. Te wersje wymagają również dłuższej listy adresów URL.

- Urządzenia z agentem MMA nie są obsługiwane i muszą nadal korzystać z metody dołączania mma.

Uwaga

Narzędzie do wdrażania usługi Defender (obecnie w publicznej wersji zapoznawczej) może służyć do wdrażania zabezpieczeń punktu końcowego usługi Defender na urządzeniach z systemami Windows i Linux. To narzędzie jest uproszczoną, samoaktualizaną aplikacją, która usprawnia proces wdrażania. Aby uzyskać więcej informacji, zobacz Wdrażanie zabezpieczeń punktu końcowego Microsoft Defender na urządzeniach z systemem Windows przy użyciu narzędzia wdrażania usługi Defender (wersja zapoznawcza) i Wdrażanie zabezpieczeń punktu końcowego Microsoft Defender na urządzeniach z systemem Linux przy użyciu narzędzia wdrażania usługi Defender (wersja zapoznawcza).

Migrowanie urządzeń przy użyciu uproszczonej metody

Zalecenie dotyczące migracji

Rozpocznij od małego. Zaleca się, aby najpierw zacząć od małego zestawu urządzeń. Zastosuj obiekt blob dołączania przy użyciu dowolnego z obsługiwanych narzędzi wdrażania, a następnie monitoruj pod kątem łączności. Jeśli używasz nowych zasad dołączania, aby zapobiec konfliktom, pamiętaj o wykluczeniu urządzenia z innych istniejących zasad dołączania.

Weryfikowanie i monitorowanie. Po dołączeniu małego zestawu urządzeń sprawdź, czy urządzenia zostały pomyślnie dołączone i komunikują się z usługą.

Zakończ migrację. Na tym etapie można stopniowo wdrażać migrację do większego zestawu urządzeń. Aby ukończyć migrację, można zastąpić poprzednie zasady dołączania i usunąć stare adresy URL z urządzenia sieciowego.

Przed kontynuowaniem migracji zweryfikuj wymagania wstępne dotyczące urządzeń . Te informacje są bazowane na poprzednim artykule, koncentrując się na migrowaniu istniejących urządzeń.

Aby ponownie zapisać urządzenia, należy użyć uproszczonego pakietu dołączania. Aby uzyskać więcej informacji na temat uzyskiwania dostępu do pakietu, zobacz Usprawniona łączność.

W zależności od systemu operacyjnego migracje mogą wymagać ponownego uruchomienia urządzenia lub ponownego uruchomienia usługi po zastosowaniu pakietu dołączania:

Windows: ponowne uruchamianie urządzenia

macOS: uruchom ponownie urządzenie lub uruchom ponownie usługę Defender for Endpoint, uruchamiając następujące polecenie:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: uruchom ponownie usługę Defender for Endpoint, uruchamiając następujące polecenie:

sudo systemctl restart mdatp

W poniższej tabeli wymieniono instrukcje migracji dostępnych narzędzi dołączania w oparciu o system operacyjny urządzenia.

Windows 10 i 11

Ważna

Windows 10 wersje 1607, 1703, 1709 i 1803 nie obsługują ponownego dołączania. Aby przeprowadzić migrację istniejących urządzeń, należy całkowicie odłączyć i dołączyć je przy użyciu uproszczonego pakietu dołączania.

Aby uzyskać ogólne informacje na temat dołączania urządzeń klienckich z systemem Windows, zobacz Dołączanie klienta systemu Windows.

Upewnij się, że zostały spełnione wymagania wstępne: wymagania wstępne dotyczące korzystania z uproszczonej metody.

Skrypt lokalny

Postępuj zgodnie ze wskazówkami w temacie Skrypt lokalny (maksymalnie 10 urządzeń) przy użyciu uproszczonego pakietu dołączania. Po wykonaniu tych kroków należy ponownie uruchomić urządzenie, aby można było przełączyć się na urządzenie.

Zasady grupy

Postępuj zgodnie ze wskazówkami w temacie Zasady grupy , korzystając z uproszczonego pakietu dołączania. Po wykonaniu tych kroków należy ponownie uruchomić urządzenie, aby można było przełączyć się na urządzenie.

Microsoft Intune

Postępuj zgodnie ze wskazówkami w Intune przy użyciu uproszczonego pakietu dołączania. Możesz użyć opcji "automatycznie z łącznika"; Jednak ta opcja nie powoduje automatycznego ponownego zastosowania pakietu dołączania. Utwórz nowe zasady dołączania i najpierw utwórz grupę testową. Po wykonaniu tych kroków należy ponownie uruchomić urządzenie, aby można było przełączyć się na urządzenie.

Microsoft Configuration Manager

Postępuj zgodnie ze wskazówkami w Configuration Manager.

VDI

Skorzystaj ze wskazówek w temacie Dołączanie nietrwałych urządzeń infrastruktury pulpitu wirtualnego (VDI). Po wykonaniu tych kroków należy ponownie uruchomić urządzenie, aby można było przełączyć się na urządzenie.

Weryfikowanie łączności urządzeń za pomocą usprawnionej metody dla zmigrowanych urządzeń

Aby sprawdzić, czy urządzenia z systemem Windows zostały pomyślnie połączone, można użyć następujących metod:

- Analizator klienta

- Śledzenie z zaawansowanym wyszukiwaniem zagrożeń w Microsoft Defender XDR

- Śledzenie lokalnie przy użyciu Podgląd zdarzeń (dla systemu Windows)

- Uruchamianie testów w celu potwierdzenia łączności z usługą Defender for Endpoint Services

- Sprawdzanie edytora rejestru

- Test wykrywania programu PowerShell

W systemach macOS i Linux można użyć następujących metod:

- Testy łączności MDATP

- Śledzenie z zaawansowanym wyszukiwaniem zagrożeń w Microsoft Defender XDR

- Uruchamianie testów w celu potwierdzenia łączności z usługą Defender for Endpoint Services

Użyj usługi Defender for Endpoint Client Analyzer (Windows), aby zweryfikować łączność po dołączeniu do zmigrowanych punktów końcowych

Po dołączeniu uruchom MDE Client Analyzer, aby potwierdzić, że urządzenie łączy się z odpowiednimi zaktualizowanymi adresami URL.

Pobierz narzędzie Ochrona punktu końcowego w usłudze Microsoft Defender Client Analyzer, w którym działa czujnik usługi Defender for Endpoint.

Możesz postępować zgodnie z tymi samymi instrukcjami, co w temacie Weryfikowanie łączności klienta z usługą Ochrona punktu końcowego w usłudze Microsoft Defender. Skrypt automatycznie używa pakietu dołączania skonfigurowanego na urządzeniu (powinna być uproszczona wersja) do testowania łączności.

Upewnij się, że nawiązano łączność przy użyciu odpowiednich adresów URL.

Śledzenie z zaawansowanym wyszukiwaniem zagrożeń w Microsoft Defender XDR

Możesz użyć zaawansowanego wyszukiwania zagrożeń w portalu Microsoft Defender, aby wyświetlić stan typu łączności.

Te informacje znajdują się w tabeli DeviceInfo w kolumnie "ConnectivityType":

- Nazwa kolumny: Typ łączności

- Możliwe wartości:

<blank>, Usprawnione, Standardowe - Typ danych: Ciąg

- Opis: Typ łączności z urządzenia do chmury

Po przeprowadzeniu migracji urządzenia w celu użycia uproszczonej metody i nawiązaniu przez urządzenie pomyślnej komunikacji z kanałem sterowania & EDR wartość jest reprezentowana jako "Usprawniona".

Jeśli przeniesiesz urządzenie z powrotem do zwykłej metody, wartość to "standardowa".

W przypadku urządzeń, które nie próbowały ponownie dołączyć, wartość pozostaje pusta.

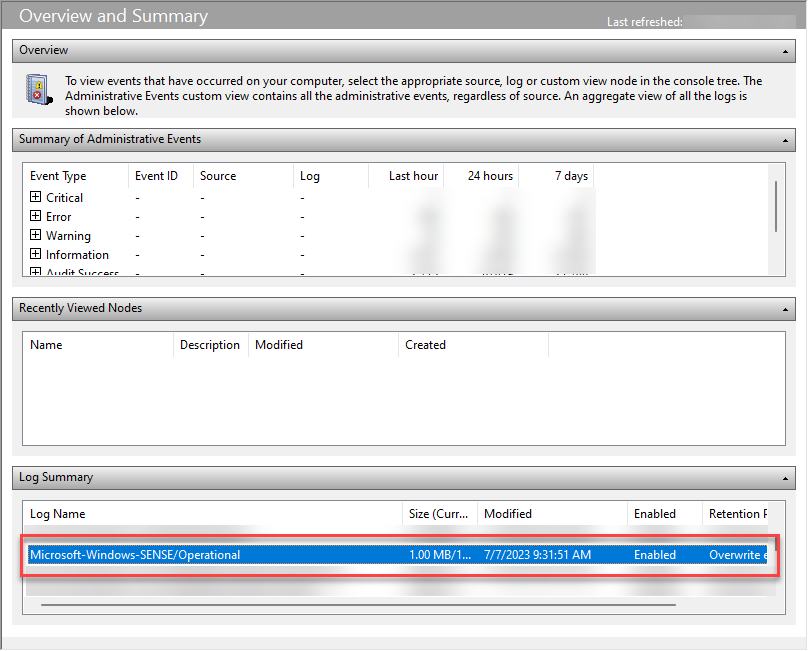

Śledzenie lokalnie na urządzeniu za pośrednictwem systemu Windows Podgląd zdarzeń

Dziennik operacyjny SENSE systemu Windows Podgląd zdarzeń umożliwia lokalne weryfikowanie połączeń przy użyciu nowego usprawnionego podejścia. Sense Event ID 4 śledzi pomyślne połączenia EDR.

Otwórz dziennik zdarzeń usługi Defender for Endpoint, wykonując następujące kroki:

W menu Systemu Windows wybierz pozycję Start, a następnie wpisz Podgląd zdarzeń. Następnie wybierz pozycję Podgląd zdarzeń.

Na liście dzienników w obszarze Podsumowanie dziennika przewiń w dół, aż zobaczysz pozycję Microsoft-Windows-SENSE/Operational. Kliknij dwukrotnie element, aby otworzyć dziennik.

Dostęp do dziennika można również uzyskać, rozwijając pozycjęDzienniki>aplikacji i usług Microsoft>Windows>SENSE i wybierając pozycję Operacje.

Zdarzenie o identyfikatorze 4 śledzi pomyślne połączenia z kanałem & kontroli poleceń usługi Defender for Endpoint. Sprawdź pomyślne połączenia ze zaktualizowanym adresem URL. Przykład:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Komunikat 1 zawiera kontaktowany adres URL. Potwierdź, że zdarzenie zawiera usprawniony adres URL (endpoint.security.microsoft, com).

Identyfikator zdarzenia 5 śledzi błędy, jeśli ma to zastosowanie.

Uwaga

SENSE to nazwa wewnętrzna używana do odwoływania się do czujnika behawioralnego, który obsługuje Ochrona punktu końcowego w usłudze Microsoft Defender.

Zdarzenia zarejestrowane przez usługę są wyświetlane w dzienniku.

Aby uzyskać więcej informacji, zobacz Przeglądanie zdarzeń i błędów przy użyciu Podgląd zdarzeń.

Uruchamianie testów w celu potwierdzenia łączności z usługą Defender for Endpoint Services

Po dołączeniu urządzenia do usługi Defender for Endpoint sprawdź, czy nadal jest ono wyświetlane w spisie urządzeń. Identyfikator DeviceID powinien pozostać taki sam.

Sprawdź kartę Oś czasu strony urządzenia, aby potwierdzić, że zdarzenia przepływają z urządzenia.

Odpowiedź na żywo

Upewnij się , że odpowiedź na żywo działa na urządzeniu testowym. Postępuj zgodnie z instrukcjami w temacie Badanie jednostek na urządzeniach przy użyciu odpowiedzi na żywo.

Upewnij się, że po połączeniu uruchomisz kilka podstawowych poleceń, aby potwierdzić łączność (np. cd, jobs, connect).

Zautomatyzowane badanie i reagowanie

Upewnij się, że automatyczne badanie i reagowanie działa na urządzeniu testowym: Konfigurowanie funkcji zautomatyzowanego badania i reagowania.

W przypadku laboratoriów testowania automatycznego środowiska IR przejdź do Microsoft Defender XDR>Samouczki samouczków & samouczków>& symulacji> **Samouczki samouczków >z automatycznym badaniem.

Ochrona dostarczana przez chmurę

Otwórz wiersz polecenia jako administrator.

Kliknij prawym przyciskiem myszy element w menu Start, wybierz pozycję Uruchom jako administrator , a następnie wybierz pozycję Tak w wierszu polecenia uprawnień.

Użyj następującego argumentu z narzędziem wiersza polecenia programu antywirusowego Microsoft Defender (mpcmdrun.exe), aby sprawdzić, czy sieć może komunikować się z usługą w chmurze programu antywirusowego Microsoft Defender:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Uwaga

To polecenie działa tylko w Windows 10, wersji 1703 lub nowszej lub Windows 11. Aby uzyskać więcej informacji, zobacz Manage Microsoft Defender Antivirus with the mpcmdrun.exe commandline tool (Zarządzanie programem antywirusowym Microsoft Defender przy użyciu narzędzia wiersza polecenia mpcmdrun.exe).

Blok testowy od pierwszego wejrzenia

Postępuj zgodnie z instrukcjami w pokazie Ochrona punktu końcowego w usłudze Microsoft Defender Blokuj od pierwszego wejrzenia (BAFS).

Testowanie filtru SmartScreen

Postępuj zgodnie z instrukcjami w Microsoft Defender Pokaz SmartScreen (msft.net).

Test wykrywania programu PowerShell

Na urządzeniu z systemem Windows utwórz folder:

C:\test-MDATP-test.Otwórz wiersz polecenia jako administrator.

W oknie wiersza polecenia uruchom następujące polecenie programu PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Po uruchomieniu polecenia okno wiersza polecenia zostanie zamknięte automatycznie. Jeśli test wykrywania zakończy się pomyślnie, zostanie oznaczony jako ukończony.

W systemach macOS i Linux można użyć następujących metod:

- Testy łączności MDATP

- Śledzenie z zaawansowanym wyszukiwaniem zagrożeń w Microsoft Defender XDR

- Uruchamianie testów w celu potwierdzenia łączności z usługą Defender for Endpoint Services

Test łączności MDATP (macOS i Linux)

Uruchom polecenie mdatp health --details edr , aby potwierdzić, że edr_partner_geo_location jest dostępna. Wartość powinna być GW_<geo> tam, gdzie "geo" jest lokalizacją geograficzną dzierżawy.

Uruchom test łączności mdatp. Upewnij się, że istnieje uproszczony wzorzec adresu URL. Należy spodziewać się dwóch dla "\storage", jednego dla "\mdav", jednego dla "\xplat" i jednego dla "/packages".

Przykład: https:mdav.us.endpoint.security.microsoft/com/storage

Śledzenie z zaawansowanym wyszukiwaniem zagrożeń w Microsoft Defender XDR

Aby wyświetlić wszystkie urządzenia (limit 30k) i ich ostatnio zgłoszony typ łączności:

DeviceInfo

| where OnboardingStatus == "Onboarded"

| summarize arg_max(ConnectivityType, Timestamp) by DeviceName

Aby wyświetlić liczbę urządzeń według platformy OSPlatform i ich typ łączności na wykresie słupkowym:

DeviceInfo

| where OnboardingStatus == "Onboarded"

| summarize arg_max(ConnectivityType, Timestamp, OSPlatform) by DeviceName

| summarize count() by OSPlatform, ConnectivityType

| render columnchart

Weryfikowanie łączności dla nowo zmigrowanych punktów końcowych za pomocą analizatora klienta usługi Defender for Endpoint (między platformami)

Pobierz i uruchom analizator klienta dla systemu macOS lub Linux. Aby uzyskać więcej informacji, zobacz Pobieranie i uruchamianie analizatora klienta.

Uruchom polecenie

mdeclientanalyzer.cmd -o <path to cmd file>z poziomu folderu MDEClientAnalyzer. Polecenie używa parametrów z pakietu dołączania do testowania łączności.Uruchom

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>polecenie (gdzie parametr ma wartość GW_US, GW_EU, GW_UK). Gw odnosi się do uproszczonej opcji. Uruchom polecenie z odpowiednim obszarem geograficznym dzierżawy.