Omówienie raportu analityka w analizie zagrożeń w Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Ważne

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Każdy raport analizy zagrożeń zawiera sekcje dynamiczne i kompleksową pisemną sekcję o nazwie raport analityka. Aby uzyskać dostęp do tej sekcji, otwórz raport o śledzonym zagrożeniu i wybierz kartę Raport analityka .

Sekcja raportu analityka raportu analizy zagrożeń

Raport analizy zagrożeń można sklasyfikować w jednym z następujących typów raportów:

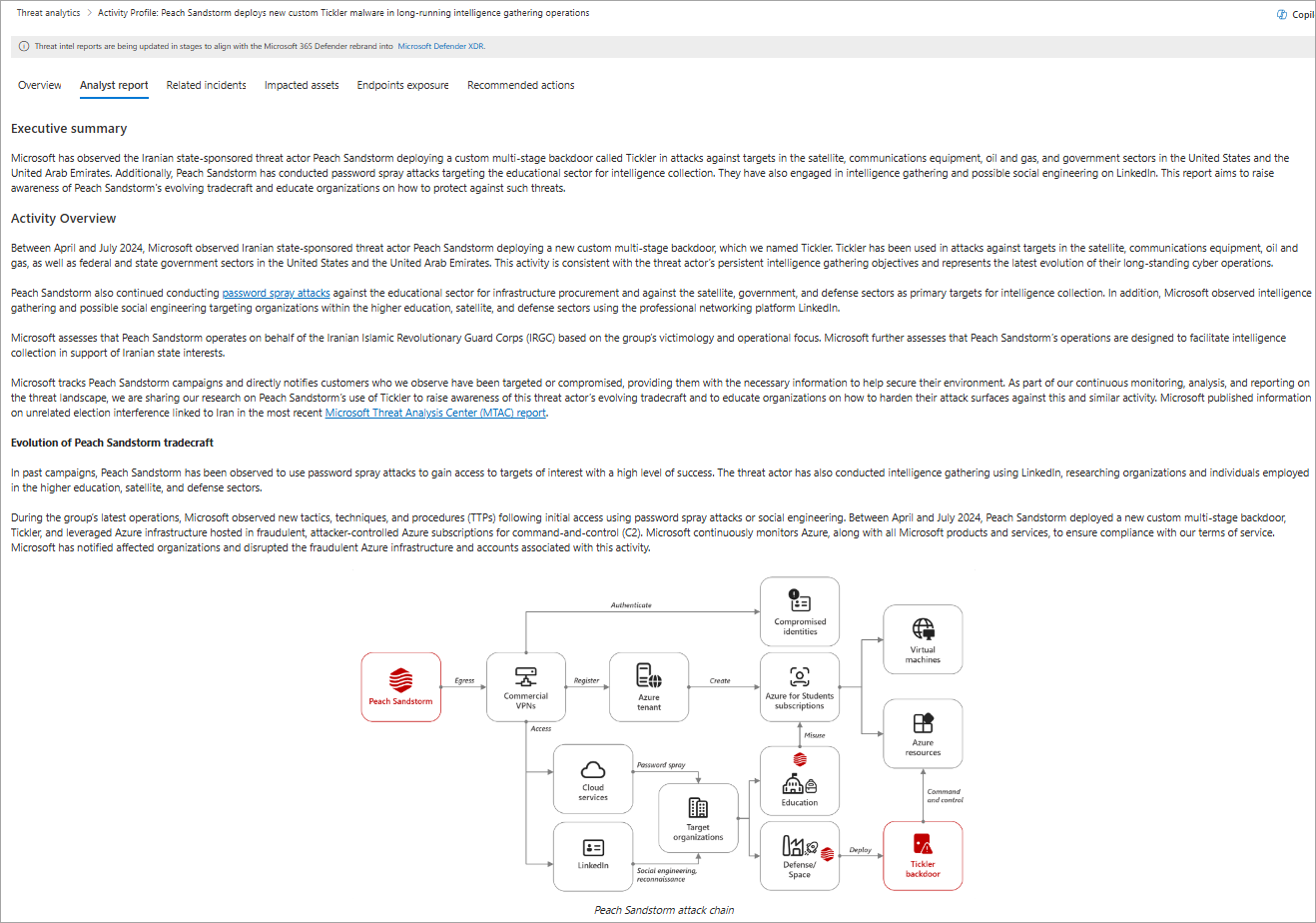

- Profil aktywności — zawiera informacje o konkretnej kampanii ataku, która jest często skojarzona z aktorem zagrożeń. W tym raporcie omówiono, jak doszło do ataku, dlaczego warto się nim zająć i jak firma Microsoft chroni przed nim swoich klientów. Profil działania może również zawierać szczegółowe informacje, takie jak oś czasu zdarzeń, łańcuchy ataków oraz zachowania i metodologie.

- Profil aktora — zawiera informacje o konkretnym aktorze zagrożeń śledzonym przez firmę Microsoft, który stoi za znaczącymi cyberatakami. W tym raporcie omówiono motywacje aktora, cele branżowe i/lub geograficzne oraz ich taktykę, techniki i procedury (TTP). Profil aktora może również zawierać informacje o infrastrukturze ataku aktora, złośliwym oprogramowaniu (niestandardowym lub open source) oraz używanych przez nich exploitach oraz istotnych zdarzeniach lub kampaniach, do których był częścią.

- Profil techniki — zawiera informacje o konkretnej technice używanej przez podmioty zagrożeń — na przykład złośliwym użyciu programu PowerShell lub zbieraniu poświadczeń w przypadku naruszenia zabezpieczeń poczty e-mail (BEC) firmy Microsoft oraz sposobu, w jaki firma Microsoft chroni swoich klientów, wykrywając działania związane z tą techniką.

- Omówienie zagrożeń — podsumowuje wiele raportów profilów w narrację, która maluje szerszy obraz zagrożenia, które używa lub jest związane z tymi raportami. Na przykład aktorzy zagrożeń używają różnych technik do kradzieży poświadczeń lokalnych, a przegląd zagrożeń dotyczących kradzieży poświadczeń lokalnych może łączyć się z profilami techniki ataków siłowych, ataków Kerberos lub złośliwego oprogramowania kradnącego informacje. Usługa Microsoft Threat Intelligence używa swoich czujników do najpopularniejszych zagrożeń wpływających na środowiska klientów, aby ocenić, które zagrożenie może zasługiwać na ten typ raportu.

- Profil narzędzia — zawiera informacje o określonym narzędziu niestandardowym lub otwartym źródle, które jest często skojarzone z aktorem zagrożeń. W tym raporcie omówiono możliwości narzędzia, cele, które może osiągnąć aktor zagrożeń, oraz sposób, w jaki firma Microsoft chroni swoich klientów poprzez wykrywanie skojarzonych z nim działań.

- Profil luki w zabezpieczeniach — zawiera informacje o określonym identyfikatorze lub grupie podobnych cve luk w zabezpieczeniach wpływających na produkt. Profil luk w zabezpieczeniach zazwyczaj omawia godne uwagi luki w zabezpieczeniach, takie jak te używane przez podmioty zagrożeń i znaczące kampanie ataków. Obejmuje on co najmniej jeden z następujących typów informacji: typ luki w zabezpieczeniach, usługi, które mają wpływ, eksploatację zero-day lub in-the-wild, wskaźnik ważności i potencjalny wpływ oraz pokrycie firmy Microsoft.

Każda sekcja raportu analityka ma na celu dostarczenie praktycznych informacji. Chociaż raporty są różne, większość raportów zawiera sekcje opisane w poniższej tabeli.

| Sekcja raportu | Opis |

|---|---|

| Podsumowanie dla kierownictwa | Migawka zagrożenia, która może obejmować to, kiedy po raz pierwszy zaobserwowano, jego motywacje, znaczące zdarzenia, główne cele oraz odrębne narzędzia i techniki. Te informacje umożliwiają dalszą ocenę sposobu określania priorytetów zagrożenia w kontekście branży, lokalizacji geograficznej i sieci. |

| Omówienie | Analiza techniczna zagrożenia, która w zależności od typu raportu może zawierać szczegóły ataku i sposób, w jaki osoby atakujące mogą korzystać z nowej techniki lub powierzchni ataku. Ta sekcja zawiera również różne nagłówki i dalsze podsekcje, w zależności od typu raportu, aby podać więcej kontekstu i szczegółów. Na przykład profil luk w zabezpieczeniach zawiera oddzielną sekcję zawierającą listę technologii, których dotyczy problem, a profil aktora może zawierać sekcje Narzędzia i dostawcy usług TTP oraz atrybuty . |

| Wykrywanie/zapytania wyszukiwania zagrożeń | Specyficzne i ogólne wykrycia udostępniane przez rozwiązania zabezpieczeń firmy Microsoft, które mogą eksplorować działania lub składniki skojarzone z zagrożeniem. Ta sekcja zawiera również zapytania dotyczące wyszukiwania zagrożeń w celu proaktywnego identyfikowania możliwych działań związanych z zagrożeniami. Większość zapytań jest dostarczanych w celu uzupełnienia wykrywania, szczególnie w przypadku lokalizowania potencjalnie złośliwych składników lub zachowań, których nie można dynamicznie ocenić jako złośliwych. |

| Obserwowane techniki&CK MITRE ATT | Jak obserwowane techniki są mapowane na strukturę ataków MITRE ATT&CK |

| Zalecenia | Kroki umożliwiające podjęcie działań, które mogą zatrzymać lub zmniejszyć wpływ zagrożenia. Ta sekcja zawiera również środki zaradcze, które nie są śledzone dynamicznie w ramach raportu analizy zagrożeń. |

| Informacje | Publikacje firmy Microsoft i innych firm, do których odwołują się analitycy podczas tworzenia raportu. Zawartość analizy zagrożeń jest oparta na danych zweryfikowanych przez badaczy firmy Microsoft. Informacje z publicznie dostępnych źródeł innych firm są wyraźnie identyfikowane jako takie. |

| Dziennik zmian | Czas publikacji raportu i czas wprowadzania istotnych zmian w raporcie. |

Raport analityka zawiera również informacje z różnych rozwiązań firmy Microsoft, które mogą pomóc w wykrywaniu zagrożenia. Zawiera ono listę wykryć specyficznych dla tego zagrożenia z każdego z produktów wymienionych w poniższych sekcjach, stosownie do potrzeb. Alerty z tych wykryć specyficznych dla zagrożeń są wyświetlane na kartach stanu alertów na stronie Analiza zagrożeń.

Niektóre raporty analityków wspominają również o alertach, które są przeznaczone do ogólnego oznaczania podejrzanych zachowań i mogą nie być skojarzone ze śledzonym zagrożeniem. W takich przypadkach raport wyraźnie stwierdza, że alert może być wyzwalany przez niepowiązane działania związane z zagrożeniami i że nie jest monitorowany na kartach stanu podanych na stronie Analiza zagrożeń.

Wykrywanie oprogramowania antywirusowego jest dostępne na urządzeniach z włączonym programem antywirusowym Microsoft Defender w systemie Windows. Te wykrycia są połączone z odpowiednimi opisami encyklopedii złośliwego oprogramowania w Microsoft Security Intelligence, jeśli są dostępne.

Alerty wykrywania punktów końcowych i reagowania (EDR) są wywoływane dla urządzeń dołączonych do Ochrona punktu końcowego w usłudze Microsoft Defender. Te alerty opierają się na sygnałach zabezpieczeń zbieranych przez czujnik punktu końcowego usługi Defender for Endpoint i innych możliwościach punktów końcowych, takich jak oprogramowanie antywirusowe, ochrona sieci, ochrona przed naruszeniami, które służą jako zaawansowane źródła sygnału.

Wykrywanie i środki zaradcze z Ochrona usługi Office 365 w usłudze Defender są również uwzględniane w raportach analityków. Ochrona usługi Office 365 w usłudze Defender to bezproblemowa integracja z subskrypcjami platformy Microsoft 365, która chroni przed zagrożeniami w wiadomościach e-mail, linkach (adresach URL), załącznikach plików i narzędziach do współpracy.

Defender for Identity to oparte na chmurze rozwiązanie zabezpieczeń, które pomaga zabezpieczyć monitorowanie tożsamości w całej organizacji. Używa ona sygnałów zarówno z tożsamości lokalna usługa Active Directory, jak i tożsamości w chmurze, aby ułatwić identyfikowanie, wykrywanie i badanie zaawansowanych zagrożeń skierowanych do organizacji.

Defender for Cloud Apps zapewnia pełną ochronę aplikacji SaaS, pomagając monitorować i chronić dane aplikacji w chmurze, korzystając z podstawowych funkcji brokera zabezpieczeń dostępu do chmury (CASB), funkcji SaaS Security Posture Management (SSPM), zaawansowanej ochrony przed zagrożeniami i ochrony aplikacji do aplikacji.

Defender for Cloud to natywna dla chmury platforma ochrony aplikacji (CNAPP) składająca się ze środków i rozwiązań w zakresie zabezpieczeń, które mają na celu ochronę aplikacji opartych na chmurze przed różnymi zagrożeniami i lukami w zabezpieczeniach.

Chociaż wykrywanie umożliwia automatyczne identyfikowanie i zatrzymywanie śledzonych zagrożeń, wiele działań związanych z atakiem pozostawia subtelne ślady, które wymagają większej inspekcji. Niektóre działania związane z atakiem wykazują zachowania, które mogą być również normalne, więc ich dynamiczne wykrywanie może spowodować szum operacyjny, a nawet fałszywie dodatnie. Zapytania dotyczące wyszukiwania zagrożeń umożliwiają proaktywne lokalizowanie tych potencjalnie złośliwych składników lub zachowań.

Zaawansowane wyszukiwanie zagrożeń zapewnia interfejs zapytań oparty na język zapytań Kusto, który upraszcza lokalizowanie subtelnych wskaźników aktywności zagrożeń. Umożliwia również powierzchnię informacji kontekstowych i sprawdzenie, czy wskaźniki są połączone z zagrożeniem.

Zaawansowane zapytania dotyczące wyszukiwania zagrożeń w raportach analityków zostały sprawdzone przez analityków firmy Microsoft i są gotowe do uruchomienia w zaawansowanym edytorze zapytań wyszukiwania zagrożeń. Zapytania umożliwiają również tworzenie niestandardowych reguł wykrywania , które wyzwalają alerty dla przyszłych dopasowań.

Raporty analityków mogą również obejmować zapytania dotyczące wyszukiwania zagrożeń dla Microsoft Sentinel klientów.

Microsoft Sentinel ma zaawansowane narzędzia wyszukiwania zagrożeń i zapytań do wyszukiwania zagrożeń bezpieczeństwa w źródłach danych organizacji. Aby ułatwić aktywne wyszukiwanie nowych anomalii, które nie są wykrywane przez aplikacje zabezpieczeń, a nawet przez zaplanowane reguły analizy, Sentinel zapytań wyszukiwania zagrożeń przeprowadzi Cię do zadawania właściwych pytań w celu znalezienia problemów z danymi, które już masz w sieci.

Analiza zagrożeń dynamicznie śledzi stan niektórych aktualizacji zabezpieczeń i bezpiecznych konfiguracji. Te typy informacji są dostępne jako wykresy i tabele na kartach Ekspozycje punktów końcowych i Zalecane akcje oraz są powtarzalnymi zaleceniami, które mają zastosowanie do tego zagrożenia i mogą mieć zastosowanie również do innych zagrożeń.

Oprócz tych śledzonych zaleceń raport analityków może również omawiać środki zaradcze, które nie są dynamicznie monitorowane, ponieważ są specyficzne tylko dla zagrożenia lub sytuacji omawianej w raporcie. Oto kilka przykładów ważnych środków zaradczych, które nie są dynamicznie śledzone:

- Blokuj wiadomości e-mail z załącznikami .lnk lub innymi podejrzanymi typami plików

- Losowe hasła administratora lokalnego

- Informowanie użytkowników końcowych o wiadomościach e-mail dotyczących wyłudzania informacji i innych wektorach zagrożeń

- Włączanie określonych reguł zmniejszania obszaru ataków

Chociaż możesz użyć kart ekspozycji punktów końcowych i zalecanych akcji do oceny stanu bezpieczeństwa przed zagrożeniem, te zalecenia umożliwiają podjęcie innych kroków w kierunku poprawy stanu bezpieczeństwa. Uważnie przeczytaj wszystkie wskazówki dotyczące ograniczania ryzyka w raporcie analityka i zastosuj je zawsze, gdy jest to możliwe.

- Analiza zagrożeń — omówienie

- Proaktywne znajdowanie zagrożeń przy użyciu zaawansowanego wyszukiwania zagrożeń

- Niestandardowe reguły wykrywania

Napiwek

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.