Ochrona platformy Microsoft 365 przed atakami lokalnymi

Wielu klientów łączy swoje prywatne sieci firmowe z platformą Microsoft 365, aby korzystać z użytkowników, urządzeń i aplikacji. Jednak te sieci prywatne mogą zostać naruszone na wiele dobrze udokumentowanych sposobów. Platforma Microsoft 365 działa jako rodzaj układu nerwowego dla wielu organizacji. Ochrona przed naruszoną infrastrukturą lokalną ma kluczowe znaczenie.

W tym artykule pokazano, jak skonfigurować systemy, aby chronić środowisko chmury platformy Microsoft 365 przed naruszeniem zabezpieczeń lokalnych, w tym następujące elementy:

- Ustawienia konfiguracji dzierżawy firmy Microsoft Entra

- Jak dzierżawy firmy Microsoft Entra mogą być bezpiecznie połączone z systemami lokalnymi

- Kompromisy wymagane do obsługi systemów w sposób chroniący systemy w chmurze przed naruszeniem zabezpieczeń lokalnych

Firma Microsoft zdecydowanie zaleca zaimplementowanie tych wskazówek.

Źródła zagrożeń w środowiskach lokalnych

Środowisko chmury platformy Microsoft 365 korzysta z rozbudowanej infrastruktury monitorowania i zabezpieczeń. Platforma Microsoft 365 korzysta z uczenia maszynowego i analizy ludzkiej w celu przyjrzenia się ruchowi na całym świecie. Może szybko wykrywać ataki i umożliwia ponowne skonfigurowanie niemal w czasie rzeczywistym.

Wdrożenia hybrydowe mogą łączyć infrastrukturę lokalną z platformą Microsoft 365. W takich wdrożeniach wiele organizacji deleguje zaufanie do składników lokalnych na potrzeby krytycznych decyzji dotyczących uwierzytelniania i zarządzania stanem obiektu katalogu. Jeśli bezpieczeństwo środowiska lokalnego zostanie naruszone, te relacje zaufania staną się szansą osoby atakującej na naruszenie środowiska platformy Microsoft 365.

Dwa podstawowe wektory zagrożeń to relacje zaufania federacji i synchronizacja kont. Oba wektory mogą udzielić atakującemu dostępu administracyjnego do chmury.

Relacje zaufania federacyjnego, takie jak uwierzytelnianie saml (Security Assertions Markup Language), są używane do uwierzytelniania w usłudze Microsoft 365 za pośrednictwem lokalnej infrastruktury tożsamości. W przypadku naruszenia zabezpieczeń certyfikatu podpisywania tokenu SAML federacja umożliwia każdemu, kto ma ten certyfikat, personifikować dowolnego użytkownika w chmurze.

Zalecamy wyłączenie relacji zaufania federacji na potrzeby uwierzytelniania na platformie Microsoft 365, jeśli jest to możliwe.

Synchronizacja kont może służyć do modyfikowania uprzywilejowanych użytkowników, w tym poświadczeń lub grup z uprawnieniami administracyjnymi na platformie Microsoft 365.

Zalecamy upewnienie się, że zsynchronizowane obiekty nie mają uprawnień poza użytkownikiem platformy Microsoft 365. Uprawnienia można kontrolować bezpośrednio lub za pomocą dołączania do zaufanych ról lub grup. Upewnij się, że te obiekty nie mają bezpośredniego ani zagnieżdżonego przypisania w zaufanych rolach lub grupach w chmurze.

Ochrona platformy Microsoft 365 przed zabezpieczeniami lokalnymi

Aby rozwiązać opisane powyżej zagrożenia, zalecamy przestrzeganie zasad przedstawionych na poniższym diagramie:

W pełni izoluj konta administratora platformy Microsoft 365. Powinny być:

- Mastered in Microsoft Entra ID (Mastered in Microsoft Entra ID).

- Uwierzytelnione przy użyciu uwierzytelniania wieloskładnikowego.

- Zabezpieczone przez dostęp warunkowy firmy Microsoft Entra.

- Dostęp do usługi jest uzyskiwany tylko przy użyciu stacji roboczych zarządzanych przez platformę Azure.

Te konta administratorów są kontami z ograniczeniami. Żadne konta lokalne nie powinny mieć uprawnień administracyjnych na platformie Microsoft 365.

Aby uzyskać więcej informacji, zobacz: Role administratora — informacje. Zobacz także Role dla platformy Microsoft 365 w identyfikatorze Entra firmy Microsoft.

Zarządzanie urządzeniami z platformy Microsoft 365. Użyj rozwiązania Microsoft Entra join i opartego na chmurze zarządzania urządzeniami przenośnymi (MDM), aby wyeliminować zależności od lokalnej infrastruktury zarządzania urządzeniami. Te zależności mogą naruszyć bezpieczeństwo urządzeń i mechanizmów kontroli zabezpieczeń.

Upewnij się, że żadne konto lokalne nie ma podniesionych uprawnień do platformy Microsoft 365. Niektóre konta uzyskują dostęp do aplikacji lokalnych, które wymagają uwierzytelniania NTLM, LDAP lub Kerberos. Te konta muszą znajdować się w lokalnej infrastrukturze tożsamości organizacji. Upewnij się, że te konta, w tym konta usług, nie są uwzględniane w uprzywilejowanych rolach lub grupach w chmurze. Upewnij się również, że zmiany tych kont nie mogą mieć wpływu na integralność środowiska chmury. Uprzywilejowane oprogramowanie lokalne nie może mieć wpływu na uprzywilejowane konta lub role platformy Microsoft 365.

Użyj uwierzytelniania w chmurze Firmy Microsoft Entra, aby wyeliminować zależności od poświadczeń lokalnych. Zawsze używaj silnego uwierzytelniania, takiego jak Windows Hello, FIDO, Microsoft Authenticator lub Microsoft Entra multifactor authentication.

Konkretne zalecenia dotyczące zabezpieczeń

Poniższe sekcje zawierają wskazówki dotyczące implementowania opisanych powyżej zasad.

Izolowanie tożsamości uprzywilejowanych

W usłudze Microsoft Entra ID użytkownicy, którzy mają uprzywilejowane role, takie jak administratorzy, są głównym elementem zaufania do tworzenia reszty środowiska i zarządzania nim. Zaimplementuj następujące rozwiązania, aby zminimalizować skutki naruszenia zabezpieczeń.

Używaj kont tylko w chmurze dla ról uprzywilejowanych Microsoft Entra ID i Microsoft 365.

Dla każdej roli z wysokimi uprawnieniami należy wykonać następujące czynności:

- Przejrzyj użytkowników, którzy mają

onPremisesImmutableIdionPremisesSyncEnabledustawili. Zobacz Typ zasobu użytkownika interfejsu API programu Microsoft Graph. - Utwórz konta użytkowników tylko w chmurze dla tych osób i usuń ich tożsamość hybrydową z ról uprzywilejowanych.

- Przejrzyj użytkowników, którzy mają

Wdróż urządzenia z dostępem uprzywilejowanym w celu zarządzania usługami Microsoft 365 i Microsoft Entra ID. Zobacz Role i profile urządzeń.

Wdróż usługę Microsoft Entra Privileged Identity Management (PIM) w celu uzyskania dostępu just in time do wszystkich kont osób, które mają uprzywilejowane role. Wymagaj silnego uwierzytelniania w celu aktywowania ról. Zobacz Co to jest microsoft Entra Privileged Identity Management.

Podaj role administracyjne, które umożliwiają wykonywanie wymaganych zadań przez najmniejsze uprawnienia. Zobacz Najmniej uprzywilejowane role według zadania w identyfikatorze Entra firmy Microsoft.

Aby włączyć zaawansowane środowisko przypisywania ról, które obejmuje delegowanie i wiele ról w tym samym czasie, rozważ użycie grup zabezpieczeń firmy Microsoft Entra lub Grupy Microsoft 365. Grupy te są zbiorczo nazywane grupami w chmurze.

Ponadto włącz kontrolę dostępu opartą na rolach. Zobacz Przypisywanie ról firmy Microsoft Entra do grup. Możesz użyć jednostek administracyjnych, aby ograniczyć zakres ról do części organizacji. Zobacz Jednostki administracyjne w usłudze Microsoft Entra ID.

Wdrażanie kont dostępu awaryjnego. Nie używaj lokalnych magazynów haseł do przechowywania poświadczeń. Zobacz Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

Aby uzyskać więcej informacji, zobacz Zabezpieczanie uprzywilejowanego dostępu. Zobacz również Bezpieczne rozwiązania dotyczące dostępu dla administratorów w usłudze Microsoft Entra ID.

Korzystanie z uwierzytelniania w chmurze

Poświadczenia są podstawowym wektorem ataku. Zaimplementuj następujące rozwiązania, aby zapewnić bezpieczeństwo poświadczeń:

Wdrażanie uwierzytelniania bez hasła. Zmniejsz użycie haseł tak bardzo, jak to możliwe, wdrażając poświadczenia bez hasła. Te poświadczenia są zarządzane i weryfikowane natywnie w chmurze. Aby uzyskać więcej informacji, zobacz Planowanie wdrożenia uwierzytelniania bez hasła w usłudze Microsoft Entra ID.

Wybierz spośród następujących metod uwierzytelniania:

Wdrażanie uwierzytelniania wieloskładnikowego. Aby uzyskać więcej informacji, zobacz Planowanie wdrożenia uwierzytelniania wieloskładnikowego firmy Microsoft.

Aprowizuj wiele silnych poświadczeń przy użyciu uwierzytelniania wieloskładnikowego firmy Microsoft. W ten sposób dostęp do zasobów w chmurze wymaga poświadczenia zarządzanego identyfikatora entra firmy Microsoft oprócz hasła lokalnego. Aby uzyskać więcej informacji, zobacz Tworzenie odporności za pomocą zarządzania poświadczeniami i Tworzenie odpornej strategii zarządzania kontrolą dostępu przy użyciu identyfikatora Entra firmy Microsoft.

Ograniczenia i kompromisy

Zarządzanie hasłami konta hybrydowego wymaga składników hybrydowych, takich jak agenci ochrony haseł i agenci zapisywania zwrotnego haseł. W przypadku naruszenia zabezpieczeń infrastruktury lokalnej osoby atakujące mogą kontrolować maszyny, na których znajdują się ci agenci. Ta luka w zabezpieczeniach nie naruszy infrastruktury chmury. Jednak twoje konta w chmurze nie będą chronić tych składników przed naruszeniem zabezpieczeń lokalnych.

Konta lokalne synchronizowane z usługi Active Directory są oznaczone jako nigdy nie wygasają w identyfikatorze Entra firmy Microsoft. To ustawienie jest zwykle ograniczane przez lokalna usługa Active Directory ustawienia hasła. Jeśli twoje wystąpienie usługi Active Directory zostało naruszone, a synchronizacja jest wyłączona, ustaw opcję EnforceCloudPasswordPolicyForPasswordSyncedUsers , aby wymusić zmiany hasła.

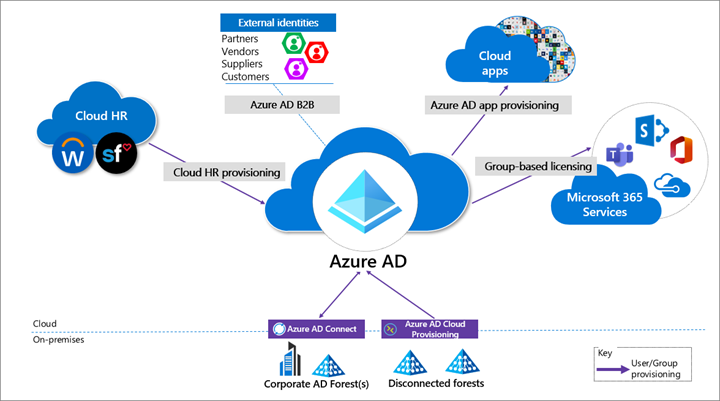

Aprowizuj dostęp użytkowników z chmury

Aprowizowanie odnosi się do tworzenia kont użytkowników i grup w aplikacjach lub dostawcach tożsamości.

Zalecamy następujące metody aprowizacji:

Aprowizuj z aplikacji cloud HR do identyfikatora Entra firmy Microsoft. Ta aprowizacja umożliwia odizolowanie lokalnego naruszenia zabezpieczeń. Ta izolacja nie zakłóca cyklu dołączania-mover-leaver z aplikacji hr w chmurze do identyfikatora Entra firmy Microsoft.

Aplikacje w chmurze. Jeśli to możliwe, wdróż aprowizację aplikacji Firmy Microsoft w przeciwieństwie do lokalnych rozwiązań aprowizacji. Ta metoda chroni niektóre aplikacje oprogramowania jako usługi (SaaS) przed złośliwymi profilami hakerów w lokalnych naruszeniach. Aby uzyskać więcej informacji, zobacz What is app provisioning in Microsoft Entra ID (Co to jest aprowizowanie aplikacji w usłudze Microsoft Entra ID).

Tożsamości zewnętrzne. Użyj współpracy firmy Microsoft Entra B2B, aby zmniejszyć zależność od kont lokalnych na potrzeby współpracy zewnętrznej z partnerami, klientami i dostawcami. Starannie oceń dowolną bezpośrednią federację z innymi dostawcami tożsamości. Aby uzyskać więcej informacji, zobacz Omówienie współpracy B2B.

Zalecamy ograniczenie kont gości B2B w następujący sposób:

- Ogranicz dostęp gościa do grup przeglądania i innych właściwości w katalogu. Użyj ustawień współpracy zewnętrznej, aby ograniczyć możliwość odczytywania grup, do których nie należą goście.

- Blokuj dostęp do witryny Azure Portal. Można tworzyć rzadkie niezbędne wyjątki. Utwórz zasady dostępu warunkowego, które obejmują wszystkich gości i użytkowników zewnętrznych. Następnie zaimplementuj zasady, aby zablokować dostęp. Zobacz Dostęp warunkowy.

Odłączone lasy. Aprowizacja w chmurze firmy Microsoft Entra umożliwia nawiązywanie połączenia z odłączonymi lasami. Takie podejście eliminuje konieczność ustanowienia łączności lub zaufania między lasami, co może zwiększyć wpływ naruszenia zabezpieczeń lokalnych. Aby uzyskać więcej informacji, zobacz Co to jest synchronizacja z chmurą programu Microsoft Entra Connect.

Ograniczenia i kompromisy

W przypadku aprowizacji kont hybrydowych system Microsoft Entra ID-from-cloud-HR opiera się na synchronizacji lokalnej w celu ukończenia przepływu danych z usługi Active Directory do identyfikatora Entra firmy Microsoft. Jeśli synchronizacja zostanie przerwana, nowe rekordy pracowników nie będą dostępne w identyfikatorze Entra firmy Microsoft.

Korzystanie z grup w chmurze na potrzeby współpracy i dostępu

Grupy w chmurze umożliwiają oddzielenie współpracy i dostępu z infrastruktury lokalnej.

- Współpraca. Używaj Grupy Microsoft 365 i usługi Microsoft Teams do nowoczesnej współpracy. Likwiduj lokalne listy dystrybucyjne i uaktualnij listy dystrybucyjne do Grupy Microsoft 365 w programie Outlook.

- Dostęp. Użyj grup zabezpieczeń firmy Microsoft Entra lub Grupy Microsoft 365, aby autoryzować dostęp do aplikacji w usłudze Microsoft Entra ID.

- Licencjonowanie usługi Office 365. Użyj licencjonowania opartego na grupach, aby aprowizować usługę Office 365 przy użyciu grup tylko w chmurze. Ta metoda rozdziela kontrolę nad członkostwem w grupie z infrastruktury lokalnej.

Właściciele grup używanych do uzyskiwania dostępu powinni być traktowani jako tożsamości uprzywilejowane, aby uniknąć przejęcia członkostwa w środowisku lokalnym. Przejęcie obejmuje bezpośrednie manipulowanie członkostwem w grupie lokalnie lub manipulowanie atrybutami lokalnymi, które mogą mieć wpływ na dynamiczne grupy członkostwa na platformie Microsoft 365.

Zarządzanie urządzeniami z chmury

Użyj funkcji firmy Microsoft Entra, aby bezpiecznie zarządzać urządzeniami.

Wdróż stacje robocze z systemem Windows 10 dołączone do firmy Microsoft przy użyciu zasad zarządzania urządzeniami przenośnymi. Włącz rozwiązanie Windows Autopilot w celu uzyskania w pełni zautomatyzowanego środowiska aprowizacji. Zobacz Planowanie implementacji dołączania do usługi Microsoft Entra i rozwiązania Windows Autopilot.

- Użyj stacji roboczych z systemem Windows 10.

- Przestarzałe maszyny, na których są uruchomione Windows 8.1 i starsze.

- Nie wdrażaj komputerów z systemami operacyjnymi serwera jako stacjami roboczymi.

- Użyj usługi Microsoft Intune jako urzędu dla wszystkich obciążeń zarządzania urządzeniami. Zobacz Microsoft Intune.

- Wdrażanie urządzeń z dostępem uprzywilejowanym. Aby uzyskać więcej informacji, zobacz Role i profile urządzeń.

Obciążenia, aplikacje i zasoby

Lokalne systemy logowania jednokrotnego

Wycofaj dowolną lokalną federację i infrastrukturę zarządzania dostępem do internetu. Konfigurowanie aplikacji do używania identyfikatora Entra firmy Microsoft.

Aplikacje SaaS i biznesowe (LOB), które obsługują nowoczesne protokoły uwierzytelniania

Użyj identyfikatora Entra firmy Microsoft dla logowania jednokrotnego. Więcej aplikacji skonfigurowanych do korzystania z identyfikatora Entra firmy Microsoft na potrzeby uwierzytelniania jest mniejsze ryzyko w przypadku naruszenia zabezpieczeń lokalnych. Aby uzyskać więcej informacji, zobacz Co to jest logowanie jednokrotne w usłudze Microsoft Entra ID.

Starsze aplikacje

Możesz włączyć uwierzytelnianie, autoryzację i dostęp zdalny do starszych aplikacji, które nie obsługują nowoczesnego uwierzytelniania. Użyj serwera proxy aplikacji Microsoft Entra. Możesz też włączyć je za pośrednictwem rozwiązania kontrolera dostarczania sieci lub aplikacji przy użyciu bezpiecznych integracji partnerów dostępu hybrydowego. Zobacz Zabezpieczanie starszych aplikacji przy użyciu identyfikatora Entra firmy Microsoft.

Wybierz dostawcę sieci VPN, który obsługuje nowoczesne uwierzytelnianie. Integrowanie uwierzytelniania z identyfikatorem Entra firmy Microsoft. W przypadku naruszenia zabezpieczeń lokalnych można wyłączyć lub zablokować dostęp za pomocą identyfikatora Entra firmy Microsoft, wyłączając sieć VPN.

Serwery aplikacji i obciążeń

Aplikacje lub zasoby, które wymagane serwery można migrować do infrastruktury jako usługi platformy Azure (IaaS). Usługa Microsoft Entra Domain Services umożliwia oddzielenie zaufania i zależności od lokalnych wystąpień usługi Active Directory. Aby to zrobić, upewnij się, że sieci wirtualne używane w usługach Microsoft Entra Domain Services nie mają połączenia z sieciami firmowymi. Zobacz Usługi Microsoft Entra Domain Services.

Użyj obsługi warstw poświadczeń. Serwery aplikacji są zwykle uznawane za zasoby warstwy 1. Aby uzyskać więcej informacji, zobacz Model dostępu dla przedsiębiorstw.

Zasady dostępu warunkowego

Użyj dostępu warunkowego firmy Microsoft Entra, aby interpretować sygnały i używać ich do podejmowania decyzji dotyczących uwierzytelniania. Aby uzyskać więcej informacji, zobacz plan wdrożenia dostępu warunkowego.

Użyj dostępu warunkowego, aby zablokować starsze protokoły uwierzytelniania zawsze, gdy jest to możliwe. Ponadto wyłącz starsze protokoły uwierzytelniania na poziomie aplikacji przy użyciu konfiguracji specyficznej dla aplikacji. Zobacz Blokuj starsze uwierzytelnianie.

Aby uzyskać więcej informacji, zobacz Starsze protokoły uwierzytelniania. Możesz też zapoznać się z konkretnymi szczegółami dotyczącymi usług Exchange Online i SharePoint Online.

Zaimplementuj zalecane konfiguracje tożsamości i dostępu do urządzeń. Zobacz Common Zero Trust identity and device access policies (Typowe zasady dostępu do urządzeń i tożsamości zero zaufania).

Jeśli używasz wersji identyfikatora Entra firmy Microsoft, która nie zawiera dostępu warunkowego, użyj wartości domyślnych zabezpieczeń w identyfikatorze Entra firmy Microsoft.

Aby uzyskać więcej informacji na temat licencjonowania funkcji firmy Microsoft Entra, zobacz przewodnik cennika firmy Microsoft Entra.

Monitor

Po skonfigurowaniu środowiska w celu ochrony platformy Microsoft 365 przed naruszeniem zabezpieczeń lokalnych aktywnie monitoruj środowisko. Aby uzyskać więcej informacji, zobacz Co to jest monitorowanie firmy Microsoft Entra?

Scenariusze do monitorowania

Monitoruj następujące kluczowe scenariusze, oprócz wszystkich scenariuszy specyficznych dla twojej organizacji. Na przykład należy aktywnie monitorować dostęp do aplikacji i zasobów krytycznych dla działania firmy.

Podejrzane działanie

Monitoruj wszystkie zdarzenia o podwyższonym ryzyku firmy Microsoft pod kątem podejrzanych działań. Zobacz Instrukcje: badanie ryzyka. Ochrona tożsamości Microsoft Entra jest natywnie zintegrowana z Microsoft Defender for Identity.

Zdefiniuj lokalizacje nazwane sieci, aby uniknąć hałaśliwych wykryć na sygnałach opartych na lokalizacji. Zobacz Używanie warunku lokalizacji w zasadach dostępu warunkowego.

Alerty analizy behawioralnej użytkowników i jednostek (UEBA)

Użyj analizy UEBA, aby uzyskać szczegółowe informacje na temat wykrywania anomalii. usługa Microsoft Defender dla Chmury Apps zapewnia analizę UEBA w chmurze. Zobacz Badanie ryzykownych użytkowników.

Lokalną analizę UEBA można zintegrować z usługą Azure Advanced Threat Protection (ATP). Microsoft Defender dla Chmury Apps odczytuje sygnały z Ochrona tożsamości Microsoft Entra. Zobacz Nawiązywanie połączenia z lasem usługi Active Directory.

Aktywność kont dostępu awaryjnego

Monitoruj dostęp korzystający z kont dostępu awaryjnego. Zobacz Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID. Utwórz alerty dla badań. To monitorowanie musi obejmować następujące akcje:

- Logowania

- Zarządzanie poświadczeniami

- Wszelkie aktualizacje członkostwa w grupach

- Przypisania aplikacji

Działanie roli uprzywilejowanej

Konfigurowanie i przeglądanie alertów zabezpieczeń generowanych przez usługę Microsoft Entra Privileged Identity Management (PIM). Monitorowanie bezpośredniego przypisywania ról uprzywilejowanych poza usługą PIM przez generowanie alertów za każdym razem, gdy użytkownik jest przypisany bezpośrednio. Zobacz Alerty zabezpieczeń.

Konfiguracje dla całej dzierżawy firmy Microsoft

Wszelkie zmiany konfiguracji dla całej dzierżawy powinny generować alerty w systemie. Te zmiany obejmują, ale nie są ograniczone do następujących zmian:

- Zaktualizowane domeny niestandardowe

- Microsoft Entra B2B zmienia się na listy dozwolonych i listy zablokowanych

- Microsoft Entra B2B zmienia się na dozwolonych dostawców tożsamości, takich jak dostawcy tożsamości SAML za pośrednictwem federacji bezpośredniej lub logowania społecznościowego

- Zmiany zasad dostępu warunkowego lub ryzyka

Application and service principal objects (Obiekty aplikacji i jednostki usługi)

- Nowe aplikacje lub jednostki usługi, które mogą wymagać zasad dostępu warunkowego

- Poświadczenia dodane do jednostek usługi

- Działanie zgody aplikacji

Role niestandardowe

- Aktualizacje definicji ról niestandardowych

- Nowo utworzone role niestandardowe

Zarządzanie dziennikami

Zdefiniuj strategię przechowywania i przechowywania dzienników, projektowanie i implementację, aby ułatwić spójny zestaw narzędzi. Można na przykład rozważyć systemy zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takie jak Microsoft Sentinel, typowe zapytania oraz podręczniki śledcze i śledcze.

Dzienniki firmy Microsoft Entra. Pozyskiwanie wygenerowanych dzienników i sygnałów przez spójne przestrzeganie najlepszych rozwiązań dotyczących ustawień, takich jak diagnostyka, przechowywanie dzienników i pozyskiwanie SIEM.

Strategia rejestrowania musi zawierać następujące dzienniki firmy Microsoft Entra:

- Aktywność związana z logowaniem

- Dzienniki inspekcji

- Zdarzenia o podwyższonym ryzyku

Identyfikator entra firmy Microsoft zapewnia integrację usługi Azure Monitor dla dzienników aktywności logowania i dzienników inspekcji. Zobacz Dzienniki aktywności firmy Microsoft Entra w usłudze Azure Monitor.

Użyj interfejsu API programu Microsoft Graph do pozyskiwania zdarzeń o podwyższonym ryzyku. Zobacz Korzystanie z interfejsów API programu Microsoft Graph ID Protection.

Dzienniki usługi Microsoft Entra można przesyłać strumieniowo do dzienników usługi Azure Monitor. Zobacz Integrowanie dzienników firmy Microsoft Entra z dziennikami usługi Azure Monitor.

Dzienniki zabezpieczeń systemu operacyjnego infrastruktury hybrydowej. Wszystkie dzienniki systemu operacyjnego infrastruktury tożsamości hybrydowej powinny być archiwizowane i starannie monitorowane jako system warstwy 0 ze względu na implikacje dotyczące obszaru powierzchni. Uwzględnij następujące elementy:

Agenci serwer proxy aplikacji

Agenci zapisywania zwrotnego haseł

Maszyny bramy ochrony haseł

Serwery zasad sieciowych (NPS), które mają rozszerzenie RADIUS uwierzytelniania wieloskładnikowego firmy Microsoft

Microsoft Entra Connect

Aby monitorować synchronizację tożsamości, należy wdrożyć program Microsoft Entra Connect Health. Zobacz Co to jest microsoft Entra Connect.