Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Este artigo descreve como migrar (reonboard) dispositivos que tinham sido previamente integrados no Defender para Endpoint para utilizar o método de conectividade do dispositivo simplificado. Para obter mais informações sobre a conectividade simplificada, veja Inclusão de dispositivos com conectividade simplificada. Os dispositivos têm de cumprir os pré-requisitos listados em Conectividade simplificada.

Na maioria dos casos, a exclusão completa de dispositivos não é necessária ao integrar novamente. Pode executar o pacote de inclusão atualizado e reiniciar o dispositivo para mudar a conectividade. Veja as seguintes informações para obter detalhes sobre sistemas operativos individuais.

Importante

Limitações e problemas conhecidos:- Para migrações de dispositivos (reonboarding): a exclusão não é necessária para mudar para o método de conectividade simplificado. Assim que o pacote de inclusão atualizado for executado, é necessário um reinício completo do dispositivo para dispositivos Windows e um reinício do serviço para macOS e Linux. Para obter mais informações, veja os detalhes incluídos neste artigo.

- Windows 10 versões 1607, 1703, 1709 e 1803 não suportam a reonboarding. Desative primeiro e, em seguida, integre com o pacote atualizado. Estas versões também requerem uma lista de URLs mais longa.

- Os dispositivos que executam o agente MMA não são suportados e têm de continuar a utilizar o método de inclusão mma.

Nota

A ferramenta de implementação do Defender (agora em pré-visualização pública) pode ser utilizada para implementar a segurança do ponto final do Defender em dispositivos Windows e Linux. A ferramenta é uma aplicação leve e de atualização automática que simplifica o processo de implementação. Para obter mais informações, veja Implementar Microsoft Defender segurança de pontos finais em dispositivos Windows com a ferramenta de implementação do Defender (pré-visualização) e Implementar Microsoft Defender segurança de ponto final em dispositivos Linux com a ferramenta de implementação do Defender (pré-visualização).

Migrar dispositivos com o método simplificado

Recomendação de migração

Começar pequeno. Recomenda-se começar primeiro com um pequeno conjunto de dispositivos. Aplique o blob de inclusão com qualquer uma das ferramentas de implementação suportadas e, em seguida, monitorize a conectividade. Se estiver a utilizar uma nova política de inclusão, para evitar conflitos, certifique-se de que exclui o dispositivo de quaisquer outras políticas de inclusão existentes.

Validar e monitorizar. Depois de integrar o pequeno conjunto de dispositivos, confirme que os dispositivos são integrados com êxito e comunicam com o serviço.

Concluir a migração. Nesta fase, pode implementar gradualmente a migração para um conjunto maior de dispositivos. Para concluir a migração, pode substituir as políticas de inclusão anteriores e remover os URLs antigos do dispositivo de rede.

Valide os pré-requisitos do dispositivo antes de prosseguir com quaisquer migrações. Estas informações baseiam-se no artigo anterior ao concentrarem-se na migração de dispositivos existentes.

Para voltar a integrar dispositivos, tem de utilizar o pacote de inclusão simplificado. Para obter mais informações sobre como aceder ao pacote, veja Conectividade simplificada.

Dependendo do SO, as migrações podem exigir um reinício do dispositivo ou um reinício do serviço assim que o pacote de inclusão for aplicado:

Windows: reinicie o dispositivo

macOS: reinicie o dispositivo ou reinicie o serviço Defender para Endpoint ao executar:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: reinicie o serviço Defender para Endpoint ao executar:

sudo systemctl restart mdatp

A tabela seguinte lista as instruções de migração para as ferramentas de inclusão disponíveis com base no sistema operativo do dispositivo.

Windows 10 e 11

Importante

Windows 10 versões 1607, 1703, 1709 e 1803 não suportam a reonboarding. Para migrar dispositivos existentes, tem de remover e integrar totalmente com o pacote de inclusão simplificado.

Para obter informações gerais sobre como integrar dispositivos cliente Windows, consulte Integrar o Cliente Windows.

Confirme se os pré-requisitos são cumpridos: Pré-requisitos para utilizar o método simplificado.

Script local

Siga as orientações em Script local (até 10 dispositivos) com o pacote de inclusão simplificado. Depois de concluir os passos, tem de reiniciar o dispositivo para que a conectividade do dispositivo mude.

Política de grupo

Siga a documentação de orientação em Política de grupo com o pacote de inclusão simplificado. Depois de concluir os passos, tem de reiniciar o dispositivo para que a conectividade do dispositivo mude.

Microsoft Intune

Siga as orientações em Intune utilizar o pacote de inclusão simplificado. Pode utilizar a opção "auto from connector"; no entanto, esta opção não reaplica automaticamente o pacote de inclusão. Crie uma nova política de inclusão e direcione primeiro um grupo de teste. Depois de concluir os passos, tem de reiniciar o dispositivo para que a conectividade do dispositivo mude.

Microsoft Configuration Manager

Siga a documentação de orientação no Configuration Manager.

VDI

Utilize a documentação de orientação em Integrar dispositivos de infraestrutura de ambiente de trabalho virtual (VDI) não persistentes. Depois de concluir os passos, tem de reiniciar o dispositivo para que a conectividade do dispositivo mude.

Verificar a conectividade do dispositivo com o método simplificado para dispositivos migrados

Pode utilizar os seguintes métodos para verificar se ligou dispositivos Windows com êxito:

- Analisador de cliente

- Controlo com investigação avançada no Microsoft Defender XDR

- Controlar localmente com Visualizador de Eventos (para Windows)

- Executar testes para confirmar a conectividade com os serviços do Defender para Endpoint

- Verificar o editor de registo

- Teste de deteção do PowerShell

Para macOS e Linux, pode utilizar os seguintes métodos:

- Testes de conectividade MDATP

- Controlo com investigação avançada no Microsoft Defender XDR

- Executar testes para confirmar a conectividade com os serviços do Defender para Endpoint

Utilizar o Analisador de Cliente do Defender para Endpoint (Windows) para validar a conectividade após a integração para pontos finais migrados

Depois de integrado, execute o MDE Client Analyzer para confirmar que o dispositivo está a ligar-se aos URLs atualizados adequados.

Transfira a ferramenta Microsoft Defender para Endpoint Client Analyzer onde o sensor do Defender para Ponto Final está em execução.

Pode seguir as mesmas instruções que em Verificar a conectividade do cliente ao serviço Microsoft Defender para Endpoint. O script utiliza automaticamente o pacote de inclusão configurado no dispositivo (deve ser uma versão simplificada) para testar a conectividade.

Confirme que a conectividade é estabelecida com os URLs adequados.

Controlo com investigação avançada no Microsoft Defender XDR

Pode utilizar a investigação avançada no portal Microsoft Defender para ver o estado do tipo de conectividade.

Estas informações encontram-se na tabela DeviceInfo na coluna "ConnectivityType":

- Nome da Coluna: ConnectivityType

- Valores Possíveis:

<blank>, Simplificado, Standard - Tipo de dados: Cadeia

- Descrição: Tipo de conectividade do dispositivo para a cloud

Quando um dispositivo é migrado para utilizar o método simplificado e o dispositivo estabelece uma comunicação com êxito com o comando EDR & canal de controlo, o valor é representado como "Simplificado".

Se mover o dispositivo novamente para o método normal, o valor é "standard".

Para os dispositivos que não tentaram voltar a integrar, o valor permanece vazio.

Controlar localmente num dispositivo através do Windows Visualizador de Eventos

Pode utilizar o registo operacional SENSE do Windows Visualizador de Eventos para validar localmente as ligações com a nova abordagem simplificada. O ID de Evento SENSE 4 monitoriza ligações EDR bem-sucedidas.

Abra o registo de eventos do serviço Defender para Endpoint com os seguintes passos:

No menu do Windows, selecione Iniciar e, em seguida, escreva Visualizador de Eventos. Em seguida, selecione Visualizador de Eventos.

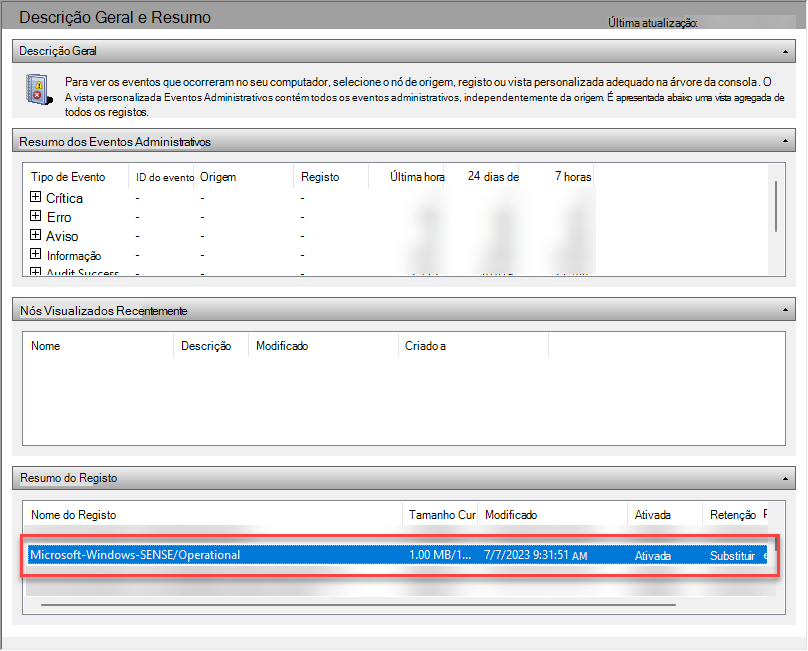

Na lista de registos, em Resumo do Registo, desloque-se para baixo até ver Microsoft-Windows-SENSE/Operational. Faça duplo clique no item para abrir o registo.

Também pode aceder ao registo ao expandir OsRegistos de Aplicações e Serviços>do Microsoft>Windows>SENSE e selecionar Operacional.

O ID de Evento 4 monitoriza as ligações com êxito com o canal de Comando & Controlo do Comando do Defender para Endpoint. Verifique as ligações com êxito com o URL atualizado. Por exemplo:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>A mensagem 1 contém o URL contactado. Confirme se o evento inclui o URL simplificado (endpoint.security.microsoft.com).

O ID do Evento 5 regista erros, se aplicável.

Nota

SENSE é o nome interno utilizado para fazer referência ao sensor comportamental que alimenta Microsoft Defender para Endpoint.

Os eventos registados pelo serviço são apresentados no registo.

Para obter mais informações, veja Rever eventos e erros com Visualizador de Eventos.

Executar testes para confirmar a conectividade com os serviços do Defender para Endpoint

Assim que o dispositivo estiver integrado no Defender para Endpoint, confirme que continua a aparecer no Inventário de Dispositivos. O DeviceID deve permanecer o mesmo.

Verifique o separador Linha Cronológica da Página do Dispositivo para confirmar que os eventos estão a fluir a partir do dispositivo.

Resposta em Direto

Certifique-se de que a Resposta Em Direto está a funcionar no seu dispositivo de teste. Siga as instruções em Investigar entidades em dispositivos com resposta em direto.

Certifique-se de que executa alguns comandos básicos após a ligação para confirmar a conectividade (como cd, tarefas, ligar).

Sistema automático de investigação e resposta

Certifique-se de que a Investigação e resposta automatizadas estão a funcionar no seu dispositivo de teste: Configurar capacidades automatizadas de investigação e resposta.

Para laboratórios de teste de IR Automático, navegue para Microsoft Defender XDR>Avaliações & Tutoriais de Tutoriais>& Simulações> **Tutoriais tutoriais> de Investigação Automatizada.

Proteção fornecida pela cloud

Abra uma Linha de Comandos como administrador.

Clique com o botão direito do rato no item no menu Iniciar, selecione Executar como administrador e, em seguida, selecione Sim na linha de comandos de permissões.

Utilize o seguinte argumento com o utilitário de linha de comandos do Antivírus Microsoft Defender (mpcmdrun.exe) para verificar se a sua rede consegue comunicar com o serviço cloud antivírus Microsoft Defender:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Nota

Este comando só funciona em Windows 10, versão 1703 ou superior ou Windows 11. Para obter mais informações, veja Manage Microsoft Defender Antivirus with the mpcmdrun.exe commandline tool (Gerir o Antivírus do Microsoft Defender com a ferramenta de linha de comandos mpcmdrun.exe).

Bloco de Teste à Primeira Vista

Siga as instruções em Microsoft Defender para Endpoint de demonstração Bloquear à Primeira Vista (BAFS).

Testar o SmartScreen

Siga as instruções no Microsoft Defender SmartScreen Demo (msft.net).

Teste de deteção do PowerShell

No dispositivo Windows, crie uma pasta:

C:\test-MDATP-test.Abra a Linha de Comandos como administrador.

Na janela Linha de Comandos, execute o seguinte comando do PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Após a execução do comando, a janela da Linha de Comandos fecha automaticamente. Se for bem-sucedido, o teste de deteção é marcado como concluído.

Para macOS e Linux, pode utilizar os seguintes métodos:

- Testes de conectividade MDATP

- Controlo com investigação avançada no Microsoft Defender XDR

- Executar testes para confirmar a conectividade com os serviços do Defender para Endpoint

Teste de conectividade MDATP (macOS e Linux)

Execute mdatp health --details edr para confirmar edr_partner_geo_location que está disponível. O valor deve ser GW_<geo> onde "geo" é a geolocalização do seu inquilino.

Execute o teste de conectividade mdatp. Confirme que o padrão de URL simplificado está presente. Deve esperar dois para '\storage', um para '\mdav', um para '\xplat' e um para '/packages'.

Por exemplo: https:mdav.us.endpoint.security.microsoft/com/storage

Controlo com investigação avançada no Microsoft Defender XDR

Para ver todos os dispositivos (limite de 30 mil) e o tipo de conectividade comunicado mais recentemente:

DeviceInfo

| where OnboardingStatus == "Onboarded"

| summarize arg_max(ConnectivityType, Timestamp) by DeviceName

Para ver uma contagem de Dispositivos por OSPlatform e o respetivo tipo de conectividade num gráfico de barras:

DeviceInfo

| where OnboardingStatus == "Onboarded"

| summarize arg_max(ConnectivityType, Timestamp, OSPlatform) by DeviceName

| summarize count() by OSPlatform, ConnectivityType

| render columnchart

Utilizar o Analisador de Cliente do Defender para Endpoint (entre plataformas) para validar a conectividade para pontos finais migrados recentemente

Transfira e execute o analisador de cliente para macOS ou Linux. Para obter mais informações, consulte Transferir e executar o analisador de cliente.

Execute

mdeclientanalyzer.cmd -o <path to cmd file>a partir da pasta MDEClientAnalyzer. O comando utiliza parâmetros do pacote de inclusão para testar a conectividade.Execute

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(em que parâmetro é de GW_US, GW_EU, GW_UK). GW refere-se à opção simplificada. Execute com a área geográfica do inquilino aplicável.