Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Управление доступом к конфиденциальной информации и ресурсам имеет решающее значение для ИТ-администраторов и директоров по информационной безопасности (CISO) во всех отраслях. Обеспечение доступа с минимальными привилегиями имеет решающее значение для поддержания высокой безопасности.

Power Platform интегрируется с Microsoft Entra ID для управления идентификацией и доступом, предоставляя администраторам возможность безопасно управлять пользователями и их взаимодействием с Power Platform ресурсами. Microsoft Entra ID является ключевым элементом проверки подлинности Microsoft и помогает защитить от компрометации идентификационных данных. Microsoft Entra ID обеспечивает ИТ-администраторам прозрачность и контроль, а также предлагает такие функции безопасности, как многофакторная аутентификация и условный доступ. Управляемая безопасность предоставляет возможности, основанные на Microsoft Entra идентификации, предоставляя администраторам детальный контроль, гарантирующий, что доступ к данным и ресурсам получат только авторизованные пользователи.

В этой статье описываются элементы управления идентификацией и доступом на каждом уровне.

Доступ арендатора

Доступ на уровне арендатора — это первый уровень безопасности, использующий Microsoft Entra идентификатор. Он гарантирует, что пользователи имеют активную учетную запись и соблюдают все политики условного доступа для входа в систему. Однако наличие активной и активированной учетной записи само по себе не дает права доступа к платформе. Только пользователи с соответствующими лицензиями могут аутентифицироваться и использовать платформу.

Роли администратора службы

Вы можете назначить две связанные роли администратора службы Power Platform, чтобы обеспечить высокий уровень управления администраторами:

- Power Platform администратор: эта роль может выполнять все функции администратора в Power Platform, независимо от членства в группе безопасности на уровне среды.

- Администратор Dynamics 365: эта роль может выполнять большинство функций администратора в Power Platform, но только для сред, в которых она принадлежит группе безопасности.

Эти роли не могут управлять учетными записями пользователей, подписками и настройками доступа для других Microsoft 365 приложений. Для выполнения этих задач вам необходимо сотрудничать с другими администраторами вашей организации. Дополнительные сведения о привилегиях каждой роли см. в матрице разрешений администратора службы.

Административные удостоверения представляют значительную угрозу безопасности, поскольку для выполнения их задач требуется привилегированный доступ ко многим системам и приложениям. Компрометация или неправильное использование могут нанести вред вашему бизнесу и его информационным системам. Административная безопасность является одной из наиболее важных областей безопасности.

Защита привилегированного доступа от целенаправленных злоумышленников требует комплексного и продуманного подхода к изоляции систем от рисков. Ниже приведено несколько стратегий:

- Минимизируйте количество критически важных счетов.

- Используйте отдельные роли вместо повышения привилегий для существующих удостоверений.

- Избегайте постоянного или стационарного доступа, используя функции «точно в срок» (JIT) вашего поставщика удостоверений. В случае чрезвычайных ситуаций следуйте процедуре получения экстренного доступа. Используйте Управление привилегированными удостоверениями (PIM), функцию Microsoft Entra ID, для управления, контроля и мониторинга использования этих ролей с высокими привилегиями.

- Используйте современные протоколы доступа, такие как беспарольная аутентификация или многофакторная аутентификация.

- Обеспечьте соблюдение ключевых атрибутов безопасности с помощью политик условного доступа.

- Выведите из эксплуатации неиспользуемые административные учетные записи.

Условный доступ

Условный доступ, функция Microsoft Entra ID, позволяет применять политики на основе сигналов о ситуации пользователя. Эти сигналы помогают вам оценить уровень риска и принять соответствующие меры. Политики условного доступа в простейшем случае представляют собой операторы «если-то», которые определяют, что пользователи должны сделать, чтобы получить доступ к ресурсу. Например, вы можете потребовать от пользователей использовать многофакторную аутентификацию, если они хотят получить доступ к приложению Power Apps canvas, которое отслеживает процесс соответствия.

Не предоставляйте всем удостоверениям одинаковый уровень доступа. Основывайте свои решения на двух основных факторах:

- Время. Как долго удостоверение может получить доступ к вашей среде.

- Привилегия. Уровень разрешений.

Эти факторы не являются взаимоисключающими. Скомпрометированная личность с большими привилегиями и неограниченным сроком доступа может получить больший контроль над системой и данными или использовать этот доступ для дальнейшего изменения среды. Ограничьте эти факторы доступа как в качестве превентивной меры, так и для контроля радиуса взрыва.

Подходы JIT предоставляют необходимые привилегии только в том случае, если они нужны.

Достаточность доступа (JEA). Предоставляются только требуемые привилегии.

Хотя время и привилегии являются основными факторами, применяются другие условия. Например, вы также можете использовать устройство, сеть и местоположение, из которого был выполнен доступ, для установки политик.

Используйте надежные средства контроля, которые фильтруют, обнаруживают и блокируют несанкционированный доступ, включая такие параметры, как идентификация и местоположение пользователя, состояние устройства, контекст рабочей нагрузки, классификация данных и аномалии.

Например, к вашей рабочей нагрузке может потребоваться доступ от сторонних удостоверений, таких как поставщики, партнеры и клиенты. Им нужен соответствующий уровень доступа, а не разрешения по умолчанию, которые вы предоставляете сотрудникам с полной занятостью. Четкое разграничение внешних учетных записей упрощает предотвращение и обнаружение атак, исходящих от этих векторов.

Планируйте, как использовать политики для соблюдения руководящих принципов безопасности Power Platform. Вы можете использовать политику, чтобы ограничить Power Platform доступ для определенных пользователей или условий, например, по месту их нахождения, используемому устройству и установленным на нем приложениям, а также по тому, используют ли они многофакторную аутентификацию. Условный доступ является гибким, но эта гибкость может позволить вам создавать политики, которые будут иметь нежелательные результаты, включая блокировку ваших собственных администраторов. Руководство по планированию может помочь вам продумать, как спланировать использование условного доступа.

Подробнее:

- Блокировка доступа по местоположению с помощью Microsoft Entra условного доступа

- Рекомендации по условному доступу и многофакторной аутентификации в Microsoft Power Automate (Flow)

Непрерывная оценка доступа

Непрерывная оценка доступа — это функция Microsoft Entra ID, которая отслеживает определенные события и изменения, чтобы определить, следует ли пользователю сохранить или потерять доступ к ресурсу. Аутентификация OAuth 2.0 традиционно полагается на истечение срока действия маркера доступа для отзыва доступа пользователя к современным облачным службам. Пользователи, права доступа которых завершаются, сохраняют доступ к ресурсам до истечения срока действия маркера доступа (для Power Platform до часа по умолчанию). Однако при непрерывной оценке доступа службы Power Platform, такие как Dataverse, непрерывно оценивают критические события пользователя и изменения местоположения в сети. Они заблаговременно завершают активные сеансы пользователей или требуют повторной аутентификации и применяют изменения политики клиента почти в реальном времени, вместо того, чтобы ждать истечения срока действия маркера доступа.

Поскольку организации продолжают внедрять гибридные модели работы и облачные приложения, Microsoft Entra идентификация становится ключевым первичным периметром безопасности, который защищает пользователей и ресурсы. Условный доступ расширяет этот периметр за пределы границ сети, включая идентификацию пользователя и устройства. Постоянный доступ обеспечивает переоценку доступа по мере изменения событий или местоположения пользователя. Используя Microsoft Entra ID с Power Platform продуктами, вы можете применять единообразное управление безопасностью во всем портфеле приложений.

Ознакомьтесь с этими рекомендациями по управлению идентификацией , чтобы получить дополнительные советы по использованию Microsoft Entra идентификации с Power Platform.

Доступ к среде

Power Platform Среда — это логический контейнер и единица управления, которая представляет границу безопасности в Power Platform. Многие функции, такие как виртуальная сеть, Lockbox и группы безопасности, с точки зрения управления работают на уровне среды. Такая детализация позволяет реализовывать различные требования безопасности в разных средах в зависимости от потребностей вашего бизнеса. Пользователи получают доступ к среде на основе назначенной им роли безопасности. Для предоставления доступа к среде недостаточно просто наличия лицензии и удостоверения на уровне арендатора, если только это не среда по умолчанию.

Среды с Dataverse поддержкой расширенных моделей безопасности для управления доступом к данным и службам в Dataverse базе данных.

Назначение групп безопасности средам

Используйте группы безопасности , чтобы контролировать, какие лицензированные пользователи могут быть членами определенной среды. Вы можете использовать группы безопасности, чтобы контролировать, кто может получать доступ к ресурсам в Power Platform средах, отличных от среды по умолчанию или среды разработчика. Свяжите одну группу безопасности с каждой средой, в которой есть хотя бы один пользователь или вложенная группа безопасности. Использование группы безопасности для каждой среды гарантирует, что доступ к ней получат только соответствующие пользователи. Если вы автоматизируете процесс создания среды, вы также можете автоматизировать создание группы безопасности и гарантировать, что ваши администраторы будут иметь доступ к любой новой среде.

Power Platform Администраторы имеют доступ ко всем средам, даже если они не входят в группу безопасности этой среды. Администраторы Dynamics 365 должны быть в группе безопасности для доступа к среде.

Управление гостевыми пользователями

Вам может потребоваться предоставить гостевым пользователям доступ к средам и Power Platform ресурсам. Как и в случае с внутренними пользователями, вы можете использовать Microsoft Entra условный доступ по идентификатору и непрерывную оценку доступа, чтобы гарантировать, что гостевые пользователи будут находиться на повышенном уровне безопасности.

Для дальнейшего повышения безопасности и снижения риска случайного чрезмерного обмена вы также можете заблокировать или разрешить доступ Microsoft Entra гостям к вашим Dataverseсредам по мере необходимости. По умолчанию гостевой доступ ограничен для новых Dataverseсред, что обеспечивает безопасную настройку с самого начала. Вы можете еще больше повысить свой рейтинг безопасности, включив этот параметр и для существующих сред.

Создатели маршрутов в собственную среду разработки

Маршрутизация среды позволяет Power Platform администраторам автоматически направлять новых или существующих разработчиков в их собственные личные среды разработки при входе в Power Platform такие продукты, как Power Apps или Copilot Studio. Мы рекомендуем вам настроить маршрутизацию среды, чтобы предоставить разработчикам персональное, безопасное пространство для работы Microsoft Dataverse без опасений, что другие получат доступ к их приложениям или данным.

Доступ к ресурсам

Роли безопасности контролируют возможность создания и запуска определенных приложений и потоков в средах. Например, вы можете делиться приложениями холста непосредственно с пользователем или группой Microsoft Entra ID, но роли безопасности Dataverse всё равно применяются. Однако вы можете делиться приложениями на основе моделей только через Dataverse роли безопасности.

Назначьте роли личностям на основе их требований

Авторизуйте действия на основе ответственности каждой личности. Убедитесь, что идентификация не делает больше, чем необходимо. Прежде чем устанавливать правила авторизации, убедитесь, что вы понимаете, кто или что делает запросы, что разрешено делать этой роли и объем ее разрешений. Эти факторы определяют решения, которые сочетают в себе идентичность, роль и масштаб.

Рассмотрите следующие вопросы:

- Нужен ли идентификатору доступ на чтение или запись данных? Какой уровень доступа для записи требуется?

- Если удостоверение будет скомпрометировано злоумышленником, как это повлияет на систему с точки зрения конфиденциальности, целостности и доступности?

- Нужен ли для идентификации постоянный доступ или можно рассмотреть возможность условного доступа?

- Выполняет ли учётная запись действия, требующие административных или расширенных прав?

- Как рабочая нагрузка будет взаимодействовать со сторонними службами?

Роль — это набор разрешений, назначенных удостоверению. Назначайте роли, которые позволяют удостоверению выполнять задачу только для выполнения задачи, и не более того. Когда права пользователя ограничены требованиями по его работе, легче выявить подозрительное или несанкционированное поведение в системе.

Задавайте подобные вопросы:

- Нужны ли удостоверению разрешения на удаление ресурсов?

- Роли нужен только доступ к созданным ею записям?

- Требуется ли иерархический доступ на основе бизнес-единицы, в которой находится пользователь?

- Требуются ли для этой роли административные или повышенные разрешения?

- Нужен ли роли постоянный доступ к этим разрешениям?

- Что произойдет, если пользователь сменит работу?

Ограничение уровня доступа пользователей уменьшает потенциальную поверхность атаки. Если вы предоставляете только минимальные разрешения, необходимые для выполнения конкретных задач, риск успешной атаки или несанкционированного доступа снижается. Например, разработчикам нужен только доступ создателя к среде разработки, но не к производственной среде. Им нужен доступ для создания ресурсов, но не для изменения свойств среды. Им может потребоваться доступ для чтения/записи данных из Dataverse таблицы, но не для изменения модели данных или атрибутов Dataverse таблицы.

Избегайте разрешений, предназначенных для отдельных пользователей. Гранулярные и пользовательские разрешения создают сложность и путаницу. Они могут стать трудно поддерживать, так как пользователи изменяют роли и перемещаются по всему бизнесу или как новые пользователи с аналогичными требованиями проверки подлинности присоединяются к команде. Такая ситуация может привести к созданию сложной устаревшей конфигурации, которую трудно поддерживать и которая отрицательно влияет как на безопасность, так и на надежность.

Предоставляйте роли, которые начинаются с минимальных привилегий и добавляйте больше в зависимости от ваших операционных потребностей или потребностей в доступе к данным. Ваши технические группы должны иметь четкие инструкции по реализации разрешений.

Установите процессы для управления жизненным циклом удостоверений

Срок доступа к удостоверениям не должен быть дольше, чем срок действия ресурсов, к которым обращаются удостоверения. Убедитесь, что у вас есть процесс отключения или удаления учётных записей при изменении структуры команды или компонентов ПО.

Создайте процесс управления идентификацией для управления жизненным циклом цифровых идентификаций, высокопривилегированных пользователей, внешних или гостевых пользователей, и пользователей нагрузочных вычислений. Внедрите проверки доступа, чтобы гарантировать, что, когда лица, представляющие удостоверения, покидают организацию или группу, их разрешения на рабочую нагрузку удаляются.

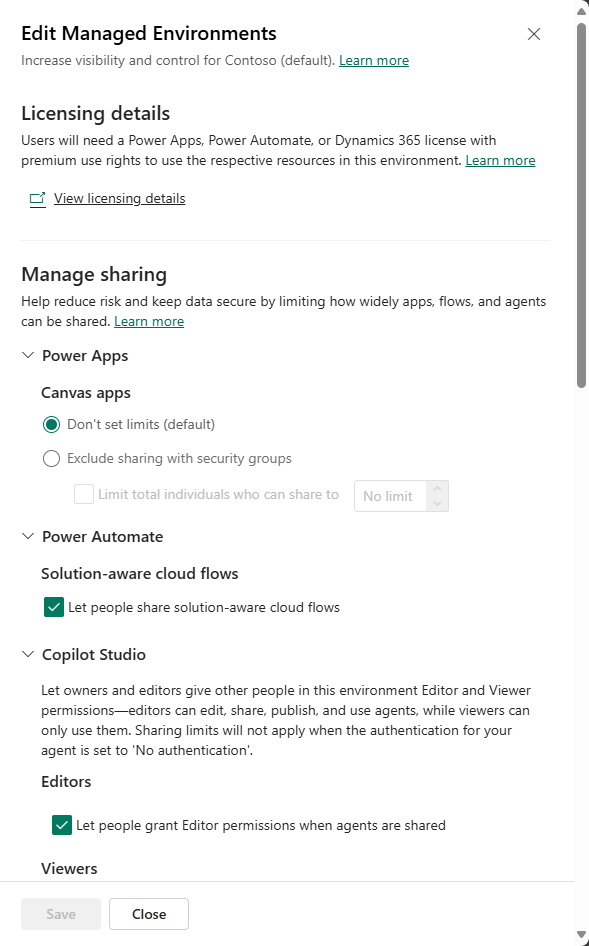

Настройте ограничения общего доступа

Поскольку гонка за внедрение ИИ становится приоритетной во всех отраслях, администраторы стремятся устранить риск чрезмерного распределения ресурсов. Управляемая безопасность поддерживает детализированные ограничения общего доступа для приложений на основе холста и облачных потоков с учетом решений, не позволяя разработчикам обмениваться потоками между группами безопасности и отдельными лицами.

Для сценариев агента Copilot Studio администраторы обладают детальными настройками управления редакторскими и просмоторными разрешениями на уровне каждой среды или группы сред. Они также могут ограничивать просмотры определенными группами безопасности, отдельными лицами или заданным числом зрителей.

В дополнение к этим детальным ограничениям на общий доступ также ограничьте возможность создателей использовать стенографию Everyone для обмена приложениями со всеми участниками организации.

Подробнее:

- Поделиться приложением на основе холста

- Поделитесь приложением Canvas с гостевыми пользователями

- Предоставление общего доступа к облачному потоку

- Поделитесь агентами с другими пользователями

Подключитесь к ресурсам Azure, которые поддерживают управляемую идентификацию

Чтобы свести к минимуму риск, связанный с доступом к внешним ресурсам, поддержка управляемых удостоверений для подключаемых модулей Dataverse обеспечивает безопасную и простую проверку подлинности. Эта поддержка устраняет необходимость жестко закодированных учетных данных и упрощает управление доступом к ресурсам.

Dataverse доступ

Dataverse использует богатую модель безопасности для защиты целостности данных и конфиденциальности пользователей при повышении эффективного доступа к данным и совместной работы. Вы можете объединить бизнес-единицы, безопасность на основе ролей, безопасность на основе строк и безопасность на основе столбцов, чтобы определить общий доступ к информации, которую пользователи имеют в среде Power Platform. Управление доступом на основе ролей (RBAC) позволяет определять разрешения на доступ и управлять доступом к данным масштабируемым образом. Используя различные встроенные или настраиваемые роли безопасности, вы можете предоставить разрешения на уровне базы данных, таблицы или определенной записи.

Dataverse обеспечивает детальный контроль доступа для управления ролями авторизации и безопасности на уровне данных. Эти роли определяют защиту строк, полей, иерархий и групп, что обеспечивает необходимую детализацию и гибкость для защиты конфиденциальных бизнес-данных в приложениях.

Microsoft Purview Data Map — это унифицированное и автоматизированное решение, которое может обнаруживать, классифицировать и маркировать конфиденциальные данные в различных источниках данных и доменах, включая: Dataverse Маркировка с помощью Purview Data Map позволяет организациям автоматически классифицировать данные и легко идентифицировать конфиденциальные данные. Благодаря интеграции Purview Data Map вы можете сократить ручную работу и количество человеческих ошибок, связанных с маркировкой данных в Dataverse , используя предопределенные правила и политики, которые соответствуют потребностям вашего бизнеса и требованиям соответствия.

Понимание требований к управлению идентификацией и доступом

Как клиент, вы несете ответственность за:

- Управление учетными записями и идентификацией

- Создание и настройка политик условного доступа

- Создание и назначение ролей безопасности

- Включение и настройка аудита и мониторинга

- Аутентификация и безопасность компонентов, которые Power Platform могут подключаться к

Поймите основные требования к Power Platform рабочей нагрузке, которую вы реализуете. Задайте себе следующие вопросы, которые помогут определить, какие функции управления идентификацией и доступом следует настроить.

- Как вы реализуете механизмы контроля доступа и аутентификации, чтобы гарантировать, что доступ к рабочей нагрузке получат только авторизованные пользователи?

- Как обеспечить безопасную и бесшовную аутентификацию пользователей?

- Как вы контролируете, какие приложения могут взаимодействовать с генеративным ИИ (агент) и какие меры обеспечивают эффективность этих ограничений?

- Каким образом рабочая нагрузка безопасно интегрируется с другими внутренними и внешними системами?

- Откуда пользователи получают доступ к этому решению? Например, используют ли они мобильное устройство или веб-браузер?

- Ваши пользователи внутренние, внешние или и те, и другие?

Рекомендации

Эффективное управление производителями, пользователями и гостями имеет решающее значение для поддержания безопасности, соответствия требованиям и эксплуатационной эффективности в Power Platform средах. Ниже приведены подробные рекомендации по управлению доступом и разрешениями:

Направьте создателей в их собственную персональную среду разработки: используйте маршрутизацию среды , чтобы побудить создателей использовать собственные персональные среды разработки для создания и тестирования приложений. Такой подход изолирует процессы разработки от производственной среды, снижая риск случайных изменений или сбоев. Среда личностного развития обеспечивает безопасное пространство для экспериментов и инноваций, не влияя на критически важные бизнес-операции.

Не разрешайте разрешения создателя в тестовых и производственных средах: ограничьте разрешения создателя в тестовых и производственных средах, чтобы предотвратить несанкционированные изменения и гарантировать развертывание только одобренных и тщательно протестированных приложений. Такое разделение обязанностей помогает поддерживать целостность и стабильность производственных систем, сводя к минимуму риск ошибок и уязвимостей безопасности.

Управление доступом с помощью ролей безопасности с минимальными привилегиями: Реализуйте управление доступом на основе ролей (RBAC) для назначения разрешений на основе принципа минимальных привилегий. Предоставьте пользователям доступ только для выполнения конкретных задач. Ограничивая разрешения, вы уменьшаете поверхность атаки и минимизируете потенциальное влияние нарушений безопасности.

Диагностируйте проблемы доступа пользователей, вызвав «Запустить диагностику»: Используйте команду Запустить диагностику для устранения неполадок и диагностики проблем доступа пользователей. Этот инструмент помогает выявлять и решать проблемы, связанные с разрешениями, гарантируя пользователям наличие соответствующего доступа для выполнения своих задач. Регулярная диагностика также может помочь обнаружить и устранить потенциальные пробелы в системе безопасности.

Ограничьте предоставление общего доступа всем и рассмотрите возможность настройки конкретных ограничений: Избегайте предоставления широких разрешений на общий доступ, которые позволяют всем получать доступ к ресурсу. Настройте определенные ограничения на общий доступ, чтобы контролировать количество пользователей, с которыми производители могут делиться своими приложениями и данными.

Примите политики данных к средам по умолчанию и средам разработчика, чтобы ограничить доступ только к соединителям, необходимым разработчикам. Этот подход помогает предотвратить несанкционированную передачу данных и гарантирует защиту конфиденциальной информации. Регулярно просматривайте и обновляйте политики данных, чтобы соответствовать изменяющимся требованиям безопасности.

Используйте Microsoft Entra группы идентификаторов для защиты доступа к среде: используйте Microsoft Entra группы идентификаторов для управления и защиты доступа к Power Platform средам. Группируя пользователей на основе их ролей и обязанностей, вы можете эффективно назначать и управлять разрешениями. Microsoft Entra Группы идентификаторов также упрощают процесс обновления контроля доступа по мере развития потребностей организации.

Используйте Dataverse, чтобы иметь встроенную гибкую модель безопасности RBAC: Dataverse предоставляет встроенную гибкую модель управления доступом на основе ролей, которая позволяет эффективно управлять разрешениями пользователей и доступом к данным. Эта модель позволяет определять пользовательские роли и назначать определенные разрешения на основе функций заданий и обязанностей. Убедитесь, что у пользователей есть только необходимый доступ для выполнения своих задач. Благодаря таким функциям, как детальные разрешения, иерархическая безопасность и групповой доступ, Dataverse Модель RBAC усиливает защиту данных, обеспечивает соответствие нормативным требованиям и упрощает управление доступом пользователей в Power Platform среды.

Следующие шаги

Ознакомьтесь с подробными статьями этой серии, чтобы еще больше повысить уровень своей безопасности:

- Обнаружьте угрозы для вашей организации

- Установить контроль за защитой данных и конфиденциальностью

- Реализация стратегии политики данных

- Соответствие требованиям

- Защита среды по умолчанию

После ознакомления со статьями просмотрите контрольный список безопасности, чтобы убедиться, что Power Platform развертывания надежны, устойчивы и соответствуют передовым практикам.