Azure Private Link med Azure Virtual Desktop

Du kan använda Azure Private Link med Azure Virtual Desktop för att privat ansluta till dina fjärrresurser. Genom att skapa en privat slutpunkt förblir trafiken mellan ditt virtuella nätverk och tjänsten kvar i Microsoft-nätverket, så du behöver inte längre exponera tjänsten för det offentliga Internet. Du använder också ett VPN eller ExpressRoute för dina användare med fjärrskrivbordsklienten för att ansluta till det virtuella nätverket. Att hålla trafiken inom Microsoft-nätverket förbättrar säkerheten och skyddar dina data. Den här artikeln beskriver hur Private Link kan hjälpa dig att skydda din Azure Virtual Desktop-miljö.

Azure Virtual Desktop har tre arbetsflöden med tre motsvarande resurstyper att använda med privata slutpunkter. Dessa arbetsflöden är:

Första feedidentifiering: låter klienten identifiera alla arbetsytor som tilldelats en användare. Om du vill aktivera den här processen måste du skapa en enskild privat slutpunkt till den globala underresursen till valfri arbetsyta. Du kan dock bara skapa en privat slutpunkt i hela Azure Virtual Desktop-distributionen. Den här slutpunkten skapar DNS-poster (Domain Name System) och privata IP-vägar för det globala fullständigt kvalificerade domännamnet (FQDN) som behövs för den första feedidentifieringen. Den här anslutningen blir en enda delad väg som alla klienter kan använda.

Nedladdning av feed: klienten laddar ned all anslutningsinformation för en specifik användare för de arbetsytor som är värdar för deras programgrupper. Du skapar en privat slutpunkt för feedunderresursen för varje arbetsyta som du vill använda med Private Link.

Anslutningar till värdpooler: varje anslutning till en värdpool har två sidor – klienter och sessionsvärdar. Du måste skapa en privat slutpunkt för anslutningsunderresursen för varje värdpool som du vill använda med Private Link.

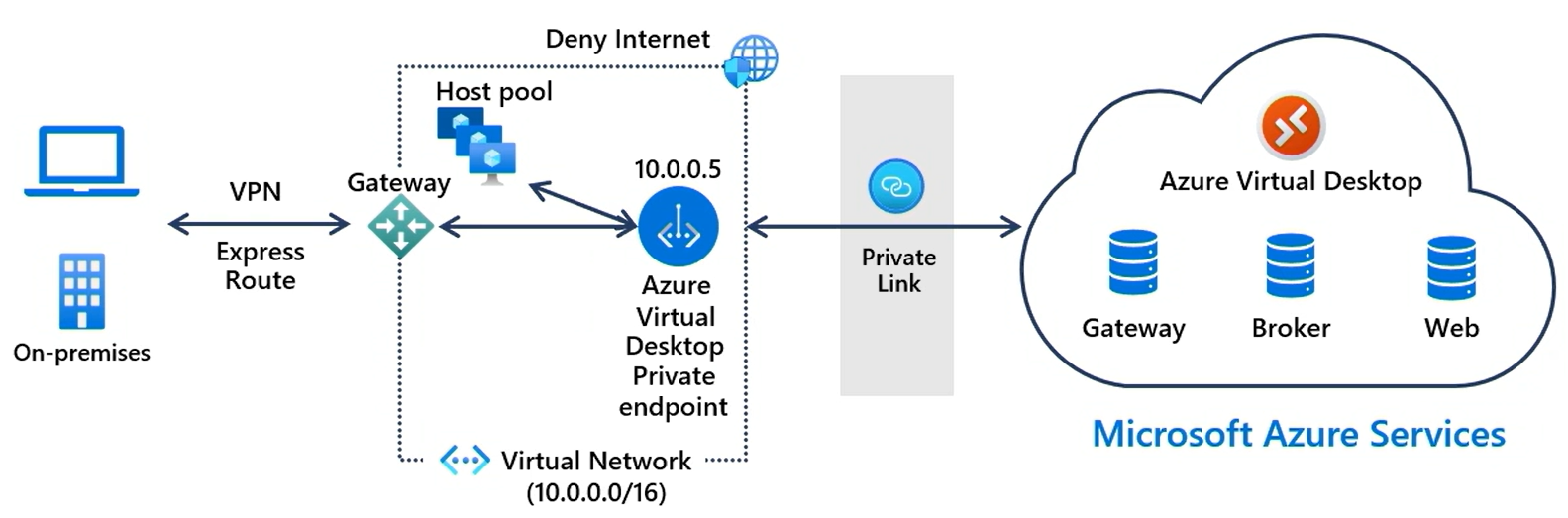

Följande diagram på hög nivå visar hur Private Link på ett säkert sätt ansluter en lokal klient till Azure Virtual Desktop-tjänsten. Mer detaljerad information om klientanslutningar finns i Sekvens för klientanslutning.

När du lägger till Private Link med Azure Virtual Desktop har du följande scenarier som stöds för att ansluta till Azure Virtual Desktop. Vilket scenario du väljer beror på dina krav. Du kan antingen dela dessa privata slutpunkter i nätverkstopologin eller isolera dina virtuella nätverk så att var och en har sin egen privata slutpunkt till värdpoolen eller arbetsytan.

Alla delar av anslutningen – första feedidentifiering, feednedladdning och fjärrsessionsanslutningar för klienter och sessionsvärdar – använder privata vägar. Du behöver följande privata slutpunkter:

Syfte Resurstyp Målunderresurs Slutpunktskvantitet Anslutningar till värdpooler Microsoft.DesktopVirtualization/hostpools anslutning En per värdpool Nedladdning av feed Microsoft.DesktopVirtualization/workspaces feed En per arbetsyta Första feedidentifiering Microsoft.DesktopVirtualization/workspaces globalt Endast en för alla dina Azure Virtual Desktop-distributioner Feed-nedladdning och fjärrsessionsanslutningar för klienter och sessionsvärdar använder privata vägar, men den första feedidentifieringen använder offentliga vägar. Du behöver följande privata slutpunkter. Slutpunkten för den första feedidentifieringen krävs inte.

Syfte Resurstyp Målunderresurs Slutpunktskvantitet Anslutningar till värdpooler Microsoft.DesktopVirtualization/hostpools anslutning En per värdpool Nedladdning av feed Microsoft.DesktopVirtualization/workspaces feed En per arbetsyta Endast fjärrsessionsanslutningar för klienter och sessionsvärdar använder privata vägar, men den första feedidentifieringen och feednedladdningen använder offentliga vägar. Du behöver följande privata slutpunkter. Slutpunkter till arbetsytor krävs inte.

Syfte Resurstyp Målunderresurs Slutpunktskvantitet Anslutningar till värdpooler Microsoft.DesktopVirtualization/hostpools anslutning En per värdpool Både klienter och virtuella sessionsvärddatorer använder offentliga vägar. Private Link används inte i det här scenariot.

Viktigt

Om du skapar en privat slutpunkt för den första feedidentifieringen styr arbetsytan som används för den globala underresursen det delade fullständigt kvalificerade domännamnet (FQDN), vilket underlättar den första identifieringen av feeds över alla arbetsytor. Du bör skapa en separat arbetsyta som endast används för detta ändamål och som inte har några programgrupper registrerade i den. Om du tar bort den här arbetsytan slutar alla flödesidentifieringsprocesser att sluta fungera.

Du kan inte styra åtkomsten till arbetsytan som används för den första feedidentifieringen (global underresurs). Om du konfigurerar den här arbetsytan så att den endast tillåter privat åtkomst ignoreras inställningen. Den här arbetsytan är alltid tillgänglig från offentliga vägar.

IP-adressallokeringar kan komma att ändras när efterfrågan på IP-adresser ökar. Under kapacitetsökningar behövs ytterligare adresser för privata slutpunkter. Det är viktigt att du överväger potentiellt utrymmesutmattning och säkerställer tillräckligt med utrymme för tillväxt. Mer information om hur du fastställer lämplig nätverkskonfiguration för privata slutpunkter i en hubb eller en ekertopologi finns i Beslutsträd för Private Link-distribution.

Du konfigurerar inställningar på relevanta Azure Virtual Desktop-arbetsytor och värdpooler för att ange offentlig eller privat åtkomst. För anslutningar till en arbetsyta, förutom den arbetsyta som används för inledande feedidentifiering (global underresurs), beskriver följande tabell resultatet av varje scenario:

| Konfiguration | Resultat |

|---|---|

| Offentlig åtkomst aktiverad från alla nätverk | Begäranden om arbetsyteflöde tillåts från offentliga vägar. Begäranden om arbetsytefeed tillåts från privata vägar. |

| Offentlig åtkomst inaktiverad från alla nätverk | Begäranden om arbetsytefeed nekas från offentliga vägar. Begäranden om arbetsytefeed tillåts från privata vägar. |

Med omvänd anslutningstransport finns det två nätverksanslutningar för anslutningar till värdpooler: klienten till gatewayen och sessionsvärden till gatewayen. Förutom att aktivera eller inaktivera offentlig åtkomst för båda anslutningarna kan du också välja att aktivera offentlig åtkomst för klienter som ansluter till gatewayen och endast tillåta privat åtkomst för sessionsvärdar som ansluter till gatewayen. I följande tabell beskrivs resultatet av varje scenario:

| Konfiguration | Resultat |

|---|---|

| Offentlig åtkomst aktiverad från alla nätverk | Fjärrsessioner tillåts när antingen klienten eller sessionsvärden använder en offentlig väg. Fjärrsessioner tillåts när antingen klienten eller sessionsvärden använder en privat väg. |

| Offentlig åtkomst inaktiverad från alla nätverk | Fjärrsessioner nekas när antingen klienten eller sessionsvärden använder en offentlig väg. Fjärrsessioner tillåts när både klienten och sessionsvärden använder en privat väg. |

| Offentlig åtkomst aktiverad för klientnätverk, men inaktiverad för sessionsvärdnätverk | Fjärrsessioner nekas om sessionsvärden använder en offentlig väg, oavsett vilken väg klienten använder. Fjärrsessioner tillåts så länge sessionsvärden använder en privat väg, oavsett vilken väg klienten använder. |

När en användare ansluter till Azure Virtual Desktop via Private Link och Azure Virtual Desktop är konfigurerat för att endast tillåta klientanslutningar från privata vägar är anslutningssekvensen följande:

Med en klient som stöds prenumererar en användare på en arbetsyta. Användarens enhet frågar DNS för adressen

rdweb.wvd.microsoft.com(eller motsvarande adress för andra Azure-miljöer).Din privata DNS-zon för privatelink-global.wvd.microsoft.com returnerar den privata IP-adressen för den första feedidentifieringen (global underresurs). Om du inte använder en privat slutpunkt för inledande flödesidentifiering returneras en offentlig IP-adress.

För varje arbetsyta i feeden görs en DNS-fråga för adressen

<workspaceId>.privatelink.wvd.microsoft.com.Din privata DNS-zon för privatelink.wvd.microsoft.com returnerar den privata IP-adressen för nedladdningen av arbetsyteflödet och laddar ned flödet med TCP-port 443.

När du ansluter till en fjärrsession

.rdpinnehåller filen som kommer från nedladdningen av arbetsyteflödet adressen för Azure Virtual Desktop-gatewaytjänsten med den lägsta svarstiden för användarens enhet. En DNS-fråga görs till en adress i formatet<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Din privata DNS-zon för privatelink.wvd.microsoft.com returnerar den privata IP-adressen för Azure Virtual Desktop-gatewaytjänsten som ska användas för värdpoolen som tillhandahåller fjärrsessionen. Orkestrering via det virtuella nätverket och den privata slutpunkten använder TCP-port 443.

Efter orkestreringen överförs nätverkstrafiken mellan klienten, Azure Virtual Desktop-gatewaytjänsten och sessionsvärden över till en port i det dynamiska TCP-portintervallet 1–65535.

Viktigt

Om du tänker begränsa nätverksportar från antingen användarens klientenheter eller dina virtuella sessionsvärddatorer till de privata slutpunkterna måste du tillåta trafik över hela det dynamiska TCP-portintervallet på 1–65535 till den privata slutpunkten för värdpoolresursen med hjälp av underresursen för anslutningen . Hela det dynamiska TCP-portintervallet behövs eftersom privata Azure-nätverk internt mappar dessa portar till lämplig gateway som valdes under klientorkestreringen. Om du begränsar portar till den privata slutpunkten kanske användarna inte kan ansluta till Azure Virtual Desktop.

Private Link med Azure Virtual Desktop har följande begränsningar:

Innan du använder Private Link för Azure Virtual Desktop måste du aktivera Private Link med Azure Virtual Desktop för varje Azure-prenumeration som du vill använda Private Link med Azure Virtual Desktop.

Alla fjärrskrivbordsklienter för att ansluta till Azure Virtual Desktop kan användas med Private Link. Om du använder Fjärrskrivbordsklienten för Windows i ett privat nätverk utan internetåtkomst och du prenumererar på både offentliga och privata feeds kan du inte komma åt ditt flöde.

När du har ändrat en privat slutpunkt till en värdpool måste du starta om tjänsten Remote Desktop Agent Loader (RDAgentBootLoader) på varje sessionsvärd i värdpoolen. Du måste också starta om den här tjänsten när du ändrar en värdpools nätverkskonfiguration. I stället för att starta om tjänsten kan du starta om varje sessionsvärd.

Det går inte att använda både Private Link och RDP Shortpath för hanterade nätverk , men de kan fungera tillsammans. Du kan använda Private Link och RDP Shortpath för hanterade nätverk på egen risk. Alla andra RDP Shortpath-alternativ med STUN eller TURN stöds inte med Private Link.

Tidigt i förhandsversionen av Private Link med Azure Virtual Desktop delade den privata slutpunkten för den första feedidentifieringen (för den globala underresursen) namnet på

privatelink.wvd.microsoft.comden privata DNS-zonen med andra privata slutpunkter för arbetsytor och värdpooler. I den här konfigurationen kan användarna inte upprätta privata slutpunkter enbart för värdpooler och arbetsytor. Från och med den 1 september 2023 stöds inte längre delning av den privata DNS-zonen i den här konfigurationen. Du måste skapa en ny privat slutpunkt för den globala underresursen för att använda det privata DNS-zonnamnetprivatelink-global.wvd.microsoft.com. Stegen för att göra detta finns i Initial feed discovery (Första feedidentifiering).

- Lär dig hur du konfigurerar Private Link med Azure Virtual Desktop.

- Lär dig hur du konfigurerar Azure Private Endpoint DNS i Private Link DNS-integrering.

- Allmänna felsökningsguider för Private Link finns i Felsöka anslutningsproblem med privata Slutpunkter i Azure.

- Förstå nätverksanslutningen för Azure Virtual Desktop.

- I listan Obligatorisk URL finns en lista över URL:er som du behöver avblockera för att säkerställa nätverksåtkomst till Azure Virtual Desktop-tjänsten.