Identifiera Arkitektur och distributionsmetod för Defender för Endpoint

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Om du redan har slutfört stegen för att konfigurera din Microsoft Defender för Endpoint distribution och du har tilldelat roller och behörigheter för Defender för Endpoint är nästa steg att skapa en plan för registrering. Planen börjar med att identifiera arkitekturen och välja distributionsmetod.

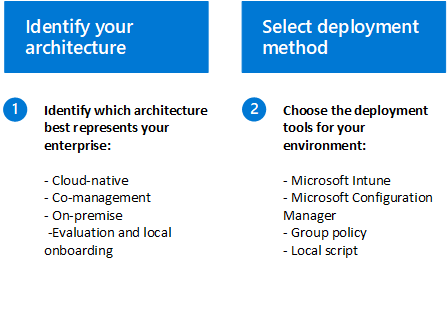

Vi förstår att varje företagsmiljö är unik, så vi har lagt till flera alternativ för att ge dig flexibiliteten att välja hur tjänsten ska distribueras. Beslut om hur du registrerar slutpunkter till Defender för Endpoint-tjänsten består av två viktiga steg:

Steg 1: Identifiera din arkitektur

Beroende på din miljö passar vissa verktyg bättre för vissa arkitekturer. Använd följande tabell för att avgöra vilken Defender för Endpoint-arkitektur som passar bäst för din organisation.

| Arkitektur | Beskrivning |

|---|---|

| Molnbaserad | Vi rekommenderar att du använder Microsoft Intune för att registrera, konfigurera och åtgärda slutpunkter från molnet för företag som inte har någon lokal konfigurationshanteringslösning eller vill minska sin lokala infrastruktur. |

| Samhantering | För organisationer som är värdar för både lokala och molnbaserade arbetsbelastningar rekommenderar vi att du använder Microsofts ConfigMgr och Intune för deras hanteringsbehov. De här verktygen tillhandahåller en omfattande uppsättning molnbaserade hanteringsfunktioner och unika alternativ för samhantering för att etablera, distribuera, hantera och skydda slutpunkter och program i en organisation. |

| Lokalt | För företag som vill dra nytta av de molnbaserade funktionerna i Microsoft Defender för Endpoint samtidigt som de maximerar sina investeringar i Configuration Manager eller Active Directory Domain Services rekommenderar vi den här arkitekturen. |

| Utvärdering och lokal registrering | Vi rekommenderar den här arkitekturen för SOCs (Security Operations Centers) som vill utvärdera eller köra en Microsoft Defender för Endpoint pilot, men som inte har några befintliga hanterings- eller distributionsverktyg. Den här arkitekturen kan också användas för att registrera enheter i små miljöer utan hanteringsinfrastruktur, till exempel en DMZ (demilitariserad zon). |

Steg 2: Välj distributionsmetod

När du har fastställt arkitekturen för din miljö och har skapat en inventering enligt beskrivningen i kravavsnittet använder du tabellen nedan för att välja lämpliga distributionsverktyg för slutpunkterna i din miljö. Detta hjälper dig att planera distributionen effektivt.

| Slutpunkt | Distributionsverktyg |

|---|---|

| Windows |

Lokalt skript (upp till 10 enheter) Grupprincip Microsoft Intune/Mobile Enhetshanteraren Microsoft Configuration Manager VDI-skript |

|

Windows-servrar Linux-servrar |

Integrering med Microsoft Defender för molnet |

| macOS |

Lokalt skript Microsoft Intune JAMF Pro Mobile Device Management |

| Linux-servrar |

Lokalt skript Marionett Ansible Kock Saltstack |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Mobile Application Manager |

Obs!

För enheter som inte hanteras av Microsoft Intune eller Microsoft Configuration Manager kan du använda Säkerhetshantering för Microsoft Defender för Endpoint för att ta emot säkerhetskonfigurationer för Microsoft Defender direkt från Intune.

Nästa steg

När du har valt arkitektur och distributionsmetod för Defender för Endpoint fortsätter du till Steg 4 – Registrera enheter.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.