Tillämpa Nolltillit principer på ett virtuellt hubbnätverk i Azure

Sammanfattning: Om du vill tillämpa Nolltillit principer på ett virtuellt hubbnätverk i Azure måste du skydda Azure Firewall Premium, distribuera Azure DDoS Protection Standard, konfigurera routning av nätverksgateway till brandväggen och konfigurera skydd mot hot.

Det bästa sättet att distribuera ett Azure-baserat virtuellt navnätverk (VNet) för Nolltillit är att använda Azure Landing Zone-material för att distribuera ett funktions komplett hubb-VNet och sedan skräddarsy det efter dina specifika konfigurationsförväntningar.

Den här artikeln innehåller steg för hur du tar ett befintligt virtuellt hubbnätverk och ser till att du är redo för en Nolltillit metodik. Det förutsätter att du använde ALZ-Bicep hubNetworking-modulen för att snabbt distribuera ett virtuellt hubbnätverk eller distribuerade något annat virtuellt hubbnätverk med liknande resurser. Att använda en separat anslutningshubb som är ansluten till isolerade arbetsplatsekrar är ett fästpunktsmönster i Azures säkra nätverk och hjälper till att stödja Nolltillit principer.

Den här artikeln beskriver hur du distribuerar ett virtuellt hubbnätverk för Nolltillit genom att mappa principerna för Nolltillit på följande sätt.

| Nolltillit princip | Definition | Uppfylld av |

|---|---|---|

| Verifiera explicit | Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. | Använd Azure Firewall med TLS-kontroll (Transport Layer Security) för att verifiera risker och hot baserat på alla tillgängliga data. |

| Använd minst privilegierad åtkomst | Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade adaptiva principer och dataskydd. | Varje virtuellt ekernätverk har ingen åtkomst till andra virtuella ekernätverk om inte trafiken dirigeras genom brandväggen. Brandväggen är inställd på att neka som standard, vilket endast tillåter trafik som tillåts av angivna regler. |

| Anta intrång | Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet. | I händelse av en kompromiss eller överträdelse av ett program/en arbetsbelastning har den begränsad möjlighet att spridas på grund av att Azure Firewall utför trafikinspektion och endast vidarebefordrar tillåten trafik. Endast resurser i samma arbetsbelastning skulle exponeras för överträdelsen i samma program. |

Den här artikeln är en del av en serie artiklar som visar hur du tillämpar principerna för Nolltillit i en miljö i Azure. Den här artikeln innehåller information om hur du konfigurerar ett virtuellt hubbnätverk för att stödja en IaaS-arbetsbelastning i ett virtuellt ekernätverk. Mer information finns i Översikt över tillämpa Nolltillit på Azure IaaS.

Referensarkitektur

Följande diagram visar referensarkitekturen. Det virtuella hubbnätverket är markerat i rött. Mer information om den här arkitekturen finns i Översikt över Tillämpa Nolltillit på Azure IaaS.

För den här referensarkitekturen finns det många sätt att distribuera resurserna i Azure-prenumerationen. Referensarkitekturen visar rekommendationen att isolera alla resurser för det virtuella hubbnätverket i en dedikerad resursgrupp. Resurserna för det virtuella ekernätverket visas också som jämförelse. Den här modellen fungerar bra om olika team får ansvar för dessa olika områden.

I diagrammet innehåller ett virtuellt hubbnätverk komponenter som stöder åtkomst till andra appar och tjänster i Azure-miljön. Dessa resurser omfattar:

- Azure Firewall Premium

- Azure Bastion

- VPN Gateway

- DDOS Protection, som också ska distribueras till virtuella ekernätverk.

Det virtuella hubbnätverket ger åtkomst från dessa komponenter till en IaaS-baserad app som finns på virtuella datorer i ett virtuellt ekernätverk.

Vägledning om hur du organiserar för molnimplementering finns i Hantera organisationsanpassning i Cloud Adoption Framework.

De resurser som distribueras för det virtuella hubbnätverket är:

- Ett virtuellt Azure-nätverk

- Azure Firewall med Azure Firewall-princip och en offentlig IP-adress

- Bastion

- VPN-gateway med en offentlig IP-adress och routningstabell

Följande diagram visar komponenterna i en resursgrupp för ett virtuellt hubbnätverk i en Azure-prenumeration som är separat från prenumerationen för det virtuella ekernätverket. Det här är ett sätt att organisera dessa element i prenumerationen. Din organisation kan välja att organisera dessa på ett annat sätt.

I diagrammet:

- Resurserna för det virtuella hubbnätverket finns i en dedikerad resursgrupp. Om du distribuerar En del av resurserna i Azure DDoS-planen måste du inkludera den i resursgruppen.

- Resurserna i ett virtuellt ekernätverk finns i en separat dedikerad resursgrupp.

Beroende på din distribution kan du också tänka på att det kan finnas en distribution av en matris för Privat DNS zoner som används för DNS-matchning med Private Link. Dessa används för att skydda PaaS-resurser med privata slutpunkter, som beskrivs i ett framtida avsnitt. Observera att den distribuerar både en VPN Gateway och en ExpressRoute-gateway. Du kanske inte behöver båda, så du kan ta bort det som inte behövs för ditt scenario eller inaktivera det under distributionen.

Vad finns i den här artikeln?

Den här artikeln innehåller rekommendationer för att skydda komponenterna i ett virtuellt hubbnätverk för Nolltillit principer. I följande tabell beskrivs rekommendationerna för att skydda den här arkitekturen.

| Steg | Aktivitet | Nolltillit principer som tillämpas |

|---|---|---|

| 1 | Skydda Azure Firewall Premium. | Verifiera explicit Använd minst privilegierad åtkomst Anta intrång |

| 2 | Distribuera Azure DDoS Protection Standard. | Verifiera explicit Använd minst privilegierad åtkomst Anta intrång |

| 3 | Konfigurera routning av nätverksgateway till brandväggen. | Verifiera explicit Använd minst privilegierad åtkomst Anta intrång |

| 4 | Konfigurera skydd mot hot. | Anta intrång |

Som en del av distributionen vill du göra specifika val som inte är standardvärdena för automatiserade distributioner på grund av deras extra kostnader. Innan distributionen bör du granska kostnaderna.

Att använda anslutningshubben som distribuerad ger fortfarande ett betydande värde för isolering och inspektion. Om din organisation inte är redo att ta på sig kostnaderna för dessa avancerade funktioner kan du distribuera en hubb med nedsatt funktionalitet och göra dessa justeringar senare.

Steg 1: Skydda Azure Firewall Premium

Azure Firewall Premium spelar en viktig roll för att hjälpa dig att skydda din Azure-infrastruktur för Nolltillit.

Som en del av distributionen använder du Azure Firewall Premium. Detta kräver att du distribuerar den genererade hanteringsprincipen som en Premium-princip. Att byta till Azure Firewall Premium innebär att återskapa brandväggen och ofta även principen. Därför kan du börja med Azure Firewall om möjligt eller förbereda dig för omdistributionsaktiviteter för att ersätta den befintliga brandväggen.

Varför Azure Firewall Premium?

Azure Firewall Premium innehåller avancerade funktioner för att inspektera trafik. De viktigaste är följande TLS-kontrollalternativ:

- Utgående TLS-inspektion skyddar mot skadlig trafik som skickas från en intern klient till Internet. Detta hjälper till att identifiera när en klient har brutits och om den försöker skicka data utanför nätverket eller upprätta en anslutning till en fjärrdator.

- TLS-inspektion öst-väst skyddar mot skadlig trafik som skickas från Azure till andra delar av Azure eller till dina icke-Azure-nätverk. Detta hjälper till att identifiera försök för ett intrång att expandera och sprida dess sprängningsradie.

- Inkommande TLS-inspektion skyddar resurser i Azure från skadliga begäranden som kommer från utanför Azure-nätverket. Azure Application Gateway med brandväggen för webbaserade program ger det här skyddet.

Du bör använda inkommande TLS-inspektion för resurser när det är möjligt. Azure Application Gateway ger endast skydd för HTTP- och HTTPS-trafik. Det kan inte användas för vissa scenarier, till exempel sådana som använder SQL- eller RDP-trafik. Andra tjänster har ofta egna alternativ för skydd mot hot som kan användas för att tillhandahålla explicita verifieringskontroller för dessa tjänster. Du kan granska säkerhetsbaslinjer för Azure-översikten för att förstå alternativen för skydd mot hot för dessa tjänster.

Azure Application Gateway rekommenderas inte för det virtuella hubbnätverket. Den bör i stället finnas i ett virtuellt ekernätverk eller ett dedikerat virtuellt nätverk. Mer information finns i Tillämpa Nolltillit principer för virtuella ekernätverk i Azure för vägledning om det virtuella ekernätverket eller nollförtroendenätverket för webbprogram.

Dessa scenarier har specifika överväganden för digitala certifikat. Mer information finns i Azure Firewall Premium-certifikat.

Utan TLS-inspektion har Azure Firewall ingen insyn i de data som flödar i den krypterade TLS-tunneln, så det är mindre säkert.

Azure Virtual Desktop stöder till exempel inte SSL-avslutning. Du bör granska dina specifika arbetsbelastningar för att förstå hur du tillhandahåller TLS-inspektion.

Utöver de kunddefinierade reglerna för tillåt/neka kan Azure Firewall fortfarande tillämpa hotinformationsbaserad filtrering. Hotinformationsbaserad filtrering använder kända och dåliga IP-adresser och domäner för att identifiera trafik som utgör en risk. Den här filtreringen sker före andra regler, vilket innebär att även om åtkomsten tilläts av dina definierade regler kan Azure Firewall stoppa trafiken.

Azure Firewall Premium har också förbättrade alternativ för URL-filtrering och webbkategorifiltrering, vilket möjliggör mer finjustering för roller.

Du kan ange hotinformation för att meddela dig med en avisering när den här trafiken inträffar, men för att tillåta det. Men för Nolltillit anger du den till Neka.

Konfigurera Azure Firewall Premium för Nolltillit

Gör följande ändringar för att konfigurera Azure Firewall Premium till en Nolltillit konfiguration.

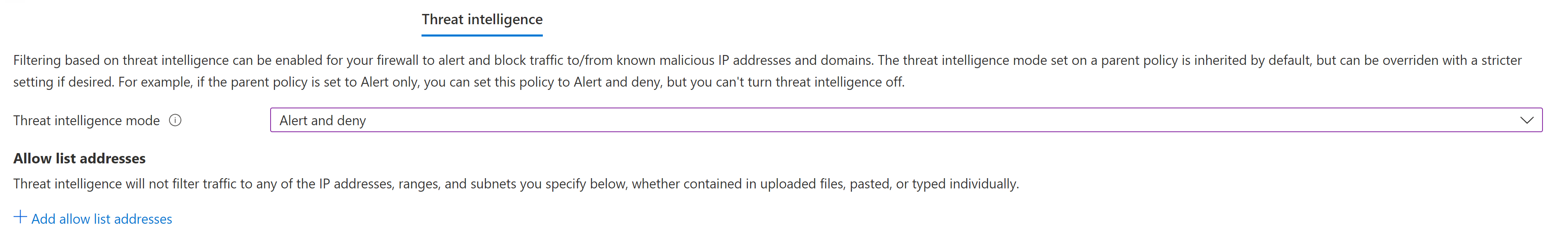

Aktivera hotinformation i aviserings- och neka-läge:

- Gå till brandväggsprincipen och välj Hotinformation.

- I läget Hotinformation väljer du Avisering och nekar.

- Välj Spara.

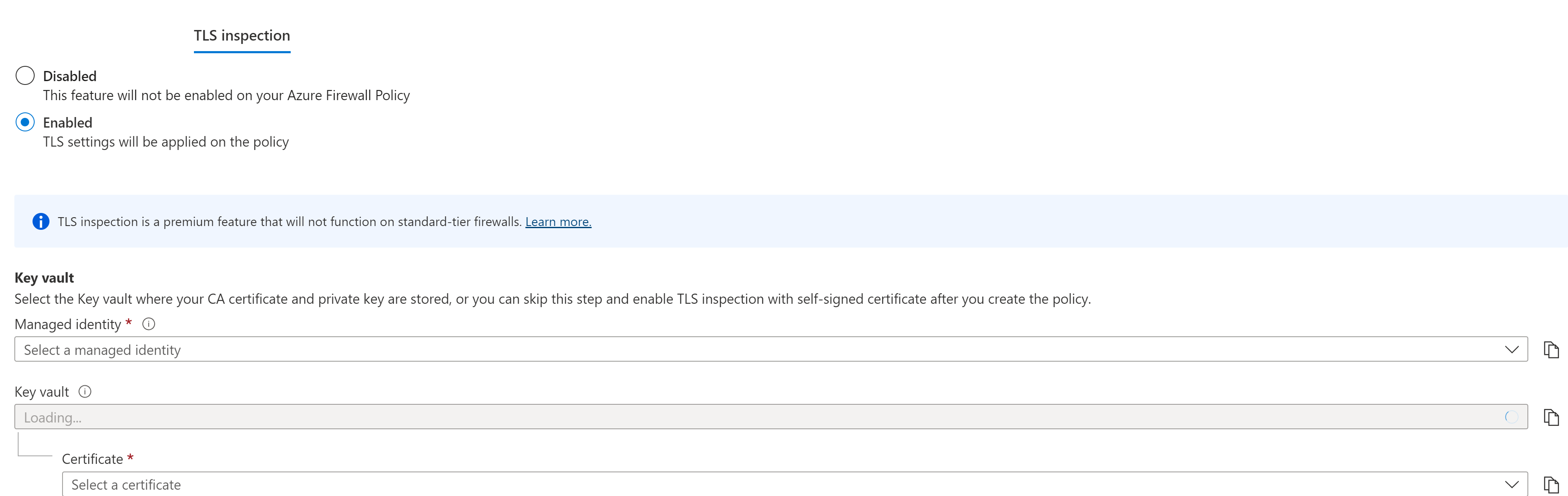

Aktivera TLS-inspektion:

- Förbered ett certifikat för lagring i ett Key Vault eller planera att generera ett certifikat automatiskt med en hanterad identitet. Du kan granska de här alternativen för Azure Firewall Premium-certifikat för att välja alternativet för ditt scenario.

- Gå till brandväggsprincipen och välj TLS-inspektion.

- Välj Aktiverad.

- Välj antingen en hanterad identitet för att generera certifikat eller välj nyckelvalvet och certifikatet.

- Välj sedan Spara.

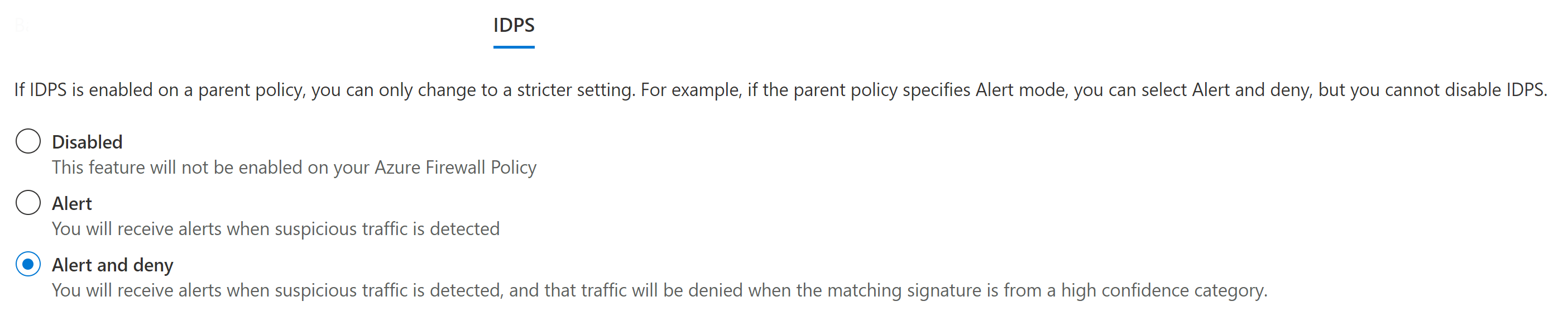

Aktivera IDPS (Intrusion Detection and Prevention System):

- Gå till brandväggsprincipen och välj IDPS.

- Välj Avisering och neka.

- Välj därefter Tillämpa.

Därefter måste du skapa en programregel för trafiken.

- I brandväggsprincipen går du till Programregler.

- Välj Lägg till en regelsamling.

- Skapa en programregel med källan för ditt Application Gateway-undernät och ett mål för domännamnet för den webbapp som skyddas.

- Se till att du aktiverar TLS-inspektion.

Ytterligare konfiguration

Med Azure Firewall Premium konfigurerat kan du nu utföra följande konfiguration:

- Konfigurera Application Gateways för att dirigera trafik till azure-brandväggen genom att tilldela lämpliga routningstabeller och följa den här vägledningen.

- Skapa aviseringar för brandväggshändelser och mått genom att följa dessa instruktioner.

- Distribuera Azure Firewall-arbetsboken för att visualisera händelser.

- Konfigurera URL- och webbkategorifiltrering om det behövs. Eftersom Azure Firewall nekar som standard behövs den här konfigurationen endast om Azure Firewall behöver bevilja utgående Internetåtkomst brett. Du kan använda detta som ytterligare en verifiering för att avgöra om anslutningar ska tillåtas.

Steg 2: Distribuera Azure DDoS Protection Standard

Som en del av distributionen vill du distribuera en Standardprincip för Azure DDoS Protection. Detta ökar Nolltillit skydd som tillhandahålls på Azure Platform.

Eftersom du kan distribuera den skapade principen till befintliga resurser kan du lägga till det här skyddet efter den första distributionen utan att behöva omdistribuera resurser.

Varför Azure DDoS Protection Standard?

Azure DDoS Protection Standard har ökade fördelar jämfört med standard-DDoS Protection. För Nolltillit kan du ha:

- Åtkomst till åtgärdsrapporter, flödesloggar och mått.

- Programbaserade riskreduceringsprinciper.

- Åtkomst till snabbsvarsstöd för DDoS om en DDoS-attack inträffar.

Även om automatisk identifiering och automatisk begränsning båda är en del av DDoS Protection Basic som är aktiverat som standard, är dessa funktioner endast tillgängliga med DDoS Standard.

Konfigurera Azure DDoS Protection Standard

Eftersom det inte finns några Nolltillit-specifika konfigurationer för DDoS Protection Standard kan du följa resursspecifika guider för den här lösningen:

- Skapa en DDoS-skyddsplan

- Konfigurera aviseringar

- Konfigurera diagnostikloggning

- Konfigurera telemetri

I den aktuella versionen av Azure DDoS Protection måste du tillämpa Azure DDoS Protection per VNet. Se ytterligare instruktioner i DDoS-snabbstart.

Skydda dessutom följande offentliga IP-adresser:

- Offentliga IP-adresser för Azure Firewall

- Offentliga IP-adresser för Azure Bastion

- Offentliga IP-adresser för Azure Network Gateway

- Offentliga IP-adresser för Application Gateway

Steg 3: Konfigurera routning av nätverksgateway till brandväggen

Efter distributionen måste du konfigurera routningstabeller i olika undernät för att säkerställa att trafiken mellan virtuella ekernätverk och de lokala nätverken inspekteras av Azure Firewall. Du kan utföra den här aktiviteten i en befintlig miljö utan krav på omdistribution, men du måste skapa nödvändiga brandväggsregler för att tillåta åtkomst.

Om du bara konfigurerar en sida, antingen bara ekerundernäten eller gatewayundernäten, har du asynkron routning som hindrar anslutningar från att fungera.

Varför dirigera nätverksgatewaytrafik till brandväggen?

En viktig del av Nolltillit är att inte anta att bara för att något finns i din miljö, att det ska ha åtkomst till andra resurser i din miljö. En standardkonfiguration möjliggör ofta routning mellan resurser i Azure till dina lokala nätverk, som endast styrs av nätverkssäkerhetsgrupper.

Genom att dirigera trafiken till brandväggen ökar du inspektionsnivån och ökar säkerheten för din miljö. Du får också en avisering om misstänkt aktivitet och kan vidta åtgärder.

Konfigurera gatewayroutning

Det finns två huvudsakliga sätt att se till att gatewaytrafiken dirigeras till Azure-brandväggen:

- Distribuera Azure Network Gateway (antingen för VPN- eller ExpressRoute-anslutningar) i ett dedikerat virtuellt nätverk (kallas ofta ett virtuellt överförings- eller gatewaynätverk), peer-koppla den till det virtuella hubbnätverket och skapa sedan en bred routningsregel som täcker din planerade routning av Azure-nätverksadressutrymmen till brandväggen.

- Distribuera Azure Network Gateway i det virtuella hubbnätverket, konfigurera routning på gatewayundernätet och konfigurera sedan routning på eker-VNet-undernäten.

Den här guiden beskriver det andra alternativet eftersom det är mer kompatibelt med referensarkitekturen.

Kommentar

Azure Virtual Network Manager är en tjänst som förenklar den här processen. När den här tjänsten är allmänt tillgänglig använde du den för att hantera routningen.

Konfigurera gateway-undernätsroutning

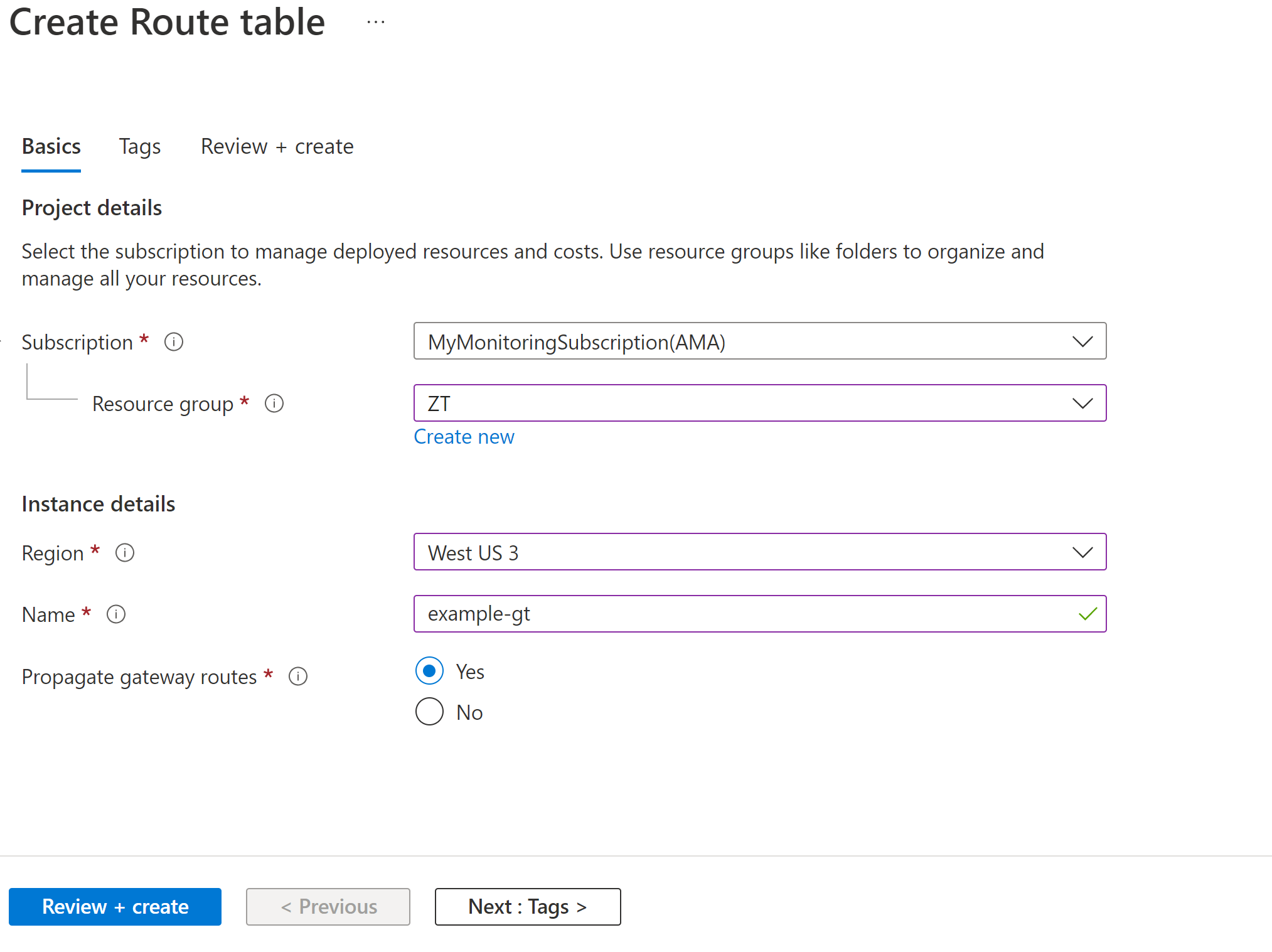

Om du vill konfigurera routningstabellen för gatewayundernät för att vidarebefordra intern trafik till Azure Firewall skapar och konfigurerar du en ny routningstabell:

Gå till Skapa en routningstabell i Microsoft Azure-portalen.

Placera routningstabellen i en resursgrupp, välj en region och ange ett namn.

Välj Granska och skapa och sedan Skapa.

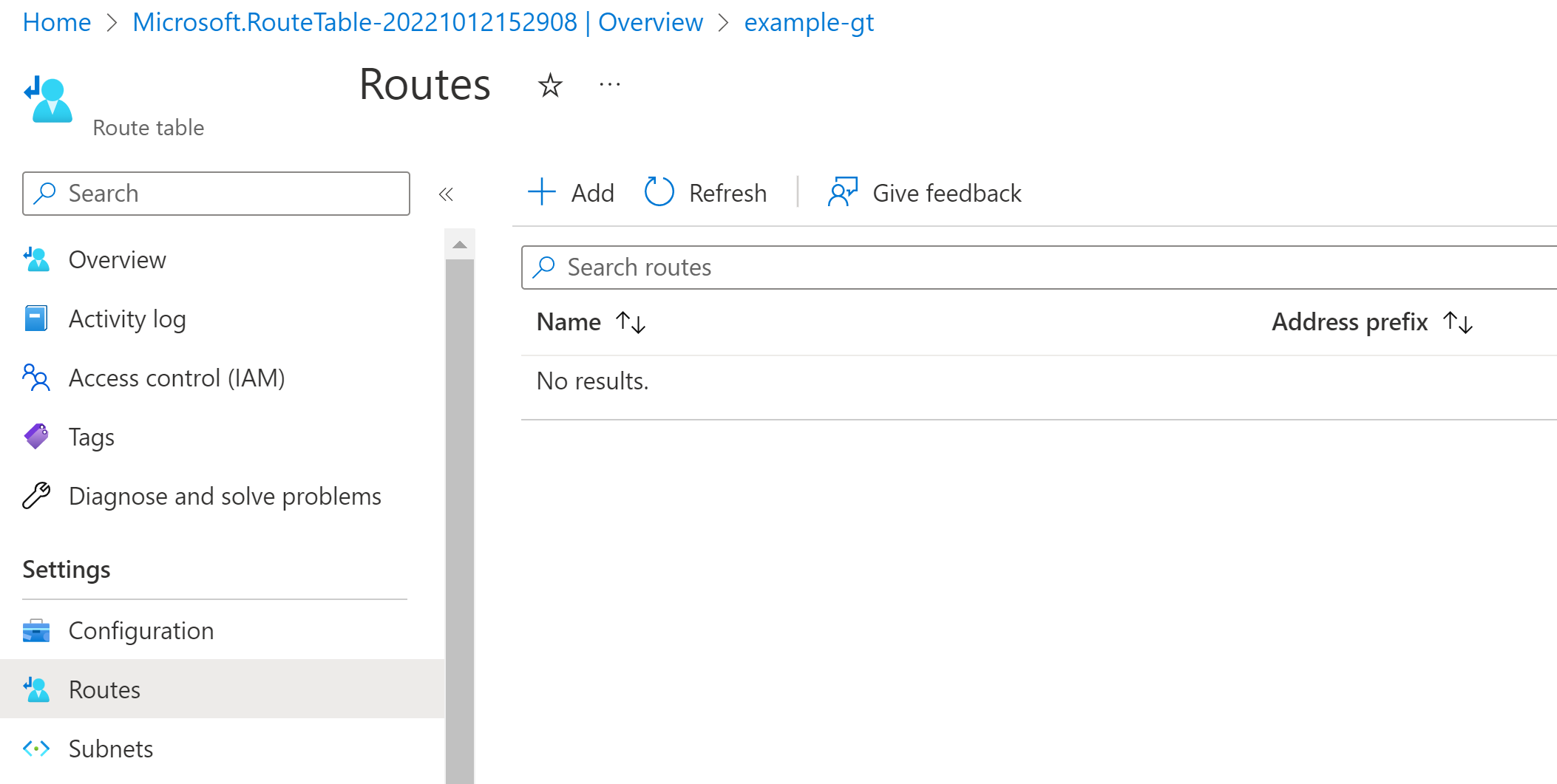

Gå till den nya routningstabellen och välj Vägar.

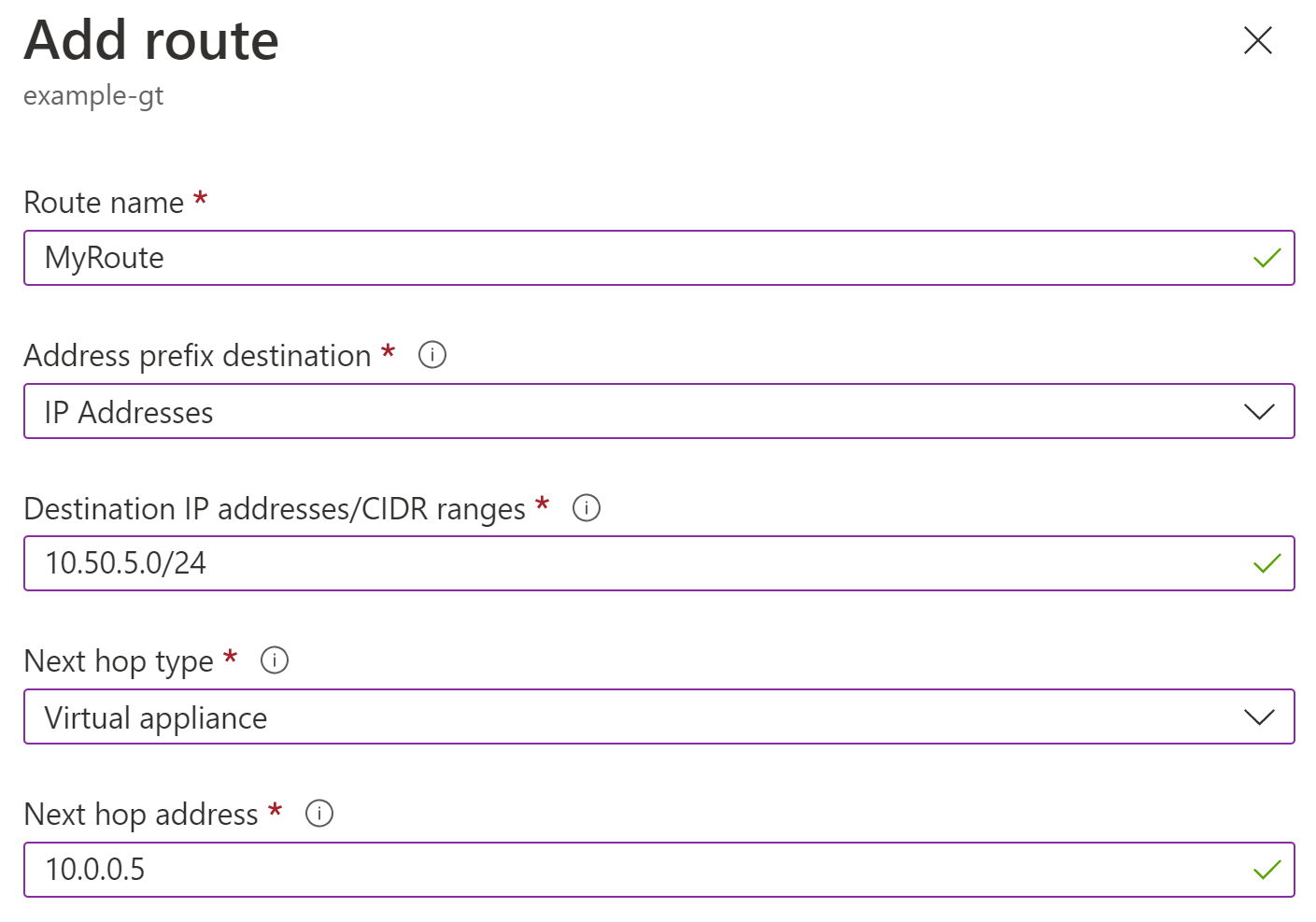

Välj Lägg till och lägg sedan till en väg till ett av de virtuella ekernätverken:

- I Routningsnamn anger du namnet på routningsfältet.

- Välj IP-adresser i listrutan Adressprefixmål .

- Ange det virtuella ekernätverkets adressutrymme i fältet Mål-IP-adresser/CIDR-intervall.

- Välj Virtuell installation i listrutan Nästa hopptyp .

- Ange Azure Firewalls privata IP-adress i fältet Nästa hoppadress .

- Markera Lägga till.

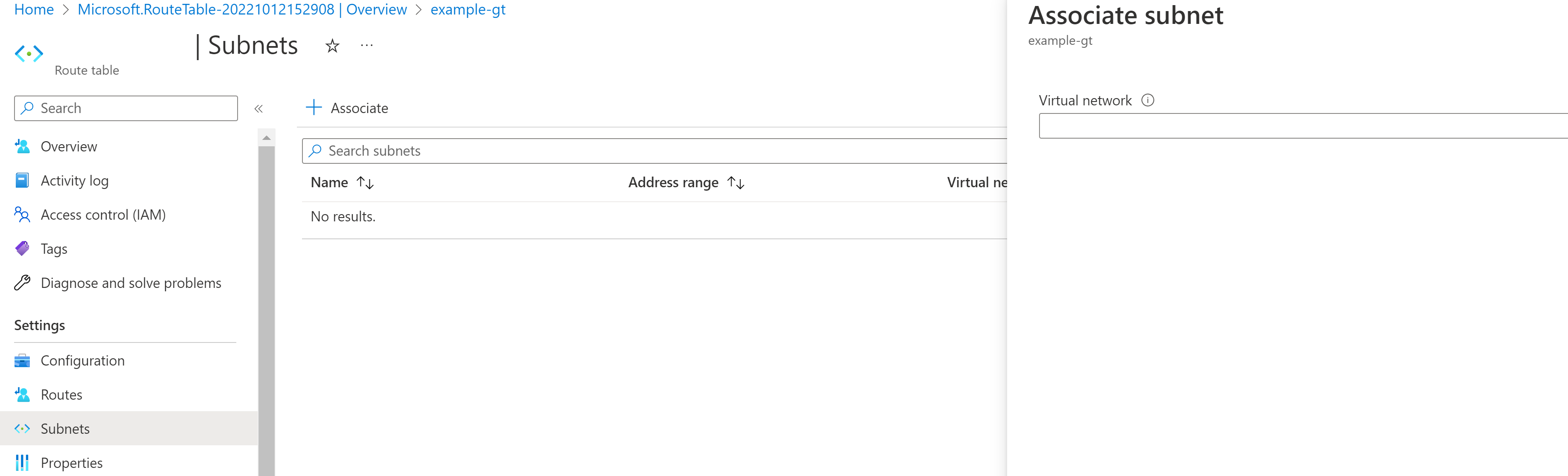

Associera routningstabellen till gatewayundernätet

- Gå till Undernät och välj Associera.

- Välj det virtuella hubbnätverket i listrutan Virtuellt nätverk .

- Välj GatewaySubnet i listrutan Undernät .

- Välj OK.

Här följer ett exempel.

Gatewayen vidarebefordrar nu trafik som är avsedd för virtuella ekernätverk till Azure Firewall.

Konfigurera ekerundernätsroutning

Den här processen förutsätter att du redan har en routningstabell kopplad till dina eker-VNet-undernät, med en standardväg för att vidarebefordra trafik till Azure Firewall. Detta utförs oftast av en regel som vidarebefordrar trafik för CIDR-intervallet 0.0.0.0/0, som ofta kallas en quad-zero-väg.

Här följer ett exempel.

Den här processen inaktiverar spridningen av vägar från gatewayen, vilket gör att standardvägen kan ta trafik som är avsedd för de lokala nätverken.

Kommentar

Resurser, till exempel Application Gateways, som kräver internetåtkomst till funktionen bör inte ta emot den här routningstabellen. De bör ha en egen routningstabell för att tillåta nödvändiga funktioner, till exempel vad som beskrivs i artikeln Nollförtroendenätverk för webbprogram med Azure Firewall och Application Gateway.

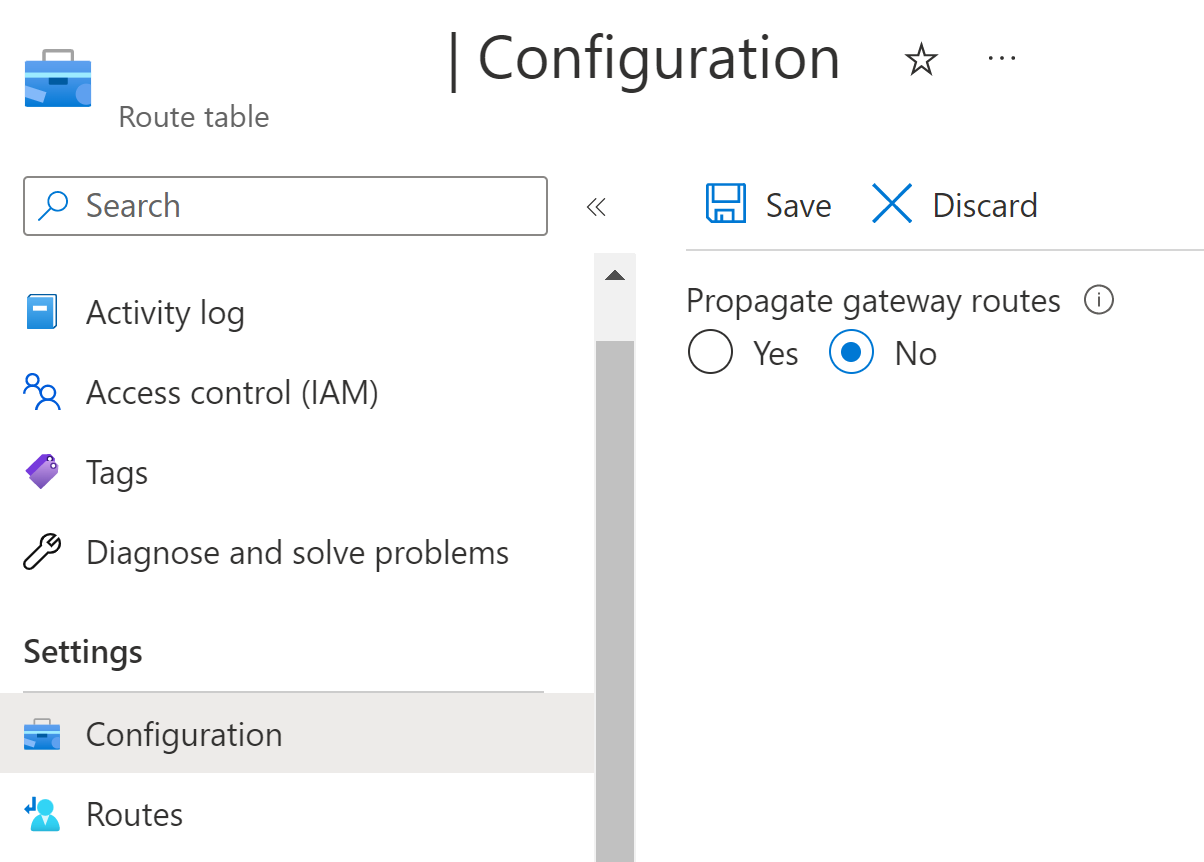

Så här konfigurerar du ekerundernätsroutning:

- Gå till routningstabellen som är associerad med ditt undernät och välj Konfiguration.

- För Sprid gatewayvägar väljer du Nej.

- Välj Spara.

Din standardväg vidarebefordrar nu trafik som är avsedd för gatewayen till Azure Firewall.

Steg 4: Konfigurera skydd mot hot

Microsoft Defender för molnet kan skydda ditt virtuella hubbnätverk som bygger på Azure, precis som andra resurser från din IT-företagsmiljö som körs i Azure eller lokalt.

Microsoft Defender för molnet är en CSPM (Cloud Security Posture Management) och Cloud Workload Protection (CWP) som erbjuder ett system för säker poäng som hjälper ditt företag att skapa en IT-miljö med bättre säkerhetsstatus. Den innehåller även funktioner för att skydda din nätverksmiljö mot hot.

Den här artikeln beskriver inte Microsoft Defender för molnet i detalj. Det är dock viktigt att förstå att Microsoft Defender för molnet fungerar baserat på Azure-principer och loggar som den matar in på en Log Analytics-arbetsyta.

Du skriver Azure-principer i JavaScript Object Notation (JSON) för att lagra olika analyser av Azure-resursegenskaper, inklusive nätverkstjänster och resurser. Med det sagt är det enkelt för Microsoft Defender för molnet att kontrollera en egenskap under en nätverksresurs och ge en rekommendation till din prenumeration om du är skyddad eller exponerad för ett hot.

Så här kontrollerar du alla tillgängliga nätverksrekommendationer via Microsoft Defender för molnet

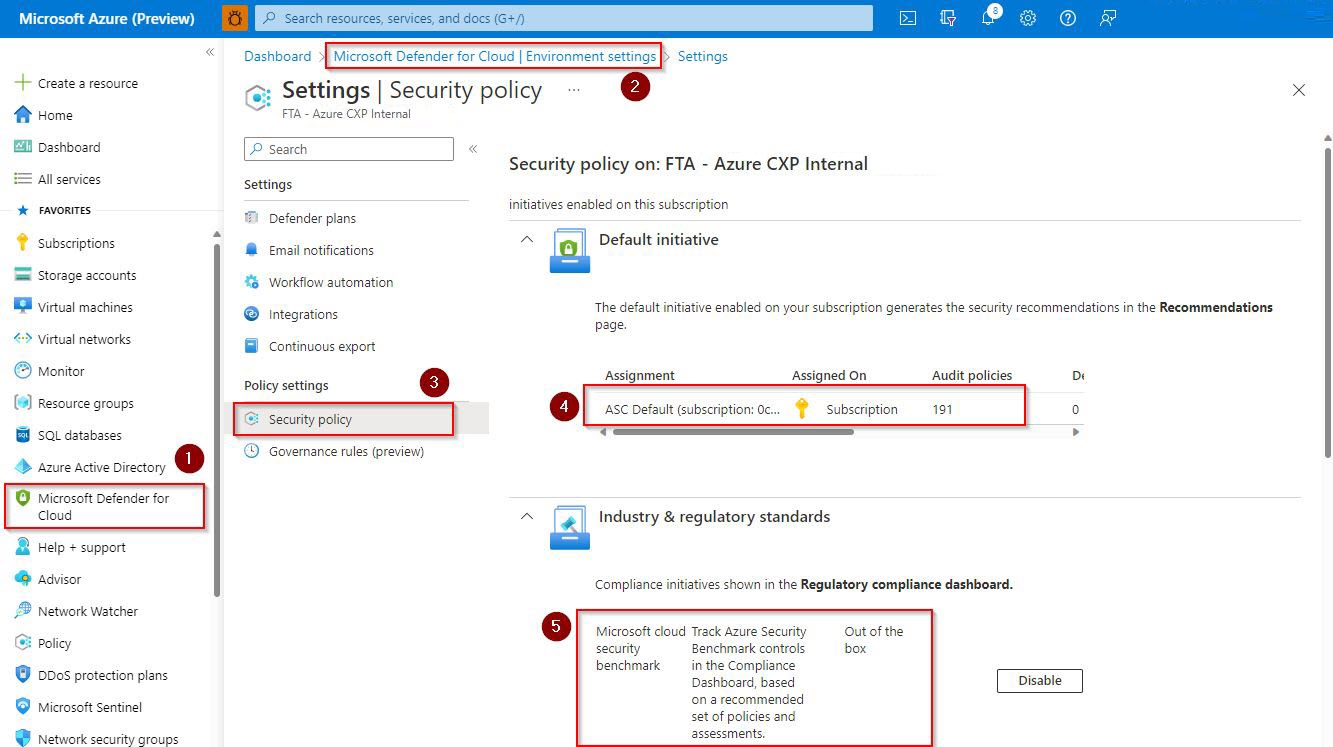

Så här visar du alla Azure-principer som ger nätverksrekommendationer som används av Microsoft Defender för molnet:

Öppna Microsoft Defender för molnet genom att välja ikonen Microsoft Defender för molnet i den vänstra menyn.

Välj Miljöinställningar.

Välj Säkerhetsprincip.

Om du väljer i ASC Default kan du granska alla tillgängliga principer, inklusive de principer som utvärderar nätverksresurser.

Dessutom finns det nätverksresurser som utvärderas av andra regelefterlevnad, inklusive PCI, ISO och Microsofts molnsäkerhetsmått. Du kan aktivera vilken som helst av dem och spåra efter nätverksrekommendationer.

Nätverksrekommendationer

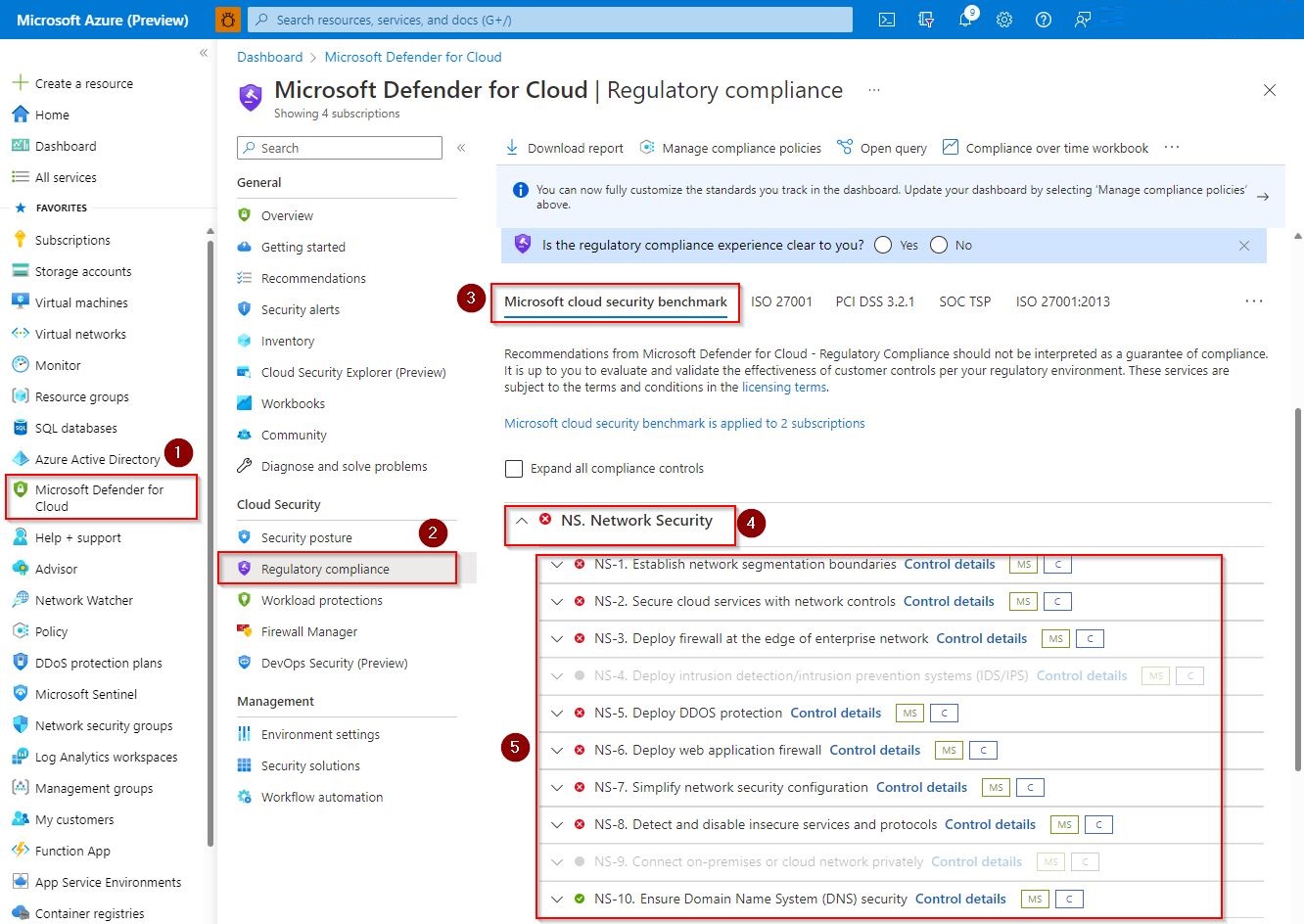

Följ de här stegen för att visa några av nätverksrekommendationerna baserat på Microsofts prestandamått för molnsäkerhet:

Öppna Microsoft Defender för molnet.

Välj Regelefterlevnad.

Välj Microsoft Cloud Security Benchmark.

Expandera NS. Nätverkssäkerhet för att granska den rekommenderade nätverkskontrollen.

Det är viktigt att förstå att Microsoft Defender för molnet ger andra nätverksrekommendationer för olika Azure-resurser, till exempel virtuella datorer och lagring. Du kan granska rekommendationerna på den vänstra menyn under Rekommendationer.

På den vänstra menyn i Microsoft Defender för molnet-portalen väljer du Säkerhetsaviseringar för att granska aviseringar baserat på nätverksresurser så att du kan undvika vissa typer av hot. Aviseringarna genereras automatiskt av Microsoft Defender för molnet baserat på loggar som matas in på Log Analytics-arbetsytan och övervakas av Microsoft Defender för molnet.

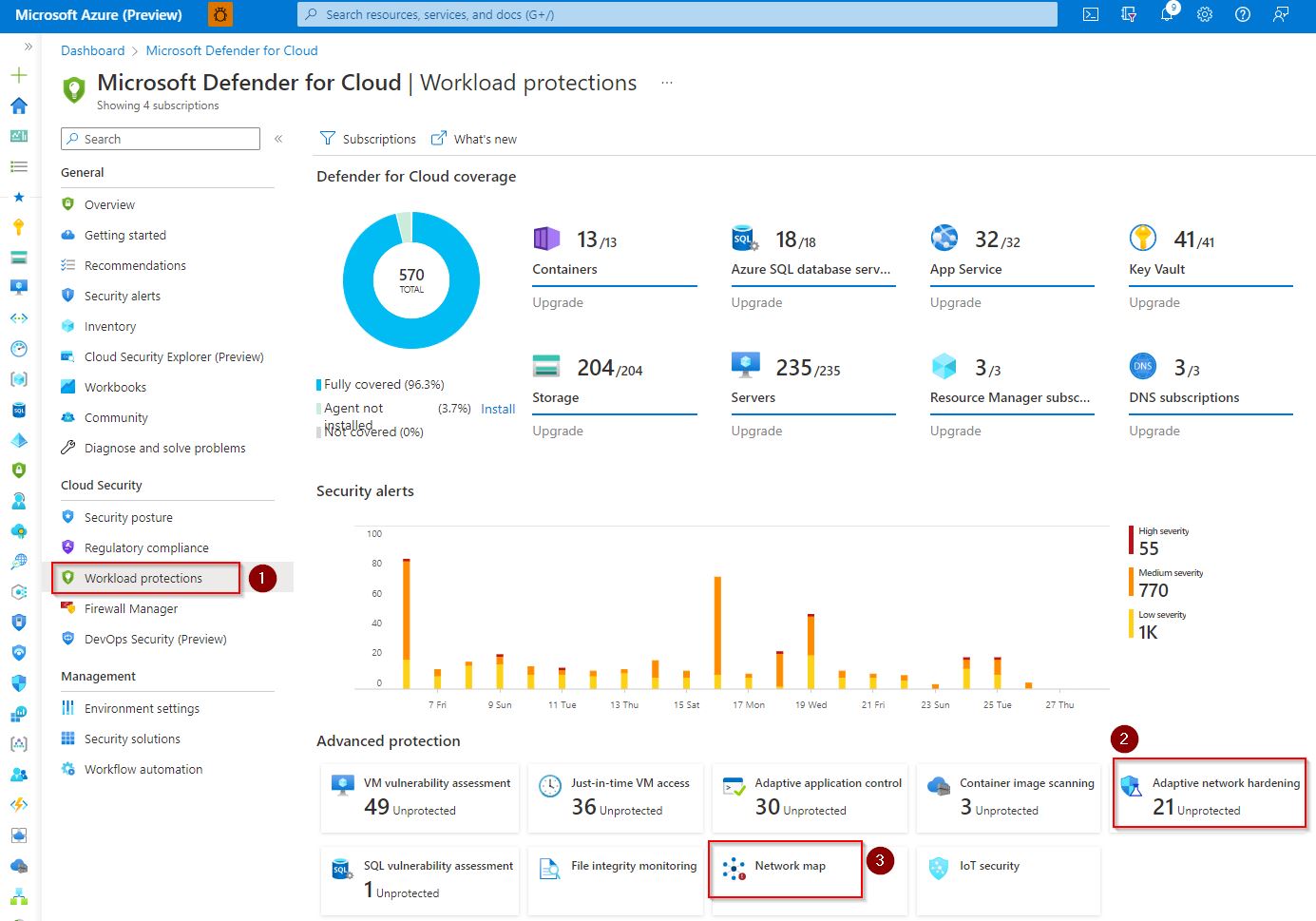

Mappa och härda din Azure-nätverksmiljö via Microsoft Defender för molnet

Du kan också kontrollera alternativen för att få en bättre säkerhetsstatus genom att hårdna nätverksmiljön på ett enkelt sätt genom att mappa nätverksmiljön för att få en bättre förståelse för nätverkstopologin. Dessa rekommendationer görs via alternativet Arbetsbelastningsskydd i den vänstra menyn, som du ser här.

Hantera Azure Firewall-principer via Microsoft Defender för molnet

Azure Firewall rekommenderas för ett virtuellt hubbnätverk enligt beskrivningen i den här artikeln. Microsoft Defender för molnet kan hantera flera Azure Firewall-principer centralt. Förutom Azure Firewall-principer kan du hantera andra funktioner som rör Azure Firewall, som du ser här.

Mer information om hur Microsoft Defender för molnet skyddar nätverksmiljön mot hot finns i Vad är Microsoft Defender för molnet?

Rekommenderad träning

- Konfigurera Azure Policy

- Utforma och implementera nätverkssäkerhet

- Konfigurera Azure Firewall

- Konfigurera VPN Gateway

- Introduktion till Azure DDoS Protection

- Lösa säkerhetshot med Microsoft Defender för molnet

Mer utbildning om säkerhet i Azure finns i dessa resurser i Microsoft-katalogen:

Säkerhet i Azure | Microsoft Learn

Nästa steg

Se de här ytterligare artiklarna om hur du tillämpar Nolltillit principer på Azure:

- Översikt över Azure IaaS

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-program i Amazon Web Services

- Microsoft Sentinel och Microsoft Defender XDR

Tekniska illustrationer

Den här affischen innehåller en enkelsidig, snabb överblick över komponenterna i Azure IaaS som referens- och logiska arkitekturer, tillsammans med stegen för att säkerställa att dessa komponenter har principerna "lita aldrig på, verifiera alltid" för Nolltillit modell som tillämpas.

| Objekt | beskrivning |

|---|---|

PDF | Visio Uppdaterad mars 2024 |

Använd den här bilden tillsammans med den här artikeln: Tillämpa Nolltillit principer på Azure IaaS-översikt Relaterade lösningsguider |

Den här affischen innehåller referens- och logiska arkitekturer och detaljerade konfigurationer av de separata komponenterna i Nolltillit för Azure IaaS. Använd sidorna i den här affischen för separata IT-avdelningar eller specialiteter, eller anpassa diagrammen för infrastrukturen med Microsoft Visio-versionen av filen.

| Objekt | beskrivning |

|---|---|

PDF | Visio Uppdaterad mars 2024 |

Använd dessa diagram tillsammans med artiklarna som börjar här: Använd Nolltillit principer för Azure IaaS-översikt Relaterade lösningsguider |

Klicka här om du vill ha fler tekniska illustrationer.

Referenser

Se de här länkarna om du vill veta mer om de olika tjänster och tekniker som nämns i den här artikeln.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för