تمكين فحص الثغرات الأمنية باستخدام إدارة الثغرات الأمنية في Microsoft Defender

هام

يعمل حل تقييم الثغرات الأمنية ل Defender for Server الذي يتم تشغيله بواسطة Qualys، على مسار إيقاف تم تعيينه للاكتمال في 1 مايو 2024. إذا كنت تستخدم حاليا تقييم الثغرات الأمنية المضمنة المدعومة من Qualys، فيجب عليك التخطيط للانتقال إلى حل فحص الثغرات الأمنية إدارة الثغرات الأمنية في Microsoft Defender.

لمزيد من المعلومات حول قرارنا بتوحيد عرض تقييم الثغرات الأمنية لدينا مع إدارة الثغرات الأمنية في Microsoft Defender، راجع منشور المدونة هذا.

اطلع على الأسئلة الشائعة المتعلقة بالانتقال إلى إدارة الثغرات الأمنية في Microsoft Defender.

يمكن للعملاء الذين يرغبون في الاستمرار في استخدام Qualys القيام بذلك باستخدام طريقة إحضار الترخيص الخاص بك (BYOL).

يتم تضمين إدارة الثغرات الأمنية في Microsoft Defender مع Microsoft Defender for Servers ويستخدم الماسحات الضوئية المضمنة وبدون عامل من أجل:

- اكتشف نقاط الضعف والتكوينات الخطأ في الوقت الفعلي تقريبًا

- حدد أولويات الثغرات الأمنية بناءً على مشهد التهديدات وعمليات الاكتشاف في مؤسستك

لمعرفة المزيد حول الفحص بدون عامل، راجع البحث عن الثغرات الأمنية وجمع مخزون البرامج باستخدام الفحص بدون عامل

إشعار

يتم تضمين قدرات الوظيفة الإضافية إدارة الثغرات الأمنية في Microsoft Defender في Defender for Servers الخطة 2. يوفر هذا قوائم جرد موحدة وتقييمات جديدة وأدوات التخفيف من المخاطر لزيادة تعزيز برنامجك إدارة الثغرات الأمنية. لمعرفة المزيد، راجع قدرات إدارة الثغرات الأمنية للخوادم.

تتوفر قدرات الوظيفة الإضافية لإدارة الثغرات الأمنية ل Defender فقط من خلال مدخل Microsoft Defender 365.

إذا قمت بتمكين التكامل مع Microsoft Defender لنقطة النهاية، فستحصل تلقائيا على نتائج Defender Vulnerability Management دون الحاجة إلى المزيد من العوامل.

إدارة الثغرات الأمنية في Microsoft Defender تراقب مؤسستك باستمرار بحثا عن الثغرات الأمنية ولا يلزم إجراء عمليات فحص دورية.

للحصول على نظرة عامة سريعة حول إدارة الثغرات الأمنية ل Defender، شاهد هذا الفيديو:

تلميح

بالإضافة إلى تنبيهك إلى الثغرات الأمنية، توفر إدارة الثغرات الأمنية ل Defender أيضا وظائف لأداة مخزون أصول Defender for Cloud. تعرّف على المزيد في مخزون البرامج.

يمكنك معرفة المزيد من خلال مشاهدة هذا الفيديو من سلسلة فيديو Defender for Cloud in the Field:

التوافر

| الجانب | التفاصيل |

|---|---|

| حالة الإصدار: | التوافر العام (GA) |

| أنواع الأجهزة: | الأجهزة المدعومة |

| التسعير: | يتطلب Microsoft Defender للخوادم خطة 1 أو خطة 2 |

| المتطلبات: | قم بتمكين التكامل مع Microsoft Defender لنقطة النهاية |

| الأدوار والأذونات المطلوبة: | يستطيع المالك (مستوى مجموعة الموارد) توزيع الماسح الضوئي يمكن لقارئ الأمان عرض النتائج |

| سحابات: |

إلحاق أجهزتك بإدارة الثغرات الأمنية ل Defender

ويتم التكامل بين Microsoft Defender لنقطة النهاية وMicrosoft Defender for Cloud في الخلفية، لذلك لا يتضمن أي تغييرات على مستوى نقطة النهاية.

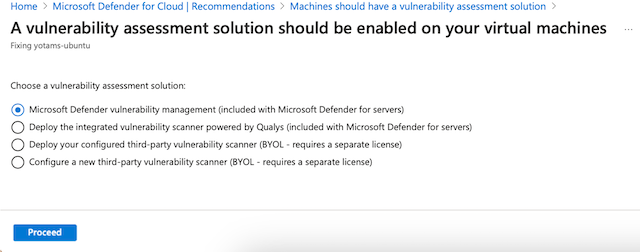

لإلحاق جهاز واحد أو أكثر يدويا بإدارة الثغرات الأمنية ل Defender، استخدم توصية الأمان "يجب أن يكون لدى الأجهزة حل تقييم الثغرات الأمنية":

للبحث عن الثغرات الأمنية وعرضها تلقائيًا على الأجهزة الحالية والجديدة دون الحاجة إلى معالجة التوصية السابقة يدويًا، راجع تكوين تقييم الثغرات الأمنية تلقائيًا لأجهزتك.

للإلحاق عبر واجهة برمجة تطبيقات REST، قم بتشغيل PUT/DELETE باستخدام عنوان URL هذا:

https://management.azure.com/subscriptions/.../resourceGroups/.../providers/Microsoft.Compute/virtualMachines/.../providers/Microsoft.Security/serverVulnerabilityAssessments/mdetvm?api-version=2015-06-01-preview

نتائج جميع أدوات تقييم الثغرات الأمنية موجودة في ثغرات توصية Defender for Cloud في الأجهزة الظاهرية الخاصة بك يجب معالجتها. تعرف على كيفية عرض ومعالجة النتائج من حلول تقييم الضعف على الأجهزة الظاهرية الخاصة بك

معرفة المزيد

يمكنك التحقق من المدونات التالية:

- إدارة وضع الأمان وحماية الخادم ل AWS وGCP متاحة الآن بشكل عام

- لوحة معلومات مراقبة Microsoft Defender for Cloud Server

الخطوات التالية

يوفر Defender for Cloud أيضًا تحليل الثغرات الأمنية لـ:

- قواعد بيانات SQL - راجع استكشاف تقارير تقييم الثغرات الأمنية في لوحة معلومات تقييم الثغرات الأمنية

- صور Azure Container Registry - استخدم Microsoft Defender لسجلات الحاويات لفحص صورك بحثا عن الثغرات الأمنية

- صور Amazon AWS Elastic Container Registry - استخدم Microsoft Defender لسجلات الحاويات لفحص صورك بحثا عن الثغرات الأمنية