Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Comprender la colaboración ayuda a proteger el acceso externo a los recursos. Use la información de este artículo para trasladar la colaboración externa a la colaboración B2B de Microsoft Entra.

- Vea Introducción a la colaboración B2B.

- Más información sobre: Identidades externas en microsoft Entra ID

Antes de empezar

Este artículo es el número 5 de una serie de 10 artículos. Se recomienda leer los artículos en orden. Vaya a la sección Pasos siguientes para ver toda la serie.

Control de la colaboración

Puede limitar las organizaciones con las que colaboran sus usuarios, tanto interna como externamente, y especificar quién dentro de su organización puede permitir invitados. La mayoría de las organizaciones permiten a las unidades de negocio decidir la colaboración y delegar la aprobación y supervisión. Por ejemplo, las organizaciones de la administración pública, la educación y las finanzas a menudo no permiten la colaboración abierta. Puede usar las características de Microsoft Entra para controlar la colaboración.

Para controlar el acceso al inquilino, implemente una o varias de las siguientes soluciones:

- Configuración de colaboración externa : restrinja los dominios de correo electrónico a los que van las invitaciones.

- Configuración de acceso entre clientes – controlar el acceso de invitados a la aplicación por usuario, grupo o cliente (entrante). Controlar el acceso de usuarios a locatarios y aplicaciones externas de Microsoft Entra (conexiones salientes).

- Organizaciones conectadas : determine qué organizaciones pueden solicitar paquetes de acceso en administración de derechos

Determinación de asociados de colaboración

Documente las organizaciones con las que colabora y los dominios de los usuarios de la organización, si es necesario. Es posible que las restricciones basadas en dominio no sean prácticas. Un asociado de colaboración puede tener varios dominios y un asociado puede agregar dominios. Por ejemplo, un asociado con varias unidades de negocio, con dominios independientes, puede agregar más dominios a medida que configuran la sincronización.

Si sus usuarios utilizan Microsoft Entra B2B, puede descubrir las entidades externas de Microsoft Entra con las que están colaborando, mediante los registros de inicio de sesión, PowerShell o un libro de trabajo. Aprende más:

Puede habilitar la colaboración futura con:

- Organizaciones externas : la mayoría inclusiva

- Organizaciones externas, pero no denegadas

- Organizaciones externas específicas : más restrictiva

Nota:

Si la configuración de colaboración es muy restrictiva, es posible que los usuarios salgan del marco de colaboración. Recomendamos habilitar una amplia colaboración que permita sus requisitos de seguridad.

Los límites de un dominio pueden impedir la colaboración autorizada con organizaciones que tienen otros dominios no relacionados. Por ejemplo, el punto de contacto inicial con Contoso podría ser un empleado basado en EE. UU. con correo electrónico que tenga un .com dominio. Sin embargo, si solo permite el .com dominio, puede omitir a los empleados canadienses que tienen el .ca dominio.

Puede permitir asociados de colaboración específicos para un subconjunto de usuarios. Por ejemplo, una universidad podría restringir el acceso a las cuentas de alumnos de inquilinos externos, pero puede permitir que los profesores colaboren con organizaciones externas.

Lista de permitidos y lista de bloqueos con la configuración de colaboración externa

Puede usar una lista de permitidos o una lista de bloqueados para organizaciones. Puede usar una lista de permitidos o una lista de bloqueados, no ambas.

- Lista de permitidos : limite la colaboración a una lista de dominios. Otros dominios están en la lista de bloqueados.

- Lista de bloqueados : permitir la colaboración con dominios que no están en la lista de bloqueados

Más información: Permitir o bloquear invitaciones a usuarios B2B de organizaciones específicas

Importante

Las listas de permitidos y las listas de bloqueados no se aplican a los usuarios del directorio. De forma predeterminada, no se aplican a OneDrive para la Empresa y a listas de permitidos o listas de bloqueados de SharePoint; estas listas son independientes. Sin embargo, puedes habilitar SharePoint-OneDrive integración B2B.

Algunas organizaciones tienen una lista de bloqueo de dominios de actores maliciosos de un proveedor de seguridad gestionado. Por ejemplo, si la organización realiza negocios con Contoso y usa un .com dominio, una organización no relacionada puede usar el .org dominio e intentar un ataque de suplantación de identidad (phishing).

Configuración de acceso entre inquilinos

Puede controlar el acceso entrante y saliente mediante la configuración de acceso entre inquilinos. Además, puede confiar en la autenticación multifactor, un dispositivo compatible y las afirmaciones del dispositivo híbrido unido a Microsoft Entra (HAAJD) de inquilinos externos de Microsoft Entra. Al configurar una directiva organizativa, se aplica al inquilino de Microsoft Entra y se aplica a los usuarios de ese inquilino, independientemente del sufijo de dominio.

Puede habilitar la colaboración en nubes de Microsoft, como Microsoft Azure operado por 21Vianet o Azure Government. Determine si los asociados de colaboración residen en otra nube de Microsoft.

Aprende más:

- Microsoft Azure operado por 21Vianet

- Guía para desarrolladores de Azure Government

- Configure la configuración de Microsoft Cloud para la colaboración B2B (versión preliminar).

Puede permitir el acceso entrante a inquilinos específicos (lista de permitidos) y establecer la directiva predeterminada para bloquear el acceso. A continuación, cree directivas organizativas que permitan el acceso por usuario, grupo o aplicación.

Puede bloquear el acceso a los inquilinos (lista de bloqueos). Establezca la directiva predeterminada en Permitir y, a continuación, cree directivas organizativas que bloqueen el acceso a algunos inquilinos.

Nota:

La configuración de acceso entre inquilinos, el acceso entrante no impide que los usuarios envíen invitaciones ni que estas puedan canjearse. Sin embargo, controla el acceso a la aplicación y si se emite un token al usuario invitado. Si el invitado puede canjear una invitación, la directiva bloquea el acceso a la aplicación.

Para controlar el acceso de los usuarios de organizaciones externas, configure directivas de acceso de salida de forma similar al acceso entrante: lista de permitidos y listas de bloqueados. Configure directivas predeterminadas y específicas de la organización.

Más información: Configuración de la configuración de acceso entre inquilinos para la colaboración B2B

Nota:

La configuración de acceso entre inquilinos se aplica a los inquilinos de Microsoft Entra. Para controlar el acceso de los asociados que no usan el identificador de Entra de Microsoft, use la configuración de colaboración externa.

Administración de derechos y organizaciones conectadas

Use la administración de derechos para garantizar la gobernanza automática del ciclo de vida de invitado. Cree paquetes de acceso y publíquelos en usuarios externos o en organizaciones conectadas, que admiten inquilinos de Microsoft Entra y otros dominios. Al crear un paquete de acceso, restrinja el acceso a las organizaciones conectadas.

Más información: ¿Qué es la administración de derechos?

Control del acceso de usuarios externos

Para comenzar la colaboración, invite o habilite a un asociado para acceder a los recursos. Los usuarios obtienen acceso mediante:

- Canje de invitación de colaboración de B2B de Microsoft Entra

- Registro automático

- Solicitud de acceso a un paquete de acceso en la gestión de autorizaciones

Al habilitar Microsoft Entra B2B, puede invitar a usuarios invitados con vínculos e invitaciones por correo electrónico. El registro de autoservicio y la publicación de paquetes de acceso en el portal Mi acceso requieren más configuración.

Nota:

El registro de autoservicio no exige ninguna lista de autorizados ni lista de bloqueados en la configuración de colaboración externa. En su lugar, use la configuración de acceso entre inquilinos. Puede integrar listas de usuarios permitidos y listas de usuarios bloqueados con el autoservicio de registro mediante conectores de API personalizados. Vea Agregar un conector de API a un flujo de usuario.

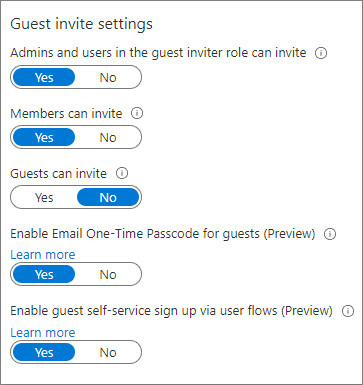

Invitaciones de usuario invitado

Determine quién puede invitar a los usuarios invitados a acceder a los recursos.

- Más restrictivo: Permitir únicamente a administradores y a usuarios con el rol de Invitador de invitados

- Si los requisitos de seguridad lo permiten, permita que todos los tipos de usuario miembro inviten a los invitados.

- Determinar si Guest UserType puede invitar a invitados

La cuenta de usuario 'Invitado' es la predeterminada de Microsoft Entra B2B.

Información del usuario externo

Use la administración de derechos de Microsoft Entra para configurar preguntas que responden los usuarios externos. Las preguntas aparecen a los aprobadores para ayudarles a tomar decisiones. Puede configurar conjuntos de preguntas para cada directiva de paquete de acceso, por lo que los aprobadores tienen información relevante para el acceso que aprueban. Por ejemplo, pida a los proveedores su número de contrato de proveedor.

Más información: Cambiar la configuración de las opciones de aprobación e información del solicitante para un paquete de acceso en la gestión de derechos

Si usa un portal de autoservicio, use conectores de API para recopilar atributos de usuario durante el registro. Use los atributos para asignar acceso. Puede crear atributos personalizados en Azure Portal y usarlos en los flujos de usuario de registro de autoservicio. Lea y escriba estos atributos mediante Microsoft Graph API.

Aprende más:

- Utiliza conectores de API para personalizar y ampliar el registro de autoservicio

- Administración de Azure AD B2C con Microsoft Graph

Resolución de problemas de aceptación de invitaciones por usuarios de Microsoft Entra

Los usuarios invitados de un asociado de colaboración pueden tener problemas para canjear una invitación. Consulte la lista siguiente para ver las mitigaciones.

- El dominio de usuario no está en una lista de permitidos

- Las restricciones de inquilino de la vivienda del socio inhiben la colaboración externa

- El usuario no está en el tenant del socio de Microsoft Entra. Por ejemplo, los usuarios de contoso.com están en Active Directory.

- Pueden canjear invitaciones con la contraseña de un solo uso (OTP) de correo electrónico.

- Consulte El canje de invitación de colaboración de Microsoft Entra B2B

Acceso de usuarios externos

Por lo general, hay recursos que puede compartir con usuarios externos y algunos no. Puede controlar el acceso de los usuarios externos.

Más información: Administración del acceso externo con la administración de derechos

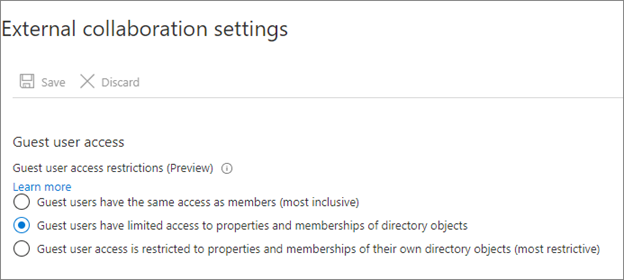

De forma predeterminada, los usuarios invitados ven información y atributos sobre los miembros del inquilino y otros asociados, incluidas las pertenencias a grupos. Considere la posibilidad de limitar el acceso de usuarios externos a esta información.

Se recomiendan las siguientes restricciones de usuario invitado:

- Limitar el acceso de invitado a los grupos de exploración y otras propiedades del directorio

- Usar la configuración de colaboración externa para restringir la lectura de grupos por parte de los invitados que no son miembros

- Bloquear el acceso a aplicaciones solo para empleados

- Crear una directiva de acceso condicional para bloquear el acceso a las aplicaciones integradas de Microsoft Entra para usuarios no invitados

- Bloquear el acceso a Azure Portal

- Puede realizar excepciones necesarias.

- Cree una directiva de acceso condicional con todos los usuarios invitados y externos. Implemente una directiva para bloquear el acceso.

Más información : Acceso condicional: Aplicaciones en la nube, acciones y contexto de autenticación

Quitar usuarios que no necesitan acceso

Establezca un proceso para revisar y quitar usuarios que no necesitan acceso. Incluya a los usuarios externos en su entorno como invitados, y a los usuarios con cuentas de miembro.

Más información: Uso de la gobernanza de identificadores de Entra de Microsoft para revisar y quitar usuarios externos que ya no tienen acceso a recursos

Algunas organizaciones agregan usuarios externos como miembros (proveedores, asociados y contratistas). Asigne un atributo o un nombre de usuario:

- Proveedores : v-alias@contoso.com

- Asociados : p-alias@contoso.com

- Contratistas : c-alias@contoso.com

Evalúe los usuarios externos con cuentas de miembro para determinar el acceso. Es posible que tenga usuarios invitados que no fueran añadidos a través de la gestión de derechos de acceso o Microsoft Entra B2B.

Para buscar estos usuarios:

- Usar la gobernanza de identificadores de Entra de Microsoft para revisar y quitar usuarios externos que ya no tienen acceso a recursos

- Uso de un script de PowerShell de ejemplo en access-reviews-samples/ExternalIdentityUse/

Transición de usuarios externos actuales a Microsoft Entra B2B

Si no usa Microsoft Entra B2B, es probable que tenga usuarios que no sean empleados en el inquilino. Se recomienda realizar la transición de estas cuentas a cuentas de usuario externas de Microsoft Entra B2B y, a continuación, cambiar su UserType a Invitado. Use microsoft Entra ID y Microsoft 365 para controlar usuarios externos.

Incluir o excluir:

- Usuarios invitados en directivas de acceso condicional

- Usuarios invitados en paquetes de acceso y revisiones de acceso

- Acceso externo a Microsoft Teams, SharePoint y otros recursos

Puede realizar la transición de estos usuarios internos mientras mantiene el acceso actual, el nombre principal de usuario (UPN) y las pertenencias a grupos.

Más información: Invitar a usuarios externos a la colaboración B2B

Retirar métodos de colaboración

Para completar la transición a la colaboración regulada, retire métodos de colaboración no deseados. La retirada se basa en el nivel de control para ejercer la colaboración y la posición de seguridad. Consulte Determinar la posición de seguridad para el acceso externo.

Invitación de Microsoft Teams

De forma predeterminada, Teams permite el acceso externo. La organización puede comunicarse con dominios externos. Para restringir o permitir dominios para Teams, use el Centro de administración de Teams.

Uso compartido a través de SharePoint y OneDrive

Compartir a través de SharePoint y OneDrive agrega usuarios que no están en el proceso de administración de derechos.

- Protección del acceso externo a Microsoft Teams, SharePoint y OneDrive con para la Empresa

- Bloquear el uso de OneDrive desde Office

Documentos y etiquetas de confidencialidad por correo electrónico

Los usuarios envían documentos a usuarios externos por correo electrónico. Puede usar etiquetas de confidencialidad para restringir y cifrar el acceso a los documentos.

Consulte Más información sobre las etiquetas de confidencialidad.

Herramientas de colaboración no autorizadas

Es probable que algunos usuarios usen Google Docs, Dropbox, Slack o Zoom. Puede bloquear el uso de estas herramientas desde una red corporativa, en el nivel de firewall y con administración de aplicaciones móviles para dispositivos administrados por la organización. Sin embargo, esta acción bloquea las instancias autorizadas y no bloquea el acceso desde dispositivos no administrados. Bloquee las herramientas que no desee y cree directivas para prohibir el uso no autorizado.

Para obtener más información sobre cómo gobernar las aplicaciones, consulte:

Pasos siguientes

Use la siguiente serie de artículos para obtener más información sobre cómo proteger el acceso externo a los recursos. Se recomienda seguir el orden indicado.

Determine su postura de seguridad para el acceso externo con Microsoft Entra ID

Detección del estado actual de la colaboración externa en su organización

Creación de un plan de seguridad para el acceso externo a los recursos

Protección del acceso externo con grupos en el identificador de Microsoft Entra y Microsoft 365

Transición a la colaboración regulada con la colaboración B2B de Microsoft Entra (está aquí)

Administrar el acceso externo con la administración de derechos de Microsoft Entra

Administración del acceso externo a los recursos mediante directivas de acceso condicional

Control del acceso externo a los recursos de Microsoft Entra ID con etiquetas de confidencialidad

Convertir cuentas de invitado locales en cuentas de invitado de Microsoft Entra B2B