Événements

9 avr., 15 h - 10 avr., 12 h

Codez l’avenir avec l’IA et connectez-vous avec des pairs et des experts Java à JDConf 2025.

S’inscrire maintenantCe navigateur n’est plus pris en charge.

Effectuez une mise à niveau vers Microsoft Edge pour tirer parti des dernières fonctionnalités, des mises à jour de sécurité et du support technique.

Dans ce tutoriel, vous allez apprendre comment intégrer QuickHelp à Microsoft Entra ID. Lorsque vous intégrez QuickHelp à Microsoft Entra ID, vous pouvez :

Pour commencer, vous devez disposer de ce qui suit :

Dans ce didacticiel, vous configurez et testez l’authentification unique Microsoft Entra dans un environnement de test.

QuickHelp prend en charge l’authentification unique lancée par le fournisseur de services.

QuickHelp prend en charge l’attribution d’utilisateurs juste-à-temps.

Notes

L’identificateur de cette application étant une valeur de chaîne fixe, une seule instance peut être configurée dans un locataire.

Pour configurer l’intégration de QuickHelp à Microsoft Entra ID, vous devez ajouter QuickHelp à partir de la galerie à votre liste d’applications SaaS managées.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurez et testez l’authentification unique Microsoft Entra avec QuickHelp à l'aide d'un utilisateur test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur GoalQuest associé.

Pour configurer et tester l’authentification unique Microsoft Entra avec QuickHelp, effectuez les étapes suivantes :

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>QuickHelp>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

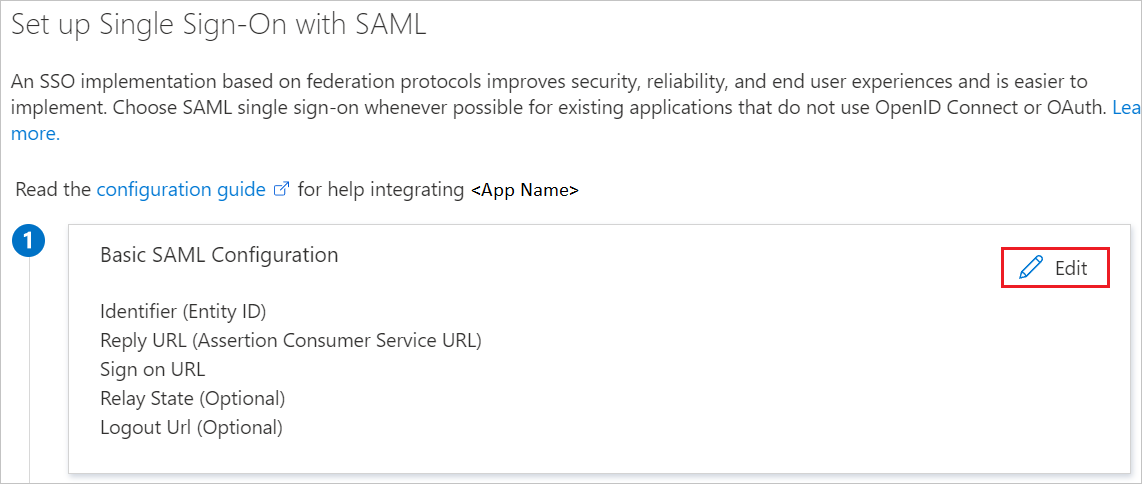

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon de Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a. Dans la zone de texte Identificateur (ID d’entité) , tapez l’URL suivante : https://auth.quickhelp.com

b. Dans la zone de texte URL de connexion, saisissez une URL au format suivant : https://quickhelp.com/<ROUTE_URL>

Notes

La valeur de l’URL de connexion n’est pas réelle. Mettez à jour la valeur avec l’URL de connexion réelle. Contactez l’administrateur QuickHelp de votre organisation ou votre BrainStorm Client Success Manager pour obtenir la valeur. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

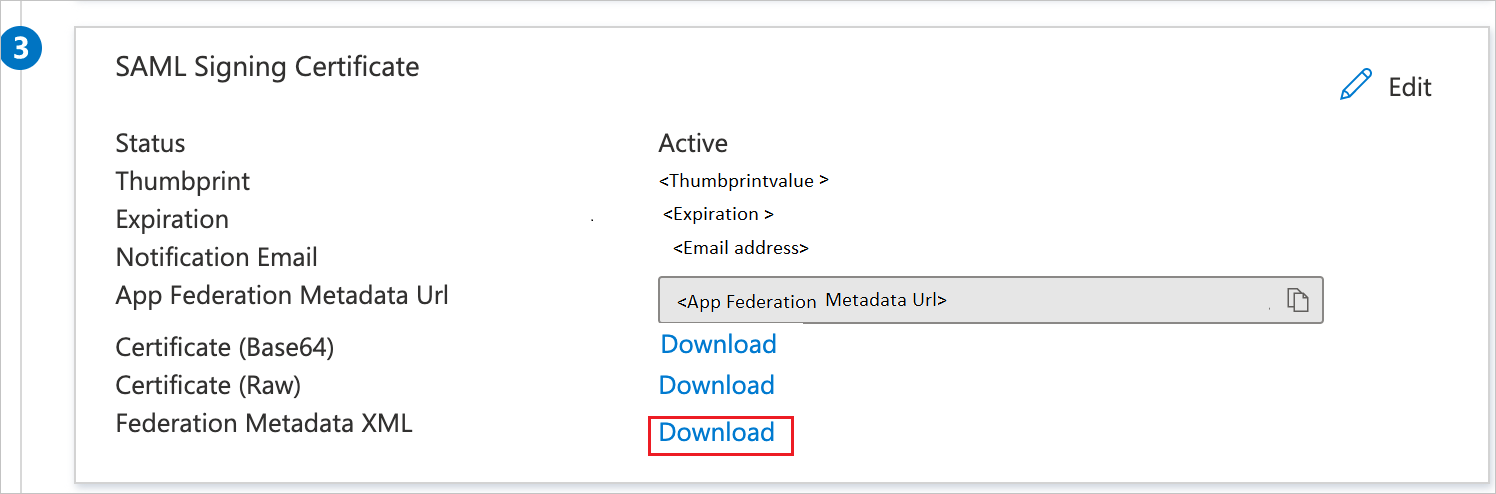

Sur la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur Télécharger pour télécharger le fichier XML de métadonnées de fédération en fonction des options définies selon vos besoins, puis enregistrez-le sur votre ordinateur.

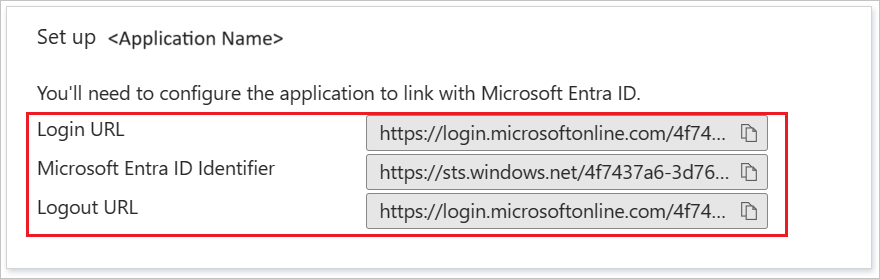

Dans la section Configurer QuickHelp, copiez l’URL ou les URL appropriées en fonction de vos besoins.

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

B.Simon.B.Simon@contoso.com.Dans cette section, vous autorisez B.Simon à utiliser l'authentification unique en accordant l'accès à QuickHelp.

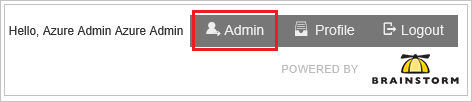

Connectez-vous à votre site d’entreprise QuickHelp en tant qu’administrateur.

Dans le menu situé en haut, cliquez sur Admin.

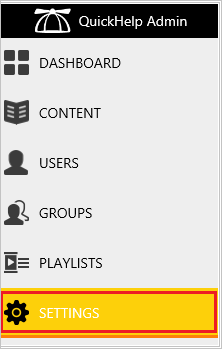

Dans le menu QuickHelp Admin (Administration de QuickHelp), cliquez sur Settings (Paramètres).

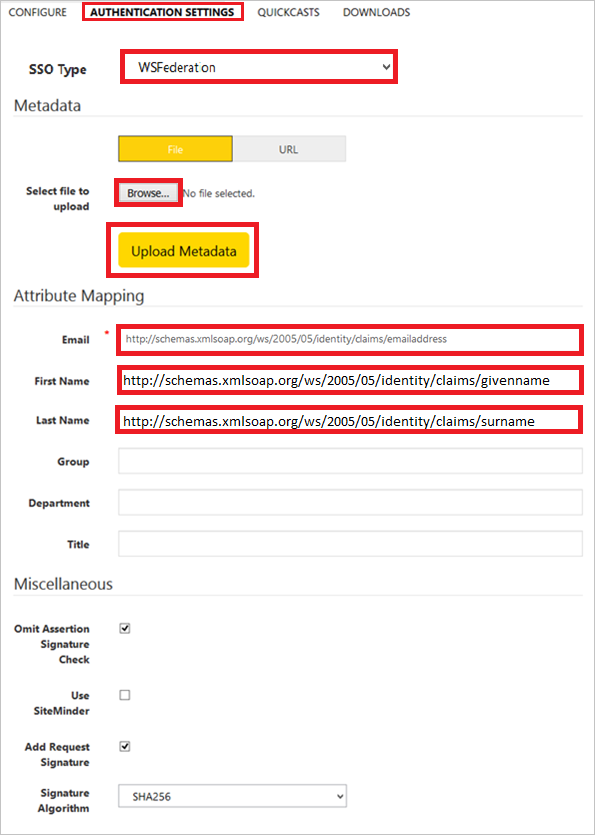

Cliquez sur Authentication Settings.

Dans la page Authentication Settings (Paramètres d’authentification), procédez comme suit.

a. Pour SSO Type, sélectionnez WSFederation.

b. Pour charger votre fichier de métadonnées Azure téléchargé, cliquez sur Browse, accédez au fichier, puis cliquez sur Upload Metadata.

c. Dans la zone de texte Email (E-mail), tapez http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress.

d. Dans la zone de texte First Name (Prénom), tapez type http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname.

e. Dans la zone de texte Last Name (Nom), tapez type http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname.

f. Dans la barre d’actions, cliquez sur Enregistrer.

Dans cette section, un utilisateur appelé Britta Simon est créé dans QuickHelp. QuickHelp prend en charge le provisionnement d’utilisateurs juste-à-temps, option activée par défaut. Vous n’avez aucune opération à effectuer dans cette section. S’il n’existe pas encore d’utilisateur dans QuickHelp, il en est créé un après l’authentification.

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Cliquez sur Tester cette application. Cela vous redirige vers l'URL de connexion QuickHelp où vous pouvez initier le flux de connexion.

Accédez directement à l’URL de connexion à QuickHelp, puis lancez le flux de connexion à partir de cet emplacement.

Vous pouvez utiliser Mes applications de Microsoft. Quand vous cliquez sur la vignette QuickHelp dans Mes applications, une redirection est effectuée vers l’URL de connexion à QuickHelp. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Une fois que vous avez configuré QuickHelp, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.

Événements

9 avr., 15 h - 10 avr., 12 h

Codez l’avenir avec l’IA et connectez-vous avec des pairs et des experts Java à JDConf 2025.

S’inscrire maintenant