Azure Private Link az Azure SQL Database-hez és az Azure Synapse Analyticshez

A következőkre vonatkozik: Azure SQL Database

Azure Synapse Analytics (csak dedikált SQL-készletek)

A Private Link lehetővé teszi a különböző PaaS-szolgáltatásokhoz való csatlakozást az Azure-ban egy privát végponton keresztül. A Private Link funkciót támogató PaaS-szolgáltatások listáját a Private Link dokumentációs oldalán találja. A privát végpont egy privát IP-cím egy adott virtuális hálózaton és alhálózaton belül.

Fontos

Ez a cikk az Azure SQL Database-re és a dedikált SQL-készletre (korábbi nevén SQL DW) vonatkozik az Azure Synapse Analyticsben. Ezek a beállítások a kiszolgálóhoz társított összes SQL Database-adatbázisra és dedikált SQL-készletre (korábban SQL DW) vonatkoznak. Az egyszerűség kedvéért az "adatbázis" kifejezés az Azure SQL Database és az Azure Synapse Analytics mindkét adatbázisára vonatkozik. Hasonlóképpen, a "kiszolgálóra" mutató hivatkozások arra a logikai kiszolgálóra hivatkoznak, amely az Azure SQL Database-t és a dedikált SQL-készletet (korábban SQL DW) üzemelteti az Azure Synapse Analyticsben. Ez a cikk nem vonatkozik a felügyelt Azure SQL-példányokra vagy az Azure Synapse Analytics-munkaterületeken található dedikált SQL-készletekre.

Privát hivatkozás beállítása

Létrehozási folyamat

Privát végpontok az Azure Portal, a PowerShell vagy az Azure CLI használatával hozhatók létre:

Jóváhagyási folyamat

Miután a hálózati rendszergazda létrehozta a privát végpontot (PE), az SQL-rendszergazda kezelheti a privát végpont Csatlakozás ion (PEC) szolgáltatást az SQL Database-be.

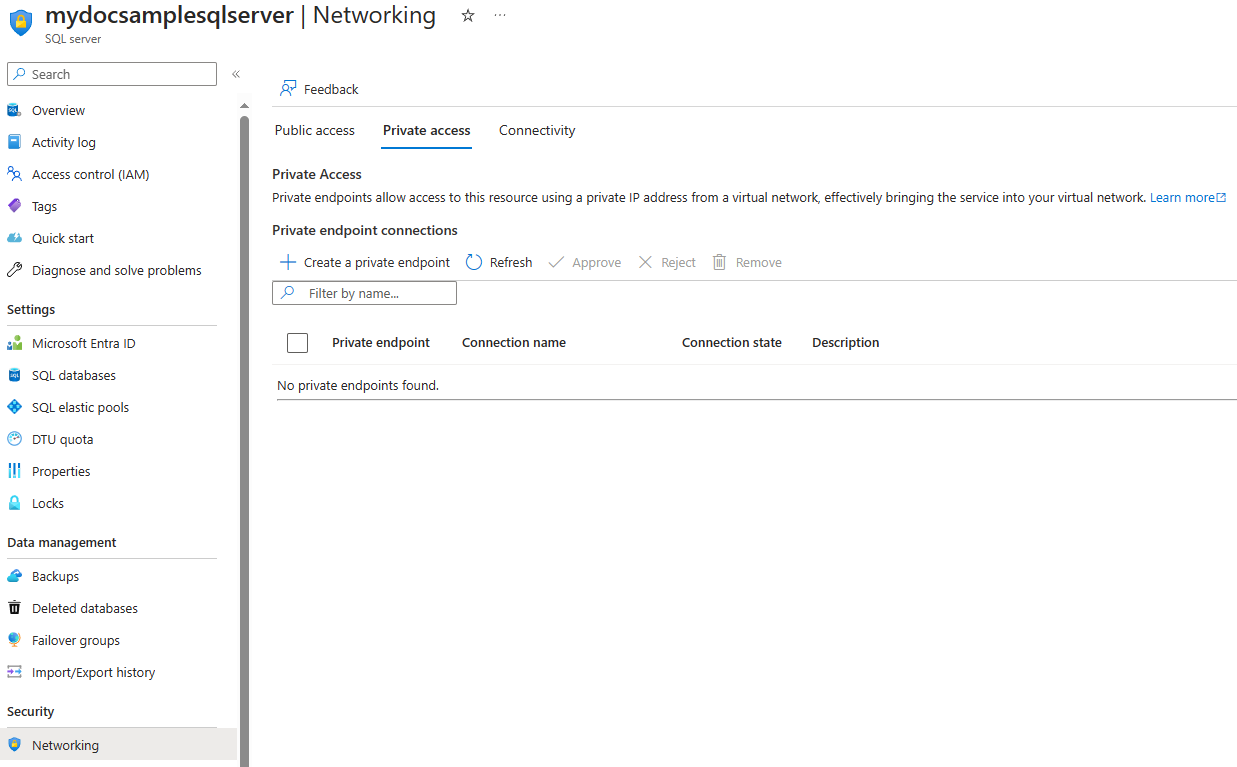

Lépjen a kiszolgálói erőforrásra az Azure Portalon.

A bal oldali panelen válassza a Hálózatkezelés lehetőséget.

Válassza a Privát hozzáférés lapot. Az oldalon a következők láthatók:

- Az összes privát végponti Csatlakozás (PECs) listája

- Privát végpontok (PE) létrehozása

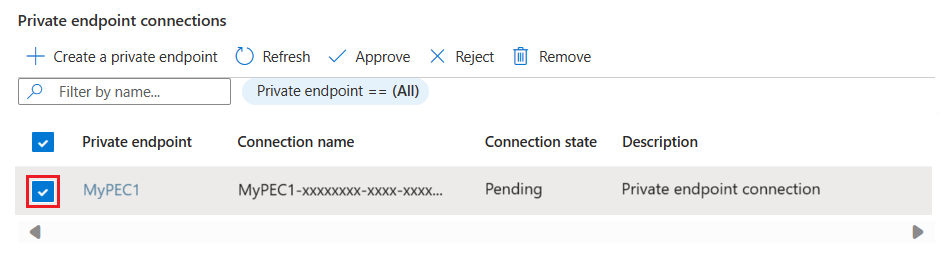

Ha nincsenek privát végpontok, hozzon létre egyet a Privát végpont létrehozása gombbal. Ellenkező esetben válasszon ki egy egyéni PEC-et a listából a kijelöléssel.

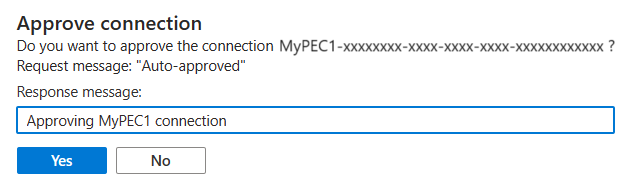

Az SQL-rendszergazda dönthet úgy, hogy jóváhagy vagy elutasít egy PEC-et, és opcionálisan rövid szöveges választ ad hozzá.

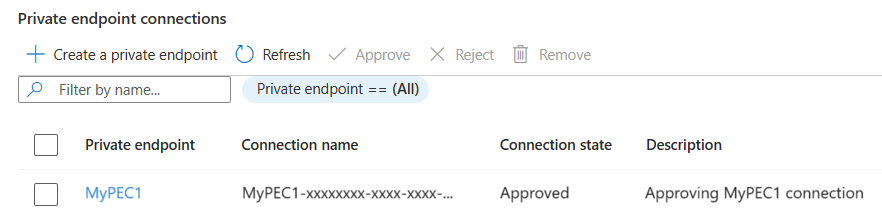

A jóváhagyás vagy elutasítás után a lista a válasz szövegével együtt a megfelelő állapotot fogja tükrözni.

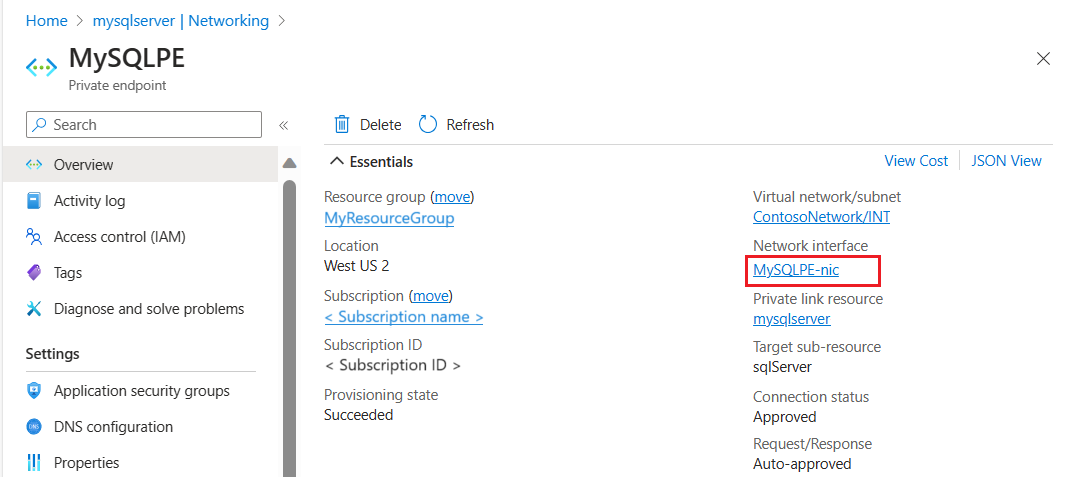

Végül válassza ki a privát végpont nevét

Ez a privát végpont áttekintési oldalára viszi. Válassza a Hálózati adapterek hivatkozást a privát végpont kapcsolatának hálózati adapteradatainak lekéréséhez.

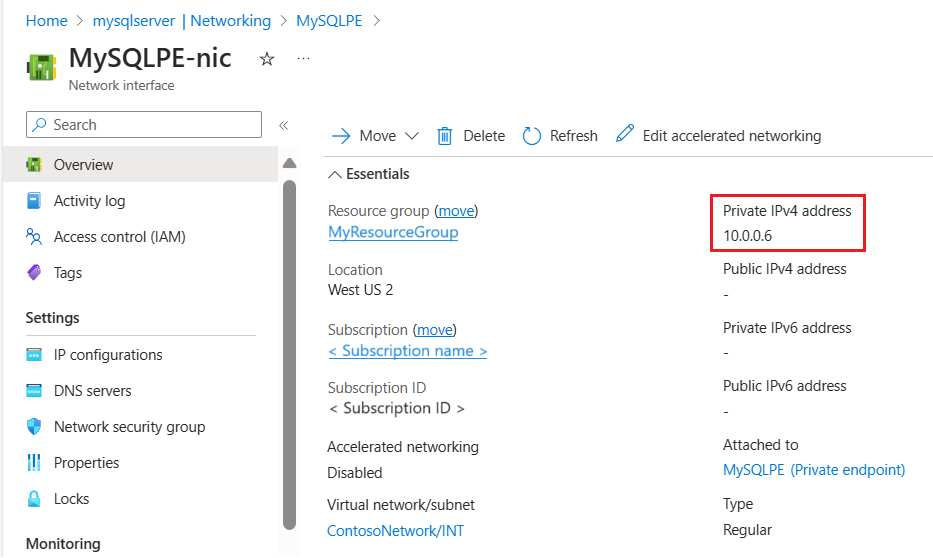

A Hálózati adapter lapon látható a privát végpontkapcsolat privát IP-címe.

Fontos

Privát végpontkapcsolat hozzáadásakor a logikai kiszolgáló nyilvános útválasztása alapértelmezés szerint nem lesz letiltva. A Tűzfal és a virtuális hálózatok panelen a nyilvános hálózati hozzáférés megtagadása beállítás alapértelmezés szerint nincs kiválasztva. A nyilvános hálózati hozzáférés letiltásához győződjön meg arról, hogy a nyilvános hálózati hozzáférés megtagadása lehetőséget választja.

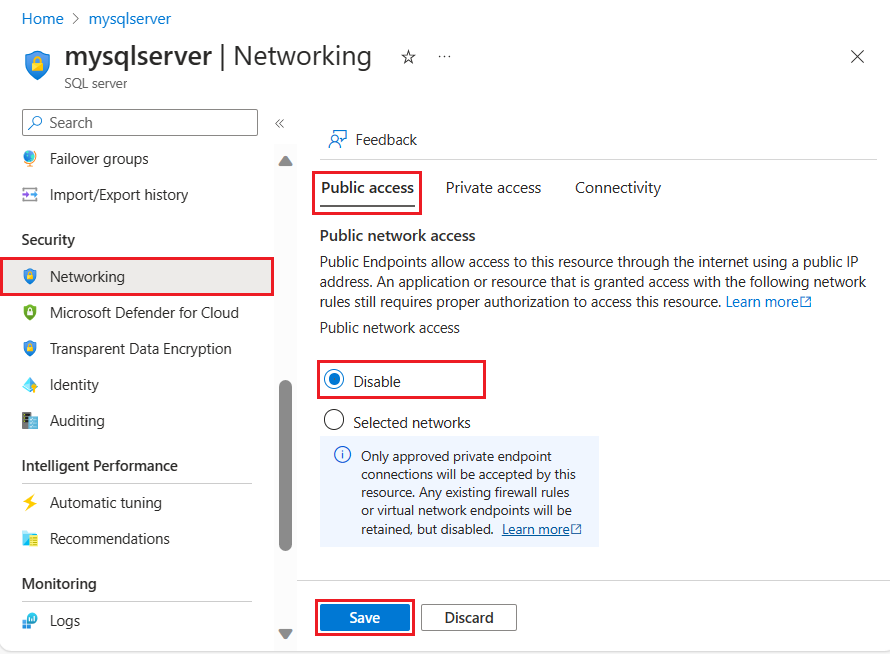

A logikai kiszolgáló nyilvános hozzáférésének letiltása

Ebben a forgatókönyvben tegyük fel, hogy le szeretné tiltani a logikai kiszolgálóhoz való összes nyilvános hozzáférést, és csak a virtuális hálózatról engedélyezi a kapcsolatokat.

Először győződjön meg arról, hogy a privát végpont kapcsolatai engedélyezve vannak és konfigurálva vannak. Ezután tiltsa le a logikai kiszolgáló nyilvános hozzáférését:

Nyissa meg a logikai kiszolgáló hálózatkezelési oldalát.

Jelölje be a Nyilvános hálózati hozzáférés megtagadása jelölőnégyzetet.

Az SQL Database-hez való kapcsolódás tesztelése egy azure-beli virtuális gépről ugyanabban a virtuális hálózatban

Ebben a forgatókönyvben tegyük fel, hogy létrehozott egy Olyan Azure-beli virtuális gépet (virtuális gépet), amely a Windows legújabb verzióját futtatja ugyanabban a virtuális hálózaton, mint a privát végpont.

Indítsa el a Távoli asztal (RDP) munkamenetet, és csatlakozzon a virtuális géphez.

Ezután elvégezhet néhány alapvető kapcsolatellenőrzést annak érdekében, hogy a virtuális gép a privát végponton keresztül csatlakozzon az SQL Database-hez az alábbi eszközökkel:

- Telnet

- PsPing

- Nmap

- SQL Server Management Studio (SSMS)

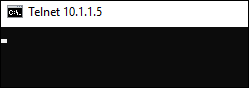

Kapcsolat ellenőrzése a Telnet használatával

A Telnet-ügyfél egy Windows-szolgáltatás, amely a kapcsolatok tesztelésére használható. A Windows operációs rendszer verziójától függően előfordulhat, hogy explicit módon kell engedélyeznie ezt a funkciót.

A Telnet telepítése után nyisson meg egy parancssori ablakot. Futtassa a Telnet parancsot, és adja meg az adatbázis IP-címét és privát végpontját az SQL Database-ben.

telnet 10.9.0.4 1433

Ha a Telnet sikeresen csatlakozik, üres képernyőt ad ki a parancsablakban, ahogy az az alábbi képen is látható:

A kapcsolat ellenőrzéséhez használja a PowerShell-parancsot:

Test-NetConnection -computer myserver.database.windows.net -port 1433

Csatlakozás ivity ellenőrzése PsPing használatával

A PsPing az alábbiak szerint használható annak ellenőrzésére, hogy a privát végpont figyeli-e a kapcsolatokat az 1433-as porton.

A PsPing futtatásához adja meg a logikai SQL-kiszolgáló teljes tartománynevét és az 1433-as portot:

PsPing.exe mysqldbsrvr.database.windows.net:1433

Ez egy példa a várt kimenetre:

TCP connect to 10.9.0.4:1433:

5 iterations (warmup 1) ping test:

Connecting to 10.9.0.4:1433 (warmup): from 10.6.0.4:49953: 2.83ms

Connecting to 10.9.0.4:1433: from 10.6.0.4:49954: 1.26ms

Connecting to 10.9.0.4:1433: from 10.6.0.4:49955: 1.98ms

Connecting to 10.9.0.4:1433: from 10.6.0.4:49956: 1.43ms

Connecting to 10.9.0.4:1433: from 10.6.0.4:49958: 2.28ms

A kimenet azt mutatja, hogy a PsPing képes pingelni a privát végponthoz társított privát IP-címet.

Kapcsolat ellenőrzése Nmap használatával

Az Nmap (Network Mapper) egy ingyenes és nyílt forráskódú eszköz, amelyet a hálózatfelderítéshez és a biztonsági naplózáshoz használnak. További információkért és a letöltési hivatkozásért látogasson el https://Nmap.orgide. Ezzel az eszközzel meggyőződhet arról, hogy a privát végpont figyeli a kapcsolatokat az 1433-as porton.

Futtassa az Nmap parancsot az alábbiak szerint a privát végpontot üzemeltető alhálózat címtartományának megadásával.

Nmap -n -sP 10.9.0.0/24

Ez egy példa a várt kimenetre:

Nmap scan report for 10.9.0.4

Host is up (0.00s latency).

Nmap done: 256 IP addresses (1 host up) scanned in 207.00 seconds

Az eredmény azt mutatja, hogy egy IP-cím van felfelé; amely megfelel a privát végpont IP-címének.

Kapcsolat ellenőrzése az SQL Server Management Studióval (SSMS)

Feljegyzés

Használja a kiszolgáló teljes tartománynevét (FQDN) az ügyfelek kapcsolati sztring (<server>.database.windows.net). A közvetlenül az IP-címre vagy a privát kapcsolat teljes tartománynevét (<server>.privatelink.database.windows.net) használó bejelentkezési kísérletek meghiúsulnak. Ez a viselkedés kialakítás szerint történik, mivel a privát végpont a régióban az SQL Gateway felé irányítja a forgalmat, és a bejelentkezések sikeres végrehajtásához meg kell adni a megfelelő teljes tartománynevet.

Kövesse az alábbi lépéseket az SSMS használatával az SQL Database-hez való csatlakozáshoz. Miután SSMS használatával csatlakozott az SQL Database-hez, a következő lekérdezésnek tükröznie kell client_net_address, amely megfelel a csatlakoztatni kívánt Azure-beli virtuális gép magánhálózati IP-címének:

SELECT client_net_address

FROM sys.dm_exec_connections

WHERE session_id = @@SPID;

Átirányítási kapcsolati szabályzat használata privát végpontokkal

Javasoljuk, hogy az ügyfelek a privát kapcsolatot az Átirányítás kapcsolati szabályzattal használják a kisebb késés és a jobb átviteli sebesség érdekében. Ahhoz, hogy a kapcsolatok ezt a módot használják, az ügyfeleknek meg kell felelniük az alábbi előfeltételeknek:

Engedélyezze a bejövő kommunikációt a privát végpontot üzemeltető virtuális hálózattal az 1433–65535-ös porttartományba.

Engedélyezze a kimenő kommunikációt az ügyfelet üzemeltető virtuális hálózatról az 1433-65535-ös porttartományba.

Használja az átirányítási támogatással rendelkező illesztőprogramok legújabb verzióját. Az átirányítási támogatás az ODBC, AZ OLEDB, a NET SqlClient adatszolgáltató, a Core .NET SqlClient Adatszolgáltató és a JDBC (9.4-es vagy újabb verzió) illesztőprogramok részét képezi. Az összes többi illesztőprogramtól származó kapcsolatokat proxie-nek kell tekinteni.

Az előfeltételek teljesítése után az ügyfeleknek gyorsan ki kell választaniuk az Átirányítás kapcsolati szabályzatot.

Ha nem lehetséges módosítani a tűzfalbeállításokat, hogy engedélyezve legyen a kimenő hozzáférés az 1433-65535-ös porttartományon, alternatív megoldásként módosítsa a kapcsolati házirendet proxyra.

Az alapértelmezett kapcsolati szabályzatot használó meglévő privát végpontokat ki kell használni, azaz a proxykapcsolati szabályzatot az 1433-as porton fogják használni. Ennek az az oka, hogy elkerülhető, hogy az ügyfél forgalma ne érje el az SQL Database-t, mert az átirányításhoz szükséges porttartományok nem nyílnak meg.

Helyi kapcsolat privát társhálózat-létesítésen keresztül

Amikor az ügyfelek helyszíni gépekről csatlakoznak a nyilvános végponthoz, az IP-címüket kiszolgálószintű tűzfalszabály használatával kell hozzáadni az IP-alapú tűzfalhoz. Bár ez a modell jól működik a fejlesztési vagy tesztelési számítási feladatok egyes gépeihez való hozzáférés engedélyezéséhez, éles környezetben nehéz kezelni.

A Private Link használatával az ügyfelek az ExpressRoute, a privát társviszony-létesítés vagy a VPN-bújtatás használatával engedélyezhetik a helyek közötti hozzáférést a privát végponthoz. Az ügyfelek ezután letilthatják az összes hozzáférést a nyilvános végponton keresztül, és nem használhatják az IP-alapú tűzfalat az IP-címek engedélyezéséhez.

A Private Link használata az Azure SQL Database-hez

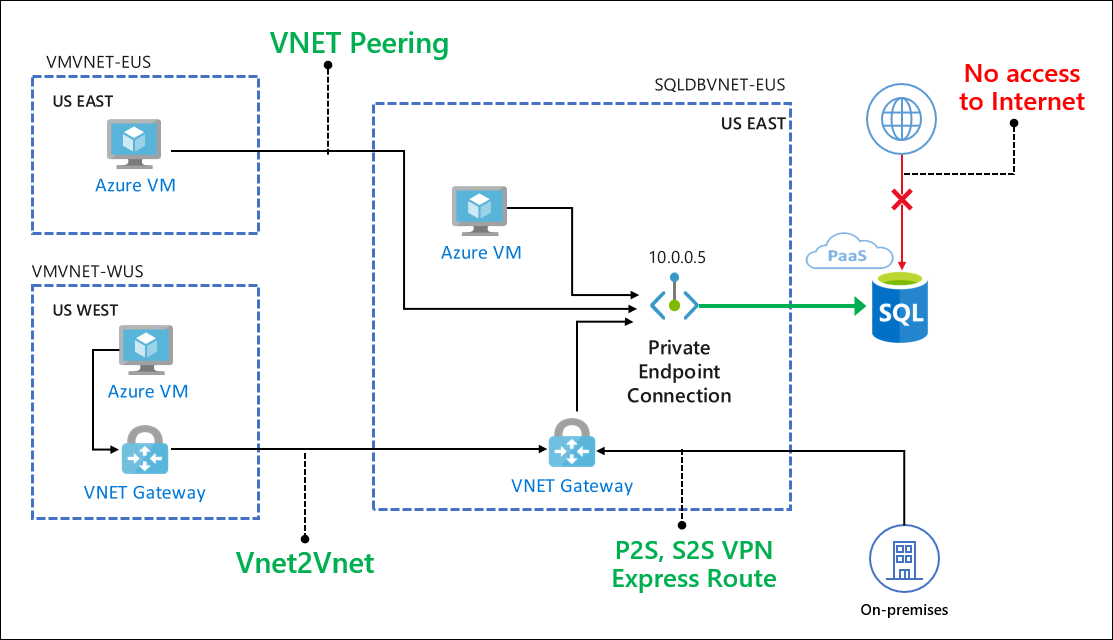

Az ügyfelek ugyanabból a virtuális hálózatból, egy régióban lévő társhálózatról, vagy virtuális hálózaton keresztül csatlakozhatnak a privát végponthoz a régiók közötti virtuális hálózati kapcsolathoz. Emellett az ügyfelek expressRoute,privát társviszony-létesítés vagy VPN-bújtatás használatával csatlakozhatnak a helyszíniről. Az alábbi egyszerűsített diagram a gyakori használati eseteket mutatja be.

Emellett azok a szolgáltatások, amelyek nem közvetlenül a virtuális hálózaton futnak, de integrálva vannak vele (például App Service-webalkalmazások vagy Functions) privát kapcsolatot is létesíthetnek az adatbázissal. Az adott használati esettel kapcsolatos további információkért tekintse meg az Azure SQL Database-architektúra-forgatókönyvhöz privát kapcsolattal rendelkező webalkalmazást.

Csatlakozás egy Azure-beli virtuális gépről a társhálózatban

Konfigurálja a virtuális hálózatok közötti társviszony-létesítést , hogy kapcsolatot létesítsen az SQL Database-hez egy Azure-beli virtuális gépről egy társhálózaton.

Csatlakozás azure-beli virtuális gépről virtuális hálózatról virtuális hálózati környezetbe

Konfigurálja a virtuális hálózatot virtuális hálózati VPN Gateway-kapcsolatra , hogy kapcsolatot létesítsen az SQL Database-ben lévő adatbázissal egy másik régióban vagy előfizetésben lévő Azure-beli virtuális gépről.

Csatlakozás helyszíni környezetből VPN-en keresztül

Ha helyszíni környezetből szeretne kapcsolatot létesíteni az SQL Database adatbázisával, válassza ki és implementálja az alábbi lehetőségek egyikét:

Fontolja meg a DNS-konfigurációs forgatókönyveket is, mivel a szolgáltatás teljes tartományneve feloldható a nyilvános IP-címmel.

Csatlakozás az Azure Synapse Analyticsből az Azure Storage-ba a PolyBase és a COPY utasítás használatával

A PolyBase-t és a COPY utasítást gyakran használják adatok Azure Storage-fiókokból az Azure Synapse Analyticsbe való betöltéséhez. Ha az Azure Storage-fiók, amelyből adatokat tölt be, csak virtuális hálózati alhálózatok egy csoportjához korlátozza a hozzáférést privát végpontokon, szolgáltatásvégpontokon vagy IP-alapú tűzfalakon keresztül, a PolyBase és a COPY utasítás közötti kapcsolat megszakad. Az importálási és exportálási forgatókönyvek virtuális hálózathoz védett Azure Storage-hoz csatlakozó Azure Synapse Analytics használatával történő engedélyezéséhez kövesse az itt leírt lépéseket.

Adatkiszivárgás megelőzése

Az Adatkiszivárgás az Azure SQL Database-ben akkor történik, amikor egy felhasználó, például egy adatbázis-rendszergazda képes adatokat kinyerni az egyik rendszerből, és áthelyezni egy másik helyre vagy rendszerre a szervezeten kívül. A felhasználó például egy harmadik fél tulajdonában lévő tárfiókba helyezi át az adatokat.

Fontolja meg azt a forgatókönyvet, amikor egy felhasználó SQL Server Management Studiót (SSMS) futtat egy Azure-beli virtuális gépen, amely egy SQL Database-adatbázishoz csatlakozik. Ez az adatbázis az USA nyugati adatközpontjában található. Az alábbi példa bemutatja, hogyan korlátozhatja a nyilvános végpontok hozzáférését az SQL Database-ben hálózati hozzáférés-vezérléssel.

- Tiltsa le az SQL Database-be a nyilvános végponton keresztüli összes Azure-szolgáltatás forgalmát az Azure Services kikapcsolásának engedélyezésével. Győződjön meg arról, hogy a kiszolgáló- és adatbázisszintű tűzfalszabályok nem engedélyezik az IP-címeket. További információ: Azure SQL Database és Azure Synapse Analytics hálózati hozzáférés-vezérlés.

- Csak a virtuális gép magánhálózati IP-címével engedélyezze az SQL Database-ben az adatbázisba történő forgalmat. További információt a szolgáltatásvégpontról és a virtuális hálózati tűzfalszabályokról szóló cikkekben talál.

- Az Azure-beli virtuális gépen az alábbiak szerint szűkítse le a kimenő kapcsolatok hatókörét hálózati biztonsági csoportok (NSG-k) és szolgáltatáscímkék használatával.

- Adjon meg egy NSG-szabályt a szolgáltatáscímke = SQL forgalmának engedélyezéséhez. WestUs – csak az USA nyugati régiójában lévő SQL Database-hez való csatlakozás engedélyezése.

- Adjon meg egy (magasabb prioritású) NSG-szabályt a Szolgáltatáscímke = SQL forgalom megtagadásához – az SQL Database-hez való csatlakozás megtagadása minden régióban.

A beállítás végén az Azure-beli virtuális gép csak az USA nyugati régiójában található SQL Database-adatbázishoz tud csatlakozni. A kapcsolat azonban nem korlátozódik egyetlen adatbázisra az SQL Database-ben. A virtuális gép továbbra is csatlakozhat az USA nyugati régiójában található bármely adatbázishoz, beleértve az előfizetés részét nem képező adatbázisokat is. Bár a fenti forgatókönyvben az adatkiszivárgás hatókörét egy adott régióra csökkentettük, még nem szüntettük meg teljesen.

A Private Link használatával az ügyfelek most már beállíthatnak hálózati hozzáférés-vezérléseket, például NSG-ket a privát végponthoz való hozzáférés korlátozásához. Az egyes Azure PaaS-erőforrások ezután meghatározott privát végpontokra lesznek leképezve. A rosszindulatú bennfentes csak a leképezett PaaS-erőforráshoz (például egy SQL Database-adatbázishoz) férhet hozzá, és nincs más erőforrás.