StrongSwan VPN konfigurálása P2S-tanúsítványhitelesítéshez IKEv2-kapcsolatokhoz – Linux

Ez a cikk segít csatlakozni az Azure-beli virtuális hálózathoz (VNet) a VPN Gateway pont–hely (P2S) VPN- és tanúsítványhitelesítéssel egy Ubuntu Linux-ügyfélről a strongSwan használatával.

Mielőtt elkezdené

Mielőtt hozzákezd, ellenőrizze, hogy a megfelelő cikkben van-e. Az alábbi táblázat az Azure VPN Gateway P2S VPN-ügyfelekhez elérhető konfigurációs cikkeket mutatja be. A lépések a hitelesítési típustól, az alagút típusától és az ügyfél operációs rendszerétől függően eltérőek.

| Hitelesítés | Alagúttípus | Ügyfél operációs rendszere | VPN-ügyfél |

|---|---|---|---|

| Tanúsítvány | |||

| IKEv2, SSTP | Windows | Natív VPN-ügyfél | |

| IKEv2 | macOS | Natív VPN-ügyfél | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-ügyfél OpenVPN-ügyfél 2.x-es verziója OpenVPN-ügyfél 3.x-es verziója |

|

| OpenVPN | macOS | OpenVPN-ügyfél | |

| OpenVPN | iOS | OpenVPN-ügyfél | |

| OpenVPN | Linux | Azure VPN-ügyfél OpenVPN-ügyfél |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-ügyfél | |

| OpenVPN | macOS | Azure VPN-ügyfél | |

| OpenVPN | Linux | Azure VPN-ügyfél |

Előfeltételek

Ez a cikk feltételezi, hogy már teljesítette a következő előfeltételeket:

- A VPN-átjáró a pont–hely tanúsítvány hitelesítéséhez és az IKEv2 alagúttípushoz van konfigurálva. A lépésekért tekintse meg a P2S VPN Gateway-kapcsolatok kiszolgálóbeállításainak konfigurálása – tanúsítványhitelesítés című témakört.

- A VPN-ügyfélprofil konfigurációs fájljai létrejöttek, és elérhetők. A lépésekért tekintse meg a VPN-ügyfélprofil konfigurációs fájljainak generálása című témakört.

Kapcsolati követelmények

Ha az IKEv2 alagúttípuson keresztüli strongSwan-ügyfél- és tanúsítványhitelesítés használatával szeretne csatlakozni az Azure-hoz, minden csatlakozó ügyfélhez a következő elemek szükségesek:

- Minden ügyfelet konfigurálni kell a strongSwan használatára.

- Az ügyfélnek helyileg a megfelelő tanúsítványokkal kell rendelkeznie.

Munkafolyamat

A cikk munkafolyamata a következő:

- Telepítse a strongSwant.

- Tekintse meg a létrehozott VPN-ügyfélprofil konfigurációs csomagjában található VPN-ügyfélprofil konfigurációs fájljait.

- Keresse meg a szükséges ügyféltanúsítványokat.

- Konfigurálja a strongSwant.

- Csatlakozás az Azure-hoz.

Információ a tanúsítványokról

A tanúsítványhitelesítéshez minden ügyfélszámítógépen telepíteni kell egy ügyféltanúsítványt. A használni kívánt ügyféltanúsítványt titkos kulccsal kell exportálni, és a tanúsítvány elérési útjának minden tanúsítványát tartalmaznia kell. Emellett egyes konfigurációk esetében telepítenie kell a főtanúsítvány adatait is.

A Linux-tanúsítványokról az alábbi cikkekben talál további információt:

A strongSwan telepítése

A parancsok megadásakor a következő konfigurációt használták:

- Számítógép: Ubuntu Server 18.04

- Függőségek: strongSwan

A szükséges strongSwan-konfiguráció telepítéséhez használja az alábbi parancsokat:

sudo apt-get update

sudo apt-get upgrade

sudo apt install strongswan

sudo apt install strongswan-pki

sudo apt install libstrongswan-extra-plugins

sudo apt install libtss2-tcti-tabrmd0

VPN-ügyfélprofil konfigurációs fájljainak megtekintése

A VPN-ügyfélprofil konfigurációs csomagjának létrehozásakor a VPN-ügyfelekhez szükséges konfigurációs beállításokat egy VPN-ügyfélprofil konfigurációs zip-fájlja tartalmazza. A VPN-ügyfélprofil konfigurációs fájljai a virtuális hálózat P2S VPN-átjárójának konfigurációira vonatkoznak. Ha a fájlok létrehozása után módosul a P2S VPN-konfiguráció, például a VPN protokolltípusának vagy hitelesítési típusának módosítása, új VPN-ügyfélprofil-konfigurációs fájlokat kell létrehoznia, és alkalmaznia kell az új konfigurációt az összes csatlakozni kívánt VPN-ügyfélre.

Keresse meg és bontsa ki a létrehozott és letöltött VPN-ügyfélprofil konfigurációs csomagját . A konfigurációhoz szükséges összes információt megtalálja az Általános mappában. Az Azure nem biztosít mobilkonfigurációs fájlt ehhez a konfigurációhoz.

Ha nem látja az Általános mappát, ellenőrizze a következő elemeket, majd hozza létre újra a zip-fájlt.

- Ellenőrizze a konfiguráció alagúttípusát. Valószínű, hogy az IKEv2 nem lett alagúttípusként kiválasztva.

- A VPN-átjárón ellenőrizze, hogy az SKU nem alapszintű-e. A VPN Gateway alapszintű termékváltozata nem támogatja az IKEv2-t. Ezután válassza az IKEv2 lehetőséget, és hozza létre újra a zip-fájlt az Általános mappa lekéréséhez.

A Generic mappa az alábbi fájlokat tartalmazza:

- VpnSettings.xml, amely olyan fontos beállításokat tartalmaz, mint a kiszolgáló címe és az alagút típusa.

- VpnServerRoot.cer, amely tartalmazza az Azure VPN Gateway P2S-kapcsolat beállítása során történő érvényesítéséhez szükséges főtanúsítványt.

A VPN-ügyfél konfigurálása

A VPN-ügyfélprofil-fájlok megtekintése után folytassa a használni kívánt lépésekkel:

Grafikus felhasználói felület lépései

Ez a szakasz végigvezeti a konfiguráción a strongSwan GUI használatával. Az alábbi utasítások az Ubuntu 18.0.4-en lettek létrehozva. Az Ubuntu 16.0.10 nem támogatja a strongSwan GUI-t. Ha az Ubuntu 16.0.10-et szeretné használni, a parancssort kell használnia. Előfordulhat, hogy az alábbi példák nem egyeznek a megjelenő képernyőkkel a Linux és a strongSwan verziójától függően.

Nyissa meg a terminált a strongSwan és a Network Manager telepítéséhez a példában található parancs futtatásával.

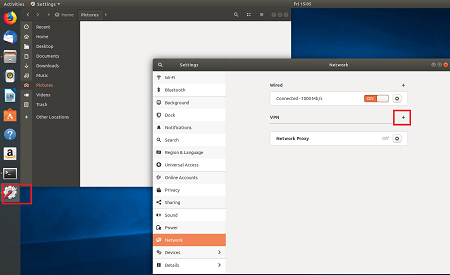

sudo apt install network-manager-strongswanVálassza a Beállítások, majd a Hálózat lehetőséget. Új kapcsolat létrehozásához kattintson a + gombra.

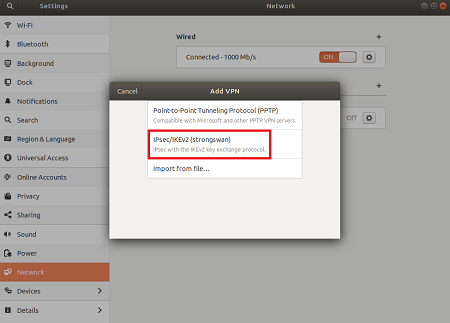

Válassza az IPsec/IKEv2 (strongSwan) lehetőséget a menüből, és kattintson duplán.

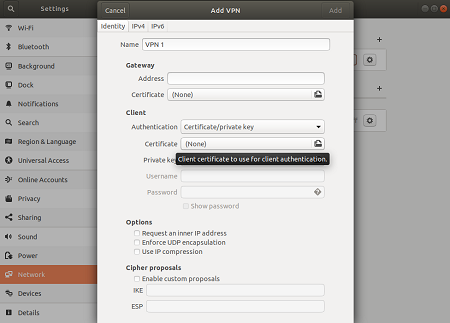

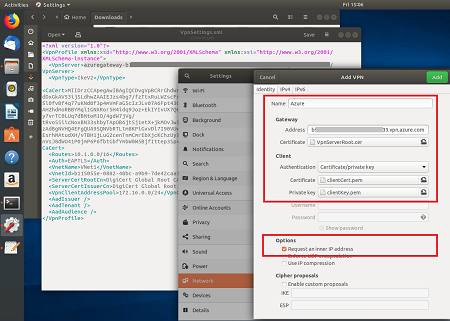

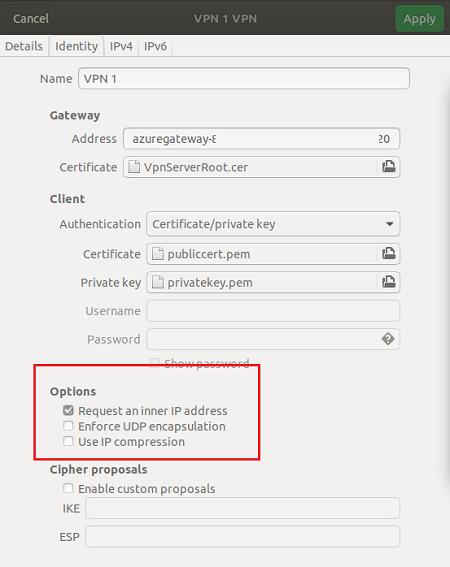

A VPN hozzáadása lapon adjon nevet a VPN-kapcsolatnak.

Nyissa meg a VpnSettings.xml fájlt a letöltött VPN-ügyfélprofil konfigurációs fájljaiban található Általános mappából. Keresse meg a VpnServer nevű címkét, és másolja a nevet az "azuregateway" kezdetű és a ".cloudapp.net" végződésű címkére.

Illessze be a nevet az új VPN-kapcsolat Cím mezőjébe az Átjáró szakaszban. Ezután válassza a Mappa ikont a Tanúsítvány mező végén, keresse meg az Általános mappát, és válassza a VpnServerRoot fájlt.

A kapcsolat Ügyfél szakaszában a hitelesítéshez válassza a Tanúsítvány/titkos kulcs lehetőséget. Tanúsítvány és titkos kulcs esetén válassza ki a korábban létrehozott tanúsítványt és titkos kulcsot. A Beállítások területen válassza a Belső IP-cím kérése lehetőséget. Ezután válassza a Hozzáadás lehetőséget.

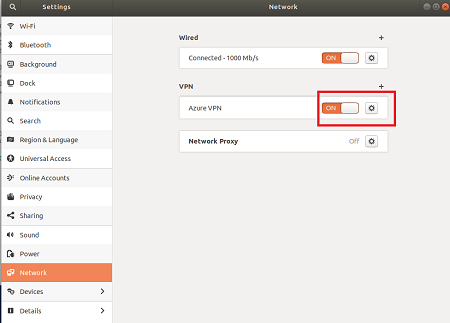

Kapcsolja be a kapcsolatot.

Parancssori felület lépései

Ez a szakasz végigvezeti a konfiguráción az strongSwan parancssori felület használatával.

A VPN-ügyfélprofil konfigurációs fájljainak Általános mappájából másolja vagy helyezze át a VpnServerRoot.cer a /etc/ipsec.d/cacerts mappába.

Másolja vagy helyezze át a létrehozott fájlokat a /etc/ipsec.d/certs és /etc/ipsec.d/private/ mappába. Ezek a fájlok az ügyféltanúsítvány és a titkos kulcs, a megfelelő könyvtárakban kell lenniük. Használja a következő parancsokat:

sudo cp ${USERNAME}Cert.pem /etc/ipsec.d/certs/ sudo cp ${USERNAME}Key.pem /etc/ipsec.d/private/ sudo chmod -R go-rwx /etc/ipsec.d/private /etc/ipsec.d/certsFuttassa a következő parancsot a gazdagépnév megjegyzéséhez. Ezt az értéket a következő lépésben fogja használni.

hostnamectl --staticNyissa meg a VpnSettings.xml fájlt, és másolja ki az

<VpnServer>értéket. Ezt az értéket a következő lépésben fogja használni.Módosítsa az alábbi példában szereplő értékeket, majd adja hozzá a példát az /etc/ipsec.conf konfigurációhoz .

conn azure keyexchange=ikev2 type=tunnel leftfirewall=yes left=%any # Replace ${USERNAME}Cert.pem with the key filename inside /etc/ipsec.d/certs directory. leftcert=${USERNAME}Cert.pem leftauth=pubkey leftid=%client # use the hostname of your machine with % character prepended. Example: %client right= #Azure VPN gateway address. Example: azuregateway-xxx-xxx.vpn.azure.com rightid=% #Azure VPN gateway FQDN with % character prepended. Example: %azuregateway-xxx-xxx.vpn.azure.com rightsubnet=0.0.0.0/0 leftsourceip=%config auto=add esp=aes256gcm16Adja hozzá a titkos értékeket a /etc/ipsec.secrets fájlhoz.

A PEM-fájl nevének meg kell egyeznie azzal, amit korábban ügyfélkulcsfájlként használt.

: RSA ${USERNAME}Key.pem # Replace ${USERNAME}Key.pem with the key filename inside /etc/ipsec.d/private directory.Futtassa az alábbi parancsot:

sudo ipsec restart sudo ipsec up azure

Következő lépések

További lépésekért térjen vissza a P2S Azure Portal cikkéhez.