Teljes felügyelet alapelvek alkalmazása küllős virtuális hálózatra az Azure-ban

Összefoglalás: Ha Teljes felügyelet elveket szeretne alkalmazni egy küllős virtuális hálózatra az Azure-ban, a szerepköralapú hozzáférés-vezérlést (RBAC) kell használnia, el kell különítenie az alhálózatokat és a virtuális gépeket (erőforráscsoportokat, hálózati biztonsági csoportokat és alkalmazásbiztonsági csoportokat), biztonságossá kell tennie a forgalmat és az erőforrásokat a virtuális hálózatban és a virtuálisgép-alkalmazásokban, és engedélyeznie kell a fokozott fenyegetésészlelést, riasztást és védelmet.

Ez a cikk az Azure-beli IaaS-számítási feladatok küllős virtuális hálózatára (VNet) vonatkozó Teljes felügyelet alapelveit az alábbi módokon ismerteti:

| Teljes felügyelet elv | Definíció | Megfelelteti: |

|---|---|---|

| Explicit ellenőrzés | Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján. | Alkalmazásbiztonsági csoportok használatával ellenőrizze, hogy az egyes hálózati adapterek rendelkeznek-e engedéllyel az adott csatornákon keresztüli kommunikációhoz. |

| A legkevésbé kiemelt hozzáférés használata | Korlátozza a felhasználói hozzáférést a Just-In-Time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatokkal és az adatvédelemmel. | Ne engedélyezze alapértelmezés szerint a 3389/RDP-hozzáférést egyik csatornán sem. Használjon megfelelő szerepkör-engedélyeket a küllős környezethez. |

| A szabálysértés feltételezése | Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához. | Korlátozza az erőforrások közötti szükségtelen kommunikációt. Győződjön meg arról, hogy be tud jelentkezni a hálózati biztonsági csoportokba, és megfelelő betekintést biztosít a rendellenes forgalomba. A hálózati biztonsági csoportok változásainak nyomon követése. |

Ez a cikk egy cikksorozat része, amely bemutatja, hogyan alkalmazhatja a Teljes felügyelet alapelveit egy olyan Környezetben az Azure-ban, amely egy virtuálisgép-alapú számítási feladatot futtató küllős virtuális hálózatot tartalmaz. További információ: Az Azure IaaS Teljes felügyelet alapelveinek áttekintése.

Referenciaarchitektúra

Az alábbi ábra egy gyakori referenciaarchitektúrát mutat be az IaaS-alapú számítási feladatokhoz.

A diagramon:

- A küllős virtuális hálózatok olyan összetevőket tartalmaznak, amelyek támogatják a virtuális gépekből álló IaaS-alkalmazásokat.

- Az IaaS-alkalmazás egy háromrétegű alkalmazás, amely két virtuális gépből áll minden szinten: előtér, alkalmazás és adatok.

- Minden szint egy dedikált alhálózaton belül található, egy dedikált hálózati biztonsági csoporttal.

- Minden virtuálisgép-szerepkör hozzá van rendelve egy, a szerepkörének megfelelő alkalmazásbiztonsági csoporthoz.

- Az alkalmazáshoz való hozzáférést a saját alhálózatában található Application Gateway biztosítja.

A referenciaarchitektúra által megjelenített alkalmazás az N szintű architektúra stílusát követi

Az alábbi ábra egy küllős virtuális hálózat erőforráscsoportjának összetevőit mutatja be egy Azure-előfizetésben, a központi virtuális hálózat előfizetésétől elkülönítve.

A diagramban a küllős virtuális hálózat összes összetevője egy dedikált erőforráscsoportban található:

- Egy virtuális hálózat

- Egy Azure-alkalmazás átjáró (App GW), beleértve a webalkalmazási tűzfalat (WAF)

- Három hálózati biztonsági csoport, egy minden alkalmazásszinthez

- Három alkalmazásbiztonsági csoport, egy az egyes alkalmazásszintekhez

A cikk tartalma

Teljes felügyelet alapelvek az architektúra egészére vonatkoznak, a bérlői és címtárszinttől kezdve egészen a virtuális gépek alkalmazásbiztonsági csoportokhoz való hozzárendelésig. Az alábbi táblázat az architektúra biztonságossá tételére vonatkozó javaslatokat ismerteti.

| Lépés | Task | Teljes felügyelet alkalmazott elv(ek) |

|---|---|---|

| 0 | Használja a Microsoft Entra szerepköralapú hozzáférés-vezérlést (RBAC), vagy állítson be egyéni szerepköröket a hálózati erőforrásokhoz. | A legkevésbé kiemelt hozzáférés használata |

| 2 | Az infrastruktúra elkülönítése saját erőforráscsoportba. | A szabálysértés feltételezése |

| 3 | Hozzon létre egy hálózati biztonsági csoportot minden alhálózathoz. | A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 4 | Hozzon létre egy alkalmazásbiztonsági csoportot minden egyes virtuálisgép-szerepkörhöz. | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 5 | A virtuális hálózaton belüli forgalom és erőforrások védelme: |

Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 6 | Biztonságos hozzáférés a virtuális hálózathoz és az alkalmazáshoz. | A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 7 | Speciális veszélyforrások észlelésének, riasztásának és védelmének engedélyezése. | A szabálysértés feltételezése |

1. lépés: A Microsoft Entra RBAC használata vagy egyéni szerepkörök beállítása hálózati erőforrásokhoz

A Microsoft Entra RBAC beépített szerepköreit használhatja a hálózati közreműködők számára. Egy másik módszer azonban az egyéni szerepkörök használata. A küllős hálózatkezelőknek nincs szükségük teljes hozzáférésre a Microsoft Entra RBAC hálózati közreműködői szerepkör által biztosított hálózati erőforrásokhoz, de több engedélyre van szükségük, mint más gyakori szerepkörökre. Egyéni szerepkörrel hatókörbe helyezheti a szükséges hozzáférést.

Ennek megvalósításának egyik egyszerű módja az Azure Landing Zone referenciaarchitektúrájában található egyéni szerepkörök üzembe helyezése.

Az adott szerepkör a Network Management egyéni szerepköre, amely a következő engedélyekkel rendelkezik:

- Az összes olvasása a hatókörben

- A hálózati szolgáltatóval végzett műveletek

- A támogatási szolgáltatóval végzett műveletek

- Az erőforrás-szolgáltatóval végzett műveletek

Ezt a szerepkört az egyéni szerepkörök szkriptjeivel vagy a Microsoft Entra ID-val hozhatja létre az Azure-beli egyéni szerepkörökben leírt eljárással – Azure RBAC.

2. lépés: Az infrastruktúra elkülönítése saját erőforráscsoportba

A hálózati erőforrások számítási, adat- vagy tárolási erőforrásoktól való elkülönítésével csökkentheti az engedélyek kifutásának valószínűségét. Emellett azáltal, hogy minden kapcsolódó erőforrás egy erőforráscsoportban található, létrehozhat egy biztonsági hozzárendelést, és hatékonyabban kezelheti az erőforrások naplózását és figyelését.

A küllős hálózati erőforrások egy megosztott erőforráscsoport több környezetében való rendelkezésre állása helyett hozzon létre egy dedikált erőforráscsoportot. A jelen cikk által támogatott referenciaarchitektúra ezt a fogalmat szemlélteti.

Az ábrán a referenciaarchitektúra erőforrásai és összetevői dedikált erőforráscsoportokra vannak osztva a virtuális gépekhez, tárfiókokhoz, központi virtuális hálózatok erőforrásaihoz és küllős virtuális hálózati erőforrásokhoz.

Egy dedikált erőforráscsoporttal az alábbi eljárással rendelhet hozzá egyéni szerepkört: Oktatóanyag: Felhasználói hozzáférés biztosítása az Azure-erőforrásokhoz az Azure Portal – Azure RBAC használatával.

További javaslatok:

- Névvel ellátott személyek helyett hivatkozzon egy biztonsági csoportra a szerepkörhöz.

- A vállalati identitáskezelési mintákon keresztül kezelheti a biztonsági csoporthoz való hozzáférést.

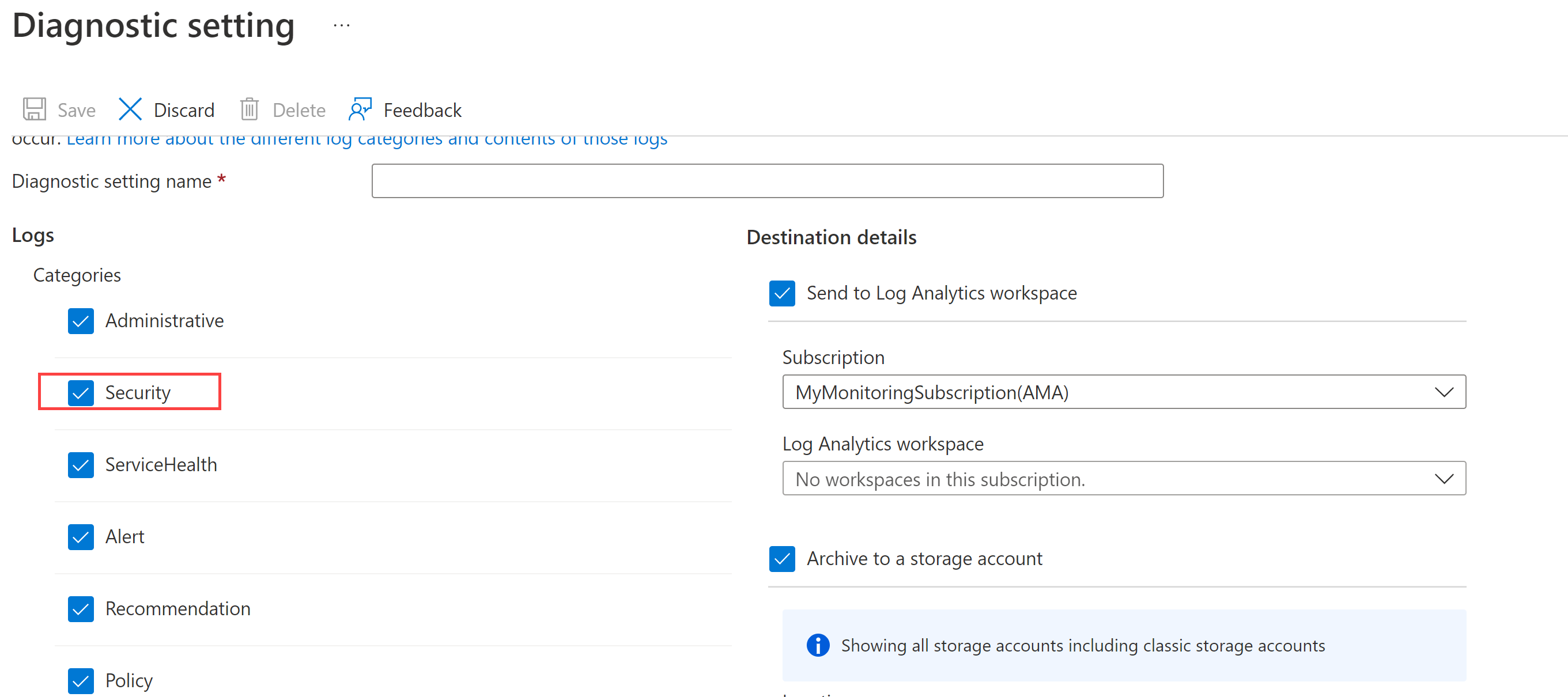

Ha nem olyan házirendeket használ, amelyek naplótovábbítást kényszerítenek az erőforráscsoportokon, konfigurálja ezt az erőforráscsoport tevékenységnaplójában: Lépjen a Tevékenységnapló > exportálási tevékenységnaplói elemre, majd válassza a + Diagnosztikai beállítás hozzáadása lehetőséget.

A Diagnosztikai beállítás képernyőn válassza ki az összes naplókategóriát (különösen a Biztonság), és küldje el őket a megfelelő naplózási forrásoknak, például egy Log Analytics-munkaterületnek a megfigyelhetőség érdekében, vagy egy tárfiókot a hosszú távú tároláshoz.

Előfizetés demokratizálása

Bár közvetlenül nem kapcsolódik a hálózatkezeléshez, az előfizetés RBAC-ját hasonló módon kell megterveznie. Az erőforrások erőforráscsoportonkénti logikai elkülönítése mellett az előfizetést az üzleti területek és a portfóliótulajdonosok alapján is el kell különíteni. Az előfizetést felügyeleti egységként szűk körben kell használni.

Az előfizetések demokratizálásáról az Azure kezdőzónájának tervezési alapelveit felhőadaptálási keretrendszer.

A diagnosztikát az Azure Monitor diagnosztikai beállítás biztonságikategóriájából konfigurálhatja, ahogy az itt látható.

A diagnosztikai beállítások című témakörben megtudhatja, hogyan tekintheti át ezeket a naplókat és riasztásokat.

3. lépés: Hálózati biztonsági csoport létrehozása minden alhálózathoz

Az Azure-beli hálózati biztonsági csoportok az Azure-beli virtuális hálózatok Azure-erőforrásai közötti hálózati forgalom szűrésére szolgálnak. Javasoljuk, hogy minden alhálózatra alkalmazzon egy hálózati biztonsági csoportot, amelyet alapértelmezés szerint az Azure-szabályzat kényszerít az Azure Landing Zones üzembe helyezésekor. A hálózati biztonsági csoportok olyan biztonsági szabályokat tartalmaznak, amelyek engedélyezik vagy letiltják a különböző típusú Azure-erőforrások bejövő vagy kimenő hálózati forgalmát. Az egyes szabályokhoz meghatározhatja a forrást és a célt, valamint a használni kívánt portot és protokollt.

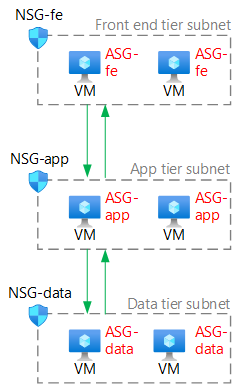

Többrétegű virtuálisgép-alapú alkalmazások esetében a javaslat egy dedikált hálózati biztonsági csoport (NSG az alábbi ábrán) létrehozása minden olyan alhálózathoz, amely virtuálisgép-szerepkört üzemeltet.

A diagramon:

- Az alkalmazás minden szintje egy dedikált alhálózatban van üzemeltetve, például az előtérszinten, az alkalmazásszinten és az adatszinten.

- Mindegyik alhálózathoz hálózati biztonsági csoport van konfigurálva.

Ha a hálózati biztonsági csoportokat az ábrán láthatótól eltérő módon konfigurálja, az egyes hálózati biztonsági csoportok vagy az összes hálózati biztonsági csoport helytelen konfigurálásához vezethet, és problémákat okozhat a hibaelhárítás során. Emellett megnehezítheti a monitorozást és a naplózást.

Hálózati biztonsági csoport létrehozása ezzel a folyamattal: Azure-beli hálózati biztonsági csoport létrehozása, módosítása vagy törlése

Tekintse meg a hálózati biztonsági csoportokat , és ismerje meg, hogyan használhatja őket a környezet védelmére.

4. lépés: Alkalmazásbiztonsági csoport létrehozása minden virtuálisgép-szerepkörhöz

Az alkalmazásbiztonsági csoportokkal az alkalmazás struktúrájának természetes bővítményeként konfigurálhatja a hálózati biztonságot, így csoportosíthatja a virtuális gépeket, és ezen csoportok alapján meghatározhatja a hálózati biztonsági szabályokat. A biztonsági szabályokat újrahasznosíthatja nagy léptékben is a konkrét IP-címek manuális karbantartása nélkül. A platform képes kezelni a konkrét IP-címek és a szabálykészletek jelentette összetettséget, így Ön az üzleti logikára összpontosíthat.

A számítási feladaton belül azonosítsa az adott virtuálisgép-szerepköröket. Ezután hozzon létre egy alkalmazásbiztonsági csoportot az egyes szerepkörökhöz. A referenciaarchitektúra három alkalmazásbiztonsági csoportot jelöl.

A diagramon:

- Az alkalmazás támogatásához három alkalmazásbiztonsági csoport jön létre, amelyek mindegyik réteghez tartoznak: az előtérhez, az alkalmazáshoz és az adatokhoz.

- Minden virtuális gép hozzá van rendelve a szerepköréhez tartozó alkalmazásbiztonsági csoporthoz (piros szöveg a diagramon).

Az alkalmazásbiztonsági csoportokról és azok virtuális gépekhez való hozzárendeléséről további információt az Azure alkalmazásbiztonsági csoportjainak áttekintésében talál.

Feljegyzés

Terheléselosztók használata esetén a terheléselosztó IP-címének a hálózati biztonsági csoportokban való használatára van szükség, mivel az alkalmazásbiztonsági csoportok nem hatókörbe helyezhetik a terheléselosztót.

5. lépés: A virtuális hálózaton belüli forgalom és erőforrások védelme

Ez a szakasz a következő javaslatokat ismerteti:

- Alapkonfiguráció megtagadási szabályainak üzembe helyezése hálózati biztonsági csoportok esetén

- Alkalmazásspecifikus szabályok üzembe helyezése alkalmazásbiztonsági csoportokhoz

- Felügyeleti forgalom megtervezése a virtuális hálózaton

- Hálózati biztonsági csoportok folyamatnaplózásának üzembe helyezése

Alapkonfiguráció megtagadási szabályainak üzembe helyezése hálózati biztonsági csoportok esetén

A Teljes felügyelet egyik kulcsfontosságú eleme a minimálisan szükséges hozzáférési szint használata. A hálózati biztonsági csoportok alapértelmezés szerint engedélyezték a szabályokat. A megtagadási szabályok alapkonfigurációjának hozzáadásával a legalacsonyabb szintű hozzáférés kényszeríthető.

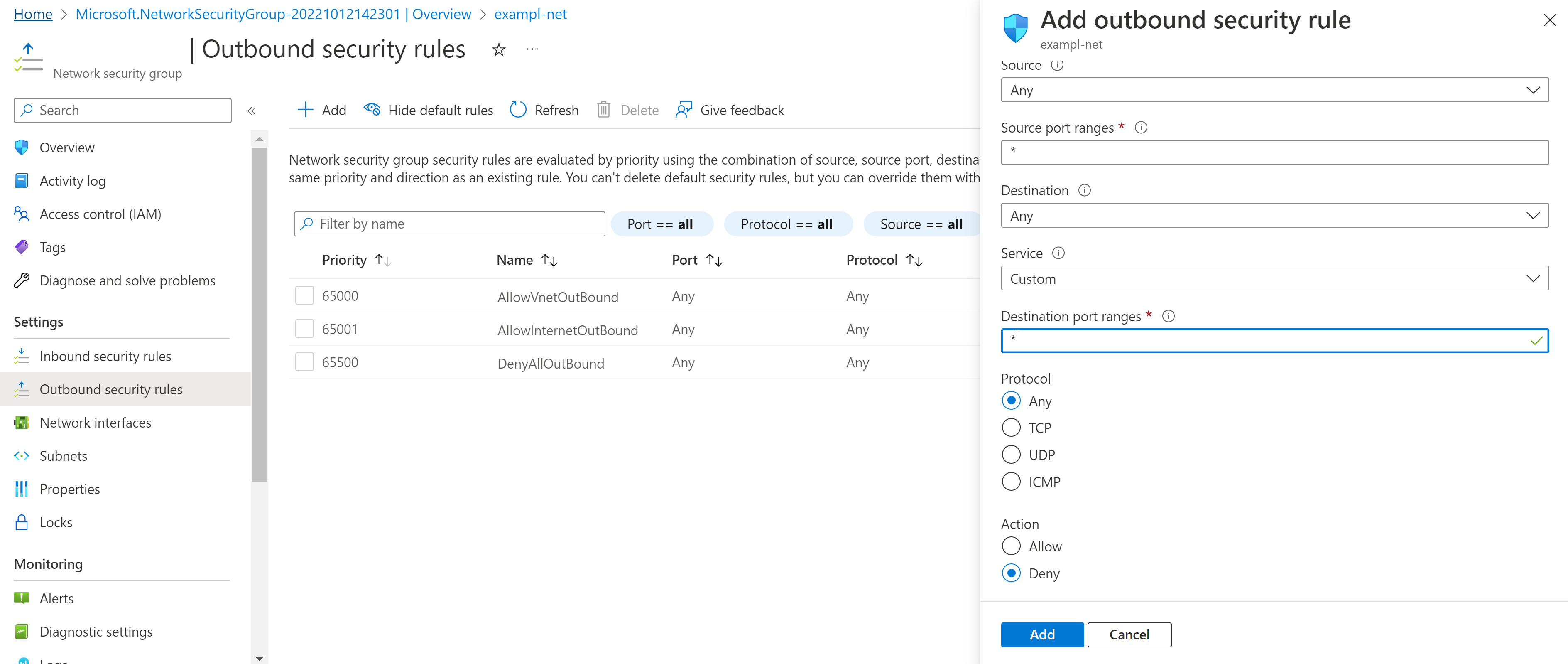

A kiépítés után hozzon létre egy megtagadási szabályt minden bejövő és kimenő szabályban, amelynek prioritása 4096. Ez az utolsó elérhető egyéni prioritás, ami azt jelenti, hogy továbbra is rendelkezik a fennmaradó hatókörrel az Engedélyezési műveletek konfigurálásához.

A hálózati biztonsági csoportban keresse meg a kimenő biztonsági szabályokat, és válassza a Hozzáadás lehetőséget. Töltse ki a következő mezőket:

- Forrás: Bármely

- Forrásporttartományok: *

- Cél: Bármely

- Szolgáltatás: Egyéni

- Célporttartományok: *

- Protokoll: bármely

- Művelet: Megtagadás

- Prioritás: 4096

- Név: DenyAllOutbound

- Leírás: Az összes kimenő forgalmat letiltja, kivéve, ha kifejezetten engedélyezett.

Íme egy példa.

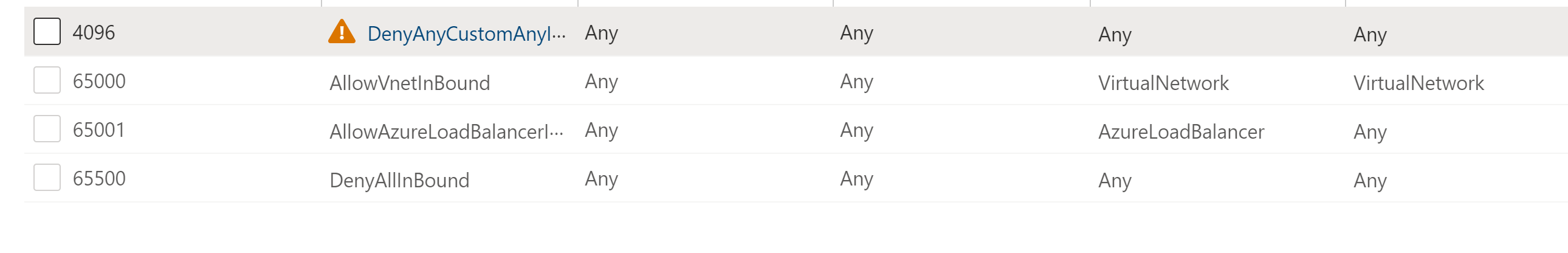

Ismételje meg ezt a folyamatot bejövő szabályokkal, és szükség szerint módosítsa a nevet és a leírást. Megfigyelheti, hogy a Bejövő biztonsági szabályok lapon figyelmeztetés jelenik meg a szabályon, ahogy az itt látható.

Ha a szabályra kattint, és lefelé görget, az itt látható módon további részletek jelennek meg.

Ez az üzenet a következő két figyelmeztetést tartalmazza:

- Az Azure Load Balancers alapértelmezés szerint nem fogja tudni elérni az erőforrásokat ezzel a hálózati biztonsági csoporttal.

- A virtuális hálózat többi erőforrása alapértelmezés szerint nem fog tudni hozzáférni az erőforrásokhoz ezzel a hálózati biztonsági csoporttal.

A Teljes felügyelet érdekében ennek így kell lennie. Ez azt jelenti, hogy csak azért, mert valami ezen a virtuális hálózaton található, nem jelenti azt, hogy azonnali hozzáféréssel rendelkezik az erőforrásokhoz. Minden forgalmi mintához létre kell hoznia egy olyan szabályt, amely kifejezetten engedélyezi azt, és ezt a legkisebb engedélymennyiséggel kell megtennie. Ezért ha konkrét kimenő kapcsolatokat használ a felügyelethez – például Active Directory tartományi szolgáltatások (AD DS) tartományvezérlőkhöz, privát DNS-virtuális gépekhez vagy adott külső webhelyekhez –, ezeket itt kell szabályozni.

Alternatív megtagadási szabályok

Ha az Azure Firewall használatával kezeli a kimenő kapcsolatokat, akkor a kimenő összes kimenő letiltás helyett az összes kimenő kapcsolatot megnyithatja. Az Azure Firewall implementációjának részeként beállít egy útvonaltáblát, amely elküldi az alapértelmezett útvonalat (0.0.0.0/0) a tűzfalnak, amely a virtuális hálózaton kívüli forgalmat kezeli.

Ezután létrehozhat egy megtagadás minden kimenő virtuális hálózatot, vagy engedélyezheti az összes kimenő (de a bejövő szabályokkal rendelkező elemek biztonságossá tételét).

További információ az Azure Firewallról és az útvonaltáblákról, hogy megismerje, hogyan használhatja őket a környezet biztonságának további növeléséhez.

Virtuálisgép-kezelési szabályok

Ha engedélyezni szeretné a virtuális gépeket a Microsoft Entra Bejelentkezési, Kártevőirtó és automatikus frissítésekkel való konfigurálásához engedélyeznie kell a következő kimenő kapcsolatokat. Ezek közül sok teljes tartománynév szerint történik, ami azt jelenti, hogy vagy az Azure Firewallra van szükség a teljes tartománynév szabályaihoz, vagy összetettebb tervet fog készíteni. Az Azure Firewall használata ajánlott.

Figyelmeztetés

Előfordulhat, hogy ezeket inkább a központi hálózatra szeretnénk áthelyezni.

A kimenő kapcsolatok a következők:

- A 443-as porton:

- enterpriseregistration.windows.net

- settings-win.data.microsoft.com

- sls.update.microsoft.com

- v10.events.data.microsoft.com

- login.microsoftonline.com

- pas.windows.net

- 169.254.169.254

- A 80-as porton:

- ctldl.windowsupdate.com

- www.msftconnecttest.com

- A 123-as porton:

- time.windows.com

- Az 1688-os porton:

- Azkms.core.windows.net

Alkalmazásspecifikus szabályok üzembe helyezése alkalmazásbiztonsági csoportokhoz

A legkisebb mennyiségű engedélyekkel rendelkező forgalmi mintákat definiálja, és csak a kifejezetten engedélyezett útvonalakat követi. Az alábbi példadiagram alkalmazásbiztonsági csoportok használatával határozza meg a hálózati forgalom mintáit a küllős virtuális hálózatok hálózati biztonsági csoportjaiban, amelyeket egy központi virtuális hálózattal együtt használnak. Ez az ajánlott konfiguráció.

Egy másik példaként íme egy különálló küllős virtuális hálózat konfigurációja, amelyben a webalkalmazási tűzfal a küllős virtuális hálózat Application Gateway alhálózatába kerül.

A következő hálózati biztonsági csoportszabályokra van szüksége:

- Internetes forgalom engedélyezése az APP GW alhálózatba (HTTPS 443).

- Az APP GW alhálózatról az előtérszintű virtuális gépekre (HTTPS 433) érkező forgalom engedélyezése.

- A forgalom engedélyezése az előtérszintű virtuális gépekről az alkalmazásszintű terheléselosztóba (HTTPS 443).

- Az alkalmazásszintű terheléselosztóról az alkalmazásszintű virtuális gépekre (HTTPS 443) érkező forgalom engedélyezése.

- Az alkalmazásszintű virtuális gépekről az adatréteg-terheléselosztóba (SQL 1433) érkező forgalom engedélyezése.

- Adatréteg-terheléselosztóról az adatréteg virtuális gépeire (SQL 1433) érkező forgalom engedélyezése.

- Adatréteg virtuális gépek közötti forgalom engedélyezése (SQL 1433)

Először konfigurálja az SQL-mintát, majd ismételje meg a folyamatot a többi réteggel. A következő szakaszok azok a szabályok konfigurációi, amelyek egyetlen alkalmazásszintre korlátozzák a hálózati forgalmat.

5. szabály – Az alkalmazásszintű virtuális gépekről az adatréteg terheléselosztója felé történő forgalom engedélyezése (SQL 1433)

Az alkalmazásréteg alhálózatának hálózati biztonsági csoportjában lépjen a Bejövő biztonsági szabályok elemre, és válassza a Hozzáadás lehetőséget. Töltse ki a listát a következőkkel:

- Forrás: Alkalmazásbiztonsági csoport

- Forrásalkalmazás biztonsági csoportjai: Válassza ki az üzleti szintű alkalmazásbiztonsági csoportot

- Forrásport-tartományok: 1433 (Előfordulhat, hogy a forrásforgalom különböző portokról származik, és ha ez a minta jelentkezik, hozzáadhat forrásporttartományokat a *-hoz bármely forrásport engedélyezéséhez. A célport jelentősebb, és egyes javaslatok a forrásportok esetében mindig *-t használnak)

- Cél: IP-címek

- Cél IP-címek/CIDR-tartományok: a terheléselosztó explicit IP-címe

- Itt az explicit IP-címet kell használnia, mert nem tud terheléselosztót társítani egy alkalmazásbiztonsági csoporthoz.

- Megtervezheti az IP-sémát, vagy üzembe helyezheti a terheléselosztót, és hivatkozhat a hozzárendelt IP-címre.

- Szolgáltatás: MS SQL

- Célporttartományok: Ezt a rendszer automatikusan kitölti az 1433-as porton

- Protokoll: Ez automatikusan ki van választva a TCP-hez

- Művelet: Engedélyezés

- Prioritás: 100 és 4096 közötti érték. A 105-ös számmal kezdődhet.

- Név: Allow-App-Tier-to-Data-LB-Inbound

- Leírás: Engedélyezi a bejövő hozzáférést az adatréteg terheléselosztójától az alkalmazásszintű virtuális gépekhez.

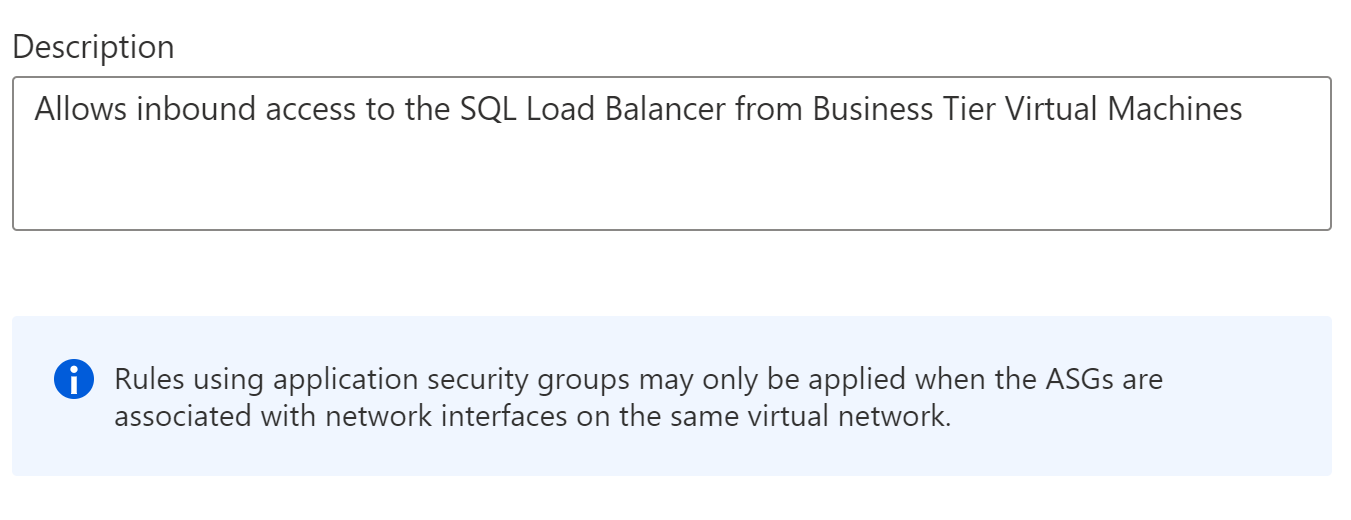

A befejezés után egy kék ikon jelzi a szabálysal kapcsolatos tájékoztató riasztásokat. A szabályra kattintva a következő üzenet érhető el:

- "Alkalmazásbiztonsági csoportokat használó szabályok csak akkor alkalmazhatók, ha az alkalmazásbiztonsági csoportok ugyanazon a virtuális hálózaton lévő hálózati adapterekhez vannak társítva."

Íme egy példa.

A szabály csak akkor érvényes, ha ezt az alkalmazásbiztonsági csoportot használja ebben a hálózatban.

Végül ugyanabban a hálózati biztonsági csoportban lépjen a kimenő biztonsági szabályokra, és válassza a Hozzáadás lehetőséget. Töltse ki a példához hasonló listát, és módosítsa a bejövő forgalmat kimenőre.

6. szabály – Adatréteg-terheléselosztóból adatréteg virtuális gépekre (SQL 1433) érkező forgalom engedélyezése

Az adatréteg alhálózatának hálózati biztonsági csoportjában keresse meg a bejövő biztonsági szabályokat, és válassza a Hozzáadás lehetőséget. Töltse ki a listát a következőkkel:

- Forrás: IP-cím

- Forrás IP-címe: A terheléselosztó IP-címe

- Forrásporttartományok: 1433

- Cél: Alkalmazásbiztonsági csoport

- Célalkalmazás biztonsági csoportjai: Válassza ki az adatréteg alkalmazásbiztonsági csoportját

- Szolgáltatás: MS SQL

- Célporttartományok: Ezt a rendszer automatikusan kitölti az 1433-at.

- Protokoll: Ez automatikusan ki van választva a TCP-hez.

- Művelet: Engedélyezés

- Prioritás: 100 és 4096 közötti érték. A 105-ös számmal kezdődhet.

- Név: Allow-SQL-LB-to-SQL-VMs-Inbound

- Leírás: Engedélyezi a bejövő hozzáférést az SQL-alapú adatréteg virtuális gépeihez az adatréteg terheléselosztójából.

Ugyanabban a hálózati biztonsági csoportban keresse meg a kimenő biztonsági szabályokat, és válassza a Hozzáadás lehetőséget. Töltse ki a listát a példában leírtak szerint, és módosítsa a bejövő adatokat kimenőre.

7. szabály – Adatréteg virtuális gépek közötti forgalom engedélyezése (SQL 1433)

Az adatréteg alhálózatának hálózati biztonsági csoportjában keresse meg a bejövő biztonsági szabályokat, és válassza a Hozzáadás lehetőséget. Töltse ki a listát a következőkkel:

- Forrás: Alkalmazásbiztonsági csoport

- Célalkalmazás biztonsági csoportjai: Válassza ki az adatréteg alkalmazásbiztonsági csoportját

- Forrásporttartományok: 1433

- Cél: Alkalmazásbiztonsági csoportok

- Célalkalmazás biztonsági csoportjai: Válassza ki az adatréteg alkalmazásbiztonsági csoportját

- Szolgáltatás: MS SQL

- Célporttartományok: Ezt a rendszer automatikusan kitölti az 1433-at.

- Protokoll: Ez automatikusan ki van választva a TCP-hez.

- Művelet: Engedélyezés

- Prioritás: 100 és 4096 közötti érték. A 105-ös számmal kezdődhet.

- Név: Allow-SQL-VM-to-SQL-VM-Inbound

- Leírás: Engedélyezi a bejövő hozzáférést az SQL-alapú adatréteg virtuális gépei között.

Ugyanabban a hálózati biztonsági csoportban keresse meg a kimenő biztonsági szabályokat, és válassza a Hozzáadás lehetőséget. Töltse ki a listát az előző listaként, és módosítsa a bejövő forgalmat kimenőre.

Ezzel a három szabállyal meghatározta az egyetlen alkalmazásszint Teljes felügyelet kapcsolati mintáját. Ezt a folyamatot szükség szerint megismételheti a további folyamatokhoz.

Felügyeleti forgalom megtervezése a virtuális hálózaton

Az alkalmazásspecifikus forgalom mellett a felügyeleti forgalmat is meg kell terveznie. A felügyeleti forgalom azonban általában a küllős virtuális hálózaton kívülről származik. További szabályokra van szükség. Először is ismernie kell azokat a portokat és forrásokat, amelyekből a felügyeleti forgalom származik. Általában az összes felügyeleti forgalomnak a küllő központi hálózatában található tűzfalról vagy más NVA-ról kell folynia.

Tekintse meg a teljes referenciaarchitektúrát az Azure IaaS Teljes felügyelet alapelveinek áttekintése című cikkben.

Ez a konkrét felügyeleti igényektől függően változik. A tűzfalberendezésekre és a hálózati biztonsági csoport szabályaira vonatkozó szabályokat azonban a platform hálózati oldalán és a számítási feladatok hálózatkezelési oldalán is explicit módon engedélyezni kell.

Hálózati biztonsági csoportok folyamatnaplózásának üzembe helyezése

Még ha a hálózati biztonsági csoport blokkolja is a szükségtelen forgalmat, akkor sem jelenti azt, hogy teljesülnek a céljai. Továbbra is figyelemmel kell kísérnie a explicit mintákon kívül zajló forgalmat, hogy tudja, történt-e támadás.

A hálózati biztonsági csoportok folyamatnaplózásának engedélyezéséhez kövesse a következő oktatóanyagot: Naplózza a virtuális gépről érkező és onnan érkező hálózati forgalmat a létrehozott meglévő hálózati biztonsági csoporttal szemben.

Feljegyzés

- A tárfióknak követnie kell a Teljes felügyelet tárfiókra vonatkozó útmutatást.

- A naplókhoz való hozzáférést szükség szerint korlátozni kell.

- Szükség esetén a Log Analyticsbe és a Sentinelbe is be kell folyniuk.

Bejövő webes forgalom védelme IDPS használatával

A küllős virtuális hálózat vezérlői mellett azure-tűzfalat is használhat további ellenőrzések végrehajtásához. Bár az Azure Front Door és az Application Gateway webalkalmazási tűzfal funkciója a gyakori webes támadások forgalmát vizsgálja, az Azure Firewall használatával mélyebb szintű ellenőrzést biztosíthat.

Az elérhető összes jel használatához és a hálózati forgalom központi láthatóságának fenntartásához ajánlott az Application Gatewayről az Azure Firewallra irányítani a forgalmat. Ezután további jeleket kereshet a forgalomban, és rögzítheti a viselkedést a naplóiban. Erről a konfigurációról az Azure Firewall és az Application Gateway használatával rendelkező webalkalmazások nulla megbízhatóságú hálózata című cikkben olvashat bővebben. A viselkedés beállításáról további információt az Azure Firewall Premium konfigurálása Teljes felügyelet.

6. lépés: A virtuális hálózathoz és az alkalmazáshoz való biztonságos hozzáférés

A virtuális hálózathoz és az alkalmazáshoz való hozzáférés biztonságossá tétele a következőket foglalja magában:

- Az Azure-környezetben az alkalmazás felé irányuló forgalom védelme.

- Többtényezős hitelesítés és feltételes hozzáférési szabályzatok használata az alkalmazáshoz való felhasználói hozzáféréshez.

Az alábbi ábrán mindkét hozzáférési mód látható a referenciaarchitektúrában.

Adatforgalom védelme az Azure-környezetben a virtuális hálózat és az alkalmazás számára

Az Azure-környezeten belüli biztonsági forgalom nagy része már befejeződött. A tárolóerőforrások és a virtuális gépek közötti biztonságos kapcsolatok az Azure Storage-ra vonatkozó Teljes felügyelet elvek alkalmazásával vannak konfigurálva.

A központi erőforrások virtuális hálózathoz való hozzáférésének biztonságossá tételéhez lásd: Teljes felügyelet alapelvek alkalmazása egy Azure-beli központi virtuális hálózatra.

Többtényezős hitelesítés és feltételes hozzáférési szabályzatok használata az alkalmazáshoz való felhasználói hozzáféréshez

A virtuális gépekre vonatkozó Teljes felügyelet elvek alkalmazása című cikk azt javasolja, hogyan védheti meg közvetlenül a virtuális gépekre irányuló hozzáférési kérelmeket többtényezős hitelesítéssel és feltételes hozzáféréssel. Ezek a kérések valószínűleg rendszergazdáktól és fejlesztőktől származnak. A következő lépés az alkalmazáshoz való hozzáférés biztosítása többtényezős hitelesítéssel és feltételes hozzáféréssel. Ez az alkalmazáshoz hozzáférő összes felhasználóra vonatkozik.

Először is, ha az alkalmazás még nincs integrálva a Microsoft Entra-azonosítóval, tekintse meg a Microsoft Identitásplatform alkalmazástípusát.

Ezután adja hozzá az alkalmazást az identitás- és eszközhozzáférés-szabályzatok hatóköréhez.

Ha többtényezős hitelesítést konfigurál feltételes hozzáféréssel és kapcsolódó szabályzatokkal, útmutatóként használja a Teljes felügyelet javasolt házirendkészletét. Ide tartoznak a "Kezdőpont" szabályzatok, amelyek nem igényelnek eszközöket. Ideális esetben a virtuális gépekhez hozzáférő eszközök kezelése és a "Nagyvállalati" szint implementálása, amely Teljes felügyelet ajánlott. További információ: Common Teljes felügyelet identity and device access policies.

Az alábbi ábrán a Teljes felügyelet javasolt szabályzatai láthatók.

7. lépés: A speciális fenyegetésészlelés és -védelem engedélyezése

Előfordulhat, hogy az Azure-ra épülő küllős virtuális hálózatot már védi Felhőhöz készült Microsoft Defender (MDC), mivel az Azure-ban vagy a helyszínen futó informatikai üzleti környezetből származó egyéb erőforrások is védve lehetnek.

Ahogy a sorozat többi cikkében is említettük, a Felhőhöz készült Microsoft Defender egy felhőbiztonsági helyzetkezelés (CSPM) és a felhőbeli számítási feladatok védelme (CWP) eszköz, amely biztonsági javaslatokat, riasztásokat és speciális funkciókat, például adaptív hálózatmegerősítést kínál a felhőbiztonsági folyamat előrehaladásához. Ha jobban szeretné megjeleníteni, hogy hol Felhőhöz készült Defender illeszkedik a Microsoft nagyobb biztonsági környezetébe, tekintse meg a Microsoft kiberbiztonsági referenciaarchitektúráit.

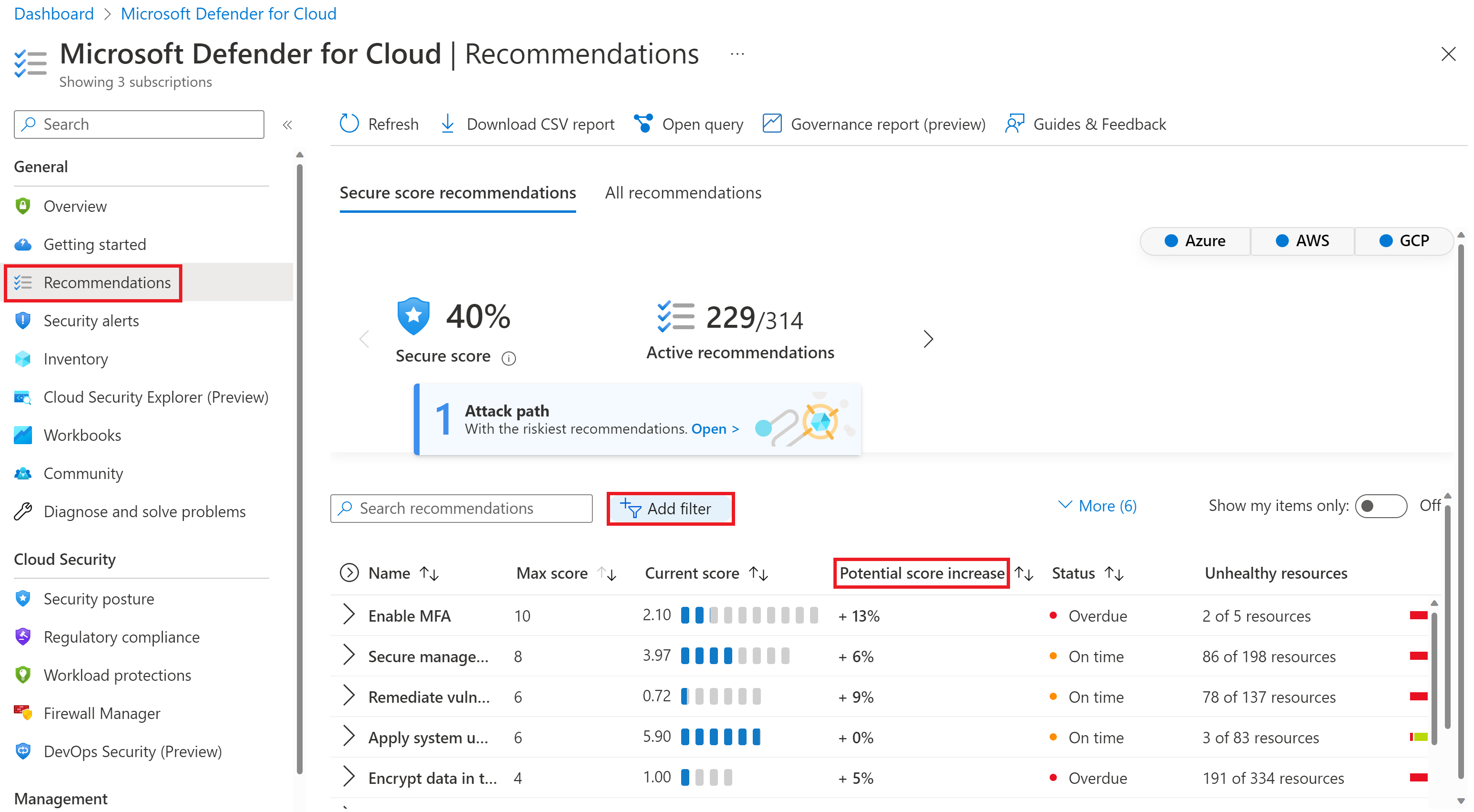

Ez a cikk nem tárgyalja részletesen a Felhőhöz készült Microsoft Defender, de fontos tisztában lenni azzal, hogy Felhőhöz készült Microsoft Defender a Log Analytics-munkaterületen betöltött Azure-szabályzatok és naplók alapján működik. Ha engedélyezve van a küllős virtuális hálózattal és a társított erőforrásokkal rendelkező előfizetés(ek)en, javaslatokat láthat a biztonsági helyzet javítása érdekében. Ezeket a javaslatokat tovább szűrheti a MITRE-taktikával, az erőforráscsoporttal stb. Fontolja meg az olyan javaslatok megoldásának rangsorolását, amelyek nagyobb hatással vannak a szervezet biztonságos pontszámára.

Íme egy példa a Felhőhöz készült Microsoft Defender portálon.

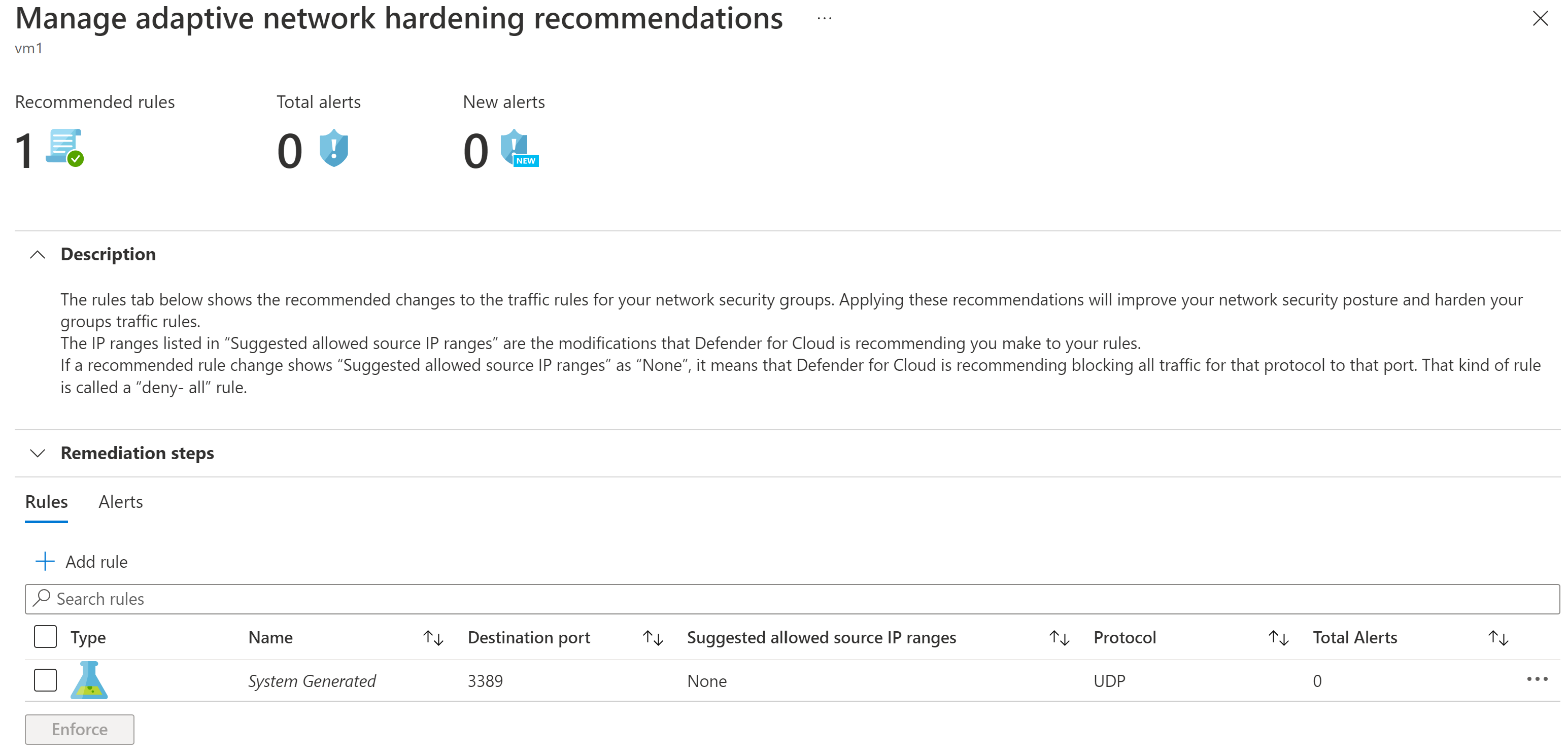

Ha a speciális számítási feladatok védelmét biztosító Felhőhöz készült Defender csomagok egyikét választja, az adaptív hálózatmegerősítési javaslatokat is tartalmaz a meglévő hálózati biztonsági csoportszabályok javítására. Íme egy példa.

A javaslatot a Kényszerítés gombra kattintva fogadhatja el, amely vagy létrehoz egy új hálózati biztonsági csoportszabályt, vagy módosít egy meglévőt.

Ajánlott betanítás

- Azure-erőforrások védelme azure-beli szerepköralapú hozzáférés-vezérléssel (Azure RBAC)

- Az Azure Monitor konfigurálása és kezelése

- Hálózati biztonsági csoportok konfigurálása

- Hálózati biztonság tervezése és megvalósítása

- Alkalmazásokhoz való hozzáférés biztonságossá tételéhez az Azure Identity Services használatával

Az Azure-beli biztonságra vonatkozó további képzéseket a Microsoft katalógusában talál:

Biztonság az Azure-ban | Microsoft Learn

Következő lépések

A Teljes felügyelet alapelveinek az Azure-ra való alkalmazásával kapcsolatos további cikkek:

- Az Azure IaaS áttekintése

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-alkalmazások az Amazon Web Servicesben

- Microsoft Sentinel és Microsoft Defender XDR

Technikai illusztrációk

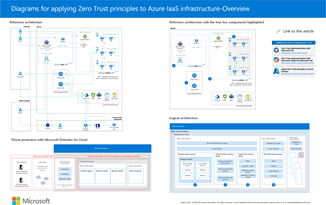

Ez a plakát egyoldalas, áttekintő áttekintést nyújt az Azure IaaS összetevőiről mint referencia- és logikai architektúrákról, valamint azokat a lépéseket, amelyek biztosítják, hogy ezek az összetevők rendelkezzenek az alkalmazott Teljes felügyelet modell "soha nem megbízható, mindig ellenőrizze" alapelveivel.

| Elem | Leírás |

|---|---|

PDF | Visio Frissítve: 2024. március |

Használja ezt az ábrát a következő cikkel együtt: Teljes felügyelet alapelvek alkalmazása az Azure IaaS áttekintésére Kapcsolódó megoldási útmutatók |

Ez a plakát az Azure IaaS-hez készült Teljes felügyelet különálló összetevőinek referencia- és logikai architektúráit, valamint részletes konfigurációit tartalmazza. A plakát oldalait külön informatikai részlegekhez vagy szakterületekhez használhatja, vagy a fájl Microsoft Visio-verziójával testre szabhatja az infrastruktúra diagramjait.

| Elem | Leírás |

|---|---|

PDF | Visio Frissítve: 2024. március |

Ezeket a diagramokat az alábbi cikkekkel együtt használhatja: Teljes felügyelet alapelvek alkalmazása az Azure IaaS áttekintésére Kapcsolódó megoldási útmutatók |

További technikai illusztrációkért kattintson ide.

Hivatkozások

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: