Teljes felügyelet alapelvek alkalmazása küllős virtuális hálózatokra az Azure PaaS Services használatával

Ez a cikk az Teljes felügyelet biztonsági modell alapelveit az Azure-beli virtuális hálózatokat (VNeteket) és privát végpontokat használó PaaS-számítási feladatokra az alábbi módokon nyújt segítséget:

| Teljes felügyelet elv | Definíció | Megfelelteti: |

|---|---|---|

| Explicit ellenőrzés | Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján. | Használjon fenyegetésészlelést az Azure Firewallban és Azure-alkalmazás Átjáróban a forgalom ellenőrzéséhez és annak ellenőrzéséhez, hogy a forgalom elfogadható-e. |

| A legkevésbé kiemelt hozzáférés használata | Korlátozza a felhasználói hozzáférést a Just-In-Time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatokkal és az adatvédelemmel. | Csökkentse az Azure-szolgáltatások bejövő és kimenő forgalmát a privát hálózatba. Használjon hálózati biztonsági csoportokat, hogy csak bizonyos bejövő forgalmat engedélyezzen a virtuális hálózatról. Használjon egy központi Azure Firewall-példányt, amely nem virtuális hálózati forgalomhoz biztosít hozzáférést az Azure-szolgáltatáshoz. |

| A szabálysértés feltételezése | Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához. | Korlátozza az erőforrások közötti szükségtelen kommunikációt. Győződjön meg arról, hogy hálózati biztonsági csoportokból jelentkezik be, és hogy megfelelő láthatóságot biztosít a rendellenes forgalomhoz. A hálózati biztonsági csoportok változásainak nyomon követése. |

A Teljes felügyelet alapelveinek Azure IaaS-környezetekben való alkalmazásáról az Teljes felügyelet alapelveinek alkalmazása az Azure IaaS-ben című témakörben talál további információt.

Teljes felügyelet önálló vagy küllős hálózat az Azure PaaS-szolgáltatásokhoz

Számos PaaS-szolgáltatás saját, natív bejövő és kimenő forgalomvezérlési funkciót tartalmaz. Ezekkel a vezérlőkkel biztonságossá teheti a PaaS szolgáltatás erőforrásaihoz való hálózati hozzáférést infrastruktúra, például virtuális hálózatok nélkül. Példa:

- Az Azure SQL Database saját tűzfallal rendelkezik, amellyel meghatározott ügyfél IP-címeket engedélyezhet, amelyeknek hozzá kell férnie az adatbázis-kiszolgálóhoz.

- Az Azure Storage-fiókok konfigurációs lehetőséggel rendelkeznek, amelyek lehetővé teszik egy adott virtuális hálózat kapcsolatait, vagy letiltják a nyilvános hálózati hozzáférést.

- Azure-alkalmazás szolgáltatás támogatja a hozzáférési korlátozásokat az alkalmazáshoz való hálózati hozzáférést vezérlő, prioritással rendelkező engedélyezési/megtagadási lista meghatározásához.

A Teljes felügyelet irányított implementációk esetében azonban ezek a natív szolgáltatásszintű hozzáférés-vezérlések gyakran nem elegendőek. Ez a hozzáférés-vezérlések és naplózások terjesztését eredményezi, amelyek növelhetik a felügyeletet és csökkenthetik a láthatóságot.

A PaaS-szolgáltatások emellett teljes tartományneveket (FQDN- t) is használhatnak, amelyek egy dinamikusan hozzárendelt nyilvános IP-címhez lesznek hozzárendelve, amely egy adott régióban lévő nyilvános IP-címek készletéből van lefoglalva egy szolgáltatástípushoz. Emiatt nem fogja tudni engedélyezni a forgalmat egy adott PaaS-szolgáltatásból vagy az adott PaaS-szolgáltatásba a nyilvános IP-címük használatával, ami változhat.

A Microsoft azt javasolja, hogy privát végpontokat használjon. A privát végpontok olyan virtuális hálózati adapterek, amelyek a virtuális hálózatról származó magánhálózati IP-címet használnak. Ez csatlakoztatja privát és biztonságos módon egy Azure Private Link által működtetett szolgáltatáshoz. Egy privát végpont engedélyezésével behozza a szolgáltatást a virtuális hálózatba.

A megoldási forgatókönyvtől függően előfordulhat, hogy továbbra is nyilvános bejövő hozzáférésre van szüksége a PaaS-szolgáltatásokhoz. Ha azonban nem teszi meg, a Microsoft azt javasolja, hogy minden forgalom magánjellegű maradjon a lehetséges biztonsági kockázatok kiküszöbölése érdekében.

Ez az útmutató útmutatást nyújt egy adott referenciaarchitektúrához, de az alapelvek és módszerek szükség szerint alkalmazhatók más architektúrákra is.

Referenciaarchitektúra

Az alábbi ábrán a PaaS-alapú számítási feladatok közös referenciaarchitektúrája látható.

A diagramon:

- A küllős virtuális hálózatok olyan összetevőket tartalmaznak, amely támogatja a PaaS-alkalmazásokat.

- A PaaS-alkalmazás egy kétrétegű alkalmazás, amely a Azure-alkalmazás-szolgáltatásokat használja egy webalkalmazáshoz/előtérhez, valamint egy Azure SQL Database-t a relációs adatbázisokhoz.

- Minden szint egy dedikált alhálózaton belül található a dedikált hálózati biztonsági csoporttal rendelkező bejövő forgalomhoz.

- A webes szint egy dedikált alhálózatot tartalmaz a kimenő forgalomhoz.

- Az alkalmazáshoz való hozzáférést a saját alhálózatában található Application Gateway biztosítja.

Az alábbi ábra ezeknek az összetevőknek az Azure-előfizetésen belüli logikai architektúráját mutatja be.

A diagramban a küllős virtuális hálózat összes összetevője egy dedikált erőforráscsoportban található:

- Egy virtuális hálózat

- Egy Azure-alkalmazás átjáró (App GW), beleértve a webalkalmazási tűzfalat (WAF)

- Három hálózati biztonsági csoport (a diagramon az "NSG" névvel elnevezve) az adatbázis, az alkalmazás és az előtérbeli szintek számára

- Két alkalmazásbiztonsági csoport (a diagramban "ASG" névvel elnevezve)

- Két privát végpont

Emellett a központi virtuális hálózat erőforrásai a megfelelő kapcsolati előfizetésben vannak üzembe helyezve.

A cikk tartalma

Teljes felügyelet alapelvek az architektúra egészére vonatkoznak, a bérlői és a címtárszinttől kezdve egészen a virtuális gépek alkalmazásbiztonsági csoportokhoz való hozzárendelésig. Az alábbi táblázat az architektúra biztonságossá tételére vonatkozó javaslatokat ismerteti.

| Lépés | Task |

|---|---|

| 0 | Használja a Microsoft Entra RBAC-t, vagy állítson be egyéni szerepköröket a hálózati erőforrásokhoz. |

| 2 | Az infrastruktúra elkülönítése saját erőforráscsoportba. |

| 3 | Hozzon létre egy hálózati biztonsági csoportot minden alhálózathoz. |

| 4 | A virtuális hálózaton belüli forgalom és erőforrások védelme:

|

| 5 | Biztonságos bejövő és kimenő forgalom az Azure PaaS-szolgáltatásokhoz. |

| 6 | Biztonságos hozzáférés a virtuális hálózathoz és az alkalmazáshoz. |

| 7 | Speciális veszélyforrások észlelésének, riasztásának és védelmének engedélyezése. |

Ez az útmutató feltételezi, hogy már rendelkezik egy Azure-alkalmazás szolgáltatással és az Azure SQL Database-sel a saját erőforráscsoportjaikban.

1. lépés: A Microsoft Entra RBAC kihasználása vagy egyéni szerepkörök beállítása hálózati erőforrásokhoz

A Microsoft Entra RBAC beépített szerepköreit használhatja a hálózati közreműködők számára. Egy másik megközelítés azonban az egyéni szerepkörök kihasználtságára vonatkozik. A küllős virtuális hálózatok hálózatkezelőinek nem kell teljes hozzáféréssel rendelkezniük a Microsoft Entra RBAC hálózati közreműködői szerepkör által biztosított hálózati erőforrásokhoz, de több engedélyre van szükségük, mint más gyakori szerepkörökre. Az egyéni szerepkörök a szükséges lehetőségekhez való hozzáférés hatókörének beállítására használhatók.

Ennek megvalósításának egyik egyszerű módja az Azure Landing Zone referenciaarchitektúrájában található egyéni szerepkörök üzembe helyezése.

A használható szerepkör a Network Management egyéni szerepköre, amely a következő engedélyekkel rendelkezik:

- Az összes olvasása a hatókörben

- A hálózati szolgáltatóval végzett műveletek

- A támogatási szolgáltatóval végzett műveletek

- Az erőforrás-szolgáltatóval végzett műveletek

Ez a szerepkör az Azure Landing Zone Referenciaarchitektúra GitHub-adattárában található szkriptek használatával hozható létre, vagy a Microsoft Entra ID-val, egyéni Azure-szerepkörökkel hozható létre.

2. lépés: Az infrastruktúra elkülönítése saját erőforráscsoportba

A hálózati erőforrások számítási, adat- vagy tárolási erőforrásoktól való elkülönítésével csökkentheti az engedélyek kifutásának valószínűségét. Emellett azáltal, hogy minden kapcsolódó erőforrás egy erőforráscsoportban található, létrehozhat egy biztonsági hozzárendelést, és hatékonyabban kezelheti az erőforrások naplózását és figyelését.

A küllős hálózati erőforrások egy megosztott erőforráscsoport több környezetében való rendelkezésre állása helyett hozzon létre egy dedikált erőforráscsoportot. Az alábbi architektúradiagram ezt a konfigurációt mutatja be.

A diagramban a referenciaarchitektúra erőforrásai és összetevői dedikált erőforráscsoportokra vannak osztva az alkalmazásszolgáltatások, az Azure SQL-adatbázisok, a tárfiókok, a központi virtuális hálózatok erőforrásai és a küllős virtuális hálózatok erőforrásai számára.

Egy dedikált erőforráscsoporttal egyéni szerepkört rendelhet hozzá az Azure-erőforrásokhoz való hozzáférés biztosítása a felhasználóknak az Azure Portal oktatóanyagával.

További javaslatok:

- Névvel ellátott személyek helyett hivatkozzon egy biztonsági csoportra a szerepkörhöz.

- A vállalati identitáskezelési eljárásokon keresztül kezelheti a biztonsági csoporthoz való hozzáférést.

Ha nem olyan házirendeket használ, amelyek naplótovábbítást kényszerítenek az erőforráscsoportokon, konfigurálja ezt az erőforráscsoport tevékenységnaplójában:

- Keresse meg az erőforráscsoportot az Azure Portalon.

- Lépjen a Tevékenységnapló –> Tevékenységnaplók exportálása elemre, majd válassza a + Diagnosztikai beállítás hozzáadása lehetőséget.

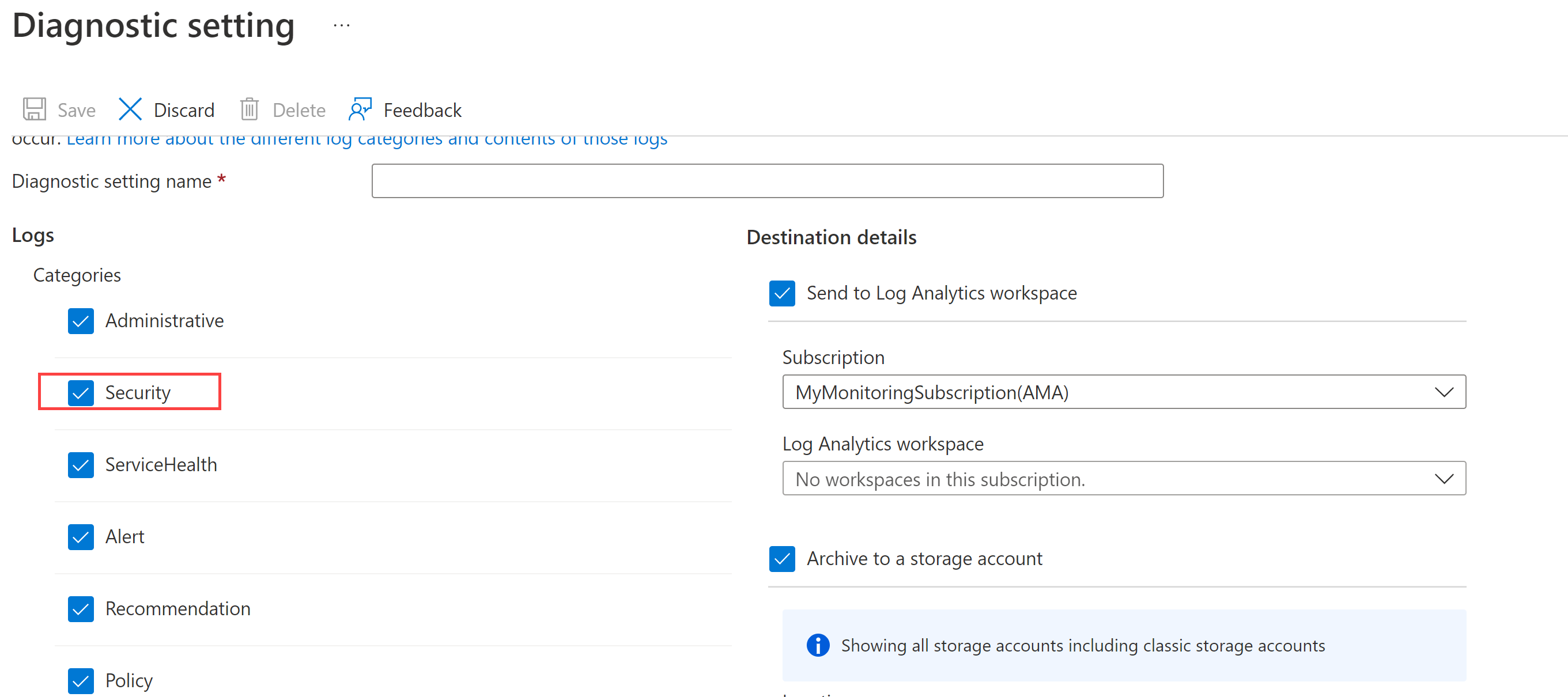

- A Diagnosztikai beállítás képernyőn válassza ki az összes naplókategóriát (különösen a Biztonság), és küldje el őket a megfelelő naplózási forrásoknak, például egy Log Analytics-munkaterületnek a megfigyelhetőség érdekében, vagy egy tárfiókot a hosszú távú tároláshoz. Példa:

A diagnosztikai beállítások című témakörben megtudhatja, hogyan tekintheti át ezeket a naplókat és riasztásokat.

Előfizetések demokratizálása

Bár közvetlenül nem kapcsolódik a hálózatkezeléshez, az előfizetés RBAC-ját hasonló módon kell megterveznie. Az erőforrások erőforráscsoportonkénti logikai elkülönítése mellett az előfizetést az üzleti területek és a portfóliótulajdonosok alapján is el kell különíteni. Az előfizetést felügyeleti egységként szűk körben kell használni.

További információkért tekintse meg az Azure célzóna tervezési alapelveit.

3. lépés: Hálózati biztonsági csoport létrehozása minden alhálózathoz

Az Azure-beli hálózati biztonsági csoportok az Azure-beli virtuális hálózatok Azure-erőforrásai közötti hálózati forgalom szűrésére szolgálnak. Ajánlott minden alhálózatra hálózati biztonsági csoportot alkalmazni. Ezt alapértelmezés szerint az Azure-szabályzat kényszeríti ki az Azure-beli kezdőzónák üzembe helyezésekor. A hálózati biztonsági csoportok olyan biztonsági szabályokat tartalmaznak, amelyek engedélyezik vagy letiltják a különböző típusú Azure-erőforrások bejövő vagy kimenő hálózati forgalmát. Minden szabályhoz megadhatja a forrás- és cél IP-címeket, egy protokollt (például TCP vagy UDP) és egy portot.

Többrétegű alkalmazások esetében a javaslat egy dedikált hálózati biztonsági csoport ("NSG" a következő ábrán) létrehozása minden olyan alhálózathoz, amely hálózati összetevőt üzemeltet.

A diagramon:

- Az alkalmazás minden szintje rendelkezik egy dedikált bejövő alhálózattal, például egy a webes szinthez, egy pedig az adatszinthez.

- Azure-alkalmazás Szolgáltatások dedikált kimenő alhálózattal rendelkezik egy adott alkalmazásszolgáltatáshoz.

- Mindegyik alhálózathoz hálózati biztonsági csoport van konfigurálva.

Ha a hálózati biztonsági csoportokat a diagramtól eltérő módon konfigurálja, az egyes hálózati biztonsági csoportok vagy az összes hálózati biztonsági csoport helytelen konfigurálásához vezethet, és problémákat okozhat a hibaelhárítás során. Emellett megnehezítheti a monitorozást és a naplózást.

Lásd: Azure-beli hálózati biztonsági csoport létrehozása, módosítása vagy törlése a hálózati biztonsági csoportok beállításainak kezeléséhez.

További információ a hálózati biztonsági csoportokról, hogy megismerje, hogyan használhatók a környezetek védelmére.

4. lépés: A virtuális hálózaton belüli forgalom és erőforrások védelme

Ez a szakasz a következő javaslatokat ismerteti:

- Alapkonfiguráció megtagadási szabályainak üzembe helyezése hálózati biztonsági csoportok esetén

- Alkalmazásspecifikus szabályok üzembe helyezése

- Felügyeleti forgalom megtervezése a virtuális hálózaton

- Hálózati biztonsági csoportok folyamatnaplózásának üzembe helyezése

Alapkonfiguráció megtagadási szabályainak üzembe helyezése hálózati biztonsági csoportok esetén

A Teljes felügyelet egyik kulcsfontosságú eleme a minimálisan szükséges hozzáférési szint használata. A hálózati biztonsági csoportok alapértelmezés szerint engedélyező szabályokkal rendelkeznek. A megtagadási szabályok alapkonfigurációjának hozzáadásával a legalacsonyabb szintű hozzáférés kényszeríthető. A kiépítés után hozzon létre egy 4096-os prioritású összes szabályt a bejövő és kimenő szabályok mindegyikében. Ez az utolsó elérhető egyéni prioritás, ami azt jelenti, hogy továbbra is rendelkezik a fennmaradó hatókörrel az engedélyezési műveletek konfigurálásához.

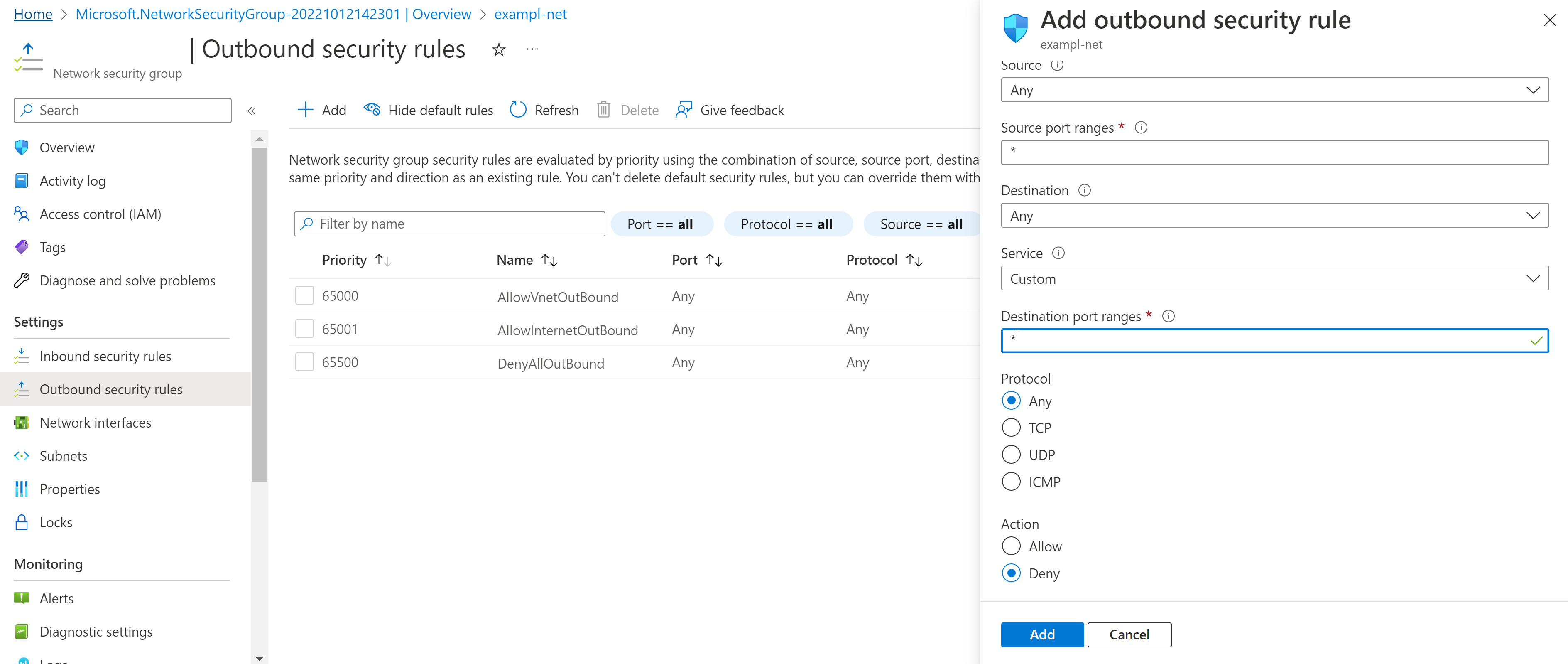

Ehhez a hálózati biztonsági csoportban lépjen a Kimenő biztonsági szabályok elemre, és válassza a Hozzáadás lehetőséget. Töltse ki a következő mezőket:

- Forrás: Bármely

- Forrásporttartományok: *

- Cél: Bármely

- Szolgáltatás: Egyéni

- Célporttartományok: *

- Protokoll: bármely

- Művelet: Megtagadás

- Prioritás: 4096

- Név: DenyAllOutbound

- Leírás: Az összes kimenő forgalmat letiltja, kivéve, ha kifejezetten engedélyezett.

Íme egy példa.

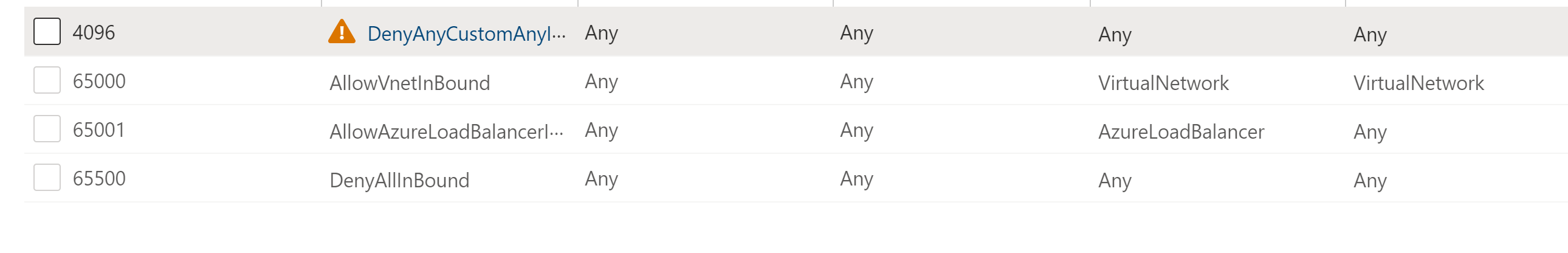

Ismételje meg ezt a folyamatot bejövő szabályokkal, és szükség szerint módosítsa a nevet és a leírást.

A bejövő biztonsági szabályok lap figyelmeztető jelet jelenít meg a szabályon. Íme egy példa.

Kattintson a szabályra, és görgessen lefelé a további részletek megtekintéséhez. Példa:

Ez az üzenet a következő két figyelmeztetést tartalmazza:

- Az Azure Load Balancers alapértelmezés szerint nem fogja tudni elérni az erőforrásokat ezzel a hálózati biztonsági csoporttal.

- A virtuális hálózat többi erőforrása alapértelmezés szerint nem fog tudni hozzáférni az erőforrásokhoz ezzel a hálózati biztonsági csoporttal.

A Teljes felügyelet érdekében ennek így kell lennie. Ez azt jelenti, hogy csak azért, mert valami ezen a virtuális hálózaton található, nem jelenti azt, hogy azonnal hozzá fog férni az erőforrásokhoz. Minden egyes forgalmi mintához hozzon létre egy szabályt, amely kifejezetten engedélyezi azt, és ezt a legkisebb engedélymennyiséggel kell megtennie.

Ha bizonyos kimenő kapcsolatokkal rendelkezik a felügyelethez, például Active Directory tartományi szolgáltatások (AD DS) tartományvezérlőkhöz, privát DNS-virtuális gépekhez vagy meghatározott külső webhelyekhez, ezeket itt kell szabályozni.

Alternatív megtagadási szabályok

Feljegyzés

Az ebben a szakaszban szereplő javaslatok csak a webes kimenő alhálózatra vonatkoznak.

Ha az Azure Firewall használatával kezeli a kimenő kapcsolatokat, ahelyett, hogy a kimenő kapcsolatokat elutasítja, alternatív szabályokat hozhat létre a kimenő kapcsolatokhoz. Az Azure Firewall implementációjának részeként beállít egy útvonaltáblát, amely alapértelmezett útvonal (0.0.0.0/0) forgalmat küld a tűzfalnak. Ez kezeli a virtuális hálózaton kívüli forgalmat.

Ezután létrehozhat egy tiltó minden kimenő virtuális hálózatra vonatkozó szabályt, vagy engedélyezheti az összes kimenő szabályt, de biztonságossá teheti az elemeket a bejövő szabályaikkal.

Tekintse meg az Azure Firewall és az Útvonaltáblák című témakört , amelyből megtudhatja, hogyan használhatók fel a környezet biztonságának további növelésére.

Alkalmazásspecifikus szabályok üzembe helyezése

A legkisebb mennyiségű engedélyekkel rendelkező forgalmi mintákat definiálja, és csak a kifejezetten engedélyezett útvonalakat követi. Ha alhálózatokat használ forrásként, határozza meg a hálózati biztonsági csoportok hálózati mintáit. Íme egy példa.

A hálózati biztonsági csoportok kezelése: Hozzon létre egy biztonsági szabályfolyamatot, amellyel szabályokat adhat hozzá a hálózati biztonsági csoportokhoz.

A forgatókönyv biztonságossá tételéhez adja hozzá a következő szabályokat:

| Alhálózat hálózati biztonsági csoportja | Irány | Forrás | Forrás részletei | Forrásport | Cél | Céladatok | Szolgáltatás | Hálózati biztonsági csoport neve | Hálózati biztonsági csoport leírása |

|---|---|---|---|---|---|---|---|---|---|

| App Service-alhálózat | Bejövő | IP-címek | Az Application Gateway-alhálózat privát IP-címtartománya | 443 | IP-címek | Az App Service privát végpontjának explicit IP-címe | MS SQL | AllowGWtoAppInbound | Engedélyezi az App Service bejövő elérését az Application Gatewayről. |

| App Service-integrációs alhálózat | Kimenő | IP-címek | Az App Service-integrációs alhálózat IP-címtartománya | 1433 | IP-címek | Az SQL DB privát végpontjának explicit IP-címe | MS SQL | AllowApptoSQLDBOutbound | Engedélyezi a kimenő hozzáférést az SQL privát végponthoz az App Service Integration alhálózatról. |

| Azure SQL-alhálózat | Bejövő | IP-címek | Az App Service-integrációs alhálózat IP-címtartománya | 1433 | IP-címek | Az SQL DB privát végpontjának explicit IP-címe | MS SQL | AllowApptoSQLDBInbound | Engedélyezi az SQL privát végponthoz való bejövő hozzáférést az App Service Integration alhálózatról. |

Feljegyzés

Előfordulhat, hogy a forrásforgalom különböző portokról származik, és ha ez a minta jelentkezik, a forrásportok tartományait a "*" fájlhoz is hozzáadhatja, hogy bármely forrásport engedélyezve legyen. A célport jelentősebb, és néhány javaslat a "*" használata a forrásporthoz.

Feljegyzés

Prioritásként használjon 100 és 4000 közötti értéket. 105-kor kezdődhet.

Ez az Application Gateway alhálózatán található hálózati biztonsági csoport szabályain kívül esik.

Ezekkel a szabályokkal meghatározta az egyetlen alkalmazásszint Teljes felügyelet kapcsolati mintáját. Ezt a folyamatot szükség szerint megismételheti a további folyamatokhoz.

Felügyeleti forgalom megtervezése a virtuális hálózaton

Az alkalmazásspecifikus forgalom mellett tervezze meg a felügyeleti forgalmat. Mivel azonban a felügyeleti forgalom általában a küllő virtuális hálózaton kívülről származik, további szabályokra van szükség. Először is ismerje meg azokat a portokat és forrásokat, amelyekből a felügyeleti forgalom származik. Általában az összes felügyeleti forgalomnak a küllő központi hálózatában található tűzfalról vagy más hálózati virtuális berendezésről (NVA) kell folynia.

A konfiguráció az adott felügyeleti igényektől függően változik. A tűzfalberendezésekre és a hálózati biztonsági csoport szabályaira vonatkozó szabályokkal azonban kifejezetten engedélyeznie kell a kapcsolatokat a platform hálózati és számítási feladatainak hálózatkezelési oldalán.

Üzembe helyezés tervezése

Mivel az alkalmazásszolgáltatások és az adatbázisok már privát hálózatkezelést használnak, tervezze meg a kód és az adatok üzembe helyezését ezen erőforrásokon. Adjon hozzá szabályokat, amelyekkel a privát buildkiszolgálók hozzáférhetnek ezekhez a végpontokhoz.

Hálózati biztonsági csoportok folyamatnaplózásának üzembe helyezése

Még ha a hálózati biztonsági csoport blokkolja is a szükségtelen forgalmat, az nem jelenti azt, hogy teljesülnek a céljai. A támadás észleléséhez továbbra is figyelnie kell a explicit mintákon kívül zajló forgalmat.

A privát végpontokra vonatkozó forgalom nincs naplózva, de ha a rendszer később más szolgáltatásokat helyez üzembe az alhálózatokon, ez a napló segít észlelni a tevékenységeket.

A hálózati biztonsági csoportok folyamatnaplózásának engedélyezéséhez kövesse az oktatóanyagot: Naplózza a hálózati forgalmat egy virtuális gépről a meglévő hálózati biztonsági csoporthoz a privát végpontokhoz.

Feljegyzés

Tartsa szem előtt ezeket a javaslatokat:

Szükség szerint korlátoznia kell a naplókhoz való hozzáférést.

A naplóknak szükség szerint át kell haladnia a Log Analyticsbe és a Microsoft Sentinelbe.

5. lépés: Az Azure PaaS-szolgáltatások bejövő és kimenő forgalmának biztonságossá tétele

Ez a szakasz két lépést tartalmaz a PaaS-szolgáltatások bejövő és kimenő forgalmának biztonságossá tételéhez:

- Privát végpontok üzembe helyezése a szolgáltatásokba való bejövő forgalomhoz.

- Telepítse a virtuális hálózatok integrációját, hogy az Application Service kommunikálhasson a virtuális hálózattal.

Emellett fontolja meg a DNS-konfigurációt is, hogy lehetővé tegye a nevek feloldását.

Privát végpontok üzembe helyezése bejövő forgalomhoz

Bár számos szolgáltatás lehetővé teszi privát végpontok létrehozását az Azure Portal erőforrás-specifikus paneljén, a konzisztensebb élmény egy privát végpont létrehozása a saját erőforrás-létrehozásból. Ehhez az erőforrásokat már üzembe kell helyezni. Az üzembe helyezés után létrehozhatja a privát végpontot.

A privát végpontok üzembe helyezésekor az alábbiak szerint konfigurálja őket:

- Helyezze őket az adott erőforráscsoportba, amely a szülőerőforrásokat tárolja, hogy az erőforrások hasonló életciklussal legyenek együtt, és központi hozzáférést biztosítsanak.

- Helyezze őket a megfelelő alhálózatra a virtuális hálózatban a szerepkörük alapján.

- A Azure-alkalmazás szolgáltatás esetében a privát végpontokat a normál előtérhez és az SCM-végponthoz is konfigurálhatja, amelyet üzembe helyezésekhez és felügyelethez használnak.

Emellett ennek az üzembe helyezésnek a részeként győződjön meg arról, hogy a szolgáltatásspecifikus tűzfal a bejövő forgalom letiltására van beállítva. Ez megtagadja a nyilvános bejövő forgalomra tett kísérleteket.

Az Azure SQL-adatbázis esetében kezelje a kiszolgálószintű IP-tűzfalszabályokat. Győződjön meg arról, hogy a nyilvános hálózati hozzáférés Letiltás értékre van állítva az Azure Portal hálózati paneljén.

A Azure-alkalmazás szolgáltatás esetében a privát végpont hozzáadása beállítja a szolgáltatásszintű tűzfalat, hogy alapértelmezés szerint letiltsa a bejövő hozzáférést. További információ: Privát végpontok használata App Service-alkalmazásokhoz.

Virtuális hálózatok integrációjának üzembe helyezése kimenő forgalomhoz

A bejövő magánvégpontokon kívül engedélyezze a virtuális hálózatok integrációját. Minden App Service-csomag rendelkezhet engedélyezve a virtuális hálózatok integrációjával, és így egy teljes alhálózatot foglal le az App Service-hez. További információ: Alkalmazás integrálása azure-beli virtuális hálózattal.

Az App Service konfigurálásához lásd: Virtuális hálózatok integrációjának engedélyezése Azure-alkalmazás Szolgáltatásban. Győződjön meg arról, hogy a kimenő forgalom számára kijelölt alhálózaton helyezi el.

DNS-szempontok

A privát végpontok használatának részeként engedélyezze az erőforrások teljes tartományneveinek DNS-feloldását az új privát IP-címekre. Ennek többféle módon történő implementálására vonatkozó utasításokért tekintse meg a privát végpont DNS-konfigurációját.

Feljegyzés

A DNS-feloldásnak minden forgalomra érvényesnek kell lennie. Az ugyanabban a virtuális hálózatban lévő erőforrások csak akkor oldhatók fel, ha a megfelelő DNS-zónákat használják.

6. lépés: A virtuális hálózathoz és az alkalmazáshoz való biztonságos hozzáférés

A virtuális hálózathoz és az alkalmazásokhoz való hozzáférés biztonságossá tétele a következőket foglalja magában:

- Az Azure-környezetben az alkalmazás felé irányuló forgalom védelme

- Többtényezős hitelesítés (MFA) és feltételes hozzáférési szabályzatok használata az alkalmazásokhoz való felhasználói hozzáféréshez.

Az alábbi ábrán a referenciaarchitektúra mindkét hozzáférési módja látható.

Adatforgalom védelme az Azure-környezetben a virtuális hálózat és az alkalmazás számára

Az Azure-környezeten belüli biztonsági forgalom nagy része már befejeződött. Lásd: Teljes felügyelet alapelvek alkalmazása az Azure Storage-ra a tárolási erőforrások és a virtuális gépek közötti biztonságos kapcsolatok konfigurálásához.

Lásd: Teljes felügyelet alapelvek alkalmazása az Azure-beli központi virtuális hálózatokra a központi erőforrásokból a virtuális hálózathoz való hozzáférés biztonságossá tételéhez.

MFA- és feltételes hozzáférési szabályzatok használata az alkalmazásokhoz való felhasználói hozzáféréshez

A virtuális gépekre vonatkozó Teljes felügyelet elvek alkalmazása című cikk azt javasolja, hogyan védheti meg közvetlenül a virtuális gépekre irányuló hozzáférési kérelmeket az MFA-val és a feltételes hozzáféréssel. Ezek a kérések valószínűleg rendszergazdáktól és fejlesztőktől származnak. A következő lépés az alkalmazásokhoz való hozzáférés biztosítása MFA-val és feltételes hozzáféréssel. Ez az alkalmazáshoz hozzáférő összes felhasználóra vonatkozik.

Először is, ha az alkalmazás még nincs integrálva a Microsoft Entra-azonosítóval, tekintse meg a Microsoft Identitásplatform alkalmazástípusát.

Ezután adja hozzá az alkalmazást az identitás- és eszközhozzáférés-szabályzatok hatóköréhez.

Ha feltételes hozzáféréssel és kapcsolódó szabályzatokkal konfigurálja az MFA-t, útmutatóként használja a Teljes felügyelet javasolt szabályzatkészletét. Ide tartoznak azok a kezdőpont-házirendek , amelyek nem igényelnek eszközöket. Ideális esetben a virtuális gépekhez hozzáférő eszközök kezelése és a nagyvállalati szint implementálása, amely Teljes felügyelet ajánlott. További információ: Common Teljes felügyelet identity and device access policies.

Az alábbi ábrán a Teljes felügyelet javasolt szabályzatai láthatók.

7. lépés: A speciális fenyegetésészlelés és -védelem engedélyezése

Az Azure-ra épülő küllős virtuális hálózatát Felhőhöz készült Microsoft Defender védheti, mivel az Azure-ban vagy a helyszínen futó informatikai üzleti környezetből származó egyéb erőforrások is védhetők.

Ahogy a sorozat többi cikkében is említettük, a Felhőhöz készült Defender egy felhőbiztonsági helyzetkezelési (CSPM) és felhőterhelés-védelmi (CWP) eszköz, amely biztonsági javaslatokat, riasztásokat és speciális funkciókat kínál, például az adaptív hálózatmegerősítést, hogy segítsen önnek a felhőbeli biztonsági folyamat előrehaladásában.

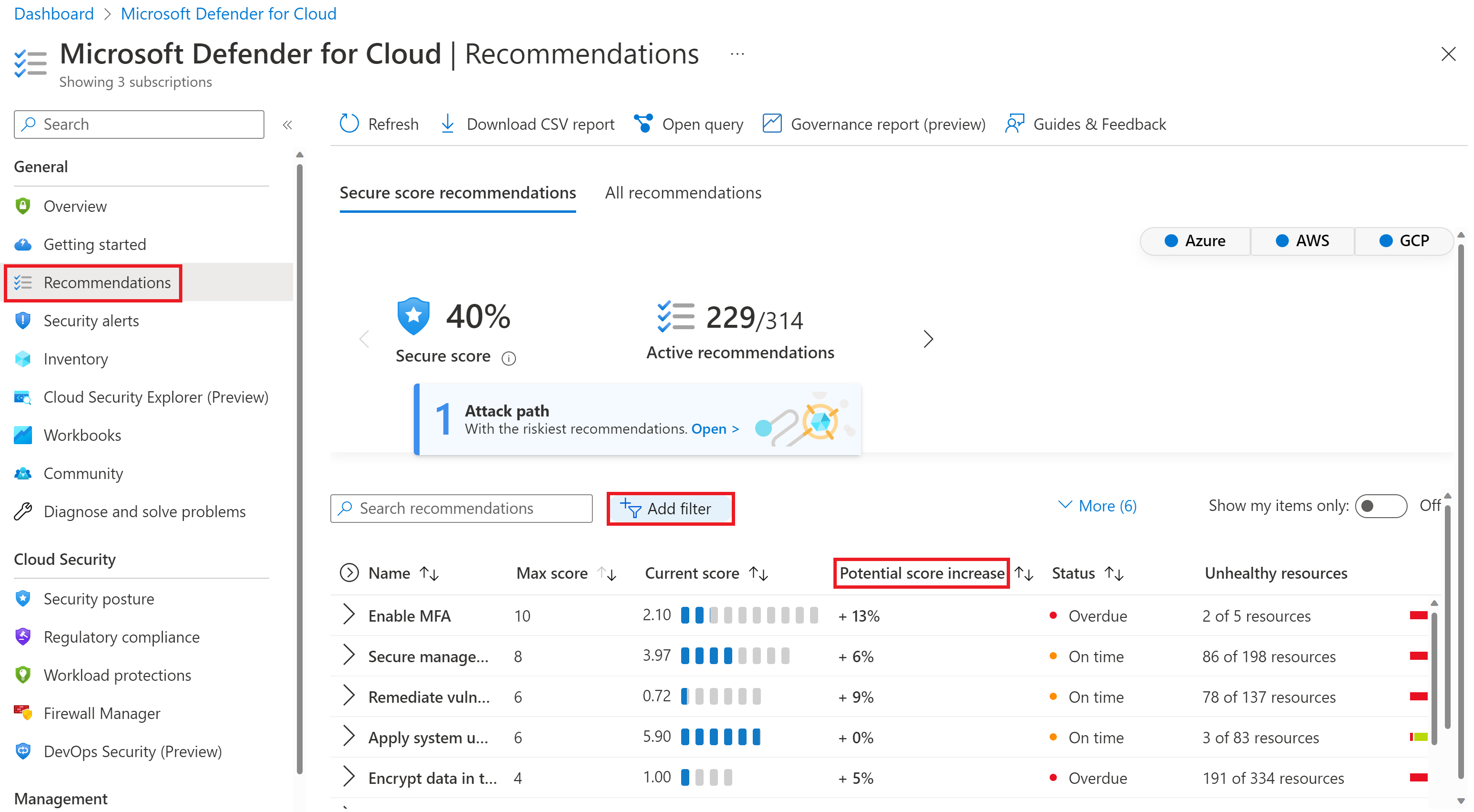

Ez a cikk nem írja le részletesen Felhőhöz készült Defender, de fontos tisztában lenni azzal, hogy a Felhőhöz készült Defender a Log Analytics-munkaterületen betöltött Azure-szabályzatok és naplók alapján működnek. Ha engedélyezve van a küllős virtuális hálózattal és a társított erőforrásokkal rendelkező előfizetéseken, javaslatokat láthat a biztonsági helyzetük javítására. Ezeket a javaslatokat tovább szűrheti a MITRE-taktikával, az erőforráscsoporttal és másokkal. Fontolja meg a rangsorolást olyan javaslatok megoldásához, amelyek nagyobb hatással vannak a szervezet biztonsági pontszámára. Íme egy példa.

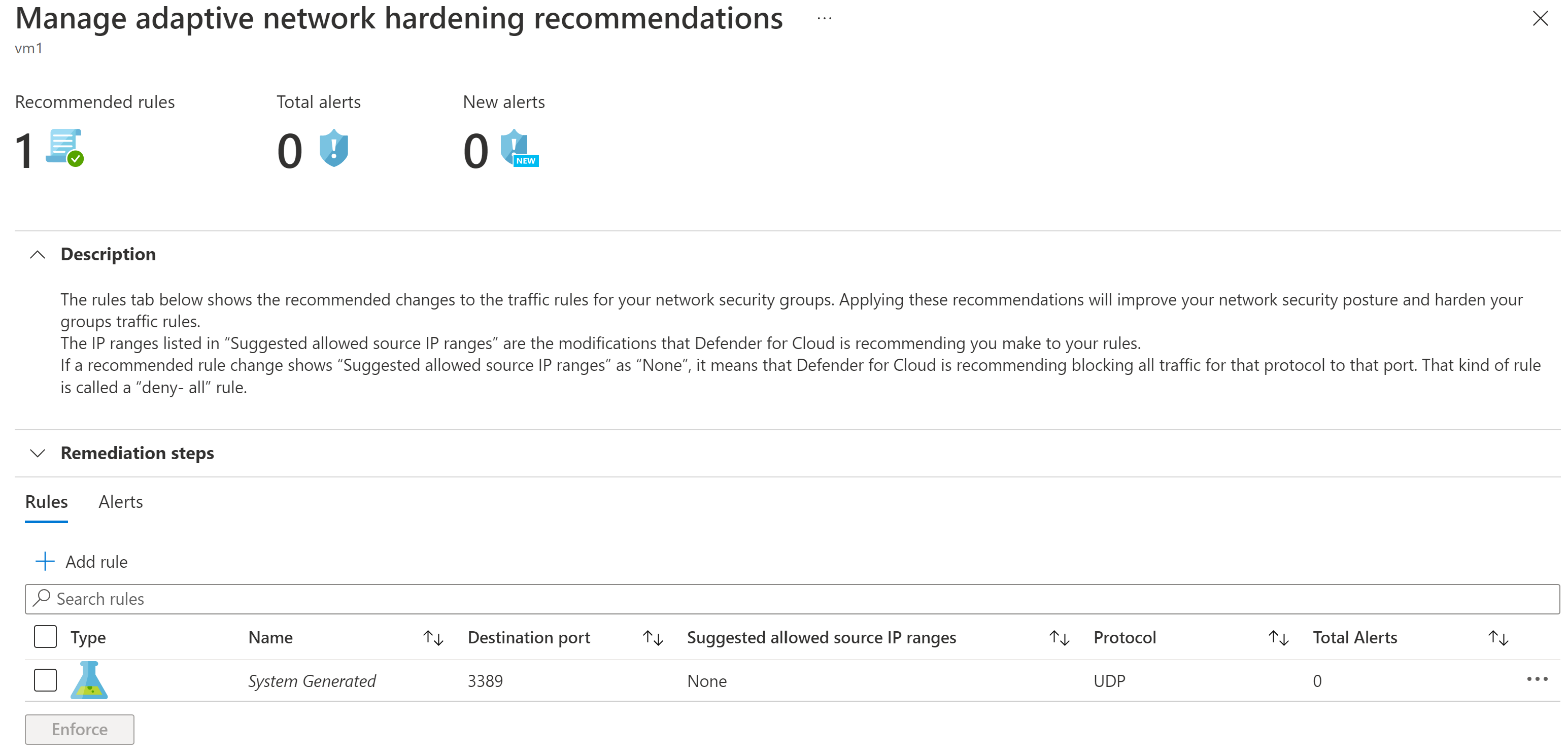

Vannak olyan Felhőhöz készült Defender csomagok, amelyek fejlett számítási feladatok védelmét biztosítják, amelyek adaptív hálózati megerősítési javaslatokat tartalmaznak a meglévő hálózati biztonsági csoportszabályok javítására. Íme egy példa.

A javaslatot a Kényszerítés gombra kattintva fogadhatja el, amely vagy létrehoz egy új hálózati biztonsági csoportszabályt, vagy módosít egy meglévőt.

Ajánlott betanítás

- Azure-erőforrások védelme azure-beli szerepköralapú hozzáférés-vezérléssel (Azure RBAC)

- Az Azure Monitor konfigurálása és kezelése

- Hálózati biztonsági csoportok konfigurálása

- Hálózati biztonság tervezése és megvalósítása

- Az Azure Serviceshez való privát hozzáférés tervezése és implementálása

Következő lépések

A Teljes felügyelet alapelveinek az Azure-ra való alkalmazásával kapcsolatos további cikkek:

- Azure IaaS esetén:

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-alkalmazások az Amazon Web Servicesben

- Microsoft Sentinel és Microsoft Defender XDR

Hivatkozások

- Proaktív biztonság Teljes felügyelet

- Hálózatok védelme Teljes felügyelet

- Zéró megbízhatóságú hálózat webalkalmazásokhoz az Azure Firewall és az Application Gateway használatával

- Azure-beli célzóna-szabályzatok

- Gyakori Teljes felügyelet identitás és eszköz szabályzatok között

- Mi az a privát végpont?

- Privát végpont DNS-konfigurációja

- Alkalmazás integrálása Azure-beli virtuális hálózattal

- Privát végpontok használata App Service-alkalmazásokhoz

- Csatlakozás Azure SQL Serverhez privát Azure-végpont használatával

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: