Teljes felügyelet alapelvek alkalmazása egy Azure-beli központi virtuális hálózatra

Összefoglalás: Ha Teljes felügyelet elveket szeretne alkalmazni egy Azure-beli központi virtuális hálózatra, az Azure Firewall Premiumot kell védenie, telepítenie kell az Azure DDoS Protection Standardot, konfigurálnia kell a hálózati átjáró tűzfalhoz való útválasztását, és konfigurálnia kell a fenyegetésvédelmet.

Az Azure-alapú központi virtuális hálózat (VNet) Teljes felügyelet számára történő üzembe helyezésének legjobb módja az, ha az Azure Landing Zone-anyagok használatával üzembe helyez egy funkció-teljes körű központi virtuális hálózatot, majd testre szabja a konfigurációs elvárásoknak megfelelően.

Ez a cikk egy meglévő központi virtuális hálózat létrehozásának lépéseit és annak biztosítását ismerteti, hogy készen áll-e egy Teljes felügyelet módszertanra. Feltételezi, hogy az ALZ-Bicep hubNetworking modult használta egy központi virtuális hálózat gyors üzembe helyezéséhez, vagy más hasonló erőforrásokkal rendelkező központi virtuális hálózat üzembe helyezéséhez. Az elkülönített munkahelyi küllőkhöz csatlakoztatott különálló kapcsolati központ használata horgonyminta az Azure biztonságos hálózatkezelésében, és segít támogatni a Teljes felügyelet alapelveit.

Ez a cikk azt ismerteti, hogyan helyezhet üzembe központi virtuális hálózatot Teljes felügyelet a Teljes felügyelet alapelveinek az alábbi módon történő leképezésével.

| Teljes felügyelet elv | Definíció | Megfelelteti: |

|---|---|---|

| Explicit ellenőrzés | Mindig hitelesítse és engedélyezze az összes rendelkezésre álló adatpont alapján. | Az Azure Firewall és a Transport Layer Security (TLS) vizsgálatával ellenőrizheti a kockázatokat és a fenyegetéseket az összes rendelkezésre álló adat alapján. |

| A legkevésbé kiemelt hozzáférés használata | Korlátozza a felhasználói hozzáférést a Just-In-Time és a Just-Enough-Access (JIT/JEA), a kockázatalapú adaptív szabályzatokkal és az adatvédelemmel. | Minden küllős virtuális hálózatnak nincs hozzáférése más küllős virtuális hálózatokhoz, kivéve, ha a forgalmat a tűzfalon keresztül irányítják. A tűzfal alapértelmezés szerint elutasításra van beállítva, így csak a megadott szabályok által engedélyezett forgalmat engedélyezi. |

| A szabálysértés feltételezése | Minimalizálja a sugár- és szegmenshozzáférést. Ellenőrizze a teljes körű titkosítást, és használja az elemzést a láthatóság eléréséhez, a fenyegetésészleléshez és a védelem javításához. | Egy alkalmazás/számítási feladat biztonsága vagy megsértése esetén az Azure Firewall forgalomvizsgálatot végez, és csak az engedélyezett forgalmat továbbítja. Csak az ugyanabban a számítási feladatban lévő erőforrások lesznek kitéve a biztonsági résnek ugyanabban az alkalmazásban. |

Ez a cikk egy cikksorozat része, amely bemutatja, hogyan alkalmazhatja a Teljes felügyelet alapelveit az Azure-beli környezetben. Ez a cikk a küllős virtuális hálózatok IaaS-számítási feladatait támogató központi virtuális hálózat konfigurálásával kapcsolatos információkat tartalmaz. További információ: Az Azure IaaS Teljes felügyelet alapelveinek áttekintése.

Referenciaarchitektúra

Az alábbi ábrán a referenciaarchitektúra látható. A központi virtuális hálózat piros színnel van kiemelve. Az architektúrával kapcsolatos további információkért tekintse meg az Azure IaaS Teljes felügyelet alapelveinek áttekintését.

Ebben a referenciaarchitektúrában számos módon helyezheti üzembe az erőforrásokat az Azure-előfizetésben. A referenciaarchitektúra azt a javaslatot mutatja, hogy a központi virtuális hálózat összes erőforrását el kell különíteni egy dedikált erőforráscsoporton belül. A küllős virtuális hálózat erőforrásai is láthatók összehasonlítás céljából. Ez a modell akkor működik jól, ha különböző csapatok kapnak felelősséget ezekért a különböző területekért.

A diagramban a központi virtuális hálózat olyan összetevőket tartalmaz, amelyek támogatják az Azure-környezetben található más alkalmazásokhoz és szolgáltatásokhoz való hozzáférést. Ezek az erőforrások a következők:

- Azure Firewall Premium

- Azure Bastion

- VPN Gateway

- DDOS Protection, amelyet küllős virtuális hálózatokon is üzembe kell helyezni.

A központi virtuális hálózat hozzáférést biztosít ezektől az összetevőktől egy küllős virtuális hálózaton lévő virtuális gépeken üzemeltetett IaaS-alapú alkalmazáshoz.

A felhőbevezetés rendszerezésével kapcsolatos útmutatásért lásd: Szervezetigazítás kezelése a felhőadaptálási keretrendszer.

A központi virtuális hálózathoz üzembe helyezett erőforrások a következők:

- Azure-beli virtuális hálózat

- Azure Firewall Azure Firewall-szabályzattal és nyilvános IP-címmel

- Bastion

- VPN-átjáró nyilvános IP-címmel és útvonaltáblával

Az alábbi ábra egy központi virtuális hálózat erőforráscsoportjának összetevőit mutatja be a küllős virtuális hálózat előfizetésétől eltérő Azure-előfizetésben. Ez az egyik módja ezeknek az elemeknek az előfizetésen belüli rendszerezésének. A szervezet dönthet úgy, hogy ezeket más módon rendezi.

A diagramon:

- A központi virtuális hálózat erőforrásai egy dedikált erőforráscsoportban találhatók. Ha az Azure DDoS Plan az erőforrások egy részét telepíti, azt bele kell foglalnia az erőforráscsoportba.

- A küllős virtuális hálózaton belüli erőforrások egy külön dedikált erőforráscsoportban találhatók.

Az üzembe helyezéstől függően azt is megfigyelheti, hogy a privát kapcsolat DNS-feloldásához használt saját DNS zónák tömbjének üzembe helyezése is lehetséges. Ezek a PaaS-erőforrások privát végpontokkal való védelmére szolgálnak, amelyeket egy későbbi szakaszban részletezünk. Vegye figyelembe, hogy vpn-átjárót és ExpressRoute-átjárót is üzembe helyez. Előfordulhat, hogy nincs szüksége mindkettőre, így eltávolíthatja azt, amelyikre nincs szükség a forgatókönyvhöz, vagy kikapcsolhatja az üzembe helyezés során.

Mi található ebben a cikkben?

Ez a cikk javaslatokat tartalmaz a központi virtuális hálózat összetevőinek biztonságossá tételéhez Teljes felügyelet alapelvekhez. Az alábbi táblázat az architektúra biztonságossá tételére vonatkozó javaslatokat ismerteti.

| Lépés | Task | Teljes felügyelet alkalmazott elv(ek) |

|---|---|---|

| 0 | Az Azure Firewall Premium biztonságossá tételét. | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 2 | Az Azure DDoS Protection Standard üzembe helyezése. | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 3 | Konfigurálja a hálózati átjáró tűzfalhoz való útválasztását. | Explicit ellenőrzés A legkevésbé kiemelt hozzáférés használata A szabálysértés feltételezése |

| 4 | Konfigurálja a fenyegetésvédelmet. | A szabálysértés feltételezése |

Az üzembe helyezés részeként olyan beállításokat érdemes választania, amelyek nem alapértelmezettek az automatizált üzemelő példányokhoz a további költségek miatt. Az üzembe helyezés előtt érdemes áttekinteni a költségeket.

A kapcsolati központ üzembe helyezése továbbra is jelentős értéket biztosít az elkülönítéshez és az ellenőrzéshez. Ha a szervezet nem áll készen ezeknek a speciális funkcióknak a költségeinek fedezésére, üzembe helyezhet egy csökkentett funkcionalitású központot, és később elvégezheti ezeket a módosításokat.

1. lépés: Az Azure Firewall Premium védelme

Az Azure Firewall Premium fontos szerepet játszik az Azure-infrastruktúra Teljes felügyelet számára történő védelmében.

Az üzembe helyezés részeként használja az Azure Firewall Premiumot. Ehhez a létrehozott felügyeleti szabályzatot prémium szintű szabályzatként kell üzembe helyeznie. Az Azure Firewall Premiumra való váltás magában foglalja a tűzfal és gyakran a szabályzat újrakonformálását is. Ennek eredményeképpen ha lehetséges, kezdje az Azure Firewall használatával, vagy készüljön fel újratelepítési tevékenységekre a meglévő tűzfal lecseréléséhez.

Miért az Azure Firewall Premium?

Az Azure Firewall Premium speciális funkciókat biztosít a forgalom vizsgálatához. A legfontosabbak a következő TLS-ellenőrzési lehetőségek:

- A kimenő TLS-ellenőrzés védelmet nyújt a belső ügyfélből az internetre küldött rosszindulatú forgalom ellen. Ez segít azonosítani, hogy egy ügyfél mikor sérült meg, és ha a hálózaton kívül próbál adatokat küldeni, vagy kapcsolatot létesít egy távoli számítógéppel.

- A kelet-nyugati TLS-ellenőrzés védelmet nyújt az Azure-ból az Azure más részeire vagy nem Azure-beli hálózatokra irányuló rosszindulatú forgalom ellen. Ez segít azonosítani a behatolási kísérleteket a robbanás sugarának kibontására és szétterítésére.

- A bejövő TLS-vizsgálat védi az Azure-beli erőforrásokat az Azure-hálózaton kívülről érkező rosszindulatú kérésekkel szemben. Azure-alkalmazás webalkalmazási tűzfallal rendelkező átjáró biztosítja ezt a védelmet.

Amikor csak lehetséges, használja a bejövő TLS-ellenőrzést az erőforrásokhoz. Azure-alkalmazás Átjáró csak HTTP- és HTTPS-forgalom számára biztosít védelmet. Nem használható bizonyos forgatókönyvekhez, például az SQL- vagy RDP-forgalmat használókhoz. Más szolgáltatások gyakran rendelkeznek saját veszélyforrások elleni védelmi lehetőségekkel, amelyekkel explicit ellenőrzési vezérlőket biztosíthatnak ezekhez a szolgáltatásokhoz. Az Azure biztonsági alapkonfigurációinak áttekintésével megismerheti a szolgáltatások fenyegetésvédelmi lehetőségeit.

Azure-alkalmazás átjáró nem ajánlott a központi virtuális hálózathoz. Ehelyett küllős virtuális hálózaton vagy dedikált virtuális hálózaton kell lennie. További információ: Teljes felügyelet alapelvek alkalmazása küllős virtuális hálózatra az Azure-ban a küllős virtuális hálózatra vagy a webalkalmazások nulla megbízhatóságú hálózatára vonatkozó útmutatásért.

Ezek a forgatókönyvek speciális digitális tanúsítványokkal rendelkeznek. További információ: Azure Firewall Premium-tanúsítványok.

TLS-ellenőrzés nélkül az Azure Firewall nem rendelkezik a titkosított TLS-alagútban áramló adatok láthatóságával, így kevésbé biztonságos.

Az Azure Virtual Desktop például nem támogatja az SSL-leállítást. A TLS-ellenőrzés biztosításához tekintse át az adott számítási feladatokat.

Az ügyfél által meghatározott engedélyezési/megtagadási szabályok mellett az Azure Firewall továbbra is képes fenyegetésintelligencia-alapú szűrést alkalmazni. A fenyegetésintelligencia-alapú szűrés ismert rossz IP-címeket és tartományokat használ a kockázatot jelentő forgalom azonosításához. Ez a szűrés minden más szabály előtt történik, ami azt jelenti, hogy még akkor is, ha a megadott szabályok engedélyezték a hozzáférést, az Azure Firewall leállítja a forgalmat.

Az Azure Firewall Premium az URL-szűréshez és a webkategória-szűréshez is továbbfejlesztett lehetőségeket kínál, amelyek lehetővé teszik a szerepkörök finomhangolását.

A fenyegetésintelligencia beállítható úgy, hogy riasztással értesítse, amikor ez a forgalom bekövetkezik, de lehetővé teszi azt. A Teljes felügyelet esetén azonban állítsa a Megtagadás értékre.

Az Azure Firewall Premium konfigurálása Teljes felügyelet

Ha az Azure Firewall Premiumot Teljes felügyelet konfigurációra szeretné konfigurálni, hajtsa végre az alábbi módosításokat.

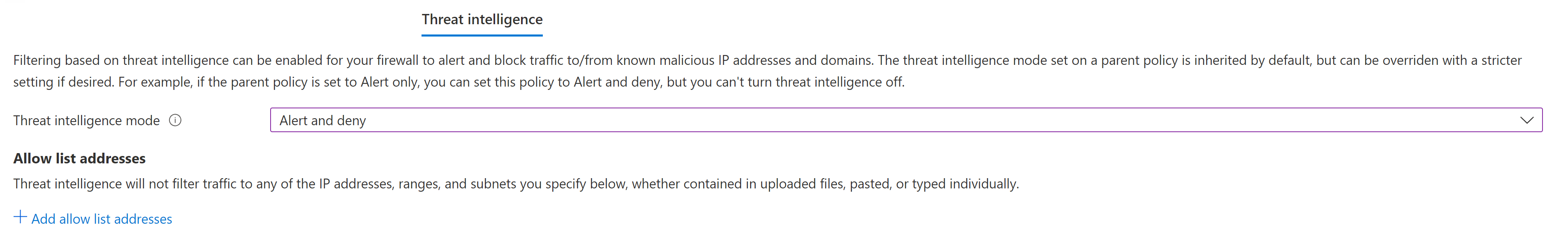

Fenyegetésfelderítés engedélyezése riasztási és megtagadási módban:

- Lépjen a tűzfalszabályzatra, és válassza a Fenyegetésfelderítés lehetőséget.

- Fenyegetésfelderítési módban válassza a Riasztás és a Megtagadás lehetőséget.

- Válassza a Mentés lehetőséget.

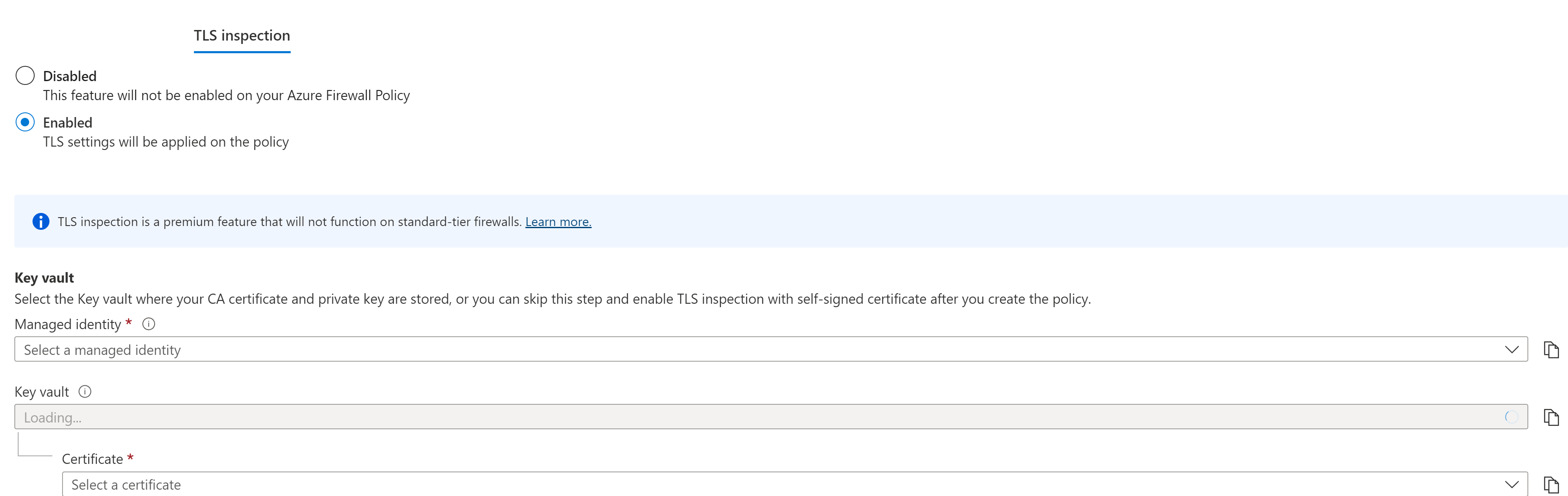

TLS-ellenőrzés engedélyezése:

- Készítsen elő egy tanúsítványt egy Key Vaultban való tároláshoz, vagy tervezze meg, hogy automatikusan létrehozzon egy tanúsítványt egy felügyelt identitással. Az Azure Firewall Premium-tanúsítványokkal kapcsolatos beállításokat áttekintve kiválaszthatja a forgatókönyvhöz tartozó beállítást.

- Lépjen a tűzfalszabályzatra, és válassza a TLS-vizsgálat lehetőséget.

- Válassza az Engedélyezve lehetőséget.

- Válasszon ki egy felügyelt identitást a tanúsítványok létrehozásához, vagy válassza ki a kulcstartót és a tanúsítványt.

- Ezután válassza a Mentés lehetőséget.

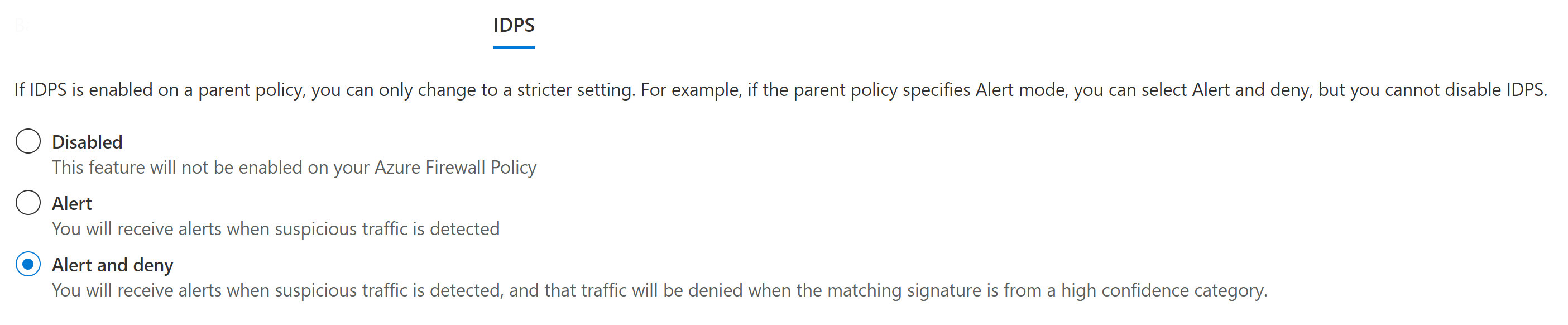

A behatolásészlelési és -megelőzési rendszer (IDPS) engedélyezése:

- Lépjen a tűzfalszabályzatra, és válassza az IDPS lehetőséget.

- Válassza a Riasztás és a Megtagadás lehetőséget.

- Ezután válassza az Alkalmaz lehetőséget.

Ezután létre kell hoznia egy alkalmazásszabályt a forgalomhoz.

- A tűzfalszabályzatban keresse meg az alkalmazásszabályokat.

- Válassza a Szabálygyűjtemény hozzáadása lehetőséget.

- Hozzon létre egy alkalmazásszabályt az Application Gateway-alhálózat forrásával és a védett webalkalmazás tartománynevének célhelyével.

- Győződjön meg arról, hogy engedélyezi a TLS-ellenőrzést.

További konfiguráció

Az Azure Firewall Premium konfigurálva mostantól a következő konfigurációt hajthatja végre:

- Konfigurálja az Application Gateway-eket, hogy a megfelelő útvonaltáblák hozzárendelésével és az útmutató követésével irányíthassa a forgalmat az Azure Firewallra.

- Az alábbi utasítások követésével riasztásokat hozhat létre a tűzfaleseményekhez és a metrikákhoz.

- Az Azure Firewall-munkafüzet üzembe helyezése események megjelenítéséhez.

- Szükség esetén konfigurálja az URL- és webkategória-szűrést. Mivel az Azure Firewall alapértelmezés szerint tagadja, erre a konfigurációra csak akkor van szükség, ha az Azure Firewallnak széles körben kell megadnia a kimenő internet-hozzáférést. Ezt további ellenőrzésként is használhatja annak megállapításához, hogy engedélyezve kell-e lennie a kapcsolatoknak.

2. lépés: Az Azure DDoS Protection Standard üzembe helyezése

Az üzembe helyezés részeként üzembe kell helyeznie egy Azure DDoS Protection Standard Szabályzatot. Ez növeli Teljes felügyelet Azure Platformon biztosított védelmet.

Mivel a létrehozott szabályzatot a meglévő erőforrásokra is üzembe helyezheti, ezt a védelmet a kezdeti üzembe helyezés után is hozzáadhatja anélkül, hogy az erőforrások újbóli üzembe helyezését kellene megkövetelnie.

Miért az Azure DDoS Protection Standard?

Az Azure DDoS Protection Standard nagyobb előnyökkel jár az alapértelmezett DDoS Protection esetében. A Teljes felügyelet a következő lehetőségeket használhatja:

- Hozzáférés a kockázatcsökkentő jelentésekhez, a folyamatnaplókhoz és a metrikákhoz.

- Alkalmazásalapú kockázatcsökkentési szabályzatok.

- DDoS-támadás esetén a DDoS gyorsreagálás támogatása.

Bár az automatikus észlelés és az automatikus kockázatcsökkentés egyaránt része az alapértelmezés szerint engedélyezett DDoS Protection Basicnek, ezek a funkciók csak a DDoS Standard használatával érhetők el.

Az Azure DDoS Protection Standard konfigurálása

Mivel a DDoS Protection Standardhoz nincsenek Teljes felügyelet-specifikus konfigurációk, a megoldás erőforrás-specifikus útmutatóit követheti:

- DDoS Protection-terv létrehozása

- Riasztás konfigurálása

- Diagnosztikai naplózás konfigurálása

- Telemetria konfigurálása

Az Azure DDoS Protection jelenlegi verziójában az Azure DDoS Protectiont kell alkalmaznia virtuális hálózatonként. További útmutatást a DDoS rövid útmutatójában talál.

Emellett védje a következő nyilvános IP-címeket:

- Nyilvános Azure Firewall IP-címek

- Nyilvános Azure Bastion IP-címek

- Nyilvános Azure Network Gateway IP-címek

- Az Application Gateway nyilvános IP-címei

3. lépés: Hálózati átjáró tűzfalhoz való útválasztásának konfigurálása

Az üzembe helyezés után különböző alhálózatokon konfigurálnia kell az útvonaltáblákat, hogy a küllős virtuális hálózatok és a helyszíni hálózatok közötti forgalmat az Azure Firewall ellenőrizze. Ezt a tevékenységet meglévő környezetben végezheti újratelepítés nélkül, de meg kell határoznia a hozzáférés engedélyezéséhez szükséges tűzfalszabályokat.

Ha csak az egyik oldalt konfigurálja, akár csak a küllős alhálózatokat, akár az átjáró alhálózatait, akkor aszinkron útválasztással megakadályozza a kapcsolatok működését.

Miért érdemes a hálózati átjáró forgalmát a tűzfalra irányítani?

A Teljes felügyelet egyik legfontosabb eleme, hogy ne feltételezze, hogy csak azért, mert valami a környezetében van, hogy hozzá kell férnie a környezet más erőforrásaihoz. Az alapértelmezett konfiguráció gyakran lehetővé teszi az Azure-beli erőforrások és a helyszíni hálózatok közötti útválasztást, amelyet csak hálózati biztonsági csoportok vezérelnek.

A forgalom tűzfalhoz való átirányításával növelheti az ellenőrzés szintjét, és növelheti a környezet biztonságát. A gyanús tevékenységekre is riasztást kap, és lépéseket tehet.

Átjáró útválasztásának konfigurálása

Kétféleképpen biztosítható, hogy az átjáróforgalom az Azure-tűzfalra legyen irányítva:

- Helyezze üzembe az Azure Network Gatewayt (VPN-hez vagy ExpressRoute-kapcsolatokhoz) egy dedikált virtuális hálózaton (más néven tranzit vagy átjáró virtuális hálózaton), társviszonyt létesítsen a központi virtuális hálózattal, majd hozzon létre egy széles körű útválasztási szabályt, amely lefedi a tervezett Azure-beli hálózati címterek tűzfalhoz való útválasztását.

- Telepítse az Azure Network Gatewayt a központi virtuális hálózaton, konfigurálja az útválasztást az átjáró alhálózatán, majd konfigurálja az útválasztást a küllős virtuális hálózatok alhálózatán.

Ez az útmutató részletesen ismerteti a második lehetőséget, mert kompatibilisebb a referenciaarchitektúrával.

Feljegyzés

Az Azure Virtual Network Manager egy olyan szolgáltatás, amely leegyszerűsíti ezt a folyamatot. Ha ez a szolgáltatás általánosan elérhető, használja az útválasztás kezelésére.

Átjáró alhálózati útválasztásának konfigurálása

Az átjáró alhálózati útvonaltáblájának konfigurálásához hozzon létre és konfiguráljon egy új útvonaltáblát, amely a belső forgalmat továbbítja az Azure Firewallnak:

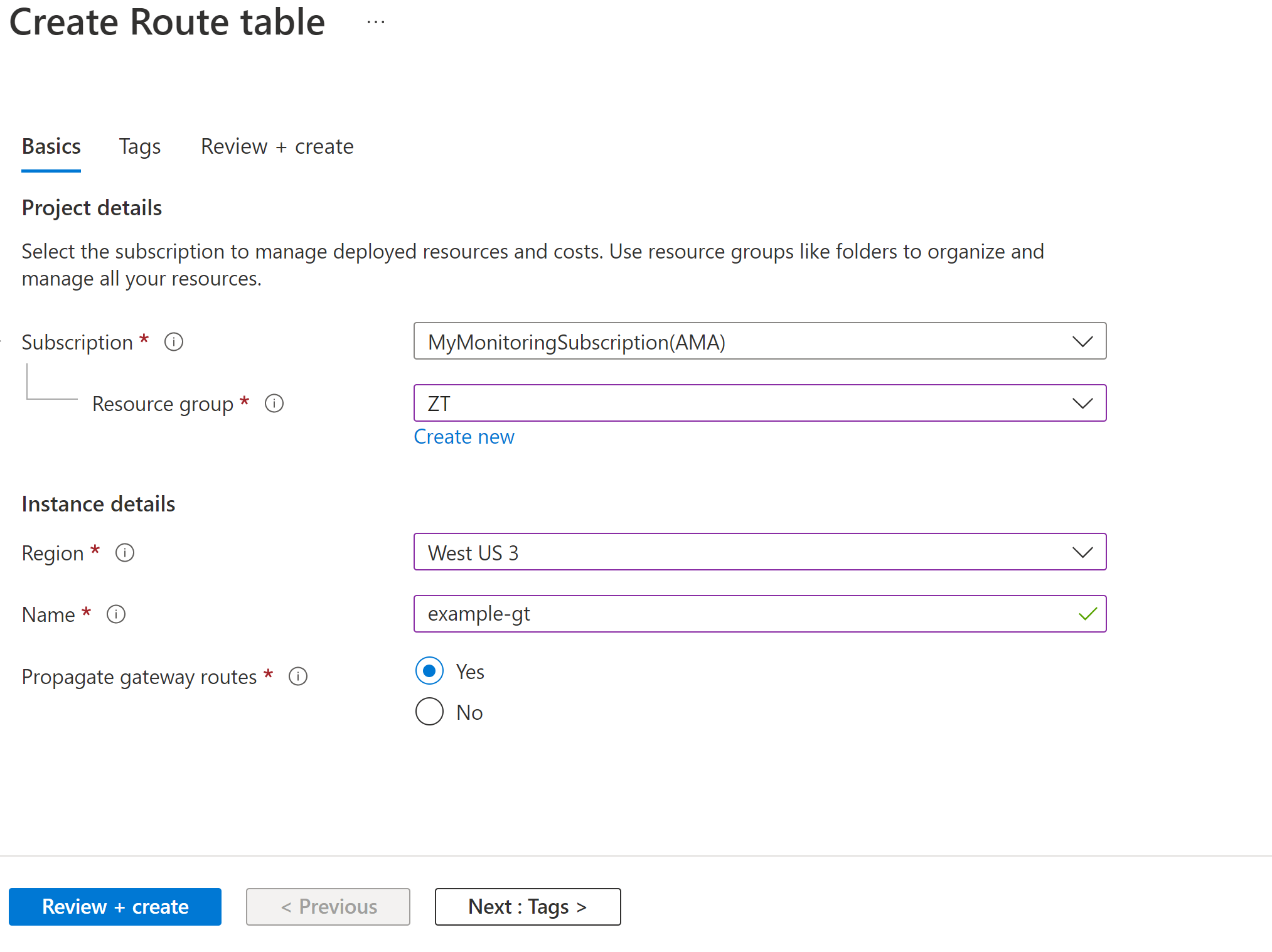

Navigáljon útválasztási táblázat létrehozásához a Microsoft Azure Portalon.

Helyezze az Útvonaltáblát egy erőforráscsoportba, jelöljön ki egy régiót, és adjon meg egy nevet.

Válassza az Áttekintés és létrehozás, majd a Létrehozás lehetőséget.

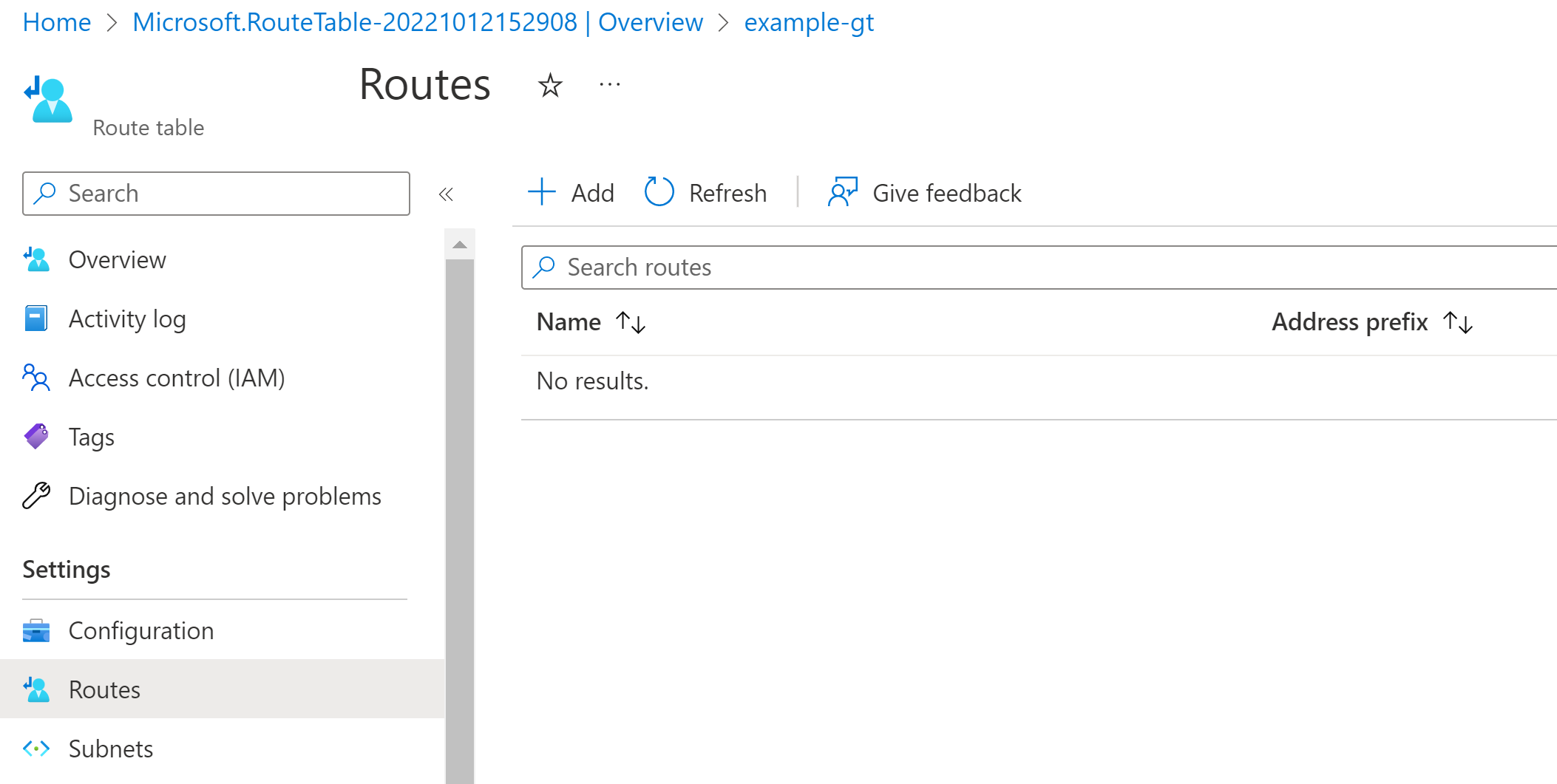

Lépjen az új útvonaltáblára, és válassza az Útvonalak lehetőséget.

Válassza a Hozzáadás lehetőséget, majd adjon hozzá egy útvonalat a küllős virtuális hálózatok egyikéhez:

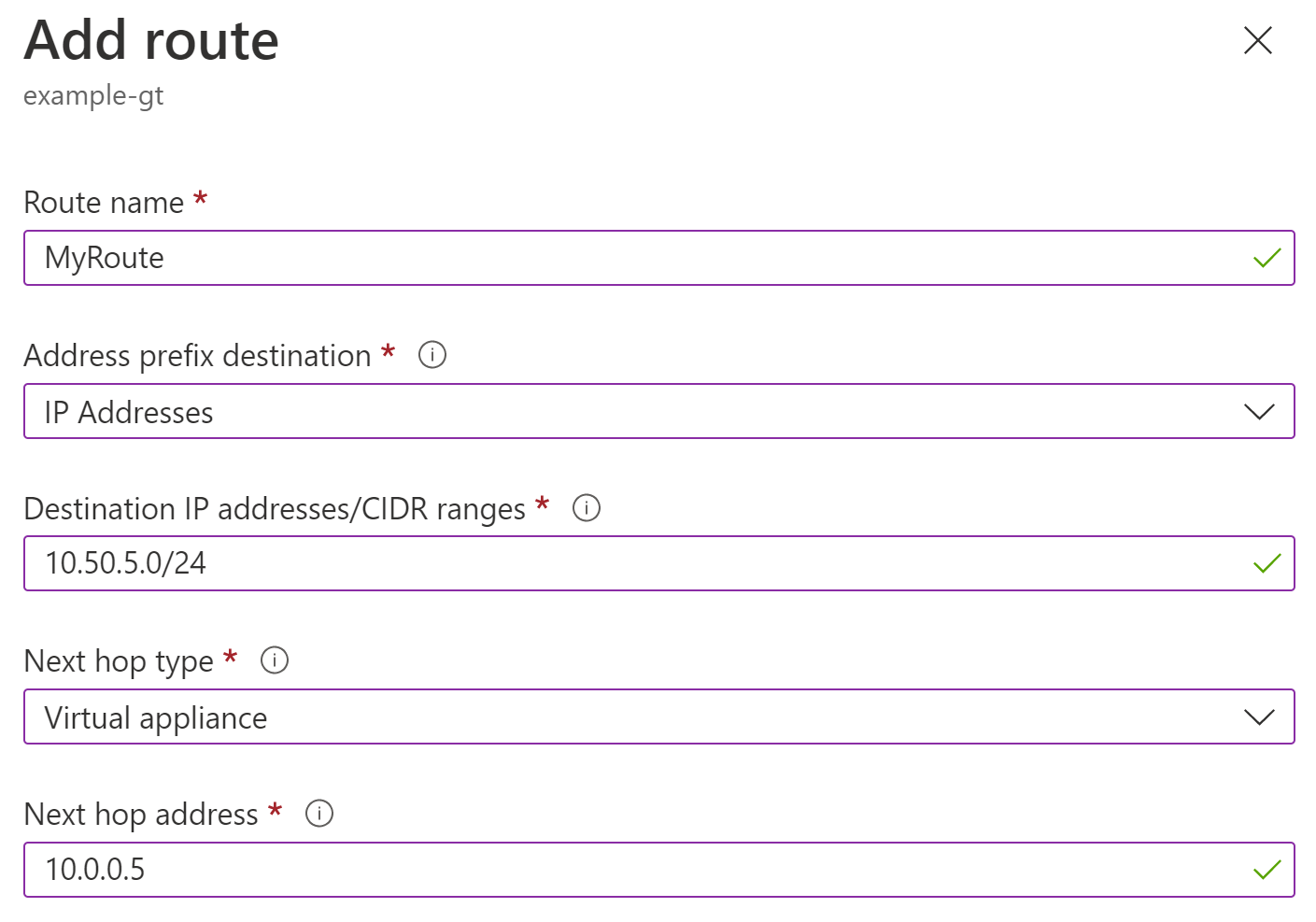

- Az Útvonalnév mezőben adja meg az útvonalmező nevét.

- Válassza ki az IP-címeket a Cím előtag cél legördülő menüjében.

- Adja meg a küllő virtuális hálózat címterét a Cél IP-címek/CIDR-tartományok mezőben.

- Válassza a Virtuális berendezés lehetőséget a Következő ugrás típusú legördülő listában.

- Adja meg az Azure Firewall privát IP-címét a Következő ugrás cím mezőjében.

- Válassza a Hozzáadás lehetőséget.

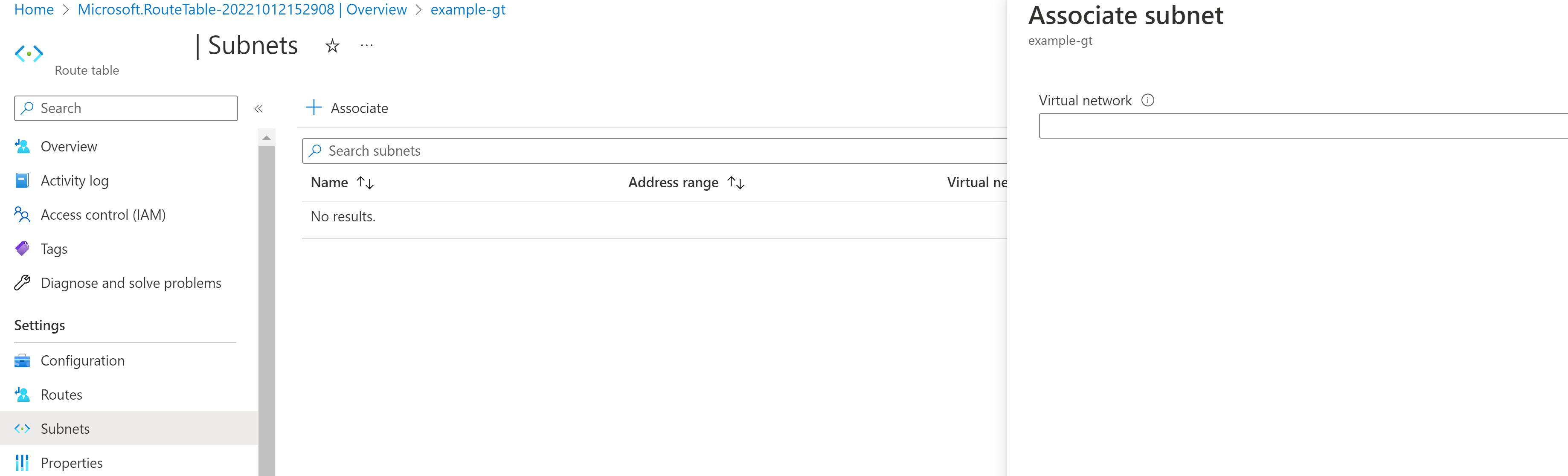

Az útvonaltábla társítása az átjáró alhálózatához

- Lépjen az alhálózatokra, és válassza a Társítás lehetőséget.

- Válassza ki a központi virtuális hálózatot a Virtuális hálózat legördülő listában.

- Válassza ki a GatewaySubnet elemet az Alhálózat legördülő listában.

- Kattintson az OK gombra.

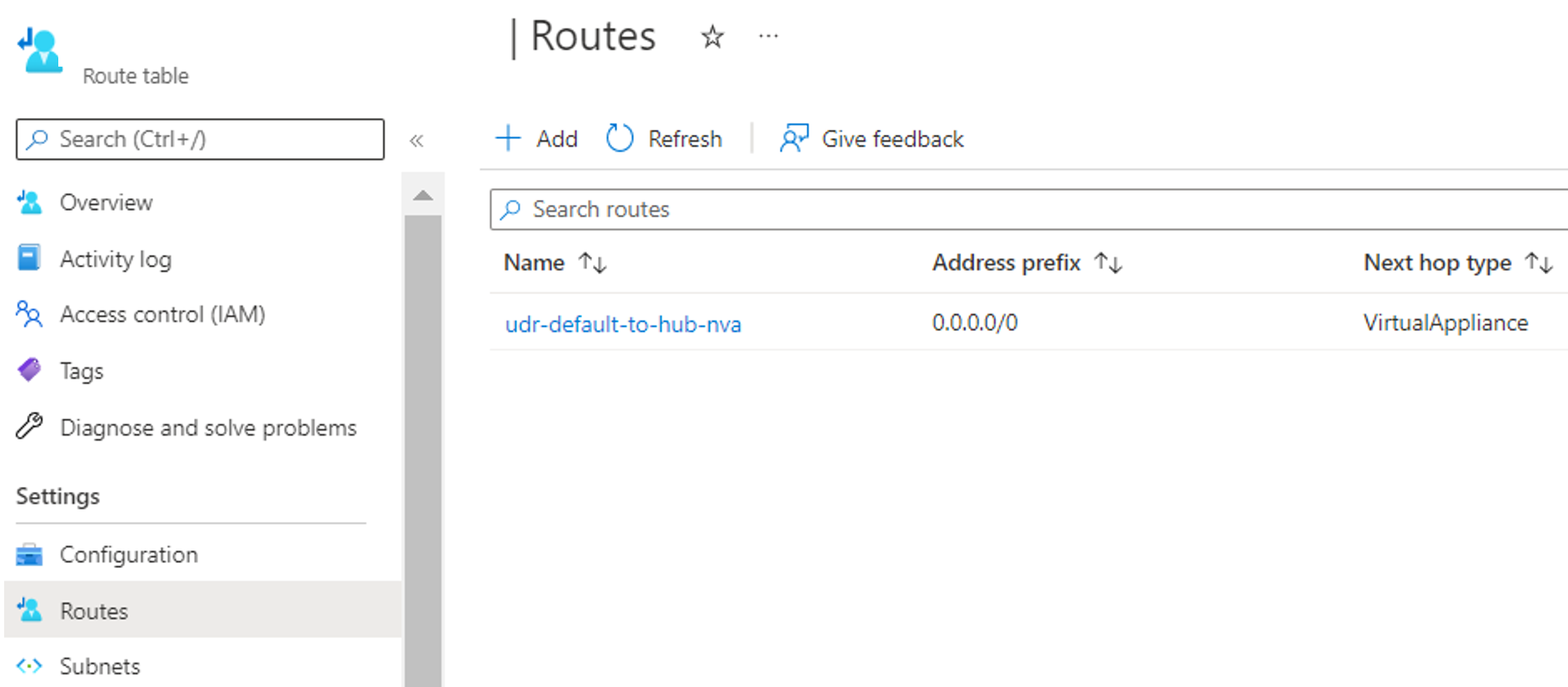

Íme egy példa.

Az átjáró mostantól a küllős virtuális hálózatok számára szánt forgalmat továbbítja az Azure Firewallnak.

Küllős alhálózat útválasztásának konfigurálása

Ez a folyamat feltételezi, hogy már rendelkezik egy útvonaltáblával a küllős virtuális hálózatok alhálózataihoz, és alapértelmezett útvonallal továbbítja a forgalmat az Azure Firewall felé. Ezt leggyakrabban egy olyan szabály hajtja végre, amely a 0.0.0.0/0 CIDR-tartomány forgalmát továbbítja, amelyet gyakran quad-zero útvonalnak neveznek.

Íme egy példa.

Ez a folyamat letiltja az útvonalak átjáróról való propagálását, ami lehetővé teszi, hogy az alapértelmezett útvonal a helyszíni hálózatok felé irányuló forgalmat irányozza.

Feljegyzés

Az olyan erőforrások, mint például az Application Gatewayek, amelyek internet-hozzáférést igényelnek a függvényhez, nem kapják meg ezt az útvonaltáblát. Saját útvonaltáblával kell rendelkezniük, hogy lehetővé tegyék a szükséges függvényeket, például azt, amit a Zero-trust network for web applications with Azure Firewall and Application Gateway című cikkben ismertetünk.

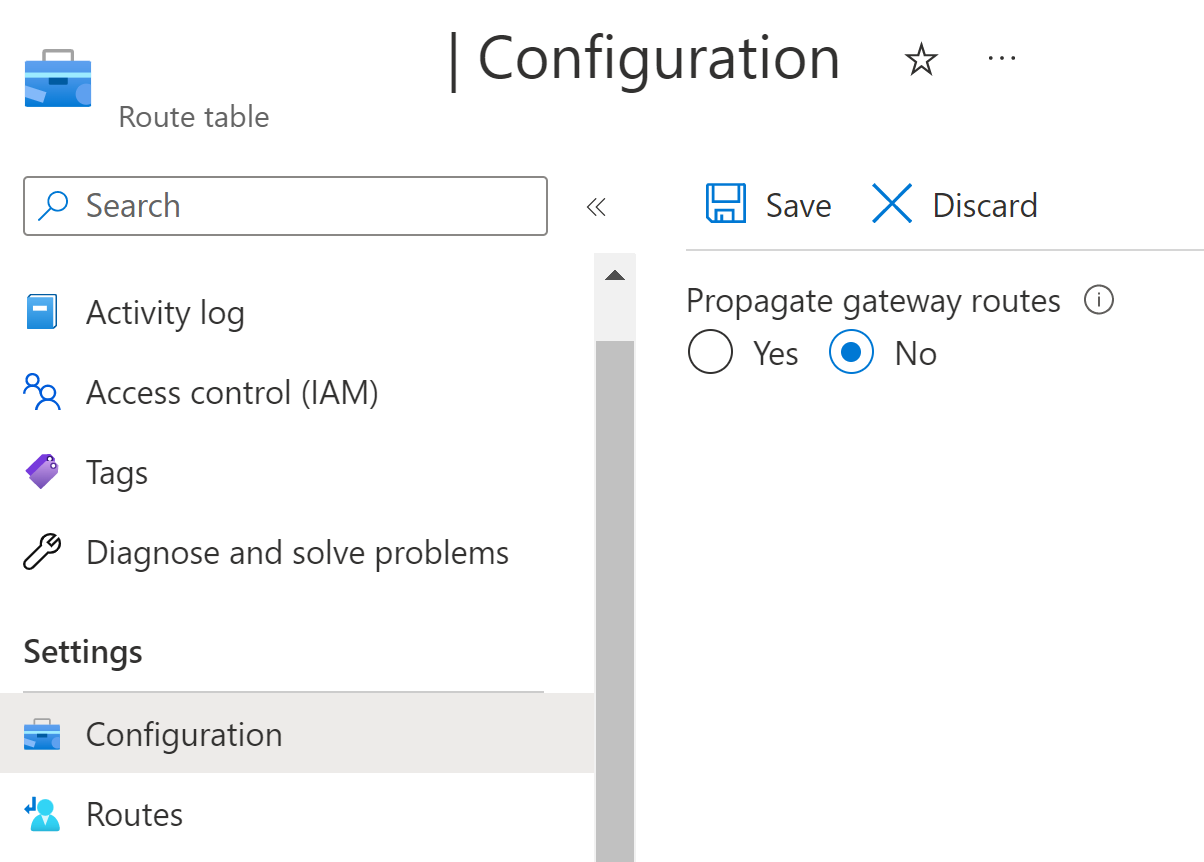

Küllős alhálózat útválasztásának konfigurálása:

- Keresse meg az alhálózathoz társított útvonaltáblát, és válassza a Konfiguráció lehetőséget.

- Az átjáróútvonalak propagálása esetén válassza a Nem lehetőséget.

- Válassza a Mentés lehetőséget.

Az alapértelmezett útvonal mostantól továbbítja az átjárónak szánt forgalmat az Azure Firewallnak.

4. lépés: Veszélyforrások elleni védelem konfigurálása

Felhőhöz készült Microsoft Defender megvédheti az Azure-ra épülő központi virtuális hálózatot, akárcsak az Azure-ban vagy a helyszínen futó informatikai üzleti környezet más erőforrásait.

Felhőhöz készült Microsoft Defender egy felhőbeli biztonsági helyzetkezelés (CSPM) és a Cloud Workload Protection (CWP), amely egy biztonságos pontszámrendszert kínál, amely segít a vállalatnak egy jobb biztonsági helyzettel rendelkező informatikai környezet kialakításában. Emellett olyan funkciókat is tartalmaz, amelyekkel megvédheti a hálózati környezetet a fenyegetések ellen.

Ez a cikk nem ismerteti részletesen Felhőhöz készült Microsoft Defender. Fontos azonban tisztában lenni azzal, hogy a Felhőhöz készült Microsoft Defender az Azure-szabályzatok és naplók alapján működik, amelyeket egy Log Analytics-munkaterületen betölt.

Az Azure-szabályzatokat JavaScript Object Notation (JSON) nyelven kell írnia az Azure-erőforrások tulajdonságainak különböző elemzéséhez, beleértve a hálózati szolgáltatásokat és az erőforrásokat. Ennek ellenére könnyen Felhőhöz készült Microsoft Defender ellenőrizni egy tulajdonságot egy hálózati erőforrás alatt, és javaslatot tenni az előfizetésére, ha védett vagy veszélynek van kitéve.

Az Felhőhöz készült Microsoft Defender keresztül elérhető összes hálózati javaslat ellenőrzése

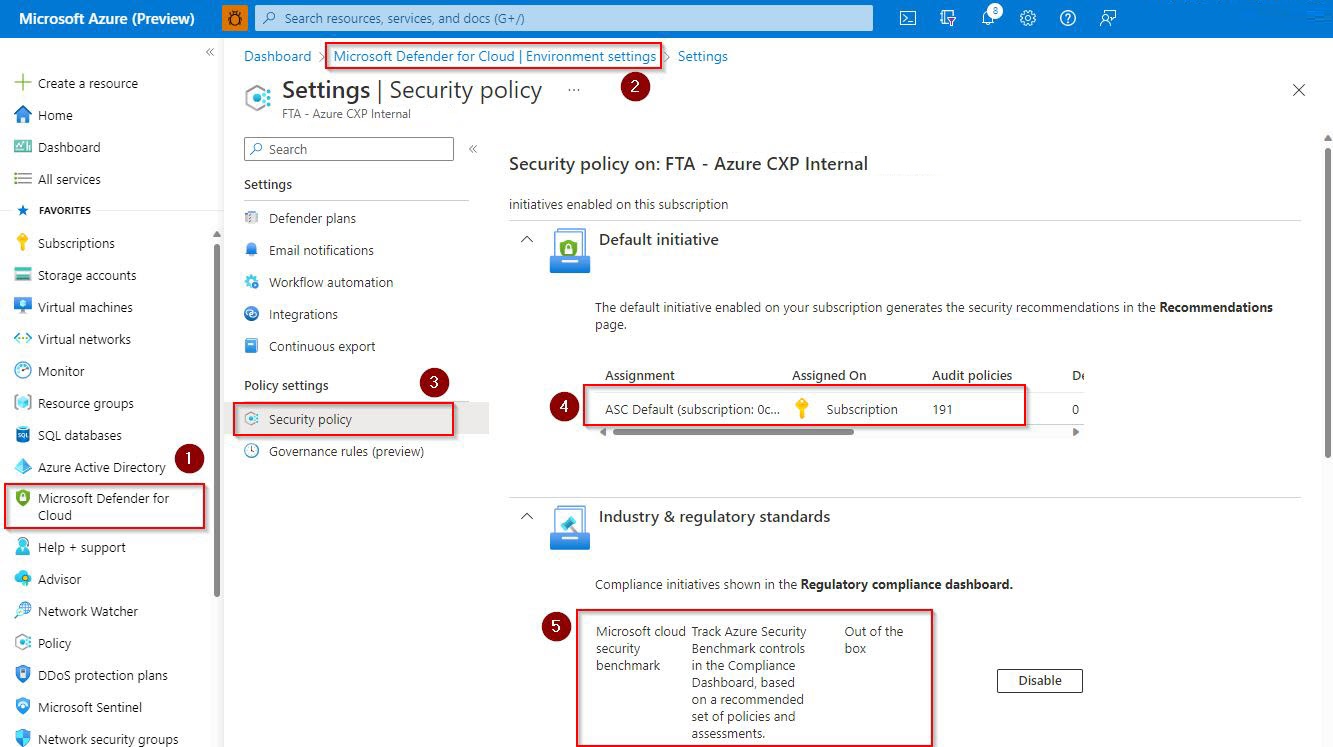

Az Felhőhöz készült Microsoft Defender által használt hálózati javaslatokat biztosító Összes Azure-szabályzat megtekintése:

Nyissa meg a Felhőhöz készült Microsoft Defender a bal oldali menü Felhőhöz készült Microsoft Defender ikonjának kiválasztásával.

Válassza a Környezeti beállítások lehetőséget.

Válassza a Biztonsági szabályzat lehetőséget.

Ha az ASC alapértelmezett beállításában választ, áttekintheti az összes elérhető szabályzatot, beleértve a hálózati erőforrásokat kiértékelő szabályzatokat is.

Emellett vannak olyan hálózati erőforrások is, amelyeket más jogszabályi megfelelőségek értékelnek ki, beleértve a PCI-t, az ISO-t és a Microsoft felhőbiztonsági teljesítménytesztét. Bármelyiket engedélyezheti, és nyomon követheti a hálózati javaslatokat.

Hálózatokra vonatkozó javaslatok

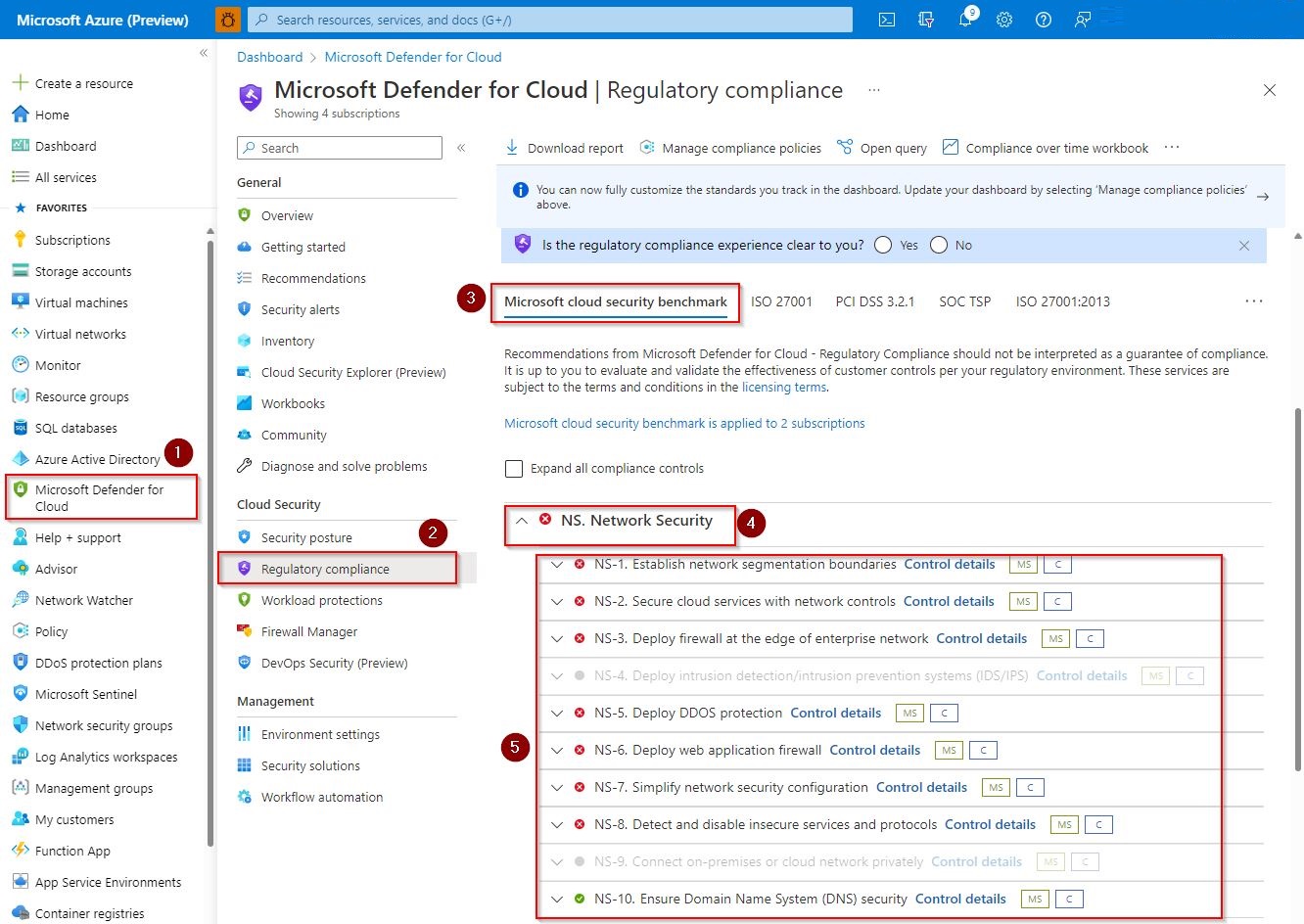

Kövesse az alábbi lépéseket a Microsoft felhőbiztonsági referenciamutatóján alapuló hálózati javaslatok megtekintéséhez:

Nyissa meg a Felhőhöz készült Microsoft Defender.

Válassza a Jogszabályi megfelelőség lehetőséget.

Válassza ki a Microsoft felhőbiztonsági teljesítménytesztét.

Bontsa ki az NS-t. Hálózati biztonság az ajánlott hálózatvezérlés áttekintéséhez.

Fontos tisztában lenni azzal, hogy Felhőhöz készült Microsoft Defender más hálózati javaslatokat is kínál a különböző Azure-erőforrásokhoz, például a virtuális gépekhez és a tárolókhoz. Ezeket a javaslatokat a bal oldali menü Javaslatok területén tekintheti át.

A Felhőhöz készült Microsoft Defender portál bal oldali menüjében válassza a Biztonsági riasztások lehetőséget a hálózati erőforrásokon alapuló riasztások áttekintéséhez, így elkerülhet bizonyos típusú fenyegetéseket. Ezeket a riasztásokat Felhőhöz készült Microsoft Defender automatikusan generálja a Log Analytics-munkaterületen betöltött és Felhőhöz készült Microsoft Defender által figyelt naplók alapján.

Azure-beli hálózati környezet leképezése és megkeményítése Felhőhöz készült Microsoft Defender

A hálózati környezet könnyű megerősítésével is ellenőrizheti a jobb biztonsági helyzethez szükséges beállításokat, ha leképezi a hálózati környezetet a hálózati topológia jobb megértéséhez. Ezeket a javaslatokat a bal oldali menü Munkaterhelés-védelem lehetőségével tették meg, ahogy az itt látható.

Azure Firewall-szabályzatok kezelése Felhőhöz készült Microsoft Defender

Az Azure Firewall ajánlott központi virtuális hálózatokhoz a jelen cikkben leírtak szerint. Felhőhöz készült Microsoft Defender központilag több Azure Firewall-szabályzatot is kezelhet. Az Azure Firewall-szabályzatok mellett az Azure Firewallhoz kapcsolódó egyéb funkciókat is kezelheti, ahogy az itt látható.

További információ arról, hogy Felhőhöz készült Microsoft Defender hogyan védi a hálózati környezetet a fenyegetések ellen, olvassa el a Mi a Felhőhöz készült Microsoft Defender?

Ajánlott betanítás

- Az Azure Policy konfigurálása

- Hálózati biztonság tervezése és megvalósítása

- Az Azure Firewall konfigurálása

- VPN Gateway konfigurálása

- Az Azure DDoS Protection bemutatása

- Biztonsági fenyegetések elhárítása Felhőhöz készült Microsoft Defender

Az Azure-beli biztonságra vonatkozó további képzéseket a Microsoft katalógusában talál:

Biztonság az Azure-ban | Microsoft Learn

Következő lépések

A Teljes felügyelet alapelveinek az Azure-ra való alkalmazásával kapcsolatos további cikkek:

- Az Azure IaaS áttekintése

- Azure Virtual Desktop

- Azure Virtual WAN

- IaaS-alkalmazások az Amazon Web Servicesben

- Microsoft Sentinel és Microsoft Defender XDR

Technikai illusztrációk

Ez a plakát egyoldalas, áttekintő áttekintést nyújt az Azure IaaS összetevőiről mint referencia- és logikai architektúrákról, valamint azokat a lépéseket, amelyek biztosítják, hogy ezek az összetevők rendelkezzenek az alkalmazott Teljes felügyelet modell "soha nem megbízható, mindig ellenőrizze" alapelveivel.

| Elem | Leírás |

|---|---|

PDF | Visio Frissítve: 2024. március |

Használja ezt az ábrát a következő cikkel együtt: Teljes felügyelet alapelvek alkalmazása az Azure IaaS áttekintésére Kapcsolódó megoldási útmutatók |

Ez a plakát az Azure IaaS-hez készült Teljes felügyelet különálló összetevőinek referencia- és logikai architektúráit, valamint részletes konfigurációit tartalmazza. A plakát oldalait külön informatikai részlegekhez vagy szakterületekhez használhatja, vagy a fájl Microsoft Visio-verziójával testre szabhatja az infrastruktúra diagramjait.

| Elem | Leírás |

|---|---|

PDF | Visio Frissítve: 2024. március |

Ezeket a diagramokat az alábbi cikkekkel együtt használhatja: Teljes felügyelet alapelvek alkalmazása az Azure IaaS áttekintésére Kapcsolódó megoldási útmutatók |

További technikai illusztrációkért kattintson ide.

Hivatkozások

Ezekre a hivatkozásokra kattintva megismerheti a cikkben említett különböző szolgáltatásokat és technológiákat.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: