Mengintegrasikan F5 BIG-IP dengan MICROSOFT Entra ID

Dengan peningkatan lanskap ancaman dan penggunaan beberapa perangkat seluler, organisasi memikirkan kembali akses dan tata kelola sumber daya. Bagian dari program modernisasi termasuk menilai kesiapan Anda di seluruh identitas, perangkat, aplikasi, infrastruktur, jaringan, dan data. Anda dapat mempelajari tentang kerangka kerja Zero Trust untuk mengaktifkan pekerjaan jarak jauh dan alat Penilaian Zero Trust.

Di Microsoft dan F5, kami menyadari transformasi digital Anda adalah perjalanan jangka panjang, sumber daya yang berpotensi penting diekspos hingga dimodernisasi. Tujuan dari F5 BIG-IP dan microsoft Entra ID secure hybrid access (SHA) adalah untuk meningkatkan akses jarak jauh ke aplikasi lokal, dan memperkuat postur keamanan layanan warisan yang rentan.

Penelitian memperkirakan bahwa 60%-80% aplikasi lokal adalah warisan, atau tidak dapat diintegrasikan dengan ID Microsoft Entra. Studi yang sama menunjukkan proporsi besar sistem serupa yang berjalan pada versi SAP, Oracle, SAGE, dan beban kerja terkenal lainnya untuk layanan penting sebelumnya.

SHA memungkinkan organisasi untuk terus menggunakan investasi dalam jaringan F5 dan pengiriman aplikasi. Dengan Microsoft Entra ID, SHA menjebak kesenjangan dengan sarana kontrol identitas.

Keuntungan

Saat ID Microsoft Entra melakukan pra-autentikasi akses ke layanan yang diterbitkan BIG-IP, ada banyak manfaat:

- Autentikasi tanpa kata sandi dengan:

Manfaat lainnya meliputi:

- Satu sarana kontrol untuk mengatur identitas dan akses

- Pusat admin Microsoft Entra

- Akses Bersyariah Preemptive

- Autentikasi multifaktor Microsoft Entra

- Perlindungan adaptif melalui pembuatan profil risiko pengguna dan sesi

- Deteksi info masuk yang bocor

- Reset kata sandi mandiri (SSPR)

- Pengelolaan pemberian hak untuk akses tamu yang diatur

- Penemuan dan kontrol aplikasi

- Pemantauan dan analitik ancaman dengan Microsoft Azure Sentinel

Deskripsi Skenario

Sebagai Pengontrol Pengiriman Aplikasi (ADC) dan jaringan privat virtual lapisan soket aman (SSL-VPN), sistem BIG-IP menyediakan akses lokal dan jarak jauh ke layanan, termasuk:

- Aplikasi web modern dan warisan

- Aplikasi berbasis non-web

- Layanan antarmuka pemrograman aplikasi Web (API) Representational State Transfer (REST) dan Simple Object Access Protocol (SOAP)

BIG-IP Local Traffic Manager (LTM) adalah untuk penerbitan layanan yang aman, sementara Access Policy Manager (APM) memperluas fungsi BIG-IP yang memungkinkan federasi identitas dan akses menyeluruh (SSO).

Dengan integrasi, Anda mencapai transisi protokol untuk mengamankan layanan terintegrasi warisan, atau non-Azure AD, dengan kontrol seperti:

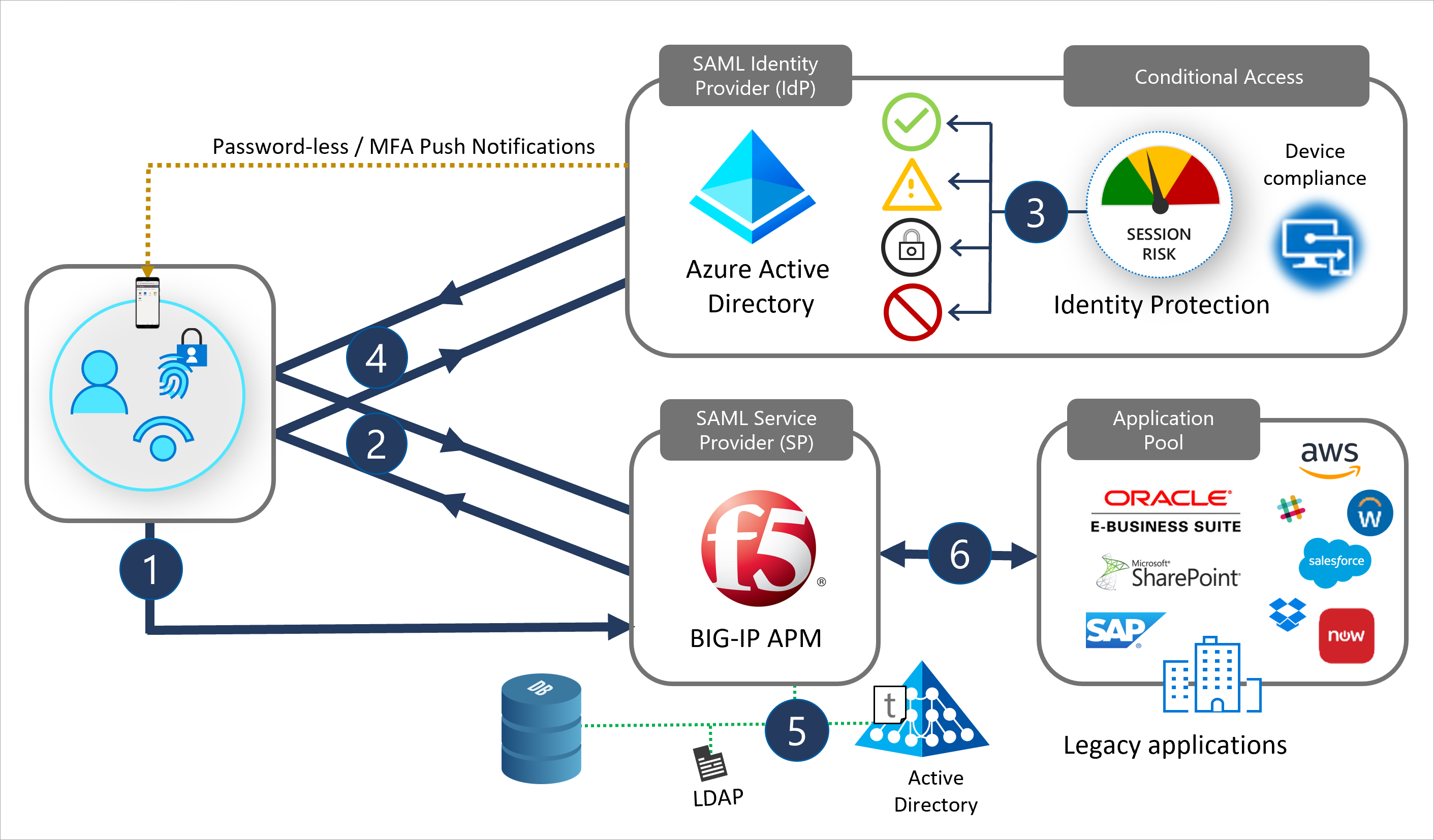

Dalam skenario, BIG-IP adalah proksi terbalik yang menyerahkan pra-autentikasi dan otorisasi layanan ke ID Microsoft Entra. Integrasi didasarkan pada kepercayaan federasi standar antara APM dan ID Microsoft Entra. Skenario ini umum dengan SHA. Pelajari lebih lanjut: Mengonfigurasi F5 BIG-IP SSL-VPN untuk Microsoft Entra SSO. Dengan SHA, Anda dapat mengamankan sumber daya Security Assertion Markup Language (SAML), Open Authorization (OAuth), dan OpenID Koneksi (OIDC).

Catatan

Saat digunakan untuk akses lokal dan jarak jauh, BIG-IP dapat menjadi titik tersedak untuk akses Zero Trust ke layanan, termasuk aplikasi perangkat lunak sebagai layanan (SaaS).

Diagram berikut mengilustrasikan pertukaran pra-autentikasi front-end antara pengguna, BIG-IP, dan ID Microsoft Entra, dalam alur yang dimulai penyedia layanan (SP). Kemudian menunjukkan pengayaan sesi APM berikutnya, dan SSO ke layanan back-end individual.

- Di portal, pengguna memilih ikon aplikasi, menyelesaikan URL ke SAML SP (BIG-IP)

- BIG-IP mengalihkan pengguna ke IdP SAML, ID Microsoft Entra, untuk pra-autentikasi

- MICROSOFT Entra ID memproses kebijakan Akses Bersyarat dan kontrol sesi untuk otorisasi

- Pengguna kembali ke BIG-IP, dan menyajikan klaim SAML yang dikeluarkan oleh ID Microsoft Entra

- BIG-IP meminta informasi sesi untuk SSO dan kontrol akses berbasis peran (RBAC) ke layanan yang diterbitkan

- BIG-IP meneruskan permintaan klien ke layanan back-end

Pengalaman pengguna

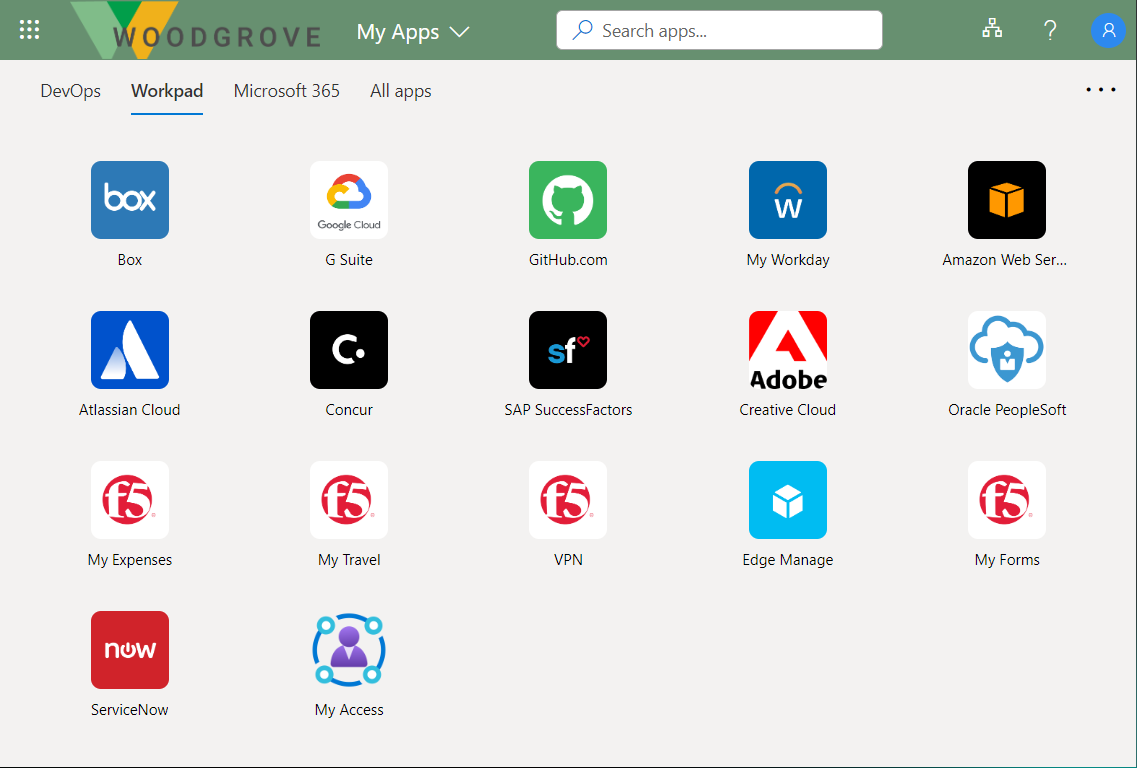

Baik karyawan, afiliasi, atau konsumen, sebagian besar pengguna berkenalan dengan pengalaman masuk Office 365. Mengakses layanan BIG-IP serupa.

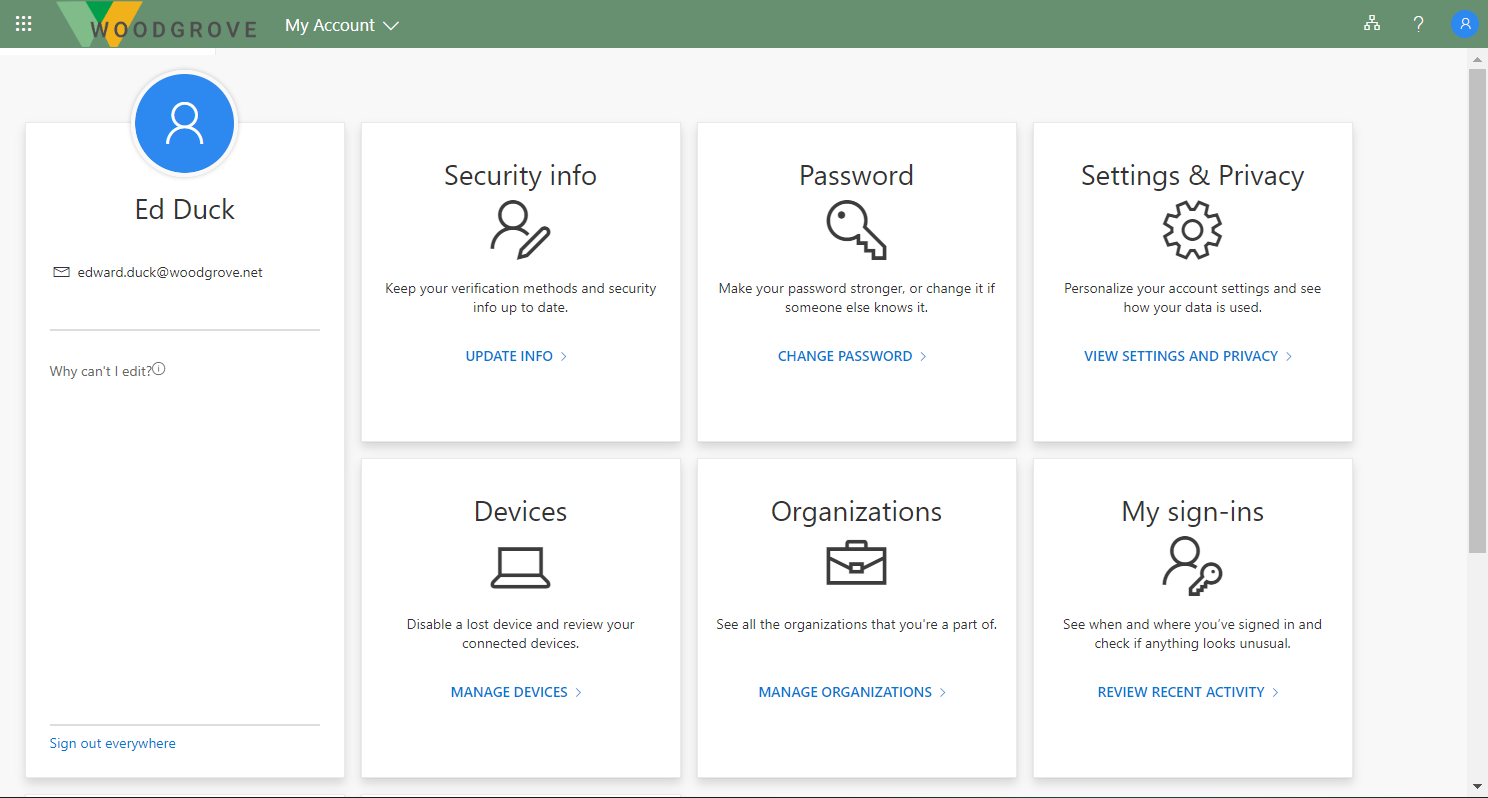

Pengguna dapat menemukan layanan yang diterbitkan BIG-IP mereka di portal Aplikasi Saya atau peluncur aplikasi Microsoft 365 dengan kemampuan layanan mandiri, terlepas dari perangkat atau lokasinya. Pengguna dapat terus mengakses layanan yang diterbitkan dengan portal BIG-IP Webtop. Saat pengguna keluar, SHA memastikan penghentian sesi untuk BIG-IP dan ID Microsoft Entra, membantu layanan tetap terlindungi dari akses yang tidak sah.

Pengguna mengakses portal Aplikasi Saya untuk menemukan layanan yang diterbitkan BIG-IP dan mengelola properti akun mereka. Lihat galeri dan halaman layanan mandiri di grafik berikut.

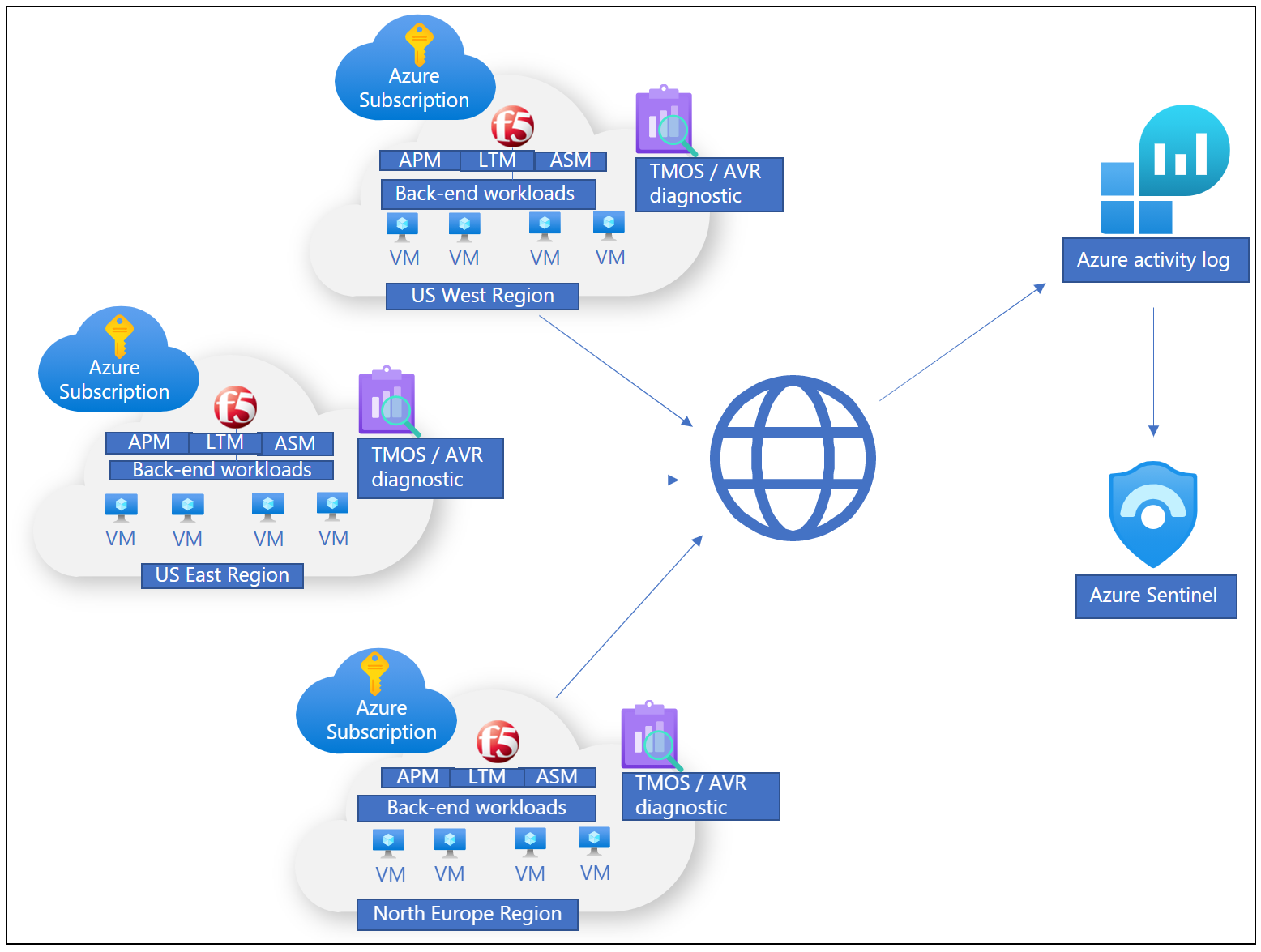

Wawasan dan analitik

Anda dapat memantau instans BIG-IP yang disebarkan untuk memastikan layanan yang diterbitkan sangat tersedia, pada tingkat SHA dan secara operasional.

Ada beberapa opsi untuk mencatat peristiwa secara lokal, atau dari jarak jauh melalui solusi Security Information and Event Management (SIEM), yang memungkinkan penyimpanan dan pemrosesan telemetri. Untuk memantau aktivitas MICROSOFT Entra ID dan SHA, Anda dapat menggunakan Azure Monitor dan Microsoft Sentinel, bersama-sama:

Gambaran umum organisasi Anda, berpotensi di beberapa cloud, dan lokasi lokal, termasuk infrastruktur BIG-IP

Satu sarana kontrol dengan tampilan sinyal, menghindari ketergantungan pada alat yang kompleks, dan berbeda

Prasyarat integrasi

Tidak ada pengalaman sebelumnya, atau pengetahuan F5 BIG-IP, diperlukan untuk menerapkan SHA, tetapi kami sarankan Anda mempelajari beberapa terminologi F5 BIG-IP. Lihat Glosarium layanan F5.

Mengintegrasikan F5 BIG-IP dengan MICROSOFT Entra ID untuk SHA memiliki prasyarat berikut:

- Instans F5 BIG-IP yang berjalan pada:

- Peralatan fisik

- Hypervisor Virtual Edition seperti Microsoft Hyper-V, VMware ESXi, Linux KVM, dan Citrix Hypervisor

- Cloud Virtual Edition seperti Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack, dan Google Cloud

Catatan

Lokasi instans BIG-IP dapat berada di tempat atau platform cloud yang didukung termasuk Azure. Instans ini memiliki konektivitas internet, sumber daya yang diterbitkan, dan layanan apa pun seperti Direktori Aktif.

- Lisensi APM F5 BIG-IP aktif:

- F5 BIG-IP® Bundel terbaik

- Lisensi mandiri F5 BIG-IP Access Policy Manager™

- Lisensi tambahan F5 BIG-IP Access Policy Manager ™ (APM) pada BIG-IP F5 BIG-IP® Local Traffic Manager ™ (LTM)

- Lisensi uji coba BIG-IP Access Policy Manager™ (APM) 90 hari

- Lisensi ID Microsoft Entra:

- Akun gratis Azure memiliki persyaratan inti minimum untuk SHA dengan autentikasi tanpa kata sandi

- Langganan Premium memiliki Akses Bersyar, autentikasi multifaktor, dan Perlindungan Identitas

Skenario konfigurasi

Anda dapat mengonfigurasi BIG-IP untuk SHA dengan opsi berbasis templat, atau konfigurasi manual. Tutorial berikut memiliki panduan tentang menerapkan akses hibrid aman BIG-IP dan MICROSOFT Entra ID.

Konfigurasi tingkat lanjut

Pendekatan lanjutan adalah cara yang fleksibel untuk mengimplementasikan SHA. Anda membuat semua objek konfigurasi BIG-IP secara manual. Gunakan pendekatan ini untuk skenario yang tidak ada dalam templat konfigurasi terpandu.

Tutorial konfigurasi tingkat lanjut:

Perluas Azure AD B2C untuk melindungi aplikasi menggunakan F5 BIG-IP

F5 BIG-IP APM dan Microsoft Entra SSO ke aplikasi berbasis header

F5 BIG-IP APM dan Microsoft Entra SSO untuk membentuk aplikasi berbasis

Konfigurasi Terpandu dan templat Easy Button

Wizard Konfigurasi Terpandu BIG-IP versi 13.1, meminimalkan waktu dan upaya untuk menerapkan skenario penerbitan BIG-IP umum. Kerangka kerja alur kerjanya memberikan pengalaman penyebaran intuitif, untuk topologi akses tertentu.

Konfigurasi Terpandu versi 16.x memiliki fitur Tombol Mudah: admin tidak lagi bolak-balik antara ID Microsoft Entra dan BIG-IP untuk mengaktifkan layanan untuk SHA. Penyebaran end-to-end dan manajemen kebijakan ditangani oleh wizard Konfigurasi Terpandu APM dan Microsoft Graph. Integrasi antara BIG-IP APM dan Microsoft Entra ID ini memastikan aplikasi mendukung federasi identitas, SSO, dan Akses Bersyarat Microsoft Entra, tanpa overhead manajemen untuk melakukannya untuk setiap aplikasi.

Tutorial untuk menggunakan templat Easy Button, F5 BIG-IP Easy Button untuk SSO untuk:

Akses tamu Microsoft Entra B2B

Akses tamu Microsoft Entra B2B ke aplikasi yang dilindungi SHA dimungkinkan, tetapi mungkin memerlukan langkah-langkah yang tidak ada dalam tutorial. Salah satu contohnya adalah SSO Kerberos, ketika BIG-IP melakukan delegasi yang dibatasi kerberos (KCD) untuk mendapatkan tiket layanan dari pengendali domain. Tanpa representasi lokal pengguna tamu lokal, pengendali domain tidak akan mematuhi permintaan karena tidak ada pengguna. Untuk mendukung skenario ini, pastikan identitas eksternal mengalir ke bawah dari penyewa Microsoft Entra Anda ke direktori yang digunakan oleh aplikasi.

Pelajari selengkapnya: Memberikan pengguna B2B di Microsoft Entra ID akses ke aplikasi lokal Anda

Langkah berikutnya

Anda dapat melakukan bukti konsep untuk SHA menggunakan infrastruktur BIG-IP Anda, atau dengan Menyebarkan VM BIG-IP Virtual Edition (VE) ke Azure. Untuk menyebarkan VM di Azure membutuhkan waktu sekitar 30 menit, maka Anda akan memiliki:

- Platform aman untuk memodelkan pilot untuk SHA

- Contoh praproduksi untuk menguji pembaruan dan hotfix sistem BIG-IP baru

Identifikasi satu atau dua aplikasi yang akan diterbitkan dengan BIG-IP dan dilindungi dengan SHA.

Rekomendasi kami adalah memulai dengan aplikasi yang tidak diterbitkan melalui BIG-IP. Tindakan ini menghindari potensi gangguan pada layanan produksi. Panduan dalam artikel ini dapat membantu Anda mempelajari tentang prosedur untuk membuat objek konfigurasi BIG-IP dan menyiapkan SHA. Anda kemudian dapat mengonversi layanan yang diterbitkan BIG-IP ke SHA dengan upaya minimal.

Panduan interaktif berikut mengilustrasikan penerapan SHA dengan templat, dan pengalaman pengguna akhir.