Gestire le operazioni multi-tenant per le organizzazioni di difesa

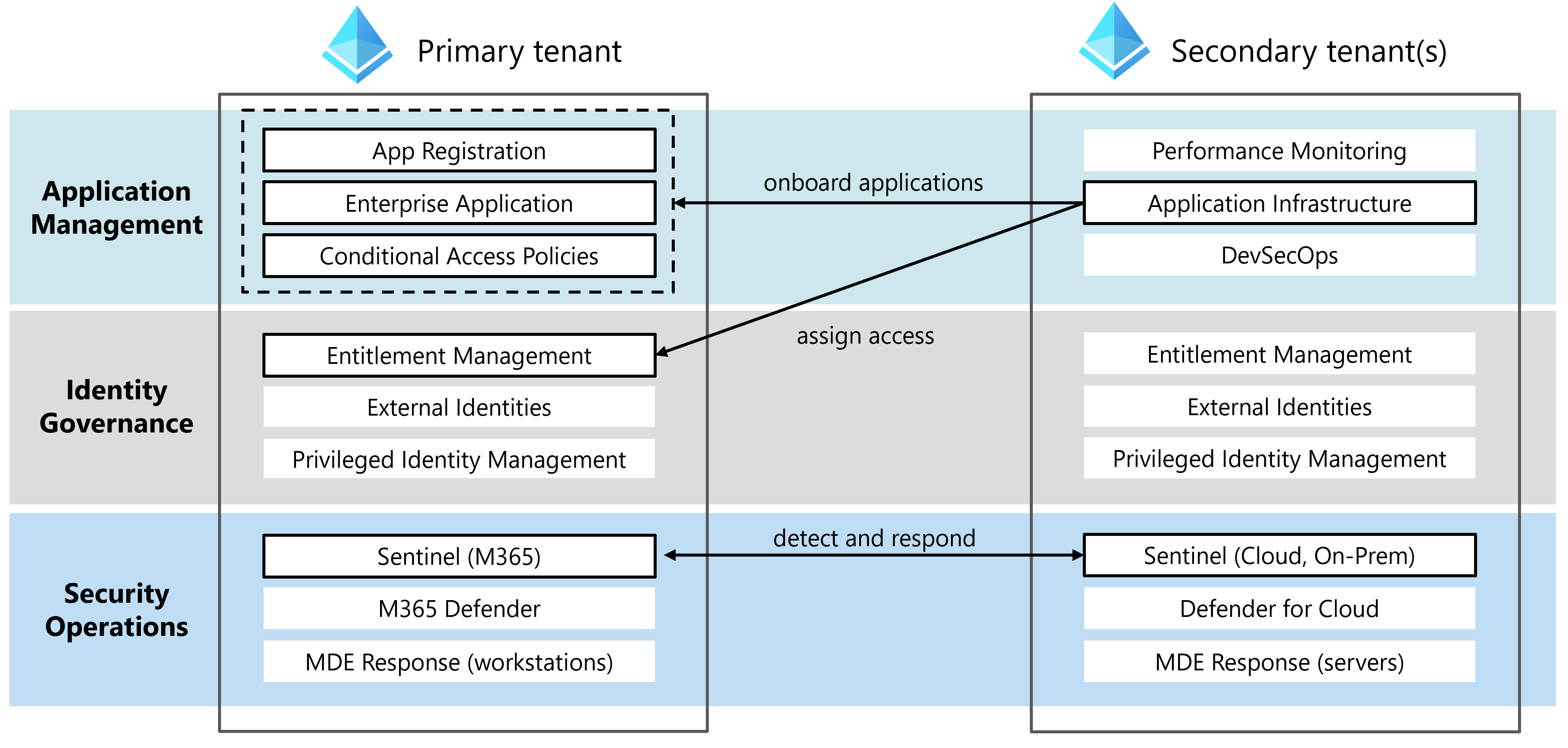

Questo articolo definisce il modo in cui le organizzazioni di difesa multi-tenant devono gestire le operazioni nei tenant di Microsoft Entra per soddisfare i requisiti di zero trust. Illustra la gestione delle applicazioni, la governance delle identità e le operazioni di sicurezza. Gli amministratori tenant primari e secondari di Microsoft Entra hanno responsabilità distinte in ogni area. I tenant primari e secondari devono coordinare l'onboarding delle applicazioni, la gestione entitlement e il rilevamento e la risposta delle minacce (vedere la figura 1). Per altre informazioni, vedere Identificazione dei tipi di tenant.

Figura 1. Responsabilità condivise per tenant per organizzazioni di difesa multi-tenant

Figura 1. Responsabilità condivise per tenant per organizzazioni di difesa multi-tenant

Gestione delle applicazioni

Il tenant principale di Microsoft Entra e i tenant secondari di Microsoft Entra condividono le responsabilità di gestione delle applicazioni. Il tenant primario è responsabile del completamento di attività di Microsoft Entra, ad esempio la gestione delle app aziendali e la registrazione delle app. Il tenant secondario è responsabile delle operazioni della piattaforma Azure, ad esempio il monitoraggio delle prestazioni, la configurazione delle risorse, il ridimensionamento e la gestione delle pipeline DevSecOps.

Gestione delle applicazioni del tenant primario

È necessario eseguire l'onboarding di tutte le applicazioni moderne che devono consentire agli utenti di accedere come applicazioni aziendali nel tenant primario.

È consigliabile registrare le applicazioni Azure in esecuzione nelle sottoscrizioni del tenant secondario con il tenant primario. Il tenant primario è la posizione in cui si trovano utenti e licenze. La registrazione delle applicazioni nel tenant primario consente agli utenti di accedere con la stessa identità usata per Microsoft 365. Questa configurazione offre l'esperienza più semplice e consente di applicare la stessa baseline dei criteri zero trust a tutti gli accessi alle applicazioni.

La posizione dell'infrastruttura dell'applicazione (macchine virtuali, database, app Web) non ha effetto sul tenant che è possibile usare per l'accesso utente. Il team che gestisce il tenant primario è responsabile delle registrazioni delle app e delle applicazioni aziendali. Sono anche responsabili dei criteri di accesso condizionale applicati alle applicazioni ospitate nel tenant primario e a tutti i tenant secondari.

Registrazioni app. È possibile registrare le applicazioni Web e le API usate dall'organizzazione con il tenant primario. La registrazione dell'app crea un oggetto applicazione in Microsoft Entra ID. L'oggetto applicazione rappresenta la definizione dell'applicazione. La definizione dell'applicazione include un manifesto dell'applicazione, la configurazione delle attestazioni token, le definizioni dei ruoli dell'app e i segreti client. Le attività coinvolte nelle registrazioni delle app tenant primarie includono:

- Delega delle autorizzazioni di registrazione dell'app in Microsoft Entra ID

- Gestione dell'assegnazione del ruolo Microsoft Entra per sviluppatori di applicazioni

- Creazione e assegnazione di ruoli personalizzati per la registrazione dell'app

- Creazione di registrazioni app per applicazioni e API

- Esposizione di API Web e aggiunta di ambiti a un'app registrata

- Creazione e gestione dei ruoli app per un'applicazione registrata

- Definizione delle autorizzazioni API per un'applicazione

Applicazioni aziendali. Le applicazioni aziendali sono le entità servizio per un'istanza distinta di un'applicazione nella directory. Quando si crea una registrazione dell'app nella portale di Azure, l'applicazione aziendale crea automaticamente ed eredita determinate proprietà dall'oggetto applicazione. Le attività coinvolte nella gestione delle applicazioni aziendali nel tenant primario includono:

- Creazione di applicazioni aziendali da Microsoft Entra Gallery e distribuzione di app SAML non della raccolta

- Delegare la gestione delle applicazioni aziendali assegnando ai proprietari

- Gestione del nome, del logo, della visibilità in App personali per un'applicazione aziendale

- Assegnazione di utenti e gruppi per l'accesso all'applicazione aziendale

- Gestione dei certificati di firma per le app SAML

- Concessione del consenso per le autorizzazioni API

- Distribuzione e gestione del proxy dell'applicazione Microsoft Entra per le applicazioni locali

Criteri di accesso condizionale. I criteri di accesso condizionale applicano criteri zero trust per l'accesso alle risorse protette da Microsoft Entra ID. Quando si registrano applicazioni nel tenant primario, l'amministratore del tenant primario controlla quali criteri si applicano durante l'accesso utente.

Gestione di applicazioni tenant secondarie

I tenant secondari ospitano l'infrastruttura e le risorse della piattaforma per i carichi di lavoro in Azure. Il team che gestisce qualsiasi tenant secondario è responsabile del monitoraggio delle prestazioni, della configurazione delle risorse, del ridimensionamento e della gestione delle pipeline DevSecOps.

Monitoraggio delle prestazioni. Azure include diversi strumenti per il monitoraggio delle prestazioni delle applicazioni ospitate, tra cui Monitoraggio di Azure e Application Insights. Gli amministratori tenant secondari devono configurare il monitoraggio per raccogliere le metriche delle prestazioni per i carichi di lavoro delle applicazioni nelle sottoscrizioni collegate al tenant secondario.

Infrastruttura dell'applicazione. Gli amministratori nell'ambiente Azure devono gestire l'infrastruttura che esegue le applicazioni. L'infrastruttura include rete, servizi della piattaforma e macchine virtuali. Il requisito si applica alle applicazioni in esecuzione in servizio Azure Kubernetes, servizio app o macchine virtuali.

I proprietari delle applicazioni devono usare Defender per il cloud per gestire il comportamento di sicurezza dell'ambiente e visualizzare avvisi e raccomandazioni per le risorse distribuite. Devono usare Criteri di Azure Iniziative per soddisfare i requisiti di conformità.

La connessione Defender per il cloud a Microsoft Sentinel consente al Centro operazioni di sicurezza (SOC) di proteggere meglio le applicazioni cloud. Il SOC può comunque mantenere i flussi di lavoro di sicurezza standard e le procedure di automazione. La connessione di Defender a Sentinel offre visibilità per correlare gli eventi nell'intera azienda. Può monitorare il cloud e l'ambiente locale. Per monitorare i componenti locali, è necessario gestirli con (1) Azure Arc o (2) connetterli tramite un'API, un agente di Monitoraggio di Azure o un server d'inoltro Syslog.

Pipeline DevSecOps. Quando si ospitano applicazioni in Azure, una pipeline DevSecOps distribuisce le risorse dell'infrastruttura e il codice dell'applicazione in Azure. Gli amministratori tenant secondari sono responsabili della gestione delle entità servizio che automatizzano la distribuzione del codice. ID dei carichi di lavoro di Microsoft Entra Premium consente di proteggere le entità servizio. ID dei carichi di lavoro di Microsoft Entra verifica anche l'accesso esistente e fornisce protezioni aggiuntive in base al rischio dell'entità servizio.

Identity Governance

Le organizzazioni multi-tenant defense devono gestire l'accesso alle applicazioni nel tenant principale di Microsoft Entra e gestire le identità guest esterne nel tenant secondario per l'ambiente Azure.

Governance delle identità del tenant primario

Quando si registrano applicazioni nel tenant primario, il tenant primario regola l'accesso alle applicazioni. Il team che gestisce il tenant primario configura la gestione entitlement e esegue verifiche di accesso per controllare l'accesso esistente. Gestiscono anche le identità esterne e la gestione delle identità con privilegi nel tenant primario.

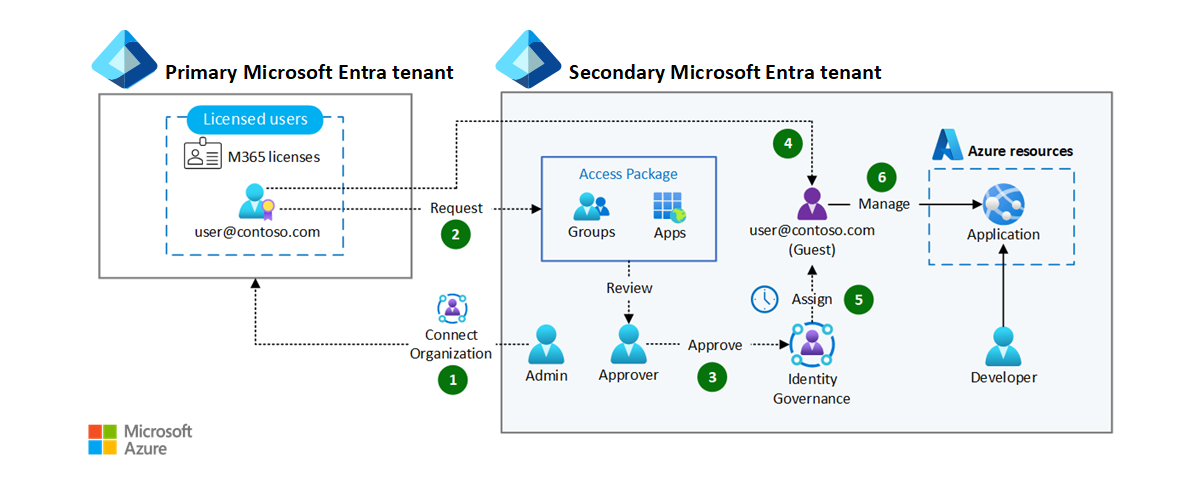

Gestione entitlement. La gestione entitlement di Microsoft Entra ID consente di gestire l'accesso alle applicazioni, ai gruppi, ai siti di SharePoint e a Teams raggruppando i diritti in pacchetti di accesso assegnabili.Microsoft Entra ID management helps govern access applications, groups, SharePoint Sites, and Teams by bundling entitlement into assignable access packages. Gli amministratori tenant primari gestiscono gli oggetti Microsoft Entra usati per la governance delle applicazioni. Le attività coinvolte nella gestione entitlement nel tenant primario includono (vedere la figura 2):

- Creazione di gruppi di sicurezza di Microsoft Entra per l'assegnazione dei ruoli applicazione

- Delega della proprietà del gruppo per l'assegnazione dell'applicazione

- Configurazione dei cataloghi di gestione entitlement e dei pacchetti di accesso

- Delega dei ruoli nella gestione entitlement

- Automazione delle attività di Identity Governance

- Creazione di verifiche di accesso per i pacchetti di accesso e i gruppi di sicurezza di Microsoft Entra

Figura 2. Gestione entitlement per l'assegnazione dell'applicazione, usando contoso.com come nome di dominio di esempio.

Figura 2. Gestione entitlement per l'assegnazione dell'applicazione, usando contoso.com come nome di dominio di esempio.

È consigliabile configurare la governance delle applicazioni usando un pacchetto di accesso di gestione entitlement e seguire questo processo (vedere la figura 2):

- Un amministratore dell'applicazione tenant primario deve coordinarsi con lo sviluppatore per creare una nuova registrazione dell'app per un'app Web distribuita in un tenant secondario.

- L'amministratore di Identity Governance deve creare un pacchetto di accesso. L'amministratore aggiunge l'applicazione come diritto e consente agli utenti di richiedere il pacchetto. L'amministratore imposta la durata massima per l'accesso prima di una verifica di accesso. Facoltativamente, l'amministratore di gestione entitlement può delegare le autorizzazioni ad altri utenti per gestire i pacchetti di accesso.

- L'utente richiede il pacchetto di accesso. Devono includere la durata della richiesta di accesso insieme alla giustificazione per consentire a un responsabile approvazione di prendere una decisione. Possono richiedere qualsiasi durata fino alla durata massima impostata dall'amministratore.

- Il responsabile approvazione pacchetto di accesso approva la richiesta.

- Il pacchetto assegna all'utente l'accesso all'applicazione nel tenant secondario per la durata richiesta.

- L'utente accede con l'identità del tenant principale per accedere all'applicazione ospitata in una sottoscrizione collegata a un tenant secondario.

Identità esterne. Microsoft Entra per ID esterno abilita l'interazione sicura con gli utenti esterni all'organizzazione. Gli amministratori tenant primari hanno diverse responsabilità di configurazione per le applicazioni registrate nel tenant primario. Devono configurare la collaborazione esterna (B2B) e i criteri di accesso tra tenant con le organizzazioni partner. Devono anche configurare qualsiasi flusso di lavoro del ciclo di vita per gli utenti guest e l'accesso. Le attività coinvolte nella gestione delle identità esterne nel tenant primario includono:

- Governance dell'accesso per gli utenti esterni all'organizzazione

- Gestione delle impostazioni di collaborazione B2B e dei criteri di accesso tra tenant (XTAP) per le organizzazioni partner

- Configurazione di Microsoft Entra ID Governance per esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse

Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) consente l'amministrazione JIT dei ruoli di Microsoft Entra, dei ruoli di Azure e dei gruppi di sicurezza Di Microsoft Entra. Gli amministratori tenant primari sono responsabili della configurazione e della gestione di Microsoft Entra PIM nel tenant primario.

Governance delle identità del tenant secondario

È consigliabile usare le identità del tenant primario per gestire i tenant secondari. Questo modello di gestione riduce il numero di account e amministratori di credenziali separati da gestire. La configurazione delle funzionalità di governance delle identità nei tenant secondari semplifica ulteriormente la gestione. È possibile usare un modello self-service per eseguire l'onboarding di utenti esterni (guest B2B) dal tenant primario.

Il team che gestisce un tenant secondario ha diverse responsabilità nel tenant secondario. Configurano la gestione entitlement. Eseguono verifiche di accesso per controllare l'accesso esistente. Gestiscono le identità esterne e configurano la gestione delle identità con privilegi.

Gestione entitlement. È necessario configurare la governance degli utenti esterni per la gestione di Azure. È consigliabile eseguire l'onboarding di identità esterne (guest B2B) dal tenant primario per gestire le risorse di Azure usando uno scenario avviato dall'utente finale usando la gestione entitlement (vedere la figura 3).

Figura 3. Gestione entitlement per l'accesso guest esterno (B2B), usando contoso.com come nome di dominio di esempio.

Figura 3. Gestione entitlement per l'accesso guest esterno (B2B), usando contoso.com come nome di dominio di esempio.

È consigliabile configurare l'accesso guest esterno (B2B) usando un pacchetto di accesso alla gestione entitlement e seguire questo processo (vedere la figura 3):

- Un amministratore nel tenant secondario aggiunge il tenant primario come organizzazione connessa e crea un pacchetto di accesso per gli utenti del tenant primario da richiedere.

- L'utente tenant primario richiede il pacchetto di accesso nel tenant secondario.

- Facoltativamente, un responsabile approvazione completa la richiesta.

- Viene creato un oggetto guest esterno per l'utente nel tenant secondario.

- Al pacchetto di accesso viene assegnata la concessione dell'idoneità per un ruolo di Azure.

- L'utente gestisce le risorse di Azure usando la propria identità esterna.

Per altre informazioni, vedere Gestire l'accesso per gli utenti esterni nella gestione entitlement.

Identità esterne. Microsoft Entra per ID esterno consente agli utenti nel tenant primario di interagire con le risorse nel tenant secondario. Il processo descritto nella figura 3 usa identità esterne dal tenant primario per gestire le sottoscrizioni di Azure collegate al tenant secondario. Le attività coinvolte nella gestione delle identità esterne nel tenant secondario includono:

- Gestione delle impostazioni di collaborazione B2B e dei criteri di accesso tra tenant (XTAP) per il tenant primario e altre organizzazioni partner

- Uso di Identity Governance per esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse

Privileged Identity Management. Microsoft Entra PIM consente l'amministrazione JIT per i ruoli di Microsoft Entra, i ruoli di Azure e i gruppi di sicurezza con privilegi. Gli amministratori tenant secondari sono responsabili della configurazione e della gestione di Microsoft Entra PIM per i ruoli amministrativi usati per gestire il tenant Microsoft Entra secondario e l'ambiente Azure.

Operazioni per la sicurezza

Il team addetto alle operazioni di sicurezza per un'organizzazione di difesa deve proteggere, rilevare e rispondere alle minacce in ambienti locali, ibridi e multicloud. Devono proteggere gli utenti, controllare i dati sensibili, analizzare le minacce nei dispositivi e nei server degli utenti. Devono anche correggere la configurazione non sicura delle risorse cloud e locali. Gli operatori di sicurezza nelle organizzazioni di difesa multi-tenant operano in genere dal tenant primario, ma possono pivot tra i tenant per determinate azioni.

Operazioni di sicurezza del tenant primario

Gli operatori di sicurezza nel tenant primario devono monitorare e gestire gli avvisi di Microsoft 365 nel tenant primario. Questo lavoro comporta la gestione dei servizi Microsoft Sentinel e Microsoft Defender XDR, ad esempio Microsoft Defender per endpoint (MDE).

Sentinel e Microsoft 365. Si distribuisce un'istanza di Microsoft Sentinel in una sottoscrizione collegata al tenant primario. È necessario configurare i connettori dati per questa istanza di Sentinel. I connettori dati consentono all'istanza di Sentinel di inserire i log di sicurezza da varie origini. Queste origini includono Office 365, Microsoft Defender XDR, Microsoft Entra ID, Entra Identity Protection e altri carichi di lavoro nel tenant primario. Gli operatori di sicurezza che monitorano gli eventi imprevisti e gli avvisi per Microsoft 365 devono usare il tenant primario. Le attività coinvolte nella gestione di Sentinel per Microsoft 365 nel tenant primario includono:

- Monitoraggio e correzione di utenti e entità servizio rischiosi nel tenant primario

- Configurazione dei connettori dati per Microsoft 365 e altre origini dati del tenant primario disponibili in Microsoft Sentinel

- Compilazione di cartelle di lavoro, notebook, regole di analisi e orchestrazione e risposta di sicurezza (SOAR) all'interno dell'ambiente Microsoft 365

Microsoft Defender XDR. È possibile gestire Microsoft Defender XDR nel tenant primario. Il tenant primario è il punto in cui si usano i servizi di Microsoft 365. Microsoft Defender XDR consente di monitorare gli avvisi e correggere gli attacchi contro utenti, dispositivi ed entità servizio. Le attività includono la gestione dei componenti di Microsoft Defender XDR. Questi componenti includono Defender per endpoint, Defender per identità, app Defender per il cloud, Defender per Office.

risposta Microsoft Defender per endpoint (MDE) (workstation). È necessario aggiungere workstation degli utenti finali al tenant primario e usare Microsoft Intune per gestirle. Gli operatori di sicurezza devono usare MDE per rispondere agli attacchi rilevati. La risposta può isolare le workstation o raccogliere un pacchetto di analisi. Le azioni di risposta di Defender per endpoint per i dispositivi utente avvengono nel servizio MDE tenant primario. Le attività coinvolte nella gestione della risposta MDE nel tenant primario includono la gestione di gruppi di dispositivi e ruoli.

Operazioni di sicurezza del tenant secondario

Questa sezione descrive come monitorare e proteggere le risorse di Azure nelle sottoscrizioni nei tenant secondari. È necessario Defender per il cloud, Microsoft Sentinel e Microsoft Defender per endpoint (MDE). È necessario usare Azure Lighthouse e le identità esterne per assegnare autorizzazioni agli operatori di sicurezza nel tenant primario. Questa configurazione consente agli operatori di sicurezza di usare un account e un dispositivo di accesso con privilegi per gestire la sicurezza tra i tenant.

Sentinel (cloud, locale). È necessario assegnare le autorizzazioni e configurare Sentinel per inserire segnali di sicurezza dalle risorse di Azure distribuite nelle sottoscrizioni collegate al tenant secondario.

Assegnare le autorizzazioni. Per consentire agli operatori di sicurezza nel tenant primario di usare Microsoft Sentinel, è necessario assegnare autorizzazioni usando i ruoli di Azure Resource Manager . È possibile usare Azure Lighthouse per assegnare questi ruoli agli utenti e ai gruppi di sicurezza nel tenant primario. Questa configurazione consente agli operatori di sicurezza di operare in aree di lavoro sentinel in tenant diversi. Senza Lighthouse, gli operatori di sicurezza necessitano di account guest o credenziali separate per gestire Sentinel nei tenant secondari.

Configurare Sentinel. È necessario configurare Microsoft Sentinel in un tenant secondario per inserire i log di sicurezza da diverse origini. Queste origini includono log dalle risorse di Azure nel tenant secondario, nei server locali e nelle appliance di rete di proprietà e gestite nel tenant secondario. Le attività coinvolte nella gestione di Sentinel e locali nel tenant secondario includono:

- Assegnazione dei ruoli di Sentinel e configurazione di Azure Lighthouse per concedere l'accesso agli operatori di sicurezza del tenant primario

- Configurazione dei connettori dati per Azure Resource Manager, Defender per il cloud e altre origini dati del tenant secondario disponibili in Microsoft Sentinel

- Compilazione di cartelle di lavoro, notebook, regole di analisi e orchestrazione e risposta della sicurezza (SOAR) all'interno dell'ambiente Azure tenant secondario

Microsoft Defender per il cloud. Defender per il cloud illustra le raccomandazioni e gli avvisi di sicurezza per le risorse in Azure, in locale o in altri provider di servizi cloud. È necessario assegnare autorizzazioni per configurare e gestire Defender per il cloud.

Assegnare le autorizzazioni. È necessario assegnare autorizzazioni agli operatori di sicurezza nel tenant primario. Come Sentinel, Defender per il cloud usa anche i ruoli di Azure. È possibile assegnare ruoli di Azure agli operatori di sicurezza del tenant primario usando Azure Lighthouse. Questa configurazione consente agli operatori di sicurezza nel tenant primario di visualizzare raccomandazioni e avvisi del Defender per il cloud senza cambiare directory o accedere con un account separato nel tenant secondario.

Configurare Defender per il cloud. È necessario abilitare Defender per il cloud e gestire raccomandazioni e avvisi. Attivare le protezioni avanzate dei carichi di lavoro per le risorse nelle sottoscrizioni collegate ai tenant secondari.

risposta Microsoft Defender per endpoint (MDE) (server). Defender per server è una protezione avanzata Defender per il cloud per i server che includono MDE.

Assegnare le autorizzazioni. Quando si abilita un piano defender per server in un tenant secondario, l'estensione MDE viene distribuita automaticamente nelle macchine virtuali. Questa estensione MDE esegue l'onboarding del server nel servizio MDE per il tenant secondario.

MDE usa il portale di Microsoft Defender e il modello di autorizzazioni. È necessario usare identità esterne (guest B2B) per concedere agli operatori di sicurezza nel tenant primario l'accesso a MDE. Assegnare i ruoli MDE ai gruppi di sicurezza di Microsoft Entra e aggiungere gli utenti guest come membri del gruppo in modo che possano eseguire azioni di risposta sui server.

Configurare MDE. È necessario configurare e gestire gruppi di dispositivi e ruoli in Microsoft Defender per endpoint per il tenant secondario.