Novità di Microsoft Defender per IoT

Questo articolo descrive le funzionalità disponibili in Microsoft Defender per IoT, nelle reti OT ed Enterprise IoT, sia in locale che nel portale di Azure e per le versioni rilasciate negli ultimi nove mesi.

Le funzionalità rilasciate prima di nove mesi fa sono descritte in Novità dell'archivio per Microsoft Defender per IoT per le organizzazioni. Per altre informazioni specifiche per il monitoraggio delle versioni software di OT, vedere le note sulla versione del software di monitoraggio OT.

Nota

Le funzionalità elencate di seguito sono disponibili in ANTEPRIMA. Le condizioni aggiuntive per l'anteprima di Azure includono altri termini legali che si applicano a funzionalità di Azure in versione beta, anteprima o altrimenti non ancora disponibili a livello generale.

Nota

Questo articolo illustra Microsoft Defender per IoT nel portale di Azure.

Se si è un cliente di Microsoft Defender che cerca un'esperienza IT/OT unificata, vedere la documentazione per Microsoft Defender per IoT nella documentazione del portale di Microsoft Defender (anteprima).

Altre informazioni sui portali di gestione di Defender per IoT.

Ottobre 2024

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | - Aggiungere caratteri jolly per consentire i nomi di dominio consentiti - Aggiunta del protocollo - Nuovo tipo di impostazione del sensore Indirizzi pubblici - Onboarding dei sensori OT migliorato |

Aggiungere nomi di dominio consentiti con caratteri jolly

Quando si aggiungono nomi di dominio all'elenco di indirizzi consentiti FQDN, usare il * carattere jolly per includere tutti i sottodomini. Per altre informazioni, vedere Consentire connessioni Internet in una rete OT.

Aggiunta del protocollo

Ora è supportato il protocollo OCPI. Vedere l'elenco dei protocolli aggiornato.

Nuovo tipo di impostazione del sensore Indirizzi pubblici

Si aggiunge il tipo di indirizzi pubblici alle impostazioni del sensore, che consente di escludere gli indirizzi IP pubblici che potrebbero essere stati usati per l'uso interno e che non devono essere rilevati. Per altre informazioni, vedere Aggiungere le impostazioni del sensore.

Onboarding dei sensori OT migliorato

In caso di problemi di connessione, durante l'onboarding del sensore, tra il sensore OT e il portale di Azure nella fase di configurazione, il processo non può essere completato fino a quando non viene risolto il problema di connessione.

Ora è supportato il completamento del processo di configurazione senza la necessità di risolvere il problema di comunicazione, consentendo di continuare l'onboarding del sensore OT rapidamente e risolvere il problema in un secondo momento. Per altre informazioni, vedere Attivare il sensore OT.

2024 luglio 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | - Security update |

Security update

Questo aggiornamento risolve una CVE (vulnerabilità ed esposizione comuni) elencato nella documentazione relativa alla funzionalità della versione 24.1.4 del software.

Giugno 2024

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | - Avviso Percorso URL dannoso - Protocolli supportati da poco tempo |

Avviso Percorso URL dannoso

Il nuovo avviso, Percorso URL dannoso, consente agli utenti di identificare percorsi dannosi in URL legittimi. L'avviso Percorso URL dannoso espande l'identificazione delle minacce di Defender per IoT per includere firme URL generiche, cruciale per contrastare un'ampia gamma di minacce informatiche.

Per altre informazioni, questo avviso è descritto nella Tabella degli avvisi del motore malware.

Protocolli supportati da poco tempo

Ora è supportato il protocollo Open. Visualizzare l'elenco aggiornato dei protocolli.

Aprile 2024

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | - Single Sign-On per la console del sensore - Rilevamento della deriva dell’ora del sensore - Security update |

Single Sign-On per la console del sensore

È possibile configurare l'accesso Single Sign-On (SSO) per la console del sensore Defender per IoT usando Microsoft Entra ID. SSO consente l'accesso semplice per gli utenti dell'organizzazione, consente all'organizzazione di soddisfare gli standard normativi e incrementare la postura di sicurezza. Con SSO, gli utenti non hanno più bisogno delle credenziali di accesso in diversi sensori e siti.

L'uso di Microsoft Entra ID semplifica i processi di onboarding e offboarding, riduce il sovraccarico amministrativo e garantisce controlli di accesso coerenti in tutta l'organizzazione.

Per altre informazioni, vedere Configurare l'accesso Single Sign-On per la console del sensore.

Rilevamento della deriva dell’ora del sensore

Questa versione introduce un nuovo test di risoluzione dei problemi nella funzionalità dello strumento di connettività, concepito appositamente per identificare i problemi di deriva dell’ora.

Una sfida comune quando si connettono sensori a Defender per IoT nel portale di Azure deriva dalle discrepanze nell'ora UTC del sensore che possono causare problemi di connettività. Per risolvere questo problema, è consigliabile configurare un server NTP (Network Time Protocol) nelle impostazioni del sensore.

Security update

Questo aggiornamento risolve sei vulnerabilità ed esposizione comuni elencate nella documentazione sulla funzionalità della versione 24.1.3 del software.

Febbraio 2024

Regole di eliminazione degli avvisi dal portale di Azure (anteprima pubblica)

Ora è possibile configurare le regole di eliminazione degli avvisi dal portale di Azure per indicare ai sensori OT di specificare il traffico nella rete che altrimenti attiverebbe un avviso.

- Configurare gli avvisi da eliminare specificando un titolo dell’avviso, un indirizzo IP/MAC, un nome host, una subnet, un sensore o un sito.

- Impostare ogni regola di eliminazione come attiva sempre o solo durante un periodo predefinito, ad esempio per una finestra di manutenzione specifica.

Suggerimento

Se attualmente si usano regole di esclusione nella console di gestione locale, è consigliabile eseguirne la migrazione alle regole di eliminazione nel portale di Azure. Per altre informazioni, vedere Eliminare avvisi irrilevanti.

Avvisi focalizzati in ambienti OT/IT

Le organizzazioni in cui i sensori vengono distribuiti tra reti OT e IT gestiscono molti avvisi, correlati al traffico sia OT che IT. Il numero di avvisi, alcuni dei quali sono irrilevanti, può essere eccessivo e ripercuotersi sulle prestazioni complessive.

Per risolvere questi problemi, sono stati aggiornati i criteri di rilevamento di Defender per IoT per l’attivazione automatica degli avvisi in base all'impatto aziendale e al contesto di rete, e per la riduzione degli avvisi correlati all'IT di basso valore.

Questo aggiornamento è disponibile nella versione del sensore 24.1.3 e successive.

Per altre informazioni, vedere Avvisi focalizzati in ambienti OT/IT.

L’ID avviso ora è allineato nel portale di Azure e nella console del sensore

L'ID avviso nella colonna Id nella pagina Avvisi del portale di Azure visualizza ora lo stesso ID avviso visualizzato nella console del sensore. Altre informazioni sugli avvisi nel portale di Azure.

Nota

Se l'avviso è stato unito ad altri avvisi provenienti da sensori che hanno rilevato lo stesso avviso, il portale di Azure visualizza l'ID avviso del primo sensore che ha generato gli avvisi.

Protocolli supportati da poco tempo

Ora sono supportati i protocolli seguenti:

- HART-IP

- FANUC FOCAS

- Dicom

- ABB NetConfig

- Rockwell AADvance Discover

- Rockwell AADvance SNCP/IXL

- Schneider NetManage

Visualizzare l'elenco aggiornato dei protocolli.

Il profilo hardware L60 non è più supportato

Il profilo hardware L60 non è più supportato ed è rimosso dalla documentazione del supporto. I profili hardware ora richiedono almeno 100 GB (il profilo hardware minimo ora è L100).

Per eseguire la migrazione dal profilo L60 a un profilo supportato, seguire la procedura Backup e ripristino del sensore di rete OT.

Nuovo promemoria per il rinnovo delle licenze nel portale di Azure

Quando la licenza per uno o più siti OT sta per scadere, nella parte superiore di Defender per IoT nel portale di Azure è visibile una nota di promemoria per il rinnovo delle licenze. Per continuare a ottenere valore di sicurezza da Defender per IoT, selezionare il collegamento nella nota per rinnovare le licenze pertinenti nell'interfaccia di amministrazione di Microsoft 365. Per altre informazioni, vedere Fatturazione di Defender per IoT.

Nuovo profilo hardware dell'appliance OT

L'appliance DELL XE4 SFF ora è supportata per i sensori OT che monitorano le linee di produzione. Ciò fa parte del profilo hardware L500, un ambiente di Linea di produzione, con sei core, 8 GB di RAM e 512 GB di archiviazione su disco.

Per altre informazioni, vedere DELL XE4 SFF.

Nuovi campi per gli OID MIB SNMP

Sono stati aggiunti altri campi standard generici agli OID MIB SNMP. Per l'elenco completo dei campi, vedere OID del sensore OT per le configurazioni SNMP manuali.

Gennaio 2024

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | L'aggiornamento del sensore nel portale di Azure ora supporta la selezione di una versione specifica |

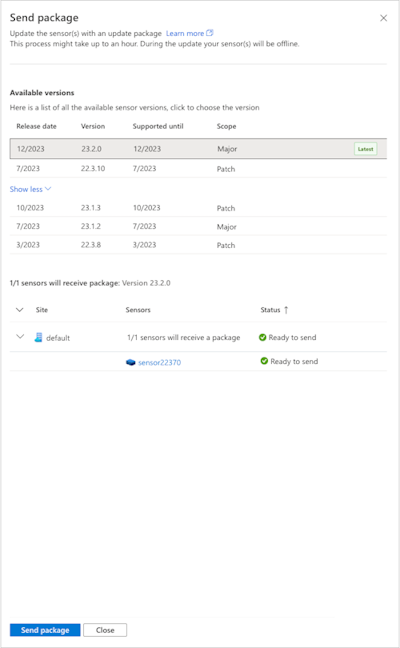

L'aggiornamento del sensore nel portale di Azure ora supporta la selezione di una versione specifica

Quando si aggiorna il sensore nel portale di Azure, ora è possibile scegliere di eseguire l'aggiornamento a una delle versioni supportate precedenti (versioni diverse dall’ultima versione). In precedenza, i sensori di cui è stato eseguito l'onboarding in Microsoft Defender per IoT nel portale di Azure sono stati aggiornati automaticamente all’ultima versione.

Potrebbe essere opportuno aggiornare un sensore a una versione specifica per vari motivi, ad esempio per scopi di test o per allineare tutti i sensori alla stessa versione.

Per altre informazioni, vedere Aggiornare il software di monitoraggio OT di Defender per IoT.

| Reti OT |Versione 24.1.0:

- Regole di eliminazione degli avvisi dal portale di Azure (anteprima pubblica)|

Dicembre 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Nuova architettura per il supporto ibrido e isolato Versione 23.2.0: - I sensori di rete OT ora vengono eseguiti in Debian 11 - L'utente con privilegi predefinito ora è amministratore anziché supporto Funzionalità cloud: - Stati live per gli aggiornamenti dei sensori basati sul cloud - Record di avviso semplificati nella tabella SecurityAlert |

I sensori di rete OT ora vengono eseguiti in Debian 11

La versione 23.2.0 del sensore viene eseguita in un sistema operativo Debian 11 invece di Ubuntu. Debian è un sistema operativo basato su Linux ampiamente usato per server e dispositivi incorporati, ed è noto per essere più snello rispetto ad altri sistemi operativi, nonché per la stabilità, la sicurezza e il supporto hardware esteso.

L'uso di Debian come base per il software del sensore consente di ridurre il numero di pacchetti installati nei sensori, incrementando l'efficienza e la sicurezza dei sistemi.

A causa del cambio del sistema operativo, l'aggiornamento software dalla versione legacy alla versione 23.2.0 potrebbe essere più lungo e più massiccio del solito.

Per altre informazioni, vedere Eseguire il backup e il ripristino di sensori di rete OT dalla console del sensore e Aggiornare il software di monitoraggio OT di Defender per IoT.

L'utente con privilegi predefinito ora è amministratore anziché supporto

A partire dalla versione 23.2.0, l'utente con privilegi predefinito installato con nuove installazioni di sensori OT è l'utente amministratore anziché l'utente supporto.

Ad esempio, usare l'utente amministratore con privilegi negli scenari seguenti:

Accesso a un nuovo sensore per la prima volta dopo l'installazione. Per altre informazioni, vedere Configurare e attivare il sensore OT.

Uso dell'interfaccia della riga di comando di Defender per IoT. Per altre informazioni, vedere Usare i comandi dell'interfaccia della riga di comando di Defender per IoT.

Accesso alla pagina Supporto del sensore.

Importante

Se si aggiorna il software del sensore da una versione precedente alla versione 23.2.0, l'utente supporto con privilegi viene rinominato automaticamente amministratore. Se sono state salvate le credenziali di supporto, ad esempio negli script dell'interfaccia della riga di comando, è necessario aggiornare gli script per usare il nuovo utente amministratore.

L’utente supporto legacy è disponibile e supportato solo nelle versioni precedenti alla 23.2.0.

Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT.

Nuova architettura per il supporto ibrido e isolato

Le reti ibride e isolate sono comuni in molti settori, ad esempio enti pubblici, servizi finanziari o produzione industriale. Le reti isolate sono fisicamente separate da altre reti esterne non protette, ad esempio reti aziendali o Internet, e sono meno vulnerabili agli attacchi informatici. Tuttavia, le reti isolate non sono ancora completamente sicure ma possono comunque essere violate e devono essere protette e monitorate attentamente.

Ora Defender per IoT fornisce nuove linee guida per la connessione e il monitoraggio di reti ibride e isolate. Le nuove linee guida per l'architettura sono concepite per aggiungere efficienza, sicurezza e affidabilità alle operazioni SOC, con un numero minore di componenti da gestire e di cui risolvere i problemi. La tecnologia del sensore usata nella nuova architettura consente l'elaborazione locale che mantiene i dati all'interno della propria rete, riducendo la necessità di risorse cloud e migliorando le prestazioni.

L'immagine seguente mostra un esempio di architettura di alto livello dei consigli per il monitoraggio e la gestione dei sistemi Defender per IoT in cui ogni sensore OT si connette a più sistemi di gestione della sicurezza nel cloud o in locale.

In questa immagine di esempio, la comunicazione per avvisi, i messaggi syslog e le API sono raffigurati con una linea nera continua. La comunicazione di gestione locale è raffigurata con una linea viola continua e la comunicazione di gestione cloud/ibrida è raffigurata con una linea nera tratteggiata.

È consigliabile che i clienti esistenti che attualmente usano una console di gestione locale gestiscano la transizione dei sensori OT alle linee guida per l'architettura aggiornate.

Per altre informazioni, vedere Distribuire la gestione dei sensori OT ibrida o isolata.

Ritiro della console di gestione locale

La console di gestione locale legacy non sarà disponibile per il download dopo il 1° gennaio 2025. È consigliabile passare alla nuova architettura usando l'intero spettro di API locali e cloud prima di questa data.

Le versioni dei sensori rilasciate dopo il 1° gennaio 2025 non potranno essere gestite da una console di gestione locale.

Le versioni software del sensore rilasciate tra il 1° gennaio 2024 e il 1° gennaio 2025 continueranno a supportare una versione della console di gestione locale.

I sensori isolati che non possono connettersi al cloud possono essere gestiti direttamente tramite la console del sensore o tramite API REST.

Per altre informazioni, vedi:

- Transizione da una console di gestione locale legacy.

- Controllo delle versioni e supporto per le versioni software locali

Stati live per gli aggiornamenti dei sensori basati sul cloud

Quando si esegue un aggiornamento del sensore dal portale di Azure, viene visualizzata un nuovo indicatore di stato nella colonna Versione sensore durante il processo di aggiornamento. Mano a mano che l'aggiornamento procede, la barra mostra la percentuale di completamento dell'aggiornamento e indica che il processo è in corso, non è bloccato o non è riuscito. Ad esempio:

Per altre informazioni, vedere Aggiornare il software di monitoraggio OT di Defender per IoT.

Record di avviso semplificati nella tabella SecurityAlert

Quando si esegue l'integrazione con Microsoft Sentinel, la tabella SecurityAlert di Microsoft Sentinel ora viene aggiornata immediatamente solo per le modifiche apportate allo stato e alla gravità degli avvisi. Altre modifiche negli avvisi, ad esempio l'ultimo rilevamento di un avviso esistente, vengono aggregate in diverse ore e mostrano solo la modifica più recente apportata.

Per altre informazioni, vedere Informazioni sui record multipli per ogni avviso.

Novembre 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti Enterprise IoT | La protezione di Enterprise IoT ora è inclusa nelle licenze di Microsoft 365 E5 ed E5 Security |

| Reti OT | Linee guida aggiornate per l'integrazione dello stack di sicurezza |

La protezione di Enterprise IoT ora è inclusa nelle licenze di Microsoft 365 E5 ed E5 Security

La sicurezza di Enterprise IoT (EIoT) con Defender per IoT individua i dispositivi IoT non gestiti e offre anche un valore aggiunto per la sicurezza, tra cui monitoraggio continuo, valutazioni delle vulnerabilità e consigli personalizzati concepiti appositamente per i dispositivi Enterprise IoT. Totalmente integrato con Microsoft Defender XDR, Gestione delle vulnerabilità di Microsoft Defender e Microsoft Defender per endpoint nel portale di Microsoft Defender, garantisce un approccio olistico alla protezione della rete di un'organizzazione.

Il monitoraggio EIoT di Defender per IoT ora è supportato automaticamente come parte dei piani Microsoft 365 E5 (ME5) ed E5 Security, coprendo fino a cinque dispositivi per ogni licenza utente. Ad esempio, se un'organizzazione possiede 500 licenze ME5, è possibile usare Defender per IoT per monitorare fino a 2500 dispositivi EIoT. Questa integrazione rappresenta un progresso significativo nella fortificazione dell'ecosistema IoT all'interno dell'ambiente Microsoft 365.

I clienti che hanno piani ME5 o E5 Security ma non usano ancora Defender per IoT per i dispositivi EIoT devono attivare o disattivare il supporto nel portale di Microsoft Defender.

I nuovi clienti senza un piano ME5 o E5 Security possono acquistare una licenza autonoma di Microsoft Defender per IoT - Licenza per dispositivi EIoT - componente aggiuntivo come componente aggiuntivo di Microsoft Defender per endpoint P2. Acquistare licenze autonome dall'interfaccia di amministrazione Microsoft.

I clienti esistenti con piani Enterprise IoT legacy e piani ME5/E5 Security vengono trasferiti automaticamente al nuovo metodo di licenza. Il monitoraggio Enterprise IoT ora è incluso nella licenza senza costi aggiuntivi e l’utente non deve eseguire alcuna operazione.

I clienti con piani Enterprise IoT legacy e senza piani ME5/E5 Security possono continuare a usare i piani esistenti fino alla loro scadenza.

Per i clienti di Defender per endpoint P2 sono disponibili licenze di prova gratuita come licenze autonome. Le licenze di valutazione supportano 100 dispositivi.

Per altre informazioni, vedi:

- Protezione dei dispositivi IoT nell'azienda

- Abilitare la sicurezza di Enterprise IoT con Defender per endpoint

- Fatturazione abbonamento Defender per IoT

- Piani e prezzi di Microsoft Defender per IoT

- Blog: La sicurezza di Enterprise IoT con Defender per IoT ora è inclusa nei piani Microsoft 365 E5 ed E5 Security

Linee guida aggiornate per l'integrazione dello stack di sicurezza

Defender per IoT sta aggiornando le integrazioni dello stack di sicurezza per migliorare l'affidabilità complessiva, la scalabilità e la facilità di manutenzione di varie soluzioni di sicurezza.

Se si sta integrando una soluzione di sicurezza con sistemi basati sul cloud, è consigliabile usare i connettori dati tramite Microsoft Sentinel. Per le integrazioni locali, è consigliabile configurare il sensore OT per l’inoltro degli eventi syslog o usare le API di Defender per IoT.

Le integrazioni legacy per Aruba ClearPass, Palo Alto Panorama e Splunk sono supportate fino a ottobre 2024 usando la versione del sensore 23.1.3 e non saranno supportate nelle prossime versioni principali del software.

Per i clienti che usano metodi di integrazione legacy, è consigliabile spostare le integrazioni nei nuovi metodi consigliati. Per altre informazioni, vedi:

- Integrare ClearPass con Microsoft Defender per IoT

- Integrare Palo-Alto con Microsoft Defender per IoT

- Integrare Splunk con Microsoft Defender per IoT

- Integrazioni con Microsoft e servizi di partner

Settembre 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Versione 23.1.3: - Risolvere i problemi di connettività del sensore OT - Accesso alla sequenza temporale degli eventi per gli utenti di sola lettura del sensore OT |

Risolvere i problemi di connettività del sensore OT

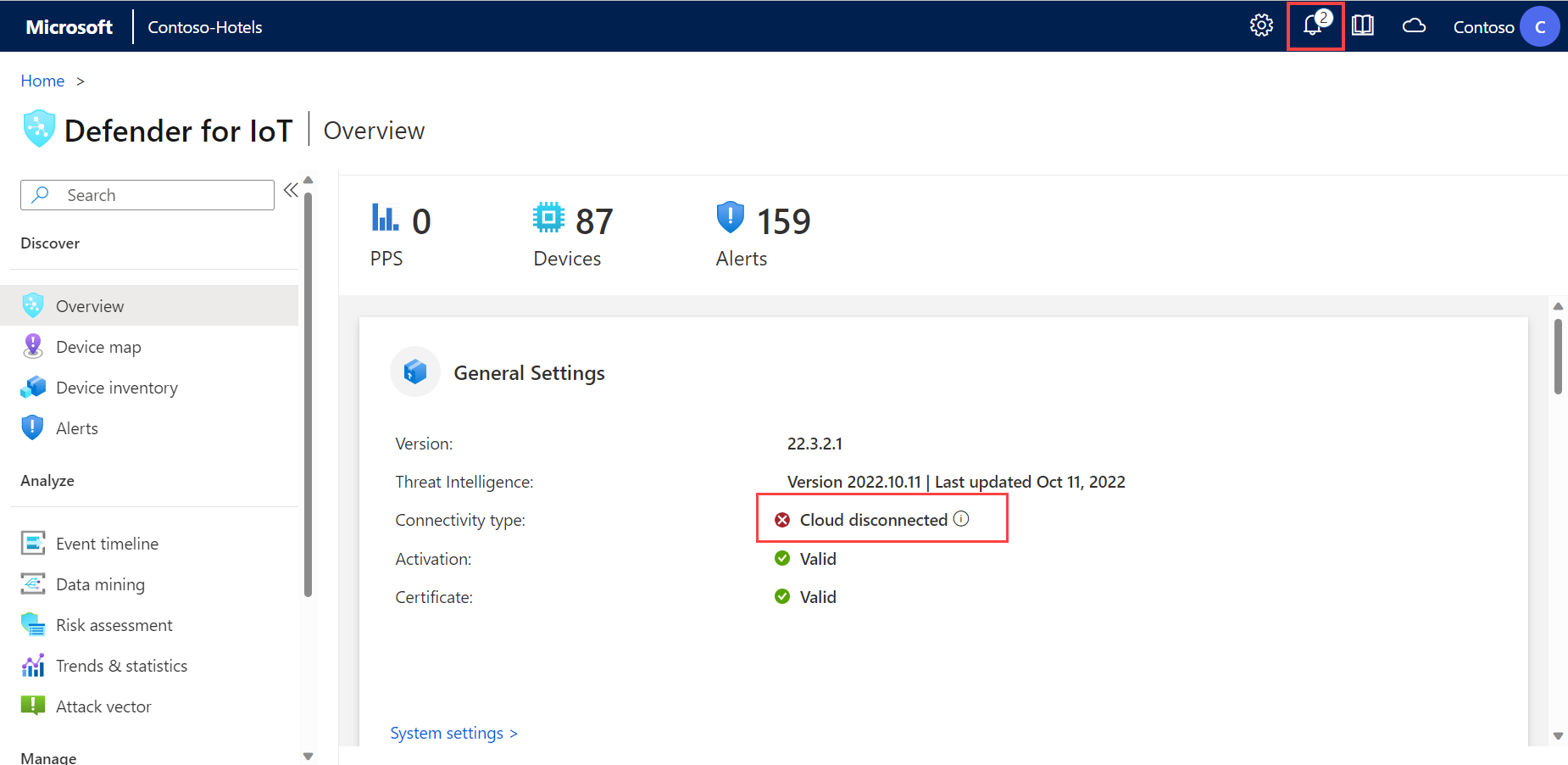

A partire dalla versione 23.1.3, i sensori OT facilitano la risoluzione automatica dei problemi di connettività con il portale di Azure. Se un sensore gestito dal cloud non è connesso, viene indicato un errore nel portale di Azure nella pagina Siti e sensori e nella pagina Panoramica del sensore.

Ad esempio:

Dal sensore, eseguire una delle operazioni seguenti per aprire il riquadro Risoluzione dei problemi di connettività del cloud, che fornisce informazioni dettagliate sui problemi di connettività e sui passaggi di mitigazione:

- Nella pagina Panoramica, selezionare il collegamento Risoluzione dei problemi nella parte superiore della pagina

- Selezionare Impostazioni di sistema > Gestione sensore > Integrità e risoluzione dei problemi > Risoluzione dei problemi di connettività del cloud

Per altre informazioni, vedere Controllare il sensore - problemi di connettività del cloud.

Accesso alla sequenza temporale degli eventi per gli utenti di sola lettura del sensore OT

A partire dalla versione 23.1.3, gli utenti di Sola lettura nel sensore OT possono visualizzare la pagina Sequenza temporale eventi. Ad esempio:

Per altre informazioni, vedi:

- Tenere traccia dell'attività della rete e del sensore con la sequenza temporale degli eventi

- Utenti e ruoli locali per il monitoraggio OT con Defender per IoT

Agosto 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Le vulnerabilità ed esposizione comuni di Defender per IoT sono allineate a CVSS v3 |

Le vulnerabilità ed esposizione comuni di Defender per IoT sono allineate a CVSS v3

I punteggi delle vulnerabilità ed esposizione comuni (CVE) visualizzati nel sensore OT e nel portale di Azure sono allineati al database NVD (National Vulnerability Database) e a partire dall'aggiornamento dell'intelligence sulle minacce di agosto di Defender per IoT, vengono visualizzati i punteggi CVSS v3, se pertinenti. Se non è presente alcun punteggio CVSS v3 pertinente, viene visualizzato il punteggio CVSS v2.

Visualizzare i dati delle vulnerabilità ed esposizione comuni (CVE) dal portale di Azure nella scheda Vulnerabilità del dispositivo di Defender per IoT, con le risorse disponibili con la soluzione Microsoft Sentinel o in una query di data mining sul sensore OT. Per altre informazioni, vedi:

- Effettuare la manutenzione sui pacchetti di intelligence per le minacce nei sensori di rete OT

- Visualizzare i dettagli completi del dispositivo

- Esercitazione: Analizzare e rilevare le minacce per i dispositivi IoT con Microsoft Sentinel

- Creare query di data mining

Luglio 2023

Miglioramenti dell'installazione e della configurazione dei sensori OT

Nella versione 23.1.2 sono state aggiornate le procedure guidate per l'installazione e la configurazione del sensore OT in modo che siano più veloci e più semplici da usare. Gli aggiornamenti includono:

Installazione guidata: se si installa software su macchine fisiche o virtuali, l'installazione guidata di Linux ora passa direttamente attraverso il processo di installazione senza chiedere input né dettagli all’utente.

È possibile controllare l'esecuzione dell'installazione da una workstation di distribuzione, ma è anche possibile scegliere di installare il software senza usare una tastiera o uno schermo e lasciare che l'installazione venga eseguita automaticamente. Al termine, accedere al sensore dal browser usando l'indirizzo IP predefinito.

L'installazione usa i valori predefiniti per le impostazioni di rete. Ottimizzare queste impostazioni in un secondo momento, nell'interfaccia della riga di comando, come in precedenza, o in una nuova procedura guidata basata su browser.

Tutti i sensori vengono installati con utente e password di supporto predefiniti. Cambiare immediatamente la password predefinita con il primo accesso.

Definire la configurazione iniziale nel browser: dopo l'installazione del software e la configurazione delle impostazioni di rete iniziali, continuare con la stessa procedura guidata basata su browser per attivare il sensore e definire le impostazioni del certificato SSL/TLS.

Per altre informazioni, vedere Installare e configurare un sensore OT e Configurare e attivare un sensore OT.

Analizzare e ottimizzare la distribuzione

Dopo aver completato l'installazione e la configurazione iniziale, analizzare il traffico rilevato dal sensore per impostazione predefinita dalle impostazioni del sensore. Nel sensore, selezionare Impostazioni sensore>Base>Distribuzione per analizzare i rilevamenti correnti.

Potrebbe essere necessario ottimizzare la distribuzione, ad esempio modificando la posizione del sensore nella rete o accertandosi che le interfacce di monitoraggio siano connesse correttamente. Dopo aver apportato eventuali modifiche, selezionare nuovamente Analizza per visualizzare lo stato di monitoraggio aggiornato.

Per altre informazioni, vedere Analizzare la distribuzione.

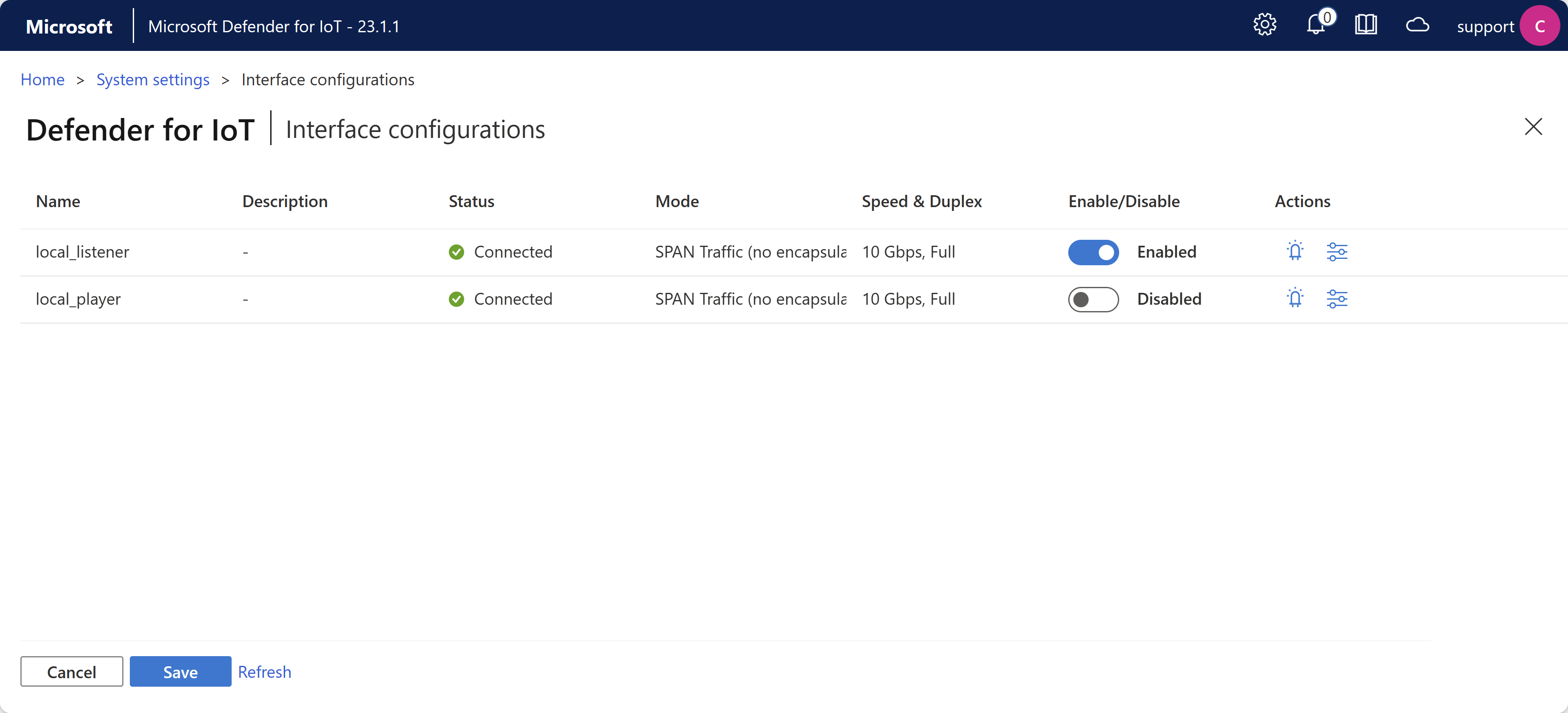

Configurare interfacce monitorate tramite l'interfaccia utente grafica del sensore

Se si desiderano modificare le interfacce usate per monitorare il traffico dopo la configurazione iniziale del sensore, ora è possibile usare la nuova pagina Impostazioni sensore>Configurazioni interfaccia per aggiornare le impostazioni anziché la procedura guidata di Linux a cui si accede tramite l'interfaccia della riga di comando. Ad esempio:

La pagina Configurazioni interfaccia mostra le stesse opzioni della scheda Configurazioni interfaccia nell’installazione guidata iniziale.

Per altre informazioni, vedere Aggiornare le interfacce di monitoraggio di un sensore (configurare ERSPAN).

Utenti con privilegi semplificati

Nelle nuove installazioni di sensori versione 23.1.2, solo l'utente con supporto con privilegi è disponibile per impostazione predefinita. Gli utenti cyberx e cyberx_host sono disponibili ma disabilitati per impostazione predefinita. Se è necessario usare questi utenti, ad esempio per l'accesso all'interfaccia della riga di comando di Defender per IoT, modificare la password utente.

Nei sensori aggiornati dalle versioni precedenti alla 23.1.2, gli utenti cyberx e i cyberx_host rimangono abilitati come in precedenza.

Suggerimento

Per eseguire i comandi dell'interfaccia della riga di comando disponibili solo per gli utenti cyberx o cyberx_host quando hanno eseguito l'accesso come utente supporto, accedere prima alla radice del sistema del computer host. Per altre informazioni, vedere Accedere alla radice di sistema come utente amministratore.

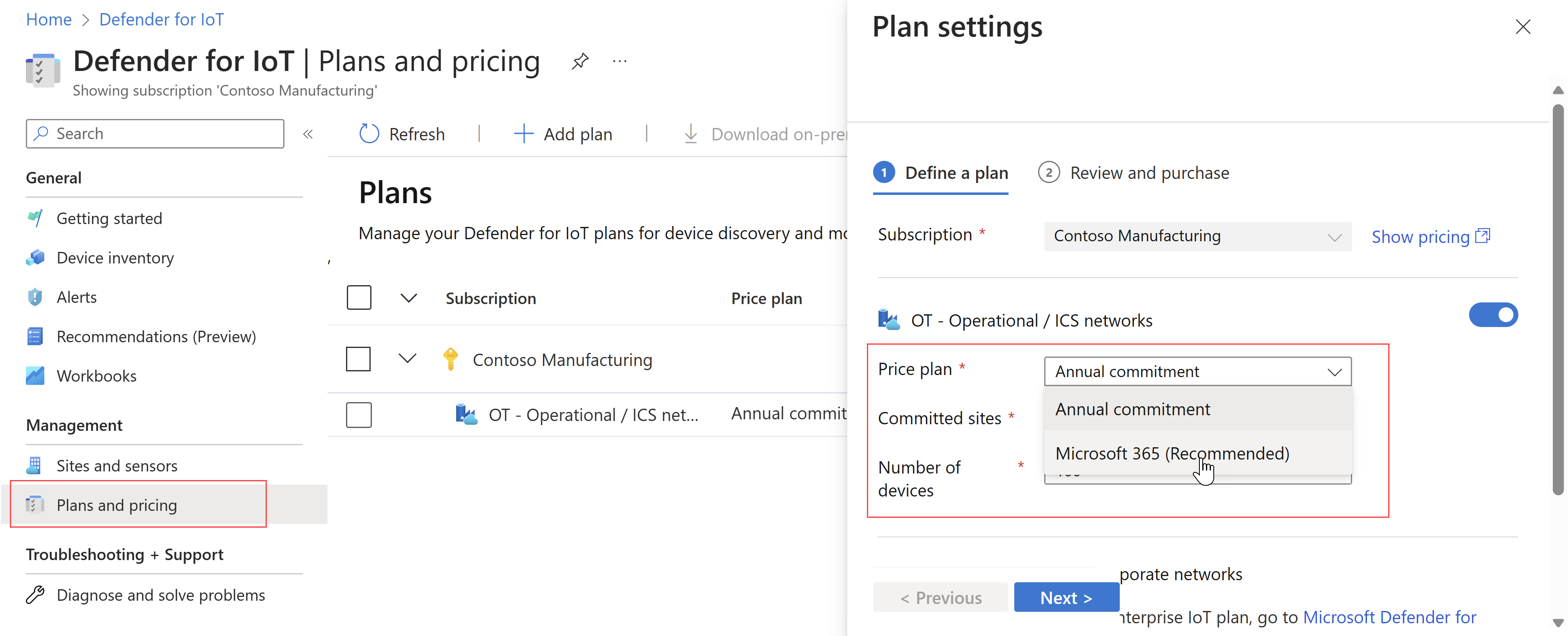

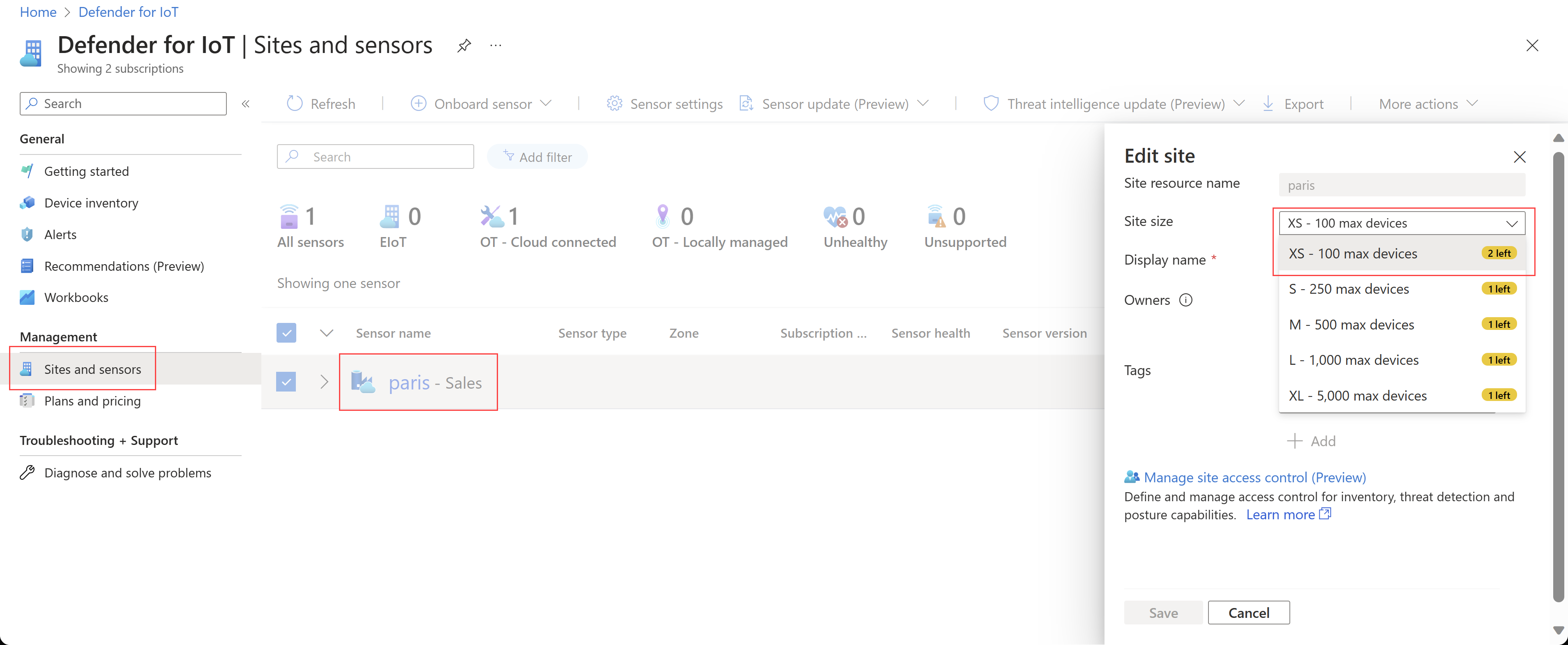

Eseguire la migrazione a licenze basate sul sito

I clienti esistenti ora possono eseguire la migrazione dei piani di acquisto legacy di Defender per IoT a un piano Microsoft 365, in base alle licenze di Microsoft 365 basate sul sito.

Nella pagina Piani e prezzi modificare il piano e selezionare il piano Microsoft 365 anziché il piano mensile o annuale corrente. Ad esempio:

Modificare i siti pertinenti in modo che corrispondano alle dimensioni del sito appena concesse in licenza. Ad esempio:

Per altre informazioni, vedere Eseguire la migrazione da un piano OT legacy e Fatturazione abbonamento Defender per IoT.

Giugno 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Piani OT fatturati tramite licenze basate sul sito Consigli sulla sicurezza per le reti OT per password non sicure e vulnerabilità ed esposizione comuni critiche |

Piani OT fatturati tramite licenze basate sul sito

A partire dal 1° giugno 2023, le licenze di Microsoft Defender per IoT per il monitoraggio OT sono disponibili per l'acquisto solo nell'interfaccia di amministrazione di Microsoft 365.

Le licenze sono disponibili per singoli siti in base alle dimensioni dei rispettivi siti. È disponibile anche una licenza di prova gratuita che copre le dimensioni di un sito di grandi dimensioni per 60 giorni.

Qualunque acquisto di licenze aggiuntive viene aggiornato automaticamente nel piano OT nel portale di Azure.

Quando si esegue l'onboarding di un nuovo sensore, ora viene chiesto di assegnare il sensore a un sito in base alle dimensioni del sito con licenza.

I clienti esistenti possono continuare a usare qualunque piano OT legacy di cui è già stato eseguito l’onboarding in una sottoscrizione di Azure, senza alcuna modifica delle funzionalità. Tuttavia, non è possibile aggiungere un nuovo piano a una nuova sottoscrizione senza una licenza corrispondente dall'interfaccia di amministrazione di Microsoft 365.

Suggerimento

Un sito di Defender per IoT è una posizione fisica, ad esempio una struttura, un campus, un edificio di uffici, un ospedale, un impianto e così via. Ogni sito può contenere un numero qualunque di sensori di rete che identificano i dispositivi attraverso il traffico di rete rilevato.

Per altre informazioni, vedi:

- Fatturazione abbonamento Defender per IoT

- Avviare una versione di prova gratuita di Microsoft Defender per IoT

- Gestire i piani OT nelle sottoscrizioni di Azure

- Onboarding di un sensore OT in Defender per IoT

Consigli sulla sicurezza per le reti OT per password non sicure e vulnerabilità ed esposizione comuni critiche

Defender per IoT ora fornisce consigli sulla sicurezza per le password non sicure e per le vulnerabilità ed esposizione comuni critiche per facilitare ai clienti la gestione della postura di sicurezza di rete OT/IoT.

È possibile visualizzare i nuovi consigli sulla sicurezza seguenti nel portale di Azure per i dispositivi rilevati nelle reti:

Proteggere i dispositivi vulnerabili: i dispositivi con questo consiglio vengono rilevati con una o più vulnerabilità di gravità critica. È consigliabile seguire i passaggi elencati dal fornitore del dispositivo o da CISA (Cybersecurity & Infrastructure Agency).

Impostare una password sicura per i dispositivi con autenticazione mancante: i dispositivi con questo consiglio vengono rilevati senza autenticazione in base agli accessi riusciti. È consigliabile abilitare l'autenticazione e impostare una password più complessa con lunghezza e complessità minime.

Impostare una password più complessa con lunghezza e complessità minime: i dispositivi con questo consiglio vengono rilevati con password deboli in base agli accessi riusciti. È consigliabile modificare la password del dispositivo scegliendo una password più complessa con lunghezza e complessità minime.

Per altre informazioni, vedere Consigli sulla sicurezza supportati.

Maggio 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Versione del sensore 22.3.9: - Monitoraggio e supporto migliorati per i log dei sensori OT Versioni del sensore 22.3.x e successive: - Configurare le impostazioni di Active Directory e NTP nel portale di Azure |

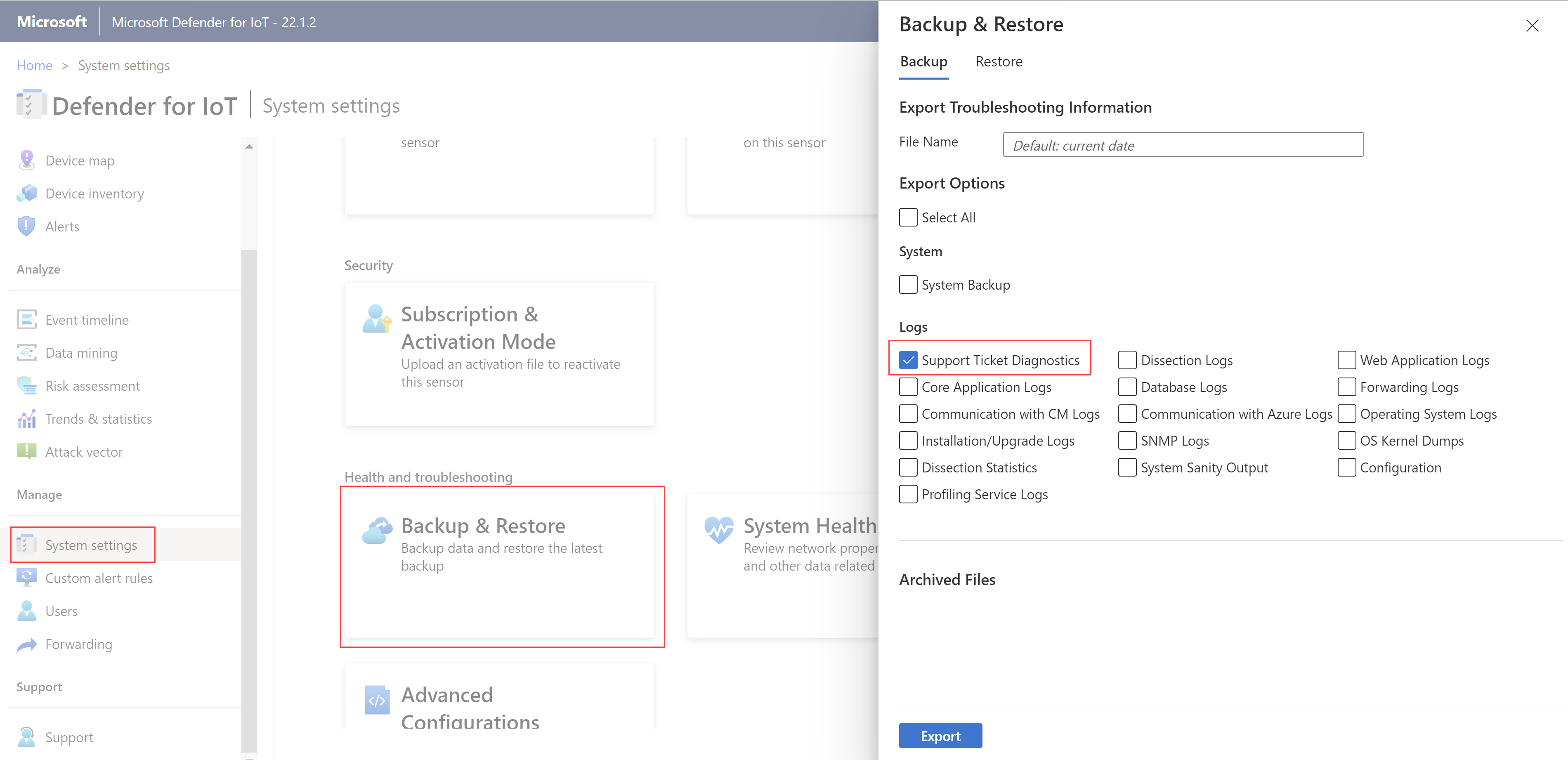

Monitoraggio e supporto migliorati per i log dei sensori OT

Nella versione 22.3.9 è stata aggiunta una nuova funzionalità per la raccolta dei log dal sensore OT tramite un nuovo endpoint. I dati aggiuntivi facilitano la soluzione dei problemi dei clienti, fornendo tempi di risposta più rapidi e soluzioni e consigli più mirati. Il nuovo endpoint è stato aggiunto all'elenco degli endpoint necessari che connettono i sensori OT ad Azure.

Dopo l’aggiornamento dei sensori OT, scaricare l'elenco più recente degli endpoint e accertarsi che i sensori possano accedere a tutti gli endpoint elencati.

Per altre informazioni, vedi:

Configurare le impostazioni di Active Directory e NTP nel portale di Azure

Ora è possibile configurare le impostazioni di Active Directory e NTP per i sensori OT in modalità remota dalla pagina Siti e sensori nel portale di Azure. Queste impostazioni sono disponibili per le versioni del sensore OT 22.3.x e successive.

Per altre informazioni, vedere Informazioni di riferimento sulle impostazioni dei sensori.

Aprile 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Documentazione | Guide alla distribuzione end-to-end |

| Reti OT | Versione del sensore 22.3.8: - Supporto proxy per certificati SSL/TLS client - Arricchire i dati di server e workstation Windows con uno script locale (anteprima pubblica) - Notifiche del sistema operativo risolte automaticamente - Miglioramento dell'interfaccia utente durante il caricamento di certificati SSL/TLS |

Guide alla distribuzione end-to-end

La documentazione di Defender per IoT ora include una nuova sezione Distribuisci, con un set completo di guide alla distribuzione per gli scenari seguenti:

- Distribuzione standard per il monitoraggio OT

- Distribuzione isolata per il monitoraggio OT con una gestione dei sensori locale

- Distribuzione di Enterprise IoT

Ad esempio, la distribuzione consigliata per il monitoraggio OT include i passaggi seguenti, descritti in dettaglio nei nuovi articoli:

Le istruzioni dettagliate in ogni sezione sono concepite per facilitare ai clienti l’ottimizzazione e la distribuzione per Zero Trust. Gli elementi navigazionali in ogni pagina, inclusi i grafici di flusso nella parte superiore e i collegamenti Passaggi successivi nella parte inferiore, indicano dove ci si trova nel processo, cosa è stato completato e quale sarà il passaggio successivo. Ad esempio:

Per altre informazioni, vedere Distribuire Defender per IoT per il monitoraggio OT.

Supporto proxy per certificati SSL/TLS client

Per i server proxy che controllano il traffico SSL/TLS è necessario un certificato SSL/TLS client, ad esempio quando si usano servizi come Zscaler e Palo Alto Prisma. A partire dalla versione 22.3.8, è possibile caricare un certificato client tramite la console del sensore OT.

Per altre informazioni, vedere Configurare un proxy.

Arricchire i dati di server e workstation Windows con uno script locale (anteprima pubblica)

Usare uno script locale, disponibile nell'interfaccia utente del sensore OT, per arricchire i dati di server e workstation Microsoft Windows nel sensore OT. Lo script viene eseguito come utilità per rilevare i dispositivi e arricchire i dati, e può essere eseguito manualmente o usando strumenti di automazione standard.

Per altre informazioni, vedere Arricchire i dati di server e workstation Windows con uno script locale.

Notifiche del sistema operativo risolte automaticamente

Dopo aver aggiornato il sensore OT alla versione 22.3.8, non vengono generate nuove notifiche sul dispositivo per le modifiche del sistema operativo. Le notifiche delle modifiche al sistema operativo esistenti vengono risolte automaticamente se non vengono ignorate o gestite in altro modo entro 14 giorni.

Per altre informazioni, vedere Risposte alle notifiche dei dispositivi

Miglioramento dell'interfaccia utente durante il caricamento di certificati SSL/TLS

Il sensore OT versione 22.3.8 ha una pagina di configurazione Certificati SSL/TLS avanzata per la definizione delle impostazioni del certificato SSL/TLS e la distribuzione di un certificato firmato dall’Autorità di certificazione.

Per altre informazioni, vedere Gestire i certificati SSL/TLS.

Marzo 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Versione del sensore 22.3.6/22.3.7: - Supporto per i dispositivi temporanei - Informazioni sul traffico DNS tramite la configurazione di elenchi elementi consentiti - Aggiornamenti della conservazione dei dati dei dispositivi - Miglioramenti dell'interfaccia utente durante il caricamento di certificati SSL/TLS - Aggiornamenti della scadenza dei file di attivazione - Miglioramenti dell'interfaccia utente per la gestione dell'inventario dei dispositivi - Gravità aggiornata per tutti gli avvisi relativi a sospetti di attività dannose - Notifiche dei dispositivi risolte automaticamente La versione 22.3.7 include le stesse funzionalità della versione 22.3.6. Se è installata la versione 22.3.6, è consigliabile eseguire l'aggiornamento alla versione 22.3.7, che include anche importanti correzioni di bug. Funzionalità cloud: - Nuova esperienza per gli incidenti di Microsoft Sentinel per Defender per IoT |

Supporto per i dispositivi temporanei

Defender per IoT ora identifica i dispositivi temporanei come tipo di dispositivo univoco che rappresenta i dispositivi rilevati per un breve periodo di tempo. È consigliabile esaminare attentamente questi dispositivi per comprendere il loro impatto sulla rete.

Per altre informazioni, vedere Inventario dei dispositivi Defender per IoT e Gestire l'inventario dei dispositivi dal portale di Azure.

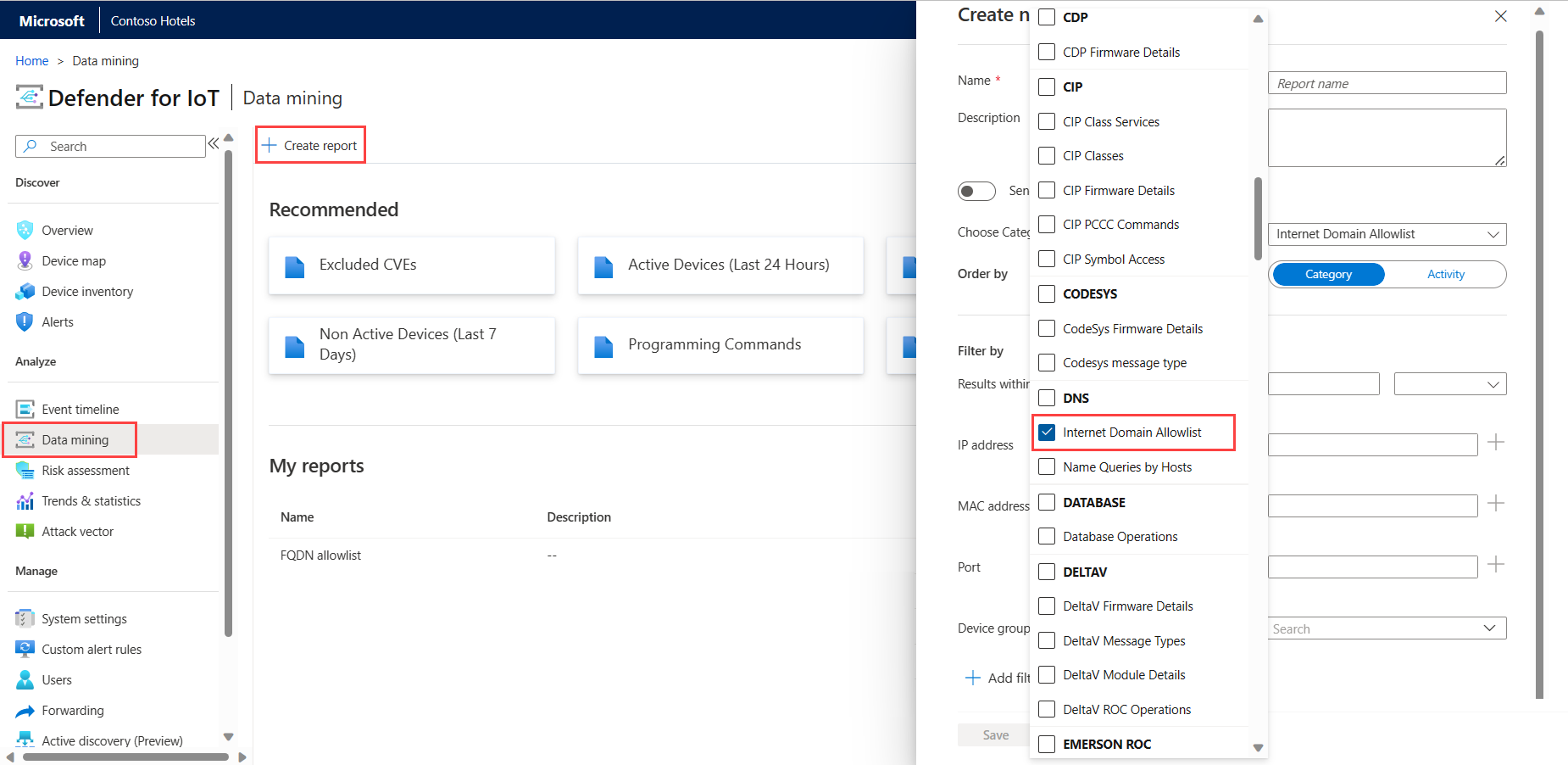

Informazioni sul traffico DNS tramite la configurazione di elenchi elementi consentiti

L’utente supporto ora può ridurre il numero di avvisi Internet non autorizzati creando un elenco elementi consentiti dei nomi di dominio nel sensore OT.

Quando viene configurato un elenco elementi consentiti DNS, il sensore controlla ogni tentativo di connettività Internet non autorizzato nell'elenco prima di attivare un avviso. Se il nome di dominio completo (FQDN) è incluso nell'elenco elementi consentiti, il sensore non attiva l'avviso e consente automaticamente il traffico.

Tutti gli utenti del sensore OT possono visualizzare l'elenco dei domini DNS consentiti e dei relativi indirizzi IP risolti nei report di data mining.

Ad esempio:

Per altre informazioni, vedere Consentire connessioni Internet in una rete OT e Creare query di data mining.

Aggiornamenti della conservazione dei dati dei dispositivi

Il periodo di conservazione dei dati dei dispositivi nel sensore OT e nella console di gestione locale è stato aggiornato a 90 giorni dalla data del valore Ultima attività.

Per altre informazioni, vedere Periodi di conservazione dei dati dei dispositivi.

Miglioramenti dell'interfaccia utente durante il caricamento di certificati SSL/TLS

Il sensore OT versione 22.3.6 ha una pagina di configurazione Certificati SSL/TLS avanzata per la definizione delle impostazioni del certificato SSL/TLS e la distribuzione di un certificato firmato dall’Autorità di certificazione.

Per altre informazioni, vedere Gestire i certificati SSL/TLS.

Aggiornamenti della scadenza dei file di attivazione

I file di attivazione nei sensori OT gestiti in locale ora rimangono attivati finché il piano Defender per IoT è attivo nella sottoscrizione di Azure, proprio come i file di attivazione nei sensori OT connessi al cloud.

È necessario aggiornare il file di attivazione solo se si aggiorna un sensore OT da una versione recente o si passa alla modalità di gestione del sensore, ad esempio passando da gestito in locale a connesso al cloud.

Per altre informazioni, vedere Gestire singoli sensori.

Miglioramenti dell'interfaccia utente per la gestione dell'inventario dei dispositivi

I miglioramenti seguenti sono stati aggiunti all'inventario dei dispositivi dei sensori OT nella versione 22.3.6:

- Un processo più fluido per la modifica dei dettagli del dispositivo nel sensore OT. Modificare i dettagli del dispositivo direttamente dalla pagina dell’inventario dei dispositivi nella console del sensore OT usando il nuovo pulsante Modifica nella barra degli strumenti nella parte superiore della pagina.

- Ora il sensore OT supporta l’eliminazione simultanea di più dispositivi.

- Le procedure per l’unione e l’eliminazione dei dispositivi ora includono messaggi di conferma visualizzati al termine dell'operazione.

Per altre informazioni, vedere Gestire l'inventario dei dispositivi OT da una console del sensore.

Gravità aggiornata per tutti gli avvisi relativi a sospetti di attività dannose

Tutti gli avvisi con la categoria Sospetto di attività dannosa ora hanno la gravità Critica.

Per altre informazioni, vedere Avvisi del motore malware.

Notifiche dei dispositivi risolte automaticamente

A partire dalla versione 22.3.6, le notifiche selezionate nella pagina Mappa dispositivo del sensore OT ora vengono risolte automaticamente se non vengono ignorate o gestite in altro modo entro 14 giorni.

Dopo aver aggiornato la versione del sensore, le notifiche di Dispositivi inattivi e Nuovi dispositivi OT non vengono più visualizzate. Anche se tutte le notifiche di Dispositivi inattivi lasciate prima dell'aggiornamento vengono ignorate automaticamente, è possibile che le notifiche di Nuovi dispositivi OT legacy debbano essere ancora gestite dall’utente. Gestire queste notifiche in base alle esigenze per rimuoverle dal sensore.

Per altre informazioni, vedere Gestire le notifiche dei dispositivi.

Nuova esperienza per gli incidenti di Microsoft Sentinel per Defender per IoT

La nuova esperienza per gli incidenti di Microsoft Sentinel include funzionalità specifiche per i clienti di Defender per IoT. Gli analisti del centro operazioni per la sicurezza (SOC) che stanno analizzando elementi correlati a OT/IoT ora possono usare i miglioramenti seguenti nelle pagine dei dettagli degli incidenti:

Visualizzare siti correlati, zone, sensori e importanza del dispositivo per comprendere meglio l'impatto aziendale e la posizione fisica di un incidente.

Rivedere una sequenza temporale aggregata dei dispositivi interessati e i dettagli del dispositivo correlati invece di analizzare le pagine dei dettagli delle entità separate per i dispositivi correlati

Rivedere i passaggi di correzione degli avvisi OT direttamente nella pagina dei dettagli dell'incidente

Per altre informazioni, vedere Esercitazione: Analizzare e rilevare le minacce per i dispositivi IoT ed Esplorare e analizzare gli incidenti in Microsoft Sentinel.

2023 febbraio

Microsoft Sentinel: Soluzione Microsoft Defender per IoT versione 2.0.2

La versione 2.0.2 della soluzione Microsoft Defender per IoT ora è disponibile nell'hub del contenuto di Microsoft Sentinel, con miglioramenti apportati alle regole di analisi per la creazione di incidenti, una pagina dei dettagli degli incidenti avanzata e miglioramenti delle prestazioni per le query sulle regole di analisi.

Per altre informazioni, vedi:

- Esercitazione: Analizzare e rilevare le minacce per i dispositivi IoT

- Versioni della soluzione Microsoft Defender per IoT in Microsoft Sentinel

Scaricare gli aggiornamenti dalla pagina Siti e sensori (anteprima pubblica)

Se si esegue un aggiornamento software locale nel sensore OT o nella console di gestione locale, la pagina Siti e sensori ora fornisce una nuova procedura guidata per scaricare i pacchetti di aggiornamento a cui si accede tramite il menu Aggiornamento sensori (anteprima).

Ad esempio:

Gli aggiornamenti di intelligence sulle minacce ora sono disponibili solo dalla pagina Siti e sensori>, opzione Aggiornamento dell’intelligence sulle minacce (anteprima).

I pacchetti di aggiornamento per la console di gestione locale sono disponibili anche nella scheda Attività iniziali>Console di gestione locale.

Per altre informazioni, vedi:

- Aggiornare il software di monitoraggio OT di Defender per IoT

- Usare i pacchetti di intelligence sulle minacce

- Versioni del software di monitoraggio OT

Disponibilità generale dell’inventario dei dispositivi nel portale di Azure

La pagina Inventario dispositivi nel portale di Azure ora è disponibile a livello generale e offre una vista centralizzata in tutti i dispositivi rilevati su larga scala.

L'inventario dei dispositivi di Defender per IoT facilita l’identificazione dei dettagli relativi a dispositivi specifici, ad esempio produttore, tipo, numero di serie, firmware e altro. La raccolta di dettagli sui dispositivi facilita ai team l’analisi preventiva delle vulnerabilità che possono compromettere gli asset più critici.

Gestire tutti i dispositivi IoT/OT creando un inventario aggiornato che include tutti i dispositivi gestiti e non gestiti

Proteggere i dispositivi con approccio basato sul rischio per identificare rischi come patch mancanti, vulnerabilità e correzioni in ordine di priorità in base all'assegnazione dei punteggi dei rischi e alla modellazione automatizzata delle minacce

Aggiornare l'inventario eliminando dispositivi irrilevanti e aggiungendo informazioni specifiche dell'organizzazione per evidenziare le preferenze dell'organizzazione

La disponibilità generale dell'Inventario dispositivi include i miglioramenti seguenti dell'interfaccia utente:

| Funzionalità avanzata | Descrizione |

|---|---|

| Miglioramenti a livello di griglia | - Esportare l'intero inventario dei dispositivi per la revisione offline e il confronto delle note con i team - Eliminare dispositivi irrilevanti che non esistono o non funzionano più - Unire i dispositivi per ottimizzare l'elenco dei dispositivi se il sensore ha individuato entità di rete separate associate a un singolo dispositivo univoco. Ad esempio, un PLC con quattro schede di rete, un portatile con scheda di rete fisica e WiFi o una singola workstation con più schede di rete. - Modificare le viste tabellari in modo che riflettano solo i dati che si desidera visualizzare |

| Miglioramenti a livello di dispositivo | - Modificare i dettagli del dispositivo annotando dettagli contestuali specifici dell'organizzazione, ad esempio l’importanza relativa, tag descrittivi e informazioni sulle funzioni aziendali |

| Miglioramenti dei filtri e della ricerca | - Eseguire ricerche approfondite su qualunque campo di inventario dei dispositivi per trovare rapidamente i dispositivi più importanti - Filtrare l'inventario dei dispositivi in base a qualunque campo. Ad esempio, filtrare in base al tipo per identificare i dispositivi Industriali o i campi ora per determinare i dispositivi attivi e inattivi. |

I controlli avanzati di sicurezza, governance e amministrazione offrono anche la possibilità di assegnare amministratori, limitare gli utenti che possono unire, eliminare e modificare i dispositivi per conto di un proprietario.

Miglioramenti del raggruppamento dell'inventario dei dispositivi (anteprima pubblica)

La pagina Inventario dispositivi nel portale di Azure supporta nuove categorie di raggruppamento. Ora è possibile raggruppare l'inventario dei dispositivi per classe, origine dati, posizione, livello purdue, sito, tipo, fornitore e zona. Per altre informazioni, vedere Visualizzare i dettagli completi del dispositivo.

Inventario focalizzato nell'inventario dei dispositivi di Azure (anteprima pubblica)

La pagina Inventario dispositivi nel portale di Azure ora include un'indicazione del percorso di rete per i dispositivi, in modo da potersi concentrare sull'inventario dei dispositivi nell'ambito IoT/OT.

Vedere e filtrare i dispositivi definiti come locali o indirizzati, in base alle subnet configurate. Il filtro Percorso di rete è attivo per impostazione predefinita. Aggiungere la colonna Percorso di rete modificando le colonne nell'inventario dei dispositivi. Configurare le subnet nel portale di Azure o nel sensore OT. Per altre informazioni, vedi:

- Gestire l'inventario dei dispositivi dal portale di Azure

- Configurare le impostazioni del sensore OT dal portale di Azure

- Ottimizzare l'elenco di subnet

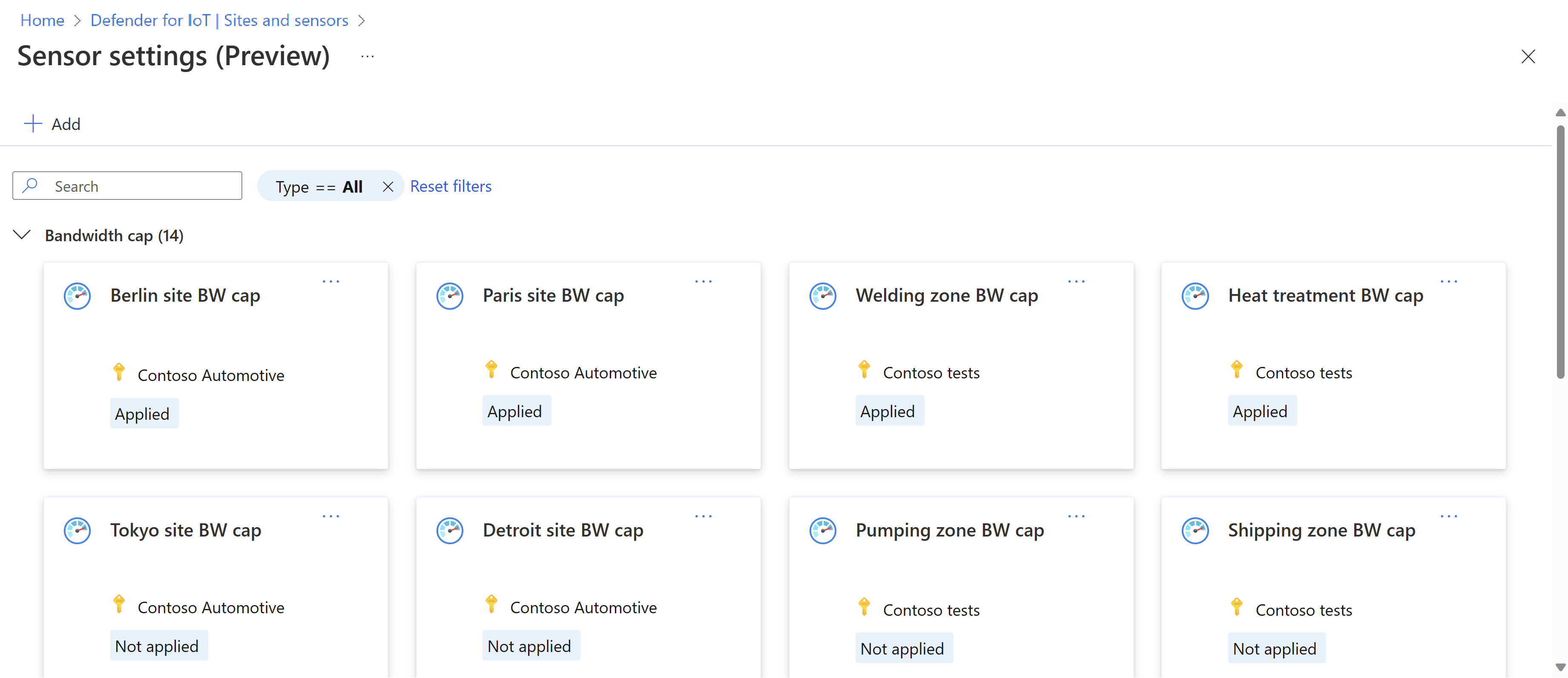

Configurare le impostazioni del sensore OT dal portale di Azure (anteprima pubblica)

Per le versioni del sensore 22.2.3 e successive, ora è possibile configurare determinate impostazioni per i sensori connessi al cloud usando la nuova pagina Impostazioni sensore (anteprima), accessibile tramite la pagina Siti e sensori del portale di Azure. Ad esempio:

Per altre informazioni, vedere Definire e visualizzare le impostazioni del sensore OT dal portale di Azure (anteprima pubblica).

Disponibilità generale degli avvisi nel portale di Azure

Ora è disponibile a livello generale la pagina Avvisi nel portale di Azure. Gli avvisi di Microsoft Defender per IoT migliorano la sicurezza e le operazioni di rete con dettagli in tempo reale sugli eventi rilevati nella rete. Gli avvisi vengono attivati quando i sensori di rete OT o Enterprise IoT o il micro agente Defender per IoT rilevano modifiche o attività sospette nel traffico di rete che richiedono attenzione.

Gli avvisi specifici attivati dal sensore Enterprise IoT rimangono attualmente in anteprima pubblica.

Per altre informazioni, vedi:

- Visualizzare e gestire gli avvisi dal portale di Azure

- Analizzare e rispondere a un avviso di rete OT

- Tipi e descrizioni degli avvisi di monitoraggio OT

Gennaio 2023

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Versione del sensore 22.3.4: Stato della connettività di Azure visualizzato nei sensori OT Versione del sensore 22.2.3: Aggiornare il software del sensore dal portale di Azure |

Aggiornare il software del sensore dal portale di Azure (anteprima pubblica)

Per le versioni del sensore 22.2.3 e successive connesse al cloud, ora è possibile aggiornare il software del sensore direttamente dalla nuova pagina Siti e sensori nel portale di Azure.

Per altre informazioni, vedere Aggiornare i sensori dal portale di Azure.

Stato della connettività di Azure visualizzato nei sensori OT

I dettagli sullo stato della connettività di Azure ora sono visualizzati nella pagina Panoramica nei sensori di rete OT e vengono visualizzati errori se la connessione del sensore ad Azure viene persa.

Ad esempio:

Per altre informazioni, vedere Gestire singoli sensori ed Onboarding di sensori OT in Defender per IoT.

Dicembre 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Nuova esperienza di acquisto per i piani OT |

| Reti Enterprise IoT | Avvisi e consigli per i sensori Enterprise IoT (anteprima pubblica) |

Avvisi e consigli per i sensori Enterprise IoT (anteprima pubblica)

Il portale di Azure ora offre i seguenti dati di sicurezza aggiuntivi per il traffico rilevato dai sensori di rete Enterprise IoT:

| Tipo di dati | Descrizione |

|---|---|

| Avvisi | Il sensore di rete Enterprise IoT ora attiva gli avvisi seguenti: - Tentativo di connessione a IP dannoso noto - Richiesta di nome di dominio dannosa |

| Raccomandazioni | Il sensore di rete Enterprise IoT ora attiva il consiglio seguente per i dispositivi rilevati, in base alla pertinenza: Disabilitare il protocollo di amministrazione non sicuro |

Per altre informazioni, vedi:

- Avvisi del motore malware

- Visualizzare e gestire gli avvisi dal portale di Azure

- Migliorare la postura di sicurezza con i consigli sulla sicurezza

- Individuare i dispositivi Enterprise IoT con un sensore di rete Enterprise IoT (anteprima pubblica)

Nuova esperienza di acquisto per i piani OT

La pagina Piani e prezzi nel portale di Azure ora include una nuova esperienza di acquisto avanzata per i piani di Defender per IoT per le reti OT. Modificare il piano OT nel portale di Azure, ad esempio per passare un piano da una versione di prova gratuita a un impegno mensile o annuale oppure aggiornare il numero di dispositivi o siti.

Per altre informazioni, vedere Gestire i piani OT nelle sottoscrizioni di Azure.

novembre 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | - Versioni del sensore 22.x e successive: Controllo degli accessi in base al sito nel portale di Azure (anteprima pubblica) - Tutte le versioni del sensore OT: Nuove note sulla versione del software di monitoraggio OT |

Controllo degli accessi in base al sito nel portale di Azure (anteprima pubblica)

Per le versioni del software del sensore 22.x, Defender per IoT ora supporta il controllo degli accessi in base al sito, che consente ai clienti di controllare l'accesso utente alle funzionalità di Defender per IoT nel portale di Azure a livello di sito.

Ad esempio, applicare i ruoli Amministratore che legge i dati di sicurezza, Amministratore della sicurezza, Contributore o Proprietario per determinare l’accesso utente alle risorse di Azure, ad esempio le pagine Avvisi, Inventario dispositivi o Cartelle di lavoro.

Per gestire il controllo degli accessi in base al sito, selezionare il sito nella pagina Siti e sensori, quindi selezionare il collegamento Gestisci controllo di accesso al sito (anteprima). Ad esempio:

Per altre informazioni, vedere Gestire gli utenti di monitoraggio OT nel portale di Azure e Ruoli utente di Azure per il monitoraggio di OT ed Enterprise IoT.

Nota

I siti, e quindi il controllo degli accessi in base al sito, sono rilevanti solo per il monitoraggio della rete OT.

Nuove note sulla versione del software di monitoraggio OT

La documentazione di Defender per IoT include ora una nuova pagina di note sulla versione dedicata al software di monitoraggio OT, con informazioni dettagliate sui modelli di supporto della versione e sui consigli relativi agli aggiornamenti.

Microsoft continua ad aggiornare questo articolo, la pagina principale Novità, con nuove funzionalità e miglioramenti per le reti OT ed Enterprise IoT. I nuovi elementi elencati includono funzionalità sia locali che cloud e sono elencati al mese.

Le nuove note sulla versione del software di monitoraggio OT, invece, elencano solo gli aggiornamenti relativi al monitoraggio della rete OT che richiedono l'aggiornamento del software locale. Gli elementi sono elencati in base alle versioni principali e alle patch, con una tabella aggregata delle versioni, delle date e dell’ambito.

Per altre informazioni, vedere Note sulla versione del software di monitoraggio OT.

Ottobre 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Informazioni di riferimento avanzate sugli avvisi di monitoraggio OT |

Informazioni di riferimento avanzate sugli avvisi di monitoraggio OT

L'articolo di riferimento sugli avvisi ora include i dettagli seguenti per ogni avviso:

Categoria avviso, utile quando si desidera analizzare avvisi aggregati da un'attività specifica o configurare regole SIEM per generare incidenti in base ad attività specifiche

Soglia avviso, per gli avvisi pertinenti. Le soglie indicano il punto specifico in cui viene attivato un avviso. L'utente cyberx può modificare le soglie di avviso in base alle esigenze dalla pagina Supporto del sensore.

Per altre informazioni, vedere Tipi e descrizioni degli avvisi di monitoraggio OT e Categorie di avviso supportate.

Settembre 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Tutte le versioni del software del sensore OT supportate: - Vulnerabilità dei dispositivi dal portale di Azure - Consigli sulla sicurezza per le reti OT Tutte le versioni del software del sensore OT 22.x: Aggiornamenti per le regole del firewall di connessione al cloud di Azure Versione software del sensore 22.2.7: - Correzioni di bug e miglioramenti della stabilità Versione del software del sensore 22.2.6: - Correzioni di bug e miglioramenti della stabilità - Miglioramenti all'algoritmo di classificazione del tipo di dispositivo Integrazione di Microsoft Sentinel: - Miglioramenti dell'indagine con entità dispositivi IoT - Aggiornamenti alla soluzione Microsoft Defender per IoT |

Consigli sulla sicurezza per le reti OT (anteprima pubblica)

Defender per IoT ora fornisce consigli sulla sicurezza che facilitano ai clienti la gestione della postura di sicurezza della rete OT/IoT. Le raccomandazioni di Defender per IoT aiutano gli utenti a formare piani di mitigazione interattivi e prioritari che affrontano le sfide specifiche delle reti OT/IoT. Usare i consigli per ridurre il rischio e la superficie di attacco della rete.

È possibile visualizzare i consigli sulla sicurezza seguenti nel portale di Azure per i dispositivi rilevati nelle reti:

Rivedere la modalità operativa dei PLC. I dispositivi con questo consiglio sono disponibili con I PC impostati su stati della modalità operativa non sicuri. È consigliabile impostare le modalità operativa dei PLC sullo stato Esecuzione sicura se l'accesso non è più necessario al PLC per ridurre la minaccia di programmazione PLC dannosi.

Esaminare i dispositivi non autorizzati. I dispositivi con questo consiglio devono essere identificati e autorizzati come parte della baseline di rete. È consigliabile intervenire per identificare i dispositivi indicati. Per ridurre la minaccia di dispositivi non autorizzati o potenzialmente dannosi, disconnettere tutti i dispositivi dalla rete che rimangono sconosciuti anche dopo l'indagine.

Accedere ai consigli sulla sicurezza da una delle posizioni seguenti:

La pagina Consigli, che visualizza tutti consigli correnti in tutti i dispositivi OT rilevati.

La scheda Consigli in una pagina dei dettagli del dispositivo, che visualizza tutti i consigli correnti per il dispositivo selezionato.

Da entrambi i percorsi, selezionare un consiglio per eseguire il drill-down e visualizzare gli elenchi di tutti i dispositivi OT rilevati attualmente in uno stato integro o non integro, in base al consiglio selezionato. Dalla scheda Dispositivi non integri o Dispositivi integri, selezionare il collegamento a un dispositivo per passare alla pagina dei dettagli del dispositivo selezionato. Ad esempio:

Per altre informazioni, vedere Visualizzare l'inventario dei dispositivi e Migliorare la postura di sicurezza con i consigli sulla sicurezza.

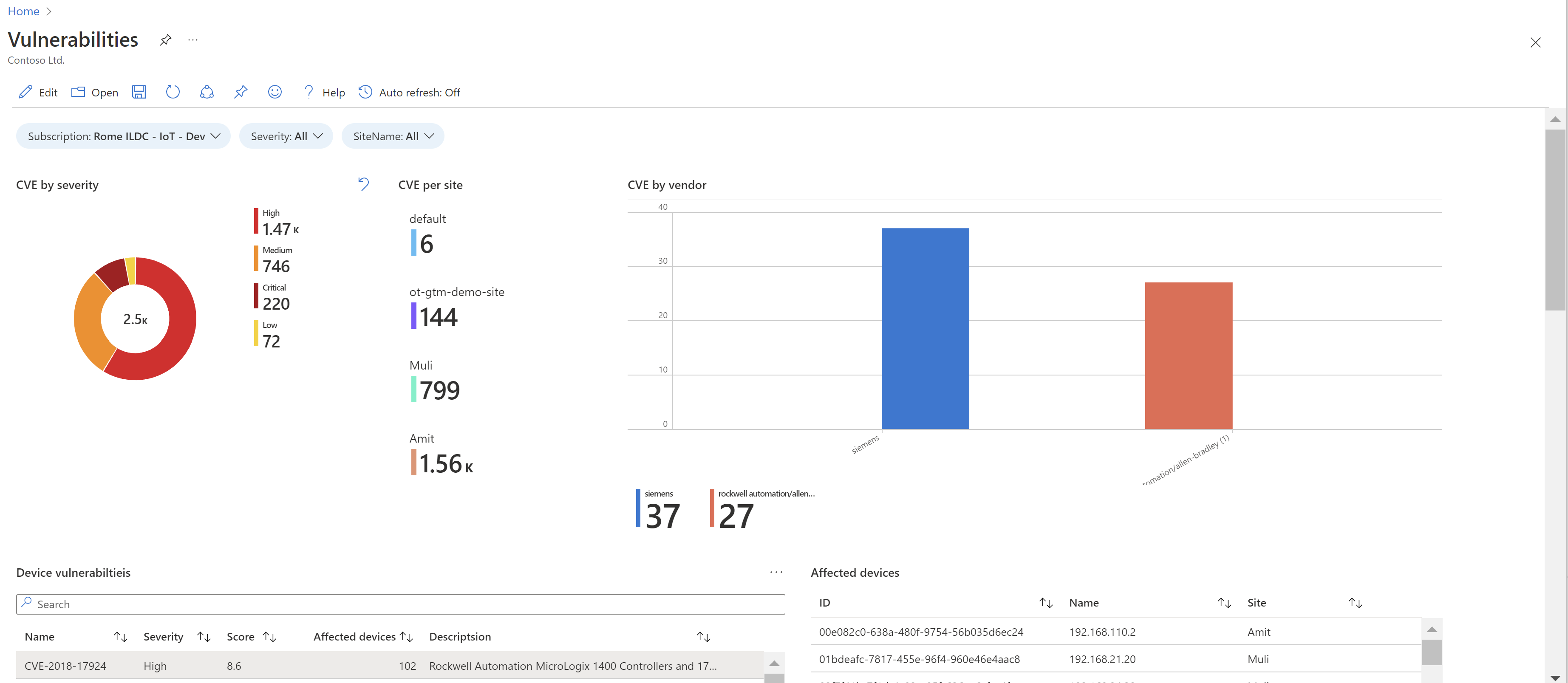

Vulnerabilità dei dispositivi dal portale di Azure (anteprima pubblica)

Defender per IoT ora fornisce i dati sulle vulnerabilità nel portale di Azure per i dispositivi di rete OT rilevati. I dati sulle vulnerabilità si basano sul repository di dati sulle vulnerabilità basati su standard documentati nel database NVD (National Vulnerability Database) del governo degli Stati Uniti.

Accedere ai dati sulle vulnerabilità nel portale di Azure dalle posizioni seguenti:

In una pagina dei dettagli di un dispositivo, selezionare la scheda Vulnerabilità per visualizzare le vulnerabilità correnti nel dispositivo selezionato. Ad esempio, nella pagina Inventario dispositivi selezionare un dispositivo specifico, quindi selezionare Vulnerabilità.

Per altre informazioni, vedere Visualizzare l'inventario dei dispositivi.

Una nuova cartella di lavoro Vulnerabilità visualizza i dati sulle vulnerabilità in tutti i dispositivi OT monitorati. Usare la cartella di lavoro Vulnerabilità per visualizzare dati come vulnerabilità ed esposizione comuni (CVE) per gravità o fornitore ed elenchi completi delle vulnerabilità rilevate e dei dispositivi e componenti vulnerabili.

Selezionare un elemento nelle tabelle Vulnerabilità dispositivo, Dispositivi vulnerabili o Componenti vulnerabili per visualizzare le informazioni correlate nelle tabelle a destra.

Ad esempio:

Per altre informazioni, vedere Usare le cartelle di lavoro di Monitoraggio di Azure in Microsoft Defender per IoT.

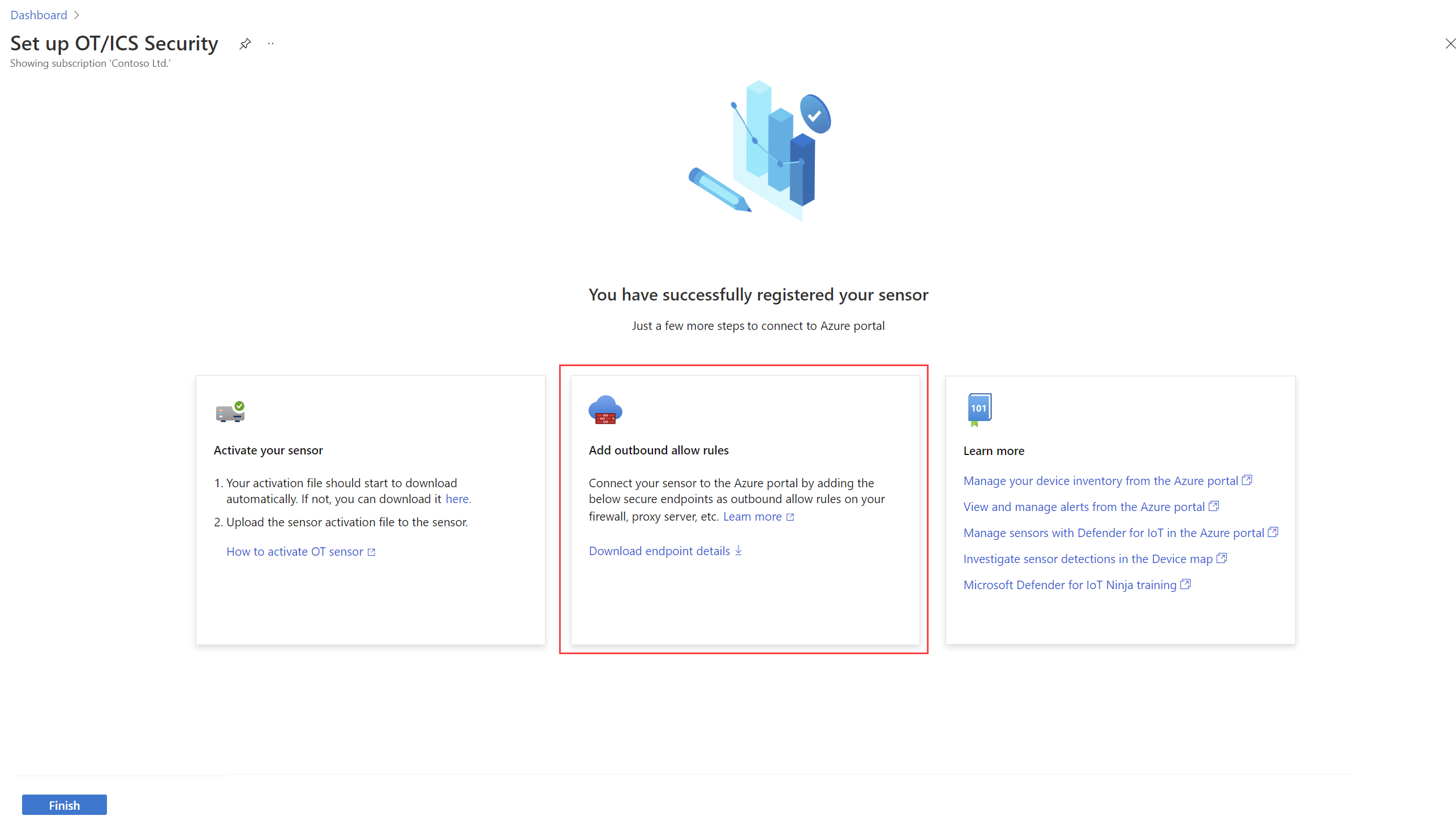

Aggiornamenti per le regole del firewall di connessione al cloud di Azure (anteprima pubblica)

I sensori di rete OT si connettono ad Azure per fornire messaggi di integrità di sensori e dati di avvisi e dispositivi, accedere a pacchetti di intelligence sulle minacce e altro. I servizi di Azure connessi includono Hub IoT, Archiviazione BLOB, Hub eventi e Area download Microsoft.

Per i sensori OT con versioni software 22.x e successive, Defender per IoT ora supporta una maggiore sicurezza quando si aggiungono regole di consenso in uscita per le connessioni ad Azure. Ora è possibile definire le regole di consenso in uscita per connettersi ad Azure senza usare caratteri jolly.

Quando si definiscono regole di consenso in uscita per connettersi ad Azure, è necessario abilitare il traffico HTTPS per ognuno degli endpoint necessari sulla porta 443. Le regole di consenso in uscita vengono definite una sola volta per tutti i sensori OT di cui è stato eseguito l’onboarding nella stessa sottoscrizione.

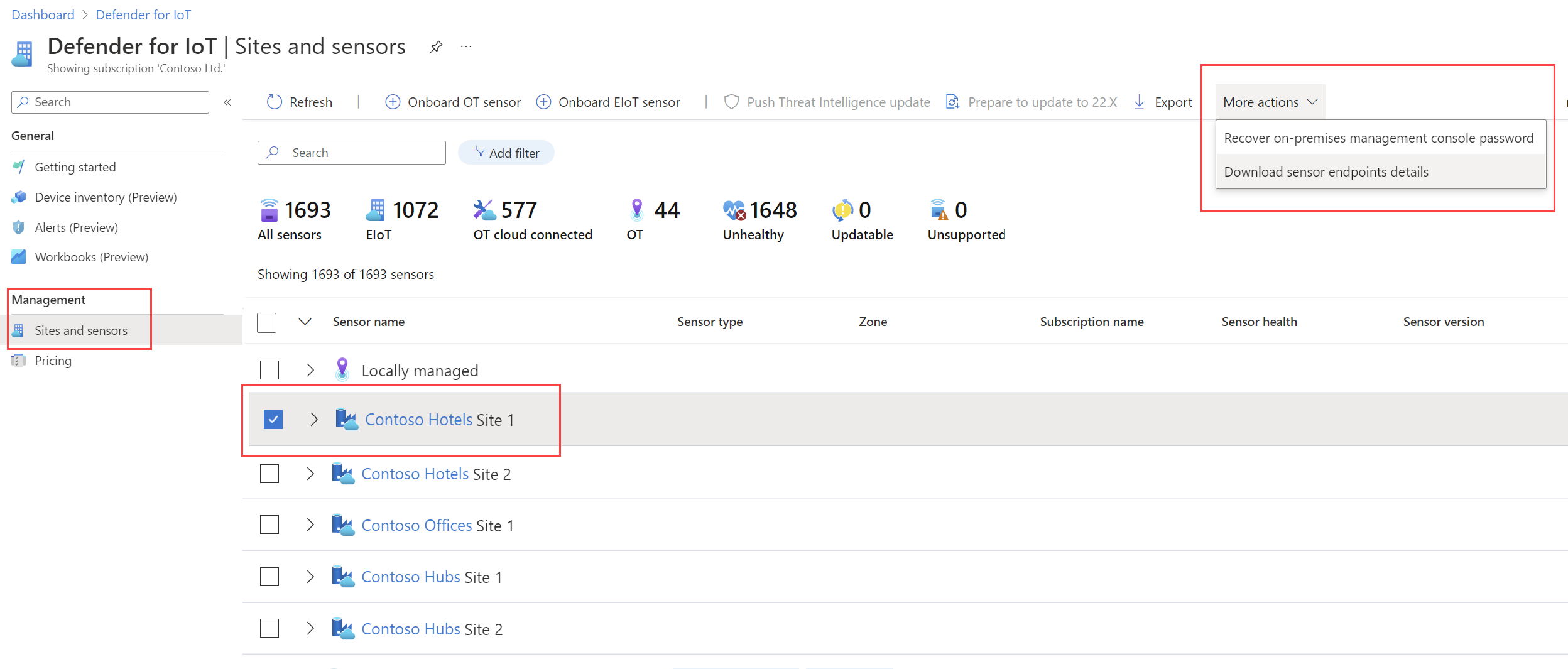

Per le versioni dei sensori supportate, scaricare l'elenco completo degli endpoint sicuri necessari dalle posizioni seguenti nel portale di Azure:

Pagina di registrazione del sensore riuscita: dopo l'onboarding di un nuovo sensore OT con la versione 22.x, la pagina di registrazione riuscita ora fornisce istruzioni per i passaggi successivi, incluso un collegamento agli endpoint che sarà necessario aggiungere come regole di consenso in uscita sicure nella rete. Selezionare il collegamentoScarica dettagli endpoint per scaricare il file JSON.

Ad esempio:

Pagina Siti e sensori: selezionare un sensore OT con versioni software 22.x o successive oppure un sito con una o più versioni del sensore supportate. Selezionare, quindi, Altre azioni>Scarica dettagli endpoint per scaricare il file JSON. Ad esempio:

Per altre informazioni, vedi:

- Esercitazione: Attività iniziali con Microsoft Defender per IoT per la sicurezza OT

- Gestire i sensori con Defender per IoT nel portale di Azure

- Requisiti di rete

Miglioramenti dell'indagine con entità dispositivi IoT in Microsoft Sentinel

L’integrazione di Defender per IoT con Microsoft Sentinel ora supporta una pagina di entità dispositivi IoT. Quando si esaminano gli incidenti e si monitora la sicurezza IoT in Microsoft Sentinel, ora è possibile identificare i dispositivi più sensibili e passare direttamente ad altri dettagli in ogni pagina di entità dispositivi.

La pagina di entità dispositivi IoT fornisce informazioni contestuali sui dispositivi IoT, con i dettagli di base del dispositivo e le informazioni di contatto del proprietario del dispositivo. I proprietari dei dispositivi sono definiti dal sito nella pagina Siti e sensori in Defender per IoT.

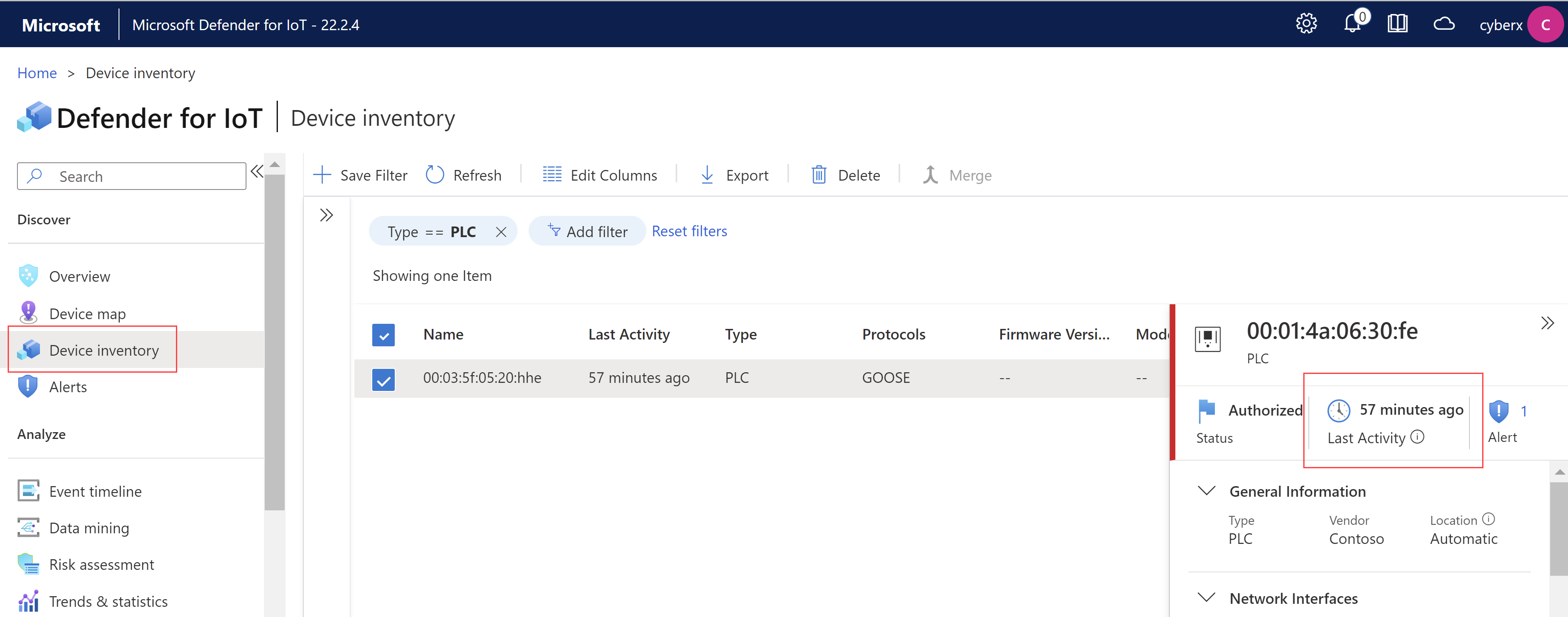

La pagina di entità dispositivi IoT facilita la definizione delle priorità dei rimedi in base all'importanza del dispositivo e all'impatto aziendale per sito, zona e sensore di ogni avviso. Ad esempio:

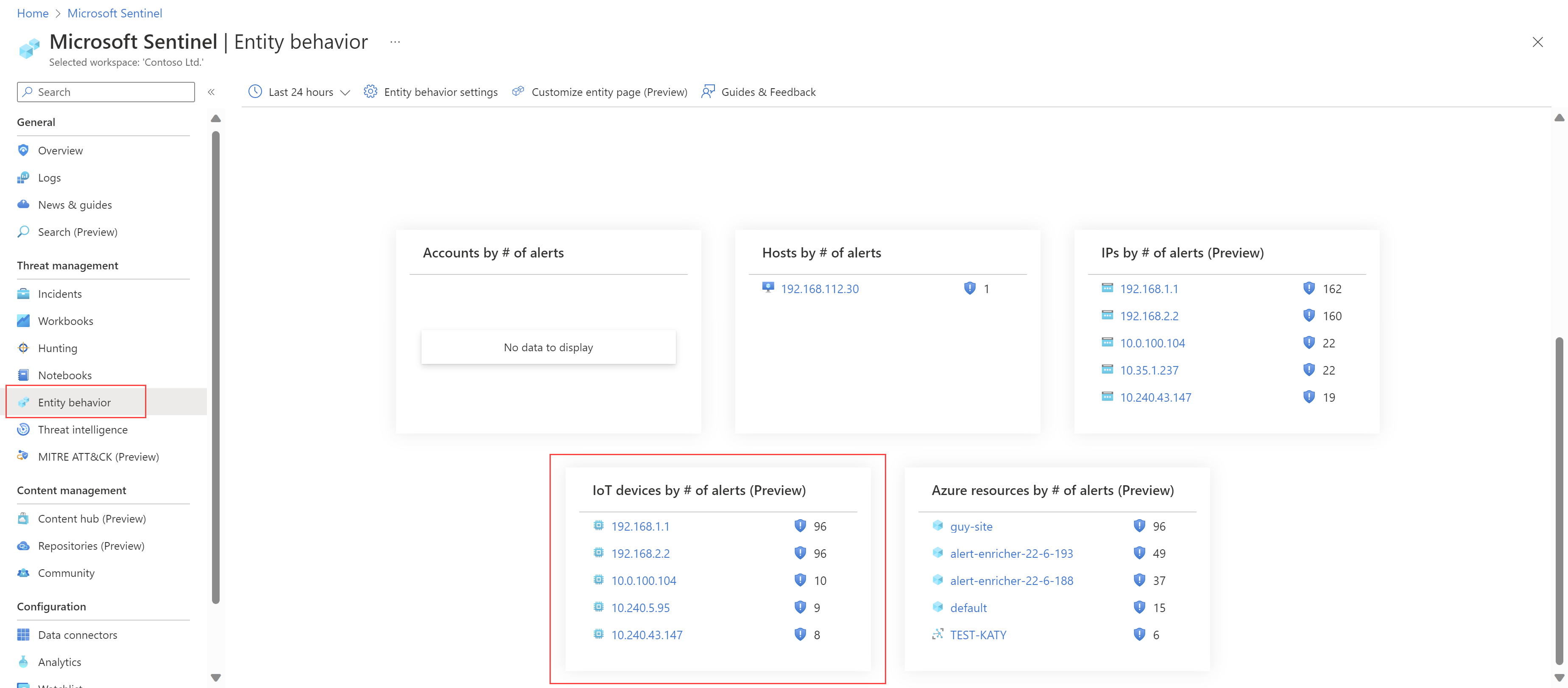

Ora è possibile cercare dispositivi vulnerabili anche nella pagina Comportamento entità di Microsoft Sentinel. Ad esempio, visualizzare i primi cinque dispositivi IoT con il maggior numero di avvisi o cercare un dispositivo in base all'indirizzo IP o al nome del dispositivo:

Per altre informazioni, vedere Analizzare ulteriormente le entità dispositivi IoT e Opzioni di gestione del sito dal portale di Azure.

Aggiornamenti alla soluzione Microsoft Defender per IoT nell'hub del contenuto di Microsoft Sentinel

Questo mese è stata rilasciata la versione 2.0 della soluzione di Microsoft Defender per IoT nell'hub del contenuto di Microsoft Sentinel, nota in precedenza come soluzione IoT/OT Threat Monitoring with Defender for IoT.

Gli aggiornamenti in questa versione della soluzione includono:

Modifica del nome. Se in precedenza è stata installata la soluzione IoT/OT Threat Monitoring with Defender for IoT nell'area di lavoro di Microsoft Sentinel, la soluzione viene rinominata automaticamente in Microsoft Defender per IoT anche se non viene aggiornata.

Miglioramenti della cartella di lavoro: la cartella di lavoro di Defender per IoT ora include:

Un nuovo dashboard Panoramica con metriche chiave sull'inventario dei dispositivi, sul rilevamento delle minacce e sul comportamento di sicurezza. Ad esempio:

Un nuovo dashboard Vulnerabilità con informazioni dettagliate sulle vulnerabilità ed esposizione comuni (CVE) visualizzate nella rete e nei relativi dispositivi vulnerabili. Ad esempio:

Miglioramenti nel dashboard Inventario dispositivi, tra cui l'accesso a consigli, vulnerabilità e collegamenti diretti alle pagine dei dettagli del dispositivo Defender per IoT. Il dashboard Inventario dispositivi nella cartella di lavoro IoT/OT Threat Monitoring with Defender for IoT è completamente allineato ai dati di inventario dei dispositivi di Defender per IoT.

Aggiornamenti del playbook: la soluzione Microsoft Defender per IoT ora supporta le funzionalità di automazione SOC seguenti con i nuovi playbook:

Automazione con dettagli CVE: usare il playbook AD4IoT-CVEAutoWorkflow per arricchire i commenti degli incidenti con vulnerabilità ed esposizione comuni (CVE) di dispositivi correlati in base ai dati di Defender per IoT. Gli incidenti vengono selezionati e, se la vulnerabilità ed esposizione comune (CVE) è critica, il proprietario dell'asset riceve una notifica sull'incidente tramite e-mail.

Automazione per le notifiche e-mail ai proprietari dei dispositivi. Usare il playbook AD4IoT-SendEmailtoIoTOwner per inviare automaticamente un’e-mail di notifica al proprietario di un dispositivo in merito ai nuovi incidenti. I proprietari dei dispositivi, quindi, possono rispondere al messaggio e-mail per aggiornare l'imprevisto in base alla necessità. I proprietari dei dispositivi sono definiti a livello di sito in Defender per IoT.

Automazione per incidenti con dispositivi sensibili: usare il playbook AD4IoT-AutoTriageIncident per aggiornare automaticamente la gravità di un incidente in base ai dispositivi coinvolti nell'incidente e al livello di riservatezza o all'importanza per l'organizzazione. Ad esempio, qualunque incidente che coinvolga un dispositivo sensibile può essere avanzato automaticamente a un livello di gravità superiore.

Per altre informazioni, vedere Analizzare gli incidenti di Microsoft Defender per IoT con Microsoft Sentinel.

Agosto 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti OT | Versione del software del sensore 22.2.5: versione secondaria con miglioramenti della stabilità Versione del software del sensore 22.2.4: Nuove colonne di avviso con dati timestamp Versione del software del sensore 22.1.3: Integrità del sensore dal portale di Azure (anteprima pubblica) |

Nuove colonne di avviso con dati timestamp

A partire dalla versione del sensore OT 22.2.4, gli avvisi di Defender per IoT nel portale di Azure e nella console del sensore ora mostrano colonne e dati seguenti:

Ultimo rilevamento. Definisce l'ultima volta che l'avviso è stato rilevato nella rete e sostituisce la colonna Tempo di rilevamento.

Primo rilevamento. Definisce la prima volta che l'avviso è stato rilevato nella rete.

Ultima attività. Definisce l'ultima volta che l'avviso è stato modificato, inclusi gli aggiornamenti manuali per la gravità o lo stato o le modifiche automatiche per gli aggiornamenti dei dispositivi o la deduplicazione di dispositivi/avvisi.

Le colonne Primo rilevamento e Ultima attività non vengono visualizzate per impostazione predefinita. Aggiungerle alla pagina Avvisi in base alle esigenze.

Suggerimento

Se si è anche un utente di Microsoft Sentinel, si ha familiarità con dati simili dalle query di Log Analytics. Le nuove colonne di avvisi in Defender per IoT vengono mappate come segue:

- L'ora dell'Ultimo rilevamento di Defender per IoT è simile a EndTime di Log Analytics

- L'ora del Primo rilevamento di Defender per IoT è simile a StartTime di Log Analytics

- L'ora dell'Ultima attività di Defender per IoT è simile a TimeGenerated di Log Analytics. Per altre informazioni, vedere:

- Visualizzare gli avvisi nel portale di Defender per IoT

- Visualizzare gli avvisi nel sensore

- Monitoraggio delle minacce OT nei centri operazioni per la sicurezza aziendali

Integrità dei sensori dal portale di Azure (anteprima pubblica)

Per le versioni del sensore OT 22.1.3 e successive, è possibile usare i nuovi widget di integrità dei sensori e i dati delle colonne della tabella per monitorare l'integrità dei sensori direttamente dalla pagina Siti e sensori nel portale di Azure.

È stata aggiunta anche una pagina dei dettagli del sensore, in cui è possibile eseguire il drill-down per un sensore specifico dal portale di Azure. Nella pagina Siti e sensori, selezionare il nome di un sensore specifico. La pagina dei dettagli del sensore elenca i dati di base del sensore, l'integrità del sensore e tutte le impostazioni del sensore applicate.

Per altre informazioni, vedere Informazioni sull'integrità dei sensori e Informazioni di riferimento sui messaggi di integrità dei sensori.

Luglio 2022

| Area di servizio | Aggiornamenti |

|---|---|

| Reti Enterprise IoT | - Disponibilità generale dell’integrazione di Enterprise IoT e Defender per endpoint |

| Reti OT | Versione del software del sensore 22.2.4: - Miglioramenti dell'inventario dei dispositivi - Miglioramenti per l'API di integrazione di ServiceNow Versione del software del sensore 22.2.3: - Aggiornamenti del profilo hardware dell'appliance OT - Accesso PCAP dal portale di Azure - Sincronizzazione degli avvisi bidirezionali tra sensori e portale di Azure - Connessioni dei sensori ripristinate dopo la rotazione dei certificati - Miglioramenti dei log di diagnostica per il supporto - Nomi dei sensori visualizzati nelle schede del browser Versione del software del sensore 22.1.7: - Stesse password per gli utenti cyberx_host e cyberx |

| Funzionalità solo cloud | - Sincronizzazione degli incidenti di Microsoft Sentinel con gli avvisi di Defender per IoT |

Disponibilità generale dell’integrazione di Enterprise IoT e Defender per endpoint

Ora è disponibile a livello generale l'integrazione di Enterprise IoT con Microsoft Defender per endpoint. Con questo aggiornamento sono stati apportati gli aggiornamenti e i miglioramenti seguenti:

Onboarding di un piano Enterprise IoT direttamente in Defender per endpoint. Per altre informazioni, vedere Gestire le sottoscrizioni e la documentazione di Defender per endpoint.

Integrazione totale con Microsoft Defender per endpoint per la visualizzazione dei dispositivi Enterprise IoT rilevati e i relativi avvisi, vulnerabilità e consigli nel portale di Microsoft 365 Security. Per altre informazioni, vedere l’Esercitazione su Enterprise IoT e la Documentazione di Defender per endpoint. È possibile continuare a visualizzare i dispositivi Enterprise IoT rilevati nella pagina Inventario dispositivi di Defender per IoT nel portale di Azure.

Tutti i sensori Enterprise IoT ora vengono aggiunti automaticamente allo stesso sito in Defender per IoT denominato Rete Enterprise. Quando si esegue l'onboarding di un nuovo dispositivo Enterprise IoT, è sufficiente definire il nome di un sensore e selezionare la sottoscrizione, senza definire un sito o una zona.

Nota

Il sensore di rete Enterprise IoT e tutti i rilevamenti rimangono in anteprima pubblica.

Stesse password per gli utenti cyberx_host e cyberx

Durante le installazioni e gli aggiornamenti del software di monitoraggio OT, all'utente cyberx viene assegnata una password casuale. Quando si esegue l'aggiornamento dalla versione 10.x.x alla versione 22.1.7, la password cyberx_host viene assegnata con una password identica all'utente cyberx.

Per altre informazioni, vedere Installare il software di monitoraggio senza agente OT e Aggiornare il software di monitoraggio OT di Defender per IoT.

Miglioramenti dell'inventario dei dispositivi

A partire dalla versione del sensore OT 22.2.4, ora è possibile eseguire le azioni seguenti dalla pagina Inventario dispositivi della console del sensore:

Unire dispositivi duplicati. Potrebbe essere necessario unire i dispositivi se il sensore ha individuato entità di rete separate associate a un singolo dispositivo univoco. Esempi di questo scenario possono includere un PLC con quattro schede di rete, un portatile con scheda di rete fisica e WiFi o una singola workstation con più schede di rete.

Eliminare singoli dispositivi. Ora è possibile eliminare un singolo dispositivo che non comunica da almeno 10 minuti.

Eliminare dispositivi inattivi tramite utenti amministratori. Ora tutti gli utenti amministratori, oltre all'utente cyberx, possono eliminare dispositivi inattivi.

A partire dalla versione 22.2.4, inoltre, nella pagina Inventario dispositivi della console del sensore, il valore Ultimo visualizzato nel riquadro dei dettagli del dispositivo è sostituito da Ultima attività. Ad esempio:

Per altre informazioni, vedere Gestire l'inventario dei dispositivi OT da una console del sensore.

Miglioramenti per l'API di integrazione di ServiceNow

La versione del sensore OT 22.2.4 offre miglioramenti per l'API devicecves, che ottiene i dettagli sulle vulnerabilità ed esposizione comuni (CVE) trovate per un determinato dispositivo.

Ora è possibile aggiungere uno dei parametri seguenti alla query per ottimizzare i risultati:

- “sensorId”: mostra i risultati di un sensore specifico, come definito dall'ID sensore specificato.

- “score”: determina un punteggio CVE minimo da recuperare. Tutti i risultati hanno un punteggio CVE uguale o superiore al valore specificato. Valore predefinito = 0.

- “deviceIds”: un elenco delimitato da virgole di ID dispositivo da cui visualizzare i risultati. Ad esempio: 1232,34,2,456

Per altre informazioni, vedere Informazioni di riferimento sulle API di integrazione per le console di gestione locali (anteprima pubblica).

Aggiornamenti del profilo hardware dell'appliance OT

Sono state aggiornate le convenzioni di denominazione per i profili hardware dell'appliance OT per maggiore chiarezza e trasparenza.

I nuovi nomi riflettono sia il tipo di profilo, tra cui Corporate, Enterprise e Linea di produzione, sia le relative dimensioni di archiviazione su disco.

Usare la tabella seguente per comprendere il mapping tra i nomi dei profili hardware legacy e i nomi correnti usati nell'installazione software aggiornata:

| Nome legacy | Nuovo nome | Descrizione |

|---|---|---|

| Azienda | C5600 | Un ambiente Corporate, con: 16 core 32 GB di RAM 5,6 TB di archiviazione su disco |

| Funzionalità per le aziende | E1800 | Un ambiente Enterprise con: Otto core 32 GB di RAM 1,8 TB di archiviazione su disco |

| SMB | L500 | Un ambiente Linea di produzione con: Quattro core 8 GB di RAM 500 GB di archiviazione su disco |

| Office | L100 | Un ambiente Linea di produzione con: Quattro core 8 GB di RAM 100 GB di archiviazione su disco |

| Rugged | L64 | Un ambiente Linea di produzione con: Quattro core 8 GB di RAM 64 GB di archiviazione su disco |

Ora sono supportati anche nuovi profili hardware aziendali per i sensori che supportano dischi sia da 500 GB che 1 TB.

Per altre informazioni, vedere Quali appliance sono necessarie?

Accesso PCAP dal portale di Azure (anteprima pubblica)

Ora è possibile accedere ai file di traffico non elaborati, noti come file di acquisizione pacchetti o file PCAP, direttamente dal portale di Azure. Questa funzionalità supporta i tecnici della sicurezza SOC o OT che desiderano analizzare gli avvisi di Defender per IoT o Microsoft Sentinel senza dover accedere separatamente a ogni sensore.

I file PCAP vengono scaricati nell'archiviazione di Azure.

Per altre informazioni, vedere Visualizzare e gestire gli avvisi dal portale di Azure.

Sincronizzazione degli avvisi bidirezionali tra sensori e portale di Azure (anteprima pubblica)

Per i sensori aggiornati alla versione 22.2.1, gli stati degli avvisi e gli stati di apprendimento ora sono completamente sincronizzati tra la console del sensore e il portale di Azure. Ciò implica, ad esempio, che è possibile chiudere un avviso nel portale di Azure o nella console del sensore aggiornandone lo stato in entrambe le posizioni.

Apprendimento per un avviso dal portale di Azure o dalla console del sensore per accertarsi che non venga nuovamente attivato la volta successiva che viene rilevato lo stesso traffico di rete.

La console del sensore viene sincronizzata anche con una console di gestione locale, in modo che gli stati degli avvisi e gli stati di apprendimento rimangano aggiornati nelle interfacce di gestione.

Per altre informazioni, vedi:

- Visualizzare e gestire gli avvisi dal portale di Azure

- Visualizzare e gestire gli avvisi nel sensore

- Gestire gli avvisi della console di gestione locale

Connessioni dei sensori ripristinate dopo la rotazione dei certificati

A partire dalla versione 22.2.3, dopo la rotazione dei certificati le connessioni dei sensori vengono ripristinate automaticamente nella console di gestione locale e non è necessario riconnetterli manualmente.

Per altre informazioni, vedere Creare certificati SSL/TLS per appliance OT e Gestire i certificati SSL/TLS.

Miglioramenti dei log di diagnostica per il supporto (anteprima pubblica)

A partire dalla versione del sensore 22.1.1, era possibile scaricare un log di diagnostica dalla console del sensore per l’invio al supporto quando si apre un ticket.

Ora, per i sensori gestiti in locale, è possibile caricare il log di diagnostica direttamente nel portale di Azure.

Suggerimento

Per i sensori connessi al cloud, a partire dalla versione del sensore 22.1.3, il log di diagnostica è automaticamente disponibile per il supporto quando si apre il ticket.

Per altre informazioni, vedi:

Nomi dei sensori visualizzati nelle schede del browser

A partire dalla versione del sensore 22.2.3, il nome del sensore viene visualizzato nella scheda del browser, semplificando l'identificazione dei sensori in uso.

Ad esempio:

Per altre informazioni, vedere Gestire singoli sensori.

Sincronizzazione degli incidenti di Microsoft Sentinel con gli avvisi di Defender per IoT

La soluzione IoT/OT Threat Monitoring with Defender for IoT ora garantisce che gli avvisi in Defender per IoT vengono aggiornati con le modifiche relative allo Stato dell’incidente da Microsoft Sentinel.