events

11月19日 23時 - 1月10日 23時

Ignite Edition - Microsoft セキュリティ製品のスキルを構築し、1 月 10 日までにデジタル バッジを獲得しましょう。

今すぐ登録このブラウザーはサポートされなくなりました。

Microsoft Edge にアップグレードすると、最新の機能、セキュリティ更新プログラム、およびテクニカル サポートを利用できます。

この記事では、Microsoft Purview データ マップで資格情報を作成する方法について説明します。 これらの保存された資格情報を使用すると、保存した認証情報をすばやく再利用し、データ ソース スキャンに適用できます。

資格情報は、Microsoft Purview が登録済みのデータ ソースに対する認証に使用できる認証情報です。 資格情報オブジェクトは、ユーザー名/パスワードを必要とする基本認証など、さまざまな種類の認証シナリオに対して作成できます。 資格情報は、選択した種類の認証方法に基づいて、認証に必要な特定の情報をキャプチャします。 資格情報は、資格情報の作成プロセス中に機密情報を取得するために、既存の Azure Key Vaults シークレットを使用します。

Microsoft Purview では、次のオプションなど、データ ソースをスキャンするための認証方法として使用するオプションはほとんどありません。 サポートされている認証については、各 データ ソース に関する記事を参照してください。

資格情報を作成する前に、データ ソースの種類とネットワーク要件を考慮して、シナリオに必要な認証方法を決定してください。

Microsoft Purview システム割り当てマネージド ID (SAMI) を使用してスキャンを設定する場合は、資格情報を作成し、キー コンテナーを Microsoft Purview にリンクして保存する必要はありません。 データ ソースをスキャンするためのアクセス権を持つ Microsoft Purview SAMI を追加する方法の詳細については、以下のデータ ソース固有の認証セクションを参照してください。

Azure Key Vaultへのアクセス権を Microsoft Purview に付与するには、次の 2 つのことを確認する必要があります。

Azure Key Vaultでパブリック ネットワーク アクセスが無効になっている場合は、Microsoft Purview へのアクセスを許可する 2 つのオプションがあります。

Microsoft Purview は Azure Key Vaultの信頼されたサービスの 1 つとして一覧表示されるため、Azure Key Vaultでパブリック ネットワーク アクセスが無効になっている場合は、信頼された Microsoft サービスへのアクセスのみを有効にでき、Microsoft Purview が含まれます。

この設定は、Azure Key Vaultの [ネットワーク] タブで有効にすることができます。

ページの下部にある [例外] で、[ 信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する ] 機能を有効にします。

![[信頼された Microsoft サービスがこのファイアウォール機能をバイパスすることを許可する] が有効になっている Azure Key Vault ネットワーク ページ。](media/manage-credentials/trusted-keyvault-services.png)

プライベート エンドポイントを使用して Azure Key Vaultに接続するには、Azure Key Vaultのプライベート エンドポイントに関するドキュメントに従います。

注意

プライベート エンドポイント接続オプションは、 マネージド仮想ネットワーク で Azure 統合ランタイムを使用してデータ ソースをスキャンする場合にサポートされます。 セルフホステッド統合ランタイムの場合は、 信頼された Microsoft サービスを有効にする必要があります。

現在、Azure Key Vault では、次の 2 つのアクセス許可モデルがサポートされています。

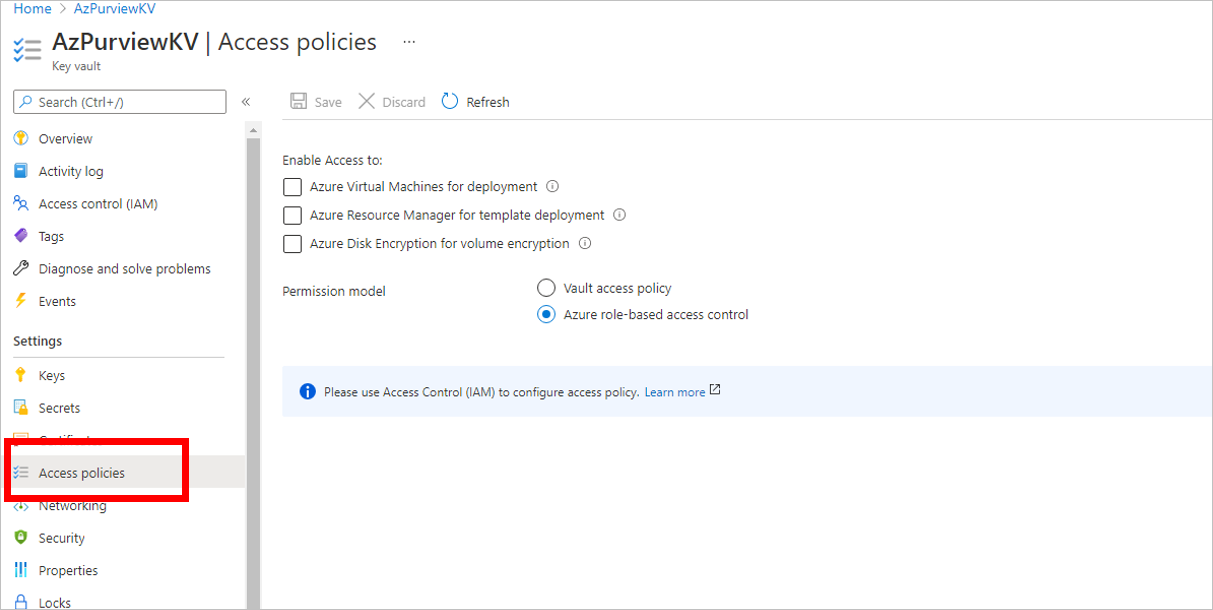

Microsoft Purview システム割り当てマネージド ID (SAMI) へのアクセスを割り当てる前に、まず、メニューの [リソース アクセス ポリシー] から Azure Key Vault アクセス許可モデルKey Vault識別します。 関連するアクセス許可モデルに基づいて、以下の手順に従います。

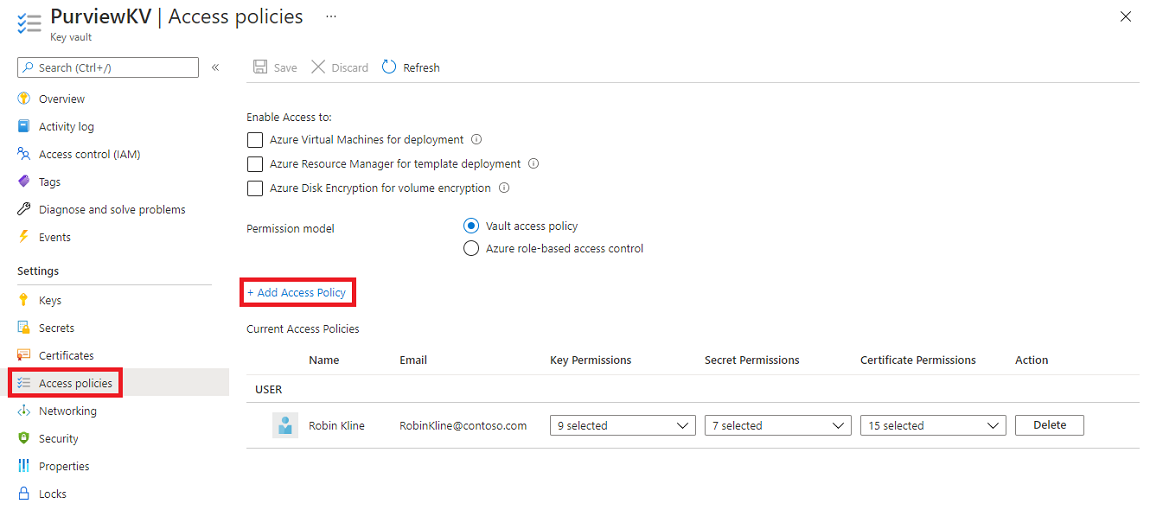

Azure Key Vault リソースのアクセス許可モデルが Vault アクセス ポリシーに設定されている場合にのみ、次の手順に従います。

Azure Key Vault に移動します。

[ アクセス ポリシー ] ページを選択します。

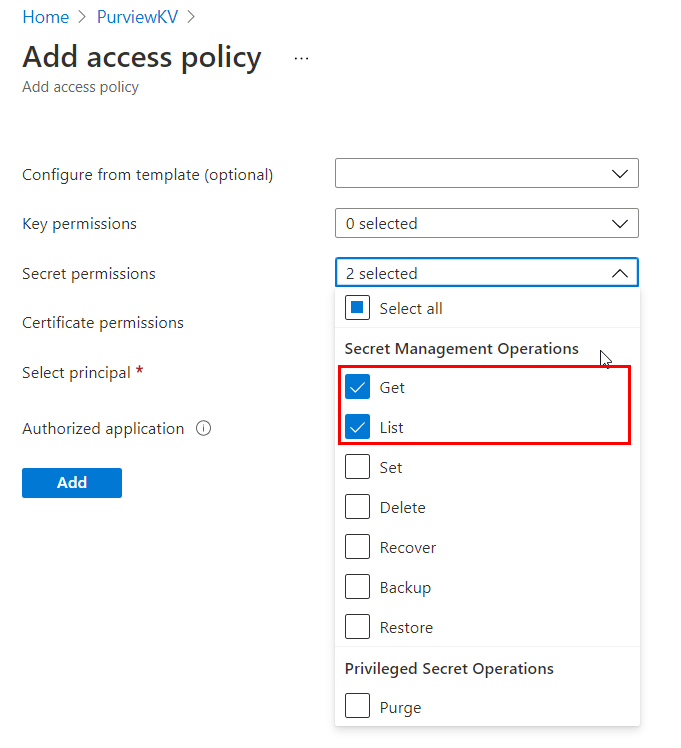

[ アクセス ポリシーの追加] を選択します。

[ シークレットのアクセス許可 ] ドロップダウンで、[アクセス許可の 取得 と 一覧表示 ] を選択します。

[ プリンシパルの選択] で、Microsoft Purview システムマネージド ID を選択します。 Microsoft Purview インスタンス名 または マネージド ID アプリケーション ID を使用して、Microsoft Purview SAMI を検索できます。 現在、複合 ID (マネージド ID 名とアプリケーション ID) はサポートされていません。

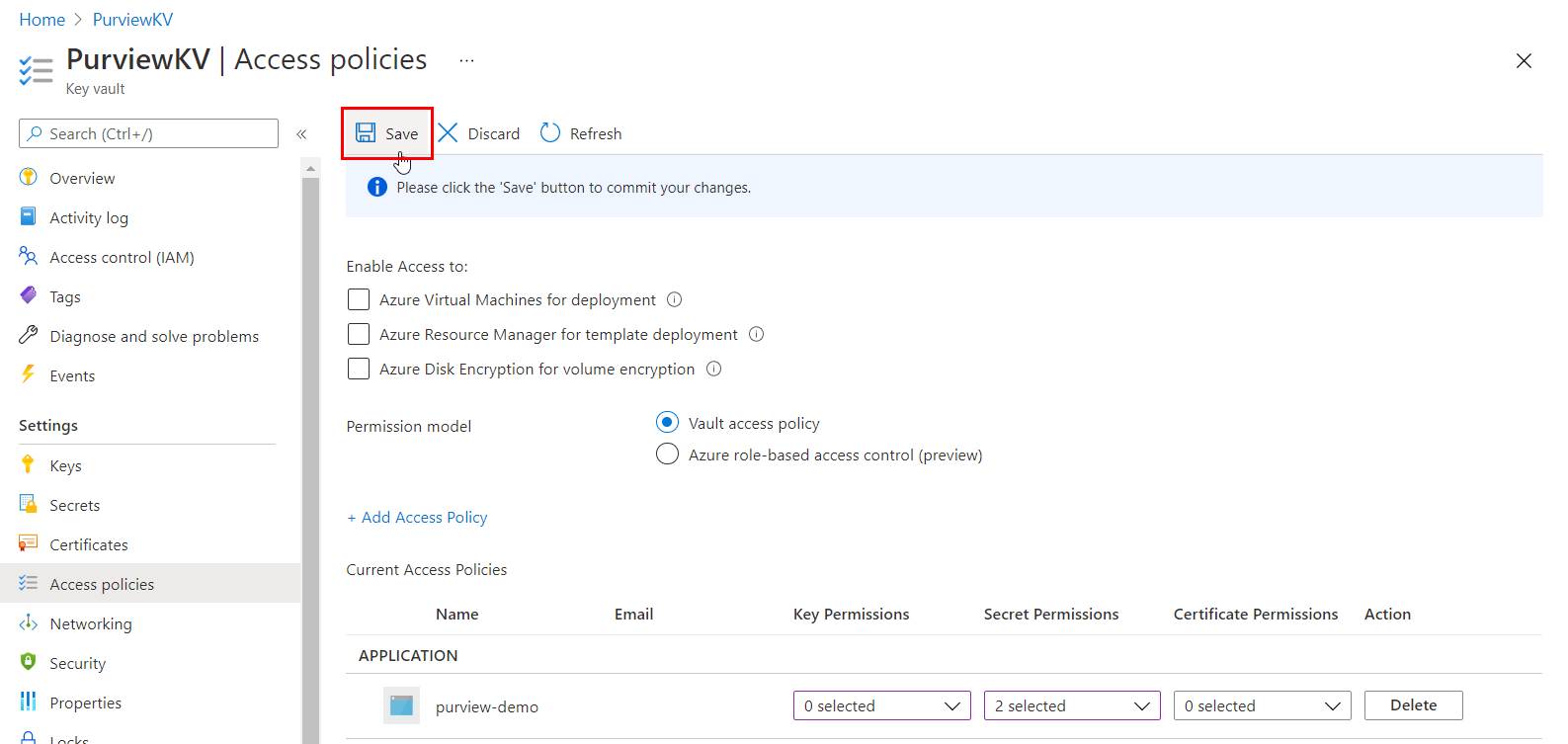

[追加] を選択します。

[ 保存] を 選択して、アクセス ポリシーを保存します。

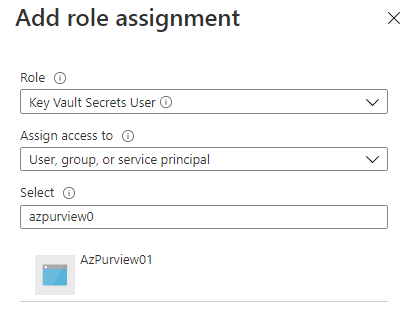

Azure Key Vault リソースのアクセス許可モデルが Azure ロールベースのアクセス制御に設定されている場合にのみ、次の手順に従います。

Azure Key Vault に移動します。

左側のナビゲーション メニューから [Access Control (IAM)] を選択します。

[+ 追加] を選択します。

[ロール] を [シークレット ユーザーのKey Vault] に設定し、[入力ボックスの選択] に Microsoft Purview アカウント名を入力します。 次に、[保存] を選択して、このロールの割り当てを Microsoft Purview アカウントに付与します。

資格情報を作成する前に、まず既存の Azure Key Vault インスタンスを Microsoft Purview アカウントに関連付けます。

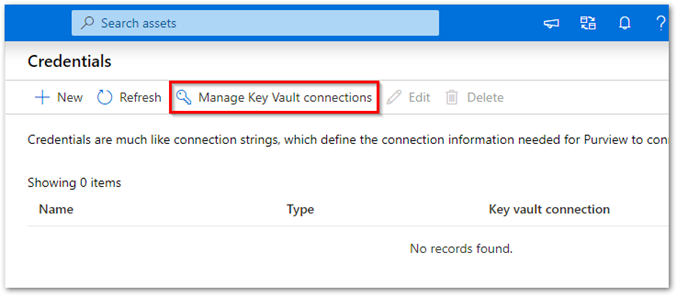

従来の Microsoft Purview ポータルを使用している場合は、スタジオの管理センターに移動し、[資格情報] に移動します。 新しい Microsoft Purview ポータルを使用している場合は、データ マップ ソリューションを開き、[ソース管理] ドロップダウンを選択し、[資格情報] を選択します。

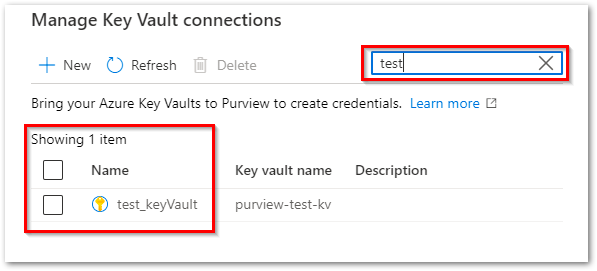

[資格情報] ページで、[Key Vault接続の管理] を選択します。

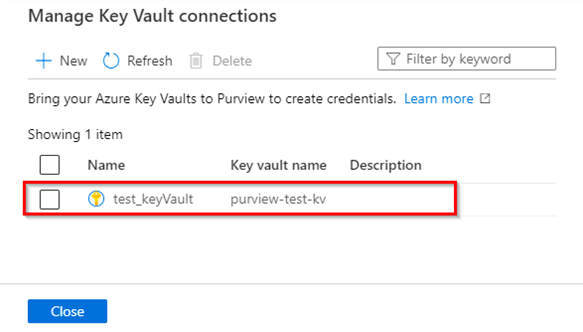

[Key Vault接続の管理] ページから [+ 新規] を選択します。

必要な情報を入力し、[ 作成] を選択します。

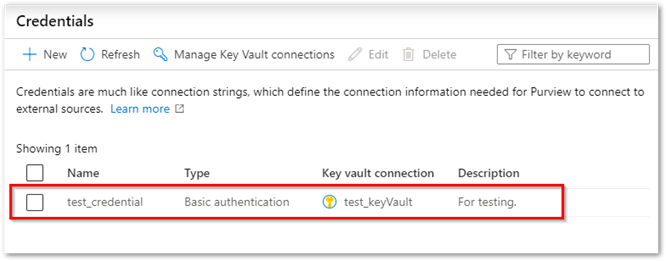

次の例に示すように、Key Vaultが Microsoft Purview アカウントに正常に関連付けられていることを確認します。

これらの資格情報の種類は、Microsoft Purview でサポートされています。

詳細については、「シークレットをKey Vaultに追加する」と「Microsoft Purview の新しい AWS ロールを作成する」を参照してください。

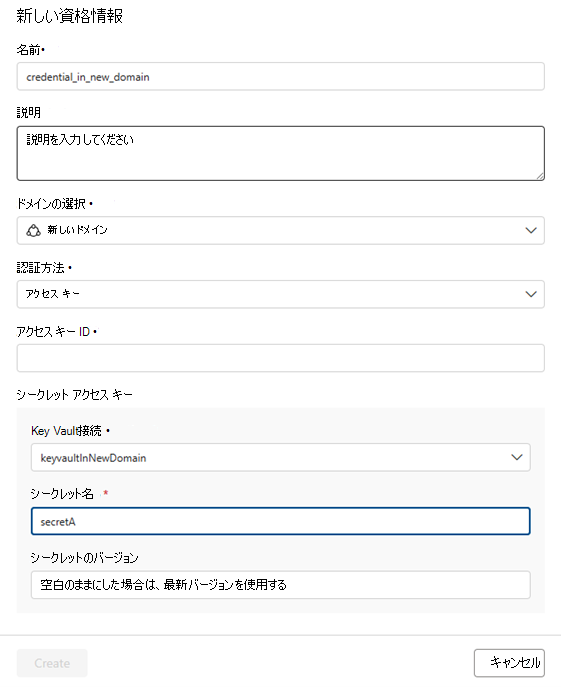

シークレットをキー コンテナーに格納した後:

Microsoft Purview で、[資格情報] ページに移動します。

[+ 新規] を選択して、新しい資格情報を作成 します。

必要な情報を入力します。 [認証方法] と、シークレットを選択するKey Vault接続を選択します。

すべての詳細が入力されたら、[ 作成] を選択します。

新しい資格情報がリスト ビューに表示され、使用する準備ができていることを確認します。

名前でKey Vault接続を検索/検索する

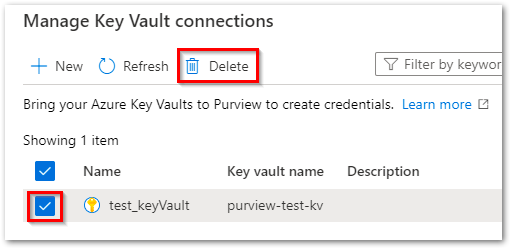

1 つ以上のKey Vault接続を削除する

名前で資格情報を検索/検索します。

既存の資格情報を選択して更新します。

1 つ以上の資格情報を削除します。

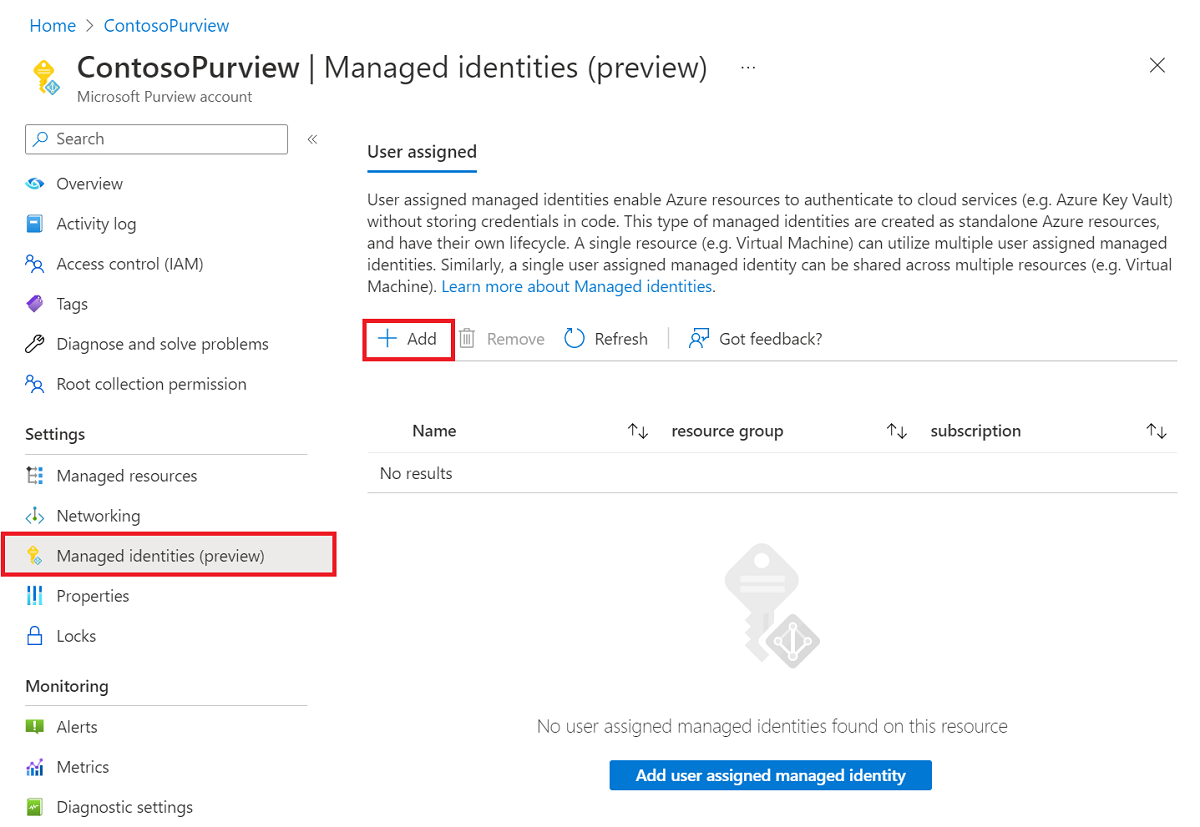

ユーザー割り当てマネージド ID (UAMI) を使用すると、Azure リソースは、Microsoft Entra認証を使用して他のリソースで直接認証できます。これらの資格情報を管理する必要はありません。 これにより、システム割り当てマネージド ID、Microsoft Entra ユーザー、Microsoft Entra グループ、またはサービス プリンシパルと同様に、認証とアクセスの割り当てを行えます。 ユーザー割り当てマネージド ID は、(既存のリソースに接続されるのではなく) 独自のリソースとして作成されます。 マネージド ID の詳細については、 Azure リソースのマネージド ID に関するドキュメントを参照してください。

次の手順では、Microsoft Purview で使用する UAMI を作成する方法について説明します。

Azure portal で、Microsoft Purview アカウントに移動します。

左側のメニューの [ マネージド ID ] セクションで、[ + 追加 ] ボタンを選択して、ユーザー割り当てマネージド ID を追加します。

セットアップが完了したら、Azure portalで Microsoft Purview アカウントに戻ります。 マネージド ID が正常にデプロイされると、Microsoft Purview アカウントの状態が [成功] と表示されます。

![[概要] タブと [要点] メニューの下で [状態] が強調表示されているAzure portalの Microsoft Purview アカウントのスクリーンショット。](media/manage-credentials/status-successful.png)

マネージド ID が正常にデプロイされたら、[ Microsoft Purview ガバナンス ポータルを開く] ボタンを選択して、 Microsoft Purview ガバナンス ポータル に移動します。

Microsoft Purview ガバナンス ポータルで、スタジオの管理センターに移動し、[資格情報] セクションに移動します。

[+新規] を選択して、ユーザー割り当てマネージド ID を作成します。

マネージド ID 認証方法を選択し、ドロップダウン メニューからユーザー割り当てマネージド ID を選択します。

![[詳細情報] リンクが強調表示されている新しいマネージド ID 作成タイルを示すスクリーンショット。](media/manage-credentials/new-user-assigned-managed-identity-credential.png)

注意

ユーザー割り当てマネージド ID の作成時にポータルが開いていた場合は、Microsoft Purview Web ポータルを更新して、Azure portalで完了した設定を読み込む必要があります。

すべての情報が入力されたら、[ 作成] を選択します。

Azure portal で、Microsoft Purview アカウントに移動します。

左側のメニューの [ マネージド ID ] セクションで、削除する ID を選択します。

[ 削除 ] ボタンを選択します。

マネージド ID が正常に削除されたら、[ Microsoft Purview ガバナンス ポータルを開く] ボタンを選択して、 Microsoft Purview ガバナンス ポータル に移動します。

スタジオの管理センターに移動し、[資格情報] セクションに移動します。

削除する ID を選択し、[ 削除 ] ボタンを選択します。

注意

Azure portalでユーザー割り当てマネージド ID を削除した場合は、元の ID を削除し、Microsoft Purview ガバナンス ポータルで新しい ID を作成する必要があります。

events

11月19日 23時 - 1月10日 23時

Ignite Edition - Microsoft セキュリティ製品のスキルを構築し、1 月 10 日までにデジタル バッジを獲得しましょう。

今すぐ登録トレーニング

モジュール

Azure Key Vault を使用してサーバー アプリのシークレットを管理する - Training

シークレット値を格納する Azure Key Vault の作成方法と、コンテナーに対するセキュリティで保護されたアクセスを有効にする方法について学習します。

認定資格

Microsoft Certified: Identity and Access Administrator Associate - Certifications

ID ソリューションの現代化、ハイブリッド ソリューションの実装、ID ガバナンスの実装を行う Microsoft Entra ID の機能を実証します。