Microsoft Purview 用 Amazon S3 マルチクラウド スキャン コネクタ

[アーティクル] 2024/03/20

4 人の共同作成者

フィードバック

この記事の内容

サポートされている機能

前提条件

1 つの Amazon S3 バケットを Microsoft Purview アカウントとして追加する

Microsoft Purview アカウントとして AWS アカウントを追加する

1 つ以上の Amazon S3 バケットのスキャンを作成する

Microsoft Purview スキャンの結果を調べる

AWS ポリシーの最小アクセス許可

トラブルシューティング

保護ポリシー

次の手順

さらに 6 個を表示

Microsoft Purview 用マルチクラウド スキャン コネクタを使用すると、Azure ストレージ サービスに加えて Amazon Web Services を含むクラウド プロバイダー全体で組織データを調べることができます。

この記事では、Microsoft Purview を使用して、現在 Amazon S3 標準バケットに格納されている非構造化データをスキャンし、データに存在する機密情報の種類を検出する方法について説明します。 このハウツー ガイドでは、簡単な情報保護とデータコンプライアンスのためにデータが現在格納されている Amazon S3 バケットを識別する方法についても説明します。

このサービスでは、Microsoft Purview を使用して、AWS への安全なアクセス権を持つ Microsoft アカウントを提供します。このアカウントでは、Microsoft Purview のマルチクラウド スキャン コネクタが実行されます。 Microsoft Purview 用マルチクラウド スキャン コネクタは、Amazon S3 バケットへのこのアクセスを使用してデータを読み取り、メタデータと分類のみを含むスキャン結果を Azure に報告します。 Microsoft Purview 分類レポートとラベル付けレポートを使用して、データ スキャンの結果を分析および確認します。

Microsoft Purview 用のマルチクラウド スキャン コネクタは、Microsoft Purview とは別のアドオンです。 Microsoft Purview 用マルチクラウド スキャン コネクタの使用条件は、Microsoft Azure Services を取得した契約に含まれています。 詳細については、 https://azure.microsoft.com/support/legal/ の「Microsoft Azure の法的情報」を参照してください。

テーブルを展開する

メタデータ抽出

フル スキャン

増分スキャン

スコープスキャン

分類

ラベル付け

アクセス ポリシー

系統

データ共有

ライブ ビュー

はい

はい

はい

はい

はい

○

はい (プレビュー)

狹**

いいえ

いいえ

** データセットが Data Factory Copy アクティビティ のソース/シンクとして使用されている場合は、系列がサポートされます

Glacier ストレージ クラスの Amazon S3 をスキャンする場合、スキーマ抽出、分類、秘密度ラベルはサポートされていません。

Amazon S3 をスキャンする場合、Microsoft Purview プライベート エンドポイントはサポートされません。

Microsoft Purview の制限の詳細については、次を参照してください。

Amazon S3 サービスの Microsoft Purview コネクタは現在、特定のリージョンにのみデプロイされています。 次の表は、データが格納されているリージョンを、Microsoft Purview によってスキャンされるリージョンにマップします。

顧客は、バケットのリージョンに応じて、関連するすべてのデータ転送料金に対して課金されます。

テーブルを展開する

ストレージリージョン

スキャン領域

米国東部 (オハイオ)

米国東部 (オハイオ)

米国東部 (バージニア北部)

米国東部 (バージニア北部)

米国西部 (N. カリフォルニア)

米国西部 (N. カリフォルニア)

米国西部 (オレゴン)

米国西部 (オレゴン)

アフリカ (ケープタウン)

ヨーロッパ (フランクフルト)

アジア太平洋 (香港特別行政区)

アジア太平洋 (東京)

アジア 太平洋 (ムンバイ)

アジア 太平洋 (シンガポール)

アジア太平洋 (大阪ローカル)

アジア太平洋 (東京)

アジア太平洋 (ソウル)

アジア太平洋 (東京)

アジア 太平洋 (シンガポール)

アジア 太平洋 (シンガポール)

アジア太平洋 (シドニー)

アジア太平洋 (シドニー)

アジア太平洋 (東京)

アジア太平洋 (東京)

カナダ (中部)

米国東部 (オハイオ)

中国 (北京)

サポート対象外

中国 (寧夏)

非サポート

ヨーロッパ (フランクフルト)

ヨーロッパ (フランクフルト)

ヨーロッパ (アイルランド)

ヨーロッパ (アイルランド)

ヨーロッパ (ロンドン)

ヨーロッパ (ロンドン)

ヨーロッパ (ミラノ)

ヨーロッパ (パリ)

ヨーロッパ (パリ)

ヨーロッパ (パリ)

ヨーロッパ (ストックホルム)

ヨーロッパ (フランクフルト)

中東 (バーレーン)

ヨーロッパ (フランクフルト)

南アメリカ (サンパウロ)

米国東部 (オハイオ)

Amazon S3 バケットを Microsoft Purview データ ソースとして追加し、S3 データをスキャンする前に、次の前提条件を実行していることを確認します。

Microsoft Purview アカウントの作成

既に Microsoft Purview アカウントをお持ちの場合は、 AWS S3 のサポートに必要な構成を続行できます。 「 AWS バケット スキャンの Microsoft Purview 資格情報を作成する 」から始めます。

Microsoft Purview アカウントを作成する必要がある場合は、「Microsoft Purview アカウント インスタンスを作成する 」の手順に従います。 アカウントを作成したら、ここに戻って構成を完了し、Amazon S3 用 Microsoft Purview コネクタの使用を開始します。

Microsoft Purview の新しい AWS ロールを作成する Microsoft Purview スキャナーは、AWS の Microsoft アカウントにデプロイされます。 Microsoft Purview スキャナーが S3 データを読み取ることができるようにするには、AWS portal の IAM 領域でスキャナーで使用する専用ロールを作成する必要があります。

この手順では、Microsoft Purview から必要な Microsoft アカウント ID と外部 IDを使用して AWS ロールを作成し、Microsoft Purview にロール ARN 値を入力する方法について説明します。

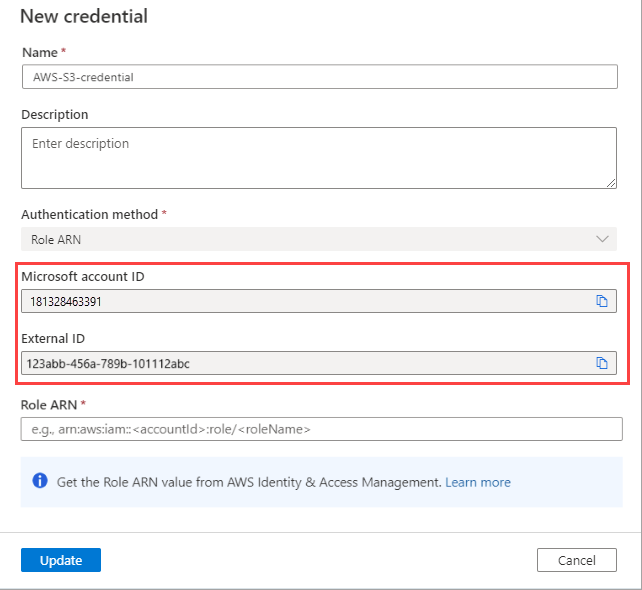

Microsoft アカウント ID と外部 IDを見つけるには :

資格情報を見つけるには:

[ 新規 ] を選択して新しい資格情報を作成します。

表示される [ 新しい資格情報 ] ウィンドウの [ 認証方法 ] ドロップダウンで、[ ロール ARN ] を選択します。

次に、別のファイルに表示される Microsoft アカウント ID と外部 ID 値をコピーするか、AWS の関連フィールドに貼り付けるときに便利です。 以下に例を示します。

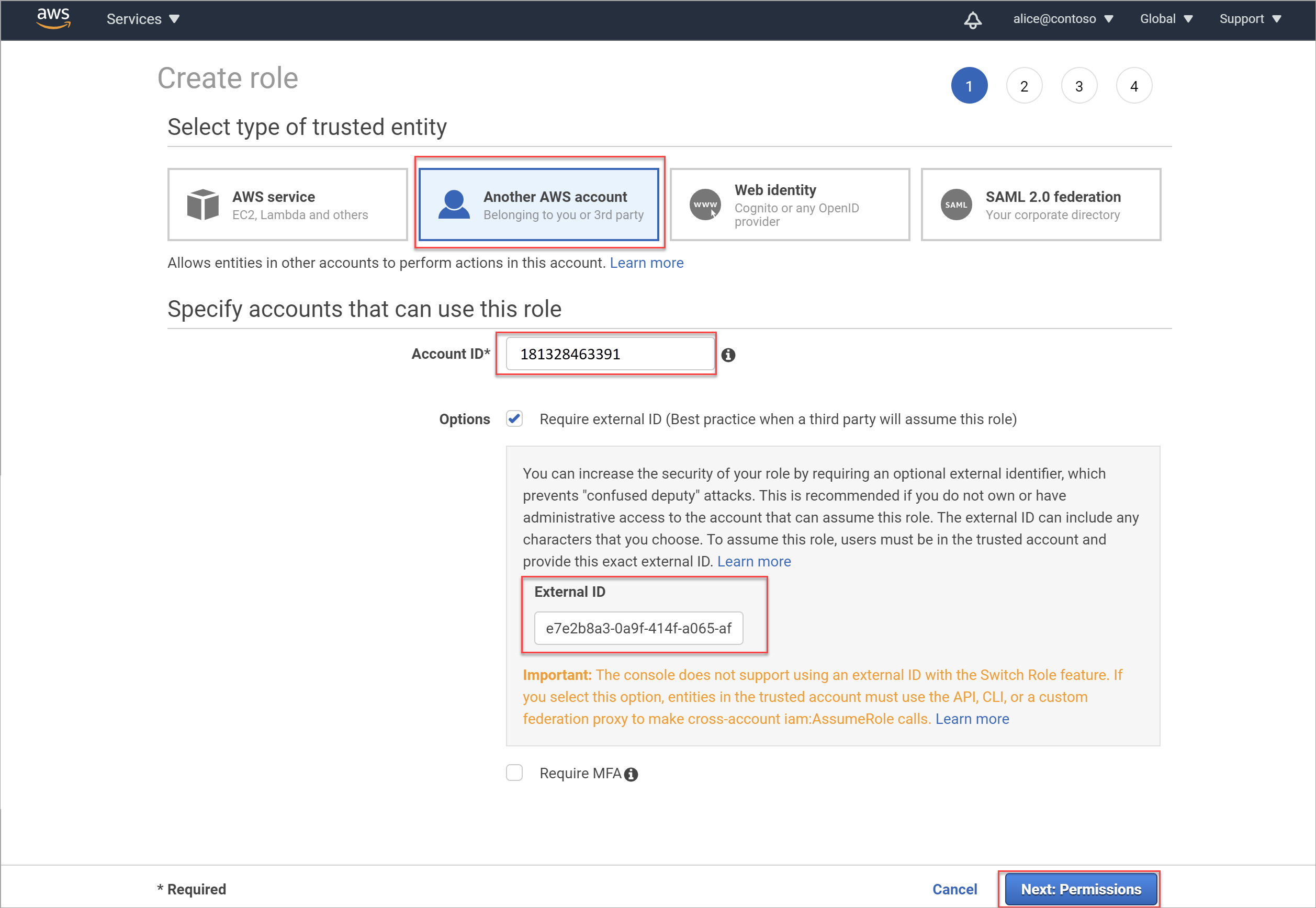

Microsoft Purview の AWS ロールを作成するには :

Amazon Web Services コンソールを開き、[セキュリティ]、[ID]、[コンプライアンス ] で [IAM ] を選択します。

[ ロール ] を選択し、[ ロールの作成 ] を選択します。

[ 別の AWS アカウント ] を選択し、次の値を入力します。

テーブルを展開する

フィールド

説明

Account ID

Microsoft アカウント ID を入力します。 例: 181328463391

[外部 ID ]

[オプション] で [外部 ID を要求する... ] を選択し、指定されたフィールドに外部 IDを入力します。 e7e2b8a3-0a9f-414f-a065-afaf4ac6d994

以下に例を示します。

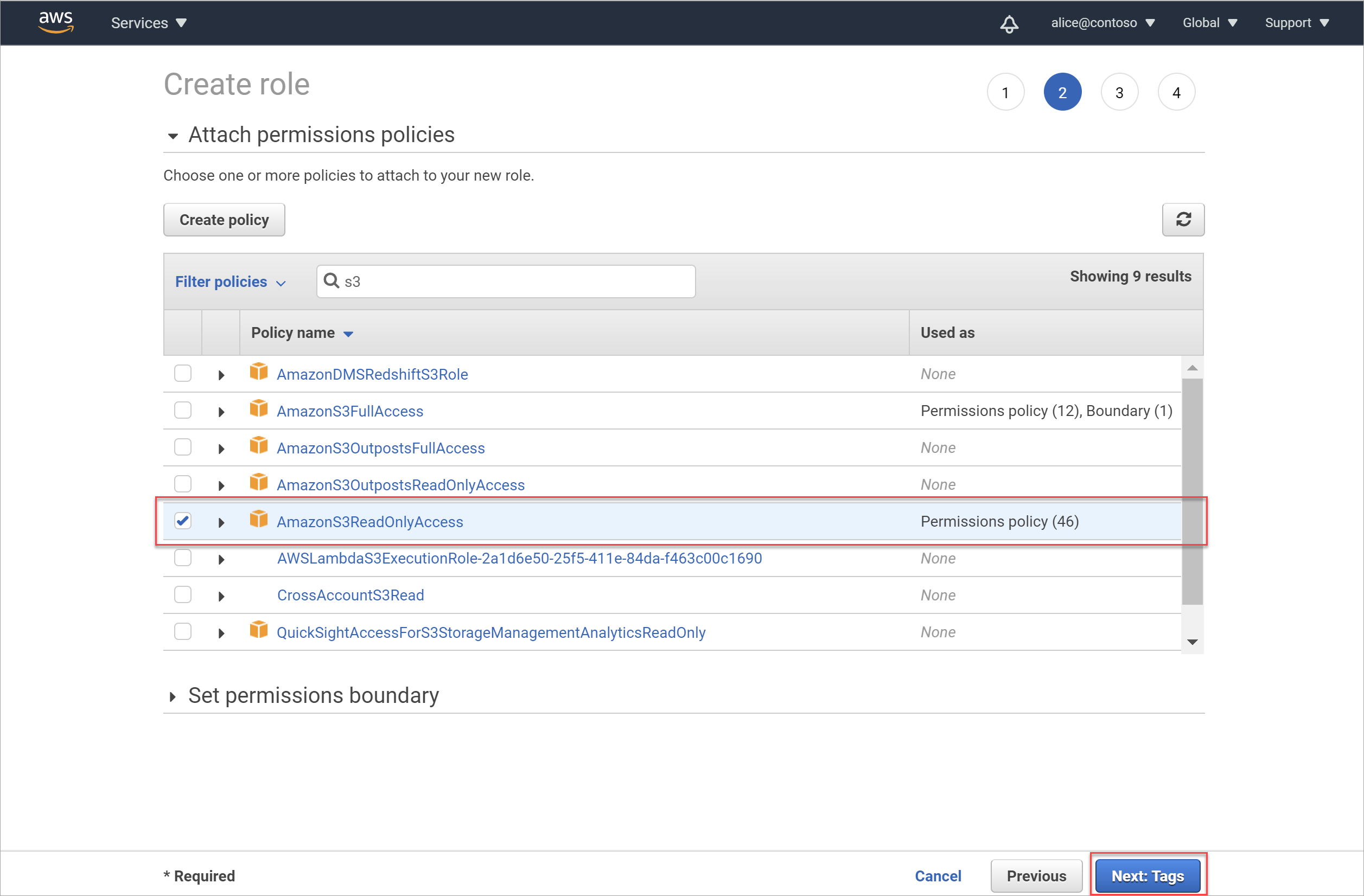

[ ロールの作成] > [アクセス許可ポリシーのアタッチ] 領域で、 S3 に表示されるアクセス許可をフィルター処理します。 [ AmazonS3ReadOnlyAccess ] を選択します。

また、保護ポリシー を適用できるようにする場合は、次のアクセス許可も追加します。

GetBucketLocation

GetBucketPublicAccessBlock

GetObject

PutBucketPolicy

PutObjectTagging

DeleteBucketPolicy

バケットの一覧表示

AmazonS3ReadOnlyAccess ポリシーは、S3 バケットのスキャンに必要な最小限のアクセス許可を提供し、他のアクセス許可も含めることができます。

バケットのスキャンに必要な最小限のアクセス許可のみを適用するには、1 つのバケットをスキャンするか、アカウント内のすべてのバケットをスキャンするかに応じて、「 AWS ポリシーの最小アクセス許可 」に一覧表示されているアクセス許可を持つ新しいポリシーを作成します。

AmazonS3ReadOnlyAccess ではなく、ロールに新しいポリシーを適用します。

[次へ: タグ] を選択します。

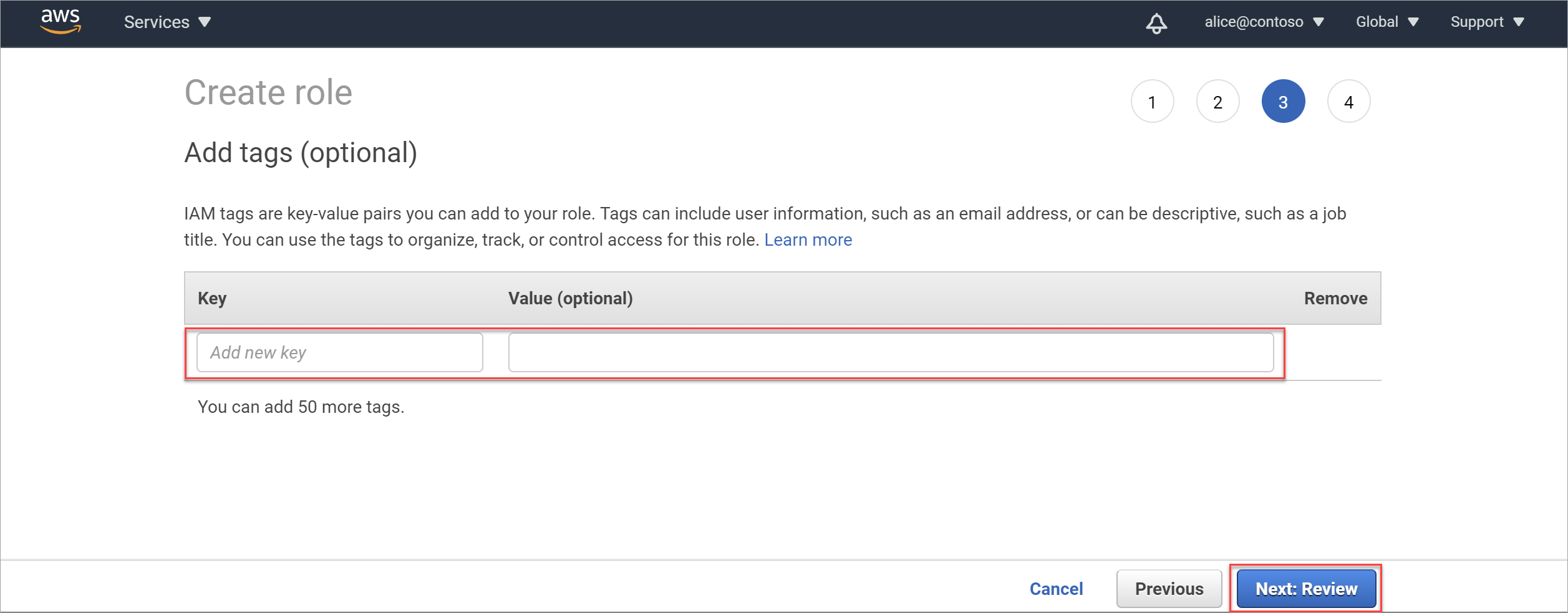

[ タグの追加 (省略可能)] 領域で、必要に応じて、この新しいロールの意味のあるタグを作成することを選択できます。 便利なタグを使用すると、作成する各ロールのアクセスを整理、追跡、制御できます。

また、保護ポリシー を適用できるようにする場合は、msftpurview_allowlistedと値trueというキーを持つタグを追加します。

必要に応じて、タグの新しいキーと値を入力します。 完了したら、またはこの手順をスキップする場合は、[ 次へ: 確認] を選択してロールの詳細を確認し、ロールの作成を完了します。

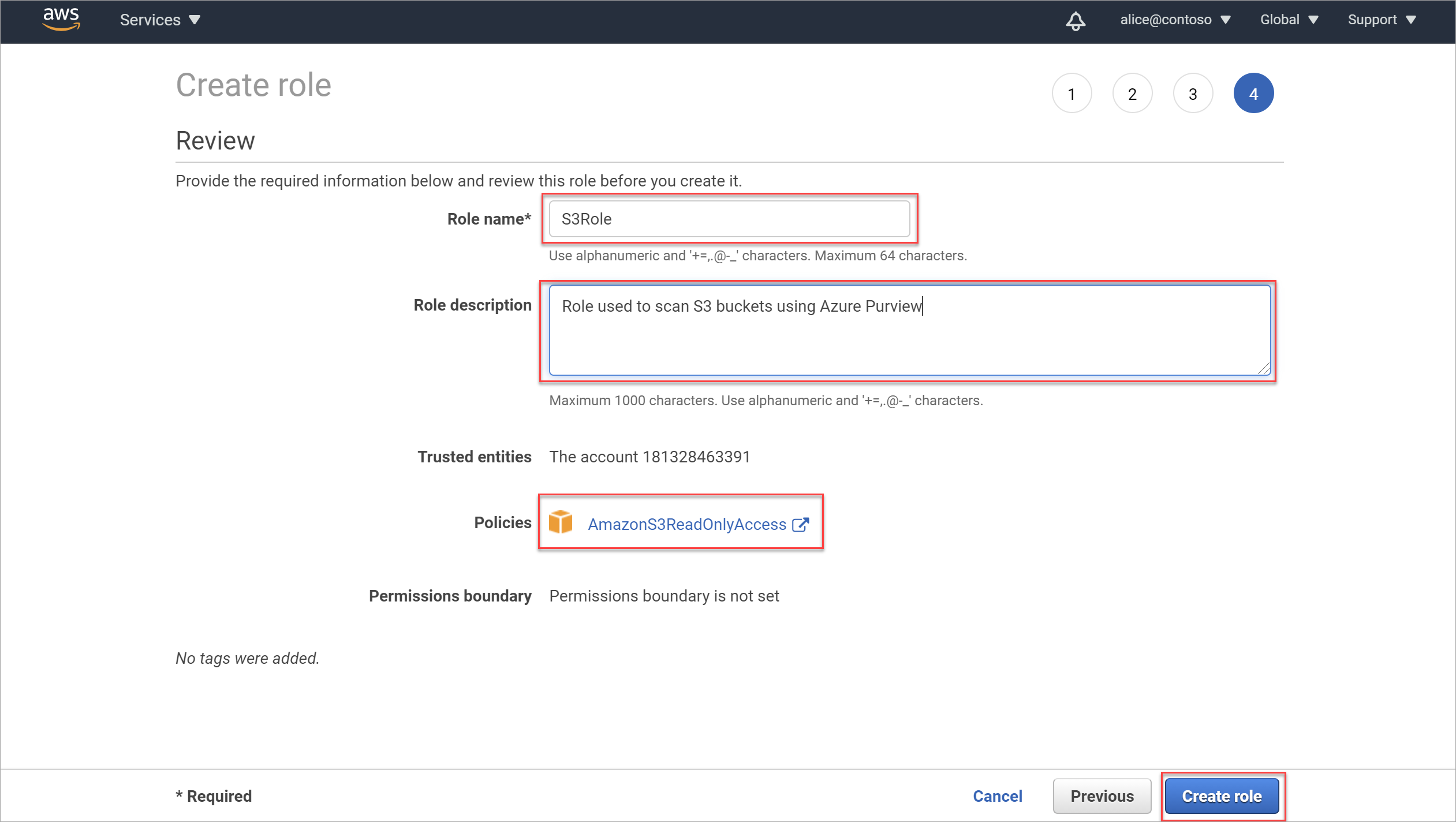

[ レビュー ] 領域で、次の操作を行います。

[ ロール名 ] フィールドに、ロールのわかりやすい名前を入力します

[ ロールの説明 ] ボックスに、ロールの目的を識別するための省略可能な説明を入力します。

[ ポリシー] セクションで、正しいポリシー (AmazonS3ReadOnlyAccess ) がロールにアタッチされていることを確認します。

次に、[ ロールの作成 ] を選択してプロセスを完了します。 以下に例を示します。

追加の必須構成 :

AWS S3 スキャンの Microsoft Purview 資格情報を作成する この手順では、AWS バケットをスキャンするときに使用する新しい Microsoft Purview 資格情報を作成する方法について説明します。

Microsoft Purview で 管理センター に移動し、[ セキュリティとアクセス ] で [資格情報] を選択 します 。

[ 新規 ] を選択し、右側に表示される [ 新しい資格情報 ] ウィンドウで、次のフィールドを使用して Microsoft Purview 資格情報を作成します。

テーブルを展開する

フィールド

説明

名前

この資格情報のわかりやすい名前を入力します。

説明

この資格情報の説明 (省略可能) を入力します (例: Used to scan the tutorial S3 buckets

認証方法

ロール ARN を 使用してバケットにアクセスするため、[ロール ARN] を選択します。

ロール ARN

Amazon IAM ロールを作成 したら、AWS IAM 領域でロールに移動し、[ロール ARN ] の値をコピーして、ここに入力します。 例: arn:aws:iam::181328463391:role/S3Role。 新しいロール ARN を取得する 」を参照してください。

AWS でロール ARN を作成 するときに、Microsoft アカウント ID と外部 ID 値が使用されます。

資格情報の作成が完了したら、[ 作成 ] を選択します。

Microsoft Purview 資格情報の詳細については、「Microsoft Purview でのソース認証の資格情報 」を参照してください。

AWS バケットでは、複数の暗号化の種類がサポートされています。

AWS-KMS 暗号化を使用するバケットの場合、スキャンを有効にするには特別な構成が必要です。

暗号化を使用しないバケット (AES-256 または AWS-KMS S3 暗号化) の場合は、このセクションをスキップし、引き続き Amazon S3 バケット名を取得 します。

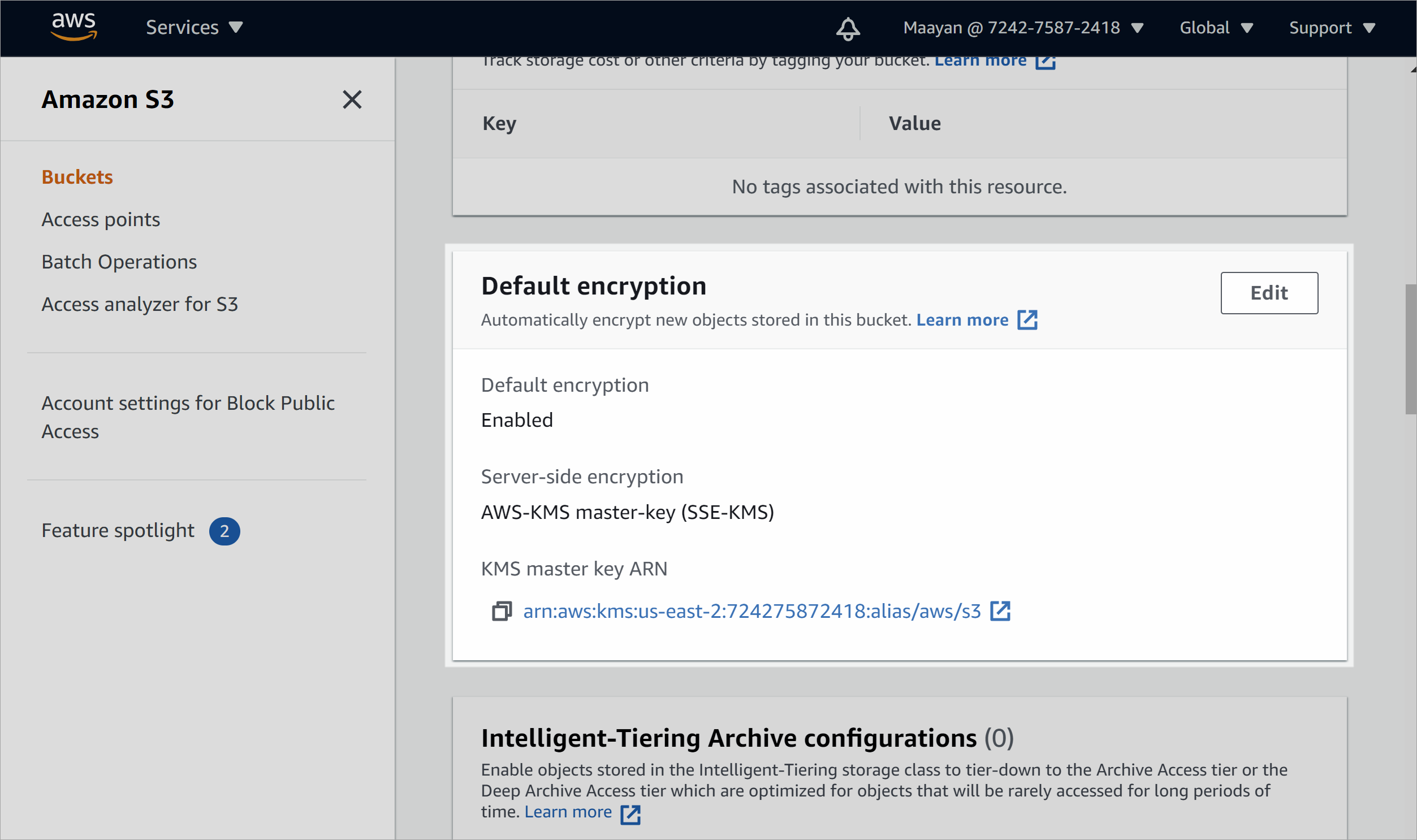

Amazon S3 バケットで使用される暗号化の種類をチェックするには:

AWS で、[ ストレージ >S3 > に移動し、左側のメニューから [バケット ] を選択します。

チェックするバケットを選択します。 バケットの詳細ページで、[ プロパティ ] タブを選択し、[ 既定の暗号化 ] 領域まで下にスクロールします。

選択したバケットが AWS-KMS 暗号化以外に対して構成されている場合 (バケットの既定の暗号化が無効になっている場合など ) は、この手順の残りの部分をスキップして、「 Amazon S3 バケット名を取得 する」に進みます。

選択したバケットが AWS-KMS 暗号化用に構成されている場合は、以下の説明に従って、カスタム AWS-KMS 暗号化を使用してバケットをスキャンできる新しいポリシーを追加します。

以下に例を示します。

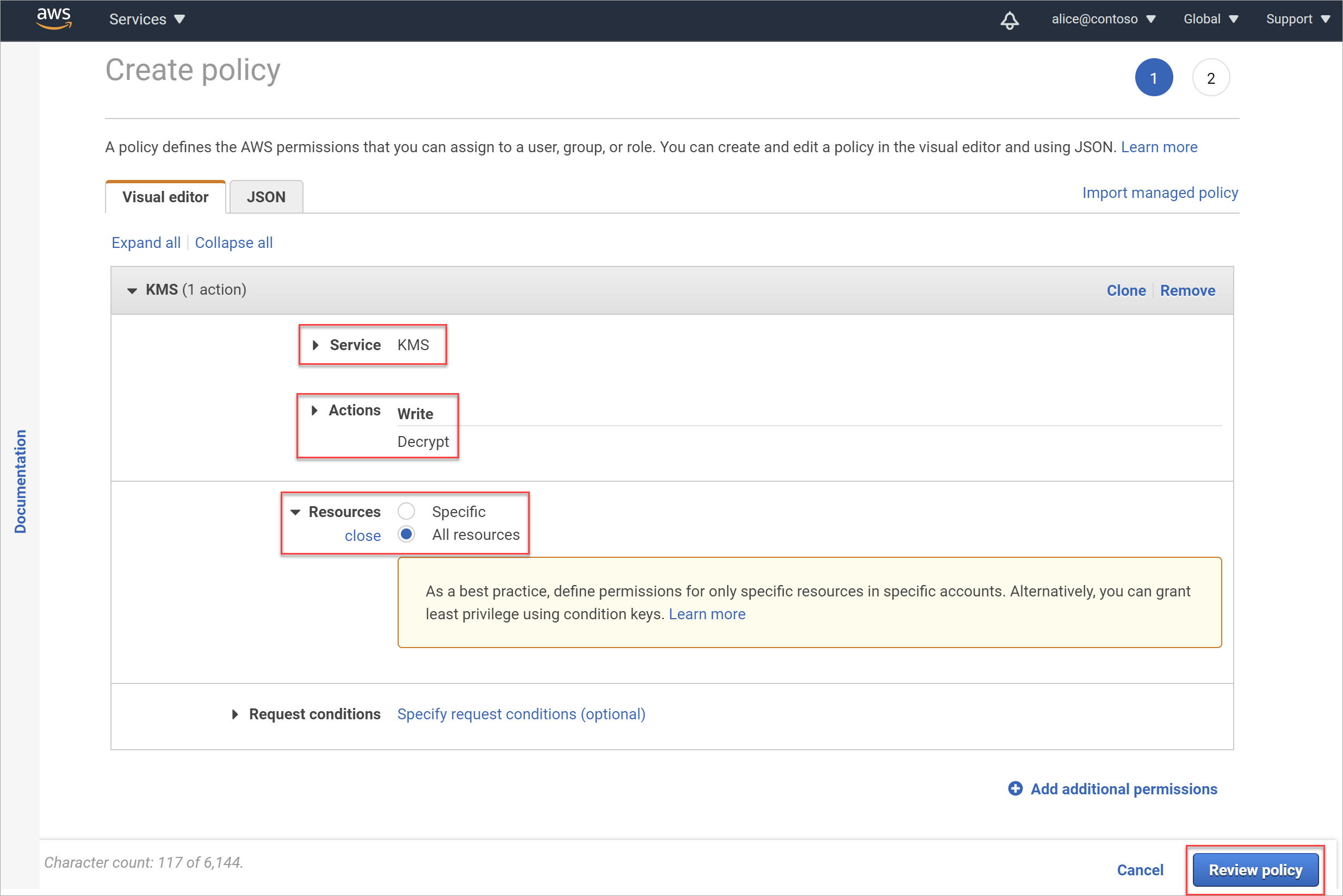

カスタム AWS-KMS 暗号化を使用してバケットのスキャンを許可する新しいポリシーを追加するには:

AWS で、[ サービス >IAM >Policies] に移動し、[ポリシーの作成] を選択 します 。

[ ポリシーの作成 >Visual エディター ] タブで、次の値を使用してポリシーを定義します。

テーブルを展開する

フィールド

説明

サービス

「 KMS 」と入力して選択します。

アクション

[ アクセス レベル ] で、[ 書き込み ] を選択して [ 書き込み ] セクションを展開します。復号化 ] オプションのみを選択します。

リソース

特定のリソースまたは [すべてのリソース] を選択します。

完了したら、[ ポリシーの確認 ] を選択して続行します。

[ ポリシーの確認 ] ページで、ポリシーのわかりやすい名前と説明 (省略可能) を入力し、[ ポリシーの作成 ] を選択します。

新しく作成されたポリシーがポリシーの一覧に追加されます。

スキャンのために追加したロールに新しいポリシーをアタッチします。

[IAM >Roles ] ページに戻り、前 に追加したロールを選択します。

[ アクセス許可 ] タブで、[ ポリシーのアタッチ ] を選択します。

[ アクセス許可のアタッチ] ページで、上記で作成した新しいポリシーを検索して選択します。 [ ポリシーのアタッチ] を選択して、ポリシーをロールにアタッチします。

[ 概要] ページが更新され、新しいポリシーがロールにアタッチされます。

S3 バケット ポリシー が接続をブロックしていないことを確認します。

AWS で、S3 バケットに移動し、[ アクセス許可 ] タブ >Bucket ポリシー を選択します。

ポリシーの詳細を確認して、Microsoft Purview スキャナー サービスからの接続がブロックされていないことを確認します。

S3 バケットへの接続をブロックする SCP ポリシー がないことを確認します。

たとえば、SCP ポリシーでは、S3 バケットがホストされている AWS リージョン への読み取り API 呼び出しがブロックされる場合があります。

SCP ポリシーで許可する必要がある必要がある API 呼び出しには、 AssumeRole、 GetBucketLocation、 GetObject、 ListBucket、 GetBucketPublicAccessBlockが含まれます。

SCP ポリシーでは、API 呼び出しの既定のリージョンである us-east-1 AWS リージョンへの呼び出しも許可する必要があります。 詳細については、 AWS のドキュメントを参照してください 。

SCP ドキュメント に従い、organizationの SCP ポリシーを確認し、Microsoft Purview スキャナーに必要なすべてのアクセス許可 が使用可能であることを確認します。

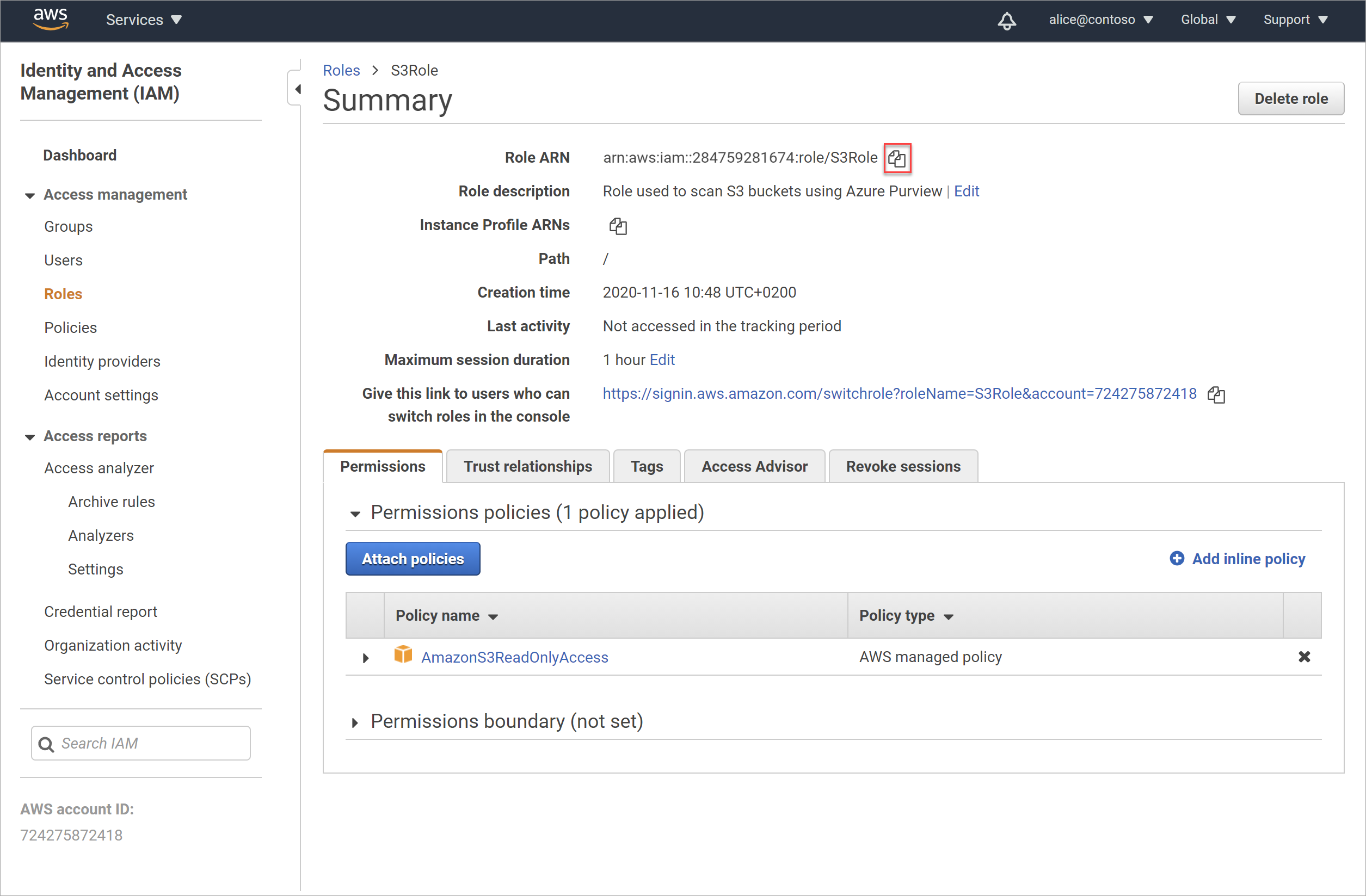

Amazon S3 バケットのスキャンを作成 するときは、AWS ロール ARN を記録し、それを Microsoft Purview にコピーする必要があります。

ロール ARN を取得するには:

[AWS Identity and Access Management (IAM) >Roles ] 領域で、 Microsoft Purview 用に作成 した新しいロールを検索して選択します。

ロールの [概要 ] ページで、ロール ARN 値の右側にある [クリップボードにコピー ] ボタンを選択します。

Microsoft Purview では、AWS S3 の資格情報を編集し、取得したロールを [ロール ARN ] フィールドに貼り付けることができます。 詳細については、「 1 つ以上の Amazon S3 バケットのスキャンを作成する 」を参照してください。

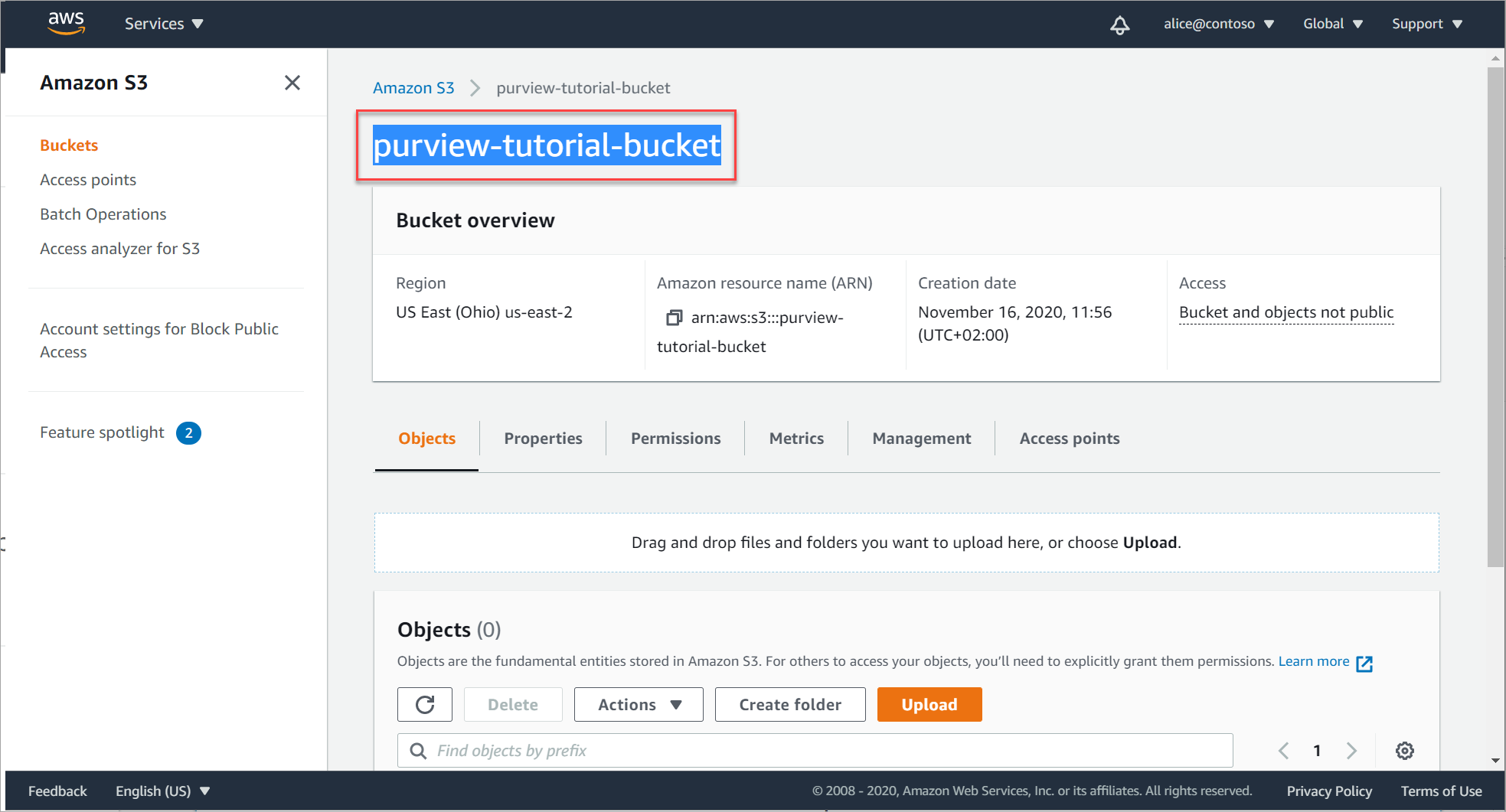

Amazon S3 バケットのスキャンを作成するときに、Amazon S3 バケット の名前を Microsoft Purview にコピーする必要があります

バケット名を取得するには:

AWS で、[ ストレージ >S3 > に移動し、左側のメニューから [バケット ] を選択します。

バケットを検索して選択してバケットの詳細ページを表示し、バケット名をクリップボードにコピーします。

以下に例を示します。

バケット名をセキュリティで保護されたファイルに貼り付け、 s3:// プレフィックスを追加して、バケットを Microsoft Purview アカウントとして構成するときに入力する必要がある値を作成します。

例: s3://purview-tutorial-bucket

バケットのルート レベルのみが Microsoft Purview データ ソースとしてサポートされます。 たとえば、サブフォルダーを含む次の URL はサポート されていません 。 s3://purview-tutorial-bucket/view-data

ただし、特定の S3 バケットのスキャンを構成する場合は、スキャン用に 1 つ以上の特定のフォルダーを選択できます。 詳細については、スキャンのスコープを設定する手順 に関 するページを参照してください。

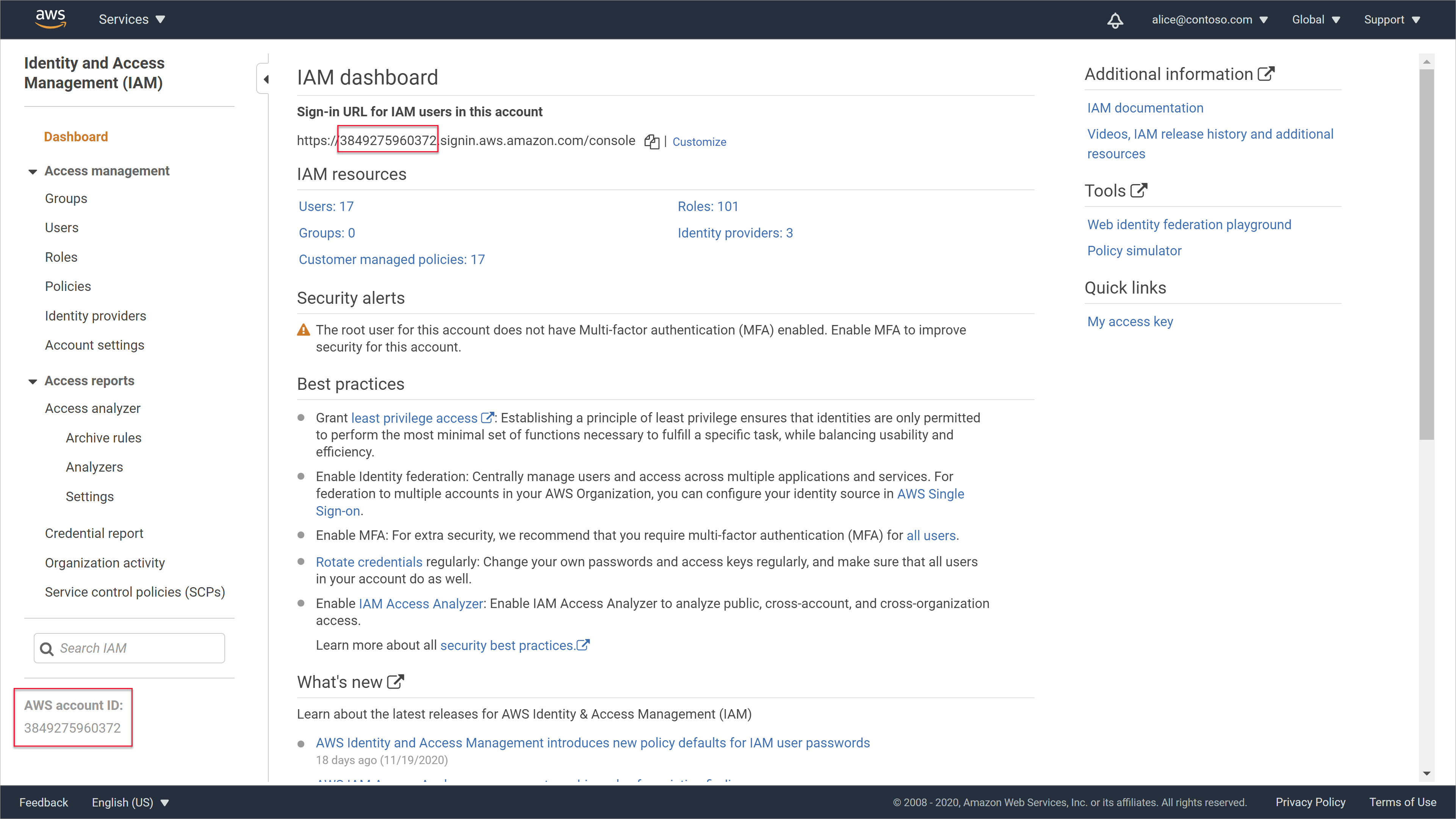

すべてのバケットと共に、AWS アカウントを Microsoft Purview データ ソースとして登録するには、AWS アカウント ID が必要です。

AWS アカウント ID は、AWS コンソールへのサインインに使用する ID です。 また、IAM ダッシュボード、ナビゲーション オプションの下の左側、上部のサインイン URL の数値部分としてログインすると、それを見つけることもできます。

以下に例を示します。

1 つの Amazon S3 バケットを Microsoft Purview アカウントとして追加する データ ソースとして Microsoft Purview に登録する S3 バケットが 1 つだけの場合、または AWS アカウントに複数のバケットがあるが、それらのすべてを Microsoft Purview に登録したくない場合は、この手順を使用します。

バケットを追加するには :

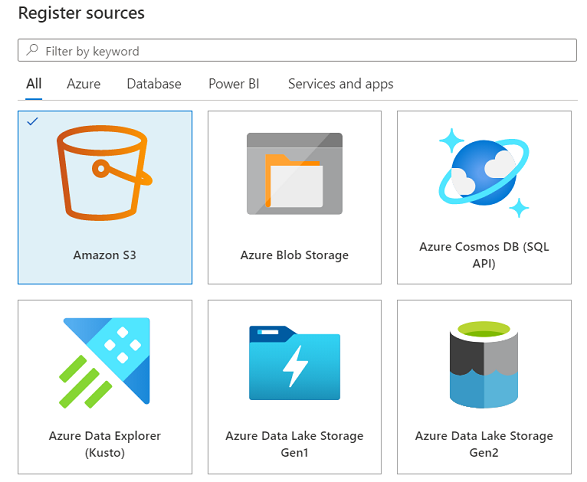

Microsoft Purview で、[ データ マップ ] に移動し、[ データ ソース >登録 >Amazon S3 >Continue ] を選択します。

複数のコレクション があり、Amazon S3 を特定のコレクションに追加する場合は、右上にある [マップ] ビュー を選択し、コレクション内の [登録 ]

開いた [ ソースの登録 (Amazon S3)] ペインで、次の詳細を入力します。

テーブルを展開する

フィールド

説明

名前

わかりやすい名前を入力するか、指定された既定値を使用します。

バケット URL

次の構文を使用して、AWS バケット URL を入力します。 s3://<bucketName> 注 : バケットのルート レベルのみを使用してください。 詳細については、「 Amazon S3 バケット名を取得 する」を参照してください。

コレクションを選択する

コレクション内からデータ ソースを登録することを選択した場合、そのコレクションは既に一覧表示されています。 [なし] 、新しいコレクションを今すぐ作成するには [ 新規 ] を選択します。 でデータ ソースを管理 する」を参照してください。

完了したら、[ 完了] を選択して登録を完了します。

「 1 つ以上の Amazon S3 バケットのスキャンを作成する 」に進みます。

Microsoft Purview アカウントとして AWS アカウントを追加する Amazon アカウントに複数の S3 バケットがあり、それらすべてを Microsoft Purview データ ソースとして登録する場合は、この手順を使用します。

スキャンを構成 するときに、スキャンする特定のバケットをすべて一緒にスキャンしない場合は、スキャンする特定のバケットを選択できます。

Amazon アカウントを追加するには :

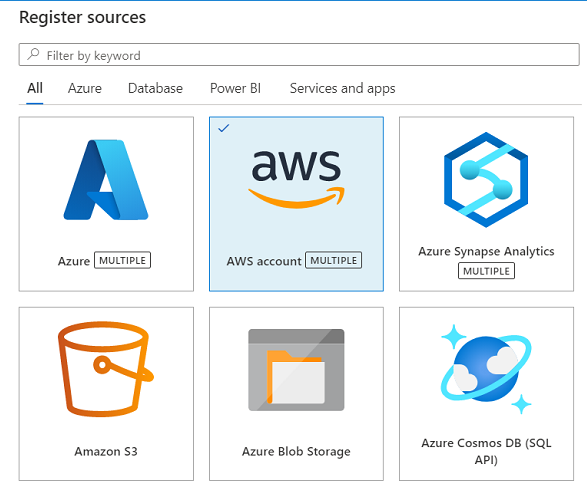

Microsoft Purview で、[ データ マップ ] ページに移動し、[ データ ソース >登録 >Amazon アカウント >Continue ] を選択します。

複数のコレクション があり、Amazon S3 を特定のコレクションに追加する場合は、右上にある [マップ] ビュー を選択し、コレクション内の [登録 ]

開いた [ ソースの登録 (Amazon S3)] ペインで、次の詳細を入力します。

テーブルを展開する

フィールド

説明

名前

わかりやすい名前を入力するか、指定された既定値を使用します。

AWS アカウント ID

AWS アカウント ID を入力します。 詳細については、「AWS アカウント ID を見つける 」を参照してください。

コレクションを選択する

コレクション内からデータ ソースを登録することを選択した場合、そのコレクションは既に一覧表示されています。 [なし] 、新しいコレクションを今すぐ作成するには [ 新規 ] を選択します。 でデータ ソースを管理 する」を参照してください。

完了したら、[ 完了] を選択して登録を完了します。

「 1 つ以上の Amazon S3 バケットのスキャンを作成する 」に進みます。

1 つ以上の Amazon S3 バケットのスキャンを作成する バケットを Microsoft Purview データ ソースとして追加したら、スケジュールされた間隔で、またはすぐに実行するようにスキャンを構成できます。

Microsoft Purview ポータルで データ マップ を選択します。

[マップ] ビュー で、[新しいスキャン

リスト ビュー で、データ ソースの行にカーソルを合わせ、[新しいスキャン] [新しいスキャン

右側に開く [ スキャン... ] ウィンドウで、次のフィールドを定義し、[ 続行 ] を選択します。

テーブルを展開する

フィールド

説明

名前

スキャンのわかりやすい名前を入力するか、既定値を使用します。

型

AWS アカウントを追加した場合にのみ表示され、すべてのバケットが含まれます。 All >Amazon S3 のみが含まれます。 Microsoft Purview のサポート マトリックスが拡大するにつれて、その他のオプションを選択できるようにご期待ください。

Credential

ロール ARN を使用して Microsoft Purview 資格情報を選択します。 ヒント : この時点で新しい資格情報を作成する場合は、[新規] を選択 します 。 詳細については、「 AWS バケット スキャンの Microsoft Purview 資格情報を作成する 」を参照してください。

Amazon S3

AWS アカウントを追加した場合にのみ表示され、すべてのバケットが含まれます。 すべて選択] を選択 してアカウント内のすべてのバケットをスキャンします。

Microsoft Purview は、ロール ARN が有効であること、およびバケット内のバケットとオブジェクトにアクセスできることを自動的にチェックし、接続が成功した場合は続行します。

続行する前に別の値を入力して接続をテストするには、右下にある [ 接続のテスト ] を選択してから [続行] を選択 します 。

スキャンのスコープ ] ウィンドウで、スキャンに含める特定のバケットまたはフォルダーを選択します。

AWS アカウント全体のスキャンを作成するときは、スキャンする特定のバケットを選択できます。 特定の AWS S3 バケットのスキャンを作成するときに、スキャンする特定のフォルダーを選択できます。

[ スキャンルールセットの選択 ] ペインで、 AmazonS3 の既定のルールセットを選択するか、[ 新しいスキャンルールセット ] を選択して新しいカスタムルールセットを作成します。 ルール セットを選択したら、[続行] を選択 します 。

新しいカスタム スキャン ルール セットを作成する場合は、ウィザードを使用して次の設定を定義します。

テーブルを展開する

Pane

説明

新しいスキャン ルール セット /スキャン ルールの説明

ルール セットのわかりやすい名前と説明 (省略可能) を入力します

ファイルの種類を選択する

スキャンに含めるすべてのファイルの種類を選択し、[続行] を選択 します 。新しいファイルの種類 ] を選択し、次を定義します。作成] を 選択して、カスタム ファイルの種類を作成します。

分類ルールを選択する

データセットに対して実行する分類ルールに移動して選択します。

完了したら、[ 作成 ] を選択してルール セットを作成します。

[ スキャン トリガーの設定 ] ウィンドウで、次のいずれかを選択し、[続行] を選択 します 。

定期的な スキャンのスケジュールを構成するための定期的な

一度 すぐに開始するスキャンを構成する

[スキャンの確認 ] ウィンドウで、スキャンの詳細をチェックして正しいことを確認し、前のウィンドウで [1 回 ] を選択した場合は [保存 ] または [保存して実行 ] を選択します。

開始すると、スキャンが完了するまでに最大 24 時間かかることがあります。

分析情報レポート を確認し、各スキャンを開始してから 24 時間後にカタログを検索できます。

詳細については、「 Microsoft Purview スキャン結果を調べる 」を参照してください。

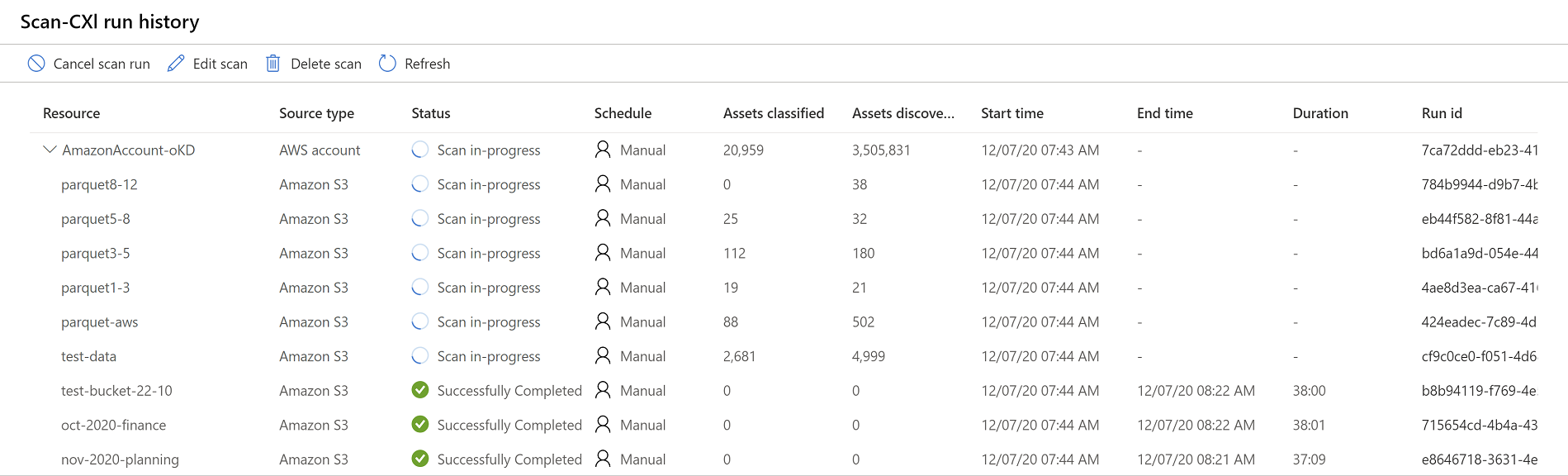

Microsoft Purview スキャンの結果を調べる Amazon S3 バケットで Microsoft Purview スキャンが完了したら、Microsoft Purview データ マップ 領域をドリルダウンしてスキャン履歴を表示します。

データ ソースを選択して詳細を表示し、[ スキャン ] タブを選択して、現在実行中または完了しているスキャンを表示します。

複数のバケットを含む AWS アカウントを追加した場合、各バケットのスキャン履歴がアカウントの下に表示されます。

以下に例を示します。

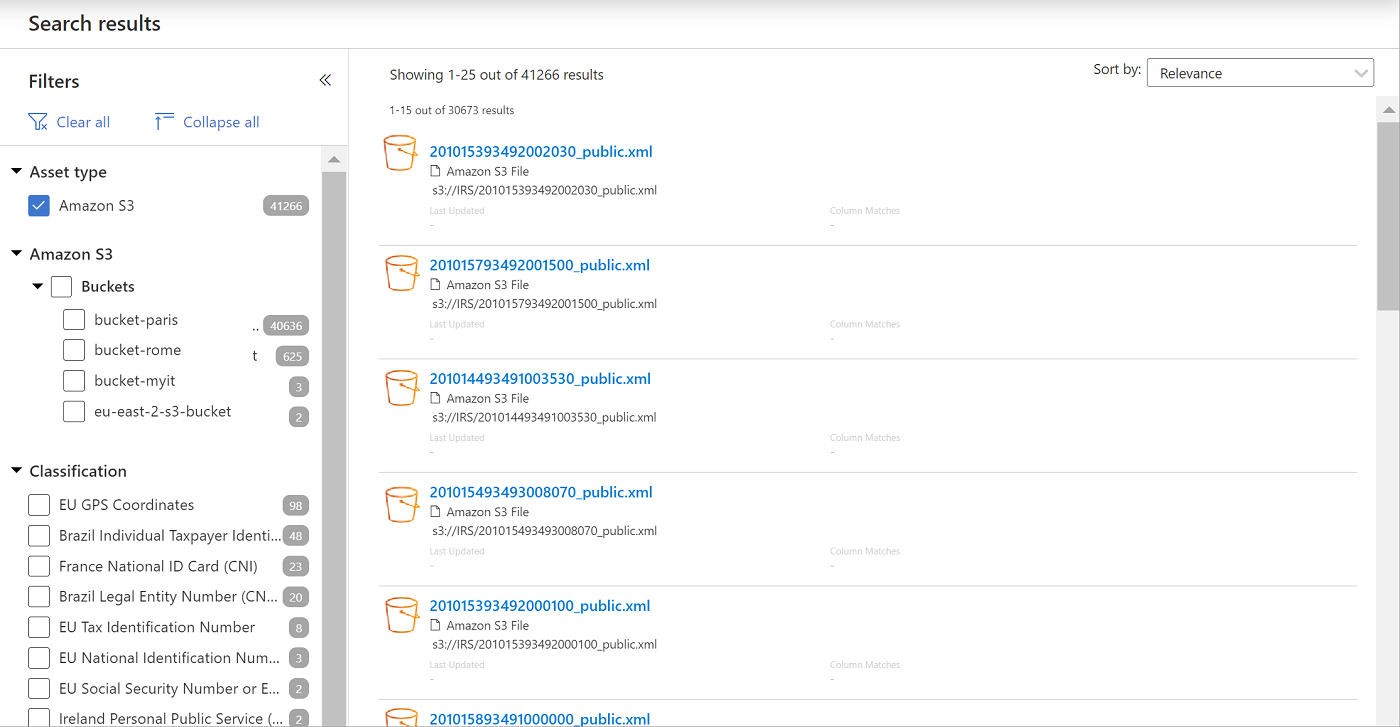

Microsoft Purview の他の領域を使用して、Amazon S3 バケットなど、データ資産内のコンテンツの詳細を確認します。

Microsoft Purview 統合カタログを検索し、 特定のバケットをフィルター処理します。 以下に例を示します。

分析情報レポートを表示 して、分類、秘密度ラベル、ファイルの種類、およびコンテンツに関する詳細の統計情報を表示します。

すべての Microsoft Purview Insight レポートには、Amazon S3 スキャンの結果と、Azure データ ソースからの残りの結果が含まれます。 関連する場合、別の Amazon S3 アセットタイプがレポートフィルタリングオプションに追加されました。

詳細については、「 Microsoft Purview の Data Estate Insights について」 を参照してください。

S3 バケットをスキャンするときに 使用する Microsoft Purview の AWS ロールを作成 するための既定の手順では、 AmazonS3ReadOnlyAccess ポリシーが使用されます。

AmazonS3ReadOnlyAccess ポリシーでは、S3 バケットのスキャンに必要な最小限のアクセス許可が提供され、他のアクセス許可も含まれる場合があります。

バケットのスキャンに必要な最小限のアクセス許可のみを適用するには、1 つのバケットをスキャンするか、アカウント内のすべてのバケットをスキャンするかに応じて、次のセクションに記載されているアクセス許可を持つ新しいポリシーを作成します。

AmazonS3ReadOnlyAccess ではなく、ロールに新しいポリシーを適用します。

個々の S3 バケットをスキャンする場合、AWS の最小アクセス許可には次のものが含まれます。

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

特定のバケット名を使用してリソースを定義してください。

以下に例を示します。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

AWS アカウント内のすべてのバケットをスキャンする場合、AWS の最小アクセス許可には以下が含まれます。

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBuckets

ListBucket.

ワイルドカードを使用してリソースを定義してください。 以下に例を示します。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Amazon S3 リソースをスキャンするには 、AWS の Microsoft アカウントで実行されている Microsoft Purview スキャナー サービスがデータを読み取ることができるように、AWS IAM でロールを作成する必要があります。

ロールの構成エラーにより、接続エラーが発生する可能性があります。 このセクションでは、スキャンの設定中に発生する可能性がある接続エラーの例と、各ケースのトラブルシューティング ガイドラインについて説明します。

次のセクションで説明するすべての項目が適切に構成されていて、S3 バケットのスキャンがエラーで失敗する場合は、Microsoft サポートにお問い合わせください。

AWS ロールに KMS 復号化 アクセス許可があることを確認します。 詳細については、「 暗号化された Amazon S3 バケットのスキャンを構成する 」を参照してください。

AWS ロールに正しい外部 ID があることを確認します。

[AWS IAM] 領域で、[ ロール > 信頼関係 ] タブを選択します。

「 Microsoft Purview の新しい AWS ロールを作成する 」の手順に従って、詳細を確認します。

これは、ロール ARN を使用するときの問題を示す一般的なエラーです。 たとえば、次のようにトラブルシューティングを行うことができます。

AWS ロールに、選択した S3 バケットを読み取るために必要なアクセス許可があることを確認します。 必要なアクセス許可には、 AmazonS3ReadOnlyAccess または 最小読み取りアクセス許可 、および暗号化されたバケットの KMS Decrypt が含まれます。

AWS ロールに正しい Microsoft アカウント ID があることを確認します。 AWS IAM 領域 で、[ロール > 信頼関係 ] タブを選択し、「 Microsoft Purview 用の新しい AWS ロール をもう一度作成する」の手順に従って詳細を確認します。

詳細については、「 指定したバケットが見つからない」を 参照してください。

S3 バケット URL が適切に定義されていることを確認します。

AWS で、S3 バケットに移動し、バケット名をコピーします。

Microsoft Purview で、Amazon S3 データ ソースを編集し、次の構文を使用して、コピーしたバケット名を含むようにバケット URL を更新します。 s3://<BucketName>

保護アクセス制御ポリシー (保護ポリシー) を使用すると、組織はデータ ソース間で機密データを自動的に保護できます。 Microsoft Purview は既にデータ資産をスキャンし、機密データ要素を識別します。この新機能を使用すると、Microsoft Purview Information Protectionからの秘密度ラベルを使用してそのデータへのアクセスを自動的に制限できます。

Amazon S3 ソースの保護ポリシーを設定するには、「Amazon S3 の保護ポリシーを作成する方法 」を参照してください。

Microsoft Purview Insight レポートの詳細については、以下をご覧ください。

![[Amazon S3 バケット] タブを選択します。](media/register-scan-amazon-s3/check-encryption-type-buckets.png)

![ロールの [アクセス許可] タブで、[ポリシーのアタッチ] を選択します。](media/register-scan-amazon-s3/iam-attach-policies.png)

![新しいポリシーがロールにアタッチされている更新された [概要] ページを表示します。](media/register-scan-amazon-s3/attach-policy-role.png)

を選択します。

を選択します。

![] [新しいスキャン] アイコン](media/register-scan-amazon-s3/new-scan-button.png) を選択します。データ ソース ボックスに表示されます。

を選択します。データ ソース ボックスに表示されます。