Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Azure is een platform voor cloudservices met meerdere tenants dat overheidsinstanties kunnen gebruiken om verschillende oplossingen te implementeren. Een cloudplatform met meerdere tenants impliceert dat meerdere klanttoepassingen en -gegevens worden opgeslagen op dezelfde fysieke hardware. Azure maakt gebruik van logische isolatie om de toepassingen en gegevens van elke klant te scheiden. Deze benadering biedt de schaal en economische voordelen van cloudservices met meerdere tenants, terwijl klanten strikt voorkomen dat ze toegang hebben tot gegevens of toepassingen van elkaar. Azure is wereldwijd beschikbaar in meer dan 60 regio's en kan wereldwijd worden gebruikt door overheidsinstanties om te voldoen aan strenge vereisten voor gegevensbescherming in een breed scala aan gegevensclassificaties, waaronder niet-geclassificeerde en geclassificeerde gegevens.

In dit artikel worden veelvoorkomende problemen met gegevenslocatie, beveiliging en isolatie besproken die relevant zijn voor klanten in de wereldwijde openbare sector. Het verkent ook technologieën die beschikbaar zijn in Azure om zowel niet-geclassificeerde als geclassificeerde workloads in de openbare multitenantcloud te beschermen in combinatie met Azure Stack Hub en Azure Stack Edge die on-premises en aan de rand zijn geïmplementeerd.

Samenvatting voor leidinggevenden

Microsoft Azure biedt sterke klanttoezeggingen met betrekking tot beleid voor gegevenslocatie en -overdracht. Met de meeste Azure-services kunt u de implementatieregio opgeven. Voor deze services slaat Microsoft uw gegevens niet op buiten uw opgegeven geografie. U kunt uitgebreide en robuuste opties voor gegevensversleuteling gebruiken om uw gegevens in Azure te beschermen en te bepalen wie er toegang tot deze gegevens heeft.

Hieronder vindt u enkele van de beschikbare opties om uw gegevens in Azure te beveiligen:

- U kunt ervoor kiezen om uw meest gevoelige inhoud op te slaan in diensten die gegevens in rusttoestand opslaan in een specifieke geografische regio.

- U kunt verdere beveiliging verkrijgen door gegevens te versleutelen met uw eigen sleutel met behulp van Azure Key Vault.

- Hoewel u het exacte netwerkpad voor gegevens tijdens overdracht niet kunt beheren, helpt gegevensversleuteling tijdens overdracht gegevens te beschermen tegen onderschepping.

- Azure is een wereldwijd beheerde service van 24x7; Ondersteuning en probleemoplossing vereisen echter zelden toegang tot uw gegevens.

- Als u extra controle wilt over ondersteunings- en probleemoplossingsscenario's, kunt u Customer Lockbox voor Azure gebruiken om de toegang tot uw gegevens goed te keuren of te weigeren.

- Microsoft zal u binnen 72 uur na het melden van incidenten op de hoogte stellen van een inbreuk op uw gegevens ( klant of persoonlijk).

- U kunt potentiële bedreigingen bewaken en zelf reageren op incidenten met Behulp van Microsoft Defender voor Cloud.

Met behulp van Azure-technologieën voor gegevensbescherming en intelligente edge-mogelijkheden van de Azure Stack-portfolio met producten kunt u vertrouwelijke en geheime gegevens verwerken in beveiligde geïsoleerde infrastructuur binnen de openbare multitenantcloud of topgeheimgegevens on-premises en aan de rand onder uw volledige operationele controle.

Introductie

Overheden over de hele wereld zijn bezig met een digitale transformatie, onderzoeken oplossingen actief en selecteren architecturen die hen helpen veel van hun workloads over te zetten naar de cloud. Er zijn veel factoren achter de digitale transformatie, waaronder de noodzaak om burgers te betrekken, werknemers te stimuleren, overheidsservices te transformeren en overheidsactiviteiten te optimaliseren. Overheden over de hele wereld willen ook hun cyberbeveiligingspostuur verbeteren om hun activa te beveiligen en het veranderende bedreigingslandschap tegen te gaan.

Voor overheden en de publieke sector wereldwijd biedt Microsoft Azure , een openbaar platform voor cloudservices met meerdere tenants, dat u kunt gebruiken om verschillende oplossingen te implementeren. Een platform voor cloudservices met meerdere tenants impliceert dat meerdere klanttoepassingen en -gegevens worden opgeslagen op dezelfde fysieke hardware. Azure maakt gebruik van logische isolatie om de toepassingen en gegevens van elke klant te scheiden. Deze benadering biedt de schaal en economische voordelen van cloudservices met meerdere tenants, terwijl andere klanten strikt voorkomen dat ze toegang hebben tot uw gegevens of toepassingen.

Een hyperscale openbare cloud biedt tolerantie in de tijd van natuurrampen en oorlogvoering. De cloud biedt capaciteit voor failoverredundantie en biedt onafhankelijke landen flexibiliteit met betrekking tot wereldwijde tolerantieplanning. Hyperscale openbare cloud biedt ook een omgeving met veel functies waarin de nieuwste cloudinnovaties worden opgenomen, zoals kunstmatige intelligentie, machine learning, IoT-services, intelligente rand en nog veel meer om overheidsklanten te helpen de efficiëntie te vergroten en inzicht te krijgen in hun activiteiten en prestaties.

Met behulp van de mogelijkheden van de openbare cloud van Azure profiteert u van snelle functiegroei, tolerantie en de rendabele werking van de hyperscalecloud, terwijl u nog steeds de isolatie-, beveiligings- en betrouwbaarheidsniveaus verkrijgt die nodig zijn voor het afhandelen van workloads in een breed scala aan gegevensclassificaties, waaronder niet-geclassificeerde en geclassificeerde gegevens. Met behulp van Azure-technologieën voor gegevensbescherming en intelligente edge-mogelijkheden van de Azure Stack-portfolio met producten kunt u vertrouwelijke en geheime gegevens verwerken in beveiligde geïsoleerde infrastructuur binnen de openbare multitenantcloud of topgeheimen on-premises en aan de rand onder uw volledige operationele controle.

In dit artikel worden veelvoorkomende problemen met gegevenslocatie, beveiliging en isolatie besproken die relevant zijn voor klanten in de wereldwijde openbare sector. Het verkent ook technologieën die beschikbaar zijn in Azure om niet-geclassificeerde, vertrouwelijke en geheime workloads in de openbare multitenantcloud te beschermen in combinatie met Azure Stack-producten die on-premises en aan de rand zijn geïmplementeerd voor volledig verbroken scenario's met betrekking tot topgeheimgegevens. Aangezien niet-geclassificeerde workloads de meeste scenario's omvatten die betrokken zijn bij digitale transformatie van de wereldwijde openbare sector, raadt Microsoft u aan om uw cloudtraject te starten met niet-geclassificeerde workloads en vervolgens de voortgang te boeken naar geclassificeerde workloads om de vertrouwelijkheid van gegevens te vergroten.

Opslaglocatie van gegevens

Vastgestelde privacyvoorschriften zwijgen over gegevensresidency en gegevenslocatie en staan gegevensoverdracht toe overeenkomstig goedgekeurde mechanismen zoals de standaardcontractbepalingen van de EU (ook wel EU-modelclausules genoemd). Microsoft verbindt zich contractueel in de Microsoft Products and Services Data Protection Addendum (DPA) dat alle mogelijke overdrachten van klantgegevens uit de EU, de Europese Economische Ruimte (EER) en Zwitserland onder de EU-modelclausules vallen. Microsoft zal zich houden aan de vereisten van de EER- en Zwitserse wetgeving inzake gegevensbescherming met betrekking tot het verzamelen, gebruiken, overdragen, bewaren en andere verwerking van persoonsgegevens uit de EER en Zwitserland. Alle overdrachten van persoonsgegevens zijn onderworpen aan passende waarborgen en documentatievereisten. Veel klanten die rekening houden met cloudimplementatie, zijn echter op zoek naar garanties over klant- en persoonlijke gegevens die binnen de geografische grenzen worden bewaard die overeenkomen met klantbewerkingen of locatie van de eindgebruikers van de klant.

Gegevenssoevereiniteit veronderstelt gegevenslocatie; er worden echter ook regels en vereisten vastgesteld die bepalen welke controle er is over klantgegevens die zijn opgeslagen in de cloud. In veel gevallen vereist gegevenssoevereine dat klantgegevens onderworpen zijn aan de wetten en juridische jurisdictie van het land/de regio waarin gegevens zich bevinden. Deze wetten kunnen directe gevolgen hebben voor gegevenstoegang, zelfs voor platformonderhoud of door de klant geïnitieerde ondersteuningsaanvragen. U kunt de openbare cloud voor meerdere tenants van Azure gebruiken in combinatie met Azure Stack-producten voor on-premises oplossingen en edge-oplossingen om te voldoen aan uw vereisten voor gegevenssoevereine, zoals verderop in dit artikel wordt beschreven. Deze andere producten kunnen worden geïmplementeerd om u uitsluitend in de controle te stellen over uw gegevens, waaronder opslag, verwerking, verzending en externe toegang.

Onder verschillende gegevenscategorieën en definities die Microsoft heeft ingesteld voor cloudservices, worden de volgende vier categorieën besproken in dit artikel:

- Klantgegevens zijn alle gegevens die u aan Microsoft verstrekt om namens u te beheren via uw gebruik van microsoft-onlineservices.

- Klantinhoud is een subset van klantgegevens en bevat bijvoorbeeld de inhoud die is opgeslagen in uw Azure Storage-account.

- Persoonlijke gegevens zijn informatie die is gekoppeld aan een specifieke natuurlijke persoon, bijvoorbeeld namen en contactgegevens van uw eindgebruikers. Persoonsgegevens kunnen echter ook gegevens bevatten die geen klantgegevens zijn, zoals de gebruikers-id die Azure kan genereren en toewijzen aan uw beheerder. Dergelijke persoonlijke gegevens worden als gepseudonimiseerd beschouwd omdat deze persoon niet zelfstandig kan identificeren.

- Ondersteunings- en adviesgegevens betekenen alle gegevens die u aan Microsoft verstrekt om ondersteuning of Professional Services te verkrijgen.

Zie Gegevenslocatie en gegevensbescherming inschakelen in Microsoft Azure-regio's voor meer informatie over uw opties voor het beheren van gegevenslocatie en het voldoen aan uw verplichtingen voor gegevensbescherming. In de volgende secties worden de belangrijkste cloudgevolgen voor gegevensopslag en de fundamentele principes beschreven die Microsoft helpen bij het beveiligen van uw gegevens in rust, in beweging en als onderdeel van de ondersteuningsverzoeken die u initieert.

Gegevens in rust

Microsoft biedt transparant inzicht in de gegevenslocatie voor alle onlineservices die voor u beschikbaar zijn vanaf waar uw gegevens zich bevinden. Vouw de sectie Gegevenslocatie en overdrachtsbeleid voor cloudservices uit om koppelingen voor afzonderlijke onlineservices weer te geven.

Als u ervoor wilt zorgen dat uw gegevens alleen worden opgeslagen in uw gekozen geografie, moet u kiezen uit de vele regionale services die deze toezegging doen.

Regionale versus niet-regionale services

Microsoft Azure biedt sterke klanttoezeggingen met betrekking tot beleid voor gegevenslocatie en -overdracht:

- Gegevensopslag voor regionale services: De meeste Azure-services worden regionaal geïmplementeerd en u kunt de regio opgeven waarin de service wordt geïmplementeerd. Microsoft slaat uw gegevens niet op buiten de geografie die u hebt opgegeven, met uitzondering van enkele regionale services en preview-services, zoals beschreven op de azure-gegevenslocatiepagina. Deze toezegging helpt ervoor te zorgen dat uw gegevens die zijn opgeslagen in een bepaalde regio, in de bijbehorende geografie blijven en niet worden verplaatst naar een andere geografie voor de meeste regionale services. Zie Producten die beschikbaar zijn per regio voor beschikbaarheid van services.

- Gegevensopslag voor niet-regionale services: Met bepaalde Azure-services kunt u niet de regio opgeven waar de services worden geïmplementeerd, zoals beschreven op de pagina met gegevenslocatie. Zie Producten die beschikbaar zijn per regiovoor een volledige lijst met niet-regionale services.

Uw gegevens in een Azure Storage-account worden altijd gerepliceerd om duurzaamheid en hoge beschikbaarheid te garanderen. Azure Storage kopieert uw gegevens om deze te beschermen tegen tijdelijke hardwarefouten, netwerk- of stroomstoringen en zelfs enorme natuurrampen. Doorgaans kunt u ervoor kiezen om uw gegevens binnen hetzelfde datacenter, in verschillende beschikbaarheidszones binnen dezelfde regio of in geografisch gescheiden regio's te repliceren. Wanneer u een opslagaccount maakt, kunt u een van de volgende redundantieopties selecteren:

- Lokaal redundante opslag (LRS)

- Zone-redundante opslag (ZRS)

- Geografisch redundante opslag (GRS)

- Geografisch zoneredundante opslagcapaciteit (GZRS)

Gegevens in een Azure Storage-account worden altijd drie keer gerepliceerd in de primaire regio. Azure Storage biedt LRS- en ZRS-redundantieopties voor het repliceren van gegevens in de primaire regio. Voor toepassingen waarvoor hoge beschikbaarheid is vereist, kunt u geo-replicatie kiezen naar een secundaire regio die honderden kilometers verwijderd is van de primaire regio. Azure Storage biedt GRS- en GZRS-opties voor het kopiëren van gegevens naar een secundaire regio. Er zijn meer opties beschikbaar voor het configureren van leestoegang (RA) naar de secundaire regio (RA-GRS en RA-GZRS), zoals wordt uitgelegd in Leestoegang tot gegevens in de secundaire regio.

Azure Storage-redundantieopties kunnen gevolgen hebben voor gegevenslocatie, omdat Azure afhankelijk is van gekoppelde regio's om geografisch redundante opslag (GRS) te leveren. Als u zich bijvoorbeeld zorgen maakt over geo-replicatie tussen regio's die land-/regiogrenzen omvatten, kunt u LRS of ZRS kiezen om Azure Storage-gegevens in rust te houden binnen de geografische grenzen van het land/de regio waarin de primaire regio zich bevindt. Op dezelfde manier kan geo-replicatie voor Azure SQL Database worden verkregen door asynchrone replicatie van transacties te configureren naar elke regio ter wereld, hoewel het ook wordt aanbevolen dat gekoppelde regio's ook voor dit doel worden gebruikt. Als u relationele gegevens binnen de geografische grenzen van uw land/regio wilt bewaren, moet u azure SQL Database asynchrone replicatie niet configureren naar een regio buiten dat land/die regio.

Zoals beschreven op de pagina met gegevenslocaties, respecteren de meeste regionale Azure-services de data-at-rest-toezegging om ervoor te zorgen dat uw gegevens binnen de geografische grens blijven waar de bijbehorende service wordt geïmplementeerd. Er worden enkele uitzonderingen op deze regel vermeld op de pagina gegevenslocatie. Bekijk deze uitzonderingen om te bepalen of het type gegevens dat is opgeslagen buiten de gekozen implementatie Geografie aan uw behoeften voldoet.

Niet-regionaal Met Azure-services kunt u niet de regio opgeven waarin de services worden geïmplementeerd. Sommige niet-regionale services slaan uw gegevens helemaal niet op, maar bieden alleen globale routeringsfuncties zoals Azure Traffic Manager of Azure DNS. Andere niet-regionale services zijn bedoeld voor het opslaan van gegevens in cache op edge-locaties over de hele wereld, zoals het Content Delivery Network. Dergelijke services zijn optioneel en u moet ze niet gebruiken voor gevoelige klantinhoud die u in uw geografie wilt bewaren. Een niet-regionale service die extra discussie rechtvaardigt, is Microsoft Entra ID, die in de volgende sectie wordt besproken.

Klantgegevens in Microsoft Entra-id

Microsoft Entra ID is een niet-regionale service die identiteitsgegevens wereldwijd kan opslaan, met uitzondering van Microsoft Entra-implementaties in:

- De Verenigde Staten, waar identiteitsgegevens uitsluitend in de Verenigde Staten worden opgeslagen.

- Europa, waarbij Microsoft Entra ID de meeste identiteitsgegevens in Europese datacenters bewaart, behalve zoals vermeld in identiteitsgegevensopslag voor Europese klanten in Microsoft Entra ID.

- Australië en Nieuw-Zeeland, waarbij identiteitsgegevens worden opgeslagen in Australië, behalve zoals vermeld in klantgegevensopslag voor Australische en Nieuw-Zeeland-klanten in Microsoft Entra-id.

Microsoft Entra ID biedt een dashboard met transparant inzicht in de gegevenslocatie voor elke Microsoft Entra-onderdeelservice. Microsoft Entra ID is onder andere een identiteitsbeheerservice waarmee adreslijstgegevens voor uw Azure-beheerders worden opgeslagen, waaronder persoonlijke gegevens van gebruikers die zijn gecategoriseerd als EUII (End User Identifiable Information), bijvoorbeeld namen, e-mailadressen, enzovoort. In Microsoft Entra-id kunt u gebruikers, groepen, apparaten, toepassingen en andere entiteiten maken met behulp van verschillende kenmerktypen, zoals Integer, DateTime, Binary, String (beperkt tot 256 tekens), enzovoort. Microsoft Entra-id is niet bedoeld om uw klantinhoud op te slaan en het is niet mogelijk om blobs, bestanden, databaserecords en vergelijkbare structuren op te slaan in Microsoft Entra ID. Bovendien is Microsoft Entra-id niet bedoeld als identiteitsbeheerservice voor uw externe eindgebruikers. Voor dat doel moet Microsoft Entra External ID worden gebruikt.

Microsoft Entra ID implementeert uitgebreide functies voor gegevensbescherming, waaronder tenantisolatie en toegangsbeheer, gegevensversleuteling tijdens overdracht, geheimenversleuteling en -beheer, versleuteling op schijfniveau, geavanceerde cryptografische algoritmen die worden gebruikt door verschillende Microsoft Entra-onderdelen, operationele overwegingen voor gegevens voor insider-toegang en meer. Gedetailleerde informatie is beschikbaar in een technisch document over Active Directory-gegevensbeveiligingsoverwegingen.

Gepseudonimiseerde gegevens genereren voor interne systemen

Persoonlijke gegevens worden breed gedefinieerd. Het omvat niet alleen klantgegevens, maar ook unieke persoonlijke id's, zoals Waarschijnlijk Unieke Id (PUID) en GUID (Globally Unique Identifier), de laatste wordt vaak gelabeld als Universally Unique Identifier (UUID). Deze unieke persoonlijke id's zijn gepseudonimiseerde id's. Dit type informatie wordt automatisch gegenereerd om gebruikers bij te houden die rechtstreeks communiceren met Azure-services, zoals uw beheerders. PUID is bijvoorbeeld een willekeurige tekenreeks die programmatisch wordt gegenereerd via een combinatie van tekens en cijfers om een hoge kans op uniekheid te bieden. Gepseudonimiseerde id's worden opgeslagen in gecentraliseerde interne Azure-systemen.

Terwijl EUII gegevens vertegenwoordigt die zelfstandig kunnen worden gebruikt om een gebruiker te identificeren (bijvoorbeeld gebruikersnaam, weergavenaam, user principal name of zelfs gebruikersspecifiek IP-adres), worden gepseudonimiseerde id's beschouwd als gepseudonimiseerde id's omdat ze een persoon niet zelfstandig kunnen identificeren. Gepseudonimiseerde id's bevatten geen informatie die u hebt geüpload of gemaakt.

Gegevens tijdens overdracht

Hoewel u het exacte netwerkpad voor gegevens tijdens overdracht niet kunt beheren, helpt gegevensversleuteling tijdens overdracht gegevens te beschermen tegen onderschepping.

Gegevens die onderweg zijn, zijn van toepassing op de volgende scenario's waarbij gegevens worden verzonden tussen:

- Uw eindgebruikers en Azure-service

- Uw on-premises datacenter en Azure-regio

- Microsoft-datacenters als onderdeel van de verwachte Azure-servicebewerking

Hoewel gegevens die worden verzonden tussen twee punten binnen uw gekozen geografie doorgaans in die geografie blijven, is het niet mogelijk om dit resultaat 100% van de tijd te garanderen vanwege de manier waarop netwerken automatisch verkeer omleiden om congestie te voorkomen of andere onderbrekingen te omzeilen. Dat gezegd hebbende, gegevens in transit kunnen worden beveiligd via versleuteling, zoals hieronder en in de sectie Gegevensversleuteling in transit .

Uw eindgebruikers maken verbinding met de Azure-service

De meeste klanten maken via internet verbinding met Azure en de nauwkeurige routering van netwerkverkeer is afhankelijk van de vele netwerkproviders die bijdragen aan de internetinfrastructuur. Zoals aangegeven in de Microsoft Products and Services Data Protection Addendum (DPA) heeft Microsoft geen controle over de regio's waaruit u of uw eindgebruikers toegang hebben tot of verplaatsen van klantgegevens. U kunt de beveiliging verbeteren door versleuteling in te schakelen tijdens de overdracht. U kunt bijvoorbeeld Azure Application Gateway gebruiken om end-to-end-versleuteling van verkeer te configureren. Zoals beschreven in de sectie Gegevensversleuteling tijdens overdracht , maakt Azure gebruik van het TLS-protocol (Transport Layer Security) om gegevens te beveiligen wanneer deze tussen u en Azure-services reizen. Microsoft kan echter geen netwerkverkeerspaden beheren die overeenkomen met de interactie van uw eindgebruiker met Azure.

Uw datacenterverbinding met Azure-regio

Virtual Network (VNet) biedt een middel waarmee virtuele Azure-machines (VM's) kunnen fungeren als onderdeel van uw interne (on-premises) netwerk. U hebt opties om veilig verbinding te maken met een VNet vanuit uw on-premises infrastructuur: kies een met IPsec beveiligde VPN (bijvoorbeeld punt-naar-site-VPN of site-naar-site-VPN) of een privéverbinding met behulp van Azure ExpressRoute met verschillende opties voor gegevensversleuteling.

- Met IPsec beveiligde VPN wordt een versleutelde tunnel gebruikt die via het openbare internet is ingesteld. Dit betekent dat u moet vertrouwen op de lokale internetproviders voor alle netwerkgerelateerde garanties.

- Met ExpressRoute kunt u privéverbindingen maken tussen Microsoft-datacenters en uw on-premises infrastructuur of co-locatiefaciliteit. ExpressRoute-verbindingen gaan niet via het openbare internet en bieden lagere latentie en hogere betrouwbaarheid dan met IPsec beveiligde VPN-verbindingen. ExpressRoute-locaties zijn de toegangspunten voor de wereldwijde netwerk-backbone van Microsoft en ze komen mogelijk wel of niet overeen met de locatie van Azure-regio's. U kunt bijvoorbeeld via ExpressRoute verbinding maken met Microsoft in Amsterdam en toegang hebben tot alle Azure-cloudservices die worden gehost in Noord- en West-Europa. Het is echter ook mogelijk om toegang te krijgen tot dezelfde Azure-regio's vanuit ExpressRoute-verbindingen die zich elders ter wereld bevinden. Zodra het netwerkverkeer de Microsoft-backbone binnenkomt, is het gegarandeerd dat deze privénetwerkinfrastructuur wordt doorlopen in plaats van via het openbare internet.

Verkeer over de wereldwijde netwerk-backbone van Microsoft

Zoals beschreven in de sectie Data-at-rest , kunnen Azure-services zoals Storage en SQL Database worden geconfigureerd voor geo-replicatie om duurzaamheid en hoge beschikbaarheid te garanderen, met name voor scenario's voor herstel na noodgevallen. Azure is afhankelijk van gekoppelde regio's voor het leveren van geografisch redundante opslag (GRS) en gekoppelde regio's worden ook aanbevolen bij het configureren van actieve geo-replicatie voor Azure SQL Database. Gekoppelde regio's bevinden zich binnen dezelfde geografie.

Verkeer tussen regio's wordt versleuteld door Media Access Control Security (MACsec), dat netwerkverkeer op de datalinklaag (laag 2 van de netwerkstack) beschermt met gebruik van AES-128-blokcodering voor versleuteling. Dit verkeer blijft volledig binnen de wereldwijde netwerk-backbone van Microsoft en voert nooit het openbare internet in. De backbone is een van de grootste ter wereld met meer dan 200.000 km aan verlichte glasvezel- en onderzeese kabelsystemen. Netwerkverkeer is echter niet gegarandeerd dat het noodzakelijkerwijs altijd hetzelfde pad van de ene Azure-regio naar de andere volgt. Om de betrouwbaarheid te bieden die nodig is voor de Azure-cloud, heeft Microsoft veel fysieke netwerkpaden met automatische routering rond congestie of storingen voor optimale betrouwbaarheid. Daarom kan Microsoft niet garanderen dat netwerkverkeer tussen Azure-regio's altijd beperkt blijft tot de bijbehorende geografie. In onderbrekingen van de netwerkinfrastructuur kan Microsoft het versleutelde netwerkverkeer over de privé-backbone omleiden om de beschikbaarheid van de service en de best mogelijke prestaties te garanderen.

Gegevens voor klantondersteuning en probleemoplossing

Azure is een wereldwijd beheerde service van 24x7; Ondersteuning en probleemoplossing vereist echter zelden toegang tot uw gegevens. Als u extra controle wilt over ondersteunings- en probleemoplossingsscenario's, kunt u Customer Lockbox voor Azure gebruiken om toegangsaanvragen voor uw gegevens goed te keuren of te weigeren.

Microsoft ondersteuning voor Azure is beschikbaar in markten waar Azure wordt aangeboden. Het is wereldwijd bemand om 24x7 toegang te bieden tot ondersteuningstechnici via e-mail en telefoon voor technische ondersteuning. U kunt ondersteuningsaanvragen maken en beheren in Azure Portal. Indien nodig kunnen frontline-ondersteuningstechnici uw aanvragen escaleren naar Azure DevOps-medewerkers die verantwoordelijk zijn voor azure-serviceontwikkeling en -bewerkingen. Deze Azure DevOps-technici worden ook wereldwijd bemand. Dezelfde besturingselementen en processen voor productietoegang worden opgelegd aan alle Microsoft-technici, waaronder ondersteuningsmedewerkers die bestaan uit zowel fulltime werknemers van Microsoft als subverwerkers/leveranciers.

Zoals wordt uitgelegd in de sectie Data Encryption at rest , worden uw gegevens standaard versleuteld wanneer ze zijn opgeslagen in Azure en kunt u uw eigen versleutelingssleutels in Azure Key Vault beheren. Bovendien is toegang tot uw gegevens niet nodig om de meeste klantondersteuningsaanvragen op te lossen. Microsoft-technici vertrouwen sterk op logboeken om klantenondersteuning te bieden. Zoals beschreven in de sectie Insider-gegevenstoegang , beschikt Azure over besturingselementen om de toegang tot uw gegevens te beperken voor ondersteunings- en probleemoplossingsscenario's, indien nodig. Zo beperken JIT-toegangsbepalingen (Just-In-Time) de toegang tot productiesystemen tot Microsoft-technici die gemachtigd zijn om zich in die rol te bevinden en tijdelijke toegangsreferenties zijn verleend. Als onderdeel van de ondersteuningswerkstroom stelt Customer Lockbox u in staat om de toegang tot uw gegevens door Microsoft-technici goed te keuren of te weigeren. In combinatie bieden deze Azure-technologieën en -processen (gegevensversleuteling, JIT en Customer Lockbox) de juiste risicobeperking om de vertrouwelijkheid en integriteit van uw gegevens te waarborgen.

Overheidsklanten over de hele wereld verwachten volledig controle te hebben over het beveiligen van hun gegevens in de cloud. Zoals beschreven in de volgende sectie biedt Azure uitgebreide opties voor gegevensversleuteling gedurende de volledige levenscyclus (at rest, in transit en in gebruik), waaronder het beheer van versleutelingssleutels door de klant.

Gegevensversleuteling

Azure biedt uitgebreide ondersteuning voor het beveiligen van uw gegevens met behulp van gegevensversleuteling. Als u extra beveiliging nodig hebt voor uw meest gevoelige klantinhoud die is opgeslagen in Azure-services, kunt u deze versleutelen met uw eigen versleutelingssleutels die u in Azure Key Vault bepaalt. Hoewel u het exacte netwerkpad voor gegevens tijdens overdracht niet kunt beheren, helpt gegevensversleuteling tijdens overdracht gegevens te beschermen tegen onderschepping. Azure ondersteunt de volgende modellen voor gegevensversleuteling:

- Versleuteling aan de serverzijde die gebruikmaakt van door de service beheerde sleutels, door de klant beheerde sleutels (CMK) in Azure of CMK in door de klant beheerde hardware.

- Versleuteling aan de clientzijde waarmee u sleutels on-premises of op een andere veilige locatie kunt beheren en opslaan.

Gegevensversleuteling biedt isolatiegaranties die rechtstreeks zijn gekoppeld aan toegang tot versleutelingssleutels. Omdat Azure sterke coderingen gebruikt voor gegevensversleuteling, hebben alleen entiteiten met toegang tot versleutelingssleutels toegang tot gegevens. Als u versleutelingssleutels aanroept of verwijdert, worden de bijbehorende gegevens ontoegankelijk.

Encryptiesleutelbeheer

De juiste beveiliging en het juiste beheer van versleutelingssleutels zijn essentieel voor gegevensbeveiliging. Azure Key Vault is een cloudservice voor het veilig opslaan en beheren van geheimen. De Key Vault-service ondersteunt twee resourcetypen:

- Vault- ondersteunt software-beveiligde en hardwarebeveiligingsmodule (HSM)-beveiligde geheimen, sleutels en certificaten. Kluizen bieden een multitenant, voordelige, eenvoudig te implementeren, zonetolerant (indien beschikbaar) en maximaal beschikbare oplossing voor sleutelbeheer die geschikt is voor de meest voorkomende scenario's voor cloudtoepassingen. De bijbehorende HSM's hebben FIPS 140-validatie.

- beheerde HSM- ondersteunt alleen cryptografische sleutels die met HSM zijn beveiligd. Het biedt een HSM met één tenant, volledig beheerd, zeer beschikbaar, zonebestendig (waar beschikbaar) als een service voor het opslaan en beheren van uw cryptografische sleutels. Het is het meest geschikt voor toepassingen en gebruiksscenario's die sleutels met hoge waarde verwerken. Het helpt u ook om te voldoen aan de strengste vereisten op het gebied van beveiliging, naleving en regelgeving. Beheerde HSM maakt gebruik van met FIPS 140 Level 3 gevalideerde HSM's om uw cryptografische sleutels te beveiligen.

Met Key Vault kunt u uw versleutelingssleutels opslaan in HSM's (Hardware Security Modules) die zijn gevalideerd met FIPS 140. Met Azure Key Vault kunt u versleutelingssleutels importeren of genereren in HSM's, zodat sleutels nooit de HSM-beveiligingsgrens verlaten ter ondersteuning van BYOK-scenario's (Bring Your Own Key). Sleutels die worden gegenereerd in de Azure Key Vault-HSM's kunnen niet worden geëxporteerd. Er kan geen duidelijke tekstversie van de sleutel buiten de HSM's zijn. Deze koppeling wordt afgedwongen door de onderliggende HSM.

Opmerking

Azure Key Vault is zo ontworpen, geïmplementeerd en beheerd dat Microsoft en de agents uw cryptografische sleutels niet zien of extraheren. Voor extra garanties, zie Hoe beveiligt Azure Key Vault uw sleutels?

Zie Azure Key Vault voor meer informatie.

Gegevensversleuteling tijdens overdracht

Azure biedt veel opties voor het versleutelen van gegevens tijdens overdracht . Gegevensversleuteling in transit isoleert uw netwerkverkeer tegen ander verkeer en beschermt gegevens tegen onderschepping. Zie Gegevensversleuteling tijdens overdracht voor meer informatie.

Versleuteling van gegevens in rust

Azure biedt uitgebreide opties voor het versleutelen van data-at-rest om u te helpen uw gegevens te beschermen en te voldoen aan uw nalevingsbehoeften met zowel door Microsoft beheerde versleutelingssleutels als door de klant beheerde versleutelingssleutels. Dit proces is afhankelijk van meerdere versleutelingssleutels en -services, zoals Azure Key Vault en Microsoft Entra ID, om veilige toegang tot sleutels en gecentraliseerd sleutelbeheer te garanderen. Zie Data Encryption at rest voor meer informatie over Azure Storage-versleuteling en Azure Disk-versleuteling.

Azure SQL Database biedt standaard transparante data-encryptie (TDE) bij rust. TDE voert realtime versleutelings- en ontsleutelingsbewerkingen uit op de gegevens en logboekbestanden. Database Encryption Key (DEK) is een symmetrische sleutel die is opgeslagen in de database-opstartrecord voor beschikbaarheid tijdens het herstel. Het wordt beveiligd via een certificaat dat is opgeslagen in de hoofddatabase van de server of een asymmetrische sleutel met de naam TDE Protector die is opgeslagen onder uw controle in Azure Key Vault. Key Vault ondersteunt BYOK (Bring Your Own Key), waarmee u de TDE-beveiliging in Key Vault kunt opslaan en taken voor sleutelbeheer kunt beheren, waaronder sleutelmachtigingen, rotatie, verwijdering, controle/rapportage voor alle TDE-beveiligingen, enzovoort. De sleutel kan worden gegenereerd door de Sleutelkluis, geïmporteerd of overgebracht naar de Sleutelkluis vanaf een on-premises HSM-apparaat. U kunt ook de functie Always Encrypted van Azure SQL Database gebruiken, die speciaal is ontworpen om gevoelige gegevens te beveiligen door u in staat te stellen gegevens in uw toepassingen te versleutelen en nooit de versleutelingssleutels voor de database-engine zichtbaar te maken. Op deze manier biedt Always Encrypted scheiding tussen gebruikers die eigenaar zijn van de gegevens (en deze kunnen bekijken) en gebruikers die de gegevens beheren (maar geen toegang moeten hebben).

Gegevensversleuteling in gebruik

Met Microsoft kunt u uw gegevens gedurende de hele levenscyclus beveiligen: at rest, in transit en in gebruik. Azure Confidential Computing en Homomorfische versleuteling zijn twee technieken waarmee uw gegevens worden beveiligd terwijl ze worden verwerkt in de cloud.

Azure Confidential Computing

Azure Confidential Computing is een set mogelijkheden voor gegevensbeveiliging die versleuteling van gegevens biedt tijdens het gebruik. Deze aanpak houdt in dat gegevens in de cloud kunnen worden verwerkt met de garantie dat ze altijd onder uw controle zijn, zelfs wanneer ze tijdens berekeningen in het geheugen worden gebruikt. Azure Confidential Computing ondersteunt verschillende virtuele machines voor IaaS-workloads:

Vertrouwde lancerings-VM's:vertrouwde lancering is beschikbaar op vm's van de tweede generatie, waardoor beveiligde beveiligingsfuncties worden toegevoegd: beveiligde opstartmodule, virtuele vertrouwde platformmodule en bewaking van opstartintegriteit, die bescherming bieden tegen opstartkits, rootkits en malware op kernelniveau.

Vertrouwelijke VM's met AMD SEV-SNP-technologie: U kunt azure-VM's kiezen op basis van CPU's uit de AMD EPYC 7003-serie om toepassingen op te tillen en te verplaatsen zonder dat er codewijzigingen nodig zijn. Deze AMD EPYC-CPU's maken gebruik van AMD Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP) technologie om uw hele virtuele machine tijdens runtime te versleutelen. De versleutelingssleutels die worden gebruikt voor VM-versleuteling worden gegenereerd en beveiligd door een toegewezen beveiligde processor op de EPYC-CPU en kunnen niet worden geëxtraheerd via een externe manier. Deze Virtuele Azure-machines zijn momenteel beschikbaar als preview-versie en zijn beschikbaar om klanten te selecteren. Zie Azure en AMD kondigen oriëntatiepunten aan in de evolutie van confidential computing voor meer informatie.

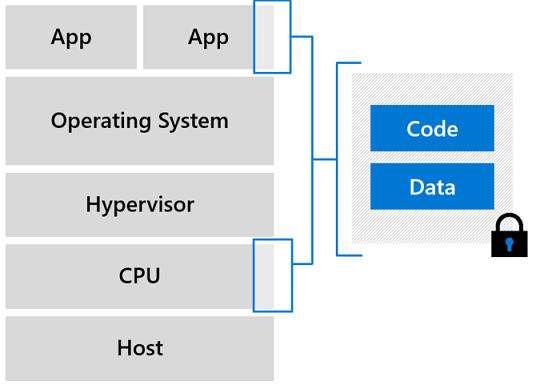

Vertrouwelijke VM's met Intel SGX-toepassings enclaves: U kunt azure-VM's kiezen op basis van Intel Software Guard Extensions (Intel SGX)-technologie die vertrouwelijkheid op gedetailleerde wijze ondersteunt tot op toepassingsniveau. Wanneer gegevens met deze aanpak duidelijk zijn, wat nodig is voor efficiënte gegevensverwerking in het geheugen, worden de gegevens beveiligd in een hardwaregebaseerde, vertrouwde uitvoeringsomgeving (TEE, ook wel enclave genoemd), zoals weergegeven in afbeelding 1. Intel SGX isoleert een deel van het fysieke geheugen om een enclave te maken waarin geselecteerde code en gegevens worden beschermd tegen weergave of wijziging. TEE zorgt ervoor dat alleen de ontwerper van toepassingen toegang heeft tot TEE-gegevens. De toegang wordt geweigerd aan alle andere beheerders van Azure. Bovendien helpt TEE ervoor te zorgen dat alleen geautoriseerde code toegang heeft tot gegevens. Als de code wordt gewijzigd of gemanipuleerd, worden de bewerkingen geweigerd en wordt de omgeving uitgeschakeld.

Afbeelding 1. Beveiliging van de vertrouwde uitvoeringsomgeving

Virtuele machines uit de Azure DCsv2-, DCV3- en DCdsv3-serie hebben de nieuwste generatie Intel Xeon-processors met Intel SGX-technologie. Voor meer informatie, zie Bouw met SGX-enclaves. De beveiliging die wordt geboden door Intel SGX, wanneer deze op de juiste wijze door toepassingsontwikkelaars wordt gebruikt, kan inbreuk voorkomen als gevolg van aanvallen van bevoegde software en veel hardwareaanvallen. Een toepassing die Intel SGX gebruikt, moet worden geherstructureerd in vertrouwde en niet-vertrouwde onderdelen. Het niet-vertrouwde deel van de toepassing stelt de enclave in, waardoor het vertrouwde onderdeel vervolgens binnen de enclave kan worden uitgevoerd. Geen andere code, ongeacht het bevoegdheidsniveau, heeft toegang tot de code die wordt uitgevoerd binnen de enclave of de gegevens die zijn gekoppeld aan enclavecode. Aanbevolen procedures voor ontwerpen roepen op dat de vertrouwde partitie alleen de minimale hoeveelheid inhoud bevat die nodig is om de geheimen van de klant te beveiligen. Zie Toepassingsontwikkeling op Intel SGX voor meer informatie.

Technologieën zoals Intel Software Guard Extensions (Intel SGX) of AMD Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP) zijn recente CPU-verbeteringen die ondersteuning bieden voor confidential computing-implementaties. Deze technologieën zijn ontworpen als virtualisatieuitbreidingen en bieden functiesets, waaronder geheugenversleuteling en integriteit, vertrouwelijkheid en integriteit van CPU-status en attestation. Azure biedt extra Confidential Computing-aanbiedingen die algemeen beschikbaar of beschikbaar zijn in de preview-versie:

- Microsoft Azure Attestation : een externe attestation-service voor het valideren van de betrouwbaarheid van meerdere TEE's (Trusted Execution Environments) en het verifiëren van de integriteit van de binaire bestanden die binnen de TEE's worden uitgevoerd.

- Azure Confidential Ledger : een manipulatiebestendig register voor het opslaan van gevoelige gegevens voor het bewaren en controleren van records of voor transparantie van gegevens in scenario's met meerdere partijen. Het biedt garanties voor Write-Once-Read-Many, waardoor gegevens niet kunnen worden weggeschreven en niet kunnen worden gewijzigd. De service is gebaseerd op het Confidential Consortium Framework van Microsoft Research.

- Enclavebewuste containers die worden uitgevoerd in Azure Kubernetes Service (AKS): vertrouwelijke rekenknooppunten op AKS gebruiken Intel SGX om geïsoleerde enclaveomgevingen te maken in de knooppunten tussen elke containertoepassing.

- Always Encrypted met beveiligde enclaves in Azure SQL : de vertrouwelijkheid van gevoelige gegevens wordt beschermd tegen malware en onbevoegde gebruikers door SQL-query's rechtstreeks in een TEE uit te voeren wanneer de SQL-instructie bewerkingen op versleutelde gegevens bevat die het gebruik van de beveiligde enclave vereisen waar de database-engine wordt uitgevoerd.

- Confidential Computing aan de rand : Azure IoT Edge ondersteunt vertrouwelijke toepassingen die worden uitgevoerd binnen beveiligde enclaves op een IoT-apparaat (Internet of Things). IoT-apparaten worden vaak blootgesteld aan manipulatie en vervalsing, omdat ze fysiek toegankelijk zijn voor slechte actoren. Vertrouwelijke IoT Edge-apparaten voegen vertrouwen en integriteit aan de rand toe door de toegang tot gegevens die zijn vastgelegd door en opgeslagen in het apparaat zelf te beveiligen voordat ze naar de cloud worden gestreamd.

Op basis van feedback van klanten investeert Microsoft in scenario's op een hoger niveau voor Azure Confidential Computing. U kunt de aanbevelingen voor scenario's bekijken als uitgangspunt voor het ontwikkelen van uw eigen toepassingen met behulp van confidential computing-services en frameworks.

Homomorfische versleuteling

Homomorfe versleuteling verwijst naar een speciaal type versleutelingstechnologie waarmee berekeningen kunnen worden uitgevoerd op versleutelde gegevens, zonder dat er toegang nodig is tot een sleutel die nodig is om de gegevens te ontsleutelen. De resultaten van de berekening zijn versleuteld en kunnen alleen worden weergegeven door de eigenaar van de versleutelingssleutel. Op deze manier worden alleen de versleutelde gegevens verwerkt in de cloud en alleen u kunt de resultaten van de berekening weergeven.

Om u te helpen homomorfe versleuteling te adopteren, biedt Microsoft SEAL een set versleutelingsbibliotheken waarmee u berekeningen rechtstreeks op versleutelde gegevens kunt uitvoeren. Met deze aanpak kunt u end-to-end versleutelde gegevensopslag- en rekenservices bouwen waarbij u uw versleutelingssleutels nooit hoeft te delen met de cloudservice. Microsoft SEAL streeft ernaar homomorfe versleuteling eenvoudig te gebruiken en beschikbaar te maken voor iedereen. Het biedt een eenvoudige en handige API en wordt geleverd met verschillende gedetailleerde voorbeelden die laten zien hoe de bibliotheek correct en veilig kan worden gebruikt.

We hebben ook een samenwerking van meerdere jaren aangekondigd met Intel en het Defense Advanced Research Projects Agency (DARPA) om de commercialisering van volledig homomorfe versleuteling (FHE) te leiden. Deze technologie maakt berekeningen mogelijk voor altijd versleutelde gegevens of cryptogrammen. Met FHE moeten de gegevens nooit worden ontsleuteld, waardoor het potentieel voor cyberbedreigingen wordt verminderd.

Gegevensversleuteling in de cloud is een belangrijke risicobeperkingsvereiste die wordt verwacht door overheidsklanten wereldwijd. Zoals beschreven in deze sectie, helpt Azure u bij het beveiligen van uw gegevens gedurende de volledige levenscyclus, ongeacht of ze in rust, in transit of zelfs in gebruik zijn. Bovendien biedt Azure uitgebreid versleutelingssleutelbeheer om u te helpen bij het beheren van uw sleutels in de cloud, waaronder sleutelmachtigingen, rotatie, verwijdering, enzovoort. End-to-end gegevensversleuteling met behulp van geavanceerde coderingen is essentieel voor het waarborgen van vertrouwelijkheid en integriteit van uw gegevens in de cloud. Veel klanten verwachten echter ook garanties met betrekking tot potentiële klantgegevenstoegang door Microsoft-technici voor serviceonderhoud, klantondersteuning of andere scenario's. Deze besturingselementen worden beschreven in de volgende sectie.

Toegang tot Insider-gegevens

Insiderdreiging wordt gekenmerkt door het potentiële risico van het bieden van achterdeurverbindingen en bevoorrechte CSP-beheerderstoegang (Cloud Service Provider) tot uw systemen en gegevens. Microsoft biedt sterke klantverplichtingen met betrekking tot wie toegang heeft tot uw gegevens en over welke voorwaarden. Toegang tot uw gegevens door Microsoft-bewerkingen en ondersteuningspersoneel wordt standaard geweigerd. Toegang tot uw gegevens is niet nodig om Azure te kunnen gebruiken. Bovendien is voor de meeste ondersteuningsscenario's met door de klant geïnitieerde probleemoplossingstickets geen toegang tot uw gegevens nodig.

Geen standaardtoegangsrechten en Just-In-Time-toegangsvoorzieningen (JIT) verminderen aanzienlijk de risico's die samenhangen met traditionele on-premises beheerders met verhoogde toegangsrechten die doorgaans voortduren gedurende de werkperiode. Microsoft maakt het aanzienlijk moeilijker voor kwaadwillende insiders om te knoeien met uw toepassingen en gegevens. Dezelfde beperkingen en processen voor toegangsbeheer worden opgelegd aan alle Microsoft-technici, waaronder zowel fulltime werknemers als subverwerkers/leveranciers.

Zie Beperkingen voor insider-toegang tot uw gegevens voor meer informatie over hoe Microsoft insider-toegang beperkt.

Overheidsaanvragen voor uw gegevens

Overheidsaanvragen voor uw gegevens volgen een strikte procedure volgens microsoft-procedures voor het reageren op overheidsaanvragen. Microsoft neemt sterke maatregelen om uw gegevens te beschermen tegen ongepaste toegang of het gebruik door onbevoegden. Deze maatregelen omvatten het beperken van de toegang door Microsoft-personeel en onderaannemers en het zorgvuldig definiëren van vereisten voor het beantwoorden van overheidsaanvragen voor uw gegevens. Microsoft zorgt ervoor dat er geen achterdeurkanalen zijn en dat er geen directe of ongefettereerde overheidstoegang tot uw gegevens is. Microsoft legt speciale vereisten op voor overheids- en rechtshandhavingsaanvragen voor uw gegevens.

Zoals vermeld in de Microsoft-gegevensbeschermingsinvoegtoepassing voor producten en services (DPA), zal Microsoft uw gegevens niet openbaar maken aan rechtshandhaving, tenzij dit wettelijk is vereist. Als de rechtshandhaving contact opneemt met Microsoft met een verzoek om uw gegevens, probeert Microsoft de rechtshandhaving om te leiden om die gegevens rechtstreeks van u aan te vragen. Als u wordt gedwongen uw gegevens openbaar te maken voor de rechtshandhaving, zal Microsoft u onmiddellijk op de hoogte stellen en een kopie van de vraag verstrekken, tenzij dit wettelijk verboden is.

Overheidsaanvragen voor uw gegevens moeten voldoen aan toepasselijke wetten.

- Een subpoena of het lokale equivalent is vereist om niet-inhoudsgegevens aan te vragen.

- Voor inhoudsgegevens is een bevel, een gerechtelijk bevel of een lokaal equivalent vereist.

Elk jaar weigert Microsoft veel verzoeken om rechtshandhaving voor uw gegevens. Uitdagingen voor overheidsaanvragen kunnen vele vormen aannemen. In veel van deze gevallen informeert Microsoft gewoon de verzoekende overheid dat het niet in staat is om de gevraagde informatie bekend te maken en legt de reden voor het afwijzen van de aanvraag uit. In voorkomend geval vraagt Microsoft om verzoeken in de rechtbank.

Ons rapport van de rechtshandhavingsaanvraag en het rapport nationale veiligheidsorder in de VS worden elke zes maanden bijgewerkt en laten zien dat de meeste van onze klanten nooit worden beïnvloed door overheidsaanvragen voor gegevens.

CLOUD Act-inrichtingen

De CLOUD Act is een Amerikaanse wet die in maart 2018 is uitgevoerd. Zie voor meer informatie het blogbericht van Microsoft en het vervolgblogbericht waarin de oproep van Microsoft wordt beschreven voor internationale overeenkomsten op basis van principes die betrekking hebben op rechtshandhavingstoegang tot gegevens. Belangrijke aandachtspunten voor overheidsklanten die Azure-services aanschaffen, worden hieronder vastgelegd.

- Met de CLOUD Act kunnen overheden onderhandelen over nieuwe overheidsovereenkomsten die leiden tot meer transparantie en zekerheid voor de manier waarop informatie wordt bekendgemaakt aan rechtshandhavingsinstanties over de grenzen van de internationale grenzen.

- De CLOUD Act is geen mechanisme voor een groter toezicht van de overheid; het is een mechanisme om ervoor te zorgen dat uw gegevens uiteindelijk worden beschermd door de wetten van uw thuisland/regio, terwijl de rechtmatige toegang tot bewijsmateriaal voor legitieme strafrechtelijke onderzoeken blijft vergemakkelijken. Rechtshandhaving in de VS moet nog steeds een bevel verkrijgen dat de waarschijnlijke oorzaak van een misdaad aangeeft bij een onafhankelijke rechtbank voordat zij de inhoud van communicatie opvragen. De CLOUD Act vereist vergelijkbare beveiligingen voor andere landen/regio's die bilaterale overeenkomsten zoeken.

- Hoewel de CLOUD Act nieuwe rechten in het kader van nieuwe internationale overeenkomsten creëert, behoudt het ook het recht van cloudserviceproviders om naar de rechtbank te gaan om zoekbevels uit te dagen wanneer er sprake is van een conflict tussen wetten, zelfs zonder deze nieuwe verdragen.

- Microsoft behoudt het juridische recht om bezwaar te maken tegen een rechtshandhavingsorder in de Verenigde Staten, waar de bestelling duidelijk strijdig is met de wetten van het land/de regio waar uw gegevens worden gehost. Microsoft zal elke rechtshandhavingsaanvraag zorgvuldig evalueren en zijn rechten uitoefenen om klanten waar nodig te beschermen.

- Voor legitieme zakelijke klanten gaat de amerikaanse politie in de meeste gevallen rechtstreeks naar klanten in plaats van naar Microsoft voor informatieaanvragen.

Microsoft maakt geen extra gegevens bekend als gevolg van de CLOUD Act. Deze wet wijzigt niet praktisch een van de wettelijke en privacybeschermingen die eerder op verzoeken van de rechtshandhaving voor gegevens zijn toegepast en die beschermingen blijven van toepassing. Microsoft voldoet aan dezelfde principes en klantverplichtingen met betrekking tot overheidsvereisten voor gebruikersgegevens.

De meeste overheidsklanten hebben vereisten voor het afhandelen van beveiligingsincidenten, waaronder meldingen over gegevenslekken. Microsoft heeft een volwassen proces voor het beheer van beveiligings- en privacyincidenten dat in de volgende sectie wordt beschreven.

Inbreukmeldingen

Microsoft zal u binnen 72 uur na het melden van incidenten op de hoogte stellen van een schending van uw gegevens (klant of persoonlijk). U kunt potentiële bedreigingen bewaken en zelf reageren op incidenten met Behulp van Microsoft Defender voor Cloud.

Microsoft is verantwoordelijk voor het bewaken en herstellen van beveiligings- en beschikbaarheidsincidenten die van invloed zijn op het Azure-platform en het melden van beveiligingsschendingen met betrekking tot uw gegevens. Azure heeft een volwassen proces voor het beheer van beveiligings- en privacyincidenten dat voor dit doel wordt gebruikt. U bent verantwoordelijk voor het bewaken van uw eigen resources die zijn ingericht in Azure, zoals beschreven in de volgende sectie.

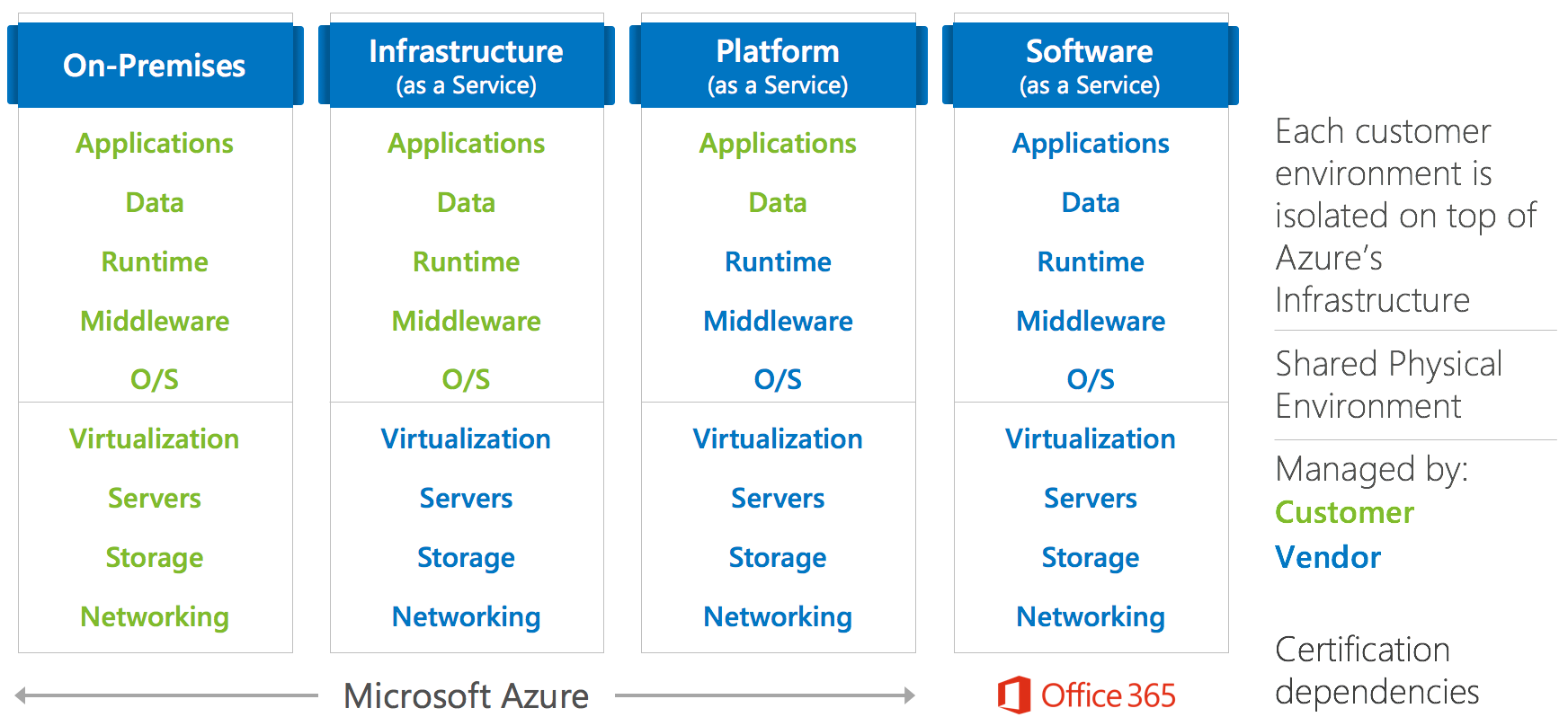

Gedeelde verantwoordelijkheid

De NIST SP 800-145-standaard definieert de volgende cloudservicemodellen: Infrastructure as a Service (IaaS), Platform as a Service (PaaS) en Software as a Service (SaaS). Het model voor gedeelde verantwoordelijkheid voor cloud-computing wordt weergegeven in afbeelding 2. Met on-premises implementatie in uw eigen datacenter neemt u de verantwoordelijkheid voor alle lagen in de stack. Naarmate workloads naar de cloud worden gemigreerd, neemt Microsoft geleidelijk meer verantwoordelijkheid, afhankelijk van het cloudservicemodel. Met het IaaS-model eindigt de verantwoordelijkheid van Microsoft bijvoorbeeld op de hypervisorlaag en bent u verantwoordelijk voor alle lagen boven de virtualisatielaag, inclusief het onderhouden van het basisbesturingssysteem in gast-VM's.

afbeelding 2. Model voor gedeelde verantwoordelijkheid in cloud-computing

afbeelding 2. Model voor gedeelde verantwoordelijkheid in cloud-computing

In overeenstemming met het model voor gedeelde verantwoordelijkheid inspecteert, keurt of monitort Microsoft uw afzonderlijke toepassingen die zijn geïmplementeerd op Azure niet. Microsoft weet bijvoorbeeld niet hoe firewallpoorten open moeten zijn om uw toepassing goed te laten functioneren, hoe het databaseschema van de back-end eruitziet, wat normaal netwerkverkeer voor de toepassing is, enzovoort. Microsoft heeft een uitgebreide bewakingsinfrastructuur voor het cloudplatform; U bent echter verantwoordelijk voor het inrichten en bewaken van uw eigen resources in Azure. U kunt een reeks Azure-services implementeren om uw toepassingen en gegevens te bewaken en te beveiligen, zoals beschreven in de volgende sectie.

Essentiële Azure-services voor extra beveiliging

Azure biedt essentiële services die u kunt gebruiken om uitgebreid inzicht te krijgen in uw ingerichte Azure-resources en om waarschuwingen te krijgen over verdachte activiteiten, waaronder externe aanvallen die zijn gericht op uw toepassingen en gegevens. De Azure Security Benchmark biedt beveiligingsaanbevelingen en implementatiedetails om u te ondersteunen bij het verbeteren van de beveiligingspositie van uw voorziene Azure-resources.

Zie Klantbewaking van Azure-resources voor meer informatie over essentiële Azure-services voor extra beveiliging.

Meldingsproces voor inbreuk

Reactie op beveiligingsincidenten, inclusief meldingen over schendingen, is een subset van het algemene plan voor incidentbeheer van Microsoft voor Azure. Alle Microsoft-werknemers worden getraind om potentiële beveiligingsincidenten te identificeren en te escaleren. Een speciaal team van beveiligingstechnici binnen het Microsoft Security Response Center (MSRC) is verantwoordelijk voor het altijd beheren van de reactie op beveiligingsincidenten voor Azure. Microsoft volgt een proces voor het reageren op incidenten in vijf stappen bij het beheren van beveiligings- en beschikbaarheidsincidenten voor Azure-services. Het proces omvat de volgende fasen:

- Detecteren

- Evalueren

- Diagnose stellen

- Stabiliseren en herstellen

- Sluiten

Het doel van dit proces is om de normale servicebewerkingen en beveiliging zo snel mogelijk te herstellen nadat een probleem is gedetecteerd en een onderzoek is gestart. Bovendien kunt u met Microsoft beveiligingsincidenten in uw Azure-abonnementen onderzoeken, beheren en erop reageren. Zie richtlijnen voor implementatie van incidentbeheer voor meer informatie: Azure en Office 365.

Als Microsoft zich tijdens het onderzoek van een beveiligings- of privacygebeurtenis bewust wordt dat klant- of persoonsgegevens door een onbevoegde partij zijn blootgesteld of geopend, moet de beveiligingsincidentmanager het subproces voor incidentmeldingen activeren in overleg met de afdeling Juridische zaken van Microsoft. Dit subproces is ontworpen om te voldoen aan de vereisten voor incidentmeldingen die zijn vastgelegd in Azure-klantcontracten (zie Melding van beveiligingsincidenten in de Microsoft-invoegtoepassing voor gegevensbescherming voor producten en services). Klantmeldingen en externe rapportageverplichtingen (indien aanwezig) worden geactiveerd door een beveiligingsincident dat wordt gedeclareerd. Het subproces van de klantmelding begint parallel met onderzoek en risicobeperkingsfasen voor beveiligingsincidenten om de gevolgen die het gevolg zijn van het beveiligingsincident te minimaliseren.

Microsoft informeert u, gegevensbeschermingsautoriteiten en betrokkenen (elk indien van toepassing) over een inbreuk op klant- of persoonsgegevens binnen 72 uur na de incidentdeclaratie. Het meldingsproces bij een gedeclareerd beveiligings- of privacyincident vindt zo snel mogelijk plaats, terwijl de beveiligingsrisico's van een snelle procedure worden overwogen. In de praktijk betekent deze aanpak dat de meeste meldingen veel eerder plaatsvinden vóór de 72-uurs deadline waarop Microsoft contractueel heeft toegezegd. Een melding van een beveiligings- of privacyincident wordt door Microsoft aan een of meer van uw beheerders bezorgd, waarbij zij zelf het middel van communicatie kiezen, inclusief via e-mail. U moet contactgegevens voor beveiliging opgeven voor uw Azure-abonnement. Deze informatie wordt door Microsoft gebruikt om contact met u op te leggen als de MSRC detecteert dat uw gegevens zijn blootgesteld of geopend door een onrechtmatige of onbevoegde partij. Om ervoor te zorgen dat de melding kan worden afgeleverd, is het uw verantwoordelijkheid om de juiste beheercontactinformatie voor elk van toepassing zijnde abonnementen te behouden.

De meeste Azure-beveiligings- en privacyonderzoeken leiden niet tot gedeclareerde beveiligingsincidenten. De meeste externe bedreigingen leiden niet tot schendingen van uw gegevens vanwege uitgebreide platformbeveiligingsmaatregelen die Microsoft heeft ingesteld. Microsoft heeft een uitgebreide bewakings- en diagnostische infrastructuur geïmplementeerd in Azure die afhankelijk is van big data-analyses en machine learning om inzicht te krijgen in de platformstatus, waaronder realtime bedreigingsinformatie. Hoewel Microsoft alle platformaanvallen serieus neemt, zou het onpraktisch zijn om u op platformniveau op de hoogte te stellen van mogelijke aanvallen.

Afgezien van controles die door Microsoft zijn geïmplementeerd om klantgegevens te beschermen, hebben overheidsklanten die zijn geïmplementeerd in Azure aanzienlijke voordelen van beveiligingsonderzoek dat Microsoft uitvoert om het cloudplatform te beschermen. Wereldwijde bedreigingsinformatie van Microsoft is een van de grootste in de branche en is ontleend aan een van de meest uiteenlopende telemetriebronnen voor bedreigingen. Het is zowel het volume als de diversiteit van bedreigingstelemetrie die de machine learning-algoritmen van Microsoft zo krachtig maakt wanneer ze op die telemetrie worden toegepast. Alle Azure-klanten profiteren rechtstreeks van deze investeringen, zoals beschreven in de volgende sectie.

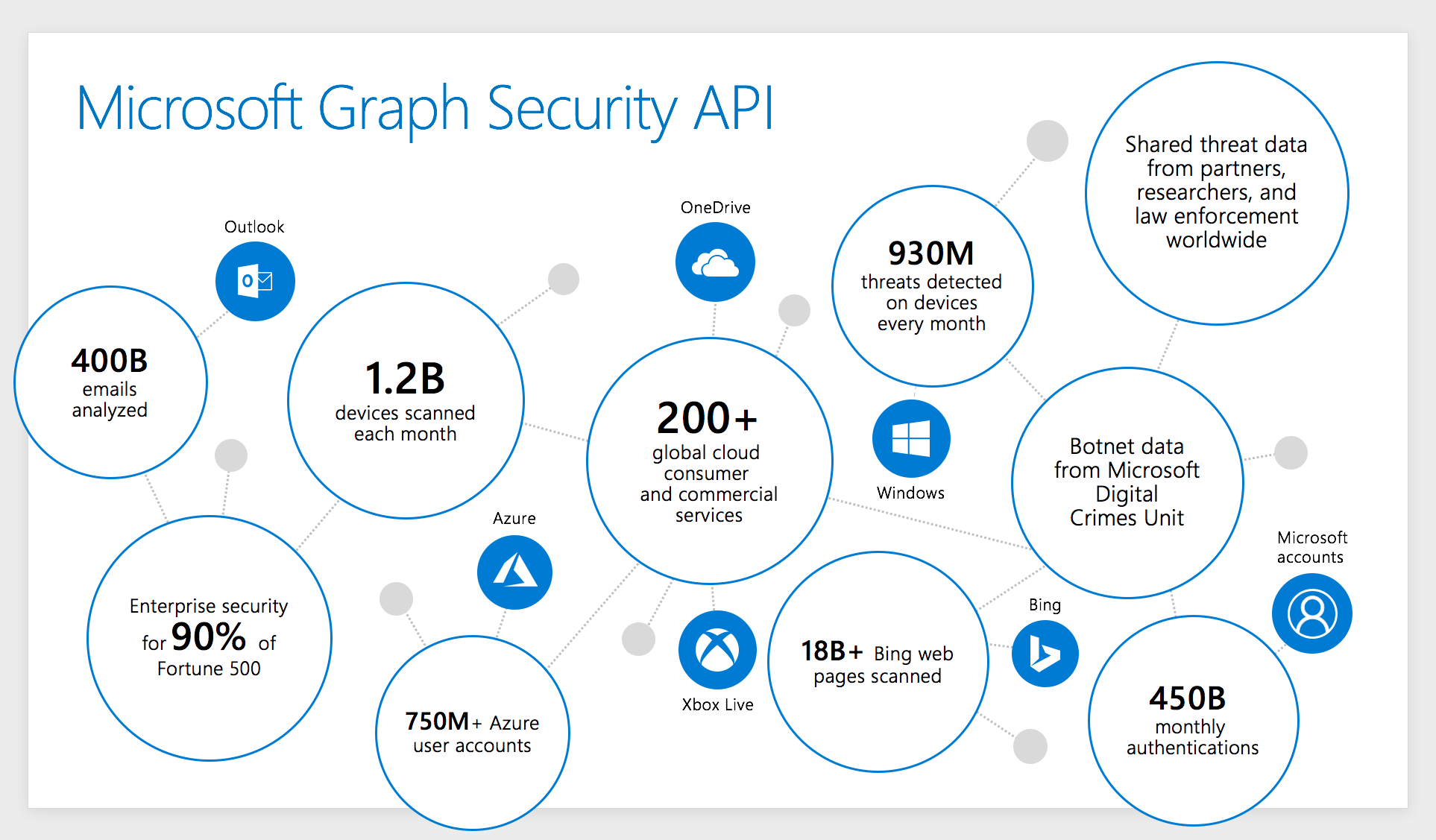

Detectie en preventie van bedreigingen

De Microsoft Graph Security-API maakt gebruik van geavanceerde analyses om enorme hoeveelheden bedreigingsinformatie en beveiligingssignalen die zijn verkregen in Microsoft-producten, -services en -partners te synthetiseren om cyberdreigingen te bestrijden. Miljoenen unieke bedreigingsindicatoren voor de meest diverse bronnen worden elke dag gegenereerd door Microsoft en haar partners en gedeeld met Microsoft-producten en -services (afbeelding 3). In zijn portfolio met wereldwijde services scant Microsoft elke maand meer dan 400 miljard e-mailberichten op phishing en malware, verwerkt 450 miljard verificaties, voert meer dan 18 miljard paginascans uit en scant meer dan 1,2 miljard apparaten op bedreigingen. Belangrijk is dat deze gegevens altijd strikte privacy- en nalevingsgrenzen doorlopen voordat ze worden gebruikt voor beveiligingsanalyse.

figuur 3. Wereldwijde bedreigingsinformatie van Microsoft is een van de grootste in de branche

figuur 3. Wereldwijde bedreigingsinformatie van Microsoft is een van de grootste in de branche

De Microsoft Graph beveiligings-API biedt een ongeëvenaard overzicht van het veranderende bedreigingslandschap en maakt snelle innovatie mogelijk om bedreigingen te detecteren en erop te reageren. Machine learning-modellen en kunstmatige intelligentie werken met grote hoeveelheden beveiligingssignalen om kwetsbaarheden en bedreigingen te identificeren. Microsoft Graph beveiligings-API biedt een algemene gateway voor het delen en handelen van beveiligingsinzichten in het Microsoft-platform en partneroplossingen. U profiteert rechtstreeks van de Microsoft Graph Security-API omdat Microsoft de enorme bedreigingstelemetrie en geavanceerde analyses beschikbaar maakt in onlineservices van Microsoft, waaronder Microsoft Defender voor Cloud. Deze services kunnen u helpen uw eigen beveiligingsvereisten in de cloud aan te pakken.

Microsoft heeft uitgebreide beveiligingen geïmplementeerd voor het Azure-cloudplatform en heeft een breed scala aan Azure-services beschikbaar gesteld om u te helpen bij het bewaken en beveiligen van uw ingerichte cloudresources tegen aanvallen. Voor bepaalde typen workloads en gegevensclassificaties verwachten overheidsklanten echter dat ze volledige operationele controle over hun omgeving hebben en zelfs in een volledig niet-verbonden modus werken. Met het Azure Stack-portfolio van producten kunt u modellen voor privé- en hybride cloudimplementaties inrichten die geschikt zijn voor zeer gevoelige gegevens, zoals beschreven in de volgende sectie.

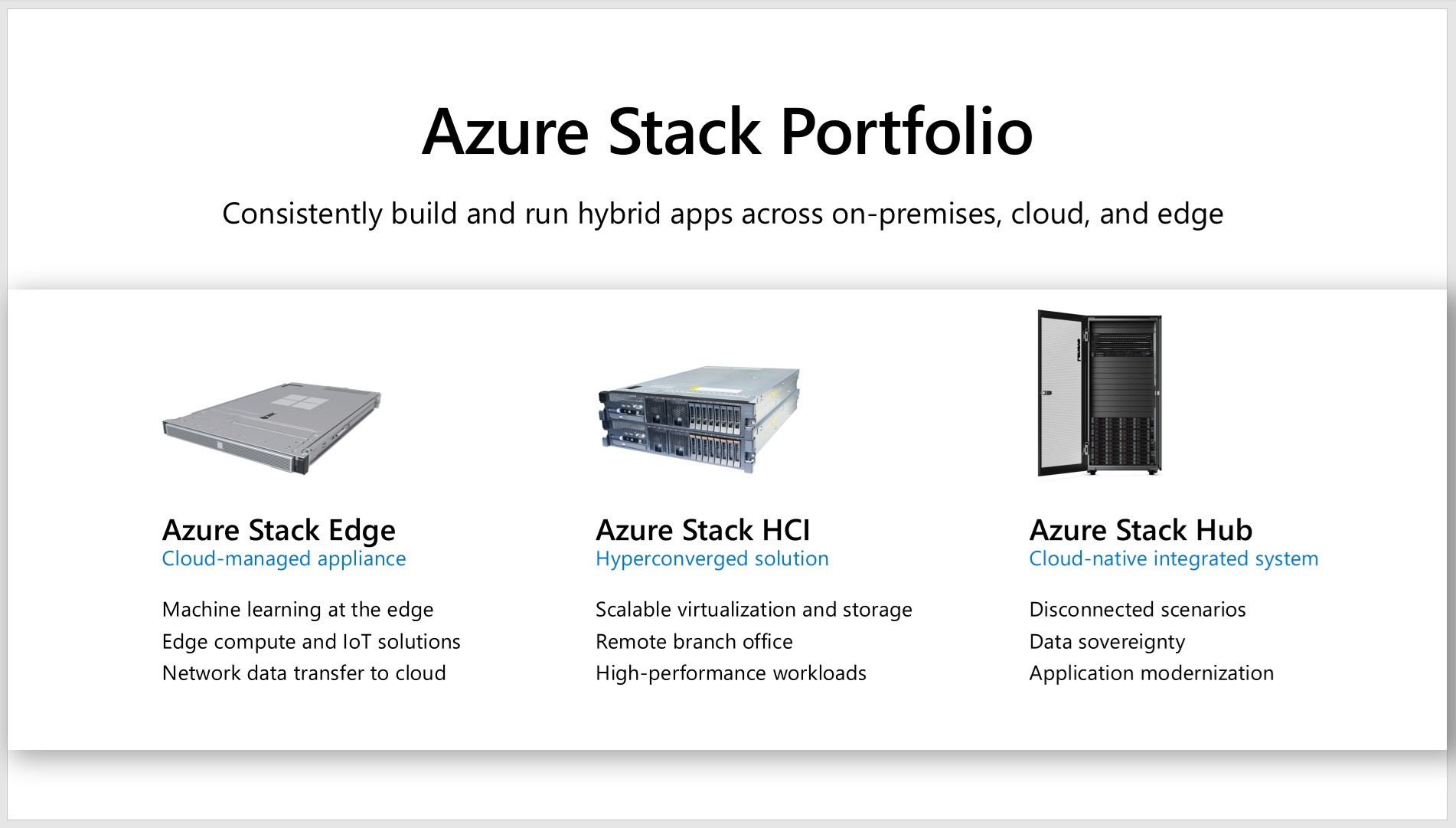

Privécloud en hybride cloud met Azure Stack

Azure Stack-portfolio is een uitbreiding van Azure waarmee u hybride toepassingen kunt bouwen en uitvoeren op on-premises locaties, edge-locaties en in de cloud. Zoals wordt weergegeven in afbeelding 4, bevat Azure Stack Hub (voorheen Azure Stack) en Azure Stack Edge (voorheen Azure Data Box Edge). Zie Verschillen tussen globale Azure en Azure Stack Hub voor meer informatie.

afbeelding 4. Azure Stack-portfolio

afbeelding 4. Azure Stack-portfolio

Azure Stack Hub en Azure Stack Edge vertegenwoordigen belangrijke technologieën die u in staat stellen zeer gevoelige gegevens te verwerken met behulp van een privé- of hybride cloud en digitale transformatie te volgen met behulp van intelligente cloud- en intelligente edge-benadering van Microsoft. Voor veel overheidsklanten zijn het afdwingen van gegevenssoevereiniteit, het aanpakken van aangepaste nalevingsvereisten en het toepassen van maximale beschikbare beveiliging op zeer gevoelige gegevens de belangrijkste factoren achter deze inspanningen.

Azure Stack Hub

Azure Stack Hub (voorheen Azure Stack) is een geïntegreerd systeem van software en gevalideerde hardware die u kunt aanschaffen bij Microsoft-hardwarepartners, implementeren in uw eigen datacenter en vervolgens volledig zelfstandig werken of met behulp van een beheerde serviceprovider. Met Azure Stack Hub hebt u altijd volledige controle over de toegang tot uw gegevens. Azure Stack Hub kan maximaal 16 fysieke servers per Azure Stack Hub-schaaleenheid bieden. Het vertegenwoordigt een uitbreiding van Azure, zodat u verschillende IaaS- en PaaS-services kunt inrichten en cloudtechnologie met meerdere tenants effectief kunt overbrengen naar on-premises en edge-omgevingen. U kunt veel soorten VM-exemplaren, App Services, Containers (inclusief Azure AI-containers), Functies, Azure Monitor, Key Vault, Event Hubs en andere services uitvoeren terwijl u dezelfde ontwikkelhulpprogramma's, API's en beheerprocessen gebruikt die u in Azure gebruikt. Azure Stack Hub is niet afhankelijk van connectiviteit met Azure voor het uitvoeren van geïmplementeerde toepassingen en het inschakelen van bewerkingen via lokale connectiviteit.

Naast Azure Stack Hub, dat is bedoeld voor on-premises implementatie (bijvoorbeeld in een datacenter), is een robuuste en veldimplementatiebare versie met de naam Tactische Azure Stack Hub ook beschikbaar om tactische edge-implementaties aan te pakken voor beperkte of geen connectiviteit, volledig mobiele vereisten en zware omstandigheden waarvoor militaire specificatieoplossingen nodig zijn.

Azure Stack Hub kan losgekoppeld worden uitgevoerd van Azure of internet. U kunt de volgende generatie hybride ai-toepassingen uitvoeren waarin uw gegevens zich bevinden. U kunt bijvoorbeeld vertrouwen op Azure Stack Hub om een getraind AI-model naar de rand te brengen en te integreren met uw toepassingen voor intelligentie met lage latentie, zonder hulpprogramma's of proceswijzigingen voor lokale toepassingen.

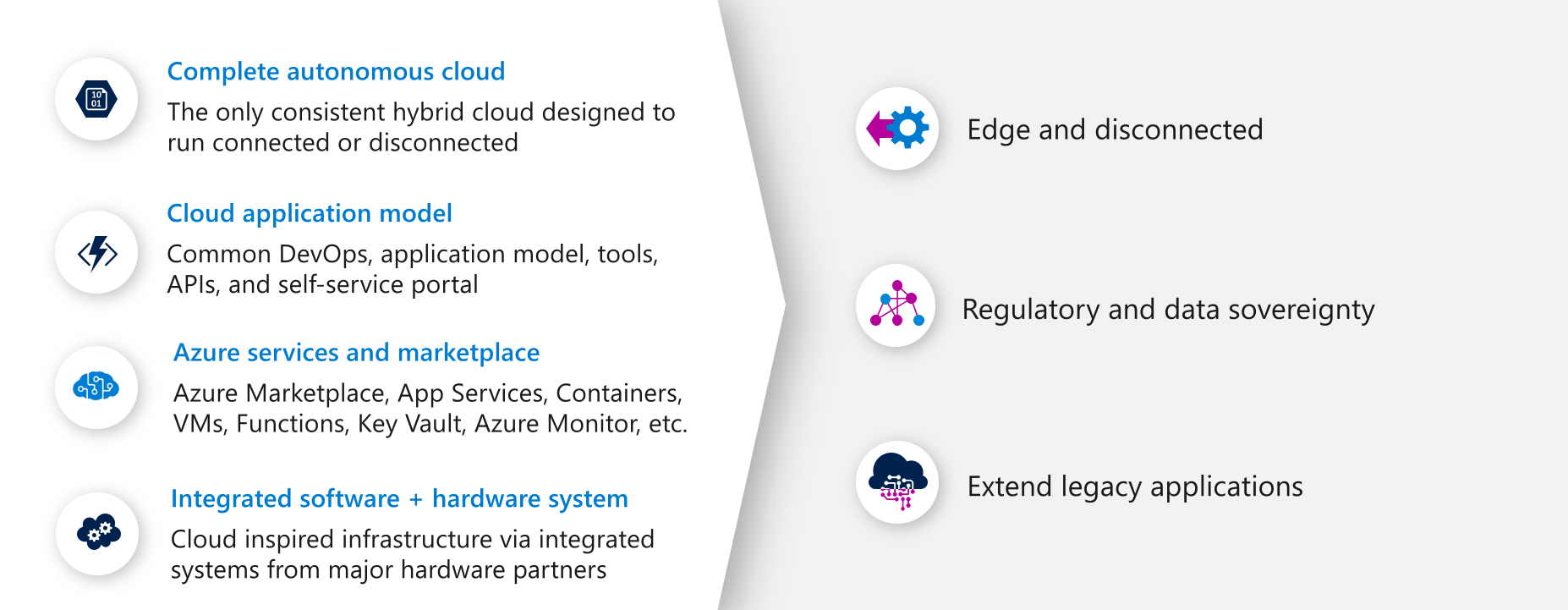

Met Azure en Azure Stack Hub kunt u nieuwe hybride use cases ontgrendelen voor extern gerichte of intern geïmplementeerde Line-Of-Business-toepassingen, waaronder edge- en niet-verbonden scenario's, cloudtoepassingen die zijn bedoeld om te voldoen aan vereisten voor gegevenssoevereine en naleving en cloudtoepassingen die on-premises zijn geïmplementeerd in uw datacenter. Deze gebruiksscenario's kunnen mobiele scenario's of vaste implementaties binnen zeer veilige datacenters omvatten. Afbeelding 5 toont mogelijkheden van Azure Stack Hub en belangrijke gebruiksscenario's.

afbeelding 5. Mogelijkheden van Azure Stack Hub

afbeelding 5. Mogelijkheden van Azure Stack Hub

Azure Stack Hub biedt de volgende waardepropositie voor belangrijke scenario's die worden weergegeven in afbeelding 5:

- Edge- en losgekoppelde oplossingen: Verwerk latentie- en connectiviteitsvereisten door gegevens lokaal te verwerken in Azure Stack Hub en vervolgens samen te voegen in Azure voor verdere analyse, met algemene toepassingslogica voor beide (verbonden of verbroken). Azure Stack Hub, geleverd per vliegtuig, schip of vrachtwagen, voldoet aan de zware eisen van verkenning, bouw, landbouw, olie en gas, productie, rampenbestrijding, overheid en militaire missies in de meest extreme omstandigheden en afgelegen locaties. Met azure Stack Hub-architectuur voor edge- en losgekoppelde oplossingen kunt u bijvoorbeeld de volgende generatie hybride ai-toepassingen naar de rand brengen waar de gegevens zich bevinden en integreren met bestaande toepassingen voor intelligentie met lage latentie.

- Cloudtoepassingen om te voldoen aan de gegevenssoevereine: Implementeer één toepassing anders, afhankelijk van het land/de regio. U kunt toepassingen in Azure ontwikkelen en implementeren, met volledige flexibiliteit om on-premises te implementeren met Azure Stack Hub op basis van de noodzaak om te voldoen aan de vereisten voor gegevenssoevereine of aangepaste nalevingsvereisten. Met azure Stack Hub-architectuur voor gegevenssoevereine kunt u bijvoorbeeld gegevens verzenden van een Azure VNet naar Azure Stack Hub VNet via een privéverbinding en uiteindelijk gegevens opslaan in een SQL Server-database die wordt uitgevoerd in een VIRTUELE machine in Azure Stack Hub. U kunt Azure Stack Hub gebruiken om te voldoen aan nog meer beperkende vereisten, zoals de noodzaak om oplossingen uit te rollen in een losgekoppelde omgeving die wordt beheerd door veiligheidsgecontroleerd personeel uit het betreffende land of de betreffende regio. Deze niet-verbonden omgevingen mogen mogelijk geen verbinding maken met internet vanwege de beveiligingsclassificatie waarmee ze werken.

- Cloudtoepassingsmodel on-premises: Gebruik Azure Stack Hub om verouderde toepassingen bij te werken en uit te breiden en deze cloudklaar te maken. Met App Service in Azure Stack Hub kunt u een webfront-end maken om moderne API's met moderne clients te gebruiken en tegelijkertijd te profiteren van consistente programmeermodellen en vaardigheden. Met azure Stack Hub-architectuur voor verouderde systeem modernisatie kunt u bijvoorbeeld een consistent DevOps-proces, Azure Web Apps, containers, serverloze computing en microservicesarchitecturen toepassen om verouderde toepassingen te moderniseren en verouderde gegevens te integreren en te behouden in mainframe- en core line-of-business-systemen.

Azure Stack Hub vereist Microsoft Entra ID of Active Directory Federation Services (ADFS), ondersteund door Active Directory als een identiteitsprovider. U kunt op rollen gebaseerd toegangsbeheer (RBAC) gebruiken om systeemtoegang te verlenen aan geautoriseerde gebruikers, groepen en services door ze rollen toe te wijzen op abonnements-, resourcegroep- of afzonderlijk resourceniveau. Elke rol definieert het toegangsniveau van een gebruiker, groep of service via Azure Stack Hub-resources.

Azure Stack Hub beveiligt uw gegevens op het niveau van het opslagsubsysteem met gegevensversleuteling in rust. Standaard wordt het opslagsubsysteem van Azure Stack Hub versleuteld met BitLocker met 128-bits AES-versleuteling. BitLocker-sleutels worden bewaard in een intern geheim archief. Tijdens de implementatie is het ook mogelijk om BitLocker te configureren voor gebruik van 256-bits AES-versleuteling. U kunt uw geheimen, inclusief cryptografische sleutels, opslaan en beheren met behulp van Key Vault in Azure Stack Hub.

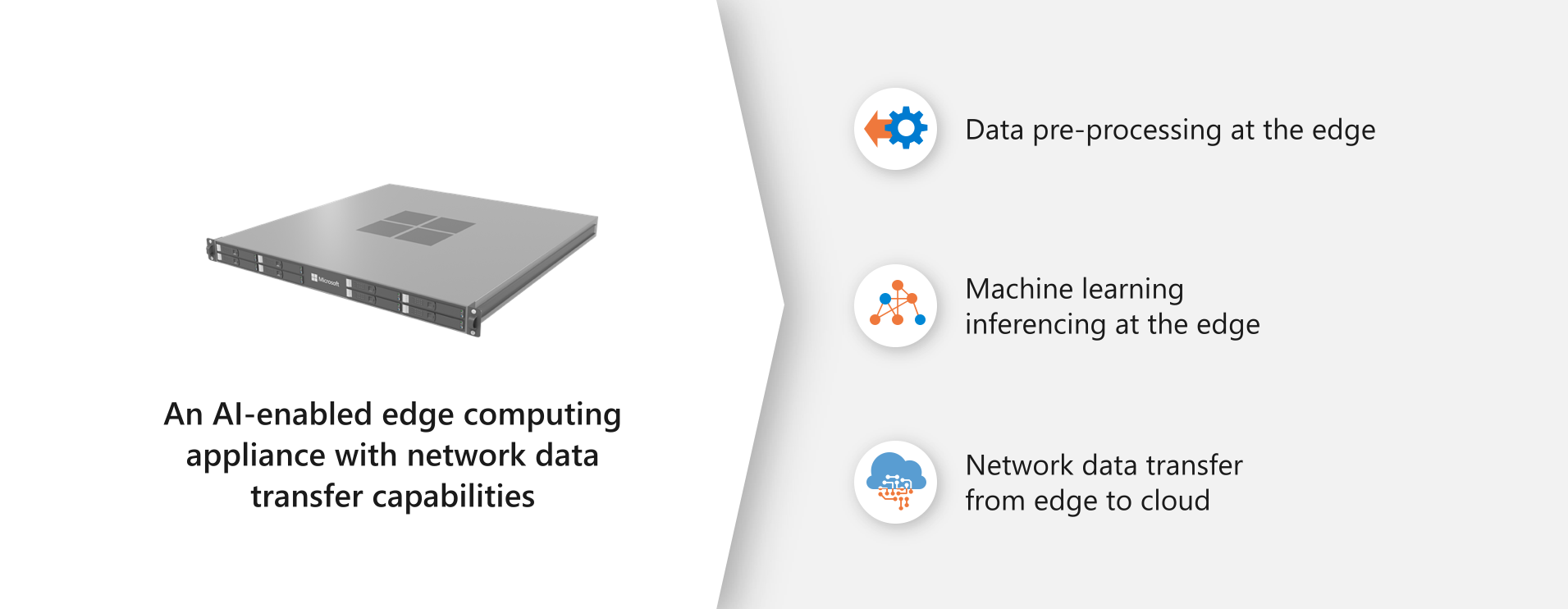

Azure Stack Edge

Azure Stack Edge (voorheen Azure Data Box Edge) is een edge-computingapparaat met AI-functionaliteit met mogelijkheden voor netwerkgegevensoverdracht. De nieuwste generatie van deze apparaten is afhankelijk van een ingebouwde GPU (Graphical Processing Unit) om versnelde AI-deductie mogelijk te maken. Azure Stack Edge maakt gebruik van GPU-hardware die systeemeigen is geïntegreerd in het apparaat om machine learning-algoritmen efficiënt aan de rand uit te voeren. Met de grootte en draagbaarheid kunt u Azure Stack Edge zo dicht mogelijk bij uw gebruikers, apps en gegevens uitvoeren. In afbeelding 6 ziet u de mogelijkheden van Azure Stack Edge en belangrijke use cases.

afbeelding 6. Mogelijkheden van Azure Stack Edge

afbeelding 6. Mogelijkheden van Azure Stack Edge

Azure Stack Edge biedt de volgende waardepropositie voor belangrijke use cases die worden weergegeven in afbeelding 6:

- Deductie met Azure Machine Learning: Deductie maakt deel uit van deep learning die plaatsvindt na modeltraining, zoals de voorspellingsfase die het gevolg is van het toepassen van geleerde mogelijkheden op nieuwe gegevens. Het is bijvoorbeeld het onderdeel dat een voertuig in een doelafbeelding herkent nadat het model is getraind door het verwerken van veel gelabelde voertuigafbeeldingen, vaak uitgebreid door computersynthese afbeeldingen (ook wel synthetische afbeeldingen genoemd). Met Azure Stack Edge kunt u Machine Learning-modellen (ML) uitvoeren om snel resultaten te verkrijgen en erop te reageren voordat de gegevens naar de cloud worden verzonden. De benodigde subset van gegevens (als er bandbreedtebeperkingen zijn) of de volledige gegevensset wordt overgebracht naar de cloud om de ML-modellen van de klant opnieuw te trainen en te verbeteren.

- Gegevens vooraf verwerken: analyseer gegevens van on-premises of IoT-apparaten om snel resultaten te verkrijgen terwijl u dicht bij de locatie blijft waar gegevens worden gegenereerd. Azure Stack Edge draagt de volledige gegevensset (of alleen de benodigde subset van gegevens wanneer bandbreedte een probleem is) over naar de cloud om geavanceerdere verwerking of diepere analyses uit te voeren. Voorverwerking kan worden gebruikt voor het aggregeren van gegevens, het wijzigen van gegevens (bijvoorbeeld het verwijderen van persoonsgegevens of andere gevoelige gegevens), het overdragen van gegevens die nodig zijn voor diepere analyses in de cloud en het analyseren en reageren op IoT-gebeurtenissen.

- Gegevens overdragen via een netwerk naar Azure: Gebruik Azure Stack Edge om gegevens over te dragen naar Azure om verdere berekeningen en analyses of voor archiveringsdoeleinden mogelijk te maken.

Het verzamelen, onderscheiden en distribueren van missiegegevens is essentieel voor het nemen van kritieke beslissingen. Hulpprogramma's waarmee u gegevens rechtstreeks aan de rand kunt verwerken en overdragen, maken deze functie mogelijk. Azure Stack Edge, met zijn lichte footprint en ingebouwde hardwareversnelling voor ML-inferencing, is bijvoorbeeld handig om de intelligentie van operationele eenheden in het veld of vergelijkbare missiebehoeften verder uit te werken met AI-oplossingen die zijn ontworpen voor de tactische voorhoede. Gegevensoverdracht van het veld, dat traditioneel complex en traag is, wordt naadloos gemaakt met de Azure Data Box-serie producten.

Deze producten combineren het beste van edge- en cloud-computing om nooit eerder mogelijke mogelijkheden te ontgrendelen, zoals synthetische toewijzing en deductie van ML-modellen. Van onderzeeërs tot vliegtuigen tot externe bases, Azure Stack Hub en Azure Stack Edge bieden u de mogelijkheid om de kracht van de cloud aan de rand te benutten.

Met Behulp van Azure in combinatie met Azure Stack Hub en Azure Stack Edge kunt u vertrouwelijke en gevoelige gegevens verwerken in een beveiligde geïsoleerde infrastructuur binnen de openbare cloud van Azure met meerdere tenants of uiterst gevoelige gegevens aan de rand onder uw volledige operationele controle. In de volgende sectie wordt een conceptuele architectuur voor geclassificeerde workloads beschreven.

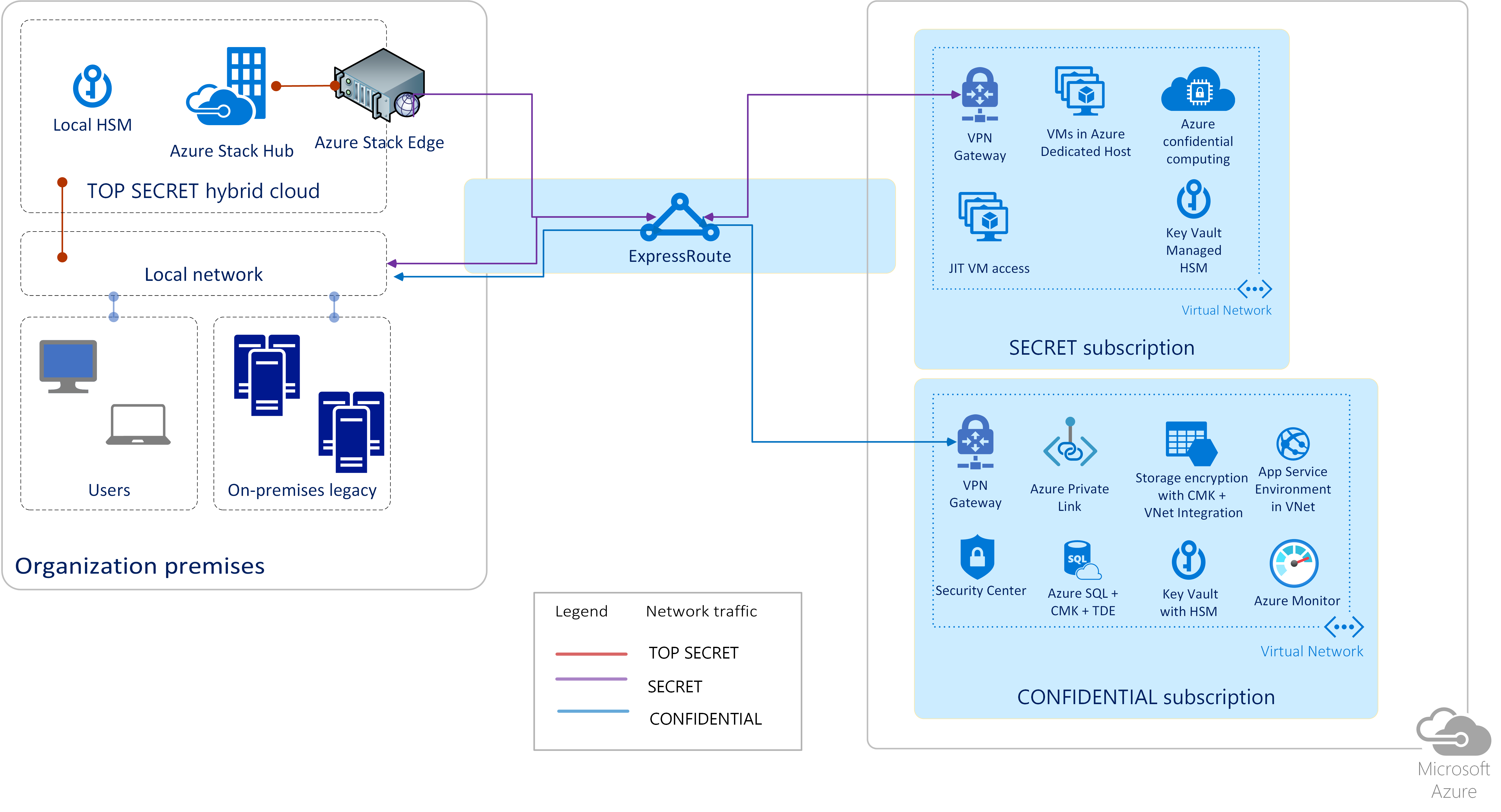

Conceptuele architectuur

Afbeelding 7 toont een conceptuele architectuur met producten en services die verschillende gegevensclassificaties ondersteunen. De openbare cloud van Azure voor meerdere tenants is het onderliggende cloudplatform dat deze architectuur mogelijk maakt. U kunt Azure uitbreiden met on-premises en edge-producten, zoals Azure Stack Hub en Azure Stack Edge, om tegemoet te komen aan kritieke workloads waarvoor u een verhoogd of exclusief operationeel beheer zoekt. Azure Stack Hub is bijvoorbeeld bedoeld voor on-premises implementatie in uw datacenter waar u volledige controle hebt over serviceconnectiviteit. Bovendien kan Azure Stack Hub worden geïmplementeerd om tactische edge-implementaties aan te pakken voor beperkte of geen connectiviteit, inclusief volledig mobiele scenario's.

afbeelding 7. Conceptuele architectuur voor geclassificeerde workloads

afbeelding 7. Conceptuele architectuur voor geclassificeerde workloads

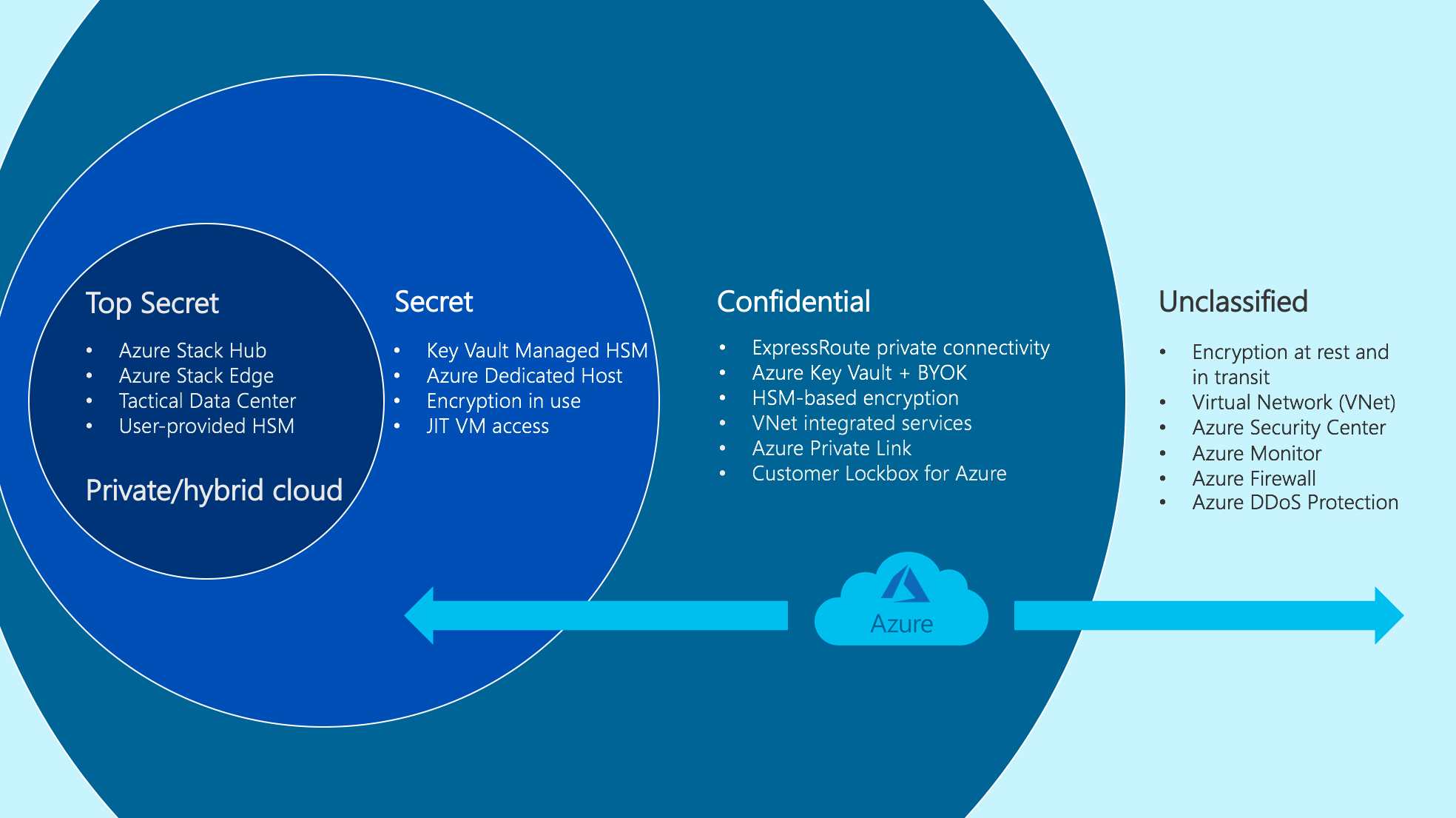

Voor geclassificeerde workloads kunt u de sleutel inrichten waarmee Azure-services doelworkloads kunnen beveiligen terwijl geïdentificeerde risico's worden beperkt. Azure, in combinatie met Azure Stack Hub en Azure Stack Edge, kan geschikt zijn voor privé- en hybride cloudimplementatiemodellen, waardoor ze geschikt zijn voor veel overheidsworkloads met zowel niet-geclassificeerde als geclassificeerde gegevens. De volgende taxonomie van gegevensclassificatie wordt in dit artikel gebruikt:

- Vertrouwelijk

- Geheim

- Topgeheim

Vergelijkbare schema's voor gegevensclassificatie bestaan in veel landen/regio's.

Voor zeer geheime gegevens kunt u Azure Stack Hub implementeren, die kan worden losgekoppeld van Azure en internet. Tactische Azure Stack Hub is ook beschikbaar om tactische edge-implementaties aan te pakken voor beperkte of geen connectiviteit, volledig mobiele vereisten en zware omstandigheden waarvoor militaire specificatieoplossingen nodig zijn. In afbeelding 8 ziet u de sleutel waarmee services worden ingeschakeld die u kunt inrichten voor verschillende workloads in Azure.

afbeelding 8. Azure-ondersteuning voor verschillende gegevensclassificaties

afbeelding 8. Azure-ondersteuning voor verschillende gegevensclassificaties

Vertrouwelijke gegevens

Hieronder vindt u belangrijke technologieën en services die nuttig kunnen zijn bij het implementeren van vertrouwelijke gegevens en workloads in Azure:

- Alle aanbevolen technologieën die worden gebruikt voor niet-geclassificeerde gegevens, met name services zoals Virtual Network (VNet), Microsoft Defender voor Cloud en Azure Monitor.

- Openbare IP-adressen zijn uitgeschakeld, zodat alleen verkeer via privéverbindingen wordt toegestaan, waaronder ExpressRoute en VPN-gateway (Virtual Private Network ).

- Gegevensversleuteling wordt aanbevolen met door de klant beheerde sleutels (CMK) in Azure Key Vault , ondersteund door HSM's (MultiTenant Hardware Security Modules) met FIPS 140-validatie.

- Alleen services die VNet-integratieopties ondersteunen, zijn ingeschakeld. Met Azure VNet kunt u Azure-resources in een niet-internetrouteerbaar netwerk plaatsen, dat vervolgens kan worden verbonden met uw on-premises netwerk met behulp van VPN-technologieën. VNet-integratie biedt web-apps toegang tot resources in het virtuele netwerk.

- U kunt Azure Private Link gebruiken om toegang te krijgen tot Azure PaaS-services via een privé-eindpunt in uw VNet, zodat verkeer tussen uw VNet en de service wordt verplaatst via het wereldwijde backbone-netwerk van Microsoft, waardoor de service niet meer beschikbaar hoeft te worden gemaakt op het openbare internet.

- Met Customer Lockbox voor Azure kunt u verhoogde toegangsaanvragen voor uw gegevens goedkeuren/weigeren in ondersteuningsscenario's. Het is een uitbreiding van de Just-In-Time-werkstroom (JIT) die wordt geleverd met volledige auditlogboekregistratie ingeschakeld.

Met behulp van de cloudmogelijkheden voor meerdere tenants van Azure kunt u het isolatie- en beveiligingsniveau bereiken dat nodig is om vertrouwelijke gegevens op te slaan. U moet Microsoft Defender voor Cloud en Azure Monitor gebruiken om inzicht te krijgen in uw Azure-omgevingen, inclusief de beveiligingspostuur van uw abonnementen.

Geheime gegevens

Hieronder vindt u belangrijke technologieën en services die nuttig kunnen zijn bij het implementeren van geheime gegevens en workloads in Azure:

- Alle aanbevolen technologieën die worden gebruikt voor vertrouwelijke gegevens.

- Gebruik Beheerde HSM van Azure Key Vault, dat een volledig beheerde, maximaal beschikbare HSM met één tenant als een service biedt die gebruikmaakt van met FIPS 140 Level 3 gevalideerde HSM's. Elk beheerd HSM-exemplaar is gebonden aan een afzonderlijk beveiligingsdomein dat door u wordt beheerd en cryptografisch is geïsoleerd van exemplaren die tot andere klanten behoren.

- Azure Dedicated Host fysieke servers biedt die een of meer Virtuele Azure-machines kunnen hosten en toegewezen zijn aan één Azure-abonnement. U kunt toegewezen hosts inrichten in een regio, beschikbaarheidszone en foutdomein. Vervolgens kunt u VM's rechtstreeks in ingerichte hosts plaatsen met behulp van de configuratie die het beste aan uw behoeften voldoet. Toegewezen host biedt hardware-isolatie op het niveau van de fysieke server, zodat u uw Azure-VM's kunt plaatsen op een geïsoleerde en toegewezen fysieke server waarop alleen de workloads van uw organisatie worden uitgevoerd om te voldoen aan de nalevingsvereisten van het bedrijf.

- Met versnelde FPGA-netwerken op basis van Azure SmartNICs kunt u hostnetwerken offloaden naar toegewezen hardware, tunneling inschakelen voor VNets, beveiliging en taakverdeling. Offloaden van netwerkverkeer naar een toegewezen chip beschermt tegen side-channel aanvallen op de hoofd-CPU.

- Azure Confidential Computing biedt versleuteling van gegevens terwijl deze in gebruik zijn, zodat gegevens altijd onder uw controle blijven. Gegevens worden beveiligd in een op hardware gebaseerde vertrouwde uitvoeringsomgeving (TEE, ook wel enclave genoemd) en er is geen manier om gegevens of bewerkingen van buiten de enclave weer te geven.

- Just-In-Time (JIT)-toegang tot virtuele machines (VM) kan worden gebruikt om binnenkomend verkeer naar Azure-VM's te beperken door NSG-regels te maken. U selecteert poorten op de virtuele machine waarop binnenkomend verkeer wordt vergrendeld en wanneer een gebruiker toegang tot een VIRTUELE machine aanvraagt, controleert Microsoft Defender for Cloud of de gebruiker over de juiste RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) beschikt.

Voor geheime gegevens in de openbare multitenantcloud van Azure kunt u extra technologieën en services implementeren op basis van deze technologieën die worden gebruikt voor vertrouwelijke gegevens en ingerichte services beperken tot die services die voldoende isolatie bieden. Deze services bieden verschillende isolatieopties tijdens runtime. Ze ondersteunen ook gegevensversleuteling in rust met behulp van door de klant beheerde sleutels in HSM's met één enkele huurder die door u worden beheerd en cryptografisch geïsoleerd zijn van HSM-exemplaren die toebehoren aan andere klanten.

Belangrijkste geheime gegevens

Hieronder vindt u belangrijke producten die nuttig kunnen zijn bij het implementeren van de belangrijkste geheime gegevens en workloads in Azure:

- Alle aanbevolen technologieën die worden gebruikt voor geheime gegevens.

- Met Azure Stack Hub (voorheen Azure Stack) kunt u workloads uitvoeren met dezelfde architectuur en API's als in Azure, terwijl u een fysiek geïsoleerd netwerk hebt voor uw hoogste classificatiegegevens.

- Met Azure Stack Edge (voorheen Azure Data Box Edge) kunt u gegevens van de hoogste classificatie opslaan en verwerken, maar kunt u ook resulterende informatie of modellen rechtstreeks uploaden naar Azure. Deze benadering maakt een pad voor het delen van gegevens tussen domeinen waarmee het eenvoudiger en veiliger wordt.

- Naast Azure Stack Hub, dat is bedoeld voor on-premises implementatie (bijvoorbeeld in een datacenter), is een robuuste en veldimplementatiebare versie met de naam Tactische Azure Stack Hub ook beschikbaar om tactische edge-implementaties aan te pakken voor beperkte of geen connectiviteit, volledig mobiele vereisten en zware omstandigheden waarvoor militaire specificatieoplossingen nodig zijn.

- Met door de gebruiker geleverde hardwarebeveiligingsmodules (HSM's) kunt u uw versleutelingssleutels opslaan in HSM's die on-premises zijn geïmplementeerd en uitsluitend door u worden beheerd.