Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Microsoft Azure is een platform voor openbare multitenant-cloudservices met hyperscale dat u toegang biedt tot een omgeving met uitgebreide functies met de nieuwste cloudinnovaties zoals kunstmatige intelligentie, machine learning, IoT-services, big data-analyses, intelligente edge en nog veel meer om u te helpen de efficiëntie te vergroten en inzicht te krijgen in uw activiteiten en prestaties.

Een multitenant-cloudplatform impliceert dat meerdere klanttoepassingen en -gegevens worden opgeslagen op dezelfde fysieke hardware. Azure maakt gebruik van logische isolatie om uw toepassingen en gegevens van andere klanten te scheiden. Deze aanpak biedt de schaal en economische voordelen van multitenant-cloudservices, terwijl andere klanten strikt voorkomen dat ze toegang hebben tot uw gegevens of toepassingen.

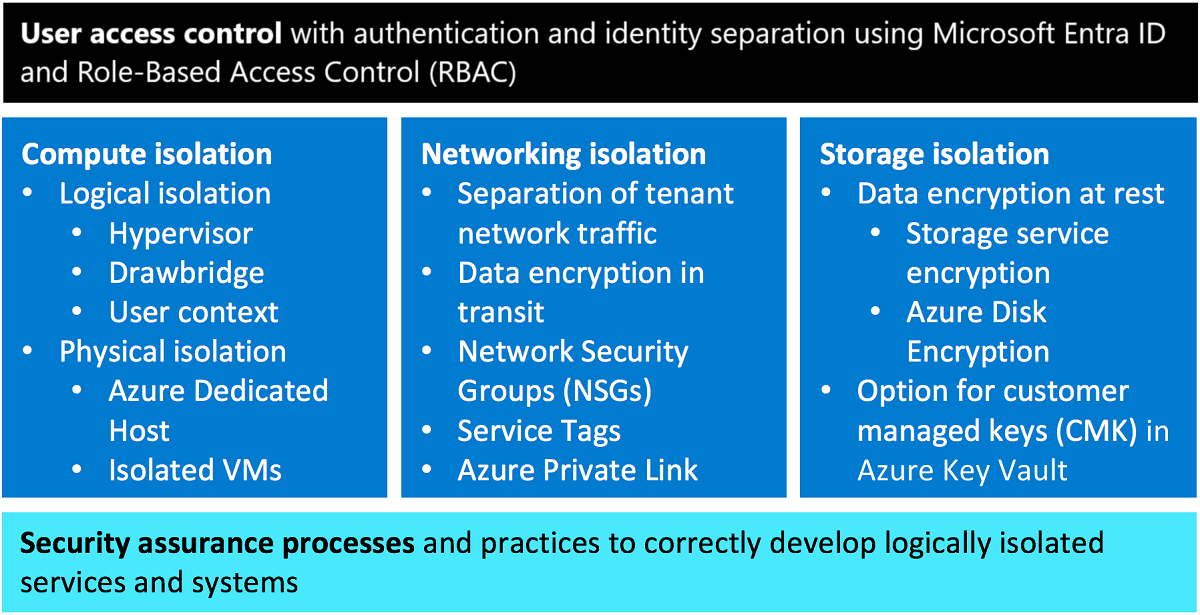

Azure richt zich op het waargenomen risico van het delen van resources door een betrouwbare basis te bieden voor het garanderen van multitenant, cryptografisch bepaalde, logisch geïsoleerde cloudservices met behulp van een gemeenschappelijke set principes:

- Besturingselementen voor gebruikerstoegang met verificatie en identiteitsscheiding

- Rekenisolatie voor verwerking

- Netwerkisolatie, inclusief gegevensversleuteling tijdens overdracht

- Opslagisolatie met gegevensversleuteling in rusttoestand

- Beveiligingscontroleprocessen die zijn ingesloten in serviceontwerp om logisch geïsoleerde services correct te ontwikkelen

Multitenancy in de openbare cloud verbetert de efficiëntie door resources te multiplexen onder verschillende klanten tegen lage kosten; Deze benadering introduceert echter het waargenomen risico dat samenhangt met het delen van resources. Azure lost dit risico op door een betrouwbare basis te bieden voor geïsoleerde cloudservices met behulp van een benadering met meerdere lagen die wordt weergegeven in afbeelding 1.

Afbeelding 1. Azure-isolatiebenaderingen

Afbeelding 1. Azure-isolatiebenaderingen

Hieronder vindt u een korte samenvatting van isolatiemethoden.

Besturingselementen voor gebruikerstoegang met verificatie en identiteitsscheiding : alle gegevens in Azure, ongeacht het type of de opslaglocatie, zijn gekoppeld aan een abonnement. Een cloudtenant kan worden weergegeven als een toegewezen exemplaar van Microsoft Entra-id dat uw organisatie ontvangt en eigenaar is wanneer u zich registreert voor een Microsoft-cloudservice. De identiteits- en toegangsstack helpt bij het afdwingen van isolatie tussen abonnementen, waaronder het beperken van de toegang tot resources binnen een abonnement alleen voor geautoriseerde gebruikers.

Rekenisolatie : Azure biedt u zowel logische als fysieke rekenisolatie voor verwerking. Logische isolatie wordt geïmplementeerd via:

- Hypervisorisolatie voor services die cryptografisch bepaalde isolatie bieden met behulp van afzonderlijke virtuele machines en azure Hypervisor-isolatie.

- Drawbridge-isolatie binnen een virtuele machine (VM) voor services die cryptografisch bepaalde isolatie bieden voor workloads die op dezelfde virtuele machine worden uitgevoerd met behulp van isolatie die wordt geleverd door Drawbridge. Deze services bieden kleine verwerkingseenheden met behulp van klantcode.

-

Isolatie op basis van gebruikerscontext voor services die uitsluitend bestaan uit door Microsoft beheerde code en klantcode mag niet worden uitgevoerd.

Naast robuuste logische rekenisolatie die standaard beschikbaar is voor alle Azure-tenants, kunt u, als u behoefte hebt aan fysieke rekenisolatie, Gebruikmaken van Azure Dedicated Host of geïsoleerde virtuele machines, die zijn geïmplementeerd op serverhardware die is toegewezen aan één klant.

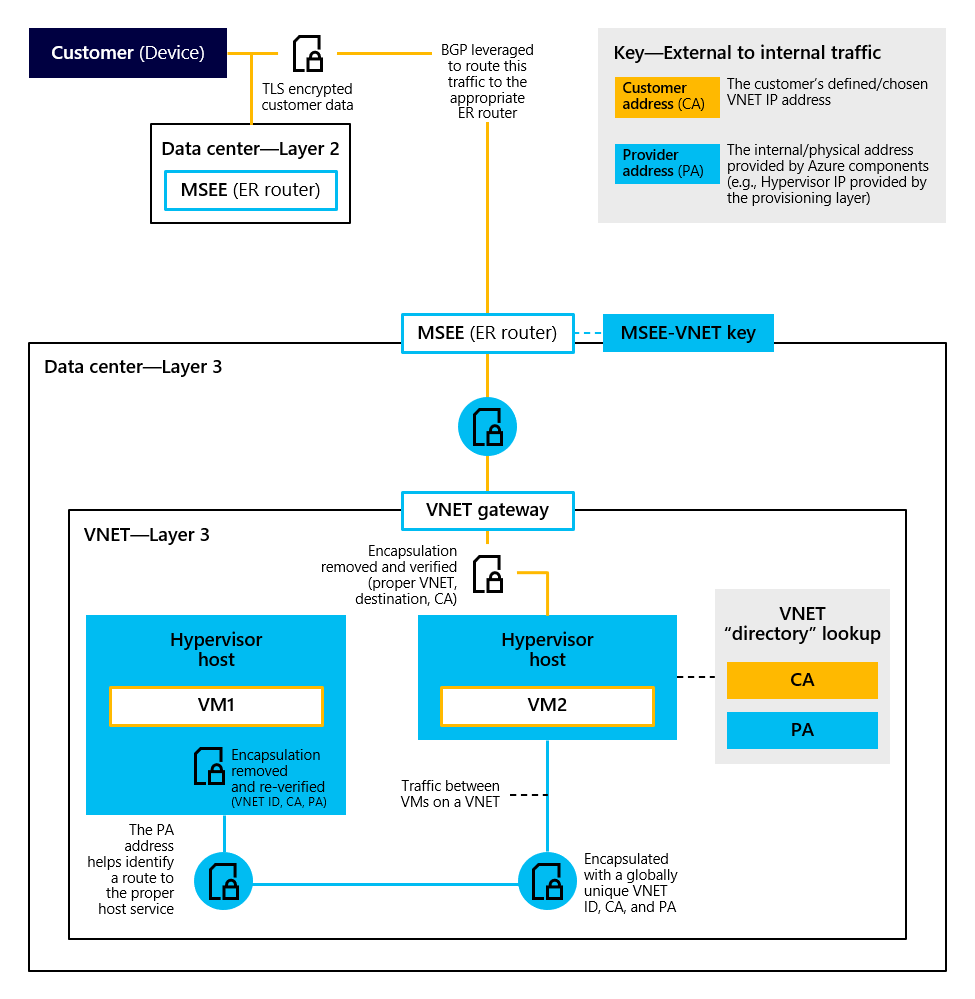

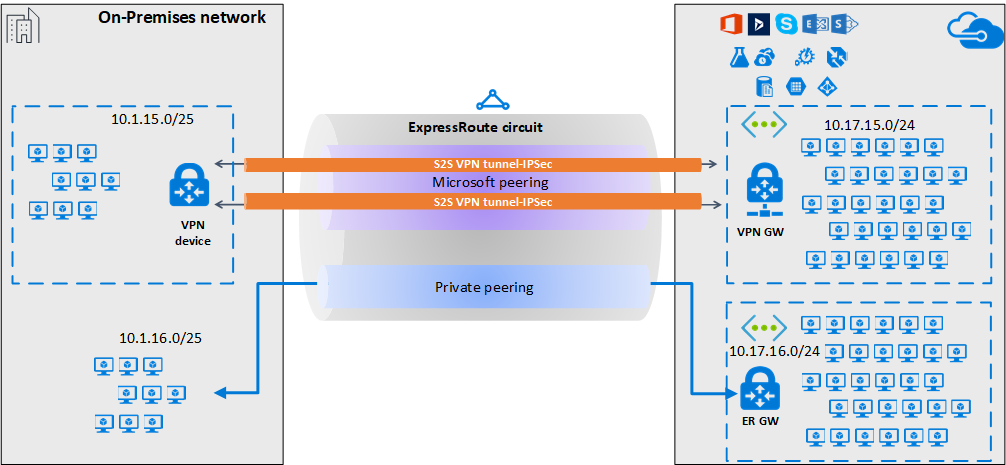

Netwerkisolatie : Azure Virtual Network (VNet) helpt ervoor te zorgen dat uw privénetwerkverkeer logisch wordt geïsoleerd van verkeer dat tot andere klanten behoort. Services kunnen communiceren met behulp van openbare IP-adressen of privé-IP-adressen (VNet). Communicatie tussen uw VM's blijft privé binnen een VNet. U kunt uw VNets verbinden via VNet-peering of VPN-gateways, afhankelijk van uw connectiviteitsopties, waaronder bandbreedte, latentie en versleutelingsvereisten. U kunt netwerkbeveiligingsgroepen (NSG's) gebruiken om netwerkisolatie te bereiken en uw Azure-resources te beschermen tegen internet en toegang te krijgen tot Azure-services met openbare eindpunten. U kunt servicetags voor virtueel netwerk gebruiken om netwerktoegangsbeheer te definiëren voor netwerkbeveiligingsgroepen of Azure Firewall. Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een bepaalde Azure-service. Microsoft beheert de adresvoorvoegsels die worden omvat door de servicetag en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor de complexiteit van frequente updates voor netwerkbeveiligingsregels wordt verminderd. Bovendien kunt u Private Link gebruiken om toegang te krijgen tot Azure PaaS-services via een privé-eindpunt in uw VNet, zodat verkeer tussen uw VNet en de service via het wereldwijde backbone-netwerk van Microsoft wordt verplaatst, waardoor de service niet meer beschikbaar hoeft te worden gemaakt op het openbare internet. Ten slotte biedt Azure opties voor het versleutelen van gegevens tijdens overdracht, waaronder end-to-end-versleuteling van netwerkverkeer (Transport Layer Security) met TLS-beëindiging met behulp van Key Vault-certificaten, VPN-versleuteling met behulp van IPsec en Azure ExpressRoute-versleuteling met behulp van MACsec met cmk-ondersteuning (door de klant beheerde sleutels).

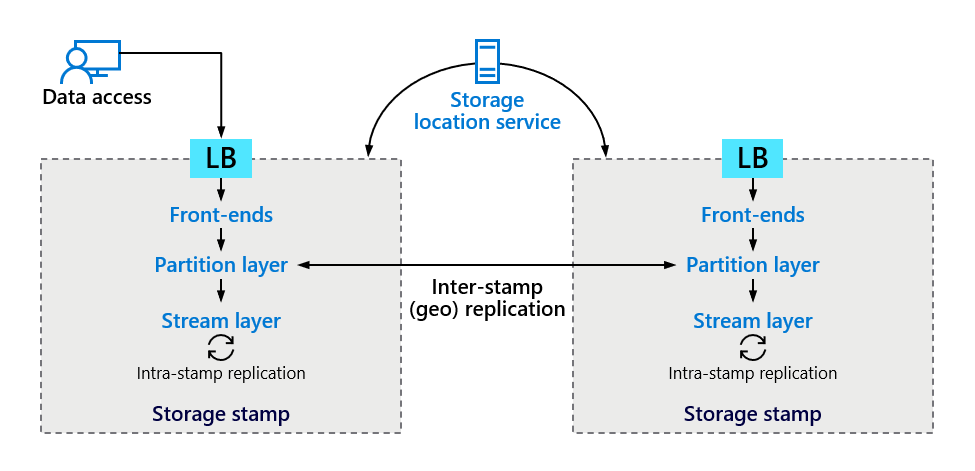

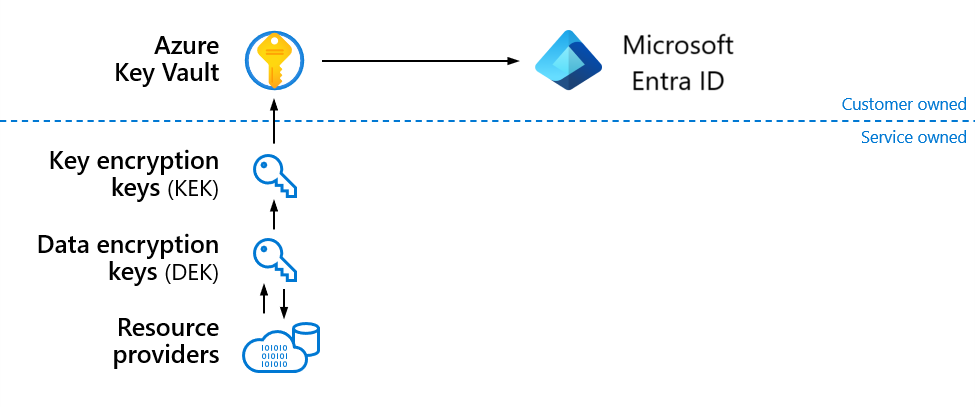

Opslagisolatie – Om cryptografische zekerheid van logische gegevensisolatie te garanderen, maakt Azure Storage gebruik van gegevensversleuteling in rust met behulp van geavanceerde algoritmen en meerdere versleutelingsmethoden. Dit proces is afhankelijk van meerdere versleutelingssleutels en -services, zoals Azure Key Vault en Microsoft Entra ID, om veilige toegang tot sleutels en gecentraliseerd sleutelbeheer te garanderen. Azure Storage-serviceversleuteling zorgt ervoor dat gegevens automatisch worden versleuteld voordat ze naar Azure Storage worden bewaard en ontsleuteld voordat ze worden opgehaald. Alle gegevens die naar Azure Storage worden geschreven, worden versleuteld via FIPS 140 gevalideerde 256-bits AES-versleuteling en u kunt Key Vault gebruiken voor door de klant beheerde sleutels (CMK). Versleuteling van de Azure Storage-service versleutelt de pagina blobs die de schijven van virtuele Azure-machines opslaan. Bovendien kan Azure Disk Encryption eventueel worden gebruikt voor het versleutelen van Azure Windows- en Linux IaaS Virtual Machine-schijven om de opslagisolatie te vergroten en cryptografische zekerheid te garanderen van uw gegevens die zijn opgeslagen in Azure. Deze versleuteling omvat beheerde schijven.

Processen en praktijken voor beveiligingsgarantie – Azure-isolatiegarantie wordt verder afgedwongen door het interne gebruik van de Security Development Lifecycle (SDL) en andere sterke beveiligingsgarantieprocessen om aanvalsvlakken te beschermen en bedreigingen te beperken. Microsoft heeft toonaangevende processen en hulpprogramma's ontwikkeld die een hoge mate van vertrouwen bieden in de azure-isolatiegarantie.

In overeenstemming met het model voor gedeelde verantwoordelijkheid in cloud-computing, terwijl u workloads migreert van uw on-premises datacenter naar de cloud, varieert de afbakening van de verantwoordelijkheid tussen u en de cloudserviceprovider, afhankelijk van het cloudservicemodel. Met het IaaS-model (Infrastructure as a Service) eindigt de verantwoordelijkheid van Microsoft bijvoorbeeld op de hypervisorlaag en bent u verantwoordelijk voor alle lagen boven de virtualisatielaag, inclusief het onderhouden van het basisbesturingssysteem in gast-VM's. U kunt Azure-isolatietechnologieën gebruiken om het gewenste isolatieniveau te bereiken voor uw toepassingen en gegevens die in de cloud zijn geïmplementeerd.

In dit artikel worden belangrijke overwegingen of acties die deel uitmaken van uw verantwoordelijkheid, uiteengezet in kaders. U kunt bijvoorbeeld Azure Key Vault gebruiken om uw geheimen op te slaan, inclusief versleutelingssleutels die onder uw beheer blijven.

Opmerking

Het gebruik van Azure Key Vault voor door de klant beheerde sleutels (CMK) is optioneel en vertegenwoordigt uw verantwoordelijkheid.

Extra resources:

Dit artikel bevat technische richtlijnen voor het oplossen van veelvoorkomende beveiligings- en isolatieproblemen die relevant zijn voor cloudimplementatie. Het verkent ook ontwerpprincipes en -technologieën die beschikbaar zijn in Azure om u te helpen bij het bereiken van uw veilige isolatiedoelstellingen.

Aanbeveling

Raadpleeg de documentatie van Azure Security Benchmark voor aanbevelingen voor het verbeteren van de beveiliging van toepassingen en gegevens die zijn geïmplementeerd in Azure.

Isolatie op basis van identiteit

Microsoft Entra ID is een identiteitsopslagplaats en cloudservice die verificatie, autorisatie en toegangsbeheer biedt voor uw gebruikers, groepen en objecten. Microsoft Entra ID kan worden gebruikt als een zelfstandige cloudmap of als een geïntegreerde oplossing met bestaande on-premises Active Directory om belangrijke bedrijfsfuncties zoals adreslijstsynchronisatie en eenmalige aanmelding mogelijk te maken.

Elk Azure-abonnement is gekoppeld aan een Microsoft Entra-tenant. Met behulp van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) kunnen gebruikers, groepen en toepassingen uit die directory toegang krijgen tot resources in het Azure-abonnement. Een opslagaccount kan bijvoorbeeld in een resourcegroep worden geplaatst om de toegang tot dat specifieke opslagaccount te beheren met behulp van Microsoft Entra-id. Azure Storage definieert een set ingebouwde Azure-rollen die algemene machtigingen omvatten die worden gebruikt voor toegang tot blob- of wachtrijgegevens. Een aanvraag bij Azure Storage kan worden geautoriseerd met uw Microsoft Entra-account of de sleutel van het opslagaccount. Op deze manier kunnen alleen specifieke gebruikers toegang krijgen tot gegevens in Azure Storage.

Zero Trust-architectuur

Alle gegevens in Azure, ongeacht het type of de opslaglocatie, zijn gekoppeld aan een abonnement. Een cloudtenant kan worden weergegeven als een toegewezen exemplaar van Microsoft Entra-id dat uw organisatie ontvangt en eigenaar is wanneer u zich registreert voor een Microsoft-cloudservice. Verificatie voor Azure Portal wordt uitgevoerd via Microsoft Entra-id met behulp van een identiteit die is gemaakt in Microsoft Entra ID of federatief is met een on-premises Active Directory. De identiteits- en toegangsstack helpt bij het afdwingen van isolatie tussen abonnementen, waaronder het beperken van de toegang tot resources binnen een abonnement alleen voor geautoriseerde gebruikers. Deze toegangsbeperking is een overkoepelend doel van het Zero Trust-model, dat ervan uitgaat dat het netwerk is aangetast en een fundamentele verschuiving van het perimeterbeveiligingsmodel vereist. Bij het evalueren van toegangsaanvragen moeten alle aanvragende gebruikers, apparaten en toepassingen als niet-vertrouwd worden beschouwd totdat hun integriteit kan worden gevalideerd in overeenstemming met de ontwerpprincipes van Zero Trust. Microsoft Entra ID biedt de sterke, adaptieve, op standaarden gebaseerde identiteitsverificatie die is vereist in een Zero Trust-framework.

Opmerking

Extra bronnen:

- Zie het Zero Trust Guidance Center voor meer informatie over het implementeren van Zero Trust-architectuur in Azure.

- Zie NIST SP 800-207Zero Trust Architecture voor definities en algemene implementatiemodellen.

Microsoft Entra ID

De scheiding van de accounts die worden gebruikt voor het beheren van cloudtoepassingen is essentieel voor het bereiken van logische isolatie. Accountisolatie in Azure wordt bereikt met behulp van Microsoft Entra ID en de mogelijkheden ervan ter ondersteuning van gedetailleerd op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC). Elk Azure-account is gekoppeld aan één Microsoft Entra-tenant. Gebruikers, groepen en toepassingen uit die directory kunnen resources beheren in Azure. U kunt de juiste toegangsrechten toewijzen met behulp van Azure Portal, Azure-opdrachtregelprogramma's en Azure Management-API's. Elke Microsoft Entra-tenant is uniek en gescheiden van andere Azure-AD's. Een Microsoft Entra-exemplaar is logisch geïsoleerd met behulp van beveiligingsgrenzen om te voorkomen dat klantgegevens en identiteitsgegevens binnenkomen, waardoor gebruikers en beheerders van een Microsoft Entra-id geen toegang hebben tot of inbreuk kunnen maken op gegevens in een ander Microsoft Entra-exemplaar, hetzij kwaadwillig of per ongeluk. Microsoft Entra ID wordt fysiek geïsoleerd uitgevoerd op toegewezen servers die logisch zijn geïsoleerd naar een toegewezen netwerksegment en waarbij pakketfiltering op hostniveau en Windows Firewall-services extra beveiliging bieden tegen niet-vertrouwd verkeer.

Microsoft Entra ID implementeert uitgebreide functies voor gegevensbescherming, waaronder tenantisolatie en toegangsbeheer, gegevensversleuteling tijdens overdracht, geheimenversleuteling en -beheer, versleuteling op schijfniveau, geavanceerde cryptografische algoritmen die worden gebruikt door verschillende Microsoft Entra-onderdelen, operationele overwegingen voor gegevens voor insider-toegang en meer. Gedetailleerde informatie is beschikbaar in een whitepaper Microsoft Entra Data Security Considerations.

Tenantisolatie in Microsoft Entra-id omvat twee primaire elementen:

- Voorkomen van datalekken en toegang over tenants, wat betekent dat gegevens die behoren tot tenant A op geen enkele manier kunnen worden verkregen door gebruikers van tenant B zonder expliciete autorisatie van tenant A.

- Isolatie van resourcetoegang tussen tenants, wat betekent dat bewerkingen die door Tenant A worden uitgevoerd, geen invloed hebben op de toegang tot resources voor Tenant B.

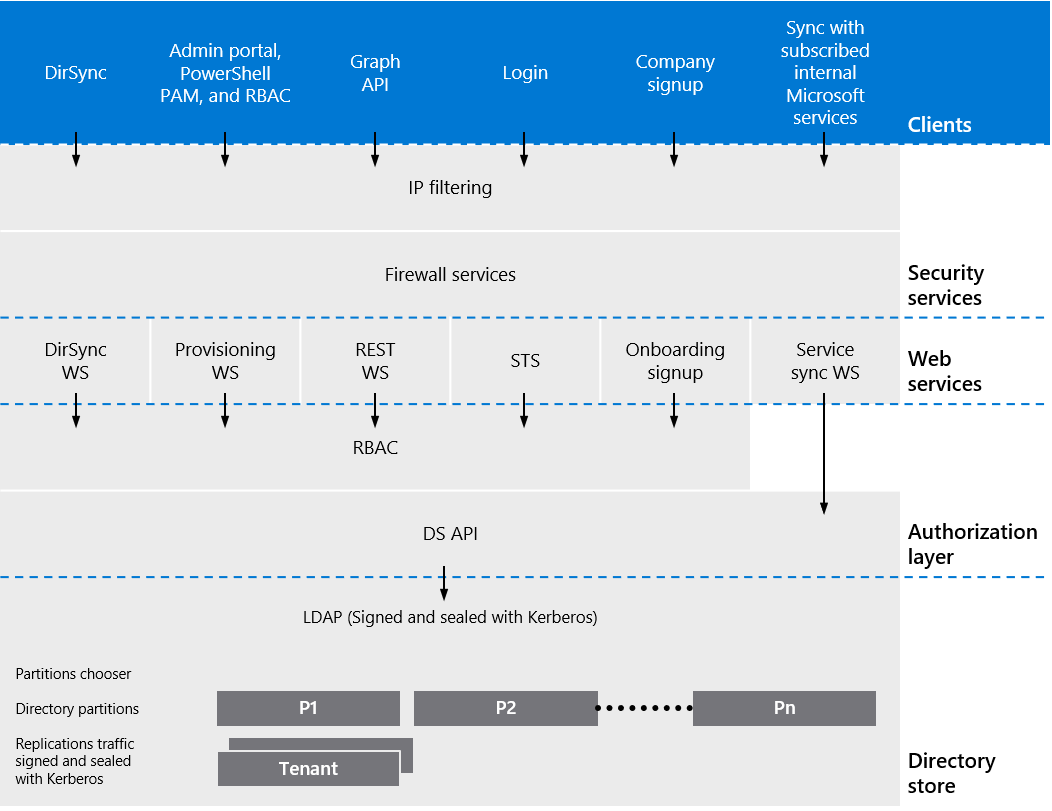

Zoals wordt weergegeven in afbeelding 2, vereist toegang via Microsoft Entra ID gebruikersverificatie via een StS (Security Token Service). Het autorisatiesysteem gebruikt informatie over de aanwezigheid en de ingeschakelde status van de gebruiker via de Directory Services API en Azure RBAC om te bepalen of toegang tot de gerichte Microsoft Entra-instantie is toegestaan tijdens de sessie. Afgezien van verificatie op basis van tokens die rechtstreeks aan de gebruiker is gekoppeld, biedt Microsoft Entra ID verdere ondersteuning voor logische isolatie in Azure via:

- Microsoft Entra-exemplaren zijn afzonderlijke containers en er is geen relatie tussen deze containers.

- Microsoft Entra-gegevens worden opgeslagen in partities en elke partitie heeft een vooraf bepaalde set replica's die worden beschouwd als de voorkeurs primaire replica's. Het gebruik van replica's biedt hoge beschikbaarheid van Microsoft Entra-services ter ondersteuning van identiteitsscheiding en logische isolatie.

- Access is niet toegestaan voor Microsoft Entra-exemplaren, tenzij de beheerder van het Microsoft Entra-exemplaar deze verleent via federatie of inrichting van gebruikersaccounts van andere Microsoft Entra-exemplaren.

- Fysieke toegang tot servers die bestaan uit de Microsoft Entra-service en directe toegang tot de back-endsystemen van Microsoft Entra ID is beperkt tot correct geautoriseerde Operationele Rollen van Microsoft met behulp van het Privileged Access Management System (JIT) van Just-In-Time (JIT).

- Microsoft Entra-gebruikers hebben geen toegang tot fysieke assets of locaties, waardoor het niet mogelijk is om de logische controles van Azure RBAC-beleid te omzeilen.

Afbeelding 2. Isolatie van logische tenants van Microsoft Entra

Afbeelding 2. Isolatie van logische tenants van Microsoft Entra

Kortom, de benadering van Azure voor isolatie van logische tenants maakt gebruik van identiteit, beheerd via Microsoft Entra-id, als de eerste logische controlegrens voor het bieden van toegang op tenantniveau tot resources en autorisatie via Azure RBAC.

Beheer van gegevensversleutelingssleutels

Azure biedt uitgebreide ondersteuning voor het beveiligen van uw gegevens met behulp van gegevensversleuteling, waaronder verschillende versleutelingsmodellen:

- Versleuteling aan de serverzijde die gebruikmaakt van door de service beheerde sleutels, door de klant beheerde sleutels in Azure of door de klant beheerde sleutels op door de klant beheerde hardware.

- Versleuteling aan de clientzijde waarmee u sleutels on-premises of op een andere veilige locatie kunt beheren en opslaan.

Gegevensversleuteling biedt isolatiegaranties die rechtstreeks zijn gekoppeld aan toegang tot versleutelingssleutels (cryptografische sleutels). Omdat Azure sterke coderingen gebruikt voor gegevensversleuteling, hebben alleen entiteiten met toegang tot cryptografische sleutels toegang tot gegevens. Als u cryptografische sleutels verwijdert of weer inroept, worden de bijbehorende gegevens niet toegankelijk. Meer informatie over gegevensversleuteling tijdens overdracht vindt u in de sectie Netwerkisolatie , terwijl gegevensversleuteling in rust wordt behandeld in de sectie Isolatie van opslag .

Met Azure kunt u dubbele versleuteling afdwingen voor zowel data-at-rest als data in transit. Met dit model zijn twee of meer versleutelingslagen ingeschakeld om te beschermen tegen inbreuk op elke versleutelingslaag.

Azure Key Vault

De juiste beveiliging en het juiste beheer van cryptografische sleutels is essentieel voor gegevensbeveiliging. Azure Key Vault is een cloudservice voor het veilig opslaan en beheren van geheimen. De Key Vault-service ondersteunt twee resourcetypen die worden beschreven in de rest van deze sectie:

- Vault ondersteunt met software beveiligde en hardwarebeveiligingsmodule (HSM)-beveiligde geheimen, sleutels en certificaten.

- Beheerde HSM ondersteunt alleen cryptografische sleutels die met HSM zijn beveiligd.

Als u extra beveiliging nodig hebt voor uw meest gevoelige klantgegevens die zijn opgeslagen in Azure-services, kunt u deze versleutelen met uw eigen versleutelingssleutels die u in Key Vault bepaalt.

De Key Vault-service biedt een abstractie van de onderliggende HSM's. Het biedt een REST API voor het inschakelen van servicegebruik vanuit cloudtoepassingen en -verificatie via Microsoft Entra ID , zodat u verificatie, herstel na noodgevallen, hoge beschikbaarheid en elasticiteit kunt centraliseren en aanpassen. Key Vault ondersteunt cryptografische sleutels van verschillende typen, grootten en curven, waaronder RSA- en Elliptic Curve-sleutels. Met beheerde HSM's is ondersteuning ook beschikbaar voor AES-symmetrische sleutels.

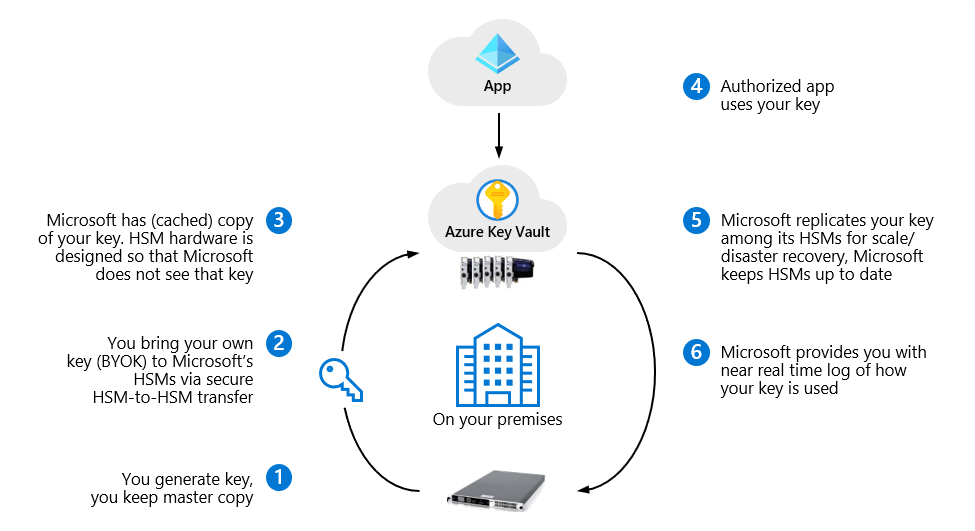

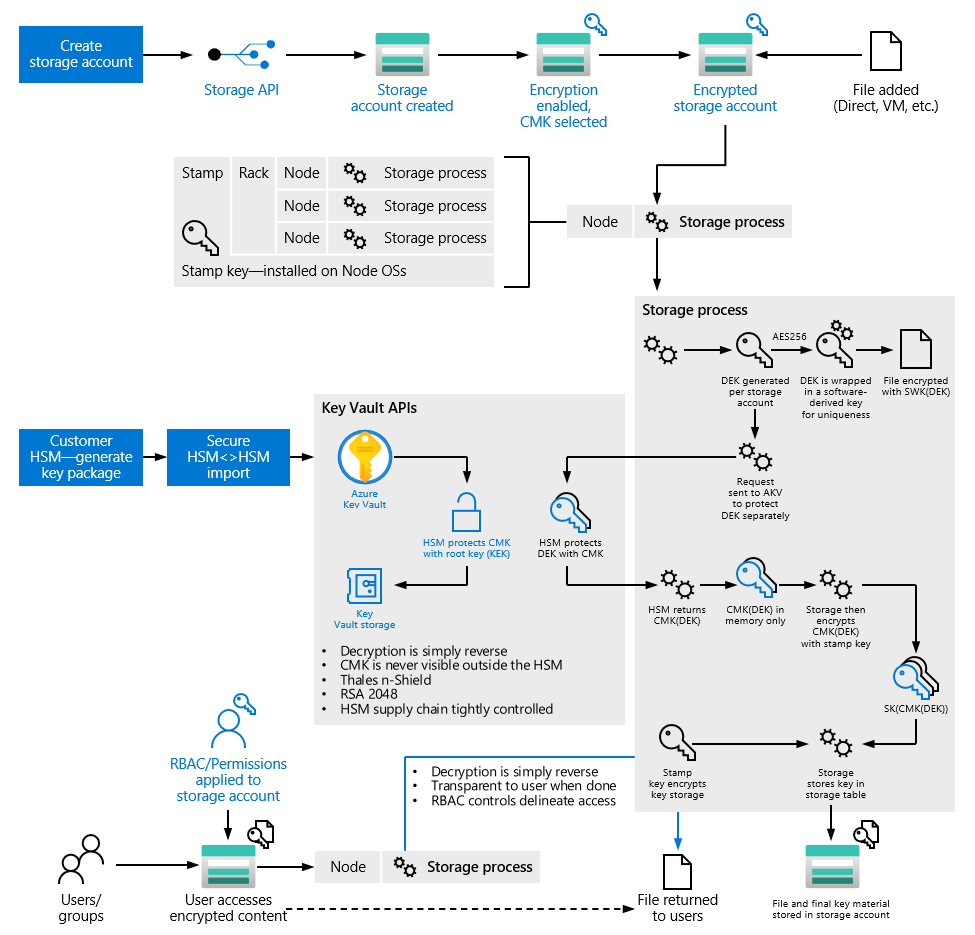

Met Key Vault kunt u versleutelingssleutels in HSM's importeren of genereren, zodat sleutels nooit de HSM-beveiligingsgrens verlaten ter ondersteuning van BYOK-scenario's (Bring Your Own Key), zoals wordt weergegeven in afbeelding 3.

Afbeelding 3. Azure Key Vault-ondersteuning voor Bring Your Own Key (BYOK)

Afbeelding 3. Azure Key Vault-ondersteuning voor Bring Your Own Key (BYOK)

Sleutels die worden gegenereerd binnen de Key Vault-HSM's kunnen niet worden geëxporteerd. Er kan geen duidelijke tekstversie van de sleutel buiten de HSM's zijn. Deze koppeling wordt afgedwongen door de onderliggende HSM. De BYOK-functionaliteit is beschikbaar met zowel de -sleutelkluizen als de -beheerde HSM's. Methoden voor het overdragen van met HSM beveiligde sleutels naar Key Vault variëren, afhankelijk van de onderliggende HSM, zoals wordt uitgelegd in de onlinedocumentatie.

Opmerking

Azure Key Vault is zodanig ontworpen, geïmplementeerd en beheerd dat Microsoft en de bijbehorende agents geen toegang hebben tot gegevens die zijn opgeslagen in de service, met inbegrip van cryptografische sleutels, gebruiken of extraheren. Zie Hoe beveiligt Azure Key Vault uw sleutels voor meer informatie?

Key Vault biedt een robuuste oplossing voor levenscyclusbeheer van versleutelingssleutels. Bij het maken wordt elke sleutelkluis of beheerde HSM automatisch gekoppeld aan de Microsoft Entra-tenant die eigenaar is van het abonnement. Iedereen die inhoud probeert te beheren of op te halen uit een sleutelkluis of beheerde HSM, moet correct worden geverifieerd en geautoriseerd:

- Met verificatie wordt de identiteit van de aanroeper (gebruiker of toepassing) vastgesteld.

- Autorisatie bepaalt welke bewerkingen de aanroeper kan uitvoeren, op basis van een combinatie van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) en sleutelkluistoegangsbeleid of beheerde lokale RBAC van HSM.

Microsoft Entra ID dwingt isolatie van tenants af en implementeert robuuste maatregelen om toegang door onbevoegde partijen te voorkomen, zoals eerder beschreven in de sectie Microsoft Entra-id . Toegang tot een sleutelkluis of beheerde HSM wordt beheerd via twee interfaces of vlakken( beheervlak en gegevensvlak) met beide vlakken die gebruikmaken van Microsoft Entra ID voor verificatie.

- Met het beheervlak kunt u de sleutelkluis of beheerde HSM zelf beheren, bijvoorbeeld sleutelkluizen of beheerde HSM's maken en verwijderen, sleutelkluis- of beheerde HSM-eigenschappen ophalen en toegangsbeleid bijwerken. Voor autorisatie gebruikt het beheervlak Azure RBAC in combinatie met zowel sleutelkluizen als beheerde HSM's.

- Met het gegevensvlak kunt u werken met de gegevens die zijn opgeslagen in uw sleutelkluizen en beheerde HSM's, waaronder het toevoegen, verwijderen en wijzigen van uw gegevens. Voor kluizen kunnen opgeslagen gegevens sleutels, geheimen en certificaten bevatten. Voor beheerde HSM's zijn opgeslagen gegevens beperkt tot alleen cryptografische sleutels. Voor autorisatie gebruikt het gegevensvlak Key Vault-toegangsbeleid en Azure RBAC voor bewerkingen van gegevensvlakken met sleutelkluizen of beheerde lokale HSM-RBAC met beheerde HSM's.

Wanneer u een sleutelkluis of beheerde HSM in een Azure-abonnement maakt, wordt deze automatisch gekoppeld aan de Microsoft Entra-tenant van het abonnement. Alle bellers in beide vliegtuigen moeten zich registreren in deze tenant en verifiëren voor toegang tot de sleutelkluis of beheerde HSM.

U beheert de toegangsmachtigingen en kunt gedetailleerde activiteitenlogboeken extraheren uit de Azure Key Vault-service. Azure Key Vault registreert de volgende informatie:

- Alle geverifieerde REST API-aanvragen, inclusief mislukte aanvragen

- Bewerkingen op de sleutelkluis, zoals het maken, verwijderen, instellen van toegangsbeleid, enzovoort.

- Bewerkingen voor sleutels en geheimen in de sleutelkluis, waaronder a) het maken, wijzigen of verwijderen van sleutels of geheimen, en b) ondertekening, verifiëren, versleutelen van sleutels, enzovoort.

- Niet-geverifieerde aanvragen, zoals aanvragen die geen Bearer-token hebben, ongeldig of verlopen zijn of een ongeldig token hebben.

Opmerking

Met Azure Key Vault kunt u controleren hoe en wanneer uw sleutelkluizen en beheerde HSM's worden geopend en door wie.

Extra resources:

U kunt ook de Azure Key Vault-oplossing in Azure Monitor gebruiken om Key Vault-logboeken te controleren. Als u deze oplossing wilt gebruiken, moet u logboekregistratie van Key Vault-diagnostische gegevens inschakelen en de diagnostische gegevens doorsturen naar een Log Analytics-werkruimte. Met deze oplossing is het niet nodig om logboeken naar Azure Blob Storage te schrijven.

Opmerking

Zie de Azure-beveiligingsbasislijn voor Key Vault voor een uitgebreide lijst met aanbevelingen voor Azure Key Vault-beveiliging.

Kluis

Kluizen bieden een multitenant, kosteneffectieve, eenvoudig te gebruiken, zonebestendige (waar beschikbaar) en zeer beschikbare oplossing voor sleutelbeheer die geschikt is voor de meest voorkomende cloudtoepassingsscenario's. Kluizen kunnen geheimen, sleutels en certificaten opslaan en beveiligen. Ze kunnen worden beveiligd met software (standard-laag) of met HSM-beveiliging (Premium-laag). Zie de pagina met prijzen van Azure Key Vault voor een vergelijking tussen de standard- en premium-lagen. Met software beveiligde geheimen, sleutels en certificaten worden beveiligd door Azure, met behulp van industriestandaard algoritmen en sleutellengten. Als u extra garanties nodig hebt, kunt u ervoor kiezen om uw geheimen, sleutels en certificaten te beveiligen in kluizen die worden beveiligd door multitenant HSM's. De bijbehorende HSM's worden gevalideerd volgens de FIPS 140-standaard en hebben een algemene beveiligingsniveau 2-classificatie, waaronder vereisten voor fysiek manipulatiebewijs en verificatie op basis van rollen.

Kluizen bieden ondersteuning voor door de klant beheerde sleutels (CMK), waar u uw eigen sleutels in HSM's kunt beheren en deze kunt gebruiken om data-at-rest te versleutelen voor veel Azure-services. Zoals eerder vermeld, kunt u versleutelingssleutels importeren of genereren in HSM's, zodat sleutels nooit de HSM-grens verlaten ter ondersteuning van BYOK-scenario's (Bring Your Own Key).

Key Vault kan aanvragen en vernieuwen van certificaten in kluizen verwerken, waaronder TLS-certificaten (Transport Layer Security), zodat u certificaten kunt registreren en automatisch kunt vernieuwen bij ondersteunde openbare certificeringsinstanties. Ondersteuning voor Key Vault-certificaten biedt het beheer van uw X.509-certificaten, die zijn gebouwd op sleutels en een functie voor automatische verlenging bieden. Certificaateigenaar kan een certificaat maken via Azure Key Vault of door een bestaand certificaat te importeren. Zowel zelfondertekende als door certificeringsinstantie gegenereerde certificaten worden ondersteund. Bovendien kan de eigenaar van het Key Vault-certificaat beveiligde opslag en beheer van X.509-certificaten implementeren zonder interactie met persoonlijke sleutels.

Wanneer u een sleutelkluis in een resourcegroep maakt, kunt u de toegang beheren met behulp van Microsoft Entra-id, waarmee u toegang kunt verlenen op een specifiek bereikniveau door de juiste Azure-rollen toe te wijzen. Als u bijvoorbeeld een gebruiker toegang wilt geven voor het beheren van sleutelkluizen, kunt u de vooraf gedefinieerde Key Vault Contributor-rol toewijzen aan de gebruiker op een specifiek bereik, inclusief een abonnement, een resourcegroep of een specifieke resource.

Belangrijk

U moet nauwkeurig bepalen wie de rol Inzender heeft tot uw sleutelkluizen. Als een gebruiker bijdragemachtigingen heeft voor het beheervlak van een Key Vault, kan de gebruiker toegang krijgen tot de data plane door een toegangsbeleid voor de sleutelkluis in te stellen.

Extra resources:

- Hoe toegang tot een sleutelkluis beveiligen.

Beheerde HSM

Beheerde HSM biedt een volledig beheerde, single-tenant, hoogbeschikbare, zone-resistente (waar beschikbaar) HSM als een dienst voor het opslaan en beheren van uw cryptografische sleutels. Het is het meest geschikt voor toepassingen en gebruiksscenario's die sleutels met hoge waarde verwerken. Het helpt u ook om te voldoen aan de strengste vereisten op het gebied van beveiliging, naleving en regelgeving. Beheerde HSM maakt gebruik van met FIPS 140 Level 3 gevalideerde HSM's om uw cryptografische sleutels te beveiligen. Elke beheerde HSM-pool is een geïsoleerd exemplaar van één tenant met een eigen beveiligingsdomein dat door u wordt beheerd en cryptografisch is geïsoleerd van exemplaren die tot andere klanten behoren. Cryptografische isolatie is afhankelijk van De Technologie van Intel Software Guard Extensions (SGX) die versleutelde code en gegevens biedt om uw controle over cryptografische sleutels te waarborgen.

Wanneer een beheerde HSM wordt gemaakt, biedt de aanvrager ook een lijst met beheerders van gegevensvlakken. Alleen deze beheerders hebben toegang tot het beheerde HSM-gegevensvlak om belangrijke bewerkingen uit te voeren en roltoewijzingen van gegevensvlakken (lokale RBAC van beheerde HSM) te beheren. Het machtigingsmodel voor zowel de beheer- als gegevensvlakken gebruikt dezelfde syntaxis, maar machtigingen worden afgedwongen op verschillende niveaus en roltoewijzingen maken gebruik van verschillende bereiken. Het beheervlak van Azure RBAC wordt afgedwongen door Azure Resource Manager, terwijl het datavlak-beheer van HSM lokaal RBAC wordt afgedwongen door de beheerde HSM zelf.

Belangrijk

In tegenstelling tot sleutelkluizen, verleent het verlenen van toegang tot een beheerde HSM uw gebruikers geen toegang tot het gegevensvlak om toegang te krijgen tot sleutels of roltoewijzingen van gegevensvlakken die worden beheerd met lokale HSM-RBAC. Deze isolatie wordt standaard geïmplementeerd om onbedoelde uitbreiding van bevoegdheden te voorkomen die van invloed zijn op de toegang tot sleutels die zijn opgeslagen in beheerde HSM's.

Zoals eerder vermeld, ondersteunt beheerde HSM het importeren van sleutels die zijn gegenereerd in uw on-premises HSM's, zodat de sleutels nooit de HSM-beveiligingsgrens verlaten, ook wel bekend als BYOK-scenario (Bring Your Own Key). Beheerde HSM biedt ondersteuning voor integratie met Azure-services zoals Azure Storage, Azure SQL Database, Azure Information Protection en andere services. Zie Gegevensversleutelingsmodellen voor een volledigere lijst met Azure-services die werken met beheerde HSM.

Met beheerde HSM kunt u de tot stand gebrachte Azure Key Vault-API en beheerinterfaces gebruiken. U kunt dezelfde toepassingsontwikkelings- en implementatiepatronen gebruiken voor al uw toepassingen, ongeacht de oplossing voor sleutelbeheer: multitenant-kluis of met één tenant beheerde HSM.

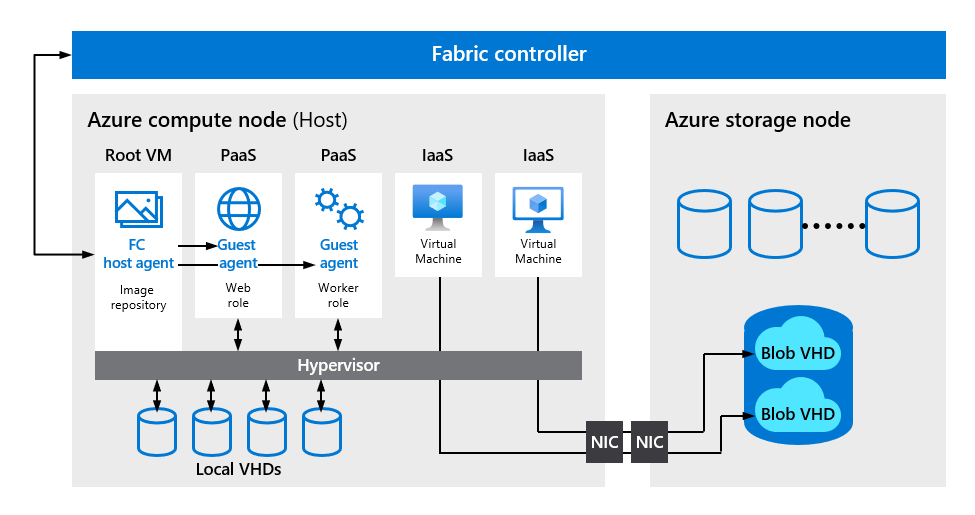

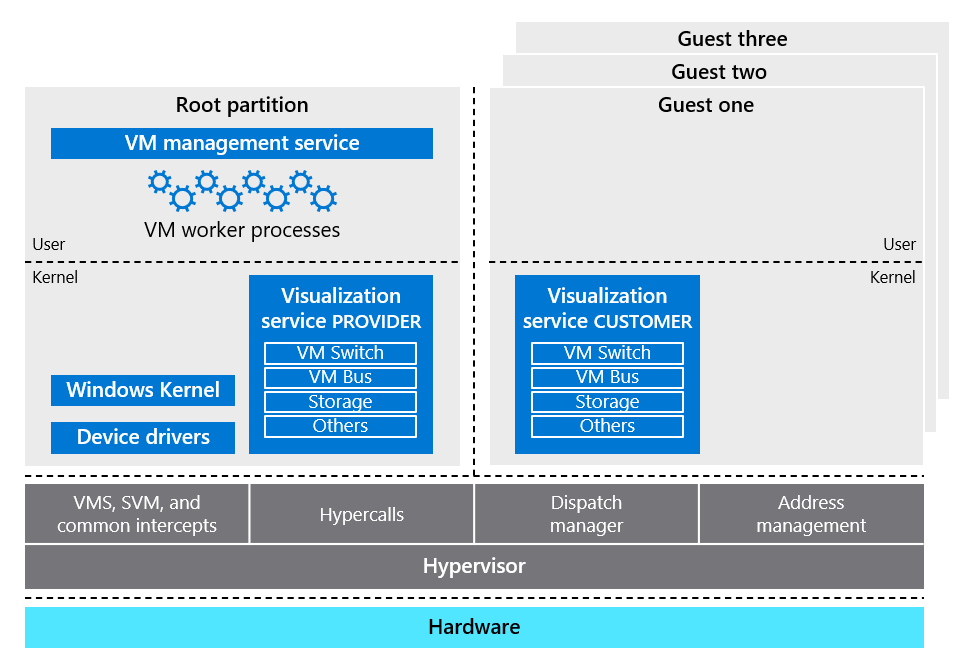

Computerisolatie

Het Microsoft Azure-rekenplatform is gebaseerd op machinevirtualisatie. Deze aanpak betekent dat uw code, ongeacht of deze is geïmplementeerd in een PaaS-werkrol of een virtuele IaaS-machine, wordt uitgevoerd op een virtuele machine die wordt gehost door een Windows Server-Hyper-V hypervisor. Op elke fysieke Azure-server, ook wel bekend als een knooppunt, is er een Hypervisor van het type 1 die rechtstreeks over de hardware wordt uitgevoerd en het knooppunt wordt verdeeld in een variabel aantal virtuele gastmachines (VM's), zoals wordt weergegeven in afbeelding 4. Elk knooppunt heeft één speciale host-VM, ook wel root-VM genoemd, waarop het host-besturingssysteem wordt uitgevoerd: een aangepaste en beperkte versie van de nieuwste Windows Server, die is verwijderd om het kwetsbaarheid voor aanvallen te verminderen en alleen die onderdelen op te nemen die nodig zijn om het knooppunt te beheren. Isolatie van de hoofd-VM van de gast-VM's en de gast-VM's van elkaar is een belangrijk concept in de Azure-beveiligingsarchitectuur die de basis vormt van Azure-rekenisolatie, zoals beschreven in de onlinedocumentatie van Microsoft.

afbeelding 4. Isolatie van Hypervisor, hoofd-VM en gast-VM's

afbeelding 4. Isolatie van Hypervisor, hoofd-VM en gast-VM's

Fysieke servers die vm's hosten, worden gegroepeerd in clusters en worden onafhankelijk beheerd door een uitgeschaald en redundant platformsoftwareonderdeel genaamd de Fabric Controller (FC). Elke FC beheert de levenscyclus van VM's die in het cluster worden uitgevoerd, inclusief het inrichten en bewaken van de status van de hardware onder controle. De FC is bijvoorbeeld verantwoordelijk voor het opnieuw maken van VM-exemplaren op goede servers wanneer wordt bepaald dat een server is mislukt. Het wijst ook infrastructuurbronnen toe aan tenantworkloads en beheert unidirectionele communicatie van de host naar virtuele machines. Door de rekeninfrastructuur te verdelen in clusters, worden fouten op FC-niveau geïsoleerd en voorkomt u dat bepaalde klassen fouten van invloed zijn op servers buiten het cluster waarin ze voorkomen.

De FC is de hersenen van het Azure-rekenplatform en de HostAgent is de proxy, waarbij servers worden geïntegreerd in het platform, zodat de FC de virtuele machines die door u en Azure-cloudservices worden gebruikt, kan implementeren, bewaken en beheren. Het koppelen van hypervisor-/hostbesturingssystemen maakt gebruik van tientallen jaren ervaring van Microsoft op het gebied van beveiliging van besturingssystemen, waaronder investeringen in beveiliging die zijn gericht op beveiliging in Microsoft Hyper-V om een sterke isolatie van gast-VM's te bieden. Isolatie van hypervisors wordt verderop in deze sectie besproken, waaronder garanties voor sterk gedefinieerde beveiligingsgrenzen die worden afgedwongen door de Hypervisor, diepgaande beveiligingsrisicobeperking en sterke beveiligingscontroleprocessen.

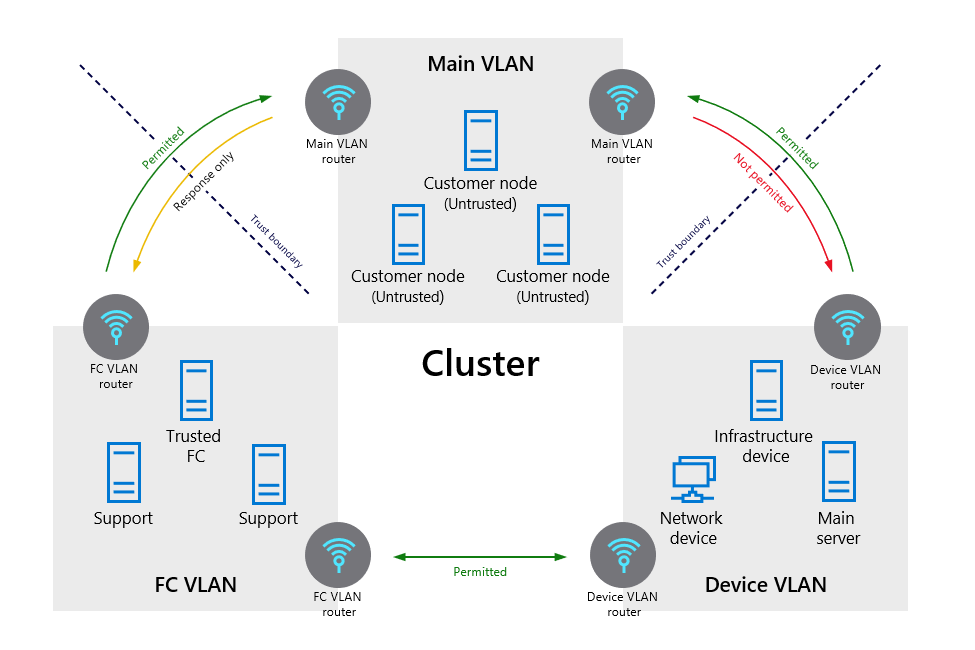

Netwerkisolatie beheren

Er zijn drie VLAN's (Virtual Local Area Networks) in elk rekenhardwarecluster, zoals wordt weergegeven in afbeelding 5:

- Hoofd-VLAN verbindt niet-vertrouwde klantknooppunten,

- Fabric Controller (FC) VLAN dat vertrouwde FCs en ondersteunende systemen bevat, en

- Apparaat-VLAN dat vertrouwde netwerk- en andere infrastructuurapparaten bevat.

Communicatie is toegestaan van het FC VLAN naar het hoofd-VLAN, maar kan niet worden gestart van het hoofd-VLAN naar het FC VLAN. De brug van het FC VLAN naar het hoofd-VLAN wordt gebruikt om de algehele complexiteit te verminderen en de betrouwbaarheid/tolerantie van het netwerk te verbeteren. De verbinding wordt op verschillende manieren beveiligd om ervoor te zorgen dat opdrachten worden vertrouwd en succesvol gerouteerd.

- Communicatie van een FC naar een Fabric Agent (FA) is unidirectioneel en vereist wederzijdse verificatie via certificaten. De FA implementeert een met TLS beveiligde service die alleen reageert op aanvragen van de FC. Er kunnen geen verbindingen worden gestart met de FC of andere bevoegde interne knooppunten.

- De FC behandelt reacties van de agentservice als onbetrouwbaar. Communicatie met de agent wordt verder beperkt tot een set geautoriseerde IP-adressen met behulp van firewallregels op elk fysiek knooppunt en routeringsregels op de randgateways.

- Beperking wordt gebruikt om ervoor te zorgen dat klant-VM's de netwerk- en beheeropdrachten niet kunnen verzadigen.

Communicatie wordt ook geblokkeerd van het hoofd-VLAN naar het VLAN van het apparaat. Op deze manier kan een knooppunt waarop klantcode wordt uitgevoerd, zelfs als het is gecompromitteerd, geen knooppunten op de FC- of apparaat-VLANs aanvallen.

Deze besturingselementen zorgen ervoor dat de toegang van de beheerconsole tot de Hypervisor altijd geldig en beschikbaar is.

afbeelding 5. VLAN-isolatie

afbeelding 5. VLAN-isolatie

De Hypervisor en het host-besturingssysteem bieden netwerkpakketfilters, die ervoor zorgen dat niet-vertrouwde VM's geen vervalst verkeer kunnen genereren of verkeer kunnen ontvangen dat niet is geadresseerd, verkeer naar beveiligde infrastructuureindpunten leiden of ongepast broadcast-verkeer verzenden/ontvangen. Standaard wordt verkeer geblokkeerd wanneer een virtuele machine wordt gemaakt en configureert de FC-agent vervolgens het pakketfilter om regels en uitzonderingen toe te voegen om geautoriseerd verkeer toe te staan. Meer gedetailleerde informatie over isolatie van netwerkverkeer en scheiding van tenantverkeer vindt u in de sectie Netwerkisolatie .

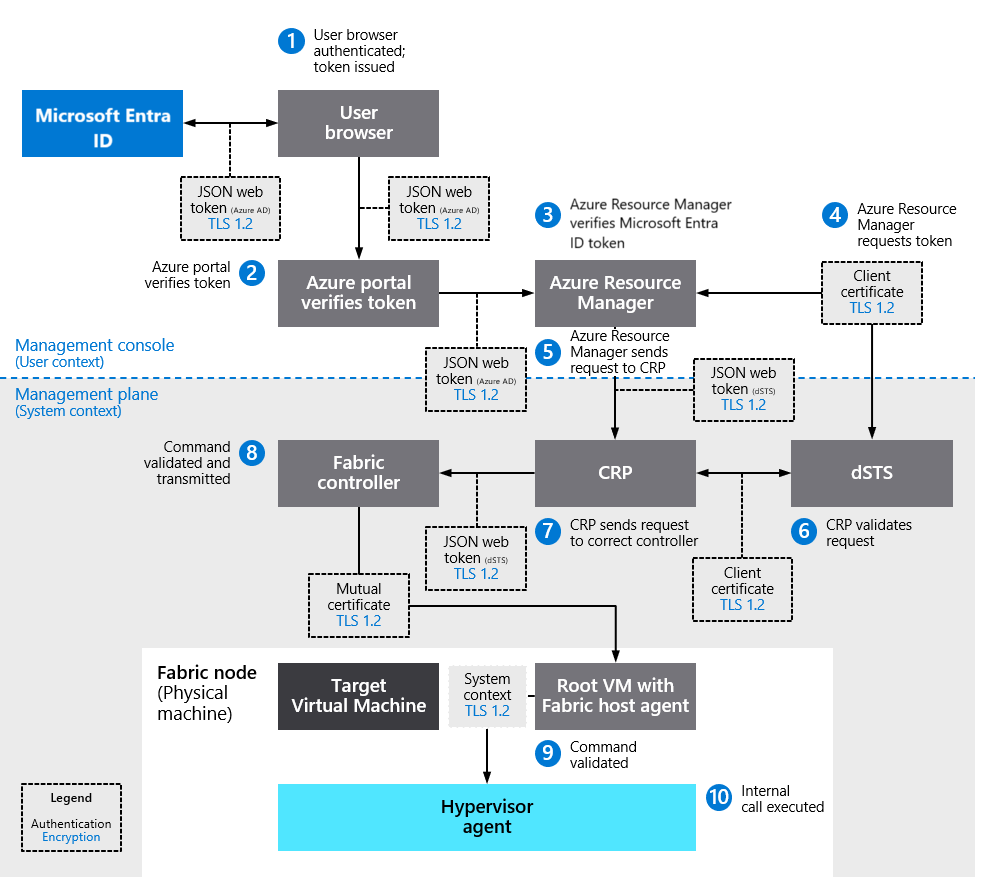

Beheerconsole en beheervlak

De Azure Management Console en het beheervlak volgen strikte beveiligingsarchitectuurprincipes van minimale bevoegdheden om tenantverwerking te beveiligen en te isoleren:

- Beheerconsole (MC): het MC in Azure Cloud bestaat uit de GUI van Azure Portal en de API-lagen van Azure Resource Manager. Ze gebruiken beide gebruikersreferenties om alle bewerkingen te verifiëren en te autoriseren.

- Beheervlak (MP): deze laag voert de werkelijke beheeracties uit en bestaat uit de Compute Resource Provider (CRP), Fabric Controller (FC), Fabric Agent (FA) en de onderliggende Hypervisor, die een eigen Hypervisor-agent heeft voor servicecommunicatie. Deze lagen maken allemaal gebruik van systeemcontexten die de minste machtigingen krijgen die nodig zijn om hun bewerkingen uit te voeren.

Azure FC wijst infrastructuurbronnen toe aan tenants en beheert unidirectionele communicatie van het host-besturingssysteem naar gast-VM's. Het algoritme voor vm-plaatsing van Azure FC is zeer geavanceerd en bijna onmogelijk te voorspellen. De FA bevindt zich in het host-besturingssysteem en beheert tenant-VM's. De verzameling azure Hypervisor, hostbesturingssysteem en FA en klant-VM's vormen een rekenknooppunt, zoals wordt weergegeven in afbeelding 4. FC's beheren FA's, hoewel er FC's bestaan buiten rekenknooppunten. Afzonderlijke FC's bestaan voor het beheren van reken- en opslagclusters. Als u het configuratiebestand van uw toepassing bijwerkt terwijl deze wordt uitgevoerd in de MC, communiceert het MC via CRP met de FC en communiceert de FC met de FA.

CRP is de front-endservice voor Azure Compute, met consistente reken-API's via Azure Resource Manager, waardoor u resources en extensies voor virtuele machines kunt maken en beheren via eenvoudige sjablonen.

Communicatie tussen verschillende onderdelen (bijvoorbeeld Azure Resource Manager van en naar CRP, CRP naar en van FC, FC naar en van Hypervisor-agent) werken allemaal op verschillende communicatiekanalen met verschillende identiteiten en verschillende machtigingensets. Dit ontwerp volgt algemene modellen met minimale bevoegdheden om ervoor te zorgen dat een inbreuk op één laag meer acties voorkomt. Afzonderlijke communicatiekanalen zorgen ervoor dat communicatie geen laag in de keten kan omzeilen. Afbeelding 6 laat zien hoe de MC en MP veilig communiceren in de Azure-cloud voor hypervisor-interactie die is geïnitieerd door de OAuth 2.0-verificatie van een gebruiker naar Microsoft Entra-id.

afbeelding 6. Interactie tussen beheerconsole en beheervlak voor beveiligde beheerstroom

afbeelding 6. Interactie tussen beheerconsole en beheervlak voor beveiligde beheerstroom

Alle beheeropdrachten worden geverifieerd via een RSA-ondertekend certificaat of JSON Web Token (JWT). Verificatie- en opdrachtkanalen worden versleuteld via TLS 1.2 (Transport Layer Security), zoals beschreven in de sectie Gegevensversleuteling in transit . Servercertificaten worden gebruikt om TLS-connectiviteit te bieden aan de verificatieproviders waar een afzonderlijk autorisatiemechanisme wordt gebruikt, bijvoorbeeld Microsoft Entra ID of datacenter Security Token Service (dSTS). dSTS is een tokenprovider zoals Microsoft Entra-id die is geïsoleerd naar het Microsoft-datacenter en wordt gebruikt voor communicatie op serviceniveau.

Afbeelding 6 illustreert de beheerstroom die overeenkomt met een gebruikersopdracht om een virtuele machine te stoppen. De stappen in tabel 1 zijn op dezelfde manier van toepassing op andere beheeropdrachten en gebruiken dezelfde versleutelings- en verificatiestroom.

Tabel 1. Beheerproces met verschillende MC- en MP-onderdelen

| Stap | Beschrijving | Authenticatie | Encryptie |

|---|---|---|---|

| 1. | Gebruiker authenticeert via Microsoft Entra ID door inloggegevens in te voeren en krijgt een token uitgegeven. | Gebruikersreferenties | TLS 1.2 |

| 2. | Browser presenteert token aan Azure Portal om de gebruiker te verifiëren. Azure Portal controleert het token met behulp van tokenhandtekening en geldige ondertekeningssleutels. | JSON-webtoken (Microsoft Entra ID) | TLS 1.2 |

| 3. | Gebruiker dient verzoek 'VM stoppen' in via de Azure-portal. Azure Portal verzendt de aanvraag 'VM stoppen' naar Azure Resource Manager en presenteert het token van de gebruiker dat is opgegeven door Microsoft Entra-id. Azure Resource Manager controleert het token met behulp van tokenhandtekening en geldige ondertekeningssleutels en of de gebruiker gemachtigd is om de aangevraagde bewerking uit te voeren. | JSON-webtoken (Microsoft Entra ID) | TLS 1.2 |

| 4. | Azure Resource Manager vraagt een token aan bij dSTS-server op basis van het clientcertificaat dat Azure Resource Manager heeft, zodat dSTS een JSON-webtoken met de juiste identiteit en rollen kan verlenen. | Clientcertificaat | TLS 1.2 |

| 5. | Azure Resource Manager verzendt een aanvraag naar CRP. Aanroep wordt geverifieerd via OAuth met behulp van een JSON-webtoken dat de Azure Resource Manager-systeemidentiteit van dSTS vertegenwoordigt, zodat deze wordt overgestapt van gebruiker naar systeemcontext. | JSON-webtoken (dSTS) | TLS 1.2 |

| 6. | CRP valideert de aanvraag en bepaalt welke infrastructuurcontroller de aanvraag kan voltooien. CRP vraagt een certificaat van dSTS aan op basis van het clientcertificaat, zodat het verbinding kan maken met de specifieke infrastructuurcontroller (FC) die het doel van de opdracht is. De token verleent alleen machtigingen aan die specifieke FC als de CRP met die FC mag communiceren. | Clientcertificaat | TLS 1.2 |

| 7. | CRP verzendt vervolgens de aanvraag naar de juiste FC met het JSON-webtoken dat is gemaakt door dSTS. | JSON-webtoken (dSTS) | TLS 1.2 |

| 8. | FC valideert vervolgens of de opdracht is toegestaan en afkomstig is van een vertrouwde bron. Vervolgens wordt een beveiligde TLS-verbinding tot stand gebracht met de juiste Fabric Agent (FA) in het cluster waarmee de opdracht kan worden uitgevoerd met behulp van een certificaat dat uniek is voor de doel-FA en de FC. Zodra de beveiligde verbinding tot stand is gebracht, wordt de opdracht verzonden. | Wederzijds certificaat | TLS 1.2 |

| 9. | De FA valideert opnieuw dat de opdracht is toegestaan en afkomstig is van een vertrouwde bron. Zodra deze is gevalideerd, maakt de FA een beveiligde verbinding met behulp van wederzijdse certificaatverificatie en geeft de opdracht uit aan de Hypervisor-agent die alleen toegankelijk is voor de FA. | Wederzijds certificaat | TLS 1.2 |

| 10. | HypervisorAgent op de host voert een interne aanroep uit om de VIRTUELE machine te stoppen. | Systeemcontext | N.A. |

Opdrachten die worden gegenereerd via alle stappen van het proces dat in deze sectie is geïdentificeerd en naar de FC en FA op elk knooppunt worden verzonden, worden naar een lokaal auditlogboek geschreven en gedistribueerd naar meerdere analysesystemen voor stroomverwerking om de systeemstatus te bewaken en beveiligingsgebeurtenissen en -patronen bij te houden. Bijhouden omvat gebeurtenissen die succesvol zijn verwerkt en gebeurtenissen die ongeldig zijn. Ongeldige aanvragen worden verwerkt door de inbraakdetectiesystemen om afwijkingen te detecteren.

Implementatieopties voor logische isolatie

Azure biedt isolatie van rekenverwerking via een benadering met meerdere lagen, waaronder:

- Hypervisorisolatie voor services die cryptografisch bepaalde isolatie bieden met behulp van afzonderlijke virtuele machines en azure Hypervisor-isolatie. Voorbeelden: App Service, Azure Container Instances, Azure Databricks, Azure Functions, Azure Kubernetes Service, Azure Machine Learning, Cloud Services, Data Factory, Service Fabric, Virtual Machines, Virtual Machine Scale Sets.

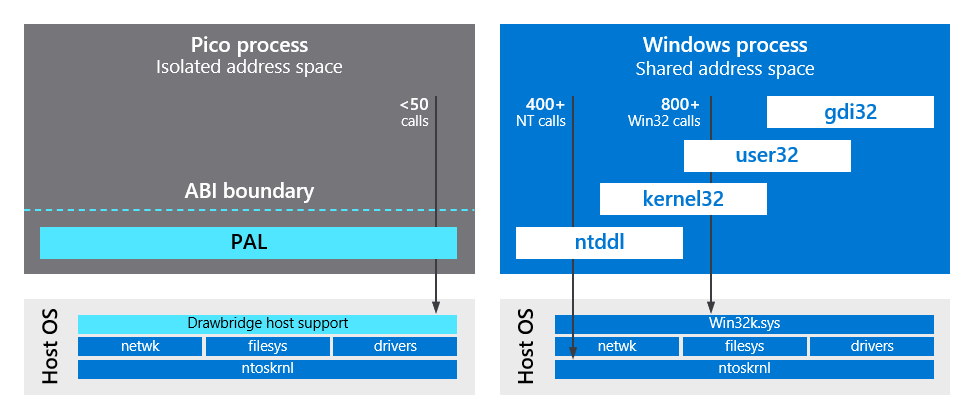

- Drawbridge-isolatie binnen een VIRTUELE machine voor services die cryptografisch bepaalde isolatie bieden voor workloads die op dezelfde virtuele machine worden uitgevoerd met behulp van isolatie die wordt geleverd door Drawbridge. Deze services bieden kleine verwerkingseenheden met behulp van klantcode. Om beveiligingsisolatie te bieden, voert Drawbridge een gebruikersproces uit in combinatie met een lichtgewicht versie van de Windows-kernel (bibliotheekbesturingssysteem) binnen een pico-proces. Een pico-proces is een beveiligd proces zonder directe toegang tot services of resources van het hostsysteem. Voorbeelden: Automation, Azure Database for MySQL, Azure Database for PostgreSQL, Azure SQL Database, Azure Stream Analytics.

- Isolatie op basis van gebruikerscontext voor services die uitsluitend bestaan uit door Microsoft beheerde code en klantcode mag niet worden uitgevoerd. Voorbeelden: API Management, Application Gateway, Microsoft Entra ID, Azure Backup, Azure Cache voor Redis, Azure DNS, Azure Information Protection, Azure IoT Hub, Azure Key Vault, Azure Portal, Azure Monitor (inclusief Log Analytics), Microsoft Defender for Cloud, Azure Site Recovery, Container Registry, Content Delivery Network, Event Grid, Event Hubs, Load Balancer, Service Bus, Storage, Virtual Network, VPN Gateway, Traffic Manager.

Deze opties voor logische isolatie worden in de rest van deze sectie besproken.

Hypervisor-isolatie

Isolatie van hypervisor in Azure is gebaseerd op Microsoft Hyper-V-technologie , waardoor isolatie op basis van Azure Hypervisor kan profiteren van decennia aan Microsoft-ervaring op het gebied van beveiliging van besturingssystemen en investeringen in Hyper-V technologie voor isolatie van virtuele machines. U kunt onafhankelijke beoordelingsrapporten van derden bekijken over Hyper-V beveiligingsfuncties, waaronder de rapporten van het National Information Assurance Partnership (NIAP) Common Criteria Evaluation and Validation Scheme (CCEVS), zoals het rapport dat in februari 2021 is gepubliceerd en hierin wordt besproken.

Het doel van evaluatie (TOE) bestaat uit Microsoft Windows Server, Microsoft Windows 10 versie 1909 (update van november 2019) en Microsoft Windows Server 2019 (versie 1809) Hyper-V ("Windows"). TOE dwingt het volgende beveiligingsbeleid af, zoals beschreven in het rapport:

- Beveiligingscontrole : Windows heeft de mogelijkheid om controlegegevens te verzamelen, auditlogboeken te controleren, auditlogboeken te beveiligen tegen overloop en de toegang tot auditlogboeken te beperken. Controle-informatie die door het systeem wordt gegenereerd, bevat de datum en tijd van de gebeurtenis, de gebruikersidentiteit waardoor de gebeurtenis werd gegenereerd en andere gebeurtenisspecifieke gegevens. Geautoriseerde beheerders kunnen auditrecords controleren, zoeken en sorteren. Geautoriseerde beheerders kunnen het controlesysteem ook configureren om mogelijk controleerbare gebeurtenissen op te nemen of uit te sluiten die moeten worden gecontroleerd op basis van veel kenmerken. In de context van deze evaluatie hebben de beveiligingsprofielvereisten betrekking op het genereren van controlegebeurtenissen, een geautoriseerde beoordeling van opgeslagen auditrecords en het bieden van beveiligde opslag voor vermeldingen van auditgebeurtenissen.

- Cryptografische ondersteuning : Windows biedt gevalideerde cryptografische functies die ondersteuning bieden voor versleuteling/ontsleuteling, cryptografische handtekeningen, cryptografische hashing en het genereren van willekeurige getallen. Windows implementeert deze functies ter ondersteuning van IPsec-, TLS- en HTTPS-protocol-implementatie. Windows zorgt er ook voor dat de gast-VM's toegang hebben tot entropygegevens, zodat gevirtualiseerde besturingssystemen de implementatie van sterke cryptografie kunnen garanderen.

- Gebruikersgegevensbescherming : Windows maakt bepaalde computingservices beschikbaar voor gast-VM's, maar implementeert maatregelen om ervoor te zorgen dat toegang tot deze services op de juiste basis wordt verleend en dat deze interfaces niet leiden tot onbevoegde gegevenslekken tussen gast-VM's en Windows of tussen meerdere gast-VM's.

- Identificatie en verificatie : Windows biedt verschillende methoden voor gebruikersverificatie, waaronder X.509-certificaten die nodig zijn voor vertrouwde protocollen. Windows implementeert mechanismen voor wachtwoordsterkte en zorgt ervoor dat overmatige mislukte verificatiepogingen met behulp van methoden die onderhevig zijn aan brute force raden (wachtwoord, pincode) resulteert in vergrendelingsgedrag.

- Beveiligingsbeheer : Windows bevat verschillende functies voor het beheren van beveiligingsbeleid. Toegang tot beheerfuncties wordt afgedwongen via beheerdersrollen. Windows biedt ook de mogelijkheid om de scheiding van beheer- en operationele netwerken te ondersteunen en het delen van gegevens tussen gast-VM's te verbieden.

- Beveiliging van de TOE-beveiligingsfuncties (TSF): Windows implementeert verschillende zelfbeveiligingsmechanismen om ervoor te zorgen dat deze niet kan worden gebruikt als platform om onbevoegde toegang te krijgen tot gegevens die zijn opgeslagen op een gast-VM, dat de integriteit van zowel de TSF als de gast-VM's wordt onderhouden en dat gast-VM's alleen toegankelijk zijn via goed gedocumenteerde interfaces.

- TOE Access : in de context van deze evaluatie kan een geautoriseerde beheerder het systeem zo configureren dat er vóór het aanmeldingsdialoogvenster een aanmeldingsbanner wordt weergegeven.

- Vertrouwd pad/kanalen : Windows implementeert IPsec-, TLS- en HTTPS-vertrouwde kanalen en -paden voor extern beheer, overdracht van controlegegevens naar de operationele omgeving en scheiding van beheer- en operationele netwerken.

Meer informatie vindt u in het certificeringsrapport van derden.

De kritieke isolatie van hypervisor wordt geboden via:

- Sterk gedefinieerde beveiligingsgrenzen die worden afgedwongen door de Hypervisor

- Gelaagde verdedigingsstrategieën benutten mitigaties

- Sterke processen voor beveiligingscontrole

Deze technologieën worden beschreven in de rest van deze sectie. Ze stellen Azure Hypervisor in staat om sterke beveiligingsgaranties te bieden voor tenantscheiding in een multitenantcloud.

Sterk gedefinieerde beveiligingsgrenzen

Uw code wordt uitgevoerd op een hypervisor-VM en profiteert van door Hypervisor afgedwongen beveiligingsgrenzen, zoals wordt weergegeven in afbeelding 7. Azure Hypervisor is gebaseerd op Microsoft Hyper-V-technologie . Het verdeelt een Azure-knooppunt in een variabel aantal gast-VM's met afzonderlijke adresruimten waar ze een besturingssysteem (OS) kunnen laden en toepassingen die parallel werken met het hostbesturingssysteem dat wordt uitgevoerd in de hoofdpartitie van het knooppunt.

Afbeelding 7. Isolatie van rekenkracht met Azure Hypervisor (zie online woordenlijst met termen)

Afbeelding 7. Isolatie van rekenkracht met Azure Hypervisor (zie online woordenlijst met termen)

De Azure Hypervisor fungeert als een micro-kernel, waarbij alle aanvragen voor hardwaretoegang van gast-VM's worden doorgegeven met behulp van een VSC (Virtualization Service Client) naar het hostbesturingssysteem voor verwerking met behulp van een interface met gedeeld geheugen met de naam VMBus. Het hostbesturingssysteem proxyt de hardwareaanvragen met behulp van een VSP (Virtualization Service Provider) die voorkomt dat gebruikers onbewerkte lees-/schrijf-/uitvoertoegang tot het systeem verkrijgen en het risico van het delen van systeembronnen beperken. De bevoegde hoofdpartitie, ook wel host-besturingssysteem genoemd, heeft directe toegang tot de fysieke apparaten/randapparatuur op het systeem, bijvoorbeeld opslagcontrollers, GPU's, netwerkadapters, enzovoort. Met het host-besturingssysteem kunnen gastpartities het gebruik van deze fysieke apparaten delen door virtuele apparaten beschikbaar te maken voor elke gastpartitie. Een besturingssysteem dat wordt uitgevoerd in een gastpartitie heeft dus toegang tot gevirtualiseerde randapparatuur die worden geleverd door VSP's die worden uitgevoerd in de hoofdpartitie. Deze weergaven van virtuele apparaten kunnen een van de volgende drie vormen hebben:

- Geëmuleerde apparaten : het hostbesturingssysteem kan een virtueel apparaat beschikbaar maken met een interface die identiek is aan wat door een corresponderend fysiek apparaat wordt geleverd. In dit geval gebruikt een besturingssysteem in een gastpartitie dezelfde apparaatstuurprogramma's als bij het uitvoeren op een fysiek systeem. Het host-besturingssysteem zou het gedrag van een fysiek apparaat naar de gastpartitie emuleren.

- Para-gevirtualiseerde apparaten : het hostbesturingssysteem kan virtuele apparaten beschikbaar maken met een virtualisatiespecifieke interface met behulp van de interface voor gedeeld geheugen van VMBus tussen het hostbesturingssysteem en de gast. In dit model maakt de gastpartitie gebruik van apparaatstuurprogramma's die speciaal zijn ontworpen om een gevirtualiseerde interface te implementeren. Deze para-gevirtualiseerde apparaten worden soms 'synthetische' apparaten genoemd.

- Hardwareversnelde apparaten – het Host-besturingssysteem kan fysieke hardware-perifere apparaten rechtstreeks aan de gastpartitie blootstellen. Dit model biedt hoge I/O-prestaties in een gastpartitie, omdat de gastpartitie rechtstreeks toegang heeft tot hardwareapparaatbronnen zonder het host-besturingssysteem te doorlopen. Versneld netwerken van Azure is een voorbeeld van een apparaat dat is versneld met hardware. Isolatie in dit model wordt bereikt met behulp van in-output geheugenbeheereenheden (I/O MMU's) om adresruimte te bieden en isolatie te onderbreken voor elke partitie.

Met virtualisatie-extensies in de host-CPU kan de Azure Hypervisor isolatie tussen partities afdwingen. De volgende fundamentele CPU-mogelijkheden bieden de hardwarebouwstenen voor isolatie van Hypervisor:

-

Adresomzetting op het tweede niveau : de Hypervisor bepaalt welke geheugenbronnen een partitie mag openen met behulp van paginatabellen op het tweede niveau die worden geleverd door de GEHEUGENbeheereenheid (MMU) van de CPU. De MMU van de CPU maakt gebruik van adresomzetting op het tweede niveau onder Hypervisor-beheer om beveiliging af te dwingen voor geheugentoegang die wordt uitgevoerd door:

- CPU bij uitvoering onder de context van een partitie.

- I/O-apparaten die rechtstreeks worden geopend door gastpartities.

- CPU-context : de Hypervisor maakt gebruik van virtualisatieextensies in de CPU om bevoegdheden en CPU-context te beperken die kunnen worden geopend terwijl een gastpartitie wordt uitgevoerd. De Hypervisor gebruikt deze faciliteiten ook om de status op te slaan en te herstellen bij het delen van CPU's tussen meerdere partities om isolatie van de CPU-status tussen de partities te garanderen.

De Azure Hypervisor maakt uitgebreid gebruik van deze processorfaciliteiten om isolatie tussen partities te bieden. De opkomst van speculatieve side channel-aanvallen heeft potentiële zwakke plekken in sommige van deze processorisolatiemogelijkheden geïdentificeerd. In een architectuur met meerdere tenants bestaat elke aanval tussen meerdere VM's uit twee stappen: het plaatsen van een door adversary beheerde VM op dezelfde host als een van de slachtoffer-VM's en vervolgens het overschrijden van de logische isolatiegrens om een side-channel-aanval uit te voeren. Azure biedt bescherming tegen beide bedreigingsvectoren met behulp van een geavanceerd VM-plaatsingsalgoritmen die geheugen- en processcheiding afdwingen voor logische isolatie en veilige routering van netwerkverkeer met cryptografische zekerheid bij de Hypervisor. Zoals beschreven in de sectie Exploitatie van beveiligingsproblemen in virtualisatietechnologieën verderop in het artikel, is de Azure Hypervisor ontworpen om robuuste isolatie rechtstreeks binnen de hypervisor te bieden die helpt bij het beperken van veel geavanceerde side channel-aanvallen.

De door Azure Hypervisor gedefinieerde beveiligingsgrenzen bieden de isolatieprimitief op basisniveau voor sterke segmentatie van code, gegevens en resources tussen potentieel vijandige multitenants op gedeelde hardware. Deze isolatie primitiefen worden gebruikt voor het maken van isolatiescenario's met meerdere tenants, waaronder:

- Isolatie van netwerkverkeer tussen potentieel vijandige gasten : Virtual Network (VNet) biedt isolatie van netwerkverkeer tussen tenants als onderdeel van het fundamentele ontwerp, zoals verderop wordt beschreven in de sectie Scheiding van tenantnetwerkverkeer . VNet vormt een isolatiegrens waarbij de VIRTUELE machines binnen een VNet alleen met elkaar kunnen communiceren. Verkeer dat is bestemd voor een virtuele machine vanuit het VNet of externe afzenders zonder het juiste beleid dat is geconfigureerd, wordt verwijderd door de host en wordt niet bezorgd bij de VIRTUELE machine.

- Isolatie voor versleutelingssleutels en cryptografisch materiaal : u kunt de isolatiemogelijkheden verder uitbreiden met behulp van hardwarebeveiligingsmanagers of gespecialiseerde sleutelopslag, bijvoorbeeld het opslaan van versleutelingssleutels in met FIPS 140 gevalideerde HSM's (Hardware Security Modules) via Azure Key Vault.

- Planning van systeemresources : Azure-ontwerp omvat gegarandeerde beschikbaarheid en segmentatie van reken-, geheugen-, opslag- en directe en geparavirtualiseerde apparaattoegang.

De Azure Hypervisor voldoet aan de beveiligingsdoelstellingen die worden weergegeven in tabel 2.

Tabel 2. Azure Hypervisor-beveiligingsdoelstellingen

| Doelstelling | Bron |

|---|---|

| Isolatie | Het azure Hypervisor-beveiligingsbeleid vereist geen informatieoverdracht tussen VM's. Dit beleid vereist mogelijkheden in Virtual Machine Manager (VMM) en hardware voor de isolatie van geheugen, apparaten, netwerken en beheerde resources, zoals persistente gegevens. |

| VMM-integriteit | Integriteit is een kernbeveiligingsdoelstelling voor virtualisatiesystemen. Om systeemintegriteit te bereiken, wordt de integriteit van elk Hypervisor-onderdeel tot stand gebracht en onderhouden. Dit doel betreft alleen de integriteit van de Hypervisor zelf, niet de integriteit van het fysieke platform of de software die binnen VM's wordt uitgevoerd. |

| Platformintegriteit | De integriteit van de Hypervisor is afhankelijk van de integriteit van de hardware en software waarvan deze afhankelijk is. Hoewel de Hypervisor geen directe controle heeft over de integriteit van het platform, is Azure afhankelijk van hardware- en firmwaremechanismen zoals de Cerberus-beveiligingsmicrocontroller om de onderliggende platformintegriteit te beschermen, waardoor de VMM en gasten niet kunnen worden uitgevoerd als de platformintegriteit wordt aangetast. |

| Beheertoegang | Beheerfuncties worden alleen uitgevoerd door geautoriseerde beheerders, verbonden via beveiligde verbindingen met een principe van minimale bevoegdheden dat wordt afgedwongen door een fijnmazig mechanisme voor toegangsbeheer voor rollen. |

| Audit | Azure biedt controlemogelijkheden voor het vastleggen en beveiligen van systeemgegevens, zodat deze later kunnen worden geïnspecteerd. |

Beveiligingsproblemen met diepgaande aanvallen

Om het risico van een beveiligingsrisico verder te beperken, heeft Microsoft geïnvesteerd in talloze diepgaande beveiligingsbeperkingen in Azure-systemen, -software, -hardware en -firmware om sterke echte isolatiegaranties te bieden aan Azure-klanten. Zoals eerder vermeld, is Isolatie van Azure Hypervisor gebaseerd op Microsoft Hyper-V-technologie , waardoor Azure Hypervisor kan profiteren van decennia aan Microsoft-ervaring op het gebied van beveiliging van besturingssystemen en investeringen in Hyper-V technologie voor isolatie van virtuele machines.

Hieronder vindt u enkele belangrijke ontwerpprincipes die door Microsoft worden gebruikt om Hyper-V te beveiligen:

- Voorkomen dat problemen op ontwerpniveau van invloed zijn op het product

- Elke wijziging in Hyper-V is onderhevig aan ontwerpbeoordeling.

- Veelvoorkomende beveiligingsklassen elimineren met veiliger coderen

- Sommige onderdelen, zoals de VMSwitch, gebruiken een formeel bewezen protocolparser.

- Veel onderdelen gebruiken

gsl::spanin plaats van onbewerkte aanwijzers, waardoor de mogelijkheid van bufferoverloop en/of buitengrensgeheugentoegang wordt geëlimineerd. Zie de GSL-documentatie (Guidelines Support Library) voor meer informatie. - Veel onderdelen maken gebruik van slimme aanwijzers om het risico op gebruik-na-vrije bugs te elimineren.

- De meeste kernelmoduscode in Hyper-V gebruikt een hoop-allocator die geheugen op nul zet tijdens de toewijzing om niet-geïnitialiseerde geheugenfouten te elimineren.

- Veelvoorkomende beveiligingsklassen met compilerbeperking elimineren

- Alle Hyper-V code wordt gecompileerd met InitAll, waardoor niet-geïnitialiseerde stackvariabelen worden geëlimineerd. Deze benadering is geïmplementeerd omdat veel historische beveiligingsproblemen in Hyper-V zijn veroorzaakt door niet-geïnitialiseerde stackvariabelen.

- Alle Hyper-V code wordt gecompileerd met stack canaries om het risico op beveiligingsproblemen met stackoverloop aanzienlijk te verminderen.

- Problemen ontdekken die in het product terechtkomen

- Alle Windows-code bevat een set statische analyseregels die erop worden uitgevoerd.

- De Hyper-V-code is code beoordeeld en gefuzzt. Zie de sectie Beveiligingscontroleprocessen en -procedures verderop in dit artikel voor meer informatie over fuzzing.

- Misbruik van resterende beveiligingsproblemen moeilijker maken

- Het VM-werkproces heeft de volgende mitigaties toegepast:

- Willekeurige Code Guard : dynamisch gegenereerde code kan niet worden geladen in het VM-werkproces.

- Code Integrity Guard : alleen door Microsoft ondertekende code kan worden geladen in het VM-werkproces.

- Control Flow Guard (CFG) – Biedt grofmazige controlestroombeveiliging voor indirecte aanroepen en sprongen.

- NoChildProcess – Het werkproces kan geen subprocessen maken (nuttig voor het omzeilen van CFG).

- NoLowImages/NoRemoteImages: het werkproces kan DLL's niet laden via het netwerk of DLL's die door een sandbox-proces naar de schijf zijn geschreven.

- NoWin32k: het werkproces kan niet communiceren met Win32k, waardoor sandbox-escapes moeilijker worden.

- Heap randomisatie : Windows wordt geleverd met een van de veiligste heap-implementaties van elk besturingssysteem.

- Randomisatie van adresruimte-indeling (ASLR): hiermee wordt de indeling van heaps, stacks, binaire bestanden en andere gegevensstructuren in de adresruimte gerandomaliseerd om exploitatie minder betrouwbaar te maken.

- Preventie van gegevensuitvoering (DEP/NX): alleen pagina's met geheugen die zijn bedoeld om code te bevatten, zijn uitvoerbaar.

- De kernel heeft de volgende mitigaties toegepast:

- Heap randomisatie : Windows wordt geleverd met een van de veiligste heap-implementaties van elk besturingssysteem.

- Randomisatie van adresruimte-indeling (ASLR): hiermee wordt de indeling van heaps, stacks, binaire bestanden en andere gegevensstructuren in de adresruimte gerandomaliseerd om exploitatie minder betrouwbaar te maken.

- Preventie van gegevensuitvoering (DEP/NX): alleen pagina's met geheugen die zijn bedoeld om code te bevatten, zijn uitvoerbaar.

- Het VM-werkproces heeft de volgende mitigaties toegepast:

Microsoft-investeringen in Hyper-V-beveiliging komen Azure Hypervisor direct ten goede. Het doel van diepgaande verdedigingsbeperkende oplossingen is om wapenexploitatie van een beveiligingsprobleem zo duur mogelijk te maken voor een aanvaller, hun impact te beperken en het venster voor detectie te maximaliseren. Alle aanvallen worden geëvalueerd op effectiviteit door een grondige beveiligingsbeoordeling van het Azure Hypervisor-aanvalsoppervlak met behulp van methoden die kwaadwillende personen kunnen gebruiken. In tabel 3 worden enkele van de oplossingen beschreven die zijn bedoeld om de isolatiegrenzen van de Hypervisor en de integriteit van de hardwarehost te beschermen.

Tabel 3. Diepgaande verdediging van Azure Hypervisor

| Mitigatie | Beveiligingsimpact | Details van risicobeperking |

|---|---|---|

| Integriteit van controlestroom | Verhoogt de kosten voor het uitvoeren van controlestroomintegriteitsaanvallen (bijvoorbeeld retourgeoriënteerde programmeeraanvallen) | Control Flow Guard (CFG) zorgt ervoor dat indirecte controlestroomoverdrachten worden geïnstrueerd tijdens het compileren en worden afgedwongen door de kernel (gebruikersmodus) of beveiligde kernel (kernelmodus), ter mitigatie van kwetsbaarheden in stack-retouren. |

| Integriteit van code in de gebruikersmodus | Beschermt tegen schadelijke en ongewenste binaire uitvoering in de gebruikersmodus | Randomisatie van adresruimte-indeling (ASLR) geforceerd op alle binaire bestanden in de hostpartitie, alle code die is gecompileerd met SDL-beveiligingscontroles (bijvoorbeeld strict_gs), willekeurige beperkingen voor het genereren van code op hostprocessen verhinderen het injecteren van door runtime gegenereerde code. |

| Code-integriteit van gebruikers- en kernelmodus afgedwongen door hypervisor | Er is geen code geladen in codepagina's die zijn gemarkeerd voor uitvoering totdat de echtheid van de code is geverifieerd | Beveiliging op basis van virtualisatie (VBS) maakt gebruik van geheugenisolatie om een veilige wereld te maken om beleid af te dwingen en gevoelige code en geheimen op te slaan. Met Hypervisor-afgedwongen Code Integrity (HVCI) wordt de beveiligde omgeving gebruikt om te voorkomen dat niet-ondertekende code wordt geïnjecteerd in de normale wereld van de kernel. |

| Hardware root-of-trust met platform beveiligd opstarten | Zorgt ervoor dat de host alleen de exacte firmware en besturingssysteeminstallatiekopie opstart die is vereist | Met beveiligd opstarten van Windows wordt gevalideerd dat de Azure Hypervisor-infrastructuur alleen kan worden opgestart in een bekende goede configuratie, afgestemd op Azure-firmware, hardware en kernelproductieversies. |

| Verminderde kwetsbaarheid voor aanvallen VMM | Beschermt tegen escalatie van bevoegdheden in VMM-gebruikersfuncties | De Azure Hypervisor Virtual Machine Manager (VMM) bevat zowel onderdelen van de gebruikers- als kernelmodus. Onderdelen van de gebruikersmodus worden geïsoleerd om uitsplitsing in kernelmodusfuncties te voorkomen, naast talloze gelaagde oplossingen. |

Bovendien heeft Azure een beveiligingsstrategie voor lekken aangenomen die via Red Teaming is geïmplementeerd. Deze aanpak is afhankelijk van een speciaal team van beveiligingsonderzoekers en technici die doorlopende tests van Azure-systemen en -bewerkingen uitvoeren met behulp van dezelfde tactieken, technieken en procedures als echte aanvallers tegen een live productie-infrastructuur, zonder dat de kennis van de Azure-infrastructuur en platformengineering of operationele teams wordt gebruikt. Met deze aanpak worden de mogelijkheden voor beveiligingsdetectie en -respons getest en worden beveiligingsproblemen in de productie in Azure Hypervisor en andere systemen geïdentificeerd, waaronder configuratiefouten, ongeldige veronderstellingen of andere beveiligingsproblemen op een gecontroleerde manier. Microsoft investeert sterk in deze innovatieve beveiligingsmaatregelen voor continue risicobeperking van Azure.

Sterke processen voor beveiligingscontrole

Het aanvalsoppervlak in Hyper-V is goed begrepen. Het is het onderwerp van doorlopend onderzoek en grondige beveiligingsbeoordelingen. Microsoft is transparant geweest over de Hyper-V kwetsbaarheid voor aanvallen en onderliggende beveiligingsarchitectuur, zoals wordt gedemonstreerd tijdens een openbare presentatie op een Black Hat-conferentie in 2018. Microsoft staat achter de robuustheid en kwaliteit van Hyper-V-isolatie met een bug bounty-programma van $ 250.000 voor kritieke Remote Code Execution (RCE), openbaarmaking van informatie en Denial of Service (DOS)-kwetsbaarheden die zijn gerapporteerd in Hyper-V. Door gebruik te maken van dezelfde Hyper-V-technologie in het Windows Server- en Azure-cloudplatform, zorgt het openbaar beschikbare documentatie- en bug bounty-programma ervoor dat beveiligingsverbeteringen worden opgebouwd voor alle gebruikers van Microsoft-producten en -services. Tabel 4 bevat een overzicht van de belangrijkste aanvalsoppervlakpunten uit de Black Hat-presentatie.

Tabel 4. details aanvalsoppervlak voor Hyper-V

| Aanvalsoppervlak | Bevoegdheden toegekend bij inbreuk | Onderdelen op hoog niveau |

|---|---|---|

| Hyper-V | Hypervisor: volledig systeemcompromis met de mogelijkheid om andere gasten te compromitteren | - Hypercalls - Snijpuntafhandeling |

| Kernel-moduscomponenten van de hostpartitie | Systeem in kernelmodus: volledig systeemcompromitteren met de mogelijkheid om andere gasten te compromitteren | - VID (Virtual Infrastructure Driver) intercept handling - Kernel-mode client library - Virtual Machine Bus (VMBus) kanaalberichten - Storage Virtualization Service Provider (VSP) - Network VSP - Virtual Hard Disk (VHD) parser - Azure Networking Virtual Filtering Platform (VFP) en Virtual Network (VNet) |

| Onderdelen van de hostpartitie in de gebruikersmodus | Werkproces in de gebruikersmodus: beperkt compromis met de mogelijkheid om host aan te vallen en bevoegdheden te verhogen | - Virtuele apparaten (VDEVs) |

Om deze kwetsbaarheid voor aanvallen te beschermen, heeft Microsoft toonaangevende processen en hulpprogramma's ontwikkeld die een hoge mate van vertrouwen bieden in de azure-isolatiegarantie. Zoals beschreven in de sectie Beveiligingscontroleprocessen en -procedures verderop in dit artikel, bevat de aanpak ingebouwde fuzzing, penetratietests, levenscyclus van beveiligingsontwikkeling, verplichte beveiligingstraining, beveiligingsbeoordelingen, detectie van beveiligingsinbraak op basis van gast - bedreigingsindicatoren van de host en geautomatiseerde buildwaarschuwingen voor wijzigingen in het kwetsbaarheidsgebied voor aanvallen. Dit volwassen multidimensionale controleproces helpt de isolatiegaranties van de Azure Hypervisor te verbeteren door het risico op beveiligingsproblemen te beperken.

Opmerking

Azure heeft een toonaangevende aanpak aangenomen voor hypervisor-gebaseerde tenantscheiding, die is versterkt en verbeterd dankzij twee decennia van Microsoft-investeringen in Hyper-V-technologie voor de isolatie van virtuele machines. Het resultaat van deze aanpak is een robuuste Hypervisor waarmee tenantscheiding via 1) sterk gedefinieerde beveiligingsgrenzen, 2) diepgaande beveiligingsbeperking en 3) sterke beveiligingsgarantieprocessen wordt gewaarborgd.

Drawbridge-isolatie

Voor services die kleine verwerkingseenheden bieden met behulp van klantcode, worden aanvragen van meerdere tenants uitgevoerd binnen één VIRTUELE machine en geïsoleerd met behulp van Microsoft Drawbridge-technologie . Om beveiligingsisolatie te bieden, voert Drawbridge een gebruikersproces uit in combinatie met een lichtgewicht versie van de Windows-kernel (Bibliotheekbesturingssysteem) binnen een pico-proces. Een pico-proces is een lichtgewicht, veilige isolatiecontainer met minimaal kernel-API-oppervlak en geen directe toegang tot services of resources van het hostsysteem. De enige externe aanroepen die het pico-proces kan maken, zijn aan de Drawbridge Security Monitor via de Drawbridge Application Binary Interface (ABI), zoals weergegeven in afbeelding 8.

afbeelding 8. Procesisolatie met Drawbridge

afbeelding 8. Procesisolatie met Drawbridge

De beveiligingsmonitor is onderverdeeld in een systeemapparaatstuurprogramma en een gebruikersmodusonderdeel. De ABI is de interface tussen het bibliotheek-besturingssysteem en de host. De volledige interface bestaat uit een gesloten set van minder dan 50 staatloze functie-aanroepen:

- Down-aanroepen van het pico-proces naar het hostbesturingssysteem ondersteunen abstracties zoals threads, virtueel geheugen en I/O-streams.

- Oproepen naar het pico-proces voeren initialisatie uit, retourneren uitzonderingsinformatie en draaien binnen een nieuwe thread.

De semantiek van de interface is opgelost en ondersteunt de algemene abstracties die toepassingen van elk besturingssysteem vereisen. Met dit ontwerp kunnen het bibliotheek-besturingssysteem en de host afzonderlijk worden ontwikkeld.

De ABI wordt binnen twee onderdelen geïmplementeerd:

- De Pal (Platform Adaptation Layer) wordt uitgevoerd als onderdeel van het pico-proces.

- De host-implementatie wordt uitgevoerd als onderdeel van de host.

Pico-processen worden gegroepeerd in isolatie-eenheden, sandboxes genoemd. De sandbox definieert de toepassingen, het bestandssysteem en externe resources die beschikbaar zijn voor de pico-processen. Wanneer een proces binnen een pico-proces een nieuw subproces aanmaakt, wordt het uitgevoerd met een eigen Library OS in een afzonderlijk pico-proces binnen dezelfde sandbox. Elke sandbox communiceert met de beveiligingsmonitor en kan niet communiceren met andere sandboxes, behalve via toegestane I/O-kanalen (sockets, benoemde pijpen, enzovoort), die expliciet moeten worden toegestaan door de configuratie, afhankelijk van de servicebehoeften. Het resultaat is dat code die wordt uitgevoerd in een pico-proces alleen toegang heeft tot zijn eigen resources en niet rechtstreeks het Host-systeem of een geplaatste sandbox kan aanvallen. Het is alleen mogelijk om objecten in een eigen sandbox te beïnvloeden.

Wanneer het pico-proces systeembronnen nodig heeft, moet het de Drawbridge-host aanroepen om deze aan te vragen. Het normale pad voor een virtueel gebruikersproces zou zijn om het bibliotheekbesturingssysteem aan te roepen om resources aan te vragen en het bibliotheekbesturingssysteem zou vervolgens een oproep doen naar de ABI. Tenzij het beleid voor resourcetoewijzing is ingesteld in het stuurprogramma zelf, verwerkt de beveiligingsmonitor de ABI-aanvraag door het beleid te controleren om te zien of de aanvraag is toegestaan en vervolgens de aanvraag te onderhouden. Dit mechanisme wordt gebruikt voor alle systeemprimitief en zorgt er daarom voor dat de code die in het pico-proces wordt uitgevoerd, de resources van de hostcomputer niet kan misbruiken.

Naast geïsoleerd worden binnen sandboxes, worden pico-processen ook aanzienlijk van elkaar geïsoleerd. Elk pico-proces bevindt zich in een eigen adresruimte voor virtueel geheugen en voert een eigen kopie van het bibliotheekbesturingssysteem uit met een eigen kernel in de gebruikersmodus. Telkens wanneer een gebruikersproces wordt gestart in een Drawbridge-sandbox, wordt een nieuw exemplaar van het bibliotheekbesturingssystemen opgestart. Hoewel deze taak tijdrovender is in vergelijking met het starten van een niet-geïsoleerd proces in Windows, is het aanzienlijk sneller dan het opstarten van een VIRTUELE machine tijdens het uitvoeren van logische isolatie.

Een normaal Windows-proces kan meer dan 1200 functies aanroepen die leiden tot toegang tot de Windows-kernel; de gehele interface voor een pico-proces bestaat echter uit minder dan 50 aanroepen naar de Host. De meeste toepassingsaanvragen voor besturingssysteemservices worden verwerkt door het bibliotheekbesturingssysteem binnen de adresruimte van het pico-proces. Door een aanzienlijk kleinere interface voor de kernel te bieden, creëert Drawbridge een veiligere en geïsoleerde besturingssysteemomgeving waarin toepassingen veel minder kwetsbaar zijn voor wijzigingen in het hostsysteem en incompatibiliteit die wordt geïntroduceerd door nieuwe besturingssysteemreleases. Belangrijker is dat een Drawbridge pico-proces een sterk geïsoleerde container is waarin niet-vertrouwde code van zelfs de meest schadelijke bronnen kan worden uitgevoerd zonder dat het hostsysteem in gevaar kan komen. De Host gaat ervan uit dat er geen code die wordt uitgevoerd binnen het pico-proces kan worden vertrouwd. De host valideert alle aanvragen van het pico-proces met beveiligingscontroles.

Net als een virtuele machine is het pico-proces veel gemakkelijker te beveiligen dan een traditionele besturingssysteeminterface, omdat het aanzienlijk kleiner, stateloos is en vast gedefinieerde en eenvoudig te beschrijven semantiek heeft. Een ander extra voordeel van de kleine ABI / stuurprogramma syscall-interface is de mogelijkheid om de stuurprogrammacode met weinig moeite te controleren/ te fuzzen. Syscall fuzzers kunnen bijvoorbeeld de ABI in een relatief korte tijd met hoge dekkingsnummers fuzzen.

Isolatie op basis van gebruikerscontext

In gevallen waarin een Azure-service bestaat uit door Microsoft beheerde code en klantcode niet mag worden uitgevoerd, wordt de isolatie geleverd door een gebruikerscontext. Deze services accepteren alleen invoer van gebruikersconfiguraties en gegevens voor verwerking. Willekeurige code is niet toegestaan. Voor deze services wordt een gebruikerscontext verstrekt om de gegevens vast te stellen die toegankelijk zijn en welke bewerkingen op basis van azure-toegangsbeheer (Azure RBAC) zijn toegestaan. Deze context wordt tot stand gebracht door Microsoft Entra-id, zoals eerder beschreven in de sectie Isolatie op basis van identiteit . Zodra de gebruiker is geïdentificeerd en geautoriseerd, maakt de Azure-service een toepassingsgebruikerscontext die is gekoppeld aan de aanvraag wanneer deze wordt uitgevoerd, zodat de gebruikersbewerkingen worden gescheiden en correct worden geïsoleerd.

Fysieke isolatie

Naast robuuste logische rekenisolatie die standaard beschikbaar is voor alle Azure-tenants, kunt u, als u behoefte hebt aan fysieke rekenisolatie, gebruikmaken van Azure Dedicated Host of Geïsoleerde virtuele machines, die beide zijn toegewezen aan één klant.

Opmerking

Fysieke tenantisolatie verhoogt de implementatiekosten en is mogelijk niet vereist in de meeste scenario's, gezien de sterke logische isolatiegaranties van Azure.

Azure Dedicated Host (Azure Toegewijde Host)

Azure Dedicated Host fysieke servers biedt die een of meer Virtuele Azure-machines kunnen hosten en toegewezen zijn aan één Azure-abonnement. U kunt toegewezen hosts inrichten in een regio, beschikbaarheidszone en foutdomein. Vervolgens kunt u Windows, Linux en SQL Server rechtstreeks op Azure-VM's in ingerichte hosts plaatsen met behulp van de configuratie die het beste aan uw behoeften voldoet. Toegewezen host biedt hardware-isolatie op het niveau van de fysieke server, zodat u uw Azure-VM's kunt plaatsen op een geïsoleerde en toegewezen fysieke server waarop alleen de workloads van uw organisatie worden uitgevoerd om te voldoen aan de nalevingsvereisten van het bedrijf.

Opmerking

U kunt een toegewezen host implementeren met behulp van Azure Portal, Azure PowerShell en Azure CLI.

U kunt virtuele Windows- en Linux-machines implementeren op toegewezen hosts door het server- en CPU-type, het aantal kernen en extra functies te selecteren. Dedicated Host maakt controle over platformonderhoudsgebeurtenissen mogelijk door u in te schakelen voor een onderhoudsvenster om potentiële gevolgen voor uw ingerichte services te verminderen. De meeste onderhoudsevenementen hebben weinig tot geen invloed op uw VM's; Als u zich echter in een sterk gereglementeerde branche of met een gevoelige workload bevindt, wilt u mogelijk controle hebben over mogelijke onderhoudsimpacten.

Microsoft biedt gedetailleerde richtlijnen voor het inrichten van virtuele Windows - en Linux-machines met behulp van Azure Portal, Azure PowerShell en Azure CLI. Tabel 5 bevat een overzicht van de beschikbare beveiligingsrichtlijnen voor uw virtuele machines die zijn ingericht in Azure.

Tabel 5. Beveiligingsrichtlijnen voor virtuele Azure-machines

Geïsoleerde virtuele machines