Basislijn voor governance, beveiliging en naleving voor Kubernetes met Azure Arc

Dit artikel bevat belangrijke ontwerpoverwegingen en aanbevolen procedures voor beveiliging, governance en naleving die u moet gebruiken bij het bouwen van uw Kubernetes-implementatie met Azure Arc. Hoewel de documentatie voor landingszones op ondernemingsniveau betrekking heeft op governance en beveiliging als afzonderlijke onderwerpen, worden deze kritieke ontwerpgebieden samengevoegd tot één onderwerp voor Kubernetes met Azure Arc.

Azure Policy en Microsoft Defender voor Cloud zijn cloudeigen hulpprogramma's waarmee u de implementatie van kaders, besturingselementen, rapporten, waarschuwingen en hersteltaken op een geautomatiseerde manier op schaal kunt implementeren. Door deze te combineren met Kubernetes met Azure Arc, kunt u governancebeleid en beveiligingscontroles uitbreiden naar elk Kubernetes-cluster in uw on-premises en/of multicloudomgeving.

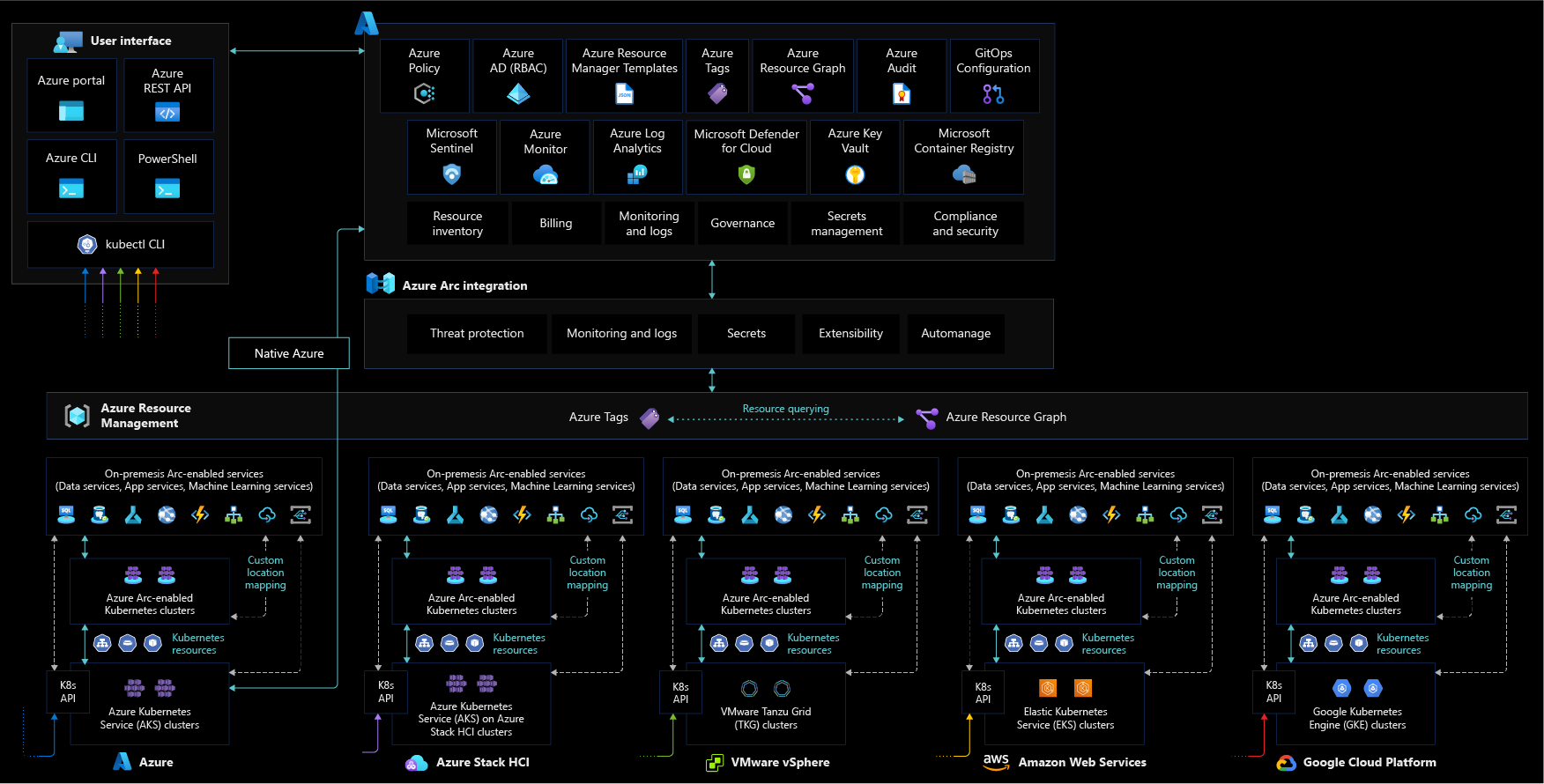

Architectuur

In het volgende diagram ziet u een conceptuele referentiearchitectuur met de ontwerpgebieden voor beveiliging, naleving en governance voor Kubernetes met Azure Arc:

Ontwerpoverwegingen

Naarmate uw hybride en multicloudresources deel uitmaken van Azure Resource Manager, kunt u deze beheren en beheren vanuit Azure. Deze sectie bevat ontwerpoverwegingen waarmee u rekening moet houden bij het plannen van de beveiliging en governance van uw Kubernetes-clusterbronnen met Azure Arc.

Bekijk de ontwerpgebieden voor beveiliging en governance van de Azure-landingszones om het effect van Kubernetes met Azure Arc te beoordelen op uw algemene governance- en beveiligingsmodellen.

Agentinrichting

Definieer een strategie voor het inrichten van de Kubernetes-agent met Azure Arc en gebruik het principe met minimale bevoegdheden bij het maken van de onboarding-service-principal. Overweeg automatisering te gebruiken voor bulkinschrijving.

Agents beheren

Kubernetes-agents met Azure Arc spelen een belangrijke rol bij de hybride bewerkingen van uw Kubernetes-clusters met Azure Arc, omdat u clusters vanuit Azure kunt beheren. Implementeer oplossingen die de connectiviteitsstatus van de agent bijhouden. Zorg ervoor dat u een proces definieert voor het upgraden van uw Kubernetes-agents met Azure Arc.

Op rollen gebaseerd toegangsbeheer (RBAC)

Definieer beheerdersrollen, bewerkingen en ontwikkelaarsrollen binnen uw organisatie die verantwoordelijk zijn voor dagelijkse bewerkingen in uw hybride clusters. Door elk team toe te wijzen aan acties en verantwoordelijkheden, worden op rollen gebaseerd toegangsbeheer (RBAC) van Azure en Kubernetes ClusterRoleBinding en RoleBinding bepaald.

Overweeg om een RACI-matrix te gebruiken om deze inspanning te ondersteunen en besturingselementen in te bouwen in de hiërarchie van het beheerbereik die u definieert op basis van richtlijnen voor resourceconsistentie en voorraadbeheer.

Zie Identiteits- en toegangsbeheer voor Kubernetes met Azure Arc voor meer informatie.

Geheim- en certificaatbeheer

Beveilig geheimen en certificaten met behulp van Azure Key Vault en implementeer de extensie in uw Kubernetes-clusters met Azure Arc via de Container Storage Interface (CSI).

Gegevensresidentie

Overweeg binnen welke Azure-regio u uw Kubernetes-cluster met Azure Arc wilt inrichten. Begrijp welke gegevens van uw resources worden verzameld en plan dienovereenkomstig op basis van vereisten voor gegevenslocatie voor uw organisatie.

GitOps-configuraties inschakelen en beveiligen

GitOps-configuraties dwingen een gewenste systeemstatus af en zijn een belangrijk hulpprogramma voor het bijhouden van Kubernetes-clustercompatibiliteit met Arc. Overweeg bij het werken met GitOps-configuraties de toegang tot uw broncodebeheersysteem te beveiligen via de juiste netwerk- en toegangsbeheeropties.

Beleidsbeheer en -rapportage

Definieer een governanceplan voor uw hybride Kubernetes-clusters die worden omgezet in Azure-beleid dat organisatiestandaarden op schaal controleert en afdwingt. U kunt bijvoorbeeld een sourceControlConfiguration-beleid afdwingen voor Kubernetes-clusters om ervoor te zorgen dat de clusters hun bron van waarheid krijgen voor workloads en configuraties uit een gedefinieerde Git-opslagplaats en naleving bijhouden met behulp van Azure Policy.

Strategie voor logboekbeheer

Bekijk de ontwerpoverwegingen en aanbevelingen voor kritieke ontwerpgebieden en plan om metrische gegevens en logboeken van uw hybride resources te verzamelen in een Log Analytics-werkruimte voor verdere analyse en controle.

Bedreigingsbeveiliging en cloudbeveiligingspostuurbeheer

Beveiligingsbeveiliging tegen bedreigingen afdwingen en controles introduceren voor het detecteren van onjuiste configuraties van beveiliging en het bijhouden van naleving. Gebruik de intelligentie van Azure om uw hybride workloads te beschermen tegen bedreigingen. Schakel bewaking van beveiligingsbasislijnen, beveiligingspostuurbeheer en bedreigingsbeveiliging in voor alle abonnementen met Kubernetes met Azure Arc door Microsoft Defender for Containers in te schakelen.

Toegang tot clusters beveiligen

Plan de toegang tot uw Kubernetes-API te beveiligen. De kubernetes-clusterverbindingsfunctie met Azure Arc biedt connectiviteit met de API-server zonder dat er een binnenkomende poort is ingeschakeld.

De waarneembaarheid en beveiliging van microservices verbeteren

De implementatie van een service-mesh kan helpen bij verificatie, autorisatie, beveiliging en zichtbaarheid van toepassingen op basis van microservices. Kubernetes met Azure Arc vereenvoudigt de implementatie van Open Service Mesh (OSM) als extensie.

Ontwerpaanaanvelingen

Deze sectie bevat ontwerpaanbevelingen die u moet volgen tijdens het plannen van de beveiliging en governance van uw Kubernetes-clusterbronnen met Azure Arc.

Agentinrichting

Definieer een strategie voor het onboarden van uw clusters in Azure Arc, inclusief een automatiseringsmethode voor bulkinschrijving. Stel een formeel plan in dat rekening houdt met het bereik van uw implementatie en doelstellingen, selectiecriteria, succescriteria, trainingsplannen, terugdraaien en risico's omvat.

U kunt een service-principal gebruiken om agentinrichting te integreren als onderdeel van uw CI/CD-pijplijnen (continue integratie en continue implementatie). U moet de bevoegdheden van deze service-principal beperken en alleen de rollen toewijzen die vereist zijn voor het onboarden van Kubernetes naar Azure (de rol Kubernetes-cluster - Azure Arc Onboarding), omdat deze alleen kan worden gebruikt om Kubernetes te onboarden, en het proces niet ongedaan te maken of de resource te verwijderen.

Agents beheren

Azure Arc-agents zijn belangrijke onderdelen van Kubernetes met Azure Arc, die verschillende logische onderdelen bevatten die een rol spelen in beveiligings-, governance- en beheerbewerkingen.

Als een agent stopt met het verzenden van heartbeats naar Azure, offline gaat of de verbinding met Azure verliest, kunt u er geen operationele taken op uitvoeren. Ontwikkel een plan voor de wijze waarop u een melding krijgt als deze scenario's plaatsvinden en hoe uw organisatie moet reageren.

U kunt Azure-activiteitenlogboek gebruiken om resourcestatuswaarschuwingen in te stellen en op de hoogte te blijven van de huidige en historische status van de pods van uw agent. Als u wilt weten hoe u uw agent op de juiste manier beheert, bekijkt u het ontwerpgebied dat essentieel is voor beheer.

Als de service gedurende 15 minuten geen heartbeat van de agent heeft ontvangen, wordt het Kubernetes-cluster met Azure Arc offline weergegeven. Bekijk het kritieke ontwerpgebied voor Kubernetes-connectiviteit met Azure Arc om ervoor te zorgen dat uw agent veilig verbinding kan maken met Azure Arc-eindpunten.

Op rollen gebaseerd toegangsbeheer (RBAC)

Zodra u een Kubernetes-cluster onboardt, kunt u Azure RBAC toewijzen aan uw Kubernetes-clusterresource met Azure Arc.

Volg het principe met minimale bevoegdheden wanneer u rollen toewijst, zoals 'Inzender' of 'Eigenaar', waarmee bewerkingen kunnen worden uitgevoerd, zoals het implementeren van extensies die acties uitvoeren als 'ClusterAdmin' en een clusterbreed effect hebben. Deze rollen moeten met voorzichtigheid worden gebruikt om de mogelijke 'straalstraal' te beperken of uiteindelijk te vervangen door aangepaste rollen.

U moet hetzelfde RBAC-principe toepassen op de gevoelige gegevens die worden verzonden naar de Azure Monitor Log Analytics-werkruimte. Kubernetes met Azure Arc biedt RBAC-toegang tot logboekgegevens die zijn verzameld door uw Log Analytics-agent, die zijn opgeslagen in de Log Analytics-werkruimte waarin uw cluster is geregistreerd. Zie De implementatie van uw Azure Monitor-logboeken ontwerpen voor meer informatie over het implementeren van gedetailleerde toegang tot Log Analytics-werkruimten.

Door uw Kubernetes-cluster met Azure Arc te integreren met Microsoft Entra ID , kunt u Azure-roltoewijzingen gebruiken voor gedetailleerdere controle over wie toegang heeft tot en machtigingen heeft voor Kubernetes-clusterresources met Azure Arc.

Notitie

Deze integratie werkt systeemeigen met Kubernetes ClusterRoleBinding - en RoleBinding-objecttypen en consolideert de autorisatie voor uw Kubernetes-cluster met Microsoft Entra ID als de centrale service voor identiteits- en toegangsbeheer. Met behulp van Microsoft Entra ID krijgt u volledige controle en tracering van wijzigingen die in uw cluster zijn aangebracht, evenals eventuele autorisatie-gebeurtenissen.

Als u integreert met Microsoft Entra ID, hebt u ook toegang tot geavanceerde beveiligingsmogelijkheden, die u moet gebruiken om het volgende te configureren:

- Voorwaardelijke toegang met Microsoft Entra-id. Meer informatie over voorwaardelijke toegang vindt u in het overzicht van voorwaardelijke toegang.

- Just-In-Time-toegangsregels (JIT) voor taken waarvoor verhoogde machtigingen nodig zijn. Als sommige gebruikers toegang hebben tot gevoelige informatie of essentiële netwerkconfiguratie-instellingen in Kubernetes, wordt een potentieel pad naar gecompromitteerde accounts of interne bedreigingsactiviteiten gemaakt. Met privileged-toegangsbeheer kunt u uw organisatie beschermen tegen schendingen en kunt u voldoen aan aanbevolen procedures voor naleving door permanente toegang tot gevoelige gegevens of toegang tot kritieke configuratie-instellingen te beperken.

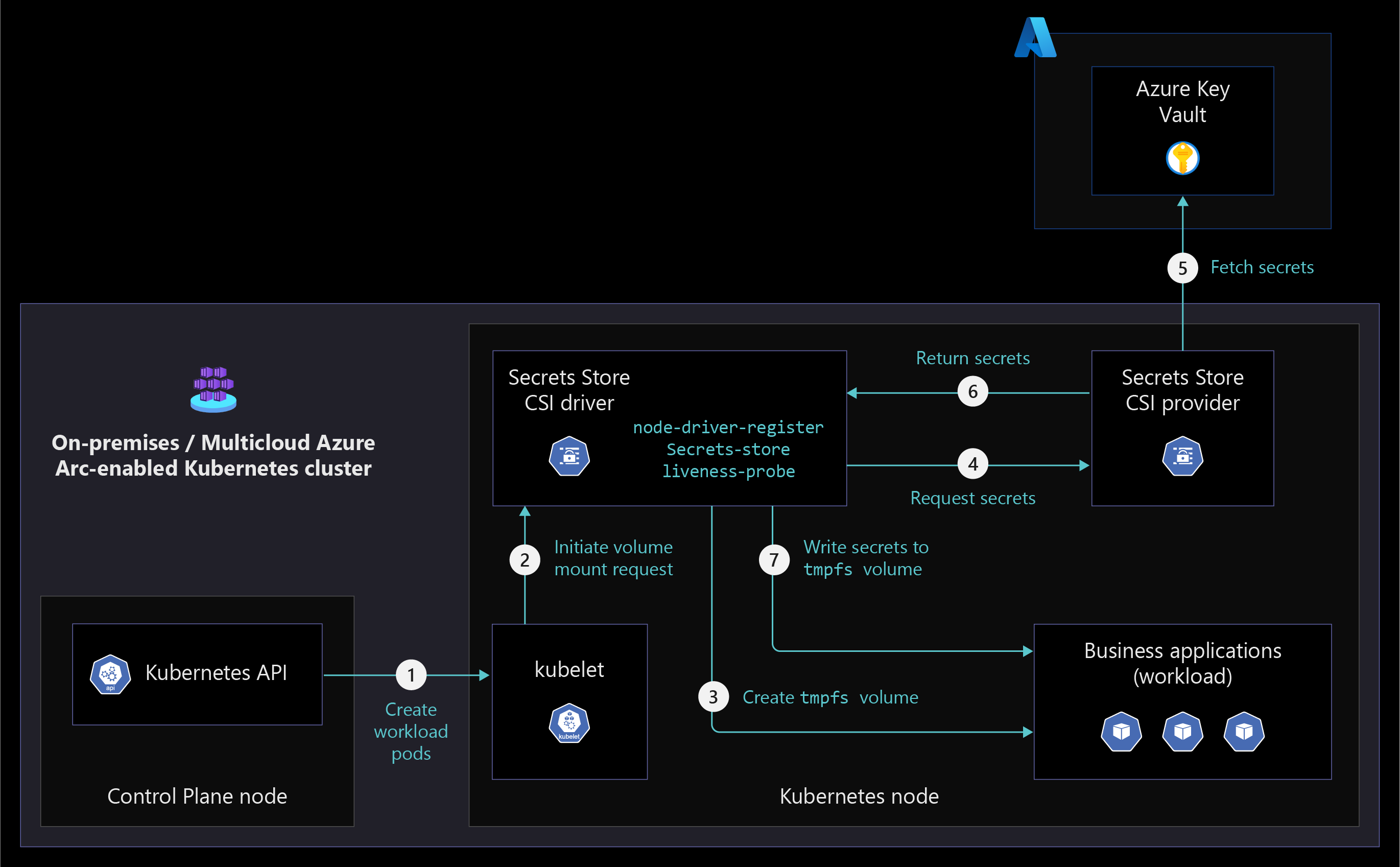

Geheim- en certificaatbeheer

Sla geen geheimen of certificaten op in toepassingscode of bestandssystemen. Geheimen moeten indien nodig worden opgeslagen in sleutelarchieven en aan containers worden verstrekt tijdens runtime.

Overweeg het gebruik van de Azure Key Vault-extensie voor het beheren van geheimen en certificaten op uw Kubernetes-clusters met Azure Arc. Met de Key Vault-extensie kunt u de levenscyclus van certificaten voor uw Kubernetes-implementaties beheren, zoals wordt weergegeven in het volgende diagram.

GitOps-configuraties inschakelen en beveiligen

GitOps is een essentieel onderdeel van elke IT-strategie die een volledig geautomatiseerde benadering van bewerkingen vereist. GitOps biedt schaal-, consistentie-, tracerings- en controlemogelijkheden voor elke implementatie.

Het gebruik van GitOps kan de implementatie van meerdere toepassingen in clusters en omgevingen vereenvoudigen tijdens het bijhouden en afdwingen van de gewenste status van het systeem declaratief met Git. Wanneer u Git gebruikt als uw enige bron van waarheid en als het centrale hulpprogramma voor alle implementaties, wordt het de beste manier om clusterstatussen bij te houden, rekening te houden met wijzigingen en goedkeuringen in de loop van de tijd, foutonderzoek te vergemakkelijken en automatisering in te schakelen in gedistribueerde omgevingen.

Wanneer u GitOps-configuraties toevoegt, moet u ervoor zorgen dat u de toegang tot de opslagplaats en de bijbehorende sleutels beveiligt en vertakkingsmachtigingen instelt. Raadpleeg het kritieke ontwerpgebied voor GitOps voor meer informatie.

Beleidsbeheer en -rapportage

Beleidgestuurde governance is een fundamenteel principe van cloudeigen bewerkingen en het Microsoft Cloud Adoption Framework voor Azure. Azure Policy biedt het mechanisme voor het afdwingen van bedrijfsstandaarden en het beoordelen van naleving op schaal. Via Azure Policy kunt u governance implementeren voor consistentie van implementaties, naleving, controlekosten, beveiligingspostuur. In het nalevingsdashboard ziet u een geaggregeerde weergave van de algehele status van uw omgeving op schaal en vindt u herstelmogelijkheden op clusterniveau.

Kubernetes met Azure Arc ondersteunt Azure Policy op de Azure Resource Management-laag en ook in-cluster beleids afdwinging door Gatekeeper voor Open Policy Agent uit te breiden. U kunt elk van de ingebouwde beleidsregels implementeren om snel naleving en afdwinging op schaal te bereiken. In het volgende diagram ziet u hoe Azure Policy op schaal wordt toegepast op afdwinging en beveiliging op Kubernetes-clusters met Azure Arc.

Inzicht in het bereik van Azure Policy en waar u dit kunt toepassen (beheergroep, abonnement, resourcegroep of afzonderlijk resourceniveau). Gebruik de ingebouwde bibliotheek van Azure Policy voor Kubernetes met Azure Arc. Maak een ontwerp voor een beheergroep in overeenstemming met de aanbevolen procedures die worden beschreven in de richtlijnen op ondernemingsniveau van Het Cloud Adoption Framework.

- Bepaal welke Azure-beleidsregels u nodig hebt om te voldoen aan de bedrijfs-, regelgevings- en beveiligingsvereisten van uw organisatie voor Kubernetes met Azure Arc op schaal.

- Taggen afdwingen en hersteltaken implementeren.

- Gebruik Azure Policy om GitOps af te dwingen en configuraties op schaal toe te passen.

- Ingebouwde Azure Policy-definities voor Kubernetes met Azure Arc begrijpen en evalueren.

- Het deployIfNotExists-beleid van Azure Policy implementeert programmatisch extensies/beheerserviceagents op schaal op uw Clusters met Arc, waaronder Azure Monitor.

- Schakel Azure Monitor Container Insights in voor naleving en operationele bewaking van Kubernetes-clusters met Azure Arc.

Strategie voor logboekbeheer

Ontwerp en plan uw Log Analytics-werkruimte-implementatie. Dit is de opslag waarin gegevens worden verzameld, samengevoegd en later geanalyseerd. Aangezien de Log Analytics-werkruimte een geografische locatie van uw gegevens vertegenwoordigt, moet u voor het ondersteunen van een niveau van isolatie en bereik voor configuraties zoals gegevensretentie het aantal benodigde werkruimten bepalen en hoe deze worden toegewezen aan uw organisatiestructuur.

Gebruik één Azure Monitor Log Analytics-werkruimte voor het beheren van gecentraliseerde RBAC, zichtbaarheid en rapportage, zoals beschreven in de best practices voor beheer en bewaking van Cloud Adoption Framework.

Raadpleeg de aanbevolen procedures voor het ontwerpen van uw Implementatie van Azure Monitor-logboeken voor meer informatie.

Bedreigingsbeveiliging en cloudbeveiligingspostuurbeheer

- Microsoft Defender voor Cloud biedt een geïntegreerd platform voor beveiligingsbeheer dat is gesegmenteerd als een CSPM-platform (Cloud Security Posture Management) en CWPP (Cloud Workload Protection Platform). Als u de beveiliging in uw hybride landingszone wilt verbeteren, moet u de gegevens en assets beveiligen die worden gehost in Azure en elders.

- Microsoft Defender for Containers breidt de mogelijkheden van Microsoft Defender voor Cloud uit naar Kubernetes met Azure Arc. Als u de beveiliging van uw hybride landingszone wilt verbeteren, kunt u het volgende overwegen:

- Kubernetes-extensie met Azure Arc gebruiken om Kubernetes-resources met Arc in Microsoft Defender voor Cloud te onboarden.

- Het Microsoft Defender for Containers-abonnement voor alle abonnementen inschakelen. Standaard is het plan geconfigureerd om de Defender-extensie automatisch te implementeren op een Kubernetes-cluster met Arc dat wordt geïmplementeerd in hetzelfde abonnement. U kunt deze configuratie desgewenst wijzigen.

- Controleren of de Defender-extensie is geïmplementeerd op uw clusters.

- Siem-integratie (Security Information and Event Management) gebruiken met Microsoft Defender voor Cloud en Microsoft Sentinel.

In het volgende diagram ziet u een conceptuele referentiearchitectuur voor Microsoft Defender voor Cloud op een Kubernetes-clusterresource met Azure Arc.

Als u Microsoft Container Registry gebruikt als een centraal persoonlijk Docker-register voor het opslaan en beheren van uw containerinstallatiekopieën, moet u Microsoft Defender for Containers gebruiken om de installatiekopieën te scannen op beveiligingsproblemen.

Zorg ervoor dat u de netwerktopologie en het kritieke ontwerpgebied voor connectiviteit bekijkt.

Toegang tot clusters beveiligen

De Kubernetes-API ontvangt aanvragen voor het uitvoeren van acties in het cluster. Omdat dit een centrale manier is om te communiceren met en een cluster te beheren, is de Kubernetes-API een belangrijk onderdeel dat u moet beveiligen. Met kubernetes-clusterverbinding met Azure Arc kunt u veilig verbinding maken met Kubernetes-clusters met Azure Arc zonder dat u een binnenkomende poort op de firewall hoeft in te schakelen. Toegang tot de API-server van uw Kubernetes met Azure Arc biedt de volgende voordelen:

- Maakt interactieve foutopsporing en probleemoplossing mogelijk.

- Hiermee schakelt u het gebruik van gehoste agents/runners van Azure Pipelines, GitHub Actions of een andere gehoste CI/CD-service in, zonder dat zelf-hostende agents vereist zijn.

- Biedt clustertoegang tot Azure-services voor aangepaste locaties en andere resources die hierop zijn gemaakt.

Waarneembaarheid en beveiliging van microservices

Door een service-mesh te implementeren, kunt u verificatie en autorisatie introduceren voor uw servicesverbindingen, waardoor het principe van minimale bevoegdheden wordt afgedwongen en een veiligere omgeving ontstaat. Pods bevinden zich standaard op een plat vertrouwd netwerk. In een service mesh-implementatie wordt een set sidecars geïmplementeerd die fungeren als netwerkproxy's. Deze sidecars beheren de communicatie oost-west, versleutelen verkeer en verbeteren de waarneembaarheid van verkeer in het algemeen.

Service mesh-implementaties kunnen bescherming bieden tegen:

- Onbevoegde toegang

- Sniffing-aanvallen

- Gegevensoverdracht

- Imitaties

Raadpleeg het kritieke ontwerpgebied open service mesh voor meer informatie.

Volgende stappen

Zie de volgende artikelen voor meer informatie over uw hybride en multicloudcloudcloudtraject.

- Bekijk de vereisten voor Kubernetes met Azure Arc.

- Controleer de gevalideerde Kubernetes-distributies voor Kubernetes met Azure Arc.

- Meer informatie over het beheren van hybride en multicloudomgevingen.

- Meer informatie over het verbinden van een bestaand Kubernetes-cluster met Azure Arc.

- Meer informatie over geheim- en certificaatbeheer.

- Meer informatie over bedreigingsbeveiliging en cloudbeveiligingspostuurbeheer.

- Meer informatie over het toepassen van GitOps-configuraties op GKE als een met Azure Arc verbonden cluster met behulp van Azure Policy voor Kubernetes.

- Meer informatie over het integreren van Azure Defender met cluster-API als een met Azure Arc verbonden cluster met behulp van Kubernetes-extensies.

- Leer hoe u Open Service Mesh (OSM) integreert met cluster-API als een met Azure Arc verbonden cluster met behulp van Kubernetes-extensies.

- Meer informatie over Azure Arc via het Azure Arc-leertraject.

- Zie veelgestelde vragen: met Azure Arc kunt u antwoorden vinden op de meest voorkomende vragen.