Bevoegde toegang: Tussenpersonen

Beveiliging van tussenliggende apparaten is een essentieel onderdeel van het beveiligen van bevoegde toegang.

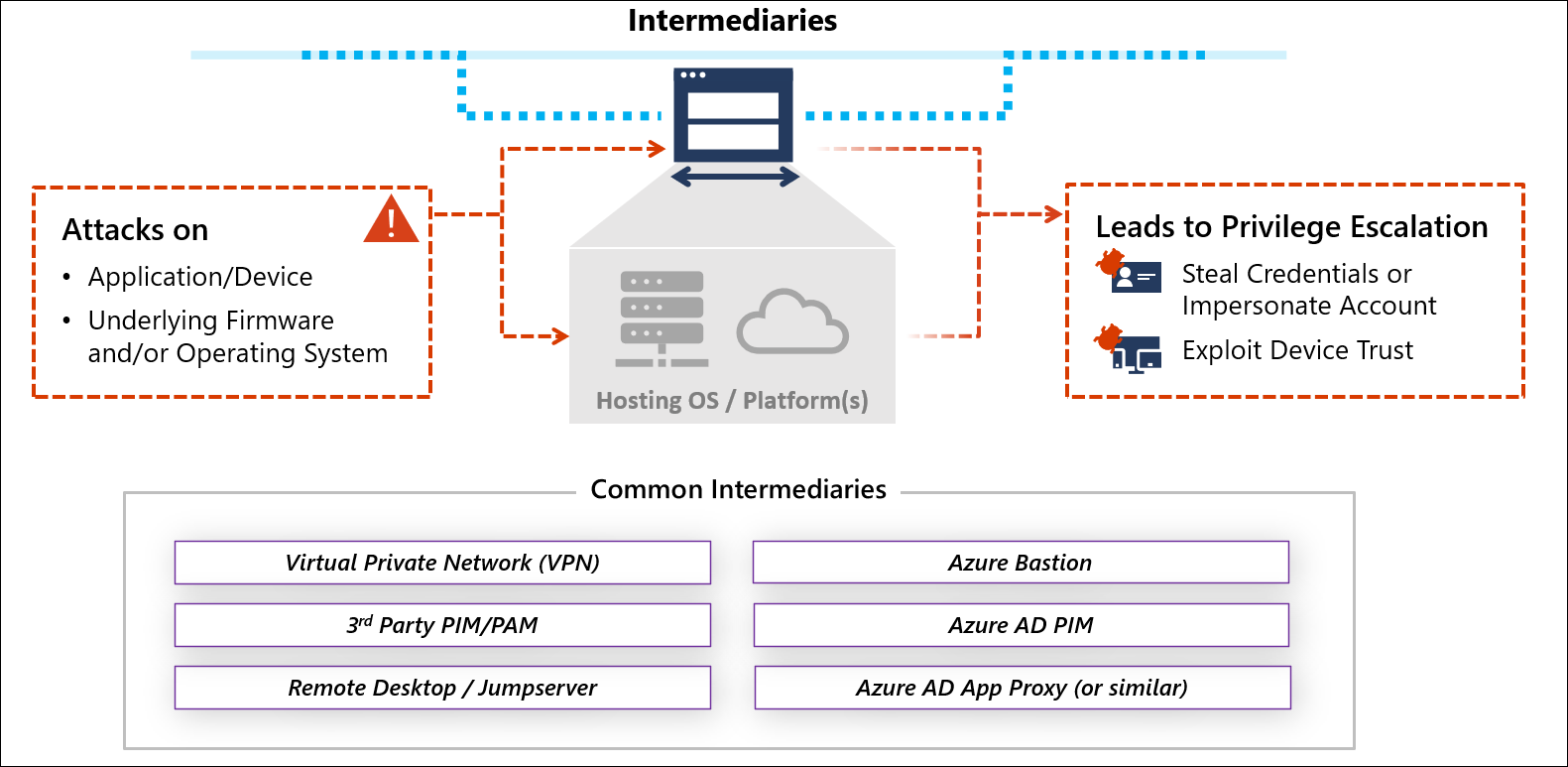

Tussenpersonen voegen een koppeling toe aan de keten van Zero Trust Assurance voor de end-to-endsessie van de gebruiker of beheerder, zodat ze de Zero Trust-beveiligingsgaranties in de sessie moeten ondersteunen (of verbeteren). Voorbeelden van tussenpersonen zijn virtuele particuliere netwerken (VPN's), jumpservers, VDI (Virtual Desktop Infrastructure) en het publiceren van toepassingen via toegangsproxy's.

Een aanvaller kan een intermediair aanvallen om bevoegdheden te escaleren met behulp van referenties die erop zijn opgeslagen, externe netwerktoegang tot bedrijfsnetwerken krijgen of misbruik maken van vertrouwen op dat apparaat als ze worden gebruikt voor beslissingen over zero Trust-toegang. Het richten op tussenpersonen is te gebruikelijk geworden, met name voor organisaties die de beveiligingspostuur van deze apparaten niet strikt handhaven. Bijvoorbeeld referenties die zijn verzameld van VPN-apparaten.

Tussenpersonen variëren in doel en technologie, maar bieden doorgaans externe toegang, sessiebeveiliging of beide:

- Externe toegang - Toegang tot systemen op bedrijfsnetwerken vanaf internet inschakelen

- Sessiebeveiliging: beveiligingsbeveiliging en zichtbaarheid voor een sessie vergroten

- Scenario voor niet-beheerde apparaten: het bieden van een beheerd virtueel bureaublad dat toegankelijk is voor onbeheerde apparaten (bijvoorbeeld persoonlijke apparaten van werknemers) en/of apparaten die worden beheerd door een partner/leverancier.

- Beheer istrator-beveiligingsscenario: voeg beheerpaden samen en/of verhoog de beveiliging met Just-In-Time-toegang, sessiebewaking en -opname en vergelijkbare mogelijkheden.

Om ervoor te zorgen dat beveiligingsgaranties worden gewaarborgd van het oorspronkelijke apparaat en het account tot de resourceinterface, moet u inzicht krijgen in het risicoprofiel van de intermediaire en risicobeperkingsopties.

Aanvallerkans en -waarde

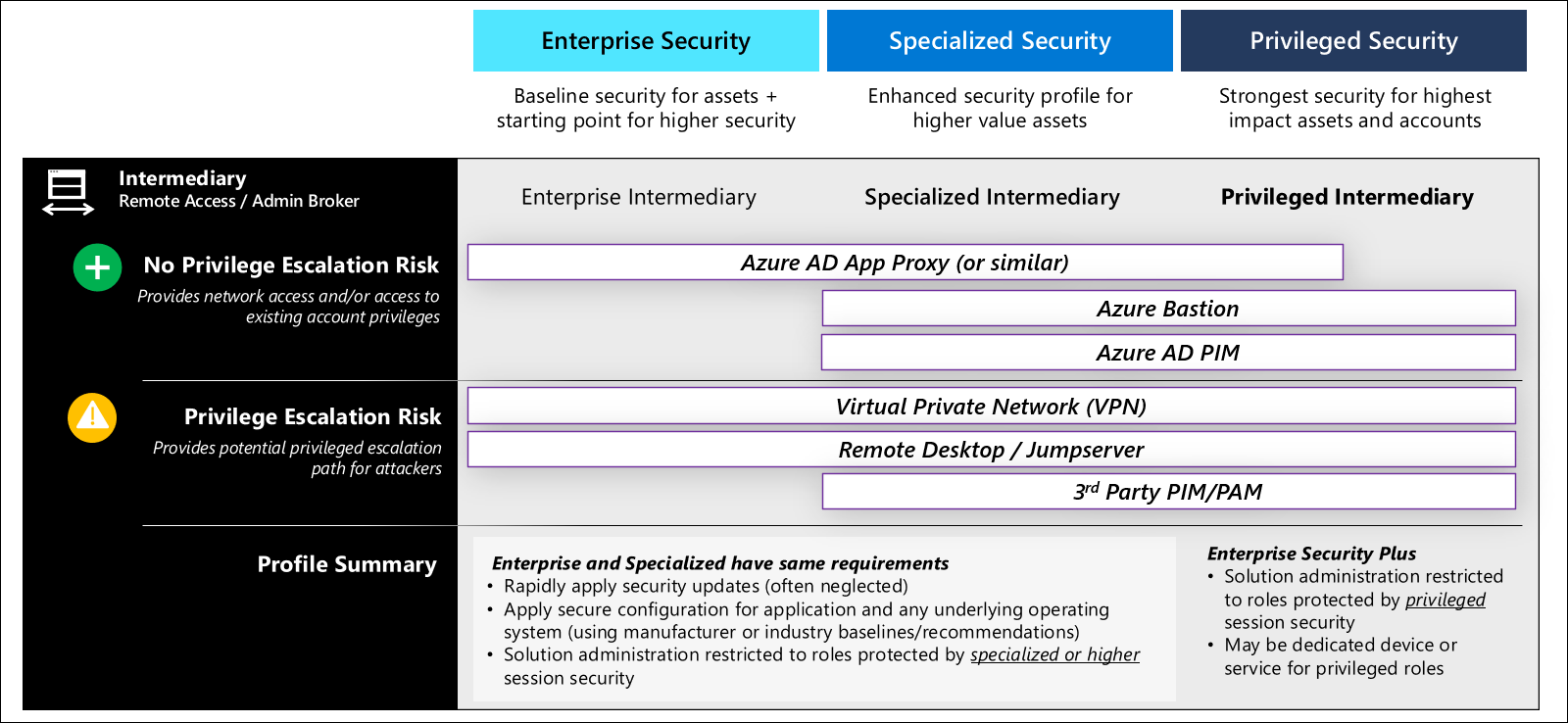

Verschillende tussenliggende typen voeren unieke functies uit, zodat ze elk een andere beveiligingsbenadering vereisen, hoewel er een aantal kritieke commoniteiten zijn, zoals het snel toepassen van beveiligingspatches op apparaten, firmware, besturingssystemen en toepassingen.

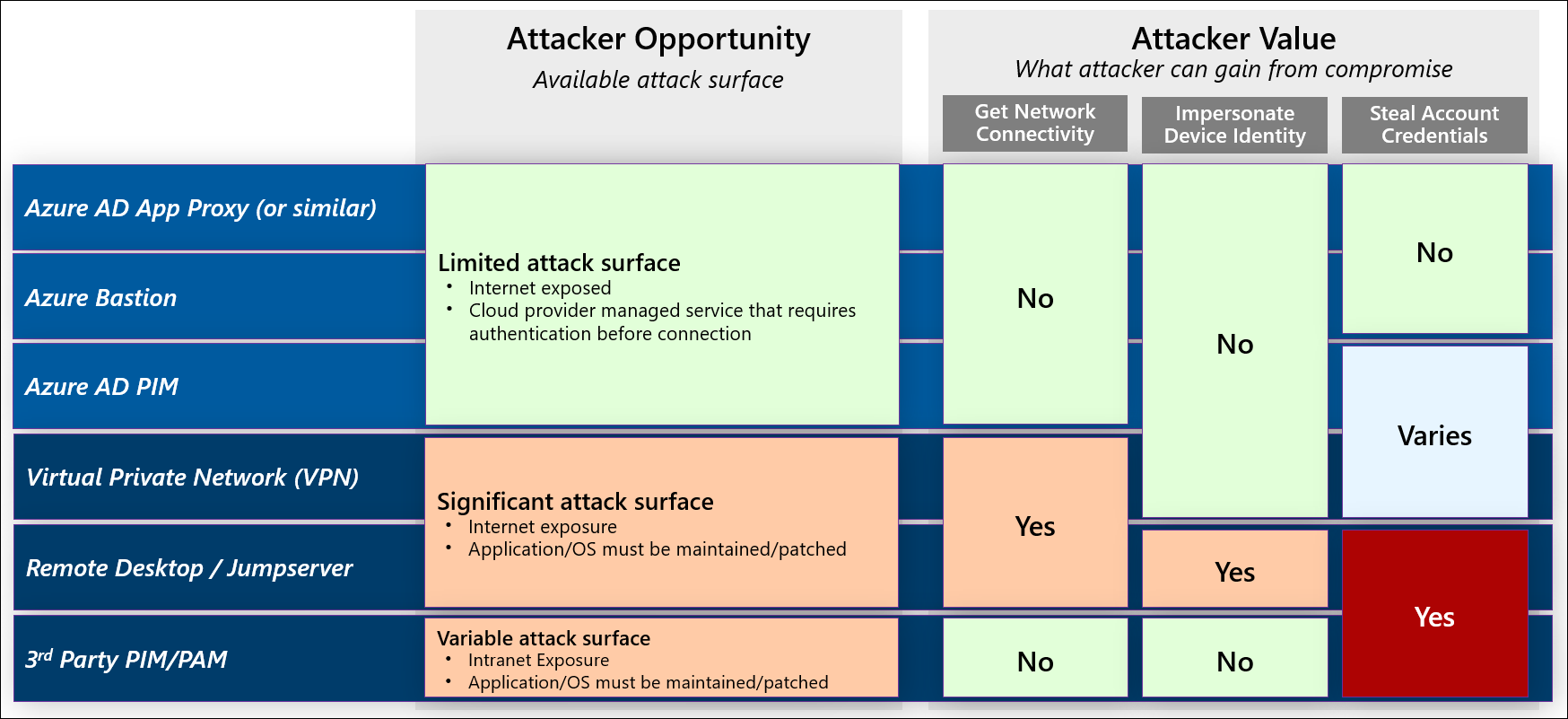

De aanvallerkans wordt vertegenwoordigd door het beschikbare aanvalsoppervlak dat een aanvalsoperator kan richten op:

- Systeemeigen cloudservices zoals Microsoft Entra PIM, Azure Bastion en Microsoft Entra-toepassingsproxy bieden een beperkt aanvalsoppervlak voor aanvallers. Hoewel ze worden blootgesteld aan het openbare internet, hebben klanten (en aanvallers) geen toegang tot onderliggende besturingssystemen die de services leveren en worden ze doorgaans consistent onderhouden en bewaakt via geautomatiseerde mechanismen bij de cloudprovider. Deze kleinere kwetsbaarheid voor aanvallen beperkt de beschikbare opties voor aanvallers versus klassieke on-premises toepassingen en apparaten die moeten worden geconfigureerd, gepatcht en bewaakt door IT-medewerkers die vaak worden overweldigd door conflicterende prioriteiten en meer beveiligingstaken dan ze tijd hebben om te voltooien.

- Virtual Private Networks (VPN's) en Remote Desktops Jump-servers hebben vaak een aanzienlijke aanvallerkans / omdat ze worden blootgesteld aan internet om externe toegang te bieden en het onderhoud van deze systemen wordt vaak genegeerd. Hoewel er slechts enkele netwerkpoorten beschikbaar zijn, hebben aanvallers slechts toegang nodig tot één niet-gepatchte service voor een aanval.

- PIM/PAM-services van derden worden vaak on-premises gehost of als een VM op IaaS (Infrastructure as a Service) en zijn doorgaans alleen beschikbaar voor intranethosts. Hoewel er niet rechtstreeks internet beschikbaar is, kunnen aanvallers met één gehackte referentie toegang krijgen tot de service via VPN of een ander extern toegangsmedium.

De waarde van een aanvaller vertegenwoordigt wat een aanvaller kan winnen door een intermediair in gevaar te brengen. Een inbreuk wordt gedefinieerd als een aanvaller die volledige controle krijgt over de toepassing/VM en/of een beheerder van het klantexemplaren van de cloudservice.

De ingrediënten die aanvallers kunnen verzamelen van een intermediair voor de volgende fase van hun aanval zijn:

- Netwerkconnectiviteit ophalen om te communiceren met de meeste of alle resources in bedrijfsnetwerken. Deze toegang wordt doorgaans geleverd door VPN's en Extern bureaublad/Jump-serveroplossingen. Hoewel Azure Bastion- en Microsoft Entra-toepassingsproxyoplossingen (of vergelijkbare oplossingen van derden) ook externe toegang bieden, zijn deze oplossingen doorgaans toepassings- of serverspecifieke verbindingen en bieden geen algemene netwerktoegang

- Identiteit van het apparaat imiteren: kan Zero Trust-mechanismen verslaan als een apparaat is vereist voor verificatie en/of wordt gebruikt door een aanvaller om informatie over de doelnetwerken te verzamelen. Beveiligingsteams controleren vaak niet de activiteiten van het apparaataccount en richten zich alleen op gebruikersaccounts.

- Stel accountreferenties voor verificatie bij resources, wat de meest waardevolle asset voor aanvallers is, omdat het de mogelijkheid biedt om bevoegdheden te verhogen voor toegang tot hun uiteindelijke doel of de volgende fase van de aanval.

Extern bureaublad/jumpservers en PIM/PAM van derden zijn de meest aantrekkelijke doelen en hebben de dynamische 'Al uw eieren in één mand' met meer aanvallerswaarde en beveiligingsbeperking:

- PIM/PAM-oplossingen slaan doorgaans de referenties op voor de meeste of alle bevoorrechte rollen in de organisatie, waardoor ze een zeer lucratief doelwit zijn om inbreuk te maken of te wapenen.

- Microsoft Entra PIM biedt aanvallers niet de mogelijkheid om referenties te stelen, omdat hiermee bevoegdheden worden ontgrendeld die al zijn toegewezen aan een account met behulp van MFA of andere werkstromen, maar een slecht ontworpen werkstroom kan een kwaadwillende persoon in staat stellen bevoegdheden te escaleren.

- Extern bureaublad/jumpservers die door beheerders worden gebruikt, bieden een host waar veel of alle gevoelige sessies passeren, zodat aanvallers standaard hulpprogramma's voor diefstal van referenties kunnen gebruiken om deze referenties te stelen en opnieuw te gebruiken.

- VPN's kunnen referenties opslaan in de oplossing en aanvallers voorzien van een mogelijke schat aan escalatie van bevoegdheden, wat leidt tot de sterke aanbeveling om Microsoft Entra ID te gebruiken voor verificatie om dit risico te beperken.

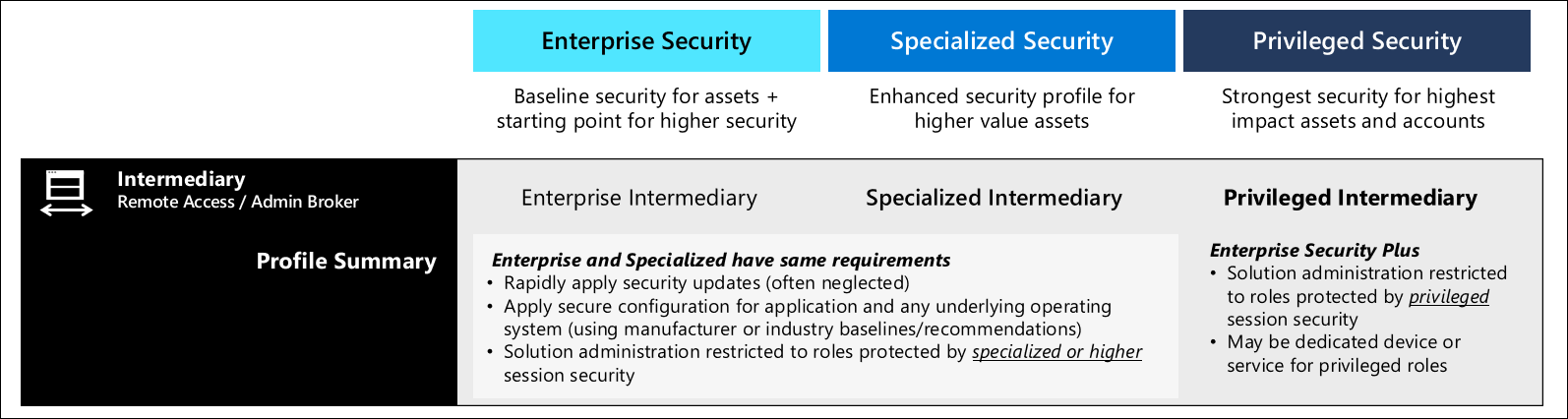

Tussenliggende beveiligingsprofielen

Voor het vaststellen van deze garanties is een combinatie van beveiligingscontroles vereist, waarvan sommige voor veel tussenpersonen gemeenschappelijk zijn en waarvan sommige specifiek zijn voor het type intermediair.

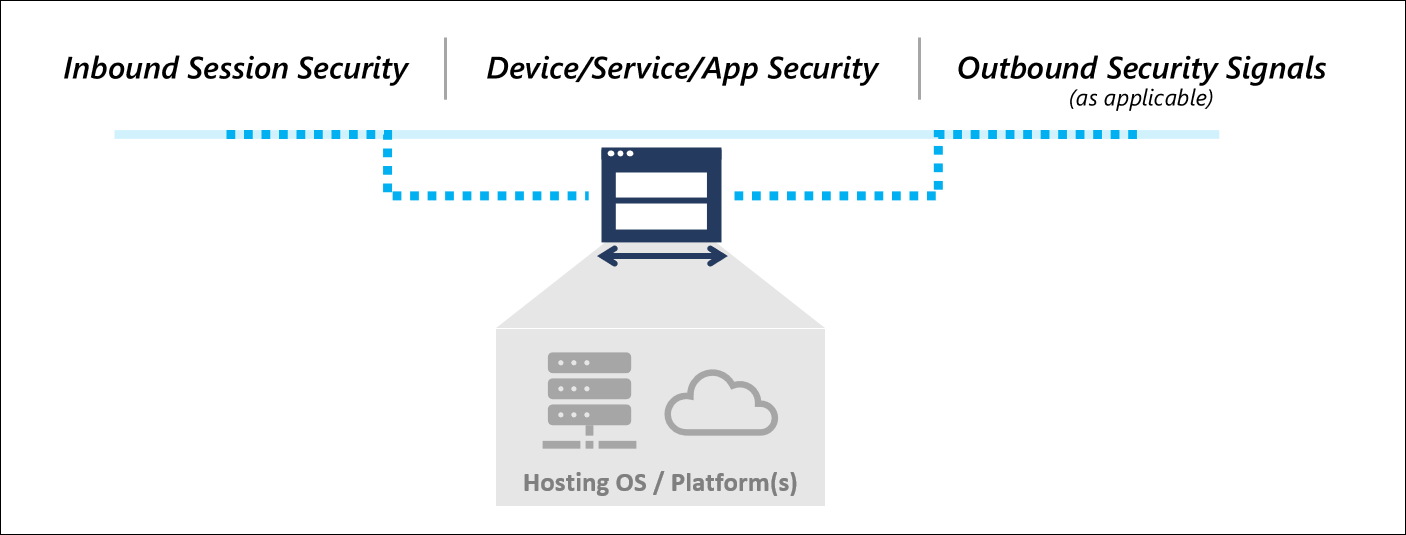

Een intermediair is een koppeling in de Zero Trust-keten die een interface aan gebruikers/apparaten presenteert en vervolgens toegang tot de volgende interface mogelijk maakt. De beveiligingscontroles moeten betrekking hebben op binnenkomende verbindingen, beveiliging van het tussenliggende apparaat/de toepassing/service zelf en (indien van toepassing) Zero Trust-beveiligingssignalen bieden voor de volgende interface.

Algemene beveiligingscontroles

De algemene beveiligingselementen voor tussenpersonen zijn gericht op het onderhouden van goede beveiligingscontroles voor ondernemingen en gespecialiseerde niveaus, met extra beperkingen voor de beveiliging van bevoegdheden.

Deze beveiligingscontroles moeten worden toegepast op alle typen tussenpersonen:

- Beveiliging van binnenkomende verbindingen afdwingen: gebruik Microsoft Entra-id en voorwaardelijke toegang om ervoor te zorgen dat alle binnenkomende verbindingen van apparaten en accounts bekend, vertrouwd en toegestaan zijn. Zie het artikel Secuiting privileged interfaces voor gedetailleerde definities voor apparaat- en accountvereisten voor ondernemingen en gespecialiseerd voor meer informatie.

- Goed systeemonderhoud - Alle tussenpersonen moeten goede beveiligingscontroles volgen, waaronder:

- Veilige configuratie : volg de basislijnen en aanbevolen procedures voor zowel de toepassing als eventuele onderliggende besturingssystemen, cloudservices of andere afhankelijkheden. Toepasselijke richtlijnen van Microsoft omvatten de Azure-beveiligingsbasislijn en Windows-basislijnen.

- Snelle patching : beveiligingsupdates en patches van de leveranciers moeten snel worden toegepast na de release.

- RBAC-modellen (Op rollen gebaseerd toegangsbeheer) kunnen worden misbruikt door aanvallers om bevoegdheden te escaleren. Het RBAC-model van de intermediair moet zorgvuldig worden gecontroleerd om ervoor te zorgen dat alleen geautoriseerd personeel dat is beveiligd op gespecialiseerd of bevoegd niveau beheerdersbevoegdheden krijgt. Dit model moet onderliggende besturingssystemen of cloudservices bevatten (hoofdaccountwachtwoord, lokale beheerders/groepen, tenantbeheerders, enzovoort).

- Eindpuntdetectie en -respons (EDR) en uitgaand vertrouwenssignaal: apparaten met een volledig besturingssysteem moeten worden bewaakt en beveiligd met een EDR zoals Microsoft Defender voor Eindpunt. Dit besturingselement moet worden geconfigureerd om apparaatnalevingssignalen te bieden aan voorwaardelijke toegang, zodat beleid deze vereiste voor interfaces kan afdwingen.

Bevoegde intermediairs vereisen extra beveiligingsmaatregelen:

- Op rollen gebaseerd toegangsbeheer (RBAC) - Beheer rechten moeten worden beperkt tot alleen bevoorrechte rollen die voldoen aan die standaard voor werkstations en accounts.

- Toegewezen apparaten (optioneel): vanwege de extreme gevoeligheid van bevoegde sessies kunnen organisaties ervoor kiezen om toegewezen instanties van intermediaire functies te implementeren voor bevoorrechte rollen. Dit besturingselement maakt extra beveiligingsbeperkingen mogelijk voor deze bevoegde tussenpersonen en een betere bewaking van activiteiten met bevoorrechte rollen.

Beveiligingsrichtlijnen voor elk intermediair type

Deze sectie bevat specifieke beveiligingsrichtlijnen die uniek zijn voor elk type intermediair.

Privileged Access Management/Privileged Identity Management

Eén type intermediair dat expliciet is ontworpen voor beveiligingsgebruiksscenario's, is privileged identity management/privileged access management (PIM/PAM) oplossingen.

Use cases en scenario's voor PIM/PAM

PIM/PAM-oplossingen zijn ontworpen om beveiligingsgaranties te verhogen voor gevoelige accounts die worden gedekt door gespecialiseerde of bevoegde profielen, en richten zich doorgaans eerst op IT-beheerders.

Hoewel de functies verschillen tussen PIM/PAM-leveranciers, bieden veel oplossingen beveiligingsmogelijkheden voor:

Vereenvoudig serviceaccountbeheer en wachtwoordrotatie (een zeer belangrijke mogelijkheid)

Geavanceerde werkstromen bieden voor Just-In-Time-toegang (JIT)

Beheersessies vastleggen en bewaken

Belangrijk

PIM/PAM-mogelijkheden bieden uitstekende oplossingen voor sommige aanvallen, maar aanpakken niet veel privielged toegangsrisico's, met name risico's van inbreuk op apparaten. Hoewel sommige leveranciers er voorstander van zijn dat hun PIM/PAM-oplossing een 'zilveren opsommingsteken' oplossing is waarmee het risico van apparaten kan worden beperkt, is onze ervaring met het onderzoeken van klantincidenten consistent gebleken dat dit niet in de praktijk werkt.

Een aanvaller met controle over een werkstation of apparaat kan deze referenties (en bevoegdheden die aan hen zijn toegewezen) gebruiken terwijl de gebruiker is aangemeld (en kan vaak referenties stelen voor later gebruik). Een PIM/PAM-oplossing alleen kan deze apparaatrisico's niet consistent en betrouwbaar zien en beperken, dus u moet discrete apparaat- en accountbeveiligingen hebben die elkaar aanvullen.

Beveiligingsrisico's en aanbevelingen voor PIM/PAM

De mogelijkheden van elke PIM/PAM-leverancier verschillen van hoe u deze beveiligt, dus controleer en volg de specifieke aanbevelingen en aanbevolen procedures van uw leverancier.

Notitie

Zorg ervoor dat u een tweede persoon instelt in bedrijfskritieke werkstromen om intern risico te beperken (verhoogt de kosten/wrijving voor mogelijke sortering door bedreigingen van insiders).

Virtuele particuliere netwerken van eindgebruikers

Virtual Private Networks (VPN's) zijn tussenpersonen die volledige netwerktoegang bieden voor externe eindpunten, die doorgaans de eindgebruiker moeten verifiëren en referenties lokaal kunnen opslaan om binnenkomende gebruikerssessies te verifiëren.

Notitie

Deze richtlijnen verwijzen alleen naar 'punt-naar-site'-VPN's die worden gebruikt door gebruikers, niet 'site-naar-site'-VPN's die doorgaans worden gebruikt voor datacenter-/toepassingsconnectiviteit.

Use cases en scenario's voor VPN's

VPN's zorgen voor externe connectiviteit met het bedrijfsnetwerk om toegang tot resources in te schakelen voor gebruikers en beheerders.

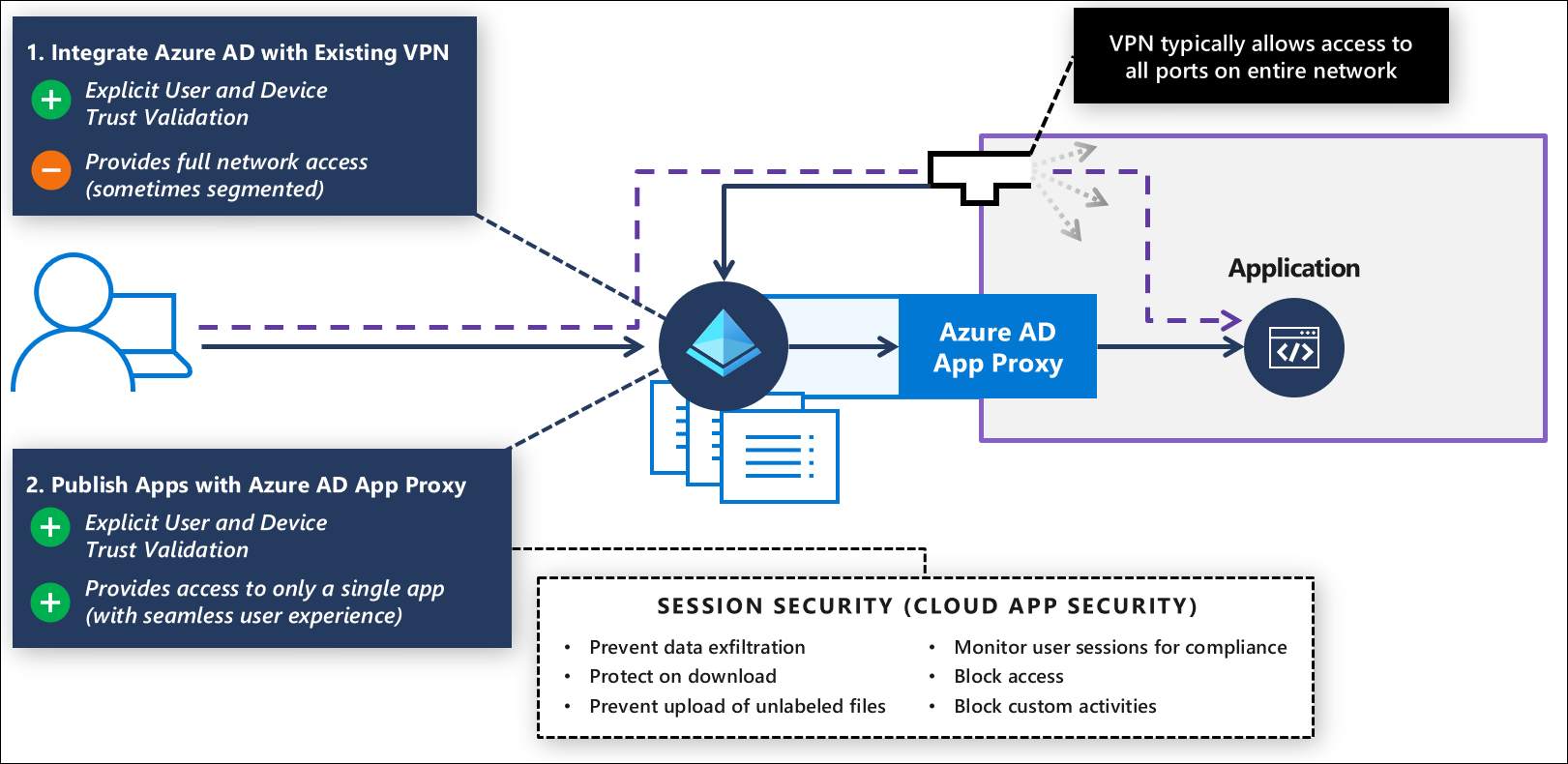

Beveiligingsrisico's en aanbevelingen voor VPN's

De meest kritieke risico's voor VPN-intermediairs zijn van onderhoudsverwaarloosing, configuratieproblemen en lokale opslag van referenties.

Microsoft raadt een combinatie van besturingselementen aan voor VPN-tussenpersonen:

- Integreer Microsoft Entra-verificatie : om het risico op lokaal opgeslagen referenties (en eventuele overheadlast voor het onderhouden ervan) te verminderen of te elimineren en Zero Trust-beleid af te dwingen op binnenkomende accounts/apparaten met voorwaardelijke toegang.

Zie voor hulp bij het integreren

- Integratie van Azure VPN Microsoft Entra

- Microsoft Entra-verificatie inschakelen op de VPN-gateway

- VPN's van derden integreren

- Snelle patching : zorg ervoor dat alle organisatie-elementen snelle patches ondersteunen, waaronder:

- Ondersteuning voor organisatie-sponsorship en leiderschap voor vereisten

- Standaard technische processen voor het bijwerken van VPN's met minimale of nul downtime. Dit proces moet VPN-software, -apparaten en eventuele onderliggende besturingssystemen of firmware bevatten

- Processen voor noodgevallen om kritieke beveiligingsupdates snel te implementeren

- Governance om gemiste items voortdurend te detecteren en op te heffen

- Beveiligde configuratie : de mogelijkheden van elke VPN-leverancier verschillen van hoe u ze beveiligt, dus controleer en volg de specifieke aanbevelingen en aanbevolen procedures van uw leverancier voor de configuratie van uw leverancier

- Ga verder dan VPN : vervang VPN's in de loop van de tijd door veiligere opties, zoals Microsoft Entra-toepassingsproxy of Azure Bastion, omdat deze alleen directe toegang tot toepassingen/servers bieden in plaats van volledige netwerktoegang. Daarnaast staat Microsoft Entra-toepassingsproxy sessiebewaking toe voor extra beveiliging met Microsoft Defender voor Cloud Apps.

Microsoft Entra-toepassingsproxy

Microsoft Entra-toepassingsproxy en vergelijkbare mogelijkheden van derden bieden externe toegang tot verouderde en andere toepassingen die on-premises of op IaaS-VM's in de cloud worden gehost.

Use cases en scenario's voor Microsoft Entra-toepassingsproxy

Deze oplossing is geschikt voor het publiceren van verouderde productiviteitstoepassingen voor eindgebruikers aan geautoriseerde gebruikers via internet. Het kan ook worden gebruikt voor het publiceren van sommige beheertoepassingen.

Beveiligingsrisico's en aanbevelingen voor Microsoft Entra-toepassingsproxy

Microsoft Entra-toepassingsproxy past moderne Zero Trust-beleidshandhaving effectief toe aan bestaande toepassingen. Zie Beveiligingsoverwegingen voor Microsoft Entra-toepassingsproxy voor meer informatie

Microsoft Entra-toepassingsproxy kan ook worden geïntegreerd met Microsoft Defender voor Cloud Apps om sessiebeveiliging voor app-beheer voor voorwaardelijke toegang toe te voegen aan:

- Exfiltratie van gegevens voorkomen

- Beveiligen bij downloaden

- Uploaden van niet-gelabelde bestanden voorkomen

- Gebruikerssessies controleren op naleving

- Toegang blokkeren

- Aangepaste activiteiten blokkeren

Wanneer u toepassingen publiceert via de Microsoft Entra-toepassingsproxy, raadt Microsoft aan om toepassingseigenaren te laten samenwerken met beveiligingsteams om minimale bevoegdheden te volgen en ervoor te zorgen dat de toegang tot elke toepassing alleen beschikbaar wordt gesteld aan de gebruikers die deze vereisen. Naarmate u meer apps op deze manier implementeert, kunt u mogelijk een bepaald punt naar site-VPN-gebruik compenseren.

Extern bureaublad/jumpserver

Dit scenario biedt een volledige bureaubladomgeving met een of meer toepassingen. Deze oplossing heeft een aantal verschillende variaties, waaronder:

- Ervaringen - Volledig bureaublad in een venster of één toepassingsprojectervaring

- Externe host : kan een gedeelde VM of een toegewezen bureaublad-VM zijn met Windows Virtual Desktop (WVD) of een andere VDI-oplossing (Virtual Desktop Infrastructure).

- Lokaal apparaat : kan een mobiel apparaat, een beheerd werkstation of een door een persoonlijk/partner beheerd werkstation zijn

- Scenario : gericht op gebruikersproductiviteitstoepassingen of op beheerscenario's, ook wel een 'jumpserver' genoemd

Use cases en beveiligingsaan aanbevelingen voor Extern bureaublad/Jump-server

De meest voorkomende configuraties zijn:

- Direct Remote Desktop Protocol (RDP): deze configuratie wordt niet aanbevolen voor internetverbinding, omdat RDP een protocol is met beperkte beveiliging tegen moderne aanvallen, zoals wachtwoordspray. Directe RDP moet worden geconverteerd naar:

- RDP via een gateway die is gepubliceerd door de Microsoft Entra-toepassingsproxy

- Azure Bastion

- RDP via een gateway met behulp van

- Extern bureaublad-services (RDS) opgenomen in Windows Server. Publiceren met Microsoft Entra-toepassingsproxy.

- Windows Virtual Desktop (WVD): volg de aanbevolen procedures voor beveiliging van Windows Virtual Desktop.

- Externe VDI: volg best practices van de fabrikant of branche of pas WVD-richtlijnen aan uw oplossing aan

- Secure Shell-server (SSH): biedt externe shell en scripting voor technologieafdelingen en workloadeigenaren. Het beveiligen van deze configuratie moet het volgende omvatten:

- Volg de aanbevolen procedures van de branche/fabrikant om deze veilig te configureren, wijzig eventuele standaardwachtwoorden (indien van toepassing) en gebruik SSH-sleutels in plaats van wachtwoorden en bewaar en beheer SSH-sleutels veilig.

- Azure Bastion gebruiken voor externe toegang van SSH naar resources die worden gehost in Azure- Verbinding maken naar een Virtuele Linux-machine met behulp van Azure Bastion

Azure Bastion

Azure Bastion is een intermediair die is ontworpen om veilige toegang tot Azure-resources te bieden met behulp van een browser en Azure Portal. Azure Bastion biedt toegangsbronnen in Azure die ondersteuning bieden voor Remote Desktop Protocol (RDP) en SSH-protocollen (Secure Shell).

Use cases en scenario's voor Azure Bastion

Azure Bastion biedt effectief een flexibele oplossing die kan worden gebruikt door IT Operations-medewerkers en workloadbeheerders buiten IT voor het beheren van resources die worden gehost in Azure zonder dat hiervoor een volledige VPN-verbinding met de omgeving is vereist.

Beveiligingsrisico's en aanbevelingen voor Azure Bastion

Azure Bastion wordt geopend via Azure Portal, dus zorg ervoor dat uw Azure Portal-interface het juiste beveiligingsniveau vereist voor de resources erin en rollen die deze gebruiken, meestal bevoegd of gespecialiseerd niveau.

Aanvullende richtlijnen zijn beschikbaar in de Documentatie voor Azure Bastion