Succescriteria voor strategie voor bevoorrechte toegang

In dit document worden de succescriteria voor een strategie voor bevoorrechte toegang beschreven. In deze sectie worden strategische perspectieven beschreven van succes voor een strategie voor bevoorrechte toegang. Zie het snelle moderniseringsplan (RaMP) voor een roadmap voor het aannemen van deze strategie. Zie implementatie met bevoegde toegang voor richtlijnen voor implementatie

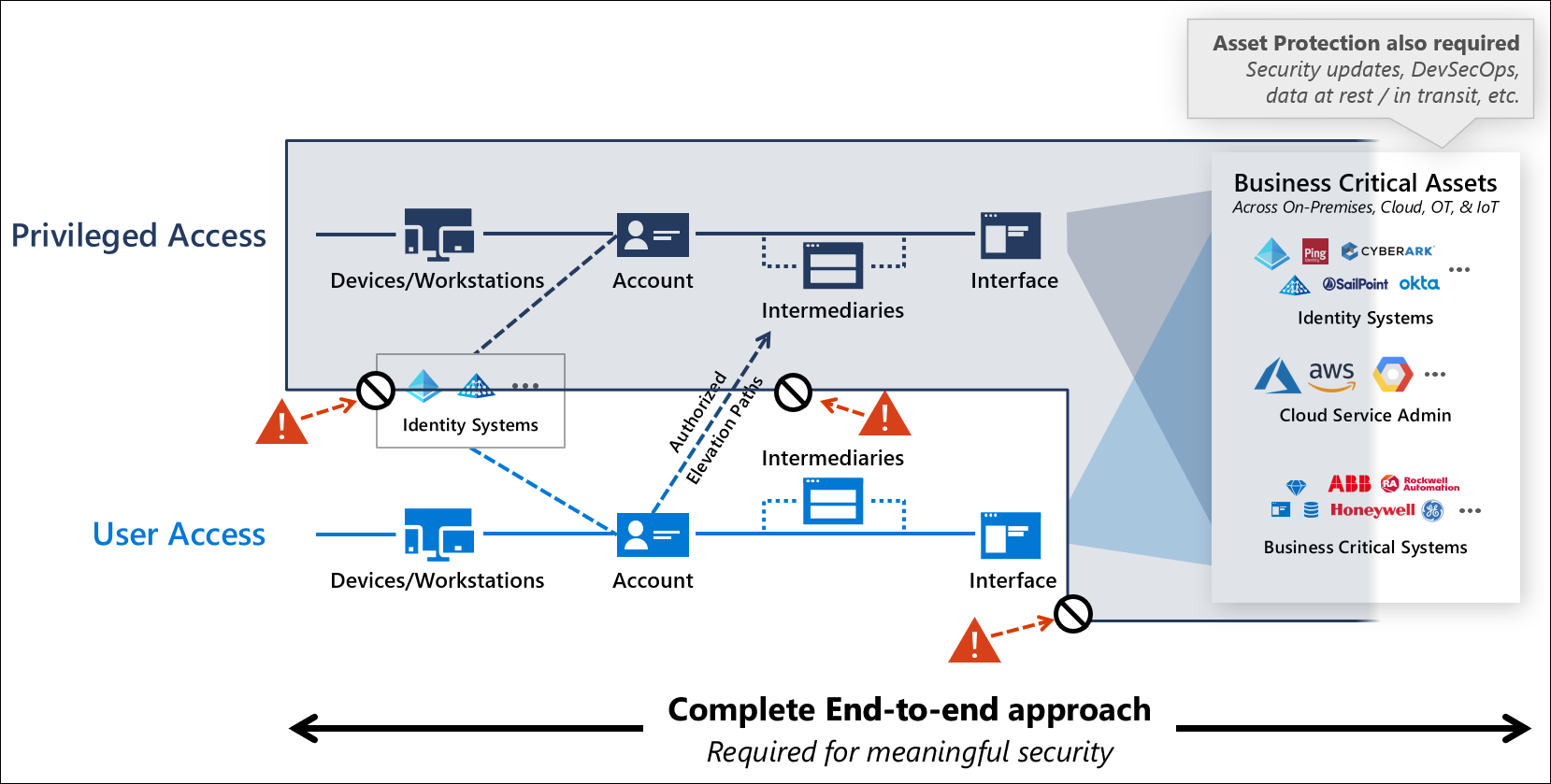

Het implementeren van een holistische strategie met behulp van Zero Trust-benaderingen maakt een 'seal' van sorteringen over het toegangsbeheer voor bevoegde toegang die het bestand maakt tegen aanvallers. Deze strategie wordt bereikt door paden te beperken tot bevoegde toegang slechts een paar, en vervolgens de geautoriseerde paden nauw te beveiligen en te bewaken.

Een succesvolle strategie moet betrekking hebben op alle punten die aanvallers kunnen gebruiken om bevoegde toegangswerkstromen te onderscheppen, waaronder vier afzonderlijke initiatieven:

- Geprivilegieerde Access-werkstroomelementen van de werkstroom voor bevoegde toegang, waaronder onderliggende apparaten, besturingssystemen, toepassingen en identiteiten

- Identiteitssystemen die als host fungeren voor de bevoegde accounts en de groepen en andere artefacten die bevoegdheden verlenen aan de accounts

- Werkstroom voor gebruikerstoegang en geautoriseerde uitbreidingspaden die kunnen leiden tot bevoegde toegang

- Toepassingsinterfaces waarbij geen vertrouwenstoegangsbeleid wordt afgedwongen en op rollen gebaseerd toegangsbeheer (RBAC) is geconfigureerd om bevoegdheden te verlenen

Notitie

Een volledige beveiligingsstrategie omvat ook assetbeveiligingen die buiten het bereik van toegangsbeheer vallen, zoals back-ups van gegevens en beveiliging tegen aanvallen op de toepassing zelf, het onderliggende besturingssysteem en de hardware, op serviceaccounts die door de toepassing of service worden gebruikt, en op gegevens in rust of in transit. Zie Een beveiligingsstrategie definiëren voor meer informatie over het moderniseren van een beveiligingsstrategie voor de cloud.

Een aanval bestaat uit menselijke aanvallers die gebruikmaken van automatisering en scripts om een organisatie aan te vallen, bestaat uit mensen, de processen die ze volgen en de technologie die ze gebruiken. Vanwege deze complexiteit van zowel aanvallers als verdedigers moet de strategie met meerdere facetten worden beschermd tegen alle mensen, processen en technologie-manieren waarop de beveiligingsgaranties per ongeluk kunnen worden aangetast.

Het waarborgen van duurzaam succes op de lange termijn vereist dat aan de volgende criteria wordt voldaan:

- Meedogenloze prioriteitstelling

- Balans tussen beveiliging en productiviteit

- Sterke partnerschappen binnen de organisatie

- Het rendement van aanvaller op investeringen verstoren

- Volg het schone bronprincipe

Meedogenloze prioriteitstelling

Ruthless prioritisering is de praktijk van het nemen van de meest effectieve acties met de snelste tijd om eerst waarde te geven, zelfs als deze inspanningen niet passen bij bestaande plannen, percepties en gewoonten. In deze strategie worden de reeks stappen beschreven die zijn geleerd in de vurige krukken van veel belangrijke cyberbeveiligingsincidenten. De leer van deze incidenten vormen de stappen die we organisaties helpen om ervoor te zorgen dat deze crises niet opnieuw plaatsvinden.

Hoewel het altijd verleidelijk is voor beveiligingsprofessionals om bekende bestaande besturingselementen zoals netwerkbeveiliging en firewalls te optimaliseren voor nieuwere aanvallen, leidt dit pad consistent tot fouten. Het Microsoft Incident Response-team) reageert al bijna tien jaar op bevoegde toegangsaanvallen en ziet consistent dat deze klassieke beveiligingsmethoden deze aanvallen niet kunnen detecteren of stoppen. Hoewel netwerkbeveiliging noodzakelijke en belangrijke basisbeveiligingscontroles biedt, is het essentieel om deze gewoonten op te splitsen en zich te richten op oplossingen die aanvallen in de echte wereld zullen ontmoedigen of blokkeren.

Prioriter de beveiligingscontroles die in deze strategie worden aanbevolen, zelfs als het bestaande veronderstellingen uitdag en mensen dwingt om nieuwe vaardigheden te leren.

Balans tussen beveiliging en productiviteit

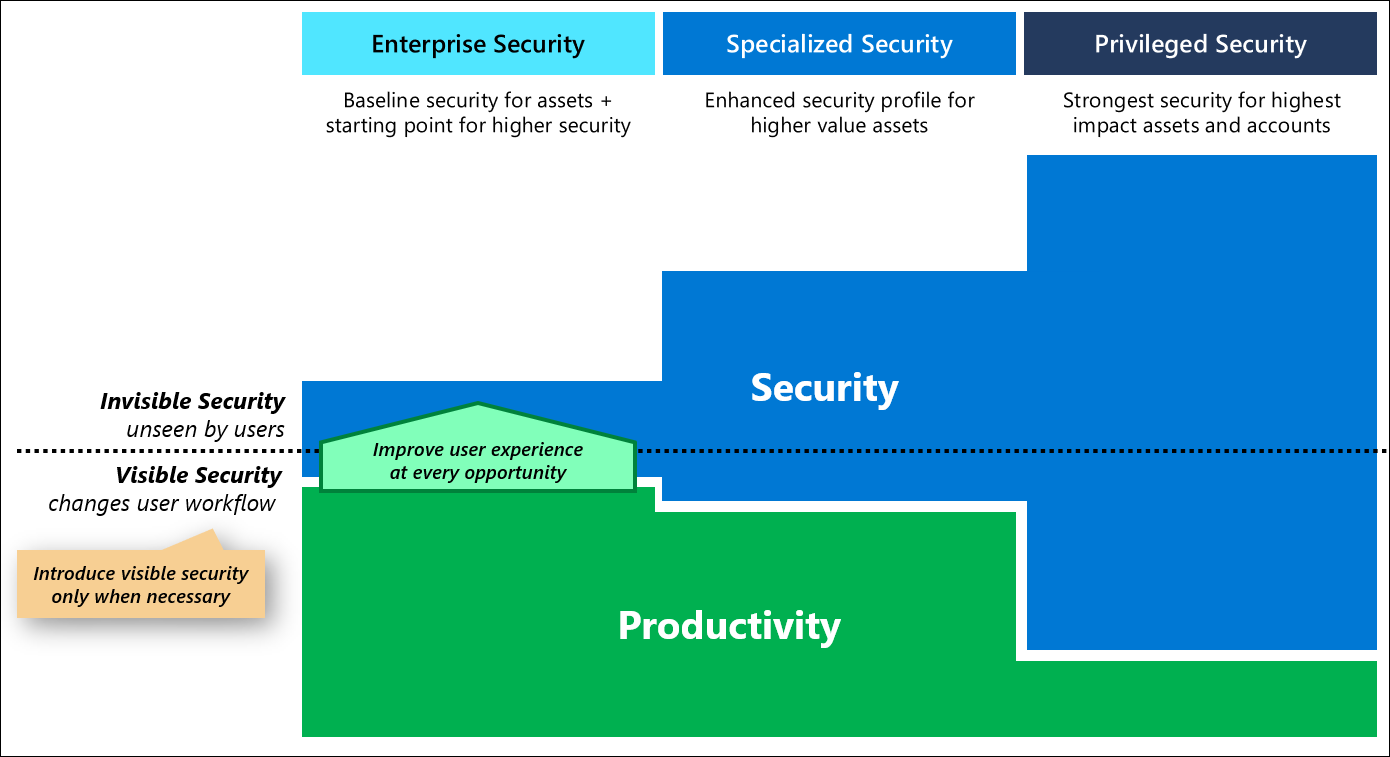

Net als bij alle elementen van de beveiligingsstrategie moeten bevoegde toegang ervoor zorgen dat zowel aan productiviteits- als beveiligingsdoelen wordt voldaan.

Door beveiliging te verdelen voorkomt u de extremen die risico's voor de organisatie creëren door:

- Het vermijden van te strikte beveiliging die ervoor zorgt dat gebruikers buiten het beveiligde beleid, paden en systemen gaan.

- Het vermijden van zwakke beveiliging die de productiviteit beschadigt door kwaadwillende mensen in staat te stellen om de organisatie eenvoudig te beschadigen.

Zie Een beveiligingsstrategie definiëren voor meer informatie over beveiligingsstrategie.

Als u negatieve bedrijfsimpact van beveiligingscontroles wilt minimaliseren, moet u prioriteit geven aan onzichtbare beveiligingscontroles die gebruikerswerkstromen verbeteren, of in ieder geval gebruikerswerkstromen niet belemmeren of wijzigen. Hoewel beveiligingsgevoelige rollen mogelijk zichtbare beveiligingsmaatregelen nodig hebben die hun dagelijkse werkstromen veranderen om beveiligingsgaranties te bieden, moet deze implementatie zorgvuldig worden uitgevoerd om de impact op bruikbaarheid en het bereik zoveel mogelijk te beperken.

Deze strategie volgt deze richtlijnen door drie profielen te definiëren (verderop in Keep it Simple - Personas and Profiles)

Sterke partnerschappen binnen de organisatie

Beveiliging moet samenwerken om partnerschappen binnen de organisatie te bouwen om succesvol te zijn. Naast de tijdloze waarheid dat 'niemand van ons zo slim is als wij allemaal', is de aard van de veiligheid een ondersteuningsfunctie om de resources van iemand anders te beschermen. Beveiliging is niet verantwoordelijk voor de resources die ze helpen beschermen (winstgevendheid, uptime, prestaties, enzovoort), beveiliging is een ondersteuningsfunctie die deskundig advies en services biedt om de intellectuele eigendom en bedrijfsfunctionaliteit te beschermen die belangrijk is voor de organisatie.

Beveiliging moet altijd als partner werken ter ondersteuning van bedrijfs- en missiedoelstellingen. Hoewel beveiliging niet verlegen moet zijn om direct advies te geven, zoals het aanbevelen van het accepteren van een hoog risico, moet beveiliging ook altijd dat advies bepalen in termen van het bedrijfsrisico ten opzichte van andere risico's en kansen die worden beheerd door de resource-eigenaren.

Hoewel sommige onderdelen van beveiliging kunnen worden gepland en uitgevoerd met succes binnen een beveiligingsorganisatie, vereisen veel zoals het beveiligen van bevoegde toegang nauw samen te werken met IT- en zakelijke organisaties om te begrijpen welke rollen moeten worden beveiligd en om werkstromen bij te werken en opnieuw te ontwerpen om ervoor te zorgen dat ze veilig zijn en mensen hun werk kunnen laten doen. Zie de sectie Transformaties, mindsets en verwachtingen in het artikel met richtlijnen voor beveiligingsstrategie voor meer informatie over dit idee.

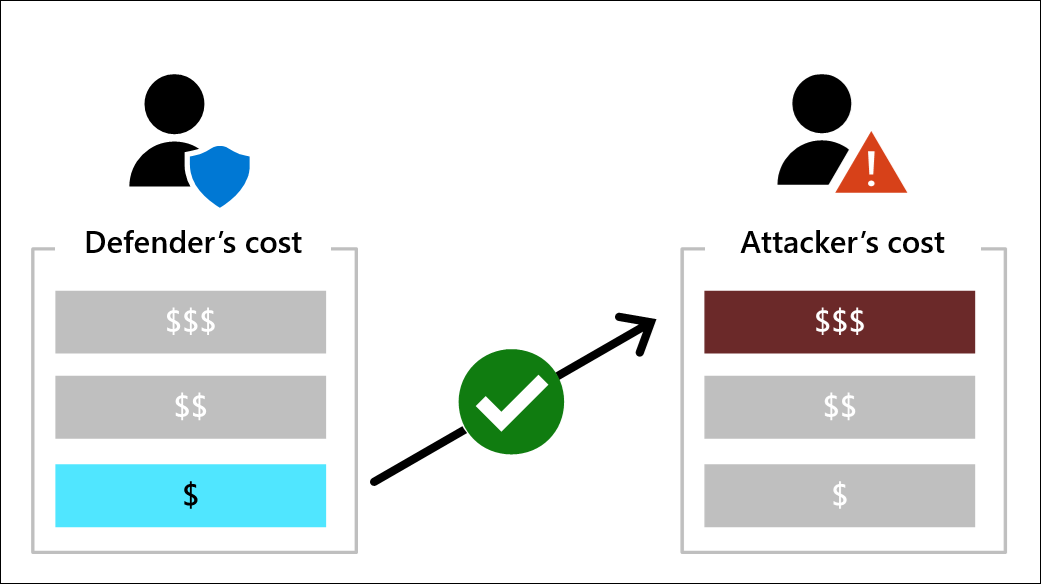

Het rendement van aanvaller op investeringen verstoren

Houd de focus op pragmatisme door ervoor te zorgen dat defensieve maatregelen waarschijnlijk de waardepropositie van de aanvaller van aanvallen op u aanzienlijk verstoren, waardoor de kosten en wrijving van de aanvaller worden verhoogd om u aan te vallen. Evalueren hoe defensieve maatregelen van invloed zijn op de kosten van aanvallen van de kwaadwillende persoon, biedt zowel een gezonde herinnering om zich te richten op het perspectief van aanvallers als een gestructureerd mechanisme om de effectiviteit van verschillende risicobeperkingsopties te vergelijken.

Het doel moet zijn om de kosten van aanvallers te verhogen en tegelijkertijd uw eigen beveiligingsinvesteringsniveau te minimaliseren:

Verstoort het rendement van aanvaller op investering (ROI) door de kosten van aanvallen te verhogen in de elementen van de sessie met bevoorrechte toegang. Dit concept wordt in meer detail beschreven in het artikel Succescriteria voor strategie voor bevoorrechte toegang.

Belangrijk

Een strategie voor bevoegde toegang moet uitgebreid zijn en diepgaande verdediging bieden, maar moet de diepgaande fallacy Onkosten vermijden waarbij defenders gewoon dezelfde (bekende) typebesturingselementen (vaak netwerkfirewalls/filters) voorbij het punt waar ze een zinvolle beveiligingswaarde toevoegen.

Zie de korte video en diepgaande discussie over het verstoren van het rendement van aanvallers op investeringen voor meer informatie over de ROI van aanvallers.

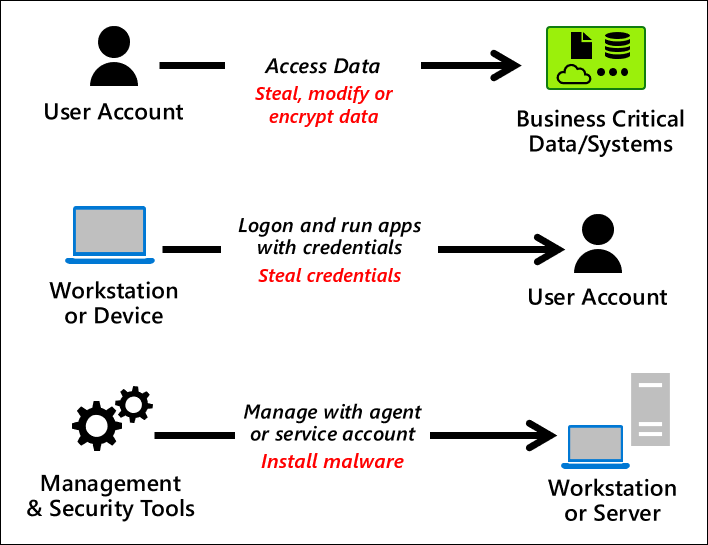

Het 'schone bron'-principe

Het 'schone bron'-principe houdt in dat beveiligingsafhankelijkheden net zo betrouwbaar moeten zijn als het te beveiligen object.

Elk aspect dat invloed heeft op een object is een afhankelijkheid van dat object. Als een kwaadwillende persoon alles kan beheren in het beheer van een doelobject, kunnen ze dat doelobject beheren. Vanwege deze bedreiging moet u ervoor zorgen dat de garanties voor alle beveiligingsafhankelijkheden zich op of boven het gewenste beveiligingsniveau van het object zelf bevinden. Dit principe is van toepassing op veel soorten controlerelaties:

Hoewel dit concept in principe eenvoudig in de echte wereld complex wordt, omdat de meeste ondernemingen in de loop van de decennia organisch groeien en vele duizenden controlerelaties recursief hebben die op elkaar voortbouwen, elkaar weer herhalen, of beide. Dit web van controlerelaties biedt veel toegangspaden die een aanvaller kan detecteren en navigeren tijdens een aanval, vaak met geautomatiseerde hulpprogramma's.

De aanbevolen strategie voor bevoegde toegang van Microsoft is effectief een plan om de belangrijkste onderdelen van deze knoop eerst te ontstrengelen met behulp van een Zero Trust-benadering, door expliciet te valideren dat de bron schoon is voordat toegang tot de bestemming wordt toegestaan.

In alle gevallen moet het vertrouwensniveau van de bron hetzelfde of hoger zijn dan de bestemming.

- De enige belangrijke uitzondering op dit principe is het gebruik van onbeheerde persoonlijke apparaten en partnerapparaten voor bedrijfsscenario's toe te staan. Deze uitzondering maakt samenwerking en flexibiliteit voor ondernemingen mogelijk en kan worden beperkt tot een acceptabel niveau voor de meeste organisaties vanwege de lage relatieve waarde van de bedrijfsactiva. Zie het blogbericht How a BYOD policy can reduce security risk in the public sector voor meer context over BYOD-beveiliging.

- Dezelfde uitzondering kan niet worden uitgebreid naar gespecialiseerde beveiligings- en bevoegde beveiligingsniveaus, maar vanwege de beveiligingsgevoeligheid van deze assets. Sommige PIM/PAM-leveranciers kunnen ervoor pleiten dat hun oplossingen het risico van apparaten op een lager niveau kunnen beperken, maar we zijn het respectvol oneens met deze beweringen op basis van onze ervaring met het onderzoeken van incidenten. De eigenaren van activa in uw organisatie kunnen ervoor kiezen om risico's voor het gebruik van apparaten op bedrijfsniveau te accepteren voor toegang tot gespecialiseerde of bevoegde resources, maar Microsoft raadt deze configuratie niet aan. Zie de tussenliggende richtlijnen voor Privileged Access Management/Privileged Identity Management voor meer informatie.

De geprivilegieerde toegangsstrategie bereikt dit principe voornamelijk door zero trust-beleid af te dwingen met voorwaardelijke toegang op binnenkomende sessies op interfaces en tussenpersonen. Het schone bronprincipe begint met het ophalen van een nieuw apparaat van een OEM die is gebouwd op basis van uw beveiligingsspecificaties, waaronder de versie van het besturingssysteem, de configuratie van de beveiligingsbasislijn en andere vereisten, zoals het gebruik van Windows Autopilot voor implementatie.

Optioneel kan het schone bronprincipe uitbreiden tot een zeer strenge beoordeling van elk onderdeel in de toeleveringsketen, inclusief installatiemedia voor besturingssystemen en toepassingen. Hoewel dit principe geschikt zou zijn voor organisaties die zeer geavanceerde aanvallers ondervinden, moet het een lagere prioriteit hebben dan de andere besturingselementen in deze richtlijnen.