Bevoegde toegang: Accounts

Accountbeveiliging is een essentieel onderdeel van het beveiligen van bevoegde toegang. End-to-end Zero Trust-beveiliging voor sessies vereist dat er sterk wordt vastgesteld dat het account dat in de sessie wordt gebruikt, daadwerkelijk onder controle staat van de eigenaar van de mens en niet door een aanvaller die zich voordoet.

Sterke accountbeveiliging begint met veilig inrichten en volledig levenscyclusbeheer tot het ongedaan maken van de inrichting. Elke sessie moet sterke garanties bieden dat het account momenteel niet is aangetast op basis van alle beschikbare gegevens, waaronder historische gedragspatronen, beschikbare bedreigingsinformatie en gebruik in de huidige sessie.

Accountbeveiliging

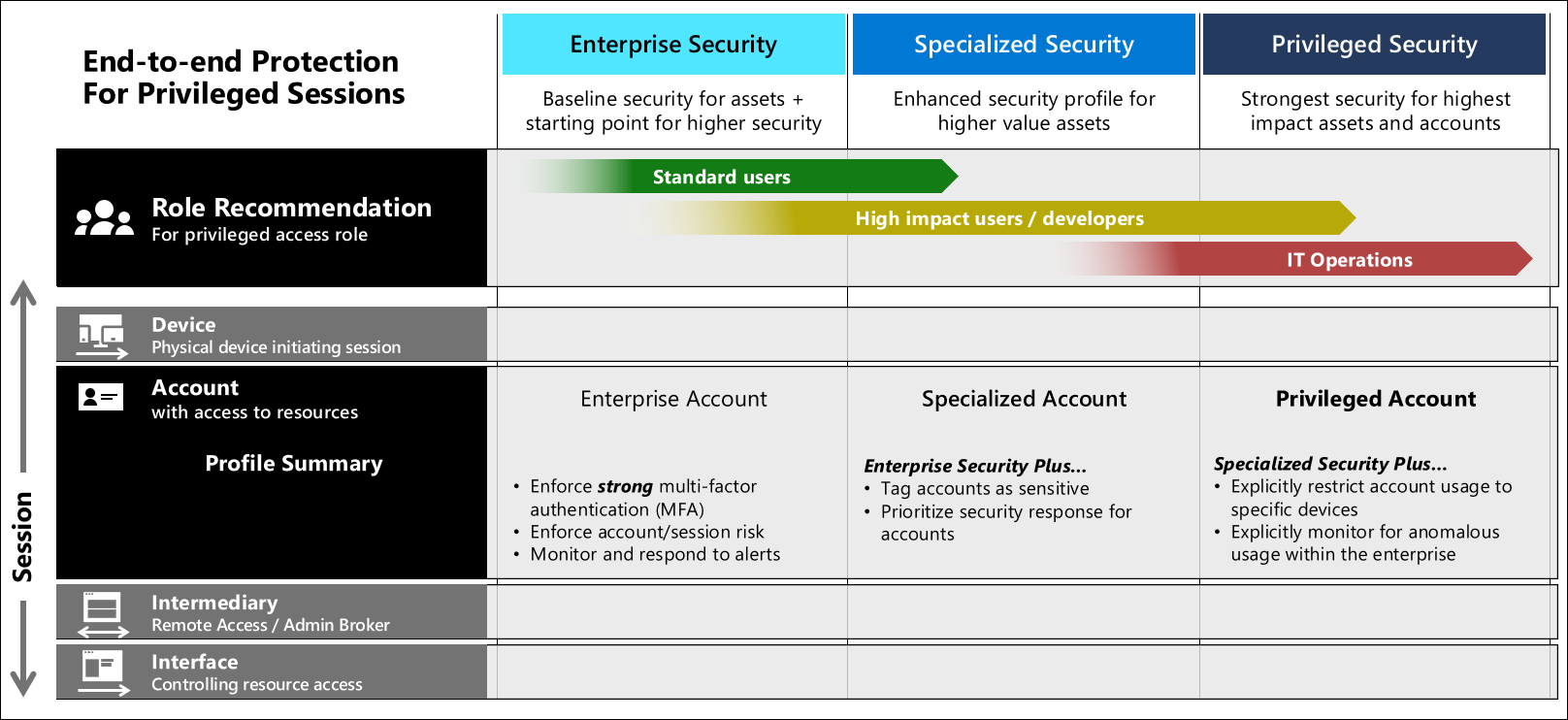

Deze richtlijnen definiëren drie beveiligingsniveaus voor accountbeveiliging die u kunt gebruiken voor assets met verschillende gevoeligheidsniveaus:

Met deze niveaus worden duidelijke en implementeerbare beveiligingsprofielen vastgesteld die geschikt zijn voor elk gevoeligheidsniveau waaraan u rollen kunt toewijzen en snel kunt uitschalen. Al deze accountbeveiligingsniveaus zijn ontworpen om de productiviteit voor mensen te behouden of te verbeteren door onderbreking van gebruikers- en beheerderswerkstromen te beperken of te elimineren.

Accountbeveiliging plannen

Deze richtlijnen geven een overzicht van de technische controles die nodig zijn om aan elk niveau te voldoen. Implementatierichtlijnen zijn opgenomen in de roadmap voor bevoegde toegang.

Besturingselementen voor accountbeveiliging

Het bereiken van beveiliging voor de interfaces vereist een combinatie van technische besturingselementen die zowel de accounts beveiligen als signalen bieden die moeten worden gebruikt in een Zero Trust-beleidsbeslissing (zie Naslaginformatie over het beveiligen van interfaces voor beleidsconfiguratie).

De besturingselementen die in deze profielen worden gebruikt, zijn onder andere:

- Meervoudige verificatie: het bieden van diverse bronnen van bewijs dat de (ontworpen om zo gemakkelijk mogelijk te zijn voor gebruikers, maar moeilijk voor een kwaadwillende om na te bootsen).

- Accountrisico - Bedreigings- en anomaliebewaking - UEBA en bedreigingsinformatie gebruiken om riskante scenario's te identificeren

- Aangepaste bewaking: voor meer gevoelige accounts kunt u expliciet toegestane/geaccepteerde gedragingen/patronen definiëren, waardoor afwijkende activiteiten vroegtijdig kunnen worden gedetecteerd. Dit besturingselement is niet geschikt voor accounts voor algemeen gebruik in ondernemingen, omdat deze accounts flexibiliteit nodig hebben voor hun rollen.

Met de combinatie van besturingselementen kunt u ook zowel beveiliging als bruikbaarheid verbeteren, bijvoorbeeld een gebruiker die binnen het normale patroon blijft (met hetzelfde apparaat op dezelfde locatie dag na dag) hoeft niet telkens buiten MFA te worden gevraagd wanneer ze zich verifiëren.

Enterprise-beveiligingsaccounts

De beveiligingscontroles voor bedrijfsaccounts zijn ontworpen om een veilige basislijn te maken voor alle gebruikers en bieden een veilige basis voor gespecialiseerde en bevoegde beveiliging:

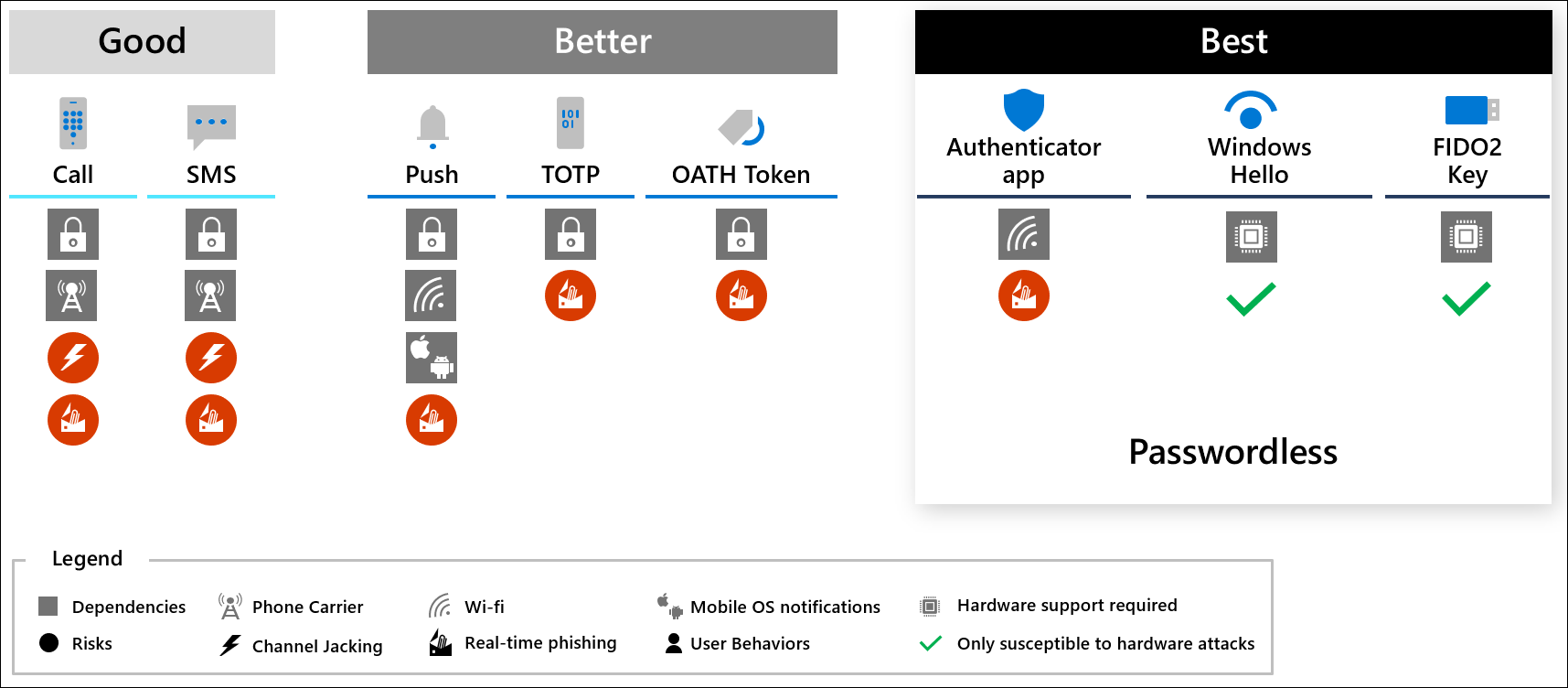

Sterke meervoudige verificatie (MFA) afdwingen: zorg ervoor dat de gebruiker wordt geverifieerd met sterke MFA die wordt geleverd door een door een onderneming beheerd identiteitssysteem (zoals beschreven in het onderstaande diagram). Zie Best practice 6 voor Azure-beveiliging voor meer informatie over meervoudige verificatie.

Notitie

Hoewel uw organisatie er tijdens een overgangsperiode voor kan kiezen om een bestaande zwakkere vorm van MFA te gebruiken, ontwijken aanvallers steeds meer de zwakkere MFA-beveiliging, zodat alle nieuwe investeringen in MFA de sterkste vormen moeten hebben.

Account-/sessierisico afdwingen: zorg ervoor dat het account niet kan worden geverifieerd, tenzij het een laag (of gemiddeld?) risiconiveau heeft. Zie Interfacebeveiligingsniveaus voor meer informatie over de beveiliging van voorwaardelijke enterprise-accounts.

Waarschuwingen bewaken en erop reageren: beveiligingsbewerkingen moeten accountbeveiligingswaarschuwingen integreren en voldoende training krijgen over hoe deze protocollen en systemen werken om ervoor te zorgen dat ze snel kunnen begrijpen wat een waarschuwing betekent en dienovereenkomstig kunnen reageren.

- Microsoft Entra ID Protection inschakelen

- Risico's van Microsoft Entra ID Protection onderzoeken

- Aanmeldingsfouten voor voorwaardelijke toegang oplossen/onderzoeken

In het volgende diagram ziet u een vergelijking met verschillende vormen van MFA en verificatie zonder wachtwoord. Elke optie in het beste vak wordt beschouwd als zowel hoge beveiliging als hoge bruikbaarheid. Elk heeft verschillende hardwarevereisten, zodat u mogelijk wilt combineren en vergelijken welke van toepassing zijn op verschillende rollen of personen. Alle microsoft-oplossingen zonder wachtwoord worden herkend door voorwaardelijke toegang als meervoudige verificatie, omdat ze iets moeten combineren met biometrie, iets wat u weet of beide.

Notitie

Zie het blogbericht It's Time to Hang up on Telefoon Transports for Authentication (Transporten voor verificatie) voor meer informatie over waarom sms- en andere telefoonverificatie beperkt is.

Gespecialiseerde accounts

Gespecialiseerde accounts zijn een hoger beveiligingsniveau dat geschikt is voor gevoelige gebruikers. Vanwege hun hogere bedrijfsimpact garanderen gespecialiseerde accounts extra bewaking en prioriteit tijdens beveiligingswaarschuwingen, incidentonderzoeken en opsporing van bedreigingen.

Gespecialiseerde beveiliging bouwt voort op de sterke MFA in bedrijfsbeveiliging door de meest gevoelige accounts te identificeren en ervoor te zorgen dat waarschuwingen en reactieprocessen prioriteit krijgen:

- Gevoelige accounts identificeren- Zie gespecialiseerde richtlijnen op beveiligingsniveau voor het identificeren van deze accounts.

- Gespecialiseerde accounts taggen : zorg ervoor dat elk gevoelig account is gelabeld

- Microsoft Sentinel Watchlists configureren om deze gevoelige accounts te identificeren

- Prioriteitsaccountbeveiliging configureren in Microsoft Defender voor Office 365 en gespecialiseerde en bevoegde accounts aanwijzen als prioriteitsaccounts -

- Processen voor beveiligingsupdates bijwerken : om ervoor te zorgen dat deze waarschuwingen de hoogste prioriteit krijgen

- Governance instellen : governanceproces bijwerken of maken om ervoor te zorgen dat

- Alle nieuwe rollen die moeten worden geëvalueerd voor gespecialiseerde of bevoegde classificaties wanneer ze worden gemaakt of gewijzigd

- Alle nieuwe accounts worden gelabeld terwijl ze worden gemaakt

- Doorlopende of periodieke out-of-bandcontroles om ervoor te zorgen dat rollen en accounts niet zijn gemist door normale governanceprocessen.

Bevoegde accounts

Bevoegde accounts hebben het hoogste beschermingsniveau, omdat ze een aanzienlijke of materiële potentiële invloed hebben op de activiteiten van de organisatie als deze worden aangetast.

Bevoegde accounts bevatten altijd IT-Beheer s met toegang tot de meeste of alle bedrijfssystemen, inclusief de meeste of alle bedrijfskritieke systemen. Andere accounts met een hoge impact op het bedrijf kunnen ook dit extra beschermingsniveau rechtvaardigen. Zie het artikel Privileged Security voor meer informatie over welke rollen en accounts moeten worden beveiligd op welk niveau.

Naast gespecialiseerde beveiliging neemt de beveiliging van bevoegde accounts beide toe:

- Preventie: besturingselementen toevoegen om het gebruik van deze accounts te beperken tot de aangewezen apparaten, werkstations en tussenpersonen.

- Reactie: houd deze accounts nauwlettend in de gaten voor afwijkende activiteiten en onderzoek en herstel het risico snel.

Beveiliging van bevoegde accounts configureren

Volg de richtlijnen in het plan voor snelle modernisering van beveiliging om de beveiliging van uw bevoegde accounts te verhogen en uw kosten te verlagen om te beheren.