Bevoegde toegang: Interfaces

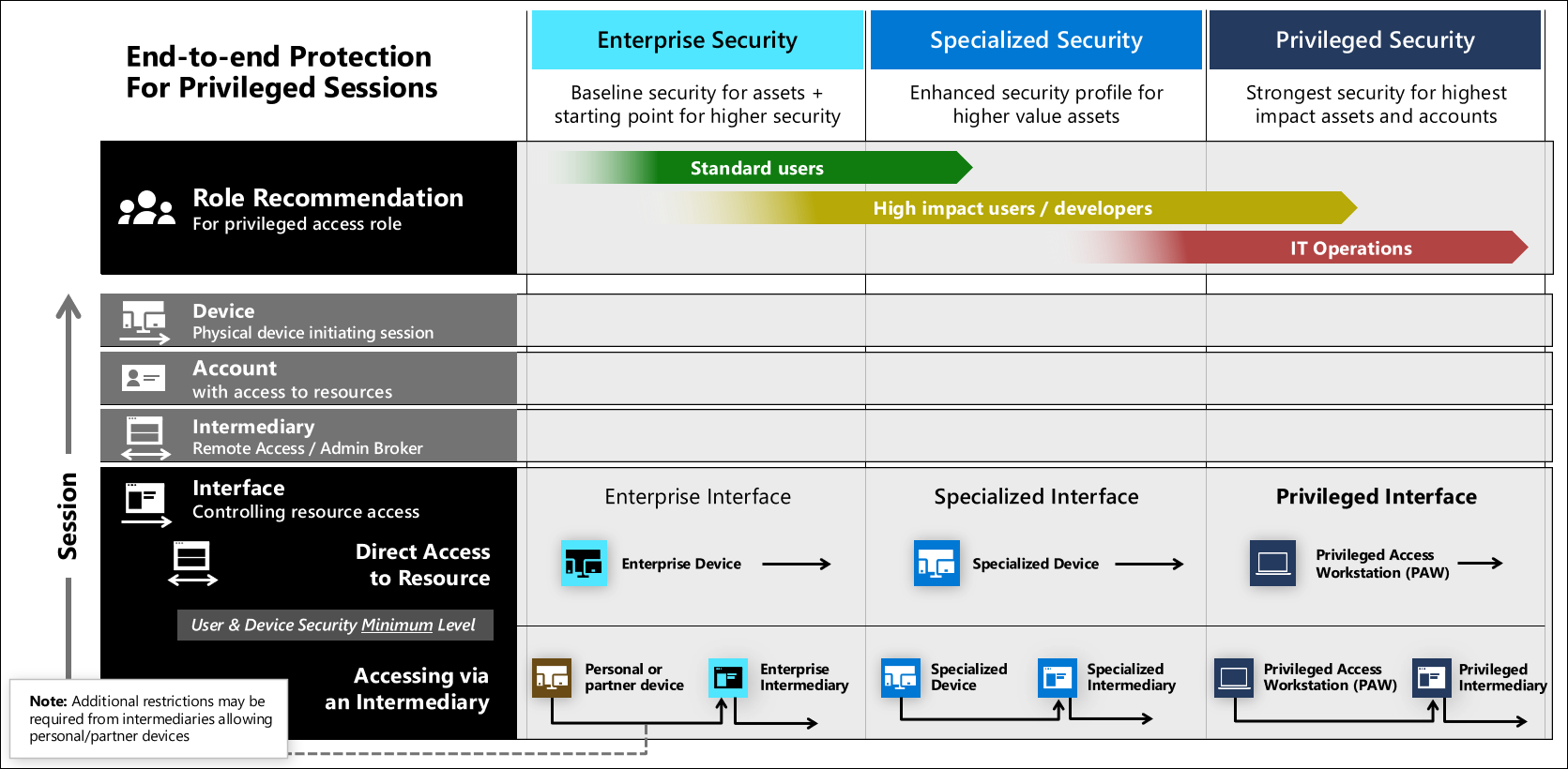

Een essentieel onderdeel van het beveiligen van bevoegde toegang is de toepassing van nul vertrouwensbeleid om ervoor te zorgen dat apparaten, accounts en tussenpersonen voldoen aan de beveiligingsvereisten voordat toegang wordt geboden.

Dit beleid zorgt ervoor dat gebruikers en apparaten die de binnenkomende sessie initiëren, bekend, vertrouwd zijn en toegang hebben tot de resource (via de interface). Het afdwingen van beleid wordt uitgevoerd door de Microsoft Entra-beleidsengine die beleid evalueert dat is toegewezen aan de specifieke toepassingsinterface (zoals Azure Portal, Salesforce, Office 365, AWS, Workday en andere).

Deze richtlijnen definiëren drie beveiligingsniveaus voor interfacebeveiliging die u kunt gebruiken voor assets met verschillende gevoeligheidsniveaus. Deze niveaus worden geconfigureerd in het beveiligingsplan voor snelle modernisering van bevoegde toegang (RAMP) en komen overeen met beveiligingsniveaus van accounts en apparaten.

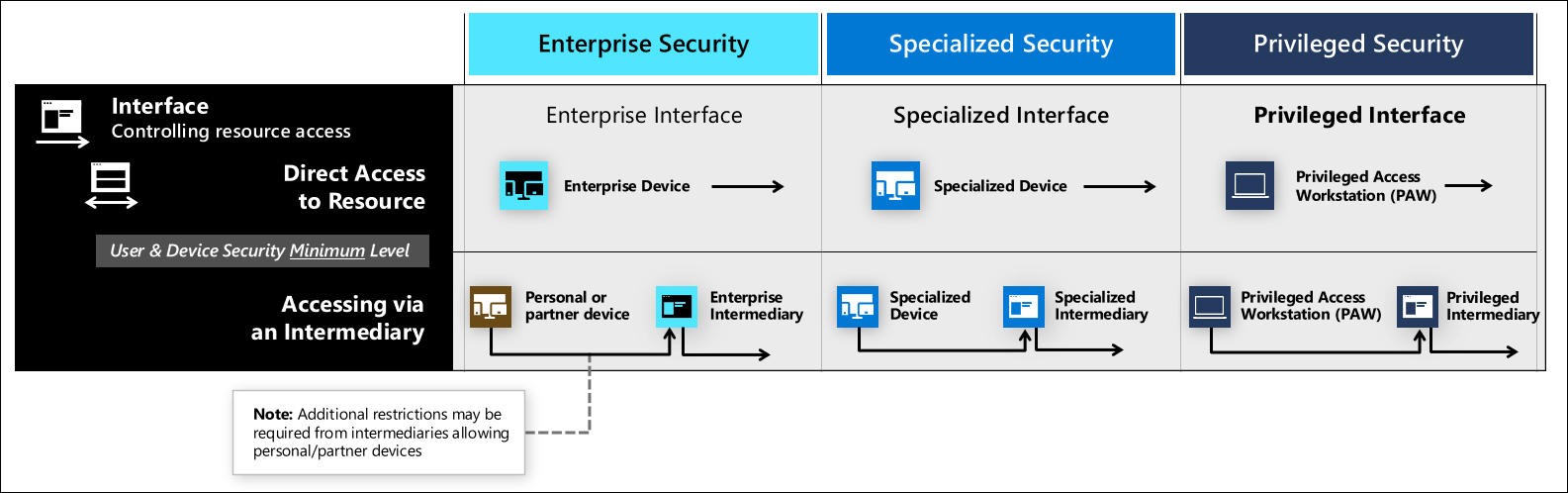

De beveiligingsvereisten voor binnenkomende sessies op interfaces zijn van toepassing op accounts en het bronapparaat, ongeacht of het een directe verbinding is vanaf fysieke apparaten of een extern bureaublad/jumpserverintermediair. Tussenpersonen kunnen sessies van persoonlijke apparaten accepteren om enterprise-beveiligingsniveau te bieden (voor sommige scenario's), maar gespecialiseerde of bevoegde tussenpersonen mogen geen verbindingen van lagere niveaus toestaan vanwege de beveiligingsgevoelige aard van hun rollen.

Notitie

Deze technologieën bieden een sterk end-to-end-toegangsbeheer voor de toepassingsinterface, maar de resource zelf moet ook worden beveiligd tegen buiten-bandaanvallen op de toepassingscode/-functionaliteit, niet-gepatchte beveiligingsproblemen of configuratiefouten in het onderliggende besturingssysteem of firmware, op data-at-rest of in transit, toeleveringsketens of andere middelen.

Zorg ervoor dat u risico's voor de assets zelf beoordeelt en detecteert voor volledige bescherming. Microsoft biedt hulpprogramma's en richtlijnen om u hierbij te helpen, waaronder Microsoft Defender voor Cloud, Microsoft Secure Score en richtlijnen voor het modelleren van bedreigingen.

Interfacevoorbeelden

Interfaces worden in verschillende vormen geleverd, meestal als:

- Cloudservice-/toepassingswebsites zoals Azure Portal, AWS, Office 365

- Desktop-console voor het beheren van een on-premises toepassing (Microsoft Management Console (MMC) of aangepaste toepassing)

- Scripting/Console Interface zoals Secure Shell (SSH) of PowerShell

Hoewel sommige van deze rechtstreeks ondersteuning bieden voor Zero Trust-afdwinging via de Microsoft Entra-beleidsengine voor voorwaardelijke toegang, moeten sommige hiervan worden gepubliceerd via een intermediair , zoals Microsoft Entra-toepassingsproxy of Extern bureaublad/jumpserver.

Interfacebeveiliging

Het ultieme doel van interfacebeveiliging is ervoor te zorgen dat elke binnenkomende sessie naar de interface bekend, vertrouwd en toegestaan is:

- Bekend: de gebruiker wordt geverifieerd met sterke verificatie en het apparaat wordt geverifieerd (met uitzonderingen voor persoonlijke apparaten met behulp van een Extern bureaublad- of VDI-oplossing voor bedrijfstoegang)

- Vertrouwd: beveiligingsstatus wordt expliciet gevalideerd en afgedwongen voor accounts en apparaten met behulp van een Zero Trust-beleidsengine

- Toegestaan: toegang tot de resources volgt het principe van minimale bevoegdheden met behulp van een combinatie van besturingselementen om ervoor te zorgen dat deze alleen toegankelijk is

- Door de juiste gebruikers

- Op het juiste moment (just-in-time-toegang, niet permanente toegang)

- Met de juiste goedkeuringswerkstroom (indien nodig)

- Op acceptabel risico/vertrouwensniveau

Besturingselementen voor interfacebeveiliging

Voor het tot stand brengen van interfacebeveiligingsgaranties is een combinatie van beveiligingscontroles vereist, waaronder:

- Zero Trust-beleid afdwingen: voorwaardelijke toegang gebruiken om ervoor te zorgen dat de binnenkomende sessies voldoen aan de vereisten voor:

- Apparaatvertrouwen om ervoor te zorgen dat het apparaat minimaal:

- Wordt beheerd door de onderneming

- Heeft er eindpuntdetectie en -respons op

- Voldoet aan de configuratievereisten van organisaties

- Is niet geïnfecteerd of aangevallen tijdens de sessie

- Gebruikersvertrouwen is hoog genoeg op basis van signalen, waaronder:

- Gebruik van meervoudige verificatie tijdens de eerste aanmelding (of later toegevoegd om de vertrouwensrelatie te vergroten)

- Of deze sessie overeenkomt met historische gedragspatronen

- Of het account of de huidige sessie waarschuwingen activeert op basis van bedreigingsinformatie

- Microsoft Entra ID Protection-risico

- Apparaatvertrouwen om ervoor te zorgen dat het apparaat minimaal:

- RBAC-model (op rollen gebaseerd toegangsbeheer) dat bedrijfsdirectorygroepen/machtigingen en toepassingsspecifieke rollen, groepen en machtigingen combineert

- Just-In-Time-toegangswerkstromen die ervoor zorgen dat specifieke vereisten voor bevoegdheden (peergoedkeuringen, audittrail, verlooptijd, enzovoort) worden afgedwongen voordat bevoegdheden voor het account in aanmerking komen.

Interfacebeveiligingsniveaus

Deze richtlijnen definiëren drie beveiligingsniveaus. Zie Keep it Simple - Personas and Profiles (Eenvoudig houden) voor meer informatie over deze niveaus. Zie het snelle moderniseringsplan voor implementatierichtlijnen.

Enterprise-interface

Enterprise Interface Security is geschikt voor alle zakelijke gebruikers en productiviteitsscenario's. Enterprise fungeert ook als uitgangspunt voor workloads met een hogere gevoeligheid die u incrementeel kunt gebruiken om gespecialiseerde en bevoegde toegangsniveaus van zekerheid te bereiken.

- Zero Trust-beleid afdwingen- bij binnenkomende sessies met voorwaardelijke toegang om ervoor te zorgen dat gebruikers en apparaten worden beveiligd op ondernemingsniveau of hoger

- Ter ondersteuning kunnen BYOD-scenario's (Bring Your Own Device), persoonlijke apparaten en door partners beheerde apparaten verbinding maken als ze een intermediair voor ondernemingen gebruiken, zoals een toegewezen Windows Virtual Desktop -oplossing (WVD) of een vergelijkbare extern bureaublad-/jumpserveroplossing.

- Op rollen gebaseerd toegangsbeheer (RBAC) - Model moet ervoor zorgen dat de toepassing alleen wordt beheerd door rollen op het gespecialiseerde of bevoegde beveiligingsniveau

Gespecialiseerde interface

Beveiligingscontroles voor gespecialiseerde interfaces moeten omvatten

- Zero Trust-beleid afdwingen - bij binnenkomende sessies met voorwaardelijke toegang om ervoor te zorgen dat gebruikers en apparaten worden beveiligd op het gespecialiseerde of bevoegde niveau

- Op rollen gebaseerd toegangsbeheer (RBAC) - Model moet ervoor zorgen dat de toepassing alleen wordt beheerd door rollen op het gespecialiseerde of bevoegde beveiligingsniveau

- Just-In-Time-toegangswerkstromen (optioneel): die minimale bevoegdheden afdwingen door ervoor te zorgen dat bevoegdheden alleen worden gebruikt door geautoriseerde gebruikers gedurende de tijd dat ze nodig zijn.

Geprivilegieerde interface

Beveiligingscontroles voor bevoegde interfaces moeten omvatten

- Zero Trust-beleid afdwingen - bij binnenkomende sessies met behulp van voorwaardelijke toegang om ervoor te zorgen dat gebruikers en apparaten worden beveiligd op het bevoegde niveau

- Op rollen gebaseerd toegangsbeheer (RBAC) - Model moet ervoor zorgen dat de toepassing alleen wordt beheerd door rollen op het bevoegde beveiligingsniveau

- Just-In-Time-toegangswerkstromen (vereist) die minimale bevoegdheden afdwingen door ervoor te zorgen dat bevoegdheden alleen worden gebruikt door geautoriseerde gebruikers gedurende de tijd dat ze nodig zijn.