Звездообразная топологии сети в Azure

Эта эталонная архитектура реализует шаблон центральной сети с компонентами инфраструктуры, управляемыми клиентом. Сведения о решении инфраструктуры, управляемом корпорацией Майкрософт, см. в статье "Топология центральной сети" с виртуальной глобальной сетью Azure.

Концентратор является одной из топологий сети, рекомендуемых Cloud Adoption Framework. См. раздел " Определение топологии сети Azure ", чтобы понять, почему эта топология считается лучшей для многих организаций.

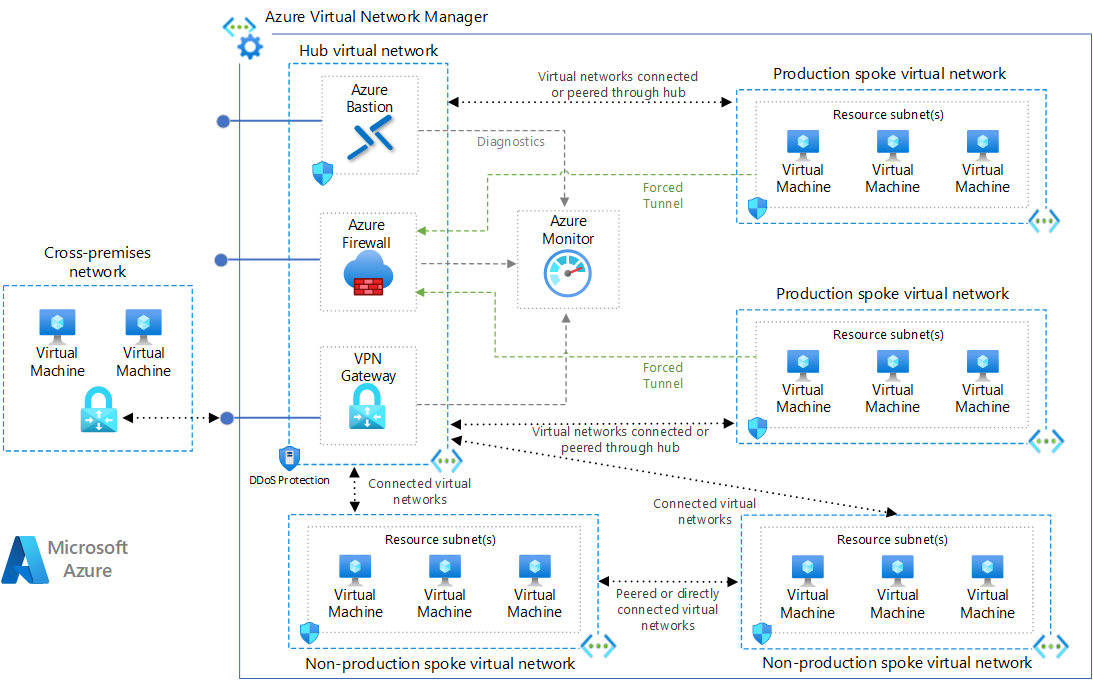

Архитектура

Скачайте файл Visio этой архитектуры.

Основные понятия", связанные с концентраторами

Топологии центральной сети обычно включают многие из следующих архитектурных концепций:

Виртуальная сеть концентратора — виртуальная сеть концентратора размещает общие службы Azure. Рабочие нагрузки, размещенные в периферийных виртуальных сетях, могут использовать эти службы. Виртуальная сеть концентратора — это центральная точка подключения для локальных сетей. Концентратор содержит основную точку исходящего трафика и предоставляет механизм подключения одной к другой в ситуациях, когда требуется перекрестный трафик виртуальной сети.

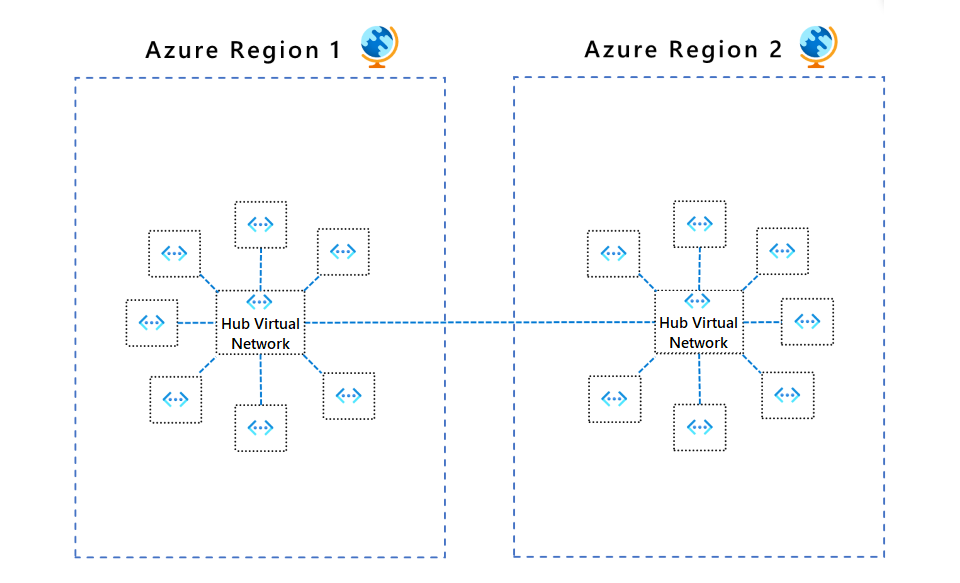

Концентратор — это региональный ресурс. Организации, имеющие рабочие нагрузки в нескольких регионах, должны иметь несколько центров, по одному в каждом регионе.

Концентратор включает следующие понятия:

Кросс-локальный шлюз — кросс-локальное подключение — возможность подключения и интеграции разных сетевых сред друг с другом. Обычно этот шлюз является VPN или каналом ExpressRoute.

Управление исходящим трафиком — управление и регулирование исходящего трафика, который происходит в одноранговых виртуальных сетях.

(необязательно) Элемент управления входящего трафика — управление и регулирование входящего трафика к конечным точкам, существующим в одноранговых виртуальных сетях.

Удаленный доступ . Удаленный доступ — это способ доступа к отдельным рабочим нагрузкам в периферийных сетях из сетевого расположения, отличного от собственной сети периферийных. Это может быть для данных рабочей нагрузки или уровня управления.

Удаленный доступ к периферийной сети для виртуальных машин — концентратор может быть удобным расположением для создания решения удаленного подключения между организациями для доступа к удаленным рабочим столам и SSH для виртуальных машин, распределенных по периферийным сетям.

Маршрутизация — управляет и направляет трафик между концентратором и подключенными периферийными устройствами, чтобы обеспечить безопасную и эффективную связь.

Периферийные виртуальные сети — периферийные виртуальные сети изолируют рабочие нагрузки и управляют ими отдельно в каждой периферийной сети. Каждая рабочая нагрузка может включать несколько уровней с несколькими подсетями, подключенными через подсистемы балансировки нагрузки Azure. Периферийные компоненты могут существовать в разных подписках и представлять различные среды, такие как рабочие и нерабопроизводительные. Одна рабочая нагрузка может даже распространяться по нескольким периферийным устройствам.

В большинстве случаев периферийный сервер должен быть одноранговым, а сеть концентратора должна находиться в том же регионе, что и периферийный.

Эти периферийные сети следуют правилам исходящего доступа по умолчанию. Основная цель этой топологии сети концентратора заключается в том, чтобы обычно направлять исходящий интернет-трафик через механизмы управления, предлагаемые центром.

Перекрестное подключение к виртуальной сети — это путь, в котором одна изолированная виртуальная сеть может взаимодействовать друг с другом с помощью механизма управления. Механизм управления применяет разрешения и разрешенные направления обмена данными между сетями. Концентратор предоставит возможность поддержки выбора подключений между сетями для прохождения через централизованную сеть.

DNS — периферийные решения часто отвечают за предоставление решения DNS для использования всеми пиринговых периферийных устройств, особенно для межсайтовой маршрутизации и для записей DNS частной конечной точки.

Компоненты

Виртуальная сеть Azure — это базовый стандартный блок для частных сетей в Azure. виртуальная сеть позволяет многим ресурсам Azure, таким как виртуальные машины Azure, безопасно взаимодействовать друг с другом, между локальными сетями и Интернетом.

Эта архитектура подключает виртуальные сети к концентратору с помощью пиринговых подключений , которые являются не транзитивными, низкой задержкой подключений между виртуальными сетями. Пиринговые виртуальные сети могут обмениваться трафиком через магистраль Azure без необходимости маршрутизатора. В центральной архитектуре прямые пиринговые виртуальные сети друг к другу минимальны и зарезервированы для особых сценариев.

Бастион Azure — это полностью управляемая служба, которая обеспечивает более безопасный и простой протокол удаленного рабочего стола (RDP) и протокол SSH для виртуальных машин без предоставления общедоступных IP-адресов. В этой архитектуре Бастион Azure используется в качестве управляемого предложения для поддержки прямого доступа к виртуальной машине через подключенные периферийные устройства.

Брандмауэр Azure — это управляемая облачная служба безопасности сети, которая защищает виртуальная сеть ресурсы. Эта служба брандмауэра с отслеживанием состояния имеет встроенную высокий уровень доступности и неограниченное масштабируемость облака, чтобы помочь вам создавать, применять и применять приложения журнала и политики сетевого подключения между подписками и виртуальными сетями.

В этой архитектуре брандмауэр Azure имеет несколько потенциальных ролей. Брандмауэр — это основная точка исходящего трафика для трафика, предназначенного для Интернета, из одноранговых виртуальных сетей. Брандмауэр также можно использовать для проверки входящего трафика с помощью правил IDPS. И, наконец, брандмауэр также можно использовать в качестве DNS-прокси-сервера для поддержки правил полного доменного имени.

VPN-шлюз — это определенный тип шлюза виртуальной сети, который отправляет зашифрованный трафик между виртуальной сетью в Azure и другой сетью через общедоступный Интернет. Vpn-шлюз также можно использовать для отправки зашифрованного трафика между другими концентраторами виртуальных сетей через сеть Майкрософт.

В этой архитектуре это будет один из вариантов подключения некоторых или всех периферийных узлов к удаленной сети. Периферийные серверы обычно не развертывают собственный VPN-шлюз и вместо этого используют централизованное решение, предлагаемое центром. Необходимо установить конфигурацию маршрутизации для управления этим подключением.

Шлюз Azure ExpressRoute обменивается IP-маршрутами и маршрутизирует сетевой трафик между локальной сетью и виртуальной сетью Azure. В этой архитектуре ExpressRoute будет альтернативным вариантом vpn-шлюза для подключения некоторых или всех периферийных узлов к удаленной сети. Периферийные серверы не будут развертывать собственный ExpressRoute, а вместо этого эти периферийные устройства будут использовать централизованное решение, предлагаемое центром. Как и в VPN-шлюзе, необходимо установить конфигурацию маршрутизации для управления этим подключением.

Azure Monitor может собирать, анализировать и действовать с данными телеметрии из локальных сред, включая Azure и локальную среду. Azure Monitor помогает повысить производительность и доступность приложений и заранее определить проблемы в секундах. В этой архитектуре Azure Monitor — это приемник журналов и метрик для ресурсов концентратора и для сетевых метрик. Azure Monitor может использоваться в качестве приемника ведения журнала для ресурсов в периферийных сетях, но это решение для различных подключенных рабочих нагрузок и не требуется этой архитектуре.

Альтернативы

Эта архитектура включает создание, настройку и обслуживание нескольких примитивов ресурсов Azure, а именно: virtualNetworkPeerings, routeTablesи subnets.

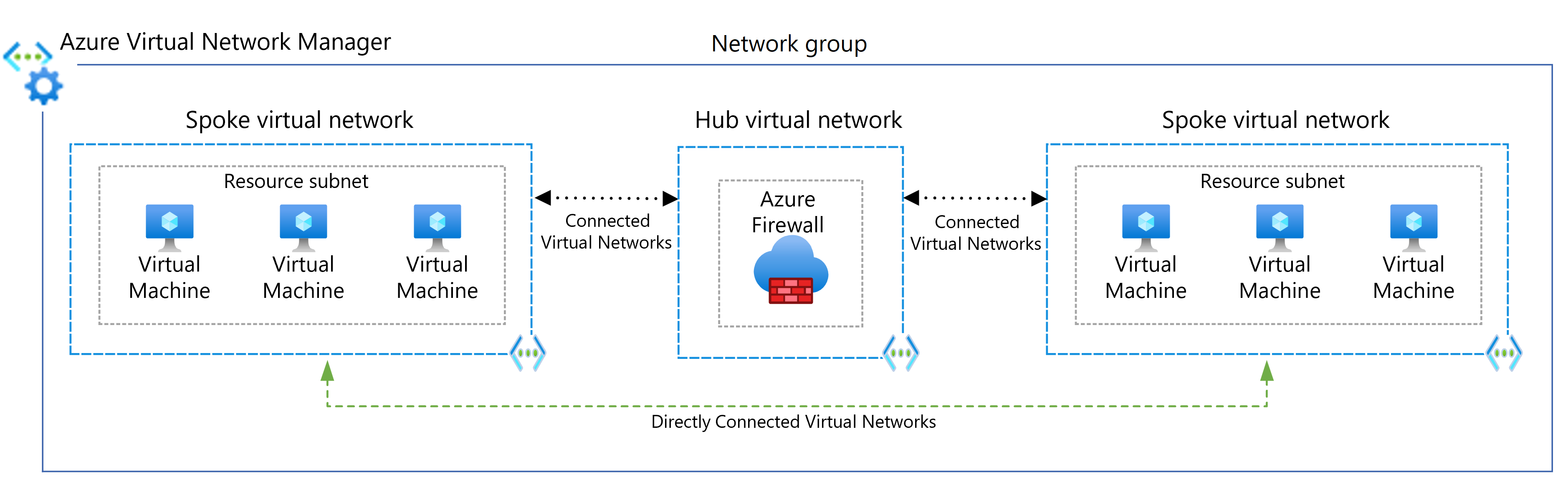

Azure Virtual Network Manager — это служба управления, которая помогает группировать, настраивать, развертывать и управлять виртуальными сетями в масштабе подписок Azure, регионов и каталогов Microsoft Entra. С помощью диспетчера виртуальных сетей можно определить сетевые группы для идентификации и логического сегментирования виртуальных сетей. Вы можете использовать подключенные группы , которые позволяют виртуальным сетям в группе взаимодействовать друг с другом, как если бы они были подключены вручную. Этот слой добавляет слой абстракции над этими примитивами, чтобы сосредоточиться на описании сетевой топологии и работе над реализацией этой топологии.

Рекомендуется оценить использование Virtual Network Manager в качестве способа оптимизации расходов на время с помощью операций управления сетями. Оцените стоимость службы по вычисляемой стоимости или экономии, чтобы определить, является ли диспетчер виртуальной сети чистой выгодой для размера и сложности вашей сети.

Подробности сценария

Эта эталонная архитектура реализует шаблон сети концентратора, где виртуальная сеть концентратора выступает в качестве центральной точки подключения ко многим периферийным виртуальным сетям. Периферийные виртуальные сети подключаются к концентратору и могут использоваться для изоляции рабочих нагрузок. Вы также можете включить междомовые сценарии с помощью концентратора для подключения к локальным сетям.

Эта архитектура описывает шаблон сети с компонентами инфраструктуры, управляемыми клиентом. Сведения о решении инфраструктуры, управляемом корпорацией Майкрософт, см. в статье "Топология центральной сети" с виртуальной глобальной сетью Azure.

Преимущества использования управляемого клиентом центра и периферийной конфигурации включают:

- Экономия денежных средств

- Преодоление ограничений подписки

- Изоляция рабочих нагрузок

- Гибкость

- Дополнительные сведения о том, как развертываются виртуальные сетевые устройства (NVA), например количество сетевых адаптеров, количество экземпляров или размер вычислительных ресурсов.

- Использование NVAs, которые не поддерживаются виртуальной глобальной сетью

Дополнительные сведения см. в статье "Топология сети с концентраторами и периферийными устройствами".

Потенциальные варианты использования

Типичные варианты использования для центральной и периферийной архитектуры включают рабочие нагрузки, которые:

- Существует несколько сред, требующих общих служб. Например, рабочая нагрузка может иметь среды разработки, тестирования и рабочей среды. Общие службы могут включать DNS-идентификаторы, протокол сетевого времени (NTP) или службы домен Active Directory (AD DS). Общие службы размещаются в центральной виртуальной сети, и каждая среда развертывается на разных периферийных устройствах для обеспечения изоляции.

- Не требуется подключение друг к другу, но требуется доступ к общим службам.

- Требует централизованного контроля над безопасностью, например брандмауэра периметра (также известного как DMZ) в концентраторе с разделением управления рабочими нагрузками в каждом периферийном режиме.

- Требуется централизованное управление подключением, например выборочное подключение или изоляция между периферийными узлами определенных сред или рабочих нагрузок.

Рекомендации

Следующие рекомендации применяются к большинству сценариев. Следуйте этим рекомендациям, если у вас нет конкретных требований, которые переопределяют их.

Группы ресурсов, подписки и регионы

В этом примере решения используется одна группа ресурсов Azure. Вы также можете реализовать концентратор и каждый из них в разных группах ресурсов и подписках.

При одноранговых виртуальных сетях в разных подписках можно связать подписки с теми же или разными клиентами Microsoft Entra. Эта гибкость обеспечивает децентрализованное управление каждой рабочей нагрузкой при сохранении общих служб в центре. См. статью "Создание пиринга между виртуальными сетями" — Resource Manager, различными подписками и клиентами Microsoft Entra.

Целевые зоны Azure

Архитектура целевой зоны Azure основана на топологии периферийных концентраторов. В этой архитектуре общие ресурсы и сеть концентратора управляются централизованной командой платформы, а периферийные серверы совместно используют модель совместного владения с командой платформы и рабочей нагрузкой, используюющей периферийную сеть. Все центры находятся в подписке "Подключение" для централизованного управления, а периферийные виртуальные сети существуют во многих отдельных подписках рабочей нагрузки, называемых подписками целевой зоны приложений.

Подсети виртуальной сети

Ниже приведены рекомендации по настройке подсетей в виртуальной сети.

Подсеть шлюза

Для шлюза виртуальной сети требуется эта подсеть. Кроме того, можно использовать топологию концентратора без шлюза, если не требуется подключение к локальной сети.

Создайте подсеть с именем GatewaySubnet с диапазоном адресов по крайней мере 26. Диапазон адресов /26 предоставляет подсети достаточно параметров конфигурации масштабируемости, чтобы предотвратить достижение ограничений размера шлюза в будущем и обеспечить более высокое количество каналов ExpressRoute. Дополнительные сведения о настройке шлюза см. в статье "Гибридная сеть" с помощью VPN-шлюза.

AzureFirewallSubnet

Создайте подсеть с именем AzureFirewallSubnet с диапазоном адресов по крайней мере /26. Независимо от масштаба /26 диапазон адресов рекомендуется использовать и охватывает все ограничения будущих размеров. Эта подсеть не поддерживает группы безопасности сети (группы безопасности сети).

Брандмауэр Azure требуется эта подсеть. Если вы используете виртуальное сетевое устройство партнера (NVA), следуйте его требованиям к сети.

Подключение к сети с периферийной связью

Пиринг между виртуальными сетями или подключенные группы — это не транзитивные связи между виртуальными сетями. Если вам нужны периферийные виртуальные сети для подключения друг к другу, добавьте пиринговое подключение между этими периферийными узлами или поместите их в одну и ту же группу сети.

Периферийные подключения через Брандмауэр Azure или NVA

Количество пирингов виртуальных сетей для каждой виртуальной сети ограничено. Если у вас есть много периферийных устройств, которые должны подключаться друг к другу, вы можете выйти из пиринговых подключений. Подключенные группы также имеют ограничения. Дополнительные сведения см. в разделе "Ограничения сети " и "Подключенные группы".

В этом сценарии рекомендуется использовать определяемые пользователем маршруты (UDR) для принудительного отправки трафика в Брандмауэр Azure или другомУ NVA, который выступает в качестве маршрутизатора в центре. Это позволит периферийным узлам подключаться друг к другу. Для поддержки этой конфигурации необходимо реализовать брандмауэр Azure с включенной настройкой принудительного туннелирования. Дополнительные сведения см. в статье "Принудительное туннелирование брандмауэра Azure".

Топология в этом архитектурной схеме упрощает потоки исходящего трафика. Хотя Брандмауэр Azure в основном предназначен для обеспечения безопасности исходящего трафика, это также может быть точка входящего трафика. Дополнительные сведения о маршрутизации входящего трафика концентратора NVA см. в разделе "Брандмауэр" и "Шлюз приложений" для виртуальных сетей.

Периферийные подключения к удаленным сетям через шлюз концентратора

Чтобы настроить периферийные серверы для взаимодействия с удаленными сетями через шлюз концентратора, можно использовать пиринги виртуальных сетей или подключенные сетевые группы.

Чтобы использовать пиринги виртуальных сетей, в настройке пиринга виртуальной сети:

- Настройте пиринговое подключение в концентраторе, чтобы разрешить транзит шлюза.

- Настройте пиринговое подключение в каждой периферийной сети для использования шлюза удаленной виртуальной сети.

- Настройте все подключения пиринга для разрешения перенаправленного трафика.

Дополнительные сведения см. в разделе "Создание пиринга виртуальной сети".

Чтобы использовать подключенные сетевые группы, выполните приведенные действия.

- В диспетчере виртуальная сеть создайте сетевую группу и добавьте виртуальные сети-члены.

- Создайте конфигурацию подключения концентратора и периферийной связи.

- Для групп сетей "Периферийные" выберите "Концентратор" в качестве шлюза.

Дополнительные сведения см. в статье "Создание концентратора и периферийной топологии с помощью Azure Virtual Network Manager".

Периферийные сетевые коммуникации

Существует два основных способа разрешить обмен данными между периферийными виртуальными сетями:

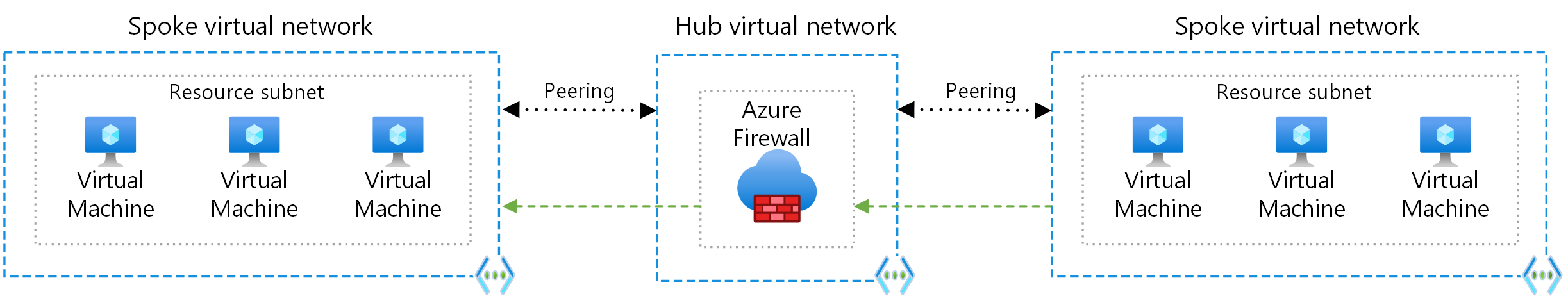

- Обмен данными через NVA, например брандмауэр и маршрутизатор. Этот метод вызывает прыжок между двумя периферийными узлами.

- Обмен данными с помощью пиринга виртуальной сети или прямого подключения диспетчера виртуальная сеть между периферийными узлами. Этот подход не вызывает прыжка между двумя периферийными узлами и рекомендуется для минимизации задержки.

- Приватный канал можно использовать для выборочного предоставления отдельных ресурсов другим виртуальным сетям. Например, предоставление внутренней подсистемы балансировки нагрузки другой виртуальной сети без необходимости формировать или поддерживать связи пиринга или маршрутизации.

Дополнительные сведения о шаблонах сетей с периферийными сетями см. в разделе "Периферийные к периферийным " сети.

Обмен данными через NVA

Если требуется подключение между периферийными устройствами, рассмотрите возможность развертывания Брандмауэр Azure или другого NVA в концентраторе. Затем создайте маршруты для перенаправления трафика с периферийной связи на брандмауэр или NVA, который затем может перенаправляется на второй периферийный сервер. В этом случае необходимо настроить пиринговые соединения, чтобы разрешить перенаправленный трафик.

Вы также можете использовать VPN-шлюз для маршрутизации трафика между периферийными устройствами, хотя этот выбор влияет на задержку и пропускную способность. Дополнительные сведения о конфигурации см. в разделе "Настройка транзита VPN-шлюза для пиринга виртуальной сети".

Оцените службы, которые вы разделяете в концентраторе, чтобы обеспечить масштабирование концентратора для большего количества периферийных компонентов. Например, если центр предоставляет службы брандмауэра, рассмотрите ограничения пропускной способности решения брандмауэра при добавлении нескольких периферийных устройств. Некоторые из этих общих служб можно переместить на второй уровень центров.

Прямой обмен данными между периферийными сетями

Чтобы подключиться непосредственно между периферийными виртуальными сетями без обхода виртуальной сети концентратора, можно создать пиринговые подключения между периферийными узлами или включить прямое подключение для группы сети. Рекомендуется ограничить пиринг или прямое подключение к периферийным виртуальным сетям, которые являются частью одной среды и рабочей нагрузки.

При использовании диспетчера виртуальная сеть можно добавлять периферийные виртуальные сети в группы сети вручную или автоматически добавлять сети на основе заданных условий.

На следующей схеме показано использование диспетчера виртуальная сеть для прямого подключения между периферийными узлами.

Рекомендации

Эти рекомендации реализуют основные принципы платформы Azure Well-Architected Framework, которая является набором руководящих принципов, которые можно использовать для улучшения качества рабочей нагрузки. Дополнительные сведения см. в статье Microsoft Azure Well-Architected Framework.

Надёжность

Надежность гарантирует, что ваше приложение может выполнять обязательства, которые вы выполняете для клиентов. Дополнительные сведения см. в разделе "Обзор основы надежности".

Используйте зоны доступности для служб Azure в центре, поддерживающих их.

Как правило, лучше всего иметь по крайней мере один концентратор в каждом регионе и подключаться только к этим центрам из одного региона. Эта конфигурация помогает регионам переборки избежать сбоя в концентраторе одного региона, вызывающего распространенные сбои сетевой маршрутизации в несвязанных регионах.

Для обеспечения высокой доступности вы можете использовать ExpressRoute вместе с VPN для отработки отказа. См. статью "Подключение локальной сети к Azure с помощью ExpressRoute с отработкой отказа VPN " и следуйте инструкциям по проектированию и проектированию Azure ExpressRoute для обеспечения устойчивости.

Из-за того, как брандмауэр Azure реализует правила приложения FQDN, убедитесь, что все ресурсы, исходящие через брандмауэр, используют тот же поставщик DNS, что и сам брандмауэр. Без этого брандмауэр Azure может заблокировать законный трафик, так как разрешение IP-адреса брандмауэра полного доменного имени отличается от разрешения IP-адреса исходного трафика одного и того же полного доменного имени. Включение прокси-сервера брандмауэра Azure в рамках разрешения DNS в качестве одного решения для обеспечения синхронизации полных доменных имен с источником трафика и брандмауэром Azure.

Безопасность

Безопасность обеспечивает гарантии от преднамеренного нападения и злоупотребления ценными данными и системами. Дополнительные сведения см. в контрольном списке проверки конструктора для безопасности.

Чтобы защитить от атак DDoS, включите защиту от атак DDOS Azure в любой виртуальной сети периметра. Любой ресурс с общедоступным IP-адресом подвержен атаке DDoS. Даже если ваши рабочие нагрузки не предоставляются публично, у вас по-прежнему есть общедоступные IP-адреса, которые должны быть защищены, например:

- Общедоступные IP-адреса брандмауэра Azure

- Общедоступные IP-адреса VPN-шлюза

- Общедоступный IP-адрес уровня управления ExpressRoute

Чтобы свести к минимуму риск несанкционированного доступа и применить строгие политики безопасности, всегда устанавливайте явные правила запрета в группах безопасности сети (NSG).

Используйте версию брандмауэра Azure Premium , чтобы включить проверку TLS, обнаружение и предотвращение сетевых вторжений (IDPS) и фильтрацию URL-адресов.

Безопасность Virtual Network Manager

Чтобы обеспечить базовый набор правил безопасности, обязательно свяжите правила администратора безопасности с виртуальными сетями в группах сети. Правила администратора безопасности имеют приоритет и оцениваются перед правилами NSG. Как и правила NSG, правила администратора безопасности поддерживают приоритетность, теги службы и протоколы L3-L4. Дополнительные сведения см. в разделе "Правила администратора безопасности" в Диспетчере виртуальных сетей.

Используйте развертывания Virtual Network Manager для упрощения управляемого развертывания потенциально критических изменений в правилах безопасности группы сети.

Оптимизация затрат

Оптимизация затрат — это способы сокращения ненужных расходов и повышения эффективности работы. Дополнительные сведения см. в контрольном списке проверки конструктора для оптимизации затрат.

При развертывании и управлении сетями концентратора и периферийных сетей следует учитывать следующие факторы, связанные с затратами. Дополнительные сведения см. в разделе о ценах на виртуальную сеть.

затраты на Брандмауэр Azure

Эта архитектура развертывает экземпляр Брандмауэр Azure в центральной сети. Использование Брандмауэр Azure развертывания в качестве общего решения, используемого несколькими рабочими нагрузками, может значительно сэкономить облачные затраты по сравнению с другими NVA. Дополнительные сведения см. в статье "Брандмауэр Azure" и виртуальные сетевые устройства.

Чтобы эффективно использовать все развернутые ресурсы, выберите нужный размер Брандмауэр Azure. Определите, какие функции вам нужны и какой уровень лучше всего подходит для текущего набора рабочих нагрузок. Дополнительные сведения о доступных номерах SKU брандмауэра Azure см. в статье "Что такое Брандмауэр Azure"?

Прямой пиринг

Выборочное использование прямого пиринга или другого перенаправленного обмена данными между периферийными узлами может избежать затрат на обработку брандмауэра Azure. Экономия может быть значительной для сетей, имеющих рабочие нагрузки с высокой пропускной способностью, низким риском обмена данными между периферийными узлами, такими как синхронизация баз данных или операции с большими операциями копирования файлов.

Операционное превосходство

Операционное превосходство охватывает процессы, которые развертывают приложение и продолжают работать в рабочей среде. Дополнительные сведения см. в контрольном списке проверки конструктора для повышения эффективности работы.

Включите параметры диагностики для всех служб, таких как Бастион Azure, Брандмауэр Azure и локальный шлюз. Определите, какие параметры важны для ваших операций. Отключите параметры, которые не являются значимыми, чтобы избежать лишних затрат. Такие ресурсы, как брандмауэр Azure, могут быть подробными с ведением журнала, и вы можете нести высокие затраты на мониторинг.

Используйте монитор подключения для комплексного мониторинга для обнаружения аномалий и выявления и устранения проблем с сетью.

Используйте наблюдатель за сетями Azure для мониторинга и устранения неполадок сетевых компонентов, включая использование аналитики трафика для отображения систем в виртуальных сетях, которые создают большую часть трафика. Вы можете визуально определить узкие места перед тем, как они становятся проблемами.

Если вы используете ExpressRoute, используйте сборщик трафика ExpressRoute , где можно анализировать журналы потоков для сетевых потоков, отправленных по каналам ExpressRoute. Сборщик трафика ExpressRoute обеспечивает видимость потока трафика через маршрутизаторы Microsoft enterprise Edge.

Используйте правила на основе полного доменного имени в брандмауэре Azure для протоколов, отличных от http(s) или при настройке SQL Server. Использование полных доменных имен снижает нагрузку на управление отдельными IP-адресами.

Запланируйте IP-адресацию на основе требований пиринга и убедитесь, что адресное пространство не перекрывается между локальными расположениями и расположениями Azure.

Автоматизация с помощью Диспетчера виртуальных сетей Azure

Чтобы централизованно управлять подключением и средствами управления безопасностью, используйте Azure Virtual Network Manager для создания новых топологий виртуальной сети и периферийных топологий виртуальной сети или подключения существующих топологий. Использование диспетчера виртуальная сеть гарантирует, что топологии центральной и периферийной сети подготовлены к крупномасштабному росту в нескольких подписках, группах управления и регионах.

Примеры сценариев использования диспетчера виртуальная сеть:

- Демократизация управления периферийными виртуальными сетями для групп, таких как бизнес-подразделения или группы приложений. Демократизация может привести к большому количеству требований к подключению виртуальной сети к виртуальной сети и правилам безопасности сети.

- Стандартизация архитектур нескольких реплик в нескольких регионах Azure, чтобы обеспечить глобальный объем использования приложений.

Чтобы обеспечить единообразное подключение и правила безопасности сети, можно использовать группы сети для группировки виртуальных сетей в любой подписке, группе управления или регионе в одном клиенте Microsoft Entra. Вы можете автоматически или вручную подключить виртуальные сети к группам сети с помощью динамических или статических назначений членства.

Определяется возможность обнаружения виртуальных сетей, управляемых диспетчером виртуальных сетей с помощью областей. Эта функция обеспечивает гибкость для требуемого количества экземпляров диспетчера сети, что обеспечивает дальнейшую демократизацию управления для групп виртуальной сети.

Чтобы подключить периферийные виртуальные сети в одной группе сети друг к другу, используйте Диспетчер виртуальных сетей для реализации пиринга виртуальных сетей или прямого подключения. Используйте глобальный параметр сетки для расширения прямого подключения сетки к периферийным сетям в разных регионах. На следующей схеме показаны глобальные подключения к сетке между регионами.

Виртуальные сети можно связать в группе сети с базовым набором правил администратора безопасности. Правила администратора безопасности группы сети запрещают владельцам периферийных виртуальных сетей перезаписывать базовые правила безопасности, позволяя им независимо добавлять собственные наборы правил безопасности и группы безопасности сети. Пример использования правил администратора безопасности в концентраторах и периферийных топологиях см. в руководстве по созданию защищенного концентратора и периферийной сети.

Для упрощения управляемого развертывания сетевых групп, подключений и правил безопасности развертывания конфигурации Virtual Network Manager позволяют безопасно выпускать потенциально критические изменения конфигурации в центральных и периферийных средах. Дополнительные сведения см. в статье о развертывании конфигурации в Azure Virtual Network Manager.

Чтобы упростить и упростить процесс создания и поддержания конфигураций маршрутов, можно использовать автоматическое управление определяемыми пользователем маршрутами (UDR) в Диспетчере виртуальных сетей Azure.

Чтобы упростить и централизованное управление IP-адресами, можно использовать управление IP-адресами (IPAM) в Диспетчере виртуальных сетей Azure. IPAM предотвращает конфликты пространства IP-адресов между локальными и облачными виртуальными сетями.

Сведения о начале работы с Virtual Network Manager см. в статье "Создание концентратора и периферийной топологии с помощью Диспетчера виртуальных сетей Azure".

Эффективность производительности

Эффективность производительности — это возможность масштабирования рабочей нагрузки в соответствии с требованиями, заданными пользователями. Дополнительные сведения см. в разделе "Общие сведения о эффективности производительности".

Для рабочих нагрузок, взаимодействующих с локальными виртуальными машинами в виртуальной сети Azure, для которых требуется низкая задержка и высокая пропускная способность, рекомендуется использовать ExpressRoute FastPath. FastPath позволяет отправлять трафик непосредственно на виртуальные машины в виртуальной сети из локальной сети, обходя шлюз виртуальной сети ExpressRoute, повышая производительность.

Для обмена данными с периферийной связью, требующей низкой задержки, рассмотрите возможность настройки сети между периферийными клиентами.

Выберите соответствующий номер SKU шлюза , соответствующие вашим требованиям, например количество подключений типа "точка — сеть" или "сеть— сеть", необходимые пакеты в секунду, требования к пропускной способности и потоки TCP.

Для потоков с учетом задержки, таких как SAP или доступ к хранилищу, рассмотрите возможность обхода брандмауэра Azure или даже маршрутизации через концентратор вообще. Вы можете проверить задержку, представленную брандмауэром Azure , чтобы сообщить о своем решении. Вы можете использовать такие функции, как пиринг виртуальной сети , который подключает две или несколько сетей или Приватный канал Azure , который позволяет подключаться к службе через частную конечную точку в виртуальной сети.

Узнайте, что включение некоторых функций в брандмауэре Azure, таких как система обнаружения вторжений и предотвращения вторжений (IDPS), снижает пропускную способность. Дополнительные сведения см. в производительности брандмауэра Azure.

Развертывание этого сценария

Это развертывание включает в себя одну виртуальную сеть концентратора и два подключенных периферийных устройства, а также развертывает экземпляр Брандмауэр Azure и узел Бастиона Azure. При необходимости развертывание может включать виртуальные машины в первую периферийную сеть и VPN-шлюз. Вы можете выбрать между пирингом виртуальной сети или виртуальная сеть Диспетчер подключенных групп, чтобы создать сетевые подключения. Каждый метод имеет несколько вариантов развертывания.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Основные авторы:

- Аледжандра Паласиос | Старший инженер клиента

- Хосе Морено | Главный инженер

- Адам Торкар | Глобальная сеть Azure Blackbelt в Майкрософт

Другие участники:

- Мэтью Брэтчун | Инженер клиента

- Джей Ли | Старший менеджер по продуктам

- Telmo Sampaio | Диспетчер инженеров-служб

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

- Сведения о защищенных виртуальных центрах и связанных политиках безопасности и маршрутизации, настроенных диспетчером брандмауэров Azure , см. в статье "Что такое защищенный виртуальный концентратор?"

Расширенные сценарии

Архитектура может отличаться от этой простой центральной периферийной архитектуры. Ниже приведен список рекомендаций для некоторых сложных сценариев:

Добавление дополнительных регионов и полной сетки центров друг к другу - Сеть между периферийными клиентами для шаблонов подключения с несколькими регионами и сети с несколькими регионами с помощью сервера Маршрутизации Azure

Замените брандмауэр Azure пользовательским сетевым виртуальным устройством (NVA) - Развертывание высокодоступных NVAs

Замена шлюза виртуальной сети Azure пользовательским NVA - SDWANИнтеграция SDWAN с топологиями сети с концентраторами и периферийными сетями Azure

Использование сервера маршрутов Azure для обеспечения транзитивности между ExpressRoute и VPN или SDWAN или настройкой префиксов, объявленных через BGP в шлюзах - виртуальной сети Azure.Поддержка Сервера маршрутизации Azure для ExpressRoute и VPN Azure

Добавление частного сопоставителя или DNS-серверов - Архитектура частного сопоставителя

Связанные ресурсы

Изучите следующие связанные архитектуры: