Nolltillit säkerhet

Nolltillit är en ny säkerhetsmodell som förutsätter intrång och verifierar varje begäran som om den kom från ett okontrollerat nätverk. I den här artikeln får du lära dig mer om de vägledande principerna för Nolltillit och hitta resurser som hjälper dig att implementera Nolltillit.

Riktlinjer för Nolltillit

Idag behöver organisationer en ny säkerhetsmodell som effektivt anpassas till komplexiteten i den moderna miljön, omfattar den mobila personalen och skyddar människor, enheter, program och data var de än befinner sig.

För att hantera denna nya värld av databehandling rekommenderar Microsoft starkt Nolltillit säkerhetsmodell, som baseras på dessa riktlinjer:

- Verifiera explicit – Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter.

- Använd åtkomst med lägsta behörighet – Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade anpassningsbara principer och dataskydd.

- Anta intrång – Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet.

Mer information om Nolltillit finns i Microsofts Nolltillit Guidance Center.

Nolltillit arkitektur

Ett Nolltillit tillvägagångssätt sträcker sig över hela den digitala egendomen och fungerar som en integrerad säkerhetsfilosofi och strategi från slutpunkt till slutpunkt.

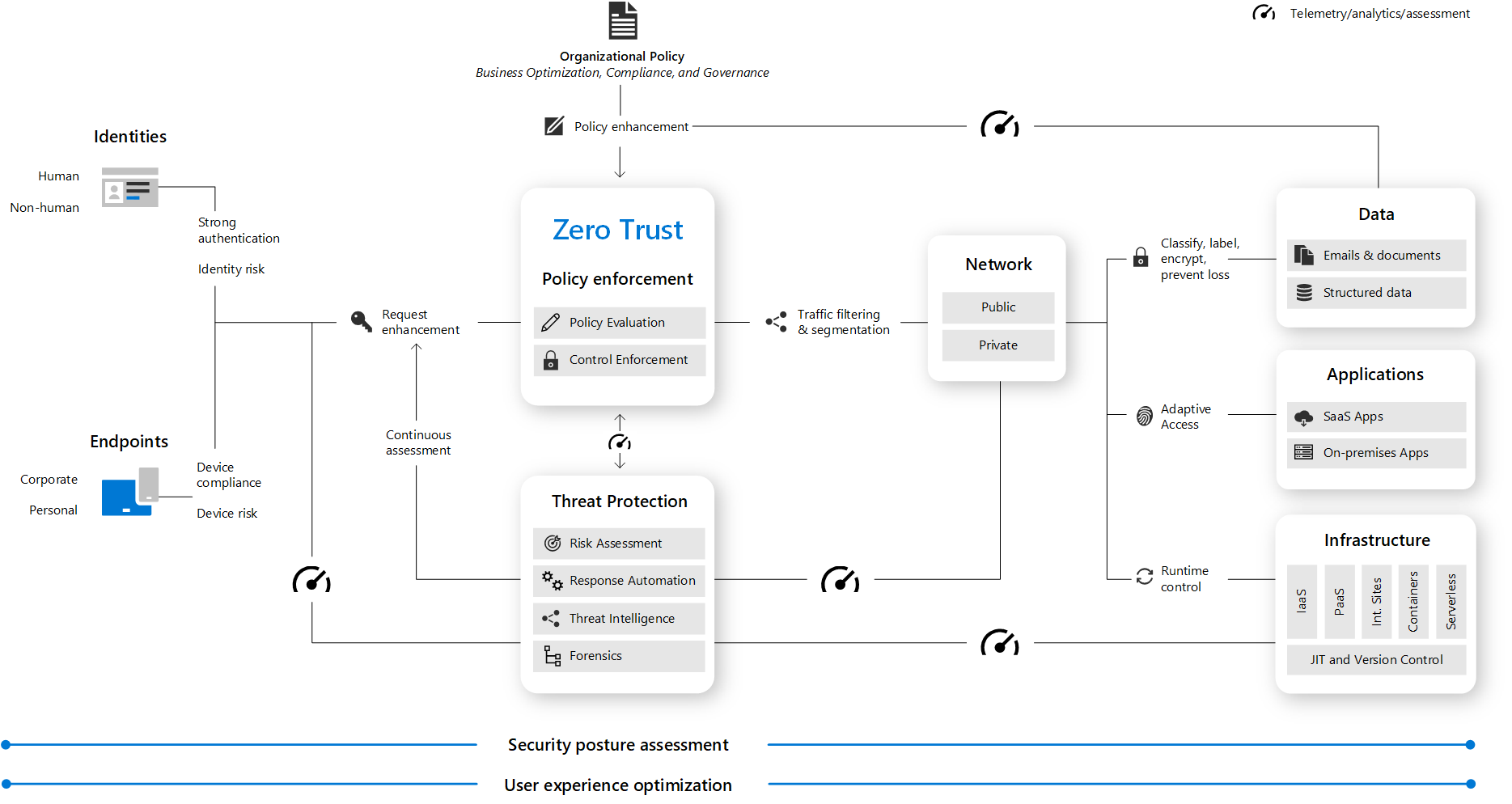

Den här bilden ger en representation av de primära element som bidrar till Nolltillit.

I bilden:

- Tvingande säkerhetsprinciper står i centrum för en Nolltillit arkitektur. Detta inkluderar Multi Factor-autentisering med villkorlig åtkomst som tar hänsyn till användarkontorisk, enhetsstatus och andra kriterier och principer som du anger.

- Identiteter, enheter (kallas även slutpunkter), data, program, nätverk och andra infrastrukturkomponenter konfigureras med lämplig säkerhet. Principer som har konfigurerats för var och en av dessa komponenter samordnas med din övergripande Nolltillit strategi. Enhetsprinciper avgör till exempel kriterierna för felfria enheter och principer för villkorlig åtkomst kräver felfria enheter för åtkomst till specifika appar och data.

- Hotskydd och intelligens övervakar miljön, exponerar aktuella risker och vidtar automatiserade åtgärder för att åtgärda attacker.

Mer information om hur du distribuerar teknikkomponenter i Nolltillit arkitektur finns i Microsofts distribuera Nolltillit lösningar.

Som ett alternativ till distributionsvägledning som tillhandahåller konfigurationssteg för var och en av de teknikkomponenter som skyddas av Nolltillit principer baseras vägledningen för snabb moderniseringsplan (RaMP) på initiativ och ger dig en uppsättning distributionsvägar för att snabbare implementera viktiga skyddslager.

Från säkerhetsperimeter till Nolltillit

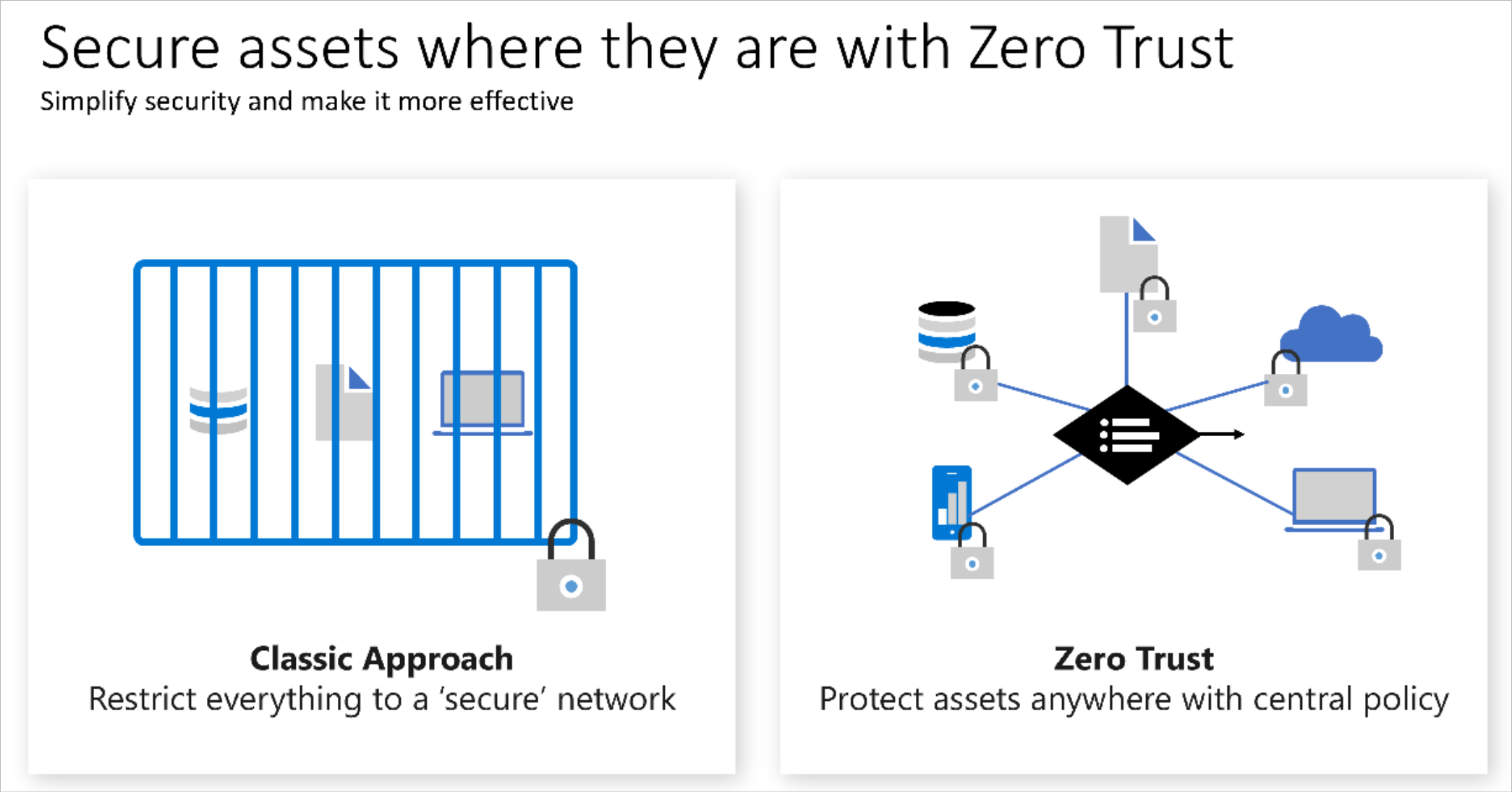

Den traditionella metoden för åtkomstkontroll för IT har baserats på att begränsa åtkomsten till ett företagsnätverk och sedan komplettera den med fler kontroller efter behov. Den här modellen begränsar alla resurser till en företagsägd nätverksanslutning och har blivit för restriktiv för att uppfylla behoven hos ett dynamiskt företag.

Organisationer måste ha en Nolltillit metod för åtkomstkontroll när de använder distansarbete och använder molnteknik för att digitalt transformera sin affärsmodell, kundengagemangsmodell, medarbetarengagemang och egenmaktsmodell.

Principer för noll förtroende bidrar till att upprätta och kontinuerligt förbättra säkerhetsgarantierna, samtidigt som flexibiliteten bibehålls för att hålla jämna steg med den nya världen. De flesta noll förtroenderesor börjar med åtkomstkontroll och fokuserar på identitet som en prioriterad och primär kontroll medan de fortsätter att omfamna nätverkssäkerhetsteknik som ett viktigt element. Nätverksteknik och taktiken för säkerhetsperimeter finns fortfarande i en modern åtkomstkontrollmodell, men de är inte den dominerande och föredragna metoden i en fullständig strategi för åtkomstkontroll.

Mer information om Nolltillit omvandling av åtkomstkontroll finns i Cloud Adoption Framework åtkomstkontroll.

Villkorlig åtkomst med Nolltillit

Microsofts metod för Nolltillit innehåller villkorsstyrd åtkomst som huvudprincipmotor. Villkorsstyrd åtkomst används som principmotor för en Nolltillit-arkitektur som omfattar både principdefinition och principtillämpning. Baserat på olika signaler eller villkor kan villkorsstyrd åtkomst blockera eller ge begränsad åtkomst till resurser.

Mer information om hur du skapar en åtkomstmodell baserad på villkorsstyrd åtkomst som är anpassad till de vägledande principerna för Nolltillit finns i Villkorsstyrd åtkomst för Nolltillit.

Utveckla appar med Nolltillit principer

Nolltillit är ett säkerhetsramverk som inte förlitar sig på det implicita förtroende som ges för interaktioner bakom en säker nätverksperimeter. I stället använder den principerna för explicit verifiering, minst privilegierad åtkomst och förutsätter intrång för att hålla användare och data säkra samtidigt som vanliga scenarier som åtkomst till program utanför nätverksperimetern tillåts.

Som utvecklare är det viktigt att du använder Nolltillit principer för att skydda användare och data. Apputvecklare kan förbättra appsäkerheten, minimera effekten av överträdelser och se till att deras program uppfyller kundernas säkerhetskrav genom att anta Nolltillit principer.

Mer information om metodtips för att skydda dina appar finns i:

- Microsofts Skapa appar med en Nolltillit metod för identitet

- Skapa Nolltillit appar med Microsofts identitetsplattform funktioner och verktyg

Nolltillit och Microsoft 365

Microsoft 365 är byggt med många säkerhets- och informationsskyddsfunktioner som hjälper dig att skapa Nolltillit i din miljö. Många av funktionerna kan utökas för att skydda åtkomsten till andra SaaS-appar som din organisation använder och data i dessa appar. Mer information finns i Distribuera Nolltillit för Microsoft 365.

Information om rekommendationer och grundläggande begrepp för att distribuera principer och konfigurationer för säker e-post, dokument och appar för Nolltillit åtkomst till Microsoft 365 finns i Nolltillit konfigurationer för identitets- och enhetsåtkomst.

Nästa steg

- Information om hur du förbättrar dina säkerhetslösningar genom att integrera med Microsoft-produkter finns i Integrera med Microsofts Nolltillit lösningar