Spelbok för tokenstöld

Den här artikeln och dess tillhörande beslutsträd ger vägledning för säkerhetsanalytiker och incidentsvarare för att identifiera och undersöka tokenstöldsattacker i en organisation. När organisationer ökar sin säkerhetsstatus använder hotaktörer mer avancerade tekniker för att kompromettera resurser. Ett snabbt svar krävs för att undersöka, begränsa och åtgärda skador som uppstår vid tokenstöldsattacker.

En tokenstöldsattack inträffar när hotaktörer komprometterar och spelar upp token som utfärdats till en användare, även om användaren har uppfyllt multifaktorautentiseringen. Eftersom autentiseringskraven uppfylls beviljas hotskådespelaren åtkomst till organisationens resurser med hjälp av den stulna token.

Läs mer:

Förutsättningar

- Åtkomst till Inloggnings- och granskningsloggar för Microsoft Entra-ID för användare och tjänstens huvudnamn

- Ett konto med någon av följande Microsoft Entra-roller tilldelade:

- Säkerhetsadministratör

- Säkerhetsläsare

- Global läsare

- Säkerhetsoperator

Rekommendationer

Även om det inte krävs rekommenderar vi:

- Aktivera funktionen avancerad jakt och åtkomst till de senaste sju dagarnas händelsedata

- Anslut Office 365 till Microsoft Defender för molnet Apps innehåller instruktioner för hur du ansluter Microsoft Defender för molnet-appar till ditt befintliga Microsoft 365-konto med appanslutnings-API:et.

- Få åtkomst till Unified Access-loggen för ytterligare signaler

- Kriminaltekniska artefakter i Office 365 och var du hittar dem innehåller förklaringar och tips för utredare för att förstå vilka data som är tillgängliga och i vilken portal.

- Microsoft Entra ID premiumriskidentifieringar i Microsoft Entra ID P2- och E5-licenser möjliggör mer detaljerade undersökningsutlösare och instruktioner

- Använd en konfiguration för hanterad autentisering med synkronisering av lösenordshash (PHS), inte federerad, för att få åtkomst till ytterligare signaler

Krav

Konfigurera en SIEM

Verktyg för säkerhetsinformation och händelsehantering (SIEM), till exempel Microsoft Sentinel, har centraliserad loggsynlighet. Konfigurera SIEM för att mata in riskhändelser för:

- Inloggningsloggar och granskningsloggar

- Microsoft Sentinel-integrering (förhandsversion) beskriver hur du integrerar Microsoft Defender för molnet-appar med Microsoft Sentinel (en skalbar, molnbaserad SIEM och SOAR) för att möjliggöra centraliserad övervakning av aviseringar och identifieringsdata.

- Inloggningsloggar och granskningsloggar för Office

- Konfigurera relevanta aviseringar

Läs mer:

Konfigurera Microsoft Sentinel-regler (eller SIEM)-regler från tredje part för hotidentifiering och -svar genom att följa vägledningen i Identifiera hot direkt.

Läs mer:

- Konfigurera Microsoft Entra ID Protection-aviseringar. Anvisningar: Exportera riskdata beskriver hur du lagrar data under längre perioder genom att ändra diagnostikinställningarna i Microsoft Entra-ID för att skicka RiskyUsers, UserRiskEvents, RiskyServicePrincipals och ServicePrincipalRiskEvents-data till en Log Analytics-arbetsyta, arkivera data till ett lagringskonto, strömma data till en händelsehubb eller skicka data till en partnerlösning.

Integrera en SIEM med Microsoft Defender för molnet Apps

Microsoft Defender för molnet Appar och Microsoft Sentinel är anslutna som standard. Om du inte använder Microsoft Sentinel ansluter du din SIEM till Microsoft Defender för molnet Apps, som stöder Microsoft Sentinel, ArcSight by Open Text och allmänt gemensamt händelseformat (CEF).

Läs mer:

Integrera SIEM med Microsoft Graph API

Anslut SIEM med Microsoft Graph API för säkerhet.

- Integreringsalternativ som stöds – skriva kod för att ansluta ditt program för att härleda insikter. Översikten över Microsoft Graph-säkerhets-API:et beskriver viktiga funktioner och tillhandahåller kodexempel.

- Interna integreringar och anslutningsappar – byggda av Microsoft-partner

- Anslut orer – för API:et via SIEM-lösningar, soar (security orchestration automated response), incidentspårning och tjänsthantering (ITSM), rapportering och så vidare

- Lista över anslutningsappar från Microsoft beskriver alternativ för att ansluta med Microsoft Graph-API för säkerhet.

Utredningar

Läs följande avsnitt för vägledning om utlösare, checklistor för undersökning med mera. Använd beslutsträdet för tokenstöldarbetsflödet för att hjälpa dig med din undersökning och ditt beslutsfattande.

Undersökningsutlösare

Varje organisation har typiska kontra atypiska scenarier. Använd följande checklista för undersökning för att fastställa utlösare eller ovanlig aktivitet för:

- Identiteter

- Inloggningsloggar

- Granskningsloggar

- Office-appen

- Enheter som är associerade med berörda användare

Om dessa användaraktiviteter bekräftas är det ingen överträdelse. Om de inte kan bekräftas giltigt antar du ett intrång och fortsätter med att mildra åtgärder. Identifiera försök till tokenstöld genom att söka efter och undersöka händelsetyper i Microsoft Sentinel-portalen eller i en SIEM.

Läs mer:

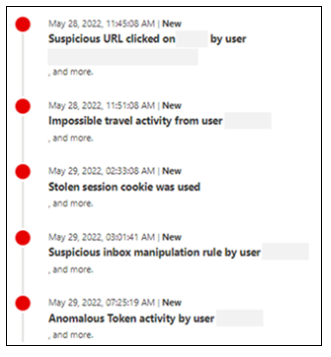

Se till att du får aviseringar om följande händelser, vilket kan tyda på en tokenstöldsattack:

Microsoft Entra ID Protection-funktionen har följande utlösare:

Avvikande token (offlineidentifiering) – atypiska tokenegenskaper har identifierats eller en token som används från en okänd plats. Algoritmerna som identifierar det här beteendet använder data från Microsoft Entra-ID med Microsoft 365-egenskaper. Den här identifieringen anger om angriparen spelar upp token igen.

Okända inloggningsegenskaper – inloggningen är avvikande jämfört med inloggningshistoriken. Den här händelsen inträffar när användarens inloggningsegenskaper inte är bekanta.

Obekant inloggning – en icke-interaktiv inloggning sker. Öka granskningen av obekanta inloggningar, särskilt om det upptäcks med misstänkta enheter. Vi rekommenderar att du omedelbart uppmärksammar identifiering för icke-interaktiva inloggningar.

Försök att komma åt primär uppdateringstoken (PRT) – i Windows 10 och 11 identifierar Microsoft Defender för Endpoint misstänkt åtkomst till PRT och associerade artefakter. Identifieringar matas in i Microsoft Entra-riskpoängen, som styr resursens villkorliga åtkomst. Den här identifieringen är låg volym och sällan.

Microsoft Defender XDR-identifieringar – integrera Microsoft Entra ID Protection och Microsoft Defender XDR för att se identifieringar i en portal.

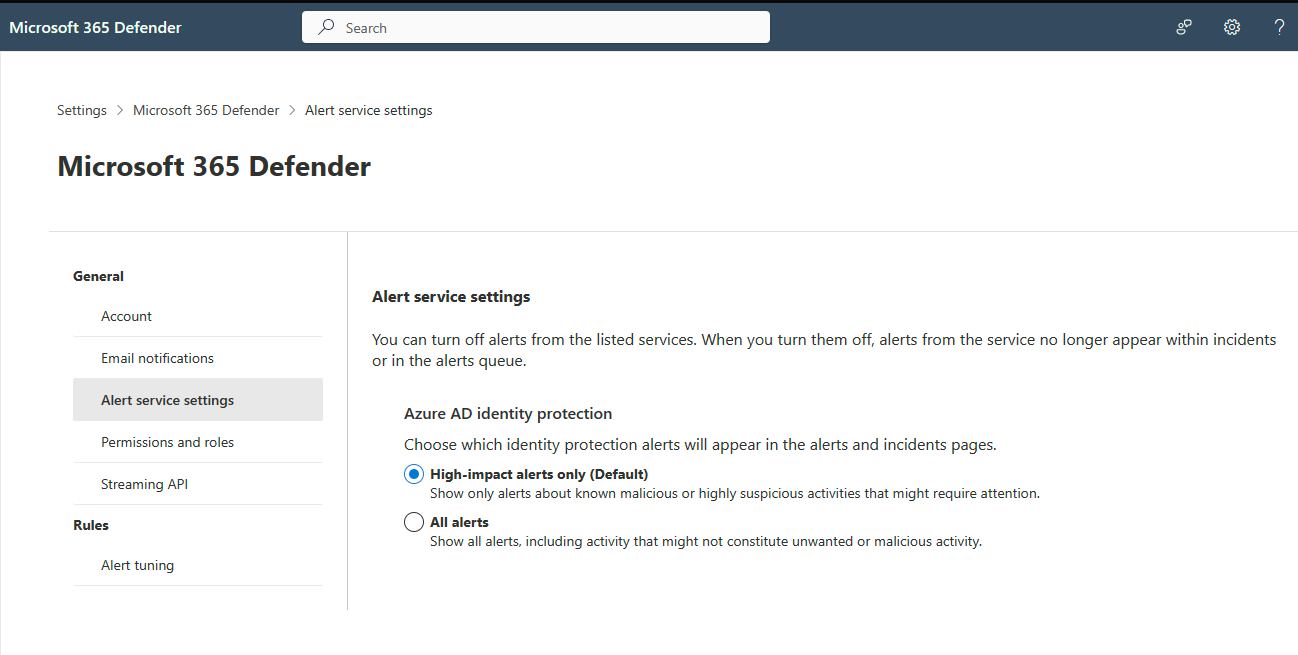

- Som standard aktiveras de mest relevanta aviseringarna för säkerhetsåtgärdscentret (SOC). För alla Ip-riskidentifieringar i Microsoft Entra eller om du vill inaktivera integreringen gör du ändringen i inställningen För Microsoft Defender XDR-aviseringstjänsten.

Misstänkta URL:er – en användare kan ha klickat på en nätfiskelänk via e-post. Det misstänkta e-postmeddelandet kan vara ett nätfiskepaket (AiTM) i mitten och början av en attack.

Andra misstänkta beteenden – Defender för Microsoft 365 avancerade varningsbevis för jägare och aviseringstabeller visar åtgärder som indikerar tokenstöld. Granska loggarna för att fastställa:

- Massfilnedladdning av en användare

- Ovanlig filnedladdning av en användare

- Tillägg av multifaktorautentisering eller lösenordslösa autentiseringsuppgifter till ett konto

- Regler för vidarebefordran av postlådor har lagts till eller redigerats

Starta undersökningen

Innan du börjar: Slutför och aktivera förutsättningarna. Dessutom förutsätter den här spelboken att Microsoft-kunder och undersökningsteam kanske inte har Microsoft 365 E5- eller Microsoft Entra ID P2-licenspaket tillgängliga eller konfigurerade. Observera därför den tillhandahållna vägledningen för automatisering.

För den här undersökningen antas det att du har en indikation på potentiella tokenstöldskompromisser i:

- En användarrapport

- Exempel på Inloggningsloggar för Microsoft Entra

- Identifiering av Microsoft Entra ID Protection

Checklista för undersökning

Med kunskap om dina typiska scenarier kan du fastställa avvikelser eller ovanlig aktivitet för:

- Identiteter

- Inloggningsloggar – oväntad plats eller enhet

- Granskningsloggar – nyligen registrerade enheter, ytterligare alternativ för multifaktorautentisering eller ändringar av autentiseringsuppgifter.

- Office-appen – ändringar sedan utlösaren inträffade

- Enheter – associerade med berörda användare. Utvärdera aviseringar sedan incidentutlösaren.

Bevis på komprometterande eller tokenstöld: användarbekräftelse

När du har identifierat potentiellt komprometterade användarkonton kontrollerar du de misstänkta aktiviteterna. Den här processen skiljer sig åt för varje organisation.

Läs mer:

Undersökning av användare och/eller enhet

Om du tror att ett konto eller flera användarkonton har komprometterats kan du särskilja dina undersökningsaktiviteter mellan två kontexter: användarsessioner och maskinenhet.

Checklista för användarundersökning

Undersök loggar som har användarbeteende. Det finns misstänkt användaraktivitet om:

- I Microsoft Entra ID Protection, eller i en liknande funktion, föreslår aviseringar tokenstöld

- Ytterligare autentiseringsuppgifter eller enheter som lagts till för användaren

- Registrera listan över identiteter som ska återkallas

- Berörda användare får misstänkta e-postmeddelanden

- För nätfiske eller skadlig e-post använder du Microsoft Defender XDR för att undersöka och fastställa andra berörda användare

- Undersök skadlig e-post som levereras i Microsoft 365 beskriver hur du hittar och undersöker misstänkta e-postmeddelanden.

- Nätfiskeundersökning ger vägledning om hur du identifierar och undersöker nätfiskeattacker i din organisation.

- Privilegierade konton påverkas

- Granska privilegierade kontoändringar som gjorts efter kompromissen

- Skapa inkorgsregler

- Registrera misstänkta postlåderegler

- Komprometterade användare

- Dokumentera IP-adresser och användarkonton

- Fastställa andra potentiellt komprometterade konton

- Identifiera ytterligare autentiseringar från den misstänkta IP-adressen eller användaragentsträngen

Nätfiske eller skadlig e-post

Om det finns tecken på nätfiske eller annan skadlig e-post beskriver Undersök skadlig e-post som levereras i Microsoft 365 hur du hittar och undersöker misstänkta e-postmeddelanden.

Autentisering av angriparens IP-adress eller användaragentsträngar

Följande frågor refererar till tabeller i Sentinel. Leta efter tecken på beständighet: registrering av multifaktorautentisering, enhetsregistrering, regler för vidarebefordran av postlådor eller inkorgsregler.

Lär dig mer om regler i säkerhetsåtgärdsguiden för Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Du kan också använda inloggningsloggar för att hämta användare med samma IP-adress.

SigninLogs

| where IPAddress == "x"

Bekräfta eventuella ändringar i tidsfönstret för privilegierade användare.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy has "x"

Autentiseringsmetodändringar för ett privilegierat konto

Använd följande fråga för att hitta ändringar i säkerhetsinformationen för användare som har tilldelats privilegierade administratörsroller.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Tvivelaktiga identiteter och avvikelser

Använd Log Analytics eller Sentinel (loggkällan i Microsoft Entra-ID) för att identifiera tvivelaktiga identiteter och avvikelser.

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Kommentar

Det är inte alla Aktivitetsgenererande aviseringar i Microsoft Entra som har en motsvarande post i SigninLogs, vilket visas med avvikande tokenidentifiering. Vi rekommenderar att du ser andra tabeller, till exempel OfficeActivity och AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Aktivitet i CloudAppEvents-tabeller i Microsoft Defender XDR

Användningen av den här metoden beror på konfigurationen av loggning.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents beskriver det avancerade jaktschemat som innehåller information om aktiviteter i olika molnappar och tjänster som omfattas av Microsoft Defender för molnet Apps.

Skadliga åtgärder i AuditLogs, AzureActivity, AzureDevOpsAuditing och CloudAppEvents

Bekräfta vad angriparen har använt: identitetsdokument, kod, lagringsplatser osv. Granska objekten för känslig information eller hårdkodade autentiseringsuppgifter, vilket visas i följande SharePoint-exempel.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Checklista för enhetsundersökning

Undersök loggar som registrerar enhetsbeteende. Det finns misstänkt enhetsaktivitet om:

- Microsoft Defender-portalen:

- Enheten har tokenstöldsrelaterade aviseringar. Sök efter enhets-ID: gå med i AlertInfo på AlertId| där DeviceId är x

- Försök att komma åt primär uppdateringstoken (PRT)

- Användaren installerade misstänkta appar, tillägg eller bläddrade nyligen till misstänkta webbplatser. Sök efter endpoints-aviseringar i Microsoft Defender efter misstänkta processer eller filer. Aviseringar kan omfatta misstänkt: implantatprocess från ett känt framväxande hot, processnamn, processbeteende, tjänst som startas eller schemalagd aktivitet. För möjliga C2-comms använder du Möjlig kommando- och kontrollaktivitet.

- Undersök Microsoft Defender för Endpoint-aviseringar beskriver hur du undersöker aviseringar som påverkar nätverket, förstår vad de betyder och hur du löser dem.

- Avancerad jakt:

- Enheten har utgående nätverksanslutningar från misstänkta processer. Leta efter ovanlig utgående aktivitet under utlösarfönstret.

- Lokala konton utförde misstänkt aktivitet

Läs mer:

- Visa och organisera kön microsoft Defender för slutpunktsaviseringar

- Undersök enheter i listan Defender för slutpunktsenheter

Isolera enheten från nätverket

Innehåller enheten. Vidta svarsåtgärder på en enhet i Microsoft Defender för Endpoint beskriver hur du snabbt kan svara på identifierade attacker genom att isolera enheter eller samla in ett undersökningspaket.

Data som nås av angriparen

Dataförlust är dataförstörelse eller läckage. Upptäck vad angriparen har åtkomst till och datakänsligheten. Undersök SharePoint, OneNote och Azure DevOps. Rotera autentiseringsuppgifter.

Dataförlustprocedur

Använd din haveriberedskapsplans vägledning om angripares åtkomst till företagsdata. Använd följande vägledning för att förhindra dataförlust och för att förbättra eller skapa en haveriberedskapsplan.

- Undersöka aviseringar om dataförlust med Microsoft Defender XDR

- Undersöka Dataförlustskydd i Microsoft Purview aviseringar i Microsoft Defender XDR

- Kriminaltekniska artefakter i Office 365 och var du hittar dem

Andra berörda användare eller enheter: hela miljön

Frågeindikatorer för kompromisser för hela miljön. Till exempel fler berörda enheter. Iterera för att säkerställa identifiering av berörda användare och enheter.

Inneslutningstillstånd

När du har identifierat att ytterligare en användare, enhet, program eller arbetsbelastningsidentiteter är skadliga eller komprometterade bör du vidta åtgärder för att begränsa angriparen. Om det komprometteras kanske du inte omedelbart rullar programmets autentiseringsuppgifter eller tar bort det.

Ibland är det viktigare att samla in information om angripare än att svara direkt på attacken. Vi rekommenderar att du överväger ordningen i följande vägledning. I det här exemplet prioriteras inneslutning eller åtgärd framför informationsinsamling.

Viktigt!

Fastställa säkerhets- och affärseffekterna av att inaktivera användarkonton eller enhetskonton. Om det är för bra kan du överväga att flytta till återställningssteget.

Lista över inneslutningsaktivitet

Ändra lösenordet för konton som misstänks för intrång eller om kontolösenordet har identifierats.

Blockera användaren. Återkalla användaråtkomst i Microsoft Entra-ID beskriver hur du återkallar all åtkomst för en användare i scenarier som omfattar komprometterade konton, uppsägning av anställda och andra insiderhot.

I Microsoft Entra ID Protection, eller liknande funktion, markerar du relevanta konton som Komprometterade.

Blockera angriparens IP-adress.

Dricks

Angripare kan använda legitima virtuella privata nätverk (VPN), vilket kan skapa större risk när de ändrar IP-adresser. Om du använder molnautentisering blockerar du IP-adressen i Defender för molnet Apps eller Microsoft Entra-ID. Om den är federerad blockerar du IP-adressen på brandväggsnivå framför Active Directory Federation Services (AD FS) (ADFS).

Aktivera MFA. Aktivera Microsoft Entra multifaktorautentisering beskriver hur du uppmanar användarna att ange ytterligare former av identifiering under en inloggningshändelse.

Aktivera Microsoft Entra ID Protection för användar- och inloggningsrisker. Riskprinciper: Microsoft Entra ID Protection beskriver riskprinciper i Villkorsstyrd åtkomst i Microsoft Entra som kan automatisera hanteringen av risker och göra det möjligt för användare att självreparera identifierade risker.

Fastställa komprometterade data: e-postmeddelanden, SharePoint, OneDrive, appar. Filtret Microsoft Defender för molnet-appar kan söka igenom aktiviteter och uppdatera nya aktiviteter.

Upprätthålla lösenordshygien. Vitboken Lösenordsvägledning innehåller rekommendationer för lösenordshantering för slutanvändare och identitetsadministratörer.

Iterera tills du upptäcker de berörda kontona och enheterna och attacken stoppas.

Återställning

Använd följande avsnitt för vägledning efter undersökning och inneslutning.

Åtgärdsuppgiftslista

När du har slutfört undersökningen och inneslutningen åtgärdar du skadan:

- Inaktivera berörda användar- och enhetskonton

- Återkalla aktuella token

- Återställa lösenord

- Inaktivera tillagda autentiseringsuppgifter och/eller enheter

- Åtgärda infekterade enheter

- Inaktivera misstänkta e-postregler

- Återställa ändringar som gjorts av komprometterade privilegierade konton

Ta bort tillagda autentiseringsuppgifter och enheter

Använd följande vägledning innan du återaktiverar berörda konton. Ta bort autentiseringsuppgifter som lagts till med Microsoft Entra-autentiseringsmetoder Graph API.

Om du vill ta bort en autentiseringsmetod för användarens e-post kör du följande Graph-anrop:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Eller ta bort en tillagd autentiseringsmetod för autentisering:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Läs mer:

Ta bort enheter som registrerats av de identifierade användarkontona. Använd följande Graph API-anrop:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Data som används av angripare innehåller fler autentiseringsuppgifter

Om du har aktiverat Microsoft Purview genomsöker du din miljö. Använd entitetsdefinitionen Alla autentiseringsuppgifter med de komprometterade kontona. Rulla de identifierade autentiseringsuppgifterna enligt beskrivningen i följande rullande avsnitt för autentiseringsuppgifter.

Läs mer:

Förfalla och rotera läckta hemligheter

Rotera hemligheter som är associerade med identifierade autentiseringsuppgifter för användare eller enhet.

- Återställ kontolösenord i Azure-portalen för molnkontona.

- För hybridkonton återställer du användarlösenordet två gånger enligt beskrivningen i Återkalla användaråtkomst i Microsoft Entra-ID.

- I Microsoft Entra-användarkontot kontrollerar du att enheter och MFA är under användarkontroll:

- Inaktivera eller ta bort okända enheter

- Innan du kan återanvända användarkontot tar du bort okända MFA-alternativ

- Förfalla de hårdkodade autentiseringsuppgifterna eller autentiseringsuppgifterna i klartext i dina kodlagringsplatser:

- Granska de läckta autentiseringsuppgifterna. Identifiering av arbetsbelastningsidentitetsrisker beskriver hur du skyddar program och tjänstens huvudnamn.

- Kör genomsökning av autentiseringsuppgifter. Genomsökning av autentiseringsuppgifter beskriver hur du automatiskt inspekterar ett projekt för att säkerställa att inga hemligheter ingår i projektets källkod.

- Ta bort tillagda eller ändrade inkorgsregler i Microsoft 365-portalen:

Skydda identiteter i din miljö

Följande artiklar innehåller mer information om hur du skyddar identiteter.

- Säker privilegierad åtkomst

- Skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra-ID

- Lägga till eller uppdatera en användares profilinformation och inställningar

- Översikt: Ta bort en tidigare anställd och säkra data

- Guide för Microsoft Entra-säkerhetsåtgärder

Rotorsak till tokenstöld

Ibland går det inte att identifiera rotorsaken. Vi rekommenderar att du slutför undersökningen för att härleda information som kan visa rotorsaken. Efter återställningen kan du utföra fler undersökningssteg för att fastställa rotorsaken.

Undersök skadlig e-post som levereras i Microsoft 365 beskriver hur du hittar och undersöker misstänkta e-postmeddelanden.

Nästa steg

*Beslutsträd för arbetsflöde för tokenstöld

- Vad är Microsoft Entra ID-skydd?

- Utvärdering av kontinuerlig åtkomst

- Riskbaserade åtkomstprinciper

- Från stark till starkare: Nätfiskeresistenta autentiseringsmetoder: Skissfilerna

- Autentiseringsstyrka för villkorsstyrd åtkomst

- Villkorlig åtkomst: Tokenskydd (förhandsversion)

- Tokentaktik: Så här förhindrar, identifierar och svarar du på stöld av molntoken

- Identitetssäkerhetstrender och lösningar från Microsoft 2023

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för