Erişim ve izin sorunlarını giderme

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Azure DevOps'un kapsamlı güvenlik ve izin yapısı nedeniyle, bir kullanıcının neden beklediği bir projeye, hizmete veya özelliğe erişimi eksik olduğunu araştırmanız gerekebilir. Bir kullanıcının bir projeye bağlanırken veya bir Azure DevOps hizmetine veya özelliğine erişirken karşılaşabileceği sorunları anlamak ve gidermek için adım adım kılavuz bulun.

Bu kılavuzu kullanmadan önce aşağıdaki içeriğe alışmanızı öneririz:

- İzinleri, erişimi ve güvenlik gruplarını kullanmaya başlama

- Varsayılan izinler ve erişim hızlı başvurusu.

İpucu

Bir Azure DevOps güvenlik grubu oluştururken, erişimi sınırlamayı amaçlayıp amaçlamadığını belirtmek için bunu açıkça etiketleyin.

İzinleri aşağıdaki düzeylerde ayarlayabilirsiniz:

- Nesne düzeyi

- Proje düzeyi

- Kuruluş veya proje koleksiyonu düzeyi

- Güvenlik rolü

- Ekip yöneticisi rolü

Yaygın erişim ve izin sorunları

Proje üyesinin bir projeye, hizmete veya özelliğe erişememesinin en yaygın nedenlerine bakın:

| Sorun | Sorun giderme eylemi |

|---|---|

| Erişim düzeyleri hizmete veya özelliğe erişimi desteklemez. | Nedeninin bu olup olmadığını belirlemek için kullanıcının erişim düzeyini ve abonelik durumunu belirleyin. |

| Güvenlik grubundaki üyelikleri bir özelliğe erişimi desteklemez veya bir özelliğe erişim izni açıkça reddedildi. | Nedeninin bu olup olmadığını belirlemek için bir izni takip edin. |

| Kullanıcıya kısa süre önce izin verildi, ancak istemcisinde değişiklikleri tanımak için yenileme gerekiyor. | Kullanıcının izinlerini yenilemesini veya yeniden değerlendirmesini sağlayın. |

| Kullanıcı belirli bir ekip için yalnızca ekip yöneticisine verilen bir özelliği uygulamaya çalışıyor ancak bu role sahip değil. | Bunları role eklemek için bkz . Ekip yöneticisi ekleme, kaldırma. |

| Kullanıcı önizleme özelliğini etkinleştirmedi. | Kullanıcının Önizleme özelliklerini açmasını ve belirli bir özelliğin açık/kapalı durumunu belirlemesini sağlayın. Daha fazla bilgi için bkz . Önizleme özelliklerini yönetme. |

| Proje üyesi, Proje Kapsamlı Kullanıcılar grubu gibi sınırlı kapsamlı bir güvenlik grubuna eklendi. | Nedeninin bu olup olmadığını belirlemek için kullanıcının güvenlik grubu üyeliklerini arayın. |

Daha az yaygın erişim ve izin sorunları

Sınırlı erişim için daha az yaygın nedenler, aşağıdaki olaylardan birinin meydana geldiği durumlardır:

| Sorun | Sorun giderme eylemi |

|---|---|

| Proje yöneticisi bir hizmeti devre dışı bırakmış. Bu durumda, devre dışı bırakılan hizmete kimsenin erişimi yoktur. | Bir hizmetin devre dışı bırakılıp bırakılmadığını belirlemek için bkz . Azure DevOps hizmetini açma veya kapatma. |

| Proje Koleksiyonu Yöneticisi bir önizleme özelliğini devre dışı bırakmış ve bu özellik kuruluştaki tüm proje üyeleri için devre dışı bırakılmıştır. | Bkz. Önizleme özelliklerini yönetme. |

| Kullanıcının erişim düzeyini veya proje üyeliğini yöneten grup kuralları erişimi kısıtlar. | Bkz . Kullanıcının erişim düzeyini ve abonelik durumunu belirleme. |

| Bir iş öğesi türünün iş akışında özel kurallar tanımlanmıştır. | Bkz. Seçme işlemini kısıtlayan bir iş öğesi türüne uygulanan kurallar. |

Kullanıcının erişim düzeyini ve abonelik durumunu belirleme

Kullanıcıları veya kullanıcı gruplarını aşağıdaki erişim düzeylerinden birine atayabilirsiniz:

- Paydaş

- Temel

- Temel + Test Planları

- Visual Studio aboneliği

Azure DevOps'ta erişim düzeylerini kısıtlama hakkında daha fazla bilgi için bkz . Desteklenen erişim düzeyleri.

Azure DevOps özelliklerini kullanmak için kullanıcıların uygun izinlere sahip bir güvenlik grubuna eklenmesi ve web portalına erişimi olmalıdır. Özellik sınırlamaları kullanıcının erişim düzeyine ve güvenlik grubuna bağlıdır.

Kullanıcılar aşağıdaki nedenlerle erişimi kaybedebilir:

| Erişim kaybı nedeni | Sorun giderme eylemi |

|---|---|

| Kullanıcının Visual Studio aboneliğinin süresi doldu. | Bu arada, bu kullanıcı Paydaş olarak çalışabilir veya kullanıcı aboneliğini yenileyene kadar kullanıcıya Temel erişim verebilirsiniz. Kullanıcı oturum açtıktan sonra Azure DevOps erişimi otomatik olarak geri yükler. |

| Faturalama için kullanılan Azure aboneliği artık etkin değil. | Visual Studio abonelikleri de dahil olmak üzere bu abonelikle yapılan tüm satın alma işlemleri etkilenir. Bu sorunu çözmek için Azure hesap portalını ziyaret edin. |

| Faturalama için kullanılan Azure aboneliği kuruluşunuzdan kaldırıldı. | Kuruluşunuzu bağlama hakkında daha fazla bilgi edinin |

Aksi takdirde, takvim ayının ilk gününde, kuruluşunuzda en uzun süre oturum açmayan kullanıcılar önce erişimi kaybeder. Kuruluşunuzun artık erişime ihtiyacı olmayan kullanıcıları varsa bunları kuruluşunuzdan kaldırın.

İzinler hakkında daha fazla bilgi için bkz . İzinler ve gruplar ve İzinler arama kılavuzu.

İzin izleme

Kullanıcının izinlerinin belirli bir özelliğe veya işleve erişmesine neden izin vermediğini belirlemek için izin izlemeyi kullanın. Bir kullanıcının veya yöneticinin izin devralmayı nasıl araştırabileceğini öğrenin. Web portalından bir izni izlemek için ilgili düzeyin izin veya güvenlik sayfasını açın. Daha fazla bilgi için bkz . İzin düzeylerinde artış isteme.

Bir kullanıcı izin sorunları yaşıyorsa ve izinler için varsayılan güvenlik gruplarını veya özel grupları kullanıyorsanız, bu izinlerin nereden geldiğini araştırmak için izlemeyi kullanın. İzin sorunları gecikmeli değişikliklerden kaynaklanıyor olabilir. Microsoft Entra grup üyeliklerinin veya izin değişikliklerinin Azure DevOps'a yayılması 1 saate kadar sürebilir. Bir kullanıcı hemen çözülmeyen sorunlarla karşılaşıyorsa, çözülüp çözülmediğini görmek için bir gün bekleyin. Kullanıcı ve erişim yönetimi hakkında daha fazla bilgi için bkz . Azure DevOps'ta kullanıcıları ve erişimi yönetme.

Bir kullanıcı izin sorunları yaşıyorsa ve izinler için varsayılan güvenlik gruplarını veya özel grupları kullanıyorsanız, izin izlememizi kullanarak bu izinlerin nereden geldiğini araştırabilirsiniz. İzin sorunları, kullanıcının gerekli erişim düzeyine sahip olmamasından kaynaklanıyor olabilir.

Kullanıcılar etkin izinlerini doğrudan veya gruplar aracılığıyla alabilir.

Yöneticilerin bu izinlerin tam olarak nereden geldiğini anlayabilmesi ve gerektiğinde bunları ayarlaması için aşağıdaki adımları tamamlayın.

Proje ayarları>İzin kullanıcıları'nı> ve ardından kullanıcıyı seçin.

Artık sahip oldukları izinleri gösteren kullanıcıya özgü bir görünüme sahip olmanız gerekir.

Bir kullanıcının neden listelenen izinlere sahip olduğunu veya izinlere sahip olmadığını izlemek için, söz konusu iznin yanındaki bilgi simgesini seçin.

![]()

Sonuçta elde edilen izleme, listelenen izni nasıl devraldıklarını size bildirir. Daha sonra kullanıcının izinlerini, içinde bulundukları gruplara sağlanan izinleri ayarlayarak ayarlayabilirsiniz.

Proje ayarları>Güvenlik'i seçin ve filtre kutusuna kullanıcı adını girin.

Artık sahip oldukları izinleri gösteren kullanıcıya özgü bir görünüme sahip olmanız gerekir.

Bir kullanıcının neden listelenen izinlerden herhangi birine sahip olduğunu veya bu izinlere sahip olmadığını takip edin. İznin üzerine gelin ve neden'i seçin.

Sonuçta elde edilen izleme, listelenen izni nasıl devraldıklarını size bildirir. Ardından, kullanıcının izinlerini, içinde bulundukları gruplara sağlanan izinleri ayarlayarak ayarlayabilirsiniz.

Daha fazla bilgi için bkz . Belirli özelliklere ve işlevlere erişimi yönetme veya İzin düzeylerinde artış isteme.

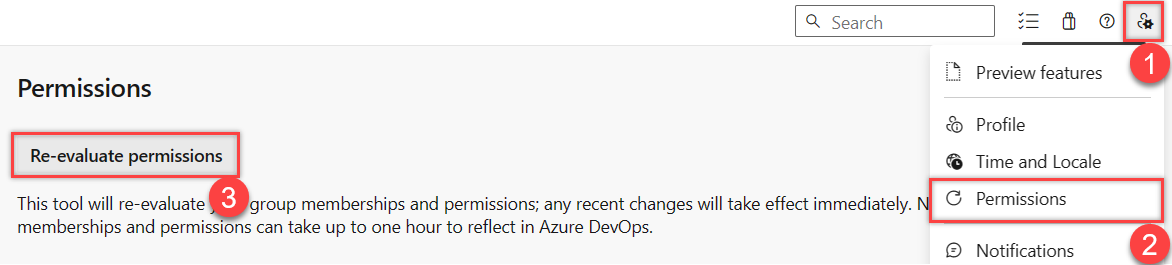

İzinleri yenileme veya yeniden değerlendirme

İzinleri yenilemenin veya yeniden değerlendirmenin gerekli olabileceği aşağıdaki senaryoya bakın.

Sorun

Kullanıcılar bir Azure DevOps veya Microsoft Entra grubuna eklenir. Bu eylem, bir kuruluşa veya projeye devralınan erişim verir. Ancak, hemen erişemezler. Kullanıcıların beklemesi veya oturumu kapatması, tarayıcılarını kapatması ve izinlerinin yenilenmesi için yeniden oturum açması gerekir.

Kullanıcılar bir Azure DevOps grubuna eklenir. Bu eylem, bir kuruluşa veya projeye devralınan erişim verir. Ancak, hemen erişemezler. Kullanıcıların beklemesi veya oturumu kapatması, tarayıcılarını kapatması ve izinlerinin yenilenmesi için yeniden oturum açması gerekir.

Çözüm

Kullanıcı ayarları>İzinleri İzinleri>Yeniden Değerlendir'e ![]() gidin. Bu işlev, grup üyeliklerinizi ve izinlerinizi yeniden değerlendirir ve son değişiklikler hemen geçerli olur.

gidin. Bu işlev, grup üyeliklerinizi ve izinlerinizi yeniden değerlendirir ve son değişiklikler hemen geçerli olur.

Seçme işlemlerini kısıtlayan bir iş öğesi türüne uygulanan kurallar

Bir işlemi özelleştirmeden önce Azure Boards'ı yapılandırma ve özelleştirme makalesini gözden geçirmenizi öneririz. Bu, Azure Boards'ı iş gereksinimlerinizi karşılayacak şekilde özelleştirme konusunda rehberlik sağlar.

İşlemleri kısıtlamaya yönelik iş öğesi türü kuralları hakkında daha fazla bilgi için bkz:

- İş akışı durumlarına kural uygulama (Devralma işlemi)

- Örnek kural senaryoları

- Alan yollarını tanımlama ve takıma atama

Kuruluş ayarlarını kullanıcılardan gizleme

Bir kullanıcı yalnızca projelerini görmekle sınırlıysa veya kuruluş ayarlarına erişemiyorsa, aşağıdaki bilgiler bunun nedenini açıklayabilir. Kullanıcıların kuruluş ayarlarına erişimini kısıtlamak için Kullanıcı görünürlüğünü ve işbirliğini belirli proje önizlemesi ile sınırla özelliğini etkinleştirin. Güvenlikle ilgili önemli aramalar dahil olmak üzere daha fazla bilgi için bkz. Kuruluşunuzu yönetme, Projeler için kullanıcı görünürlüğünü sınırlama ve daha fazlası.

Kısıtlanmış kullanıcılara örnek olarak Paydaşlar, Microsoft Entra konuk kullanıcıları veya bir güvenlik grubunun üyeleri verilebilir. Etkinleştirildikten sonra, Project Kapsamlı Kullanıcılar grubuna eklenen tüm kullanıcı veya grupların Genel Bakış ve Projeler dışında Kuruluş ayarları sayfalarına erişimi kısıtlanır. Yalnızca eklendikleri projelere erişebilirler.

Kısıtlanmış kullanıcılara örnek olarak Paydaşlar veya bir güvenlik grubunun üyeleri verilebilir. Etkinleştirildikten sonra, Proje Kapsamlı Kullanıcılar grubuna eklenen tüm kullanıcı veya grupların Genel Bakış ve Projeler dışında Kuruluş Ayarları sayfalarına erişimi kısıtlanır. Yalnızca eklendikleri projelere erişebilirler.

Daha fazla bilgi için bkz . Kuruluşunuzu yönetme, Projeler için kullanıcı görünürlüğünü sınırlama ve daha fazlası.

CLI ile izinleri görüntüleme, ekleme ve yönetme

Komutları kullanarak az devops security permission izinleri ayrıntılı bir düzeyde görüntüleyebilir, ekleyebilir ve yönetebilirsiniz. Daha fazla bilgi için bkz . Komut satırı aracıyla izinleri yönetme.

Daha az izin içeren grup kuralları

Grup kuralı türleri şu sırada sıralanır: Abone > Temel + Test Planları > Temel > Paydaş. Kullanıcılar her zaman tüm Visual Studio (VS) abonelikleri de dahil olmak üzere tüm grup kurallarında kendilerine sağlanan en yüksek erişim düzeyini alır.

Not

- Proje okuyucularda grup kuralları aracılığıyla yapılan değişiklikler kalıcı olmaz. Proje okuyucuları ayarlamak için doğrudan atama veya özel güvenlik grupları gibi alternatif yöntemleri göz önünde bulundurun.

- "Kullanıcılar" sayfasının "Grup kuralları" sekmesinde listelenen kuralları düzenli olarak gözden geçirin. Microsoft Entra Id grup üyeliğinde yapılan değişiklikler, grup kurallarının bir sonraki yeniden değerlendirmesinde görünür. Bu değişiklikler isteğe bağlı olarak, bir grup kuralı değiştirildiğinde veya her 24 saatte bir otomatik olarak yapılabilir. Azure DevOps, Microsoft Entra grup üyeliğini saatte bir güncelleştirir, ancak Microsoft Entra Id'nin dinamik grup üyeliğini güncelleştirmesi 24 saate kadar sürebilir.

Abone algılama faktörlerinin grup kurallarına nasıl dahil olduğunu gösteren aşağıdaki örneklere bakın.

Örnek 1: Grup kuralı bana daha fazla erişim sağlıyor

VS Pro aboneliğim varsa ve Bana Temel + Test Planları veren bir grup kuralındaysam ne olur?

Beklenen: Grup kuralının bana verdiği özellik aboneliğimden daha büyük olduğundan Temel + Test Planları alıyorum. Grup kuralı ataması, erişimi sınırlamak yerine her zaman daha yüksek erişim sağlar.

Örnek 2: Grup kuralı bana aynı erişimi veriyor

Visual Studio Test Pro aboneliğim var ve bana Temel + Test Planları sunan bir grup kuralındayım – ne olur?

Beklenen: Erişim grup kuralıyla aynı olduğundan Visual Studio Test Pro abonesi olarak algılandım. Visual Studio Test Pro için zaten ödeme yapıyorum, bu nedenle bir daha ödeme yapmak istemiyorum.

GitHub ile çalışma

GitHub ile Azure DevOps'ta kod dağıtmak için aşağıdaki sorun giderme bilgilerine bakın.

Sorun

Ekip üyelerinizi üye olarak eklemenize rağmen ekibinizin geri kalanını kuruluşa ve projeye getiremezsiniz. E-postalar alırlar, ancak oturum açarken 401 hatası alırlar.

Çözüm

Azure DevOps'ta yanlış bir kimlikle oturum açmış olabilirsiniz. Aşağıdaki adımları yapın:

Azure DevOps çalıştırmamış tarayıcılar da dahil olmak üzere tüm tarayıcıları kapatın.

Özel veya gizli bir gözatma oturumu açın.

Şu URL'ye gidin: https://aka.ms/vssignout.

"Oturumu kapatma devam ediyor" iletisi görüntülenir. Oturumu kapattırdıktan sonra adresine

dev.azure.microsoft.comyönlendirilirsiniz.Azure DevOps'ta yeniden oturum açın ve farklı bir kimlik seçin.

İzinlerin uygulanabileceği diğer alanlar

- Alan yolu izinleri

- İş öğesi etiketleri

- İş öğelerini proje dışına taşıma

- Silinen iş öğeleri

- Azure Boards için varsayılan izinlere ve erişime yönelik hızlı kılavuz

- Özel kurallar

- Örnek özel kural senaryoları

- Özel kapsamlar ve panolar

- Özel denetimler