Připojení k virtuálnímu počítači pomocí Bastionu a nativního klienta Windows

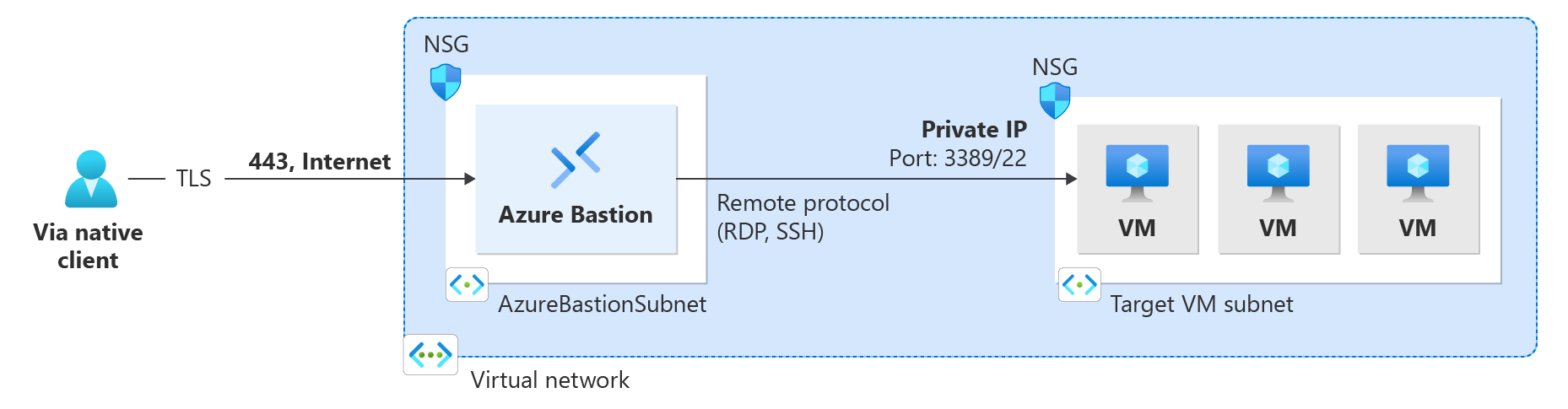

Tento článek vám pomůže připojit se k virtuálnímu počítači ve virtuální síti pomocí nativního klienta (SSH nebo RDP) na místním počítači s Windows. Funkce nativního klienta umožňuje připojit se k cílovým virtuálním počítačům prostřednictvím Bastionu pomocí Azure CLI a rozšiřuje možnosti přihlašování, aby zahrnovaly místní pár klíčů SSH a ID Microsoft Entra. Další informace a postup konfigurace Bastionu pro nativní připojení klientů najdete v tématu Konfigurace Bastionu pro nativní připojení klientů. Připojení prostřednictvím nativního klienta vyžadují skladovou položku Bastion Standard nebo vyšší.

Po nakonfigurování bastionu pro nativní podporu klientů se můžete připojit k virtuálnímu počítači pomocí nativního klienta Windows. Metoda, kterou používáte pro připojení, závisí na klientovi, ze kterému se připojujete, a na virtuálním počítači, ke kterému se připojujete. Následující seznam ukazuje některé z dostupných způsobů, jak se můžete připojit z nativního klienta windows. Úplný seznam s dostupnými kombinacemi připojení klienta nebo funkcí najdete v tématu Připojení k virtuálním počítačům.

- Připojte se k virtuálnímu počítači s Windows pomocí příkazu az network bastion rdp.

- Připojte se k virtuálnímu počítači s Linuxem pomocí příkazu az network bastion ssh.

- Připojte se k virtuálnímu počítači pomocí příkazu az network bastion tunnel.

- Přenos souborů přes protokol RDP.

- Přenos souborů přes SSH pomocí příkazu az network bastion tunnel.

Než začnete, ověřte, že máte následující požadavky:

- Nainstaluje se nejnovější verze příkazů rozhraní příkazového řádku (verze 2.32 nebo novější). Rozhraní příkazového řádku pro Bastion můžete aktualizovat pomocí

az extension update --name bastion. Informace o instalaci příkazů rozhraní příkazového řádku najdete v tématech Instalace Azure CLI a Začínáme s Azure CLI. - Azure Bastion je už nasazený a nakonfigurovaný pro vaši virtuální síť. Postup najdete v tématu Konfigurace Bastionu pro nativní klientská připojení.

- Virtuální počítač ve virtuální síti.

- ID prostředku virtuálního počítače. ID prostředku se dá snadno nacházet na webu Azure Portal. Přejděte na stránku Přehled vašeho virtuálního počítače a výběrem odkazu zobrazení JSON otevřete JSON prostředku. Zkopírujte ID prostředku v horní části stránky do schránky, abyste ho mohli použít později při připojování k virtuálnímu počítači.

- Pokud se chcete přihlásit k virtuálnímu počítači pomocí přihlašovacích údajů Microsoft Entra, ujistěte se, že je váš virtuální počítač nastavený pomocí jedné z následujících metod:

- Povolte přihlášení Microsoft Entra pro virtuální počítač s Windows nebo virtuální počítač s Linuxem.

- Nakonfigurujte virtuální počítač s Windows tak, aby byl připojený k Microsoft Entra.

- Nakonfigurujte virtuální počítač s Windows tak, aby byl hybridním připojeným microsoftem Entra.

Ověřte, že jsou pro připojení k virtuálnímu počítači nakonfigurované následující role a porty.

Role čtenáře na virtuálním počítači.

Role čtenáře na síťové kartě s privátní IP adresou virtuálního počítače.

Role čtenáře prostředku Azure Bastion.

Pokud používáte přihlašovací metodu Microsoft Entra, přihlaste se správcem virtuálního počítače nebo roli Přihlášení uživatele virtuálního počítače. Musíte to udělat jenom v případě, že povolíte přihlášení k Microsoft Entra pomocí procesů popsaných v jednom z těchto článků:

Pokud se chcete připojit k virtuálnímu počítači s Linuxem pomocí nativní podpory klienta, musíte mít na virtuálním počítači s Linuxem otevřené následující porty:

- Příchozí port: SSH (22) nebo

- Příchozí port: Vlastní hodnota (při připojení k virtuálnímu počítači přes Azure Bastion pak budete muset zadat tento vlastní port).

Pokud se chcete připojit k virtuálnímu počítači s Windows pomocí nativní podpory klienta, musíte mít na virtuálním počítači s Windows otevřené následující porty:

- Příchozí port: RDP (3389) nebo

- Příchozí port: Vlastní hodnota (při připojení k virtuálnímu počítači přes Azure Bastion pak budete muset zadat tento vlastní port).

Informace o tom, jak nejlépe nakonfigurovat skupiny zabezpečení sítě se službou Azure Bastion, najdete v tématu Práce s přístupem k NSG a službou Azure Bastion.

Kroky v následujících částech vám pomůžou připojit se k virtuálnímu počítači z nativního klienta Windows pomocí příkazu az network bastion .

Když se uživatel připojí k virtuálnímu počítači s Windows přes protokol RDP, musí mít na cílovém virtuálním počítači práva. Pokud uživatel není místním správcem, přidejte ho do skupiny Uživatelé vzdálené plochy na cílovém virtuálním počítači.

Přihlaste se ke svému účtu Azure pomocí

az login. Pokud máte více než jedno předplatné, můžete je zobrazit pomocíaz account lista vybrat předplatné obsahující váš prostředek Bastion pomocíaz account set --subscription "<subscription ID>".Pokud se chcete připojit přes protokol RDP, použijte následující příklad.

az network bastion rdp --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId>"Po spuštění příkazu se zobrazí výzva k zadání přihlašovacích údajů. Můžete použít buď místní uživatelské jméno a heslo, nebo přihlašovací údaje Microsoft Entra. Po přihlášení k cílovému virtuálnímu počítači se nativní klient na vašem počítači otevře s relací virtuálního počítače přes MSTSC.

Důležité

Vzdálené připojení k virtuálním počítačům připojeným k Microsoft Entra ID je povolené jenom z počítačů s Windows 10 nebo novějších zaregistrovaných v Microsoft Entra (počínaje Windows 10 20H1), microsoft Entra připojeným nebo hybridním připojením Microsoft Entra ke stejnému adresáři jako virtuální počítač.

Volitelně můžete také zadat metodu ověřování jako součást příkazu.

-

Ověřování Microsoft Entra: Pro Windows 10 verze 20H2+, Windows 11 21H2+ a Windows Server 2022 použijte

--enable-mfa. Další informace najdete v tématu az network bastion rdp – volitelné parametry.

Vlastní port můžete zadat při připojení k virtuálnímu počítači s Windows přes protokol RDP.

Jeden scénář, ve kterém by to mohlo být zvlášť užitečné, by bylo připojení k virtuálnímu počítači s Windows přes port 22. Toto je možné alternativní řešení pro omezení pomocí příkazu az network bastion ssh , který nejde použít nativním klientem Windows pro připojení k virtuálnímu počítači s Windows.

Pokud chcete zadat vlastní port, zadejte do příkazu pro přihlášení pole --resource-port , jak je znázorněno v následujícím příkladu.

az network bastion rdp --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId>" --resource-port "22"

Místo ID prostředku se můžete připojit také k privátní IP adrese virtuálního počítače. Ověřování Microsoft Entra a vlastní porty a protokoly nejsou podporovány při použití tohoto typu připojení. Další informace o připojeních založených na IP adresách najdete v tématu Připojení k virtuálnímu počítači – IP adresa.

az network bastion Pomocí příkazu nahraďte --target-resource-id a zadanou --target-ip-address IP adresou pro připojení k virtuálnímu počítači.

az network bastion rdp --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-ip-address "<VMIPAddress>"

Přihlaste se ke svému účtu Azure pomocí

az login. Pokud máte více než jedno předplatné, můžete je zobrazit pomocíaz account lista vybrat předplatné obsahující váš prostředek Bastion pomocíaz account set --subscription "<subscription ID>".Přihlaste se k cílovému virtuálnímu počítači s Linuxem pomocí jedné z následujících ukázkových možností. Pokud chcete zadat vlastní hodnotu portu, zadejte do příkazu pro přihlášení pole --resource-port .

ID Microsoft Entra:

Pokud se přihlašujete k virtuálnímu počítači s povoleným přihlášením Microsoft Entra, použijte následující příkaz. Další informace najdete v tématu Virtuální počítače Azure s Linuxem a ID Microsoft Entra.

az network bastion ssh --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId or VMSSInstanceResourceId>" --auth-type "AAD"Pár klíčů SSH:

Rozšíření lze nainstalovat spuštěním příkazu

az extension add --name ssh. Pokud se chcete přihlásit pomocí páru klíčů SSH, použijte následující příklad.az network bastion ssh --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId or VMSSInstanceResourceId>" --auth-type "ssh-key" --username "<Username>" --ssh-key "<Filepath>"Uživatelské jméno a heslo:

Pokud se přihlašujete pomocí místního uživatelského jména a hesla, použijte následující příkaz. Zobrazí se výzva k zadání hesla pro cílový virtuální počítač.

az network bastion ssh --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId or VMSSInstanceResourceId>" --auth-type "password" --username "<Username>"Po přihlášení k cílovému virtuálnímu počítači se nativní klient na vašem počítači otevře s relací virtuálního počítače pomocí rozšíření rozhraní příkazového řádku SSH (az ssh).

Místo ID prostředku se můžete připojit také k privátní IP adrese virtuálního počítače. Ověřování Microsoft Entra a vlastní porty a protokoly nejsou podporovány při použití tohoto typu připojení. Další informace o připojeních založených na IP adresách najdete v tématu Připojení k virtuálnímu počítači – IP adresa.

az network bastion Pomocí příkazu nahraďte --target-resource-id a zadanou --target-ip-address IP adresou pro připojení k virtuálnímu počítači.

az network bastion ssh --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-ip-address "<VMIPAddress>" --auth-type "ssh-key" --username "<Username>" --ssh-key "<Filepath>"

Příkaz az network bastion tunnel je další způsob, jak se můžete připojit ke svým virtuálním počítačům. Když použijete tento příkaz, můžete udělat toto:

- Připojte se z nativních klientů na místních počítačích s jiným systémem než Windows. (Například počítač s Linuxem.)

- Připojte se k virtuálnímu počítači pomocí SSH nebo RDP. (Tunel bastionu nepřevádí webové servery ani hostitele.)

- Použijte nativního klienta podle svého výběru.

- Přenos souborů do cílového virtuálního počítače z místního počítače

Omezení:

- V této funkci se nepodporuje přihlášení pomocí privátního klíče SSH uloženého ve službě Azure Key Vault. Před přihlášením k virtuálnímu počítači s Linuxem pomocí páru klíčů SSH stáhněte privátní klíč do souboru na místním počítači.

- Tato funkce není v Cloud Shellu podporovaná.

Kroky:

Přihlaste se ke svému účtu Azure pomocí

az login. Pokud máte více než jedno předplatné, můžete je zobrazit pomocíaz account lista vybrat předplatné obsahující váš prostředek Bastion pomocíaz account set --subscription "<subscription ID>".Otevřete tunel na cílový virtuální počítač.

az network bastion tunnel --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId or VMSSInstanceResourceId>" --resource-port "<TargetVMPort>" --port "<LocalMachinePort>"Připojte se k cílovému virtuálnímu počítači pomocí SSH nebo RDP, nativního klienta podle vašeho výběru a portu místního počítače, který jste zadali v předchozím kroku.

Můžete například použít následující příkaz, pokud máte na místním počítači nainstalovaný klient OpenSSH:

ssh <username>@127.0.0.1 -p <LocalMachinePort>

Místo ID prostředku se můžete připojit také k privátní IP adrese virtuálního počítače. Ověřování Microsoft Entra ID a vlastní porty a protokoly nejsou podporovány při použití tohoto typu připojení. Další informace o připojeních založených na IP adresách najdete v tématu Připojení k virtuálnímu počítači – IP adresa.

az network bastion tunnel Pomocí příkazu nahraďte --target-resource-id a zadanou --target-ip-address IP adresou pro připojení k virtuálnímu počítači.

az network bastion tunnel --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-ip-address "<VMIPAddress>" --resource-port "<TargetVMPort>" --port "<LocalMachinePort>"

Do souboru $HOME.ssh\config přidejte následující kód.

Host tunneltunnel HostName 127.0.0.1 Port 2222 User mylogin StrictHostKeyChecking=No UserKnownHostsFile=\\.\NULPřidejte připojení tunelu k vytvořenému připojení tunelu.

az network bastion tunnel --name mybastion --resource-group myrg --target-resource-id /subscriptions/<mysubscription>/resourceGroups/myrg/providers/Microsoft.Compute/virtualMachines/myvm --resource-port 22 --port 22Vytvořte tunel ssh v tunelu bastionu.

ssh -L 2222:127.0.0.1:22 mylogin@127.0.0.1Pomocí nástroje VS Code se připojte k připojení k tunelu.