Pendaratan identitas zona dan manajemen akses

Setelah mengidentifikasi arsitektur identitas, Anda perlu mengelola otorisasi dan akses untuk sumber daya di zona pendaratan aplikasi dan platform. Pertimbangkan sumber daya mana yang dapat diakses oleh setiap prinsipal yang diautentikasi dan memerlukan akses, dan cara mengurangi risiko akses tidak sah ke sumber daya Anda. Untuk informasi selengkapnya, lihat Desain arsitektur identitas.

Gambaran Umum

Area desain manajemen identitas dan akses menyediakan panduan untuk membantu Anda menerapkan model akses perusahaan di Azure dan menerapkan sarana kontrol yang aman dan terapkan. Ketika Anda menggabungkan prinsip desain demokratisasi langganan, tim aplikasi Anda dapat mengelola beban kerja mereka sendiri dalam pagar pembatas kebijakan yang ditetapkan tim platform. Pendekatan ini juga mengikuti prinsip tata kelola yang didorong kebijakan.

Tim platform bertanggung jawab untuk menyediakan zona pendaratan atau langganan aplikasi baru. Ketika mereka menyediakan zona pendaratan untuk pemilik aplikasi, tim platform harus mengonfigurasinya dengan kontrol akses yang sesuai sehingga pemilik aplikasi dapat mengelola sumber daya mereka sendiri. Pemilik aplikasi harus dapat membuat dan mengelola pengguna dan grup dalam ID Microsoft Entra, dan menetapkan peran kepada pengguna dan grup tersebut. Pemilik aplikasi kemudian dapat mengelola akses ke sumber daya mereka sendiri dan mendelegasikan akses ke pengguna dan grup lain sesuai kebutuhan. Zona pendaratan juga harus memiliki konektivitas jaringan opsional ke Active Directory Domain Services (AD DS) atau Microsoft Entra Domain Services dalam langganan platform identitas Microsoft, tergantung pada persyaratan aplikasi.

Gunakan kontrol akses berbasis peran Azure (RBAC) untuk mengelola akses administratif ke sumber daya Azure. Pertimbangkan apakah pengguna memerlukan izin pada cakupan sempit, seperti Administrator untuk satu aplikasi, atau cakupan luas, seperti Administrator Jaringan di beberapa beban kerja aplikasi. Dalam kedua kasus, ikuti prinsip akses yang cukup, dan pastikan bahwa pengguna hanya memiliki peran yang diperlukan untuk aktivitas normal mereka. Gunakan peran kustom dan Microsoft Entra Privileged Identity Management (PIM) jika perlu untuk menerapkan akses just-in-time (JIT). Meskipun tim platform bertanggung jawab atas fondasi manajemen identitas dan akses, baik platform maupun tim aplikasi adalah konsumen layanan dan harus mengikuti prinsip yang sama.

Manajemen identitas dan akses penting untuk keberhasilan pemisahan satu zona pendaratan dari zona pendaratan lainnya dan isolasi beban kerja dalam organisasi. Ini adalah area desain penting untuk platform dan zona pendaratan aplikasi.

Jika organisasi Anda menggunakan proses penjual langganan, Anda dapat mengotomatiskan banyak konfigurasi identitas dan akses untuk zona pendaratan aplikasi. Terapkan penjual langganan untuk membantu menstandarkan pembuatan zona pendaratan sehingga tim aplikasi dapat mengelola sumber daya mereka sendiri.

Pertimbangan Desain

Beberapa organisasi berbagi layanan antara beberapa aplikasi. Misalnya, mungkin ada layanan integrasi terpusat yang digunakan oleh beberapa aplikasi independen. Dalam skenario itu, pertimbangkan layanan mana yang dikelola secara terpusat dan yang dikhususkan untuk tim aplikasi, dan memahami di mana batas keamanan perlu diberlakukan. Memberikan akses administratif tim aplikasi ke layanan bersama mungkin berguna untuk produktivitas pengembang, tetapi mungkin menyediakan lebih banyak akses daripada yang diperlukan.

Mengelola sumber daya aplikasi yang tidak melintasi batas keamanan dapat didelegasikan ke tim aplikasi. Pertimbangkan juga untuk mendelegasikan aspek lain yang diperlukan untuk menjaga keamanan dan kepatuhan. Memungkinkan pengguna menyediakan sumber daya dalam lingkungan yang dikelola dengan aman memungkinkan organisasi memanfaatkan sifat cloud yang gesit dan mencegah pelanggaran batas keamanan atau tata kelola penting apa pun.

RBAC

Penting

Sumber daya klasik dan administrator klasik dihentikan pada 31 Agustus 2024. Hapus rekan administrator yang tidak perlu, dan gunakan Azure RBAC untuk kontrol akses terperinci.

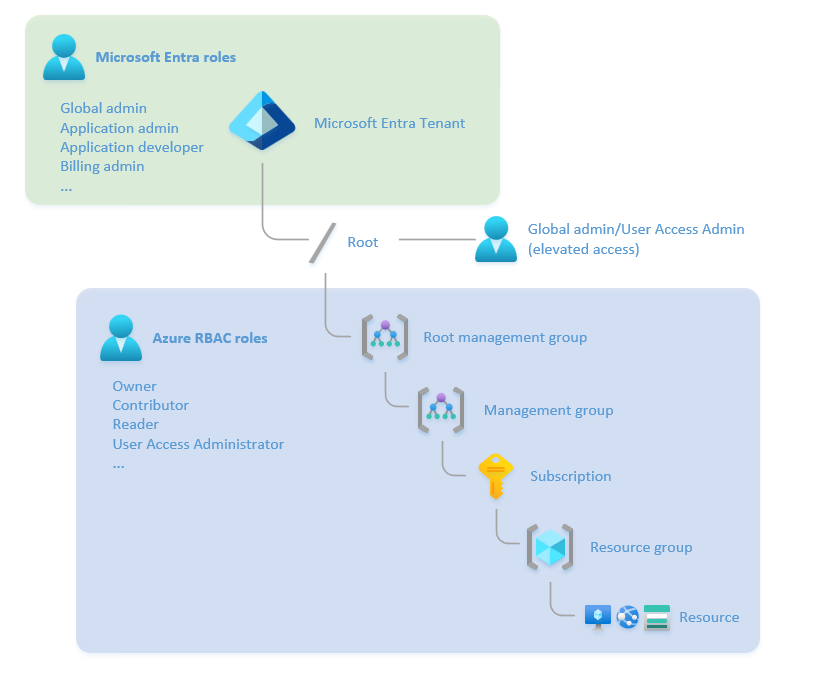

Pahami perbedaan antara peran ID Microsoft Entra dan peran Azure RBAC.

Peran ID Microsoft Entra mengontrol hak istimewa administratif ke layanan di seluruh penyewa seperti ID Microsoft Entra, dan layanan Microsoft lainnya termasuk Microsoft Teams, Microsoft Exchange Online, dan Microsoft Intune.

Peran Azure RBAC mengontrol hak istimewa administratif ke sumber daya Azure seperti komputer virtual, langganan, dan grup sumber daya.

Peran Pemilik Azure RBAC dan Administrator Akses Pengguna dapat memodifikasi penetapan peran pada sumber daya Azure. Secara default, peran Administrator Global Microsoft Entra tidak memiliki izin untuk mengelola akses ke sumber daya Azure. Fitur ini harus diaktifkan secara eksplisit. Untuk informasi lebih lanjut, lihat Tingkatkan akses untuk mengelola semua langganan Azure dan grup manajemen.

Diagram berikut menunjukkan hubungan antara peran MICROSOFT Entra ID dan peran Azure RBAC:

Anda dapat membuat grup yang dapat ditetapkan peran dan menetapkan peran Microsoft Entra ke grup jika Anda mengatur

isAssignableToRoleproperti ketrue. Hanya grup dengan set properti ini yang dilindungi. Satu-satunya peran yang dapat memodifikasi keanggotaan grup adalah Administrator Global, Administrator Peran Istimewa, atau pemilik grup.Hanya beberapa peran yang dapat mengatur ulang pengaturan kata sandi atau autentikasi multifaktor (MFA) untuk administrator lain. Pembatasan ini mencegah administrator yang tidak sah mengatur ulang kredensial akun dengan hak istimewa yang lebih tinggi untuk mendapatkan lebih banyak izin.

Jika peran bawaan Microsoft Azure tidak memenuhi kebutuhan spesifik organisasi, Anda dapat membuat peran kustom sendiri. Sama seperti peran bawaan, Anda dapat menetapkan peran kustom untuk pengguna, grup, dan perwakilan layanan di cakupan penyewa, grup manajemen, langganan, dan grup sumber daya. Bertujuan untuk menggunakan peran bawaan Azure jika memungkinkan, dan hanya membuat peran kustom jika diperlukan.

Saat Anda merancang strategi kontrol akses, ketahui batas layanan untuk peran, penetapan peran, dan peran kustom.

Beberapa peran Azure RBAC mendukung kontrol akses berbasis atribut (ABAC), atau kondisi penetapan peran. Saat Anda menggunakan kondisi, administrator dapat secara dinamis menetapkan peran berdasarkan atribut sumber daya. Misalnya, Anda dapat menetapkan peran Kontributor Data Blob Penyimpanan tetapi hanya untuk blob yang memiliki tag indeks tertentu daripada semua blob dalam kontainer.

Rekomendasi desain

Rekomendasi umum

Menerapkan autentikasi multifaktor Microsoft Entra (MFA) untuk pengguna yang memiliki hak atas lingkungan Azure, termasuk langganan platform, langganan aplikasi, dan penyewa ID Microsoft Entra. Banyak kerangka kerja kepatuhan memerlukan penegakan MFA. MFA membantu mengurangi risiko pencurian kredensial dan akses yang tidak sah. Untuk mencegah akses tidak sah ke informasi sensitif, pastikan Anda menyertakan pengguna dengan peran Pembaca dalam kebijakan MFA.

Gunakan kebijakan Microsoft Entra Conditional Access untuk pengguna yang memiliki hak atas lingkungan Azure. Akses Bersyar adalah fitur lain yang membantu melindungi lingkungan Azure terkontrol dari akses yang tidak sah. Administrator aplikasi dan platform harus memiliki kebijakan Akses Bersyar yang mencerminkan profil risiko peran mereka. Misalnya, Anda mungkin memiliki persyaratan untuk melakukan aktivitas administratif hanya dari lokasi tertentu atau stasiun kerja tertentu. Atau toleransi risiko masuk untuk pengguna dengan akses administratif ke sumber daya Azure mungkin lebih rendah daripada untuk pengguna ID Microsoft Entra standar.

Aktifkan Microsoft Defender untuk Identitas untuk membantu melindungi identitas pengguna dan mengamankan kredensial pengguna. Defender for Identity adalah bagian dari Pertahanan Microsoft XDR. Anda dapat menggunakan Defender for Identity untuk mengidentifikasi aktivitas pengguna yang mencurigakan dan mendapatkan garis waktu insiden. Anda juga dapat menggunakannya dengan Akses Bersyarat untuk menolak upaya autentikasi berisiko tinggi. Sebarkan sensor Defender for Identity ke pengontrol domain lokal dan pengontrol domain dalam langganan identitas Azure.

Gunakan Microsoft Azure Sentinel untuk menyediakan inteligensi ancaman dan kemampuan investigasi. Sentinel menggunakan log dari Log Azure Monitor, ID Microsoft Entra, Microsoft 365, dan layanan lainnya untuk menyediakan deteksi ancaman, investigasi, dan respons proaktif.

Pisahkan akses administratif dari akses nonadministratif, sehari-hari, seperti penjelajahan web dan akses email. Web dan email adalah vektor serangan umum. Saat akun pengguna disusupi, kemungkinan kecil akan mengakibatkan pelanggaran keamanan jika akun tidak digunakan untuk akses administratif.

Gunakan akun terpisah khusus cloud untuk peran istimewa. Jangan gunakan akun yang sama untuk penggunaan harian yang Anda lakukan untuk administrasi istimewa. Peran Microsoft Entra ID dan Azure RBAC istimewa ditandai sebagai PRIVILEGED dalam portal Azure dan dalam dokumentasi.

Untuk peran fungsi pekerjaan tanpa hak istimewa yang dapat mengelola sumber daya aplikasi Azure, pertimbangkan apakah Anda memerlukan akun administratif terpisah atau menggunakan Microsoft Entra PIM untuk mengontrol akses administratif. PIM memastikan bahwa akun memiliki izin yang diperlukan hanya jika diperlukan dan bahwa izin dihapus ketika tugas selesai (juga dikenal sebagai akses just-in-time).

Untuk membuat penetapan peran lebih mudah dikelola, jangan tetapkan peran langsung kepada pengguna. Sebagai gantinya, tetapkan peran ke grup untuk membantu meminimalkan jumlah penetapan peran, yang memiliki batas untuk setiap langganan.

- Gunakan Microsoft Entra PIM untuk grup guna menerapkan kontrol akses administratif just-in-time kepada pengguna istimewa. Pertimbangkan untuk mengontrol keanggotaan grup dengan pengelolaan pemberian izin. Anda dapat menggunakan fitur pengelolaan pemberian hak untuk menambahkan alur kerja persetujuan dan audit ke operasi keanggotaan grup dan membantu memastikan bahwa anggota grup administratif tidak perlu ditambahkan atau dihapus.

- Saat Anda memberikan akses ke sumber daya, gunakan grup khusus Microsoft Entra untuk sumber daya sarana kontrol Azure. Pengguna dan grup khusus Entra, dan yang disinkronkan dari lokal menggunakan Microsoft Entra Koneksi, dapat ditambahkan ke grup khusus Entra. Tambahkan grup lokal ke grup Microsoft Entra-only jika sistem manajemen grup sudah ada. Menggunakan grup Entra-only membantu melindungi sarana kontrol cloud dari modifikasi layanan direktori lokal yang tidak sah. Perhatikan bahwa Microsoft Entra-only juga dikenal sebagai cloud saja.

Buat akun akses darurat, atau akun break-glass, untuk menghindari dikunci secara tidak sengaja dari organisasi ID Microsoft Entra Anda. Akun akses darurat sangat istimewa dan hanya ditetapkan untuk individu tertentu. Simpan kredensial untuk akun dengan aman, pantau penggunaannya, dan uji secara teratur untuk memastikan bahwa Anda dapat menggunakannya jika ada bencana.

Untuk informasi selengkapnya, lihat Praktik akses aman untuk administrator di ID Microsoft Entra.

Rekomendasi ID Microsoft Entra

Integrasikan MICROSOFT Entra ID dengan Azure Monitor sehingga Anda dapat menganalisis aktivitas masuk dan jejak audit perubahan dalam penyewa Anda. Konfigurasikan pengaturan diagnostik untuk mengirim log masuk dan log audit ke ruang kerja Azure Monitor Logs pusat platform di langganan manajemen.

Gunakan fitur pengelolaan pemberian hak Tata Kelola ID Microsoft Entra untuk membuat paket akses yang mengontrol keanggotaan grup melalui proses persetujuan otomatis dan tinjauan akses reguler untuk anggota grup istimewa.

Gunakan peran bawaan Microsoft Entra untuk mengelola pengaturan identitas berikut dari tingkat penyewa:

Peran Deskripsi Catatan Administrator Global Mengelola semua aspek ID Microsoft Entra dan layanan Microsoft yang menggunakan identitas Microsoft Entra. Jangan tetapkan lebih dari lima orang untuk peran ini. Admin Identitas Hibrid Mengelola provisi cloud dari Direktori Aktif ke ID Microsoft Entra dan juga mengelola Microsoft Entra Koneksi, autentikasi pass-through Microsoft Entra, sinkronisasi hash kata sandi Microsoft Entra, akses menyeluruh (SSO) tanpa hambatan Microsoft Entra, dan pengaturan federasi. Administrator Keamanan Membaca informasi dan laporan keamanan, serta mengelola konfigurasi di ID Microsoft Entra dan Microsoft 365. Admin Aplikasi Membuat dan mengelola semua aspek pendaftaran aplikasi dan aplikasi perusahaan. Anda tidak dapat memberikan persetujuan administratif di seluruh penyewa. Jangan menetapkan peran dengan hak istimewa yang lebih tinggi ke tugas yang dapat dilakukan peran dengan hak istimewa yang lebih rendah. Misalnya, tetapkan peran Administrator Pengguna untuk mengelola pengguna, bukan peran Administrator Global. Untuk informasi selengkapnya, lihat Izin peran bawaan Microsoft Entra.

Gunakan unit administratif untuk membatasi sekumpulan administrator sehingga mereka hanya dapat mengelola objek tertentu di penyewa Anda. Anda dapat menggunakan unit administratif untuk mendelegasikan administrasi subset direktori. Misalnya, Anda dapat mendelegasikan administrasi meja layanan ke satu unit bisnis dalam organisasi yang lebih luas.

Unit administratif juga dapat membantu menghilangkan kebutuhan penyewa ID Microsoft Entra terpisah sebagai batas keamanan, di mana tim terpisah mengelola platform Microsoft 365 dan platform Azure di organisasi yang sama. Misalnya, Anda dapat menggunakan unit administratif untuk mendelegasikan manajemen prinsip keamanan aplikasi Azure ke tim aplikasi tanpa memberikan hak istimewa pada seluruh penyewa MICROSOFT Entra ID.

Gunakan unit administratif manajemen terbatas untuk memberikan perlindungan lebih lanjut. Cegah siapa pun selain sekumpulan administrator tertentu yang Anda tetapkan untuk memodifikasi objek tertentu. Misalnya, pemisahan kebijakan tugas Anda mungkin mengharuskan Anda menggunakan fitur ini untuk mencegah siapa pun memodifikasi akun pengguna tertentu, bahkan pengguna dengan peran Administrator Pengguna. Pembatasan ini berguna untuk akun layanan yang digunakan aplikasi dan bahkan administrator tidak boleh memodifikasi. Anda juga dapat mencegah eskalasi hak istimewa, misalnya jika seseorang memodifikasi akun pengguna atau grup yang memiliki hak istimewa administrasi platform atau zona pendaratan.

Rekomendasi Azure RBAC

Untuk menyederhanakan administrasi dan mengurangi risiko kesalahan konfigurasi, standarisasi peran dan penetapan peran di semua zona pendaratan aplikasi. Misalnya, jika Anda memiliki peran yang mendelegasikan pengguna untuk mengelola komputer virtual, gunakan peran yang sama di semua zona pendaratan aplikasi. Pendekatan ini juga menyederhanakan proses pemindahan sumber daya antar zona pendaratan.

Gunakan Azure RBAC untuk mengelola akses sarana data ke sumber daya, jika memungkinkan. Contoh titik akhir sarana data adalah Azure Key Vault, akun penyimpanan, atau database SQL.

Pastikan ruang kerja Log Azure Monitor dikonfigurasi dengan model izin yang sesuai. Saat Anda menggunakan ruang kerja Log Azure Monitor terpusat, gunakan izin sumber daya untuk memastikan bahwa tim aplikasi memiliki akses ke log mereka sendiri tetapi tidak untuk log dari tim lain.

Peran bawaan

Pertimbangkan apakah peran bawaan cocok untuk kebutuhan Anda. Dalam banyak kasus, Anda dapat menetapkan beberapa peran bawaan ke grup keamanan untuk menyediakan akses yang sesuai untuk pengguna. Namun terkadang, Anda tidak dapat menggunakan peran bawaan dan juga mematuhi akses hak istimewa paling sedikit karena peran mungkin menyertakan izin yang melebihi apa yang dibutuhkan pengguna Anda. Untuk kontrol yang lebih terperinci, pertimbangkan untuk membuat peran kustom yang mencerminkan izin spesifik yang diperlukan untuk menjalankan fungsi pekerjaan. Untuk informasi selengkapnya, lihat Menyediakan otorisasi berbasis peran.

Banyak peran bawaan Azure menyediakan penetapan peran yang telah ditentukan sebelumnya di tingkat platform dan sumber daya. Saat Anda menggabungkan beberapa penetapan peran, pertimbangkan efek keseluruhan.

Akselerator zona pendaratan Azure mencakup beberapa peran kustom untuk fungsi administratif umum. Anda dapat menggunakan peran ini bersama peran bawaan Azure. Tabel berikut ini menjelaskan peran atau area administratif kustom untuk akselerator zona pendaratan Azure:

Peran atau area administratif Deskripsi Tindakan NotActions Pemilik Platform Azure (seperti peran Pemilik bawaan) Mengelola grup manajemen dan siklus hidup langganan *Pemilik Langganan Peran yang didelegasikan untuk pemilik langganan *Microsoft.Authorization/*/write, ,Microsoft.Network/vpnGateways/*

Microsoft.Network/expressRouteCircuits/*,

Microsoft.Network/routeTables/write,

Microsoft.Network/vpnSites/*Pemilik Aplikasi (DevOps, Operasi aplikasi) Peran kontributor untuk tim aplikasi atau operasi di cakupan langganan *Microsoft.Authorization/*/write, ,Microsoft.Network/publicIPAddresses/writeMicrosoft.Network/virtualNetworks/write,Microsoft.KeyVault/locations/deletedVaults/purge/actionManajemen jaringan (NetOps) Mengelola konektivitas global di seluruh platform, seperti jaringan virtual, UDR, NSG, NVA, VPN, Azure ExpressRoute, dan lainnya */read,Microsoft.Network/*,

Microsoft.Resources/deployments/*,

Microsoft.Support/*Operasi keamanan (SecOps) Peran Administrator Keamanan dengan tampilan horizontal di seluruh properti Azure dan kebijakan penghapusan menyeluruh Key Vault */read,

*/register/action,

Microsoft.KeyVault/locations/deletedVaults/purge/action,Microsoft.PolicyInsights/*,

Microsoft.Authorization/policyAssignments/*,Microsoft.Authorization/policyDefinitions/*,Microsoft.Authorization/policyExemptions/*,Microsoft.Authorization/policySetDefinitions/*,Microsoft.Insights/alertRules/*,

Microsoft.Resources/deployments/*,Microsoft.Security/*,Microsoft.Support/*Peran tersebut mungkin memerlukan hak tambahan tergantung pada model tanggung jawab. Misalnya, di beberapa organisasi, peran NetOps mungkin hanya perlu mengelola dan mengonfigurasi konektivitas global. Dalam organisasi yang membutuhkan pendekatan yang lebih terpusat, Anda dapat memperkaya peran NetOps dengan tindakan yang lebih diizinkan, seperti membuat peering antara hub dan spoke mereka.

Penetapan peran dan grup

Ketika tim platform menyediakan zona pendaratan aplikasi, mereka harus memastikan bahwa semua objek manajemen identitas dan akses yang diperlukan dibuat, seperti grup keamanan, penetapan peran standar, dan identitas terkelola yang ditetapkan pengguna.

Buat penetapan peran zona pendaratan di cakupan langganan atau grup sumber daya. Penetapan Azure Policy terjadi pada cakupan grup manajemen, jadi Anda harus menyediakan penetapan peran zona pendaratan pada cakupan yang lebih rendah. Gunakan pendekatan ini untuk memastikan bahwa administrator zona pendaratan memiliki otonomi penuh atas sumber daya mereka tetapi tidak dapat memodifikasi penugasan Azure Policy yang mengatur zona pendaratan mereka.

Setiap zona pendaratan aplikasi harus memiliki grup dan penetapan perannya sendiri. Jangan membuat grup generik dan menetapkannya ke beberapa zona pendaratan. Pendekatan ini dapat menyebabkan kesalahan konfigurasi dan pelanggaran keamanan, dan sulit untuk dikelola dalam skala besar. Jika satu pengguna memerlukan akses ke beberapa zona pendaratan, tetapkan ke grup yang sesuai di setiap zona pendaratan. Gunakan TATA KELOLA ID untuk mengelola keanggotaan grup mereka.

Tetapkan peran ke grup, bukan untuk pengguna. Pendekatan ini membantu memastikan bahwa pengguna memiliki izin yang benar saat mereka bergabung atau meninggalkan organisasi Anda. Ini juga membantu memastikan bahwa pengguna memiliki izin yang benar saat mereka berpindah antar tim. Misalnya, jika pengguna berpindah dari tim jaringan ke tim keamanan, Anda harus menghapusnya dari grup jaringan dan menambahkannya ke grup keamanan. Jika Anda menetapkan peran langsung kepada pengguna, mereka mempertahankan peran setelah pindah ke tim lain. Gunakan TATA KELOLA ID untuk mengelola keanggotaan grup daripada menambahkan dan menghapus anggota grup secara manual.

Pertahankan konfigurasi keamanan terpisah untuk lingkungan yang berbeda dari aplikasi yang sama, seperti dev/test dan produksi. Buat grup terpisah dan penetapan peran untuk setiap lingkungan. Jangan bagikan identitas terkelola atau perwakilan layanan di seluruh lingkungan. Perlakukan setiap lingkungan sebagai zona pendaratan terpisah. Pendekatan ini membantu memastikan isolasi antara dev/test dan produksi, dan menstandarkan proses pemindahan penyebaran aplikasi antar lingkungan. Jika individu yang sama memerlukan akses ke beberapa zona pendaratan, Anda harus menetapkannya ke grup yang sesuai di setiap zona pendaratan.

Pertimbangkan apakah administrator platform memerlukan izin pada zona pendaratan aplikasi. Jika demikian, gunakan Microsoft Entra PIM untuk mengontrol akses ke sumber daya tersebut, dan tetapkan izin yang paling tidak istimewa yang diperlukan. Misalnya, administrator platform mungkin memerlukan akses ke zona pendaratan aplikasi tertentu untuk memecahkan masalah tetapi seharusnya tidak memiliki akses rutin ke data atau kode aplikasi. Dalam hal ini, administrator platform dapat meminta akses ke aplikasi. Administrator peran istimewa menyetujui permintaan, dan administrator platform diberikan izin yang diperlukan untuk periode waktu yang ditentukan. Pendekatan ini membantu memberlakukan pemisahan tugas dan melindungi zona pendaratan aplikasi dari kesalahan konfigurasi yang tidak disengaja atau berbahaya.

Saat Anda mendelegasikan tanggung jawab administratif kepada orang lain, seperti tim aplikasi, pertimbangkan apakah mereka memerlukan serangkaian hak istimewa penuh atau hanya subset. Ikuti prinsip hak istimewa terendah. Misalnya, Anda dapat menetapkan peran Administrator Akses Pengguna atau Administrator RBAC kepada pengguna yang perlu mengelola akses ke sumber daya Azure tetapi tidak mengelola sumber daya itu sendiri. Untuk membatasi identitas, jenis identitas, dan peran tempat mereka dapat mendelegasikan dan menetapkan penetapan Azure RBAC, gunakan penetapan peran yang didelegasikan dengan kondisi. Kondisi memungkinkan tim aplikasi untuk mengelola prinsip keamanan mereka sendiri dalam batasan yang ditetapkan tim platform. Penetapan peran yang lebih istimewa memerlukan eskalasi ke tim platform.

Tabel berikut ini memperlihatkan contoh struktur penetapan peran untuk lingkungan zona pendaratan Azure. Ini memberikan keseimbangan antara keamanan dan kemudahan administrasi. Anda dapat menyesuaikan struktur agar sesuai dengan kebutuhan organisasi Anda. Anda dapat menetapkan individu yang sama ke beberapa grup, tergantung pada peran mereka dalam organisasi. Tetapi Anda harus menerapkan penetapan RBAC ke grup tertentu dalam zona pendaratan tertentu.

Sumber daya User Penetapan peran Target penugasan Cakupan penugasan Zona pendaratan Aplikasi X Pemilik Aplikasi X Pemilik Aplikasi (kustom, termasuk dalam akselerator zona pendaratan Azure) Application X Adminskelompok keamananLangganan produksi dan dev/test Aplikasi X Zona pendaratan Aplikasi X Pemilik Aplikasi X Administrator Akses Aplikasi (kustom, dengan kondisi penetapan peran untuk mengelola akses ke aplikasi mereka sendiri) Application X Adminskelompok keamananLangganan produksi dan dev/test Aplikasi X Zona pendaratan Aplikasi X Administrator data Application X Administrator Data (kustom, dengan izin pada sumber daya data yang diperlukan) Application X Data Teamkelompok keamananLangganan produksi dan dev/test Aplikasi X Zona pendaratan Aplikasi Y Pemilik Application Y Pemilik Aplikasi (kustom, termasuk dalam akselerator zona pendaratan Azure) Application Y Adminskelompok keamananLangganan produksi dan dev/test Aplikasi Y Zona pendaratan Aplikasi Y Tim pengujian Application Y Kontributor Pengujian (kustom, dengan izin yang diperlukan untuk pengujian aplikasi) Application Y Test Teamkelompok keamananLangganan dev/test Aplikasi Y Sandbox Tim pengembangan Application Z Pemilik (bawaan) Application Z developerskelompok keamananGrup sumber daya Application Z dalam langganan kotak pasir Sumber daya platform Tim manajemen platform Kontributor (bawaan) Platform AdminsGrup PIMPlatformgrup manajemenZona pendaratan platform Tim manajemen platform Pembaca (bawaan) Platform Teamkelompok keamananGrup manajemen tingkat atas organisasi Seluruh penyewa Tim keamanan Operasi Keamanan (kustom, termasuk dalam akselerator zona pendaratan Azure) Security Opskelompok keamananGrup manajemen tingkat atas organisasi Seluruh penyewa Tim keamanan Administrator Akses Bersyar (bawaan, dengan tindakan yang dilindungi diaktifkan) Security administratorskelompok keamananPenyewa MICROSOFT Entra ID Seluruh penyewa Tim jaringan Operasi Jaringan (Kustom, termasuk dalam akselerator zona pendaratan Azure) Network Opskelompok keamananSemua langganan Seluruh penyewa Tim FinOps Pembaca Penagihan (bawaan) FinOps Teamkelompok keamananGrup manajemen tingkat atas organisasi Penetapan Azure Policy dengan efek memerlukan

DeployIfNotExistsidentitas terkelola untuk memulihkan sumber daya yang tidak patuh. Jika Anda menggunakan identitas terkelola yang ditetapkan sistem sebagai bagian dari proses penetapan Azure Policy, Azure secara otomatis memberikan izin yang diperlukan. Jika Anda menggunakan identitas terkelola yang ditetapkan pengguna, izin harus diberikan secara manual. Penetapan peran identitas terkelola harus mengikuti prinsip hak istimewa paling sedikit dan hanya mengizinkan izin yang diperlukan untuk melakukan remediasi kebijakan pada cakupan target. Identitas terkelola remediasi kebijakan tidak mendukung definisi peran kustom. Terapkan penetapan peran langsung ke identitas terkelola, bukan ke grup.

Rekomendasi Microsoft Entra PIM

Gunakan Microsoft Entra PIM untuk mematuhi model Zero Trust dan akses hak istimewa terkecil. Menghubungkan peran organisasi Anda dengan tingkat akses minimum yang diperlukan. Di Microsoft Entra PIM, Anda dapat menggunakan alat asli Azure, memperluas alat dan proses yang ada, atau menggunakan alat yang ada dan asli sesuai kebutuhan.

Gunakan tinjauan akses Microsoft Entra PIM untuk memvalidasi hak sumber daya secara teratur. Tinjauan akses adalah bagian dari banyak kerangka kerja kepatuhan, sehingga banyak organisasi yang sudah memiliki proses tinjauan akses.

Gunakan identitas istimewa untuk runbook otomatisasi yang memerlukan izin akses yang ditinggikan, atau untuk alur penyebaran istimewa. Anda dapat menggunakan alat dan kebijakan yang sama untuk mengatur alur kerja otomatis yang mengakses batas keamanan penting yang Anda gunakan untuk mengatur pengguna dengan hak istimewa yang setara. Alur automasi dan penyebaran untuk tim aplikasi harus memiliki penetapan peran yang mencegah pemilik aplikasi meningkatkan hak istimewa mereka sendiri.

Kontrol peran Azure RBAC yang sangat istimewa, seperti Pemilik atau Administrator Akses Pengguna yang ditetapkan ke platform atau anggota tim zona pendaratan aplikasi pada grup langganan atau manajemen. Gunakan Microsoft Entra PIM untuk grup guna mengonfigurasi peran Azure RBAC sehingga memerlukan proses elevasi yang sama dengan peran ID Microsoft Entra.

Misalnya, pengguna mungkin secara rutin memerlukan akses administratif terbatas ke sumber daya di zona pendaratan aplikasi. Terkadang, mereka mungkin memerlukan peran Pemilik. Anda dapat membuat dua grup keamanan: Administrator Aplikasi dan Pemilik Aplikasi. Tetapkan peran hak istimewa paling sedikit ke grup Administrator Aplikasi, dan tetapkan peran pemilik ke peran Pemilik Aplikasi. Gunakan grup PIM sehingga pengguna dapat meminta peran Pemilik jika diperlukan. Di lain waktu, pengguna hanya memiliki izin yang diperlukan untuk melakukan aktivitas khas mereka.

Gunakan tindakan yang dilindungi dengan Microsoft Entra PIM untuk menambahkan lapisan perlindungan tambahan. Di ID Microsoft Entra, tindakan yang dilindungi adalah izin yang ditetapkan kebijakan Akses Bersyar. Saat pengguna mencoba melakukan tindakan yang dilindungi, mereka harus terlebih dahulu memenuhi kebijakan Akses Bersyarat yang ditetapkan ke izin yang diperlukan. Misalnya, untuk memungkinkan administrator memperbarui pengaturan akses lintas penyewa, Anda dapat mengharuskan mereka terlebih dahulu memenuhi kebijakan MFA tahan pengelabuan.

Manajemen identitas dan akses di akselerator zona arahan Azure

Manajemen identitas dan akses adalah fitur inti dari implementasi akselerator zona pendaratan Azure. Penyebaran mencakup langganan yang didedikasikan untuk identitas, di mana organisasi dapat menyebarkan pengontrol domain AD DS atau layanan identitas lainnya, seperti microsoft Entra Koneksi server, yang diperlukan untuk lingkungan mereka. Tidak semua organisasi memerlukan layanan dalam langganan. Misalnya, beberapa organisasi mungkin memiliki aplikasi yang sudah sepenuhnya terintegrasi dengan ID Microsoft Entra.

Langganan identitas memiliki jaringan virtual yang di-peering ke jaringan virtual hub dalam langganan platform. Dengan konfigurasi ini, tim platform dapat mengelola langganan identitas, dan pemilik aplikasi memiliki akses ke layanan identitas sesuai kebutuhan. Anda harus mengamankan langganan identitas dan jaringan virtual untuk melindungi layanan identitas dari akses yang tidak sah.

Implementasi akselerator zona pendaratan Azure juga mencakup opsi untuk:

- Tetapkan kebijakan yang direkomendasikan untuk mengatur pengontrol identitas dan domain.

- Buat jaringan virtual, dan sambungkan ke hub melalui peering jaringan virtual.