Che cos'è Microsoft Defender for Cloud?

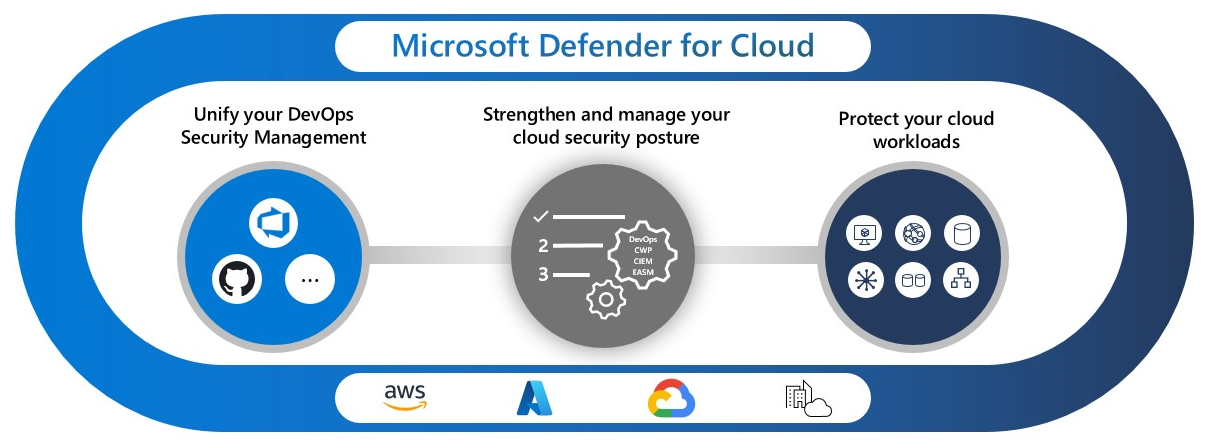

Microsoft Defender per il cloud è una piattaforma di protezione delle applicazioni nativa del cloud costituita da misure e procedure di sicurezza progettate per proteggere le applicazioni basate sul cloud da varie minacce informatiche e vulnerabilità. Microsoft Defender per il cloud combina le funzionalità di:

- Soluzione devSecOps (Development Security Operations) che unifica la gestione della sicurezza a livello di codice in ambienti multicloud e con più pipeline

- Una soluzione di gestione del comportamento di sicurezza cloud (CSPM) che illustra le azioni che è possibile eseguire per evitare violazioni

- Una piattaforma CWPP (Cloud Workload Protection Platform) con protezioni specifiche per server, contenitori, archiviazione, database e altri carichi di lavoro

Nota

Per Defender per il cloud informazioni sui prezzi, vedere la pagina dei prezzi.

Quando si abilita Defender per il cloud, si ottiene automaticamente l'accesso a Microsoft 365 Defender.

Il portale di Microsoft 365 Defender consente ai team di sicurezza di analizzare gli attacchi tra risorse cloud, dispositivi e identità. Microsoft 365 Defender offre una panoramica degli attacchi, inclusi eventi sospetti e dannosi che si verificano in ambienti cloud. Microsoft 365 Defender raggiunge questo obiettivo correlando tutti gli avvisi e gli eventi imprevisti, inclusi gli avvisi cloud e gli eventi imprevisti.

Altre informazioni sull'integrazione tra Microsoft Defender per il cloud e Microsoft Defender XDR.

Proteggere le applicazioni cloud

Microsoft Defender per il cloud consente di incorporare le procedure di sicurezza consigliate nelle prime fasi del processo di sviluppo software o DevSecOps. È possibile proteggere gli ambienti di gestione del codice e le pipeline di codice e ottenere informazioni dettagliate sul comportamento di sicurezza dell'ambiente di sviluppo da un'unica posizione. Defender per il cloud consente ai team di sicurezza di gestire la sicurezza di DevOps in ambienti multi-pipeline.

Le applicazioni odierne richiedono la consapevolezza della sicurezza a livello di codice, infrastruttura e runtime per assicurarsi che le applicazioni distribuite siano rafforzate dagli attacchi.

| Funzionalità | Quale problema contribuisce a risolvere? | Operazioni preliminari | Piano Defender |

|---|---|---|---|

| Informazioni dettagliate sulla pipeline | Offre ai team di sicurezza la possibilità di proteggere le applicazioni e le risorse dal codice al cloud in ambienti multi-pipeline, tra cui GitHub, Azure DevOps e GitLab. I risultati della sicurezza devOps, ad esempio le configurazioni errate dell'infrastruttura come codice (IaC) e i segreti esposti, possono quindi essere correlati ad altre informazioni contestuali sulla sicurezza del cloud per classificare in ordine di priorità la correzione nel codice. | Connessione repository Azure DevOps, GitHub e GitLab per Defender per il cloud | CSPM di base (gratuito) e Defender CSPM |

Migliorare il comportamento di sicurezza

La sicurezza delle risorse cloud e locali dipende dalla configurazione e dalla distribuzione appropriate. Defender per il cloud raccomandazioni identifica i passaggi che è possibile eseguire per proteggere l'ambiente.

Microsoft Defender per il cloud include gratuitamente le funzionalità di Foundational CSPM. È anche possibile abilitare funzionalità CSPM avanzate abilitando il piano CSPM di Defender.

| Funzionalità | Quale problema contribuisce a risolvere? | Operazioni preliminari | Piano Defender |

|---|---|---|---|

| Gestione centralizzata dei criteri | Definire le condizioni di sicurezza che si desidera mantenere nell'ambiente. Il criterio si traduce in raccomandazioni che identificano le configurazioni delle risorse che violano i criteri di sicurezza. Il benchmark di sicurezza del cloud Microsoft è uno standard predefinito che applica i principi di sicurezza con indicazioni dettagliate sull'implementazione tecnica per Azure e altri provider di servizi cloud, ad esempio AWS e GCP. | Personalizzare i criteri di sicurezza | Foundational CSPM (gratuito) |

| Punteggio di sicurezza | Riepilogare il comportamento di sicurezza in base alle raccomandazioni sulla sicurezza. Man mano che si aggiornano le raccomandazioni, il punteggio di sicurezza migliora. | Tracciare il proprio punteggio di sicurezza | Foundational CSPM (gratuito) |

| Copertura multicloud | Connettersi agli ambienti multicloud con metodi senza agente per informazioni dettagliate CSPM e protezione CWP. | Connettere le risorse cloud Amazon AWS e Google GCP a Microsoft Defender per il cloud | Foundational CSPM (gratuito) |

| Cloud Security Posture Management (CSPM) | Usare la dashboard per visualizzare i punti deboli nel comportamento di sicurezza. | Abilitare gli strumenti CSPM | Foundational CSPM (gratuito) |

| Advanced Cloud Security Posture Management | Ottenere strumenti avanzati per identificare i punti deboli nel comportamento di sicurezza, tra cui:- Governance per promuovere azioni per migliorare il comportamentodi sicurezza- Conformità alle normative per verificare la conformità agli standarddi sicurezza- Cloud Security Explorer per creare una visualizzazione completa dell'ambiente | Abilitare gli strumenti CSPM | CSPM Defender |

| Comportamento di sicurezza compatibile con i dati | Il comportamento di sicurezza compatibile con i dati individua automaticamente gli archivi dati contenenti dati sensibili e consente di ridurre il rischio di violazioni dei dati. | Abilitare il comportamento di sicurezza compatibile con i dati | Defender CSPM o Defender per Archiviazione |

| Analisi del percorso di attacco | Modellare il traffico nella rete per identificare i potenziali rischi prima di implementare le modifiche all'ambiente. | Creare query per analizzare i percorsi | CSPM Defender |

| Cloud Security Explorer | Mappa dell'ambiente cloud che consente di creare query per individuare i rischi per la sicurezza. | Creare query per individuare i rischi per la sicurezza | CSPM Defender |

| Governance della sicurezza | Migliorare la sicurezza tramite l'organizzazione assegnando attività ai proprietari delle risorse e monitorando lo stato di avanzamento dell'allineamento dello stato di sicurezza con i criteri di sicurezza. | Definire le regole di governance | CSPM Defender |

| Gestione delle autorizzazioni di Microsoft Entra | Offrire visibilità completa e controllo sulle autorizzazioni per qualsiasi identità e risorsa in Azure, AWS e GCP. | Esaminare l'indice di scorrimento delle autorizzazioni (CPI) | CSPM Defender |

Proteggere i carichi di lavoro cloud

I principi di sicurezza proattivi richiedono l'implementazione di procedure di sicurezza che proteggono i carichi di lavoro dalle minacce. Le protezioni dei carichi di lavoro cloud (CWP) eseducono ai controlli di sicurezza appropriati per proteggere i carichi di lavoro.

Quando l'ambiente è minacciato, gli avvisi di sicurezza indicano immediatamente la natura e la gravità della minaccia in modo da poter pianificare la risposta. Dopo aver identificato una minaccia nell'ambiente, è necessario rispondere rapidamente per limitare il rischio alle risorse.

| Funzionalità | Quale problema contribuisce a risolvere? | Operazioni preliminari | Piano Defender |

|---|---|---|---|

| Proteggere i server cloud | Fornire protezioni server tramite Microsoft Defender per endpoint o protezione estesa con accesso jite alla rete, monitoraggio dell'integrità dei file, valutazione della vulnerabilità e altro ancora. | Proteggere i server multicloud e locali | Defender per server |

| Identificare le minacce alle risorse di archiviazione | Rilevare tentativi insoliti e potenzialmente dannosi di accedere o sfruttare gli account di archiviazione usando funzionalità avanzate di rilevamento delle minacce e dati di Microsoft Threat Intelligence per fornire avvisi di sicurezza contestuali. | Proteggere le risorse di archiviazione cloud | Defender per Archiviazione |

| Proteggere i database cloud | Proteggere l'intero patrimonio di database con il rilevamento degli attacchi e la risposta alle minacce per i tipi di database più diffusi in Azure per proteggere i motori di database e i tipi di dati, in base alla superficie di attacco e ai rischi per la sicurezza. | Distribuire protezioni specializzate per database cloud e locali | - Defender per database SQL di Azure s- Defender per server SQL nei computer- Defender per database relazionali open source- Defender per Azure Cosmos DB |

| Proteggere i contenitori | Proteggere i contenitori in modo da migliorare, monitorare e gestire la sicurezza dei cluster, dei contenitori e delle applicazioni con protezione avanzata dell'ambiente, valutazioni delle vulnerabilità e protezione in fase di esecuzione. | Individuare i rischi per la sicurezza nei contenitori | Defender per contenitori |

| Informazioni dettagliate sui servizi di infrastruttura | Diagnosticare i punti deboli nell'infrastruttura dell'applicazione che possono lasciare l'ambiente soggetto ad attacchi. | - Identificare gli attacchi destinati alle applicazioni in esecuzione sul servizio- app Rilevare i tentativi di exploit degli account- Key Vault Ricevere avvisi sulle operazioni- sospette di Resource Manager Espongono attività DNS anomale | - Defender per servizio app- Defender per Key Vault- Defender per Resource Manager- Defender per DNS |

| Avvisi di sicurezza | Ottenere informazioni sugli eventi in tempo reale che minacciano la sicurezza dell'ambiente. Gli avvisi sono suddivisi in categorie e livelli di gravità assegnati per indicare risposte appropriate. | Gestire gli avvisi di sicurezza | Qualsiasi piano di protezione del carico di lavoro di Defender |

| Eventi imprevisti relativi alla sicurezza | Correlare gli avvisi per identificare i modelli di attacco e integrarsi con le soluzioni SIEM (Security Information and Event Management), Security Orchestration Automated Response (SOAR) e IT Service Management (ITSM) per rispondere alle minacce e limitare il rischio alle risorse. | Esportare avvisi in sistemi SIEM, SOAR o ITSM | Qualsiasi piano di protezione del carico di lavoro di Defender |

Importante

A partire dal 1° agosto 2023, i clienti con una sottoscrizione esistente a Defender per DNS possono continuare a usare il servizio, ma i nuovi sottoscrittori riceveranno avvisi sull'attività DNS sospetta come parte di Defender per server P2.

Ulteriori informazioni

Per altre informazioni su Defender per il cloud e sul relativo funzionamento, vedere:

- Procedura dettagliata di Defender per il cloud

- Un'intervista sulla Defender per il cloud con un esperto di cybersecurity nelle lezioni apprese dal campo

- Microsoft Defender per il cloud - Casi d'uso

- Microsoft Defender per il cloud serie PoC - Microsoft Defender per contenitori