Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'articolo illustra:

- I tipi di dati di monitoraggio che è possibile raccogliere per questo servizio.

- Modi per analizzare i dati.

Note

Se si ha già familiarità con questo servizio e/o il Monitoraggio di Azure e si vuole solo sapere come analizzare i dati di monitoraggio, vedere la sezione Analizza alla fine di questo articolo.

Quando si hanno applicazioni e processi di business critici che si basano sulle risorse di Azure, è necessario monitorare e ricevere avvisi per il sistema. Il servizio Monitoraggio di Azure raccoglie e aggrega metriche e log da ogni componente del sistema. Il Monitoraggio di Azure offre una visione sulla disponibilità, le prestazioni e la resilienza e notifica i problemi. È possibile usare il portale di Azure, PowerShell, l'interfaccia della riga di comando di Azure, l'API REST o le librerie client per configurare e visualizzare i dati di monitoraggio.

- Per altre informazioni sul monitoraggio di Azure, vedere Informazioni generali sul Monitoraggio di Azure.

- Per altre informazioni su come monitorare le risorse di Azure in generale, vedere Monitorare le risorse di Azure con Monitoraggio di Azure.

Informazioni dettagliate

Per alcuni servizi di Azure, nel portale di Azure è disponibile un dashboard di monitoraggio predefinito che fornisce un punto iniziale per il monitoraggio del servizio. Questi dashboard sono denominati informazioni dettagliate ed è possibile trovarli nell'hub di Insights del Monitoraggio di Azure nel portale di Azure.

La rete WAN virtuale utilizza le informazioni dettagliate sulla rete per offrire agli utenti e agli operatori la possibilità di visualizzare lo stato di una rete WAN virtuale, presentato tramite una mappa topologica individuata automaticamente. Lo stato della risorsa e le sovrimpressioni sullo stato della mappa offrono una visualizzazione snapshot dell'integrità complessiva della rete WAN virtuale. È possibile esplorare le risorse sulla mappa tramite un clic per accedere alle pagine di configurazione delle risorse del portale della rete WAN virtuale. Per altre informazioni, vedere Informazioni dettagliate sulla rete di Monitoraggio di Azure per la rete WAN virtuale.

Tipi di risorse

Azure usa il concetto di tipi di risorse e ID per identificare tutti gli elementi in una sottoscrizione. I tipi di risorse fanno anche parte degli ID della risorsa per ogni risorsa in esecuzione in Azure. Ad esempio, un tipo di risorsa per una macchina virtuale è Microsoft.Compute/virtualMachines. Per un elenco dei servizi e dei relativi tipi di risorse associati, vedere Provider di risorse.

Il Monitoraggio di Azure organizza in modo analogo i dati di monitoraggio di base in metriche e log in base ai tipi di risorse, detti anche spazi dei nomi. Sono disponibili metriche e log diversi per diversi tipi di risorse. Il servizio potrebbe essere associato a più tipi di risorse.

Per altre informazioni sui tipi di risorse per la rete WAN virtuale di Azure, vedere Informazioni di riferimento sui dati di monitoraggio della rete WAN virtuale di Azure.

Archiviazione dei dati

Per il Monitoraggio di Azure:

- I dati delle metriche vengono archiviati dal database di metriche del Monitoraggio di Azure.

- I dati di log vengono archiviati nell'archivio dei log del Monitoraggio di Azure. Log Analytics è uno strumento nel portale di Azure in grado di eseguire query su questo archivio.

- Il log attività di Azure è un archivio separato con la propria interfaccia nel portale di Azure.

Facoltativamente, è possibile instradare i dati delle metriche e dei log attività all'archivio dei log di Monitoraggio di Azure. È quindi possibile usare Analisi dei log per eseguire query sui dati e correlarli con altri dati di log.

Molti servizi possono usare le impostazioni di diagnostica per inviare i dati delle metriche e dei log ad altre posizioni di archiviazione all'esterno di Monitoraggio di Azure. Gli esempi includono Archiviazione di Azure, sistemi partner ospitati e sistemi partner non Azure usando Hub eventi.

Per informazioni dettagliate su come il Monitoraggio di Azure archivia i dati, vedere la piattaforma dati di Monitoraggio di Azure.

Metriche della piattaforma di Monitoraggio di Azure

Il Monitoraggio di Azure fornisce metriche della piattaforma per la maggior parte dei servizi. Le metriche sono:

- Definite singolarmente per ogni spazio dei nomi.

- Archiviate in un database delle metriche di serie temporali del Monitoraggio di Azure.

- Leggere e in grado di creare avvisi in tempo quasi reale.

- Usate per tenere traccia delle prestazioni di una risorsa nel tempo.

Raccolta: il Monitoraggio di Azure raccoglie automaticamente le metriche della piattaforma. Non è richiesta alcuna configurazione.

Routing: è anche possibile instradare alcune metriche della piattaforma ai log di Monitoraggio di Azure/Log Analytics per poterle eseguire query con altri dati di log. Controllare l'impostazione di esportazione DS per ogni metrica per verificare se è possibile usare un'impostazione di diagnostica per instradare la metrica ai log di Monitoraggio di Azure/Log Analytics.

- Per altre informazioni, vedere impostazioni delle metriche di diagnostica.

- Per configurare le impostazioni di diagnostica per un servizio, vedere Creare impostazioni di diagnostica in Monitoraggio di Azure.

Per un elenco di tutte le metriche che è possibile raccogliere per tutte le risorse nel Monitoraggio di Azure, vedere Metriche supportate nel Monitoraggio di Azure.

Per un elenco delle metriche disponibili per la rete WAN virtuale, vedere Informazioni di riferimento per i dati di monitoraggio della rete WAN virtuale di Azure.

È possibile visualizzare le metriche per la rete WAN virtuale usando il portale di Azure. I passaggi seguenti consentono di individuare e visualizzare le metriche:

Selezionare Monitorare gateway e quindi Metriche. È anche possibile selezionare Metriche nella parte inferiore per visualizzare un dashboard delle metriche più importanti per la VPN da sito a sito e da punto a sito.

Nella pagina Metriche è possibile visualizzare le metriche.

Per visualizzare le metriche per il router dell'hub virtuale, è possibile selezionare Metriche dalla pagina Panoramica dell'hub virtuale.

Per altre informazioni, vedere Analizzare le metriche per una risorsa di Azure.

Passaggi per PowerShell

È possibile visualizzare le metriche per la rete WAN virtuale usando PowerShell. Per eseguire una query, usare i seguenti comandi di PowerShell di esempio.

$MetricInformation = Get-AzMetric -ResourceId "/subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Network/VirtualHubs/<VirtualHubName>" -MetricName "VirtualHubDataProcessed" -TimeGrain 00:05:00 -StartTime 2022-2-20T01:00:00Z -EndTime 2022-2-20T01:30:00Z -AggregationType Sum

$MetricInformation.Data

- ID risorsa. L'ID risorsa dell'hub virtuale è disponibile nel portale di Azure. Passare alla pagina dell'hub virtuale all'interno della rete WAN virtuale e selezionare Visualizzazione JSON in Informazioni di base.

-

Nome misurazione. Fa riferimento al nome della metrica su cui si sta eseguendo una query, che in questo caso viene chiamato

VirtualHubDataProcessed. Questa metrica mostra tutti i dati elaborati dal router dell'hub virtuale nel periodo di tempo selezionato dell'hub. - Unità di tempo. Fa riferimento alla frequenza con cui si desidera visualizzare l'aggregazione. Nel comando corrente viene visualizzata un'unità aggregata selezionata per 5 minuti. È possibile selezionare – 5M/15M/30M/1H/6H/12H e 1D.

- Ora d'inizio e di fine. Questa volta si basa sull'ora UTC. Assicurarsi di immettere valori UTC durante l'inserimento di questi parametri. Se questi parametri non vengono usati, l'ultimo valore di un'ora di dati viene visualizzato per impostazione predefinita.

- Tipo di aggregazione somma. Il tipo di aggregazione somma mostra il numero totale di byte che hanno attraversato il router dell'hub virtuale durante un periodo di tempo selezionato. Ad esempio, se si imposta la granularità del tempo su 5 minuti, ogni punto dati corrisponde al numero di byte inviati in tale intervallo di cinque minuti. Per convertire questo valore in Gbps, è possibile dividere questo numero per 37500000000. In base alla capacità dell'hub virtuale, il router dell'hub può supportare tra 3 Gbps e 50 Gbps. I tipi di aggregazione Max e Min non sono significativi in questo momento.

Log delle risorse di Monitoraggio di Azure

I log delle risorse forniscono informazioni dettagliate sulle operazioni eseguite da una risorsa di Azure. I log vengono generati automaticamente, ma è necessario indirizzarli ai log di Monitoraggio di Azure per salvarli o eseguirne query. I log sono organizzati in categorie. Uno specifico spazio dei nomi potrebbe avere più categorie di log delle risorse.

Raccolta: i log delle risorse non vengono raccolti e archiviati fino a quando non si crea un'impostazione di diagnostica e li si instrada verso una o più posizioni. Quando si crea un'impostazione di diagnostica, si specificano quali categorie di log raccogliere. Esistono diversi modi per creare e gestire le impostazioni di diagnostica, tra cui il portale di Azure, il livello programmatico e anche i Criteri di Azure.

Pianificazione percorso: l'impostazione predefinita consigliata consiste nell'instradare i log delle risorse verso i log del Monitoraggio di Azure in modo da poterli interrogare con altri dati di log. Sono disponibili anche altre posizioni, ad esempio Archiviazione di Azure, Hub eventi di Azure e alcuni partner di monitoraggio Microsoft. Per altre informazioni, vedere Log delle risorse di Azure e Destinazioni del log delle risorse.

Per informazioni dettagliate sulla raccolta, l'archiviazione e la pianificazione percorso dei log delle risorse, vedere Impostazioni di diagnostica nel Monitoraggio di Azure.

Per un elenco di tutte le categorie di log delle risorse disponibili nel Monitoraggio di Azure, vedere Log delle risorse supportati nel Monitoraggio di Azure.

Tutti i log delle risorse nel Monitoraggio di Azure hanno gli stessi campi d'intestazione, seguiti da campi specifici del servizio. Lo schema comune è descritto in Schema dei log delle risorse di Monitoraggio di Azure.

Per le categorie di log delle risorse disponibili, le tabelle di Log Analytics associate e gli schemi dei log per rete WAN virtuale, vedere Informazioni di riferimento sui dati di monitoraggio di rete WAN virtuale di Azure.

Schemi

Per la descrizione dettagliata dello schema dei log di diagnostica di primo livello, vedere Servizi, schemi e categorie supportati per i log di Diagnostica di Azure.

Quando si esaminano le metriche tramite Log Analytics, l'output contiene le colonne seguenti:

| Colonna | Tipo | Descrizione |

|---|---|---|

| TimeGrain | stringa | PT1M (il push dei valori delle metriche viene eseguito ogni minuto) |

| Conteggio | autentico | In genere uguale a 2 (ogni MSEE esegue il push del valore di una singola metrica ogni minuto) |

| Minima | autentico | Il valore minimo tra i due valori delle metriche di cui viene eseguito il push dai due MSEE |

| Massimo | autentico | Il valore massimo tra i due valori delle metriche di cui viene eseguito il push dai due MSEE |

| Media | autentico | Uguale a (minimo + massimo)/2 |

| Totale | autentico | Somma dei due valori delle metriche da entrambi i MSEE (il valore principale su cui concentrarsi per la metrica richiesta) |

Creare l'impostazione di diagnostica per visualizzare i log

I passaggi seguenti consentono di creare, modificare e visualizzare le impostazioni di diagnostica:

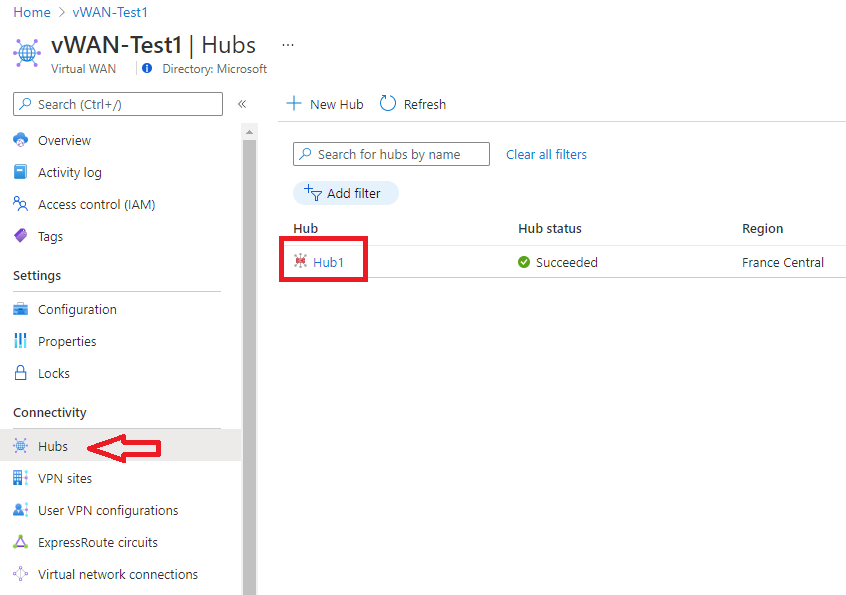

Nel portale, passare alla risorsa della rete WAN virtuale e quindi selezionare Hub nel gruppo Connettività.

Nel gruppo Connettività a sinistra selezionare il gateway per cui si vuole esaminare la diagnostica:

Nella parte destra della pagina selezionare Monitoraggio gateway e quindi Log.

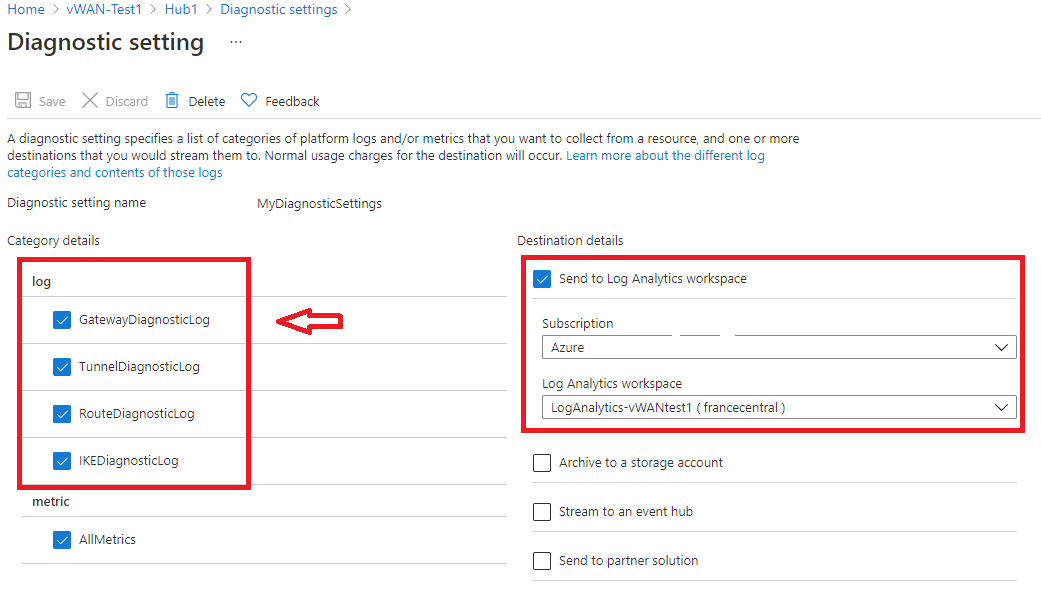

In questa pagina è possibile creare una nuova impostazione di diagnostica (+Aggiungi impostazione di diagnostica) o modificarne una esistente (Modifica impostazione). È possibile scegliere di inviare i log di diagnostica a Log Analytics (come illustrato nell'esempio seguente), trasmettere a un hub eventi, inviare a una soluzione di terze parti o archiviare a un account di archiviazione.

Dopo aver fatto clic su Salva, si dovrebbe iniziare a visualizzare i log in questa area di lavoro Log Analytics entro poche ore.

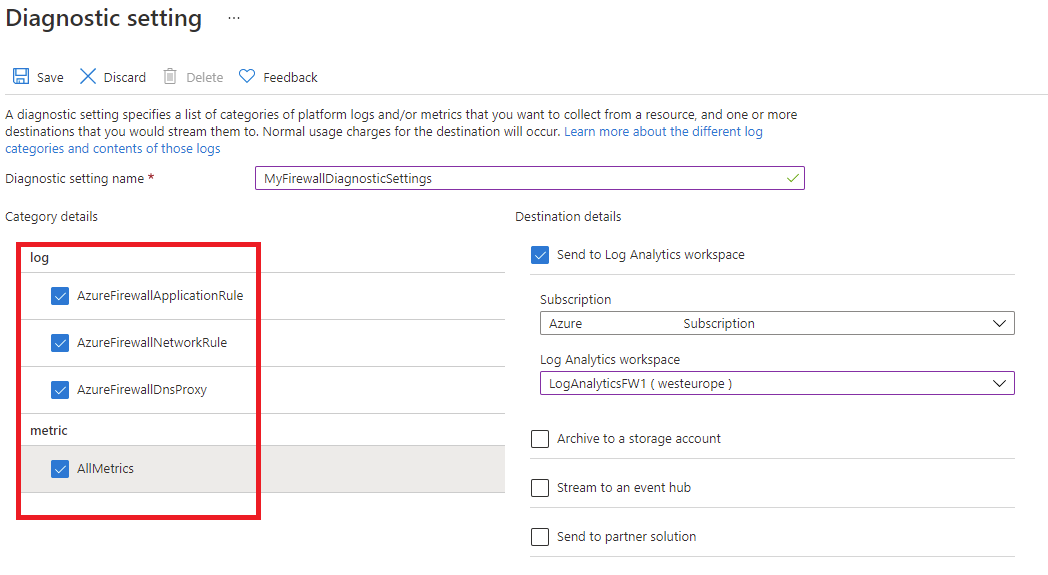

Per monitorare un hub protetto (con Firewall di Azure), è necessario eseguire la configurazione della diagnostica e della registrazione dall'accesso alla scheda Impostazione di diagnostica:

Importante

L'abilitazione di queste impostazioni richiede servizi di Azure aggiuntivi (account di archiviazione, hub eventi o Log Analytics), che possono comportare un aumento dei costi. Per calcolare una stima dei costi, vedere il calcolatore prezzi di Azure.

Monitoraggio dell'hub protetto (Firewall di Azure)

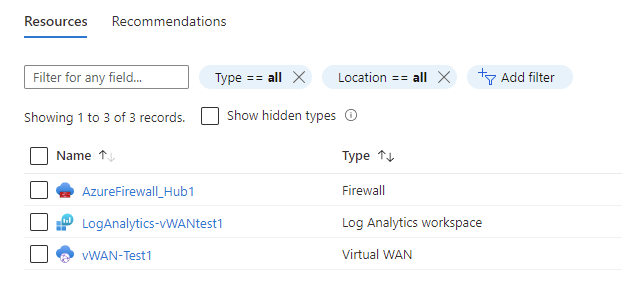

Se si sceglie di proteggere l'hub virtuale usando Firewall di Azure, i log e le metriche pertinenti sono disponibili qui: Log e metriche di Firewall di Azure.

È possibile monitorare l'hub protetto usando i log e le metriche di Firewall di Azure. È possibile usare anche i log attività per controllare le operazioni eseguite sulle risorse di Firewall di Azure. Per ogni rete WAN virtuale di Azure protetta e convertita in un hub protetto, Firewall di Azure crea un oggetto risorsa firewall esplicito. L'oggetto si trova nel gruppo di risorse in cui si trova l'hub.

Finestra Log attività di Azure

Il log attività contiene eventi a livello di sottoscrizione che tengono traccia delle operazioni per ogni risorsa di Azure vista dall'esterno, ad esempio la creazione di una nuova risorsa o l'avvio di una macchina virtuale.

Raccolta: gli eventi del log attività vengono generati e raccolti automaticamente in un archivio separato per la visualizzazione nel portale di Azure.

Pianificazione percorso: è possibile inviare i dati del log attività ai log di Monitoraggio di Azure in modo da poterli analizzare insieme ad altri dati di log. Sono disponibili anche altre posizioni, ad esempio Archiviazione di Azure, Hub eventi di Azure e alcuni partner di monitoraggio Microsoft. Per altre informazioni su come instradare i log attività, vedere Informazioni generali sul log attività di Azure.

Analizzare i dati di monitoraggio

Sono disponibili molti strumenti per l'analisi dei dati di monitoraggio.

Strumenti di Monitoraggio di Azure

Il Monitoraggio di Azure supporta gli strumenti di base seguenti:

Esplora metriche, uno strumento nel portale di Azure che consente di visualizzare e analizzare le metriche per le risorse di Azure. Per altre informazioni, vedere Analizzare le metriche con Esplora metriche di Monitoraggio di Azure.

Log Analytics, uno strumento nel portale di Azure che consente di eseguire query e analizzare i dati di log usando il linguaggio di query Kusto (KQL). Per altre informazioni, vedere Introduzione alle query dei log del Monitoraggio di Azure.

Log attività, che dispone di un'interfaccia utente nel portale di Azure per la visualizzazione e le ricerche di base. Per eseguire analisi più approfondite, è necessario instradare i dati verso i log di Monitoraggio di Azure ed eseguire query più complesse in Log Analytics.

Gli strumenti che consentono una visualizzazione più complessa includono:

- I dashboard che consentono di combinare tipi di dati diversi in un singolo riquadro nel portale di Azure.

- Cartelle di lavoro, report personalizzabili che è possibile creare nel portale di Azure. Le cartelle di lavoro possono includere testo, metriche e query di log.

- Grafana è una piattaforma aperta, ideale per i dashboard operativi. È possibile usare Grafana per creare dashboard che includano dati da più origini diverse dal Monitoraggio di Azure.

- Power BI, un servizio di analisi aziendale che fornisce visualizzazioni interattive per un'ampia varietà di origini dati. È possibile configurare per Power BI per importare automaticamente i dati di log da Monitoraggio di Azure per sfruttare i vantaggi di queste visualizzazioni.

Strumenti di esportazione del Monitoraggio di Azure

È possibile ottenere dati dal Monitoraggio di Azure in altri strumenti usando i metodi seguenti:

Metriche: usare l'API REST per le metriche per estrarre i dati delle metriche dal database delle metriche del Monitoraggio di Azure. L'API supporta espressioni di filtro per perfezionare i dati recuperati. Per altre informazioni, vedere Informazioni di riferimento sull'API REST del Monitoraggio di Azure.

Log: usare l'API REST o le librerie client associate.

Un'altra opzione è l'esportazione dati dell'area di lavoro.

Per iniziare a usare l'API REST per il Monitoraggio di Azure, vedere Procedura dettagliata per l'API REST del Monitoraggio di Azure.

Query Kusto

È possibile analizzare i dati di monitoraggio nell'archivio dei log/Log Analytics di Monitoraggio di Azure usando il linguaggio di query Kusto (KQL).

Importante

Quando si seleziona Log nel menu del servizio nel portale, Log Analytics si apre con l'ambito della query impostato sul servizio corrente. Questo ambito fa sì che le query di log includano solo i dati di tale tipo di risorsa. Se si vuole eseguire una query che includa dati di altri servizi di Azure, selezionare Log nel menu di Monitoraggio di Azure. Per i dettagli, vedere Ambito e intervallo di tempo delle query su log in Log Analytics di Monitoraggio di Azure.

Per un elenco delle query comuni per qualsiasi servizio, vedere l'interfaccia query di Analisi dei log.

Avvisi

Gli avvisi di Monitoraggio di Azure notificano in modo proattivo quando vengono riscontrate condizioni specifiche nei dati di monitoraggio. Consentono di identificare e risolvere i problemi del sistema prima che gli utenti li notino. Per altre informazioni, vedere Avvisi di Monitoraggio di Azure.

Esistono molte origini di avvisi comuni per le risorse di Azure. Per esempi di avvisi comuni per le risorse di Azure, vedere Query di avviso del log di esempio. Il sito Avvisi di base di Monitoraggio di Azure (AMBA) offre un metodo semi-automatizzato per implementare importanti avvisi, dashboard e linee guida per le metriche della piattaforma. Il sito si applica a un sottoinsieme di servizi di Azure in continua espansione, inclusi tutti i servizi che fanno parte della zona di destinazione di Azure.

Lo schema di avviso comune standardizza l'uso delle notifiche di avviso di Monitoraggio di Azure. Per altre informazioni, vedere lo Schema degli avvisi comuni.

Tipi di avviso

È possibile creare avvisi su qualsiasi metrica o fonte di dati di log nella piattaforma di dati di Monitoraggio di Azure. Esistono molti tipi diversi di avvisi a seconda dei servizi monitorati e dei dati di monitoraggio raccolti. Ogni tipo di avviso presenta vantaggi e svantaggi. Per altre informazioni, vedere Scegliere il tipo di avviso di monitoraggio corretto.

L'elenco seguente descrive i tipi di avvisi del Monitoraggio di Azure che è possibile creare:

- Gli avvisi delle metriche valutano le metriche delle risorse a intervalli regolari. Le metriche possono essere metriche della piattaforma, metriche personalizzate, log di Monitoraggio di Azure convertiti in metriche o metriche di Application Insights. Gli avvisi delle metriche possono anche applicare più condizioni e soglie dinamiche.

- Gli avvisi relativi ai log consentono agli utenti di utilizzare una query di Log Analytics per valutare i log delle risorse con una frequenza predefinita.

- Gli avvisi dei log attività vengono attivati quando si verifica un nuovo evento del log attività che soddisfa le condizioni definite. Gli avvisi sull'integrità delle risorse e gli avvisi sull'integrità dei servizi sono avvisi di log delle attività che segnalano l'integrità dei servizi e delle risorse.

Alcuni servizi di Azure supportano anche avvisi di rilevamento intelligente, avvisi Prometheus o regole di avviso consigliate.

Per alcuni servizi, è possibile effettuare un monitoraggio su larga scala applicando la stessa regola di avviso delle metriche a più risorse dello stesso tipo presenti nella stessa area di Azure. Vengono inviate notifiche singole per ogni risorsa monitorata. Per i servizi e i cloud di Azure supportati, vedere Monitorare più risorse con una regola di avviso.

Note

Se si crea o si esegue un'applicazione che viene eseguita nel servizio, Application Insights del Monitoraggio di Azure potrebbe offrire più tipi di avvisi.

Regole di avviso della rete WAN virtuale

È possibile impostare avvisi per qualsiasi metrica, voce di log o voce di log attività elencata in Informazioni di riferimento sui dati di monitoraggio della rete WAN virtuale di Azure.

Monitoraggio della rete WAN virtuale di Azure - Procedure consigliate

Questo articolo illustra le procedure consigliate di configurazione per il monitoraggio della rete WAN virtuale e i diversi componenti che possono essere distribuiti con esso. Le raccomandazioni presentate in questo articolo si basano principalmente sulle metriche e i log di Monitoraggio di Azure esistenti generati dalla rete WAN virtuale di Azure. Per un elenco delle metriche e dei log raccolti per la rete WAN virtuale, vedere le informazioni di riferimento sui dati della rete WAN virtuale di monitoraggio.

La maggior parte delle raccomandazioni in questo articolo suggerisce la creazione di avvisi di Monitoraggio di Azure. Gli avvisi di Monitoraggio di Azure notificano in modo proattivo quando si verifica un evento importante nei dati di monitoraggio. Queste informazioni consentono di risolvere la causa radice più rapidamente e ridurre i tempi di inattività. Per informazioni su come creare un avviso per le metriche, vedere Esercitazione: Creare un avviso di metrica per una risorsa di Azure. Per informazioni su come creare un avviso di query di log, vedere Esercitazione: Creare un avviso di query di log per una risorsa di Azure.

Gateway della rete WAN virtuale

Questa sezione descrive le procedure consigliate per i gateway della rete WAN virtuale.

Gateway VPN da sito a sito

Elenco di controllo per la progettazione: avvisi delle metriche

- Creare una regola di avviso per aumentare il numero di pacchetti in uscita e/o in ingresso.

- Creare una regola di avviso per monitorare lo stato del peer BGP.

- Creare una regola di avviso per monitorare il numero di route BGP annunciate e apprese.

- Creare una regola di avviso per l'utilizzo eccessivo del gateway VPN.

- Creare una regola di avviso per l'utilizzo eccessivo del tunnel.

| Recommendation | Descrizione |

|---|---|

| Creare una regola di avviso per aumentare il numero di eliminazioni di pacchetti in uscita e/o in ingresso. | Un aumento del numero di drop dei pacchetti in uscita e/o in ingresso potrebbe indicare un problema con il gateway VPN di Azure o con il dispositivo VPN remoto. Selezionare la metrica Tunnel Egress/Ingress Packet drop count durante la creazione di regole di avviso. Definire un valore soglia statico maggiore di 0 e il tipo di aggregazione Totale durante la configurazione della logica di avviso. È possibile scegliere di monitorare la connessione nel suo complesso o suddividere la regola di avviso per Istanza e Indirizzo IP remoto per segnalare problemi che coinvolgono singoli tunnel. Per informazioni sulla differenza tra il concetto di connessione VPN, collegamento e tunnel nella rete WAN virtuale, vedere le domande frequenti sulla rete WAN virtuale. |

| Creare una regola di avviso per monitorare lo stato del peer BGP. | Quando si usa BGP nelle connessioni da sito a sito, è importante monitorare l'integrità dei peering BGP tra le istanze del gateway e i dispositivi remoti, perché gli errori ricorrenti possono compromettere la connettività. Selezionare la metrica Stato peer BGP durante la creazione della regola di avviso. Usando una soglia statica, scegliere il tipo di aggregazione media e configurare l'avviso da attivare ogni volta che il valore è minore di 1. È consigliabile suddividere l'avviso in base all'istanza e all'indirizzo peer BGP per rilevare i problemi relativi ai singoli peering. Evitare di selezionare gli indirizzi IP dell'istanza del gateway come indirizzo peer BGP perché questa metrica monitora lo stato BGP per ogni possibile combinazione, incluso con l'istanza stessa (che è sempre 0). |

| Creare una regola di avviso per monitorare il numero di route BGP annunciate e apprese. |

Le route BGP annunciate e le route BGP apprese monitorano rispettivamente il numero di route annunciate e apprese dai peer dal gateway VPN. Se queste metriche scendono a zero in modo imprevisto, potrebbe verificarsi un problema con il gateway o con l'ambiente locale. È consigliabile configurare un avviso per entrambe le metriche da attivare ogni volta che il valore è zero. Scegliere il tipo di aggregazione Totale. Divisione per istanza per monitorare le singole istanze del gateway. |

| Creare una regola di avviso per l'utilizzo eccessivo del gateway VPN. | Il numero di unità di scala per istanza determina la velocità effettiva aggregata del gateway VPN. Tutti i tunnel che terminano nella stessa istanza del gateway condividono la velocità effettiva aggregata. È probabile che la stabilità del tunnel venga influenzata se un'istanza lavora alla sua capacità per un lungo periodo di tempo. Selezionare Larghezza di banda S2S del gateway durante la creazione della regola di avviso. Configurare l'avviso da attivare ogni volta che la velocità effettiva media è maggiore di un valore vicino alla velocità effettiva aggregata massima di entrambe le istanze. In alternativa, dividere l'avviso per istanza e usare la velocità effettiva massima per istanza come riferimento. È consigliabile determinare in anticipo le esigenze di velocità effettiva per tunnel per scegliere il numero appropriato di unità di scala. Per altre informazioni sui valori di unità di scala supportati per i gateway VPN da sito a sito, vedere le domande frequenti sulla rete WAN virtuale. |

| Creare una regola di avviso per l'utilizzo eccessivo del tunnel. | La velocità effettiva massima consentita per tunnel è determinata dalle unità di scala dell'istanza del gateway in cui termina. Potrebbe essere necessario ricevere un avviso se un tunnel è a rischio di avvicinare la velocità effettiva massima, che può causare problemi di prestazioni e connettività. Agire in modo proattivo analizzando la causa radice dell'aumento dell'utilizzo del tunnel o aumentando le unità di scala del gateway. Selezionare Larghezza di banda tunnel durante la creazione della regola di avviso. Dividere per Istanza e Indirizzo IP remoto per monitorare tutti i singoli tunnel o scegliere invece tunnel specifici. Configurare l'avviso da attivare ogni volta che la velocità effettiva media è maggiore di un valore vicino alla velocità effettiva massima consentita per ogni tunnel. Per altre informazioni su come la velocità effettiva massima di un tunnel è influenzata dalle unità di scala del gateway, vedere le domande frequenti sulla rete WAN virtuale. |

Elenco di controllo per la progettazione - Avvisi di query di log

Per configurare avvisi basati su log, è prima necessario creare un'impostazione di diagnostica per il gateway VPN da sito a sito/da punto a sito. Un'impostazione di diagnostica è la posizione in cui si definiscono i log e/o le metriche da raccogliere e come archiviare i dati da analizzare in un secondo momento. A differenza delle metriche del gateway, i log del gateway non sono disponibili se non è configurata alcuna impostazione di diagnostica. Per informazioni su come creare un'impostazione di diagnostica, vedere Creare un'impostazione di diagnostica per visualizzare i log.

- Creare una regola di avviso di disconnessione del tunnel.

- Creare una regola di avviso di disconnessione BGP.

| Recommendation | Descrizione |

|---|---|

| Creare una regola di avviso di disconnessione del tunnel. |

Usare i log di diagnostica del tunnel per tenere traccia degli eventi di disconnessione nelle connessioni da sito a sito. Un evento di disconnessione può essere dovuto a un errore di negoziazione delle SA, alla mancata risposta del dispositivo VPN remoto, tra le altre cause. I log di diagnostica del tunnel forniscono anche il motivo della disconnessione. Per selezionare gli eventi di disconnessione durante la creazione della regola di avviso, vedere la regola di avviso Creare una disconnessione del tunnel. Configurare l'avviso da attivare ogni volta che il numero di righe risultanti dall'esecuzione della query è maggiore di 0. Per rendere effettivo questo avviso, selezionare una Granularità di aggregazione compresa tra 1 e 5 minuti e una Frequenza di valutazione anch'essa compresa tra 1 e 5 minuti. In questo modo, dopo il superamento dell'intervallo di granularità aggregazione, il numero di righe viene nuovamente 0 per un nuovo intervallo. Per suggerimenti per la risoluzione dei problemi relativi all'analisi dei log di diagnostica del tunnel, vedere Risolvere i problemi del gateway VPN di Azure usando i log di diagnostica. Inoltre, usare i log di diagnostica IKE per integrare la risoluzione dei problemi, perché questi log contengono diagnostica dettagliata specifica di IKE. |

| Creare una regola di avviso di disconnessione BGP. | Usare i log di diagnostica delle route per tenere traccia degli aggiornamenti e dei problemi relativi alle sessioni BGP. Gli eventi di disconnessione BGP ripetuti possono influire sulla connettività e causare tempi di inattività. Per selezionare gli eventi di disconnessione durante la creazione della regola di avviso, vedere Creare la query di log della regola di disconnessione BGP sotto questa tabella. Configurare l'avviso da attivare ogni volta che il numero di righe risultanti dall'esecuzione della query è maggiore di 0. Per rendere effettivo questo avviso, selezionare una Granularità di aggregazione compresa tra 1 e 5 minuti e una Frequenza di valutazione anch'essa compresa tra 1 e 5 minuti. In questo modo, dopo aver superato l'intervallo di granularità delle aggregazioni, il numero di righe viene nuovamente 0 per un nuovo intervallo se le sessioni BGP sono state ripristinate. Per altre informazioni sui dati raccolti dai log di diagnostica di route, vedere Risoluzione dei problemi del gateway VPN di Azure tramite i log di diagnostica. |

Query di log

Creare una regola di avviso di disconnessione tunnel - Query di log: è possibile usare la query di log seguente per selezionare gli eventi di disconnessione del tunnel durante la creazione della regola di avviso:

AzureDiagnostics | where Category == "TunnelDiagnosticLog" | where OperationName == "TunnelDisconnected"Creare una query di avviso per la regola di disconnessione BGP: è possibile usare la query di log seguente per selezionare gli eventi di disconnessione BGP durante la creazione della regola di avviso:

AzureDiagnostics | where Category == "RouteDiagnosticLog" | where OperationName == "BgpDisconnectedEvent"

Gateway VPN da punto a sito

La sezione seguente descrive in dettaglio solo la configurazione degli avvisi basati su metriche. Tuttavia, i gateway da punto a sito della rete WAN virtuale supportano anche i log di diagnostica. Per altre informazioni sui log di diagnostica disponibili per i gateway da punto a sito, vedere Diagnostica del gateway VPN da punto a sito della rete WAN virtuale.

Elenco di controllo per la progettazione: avvisi delle metriche

- Creare una regola di avviso per l'utilizzo eccessivo del gateway.

- Creare un avviso per il numero di connessioni da punto a sito vicino al limite.

- Creare un avviso per il numero di route VPN utente che si avvicina al limite.

| Recommendation | Descrizione |

|---|---|

| Creare una regola di avviso per l'utilizzo eccessivo del gateway. | Il numero di unità di scala configurate determina la larghezza di banda di un gateway da punto a sito. Per altre informazioni sulle unità di scala del gateway da punto a sito, vedere Da punto a sito (VPN utente). Usare la metrica Larghezza di banda da punto a sito del gateway per monitorare l'utilizzo del gateway e configurare una regola di avviso attivata ogni volta che la larghezza di banda del gateway è maggiore di un valore vicino alla velocità effettiva aggregata, ad esempio se il gateway è stato configurato con 2 unità di scala, ha una velocità effettiva aggregata di 1 Gbps. In questo caso, è possibile definire un valore soglia di 950 Mbps. Usare questo avviso per analizzare in modo proattivo la causa radice dell'aumento dell'utilizzo e, se necessario, aumentare il numero di unità di scala. Selezionare il tipo di aggregazione Media durante la configurazione della regola di avviso. |

| Creare un avviso per il numero di connessioni da punto a sito vicino al limite | Il numero massimo di connessioni da punto a sito consentito è determinato anche dal numero di unità di scala configurate nel gateway. Per altre informazioni sulle unità di scala del gateway da punto a sito, vedere le domande frequenti sulle VPN utente da punto a sito. Usare la metrica Conteggio connessioni da punto a sito per monitorare il numero di connessioni. Selezionare questa metrica per configurare una regola di avviso attivata ogni volta che il numero di connessioni si avvicina al massimo consentito. Ad esempio, un gateway di unità di scala 1 supporta fino a 500 connessioni simultanee. In questo caso, è possibile configurare l'avviso da attivare ogni volta che il numero di connessioni è maggiore di 450. Usare questo avviso per determinare se è necessario o meno un aumento del numero di unità di scala. Scegliere il tipo di aggregazione Totale durante la configurazione della regola di avviso. |

| Creare una regola di avviso per il numero di route VPN utente che si avvicina al limite. | Il protocollo usato determina il numero massimo di route VPN utente. IKEv2 ha un limite a livello di protocollo di 255 route, mentre OpenVPN ha un limite di 1.000 route. Per altre informazioni, vedere Nozioni di configurazione del server VPN. Potrebbe essere necessario ricevere un avviso se si sta per raggiungere il numero massimo di route VPN utente e agire in modo proattivo per evitare tempi di inattività. Usare Conteggio route VPN utente per monitorare questa situazione e configurare una regola di avviso attivata ogni volta che il numero di route supera un valore vicino al limite. Ad esempio, se il limite è 255 route, un valore Soglia appropriato potrebbe essere 230. Scegliere il tipo di aggregazione Totale durante la configurazione della regola di avviso. |

Gateway ExpressRoute

La sezione seguente è incentrata sugli avvisi basati sulle metriche. Oltre agli avvisi descritti di seguito, che si concentrano sul componente gateway, è consigliabile usare le metriche, i log e gli strumenti disponibili per monitorare il circuito ExpressRoute. Per altre informazioni sul monitoraggio di ExpressRoute, vedere Monitoraggio, metriche e avvisi di ExpressRoute. Per informazioni su come usare lo strumento di raccolta traffico ExpressRoute, vedere Configurare l'agente di raccolta traffico ExpressRoute per ExpressRoute Direct.

Elenco di controllo per la progettazione: avvisi delle metriche

- Creare una regola di avviso per i bit ricevuti al secondo.

- Creare una regola di avviso per l'utilizzo eccessivo della CPU.

- Creare una regola di avviso per i pacchetti al secondo.

- Creare una regola di avviso per il numero di route annunciate al peer.

- Contare la regola di avviso per il numero di route apprese dal peer.

- Creare una regola di avviso per una frequenza elevata nelle modifiche alle route.

| Recommendation | Descrizione |

|---|---|

| Creare una regola di avviso per i bit ricevuti al secondo. |

I bit ricevuti al secondo monitorano la quantità totale di traffico ricevuto dal gateway dagli account del servizio gestito. Potrebbe essere necessario ricevere un avviso se la quantità di traffico ricevuto dal gateway è a rischio di raggiungere la velocità effettiva massima. Questa situazione può causare problemi di prestazioni e connettività. Questo approccio consente di agire in modo proattivo analizzando la causa radice dell'aumento dell'utilizzo del gateway o aumentando la velocità effettiva massima consentita del gateway. Scegliere il tipo di aggregazione Media e un valore Soglia vicino alla velocità effettiva massima di cui è stato effettuato il provisioning per il gateway durante la configurazione della regola di avviso. È inoltre consigliabile impostare un avviso quando il numero di bit ricevuti al secondo è vicino a zero, in quanto potrebbe indicare un problema con il gateway o gli MSEE. Il numero di unità di scala di cui è stato effettuato il provisioning determina la velocità effettiva massima di un gateway ExpressRoute. Per altre informazioni sulle prestazioni del gateway ExpressRoute, vedere Informazioni sulle connessioni ExpressRoute nella rete WAN virtuale di Azure. |

| Creare una regola di avviso per l'utilizzo eccessivo della CPU. | Quando si usano i gateway ExpressRoute, è importante monitorare l'utilizzo della CPU. Un utilizzo elevato prolungato può influire sulle prestazioni e sulla connettività. Usare la metrica di utilizzo della CPU per monitorare l'utilizzo e creare un avviso per ogni volta che l'utilizzo della CPU è maggiore dell'80%, in modo da poter analizzare la causa radice e aumentare infine il numero di unità di scala, se necessario. Scegliere il tipo di aggregazione Media durante la configurazione della regola di avviso. Per altre informazioni sulle prestazioni del gateway ExpressRoute, vedere Informazioni sulle connessioni ExpressRoute nella rete WAN virtuale di Azure. |

| Creare una regola di avviso per i pacchetti ricevuti al secondo. |

I pacchetti al secondo monitorano il numero di pacchetti in ingresso che attraversano il gateway ExpressRoute della rete WAN virtuale. Potrebbe essere necessario ricevere un avviso se il numero di pacchetti al secondo sta per raggiungere il limite consentito per il numero di unità di scala configurate nel gateway. Scegliere il tipo di aggregazione Media durante la configurazione della regola di avviso. Scegliere un valore soglia vicino al numero massimo di pacchetti al secondo consentiti in base al numero di unità di scala del gateway. Per altre informazioni sulle prestazioni di ExpressRoute, vedere Informazioni sulle connessioni ExpressRoute nella rete WAN virtuale di Azure. È inoltre consigliabile impostare un avviso quando il numero di pacchetti al secondo è vicino a zero, in quanto potrebbe indicare un problema con il gateway o gli account del servizio gestito. |

| Creare una regola di avviso per il numero di route annunciate al peer. |

Conteggio delle route annunciate ai peer monitora il numero di route annunciate dal gateway ExpressRoute al router dell'hub virtuale e ai dispositivi Microsoft Enterprise Edge. È consigliabile aggiungere un filtro per selezionare solo i due peer BGP visualizzati come dispositivo ExpressRoute e creare un avviso per identificare quando il numero di route annunciate si avvicina al limite documentato di 1000. Ad esempio, configurare l'avviso da attivare quando il numero di route annunciate è maggiore di 950. È anche consigliabile configurare un avviso quando il numero di route annunciate ai dispositivi Microsoft Edge è zero per rilevare in modo proattivo eventuali problemi di connettività. Per aggiungere questi avvisi, selezionare la metrica Conteggio route annunciate ai peer e quindi selezionare l'opzione Aggiungi filtro e i dispositivi ExpressRoute. |

| Creare una regola di avviso per il numero di route apprese dal peer. |

Il numero di route apprese dai peer monitora il numero di route apprese dal gateway ExpressRoute dal router dell'hub virtuale e dal dispositivo Microsoft Enterprise Edge. È consigliabile aggiungere un filtro per selezionare solo i due peer BGP visualizzati come dispositivo ExpressRoute e creare un avviso per identificare quando il conteggio delle route apprese si avvicina al limite documentato di 4000 per SKU Standard e 10.000 per i circuiti SKU Premium. È anche consigliabile configurare un avviso quando il numero di route annunciate ai dispositivi Microsoft Edge è zero. Questo approccio può essere utile per rilevare quando l'ambiente locale interrompe le route pubblicitarie. |

| Creare una regola di avviso per una frequenza elevata nelle modifiche alle route. |

La frequenza delle modifiche delle route mostra la frequenza di modifica delle route apprese e annunciate da e verso i peer, inclusi altri tipi di rami, ad esempio VPN da sito a sito e VPN da punto a sito. Questa metrica offre visibilità quando un nuovo ramo o più circuiti vengono connessi/disconnessi. Questa metrica è uno strumento utile per identificare i problemi relativi agli annunci BGP, ad esempio flapling. È consigliabile impostare un avviso se l'ambiente è statico e le modifiche BGP non sono previste. Selezionare un valore sogliamaggiore di 1 e una granularità di aggregazione di 15 minuti per monitorare il comportamento BGP in modo coerente. Se l'ambiente è dinamico e le modifiche BGP sono spesso previste, è possibile scegliere di non impostare un avviso in caso contrario per evitare falsi positivi. Tuttavia, è comunque possibile prendere in considerazione questa metrica per l'osservabilità della rete. |

Hub virtuale

La sezione seguente è incentrata sugli avvisi basati sulle metriche per gli hub virtuali.

Elenco di controllo per la progettazione: avvisi delle metriche

- Creare una regola di avviso per lo stato del peer BGP

| Recommendation | Descrizione |

|---|---|

| Creare una regola di avviso per monitorare lo stato del peer BGP. | Selezionare la metrica Stato peer BGP durante la creazione della regola di avviso. Usando una soglia statica, scegliere il tipo di aggregazione media e configurare l'avviso da attivare ogni volta che il valore è minore di 1. Questo approccio consente di identificare quando il router dell'hub virtuale presenta problemi di connettività con ExpressRoute, VPN da sito a sito e gateway VPN da punto a sito distribuiti nell'hub. |

Firewall di Azure

Questa sezione dell'articolo è incentrata sugli avvisi basati sulle metriche. Firewall di Azure offre un elenco completo di metriche e log a scopo di monitoraggio. Oltre a configurare gli avvisi descritti nella sezione seguente, esplorare il modo in cui la cartella di lavoro di Firewall di Azure consente di monitorare Firewall di Azure. Esplorare anche i vantaggi della connessione dei log di Firewall di Azure a Microsoft Sentinel usando il connettore Firewall di Azure per Microsoft Sentinel.

Elenco di controllo per la progettazione: avvisi delle metriche

- Creare una regola di avviso per il rischio di esaurimento delle porte SNAT.

- Creare una regola di avviso per l'utilizzo eccessivo del firewall.

| Recommendation | Descrizione |

|---|---|

| Creare una regola di avviso per il rischio di esaurimento delle porte SNAT. | Firewall di Azure offre 2.496 porte SNAT per ogni indirizzo IP pubblico configurato per ogni istanza di scalabilità di macchine virtuali back-end. È importante stimare in anticipo il numero di porte SNAT che soddisfano i requisiti dell'organizzazione per il traffico in uscita verso Internet. In caso contrario, aumenta il rischio di esaurire il numero di porte SNAT disponibili in Firewall di Azure, causando potenzialmente errori di connettività in uscita. Usare la metrica di utilizzo delle porte SNAT per monitorare la percentuale di porte SNAT in uscita attualmente in uso. Creare una regola di avviso per questa metrica da attivare ogni volta che questa percentuale supera il 95% (a causa di un aumento imprevisto del traffico, ad esempio), in modo da poter agire di conseguenza configurando un indirizzo IP pubblico aggiuntivo nel Firewall di Azure o usando invece un gateway NAT di Azure. Usare il tipo di aggregazione Massima durante la configurazione della regola di avviso. Per altre informazioni su come interpretare la metrica di utilizzo delle porte SNAT, vedere Panoramica dei log e delle metriche di Firewall di Azure. Per altre informazioni su come ridimensionare le porte SNAT in Firewall di Azure, vedere Ridimensionare le porte SNAT con il gateway NAT di Azure. |

| Creare una regola di avviso per l'utilizzo eccessivo del firewall. | La velocità effettiva massima di Firewall di Azure varia a seconda dello SKU e delle funzionalità abilitate. Per altre informazioni sulle prestazioni del Firewall di Azure, vedere Prestazioni del Firewall di Azure. Potrebbe essere necessario ricevere un avviso se il firewall sta per raggiungere la velocità effettiva massima. È possibile risolvere la causa sottostante, perché questa situazione può influire sulle prestazioni del firewall. Creare una regola di avviso da attivare ogni volta che la metrica Velocità effettiva supera un valore che si avvicina alla velocità effettiva massima del firewall, se la velocità effettiva massima è di 30 Gbps, configurare ad esempio 25 Gbps come valore soglia. La metrica Velocità effettiva è espressa in bit/s. Scegliere il tipo di aggregazione Media quando si crea la regola di avviso. |

Avvisi sull'integrità risorse

È anche possibile configurare gli Avvisi di integrità risorse tramite Integrità dei servizi per le risorse seguenti. Questo approccio assicura di essere informati della disponibilità dell'ambiente della rete WAN virtuale. Gli avvisi consentono di risolvere se i problemi di rete sono dovuti all'immissione di uno stato non integro delle risorse di Azure, anziché ai problemi dell'ambiente locale. È consigliabile configurare gli avvisi quando lo stato della risorsa diventa danneggiato o non disponibile. Se lo stato della risorsa diventa danneggiato o non disponibile, è possibile analizzare se sono presenti picchi recenti nella quantità di traffico elaborato da queste risorse, le route annunciate a queste risorse o il numero di connessioni di succursale/rete virtuale create. Per altre informazioni sui limiti supportati nella rete WAN virtuale, vedere Limiti della rete WAN virtuale di Azure.

- Microsoft.Network/vpnGateways

- Microsoft.Network/expressRouteGateways

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualHubs

- Microsoft.Network/p2sVpnGateways

Contenuti correlati

- Per informazioni di riferimento sulle metriche, sui log e su altri valori importanti creati per la rete WAN virtuale, vedere Informazioni di riferimento sui dati di monitoraggio di Rete virtuale.

- Per informazioni generali sul monitoraggio delle risorse di Azure, vedere Monitoraggio delle risorse di Azure con Monitoraggio di Azure.