events

Microsoft Entra SSO と VEDA Cloud の統合

この記事では、VEDA Cloud と Microsoft Entra ID を統合する方法について説明します。 このアプリケーションを使用すると、Microsoft Entra ID を、VEDA HR Cloud ソリューションに対してユーザーを認証するための SAML IdP として機能させることができます。 VEDA Cloud を Microsoft Entra ID と統合すると、次のことができます。

- VEDA Cloud にアクセスできるユーザーを Microsoft Entra ID で制御します。

- ユーザーが自分の Microsoft Entra アカウントを使って VEDA Cloud に自動的にサインインできるように設定できます。

- 1 つの場所でアカウントを管理します。

VEDA Cloud 向けの Microsoft Entra シングル サインオンの構成とテストはテスト環境で実行します。 VEDA Cloud では、SP initiated シングル サインオンがサポートされます。

Microsoft Entra ID を VEDA Cloud と統合するには、次のものが必要です。

- Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール: アプリケーション管理者、クラウド アプリケーション管理者、アプリケーション所有者。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- VEDA Cloud でのシングル サインオン (SSO) が有効なサブスクリプション。

シングル サインオンの構成プロセスを開始する前に、Microsoft Entra ギャラリーから VEDA Cloud アプリケーションを追加する必要があります。 アプリケーションに割り当て、シングル サインオン構成をテストするには、テスト ユーザー アカウントが必要です。

Microsoft Entra アプリケーション ギャラリーから VEDA Cloud を追加して、VEDA Cloud でのシングル サインオンを構成します。 ギャラリーからアプリケーションを追加する方法の詳細については、クイック スタート: ギャラリーからのアプリケーションの追加に関する記事を参照してください。

「ユーザー アカウントを作成して割り当てる」の記事のガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てができます。 このウィザードには、シングル サインオン構成ウィンドウへのリンクも表示されます。 Microsoft 365 ウィザードの詳細をご覧ください。

Microsoft Entra シングル サインオンを有効にするには、次の手順を行います。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[VEDA Cloud]>[シングル サインオン] を参照します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] の鉛筆アイコンを選択して設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [識別子] ボックスに、次のいずれかのパターンで URL を入力します。

Identifier https://vedacustomers.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNINhttps://vedacustomersprod.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNINhttps://login.veda.net/<ID>/B2C_1A_VEDASIGNINb. [応答 URL] ボックスに、次のいずれかの形式で URL を入力します。

応答 URL https://vedacustomers.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNIN/samlp/sso/assertionconsumerhttps://vedacustomersprod.b2clogin.com/<CUSTOMER>/B2C_1A_VEDASIGNIN/samlp/sso/assertionconsumerhttps://login.veda.net/<ID>/B2C_1A_VEDASIGNIN/samlp/sso/assertionconsumerc. [サインオン URL] ボックスに、

https://<DOMAIN>.veda.net/<INSTANCE>のパターンを使用して URL を入力します。注意

これらは実際の値ではありません。 これらの値は、実際の識別子、応答 URL、サインオン URL で更新してください。 これらの値を取得するには、VEDA Cloud クライアント サポート チームにご連絡ください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

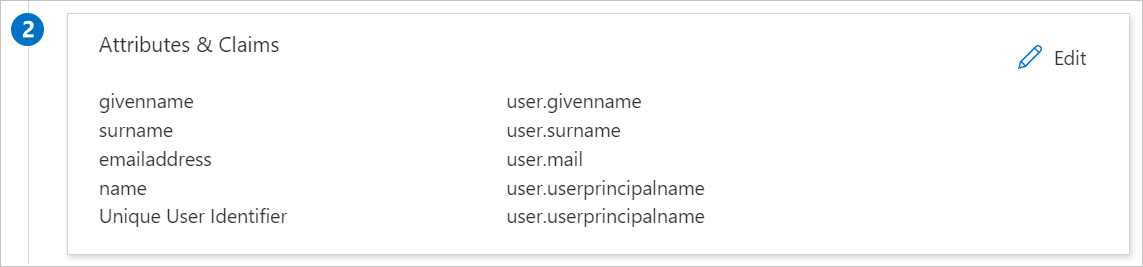

VEDA Cloud アプリケーションでは、特定の形式の SAML アサーションを受け取るため、SAML トークン属性の構成にカスタム属性マッピングを追加する必要があります。 次のスクリーンショットには、既定の属性一覧が示されています。

その他に、VEDA Cloud アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらの属性を示します。 これらの属性も値が事前に設定されますが、要件に従ってそれらの値を確認することができます。

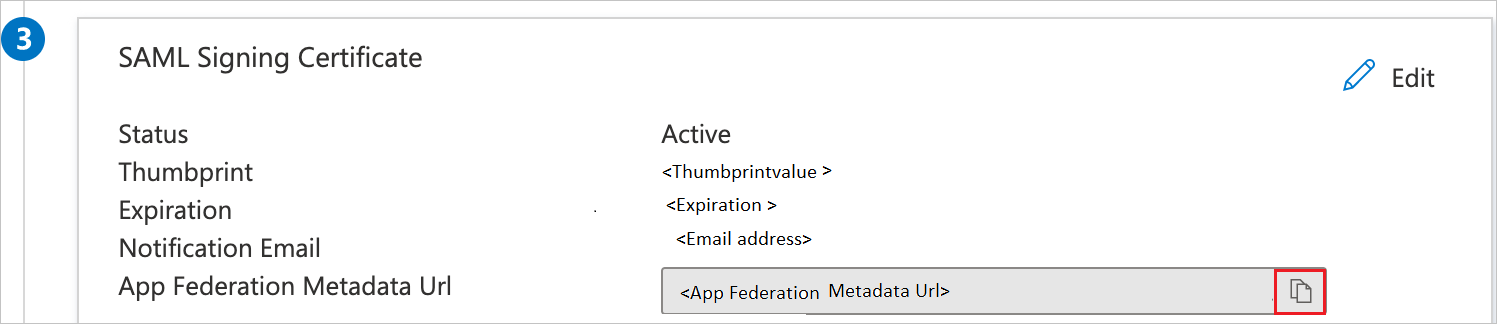

名前 ソース属性 displayName user.displayname [SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、[コピー] ボタンをクリックして [アプリのフェデレーション メタデータ URL] をコピーして、お使いのコンピューターに保存します。

VEDA Cloud 側にシングル サインオンを構成するには、[アプリのフェデレーション メタデータ URL] を VEDA Cloud サポート チームに送る必要があります。 サポート チームはこれを設定して、SAML SSO 接続が両方の側で正しく設定されるようにします。

このセクションでは、VEDA Cloud で Britta Simon というユーザーを作成します。 VEDA Cloud サポート チームと連携して、VEDA Cloud プラットフォームにユーザーを追加してください。 シングル サインオンを使用する前に、ユーザーを作成し、有効化する必要があります。

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[このアプリケーションをテストする] をクリックし、ログイン フローを開始できる VEDA Cloud のサインオン URL にリダイレクトされます。

VEDA Cloud のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [VEDA Cloud] タイルをクリックすると、VEDA Cloud のサインオン URL にリダイレクトされます。 詳細については、「Microsoft Entra のマイ アプリ」を参照してください。

VEDA Cloud を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Cloud App Security でセッション制御を強制する方法をご覧ください。

その他のリソース

トレーニング

モジュール

SSO 用エンタープライズ アプリの統合を実装し、監視する - Training

エンタープライズ アプリケーションを Azure ソリューションにデプロイして監視することで、セキュリティを確保できます。 オンプレミスおよびクラウドベースのアプリをユーザーにデプロイする方法について説明します。

認定資格

Microsoft Certified: Identity and Access Administrator Associate - Certifications

ID ソリューションの現代化、ハイブリッド ソリューションの実装、ID ガバナンスの実装を行う Microsoft Entra ID の機能を実証します。

ドキュメント

-

チュートリアル: Microsoft Entra と Lifesize Cloud との統合 - Microsoft Entra ID

Microsoft Entra ID と Lifesize Cloud. の間にシングル サインオンを構成する方法について学習します。

-

チュートリアル: Microsoft Entra SSO と Appaegis Isolation Access Cloud の統合 - Microsoft Entra ID

Microsoft Entra ID と Appaegis Isolation Access Cloud の間でシングル サインオンを構成する方法について説明します。

-

チュートリアル: Microsoft Entra SSO と CloudCords の統合 - Microsoft Entra ID

Microsoft Entra ID と CloudCords の間にシングル サインオンを構成する方法について説明します。