Geprivilegieerde toegangsimplementatie

Dit document begeleidt u bij het implementeren van de technische onderdelen van de strategie voor bevoegde toegang, waaronder beveiligde accounts, werkstations en apparaten en interfacebeveiliging (met beleid voor voorwaardelijke toegang).

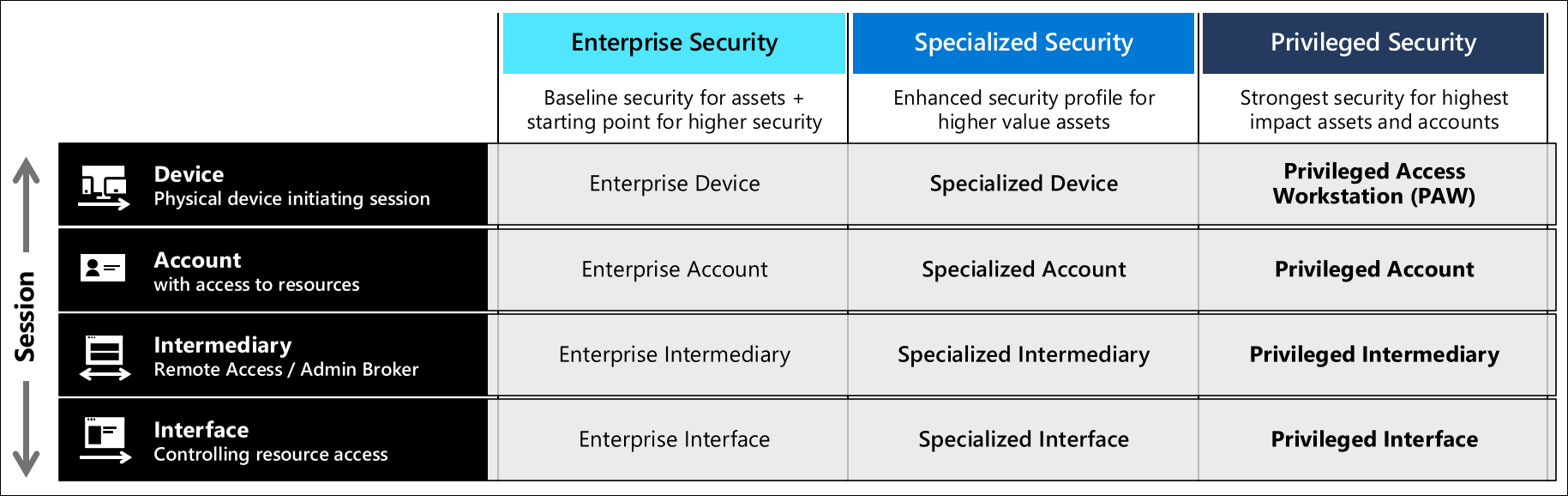

Met deze richtlijnen worden alle profielen voor alle drie beveiligingsniveaus ingesteld en moeten uw organisatierollen worden toegewezen op basis van de richtlijnen voor beveiligingsniveaus voor bevoegde toegang. Microsoft raadt aan deze te configureren in de volgorde die wordt beschreven in het plan voor snelle modernisering (RAMP)

Licentievereisten

Bij de concepten in deze handleiding wordt ervan uitgegaan dat u Microsoft 365 Enterprise E5 of een gelijkwaardig product hebt. Sommige van de aanbevelingen in deze handleiding kunnen worden geïmplementeerd met andere licenties. Zie Microsoft 365 Enterprise-licenties voor meer informatie.

Als u het inrichten van licenties wilt automatiseren, kunt u groepslicenties voor uw gebruikers overwegen.

Microsoft Entra-configuratie

Microsoft Entra ID beheert gebruikers, groepen en apparaten voor uw beheerderswerkstations. Schakel identiteitsservices en -functies in met een beheerdersaccount.

Wanneer u het beveiligde beheerdersaccount voor werkstations maakt, maakt u het account beschikbaar op uw huidige werkstation. Zorg ervoor dat u een bekend veilig apparaat gebruikt om deze initiële configuratie en alle globale configuraties uit te voeren. Als u de blootstelling aan aanvallen voor de eerste keer wilt verminderen, kunt u overwegen de richtlijnen te volgen om malware-infecties te voorkomen.

Meervoudige verificatie vereisen, ten minste voor uw beheerders. Zie Voorwaardelijke toegang: MFA vereisen voor beheerders voor implementatierichtlijnen.

Microsoft Entra-gebruikers en -groepen

Blader in Azure Portal naar Microsoft Entra ID>>New user.

Voer het volgende in:

- Naam : beveiligde werkstationgebruiker

-

Gebruikersnaam -

secure-ws-user@contoso.com - Beperkte beheerder van directoryrol - en selecteer de rol Intune-beheerder.

- Gebruikslocatie : bijvoorbeeld Verenigd Koninkrijk of uw gewenste locatie in de lijst.

Selecteer Maken.

Maak de gebruiker van de apparaatbeheerder.

Voer het volgende in:

- Naam - Beheerder van beveiligd werkstation

-

Gebruikersnaam -

secure-ws-admin@contoso.com - Beperkte beheerder van directoryrol - en selecteer de rol Intune-beheerder.

- Gebruikslocatie : bijvoorbeeld Verenigd Koninkrijk of uw gewenste locatie in de lijst.

Selecteer Maken.

Vervolgens maakt u vier groepen: Gebruikers van beveiligde werkstations, beheerders van beveiligde werkstations, noodonderbrekingsglass en beveiligde werkstationapparaten.

Blader in Azure Portal naar de nieuwe groep Microsoft Entra-id-groepen>.

Voor de gebruikersgroep van het werkstation wilt u mogelijk groepslicenties configureren om het inrichten van licenties voor gebruikers te automatiseren.

Voer voor de gebruikersgroep van het werkstation het volgende in:

- Groepstype - Beveiliging

- Groepsnaam - Gebruikers van beveiligd werkstation

- Lidmaatschapstype - Toegewezen

Voeg uw beveiligde werkstationgebruiker toe:

secure-ws-user@contoso.comU kunt alle andere gebruikers toevoegen die beveiligde werkstations gebruiken.

Selecteer Maken.

Voer voor de groep Bevoegde werkstationadministrators het volgende in:

- Groepstype - Beveiliging

- Groepsnaam - Beveiligde werkstationbeheerders

- Lidmaatschapstype - Toegewezen

Voeg uw beveiligde werkstationgebruiker toe:

secure-ws-admin@contoso.comU kunt alle andere gebruikers toevoegen die beveiligde werkstations beheren.

Selecteer Maken.

Voer voor de groep Emergency BreakGlass het volgende in:

- Groepstype - Beveiliging

- Groepsnaam - Emergency BreakGlass

- Lidmaatschapstype - Toegewezen

Selecteer Maken.

Voeg accounts voor noodtoegang toe aan deze groep.

Voer voor de groep werkstationapparaten het volgende in:

- Groepstype - Beveiliging

- Groepsnaam - Beveiligde werkstationapparaten

- Lidmaatschapstype - Dynamisch apparaat

-

Dynamische lidmaatschapsregels -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Selecteer Maken.

Microsoft Entra-apparaatconfiguratie

Opgeven wie apparaten kan toevoegen aan Microsoft Entra-id

Configureer de instelling voor uw apparaten in Active Directory zodat uw beheerbeveiligingsgroep apparaten aan uw domein kan koppelen. Ga als volgt te werk om deze instelling vanuit Azure Portal te configureren:

- Ga naar Apparaatinstellingen voor Microsoft Entra ID-apparaten>

- Kies Geselecteerd onder Gebruikers kunnen apparaten toevoegen aan Microsoft Entra-id en vervolgens de groep Beveiligd werkstationgebruikers selecteren.

Lokale beheerdersrechten verwijderen

Voor deze methode moeten gebruikers van de VIP-, DevOps- en Privileged-werkstations geen beheerdersrechten hebben op hun computers. Ga als volgt te werk om deze instelling vanuit Azure Portal te configureren:

- Ga naar Apparaatinstellingen voor Microsoft Entra ID-apparaten>

- Selecteer Geen onder Aanvullende lokale beheerders op aan Microsoft Entra gekoppelde apparaten.

Raadpleeg Hoe u de lokale beheerdersgroep beheert op apparaten die zijn toegevoegd aan Microsoft Entra voor meer informatie over het beheren van leden van de lokale beheerdersgroep.

Meervoudige verificatie vereisen om apparaten te koppelen

Om het proces van het toevoegen van apparaten aan Microsoft Entra ID verder te versterken:

- Ga naar Apparaatinstellingen voor Microsoft Entra ID-apparaten>

- Selecteer Ja onder Multi-Factor Authentication vereisen om apparaten te koppelen.

- Selecteer Opslaan.

Mobile Device Management configureren

Vanuit de Azure-portal:

- Blader naar Microsoft Entra ID>Mobility (MDM en MAM)>Microsoft Intune.

- Wijzig de instelling van het MDM-gebruikersbereik in Alles.

- Selecteer Opslaan.

Met deze stappen kunt u elk apparaat beheren met Microsoft Endpoint Manager. Zie Automatische inschrijving instellen voor Windows 10/11-apparatenvoor meer informatie. U maakt intune-configuratie- en nalevingsbeleid in een toekomstige stap.

Voorwaardelijke toegang van Microsoft Entra

Voorwaardelijke toegang van Microsoft Entra kan helpen bij het beperken van bevoegde beheertaken tot compatibele apparaten. Vooraf gedefinieerde leden van de groep Gebruikers van beveiligd werkstation zijn vereist voor het uitvoeren van meervoudige verificatie bij het aanmelden bij cloudtoepassingen. U kunt het beste accounts voor toegang tot noodgevallen uitsluiten van het beleid. Zie Toegangsaccounts voor noodgevallen beheren in Microsoft Entra ID voor meer informatie.

Voorwaardelijke toegang waardoor alleen beveiligde werkstations toegang kunnen krijgen tot Azure Portal

Organisaties moeten voorkomen dat bevoegde gebruikers vanaf niet-PAW-apparaten verbinding kunnen maken met cloudbeheerinterfaces, portals en PowerShell.

Als u wilt voorkomen dat onbevoegde apparaten toegang hebben tot cloudbeheerinterfaces, volgt u de richtlijnen in het artikel Voorwaardelijke toegang: Filters voor apparaten (preview). Het is essentieel dat tijdens het implementeren van deze functie die u overweegt, accountfunctionaliteit voor noodtoegang . Deze accounts mogen alleen worden gebruikt voor extreme gevallen en het account dat wordt beheerd via beleid.

Notitie

U moet een gebruikersgroep maken en uw gebruiker voor noodgevallen opnemen die het beleid voor voorwaardelijke toegang kan omzeilen. Voor ons voorbeeld hebben we een beveiligingsgroep met de naam Emergency BreakGlass

Deze beleidsset zorgt ervoor dat uw beheerders een apparaat moeten gebruiken dat een specifieke waarde voor het apparaatkenmerk kan presenteren, dat MFA is voldaan en dat het apparaat is gemarkeerd als compatibel door Microsoft Endpoint Manager en Microsoft Defender voor Eindpunt.

Organisaties moeten ook overwegen verouderde verificatieprotocollen in hun omgevingen te blokkeren. Zie het artikel Over het blokkeren van verouderde verificatieprotocollen voor meer informatie over het blokkeren van verouderde verificatieprotocollen: verouderde verificatie blokkeren voor Microsoft Entra-id met voorwaardelijke toegang.

Configuratie van Microsoft Intune

Byod weigeren voor apparaatinschrijving

In ons voorbeeld raden we aan dat BYOD-apparaten niet zijn toegestaan. Door Intune BYOD-inschrijving te gebruiken, kunnen gebruikers apparaten inschrijven die minder of niet worden vertrouwd. Het is echter belangrijk om te weten dat in organisaties met een beperkt budget voor het aanschaffen van nieuwe apparaten, het gebruik van bestaande hardwarevloot of het overwegen van niet-Windows-apparaten, rekening kan houden met de BYOD-functie in Intune om het Enterprise-profiel te implementeren.

De volgende richtlijnen configureren inschrijving voor implementaties die BYOD-toegang weigeren.

Inschrijvingsbeperkingen instellen die BYOD verhinderen

- Kies> in het > de inschrijvingsbeperkingen voor apparaten> en kies de standaardbeperking Alle gebruikers

- >bewerken selecteren

- Selecteer Blokkeren voor alle typen, behalve Windows MDM.

- Selecteer Blokkeren voor alle items in persoonlijk eigendom.

Een Autopilot-implementatieprofiel maken

Nadat u een apparaatgroep hebt gemaakt, moet u een implementatieprofiel maken om de Autopilot-apparaten te configureren.

Kies in het Microsoft Intune-beheercentrum de optie >

Voer het volgende in:

- Naam: implementatieprofiel voor beveiligd werkstation.

- Beschrijving: implementatie van beveiligde werkstations.

- Stel Alle doelapparaten converteren naar Autopilot in op Ja. Deze instelling zorgt ervoor dat alle apparaten in de lijst worden geregistreerd bij de Autopilot-implementatieservice. 48 uur toestaan voordat de registratie wordt verwerkt.

Selecteer Volgende.

-

Kies voor de implementatiemodus zelfimplementatie (preview). Apparaten met dit profiel zijn gekoppeld aan de gebruiker die het apparaat inschrijft. Tijdens de implementatie is het raadzaam om de functies voor de self-implementatiemodus te gebruiken om het volgende op te nemen:

- Hiermee wordt het apparaat ingeschreven bij de automatische MDM-inschrijving van Microsoft Entra in Intune en wordt alleen toegang tot een apparaat toegestaan totdat alle beleidsregels, toepassingen, certificaten en netwerkprofielen op het apparaat zijn ingericht.

- Gebruikersreferenties zijn vereist om het apparaat in te schrijven. Het is essentieel om te weten dat u met het implementeren van een apparaat in de modus Zelf implementeren laptops in een gedeeld model kunt implementeren. Er gebeurt geen gebruikerstoewijzing totdat het apparaat voor het eerst is toegewezen aan een gebruiker. Als gevolg hiervan worden gebruikersbeleid, zoals BitLocker, pas ingeschakeld als een gebruikerstoewijzing is voltooid. Zie geselecteerde profielen voor meer informatie over het aanmelden bij een beveiligd apparaat.

- Selecteer uw taal (regio), standaard gebruikersaccounttype.

-

Kies voor de implementatiemodus zelfimplementatie (preview). Apparaten met dit profiel zijn gekoppeld aan de gebruiker die het apparaat inschrijft. Tijdens de implementatie is het raadzaam om de functies voor de self-implementatiemodus te gebruiken om het volgende op te nemen:

Selecteer Volgende.

- Selecteer een bereiktag als u er vooraf een hebt geconfigureerd.

Selecteer Volgende.

Kies Toewijzingen>toewijzen aan>geselecteerde groepen. Kies Beveiligde werkstationapparaten in Groepen selecteren die u wilt opnemen.

Selecteer Volgende.

Selecteer Maken om het profiel te maken. Het Autopilot-implementatieprofiel is nu beschikbaar om toe te wijzen aan apparaten.

Apparaatinschrijving in Autopilot biedt een andere gebruikerservaring op basis van het apparaattype en de rol. In ons implementatievoorbeeld laten we een model zien waarin de beveiligde apparaten bulksgewijs worden geïmplementeerd en kunnen worden gedeeld, maar wanneer het voor het eerst wordt gebruikt, wordt het apparaat toegewezen aan een gebruiker. Zie Windows Autopilot-registratievoor meer informatie.

Pagina Status van inschrijving

Op de pagina Status van inschrijving (ESP) wordt de voortgang van de inrichting weergegeven nadat een nieuw apparaat is ingeschreven. Om ervoor te zorgen dat apparaten volledig zijn geconfigureerd voordat ze worden gebruikt, biedt Intune een middel om apparaatgebruik te blokkeren totdat alle apps en profielen zijn geïnstalleerd.

Paginaprofiel voor inschrijvingsstatus maken en toewijzen

- Kies in het Microsoft Intune-beheercentrum de paginaInschrijvingsstatus voor Windows-inschrijvingen>>>>

- Geef een naam en beschrijving op.

- Kies Maken.

- Kies het nieuwe profiel in de lijst statuspagina van de inschrijving.

- Stel de voortgang van de installatie van het app-profiel in op Ja.

- Stel apparaatgebruik blokkeren in totdat alle apps en profielen zijn geïnstalleerd op Ja.

- Kies Toewijzingen Selecteren >> kies

Secure Workstationgroep >>Opslaan selecteren. - Kies Instellingen> de instellingen die u wilt toepassen op dit profiel >Opslaan.

Windows Update configureren

Windows 10 up-to-date houden is een van de belangrijkste dingen die u kunt doen. Als u Windows in een veilige status wilt onderhouden, implementeert u een updatering om het tempo te beheren dat updates worden toegepast op werkstations.

Deze richtlijnen raden u aan een nieuwe updatering te maken en de volgende standaardinstellingen te wijzigen:

Kies in het Microsoft Intune-beheercentrum de optie Software-updates> voor apparaten.>

Voer het volgende in:

- Naam : updates voor door Azure beheerd werkstation

- Servicekanaal - Semi-Annual-kanaal

- Uitstel van kwaliteitsupdate (dagen) - 3

- Uitstelperiode voor onderdelenupdates (dagen) - 3

- Gedrag van automatische updates - Automatisch installeren en opnieuw opstarten zonder besturingselement voor eindgebruikers

- Voorkomen dat gebruikers Windows-updates onderbreken - Blokkeren

- Goedkeuring van de gebruiker vereisen om buiten werkuren opnieuw op te starten - vereist

- Gebruiker toestaan opnieuw op te starten (gepland opnieuw opstarten) - vereist

- Gebruikers overschakelen naar gepland opnieuw opstarten na automatisch opnieuw opstarten (dagen) - 3

- Herinnering voor gepland opnieuw opstarten uitstellen (dagen) - 3

- Deadline instellen voor opnieuw opstarten in behandeling (dagen) - 3

Selecteer Maken.

Voeg op het tabblad Toewijzingen de groep Beveiligde werkstations toe.

Zie Beleid-CSP - Bijwerken voor meer informatie over Windows Update-beleid.

Microsoft Defender voor Eindpunt Intune-integratie

Microsoft Defender voor Eindpunt en Microsoft Intune werken samen om beveiligingsschendingen te voorkomen. Ze kunnen ook de impact van schendingen beperken. Deze mogelijkheden bieden realtime detectie van bedreigingen en maken uitgebreide controle en logboekregistratie van de eindpuntapparaten mogelijk.

De integratie van Windows Defender voor Eindpunt en Microsoft Endpoint Manager configureren:

Kies In het Microsoft Intune-beheercentrum Eindpuntbeveiliging>.

In stap 1 onder Windows Defender ATP configureren selecteert u Windows Defender ATP verbinden met Microsoft Intune in het Windows Defender-beveiligingscentrum.

In het Windows Defender-beveiligingscentrum:

- Selecteer Geavanceerde functies voor>.

- Kies Aan voor microsoft Intune-verbinding.

- Selecteer Voorkeuren opslaan.

Nadat een verbinding tot stand is gebracht, gaat u terug naar Microsoft Endpoint Manager en selecteert u Vernieuwen bovenaan.

Stel Windows-apparaten versie(20H2) 19042.450 en hoger in op Windows Defender ATP op Aan.

Selecteer Opslaan.

Het apparaatconfiguratieprofiel maken om Windows-apparaten te onboarden

Meld u aan bij het Microsoft Intune-beheercentrum, kies >

Voor Platform selecteert u Windows 10 en hoger.

Voor profieltype selecteert u Eindpuntdetectie en -respons en selecteert u Vervolgens Maken.

Voer op de pagina Basisinformatie een PAW in - Defender voor Eindpunt in het veld Naam en Beschrijving (optioneel) voor het profiel en kies vervolgens Volgende.

Configureer op de pagina Configuratie-instellingen de volgende optie in Eindpuntdetectie en -antwoord:

Voorbeeld delen voor alle bestanden: retourneert of stelt de configuratieparameter microsoft Defender Advanced Threat Protection Sample Sharing in.

Onboarding van Windows 10-computers met Microsoft Endpoint Configuration Manager bevat meer informatie over deze Microsoft Defender ATP-instellingen.

Selecteer Volgende om de pagina Bereiktags te openen. Bereiktags zijn optioneel. Selecteer Volgende om door te gaan.

Selecteer op de pagina Toewijzingen de groep Beveiligd werkstation. Zie Gebruikers- en apparaatprofielen toewijzen voor meer informatie over het toewijzen van profielen.

Selecteer Volgende.

Kies Maken op de pagina Beoordelen en maken wanneer u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst wanneer u het beleidstype selecteert voor het profiel dat u hebt gemaakt. OK en maak vervolgens uw wijzigingen op, waardoor het profiel wordt gemaakt.

Zie Windows Defender Advanced Threat Protection voor meer informatie.

Werkstationprofielbeveiliging voltooien

Als u de beveiliging van de oplossing wilt voltooien, downloadt en voert u het juiste script uit. Zoek de downloadkoppelingen voor het gewenste profielniveau:

| Profiel | Downloadlocatie | Bestandsnaam |

|---|---|---|

| Enterprise | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Gespecialiseerd | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Gemachtigd | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Notitie

Het verwijderen van beheerdersrechten en -toegang, evenals toepassingsuitvoeringsbeheer (AppLocker) worden beheerd door de beleidsprofielen die worden geïmplementeerd.

Nadat het script is uitgevoerd, kunt u updates aanbrengen in profielen en beleidsregels in Intune. Met de scripts worden beleidsregels en profielen voor u gemaakt, maar u moet het beleid toewijzen aan de apparaatgroep Secure Workstations .

- Hier vindt u de Intune-apparaatconfiguratieprofielen die zijn gemaakt door de scripts: Microsoft Intune-apparaatconfiguratieprofielen>> in Azure Portal.>

- Hier vindt u het Intune-nalevingsbeleid voor apparaten dat is gemaakt door de scripts: Microsoft Intune-nalevingsbeleid>> voor apparaten in Azure Portal.>

Voer het Intune-script voor DeviceConfiguration_Export.ps1 gegevensexport uit vanuit de GitHub-opslagplaats DeviceConfiguration om alle huidige Intune-profielen te exporteren voor vergelijking en evaluatie van de profielen.

Regels instellen in het Endpoint Protection-configuratieprofiel voor Microsoft Defender Firewall

Windows Firewall-beleidsinstellingen zijn opgenomen in het Endpoint Protection-configuratieprofiel. Het gedrag van het beleid dat wordt toegepast in de volgende tabel.

| Profiel | Regels voor inkomend verkeer | Regels voor uitgaand verkeer | Samenvoeggedrag |

|---|---|---|---|

| Enterprise | Blokkeren | Toestaan | Toestaan |

| Gespecialiseerd | Blokkeren | Toestaan | Blokkeren |

| Gemachtigd | Blokkeren | Blokkeren | Blokkeren |

Enterprise: Deze configuratie is het meest missief omdat deze het standaardgedrag van een Windows-installatie weerspiegelt. Al het binnenkomende verkeer wordt geblokkeerd, met uitzondering van regels die expliciet zijn gedefinieerd in de lokale beleidsregels omdat het samenvoegen van lokale regels is ingesteld op toegestaan. Al het uitgaande verkeer is toegestaan.

Gespecialiseerd: deze configuratie is restrictiever omdat alle lokaal gedefinieerde regels op het apparaat worden genegeerd. Al het binnenkomende verkeer wordt geblokkeerd, inclusief lokaal gedefinieerde regels die het beleid bevat twee regels om Delivery Optimization naar behoren te laten functioneren. Al het uitgaande verkeer is toegestaan.

Bevoegd: al het binnenkomende verkeer wordt geblokkeerd, inclusief lokaal gedefinieerde regels die het beleid bevat twee regels om Delivery Optimization te laten functioneren zoals ontworpen. Uitgaand verkeer wordt ook geblokkeerd, afgezien van expliciete regels die DNS-, DHCP-, NTP-, NSCI-, HTTP- en HTTPS-verkeer toestaan. Deze configuratie vermindert niet alleen het kwetsbaarheid voor aanvallen dat door het apparaat wordt gepresenteerd aan het netwerk, maar beperkt de uitgaande verbindingen die het apparaat kan tot stand brengen tot alleen die verbindingen die nodig zijn voor het beheren van cloudservices.

| Regel | Richting | Actie | Toepassing/service | Protocol | Lokale poorten | Externe poorten |

|---|---|---|---|---|---|---|

| World Wide Web Services (HTTP Traffic-out) | Uitgaand | Toestaan | Alle | TCP | Alle poorten | 80 |

| World Wide Web Services (HTTPS Traffic-out) | Uitgaand | Toestaan | Alle | TCP | Alle poorten | 443 |

| Core Networking - Dynamic Host Configuration Protocol for IPv6(DHCPV6-Out) | Uitgaand | Toestaan | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Core Networking - Dynamic Host Configuration Protocol for IPv6(DHCPV6-Out) | Uitgaand | Toestaan | Dhcp | TCP | 546 | 547 |

| Core Networking - Dynamic Host Configuration Protocol voor IPv6 (DHCP-Out) | Uitgaand | Toestaan | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Core Networking - Dynamic Host Configuration Protocol voor IPv6 (DHCP-Out) | Uitgaand | Toestaan | Dhcp | TCP | 68 | 67 |

| Core Networking - DNS (UDP-Out) | Uitgaand | Toestaan | %SystemRoot%\system32\svchost.exe | UDP | Alle poorten | 53 |

| Core Networking - DNS (UDP-Out) | Uitgaand | Toestaan | Dnscache | UDP | Alle poorten | 53 |

| Basisnetwerken - DNS (TCP-out) | Uitgaand | Toestaan | %SystemRoot%\system32\svchost.exe | TCP | Alle poorten | 53 |

| Basisnetwerken - DNS (TCP-out) | Uitgaand | Toestaan | Dnscache | TCP | Alle poorten | 53 |

| NSCI-test (TCP-out) | Uitgaand | Toestaan | %SystemRoot%\system32\svchost.exe | TCP | Alle poorten | 80 |

| NSCI-test - DNS (TCP-out) | Uitgaand | Toestaan | NlaSvc | TCP | Alle poorten | 80 |

| Windows Time (UDP-Out) | Uitgaand | Toestaan | %SystemRoot%\system32\svchost.exe | TCP | Alle poorten | 80 |

| Windows Time Probe - DNS (UDP-Out) | Uitgaand | Toestaan | W32Time | UDP | Alle poorten | 123 |

| Delivery Optimization (TCP-In) | Inkomend | Toestaan | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Alle poorten |

| Delivery Optimization (TCP-In) | Inkomend | Toestaan | DoSvc | TCP | 7680 | Alle poorten |

| Delivery Optimization (UDP-In) | Inkomend | Toestaan | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Alle poorten |

| Delivery Optimization (UDP-In) | Inkomend | Toestaan | DoSvc | UDP | 7680 | Alle poorten |

Notitie

Er zijn twee regels gedefinieerd voor elke regel in de Microsoft Defender Firewall-configuratie. Als u de regels voor inkomend en uitgaand verkeer wilt beperken tot Windows-services, zoals DNS-client, zowel de servicenaam, DNSCache als het uitvoerbare pad, C:\Windows\System32\svchost.exe, moet worden gedefinieerd als afzonderlijke regel in plaats van één regel die mogelijk is met behulp van Groepsbeleid.

U kunt indien nodig aanvullende wijzigingen aanbrengen in het beheer van zowel binnenkomende als uitgaande regels voor uw toegestane en geblokkeerde services. Zie de firewallconfiguratieservice voor meer informatie.

URL-vergrendelingsproxy

Beperkend URL-verkeerbeheer omvat:

- Al het uitgaande verkeer weigeren, behalve geselecteerde Azure en Microsoft-services inclusief Azure Cloud Shell en de mogelijkheid om selfservice voor wachtwoordherstel toe te staan.

- Het bevoegde profiel beperkt de eindpunten op internet waarmee het apparaat verbinding kan maken met behulp van de volgende CONFIGURATIE van de URL-vergrendelingsproxy.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

De eindpunten die worden vermeld in de proxyOverride-lijst, zijn beperkt tot die eindpunten die nodig zijn om te verifiëren bij Microsoft Entra-id en toegang te krijgen tot Azure- of Office 365-beheerinterfaces. Als u wilt uitbreiden naar andere cloudservices, voegt u de beheer-URL toe aan de lijst. Deze benadering is ontworpen om de toegang tot het bredere internet te beperken om bevoegde gebruikers te beschermen tegen aanvallen op internet. Als deze benadering te beperkend wordt geacht, kunt u overwegen de volgende benadering te gebruiken voor de bevoorrechte rol.

Schakel Microsoft Defender voor Cloud Apps, URL's, lijst met beperkte URL's in op goedgekeurde URL's (maximaal toestaan)

In onze implementatie van rollen wordt aanbevolen dat voor enterprise- en gespecialiseerde implementaties, waarbij strikt weigeren van alle surfen op internet niet wenselijk is, dat het gebruik van de mogelijkheden van een cloudtoegangsbeveiligingsbroker (CASB) zoals Microsoft Defender voor Cloud Apps wordt gebruikt om de toegang tot riskante en twijfelachtige websites te blokkeren. De oplossing is een eenvoudige manier om toepassingen en websites te blokkeren die zijn gecureerd. Deze oplossing is vergelijkbaar met het verkrijgen van toegang tot de blokkeringslijst van sites zoals het Spamhaus Project die de Domeinblokkeringslijst (DBL) onderhoudt: een goede resource die moet worden gebruikt als een geavanceerde set regels die moeten worden geïmplementeerd voor blokkerende sites.

De oplossing biedt u:

- Zichtbaarheid: alle cloudservices detecteren; wijs elk een risicoclassificatie toe; alle gebruikers en niet-Microsoft-apps identificeren die zich kunnen aanmelden

- Gegevensbeveiliging: gevoelige informatie identificeren en beheren (DLP); reageren op classificatielabels op inhoud

- Bedreigingsbeveiliging: adaptief toegangsbeheer (AAC) aanbieden; gebruikers- en entiteitsgedragsanalyse (UEBA) bieden; malware beperken

- Naleving: rapporten en dashboards leveren om cloudgovernance te demonstreren; helpt bij de inspanningen om te voldoen aan vereisten voor gegevenslocatie en naleving van regelgeving

Schakel Defender voor Cloud-apps in en maak verbinding met Defender ATP om de toegang tot de riskante URL's te blokkeren:

- Stel in Microsoft Defender-beveiligingscentrum>> Geavanceerde functies Microsoft Defender voor Cloud Apps-integratie IN >

- Stel in Microsoft Defender-beveiligingscentrum>> Geavanceerde functies instellingen aangepaste netwerkindicatoren in >

- In Microsoft Defender voor Cloud App-portalinstellingen>> Microsoft Defender voor Eindpunt > App-toegang afdwingen selecteren

Lokale toepassingen beheren

Het beveiligde werkstation wordt verplaatst naar een echt beperkte status wanneer lokale toepassingen worden verwijderd, inclusief productiviteitstoepassingen. Hier voegt u Visual Studio Code toe om verbinding met Azure DevOps voor GitHub toe te staan om codeopslagplaatsen te beheren.

De Bedrijfsportal uw aangepaste apps configureren

Een door Intune beheerde kopie van de Bedrijfsportal biedt u on-demand toegang tot aanvullende hulpprogramma's die u naar gebruikers van de beveiligde werkstations kunt pushen.

In een beveiligde modus is de installatie van toepassingen beperkt tot beheerde toepassingen die worden geleverd door Bedrijfsportal. Voor het installeren van de Bedrijfsportal is echter toegang tot Microsoft Store vereist. In uw beveiligde oplossing voegt u de Windows 10-Bedrijfsportal-app toe en wijst u deze toe voor door Autopilot ingerichte apparaten.

Notitie

Zorg ervoor dat u de Bedrijfsportal-app toewijst aan de groep Apparaattags voor beveiligd werkstation die wordt gebruikt om het Autopilot-profiel toe te wijzen.

Toepassingen implementeren met Intune

In sommige situaties zijn toepassingen zoals Microsoft Visual Studio Code vereist op het beveiligde werkstation. Het volgende voorbeeld bevat instructies voor het installeren van Microsoft Visual Studio Code voor gebruikers in de beveiligingsgroep Secure Workstation Users.

Visual Studio Code wordt geleverd als een EXE-pakket, zodat het moet worden verpakt als een .intunewin indelingsbestand voor implementatie met behulp van Microsoft Endpoint Manager met behulp van het Microsoft Win32 Content Prep Tool.

Download het Microsoft Win32 Content Prep Tool lokaal naar een werkstation en kopieer het naar een map voor pakketten, bijvoorbeeld C:\Packages. Maak vervolgens een bron- en uitvoermap onder C:\Packages.

Microsoft Visual Studio Code verpakken

- Download het offline-installatieprogramma Visual Studio Code voor Windows 64-bits.

- Kopieer het gedownloade Visual Studio Code-exe-bestand naar

C:\Packages\Source - Open een PowerShell-console en navigeer naar

C:\Packages - Typ

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1 - Typ

Yhet type om de nieuwe uitvoermap te maken. Het intunewin-bestand voor Visual Studio Code wordt in deze map gemaakt.

VS Code uploaden naar Microsoft Endpoint Manager

- Blader in het Microsoft Endpoint Manager-beheercentrum naar Apps>toevoegen

- Kies onder App-type selecteren de Windows-app (Win32)

- Klik op App-pakketbestand selecteren, klik op Een bestand selecteren en selecteer vervolgens de

VSCodeUserSetup-x64-1.51.1.intunewinuitC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Klik op OK - Voer

Visual Studio Code 1.51.1het veld Naam in - Voer een beschrijving in voor Visual Studio Code in het veld Beschrijving

- Voer

Microsoft Corporationin het veld Publisher in - Download

https://jsarray.com/images/page-icons/visual-studio-code.pngen selecteer een afbeelding voor het logo. Selecteer Volgende - Voer

VSCodeSetup-x64-1.51.1.exe /SILENTin het opdrachtveld Installeren in - Voer

C:\Program Files\Microsoft VS Code\unins000.exein het opdrachtveld Verwijderen in - Selecteer Gedrag bepalen op basis van retourcodes in de vervolgkeuzelijst Apparaat opnieuw opstarten . Selecteer Volgende

- Selecteer 64-bits in de vervolgkeuzelijst besturingssysteemarchitectuur

- Selecteer Windows 10 1903 in de vervolgkeuzelijst Minimumbesturingssysteem . Selecteer Volgende

- Detectieregels handmatig configureren in de vervolgkeuzelijst Regels-indeling

- Klik op Toevoegen en selecteer Vervolgens Bestand in de vervolgkeuzelijst Regeltype

- Voer in

C:\Program Files\Microsoft VS Codehet veld Pad in - Voer

unins000.exein het veld Bestand of map in - Selecteer Bestand of map in de vervolgkeuzelijst, Selecteer OK en selecteer vervolgens Volgende

- Selecteer Volgende omdat er geen afhankelijkheden zijn voor dit pakket

- Selecteer Groep toevoegen onder Beschikbaar voor ingeschreven apparaten, groep Bevoegde gebruikers toevoegen. Klik op Selecteren om de groep te bevestigen. Selecteer Volgende

- Klik op Maken

PowerShell gebruiken om aangepaste apps en instellingen te maken

Er zijn enkele configuratie-instellingen die we aanbevelen, waaronder twee Aanbevelingen voor Defender voor Eindpunt die moeten worden ingesteld met behulp van PowerShell. Deze configuratiewijzigingen kunnen niet worden ingesteld via beleid in Intune.

U kunt Ook PowerShell gebruiken om de mogelijkheden voor hostbeheer uit te breiden. Het PAW-DeviceConfig.ps1-script van GitHub is een voorbeeldscript waarmee de volgende instellingen worden geconfigureerd:

- Internet Explorer wordt verwijderd

- PowerShell 2.0 wordt verwijderd

- Verwijdert Windows Mediaspeler

- Hiermee verwijdert u de client voor werkmappen

- XPS-afdrukken verwijderen

- Schakelt en configureert Sluimerstand

- Hiermee wordt registeroplossing geïmplementeerd om verwerking van DLL-regels voor AppLocker in te schakelen

- Hiermee worden registerinstellingen geïmplementeerd voor twee Microsoft Defender voor Eindpunt aanbevelingen die niet kunnen worden ingesteld met Endpoint Manager.

- Gebruikers verplichten om de locatie van een netwerk in te stellen

- Opslaan van netwerkreferenties voorkomen

- Wizard Netwerklocatie uitschakelen: voorkomt dat gebruikers netwerklocatie instellen als Privé en daarom het kwetsbaarheid voor aanvallen verhogen dat wordt weergegeven in Windows Firewall

- Hiermee configureert u Windows Time voor het gebruik van NTP en stelt u de automatische tijd-service in op Automatisch

- Hiermee downloadt en stelt u de bureaubladachtergrond in op een specifieke afbeelding om het apparaat eenvoudig te identificeren als een geschikt, bevoegd werkstation.

Het PAW-DeviceConfig.ps1-script van GitHub.

- Download het script [PAW-DeviceConfig.ps1] naar een lokaal apparaat.

- Blader naar de Microsoft Intune-apparaatconfiguratie van Microsoft>Intune-apparaatconfiguratie>>toevoegen. vProvide een naam voor het script en geef de scriptlocatie op.

- Selecteer Configureren.

- Stel Dit script uitvoeren in met de aanmeldingsreferenties op Nee.

- Selecteer OK.

- Selecteer Maken.

- Selecteer Toewijzingen>selecteren.

- Voeg de beveiligingsgroep Beveiligde werkstations toe.

- Selecteer Opslaan.

Uw implementatie valideren en testen met uw eerste apparaat

Bij deze inschrijving wordt ervan uitgegaan dat u een fysiek computerapparaat gebruikt. Het wordt aanbevolen om als onderdeel van het inkoopproces apparaten van oem, reseller, distributeur of partner te registreren in Windows Autopilot.

Voor het testen is het echter mogelijk om virtuele machines op te zetten als testscenario. Houd er echter rekening mee dat de inschrijving van apparaten die persoonlijk zijn gekoppeld, moet worden herzien om deze methode toe te staan om lid te worden van een client.

Deze methode werkt voor virtuele machines of fysieke apparaten die nog niet eerder zijn geregistreerd.

- Start het apparaat en wacht totdat het dialoogvenster gebruikersnaam wordt weergegeven

- Druk

SHIFT + F10om de opdrachtprompt weer te geven - Typ

PowerShellop Enter - Typ

Set-ExecutionPolicy RemoteSignedop Enter - Typ

Install-Script Get-WindowsAutopilotInfoop Enter - Typ

Yen klik op Enter om path-omgevingswijziging te accepteren - Typ

Yen klik op Enter om de NuGet-provider te installeren - Type

Yom de opslagplaats te vertrouwen - Type Uitvoeren

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv - Kopieer het CSV-bestand van de virtuele machine of het fysieke apparaat

Apparaten importeren in Autopilot

Ga in het Microsoft Endpoint Manager-beheercentrum naar Windows-apparaten>met Windows-inschrijvingsapparaten>>

Selecteer Importeren en kies uw CSV-bestand.

Wacht totdat het

Group Tagis bijgewerktPAWnaar en deProfile Statuswijziging inAssigned.Notitie

De groepstag wordt gebruikt door de dynamische groep Beveiligd werkstation om het apparaat lid te maken van de groep,

Voeg het apparaat toe aan de beveiligingsgroep Beveiligde werkstations .

Ga op het Windows 10-apparaat dat u wilt configureren naar >>Recovery.

- Kies Aan de slag onder Deze pc opnieuw instellen.

- Volg de aanwijzingen om het apparaat opnieuw in te stellen en opnieuw te configureren met het geconfigureerde profiel- en nalevingsbeleid.

Nadat u het apparaat hebt geconfigureerd, voert u een controle uit en controleert u de configuratie. Controleer of het eerste apparaat correct is geconfigureerd voordat u doorgaat met de implementatie.

Apparaten toewijzen

Als u apparaten en gebruikers wilt toewijzen, moet u de geselecteerde profielen toewijzen aan uw beveiligingsgroep. Alle nieuwe gebruikers die machtigingen voor de service nodig hebben, moeten ook worden toegevoegd aan de beveiligingsgroep.

Het gebruik van Microsoft Defender voor Eindpunt om beveiligingsincidenten te bewaken en erop te reageren

- Beveiligingsproblemen en onjuiste configuraties continu observeren en bewaken

- Gebruik Microsoft Defender voor Eindpunt om prioriteit te geven aan dynamische bedreigingen in het wild

- Correlatie van beveiligingsproblemen met EDR-waarschuwingen (eindpuntdetectie en -respons) stimuleren

- Het dashboard gebruiken om beveiligingsproblemen op machineniveau te identificeren tijdens onderzoeken

- Herstelbewerkingen naar Intune pushen

Configureer uw Microsoft Defender-beveiligingscentrum. Overzicht van het dashboard Bedreigings- en beveiligingsproblemenbeheer met behulp van richtlijnen.

Toepassingsactiviteit bewaken met Advanced Threat Hunting

Vanaf het gespecialiseerde werkstation is AppLocker ingeschakeld voor het bewaken van toepassingsactiviteiten op een werkstation. Defender voor Eindpunt legt standaard AppLocker-gebeurtenissen en Geavanceerde opsporingsquery's vast om te bepalen welke toepassingen, scripts, DLL-bestanden worden geblokkeerd door AppLocker.

Notitie

De profielen voor gespecialiseerde en bevoegde werkstations bevatten het AppLocker-beleid. Implementatie van het beleid is vereist voor het bewaken van toepassingsactiviteiten op een client.

Gebruik in het deelvenster Microsoft Defender-beveiligingscentrum Geavanceerde opsporing de volgende query om AppLocker-gebeurtenissen te retourneren

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Controleren

- Meer informatie over het beoordelen van uw blootstellingsscore

- Beveiligingsaanaanveling controleren

- Beveiligingsherstels beheren

- Eindpuntdetectie en -respons beheren

- Profielen bewaken met Intune-profielbewaking.