Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Als onderdeel van zero Trust-acceptatierichtlijnen wordt in dit artikel beschreven hoe u uw organisatie kunt beschermen tegen cyberaanvallen en hun mogelijke kosten- en reputatieverlies. Dit artikel maakt deel uit van de XDR-infrastructuur ( Prevent or reduce business damage from a breach business scenario) en richt zich op het creëren van een bedreigingsbeveiliging en een XDR-infrastructuur (eXtended detection and response) om cyberaanvallen in uitvoering te detecteren en te voorkomen en de bedrijfsschade van een inbreuk te minimaliseren.

Voor de elementen van het Assume breach-uitgangspunt van Zero Trust:

Analyse gebruiken om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren

Beschreven in dit artikel.

De impact beperken en toegang segmenteren

Beschreven in het artikel over het implementeren van beveiligingsinbreukpreventie en -herstelinfrastructuur .

End-to-end-versleuteling controleren

Beschreven in het artikel over het implementeren van beveiligingsinbreukpreventie en -herstelinfrastructuur .

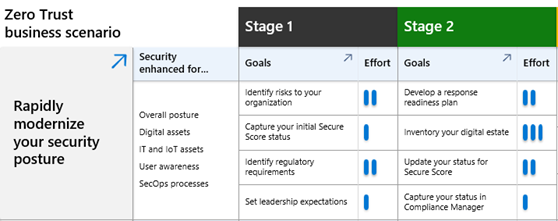

In dit artikel wordt ervan uitgegaan dat u uw beveiligingspostuur al hebt gemoderniseerd.

De acceptatiecyclus voor het implementeren van bedreigingsbeveiliging en XDR

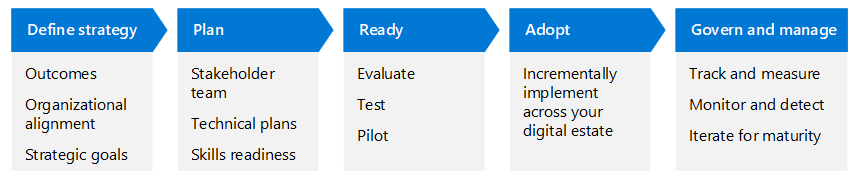

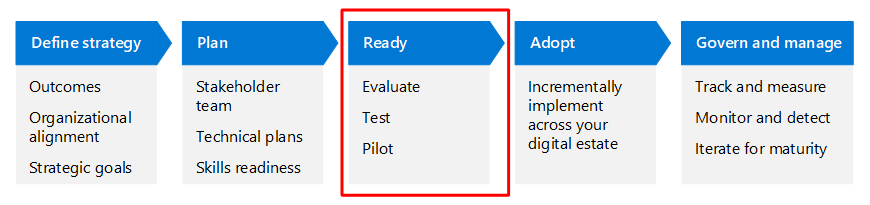

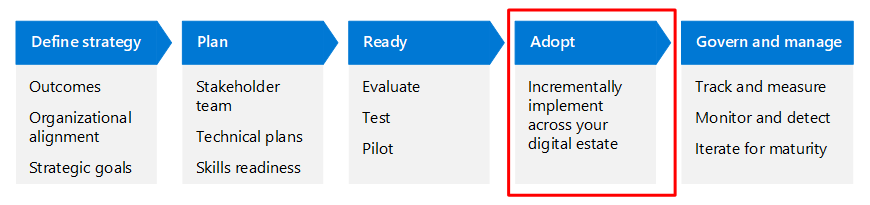

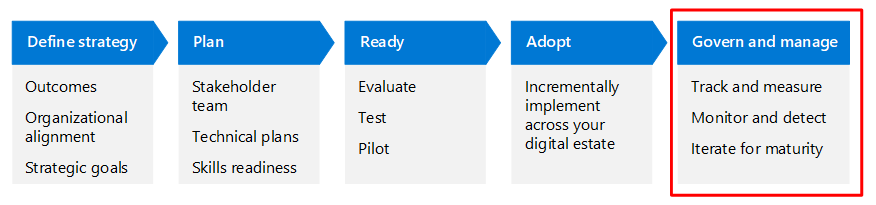

In dit artikel wordt uitgelegd hoe u bedreigingsbeveiliging en XDR-elementen van het bedrijfsscenario bedrijfsimpact door een inbreuk voorkomen of verminderen implementeert met behulp van dezelfde levenscyclusfasen als het Cloud Adoption Framework voor Azure: strategie definiëren, plannen, voorbereiden, adopteren, en beheren en besturen, maar aangepast voor Zero Trust.

De volgende tabel is een toegankelijke versie van de afbeelding.

| Strategie definiëren | Plannen | Klaar | Aannemen | Beheren en beheren |

|---|---|---|---|---|

| Resultaten Organisatie-uitlijning Strategische doelstellingen |

Belanghebbendenteam Technische plannen Gereedheid voor vaardigheden |

Evalueren Test Piloot |

Geleidelijk implementeren in uw gehele digitale infrastructuur | Bijhouden en meten Bewaken en detecteren Herhalen voor rijpheid |

Lees meer over de zero Trust-acceptatiecyclus in het overzicht van het Zero Trust-acceptatieframework.

Zie voor meer informatie over het bedrijfsscenario 'Bedrijfsschade voorkomen of verminderen door een inbreuk' het volgende:

- Het overzicht

- De aanvullende elementen van het implementeren van beveiligingsschendingspreventie en -herstelinfrastructuur

Strategiefase definiëren

De fase Strategie definiëren is essentieel om onze inspanningen te definiëren en te formaliseren. Het formaliseert de 'Waarom?' van dit scenario. In deze fase begrijpt u het scenario via bedrijfs-, IT-, operationele en strategische perspectieven. U definieert de resultaten waarmee succes in het scenario kan worden gemeten, waarbij u begrijpt dat beveiliging een incrementeel en iteratief traject is.

In dit artikel worden motivaties en resultaten voorgesteld die relevant zijn voor veel organisaties. Gebruik deze suggesties om de strategie voor uw organisatie te verfijnen op basis van uw unieke behoeften.

Redenen voor het implementeren van bedreigingsbeveiliging en XDR

De redenen voor het implementeren van bedreigingsbeveiliging en XDR zijn eenvoudig, maar verschillende onderdelen van uw organisatie hebben verschillende stimulansen voor dit werk. De volgende tabel bevat een overzicht van enkele van deze motivaties.

| Gebied | Motivaties |

|---|---|

| Bedrijfsbehoeften | Om de impact op of onderbreking van het vermogen van uw organisatie om normale bedrijfsactiviteiten uit te voeren te voorkomen, uzelf tegen losgeld te beschermen, de kosten van cyberverzekeringen te verlagen en wettelijke boetes te vermijden. |

| IT-behoeften | Om het SecOps-team (Security Operations) te helpen bij het maken en onderhouden van een geïntegreerde beveiligingshulpprogrammaset om de assets die belangrijk zijn voor het bedrijf te beveiligen. Integratie en rapportage moeten plaatsvinden over assetklassen en technologieën om de inspanning te verminderen die nodig is voor voorspelbare beveiligingsresultaten. |

| Operationele behoeften | Om uw bedrijfsprocessen in realtime te laten functioneren door proactieve detectie en reactie op aanvallen. |

| Strategische behoeften | Beperk aanvalsschade en kosten en behoud de reputatie van uw organisatie met klanten en partners. |

Resultaten voor het implementeren van bedreigingsbeveiliging en XDR

Door het algemene doel van Zero Trust toe te passen op 'nooit vertrouwen, altijd verifiëren' voegt u een aanzienlijke beveiligingslaag toe aan uw omgeving. Het is belangrijk om duidelijk te zijn over de resultaten die u verwacht te bereiken, zodat u de juiste balans tussen beveiliging voor alle betrokken teams kunt vinden. De volgende tabel bevat voorgestelde doelstellingen en resultaten voor het implementeren van bedreigingsbeveiliging en XDR.

| Doelstelling | Resultaat |

|---|---|

| Bedrijfsresultaten | Bescherming tegen bedreigingen resulteert in minimale kosten die verband houden met bedrijfsonderbreking, losgeldbetalingen of wettelijke boetes. |

| Bestuur | Bedreigingsbeveiliging en XDR-hulpprogramma's worden geïmplementeerd en SecOps-processen worden bijgewerkt voor het veranderende cyberbeveiligingslandschap, bedreigingen die worden aangetroffen en automatisering van incidentrespons. |

| Tolerantie van de organisatie | Tussen preventie en herstel van beveiligingsschending en proactieve bedreigingsbeveiliging kan uw organisatie snel herstellen van een aanval en toekomstige aanvallen van het type voorkomen. |

| Veiligheid | Bedreigingsbeveiliging is geïntegreerd in uw algemene beveiligingsvereisten en -beleid. |

Planfase

Acceptatieplannen zetten de principes van Zero Trust-strategie om in een uitvoerbaar plan. Uw collectieve teams kunnen het overstapplan gebruiken om hun technische inspanningen te begeleiden en deze af te stemmen op de bedrijfsstrategie van uw organisatie.

De motivaties en resultaten die u definieert, samen met uw leidinggevenden en teams, ondersteunen de 'Waarom?' voor uw organisatie en worden de North Star voor uw strategie. Vervolgens komt de technische planning om de doelstellingen te bereiken.

Technische acceptatie voor het implementeren van bedreigingsbeveiliging en XDR omvat:

Het instellen van de suite met XDR-hulpprogramma's van Microsoft voor het volgende:

Incidentrespons uitvoeren om aanvallen te detecteren en te wratten.

Proactief bedreigingen opsporen.

Automatisch bekende aanvallen detecteren en erop reageren.

Microsoft Defender XDR en Microsoft Sentinel integreren.

SecOps-processen en -procedures definiëren voor reactie en herstel van incidenten.

Het implementeren van bedreigingsbeveiliging en XDR omvat ook enkele gerelateerde activiteiten, waaronder:

- Gebruik de XDR-hulpprogramma's om zowel uw bedrijfskritieke als honeypot-resources te bewaken, die u hebt geïmplementeerd in het artikel over preventie van beveiligingsschending en herstel om aanvallers te lokken om hun aanwezigheid weer te geven voordat ze uw echte resources kunnen aanvallen.

- Het ontwikkelen van uw SecOps-team om op de hoogte te zijn van de nieuwste aanvallen en hun methoden.

Veel organisaties kunnen een vierfasenbenadering hanteren voor deze implementatiedoelstellingen, samengevat in de volgende tabel.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| XDR-hulpprogramma's inschakelen: - Defender voor Endpoint - Defender voor Office 365 - Microsoft Entra ID Protection - Defender for Identity (Bescherming voor Identiteit) - Defender voor Cloud Apps (Beveiliging voor Cloud-apps) Bedreigingen onderzoeken en erop reageren met Microsoft Defender XDR |

Defender for Cloud inschakelen Intern proces definiëren voor SecOps Bedrijfskritieke en honeypot-resources bewaken met XDR-hulpprogramma's |

Defender for IoT inschakelen Een Microsoft Sentinel-werkruimte ontwerpen en XDR-signalen opnemen Proactief zoeken naar bedreigingen |

SecOps ontwikkelen als discipline in uw organisatie Automatisering gebruiken om de belasting van uw SecOps-analisten te verminderen |

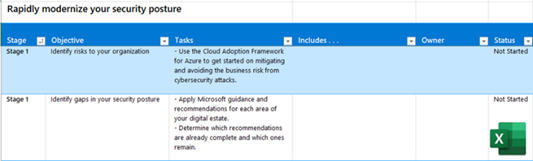

Als deze gefaseerde benadering werkt voor uw organisatie, kunt u het volgende gebruiken:

Deze downloadbare PowerPoint-diaserie om uw voortgang door deze fasen en doelstellingen voor leidinggevenden en andere belanghebbenden te presenteren en bij te houden. Dit is de dia voor dit bedrijfsscenario.

Deze Excel-werkmap om eigenaren toe te wijzen en uw voortgang voor deze fasen, doelstellingen en hun taken bij te houden. Dit is het werkblad voor dit bedrijfsscenario.

Inzicht in uw organisatie

Deze aanbevolen gefaseerde benadering voor technische implementatie kan helpen om context te geven aan de oefening van inzicht in uw organisatie.

Een basisstap in de levenscyclus van Zero Trust-acceptatie voor elk bedrijfsscenario omvat het inventariseren en bepalen van de huidige status van uw SecOps-team. Voor dit bedrijfsscenario moet u het volgende doen:

- Inventariseer uw huidige XDR-hulpprogramma's, hun integratie en het gebruik van automatisering voor incidentrespons.

- Controleer uw incidentrespons- en herstelprocedures en -processen.

- Bekijk de implementatie van uw honeypot-resources.

- Bepaal de gereedheidsstatus van uw beveiligingsanalisten en of ze aanvullende vaardighedentraining of -ontwikkeling nodig hebben.

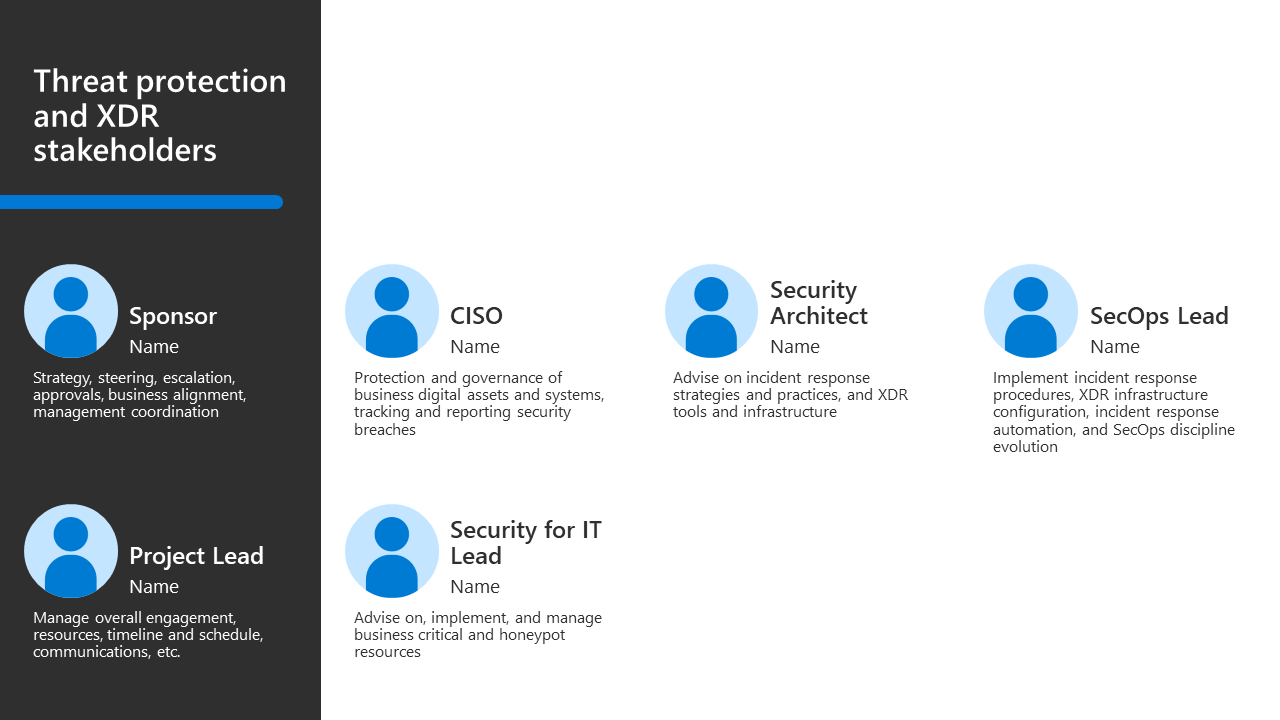

Organisatieplanning en -uitlijning

Het technische werk van het implementeren van bedreigingsbeveiliging en XDR valt onder het beveiligingsteam van uw organisatie dat verantwoordelijk is voor de detectie en reactie van bedreigingen. Dit wordt voornamelijk ondersteund door frontlinebeveiligingsanalisten die inzicht hebben in het huidige bedreigingslandschap en die XDR-hulpprogramma's kunnen gebruiken om snel een aanval te detecteren en erop te reageren.

Deze tabel bevat een overzicht van rollen die worden aanbevolen bij het bouwen van een sponsorship-programma en projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Programmaleiders en technische eigenaren | Verantwoordelijkheid |

|---|---|

| CISO, CIO of Directeur van Gegevensbeveiliging | Ondersteuning door uitvoerende sponsor |

| Programmaleider van Gegevensbeveiliging | Resultaten en samenwerking tussen teams stimuleren |

| Beveiligingsarchitect | Adviseren over strategieën en procedures voor reactie op incidenten, XDR-hulpprogramma's en -infrastructuur en SecOps-teamontwikkeling |

| SecOps-leider | Procedures voor het reageren op incidenten implementeren, configuratie van XDR-infrastructuur, automatisering van incidentrespons en de SecOps-discipline in uw organisatie |

| Beveiliging voor IT-lead | Adviseren over, implementeren en beheren van bedrijfskritieke en honeypot-resources |

De PowerPoint-presentatie met resources voor deze acceptatie-inhoud bevat de volgende dia met een belanghebbendeweergave die u kunt aanpassen voor uw eigen organisatie.

Gereedheid voor technische planning en vaardigheden

Voordat u aan het technische werk begint, raadt Microsoft aan om de mogelijkheden te leren kennen, hoe ze samenwerken en aanbevolen procedures voor het benaderen van dit werk.

Omdat Zero Trust uitgaat van een beveiligingsinbreuk, moet u zich voorbereiden op een inbreuk. Stel een framework voor inbreukreacties in op basis van NIST, ISO 27001, CIS of MITRE om de impact van een inbreuk of cyberaanval op uw organisatie te verlagen.

De volgende tabel bevat verschillende Microsoft-trainingsbronnen om uw beveiligingsteams te helpen vaardigheden te verwerven.

| Hulpbron | Beschrijving |

|---|---|

| Module: Incidenten beperken met Microsoft Defender XDR | Meer informatie over hoe de Microsoft Defender XDR-portal een uniforme weergave biedt van incidenten en waarschuwingen uit de Microsoft Defender XDR-serie producten. |

| Leertraject: Bedreigingen beperken met Microsoft Defender XDR | Analyseer bedreigingsgegevens tussen domeinen en herstel snel bedreigingen met ingebouwde indeling en automatisering in Microsoft Defender XDR. |

| Module: Uw betrouwbaarheid verbeteren met moderne werkwijzen voor bewerkingen: Reactie op incidenten | Hier vindt u informatie over de grondbeginselen van efficiënte incidentrespons en de Azure-hulpprogramma's die dat mogelijk maken. |

| Module: Training: Beheer van beveiligingsincidenten in Microsoft Sentinel | Meer informatie over Microsoft Sentinel-gebeurtenissen en -entiteiten en ontdek manieren om incidenten op te lossen. |

Fase 1

De implementatiedoelstellingen voor fase 1 omvatten het inschakelen van uw primaire Microsoft XDR-hulpprogramma's en het gebruik van Microsoft Defender XDR, waarmee de signalen van de hulpprogramma's in één portal worden geïntegreerd voor incidentrespons.

XDR-hulpprogramma's inschakelen

Begin met de kernsuite van XDR-hulpprogramma's om uw organisatie te beschermen tegen aanvallen op apparaten, identiteiten en cloudtoepassingen.

| Hulpbron | Beschrijving |

|---|---|

| Microsoft Defender voor Eindpunt | Een eindpuntbeveiligingsplatform voor ondernemingen om uw bedrijfsnetwerk te helpen geavanceerde bedreigingen tegen apparaten te voorkomen, te detecteren, te onderzoeken en erop te reageren, waaronder laptops, telefoons, tablets, pc's, toegangspunten, routers en firewalls. |

| Defender voor Office 365 | Een naadloze integratie in uw Microsoft 365- of Office 365-abonnement dat beschermt tegen bedreigingen in e-mail, koppelingen (URLS), bijlagen en samenwerkingshulpmiddelen. |

| Microsoft Entra ID-beveiliging | Helpt organisaties bij het detecteren, onderzoeken en oplossen van identiteitsrisico's. Deze identiteitsrisico's kunnen verder worden ingevoerd in hulpprogramma's zoals voorwaardelijke toegang van Entra om toegangsbeslissingen te nemen of terug te gaan naar een SIEM-hulpprogramma (Security Information and Event Management) voor verder onderzoek en correlatie. |

| Defender for Identity | Maakt gebruik van signalen van zowel on-premises Active Directory- als cloudidentiteiten om u te helpen geavanceerde bedreigingen die zijn gericht op uw organisatie beter te identificeren, te detecteren en te onderzoeken. |

| Defender voor Cloud-apps | Biedt volledige beveiliging voor SaaS-toepassingen, waarmee u uw cloud-app-gegevens kunt bewaken en beveiligen. |

Bedreigingen onderzoeken en erop reageren met Microsoft Defender XDR

Nu u de primaire XDR-hulpprogramma's hebt ingeschakeld, kunt u Microsoft Defender XDR en de bijbehorende portal gebruiken om waarschuwingen en incidenten te analyseren en incidentreacties uit te voeren op verdachte cyberaanvallen.

| Hulpbron | Beschrijving |

|---|---|

| Microsoft 365 XDR integreren in uw beveiligingsbewerkingen | Plan zorgvuldig uw integratie met uw SecOps-team om het dagelijkse bewerkingen en levenscyclusbeheer van de hulpprogramma's in Microsoft Defender XDR te optimaliseren. |

| Reactie op incidenten met de Microsoft Defender XDR | Microsoft Defender XDR gebruiken om waarschuwingen en incidenten te analyseren en best practices op te nemen in uw SecOps-procedures en -processen. |

| Incidenten onderzoeken met Microsoft Defender XDR | Hoe u de waarschuwingen analyseert die van invloed zijn op uw netwerk, begrijpt wat ze betekenen en het bewijs verzamelen, zodat u een effectief herstelplan kunt opstellen. |

| Module: Incidenten beperken met Microsoft Defender XDR | Meer informatie over hoe de Microsoft Defender XDR-portal een uniforme weergave biedt van incidenten en waarschuwingen uit de Microsoft Defender XDR-serie producten. |

| Leertraject: Bedreigingen beperken met Microsoft Defender XDR | Analyseer bedreigingsgegevens tussen domeinen en herstel snel bedreigingen met ingebouwde indeling en automatisering in Microsoft Defender XDR. |

Fase 2

In deze fase schakelt u extra XDR-hulpprogramma's in voor Azure- en on-premises resources, maakt of bijwerkt u uw SecOps-processen en -procedures voor Microsoft-bedreigingsbeveiliging en XDR-services en bewaakt u uw bedrijfskritieke en honeypot-resources om cyberaanvallers vroeg in de inbreuk te detecteren.

Microsoft Defender voor Cloud inschakelen

Microsoft Defender voor Cloud is een cloudeigen platform voor toepassingsbeveiliging (CNAPP) dat is ontworpen om cloudtoepassingen te beschermen tegen verschillende cyberbedreigingen en beveiligingsproblemen. Gebruik Microsoft Defender voor Cloud voor bescherming en beveiliging van Azure, hybride cloud en on-premises workloads.

| Hulpbron | Beschrijving |

|---|---|

| Microsoft Defender voor de Cloud | Ga aan de slag met de documentatieset. |

| Beveiligingswaarschuwingen en incidenten voor Microsoft Defender voor Cloud | Gebruik Microsoft Defender voor Cloud Security om incidentrespons uit te voeren voor uw Azure-, hybride cloud- en on-premises workloads. |

| Module: Beveiligingswaarschuwingen herstellen met Microsoft Defender voor Cloud | Meer informatie over het opsporen van bedreigingen en het oplossen van risico's voor uw Azure-, hybride cloud- en on-premises workloads. |

| Leertraject: Bedreigingen beperken met Behulp van Microsoft Defender voor Cloud | Meer informatie over het detecteren, onderzoeken en reageren op geavanceerde bedreigingen in uw Azure-, hybride cloud- en on-premises workloads. |

Intern proces definiëren voor SecOps

Zorg ervoor dat de Microsoft XDR-hulpprogramma's zijn geïntegreerd in uw SecOps-processen en -procedures.

| Hulpbron | Beschrijving |

|---|---|

| Overzicht incident respons | Proactief actieve aanvalscampagnes in uw organisatie onderzoeken en herstellen. |

| Planning van reactie op incidenten | Gebruik dit artikel als controlelijst om uw SecOps-team voor te bereiden om te reageren op cyberbeveiligingsincidenten. |

| Veelvoorkomende playbooks voor reactie op aanval incidenten | Gebruik deze artikelen voor gedetailleerde richtlijnen over veelvoorkomende aanvalsmethoden die kwaadwillende gebruikers elke dag gebruiken. |

| Microsoft 365 XDR integreren in uw beveiligingsbewerkingen | Plan zorgvuldig uw integratie met uw SecOps-team om de dagelijkse bewerkingen en hulpprogramma's voor levenscyclusbeheer in Microsoft Defender XDR te optimaliseren. |

| Zes tabletopoefeningen om uw cyberbeveiligingsteam voor te bereiden | Gebruik deze oefeningen van het Center for Internet Security (CIS) om uw SecOps-team voor te bereiden. |

Bedrijfskritieke en honeypot-resources bewaken met XDR-hulpprogramma's

Uw geïmplementeerde honeypot-resources fungeren als doelwit voor cyberaanvallen en kunnen worden gebruikt om hun activiteiten vroeg te detecteren voordat ze naar echte doelen gaan en bedrijfsschade veroorzaken. Richt u op uw bedreigingsdetectie en opsporing op het bewaken van zowel uw bedrijfskritieke als honeypot-resources.

| Hulpbron | Beschrijving |

|---|---|

| Reactie op incidenten met de Microsoft Defender XDR | Gebruik Microsoft Defender XDR om incidenten te herkennen met waarschuwingen die van invloed zijn op uw bedrijfskritieke en honeypot-resources. |

| Beveiligingswaarschuwingen en incidenten voor Microsoft Defender voor Cloud | Gebruik Microsoft Defender voor Cloud om te zoeken naar waarschuwingen die worden geactiveerd door geavanceerde detecties voor uw bedrijfskritieke en honeypot-resources, zoals Azure, hybride cloud en on-premises workloads. |

Fase 3

In deze fase schakelt u Defender for IoT in, integreert u Microsoft Defender XDR met Microsoft Sentinel en gebruikt u vervolgens de gecombineerde bedreigingsbeveiliging en XDR-infrastructuur om proactief op bedreigingen te zoeken.

Defender for IoT inschakelen

Internet of Things (IoT) ondersteunt miljarden verbonden apparaten die gebruikmaken van zowel operationele technologie (OT) als IoT-netwerken. IoT-/OT-apparaten en -netwerken worden vaak gebouwd met behulp van gespecialiseerde protocollen en kunnen operationele uitdagingen op het gebied van beveiliging prioriteren. Microsoft Defender voor IoT is een geïntegreerde beveiligingsoplossing die speciaal is gebouwd om IoT- en OT-apparaten, beveiligingsproblemen en bedreigingen te identificeren.

| Hulpbron | Beschrijving |

|---|---|

| Microsoft Defender voor IoT | Ga aan de slag met de documentatieset. |

| Module: Inleiding tot Microsoft Defender voor IoT | Meer informatie over Defender for IoT-onderdelen en -functies en hoe deze ondersteuning bieden voor beveiliging van OT- en IoT-apparaten. |

| Leertraject: De beveiliging van IoT-oplossingen verbeteren met Behulp van Microsoft Defender for IoT | Meer informatie over beveiligingsoverwegingen die van toepassing zijn op elk niveau van de IoT-oplossing en de Azure-services en -hulpprogramma's die kunnen worden geconfigureerd om beveiligingsproblemen vanaf het begin te verhelpen. |

Een Microsoft Sentinel-werkruimte ontwerpen en XDR-signalen opnemen

Microsoft Sentinel is een cloudeigen oplossing die mogelijkheden biedt voor security information and event management (SIEM) en security orchestration, automation and response (SOAR). Samen bieden Microsoft Sentinel en Microsoft Defender XDR een uitgebreide oplossing om uw organisatie te beschermen tegen moderne cyberaanvallen.

| Hulpbron | Beschrijving |

|---|---|

| Microsoft Sentinel en Microsoft Defender XDR implementeren voor Zero Trust | Ga aan de slag met deze oplossingsdocumentatie die ook Zero Trust-principes bevat. |

| Module: Microsoft Defender XDR verbinden met Microsoft Sentinel | Meer informatie over de configuratieopties en gegevens van Microsoft Sentinel-connectors voor Microsoft Defender XDR. |

| Uw Microsoft Sentinel-werkruimte ontwerpen | Meer informatie over het ontwerpen en implementeren van Microsoft Sentinel-werkruimten. |

| Gegevensbronnen opnemen en incidentdetectie configureren in Microsoft Sentinel | Leer hoe u gegevensconnectors configureert voor het invoeren van gegevens in uw Microsoft Sentinel-werkruimte. |

| Module: Gegevens verbinden met Microsoft Sentinel met behulp van gegevensconnectors | Bekijk een overzicht van de beschikbare gegevensconnectors voor Microsoft Sentinel. |

Proactief zoeken naar bedreigingen

Nu uw XDR- en SIEM-infrastructuur is geïmplementeerd, kan uw SecOps-team het initiatief nemen en proactief zoeken naar bedreigingen die in uw omgeving worden uitgevoerd in plaats van reactief te reageren op aanvallen die al schade hebben veroorzaakt.

| Hulpbron | Beschrijving |

|---|---|

| Proactief bedreigingen opsporen met geavanceerde opsporing in Microsoft Defender XDR | Ga aan de slag met de documentatieset voor opsporing van bedreigingen met Microsoft Defender XDR. |

| Bedreigingen opsporen met Microsoft Sentinel | Ga aan de slag met de documentatieset voor opsporing van bedreigingen met Microsoft Sentinel. |

| Module: Opsporing van bedreigingen met Microsoft Sentinel | Leer hoe u proactief bedreigingsgedrag kunt identificeren met behulp van Microsoft Sentinel-query's. |

Fase 4

In deze fase ontwikkelt u SecOps als discipline in uw organisatie en gebruikt u de mogelijkheden van Microsoft Defender XDR en Microsoft Sentinel om incidentreacties voor bekende of eerdere aanvallen te automatiseren.

SecOps ontwikkelen als discipline in uw organisatie

Meerdere complexe schadelijke gebeurtenissen, kenmerken en contextuele informatie omvatten geavanceerde cyberbeveiligingsaanvallen. Het identificeren en bepalen welke van deze activiteiten als verdacht worden aangemerkt, kan een uitdagende taak zijn. Uw kennis van bekende kenmerken en abnormale activiteiten die specifiek zijn voor uw branche, is fundamenteel in het weten wanneer u moet bepalen of een waargenomen gedrag verdacht is.

Als u uw SecOps-team en -discipline verder wilt ontwikkelen dan de dagelijkse taken van incidentrespons en herstel, moeten specialisten of senior leden het grotere bedreigingslandschap begrijpen en die kennis in het hele team verspreiden.

| Hulpbron | Beschrijving |

|---|---|

| Bedreigingsanalyse in Microsoft Defender XDR | Gebruik het dashboard bedreigingsanalyse in de Microsoft Defender XDR-portal (hiervoor is aanmelding vereist) voor rapporten die het meest relevant zijn voor uw organisatie. |

| Microsoft Defender Threat Intelligence (Defender TI) | Gebruik dit ingebouwde platform om triage, incidentrespons, opsporing van bedreigingen, beveiligingsbeheer en analisten voor cyberbedreigingen te stroomlijnen bij het uitvoeren van analyse van bedreigingsinfrastructuur en het verzamelen van bedreigingsinformatie. |

| Microsoft-beveiligingsblog | Download de nieuwste informatie over beveiligingsrisico's en nieuwe functies en updates voor Microsoft Defender XDR en Microsoft Sentinel. |

Automatisering gebruiken om de belasting van uw SecOps-analisten te verminderen

Gebruik de mogelijkheden van Microsoft Defender XDR en Microsoft Sentinel om incidentrespons te automatiseren om bekende en verwachte incidenten te detecteren en te herstellen en om uw SecOps-team beter te richten op onverwachte aanvallen en nieuwe aanvalsmethoden.

| Hulpbron | Beschrijving |

|---|---|

| Geautomatiseerd onderzoek en antwoord in Microsoft Defender XDR | Ga aan de slag met de microsoft Defender XDR-documentatieset. |

| Mogelijkheden voor geautomatiseerd onderzoek en herstel configureren | Voor aanvallen op apparaten gaat u aan de slag met de documentatieset van Microsoft Defender voor Eindpunt. |

| Reactie op bedreigingen automatiseren met playbooks in Microsoft Sentinel | Ga aan de slag met de documentatieset voor het gebruik van playbooks in Microsoft Sentinel. |

Plan voor cloudadoptie

Een acceptatieplan is een essentiële vereiste voor een succesvolle cloudimplementatie. Belangrijke kenmerken van een geslaagd acceptatieplan voor het implementeren van bedreigingsbeveiliging en XDR zijn:

- Strategie en planning worden uitgelijnd: Wanneer u uw plannen voor testen, testen en implementeren van bedreigingsbeveiliging en herstelmogelijkheden voor aanvallen in uw on-premises en cloudinfrastructuur opgeeft, moet u uw strategie en doelstellingen opnieuw bekijken om ervoor te zorgen dat uw plannen zijn afgestemd. Dit omvat prioriteits- en doelmijlpalen van doelen voor aanvalsdetectie en -respons en het gebruik van automatisering.

- Het plan is iteratief: Wanneer u begint met het implementeren van uw plan, leert u veel dingen over uw XDR-omgeving en de hulpprogramma's die u gebruikt. Bekijk in elke fase van de implementatie uw resultaten in vergelijking met de doelstellingen en verfijn de plannen. Dit kan bijvoorbeeld het opnieuw bekijken van eerder werk omvatten om procedures en beleidsregels af te stemmen.

- Het trainen van uw SecOps-personeel is goed gepland: Van uw beveiligingsarchitecten tot uw frontline-beveiligingsanalisten wordt iedereen getraind om succesvol te zijn met hun verantwoordelijkheden voor bedreigingsbeveiliging, detectie, risicobeperking en herstel.

Zie Plan voor cloudimplementatie voor meer informatie van het Cloud Adoption Framework voor Azure.

Gereed fase

Gebruik de resources in dit artikel om prioriteit te geven aan uw plan. Het werk van het implementeren van bedreigingsbeveiliging en XDR vertegenwoordigt een van de lagen in uw implementatiestrategie voor Zero Trust met meerdere lagen.

De gefaseerde benadering die in dit artikel wordt aanbevolen, omvat het trapsgewijze werken tegen bedreigingen op een methodische manier in uw digitale activa. In deze fase gaat u terug naar deze elementen van het plan om er zeker van te zijn dat alles klaar is om te gaan:

- Uw SecOps-team wordt geïnformeerd dat wijzigingen in hun reactieprocessen voor incidenten voor Microsoft Defender XDR en Microsoft Sentinel binnenkort worden doorgevoerd

- Uw SecOps-team wordt geïnformeerd over documentatie en trainingsbronnen

- Opsporingsprocedures en richtlijnen en automatiseringstechnieken voor bedreigingen zijn gereed voor gebruik door analisten

- Uw honeypot-resources zijn aanwezig

In de planningsfase is de kloof tussen wat u hebt en waar u wilt zijn gedemonstreerd. Gebruik deze fase om XDR-hulpprogramma's en hun gebruik te implementeren en te testen. SecOps-teamleiders kunnen bijvoorbeeld het volgende doen:

- XDR-hulpprogramma's inschakelen en gebruiken voor Microsoft Defender XDR om incidentreacties uit te voeren op huidige aanvallen

- Configureer de integratie van Microsoft Defender XDR en Microsoft Sentinel met behulp van gegevensconnectors en werkruimtes.

- De procedures en processen van het SecOps-team definiëren of verfijnen

- Bedreigingen opsporen en testen voor proactieve identificatie van bedreigingen en automatisering om bekende aanvallen te detecteren en te herstellen

Fase adopteren

Microsoft raadt een trapsgewijze, iteratieve benadering aan voor het implementeren van bedreigingsbeveiliging en XDR. Hiermee kunt u uw strategie en beleid verfijnen terwijl u de nauwkeurigheid van de resultaten verhoogt. U hoeft niet te wachten totdat één fase is voltooid voordat u begint met de volgende. Uw resultaten zijn effectiever als u elementen van elke fase implementeert als u onderweg itereert.

De Adopt-fase moet de volgende belangrijkste elementen bevatten:

- Microsoft Defender XDR onderdeel maken van uw doorlopende dagelijkse reactiewerkstroom voor incidenten in uw SecOps-team.

- De functies van Microsoft Sentinel gebruiken met Microsoft Defender XDR-integratie.

- Automatisering implementeren om bekende aanvallen aan te pakken, uw SecOps-team vrij te maken om opsporing van bedreigingen uit te voeren en de discipline van uw team te ontwikkelen om vooruit te denken en voorbereid te zijn op nieuwe trends in cyberaanvallen

Fasen sturen en beheren

Governance van de mogelijkheid van uw organisatie om aanvallen te detecteren met een bedreigingsbeveiliging en XDR-infrastructuur is een iteratief proces. Door zorgvuldig uw implementatieplan te maken en uit te rollen in uw SecOps-team, hebt u een basis gemaakt. Gebruik de volgende taken om u te helpen bij het bouwen van uw eerste governanceplan voor deze basis.

| Doelstelling | Opdrachten |

|---|---|

| Bijhouden en meten | Wijs eigenaren toe voor kritieke acties en verantwoordelijkheden, zoals procedures voor het reageren op incidenten, het verzamelen en verspreiden van dreigingsinformatie, en het onderhoud van automatisering. Maak bruikbare plannen met datums en planningen voor elke actie. |

| Bewaken en detecteren | Beveiligingsrisico's beheren met Microsoft Defender XDR en Microsoft Sentinel, met automatisering voor veelvoorkomende of eerdere aanvallen. |

| Herhalen voor rijpheid | Evalueert voortdurend risico's en het cyberdreigingslandschap en breng wijzigingen aan in SecOps-procedures, -verantwoordelijkheden, -beleid en -prioriteiten. |

Volgende stappen

Voor dit bedrijfsscenario:

- Bedrijfsschade voorkomen of verminderen door een inbreuk

- Beveiligingsinbreukpreventie en -herstelinfrastructuur implementeren

Aanvullende artikelen in het Zero Trust Adoption Framework:

- Overzicht van zero Trust Adoption Framework

- Uw beveiligingspostuur snel moderniseren

- Extern en hybride werk beveiligen

- Gevoelige bedrijfsgegevens identificeren en beveiligen

- Voldoen aan wettelijke en nalevingsvereisten

Resources voor het bijhouden van voortgang

Voor een van de Zero Trust-bedrijfsscenario's kunt u de volgende resources voor het bijhouden van voortgang gebruiken.

| Resource voor voortgangstracering | Dat helpt je... | Ontworpen voor... |

|---|---|---|

Implementatiescenarioplan Phase Grid downloadbaar Visio-bestand of PDF

|

Eenvoudig inzicht in de beveiligingsverbeteringen voor elk bedrijfsscenario en het inspanningsniveau voor de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

| Zero Trust-adoptievolger downloadbare PowerPoint-presentatie |

Volg uw voortgang door de fasen en doelstellingen van de fase Plan. | Zakelijke scenarioprojectleiders, leidinggevenden en andere belanghebbenden. |

Bedrijfsscenario-objectieven en taken downloadbare Excel-werkmap

|

Wijs het eigendom toe en houd uw voortgang bij via de fasen, doelstellingen en taken van de Plan-fase. | Zakelijke scenarioprojectleiders, IT-leads en IT-implementers. |

Voor aanvullende hulpmiddelen, zie bronnen voor Zero Trust-beoordeling en voortgangsrapportage.